Netzwerkkommunikation aktivieren

Spezifische Netzwerkeinstellungen sind erforderlich, um die Kommunikation zwischen Ops Insights und Oracle Cloud-Datenbanken zu ermöglichen.

Sie müssen die Kommunikation zwischen Ops Insights und der Oracle Cloud-Datenbank aktivieren, indem Sie die Ingress- und Egress-Sicherheitsregeln einer NSG oder einer Sicherheitsliste in dem VCN hinzufügen, in dem Sie auf die Oracle Cloud-Datenbank zugreifen können.

Bevor Sie die Kommunikation zwischen Ops Insights und der Oracle Cloud-Datenbank aktivieren, müssen Sie folgende Aufgaben ausführen:

- Stellen Sie sicher, dass Sie mit Sicherheitsregeln vertraut sind. Weitere Informationen finden Sie unter Sicherheitsregeln.

- Je nachdem, ob Sie die Ingress- und Egress-Regeln NSGs oder Sicherheitslisten hinzufügen möchten, müssen Sie über die erforderlichen Berechtigungen verfügen und mit dem Hinzufügen von Sicherheitsregeln vertraut sein.

Hinweis

- Zum Erstellen eines privaten Ops Insights-Endpunkts muss eine NSG verfügbar sein. Weitere Informationen finden Sie unter Netzwerksicherheitsgruppen.

- Eine Sicherheitslistenregel, die einen Zugriff über die Datenbankportnummer ermöglicht, wird für einen Zugriff innerhalb des VCN- oder Subnetz-CID R-Blocks auf der NSG angewendet. Weitere Informationen finden Sie unter Sicherheitslisten.

- Beachten Sie die privaten IP-Adressen und Portdetails der Oracle Cloud-Datenbank sowie die privaten IP-Adressen für Ops Insights. Im Folgenden finden Sie die Details, die Sie beim Hinzufügen von Sicherheitsregeln eingeben müssen, sowie Informationen dazu, wo Sie diese finden:

- Details zum Oracle Cloud-Datenbankport finden Sie im Abschnitt DB-Systeminformationen auf der Seite Datenbanksystemdetails für Oracle-Datenbanken auf Bare-Metal- und Virtual-Machine-DB-Systemen. Für Oracle-Datenbanken in Exadata Cloud Service finden Sie Details zum Netzwerk auf der Seite Exadata-VM-Clusterdetails.

- Die privaten IP-Adressen der Oracle Cloud-Datenbank finden Sie im Abschnitt Knoten auf der Seite Datenbanksystemdetails für Einzelinstanzdatenbanken auf Bare-Metal- und Virtual-Machine-DB-Systemen. Verwenden Sie für RAC-Datenbanken die Scan-IP-Adresse, die auf der Seite DB-Systemdetails für das Virtual-Machine-DB-System und auf der Seite Exadata-VM-Clusterdetails für den Exadata Cloud Service verfügbar ist.

Damit Ops Insights mit der Oracle Cloud-Datenbank kommunizieren können, müssen Sie Ingress- und Egress-Sicherheitsregeln entweder mit Netzwerksicherheitsgruppen (NSG) oder Sicherheitslisten hinzufügen. In den folgenden Beispielen wird veranschaulicht, wie die Kommunikation zwischen einem privaten Endpunkt für Ops Insights und den Oracle-Datenbanken in einem VM-DB-System mit NSGs und Sicherheitslisten aktiviert wird.

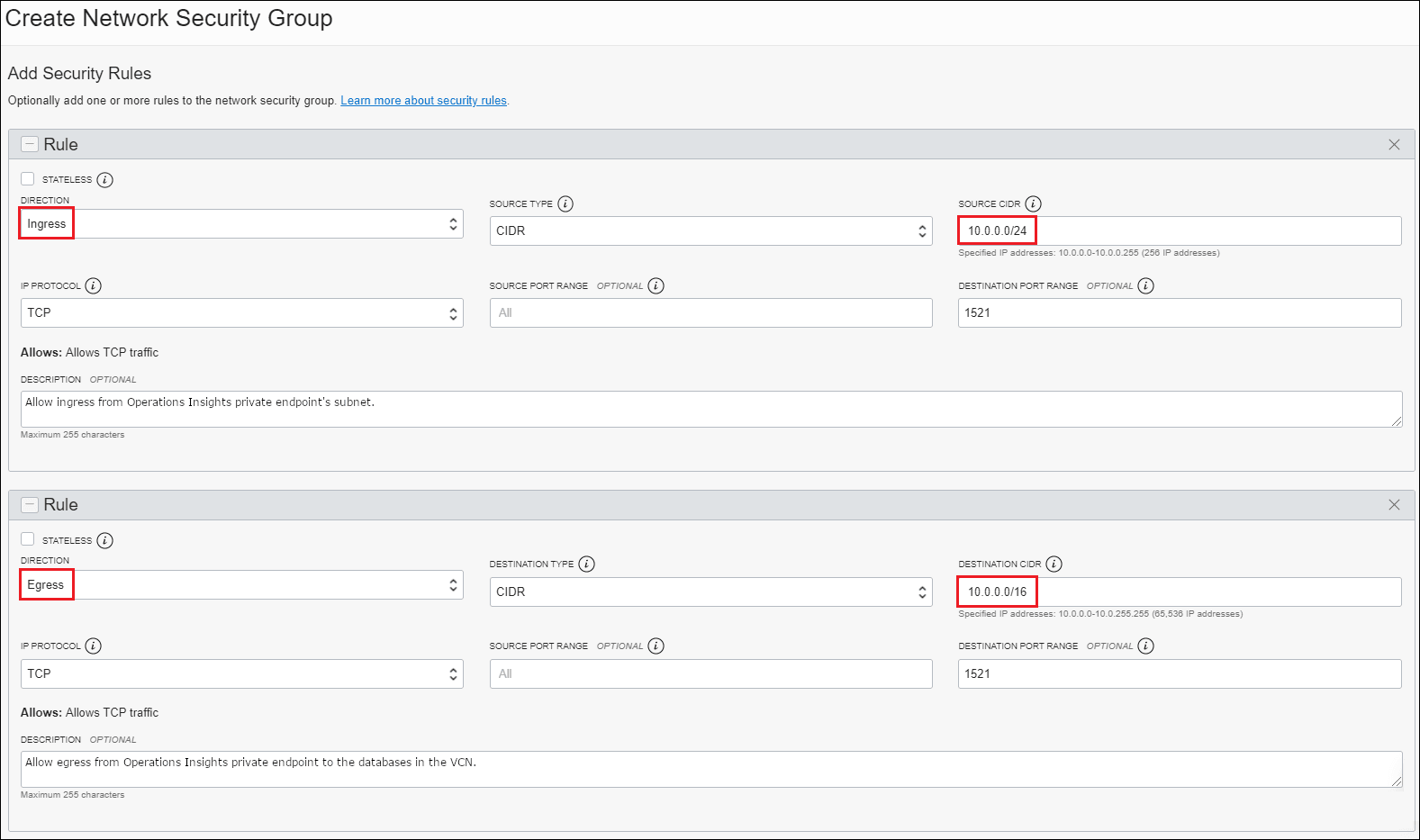

NSG erstellen, um die Kommunikation zwischen dem privaten Endpunkt für Ops Insights und einem VM-DB-System zu aktivieren

Im folgenden Beispiel wird eine NSG erstellt und hinzugefügt zu:

- einem Virtual-Machine-DB-System

- Ein privater Ops Insights-Endpunkt für Oracle Cloud-Einzelinstanzdatenbanken (der bereits erstellt wurde)

Wenn Sie die in diesem Beispiel aufgeführten Aufgaben ausgeführt haben, hat der private Ops Insights-Endpunkt Zugriff auf alle Einzelinstanzdatenbanken im VCN des VM-DB-Systems, ohne Auswirkungen auf die Architektur des VCN-Subnetzes.

Informationen zum Erstellen einer NSG im VCN des Virtual-Machine-DB-Systems finden Sie unter So erstellen Sie eine NSG.

Der VCN-Port des VM-DB-Systems wird vom Benutzer konfiguriert. Geben Sie die Portnummer ein, die Sie zuvor konfiguriert haben.

- Ingress-Regel für das VCN des VM-DB-Systems: Das VCN des VM-DB-Systems kann eingehenden Traffic vom Subnetz des privaten Ops Insights-Endpunkts (10.0.0.0/24) von jedem Port empfangen.

- Egress-Regel für den privaten Endpunkt für Ops Insights: Das Subnetz des privaten Endpunkts für Ops Insights (von jedem Port aus) kann Anforderungen an das VCN (10.0.0.0/16) des VM-DB-Systems auf Port 1521 senden.

Geben Sie den Port ein, den Sie für die TCPS-fähige Datenbank konfiguriert haben, wenn sich der Port von 1521 unterscheidet.

Nachdem Sie die NSG erstellt haben, müssen Sie sie dem VM-DB-System und dem privaten Endpunkt für Ops Insights hinzufügen.

Informationen zum Hinzufügen der NSG zum Virtual-Machine-DB-System finden Sie unter Ressourcen einer NSG hinzufügen oder daraus entfernen.

Um die NSG dem privaten Endpunkt für Ops Insights hinzuzufügen, navigieren Sie zur Seite "OCS-Insights - Administration des privaten Endpunkts" (Administration > Private Endpunkte), und klicken Sie auf den privaten Endpunkt, dem Sie die NSG hinzufügen möchten. Klicken Sie auf der Seite Details zum privaten Endpunkt auf Bearbeiten für Netzwerksicherheitsgruppen, und fügen Sie die neu erstellte NSG hinzu.

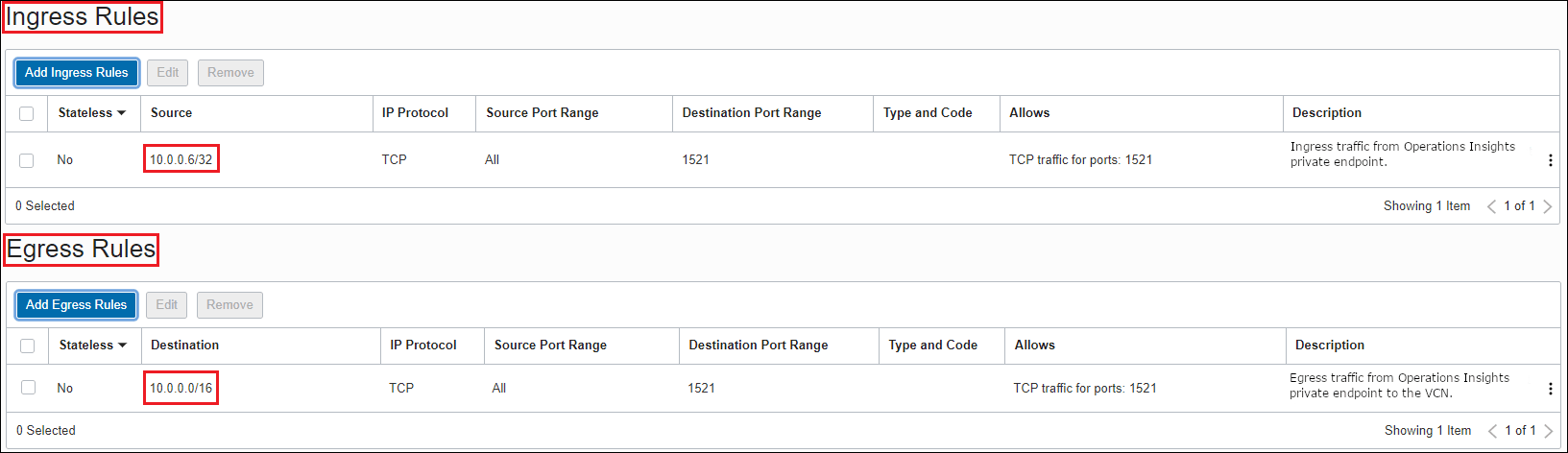

einer Sicherheitsliste Sicherheitsregeln hinzufügen, um die Kommunikation zwischen einem privaten Ops Insights-Endpunkt und einem Virtual-Machine-DB-System zu aktivieren

Im folgenden Beispiel werden zustandsbehaftete Sicherheitsregeln einer vorhandenen Sicherheitsliste im VCN des Virtual-Maschine-DB-Systems hinzugefügt, um die Kommunikation zwischen einem privaten Ops Insights-Endpunkt für Oracle Cloud-Einzelinstanzdatenbanken und alle Subnetze im VCN zu aktivieren. So wird sichergestellt, dass der private Ops Insights-Endpunkt auf alle Einzelinstanzdatenbanken im VCN zugreifen kann.

Informationen zum Aktualisieren einer vorhandenen Sicherheitsliste finden Sie unter So aktualisieren Sie Regeln in einer vorhandenen Sicherheitsliste.

Der VCN-Port des VM-DB-Systems wird vom Benutzer konfiguriert. Geben Sie die Portnummer ein, die Sie zuvor konfiguriert haben.

- Ingress-Regel für das VCN des VM-DB-Systems: Das VCN des VM-DB-Systems kann eingehenden Traffic von der privaten IP-Adresse für Ops Insights (10.0.0.6/32) von jedem Port empfangen.

- Egress-Regel für den privaten Ops Insights-Endpunkt: Die private Ops Insights-IP-Adresse (von jedem Port aus) kann Anforderungen an das VCN des VM-DB-Systems (10.0.0.0/16) auf Port 1521 senden.

Geben Sie den Port ein, den Sie für die TCPS-fähige Datenbank konfiguriert haben, wenn sich der Port von 1521 unterscheidet.

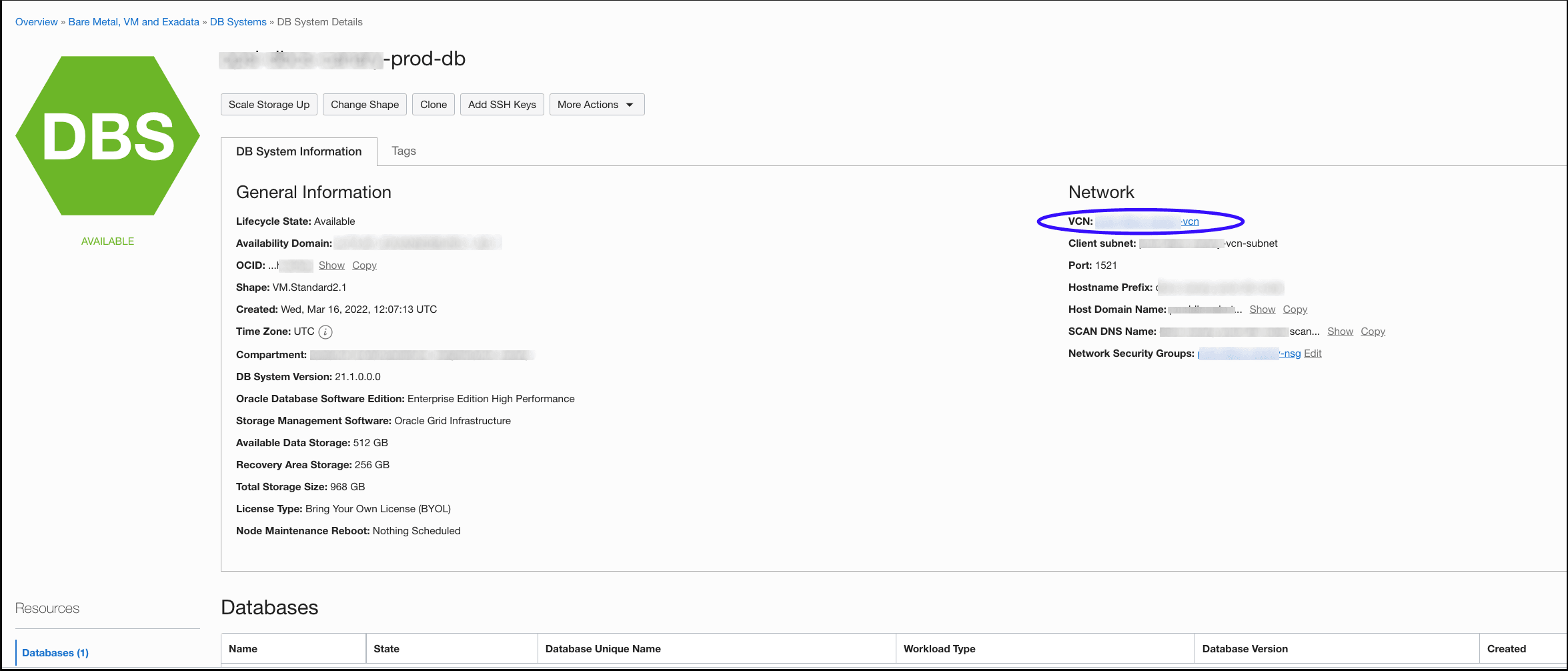

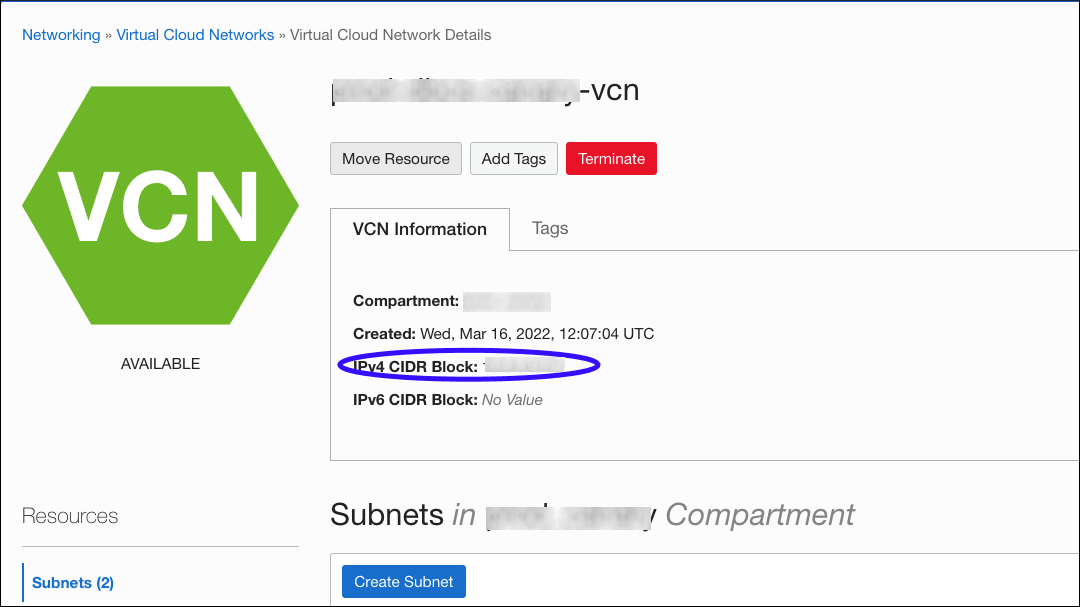

CIDR-Blockwerte abrufen

Die CIDR-Blockwerte, die zum Definieren von Regeln verwendet werden, sind für Ihre Umgebung spezifisch und nicht die in den obigen Beispielen dargestellten CIDR-Blockwerte. Sie können die korrekten CIDR-Ingress-/Egress-Regelwerte für Ihre Ops Insights-Umgebung wie folgt abrufen:

- Ingress-Regeln

Die zu erstellende Ingress-Regel hängt vom Subnetz ab, das beim Erstellen des privaten Endpunkts angegeben wurde. Sie finden den CIDR-Block auf der Seite "VCN/Subnetz". Ops Insights bietet auch einen praktischen Link zur VCN-/Subnetzseite direkt von der Seite Details zum privaten Endpunkt.

- Egress-Regeln

Die Egress-Regel, die Sie erstellen müssen, hängt vom VCN ab, in dem sich Ihre Oracle Cloud-Datenbank(en) befindet. Sie finden den CIDR-Block, indem Sie zur Seite mit den Datenbankdetails navigieren, auf der Sie einen Link zum zugehörigen VCN finden.

Hinweis

Hinweis

Sie sollten Ihre Regel mit dem gesamten CIDR-Block schreiben, damit der private Endpunkt für alle Datenbanken im VCN verwendet werden kann.

TCPS - Berechtigungen aktivieren

Wenn Sie das TCP/IP-Protokoll mit dem Transport Layer Security-(TCPS-)Protokoll verwenden, um eine sichere Verbindung zur Oracle Cloud-Datenbank herzustellen, müssen Sie die Portnummer eingeben und das Datenbank-Wallet hochladen, wenn Sie Datenbankmanagement aktivieren.

- Java Keystore (JKS): Um ein Java Keystore-Wallet als Secret zu speichern, müssen Sie das Keystore-Kennwort, den Keystore-Content (.JKS-Datei), das Truststore-Kennwort, den Truststore-Content (.JKS-Datei) und den Distinguished Name (DN) des Zertifikats für das Wallet eingeben.

- Public-Key Cryptography Standards (PKCS) # 12: Um ein PKCS#12-Wallets als Secret zu speichern, müssen Sie das Wallet-Kennwort, den Wallet-Inhalt (.p12-Datei) und den Zertifikat-DN für das Wallet eingeben.

Informationen zum Konfigurieren der TLS-Authentifizierung finden Sie unter Configuring Transport Layer Security Authentication.