Bevor Sie beginnen

Dieses 15-minütige Tutorial zeigt Ihnen, wie Sie von einem lokalen Linux- oder Microsoft Windows-Computer auf die Cloud Manager-Instanz zugreifen.

Hintergrund

Der Cloud Manager-Stack enthält ein Instanzkonfigurationsskript ("bootstrap"), das in der VM für die Cloud Manager-Instanz ausgeführt wird, nachdem der Job "Resource Manager Apply" erfolgreich abgeschlossen wurde. Der Zugriff auf die Instanz kann von einem Microsoft Windows-Rechner mit einem SSH-Client wie PuTTY oder direkt über eine von Ihnen verwendete Linux-machine.The-Methode erfolgen. Dies hängt von der Art und Weise ab, wie Sie das virtuelle Cloud-Netzwerk einrichten.

Dies ist das elfte Tutorial in der Install PeopleSoft Cloud Manager-Serie. Lesen Sie die Tutorials in der aufgeführten Reihenfolge. Die optionalen Tutorials bieten alternative Methoden für das Setup.

- Installation von PeopleSoft Cloud Manager vorbereiten

- Oracle Cloud-Accountinformationen für PeopleSoft Cloud Manager prüfen

- Virtuelles Cloud-Netzwerk für PeopleSoft Cloud Manager planen (optional)

- Virtuelles Cloud-Netzwerk für PeopleSoft Cloud Manager in der Oracle Cloud Infrastructure-Konsole erstellen (optional)

- Benutzerdefinierte oder private Netzwerkressourcen mit PeopleSoft Cloud Manager verwenden (optional)

- Benutzerdefiniertes Linux-Image für PeopleSoft Cloud Manager erstellen (optional)

- Benutzerdefiniertes Windows-Image für PeopleSoft Cloud Manager in Oracle Cloud Infrastructure erstellen (optional)

- Vault-Ressourcen für die Kennwortverwaltung für PeopleSoft Cloud Manager erstellen

- API-Signaturschlüssel für PeopleSoft Cloud Manager generieren

- Cloud Manager-Stack PeopleSoft mit Resource Manager installieren

- Bei Cloud Manager-Instanz anmelden

- Cloud Manager-Einstellungen angeben

- File Storage Service für PeopleSoft Cloud Manager-Repository verwenden

- Cloud Manager-Benutzer, -Rollen und -Berechtigungslisten verwalten

- Webproxy für PeopleSoft Cloud Manager konfigurieren (optional)

- Load Balancer in Oracle Cloud Infrastructure für PeopleSoft Cloud Manager-Umgebungen erstellen (optional)

- Definierte Tags in Oracle Cloud Infrastructure für PeopleSoft Cloud Manager erstellen (optional)

- Data Science-Ressourcen für Autoscaling in PeopleSoft Cloud Manager erstellen (optional)

Bei der Cloud Manager-Instanz-VM von einem Linux- oder UNIX-System anmelden

Verwenden Sie diese Anweisungen, wenn sich die Cloud Manager-Instanz in einem öffentlichen Subnetz befindet. So greifen Sie von einem Linux- oder UNIX-Computer auf die Instanz zu:

- Rufen Sie die IP-Adresse für die Cloud Manager-Instanz auf der Seite mit den Instanzdetails mit einer der folgenden Methoden ab:

- Wählen Sie im Job "Ressourcenmanager bewerben" (Ressourcenmanager > Stack > Stackdetails > Jobdetails) die Option Ausgaben aus, und kopieren Sie cm_http_url.

- Klicken Sie auf der Oracle Cloud Infrastructure-Homepage oben links auf das Menüsymbol, und wählen Sie Compute > Instanzen aus.Wählen Sie Ihr Compartment aus, und zeigen Sie die Seite mit den Instanzdetails an. Die Seite "Instanzinformationen" enthält die öffentliche IP-Adresse.

- Geben Sie folgenden Befehl ein:

ssh -i <path_to_private_key_file>/<private_key_name> -o ServerAliveInterval=5 -o ServerAliveCountMax=1 opc@<public_ip_address_of_instance>

- Wenn Sie beim Erstellen des SSH-Schlüsselpaares eine Passphrase eingegeben haben, geben Sie die Passphrase ein, wenn Sie dazu aufgefordert werden.

- Wenn Sie zum ersten Mal eine Verbindung zur Instanz herstellen, werden Sie vom SSH-Utility aufgefordert, den Public Key zu bestätigen. Geben Sie als Antwort auf den Prompt Ja ein.

Bei der Cloud Manager-Instanz-VM von einem Microsoft Windows-System anmelden

Verwenden Sie diese Anweisungen, wenn sich die Cloud Manager-Instanz in einem öffentlichen Subnetz befindet. So greifen Sie von einem Microsoft Windows-Computer auf die Instanz zu:

- Rufen Sie die IP-Adresse für die Cloud Manager-Instanz auf der Seite mit den Instanzdetails mit einer der folgenden Methoden ab:

- Wählen Sie im Job "Ressourcenmanager bewerben" (Ressourcenmanager > Stack > Stackdetails > Jobdetails) die Option Ausgaben aus, und kopieren Sie cm_http_url.

- Klicken Sie auf der Oracle Cloud Infrastructure-Homepage oben links auf das Menüsymbol, und wählen Sie Compute > Instanzen aus.Wählen Sie Ihr Compartment aus, und zeigen Sie die Seite mit den Instanzdetails an. Die Seite "Instanzinformationen" enthält die öffentliche IP-Adresse.

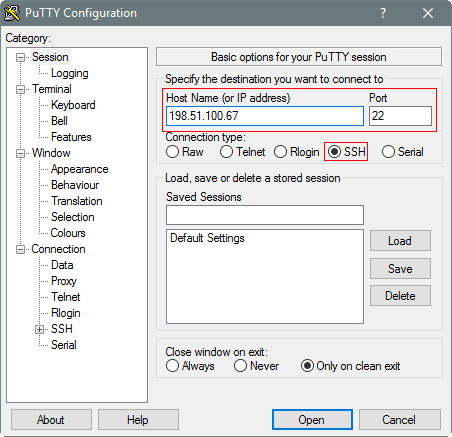

- Starten Sie PuTTY. Das PuTTY-Konfigurationsfenster wird mit dem Bereich "Session" angezeigt.

- Geben Sie im Feld Hostname (oder IP-Adresse) die öffentliche IP-Adresse der Instanz ein.

- Wählen Sie im Feld Verbindungstyp die Option SSH aus, wenn sie noch nicht ausgewählt ist.

Beschreibung dieser Abbildung (putty_login3.png) -

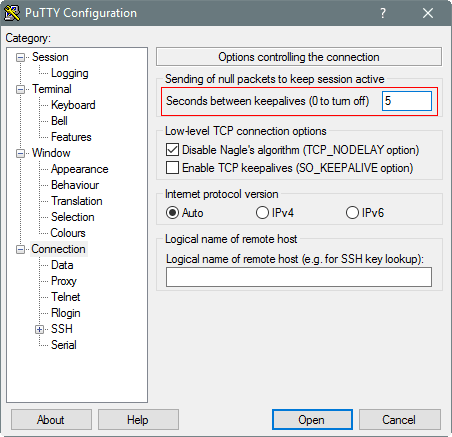

Klicken Sie im Bereich Kategorie auf Verbindung. Geben Sie 5 in das Textfeld Sekunden zwischen Keepalives (0 zum Deaktivieren) ein.

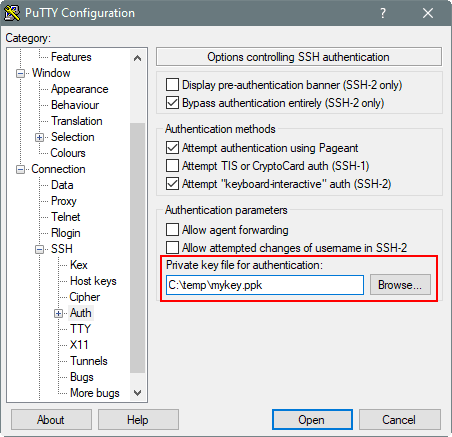

Beschreibung dieser Abbildung (putty_login4.png) - Blenden Sie im Bereich Category die Option SSH ein, und klicken Sie auf Auth. Der Bereich "Auth" wird angezeigt.

- Klicken Sie im Feld Private-Key-Datei für die Authentifizierung auf Durchsuchen, und wählen Sie die zuvor gespeicherte Private-Key-Datei mykey.ppk in diesem Beispiel aus.

Beschreibung dieser Abbildung (putty_login6.png) - Klicken Sie im Category-Baum auf Session.

Der Bereich "Session" wird angezeigt.

- Geben Sie in das Feld Gespeicherte Sitzungen einen Namen für diese Verbindungskonfiguration ein, und klicken Sie auf Speichern.

- Klicken Sie auf Öffnen, um die Verbindung zu öffnen.

Das Konfigurationsfenster PuTTY wird geschlossen, und das Fenster PuTTY wird angezeigt.

- Wenn Sie zur Eingabe eines Benutzernamens aufgefordert werden, geben Sie opc ein.

- Geben Sie die Passphrase ein, die Sie für Ihr SSH-Schlüsselpaar angegeben haben.

- Wenn Sie zum ersten Mal eine Verbindung zur Instanz herstellen, wird das Fenster PuTTY-Sicherheitswarnung angezeigt, in dem Sie aufgefordert werden, den Public Key zu bestätigen. Klicken Sie auf Ja, um fortzufahren.

SSH-Zugriff auf eine Private Cloud Manager-Instanz über eine Bastion einrichten

Wenn Sie im Rahmen der Cloud Manager-Installation Netzwerkressourcen, private oder öffentliche Subnetze und eine OCI-Bastion erstellt haben, richten Sie mit diesen Anweisungen eine verwaltete SSH-Session (SSH-Tunnel) über eine Bastion in einem privaten Cloud Manager-Subnetz ein. Der SSH-Zugriff dauert, bis Sie die Bash-Shell oder die Git-bash-Shell schließen, solange die Bastion-Session aktiv ist.

Weitere Informationen zum Erstellen und Verwenden von Bastionen finden Sie in der Oracle Cloud Infrastructure-Dokumentation für den Bastion-Service.

Sie müssen einen SSH-Private Key im Format OpenSSH für diese Befehle angeben. Wenn Sie einen SSH-Private Key im RSA-Format in PuTTY erstellt haben, konvertieren Sie ihn wie folgt in das OpenSSH-Format:

- Öffnen Sie den Generator PuTTY, und laden Sie den aktuellen Private Key.

- Wählen Sie {\b Conversions > Export OpenSSH key}.

- Speichern Sie die Datei, und notieren Sie sich den vollständigen Pfad und Schlüsselnamen.

Hinweis:

Wenn Sie diesen Private Key von dem Private Key unterscheiden möchten, den Sie mit PuTTY verwenden, können Sie die Datei unter einem anderen Namen speichern. Sie können diese Version des Schlüssels nicht mit PuTTY verwenden. - Verwenden Sie den neu exportierten Schlüssel im Befehl, um den SSH-Tunnel zu erstellen.

So richten Sie SSH-Zugriff mit der Bastion ein:

- Klicken Sie in der Compute-Konsole oben links auf das Menüsymbol, und wählen Sie Compute, Instanzen aus.

- Wählen Sie bei Bedarf Ihr Compartment aus, und suchen Sie die Cloud Manager-Instanz.

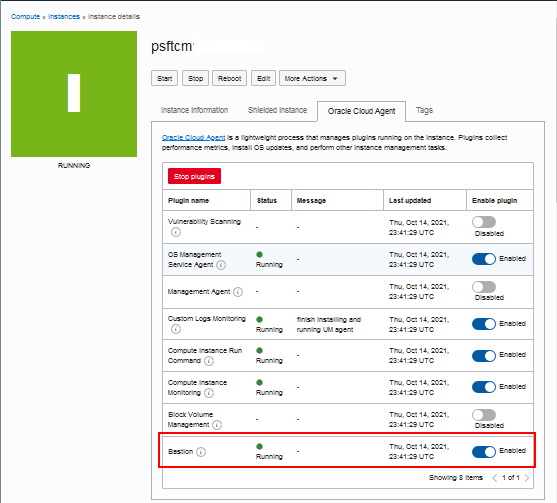

- Wählen Sie die Registerkarte "Oracle Cloud Agent", und prüfen Sie, ob das Bastion-Plug-in aktiviert wurde. Wenn sie nicht aktiviert ist, aktivieren Sie sie.

Der Job "Ressourcenmanager anwenden" für die Cloud Manager-Instanz aktiviert standardmäßig das Bastion-Plug-in. Wenn Sie diese Anweisungen für den Zugriff auf eine durch PeopleSoft bereitgestellte Umgebung verwenden, müssen Sie möglicherweise das Bastion-Plug-in aktivieren. Es wird ein wenig Zeit brauchen, um aktiv zu werden.

Beschreibung dieser Abbildung (ssh_access_instance_details_bastion_enabled.png) - Wählen Sie Resource Manager, Stacks aus, und suchen Sie den Cloud Manager-Stack.

- Wählen Sie auf der Seite "Stackdetails" für die Cloud Manager-Instanz den Job "Anwenden" aus.

- Wählen Sie auf der Seite "Jobdetails" in der Liste "Ressourcen" auf der linken Seite die Option Ausgaben aus, und notieren Sie sich den Bastionnamen.

- Wählen Sie Identität und Sicherheit, Bastion aus, und suchen Sie die Bastion.

- Wenn keine aktive Session vorhanden ist, klicken Sie auf Session erstellen.

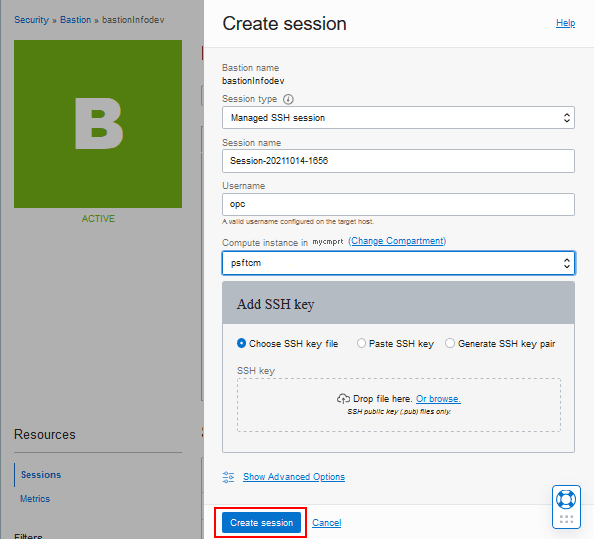

- Wählen Sie aus der Dropdown-Liste "Session Type" die Option "Managed SSH session".

- Geben Sie einen Namen für die Session ein, oder übernehmen Sie den Standardwert.

- Geben Sie opc für den Benutzernamen ein.

- Ändern Sie gegebenenfalls das Compartment, und wählen Sie die Cloud Manager-Instanz aus der Dropdown-Liste "Compute-Instanz" aus.

- Geben Sie den öffentlichen SSH-Schlüssel an, indem Sie zur Schlüsseldatei navigieren, den Text für die Schlüsseldatei einfügen oder ein neues Schlüsselpaar generieren.

Beschreibung dieser Abbildung (ssh_access_create_managed_session.png) - Klicken Sie auf Session erstellen.

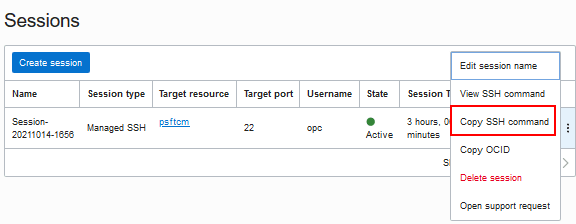

- Warten Sie, bis der Sessionstatus "Aktiv" lautet. Klicken Sie auf das Aktionssymbol, und wählen Sie SSH-Befehl kopieren aus.

Beschreibung dieser Abbildung (ssh_access_copy_ssh_command.png) - Fügen Sie den Befehl in einen Texteditor ein, und ersetzen Sie <privateKey> durch den vollständigen Pfad und den Schlüsselnamen in den OpenSSH-formatierten Schlüssel.

Ersetzen Sie im Befehl beide Instanzen von <privateKey>.

- Geben Sie in einer Bash-Shell (Linux) oder einer git-bash-Shell (Microsoft Windows) den bearbeiteten Befehl ein, um die SSH-Verbindung zur Cloud Manager-Instanz zu erstellen.

Wenn Sie beim Generieren des Private Keys eine Passphrase erstellt haben, werden Sie zur Eingabe aufgefordert.

Hinweis:

Wenn Sie keine Verbindung herstellen können, kann dies an der Version von git bash liegen, die Sie verwenden. Sehen Sie sich die Problemumgehung am Ende dieses Abschnitts an. - Um den aktuellen Pfad nach dem Zugriff auf die Cloud Manager-Instanz zu prüfen, geben Sie "pwd" ein.

$ pwd

/home/opc - Um die Cloud Manager-Instanz zu verlassen und zur Bash-Shell oder zum git-bash-Shell-Prompt zurückzukehren, geben Sie Exit ein.

Tipp:

Verwenden Sie in der Bash- oder git-bash-Shell im Fehlerfall CTRL+c, um einen Befehl zu beenden.Hinweis:

Eine Möglichkeit, die SSH-Tunnelverbindung zu überprüfen, besteht darin, den folgenden Befehl zu verwenden und in der Ausgabe nach "tunnel" zu suchen:ps -ef | grep ssh

Bei einigen Versionen von git bash wird möglicherweise eine Fehlermeldung angezeigt, wie "Verhandlung mit <Portnummer> nicht möglich", wenn Sie den Befehl zum Erstellen der SSH-Verbindung eingeben. Führen Sie diese Schritte aus, um den Fehler zu vermeiden.

- Notieren Sie sich den Bastionhost aus dem SSH-Befehl, den Sie nach dem Erstellen der Session kopiert haben (Schritt 15). In diesem Beispielbefehl wäre es der fettgedruckte Text am Anfang host.bastion.

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 ocid1.bastionsession.oc1.us-ashburn-1.xxxxxxxxxx@host.bastion.us-ashburn-1.oci.oraclecloud.com" -p 22 opc@xx.x.x.xx

- Wechseln Sie in der git-bash-Shell zum Home-Verzeichnis des Benutzers:

$ cd ~

- Erstellen Sie unter dem Home-Verzeichnis ein neues Verzeichnis namens ".ssh":

$ mkdir .ssh

- Wechseln Sie in das Verzeichnis .ssh.

$ cd .ssh

- Erstellen Sie eine Datei mit dem Namen config. Beispiel: mit vi oder einem anderen Editor:

$ vi config

Tipp:

Prüfen Sie die Verwendung mitvi --help. - Fügen Sie diese Inhalte zur Datei hinzu, und speichern Sie.

Host <bastion host>

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsaGeben Sie für <bastion host> die Informationen aus dem SSH-Befehl ein. Beispiel:

Host host.bastion.us-ashburn-1.oci.oraclecloud.com

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsa - Geben Sie den SSH-Befehl ein, um auf die Cloud Manager-Instanz zuzugreifen.

Alternativ können Sie das .ssh-Verzeichnis und die Konfigurationsdatei im Windows File Explorer erstellen, bevor Sie sie in der git-bash-Shell verwenden.

- Notieren Sie sich den Bastionhost aus dem SSH-Befehl, den Sie nach dem Erstellen der Session kopiert haben (Schritt 15). In diesem Beispielbefehl wäre es der fettgedruckte Text.

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 ocid1.bastionsession.oc1.us-ashburn-1.xxxxxxxxxx@host.bastion.us-ashburn-1.oci.oraclecloud.com" -p 22 opc@xx.x.x.xx

- Wechseln Sie in der git-bash-Shell zum Home-Verzeichnis des Benutzers.

$ cd ~

- Bestimmen Sie das Home-Verzeichnis des Benutzers.

$ pwd

/c/Users/username

Der Pfad /c/Users/username in der git-bash-Shell entspricht C:\Users\username im Windows-Datei-Explorer.

- Gehen Sie in Windows File Explorer zu C:\Users\username, und erstellen Sie das .ssh-Verzeichnis.

- Gehen Sie zum Verzeichnis C:\Users\username\.ssh.

- Erstellen Sie mit Notepad oder einem anderen Texteditor die Konfigurationsdatei mit diesen Inhalten, und speichern Sie.

Host <bastion host>

Geben Sie für <bastion host> die Informationen aus dem SSH-Befehl ein. Beispiel:

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsa

Host host.bastion.us-ashburn-1.oci.oraclecloud.com

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsa - Gehen Sie zur git-bash-Shell, und führen Sie den SSH-Befehl aus, um auf die Cloud Manager-Instanz zuzugreifen.

Cloud Manager-Konfigurationsprozess überwachen und Logdateien prüfen

Überwachen Sie den Status des Konfigurationsprozesses, indem Sie die Logdatei /home/opc/bootstrap/CloudManagerStatus.log prüfen.

- Greifen Sie in einem Linux-Terminalfenster oder mit PuTTY auf die Cloud Manager-Instanz zu.

- Um das Ende der Logdatei anzuzeigen, geben Sie den folgenden Befehl ein:

$ tail /home/opc/bootstrap/CloudManagerStatus.log

- Wenn Sie andere Protokolldateien prüfen möchten, verwenden Sie diese Befehle, um zu navigieren.

Geben Sie pwd ein, um das aktuelle Verzeichnis zu überprüfen.

$ pwd

/home/opc

- Wechseln Sie in das Verzeichnis /home/opc/bootstrap.

$ cd bootstrap

- Um die Dateien und Verzeichnisse in /home/opc/bootstrap anzuzeigen, geben Sie "ls" ein.

$ ls

Der Konfigurationsprozess dauert einige Minuten. Wenn der Prozess erfolgreich abgeschlossen wird, enthält dieselbe Logdatei die Cloud Manager-URL für die Anmeldung bei der PeopleSoft Pure Internet Architecture (PIA) in einem Browser.

Weitere Logdateien umfassen:

- /home/opc/bootstrap/CloudManagerStatus.log: Eingabelogs für den Assistenten zur Konfiguration der Cloud Manager-Instanz

- /home/opc/bootstrap/psft_oci_setup.log: Cloud Manager-Provisioninglog

- /home/opc/bootstrap/cmpatch/logs/cmpatch_apply.log: Enthält Details zu den Schritten für den Downloadprozess für Cloud Manager-Updatepatchdateien

- /home/psadm2/psft/data/cloud/cmlogs/BOOTSTRAP_LOGS/* - PeopleSoft Cloud-Administratorlogs zu Prozessen wie der Dateiservererstellung

- /opt/oracle/psft/dpks/setup/psft_dpk_setup.log: Ausführliches Puppet-Log für die Cloud Manager-Installation.

Weitere Informationen finden Sie unter PeopleSoft Cloud Manager für Oracle Cloud Infrastructure, "Cloud Manager-Logs". Wählen Sie Onlinehilfe (HTML) oder PeopleBooks (PDF) auf der Seite PeopleSoft Cloud Manager im Oracle Help Center aus.

Logdateien von der VM auf einen Windows-Computer kopieren (optional)

Wenn Sie die Protokolldateien auf einen Microsoft Windows-Computer kopieren möchten, verwenden Sie eine sichere Kopie oder ein sicheres FTP-Dienstprogramm, wie die mit Putty verknüpften.

Beispiel: So übertragen Sie die Dateien mit dem PSCP-Utility in PuTTY:

- Erstellen Sie eine gespeicherte Session in PuTTY, um eine Verbindung zur Cloud Manager-Linux-Instanz herzustellen.

- Notieren Sie sich den Pfad zur Putty-Installation auf Ihrem Laptop (z.B. C:\Program Files (x86)\PuTTY).

- Notieren Sie sich den Pfad auf der Linux-VM mit den Dateien, die Sie kopieren möchten, und den Pfad auf Ihrem Laptop, in dem Sie sie speichern möchten.

- Öffnen Sie eine Eingabeaufforderung, und notieren Sie sich Ihre PATH-Umgebungsvariable.

Um die Umgebungsvariablen aufzulisten, geben Sie den Befehl

set.ein Kopieren Sie den Inhalt von PATH in Notepad oder an anderer Stelle als Backup. - Hängen Sie in der Eingabeaufforderung den Pfad zur Installation von PuTTY an den Anfang Ihres PATH an. Beispiel:

set PATH=C:\Program Files (x86)\PuTTY;%PATH%

Hinweis:

Diese Einstellung der Umgebungsvariablen dauert nur, bis das Befehlsfenster geschlossen wird. -

Verwenden Sie diesen Befehl, um eine Verbindung zur Session mit Benutzer "opc" herzustellen, und kopieren Sie Dateien von der Linux-Quell-VM auf den Microsoft Windows-Zielcomputer:

pscp –l <user> <session name>:<source> <target>

-

Geben Sie die Passphrase für den SSH-Schlüssel an der Eingabeaufforderung ein.

>pscp -l opc cm-oci-infodev:/home/opc/bootstrap/psft_oci_setup.log C:\user\CloudManager\target

Passphrase for key "rsa-key-psft":

psft_oci_setup.log | 1142 kB | 1142.5 kB/s | ETA: 00:00:00 | 100%

Nächste Schritte

Cloud Manager-Einstellungen angeben

Weitere Informationen

- PeopleSoft Cloud Manager-Homepage, My Oracle Support, Dokument-ID 2231255.2

- Tool für den Überblick über kumulative Features (Klicken Sie auf "Generate a CFO report", und wählen Sie oben PeopleSoft Cloud Manager aus.)

- Oracle Cloud-Dokumentation im Oracle Help Center

Bei Cloud Manager-Instanz anmelden

G41521-01

August 2025

Copyright © 2025, Oracle und/oder verbundene Unternehmen.

Greifen Sie von einem lokalen Linux- oder Windows-Computer auf die Cloud Manager-Instanz zu.

Diese Software und zugehörige Dokumentation werden im Rahmen eines Lizenzvertrages zur Verfügung gestellt, der Einschränkungen hinsichtlich Nutzung und Offenlegung enthält und durch Gesetze zum Schutz geistigen Eigentums geschützt ist. Das Verwenden, Kopieren, Vervielfältigen, Übersetzen, Übertragen, Ändern, Lizenzieren, Übermitteln, Verteilen, Ausstellen, Ausführen, Veröffentlichen oder Anzeigen dieser Software oder von Teilen daraus ist ausschließlich zu den in Ihrer Lizenzvereinbarung bzw. per Gesetz ausdrücklich erlaubten Zwecken zugelassen. Reverse Engineering, Disassemblierung oder Dekompilierung der Software ist verboten, es sei denn, dies ist erforderlich, um die gesetzlich vorgesehene Interoperabilität mit anderer Software zu ermöglichen.

Handelt es sich hier um Software oder zugehörige Dokumentation, die an die Regierung der Vereinigten Staaten von Amerika oder an einen in ihrem Auftrag handelnden Lizenznehmer geliefert wird, dann gilt der folgende Hinweis:

U.S. GOVERNMENT END USERS: Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs) and Oracle computer documentation or other Oracle data delivered to or accessed by U.S. Government end users are "commercial computer software" or "commercial computer software documentation" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, the use, reproduction, duplication, release, display, disclosure, modification, preparation of derivative works, and/or adaptation of i) Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs), ii) Oracle computer documentation and/or iii) other Oracle data, is subject to the rights and limitations specified in the license contained in the applicable contract. The terms governing the U.S. Government's use of Oracle cloud services are defined by the applicable contract for such services. No other rights are granted to the U.S. Government.

Diese Software oder Hardware ist für die allgemeine Nutzung in diversen Informationsmanagementanwendungen entwickelt worden. Sie ist nicht für den Einsatz in schon an sich gefährlichen Anwendungen entwickelt oder intendiert, einschließlich von Anwendungen, die möglicherweise ein Risiko von Personenschäden mit sich bringen. Falls die Software oder Hardware für solche Zwecke verwendet wird, verpflichtet sich der Lizenznehmer, sämtliche erforderlichen Maßnahmen wie Fail Safe, Backups und Redundancy zu ergreifen, um den sicheren Einsatz zu gewährleisten. Die Oracle Corporation und ihre verbundenen Unternehmen schließen jegliche Haftung für Schäden aus, die durch den Einsatz dieser Software oder Hardware in gefährlichen Anwendungen verursacht werden.

Oracle und Java sind eingetragene Marken der Oracle Corporation und/oder ihrer verbundenen Unternehmen. Andere Namen und Bezeichnungen können Marken ihrer jeweiligen Inhaber sein.

Intel und Intel Inside sind Marken oder eingetragene Marken der Intel Corporation. Alle SPARC-Marken werden in Lizenz verwendet und sind Marken oder eingetragene Marken der SPARC International, Inc. AMD, Epyc und das AMD-Logo sind Marken oder eingetragene Marken von Advanced Micro Devices. UNIX ist eine eingetragene Marke von The Open Group.

Diese Software oder Hardware und die Dokumentation können Zugriffsmöglichkeiten auf oder Informationen über Inhalte, Produkte und Serviceleistungen von Dritten enthalten. . Sofern nicht anderweitig in einem einschlägigen Vertrag zwischen Ihnen und Oracle vereinbart, übernehmen die Oracle Corporation und ihre verbundenen Unternehmen keine Verantwortung für Inhalte, Produkte und Serviceleistungen von Dritten und lehnen ausdrücklich jegliche Art von Gewährleistung diesbezüglich ab. Sofern nicht anderweitig in einem einschlägigen Vertrag zwischen Ihnen und Oracle vereinbart, übernehmen die Oracle Corporation und ihre verbundenen Unternehmen keine Verantwortung für Verluste, Kosten oder Schäden, die aufgrund des Zugriffs auf oder der Verwendung von Inhalten, Produkten und Serviceleistungen von Dritten entstehen.