Bevor Sie beginnen

In diesem 30-minütigen Tutorial wird der Prozess zum Planen eines virtuellen Cloud-Netzwerks für die Verwendung mit PeopleSoft Cloud Manager beschrieben. Sie können das virtuelle Cloud-Netzwerk im Rahmen der Cloud Manager-Installation oder in der Oracle Cloud Infrastructure-Konsole erstellen.

Hintergrund

Um eine Cloud Manager-Instanz auf Oracle Cloud Infrastructure zu erstellen, benötigen Sie ein virtuelles Cloud-Netzwerk (VCN), Subnetze, die öffentlich oder privat sind, Routentabelle und Sicherheitslisten, um Zugriffsregeln und Einschränkungen zu definieren. Dieses Tutorial enthält Informationen zum Erstellen von VCN-Features zur Verwendung mit Cloud Manager. Ausführlichere Informationen zu VCNs finden Sie in der Oracle Cloud Infrastructure-Dokumentation.

Wenn Sie den Cloud Manager-Stack mit Resource Manager installieren, können Sie im Rahmen des Resource Manager-Prozesses ein VCN und die erforderlichen Netzwerkressourcen erstellen. In diesem Fall können Sie dieses Tutorial überspringen. Dieses Verfahren ist für fortgeschrittene Benutzer gedacht, die die Netzwerkressourcen manuell einrichten möchten.

Siehe Networking - Überblick in der Oracle Cloud Infrastructure-Dokumentation.

Hinweis:

An den Stellen, an denen dieses Tutorial Ports erwähnt, bezieht es sich auf einen TCP-Port, sofern nicht explizit als UDP-Port angegeben.Dies ist das dritte Tutorial in der Installationsreihe PeopleSoft Cloud Manager. Lesen Sie die Tutorials in der aufgeführten Reihenfolge. Die optionalen Tutorials bieten alternative Methoden für das Setup.

- Installation von PeopleSoft Cloud Manager vorbereiten

- Oracle Cloud-Accountinformationen für PeopleSoft Cloud Manager prüfen

- Virtuelles Cloud-Netzwerk für PeopleSoft Cloud Manager planen (optional)

- Virtuelles Cloud-Netzwerk für PeopleSoft Cloud Manager in der Oracle Cloud Infrastructure-Konsole erstellen (optional)

- Benutzerdefinierte oder private Netzwerkressourcen mit PeopleSoft Cloud Manager verwenden (optional)

- Benutzerdefiniertes Linux-Image für PeopleSoft Cloud Manager erstellen (optional)

- Benutzerdefiniertes Windows-Image für PeopleSoft Cloud Manager in Oracle Cloud Infrastructure erstellen (optional)

- Vault-Ressourcen für die Kennwortverwaltung für PeopleSoft Cloud Manager erstellen

- API-Signaturschlüssel für PeopleSoft Cloud Manager generieren

- Cloud Manager-Stack PeopleSoft mit Resource Manager installieren

- Bei Cloud Manager-Instanz anmelden

- Cloud Manager-Einstellungen angeben

- File Storage Service für PeopleSoft Cloud Manager-Repository verwenden

- Cloud Manager-Benutzer, -Rollen und -Berechtigungslisten verwalten

- Webproxy für PeopleSoft Cloud Manager konfigurieren (optional)

- Load Balancer in Oracle Cloud Infrastructure für PeopleSoft Cloud Manager-Umgebungen erstellen (optional)

- Definierte Tags in Oracle Cloud Infrastructure für PeopleSoft Cloud Manager erstellen (optional)

- Data Science-Ressourcen für Autoscaling in PeopleSoft Cloud Manager erstellen (optional)

Virtuelle Cloud-Netzwerkelemente prüfen

Für Cloud Manager-Umgebungen verwendete Netzwerkkomponenten umfassen:

VCN - Sie können ein VCN im Rahmen des Cloud Manager Resource Manager-Stack-Setups oder in der Oracle Cloud Infrastructure-Konsole erstellen.

- Wenn Sie den Cloud Manager-Stack in Resource Manager installieren, legen Sie fest, ob ein neues VCN erstellt oder ein vorhandenes VCN verwendet werden soll.

Wenn Sie ein neues VCN erstellen, erstellt die Installation ein VCN mit Gateways, Subnetzen und Sicherheitsregeln im selben Compartment wie die Cloud Manager-Instanz.

- In der Oracle Cloud Infrastructure-Konsole können Sie ein VCN mit zugehörigen Ressourcen erstellen. Dadurch wird ein VCN mit Standardkomponenten erstellt, einschließlich öffentlicher oder privater Subnetze, Sicherheitslisten, Internet- oder NAT-Gateways und Routentabellen.

Weitere Informationen finden Sie im Tutorial "VCN in der Oracle Cloud Infrastructure-Konsole erstellen".

- Sie können auch nur ein VCN in der Oracle Cloud Infrastructure-Konsole erstellen und die anderen Ressourcen später angeben.

- Sie können separate VCNs für einige bereitgestellte und migrierte Umgebungen verwenden.

Weitere Informationen finden Sie im Tutorial "Benutzerdefinierte oder private Netzwerkressourcen mit PeopleSoft Cloud Manager verwenden (optional).

- Die Anforderungen für das VCN für das File Storage-Service-Dateisystem, das für das Cloud Manager Repository verwendet wird, hängen von der Methode ab, die Sie für das Setup verwenden.

Hinweis:

Da über die IP-Adresse oder das DNS des Mountziels auf ein File Storage-Service-Dateisystem zugegriffen wird, bezieht sich dieses Tutorial manchmal auf das Mountziel und nicht auf das Dateisystem.Weitere Informationen finden Sie im Tutorial "File Storage Service verwenden" für das Cloud Manager Repository PeopleSoft.

Subnetze - Sie können öffentliche, private und regionale Subnetze in Cloud Manager-VCNs erstellen. Siehe Abschnitt Definieren von Subnetzen.

- Öffentliche Subnetze

Instanzen, die Sie in einem öffentlichen Subnetz erstellen, haben öffentliche IP-Adressen und können über das Internet aufgerufen werden.

- Private Subnetze

Wenn Sie eine Instanz in einem privaten Subnetz erstellen, hat sie keine öffentliche IP-Adresse. Um Instanzen in privaten Subnetzen ausgehenden Zugriff auf das Internet zu gewähren, ohne sie eingehenden Internetverbindungen zugänglich zu machen, können Sie ein Network Address Translation-(NAT-)Gateway einrichten oder einen Webproxy verwenden. Oracle empfiehlt die Verwendung des NAT-Gateways, das in der Regel einfacher ist als die Einrichtung eines Webproxys. Sie können jedoch auch einen Webproxy auswählen, um Geschäfts- oder Sicherheitsanforderungen zu erfüllen.

Wenn Sie den Cloud Manager-Stack in Resource Manager installieren, können Sie öffentliche oder private Subnetze erstellen. Wenn Sie private Subnetze auswählen, können Sie im Rahmen der Installation eine Bastioninstanz oder einen "Sprunghost" erstellen. Die IP für ein privates Subnetz kann nicht direkt aus dem Internet aufgerufen werden. Um auf eine CM-Instanz in einem privaten Subnetz zuzugreifen, können Sie eine Bastion einrichten, um SSH-Tunneling und Socket Secure-(SOCKS-)Proxyverbindung zum Cloud Manager-Webserver (PIA) zu aktivieren. Die Bastioninstanz wird mit einem Oracle Linux-Plattformimage erstellt und im neuen VCN erstellt.

Informationen zum Einrichten eines NAT-Gateways finden Sie in der Oracle Cloud Infrastructure-Dokumentation. Im Tutorial "Webproxy für Cloud Manager konfigurieren" erfahren Sie, wie Sie die erforderlichen Umgebungsvariablen in der Cloud Manager-Instanz für die Verwendung mit einem Webproxy festlegen.

- Regionale Subnetze

Ein regionales Subnetz ist nicht spezifisch für eine bestimmte Availability-Domain. Er kann Ressourcen in einer beliebigen Availability-Domain der Region enthalten. Oracle empfiehlt sie, da sie flexibler sind. Sie können ein regionales Subnetz in der Oracle Cloud Infrastructure-Konsole erstellen, und Cloud Manager kann PeopleSoft-Umgebungsinstanzen in diesen regionalen Subnetzen bereitstellen.

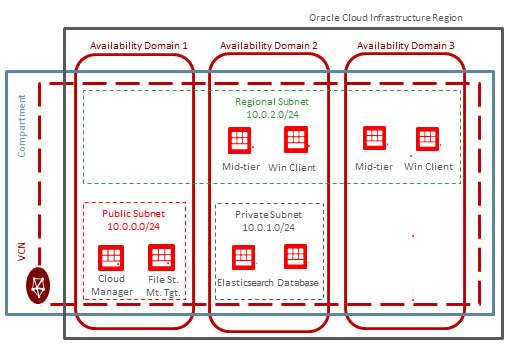

Diese Abbildung zeigt ein einfaches VCN mit öffentlichen, privaten und regionalen Subnetzen.

Sicherheitslisten und Ports

- Im Abschnitt "Plansubnetze" in diesem Tutorial wird beschrieben, wie Sie VCN-Subnetze so entwerfen, dass sie die erforderliche Kommunikation zwischen Komponenten wie Cloud Manager, dem Mountziel des File Storage-Service für das Dateisystem, der Full-Tier, der Mid-Tier usw. ermöglichen.

- Im Abschnitt "Sicherheitslisten für erforderliche Ports prüfen" finden Sie ein Beispiel für das Einrichten von Sicherheitslisten für eine Cloud Manager-Instanz mit Komponenten, die in verschiedenen Subnetzen getrennt sind.

- Im Abschnitt "Cloud Manager-Ports prüfen" werden die Ports aufgeführt, die von der Cloud Manager-Konfiguration verwendet werden.

- Sie können Netzwerksicherheitsgruppen auch für bereitgestellte und migrierte PeopleSoft-Umgebungen einrichten. Weitere Informationen finden Sie im Tutorial "Benutzerdefinierte oder private Netzwerkressourcen mit PeopleSoft Cloud Manager verwenden (optional).

Beispiel-Cloud Manager-Deployment prüfen

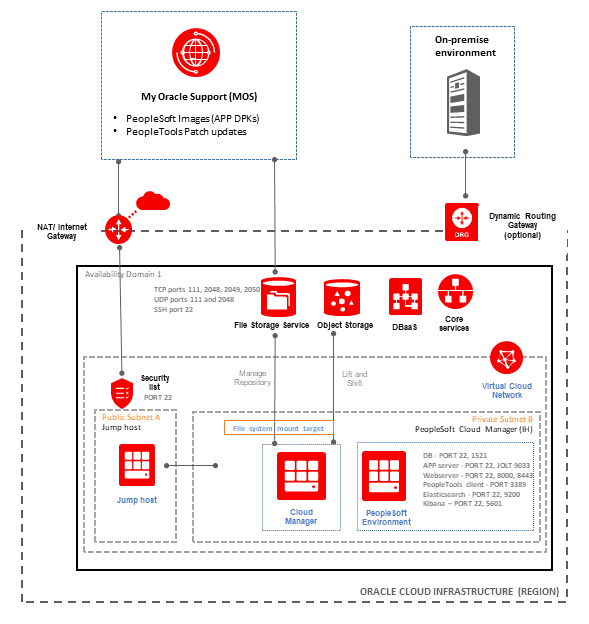

In dieser Abbildung werden die Netzwerkkomponenten für ein Beispiel-Cloud Manager-Deployment dargestellt.

- Alle Instanzen und das VCN werden in Availability-Domain 1 installiert.

- Die Cloud Manager-Instanz wird im privaten Subnetz B installiert, was bedeutet, dass sie keinen Zugriff auf das Internet hat.

- Bereitgestellte PeopleSoft-Umgebungen sind im selben privaten Subnetz B eingerichtet.

- Die bereitgestellten PeopleSoft-Umgebungen können eine Vielzahl von Knoten umfassen, einschließlich Datenbank (DB), PeopleTools-Client, Application Server (APP-Server), Webserver und Suchstack.

Der Knoten "Suchstack" kann "Suchen" (OpenSearch oder Elasticsearch) und "Dashboards" (OpenSearch Dashboards oder Kibana) enthalten. - Ein Bastion- oder Jump-Host wird im öffentlichen Subnetz A installiert und erreicht das Internet über ein NAT-Gateway.

- Die Cloud Manager-Instanz oder die bereitgestellten PeopleSoft-Umgebungen müssen über die Bastion auf das Internet zugreifen.

- Die Cloud Manager-Instanz stellt über ein Mountziel, das sich im selben privaten Subnetz B wie die Cloud Manager-Instanz befindet, eine Verbindung zu einem Dateisystem her, das in File Storage Service eingerichtet ist.

- PeopleSoft-Anwendungsimages (APP DPKs) und PeopleTools-Patches werden in das File Storage Service-Dateisystem heruntergeladen und im Cloud Manager-Repository verfügbar gemacht.

Die heruntergeladenen Elemente enthalten auch Software, die Sie beim Provisioning einer Umgebung auswählen können, wie COBOL-DPKs, sowie Bugs und PRPs.

- Mit dem Lift-and-Shift-Prozess von Cloud Manager können Sie Ihre On-Premise-Umgebungen in Object Storage hochladen.

In der Abbildung wird die On-Premise-Umgebung über ein dynamisches Routinggateway mit dem VCN verbunden.

- Datenbanken für bereitgestellte Umgebungen können im Database Service (DBaaS) gehostet werden.

- Die Subnetze verfügen über Sicherheitslisten, die den Zugriff auf die Ports ermöglichen, die für die verschiedenen Komponenten erforderlich sind.

Im Abschnitt "Cloud Manager-Ports prüfen" in diesem Tutorial werden die erforderlichen Ports aufgeführt.

Plansubnetze

Verwenden Sie Subnetze und Sicherheitslisten, um Umgebungskomponenten entsprechend Ihren Sicherheits- und Kommunikationsanforderungen zu organisieren.

Die Subnetze, die Sie in Ihrem VCN definieren, müssen die Anforderungen für die Kommunikation zwischen der PeopleSoft-Umgebung und den Cloud Manager-Komponenten berücksichtigen. Es ist wichtig zu beachten, dass alle Subnetze Traffic von der Cloud Manager-Instanz zulassen müssen. Um dies zu erreichen, müssen Sie jeder Sicherheitsliste Regeln hinzufügen, die SSH-, WinRM- und File Storage-Service-Mountzielports aus dem Quellsubnetz (dem Subnetz, in dem sich Cloud Manager befindet) zulassen.

Für erfolgreiche Deployments von PeopleSoft-Umgebungen müssen Sie Sicherheitslisten für Subnetze definieren, je nachdem, welcher Typ von PeopleSoft-Instanzen in diesem Subnetz bereitgestellt wird.

Beispiel: Wenn Sie separate Subnetze für Mid-Tier-, Datenbank-Tier- und PeopleSoft-Windows-Client erstellen, müssen Sie Sicherheitslisten für das Subnetz erstellen, das die Mid-Tier-Instanz hostet, sodass alle erforderlichen Ports zulässig sind, die ein Benutzer beim Deployment von PeopleSoft-Umgebungen verwenden soll.

Wenn Sie mehrere Subnetze für Ihre PeopleSoft-Deployments verwenden möchten, müssen diese Subnetze die Kommunikation von einem zum anderen und auch vom Subnetz, in dem Cloud Manager eingerichtet ist, zulassen. Erstellen Sie Sicherheitslisten für Subnetze, mit denen Cloud Manager und das Mountziel des File Storage-Service mit Instanzen kommunizieren können, die in anderen Subnetzen bereitgestellt werden. Außerdem müssen die Subnetze in der Lage sein, miteinander zu kommunizieren. Beispiel: Wenn Sie ein Mid-Tier-Subnetz und ein Datenbanksubnetz verwenden, müssen die Sicherheitslisten für jedes Subnetz so eingerichtet sein, dass das Datenbanksubnetz Traffic aus dem Mid-Tier-Subnetz zulässt. Außerdem muss Traffic aus dem Cloud Manager-Subnetz zugelassen werden.

Wenn Sie ein VCN für Cloud Manager erstellen, haben Sie die Möglichkeit, ein VCN mit zugehörigen Ressourcen zu erstellen oder nur ein VCN zu erstellen. Im Tutorial "Virtuelles Cloud-Netzwerk für PeopleSoft Cloud Manager in der Oracle Cloud Infrastructure-Konsole erstellen" wird ein VCN mit der Option zum Erstellen zugehöriger Ressourcen erstellt. Dadurch wird ein VCN mit Standardkomponenten erstellt, darunter ein öffentliches Subnetz mit offenem Zugriff, ein privates Subnetz, ein Internetgateway, eine Routentabelle und eine Sicherheitsliste.In diesem Fall müssen Sie die Standardsicherheitsliste mit einer Regel aktualisieren, damit alle Cloud Manager-SSH-, WinRM- und File Storage-Service-Mountzielports entweder mit dem VCN-CIDR als Quelle oder dem Subnetz-CIDR von Cloud Manager als Quelle zulässig sind.

Wenn Sie stattdessen nur ein VCN erstellen möchten, definieren Sie die Subnetze separat. In diesem Fall gibt es eine Sicherheitsliste pro Subnetz, und Sie müssen jede Sicherheitsliste aktualisieren, um Traffic aus dem Subnetz zuzulassen, in dem sich Cloud Manager befindet.

Das PeopleSoft Cloud Manager-Image enthält eine Webserverinstallation mit den Standardports 8000 (HTTP) und 8443 (HTTPS). Für Ihre Sicherheitsprotokolle müssen Sie möglicherweise andere Portwerte verwenden. Wenn Sie andere Ports verwenden, konfigurieren Sie diese hier und geben Sie dieselben Werte an, wenn Sie den Cloud Manager-Stack installieren.

Hinweis. Oracle empfiehlt dringend, das HTTPS-Protokoll in allen Deployments zu verwenden. Befolgen Sie die Anweisungen in der Produktdokumentation PeopleTools System and Server Administration, um die Verschlüsselungsschlüssel und Zertifikate zu implementieren, die für die SSL-Verschlüsselung (Secure Sockets Layer) erforderlich sind. Siehe PeopleSoft PeopleTools im Oracle Help Center, Onlinehilfe und PeopleBooks.

In der folgenden Tabelle werden die erforderlichen Sicherheitsregeln angezeigt, die basierend auf den Knotentypen PeopleSoft erforderlich sind:

| Ziele | Quelle: Mountziel für Cloud Manager und File Storage Service | Quelle: Mittelschicht | Quelle: Datenbank | Quelle: PeopleSoft Windows-Client | Quelle: Full-Tier (PUM) | Quelle: OpenSearch oder Elasticsearch |

|---|---|---|---|---|---|---|

| Mountziel für Cloud Manager und File Storage Service |

|

Mountziel für File Storage-Service (TCP-Ports 111, 2048, 2049, 2050; UDP-Ports 111 und 2048) | Mountziel für File Storage-Service (TCP-Ports 111, 2048, 2049, 2050; UDP-Ports 111 und 2048) |

Datenbankports (1521, 1522) |

Mountziel für File Storage-Service (TCP-Ports 111, 2048, 2049, 2050; UDP-Ports 111 und 2048) | Mountziel für File Storage-Service (TCP-Ports 111, 2048, 2049, 2050; UDP-Ports 111 und 2048) |

| Middle Tier | SSH (Port 22) |

|

- |

|

- |

- |

| Datenbank | SSH (Port 22) | Datenbank-Ports (1521) | - |

Datenbankports (1521, 1522) |

- |

- |

| PeopleSoft Windows-Client |

|

- |

- |

- |

- |

- |

| Full Tier (PUM) |

SSH (Port 22) |

- |

- |

Datenbankports (1521, 1522) |

- |

|

| OpenSearch oder Elasticsearch | SSH (Port 22) | OpenSearch oder Elasticsearch HTTP (Port 9200) |

- |

- |

OpenSearch oder Elasticsearch (Port 9200) | - |

Sicherheitslisten für erforderliche Ports prüfen

Im Folgenden finden Sie Beispiele für Sicherheitslisten für drei Subnetze, die für ein VCN für Cloud Manager erstellt werden. Dabei wird das folgende Setup vorausgesetzt:

- Die Cloud Manager-Instanz und das Mountziel des File Storage-Service werden im öffentlichen Subnetz evQs gehostet: US-ASHBURN-AD-1 (10.0.0.0/24).

- Mid-Tier-Komponenten (Anwendungsserver, Process Scheduler und Webserver), Windows-Client-, Full-Tier- und Search-Stack-Instanzen werden im öffentlichen Subnetz evQs gehostet: US-ASHBURN-AD-2 (10.0.1.0/24).

- Datenbankinstanzen werden im öffentlichen Subnetz evQs gehostet: US-ASHBURN-AD-3 (10.0.2.0/24).

In der folgenden Tabelle werden die Regeln aufgeführt, die für die Sicherheitsliste für das erste öffentliche Subnetz erforderlich sind, in dem die Cloud Manager-Instanzen und Mountziele des Dateisystems gehostet werden.

| Quell-CIDR | IP-Protokoll | Quellportbereich | Zielportbereiche |

|---|---|---|---|

| 10.0.0.0/24 | TCP |

Alle |

2048-2050 (Mountziel für File Storage-Service) |

| 10.0.0.0/24 | TCP | Alle | 111 (File Storage Service-Mountziel) |

| 10.0.0.0/24 | UDP | Alle | 2048 (File Storage Service-Mountziel) |

| 10.0.0.0/24 | UDP | Alle | 111 (File Storage Service-Mountziel) |

| 10.0.1.0/24 | TCP | Alle | 2048-2050 (Mountziel für File Storage-Service) |

| 10.0.1.0/24 | TCP | Alle | 111 (File Storage Service-Mountziel) |

| 10.0.1.0/24 | UDP | Alle | 2048 (File Storage Service-Mountziel) |

| 10.0.1.0/24 | UDP | Alle | 111 (File Storage Service-Mountziel) |

| 10.0.2.0/24 | TCP | Alle | 2048-2050 (Mountziel für File Storage-Service) |

| 10.0.2.0/24 | TCP | Alle | 111 (File Storage Service-Mountziel) |

| 10.0.2.0/24 | UDP | Alle | 2048 (File Storage Service-Mountziel) |

| 10.0.2.0/24 | UDP | Alle | 111 (File Storage Service-Mountziel) |

| 0.0.0.0/0 | TCP | Alle | 22 (SSH) |

In der folgenden Tabelle sind die Regeln aufgeführt, die für die Sicherheitsliste für das zweite Subnetz erforderlich sind, das Mid-Tier, PeopleSoft Windows-Client, Full-Tier und Suchstack (OpenSearch oder Elasticsearch) hostet.

| Quell-CIDR | IP-Protokoll | Quellportbereich | Zielportbereiche |

|---|---|---|---|

| 10.0.0.0/24 | TCP |

Alle |

22 (SSH) |

| 10.0.0.0/24 | TCP | Alle | 5985 und 5986 (Winrm) 139 und 445 (CIFS) |

| 10.0.0.0/24 | UDP | Alle | 137 und 138 (CIFS) |

| 10.0.1.0/24 | TCP | Alle |

|

| 0.0.0.0/0 | TCP | Alle | 3389 (RDP) |

In der folgenden Tabelle werden die Regeln aufgeführt, die für die Sicherheitsliste für das dritte Subnetz, das die Datenbank hostet, erforderlich sind.

| Quell-CIDR | IP-Protokoll | Quellportbereich | Zielportbereiche |

|---|---|---|---|

| 10.0.0.0/24 | TCP |

Alle |

22 (SSH) |

| 10.0.0.0/24 | TCP | Alle | 1521 (Datenbankport) |

Sicherheitslisten für einen öffentlichen Load Balancer prüfen

Sie können einen öffentlichen oder privaten Load Balancer in Oracle Cloud Infrastructure erstellen und für die Trafficverteilung für PeopleSoft Cloud Manager-Umgebungen verwenden. Weitere Informationen finden Sie im Tutorial "Load Balancer in Oracle Cloud Infrastructure für PeopleSoft Cloud Manager-Umgebungen erstellen (optional).

Dieser Abschnitt enthält Beispielsicherheitslisten für zwei Subnetze mit einem öffentlichen Load Balancer. Dabei wird das folgende Setup vorausgesetzt:

| Subnetztyp | Öffentlich oder privat | Subnetzname | CIDR |

|---|---|---|---|

| Externer Load Balancer | Public |

A |

10.0.10.0/24 |

| Mid-Tier-Instanzen | Privat | C | 10.0.30.0/24 |

Der öffentliche Load Balancer wird im öffentlichen Subnetz A (10.0.10.0/24) gehostet. Es ist offen für das Internet. Der Listener verwendet SSL-Port 443.

In der folgenden Tabelle sind die Regeln aufgeführt, die für die Sicherheitsliste für das öffentliche Subnetz A erforderlich sind.

| Quell-CIDR | IP-Protokoll | Quellportbereich | Ziel-CIDR | Zielportbereiche |

|---|---|---|---|---|

| Alle (Zugriff über das Internet) |

TCP |

Alle |

10.0.10.0/24 (CIDR des öffentlichen Load Balancers, Subnetz A) |

443 (HTTPS) |

Die Mid-Tier-Komponenten (PIA, App Server, Process Scheduler, Search Stack) werden im Subnetz C (10.0.30.0/24) gehostet. Die App-Serverdomain ist mit IB konfiguriert. Der Process Scheduler ist mit Berichtsknoten konfiguriert.

In der folgenden Tabelle sind die Regeln aufgeführt, die für die Sicherheitsliste für das Subnetz C erforderlich sind, das die Mid-Tier-Instanz hostet. Dieses Subnetz muss Ingress vom Load Balancer in Subnetz A zulassen. Die angezeigten Zielports sind die Standardwerte.

| Quell-CIDR | IP-Protokoll | Quellportbereich | Ziel-CIDR | Zielportbereiche |

|---|---|---|---|---|

| 10.0.10.0/24 (CIDR des öffentlichen Load Balancers, Subnetz A) |

TCP |

Alle |

10.0.30.0/24 (CIDR der Mid-Tier, Subnetz C) |

8000 (PIA HTTP) 5601 (OpenSearch Dashboards oder Kibana) |

Sicherheitslisten für einen privaten Load Balancer prüfen

Dieser Abschnitt enthält Beispielsicherheitslisten für zwei Subnetze mit einem privaten Load Balancer. Dabei wird das folgende Setup vorausgesetzt:

| Subnetztyp | Öffentlich oder privat | Subnetzname | CIDR |

|---|---|---|---|

| Interner Load Balancer | Privat |

B |

10.0.20.0/24 |

| Mid-Tier-Instanzen | Privat | C | 10.0.30.0/24 |

Der private Load Balancer wird im privaten Subnetz B (10.0.20.0/24) gehostet. Der Listener verwendet Port 443. Es muss Traffic von den Mid-Tier-Komponenten in Subnetz C (10.0.30.0/24) akzeptieren.

In der folgenden Tabelle sind die Regeln aufgeführt, die für die Sicherheitsliste für das private Subnetz B erforderlich sind.

| Quell-CIDR | IP-Protokoll | Quellportbereich | Ziel-CIDR | Zielportbereiche |

|---|---|---|---|---|

| 10.0.30.0/24 (CIDR der Mid-Tier, Subnetz C) |

TCP |

Alle |

10.0.20.0/24 (CIDR des privaten Load Balancers, Subnetz B) |

443 (HTTPS) |

| CIDR für interne Endbenutzer (Alle internen/Intranetbenutzer) |

TCP | Alle | 10.0.20.0/24 (CIDR des privaten Load Balancers, Subnetz B) |

443 (HTTPS) |

Die Mid-Tier-Komponenten (PIA, App Server, Process Scheduler, ELK/Kibana) werden in Subnetz C (10.0.30.0/24) gehostet. Die App-Serverdomain ist mit IB konfiguriert. Der Process Scheduler ist mit Berichtsknoten konfiguriert.

In der folgenden Tabelle sind die Regeln aufgeführt, die für die Sicherheitsliste für Subnetz C erforderlich sind, das die Mid-Tier-Instanz hostet. Dieses Subnetz muss Ingress vom Load Balancer in Subnetz B zulassen. Die angezeigten Zielports sind die Standardwerte.

| Quell-CIDR | IP-Protokoll | Quellportbereich | Ziel-CIDR | Zielportbereiche |

|---|---|---|---|---|

| 10.0.20.0/24 (CIDR des privaten Load Balancers, Subnetz B) |

TCP |

Alle |

10.0.30.0/24 (CIDR der Mid-Tier, Subnetz C) |

8000 (PIA HTTP) 5601 (OpenSearch Dashboards oder Kibana) |

Cloud Manager-Ports prüfen

In der folgenden Tabelle sind die Ports aufgeführt, die von der Cloud Manager-Konfiguration verwendet werden.

| Portname | Wert | Kommentar |

|---|---|---|

| RDP | 3.389 | Für Remotedesktopzugriff auf Windows-VM erforderlich. |

| Mountziel für File Storage-Service | TCP-Ports 111, 2048, 2049 und 2050 UDP-Ports 111 und 2048 |

Erforderlich* |

| Winrm | 5985 und 5986 | Winrm ist ein Windows-Administrationsprotokoll, das von Cloud Manager verwendet wird, um eine Remoteverbindung zu den Windows-VMs herzustellen. Weitere Informationen finden Sie im Tutorial "Benutzerdefiniertes Windows-Image für PeopleSoft Cloud Manager in Oracle Cloud Infrastructure erstellen". |

| CIFS-Prozess | TCP-Ports 139 und 445 UDP-Ports 137 und 138 |

Common Internet File System (CIFS) ist ein Protokoll zur Übertragung von Dateien von den Windows-VMs auf die Cloud Manager-VM. |

| NFS | TCP-Ports 111, 892, 2049 und 32803 | Im PUM-Instanzsubnetz für das Cloud Manager-Selbstupdate erforderlich. |

| HTTP | 8000 (Standard) | Aus Sicherheitsgründen empfiehlt Oracle, die standardmäßige HTTP-Portnummer nicht zu verwenden. Ändern Sie es im Cloud Manager-Stacksetup. |

| HTTPS | 8443 (Standard) | Aus Sicherheitsgründen empfiehlt Oracle, die standardmäßige HTTPS-Portnummer nicht zu verwenden. Änderung beim Cloud Manager-Stacksetup. |

| WSL | 7000 (Standard) | Ändern Sie gegebenenfalls das Cloud Manager-Stacksetup. |

| JOLT | 9.033-9.062 | Portbereich zur Verwendung durch JOLT. Ändern Sie gegebenenfalls das Cloud Manager-Stacksetup. |

| Datenbankport | 1521 und 1522 (Standard) | Port 1521 ist im Cloud Manager-Subnetz zur Unterstützung von Autonomous Database - Dedicated erforderlich (wird in der Cloud Manager-Dokumentation als ADB-D bezeichnet). |

| JMX-Ports | 10100 und 10101 | JMX-Ports für eine Application Server-Domain. Wird für PeopleSoft Health Center und Autoscaling verwendet. Öffnen Sie Ingress für die TCP-Ports 10100 und 10101 in den Subnetzen für Application Server-Domains, die Autoscaling verwenden. Wenn Sie mehrere Application Server-Domains auf demselben Knoten (VM) bereitstellen, öffnen Sie zusätzliche Ports. Beispiel:

|

| JMX-Ports | 10200 und 10201 | JMX-Ports für eine Process Scheduler-Domain. Wird für das PeopleSoft Health Center verwendet. |

| HTTP-Port OpenSearch oder Elasticsearch | 9200 (Standard) | Kein Wert |

| OpenSearch Dashboards oder Kibana-HTTP-Port | 5601 (Standard) | Kein Wert |

| OpenSearch Cluster-Transportport | 9300 (Standard) | Der Clustertransportport ist erforderlich, wenn Suchcluster in bereitgestellten Umgebungen verwendet werden. |

* Das File Storage Service-Dateisystem erfordert zustandsbehafteten Ingress zu TCP-Ports 111, 2048, 2049 und 2050 sowie zustandsbehafteten Ingress zu UDP-Ports 111 und 2048. Das File Storage-Service-Dateisystem erfordert außerdem zustandsbehafteten Egress-Traffic von den TCP-Ports 111, 2048, 2049 und 2050 sowie zustandsbehafteten Egress-Traffic von UDP-Port 111.

Siehe VCN-Sicherheitslistenregeln für File Storage konfigurieren in der Oracle Cloud Infrastructure-Dokumentation.

Nächste Schritte

Virtuelles Cloud-Netzwerk für PeopleSoft Cloud Manager in der Oracle Cloud Infrastructure-Konsole erstellen (optional)

Weitere Informationen

- PeopleSoft Cloud Manager-Homepage, My Oracle Support, Dokument-ID 2231255.2

- Tool für den Überblick über kumulative Features (Klicken Sie auf "Generate a CFO report", und wählen Sie oben PeopleSoft Cloud Manager aus.)

- Oracle Cloud-Dokumentation im Oracle Help Center

Virtuelles Cloud-Netzwerk für PeopleSoft Cloud Manager planen (optional)

G41716-01

August 2025

Copyright © 2025, Oracle und/oder verbundene Unternehmen.

Prüfen Sie die Anforderungen, und planen Sie, ein virtuelles Cloud-Netzwerk zur Verwendung mit PeopleSoft Cloud Manager zu erstellen.

Diese Software und zugehörige Dokumentation werden im Rahmen eines Lizenzvertrages zur Verfügung gestellt, der Einschränkungen hinsichtlich Nutzung und Offenlegung enthält und durch Gesetze zum Schutz geistigen Eigentums geschützt ist. Das Verwenden, Kopieren, Vervielfältigen, Übersetzen, Übertragen, Ändern, Lizenzieren, Übermitteln, Verteilen, Ausstellen, Ausführen, Veröffentlichen oder Anzeigen dieser Software oder von Teilen daraus ist ausschließlich zu den in Ihrer Lizenzvereinbarung bzw. per Gesetz ausdrücklich erlaubten Zwecken zugelassen. Reverse Engineering, Disassemblierung oder Dekompilierung der Software ist verboten, es sei denn, dies ist erforderlich, um die gesetzlich vorgesehene Interoperabilität mit anderer Software zu ermöglichen.

Handelt es sich hier um Software oder zugehörige Dokumentation, die an die Regierung der Vereinigten Staaten von Amerika oder an einen in ihrem Auftrag handelnden Lizenznehmer geliefert wird, dann gilt der folgende Hinweis:

U.S. GOVERNMENT END USERS: Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs) and Oracle computer documentation or other Oracle data delivered to or accessed by U.S. Government end users are "commercial computer software" or "commercial computer software documentation" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, the use, reproduction, duplication, release, display, disclosure, modification, preparation of derivative works, and/or adaptation of i) Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs), ii) Oracle computer documentation and/or iii) other Oracle data, is subject to the rights and limitations specified in the license contained in the applicable contract. The terms governing the U.S. Government's use of Oracle cloud services are defined by the applicable contract for such services. No other rights are granted to the U.S. Government.

Diese Software oder Hardware ist für die allgemeine Nutzung in diversen Informationsmanagementanwendungen entwickelt worden. Sie ist nicht für den Einsatz in schon an sich gefährlichen Anwendungen entwickelt oder intendiert, einschließlich von Anwendungen, die möglicherweise ein Risiko von Personenschäden mit sich bringen. Falls die Software oder Hardware für solche Zwecke verwendet wird, verpflichtet sich der Lizenznehmer, sämtliche erforderlichen Maßnahmen wie Fail Safe, Backups und Redundancy zu ergreifen, um den sicheren Einsatz zu gewährleisten. Die Oracle Corporation und ihre verbundenen Unternehmen schließen jegliche Haftung für Schäden aus, die durch den Einsatz dieser Software oder Hardware in gefährlichen Anwendungen verursacht werden.

Oracle und Java sind eingetragene Marken der Oracle Corporation und/oder ihrer verbundenen Unternehmen. Andere Namen und Bezeichnungen können Marken ihrer jeweiligen Inhaber sein.

Intel und Intel Inside sind Marken oder eingetragene Marken der Intel Corporation. Alle SPARC-Marken werden in Lizenz verwendet und sind Marken oder eingetragene Marken der SPARC International, Inc. AMD, Epyc und das AMD-Logo sind Marken oder eingetragene Marken von Advanced Micro Devices. UNIX ist eine eingetragene Marke von The Open Group.

Diese Software oder Hardware und die Dokumentation können Zugriffsmöglichkeiten auf oder Informationen über Inhalte, Produkte und Serviceleistungen von Dritten enthalten. . Sofern nicht anderweitig in einem einschlägigen Vertrag zwischen Ihnen und Oracle vereinbart, übernehmen die Oracle Corporation und ihre verbundenen Unternehmen keine Verantwortung für Inhalte, Produkte und Serviceleistungen von Dritten und lehnen ausdrücklich jegliche Art von Gewährleistung diesbezüglich ab. Sofern nicht anderweitig in einem einschlägigen Vertrag zwischen Ihnen und Oracle vereinbart, übernehmen die Oracle Corporation und ihre verbundenen Unternehmen keine Verantwortung für Verluste, Kosten oder Schäden, die aufgrund des Zugriffs auf oder der Verwendung von Inhalten, Produkten und Serviceleistungen von Dritten entstehen.