Verbindung zu Oracle Cloud Infrastructure GoldenGate mit einer privaten IP herstellen

Mit OCI Bastion können Sie den Zugriff auf die OCI GoldenGate-Deployment-Konsole sichern.

Verwandte Themen

Überblick

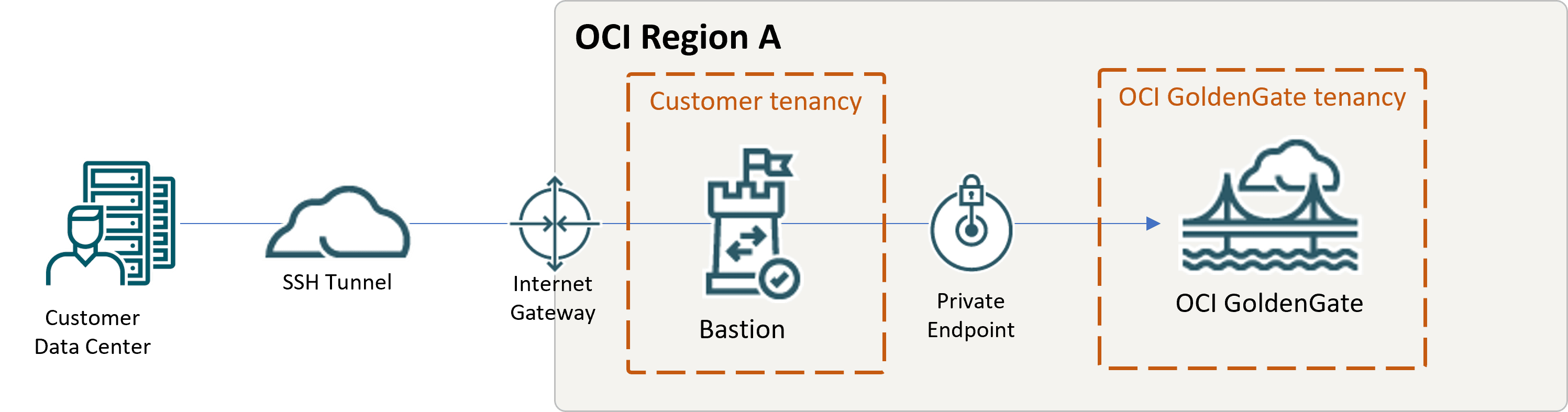

Auf OCI GoldenGate kann nur über einen privaten Endpunkt innerhalb des OCI-Netzwerks zugegriffen werden oder über einen Bastionhost, der den Zugriff auf OCI-Ressourcen sichert. Wenngleich in diesem Schnellstartbeispiel OCI Bastion verwendet wird, können Sie auch eine eigene Bastion verwenden. Dieser Schnellstart enthält beide Optionen, sodass Sie die für Sie am besten geeignete auswählen können.

Beschreibung der Abbildung qs-bastion.png

Bevor Sie beginnen

Sie benötigen Folgendes, um fortzufahren:

- Entweder eine kostenlose Testversion oder einen kostenpflichtigen Oracle Cloud Infrastructure-Account

- Zugriff auf OCI GoldenGate

- Ein OCI GoldenGate-Deployment in einem privaten Subnetz und ohne öffentlichen Endpunkt

- Für OCI Bastion:

- Zugriff auf den Service

- Zugriff auf OCI Bastion oder auf Ihre eigene Bastion in OCI Compute

- Für Ihre eigene Bastion in OCI Compute:

- Zugriff auf OCI Compute

- Öffentliche und private Subnetze, die in jeder Availability-Domain konfiguriert sind

Hinweis:

Oracle empfiehlt, ein separates öffentliches Subnetz nur für Bastionhosts zu erstellen, um sicherzustellen, dass die entsprechende Sicherheitsliste dem richtigen Host zugewiesen ist.

Option A: OCI Bastion nutzen

Sie können OCI Bastion verwenden oder eine eigene Bastion verwenden. In diesem Beispiel wird OCI Bastion verwendet.

- Erstellen Sie eine Bastion. Achten Sie auf Folgendes:

- Verwenden Sie das gleiche VCN wie das OCI GoldenGate-Ziel-Deployment und -Subnetz.

Hinweis:

Das Subnetz kann mit dem OCI GoldenGate-Deployment identisch sein oder aber Zugriff auf das OCI GoldenGate-Subnetz hat. - Geben Sie die IP-Adressen der Rechner an, mit denen eine Verbindung zu OCI Bastion herzustellen ist, in die CIDR-Block-Ausnahmeliste ein.

- Verwenden Sie das gleiche VCN wie das OCI GoldenGate-Ziel-Deployment und -Subnetz.

- Erstellen Sie eine SSH-Portweiterleitungssession.

- Geben Sie unter IP-Adresse die private IP des OCI GoldenGate-Deployments an. Sie finden die private IP auf der Seite "Deployment-Details".

- Geben Sie unter Port die Nummer

443ein. - Unter SSH-Schlüssel hinzufügen geben Sie die Public-Key-Datei des SSH-Schlüsselpaares an, das für die Session verwendet werden soll.

- Nachdem die Session erstellt wurde, wählen Sie im Menü Aktionen (drei Punkte) der Session die OptionSSH-Befehl kopieren aus.

- Fügen Sie den Befehl in einen Texteditor ein, und ersetzen Sie dann die Platzhalter

<privateKey>und<localPort>durch den Pfad zum Private Key und Port 443. - Führen Sie den Befehl mit der Befehlszeilenschnittstelle (CLI) aus, um den Tunnel zu erstellen.

- Öffnen Sie einen Webbrowser, und gehen Sie zu

https://localhost.

Hinweis:

- Stellen Sie sicher, dass Sie eine Ingress-Regel für den Bastionhost in der Sicherheitsliste des privaten Subnetzes hinzufügen. Weitere Informationen.

- Wenn die folgende Fehlermeldung angezeigt wird,

{"error":"invalid_redirect_uri","error_description":"Client xxdeploymentgoldengateusphoenix1ocioraclecloudcom_APPID requested an invalid redirect URL: https://localhost/services/adminsrvr/v2/authorization. ECID: cvSDu0r7B20000000"}dann müssen Sie einen Eintrag in der Hostdatei des Clientrechners hinzufügen, um 127.0.0.1 dem Deployment-FQDN zuzuordnen. Beispiel:

127.0.0.1 xx.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com

Bekannte Probleme

Fehler bei ungültiger Umleitungs-URL beim Zugriff auf ein IAM-fähiges Deployment mit einer IP

Beim Versuch, mit der IP-Adresse des Deployments auf ein IAM-fähiges Deployment zuzugreifen, tritt der folgende Fehler auf:

{"error":"invalid_redirect_uri","error_description":"Client

xxxxxxxx1ocioraclecloudcom_APPID requested an invalid redirect URL: https://192.x.x.x/services/adminsrvr/v2/authorization. ECID:

xxxx"}Problemumgehung: Sie können eine der folgenden Aktionen ausführen:

Option 1: Fügen Sie der Identitätsdomainanwendung die Deployment-IP-Adresse hinzu. Um diese Änderung vornehmen zu können, müssen Sie Teil der Benutzergruppe sein, die der Anwendung zugewiesen ist.

- Wählen Sie im Oracle Cloud-Navigationsmenü die Option Identität und Sicherheit aus, und klicken Sie unter "Identität" auf Domains.

- Wählen Sie Ihre Domain aus der Liste Domains.

- Wählen Sie im Ressourcenmenü der Identitätsdomain die Option Oracle Cloud Services aus.

- Wählen Sie Ihre Anwendung aus der Oracle Cloud Services-Liste aus. Beispiel: GGS INFRA-Anwendung für Deployment-ID:

<deployment OCID>. - Klicken Sie auf der Anwendungsseite unter OAuth-Konfiguration auf OAuth-Konfiguration bearbeiten.

- Geben Sie unter Umleitungs-URL die Konsolen-URL des Deployments mit der IP des Deployments anstelle der Domain ein. Beispiel:

https://<deployment-ip>/services/adminsrvr/v2/authorization. - Speichern Sie die Änderungen.

127.0.0.1 dem Deployment-FQDN zuzuordnen (ersetzen Sie <region> durch die entsprechende Region). Beispiel:

127.0.0.1 xx.deployment.goldengate.<region>.oci.oraclecloud.com