Benutzergruppen und Policys einrichten

Oracle NoSQL Database Cloud Service verwendet Oracle Cloud Infrastructure Identitäts- und Zugriffsmanagement (IAM) für den sicheren Zugriff auf Oracle Cloud. Oracle Cloud Infrastructure IAM ermöglicht es Ihnen, Benutzeraccounts zu erstellen und Benutzern Berechtigungen zum Prüfen, Lesen, Verwenden oder Verwalten von Tabellen zu erteilen.

Wie Sie Benutzer, Gruppen und dynamische Gruppen für Oracle NoSQL Database Cloud Service verwalten, hängt davon ab, ob Ihr Cloud-Account oder Ihr Mandant für die Verwendung von Oracle Cloud Infrastructure Identity and Access Management-(IAM-)Identitätsdomains aktualisiert wurde. Sie können ganz einfach bestimmen, wann Ihr OCI-Mandant zur Verwendung von Identity and Access Management-(IAM-)Identitätsdomains aktualisiert wurde.

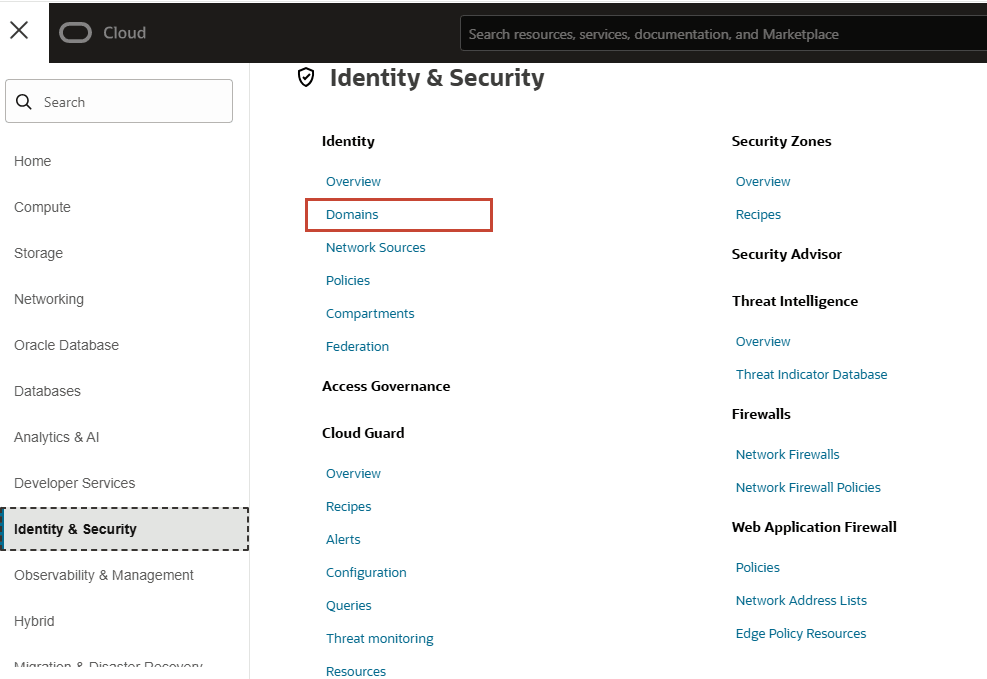

Die OCI-Konsole für Mandanten mit Identitätsdomain wird unten angezeigt.

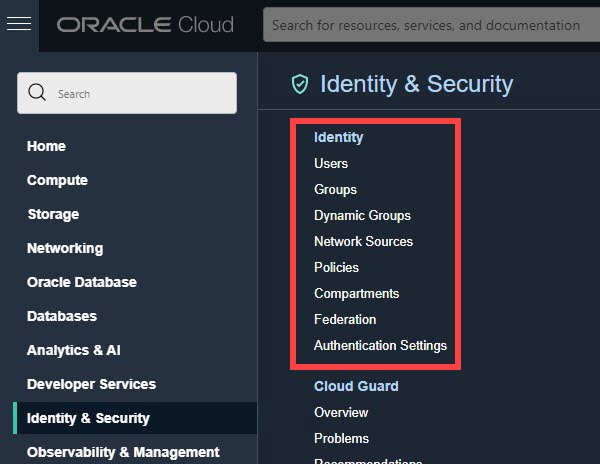

Die OCI-Konsole für Mandanten ohne Identitätsdomain wird unten angezeigt.

Weitere Informationen finden Sie unter Haben Sie Zugriff auf Domains?

Benutzer, Gruppen, dynamische Gruppen und Policys mit Identity and Access Management einrichten

Oracle NoSQL Database Cloud Service verwendet Oracle Cloud Infrastructure Identity and Access Management (IAM) für den sicheren Zugriff auf Oracle Cloud. Mit Oracle Cloud Infrastructure IAM können Sie Benutzeraccounts erstellen und Benutzern die Berechtigung zum Prüfen, Lesen, Verwenden oder Verwalten von Tabellen erteilen.

Informationen zum Authentifizieren als Benutzer-Principal (mit API-Signaturschlüssel) finden Sie unter Benutzer, Gruppen und Policys einrichten. Wenn Sie sich alternativ als Instanz-Principal oder Resource Principal authentifizieren, finden Sie weitere Informationen unter Dynamische Gruppen und Policys einrichten.

Benutzer, Gruppen und Policys einrichten

- Melden Sie sich als Cloud-Accountadministrator bei Ihrem Cloud-Account an.

- Fügen Sie in der Oracle Cloud Infrastructure-Konsole einen oder mehrere Benutzer hinzu.

- Wählen Sie je nach Mandant eine der folgenden Optionen aus (mit Identitätsdomains oder ohne Identitätsdomains):

- Mandant mit Identitätsdomains: Führen Sie die folgenden Schritte aus:

- öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus.

- Wählen Sie unter Identität die Option Domains aus. Dadurch wird die Seite "Domains" geöffnet.

- Wählen Sie den Filter Compartment neben Angewendete Filter aus. Wählen Sie das Compartment in der Dropdown-Liste aus, und wählen Sie Filter anwenden aus.

- Wählen Sie die Identitätsdomain, in denen Sie arbeiten möchten. Gehen Sie auf der Registerkarte Benutzerverwaltung zum Abschnitt Benutzer.

- Mandant ohne Identitätsdomains: Öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Benutzer aus.

- Mandant mit Identitätsdomains: Führen Sie die folgenden Schritte aus:

- Wählen Sie Erstellen.

- Geben Sie Details zum Benutzer an, und wählen Sie Erstellen aus.

- Wählen Sie je nach Mandant eine der folgenden Optionen aus (mit Identitätsdomains oder ohne Identitätsdomains):

- Erstellen Sie in der Oracle Cloud Infrastructure-Konsole eine OCI-Gruppe.

- Wählen Sie je nach Mandant eine der folgenden Optionen aus (mit Identitätsdomains oder ohne Identitätsdomains):

- Mandant mit Identitätsdomains: Führen Sie die folgenden Schritte aus:

- öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus.

- Wählen Sie unter Identität die Option Domains aus. Dadurch wird die Seite "Domains" geöffnet.

- Wählen Sie den Filter Compartment neben Angewendete Filter aus. Wählen Sie das Compartment in der Dropdown-Liste aus, und wählen Sie Filter anwenden aus.

- Wählen Sie die Identitätsdomain, in welcher Sie arbeiten möchten. Scrollen Sie auf der Registerkarte Benutzerverwaltung nach unten zum Abschnitt Gruppen.

- Mandant ohne Identitätsdomains: Öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Gruppen.

- Mandant mit Identitätsdomains: Führen Sie die folgenden Schritte aus:

- Wählen Sie Gruppe erstellen aus.

- Geben Sie Details über die Gruppe ein. Beispiel: Wenn Sie eine Policy erstellen, mit der Benutzer alle Berechtigungen zum Verwalten von Oracle NoSQL Database Cloud Service-Tabellen erhalten, könnten Sie die Gruppe nosql_service_admin (oder ähnlich) nennen und eine kurze Beschreibung hinzufügen, wie Benutzer mit Berechtigungen zum Einrichten und Verwalten von Oracle NoSQL Database Cloud Service-Tabellen auf Oracle Cloud Infrastructure.

- Wählen Sie Erstellen.

- Wählen Sie je nach Mandant eine der folgenden Optionen aus (mit Identitätsdomains oder ohne Identitätsdomains):

- Erstellen Sie eine Policy, die Benutzern einer OCI-Gruppe bestimmte Zugriffsberechtigungen auf Oracle NoSQL Database Cloud Service-Tabellen oder -Compartments erteilt.

- öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus.

- Wählen Sie unter Identität die Option Policys aus.

- Wählen Sie den Filter Compartment neben Angewendete Filter aus. Wählen Sie das Compartment in der Dropdown-Liste aus, und wählen Sie Filter anwenden aus.

- Wählen Sie Policy erstellen aus.

Details und Beispiele finden Sie unter Policys - Referenz und Typische Policy-Anweisungen zur Verwaltung von Tabellen.

Wenn Sie mit der Funktionsweise von Policys nicht vertraut sind, finden Sie weitere Informationen unter Funktionen von Policys.

- Wenn Sie NoSQL-Tabellen über Oracle NoSQL Database Cloud Service-SDKs verwalten und verwenden möchten, muss der Benutzer die API-Schlüssel einrichten. Siehe Authentifizierung für die Verbindung zu Oracle NoSQL Database.

Hinweis:

Föderierte Benutzer können Oracle NoSQL Database Cloud Service-Tabellen auch verwalten und verwenden. Hierzu muss der Serviceadministrator die Föderation in Oracle Cloud Infrastructure Identity and Access Management einrichten. Informationen hierzu finden Sie unter Föderieren mit Identity Providern.Benutzer, die zu den Gruppen gehören, die in der Policy-Anweisung erwähnt werden, erhalten ihre neuen Berechtigungen, sobald sie sich das nächste Mal in der Konsole anmelden.

Dynamische Gruppen und Policys einrichten

- Melden Sie sich als Cloud-Accountadministrator bei Ihrem Cloud-Account an.

- Erstellen Sie in der Oracle Cloud Infrastructure-Konsole eine dynamische Gruppe.

- Wählen Sie je nach Mandant eine der folgenden Optionen aus (mit Identitätsdomains oder ohne Identitätsdomains):

- Mandant mit Identitätsdomains:

- öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus.

- Wählen Sie unter Identität die Option Domains aus. Dadurch wird die Seite "Domains" geöffnet.

- Wählen Sie den Filter Compartment neben Angewendete Filter aus. Wählen Sie das Compartment in der Dropdown-Liste aus, und wählen Sie Filter anwenden aus.

- Wählen Sie die Identitätsdomain, in dem Sie arbeiten möchten, und die Registerkarte Dynamische Gruppen aus.

- Mandant ohne Identitätsdomains: Öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Dynamische Gruppen aus.

- Mandant mit Identitätsdomains:

- Wählen Sie Dynamische Gruppe erstellen aus, und geben Sie einen Namen, eine Beschreibung und eine Regel ein, oder fügen Sie mit dem Regelgenerator eine Regel hinzu.

- Wählen Sie Erstellen.

Ressourcen, welche die Regelkriterien erfüllen, sind Mitglieder der dynamischen Gruppe. Wenn Sie eine Regel für eine dynamische Gruppe definieren, überlegen Sie, welche Ressource Zugriff auf andere Ressourcen erhalten soll. Beispiele für das Erstellen von Regeln:

- Übereinstimmungsregel für Funktionen:

ALL {resource.type = 'fnfunc',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Diese Regel impliziert, dass jeder Ressourcentyp namensfnfuncim angegebenen Compartment (mit der oben angegebenen ID) Mitglied der dynamischen Gruppe ist.Hinweis:

Weitere Informationen zu verschiedenen Ressourcentypen finden Sie unter Ressourcentypen. - Eine Regel beim Hinzufügen von Instanzen für Instanz-Principals:

ALL { instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Diese Regel impliziert, dass jede Instanz mit der oben angegebenen Compartment-ID ein Mitglied der dynamischen Gruppe ist.

- Eine Regel bei Verwendung von API Gateway mit Funktionen:

ALL {resource.type = 'ApiGateway',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Diese Regel impliziert, dass jeder Ressourcentyp namens

ApiGatewayim angegebenen Compartment (mit der oben angegebenen ID) Mitglied der dynamischen Gruppe ist. - Eine Regel bei Verwendung von Container Instances:

ALL {resource.type = 'computecontainerinstance', resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Diese Regel impliziert, dass jeder Ressourcentyp namens

computecontainerinstanceim angegebenen Compartment (mit der oben angegebenen ID) Mitglied der dynamischen Gruppe ist.

- Übereinstimmungsregel für Funktionen:

Hinweis:

Vererbung gilt nicht für dynamische Gruppen. Bei Verwendung von IAM-Zugriffs-Policys gilt die Policy eines übergeordneten Compartments automatisch für alle untergeordneten Compartments. Dies ist nicht der Fall, wenn Sie dynamische Gruppen verwenden. Sie müssen jedes Compartment in der dynamischen Gruppe separat auflisten, damit das Compartment qualifiziert werden kann.Beispiel: Eine Übereinstimmungsregel für Funktionen für übergeordnete/untergeordnete Compartments:ALL {resource.type = 'fnfunc', ANY{resource.compartment.id = '<parent-compid>', resource.compartment.id = '<child-compid1>', resource.compartment.id = '<child-compid2>', ...}} - Wählen Sie je nach Mandant eine der folgenden Optionen aus (mit Identitätsdomains oder ohne Identitätsdomains):

- Schreiben Sie Policy-Anweisungen für die dynamische Gruppe, um den Zugriff auf Oracle Cloud Infrastructure-Ressourcen zu ermöglichen.

- Wählen Sie in der Oracle Cloud Infrastructure-Konsole Identität und Sicherheit aus, und wählen Sie Policys aus.

- Wählen Sie den Filter Compartment neben Angewendete Filter aus. Wählen Sie das Compartment in der Dropdown-Liste aus, und wählen Sie Filter anwenden aus.

- Um Policys für eine dynamische Gruppe zu schreiben, wählen Sie Policy erstellen aus, und geben Sie einen Namen und eine Beschreibung ein.

- Erstellen Sie mit Policy Builder eine Policy. Die allgemeine Syntax zum Definieren einer Policy wird unten gezeigt:

Allow <subject> to <verb> <resource-type> in <location> where <conditions>- Syntax des Betreffs: Eine oder mehrere durch Komma getrennte Gruppen nach Namen oder OCID.

- Verben: Werte sind "Prüfen", "Lesen", "Verwenden" oder "Verwalten".

- resource-type: Ein individueller Ressourcentyp, ein Familienressourcentyp (wie nosql-family) oder alle Ressourcen.

- Compartment: Ein einzelnes Compartment oder ein Compartment-Pfad nach Name oder OCID

Beispiel: Diese Policy ermöglicht der dynamischen Gruppenosql_applicationden Zugrifffnfuncauf die Ressource im CompartmentUATnosql.allow dynamic-group nosql_application to use fnfunc in compartment UATnosqlBeispiel: Diese Policy ermöglicht der dynamischen Gruppe

nosql_applicationden Zugriffmanageauf die Familienressourcenosql-familyim CompartmentUATnosql. - Wählen Sie Erstellen. See Manage Policies for more information on policies.