Compute-Instanz für Oracle NoSQL Database Cloud Service und Oracle Autonomous AI Lakehouse aktivieren

Schritte zur Autorisierung Ihrer Compute-Instanz für Aktionen mit dem NoSQL-Service, ObjectStorage und Oracle Autonomous AI Lakehouse.

Dynamische Gruppe für die Compute-Instanz und die Oracle Autonomous AI Lakehouse-Datenbank erstellen

Obwohl Sie den Oracle NoSQL Database Analytics Integrator ausschließlich mit Ihren eigenen Zugangsdaten ausführen können, wird empfohlen, das Utility von einer Oracle Cloud Compute-Instanz auszuführen, die autorisiert ist, Aktionen mit Oracle NoSQL Cloud Service, Object Storage und Oracle Autonomous AI Lakehouse auszuführen. Auch wenn Sie mit Object Storage AUTH_TOKEN der Oracle Autonomous AI Lakehouse-Datenbank den Zugriff auf Object Storage ermöglichen können, wird empfohlen, den OCI-Ressourcen-Principal zur Authentifizierung der Oracle Autonomous AI Lakehouse-Datenbank mit Object Storage zu verwenden. Beachten Sie jedoch, dass die in Oracle Autonomous AI Lakehouse erstellte Datenbank eine Authentifizierung mit dem Benutzernamen und Kennwort der Datenbank erfordert. Daher müssen Ihre Benutzerzugangsdaten weiterhin an das Utility bereitgestellt werden, um auf diese Ressource zuzugreifen.

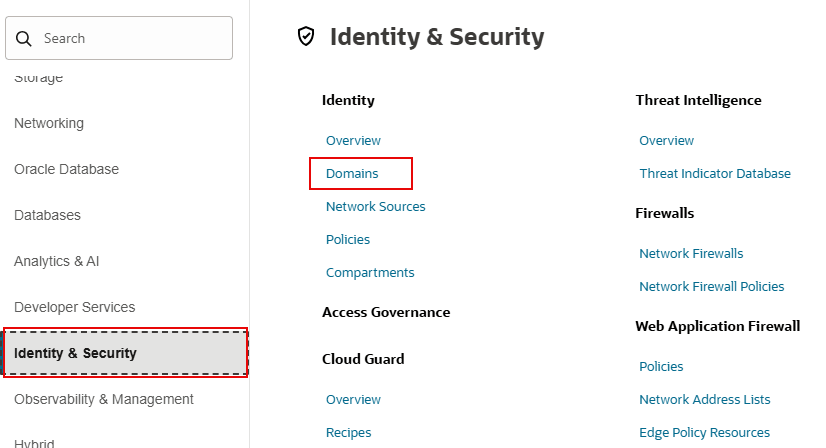

- Wählen Sie Identität und Sicherheit aus dem Menü auf der linken Seite der Anzeige.

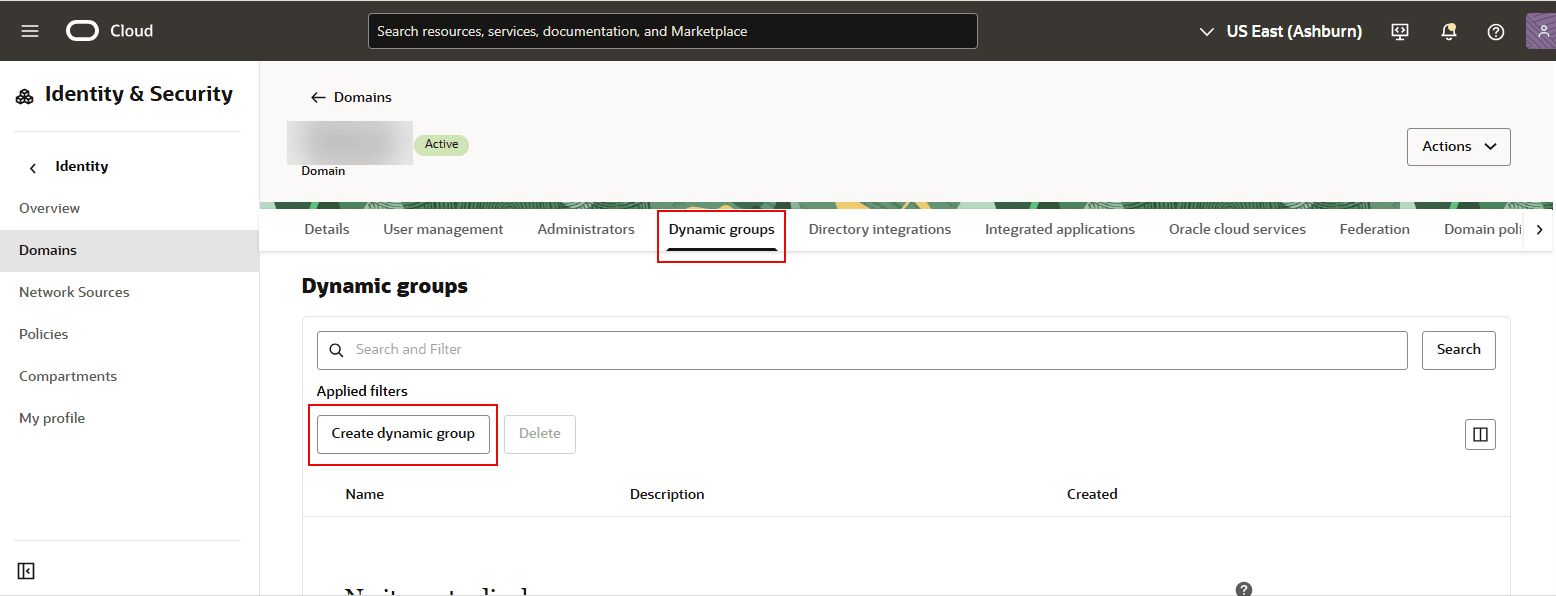

- Wählen Sie unter Identität die Option Domains aus. Klicken Sie oben in der horizontalen Bildlaufleiste auf die Domain, in der Sie arbeiten möchten, und wählen Sie Dynamische Gruppen aus.

- Klicken Sie auf Dynamische Gruppe erstellen.

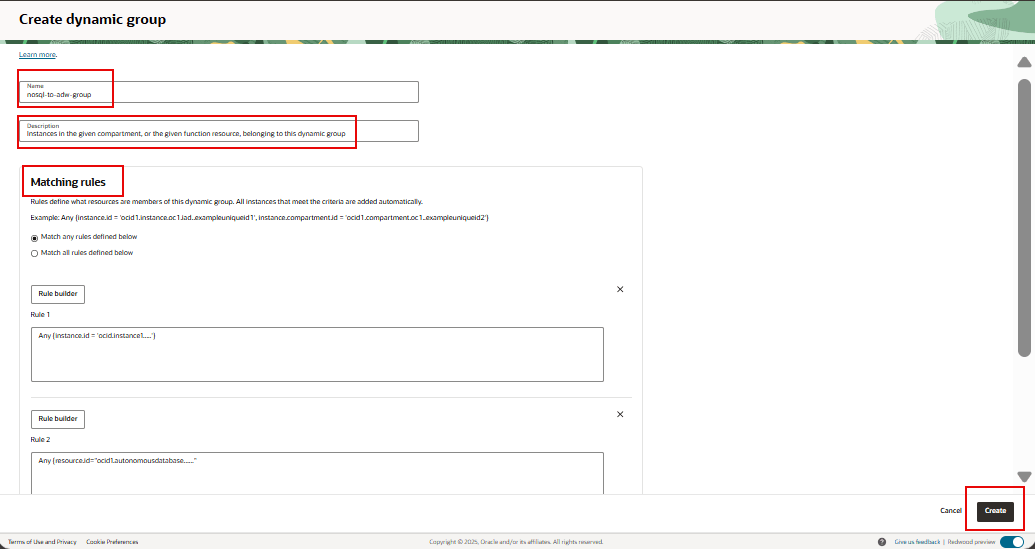

- Geben Sie einen Namen für die Gruppe ein. Beispiel:

nosql-to-adw-group. - Geben Sie eine Bezeichnung für die Gruppe ein, z.B. die Liste der Gruppenmitglieder.

- Geben Sie die gewünschten Übereinstimmungsregeln ein. Beispiel:

Any {instance.id=''<ocid-of-compute-instance}' and 'resource.id='<ocid-ofthe-database>'. - Klicken Sie auf Create.

Policy mit geeigneten Berechtigungen für die dynamische Gruppe erstellen

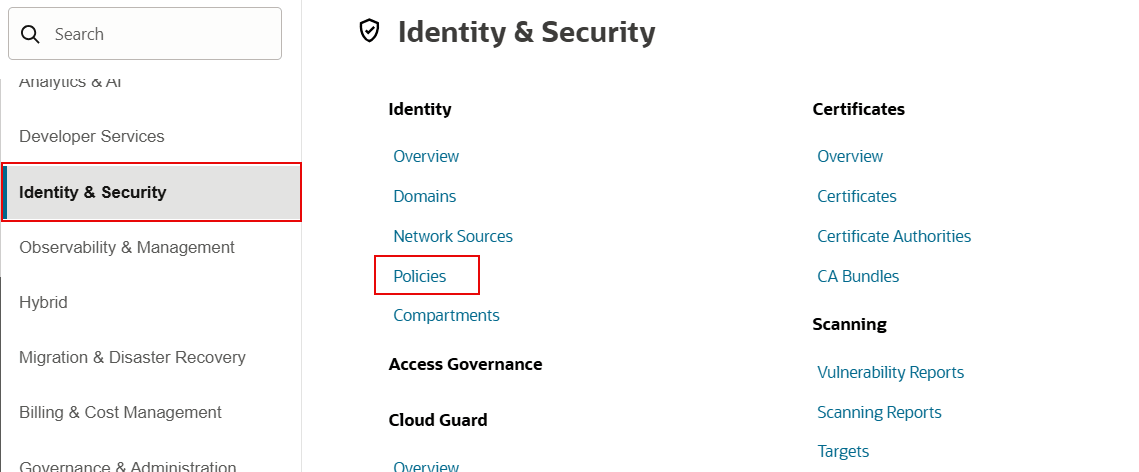

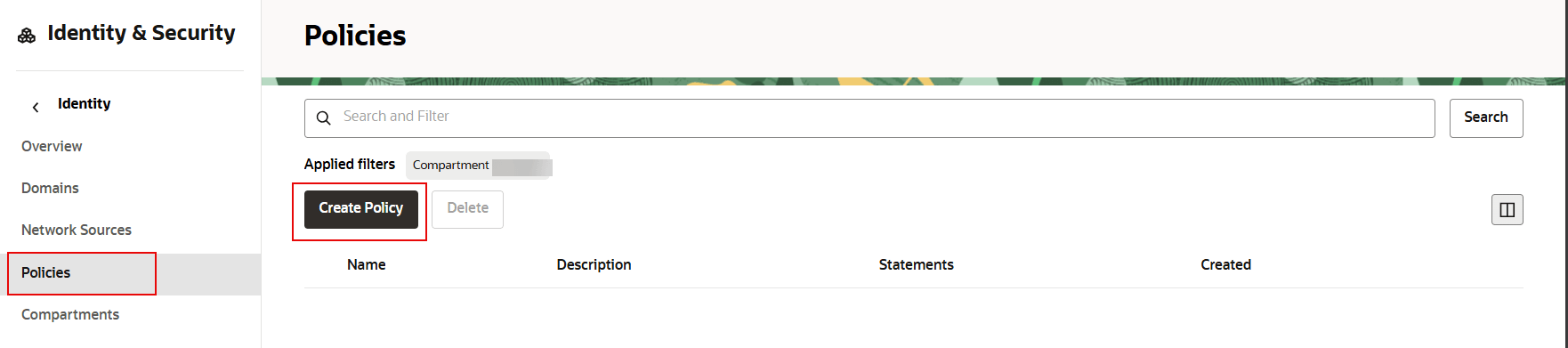

- Wählen Sie Identität und Sicherheit aus dem Menü auf der linken Seite der Anzeige.

- Wählen Sie unter Identität die Option Policys aus.

- Klicken Sie auf den Filter Compartment neben Angewendete Filter. Wählen Sie Ihr Compartment in der Dropdown-Liste aus, und klicken Sie auf Filter anwenden.

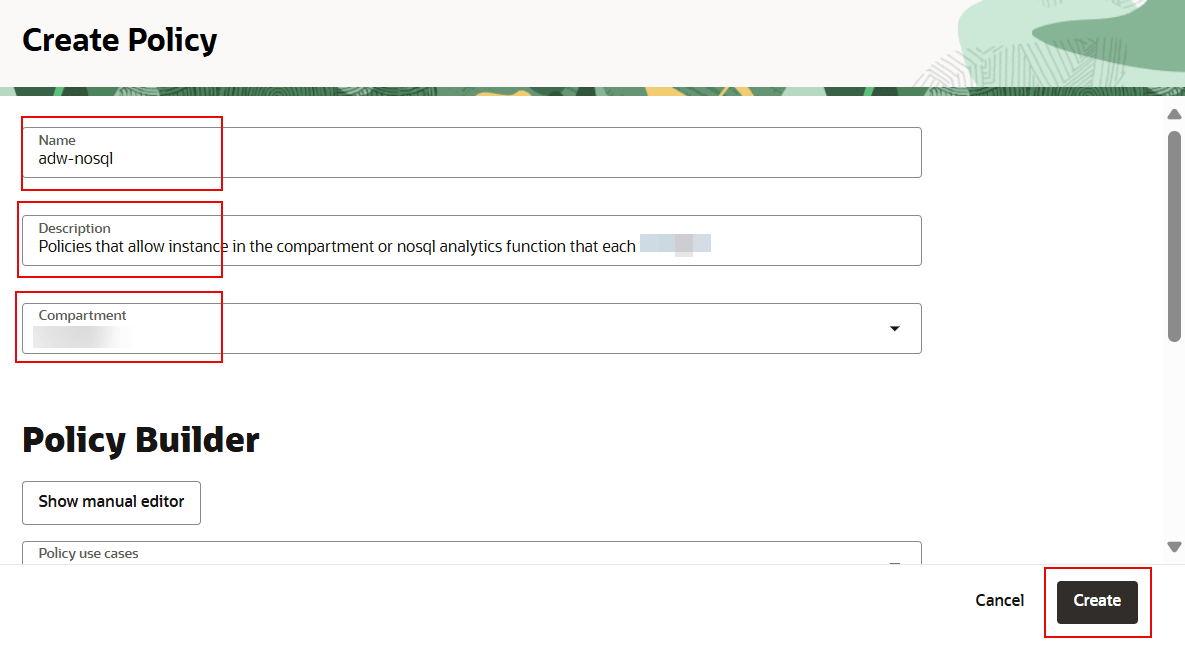

- Klicken Sie auf Policy erstellen.

- Geben Sie einen Namen für die Policy ein.

- Geben Sie eine Beschreibung für die Policy ein. Beispiel: Eine Beschreibung, welche Aktionen die Mitglieder der Gruppe ausführen dürfen.

- Geben Sie das Compartment ein, und klicken Sie auf Erstellen.

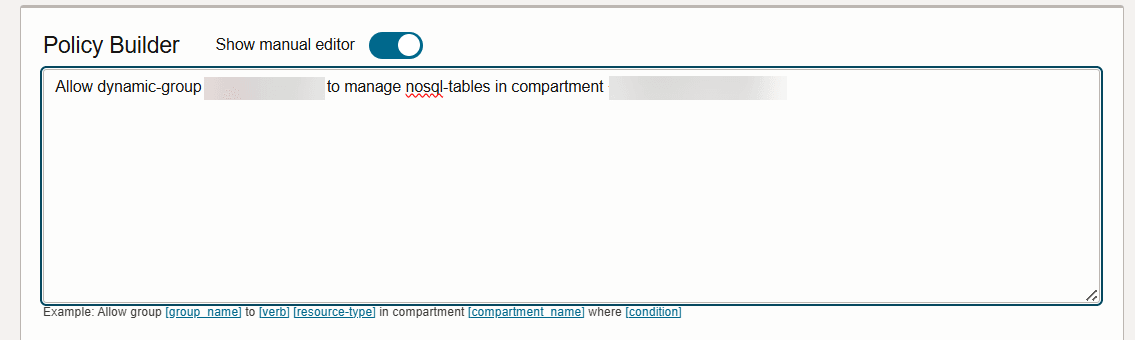

- Fügen Sie Anweisungen mit Manuellen Editor anzeigen zur Policy hinzu.

Allow dynamic-group <dyn-grp-name> to manage nosql-tables in compartment <compartment-name>

Allow dynamic-group <dyn-grp-name> to manage nosql-rows in compartment <compartment-name>

Allow dynamic-group <dyn-grp-name> to manage nosql-indexes in compartment <compartment-name>

Allow dynamic-group <dyn-grp-name> to read buckets in compartment <compartment-name>

Allow dynamic-group <dyn-grp-name> to read objects in compartment <compartment-name>

Allow dynamic-group <dyn-grp-name> to manage buckets in compartment <compartment-name>

Allow dynamic-group <dyn-grp-name> to manage objects in compartment <compartment-name>

Allow dynamic-group <dyn-grp-name> to manage autonomous-database in compartment <compartment-name>Nach dieser Konfiguration sollten Sie das Utility über eine Compute-Instanz mit der Instanz-Principal-Authentifizierung ausführen können.