Hinweis:

- Dieses Tutorial ist in einer von Oracle bereitgestellten kostenlosen Übungsumgebung verfügbar.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte durch die für Ihre Cloud-Umgebung spezifischen Werte.

Konfigurieren Sie öffentliche SDDC-Workloads für Oracle Cloud VMware Solution in der VMware NSX-T-Überlagerung

Einführung

Dieses Tutorial enthält eine Schritt-für-Schritt-Anleitung für die Konfiguration einer öffentlichen DNS-Auflösung für Workloads, die in VMware NSX-T-Overlay-Netzwerken in Oracle Cloud VMware Solution ausgeführt werden. Das Ziel des Oracle Cloud Infrastructure-(OCI-)Teams ist es, Ihnen, unseren Kunden, zu ermöglichen. So können Sie diese administrative Aufgabe gegebenenfalls in Ihrer Umgebung ausführen, indem Sie dieses Tutorial befolgen.

Ziele

Ziel ist es, Software Defined Data Center-(SDDC-)Workloads in VMware NSX-T-Overlay-Netzwerken auf die öffentlichen Domain Name System-(DNS-)Server aus der Oracle Cloud VMware Solution SDDC-Umgebung zugreifen zu lassen.

Voraussetzungen

- VMware SDDC in Ihrem Mandanten mit entsprechenden Berechtigungen

- VMware SDDC-VCN, das an ein Network Address Translation-(NAT-)Gateway oder Internetgateway angeschlossen ist

- Netzwerkkonfiguration überlagern auf VMware NSX-T

Info zu VMware NSX-T DNS

Die IP-Adressverwaltung in VMware NSX-T kann mit dem DNS- und Dynamic Host Configuration Protocol (DHCP) konfiguriert werden. VMware NSX-T funktioniert nicht als DNS-Server, sondern als "Forwarder" konfiguriert, wodurch DNS-Abfragen an einen Upstream-DNS-Server in der Umgebung gesendet werden. Hier leiten wir die Anfrage an Google DNS Sever weiter.

Weitere Informationen zu DNS-Weiterleitern sind erforderlich:

- DNS-Weiterleitungscacheergebnisse aus vorherigen Anforderungen.

- Der lokale Cache wird zuerst geprüft, wenn ein DNS-Forwarder eine DNS-Anforderung empfängt.

Aufgabe 1: Test-VM bereitstellen

Für die folgende Konfiguration und das Beispiel verwenden Sie die bekannte Google DNS-Server-IP: 8.8.8.8.

Konfigurieren Sie die DNS-Weiterleitung auf VMware NSX-T, damit die virtuellen SDDC-Maschinen (VMs) ihre DNS-Abfragen an Google DNS-Server weiterleiten können.

-

Melden Sie sich bei vCenter an, und richten Sie eine Test-VM ein. In diesem Beispiel verwenden Sie Ubuntu 20.04, das an ein Overlay-VMware NSX-T-Netzwerk angehängt ist.

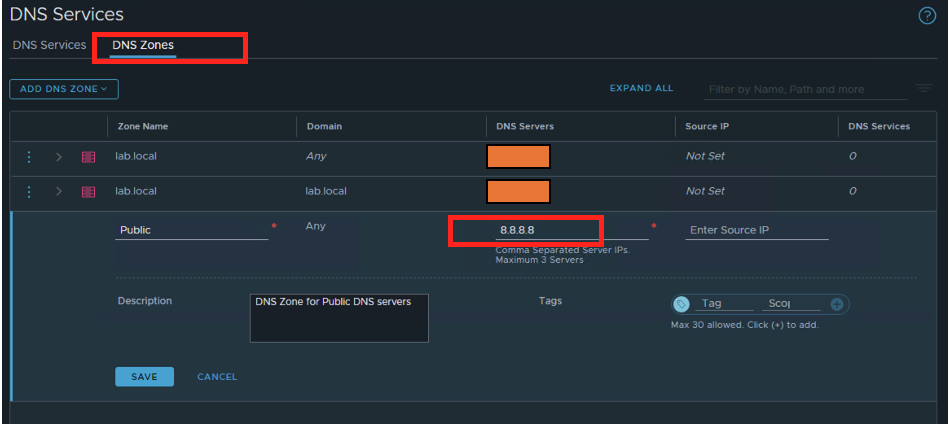

Aufgabe 2: Konfigurieren einer öffentlichen DNS-Zone mit der öffentlichen DNS-Server-IP

-

Erstellen Sie unter NSX-T-Networking in DNS-Zonen eine neue DNS-Zone als Öffentlich, und legen Sie die IP des öffentlichen DNS-Servers in diesem Fall 8.8.8.8 fest.

Hinweis: In diesem Beispiel wird es als Standardzone verwendet. Wenn Sie eine DNS-Zone konfigurieren, können Sie eine Quell-IP für einen DNS-Forwarder angeben, der beim Weiterleiten von DNS-Abfragen an einen Upstream-DNS-Server verwendet werden soll. Wenn Sie keine Quell-IP angeben, ist die Quell-IP des DNS-Abfragepakets die Listener-IP des DNS-Weiterleiters.

Die Angabe einer Quell-IP ist erforderlich, wenn die Listener-IP eine interne Adresse ist, die vom externen Upstream-DNS-Server nicht erreichbar ist. Um sicherzustellen, dass die DNS-Antwortpakete an den Weiterleitenden zurückgeleitet werden, ist eine dedizierte Quell-IP erforderlich. Alternativ können Sie die Übersetzung der Quellnetzwerkadresse (SNAT) auf dem logischen Router konfigurieren, um die Listener-IP in eine öffentliche IP zu übersetzen. In diesem Fall müssen Sie keine Quell-IP angeben. Wir verwenden dann die SNAT-Funktion auf VMware NSX-T für dasselbe.

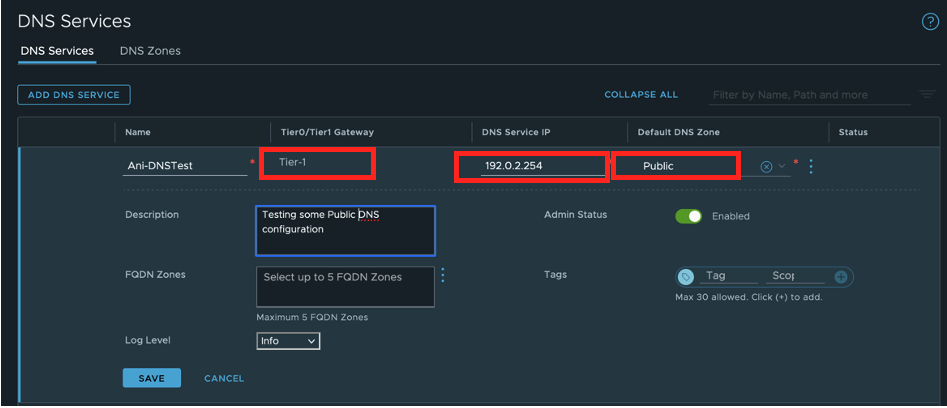

-

Erstellen Sie einen DNS-Service. Fügen Sie in DNS-Services die DNS-Service-IP (192.0.2.254) hinzu, und hängen Sie sie an Tier1-Gateway an. Verwenden Sie für die Standard-DNS-Zone die im vorherigen Schritt erstellte DNS-Zone.

Prüfen Sie, ob der neu erstellte DNS-Servicestatus "Erfolgreich" angibt.

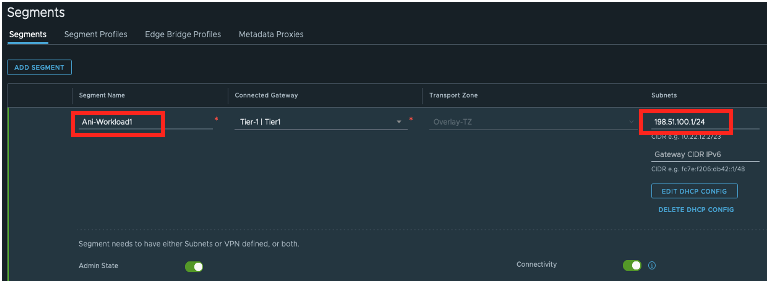

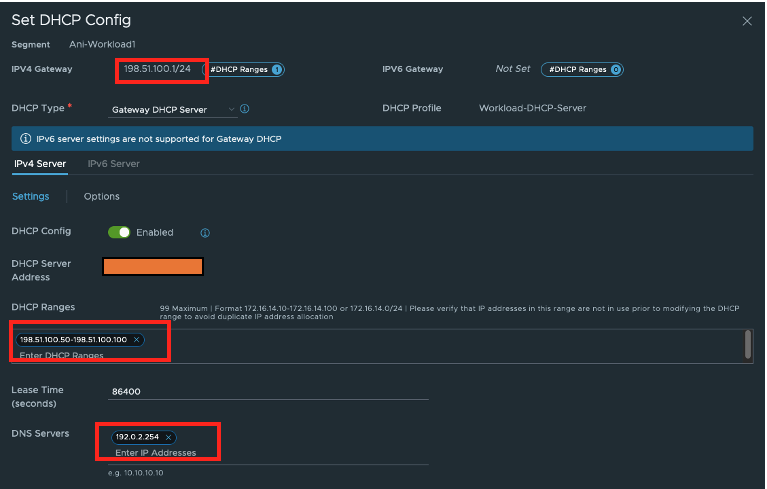

Aufgabe 3: VMware NSX-T-Overlay-Segment und DHCP-Konfiguration konfigurieren

-

Erstellen Sie ein neues Overlay-Segment auf Vmware NSX-T, und konfigurieren Sie DNS, indem Sie die DNS-Service-IP hinzufügen. Die mit diesem Segment verknüpften VMs oder Clients verwenden die DNS-Service-IP als Endpunkt. Verwenden Sie DHCP-Konfiguration bearbeiten, um sie zu konfigurieren. Für dieses Beispiel verwenden wir DHCP.

-

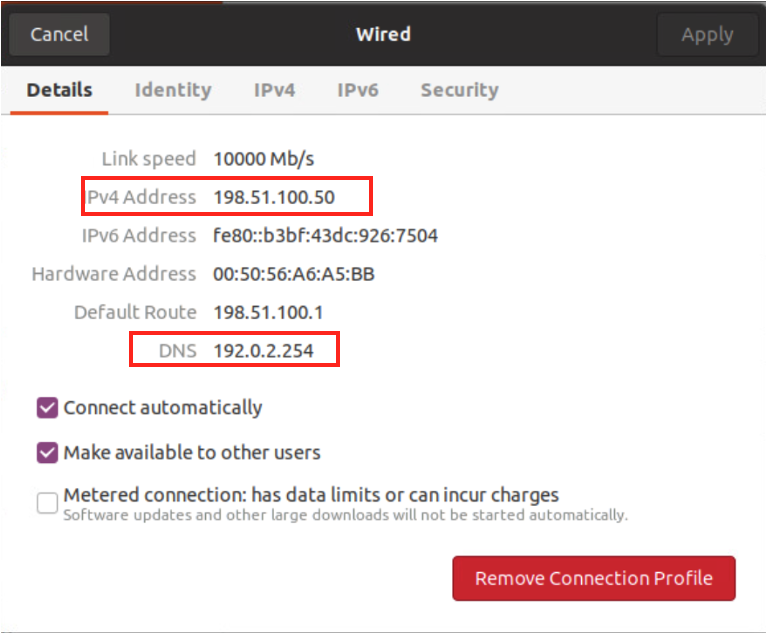

Prüfen Sie, ob die Einstellungen auf dem Ubuntu-Rechner wirksam sind. Beispiel:

Aufgabe 4: VMware NSX-T-NAT-Regeln konfigurieren

-

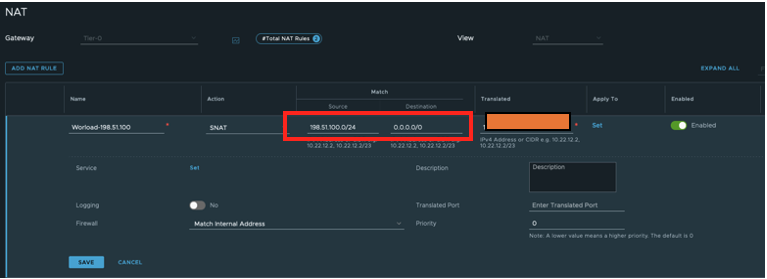

Konfigurieren Sie die VMware NSX-T-NAT-Regel so, dass SDDC-Overlay-VMs auf externe Netzwerke oder öffentliche Netzwerke zugreifen können. Hier machen wir SNAT für das Segmentnetzwerk 198.51.100.0/24 zu VMware NSX-T HA VIP IP (prüfen Sie die HA VIP in Ihrem bereitgestellten SDDC).

-

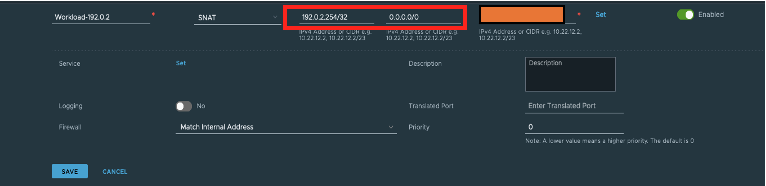

Schreiben Sie eine SNAT-Regel speziell für den DNS-Service IP 192.0.2.254/32.

Hinweis: Da die DNS-Service-IP eine andere IP-Adresse als der Overlay-Segmentbereich ist, muss eine separate NAT-Regel geschrieben werden, damit die weitergeleiteten Anforderungen 8.8.8.8 erreichen können. Wenn Sie eine IP aus dem Overlay-Segmentbereich verwenden, ist keine separate NAT-Regel auf VMware NSX-T erforderlich.

Hinweis: Prüfen Sie die Routenumstellung auf dem Tier-1-Gateway und Tier-0, und stellen Sie sicher, dass DNS-Forwarder- und NAT-IP aktiviert sind.

Bonusoption zur Erreichbarkeit von VMware NSX-T-Segmenten aus einer VCN-Konfiguration

Nachdem die Konfiguration vom VMware NSX-T-Ende abgeschlossen ist und die VMware NSX-T-Overlay-Segmente, die aus den VCN-Segmenten erreichbar sind, verfügbar sind, kann eine Route zu den Oracle Cloud VMware Solution VLAN-Netzwerken zur privaten IP (VMware NSX-T VIP) hinzugefügt werden.

Im folgenden Screenshot finden Sie beispielsweise Routingregeln und entsprechende Ingress-Regeln für das Protokoll und die Ports, die in Netzwerksicherheitsgruppen geöffnet werden müssen. Wie bereits erwähnt, verwenden wir für dieses Beispiel SNAT auf dem Router Tier-0 mit Tier-0 Uplink VIP IP.

Nachdem Sie google.com oder irgendetwas anderes im Internet gepingt haben, kann das DNS von der VM aufgelöst werden, die auf dem VMware-NSX-T-Overlay ausgeführt wird.

Danksagungen

- Autor - Animesh Dixit (Principal Cloud Architect)

Weitere Lernressourcen

Sehen Sie sich andere Übungen auf der Website docs.oracle.com/learn an, oder greifen Sie auf Inhalte zu, die Sie über den Oracle Learning-Kanal YouTube benötigen. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Produktdokumentation finden Sie unter Oracle Help Center.

Configure public DNS for Oracle Cloud VMWare Solution SDDC workloads on VMware NSX-T overlay

F56654-01

April 2022

Copyright © 2022, Oracle and/or its affiliates.