MFA für lokale Benutzer in Oracle Database 23ai mit Oracle Mobile Authenticator (OMA) aktivieren

Einführung

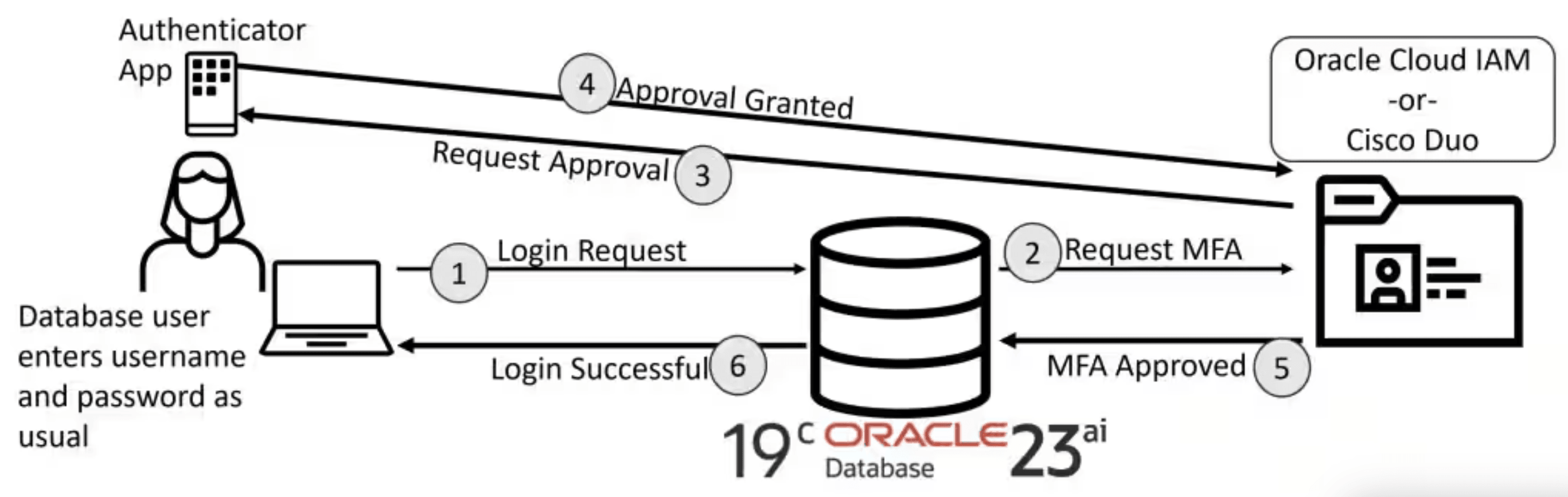

Mit dem Database Release Update (DBRU) vom Juli 2025 von Oracle wird eine wichtige Sicherheitsverbesserung eingeführt: native Multi-Faktor-Authentifizierung (MFA) für On-Premise- und Hybriddatenbankbenutzer. Mit dieser neuen Funktion, die in Oracle Database 23ai (23.9+) verfügbar ist und an 19c (mit dem neuesten Releaseupdate vom Juli 2025) zurückportiert wird, können Sie herkömmliche Datenbankaccounts wie das "SCOTT"-Konto mit einem zweiten Authentifizierungsfaktor direkt von einem Mobilgerät sichern. Dadurch müssen Sie sich nicht mehr auf externe Identitätsprovider für MFA verlassen. In diesem Handbuch werden die Schritte zur Implementierung von MFA mit der Oracle Mobile Authenticator-(OMA-)Anwendung beschrieben.

Warum benötigen wir das?

Zuvor war bei der Implementierung der Multifaktor-Authentifizierung für Oracle Database eine Integration mit externen Identitätsprovidern wie Entra ID, OCI Identity and Access Management (IAM) oder RADIUS erforderlich. Dieser Ansatz stellte eine erhebliche Herausforderung für Umgebungen ohne Zugriff auf diese MFA-fähigen Verzeichnisse dar, einschließlich On-Premise-Standalone-Datenbanken, IaaS-Deployments oder Oracle Base Database Service-Systemen.

Mit dem Database Release Update (DBRU) Juli 2025 ermöglicht Oracle jetzt native MFA für lokale Datenbankbenutzer in Oracle Database 19c und 23ai. Diese neue Funktion unterstützt die Push-basierte Authentifizierung mit dem Oracle Mobile Authenticator (OMA) oder Cisco Duo und bietet eine robuste und integrierte Sicherheitslösung.

Wichtige Vorteile

- Verbesserte Sicherheit: Bietet einen stärkeren Schutz vor passwortbasierten Angriffen und Zugangsdatendiebstahl.

- Vereinfachte Benutzererfahrung: Bietet eine praktische Push-basierte Authentifizierung, sodass Benutzer keine Einmalcodes manuell eingeben müssen.

- Umfassende Abdeckung: Erweitert die Sicherheit auf kritische administrative Accounts (SYSDBA, SYSOPER usw.) innerhalb von CDB-Root und PDBs.

- Einhaltung gesetzlicher Vorschriften: Hilft bei der Einhaltung strenger Complianceanforderungen, wie PCI DSS und DORA.

- Granulare Kontrolle: Ermöglicht die selektive MFA-Aktivierung pro Benutzer und bietet eine flexible Rolloutstrategie.

- Nahtlose Integration: Es sind keine clientseitigen Änderungen oder Änderungen erforderlich.

Zielgruppe

Dieses Tutorial wurde speziell entwickelt für:

- IAM-Experten (Identity and Access Management)

- Datenbankadministratoren (DBAs)

- Sicherheitsanalysten und Auditoren

Zielsetzung

Das primäre Ziel dieses Tutorials ist es, zu demonstrieren, wie die Multifaktor-Authentifizierung (MFA) für lokale Oracle Database-Benutzer aktiviert wird. Während Oracle die Integration von MFA mit externen Providern wie OCI Identity and Access Management oder Cisco Duo unterstützt, konzentriert sich dieses Handbuch speziell auf den nativen Push-basierten Authentifizierungsworkflow mit der Oracle Mobile Authenticator (OMA)-Anwendung.

Voraussetzungen

Um dieses Tutorial abzuschließen, sind die folgenden Komponenten erforderlich:

- Oracle Database Instance: Eine Oracle Database 23ai-Instanz (23.9+) oder eine Database 19c-Instanz, auf der das Database Release Update (DBRU) vom Juli 2025 ausgeführt wird. In diesem Handbuch wird eine 23ai OCI Base Database Service-Instanz verwendet.

- Mobilgerät: Ein Android- oder iOS-Smartphone, auf dem die Oracle Mobile Authenticator-(OMA-)Anwendung installiert ist.

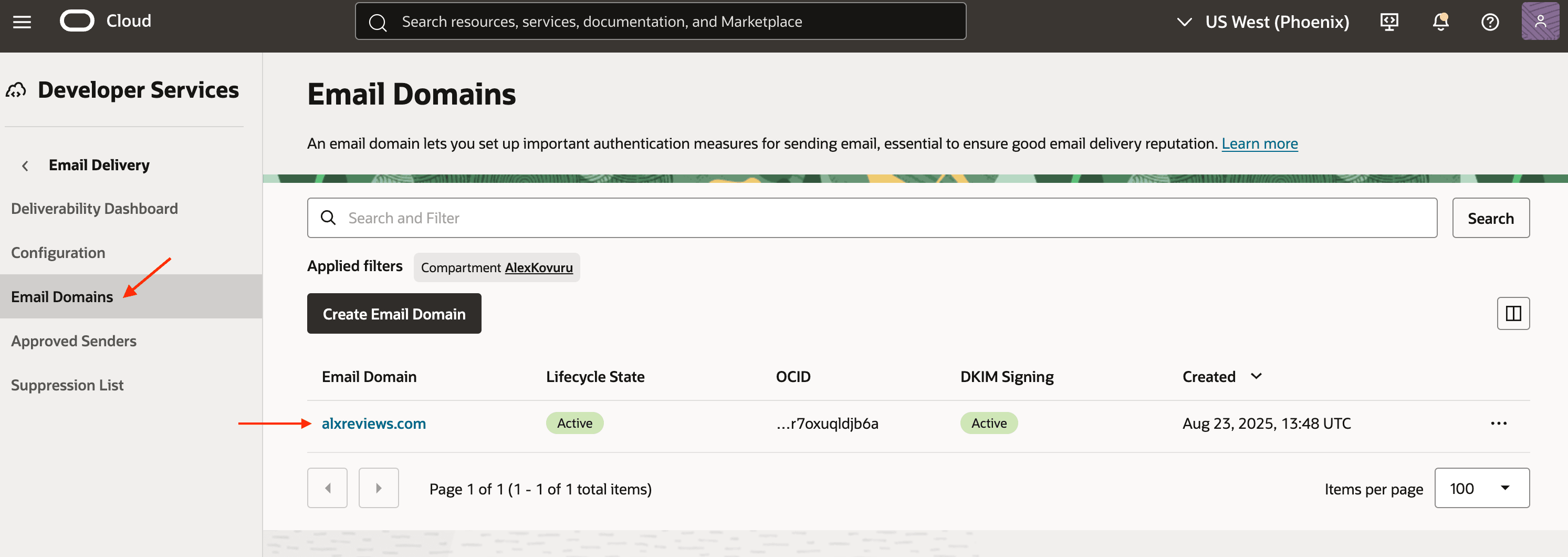

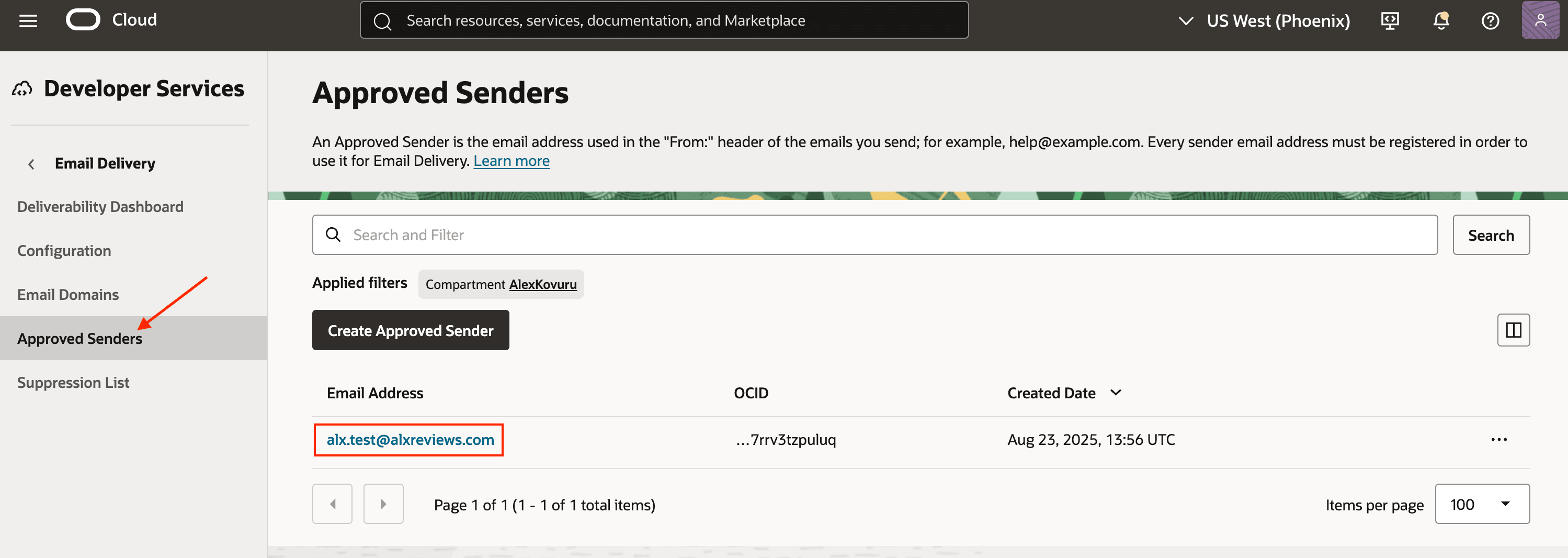

- OCI Email Delivery: OCI Email Delivery ist erforderlich, um E-Mail-Einladungen für die MFA-Anmeldung zu senden. Dieser Service erfordert:

- Ein genehmigter Absender und eine verifizierte Domain

- Ausgehender Internetzugriff vom Datenbankhost zu den OCI Email Delivery-Endpunkten.

-

Weitere Informationen finden Sie in der OCI-Email Delivery-Dokumentation.

E-Mail-Domain:

Genehmigter Absender:

Aufgabe 1: OCI Identity and Access Management-Konfiguration

Bevor Sie die Multifaktor-Authentifizierung aktivieren, müssen Sie eine OAuth-Anwendung in Ihrer OCI Identity and Access Management-Identitätsdomain konfigurieren. Diese Anwendung ist unerlässlich, da das MFA-Wallet der Datenbank seine Zugangsdaten verwendet, um Authentifizierungstoken zu validieren.

-

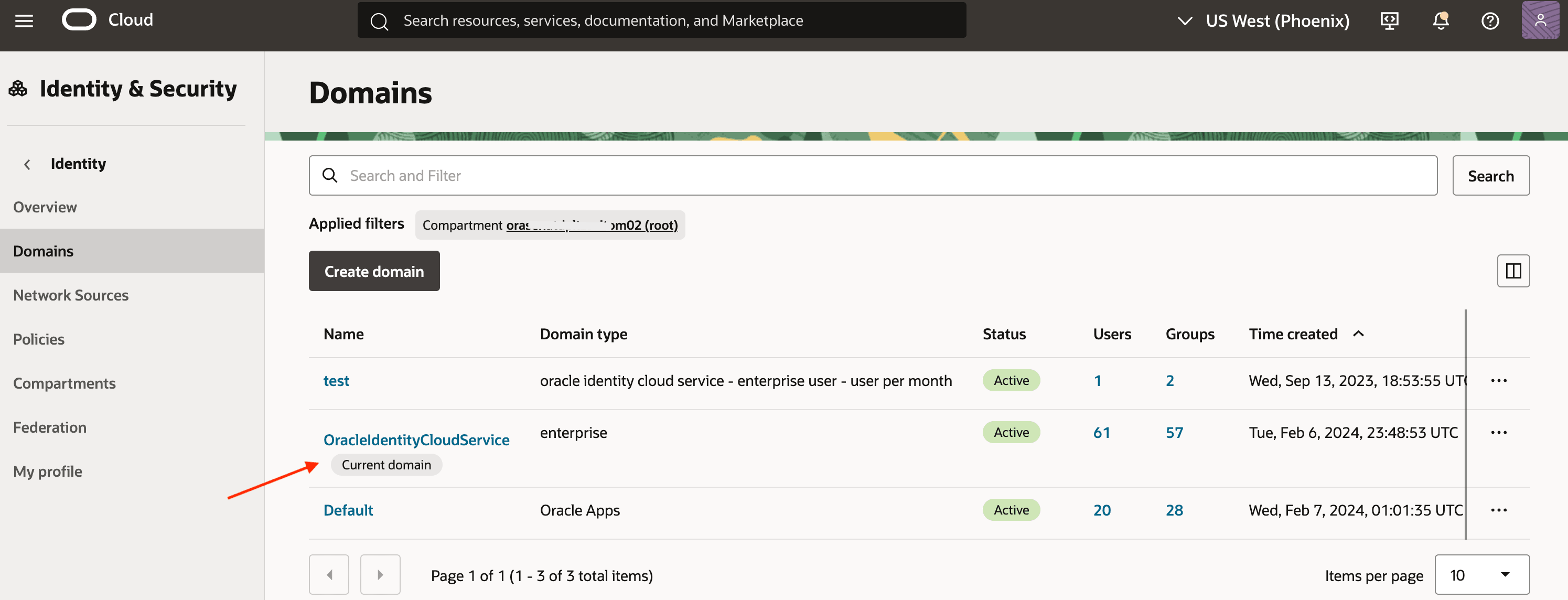

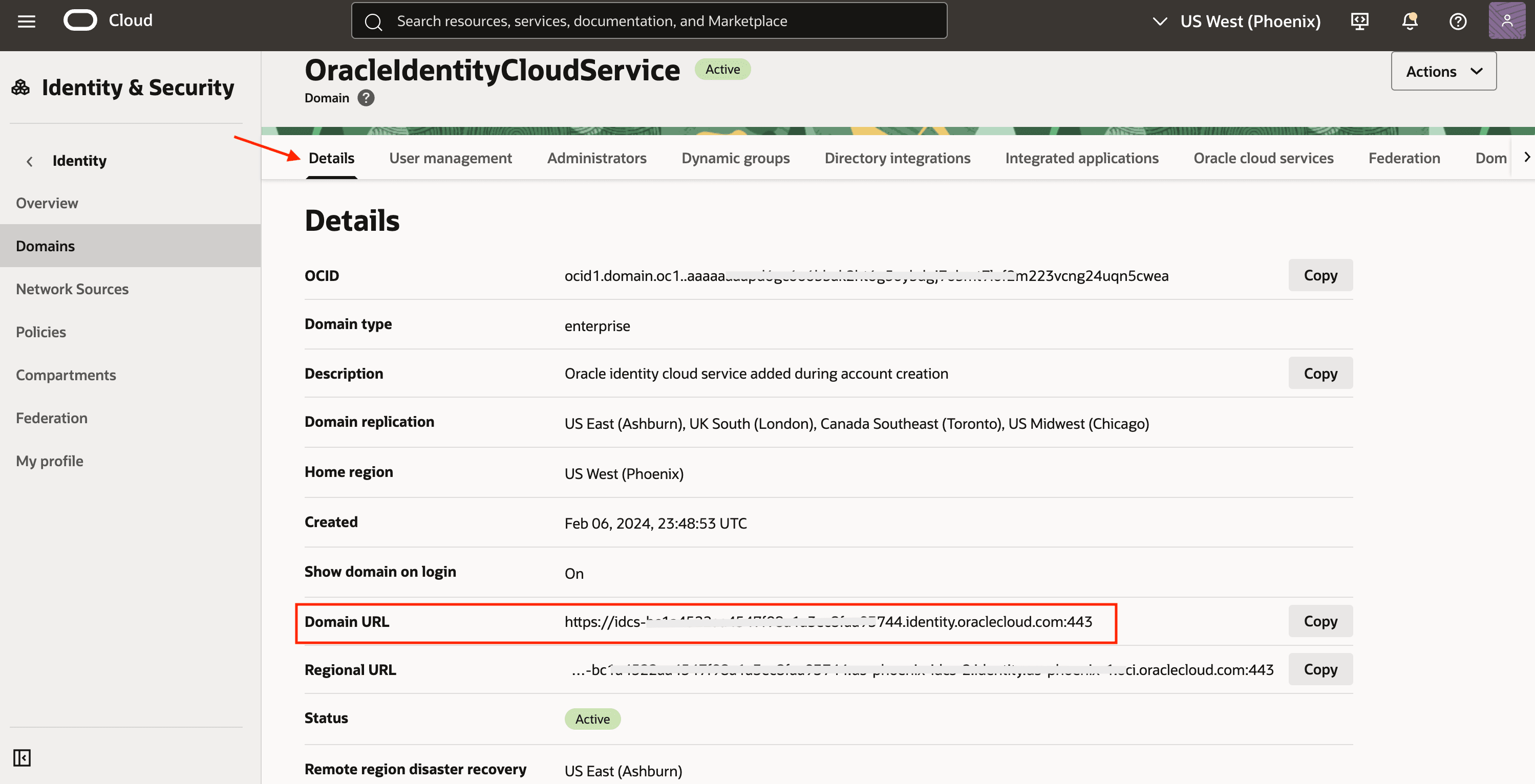

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Identität und Sicherheit, Domains.

-

Wählen Sie Ihre aktuelle Domain und überprüfen Sie deren Details. Notieren Sie sich die Domain-URL (ohne Portnummer).

-

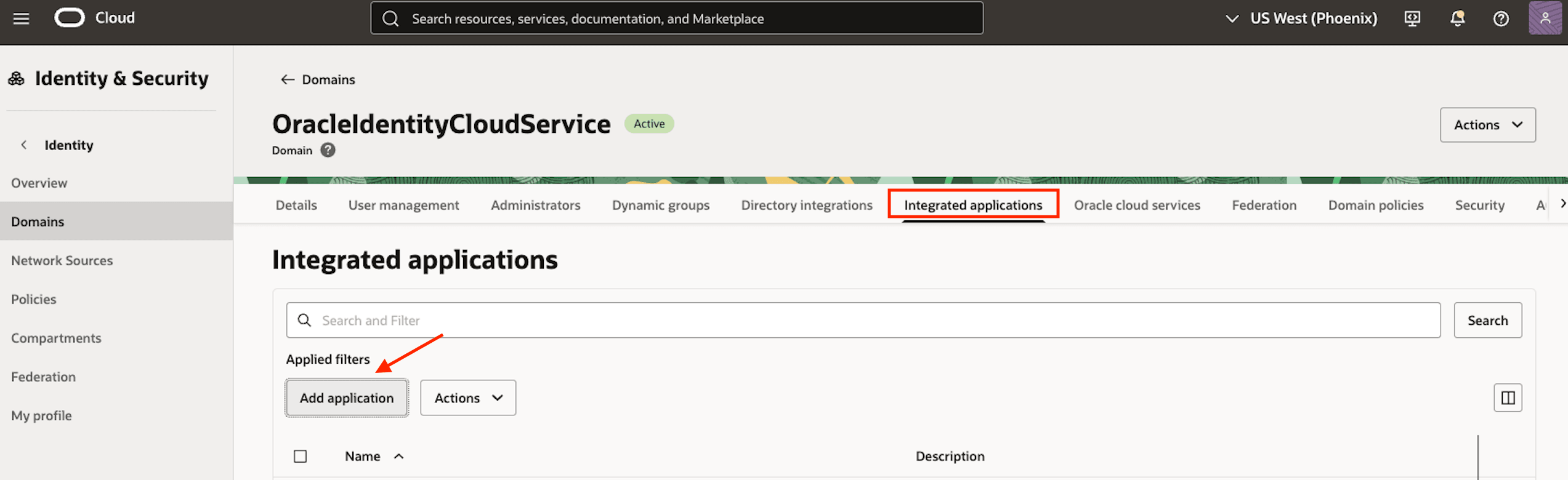

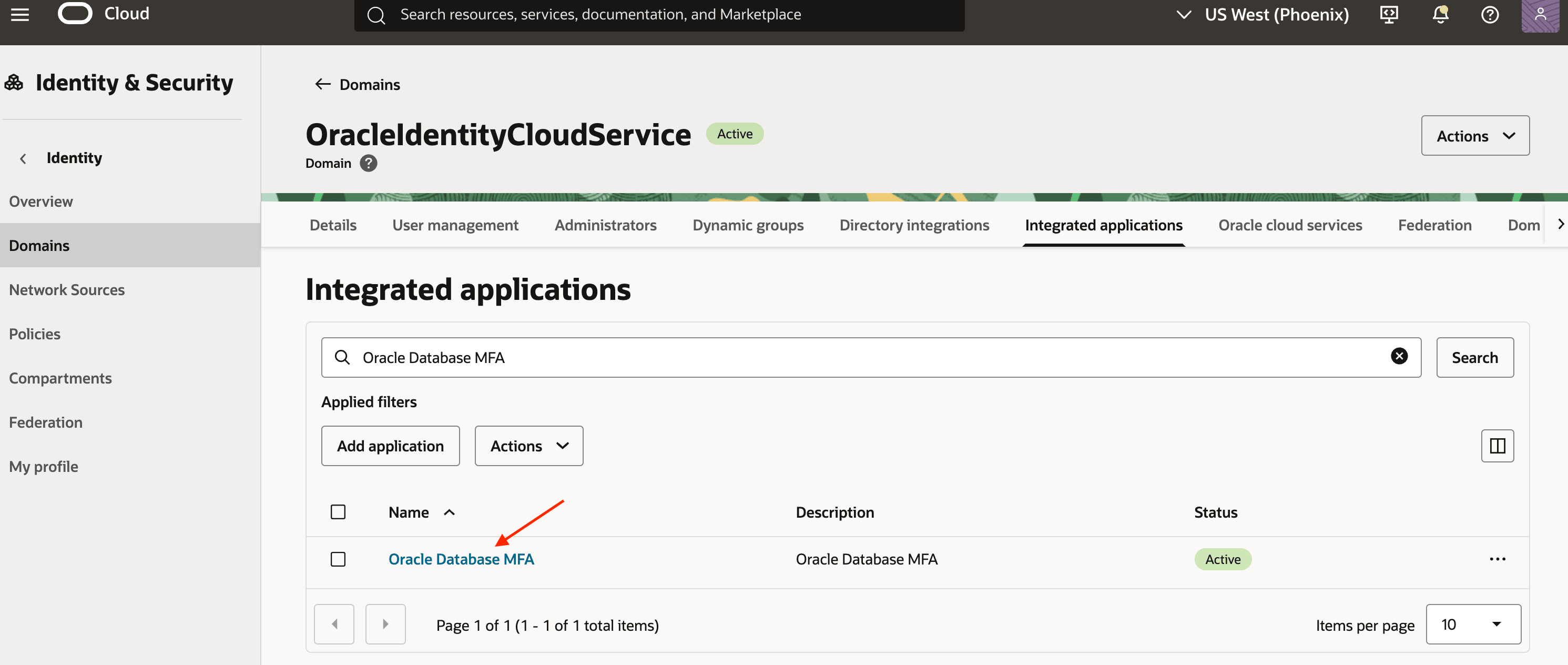

Registrieren Sie eine OAuth-Clientanwendung in der Identitätsdomain. Dies ist ein erforderlicher Schritt, damit die MFA-Funktion ordnungsgemäß funktioniert. Klicken Sie auf Integrierte Anwendungen und dann auf Anwendung hinzufügen.

-

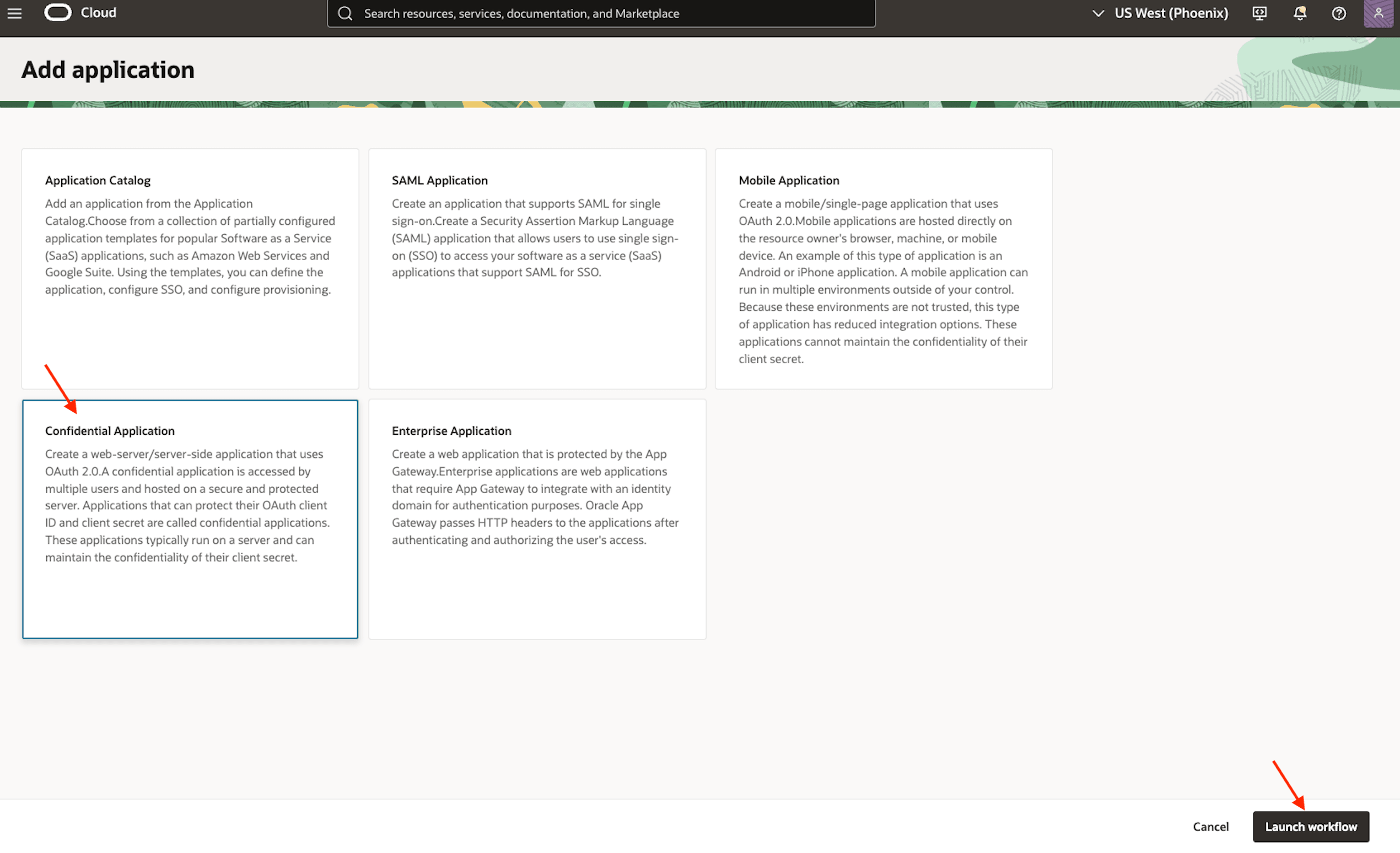

Wählen Sie Vertrauliche Anwendung aus, und klicken Sie auf Workflow starten.

-

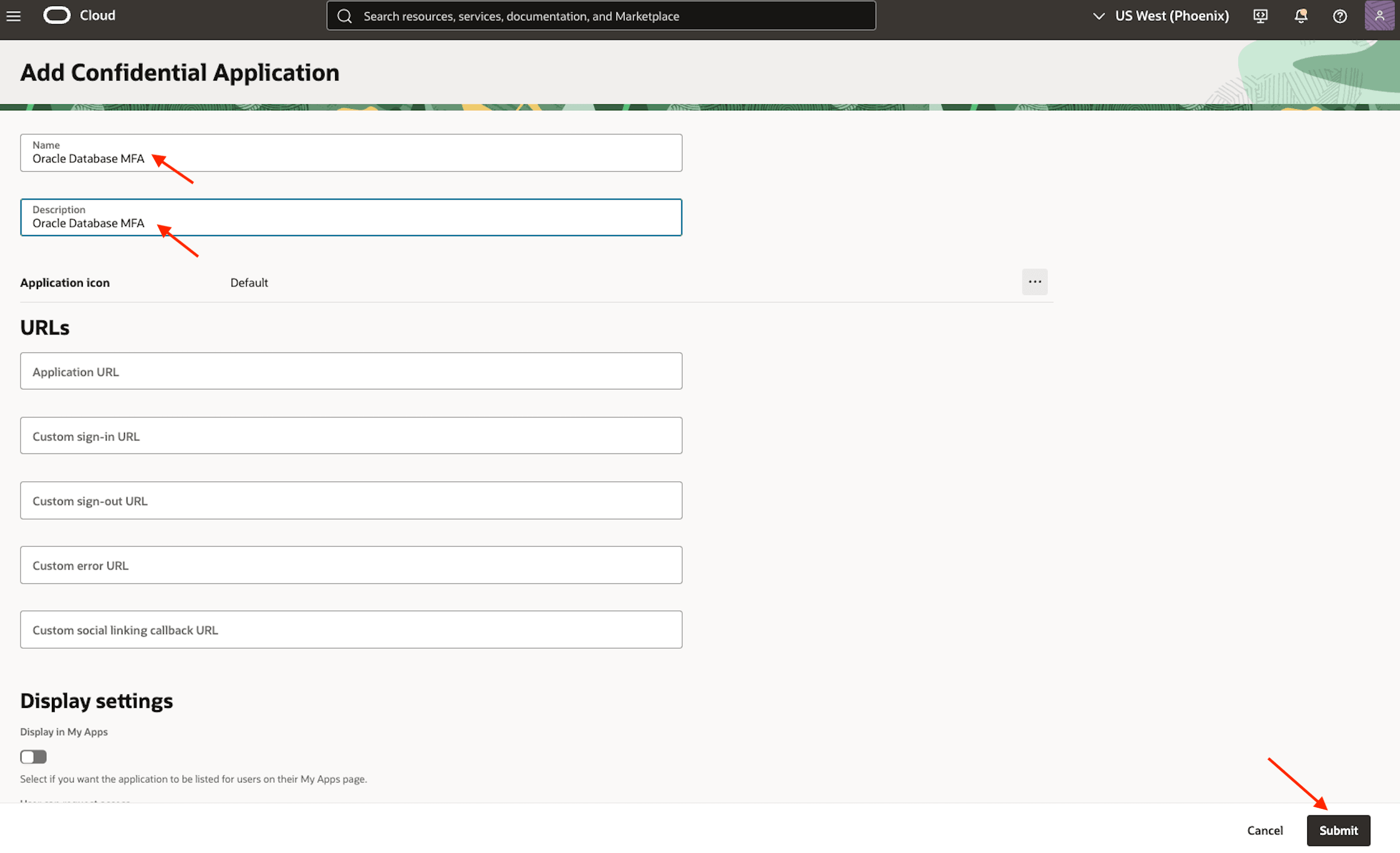

Geben Sie die erforderlichen Anwendungsdetails ein, z.B. einen Namen und eine Beschreibung, und klicken Sie auf Weiterleiten.

-

Klicken Sie auf die gerade erstellte Anwendung, um die zugehörigen Details anzuzeigen.

-

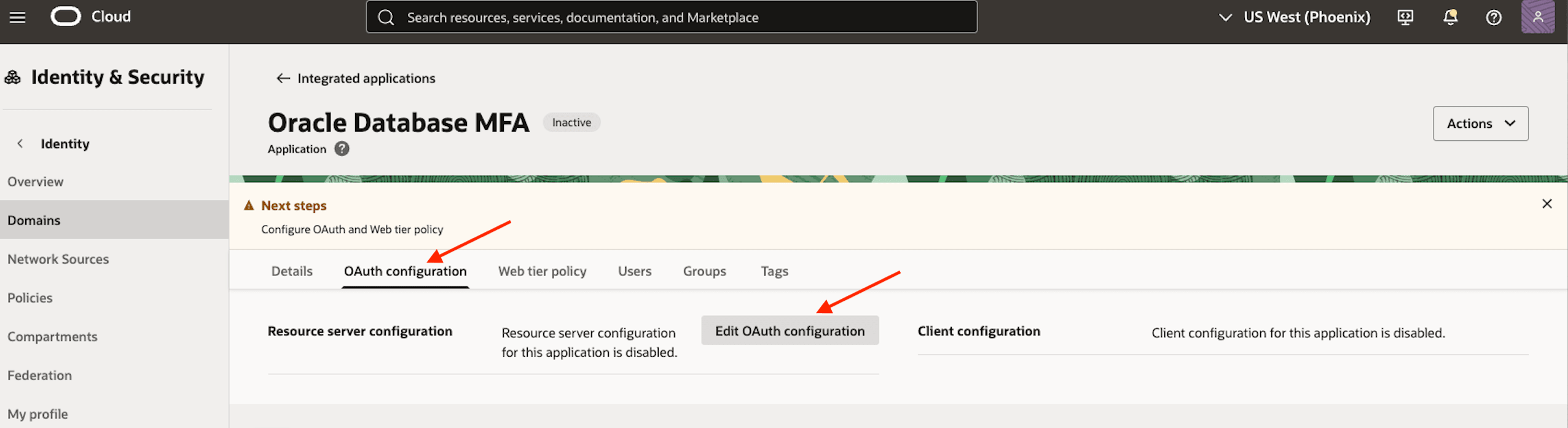

Navigieren Sie zur Registerkarte OAuth-Konfiguration, und klicken Sie auf Konfiguration OAuth bearbeiten.

-

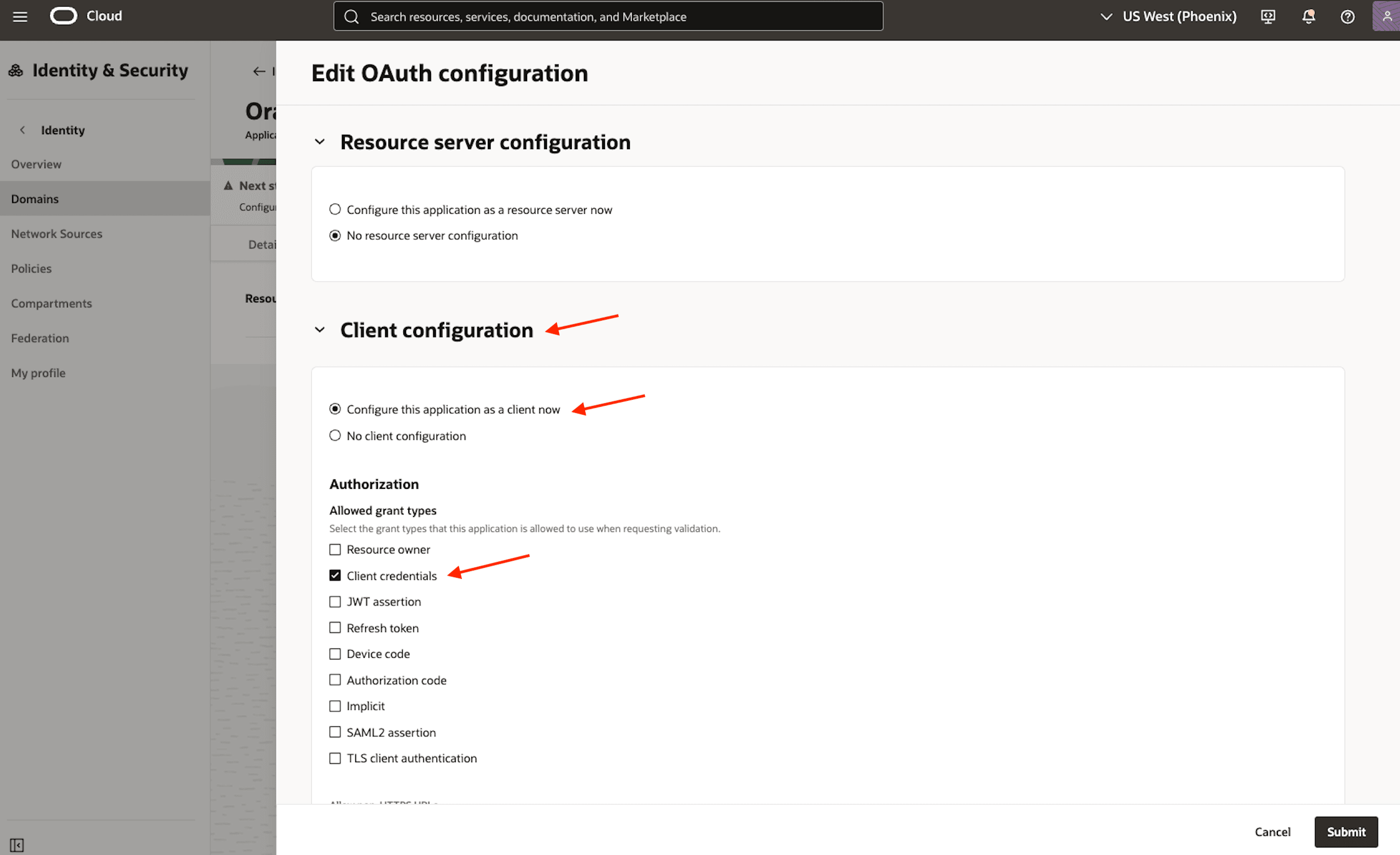

Wählen Sie im Abschnitt Clientkonfiguration die Option Diese Anwendung jetzt als Client konfigurieren aus.** Stellen Sie unter Zulässige Berechtigungstypen sicher, dass Clientzugangsdaten die einzige ausgewählte Option ist. Klicken Sie noch nicht auf "Übermitteln".

-

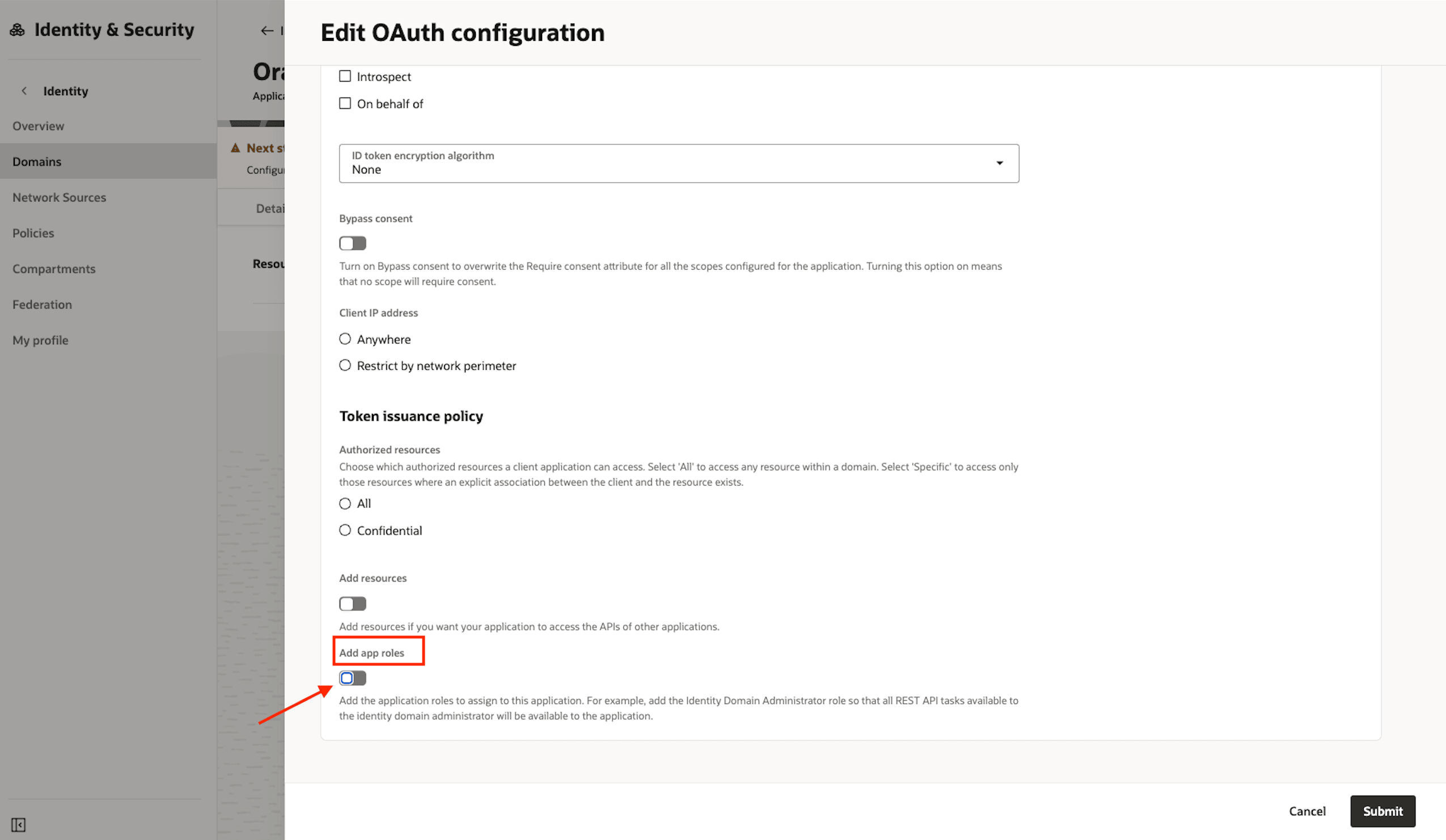

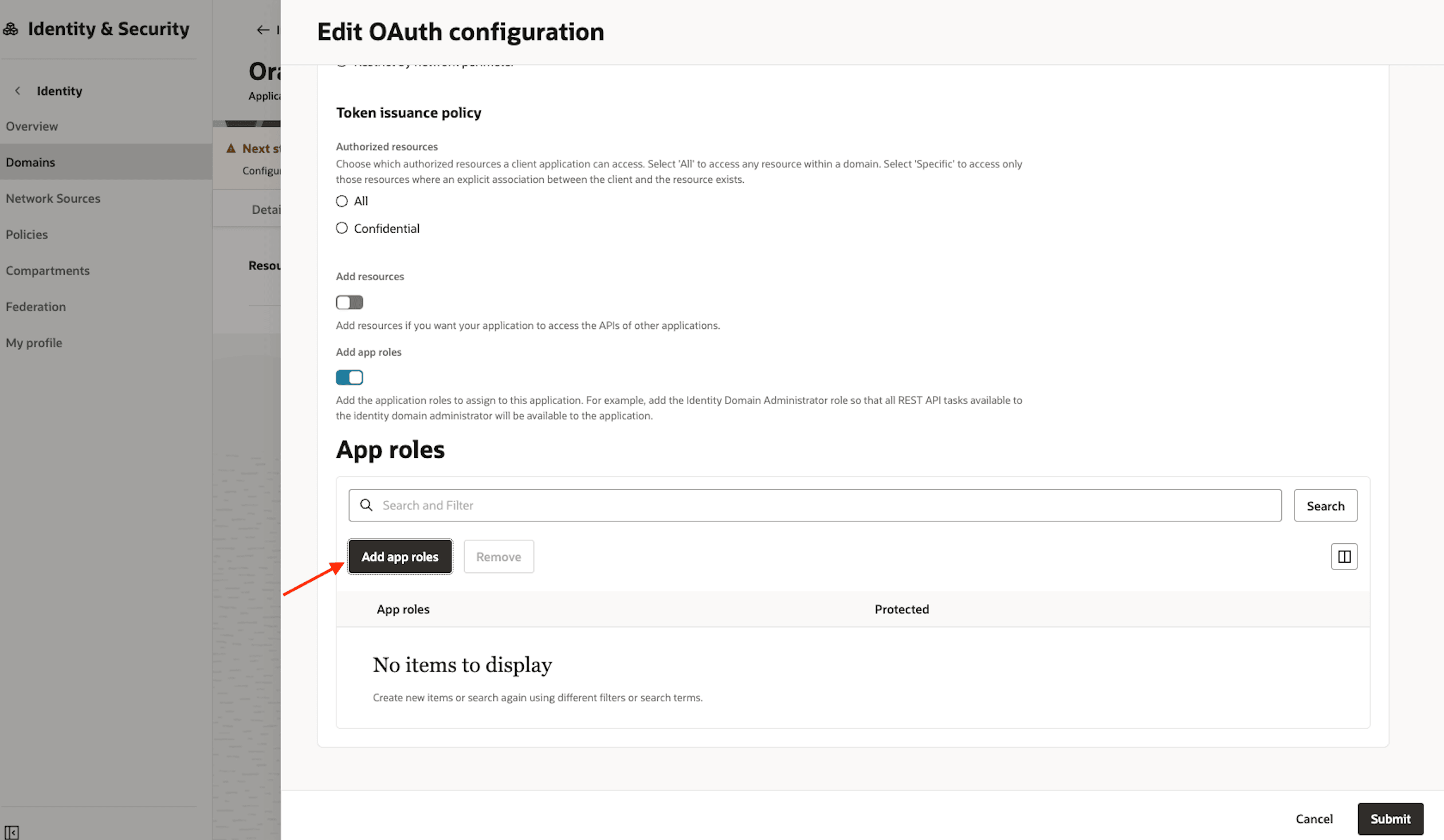

Scrollen Sie nach unten zum Abschnitt Anwendungsrollen, und aktivieren Sie ihn.

-

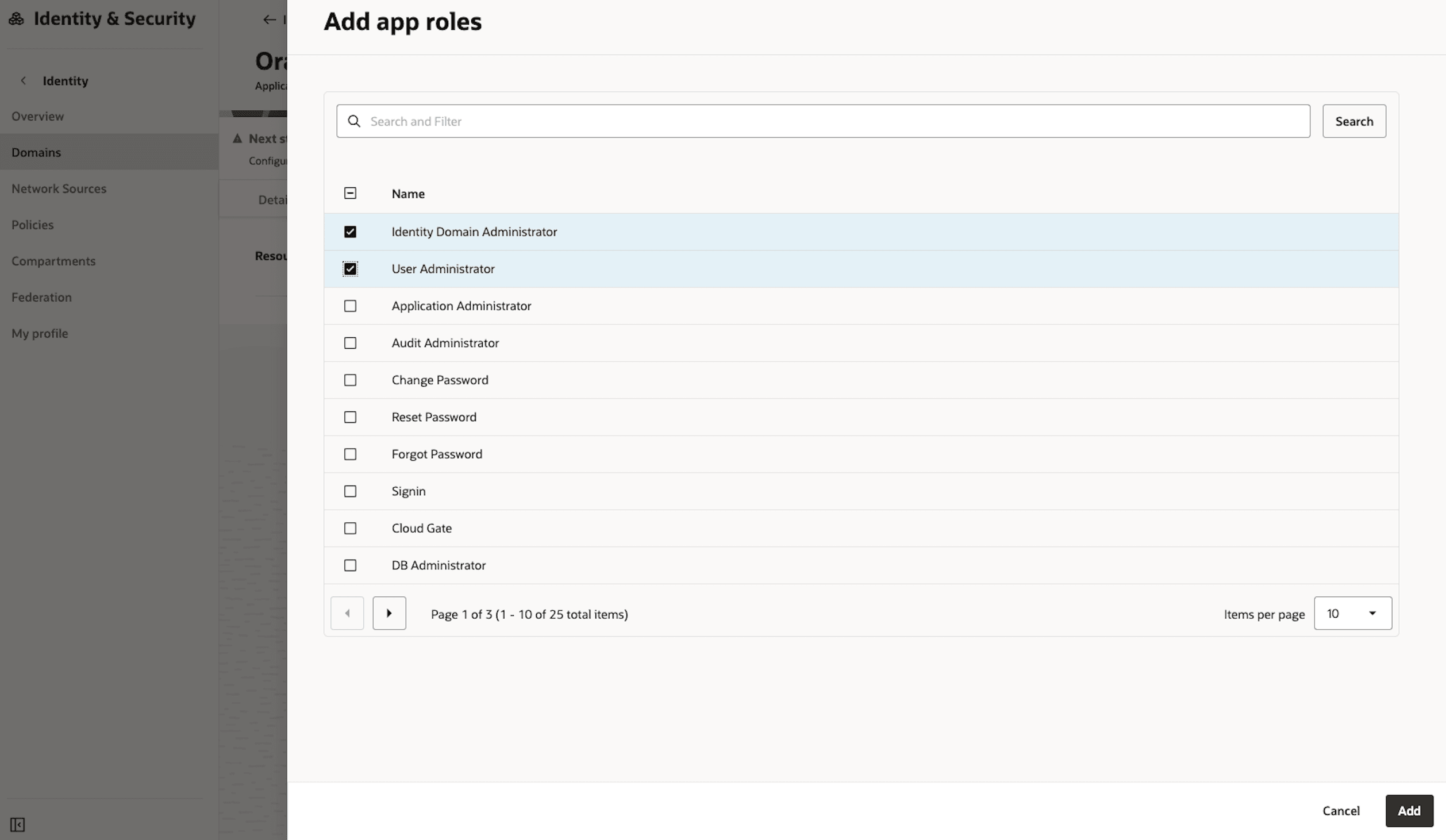

Klicken Sie auf die Schaltfläche Anwendungsrollen hinzufügen.

-

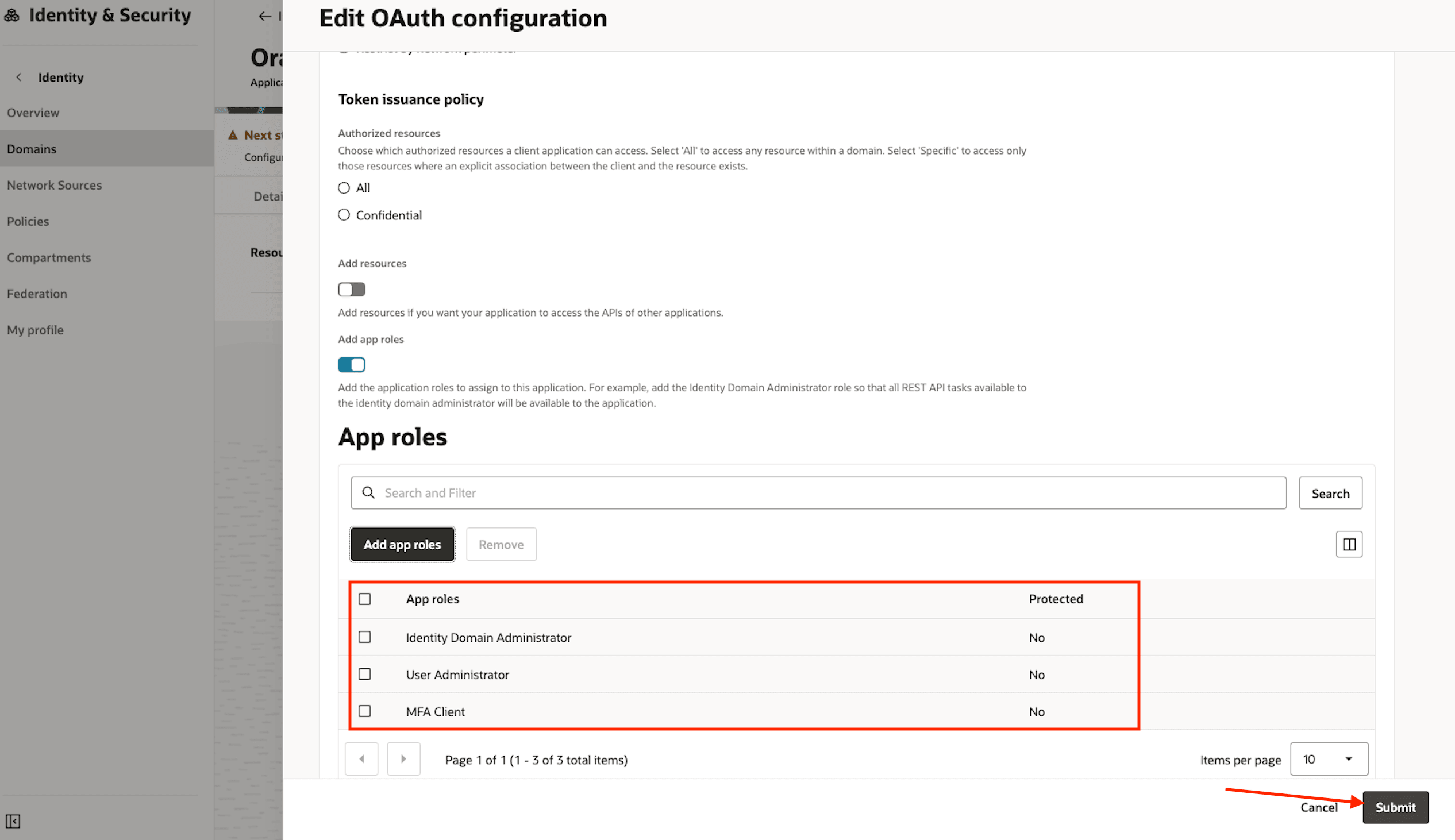

Fügen Sie die Rollen Benutzeradministrator, Identitätsdomainadministration und MFA-Client hinzu, und klicken Sie auf die Schaltfläche Hinzufügen.

-

Prüfen Sie die Anwendungsrollen, und klicken Sie auf Weiterleiten.

-

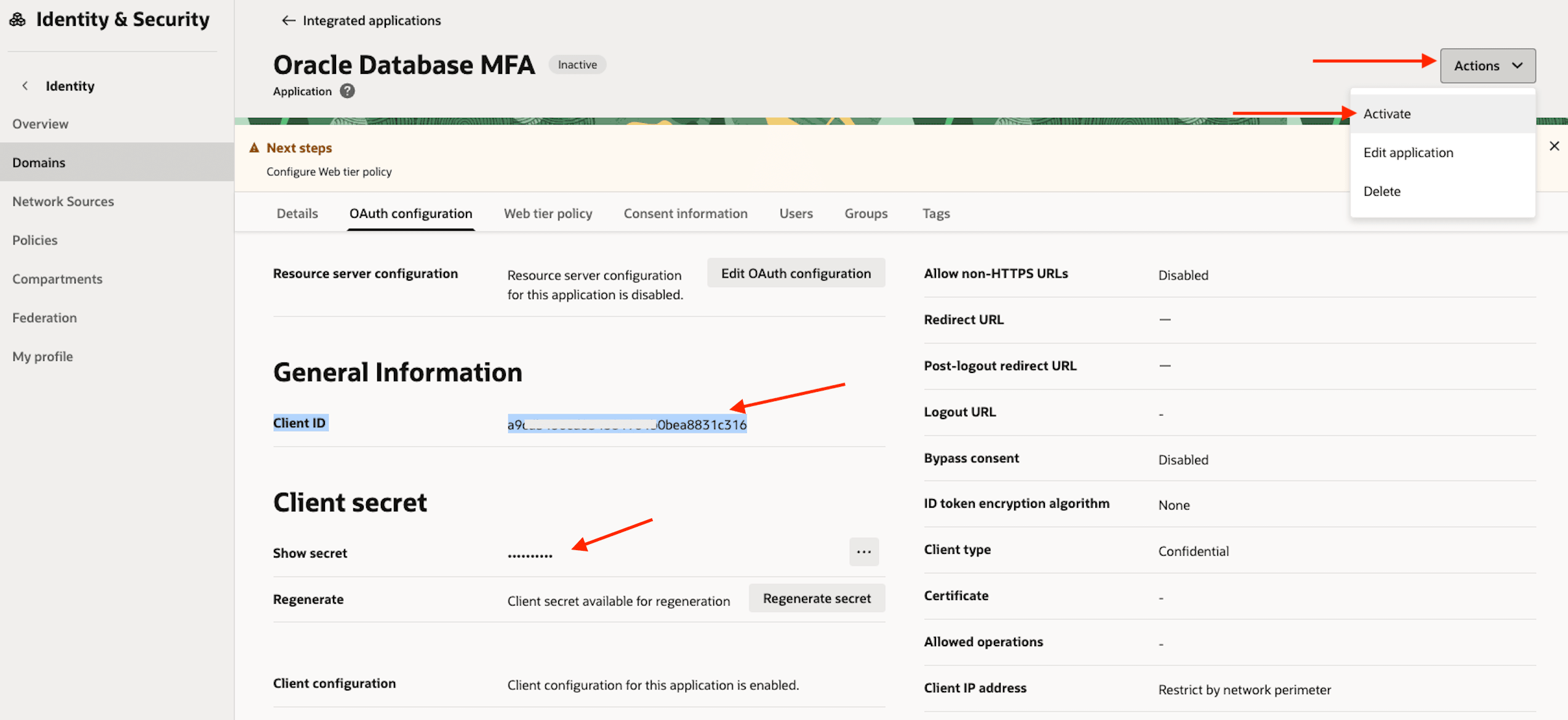

Auf der Registerkarte OAuth-Konfiguration sind die Client-ID und das Client Secret jetzt verfügbar.

- Kopieren und sicher speichern: Kopieren Sie die Client-ID und das Client Secret, und speichern Sie sie an einem sicheren Speicherort. Um das Secret anzuzeigen, verwenden Sie die Option Anzeigen oder Kopieren im Menü neben dem Wert.

-

Anwendung aktivieren: Wählen Sie im Dropdown-Menü Aktionen die Option Aktivieren aus, um die Anwendung zu aktivieren.

Aufgabe 2: OCI Identity and Access Management-Gruppenkonfiguration für Email Delivery

Um OCI Email Delivery für das Senden von MFA-Benachrichtigungen zu verwenden, müssen Sie zuerst eine dedizierte IAM-Gruppe mit den erforderlichen Berechtigungen erstellen.

-

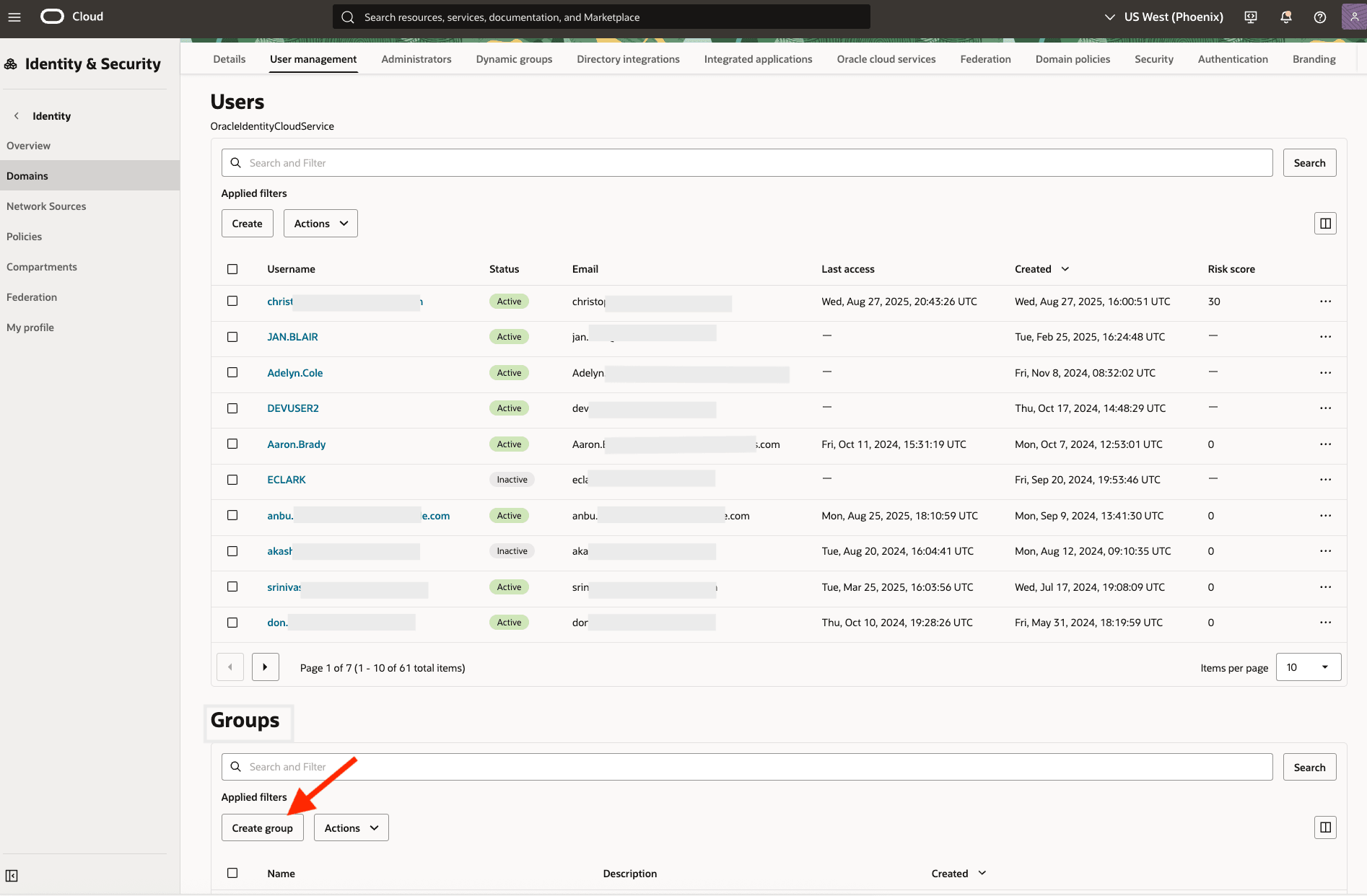

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Identität und Sicherheit, Domains. Wählen Sie Ihre aktuelle Identitätsdomain aus. Klicken Sie auf die Registerkarte Benutzerverwaltung, scrollen Sie nach unten zu Gruppen, und klicken Sie auf Gruppe erstellen.

-

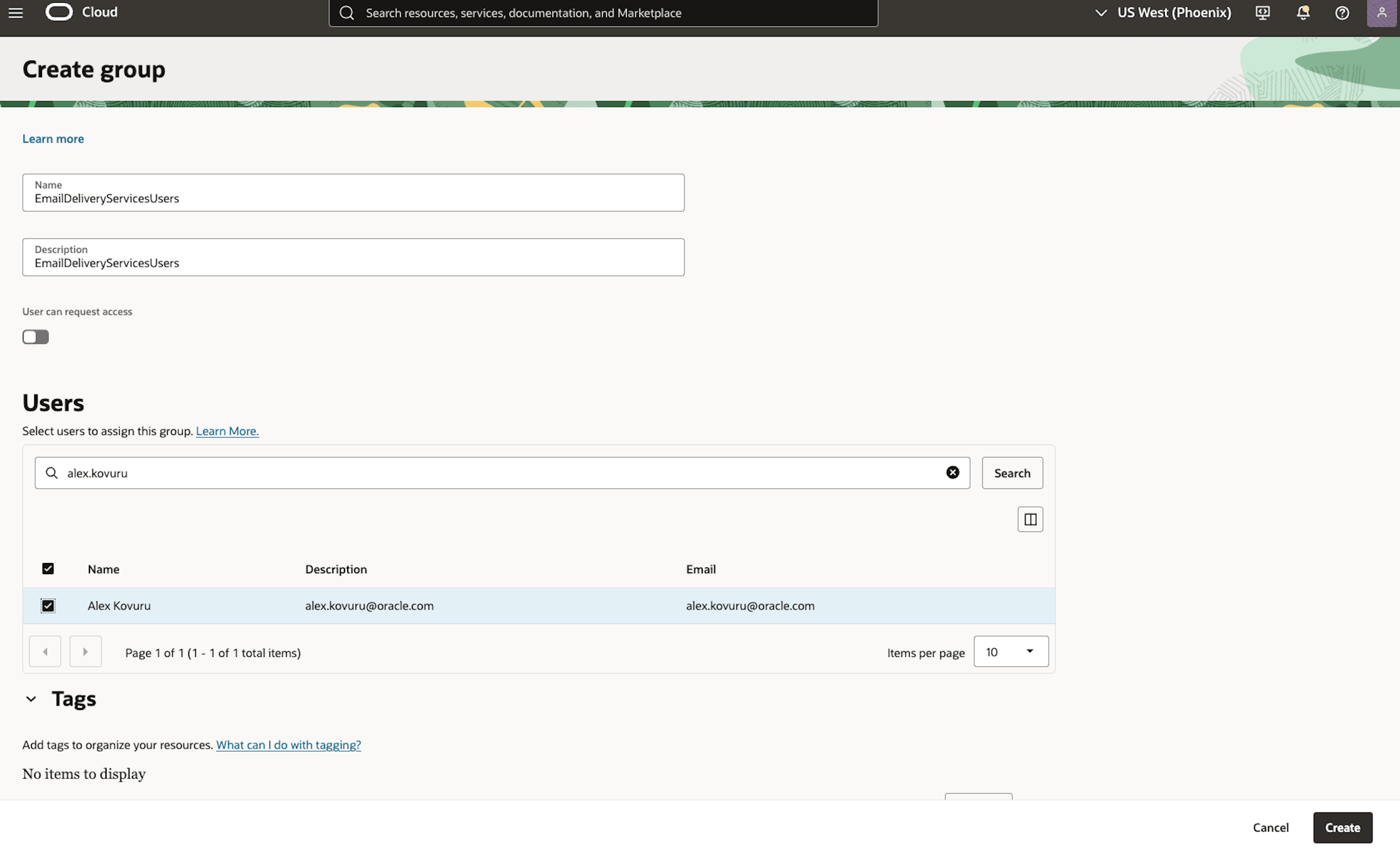

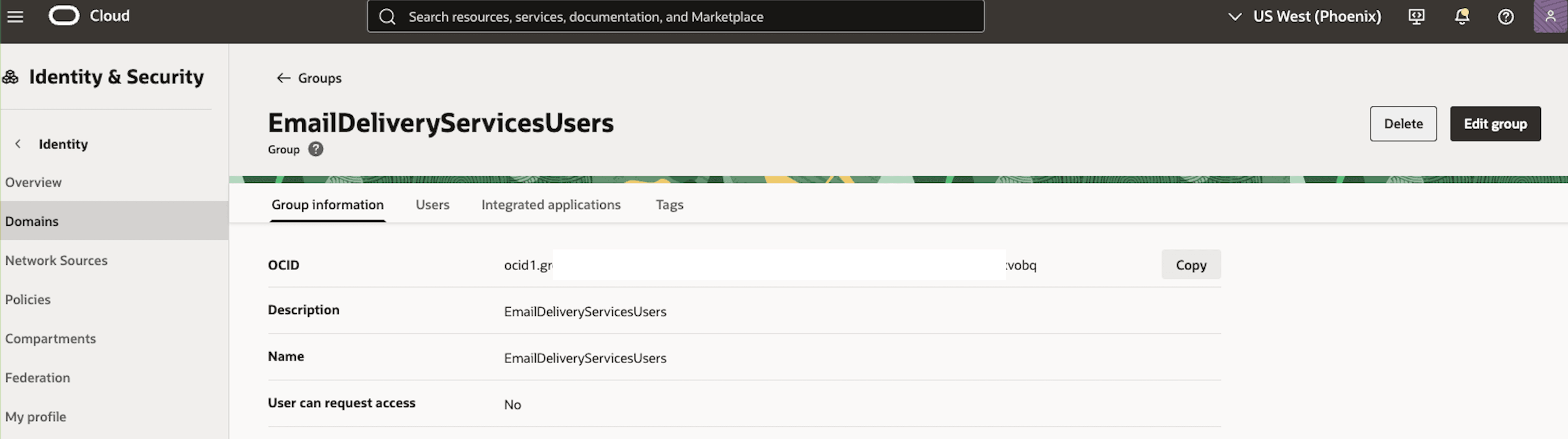

Geben Sie einen Namen für die neue Gruppe an (Beispiel: EmailDeliveryServicesUsers). Fügen Sie die entsprechenden Benutzer hinzu, die für die Verwaltung des E-Mail-Delivery-Service für diese Gruppe verantwortlich sind.

-

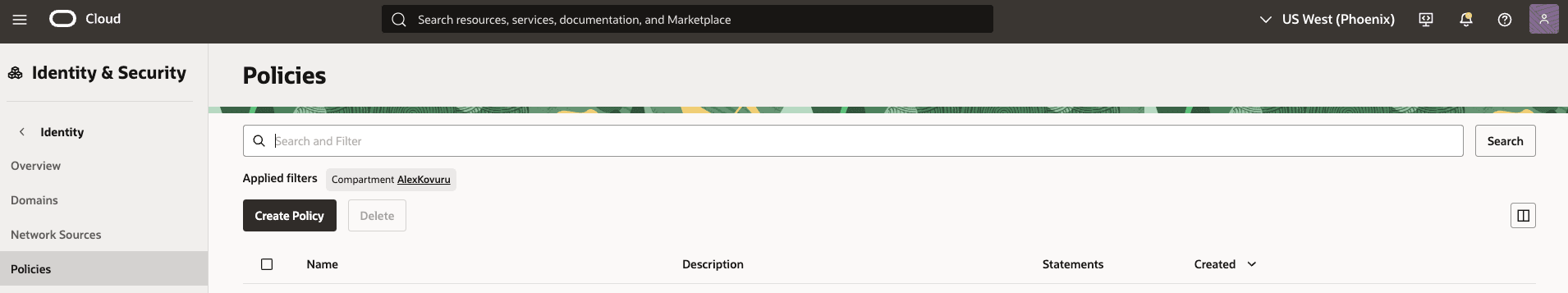

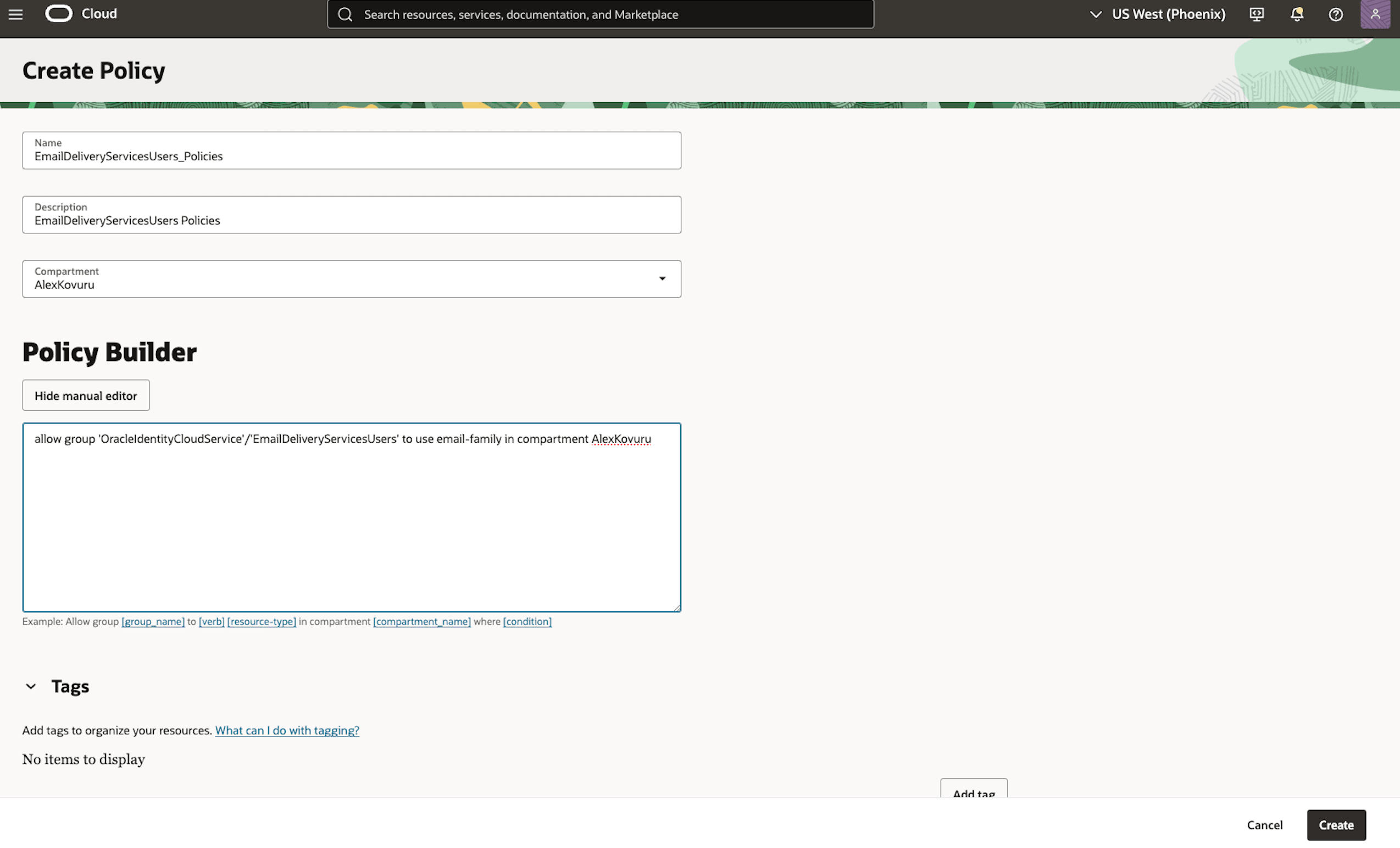

Erstellen Sie eine IAM-Policy für Email Delivery. Damit die IAM-Gruppe E-Mail-Benachrichtigungen senden kann, müssen Sie eine Policy erstellen, die ihr die erforderlichen Berechtigungen erteilt. Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Identität und Sicherheit, Policys. Klicken Sie dann auf Policy erstellen.

-

Geben Sie einen Namen und eine Beschreibung für die Policy an (z.B. MFA_Email_Delivery_Policy). Geben Sie im Abschnitt Policy Builder die folgende Policy-Anweisung ein, und klicken Sie auf Erstellen.

Lassen Sie zu, dass die Gruppe "OracleIdentityCloudService"/"EmailDeliveryServicesUsers" die E-Mail-Familie in Compartment AlexKovuru verwendet.

-

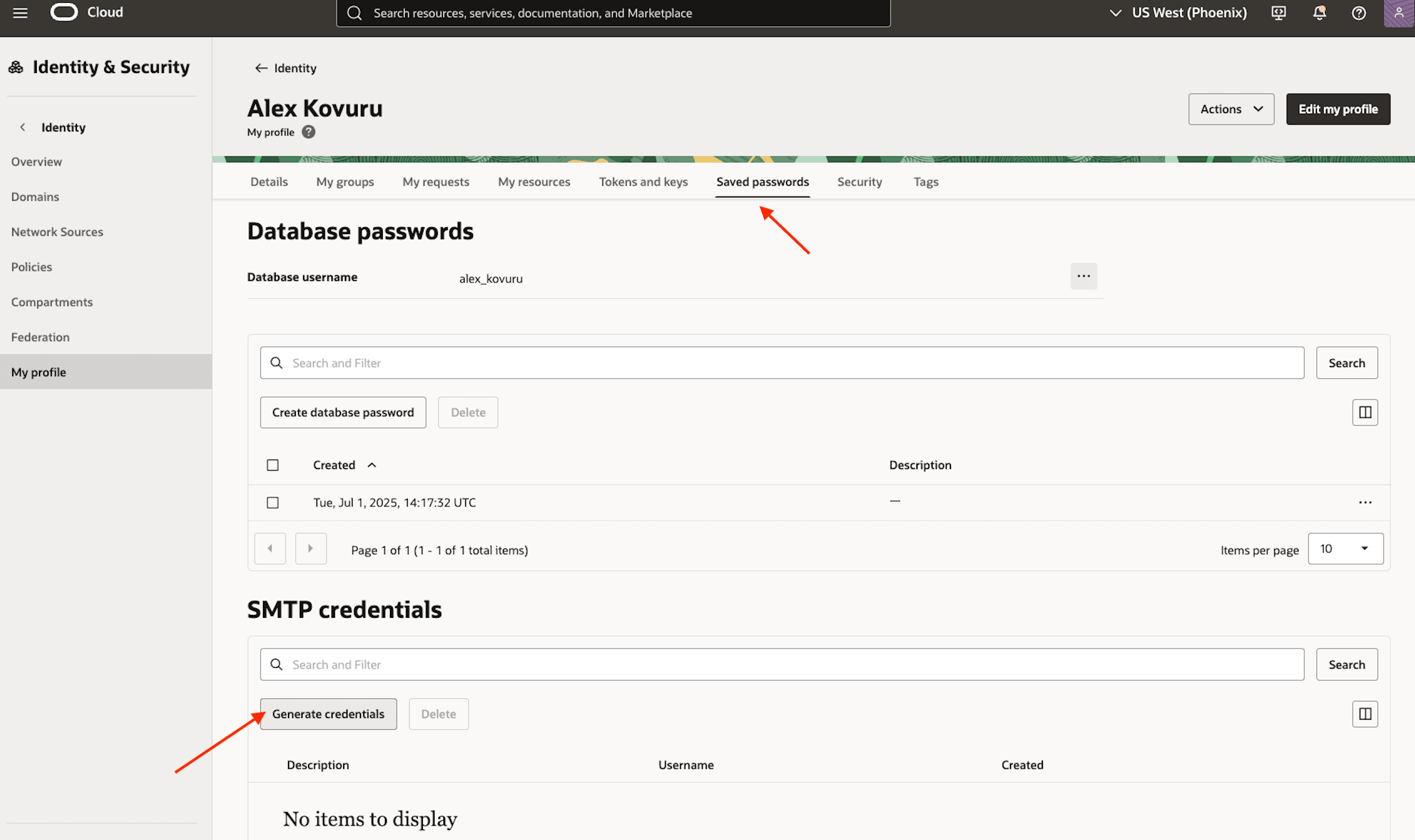

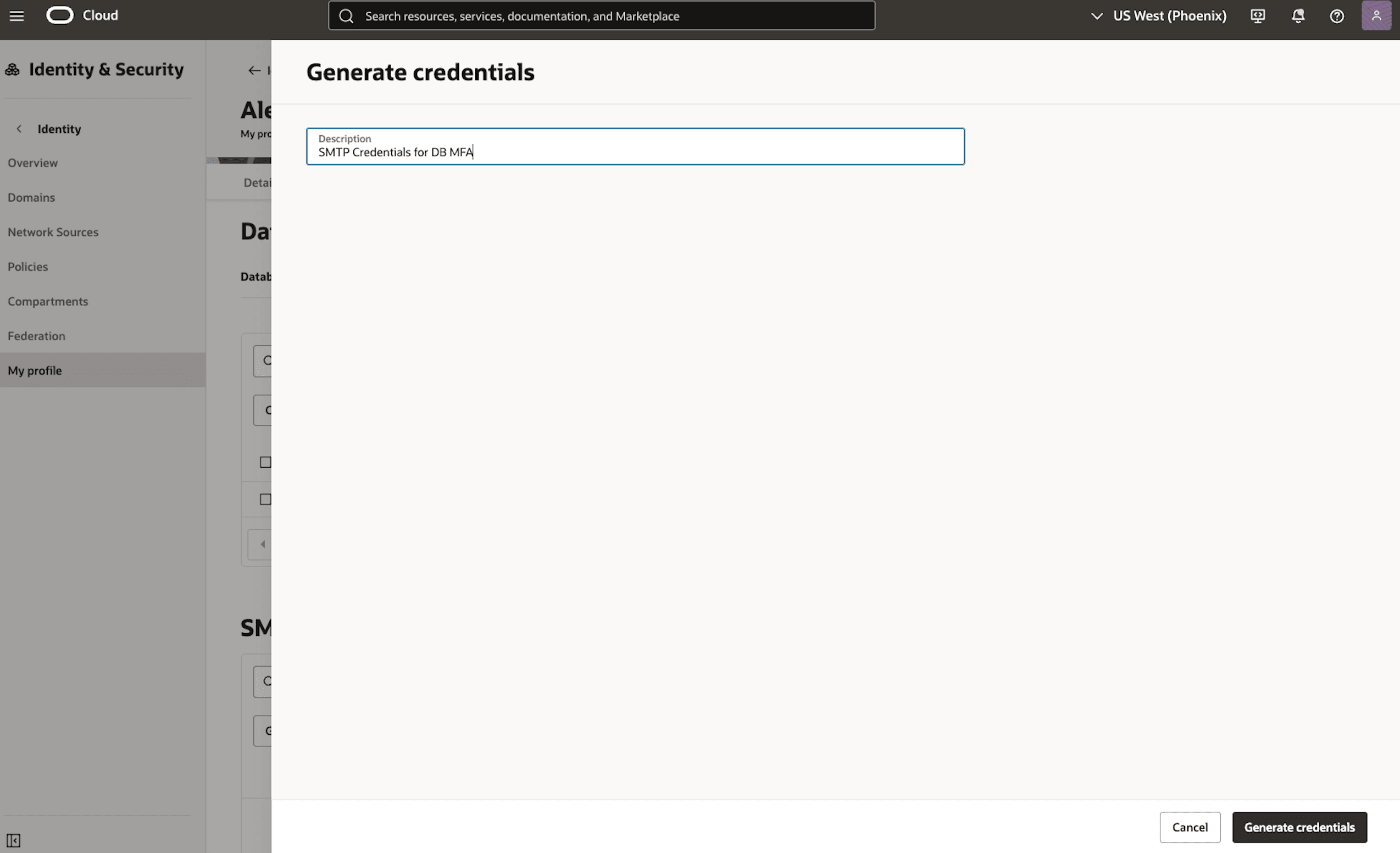

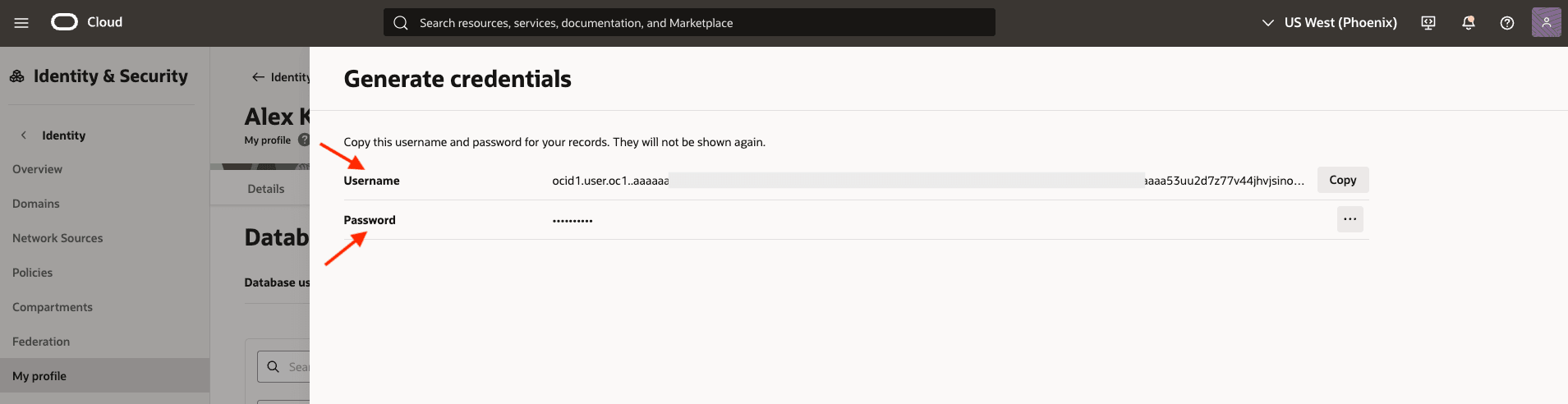

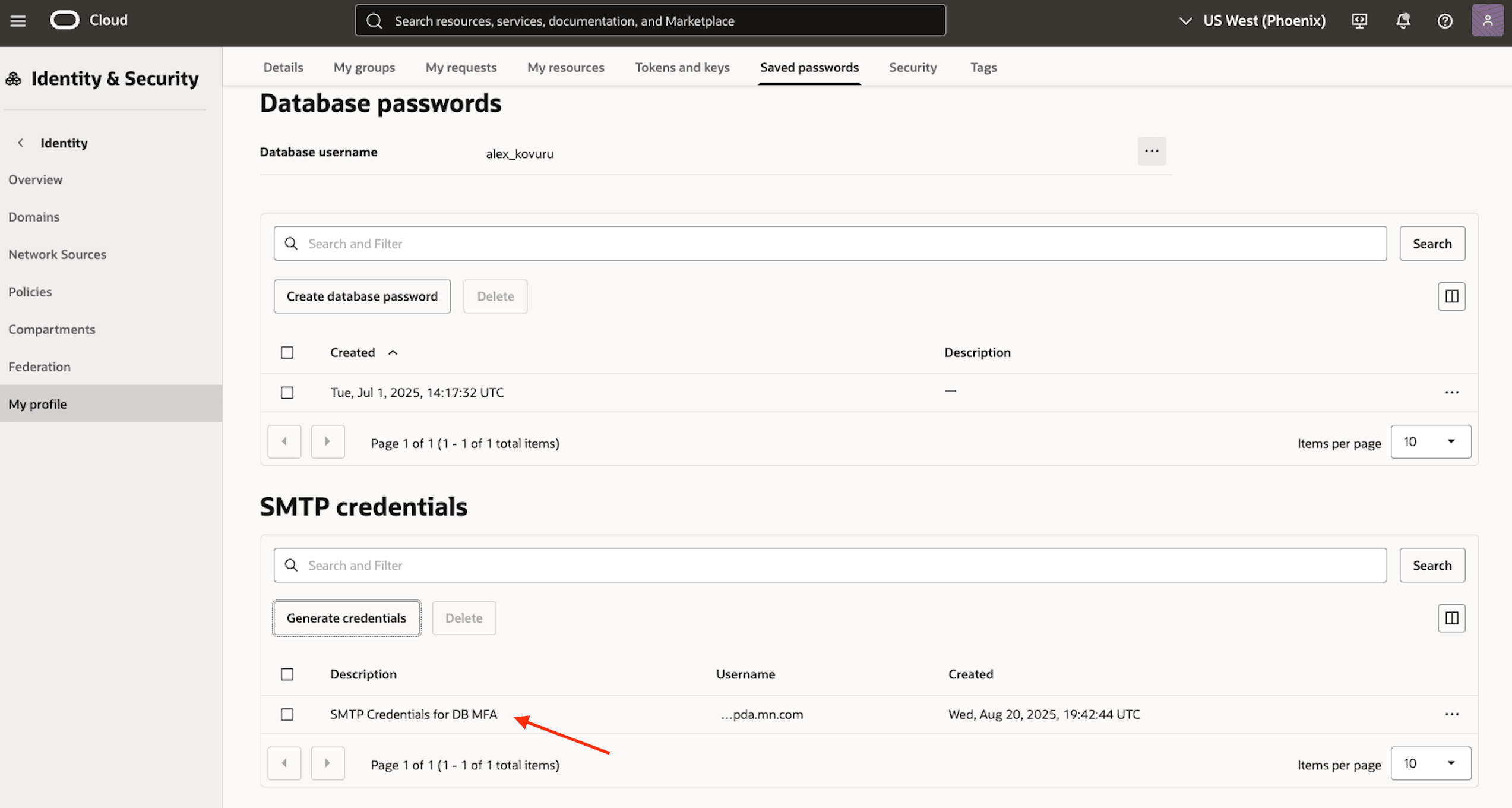

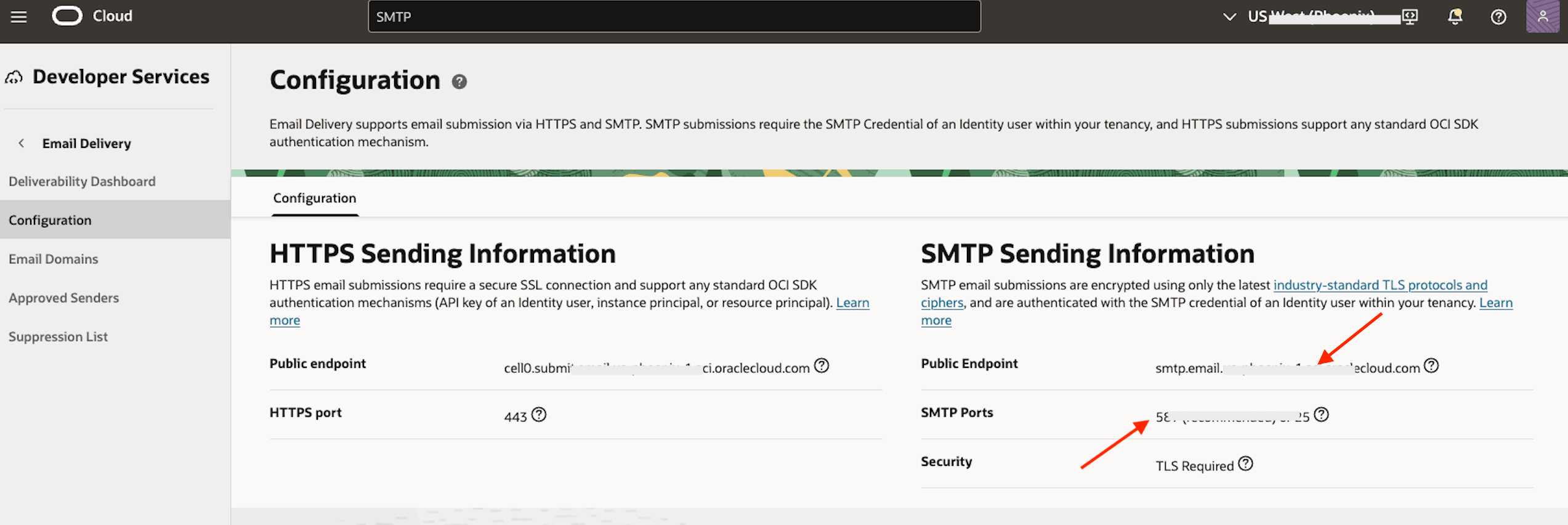

Schließlich müssen Sie die SMTP-Zugangsdaten erstellen, die von der Datenbank verwendet werden. Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Identität und Sicherheit, Mein Profil, und klicken Sie auf die Registerkarte Gespeicherte Kennwörter. Gehen Sie dann zu SMTP-Zugangsdaten, und klicken Sie auf Zugangsdaten generieren.

-

Generieren Sie die SMTP-Zugangsdaten, und kopieren Sie umgehend den SMTP-Benutzernamen und das SMTP-Kennwort.

Wichtig: Das Passwort wird nur einmal angezeigt. Sie müssen es daher speichern, bevor Sie das Fenster schließen.

-

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Entwicklerservices, Anwendungsintegration, Email Delivery, Konfiguration. Suchen Sie die SMTP-Sendeinformationen, die Ihrer Region zugewiesen sind. Beachten Sie die Werte für Public Endpoint und SMTP Port.

-

Beachten Sie, dass OCI Email Delivery nur das Senden von genehmigten Absendern und registrierten Domains zulässt. (siehe Voraussetzung 3).

Aufgabe 3: Datenbank für MFA konfigurieren

Mit dieser Aufgabe wird die Multifaktor-Authentifizierung (MFA) für eine integrierbare Oracle 23ai-Datenbank (PDB) mit Oracle Mobile Authenticator (OMA) und SMTP-Integration konfiguriert.

-

Melden Sie sich mit SYSDBA-Berechtigungen bei der PDB an:

sqlplus "/as sysdba" -

Konfigurieren Sie die integrierbare Datenbank (PDB) für MFA. Sie müssen die folgenden Parameter festlegen. Der Parameter MFA_SENDER_EMAIL_ID muss auf einen genehmigten Absender gesetzt sein, den Sie bereits in OCI Email Delivery konfiguriert haben.

ALTER SYSTEM SET MFA_OMA_IAM_DOMAIN_URL ='https://idcs-bc1a4xxxxxxxxxxxxxxxx3744.identity.oraclecloud.com'; (from Task 1- step 2) ALTER SYSTEM SET MFA_SMTP_HOST ='smtp.email.us-pxxxxix-1.oci.oraclecloud.com'; (from Task 2- step 7) ALTER SYSTEM SET MFA_SMTP_PORT = 5x7; (from Task 2- step 7) ALTER SYSTEM SET MFA_SENDER_EMAIL_ID ="alx.test@alxreviews.com"; (from Prerequisites - step 3) ALTER SYSTEM SET MFA_SENDER_EMAIL_DISPLAYNAME = 'DB Admin'; -

Aktualisieren Sie sqlnet.ora: Bearbeiten Sie die Datei, und fügen Sie den folgenden Parameter hinzu:

SQLNET.INBOUND_CONNECT_TIMEOUT=120 -

Oracle Wallet konfigurieren: Mit Oracle Wallet werden OAuth- und SMTP-Zugangsdaten sicher gespeichert. PDB-GUID und Wallet Root prüfen

show parameter wallet_root; SELECT guid FROM v$containers WHERE name = 'DB23MFAPDB'; -

MFA-Wallet-Verzeichnis erstellen:

mkdir -p /opt/oracle/dcs/commonstore/wallets/DBS23MFA_k3x_phx/3B36E010Dxxxxxxxxxxxx40A7AC6/mfa cd /opt/oracle/dcs/commonstore/wallets/DBS23MFA_k3x_phx/3B36E010Dxxxxxxxxxxxx40A7AC6/mfa -

Oracle Wallet erstellen

orapki wallet create -wallet ./ -pwd <user_password> -auto_login -compat_v12 -

Speichern Sie Ihre MFA-Zugangsdaten sicher in einem Oracle Wallet. Die Datenbank verlässt sich auf dieses Wallet, um auf den OAuth-Client und die SMTP-Zugangsdaten zuzugreifen. Es ist wichtig, dass die Aliasnamen für die einzelnen Zugangsdaten genau mit den unten aufgeführten vordefinierten Werten übereinstimmen.

Erforderliche Aliasnamen und die zugehörigen Zugangsdaten:

- oracle.security.mfa.oma.clientid → OAuth-Client-ID (aus Aufgabe 1 - Schritt 12)

- oracle.security.mfa.oma.clientsecret → OAuth-Client Secret (aus Aufgabe 1 - Schritt 12)

- oracle.security.mfa.smtp.user → SMTP-Benutzername, der in Ihrem OCI-Benutzerprofil generiert wurde (aus Aufgabe 2 - Schritt 6)

- oracle.security.mfa.smtp.password → SMTP-Kennwort, das für Ihren Benutzer generiert wurde (von Aufgabe 2 - Schritt 6)

Mit dem orapki-Utility können Sie das Wallet erstellen und diese Zugangsdaten hinzufügen.

orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.oma.clientid -secret a9cdb456cdxxxxxxxxxxxx31c316 orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.oma.clientsecret -secret idcscs-a263de20-xxxxxxxxxxxx-207f5e56e1ad orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.smtp.user -secret ocid1.user.oc1..aaaa...@ocid1.tenancy.oc1..aaaa.... orapki secretstore create_entry -wallet ./ -pwd <user_password> -alias oracle.security.mfa.smtp.password -secret '[4lnl0rxxxxxxxxxxxxUgobB' -

MFA-fähigen Benutzer erstellen: Benutzer mit MFA-Faktorauthentifizierung erstellen:

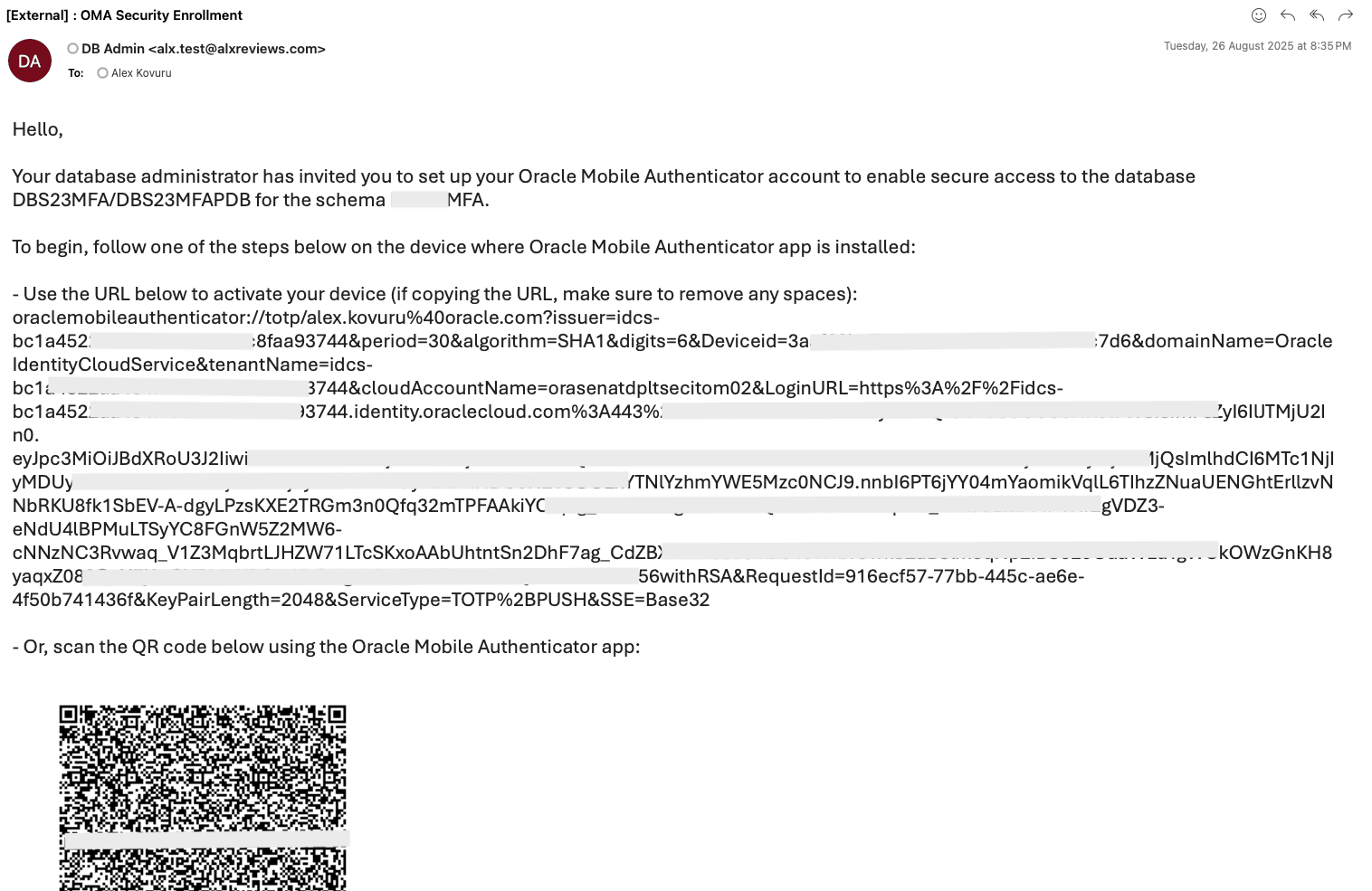

CREATE USER testmfa IDENTIFIED BY <user_password> AND FACTOR ‘OMA_PUSH’ AS ‘registered_emailid’;Hinweis: Die E-Mail-Adresse muss ein gültiges Konto sein, bei dem die OMA-App registriert ist. Andernfalls kann die Push-Benachrichtigung nicht zugestellt werden.

-

Erforderliche Rollen erteilen:

GRANT CONNECT, RESOURCE TO testmfa; -

Der Benutzer erhält eine E-Mail mit Anweisungen zum Ausfüllen seiner OMA-Registrierung. Diese E-Mail enthält einen QR-Code, den sie mit der Oracle Mobile Authenticator-App scannen müssen, um MFA einzurichten.

Aufgabe 4: MFA-Authentifizierung testen

-

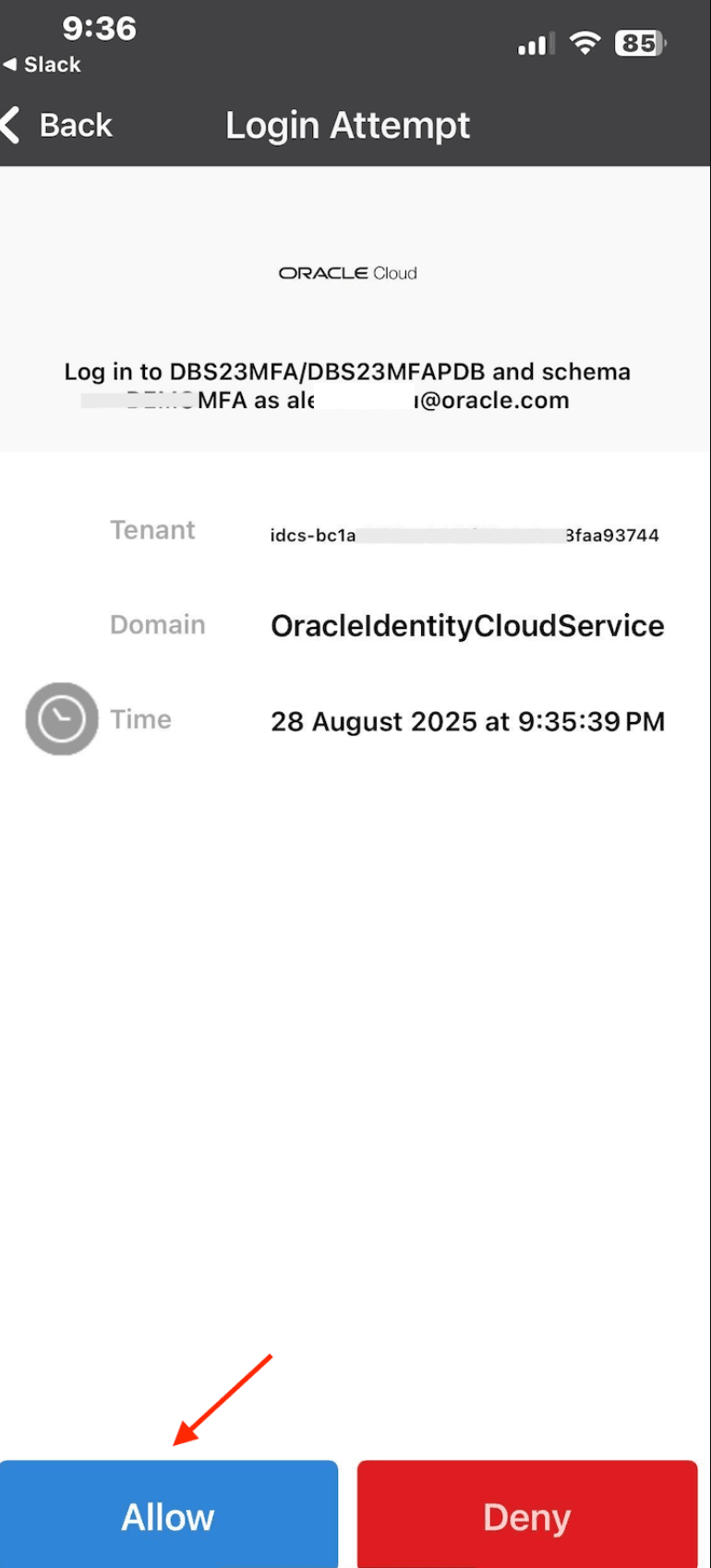

Als neuer Benutzer anmelden:

sqlplus testmfa/<user_password> -

Genehmigen Sie die Anmeldeanforderung in der OMA-App.

-

Prüfen Sie den angemeldeten Benutzer:

SHOW USER; SELECT * FROM SESSION_ROLES;

Verwandte Links

- Oracle Database 23ai Docs – Konfigurieren von MFA

- Oracle Blog – MFA Juli 2025

- OCI Docs – Email Delivery

- CI Docs – Vertrauliche Anwendung & OAuth

Bestätigungen

Autoren - Alex Kovuru (Principal Cloud Architect)

Beitragende – Indiradarshni Balasundaram (Senior Cloud Engineer)

Weitere Lernressourcen

Sehen Sie sich weitere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um ein Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Enable MFA for Local Users in Oracle Database 23ai Using Oracle Mobile Authenticator (OMA)

G42849-01