OCI Hold Your Own Key mit Thales CipherTrust Manager ohne OCI API Gateway einrichten

Einführung

Dieses Tutorial enthält Schritt-für-Schritt-Anweisungen zum Einrichten von Hold Your Own Key (HYOK) mit Thales CipherTrust Manager (CTM), ohne die Option "Oracle Cloud Infrastructure (OCI) API Gateway" zu verwenden. Mit diesem Ansatz können Sie Ihre Verschlüsselungsschlüssel vollständig steuern und gleichzeitig die Integration mit OCI-Services ermöglichen, die das externe Schlüsselmanagement unterstützen.

Wir werden die gesamte Konfiguration durchgehen, beginnend mit der Überprüfung der Netzwerkarchitektur und dem Einrichten von Anwendungsintegrationen in OCI. Anschließend konfigurieren wir den Thales CipherTrust Manager für die direkte Kommunikation mit Oracle Cloud Infrastructure External Key Management Service (OCI External Key Management Service) über einen privaten Endpunkt. Das Tutorial umfasst auch das Erstellen und Registrieren von Identitätsprovidern, OCI-Mandanten, externen Vaults und Schlüsseln sowie das Testen des Zugriffs auf den vom Kunden verwalteten Objektspeicher mit diesen externen Schlüsseln.

Am Ende dieses Tutorials haben Sie ein voll funktionsfähiges HYOK-Setup, das den Zugriff auf OCI-Ressourcen mit extern verwalteten Schlüsseln verschlüsseln und kontrollieren kann, die auf Ihrem Thales CipherTrust Manager gehostet werden, ohne dass ein OCI-API-Gateway zwischengeschaltet werden muss.

Hinweis: In diesem Tutorial werden die Begriffe Thales CipherTrust Cloud Key Manager (CCKM) und Thales CipherTrust Manager (CTM) synonym verwendet. Beide beziehen sich auf das gleiche Produkt.

Dieses Tutorial baut auf der im Tutorial eingerichteten technical foundation auf: Zwei Thales CipherTrust Cloud Key Manager Appliances in OCI einrichten, ein Cluster zwischen ihnen erstellen und als Certificate Authority konfigurieren.

Wenn Sie Hold Your Own Key (HYOK) mit der Option Thales CipherTrust Manager with OCI API Gateway implementieren möchten, befolgen Sie dieses Tutorial: OCI Hold Your Own Key mit CipherTrust Manager mit dem OCI API Gateway einrichten.

Ziele

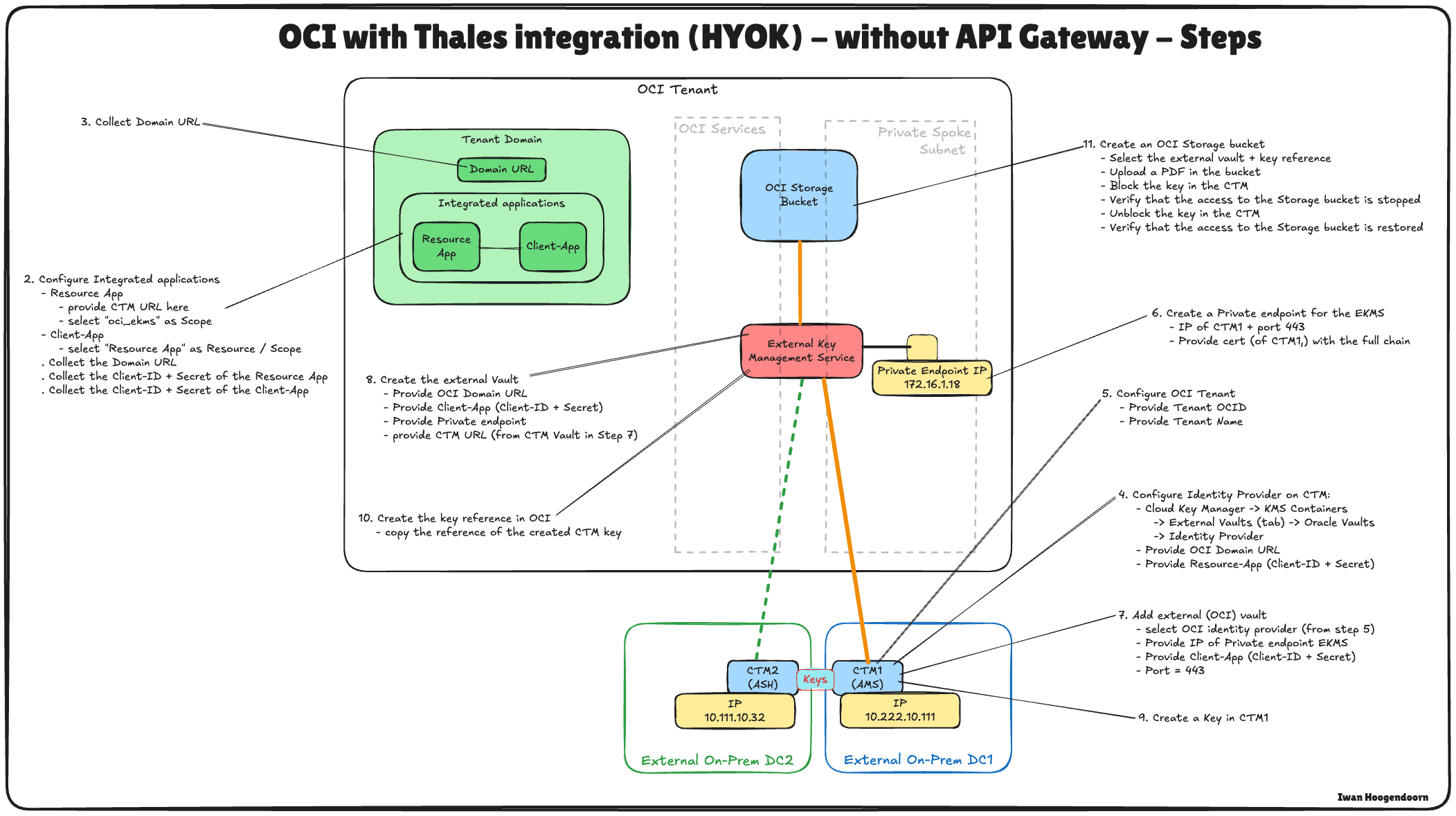

- Aufgabe 1: Überprüfen der Cloud-Netzwerkarchitektur.

- Aufgabe 2: Erstellen Sie eine vertrauliche Ressourcenanwendung und zugehörige vertrauliche Clientanwendungen (Anwendungsintegrationen), und erfassen Sie den Client und die Secrets in OCI.

- Aufgabe 3: Erfassen Sie die Identitätsdomain-URL aus OCI.

- Aufgabe 4: Identitätsprovider in Thales CipherTrust Manager erstellen.

- Aufgabe 5: Oracle-Mandanten in Thales CipherTrust Manager hinzufügen.

- Aufgabe 6: Erstellen Sie einen privaten Endpunkt für den OCI External Key Manager-Service.

- Aufgabe 7: Externe Vaults in Thales CipherTrust Manager hinzufügen.

- Aufgabe 8: OCI External Key Management Service-Vault erstellen

- Aufgabe 9: Externe Schlüssel in Thales CipherTrust Manager hinzufügen.

- Aufgabe 10: Schlüsselreferenzen in OCI erstellen.

- Aufgabe 11: OCI Object Storage-Bucket mit vom Kunden verwalteten Schlüsseln erstellen

- Aufgabe 12: Blockieren und entsperren Sie Oracle-Schlüssel, und testen Sie die Verfügbarkeit des Objektspeicher-Buckets in Thales CipherTrust Manager und OCI.

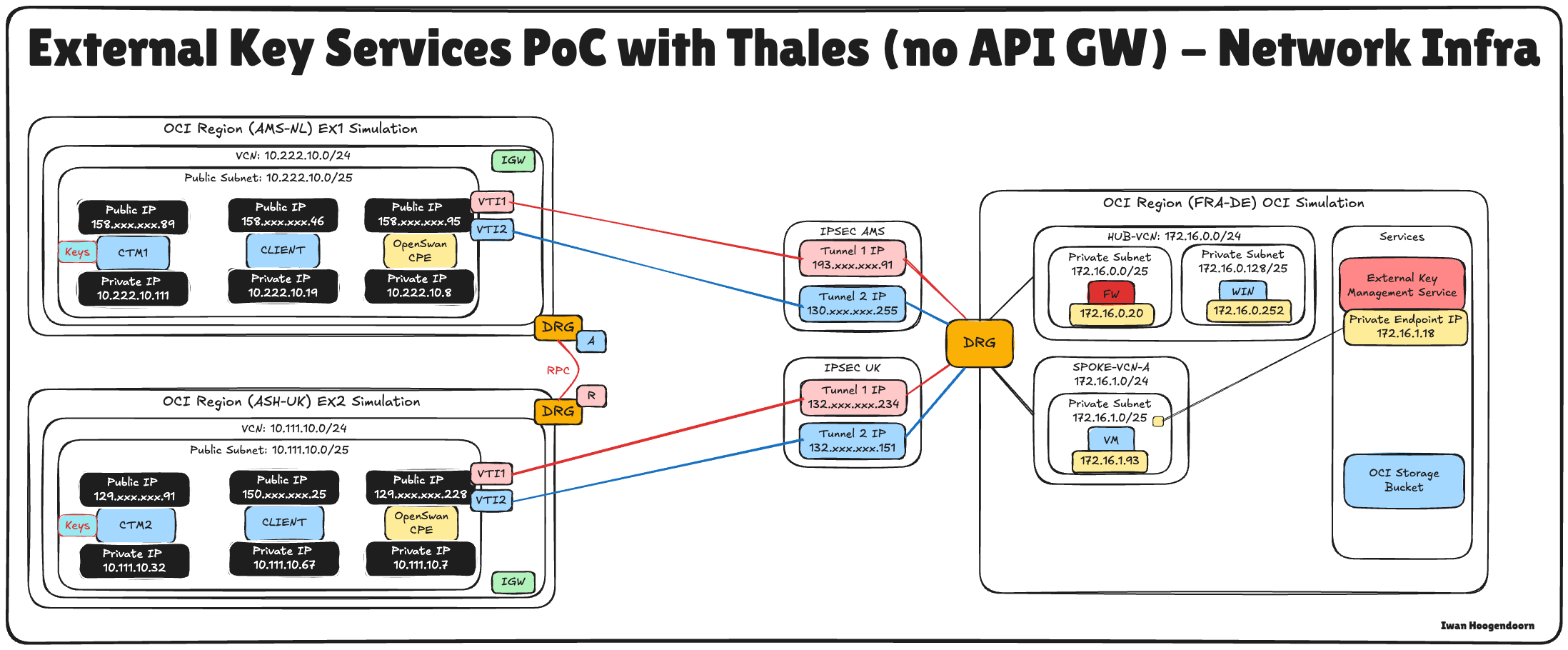

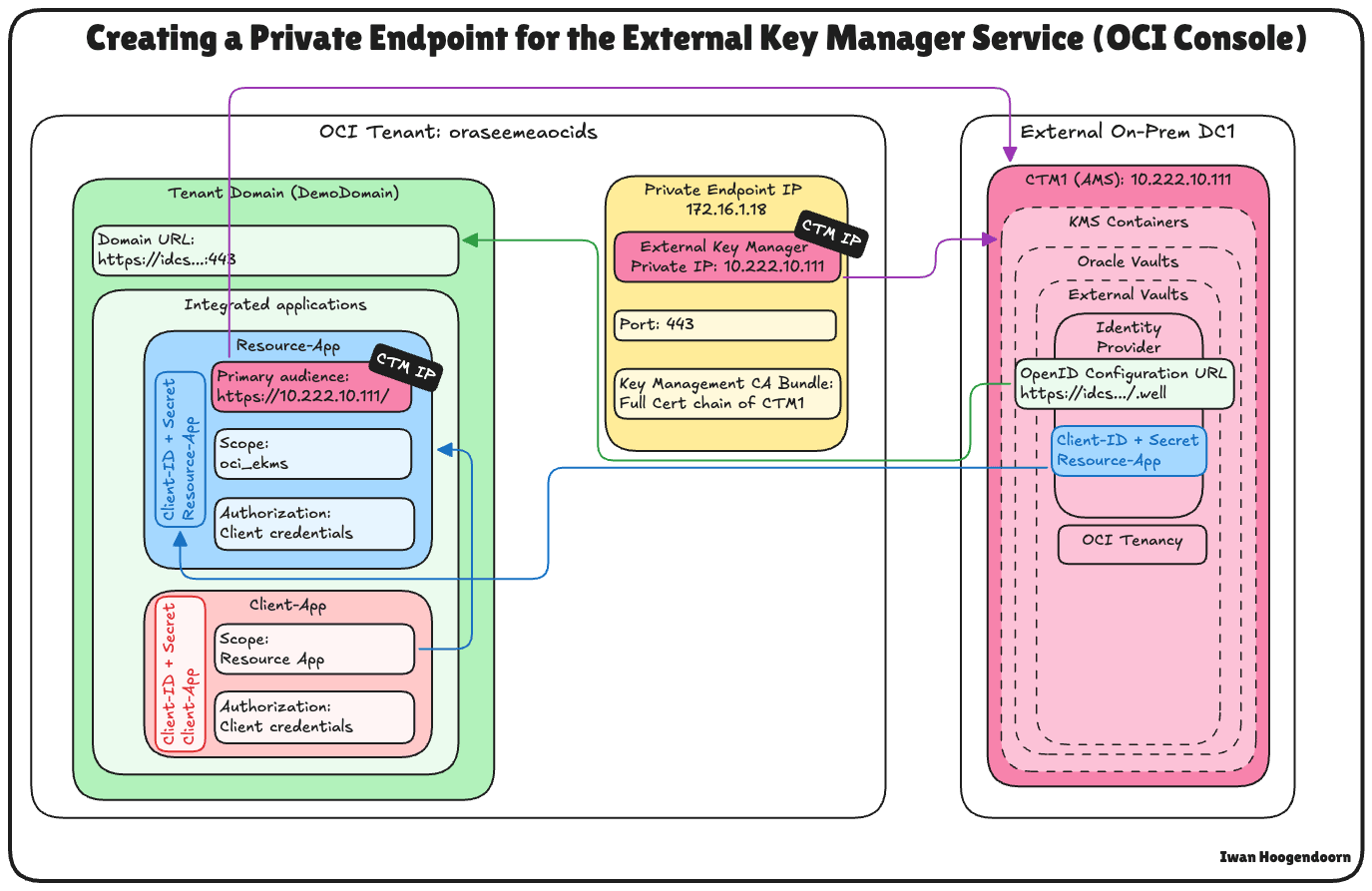

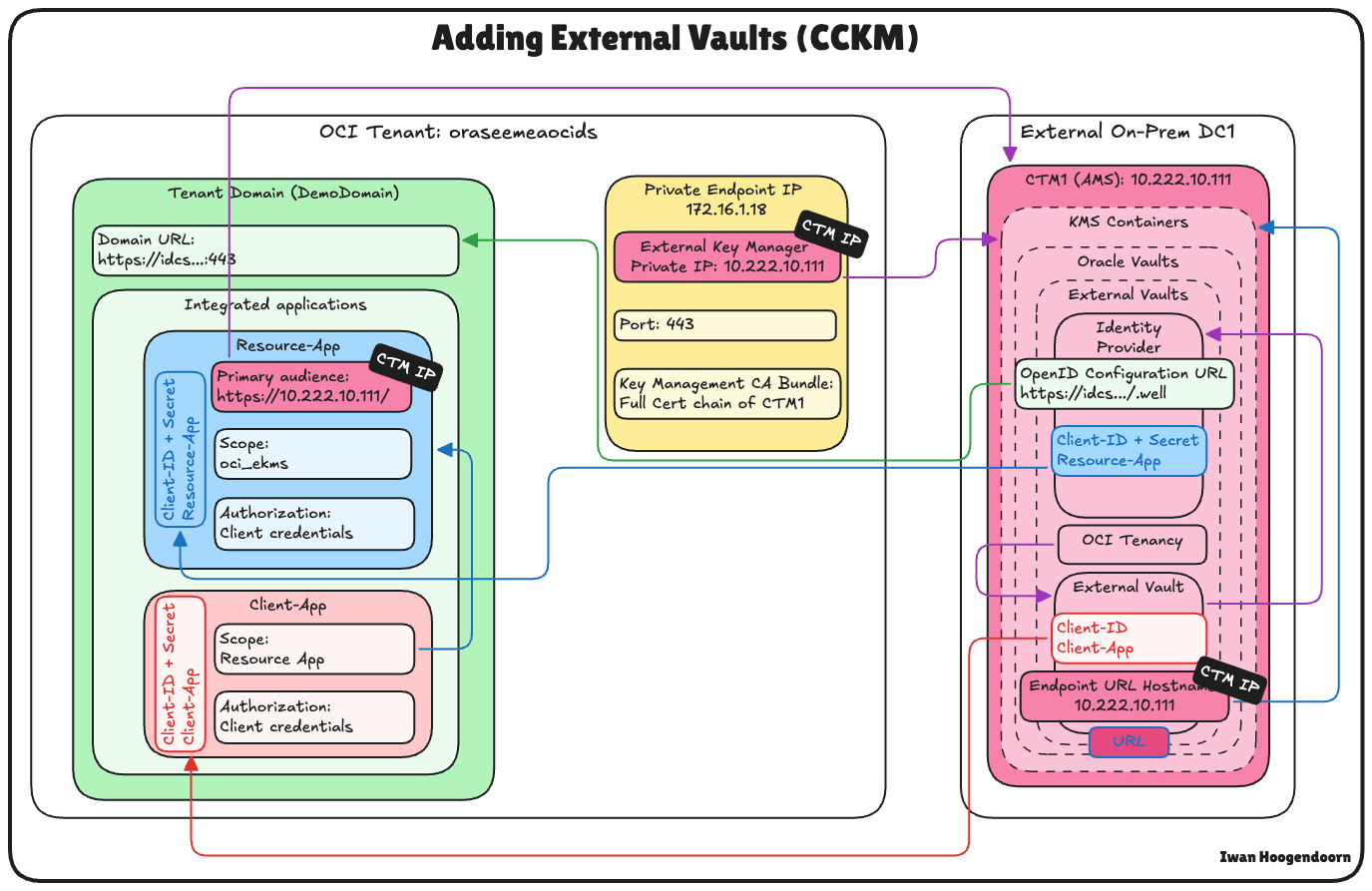

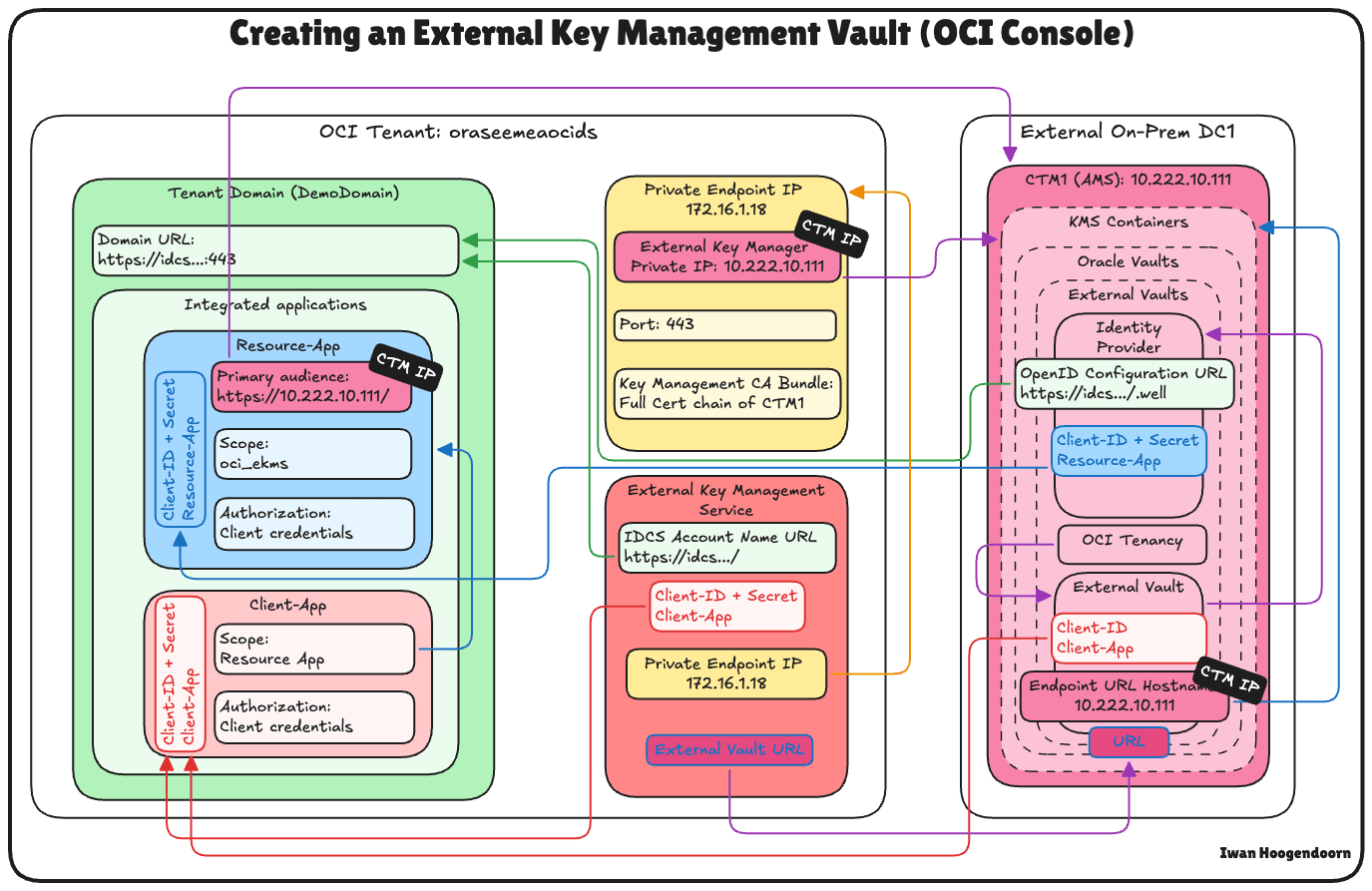

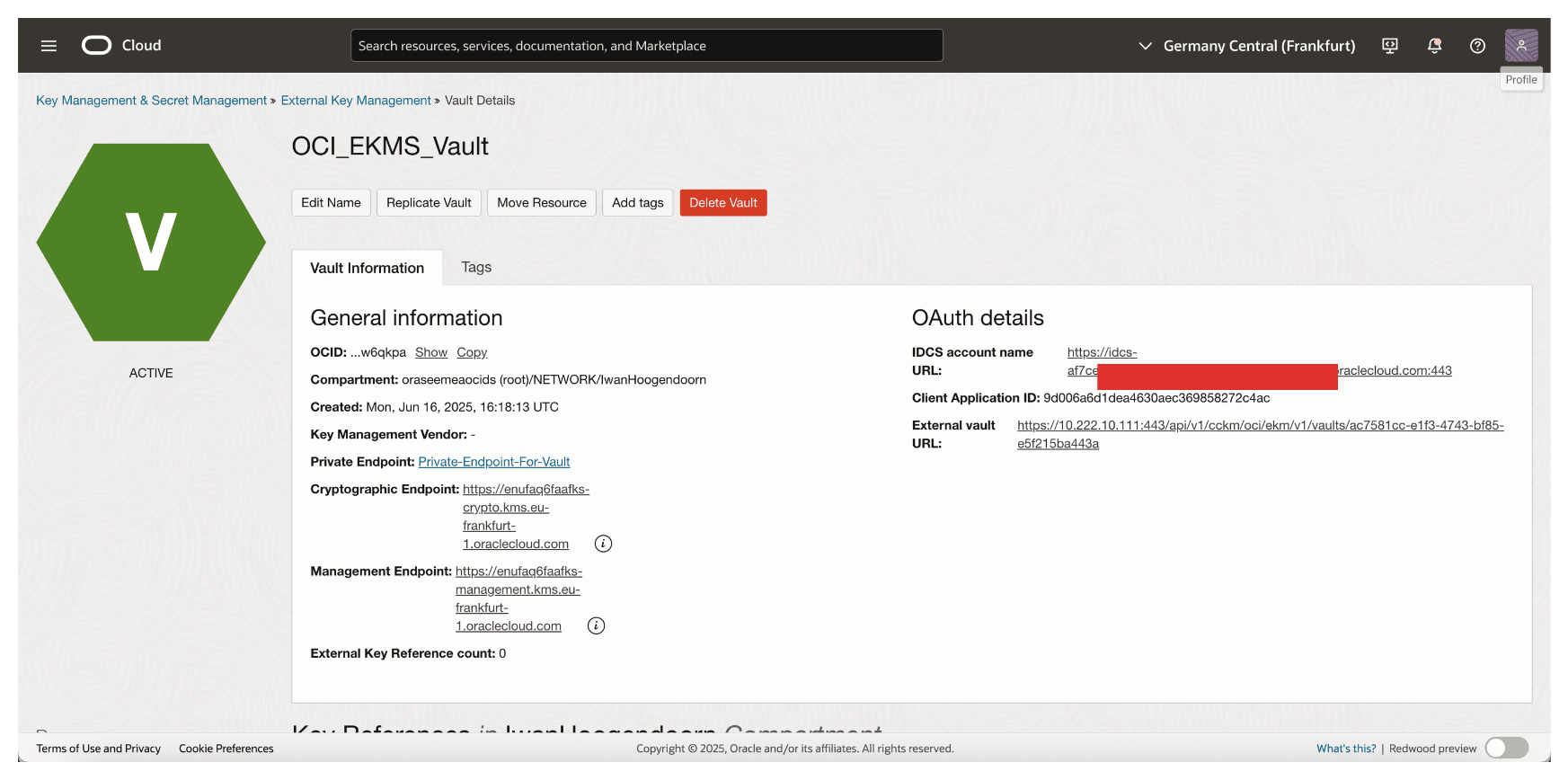

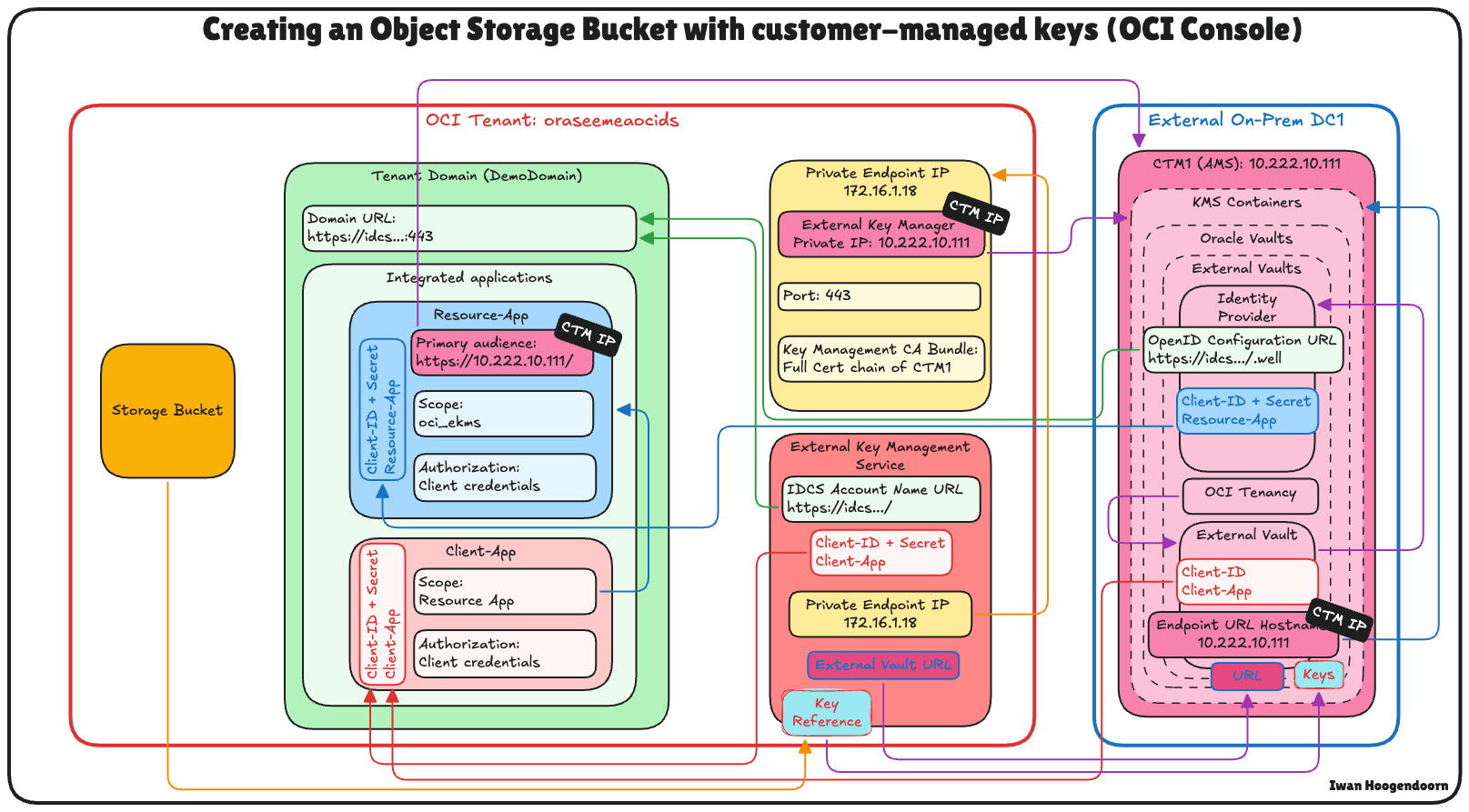

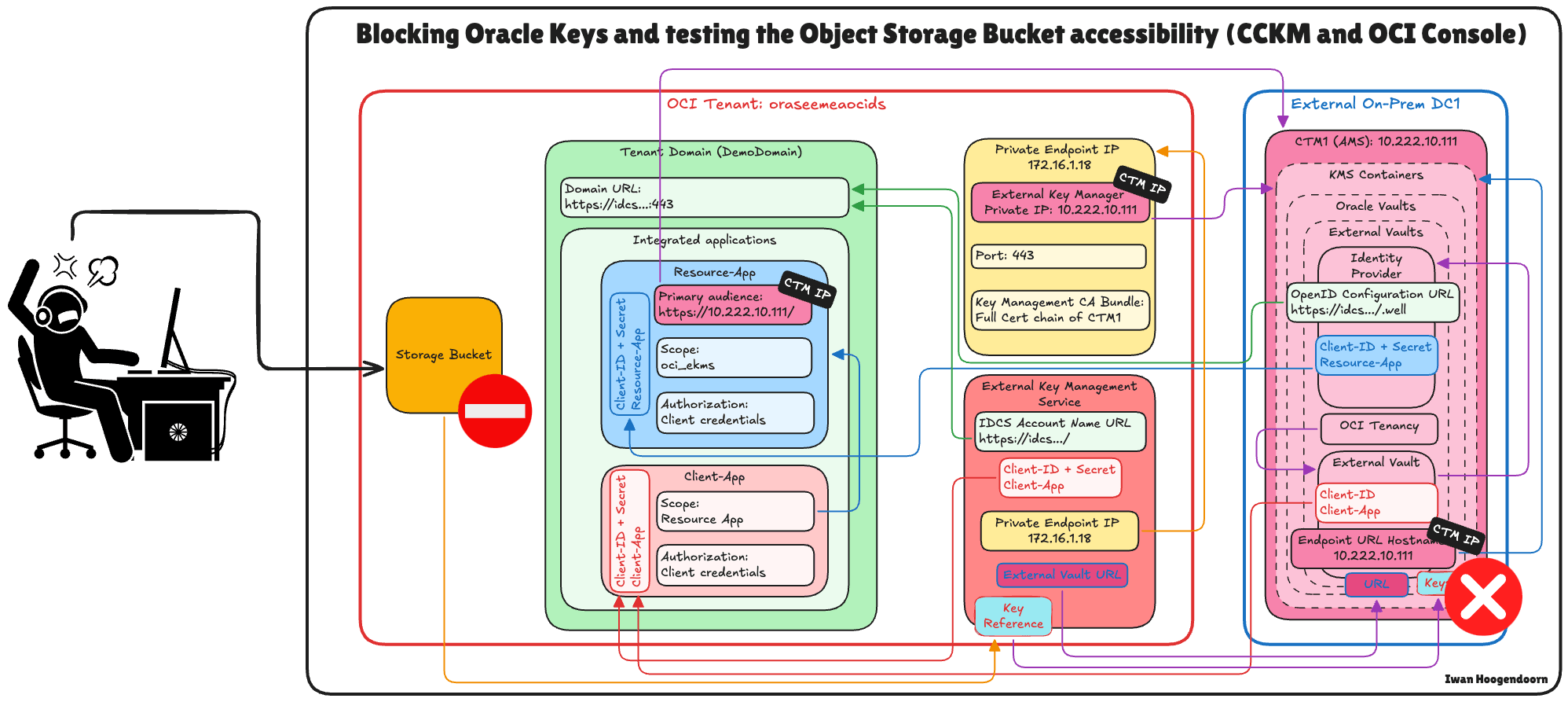

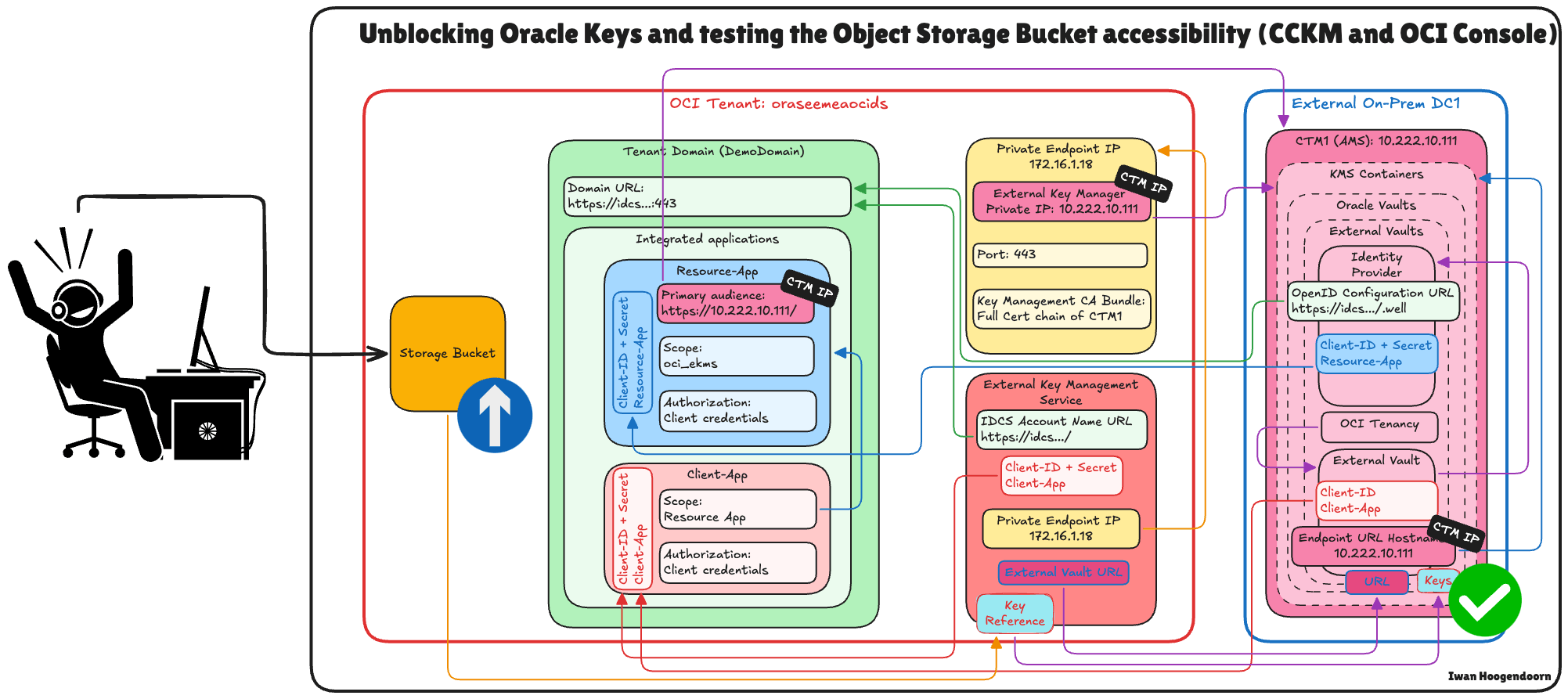

Die folgende Abbildung zeigt die Komponenten und die Konfiguration, die alle Schritte in diesem Tutorial eingerichtet haben.

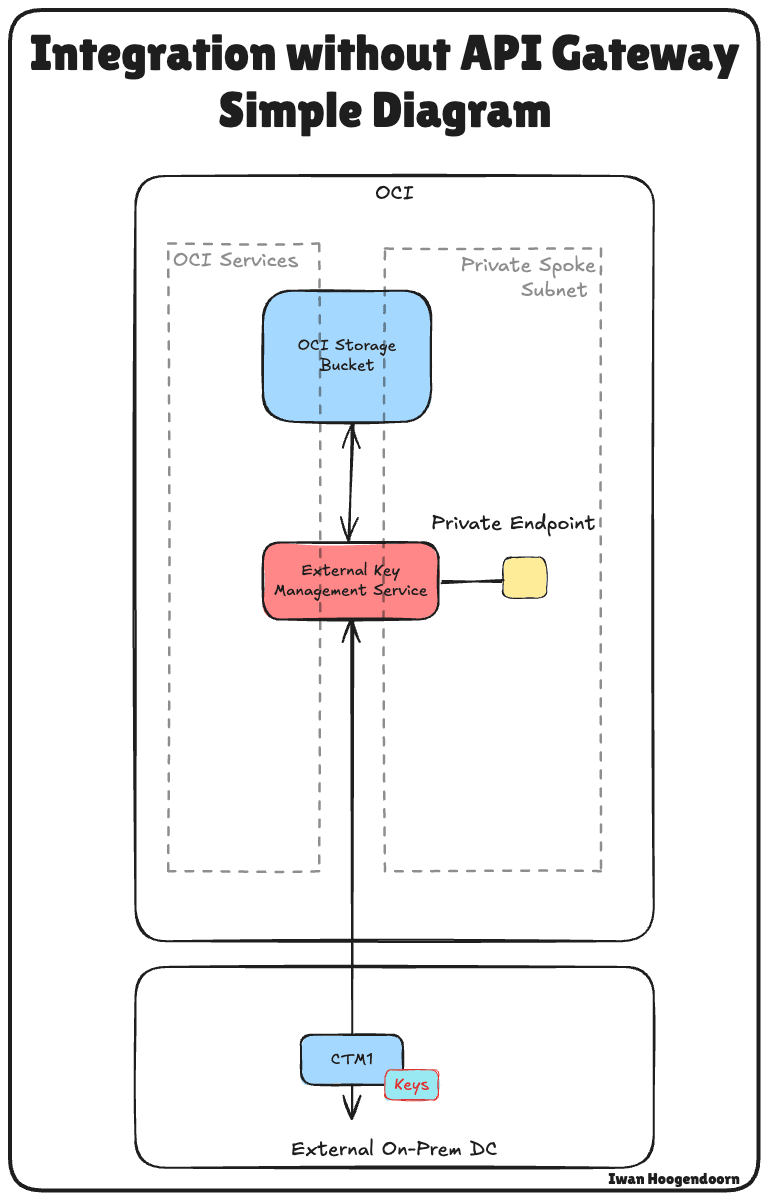

Aufgabe 1: Cloud-Netzwerkarchitektur prüfen

Bevor wir uns mit den technischen Schritten der Konfiguration von Hold Your Own Key (HYOK) mit Thales CipherTrust Manager befassen, ist es wichtig, die Cloud-Netzwerkarchitektur zu verstehen, in der sich dieses Setup befindet.

In diesem Szenario werden drei OCI-Regionen verwendet:

- Zwei OCI-Regionen simulieren On-Premises-Data-Center. Diese Regionen sind über VPN-Tunnel mit OCI verbunden, was hybride Umgebungen darstellt.

- The third OCI region represents the primary OCI environment and follows a hub-and-spoke Virtual Cloud Network (VCN) architecture. In diesem Design:

- Das Hub-VCN hostet gemeinsam genutzte Netzwerkservices wie Firewalls.

- Mehrere Spoke-VCNs stellen eine Verbindung zum Hub her und hosten verschiedene Workloads.

Die Konnektivität zwischen den beiden simulierten On-Premise-Data Centern wird mit Remote-Peering-Verbindungen (RPC) hergestellt. In diesem Tutorial werden jedoch das VPN-Setup, die RPC-Konfiguration und die Details der Hub-and-Spoke-VCN-Architektur als nicht im Geltungsbereich enthalten betrachtet und nicht behandelt.

-

Informationen zum Einrichten von VPN-Verbindungen zu OCI, in denen ein Data Center simuliert wird, finden Sie unter Oracle Cloud Infrastructure Site-to-Site VPN mit statischem Routing zwischen zwei OCI-Regionen einrichten.

-

Informationen zum Einrichten von RPC-Verbindungen zwischen OCI-Regionen finden Sie unter RPC-Verbindung zwischen zwei Mandanten und ihren dynamischen Routinggateways einrichten.

-

Informationen zum Einrichten einer OCI-Hub- und Spoke-VNC-Netzwerkarchitektur finden Sie unter Route Hub und Spoke-VCN mit pfSense-Firewall im Hub-VCN.

Dieses Tutorial konzentriert sich ausschließlich auf die Einrichtung von HYOK mit Thales CipherTrust Manager, der in der Amsterdamer Region (AMS) bereitgestellt wird, einem der simulierten On-Premises-Rechenzentren. Alle Schlüsselverwaltungsvorgänge werden von dieser Thales CipherTrust Manager-Instanz ausgeführt.

Mit dem externen Key Manager Private kann OCI sicher mit dem externen Thales CipherTrust Manager kommunizieren und wird in einem der Spoke-VCNs in der primären OCI-Region bereitgestellt. Dadurch wird ein sicherer und direkter Kommunikationspfad zwischen OCI-Services und dem externen Key Manager gewährleistet, ohne dass der Traffic dem öffentlichen Internet ausgesetzt wird.

Diese Architektur unterstützt starke Sicherheits- und Compliance-Haltungen für sensible Workloads in OCI, indem die Schlüsselverwaltung innerhalb einer klar definierten und sicheren Netzwerkgrenze isoliert wird.

Die folgende Abbildung veranschaulicht die gesamte Architektur.

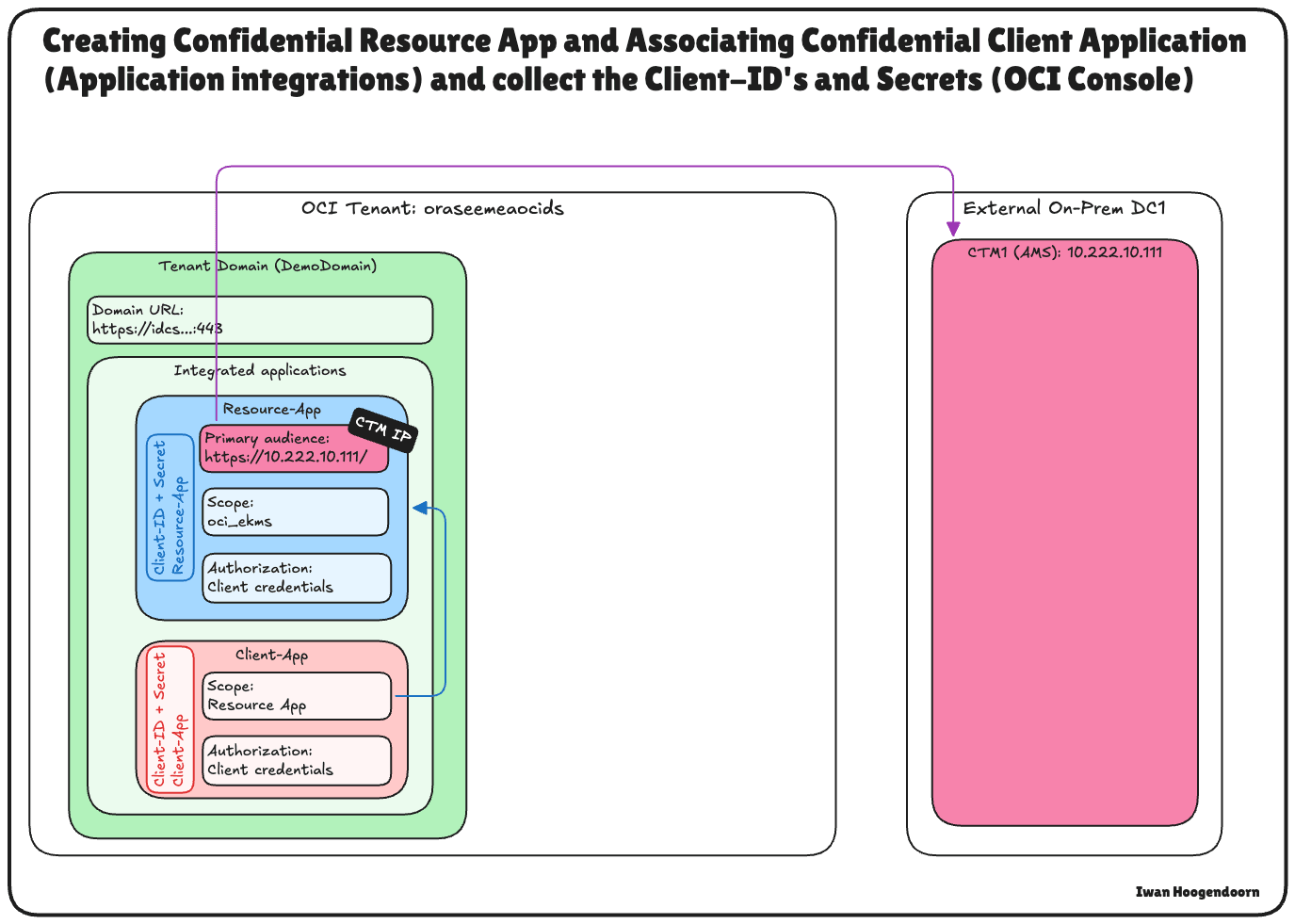

Aufgabe 2: Vertrauliche Ressourcenanwendung erstellen und vertrauliche Clientanwendungen (Anwendungsintegrationen) zuordnen und den Client und die Secrets in OCI erfassen

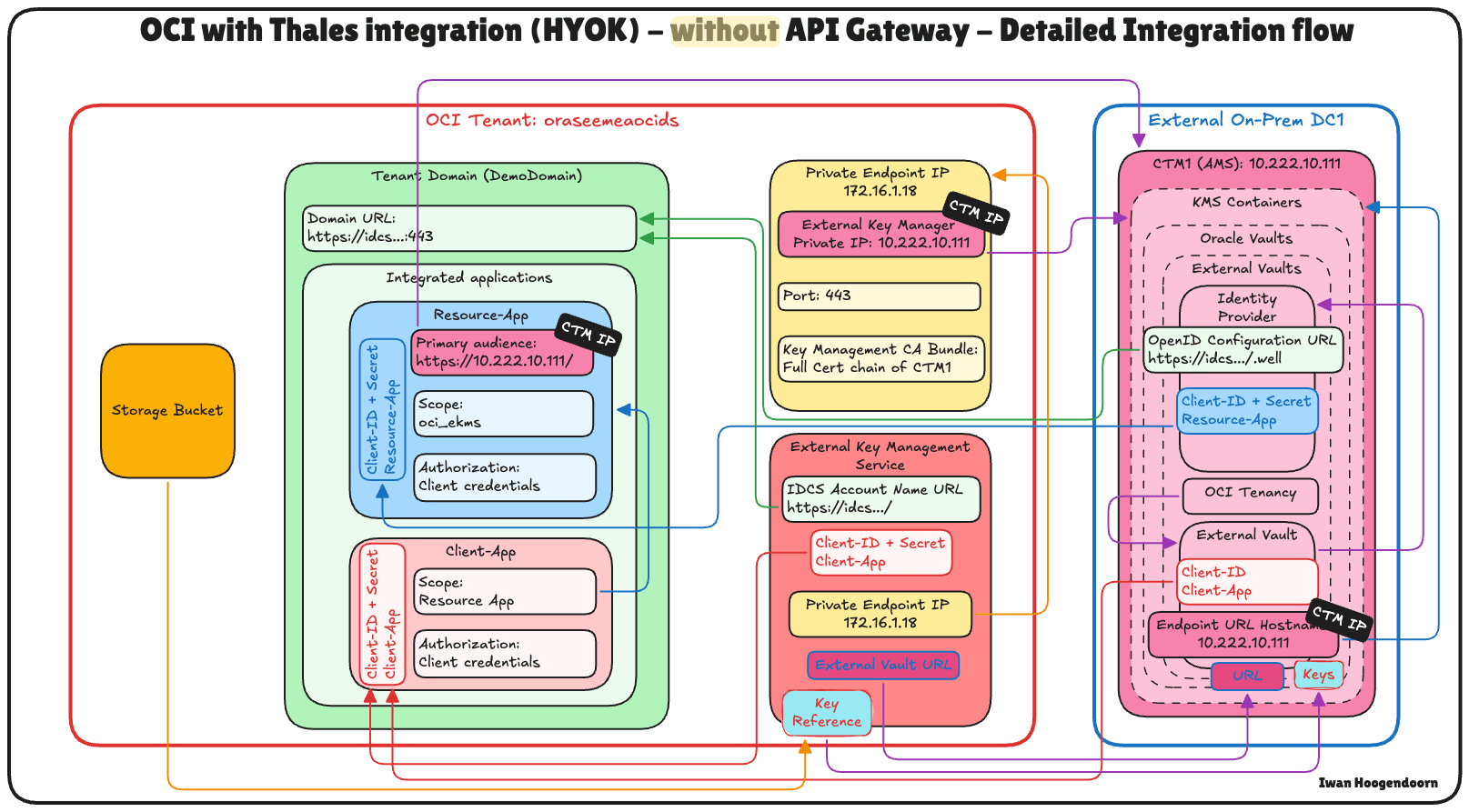

Um die HYOK-Integration mit Thales CipherTrust Manager zu aktivieren, müssen Sie Vertrauen zwischen OCI und dem externen Key Manager aufbauen.

Dazu registrieren Sie zwei Schlüsselkomponenten in OCI Identity and Access Management (OCI IAM): eine vertrauliche Ressourcenanwendung und eine vertrauliche Clientanwendung. Diese sind für die Authentifizierung und Autorisierung der Kommunikation zwischen OCI und Thales CipherTrust Manager unerlässlich.

Mit diesem Setup kann sich der Thales CipherTrust Manager über OAuth 2.0 bei OCI IAM authentifizieren. Der vertrauliche Client agiert im Namen des externen Schlüsselmanagers, während die vertrauliche Ressource den Umfang der Zugriffs- und Vertrauenskonfiguration definiert. OCI kann ohne diese Komponenten weder validieren noch sicher mit der externen Schlüsselquelle kommunizieren.

Die folgende Abbildung veranschaulicht die in diesem Schritt eingerichteten Komponenten und Konfigurationen.

-

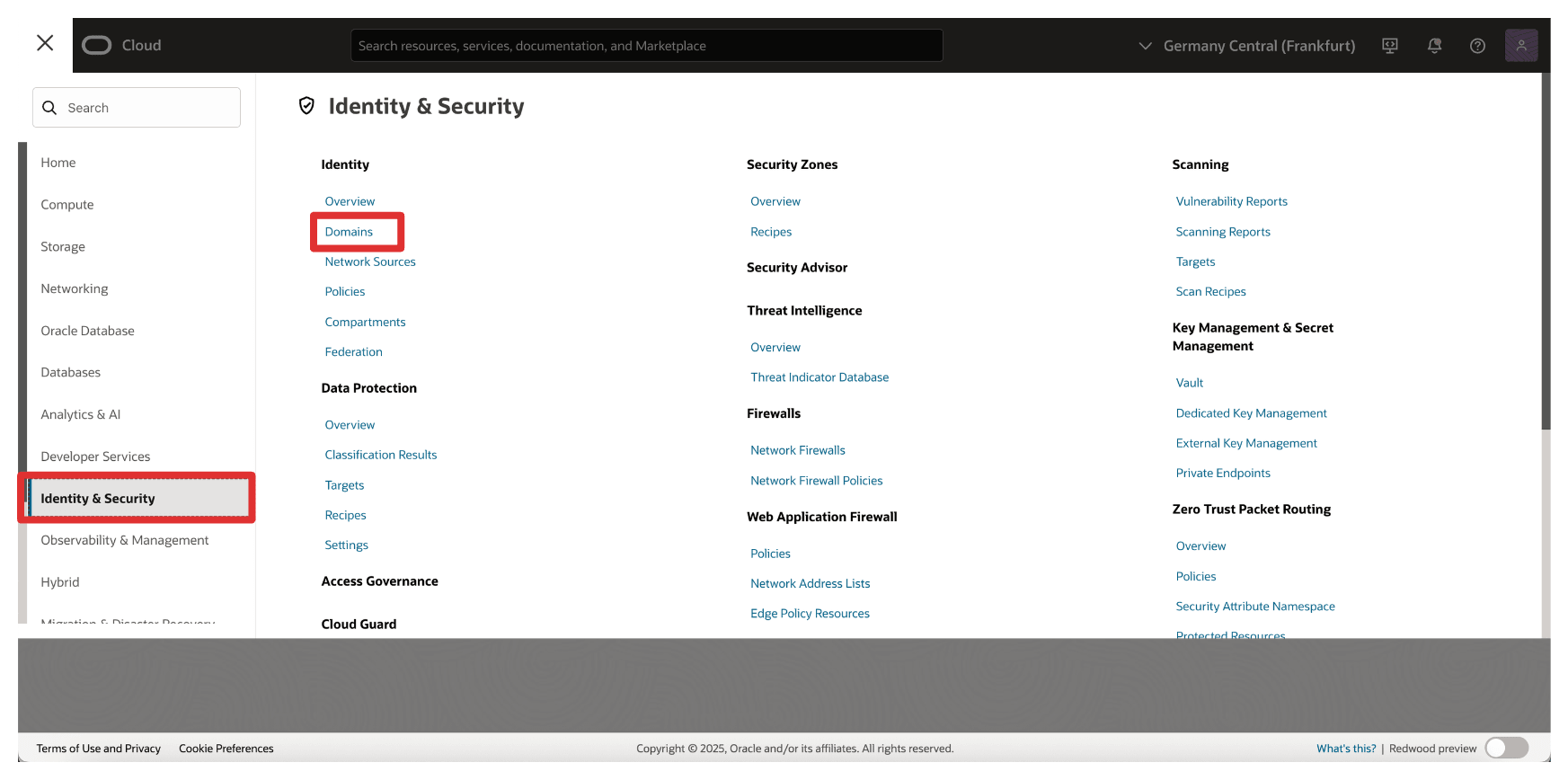

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Identität & Sicherheit, und klicken Sie auf Domains.

-

Klicken Sie auf die Domain, die Sie für die Authentifizierung verwenden möchten.

-

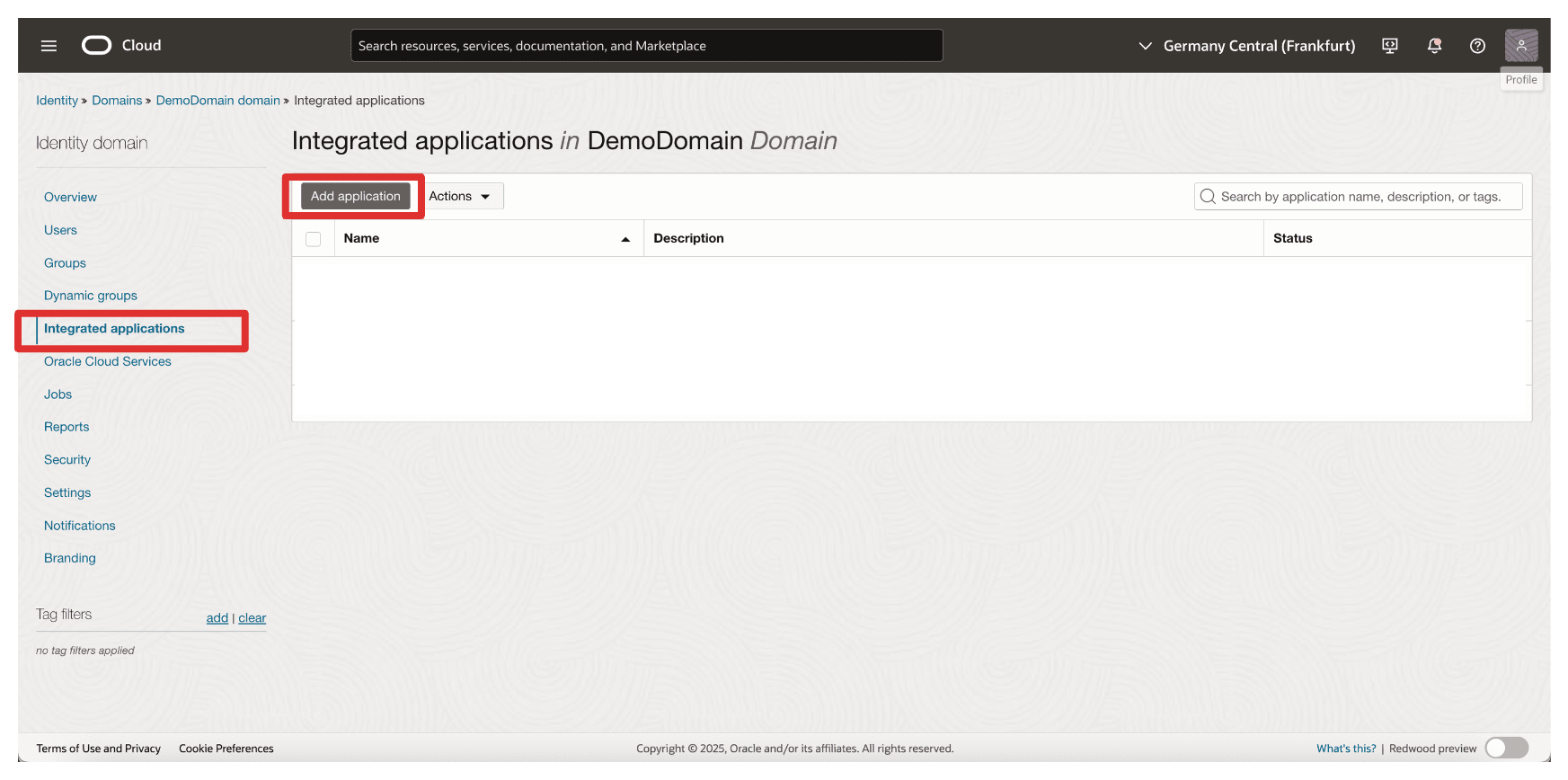

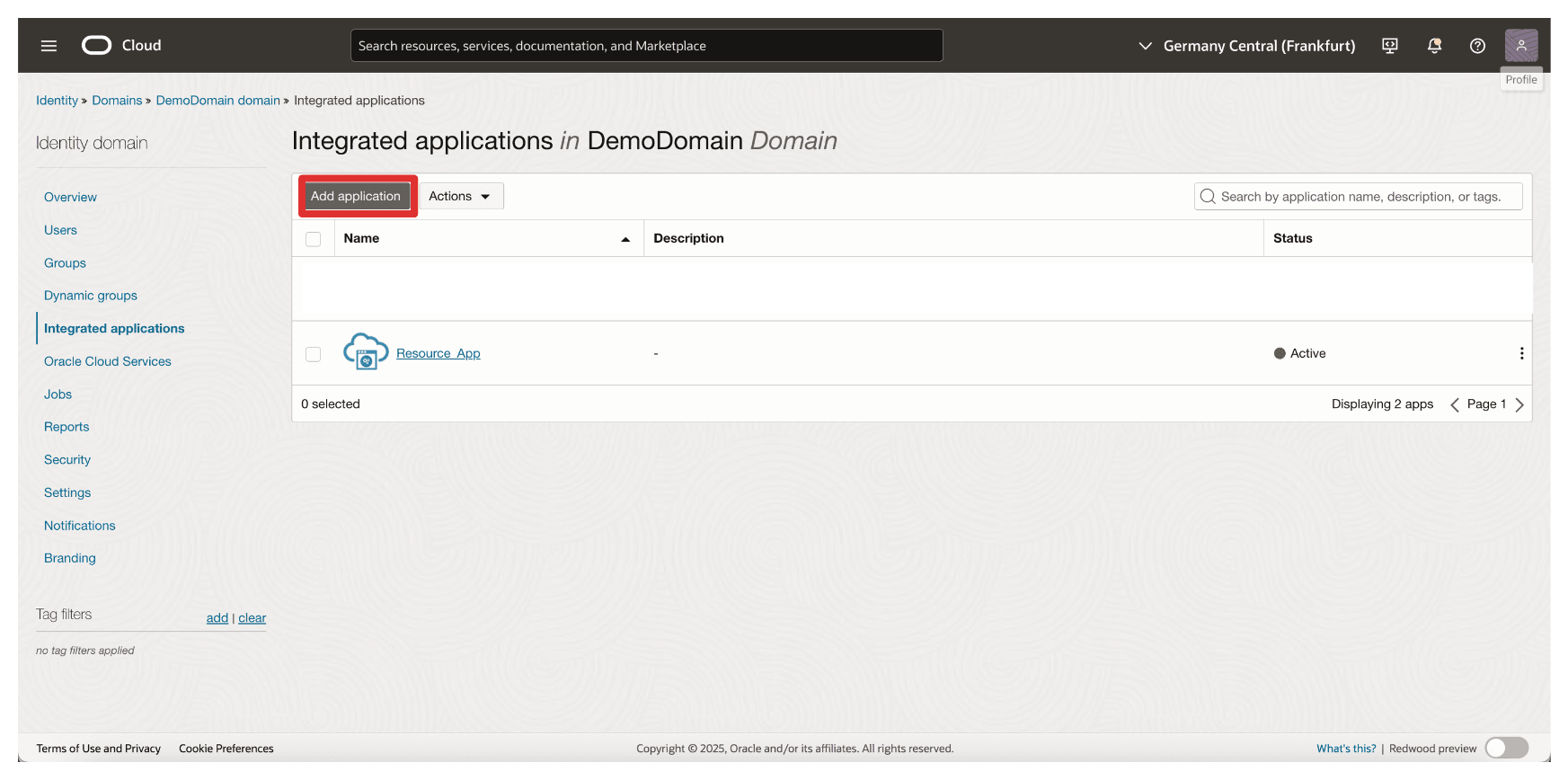

Klicken Sie auf Integrierte Anwendungen und Anwendung hinzufügen.

-

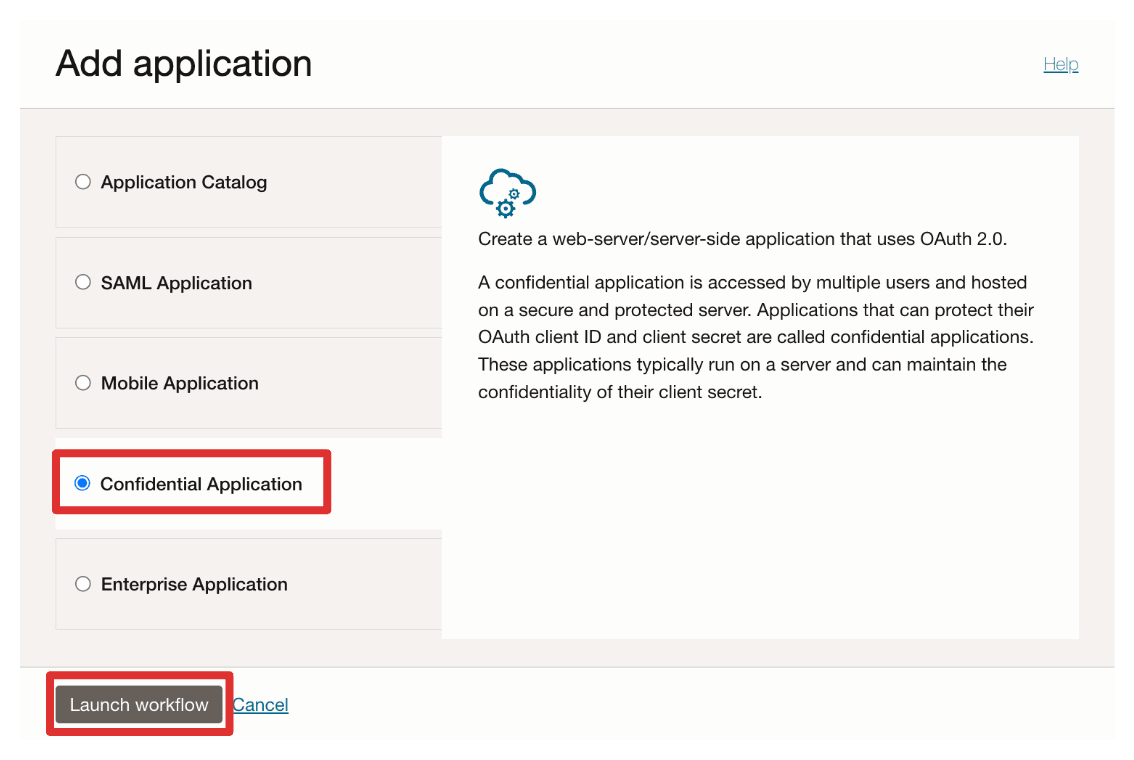

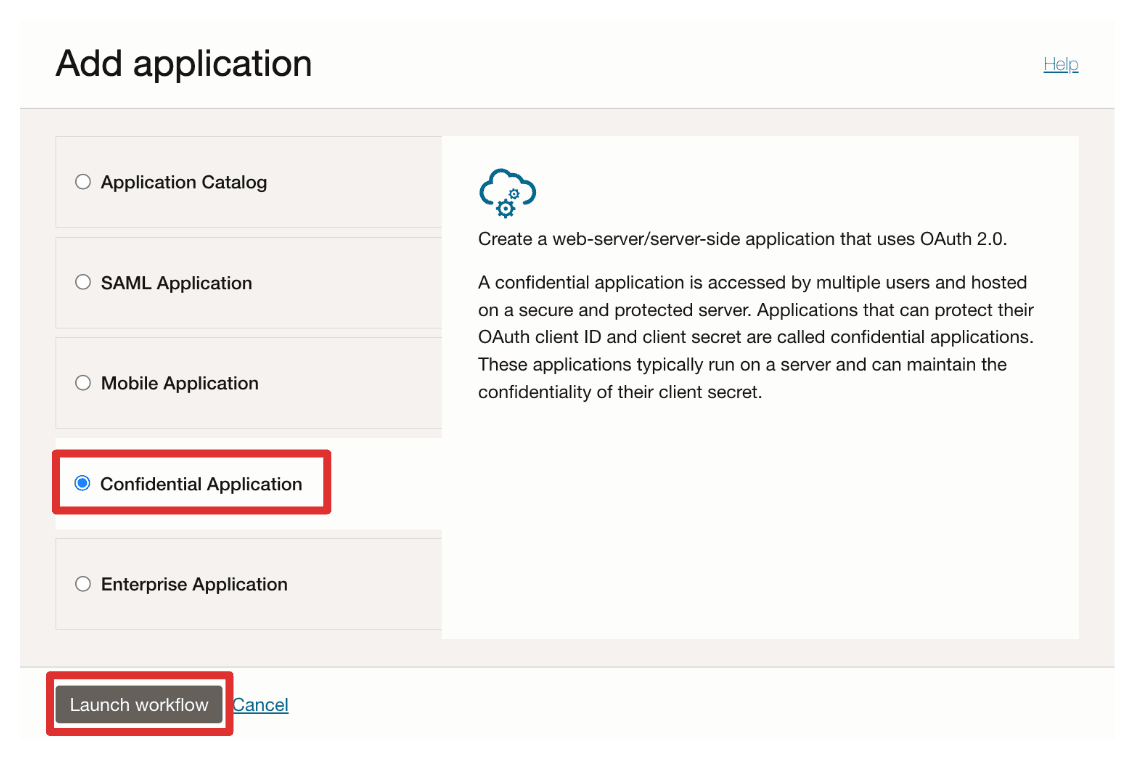

Wählen Sie Vertrauliche Anwendung aus, und klicken Sie auf Workflow starten.

-

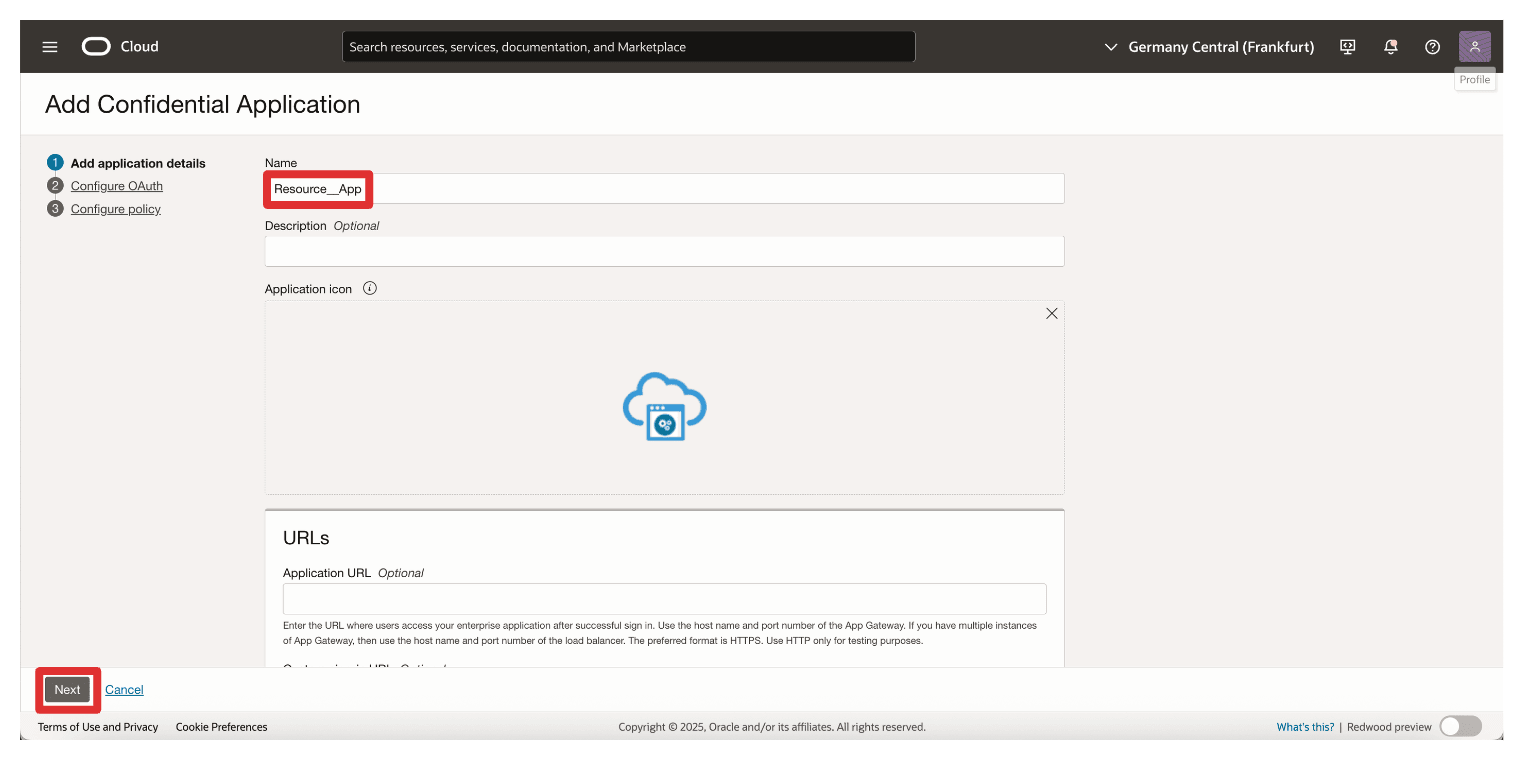

Geben Sie den Namen der Anwendung (

Resource_App) ein, und klicken Sie auf Weiter.

-

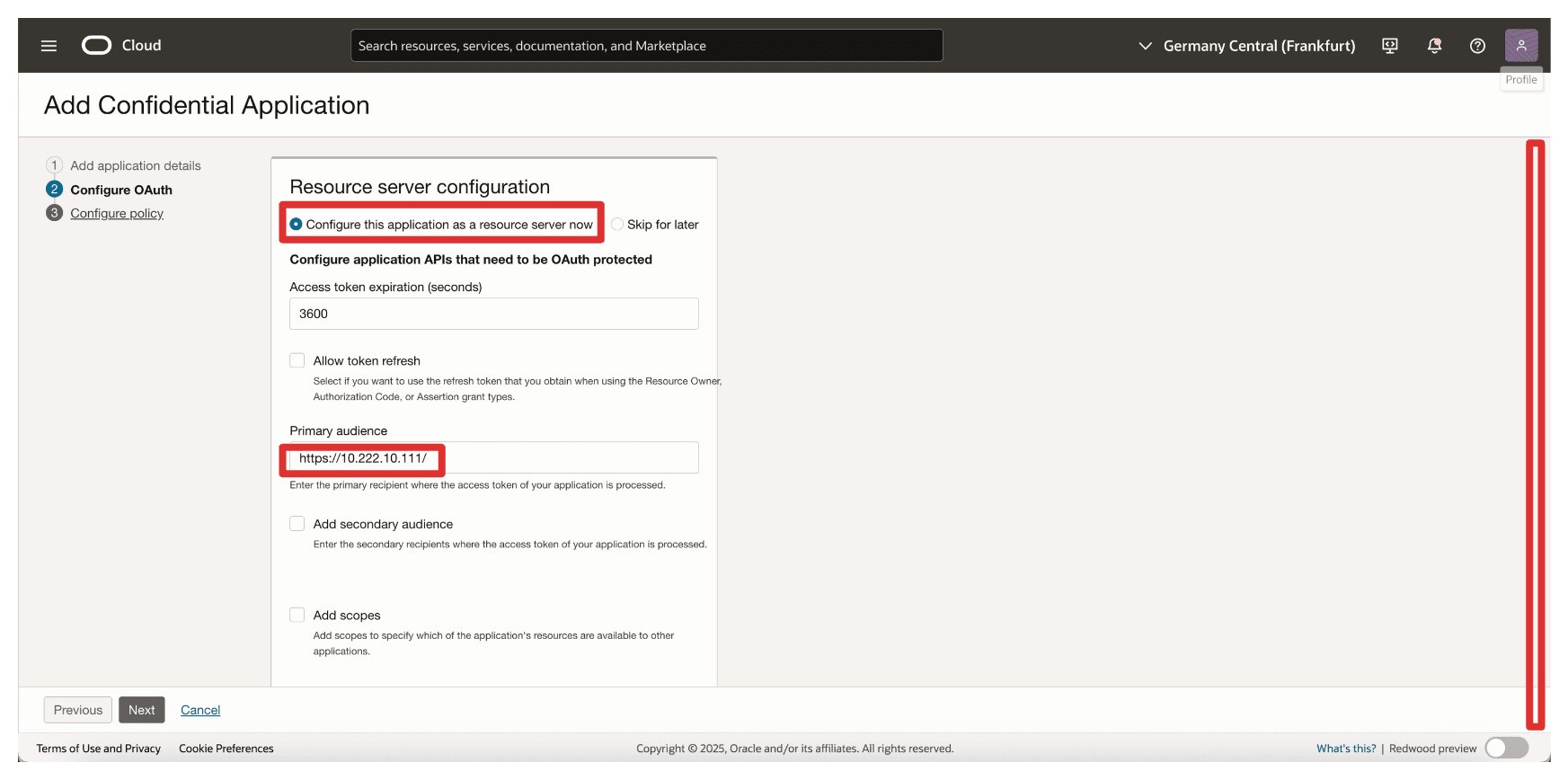

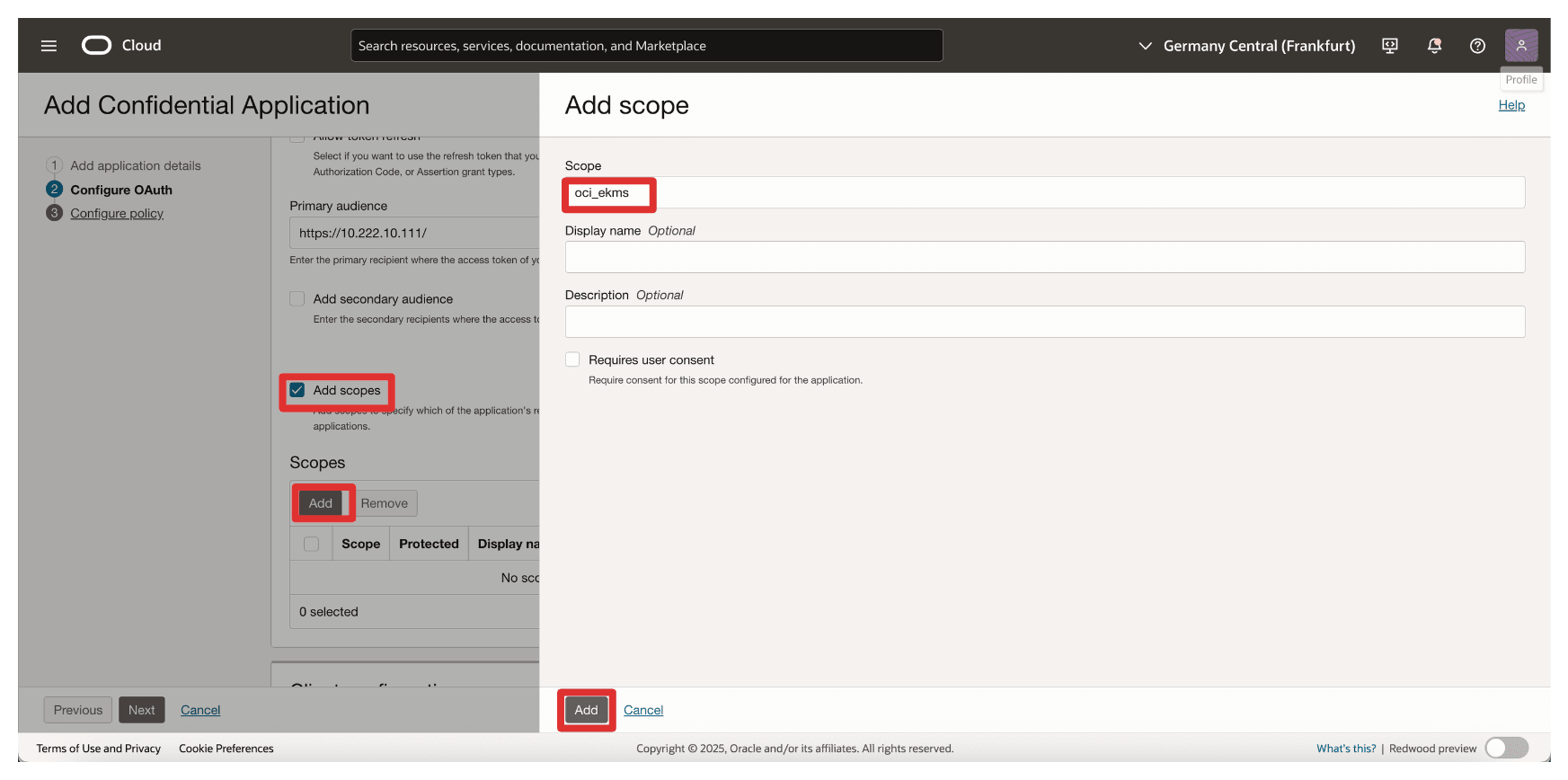

Geben Sie im Abschnitt Ressourcenserverkonfiguration die folgenden Informationen ein.

- Wählen Sie Diese Anwendung jetzt als Ressourcenserver konfigurieren aus.

- Geben Sie unter Primäre Zielgruppe

https://10.222.10.111/(die IP-Adresse des AMS-Servers CTM1) ein.

-

Geben Sie unter Geltungsbereich hinzufügen die folgenden Informationen ein.

- Wählen Sie Geltungsbereiche hinzufügen.

- Klicken Sie auf Hinzufügen.

- Geben Sie unter Geltungsbereich

oci_ekmsein. - Klicken Sie auf Hinzufügen.

-

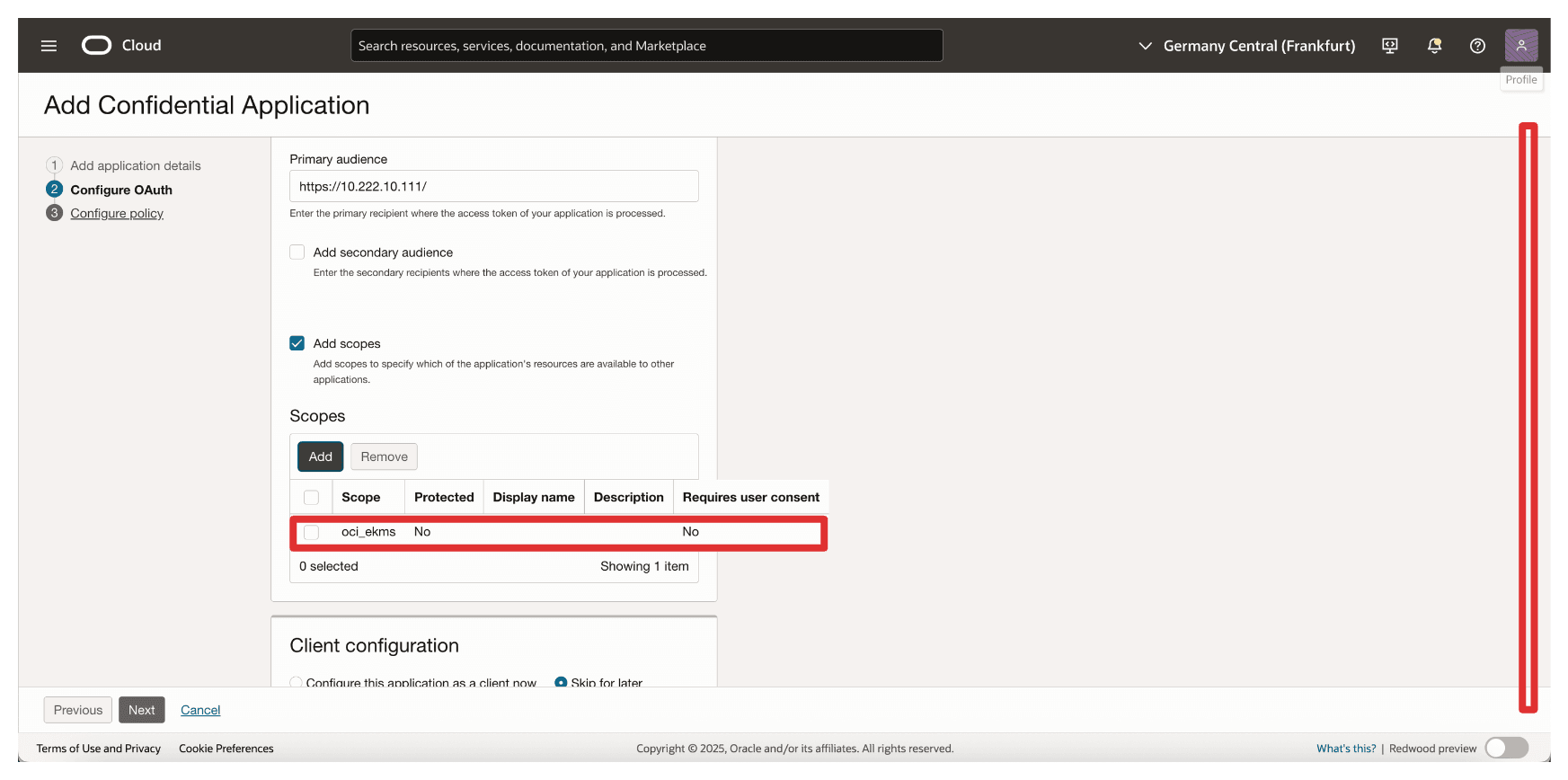

Beachten Sie den hinzugefügten Geltungsbereich

oci_ekms, und scrollen Sie nach unten.

-

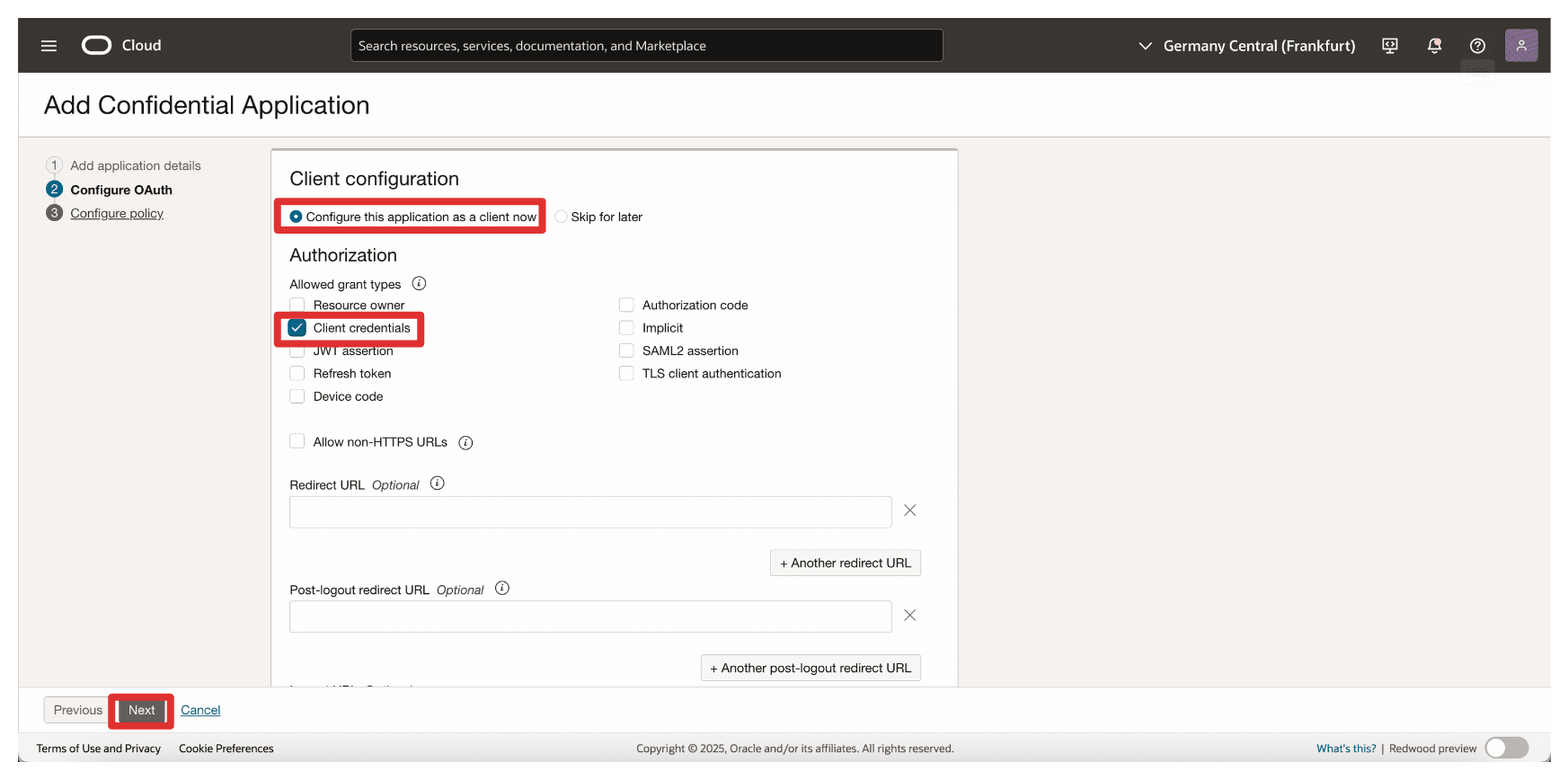

Geben Sie im Abschnitt Clientkonfiguration die folgenden Informationen ein.

- Wählen Sie Diese Anwendung jetzt als Client konfigurieren aus.

- Wählen Sie Clientzugangsdaten aus.

- Klicken Sie anschließend auf Weiter.

-

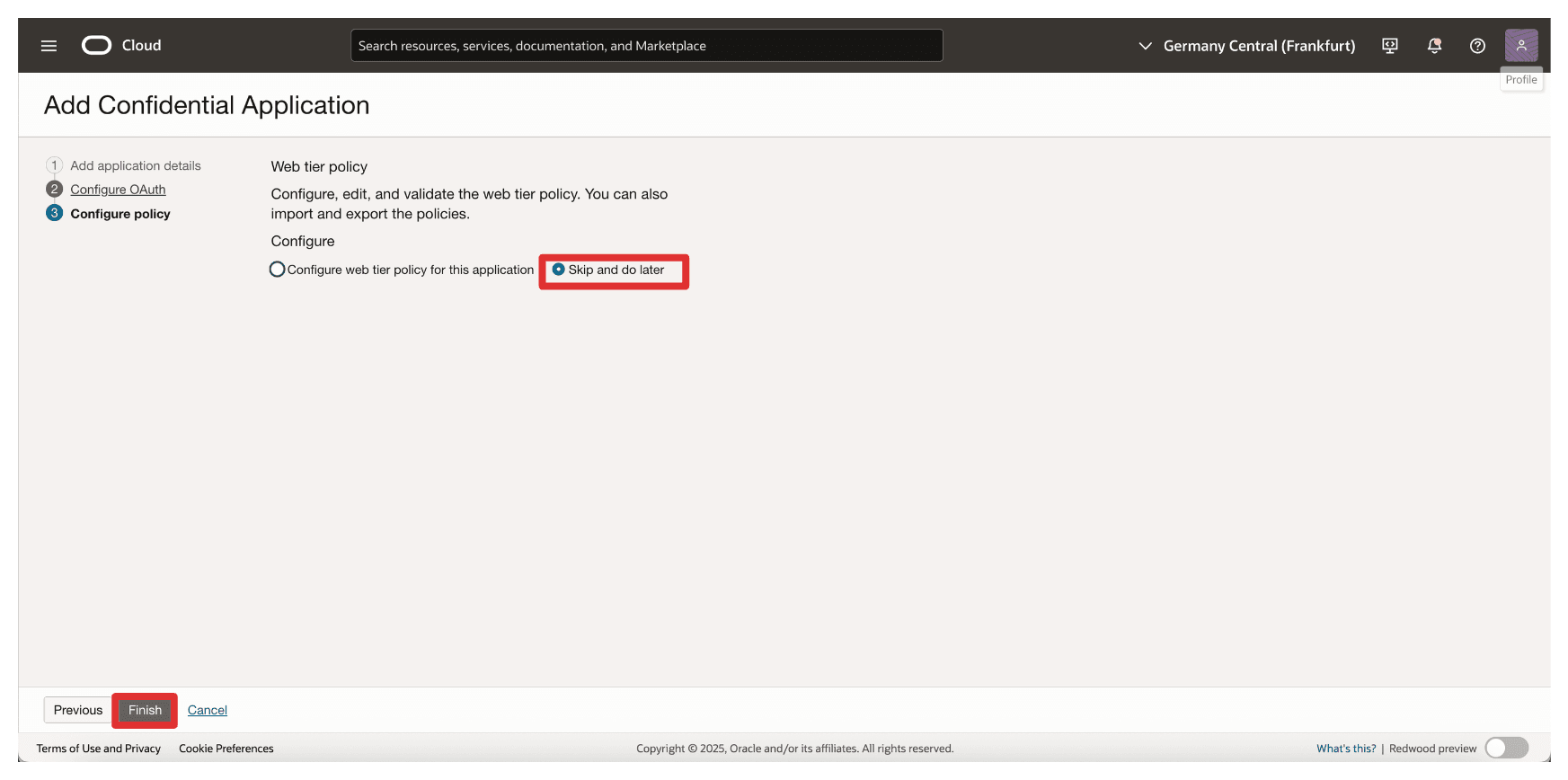

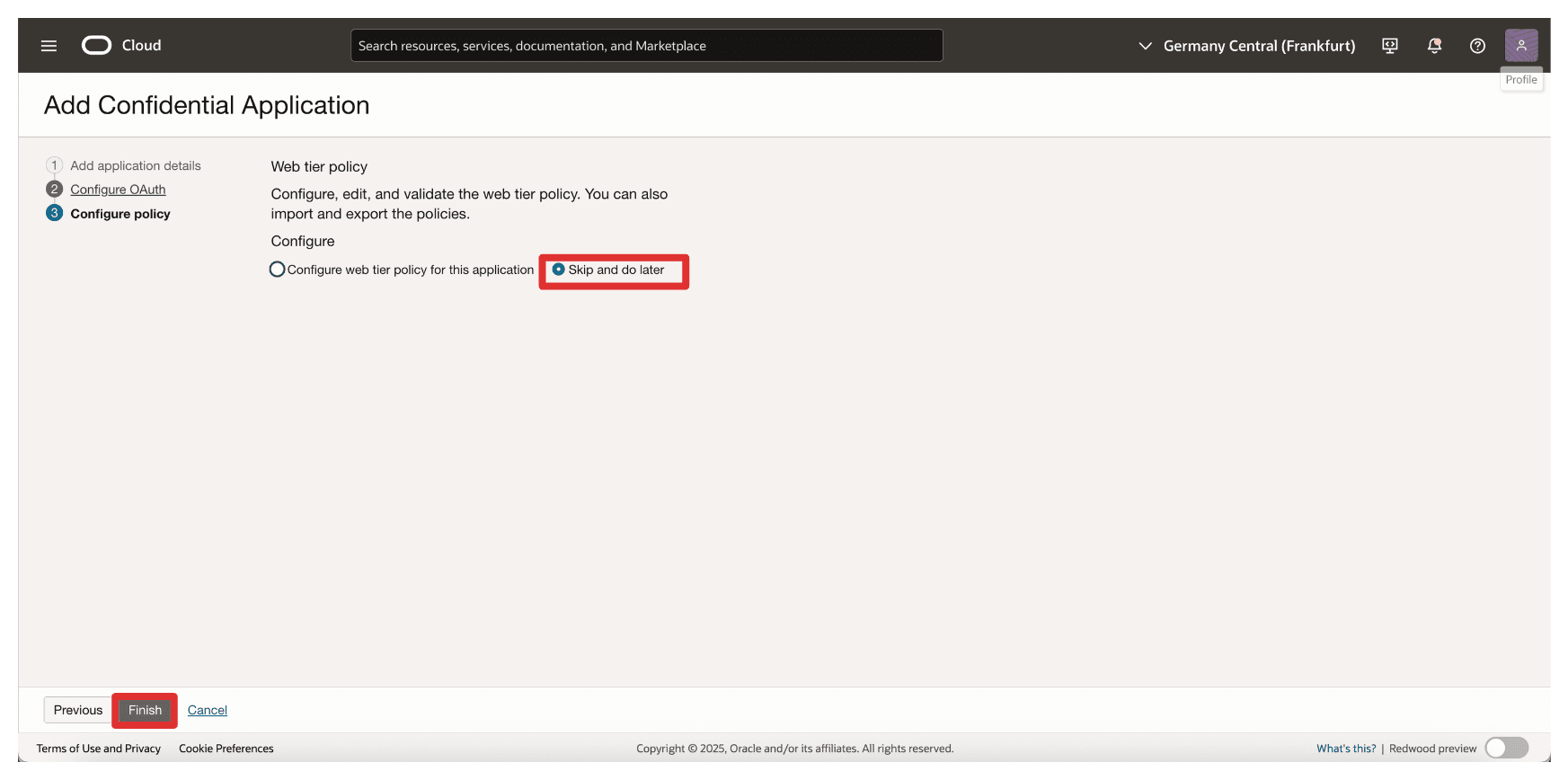

Klicken Sie auf Überspringen und später ausführen, um die Erstellung der Web Tier Policy zu überspringen, und klicken Sie auf Fertigstellen.

-

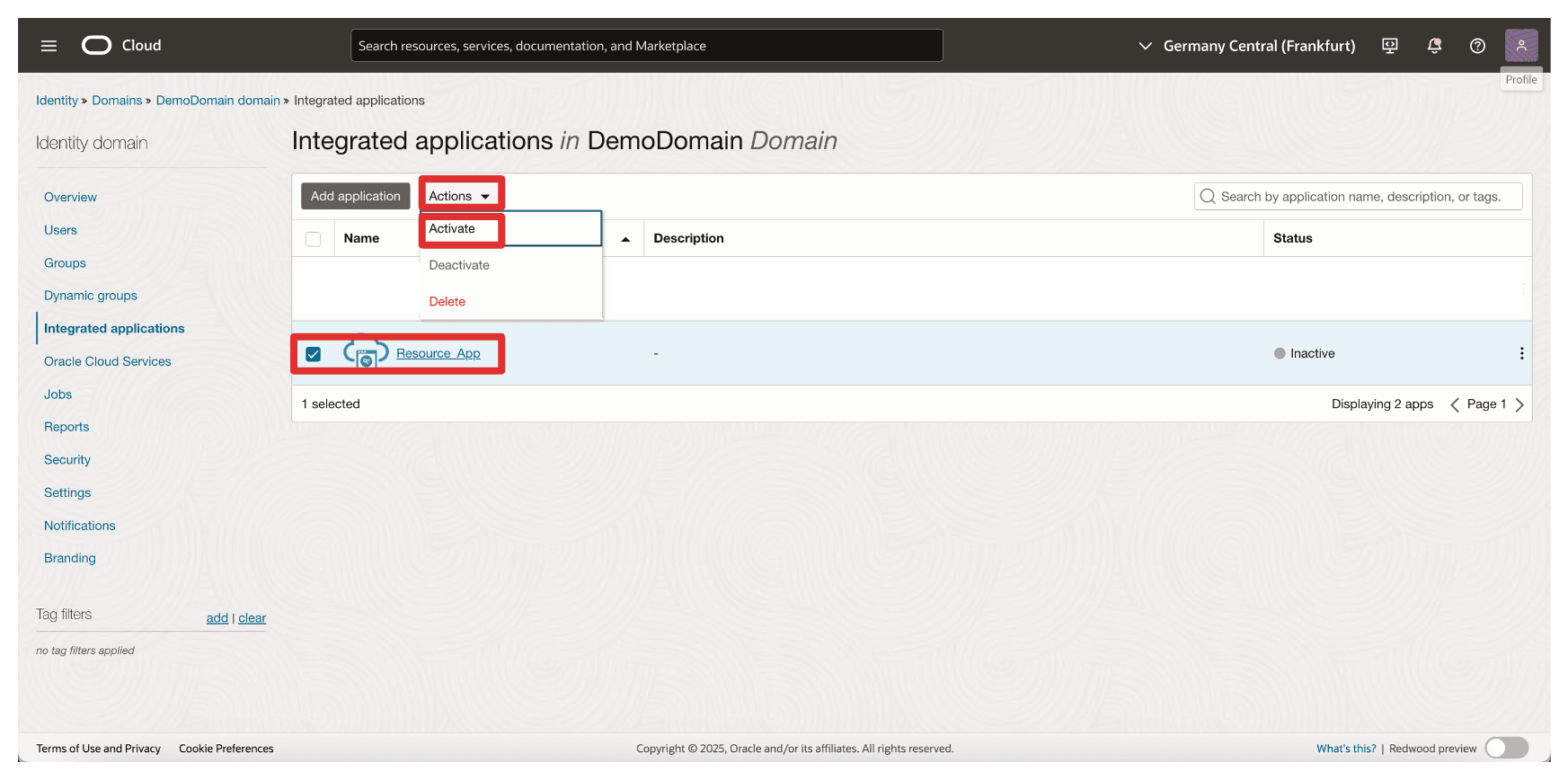

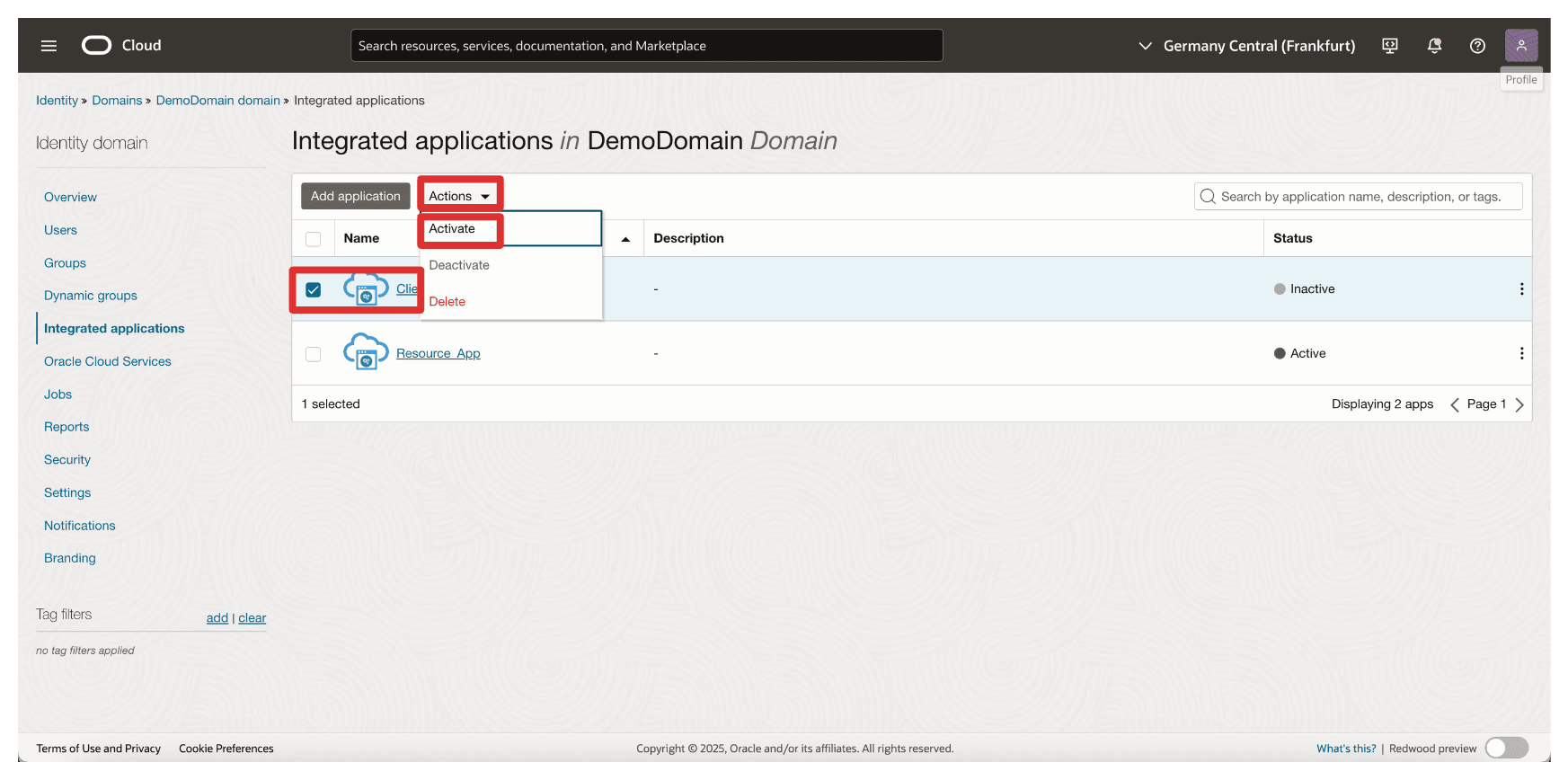

Gehen Sie zur Seite Integrierte Anwendungen.

- Beachten Sie, dass die Integrationsanwendung

Resource_Apperstellt wird. - Wählen Sie die Integrationsanwendung

Resource_Appaus. - Klicken Sie auf das Dropdown-Menü Aktionen.

- Klicken Sie auf Aktivieren.

- Beachten Sie, dass die Integrationsanwendung

-

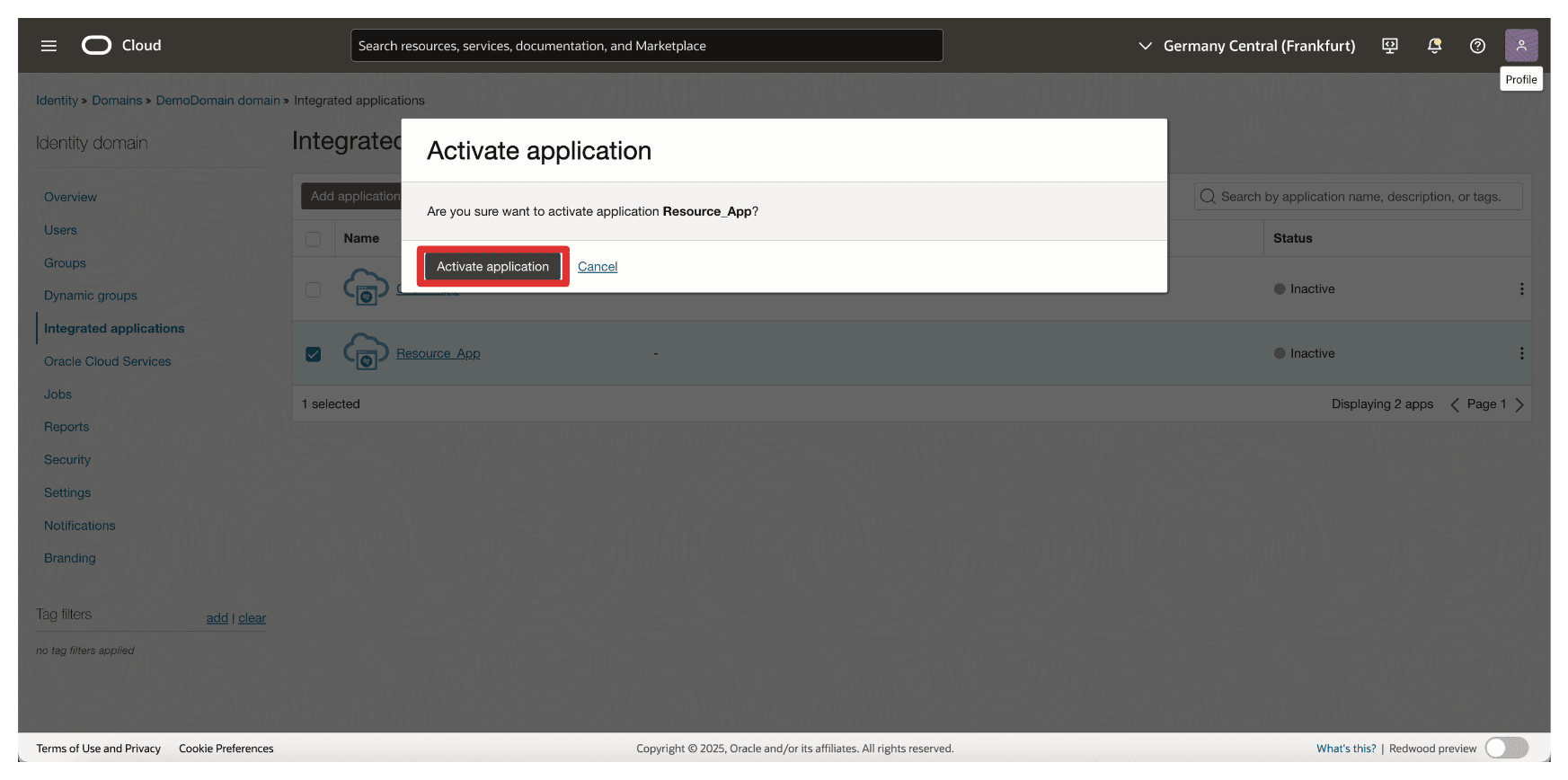

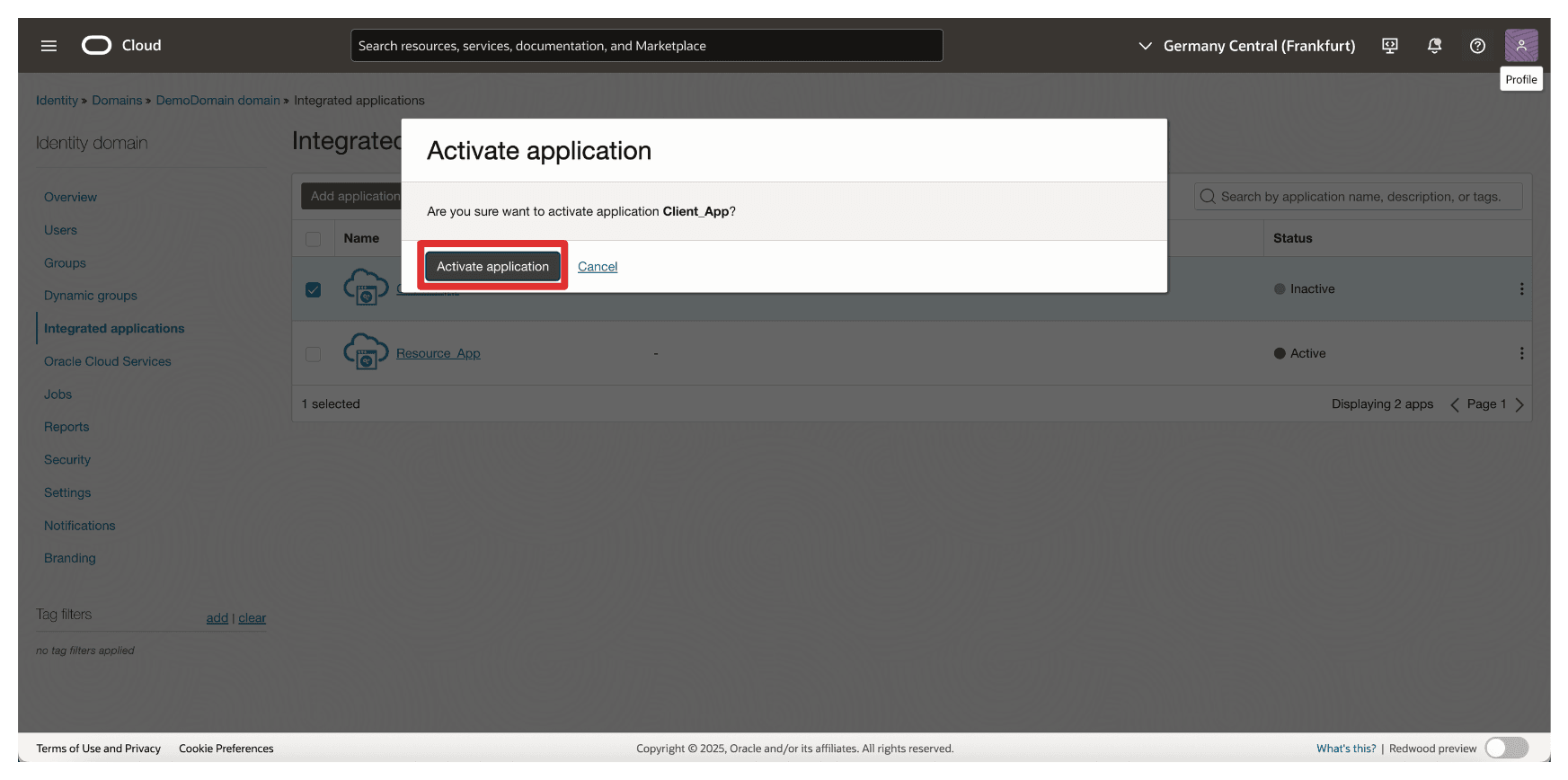

Klicken Sie auf Anwendung aktivieren.

-

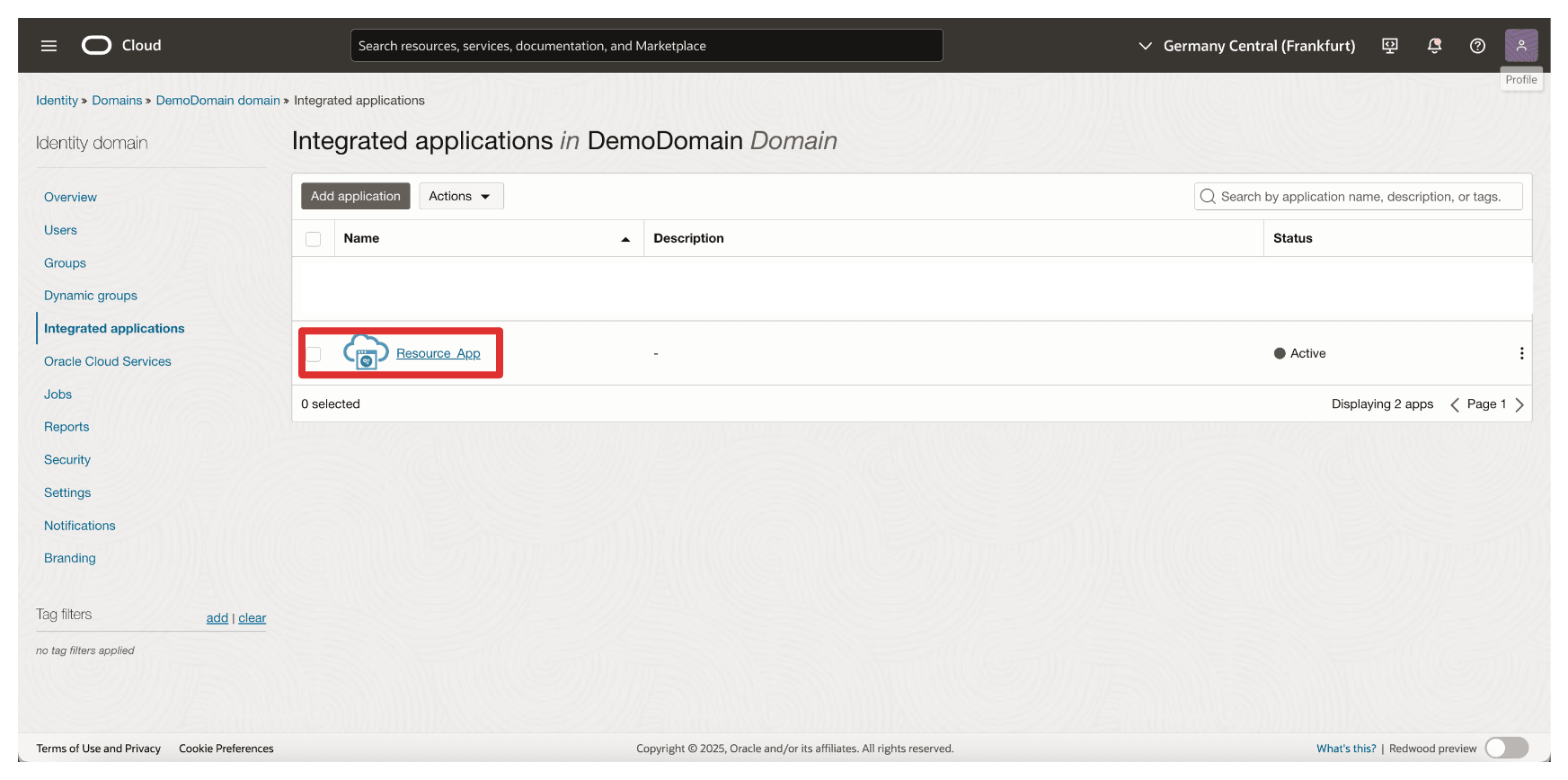

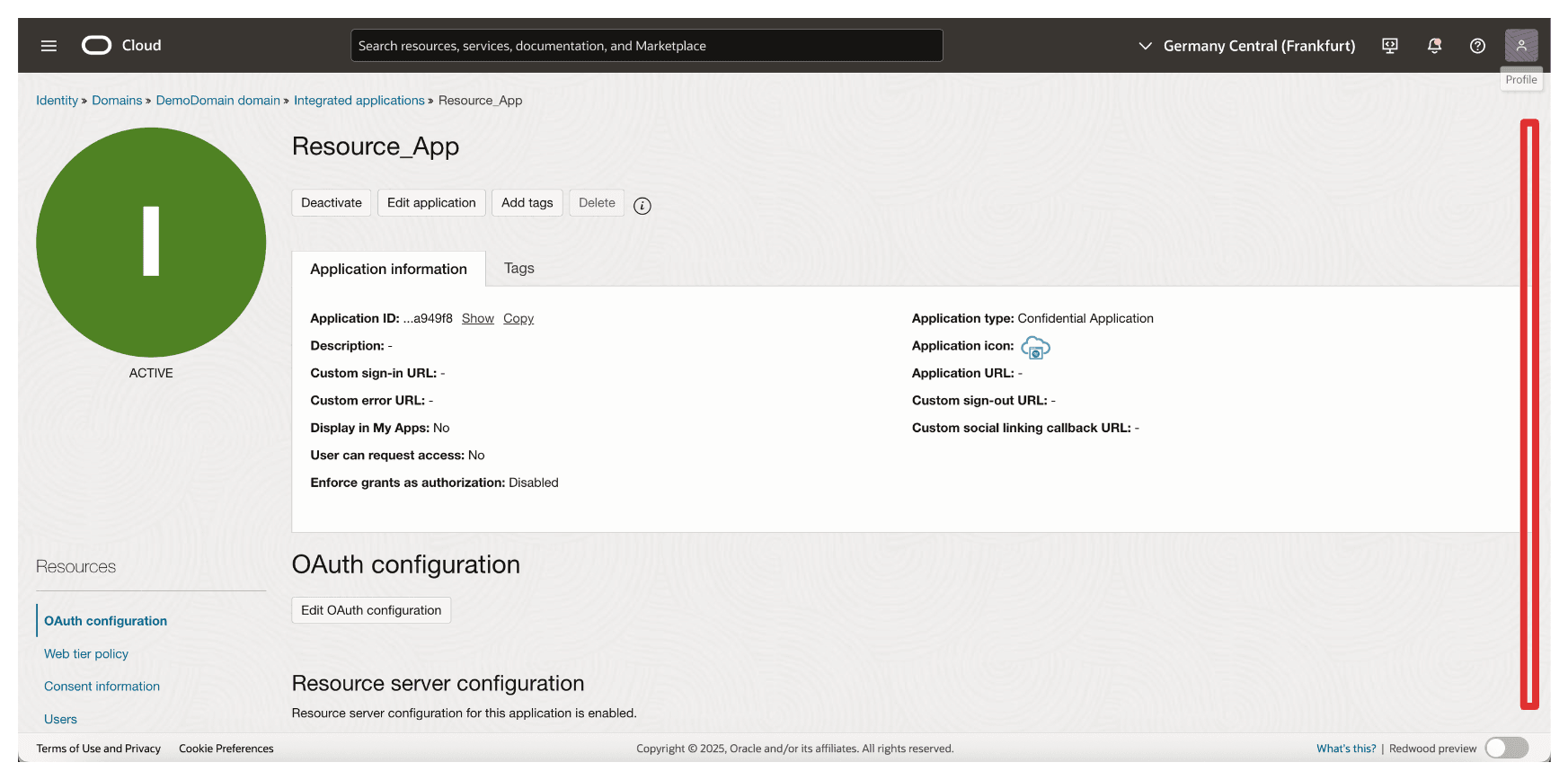

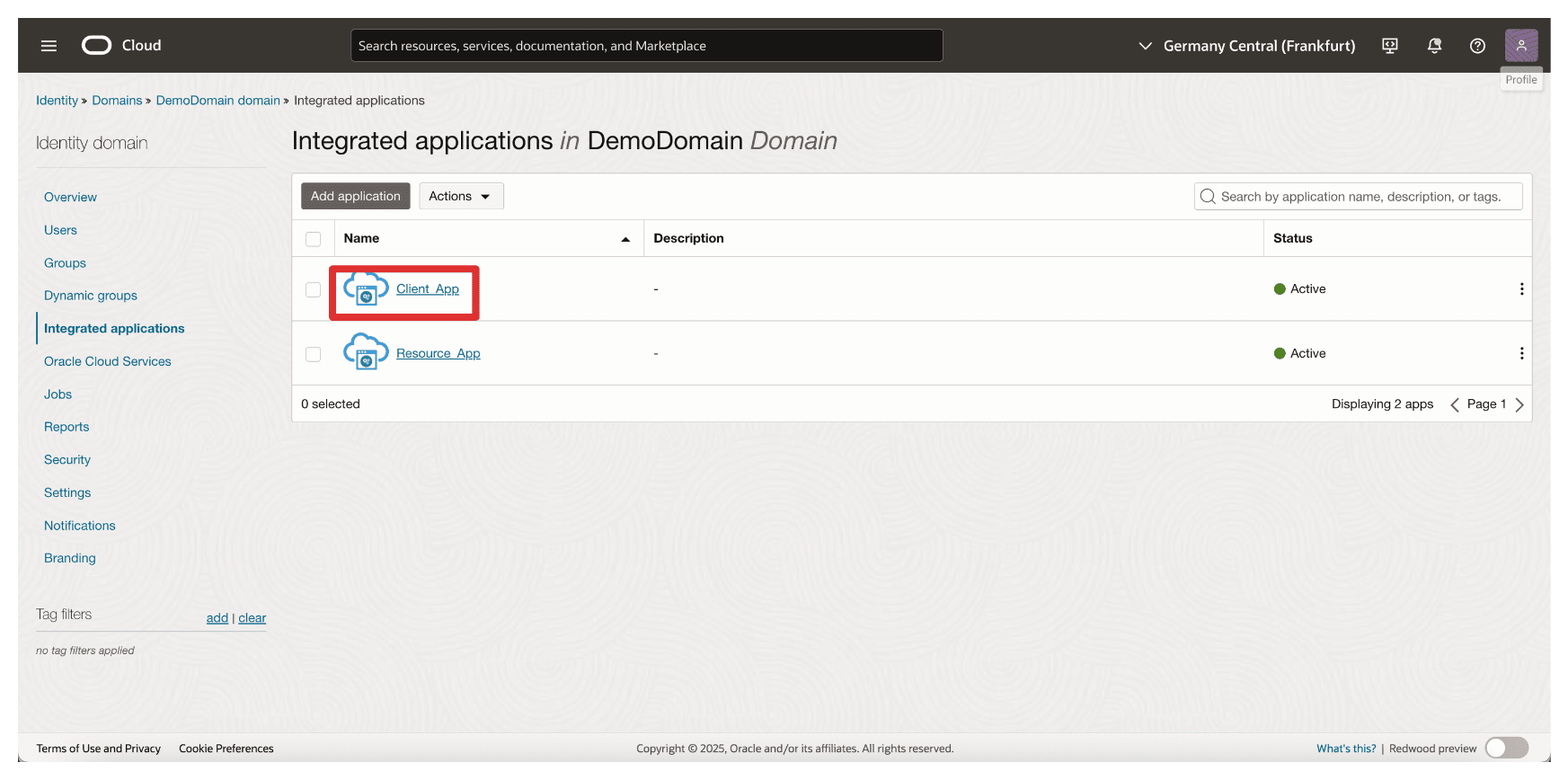

Klicken Sie auf die Integrationsanwendung

Resource_App.

-

Bildlauf nach unten.

-

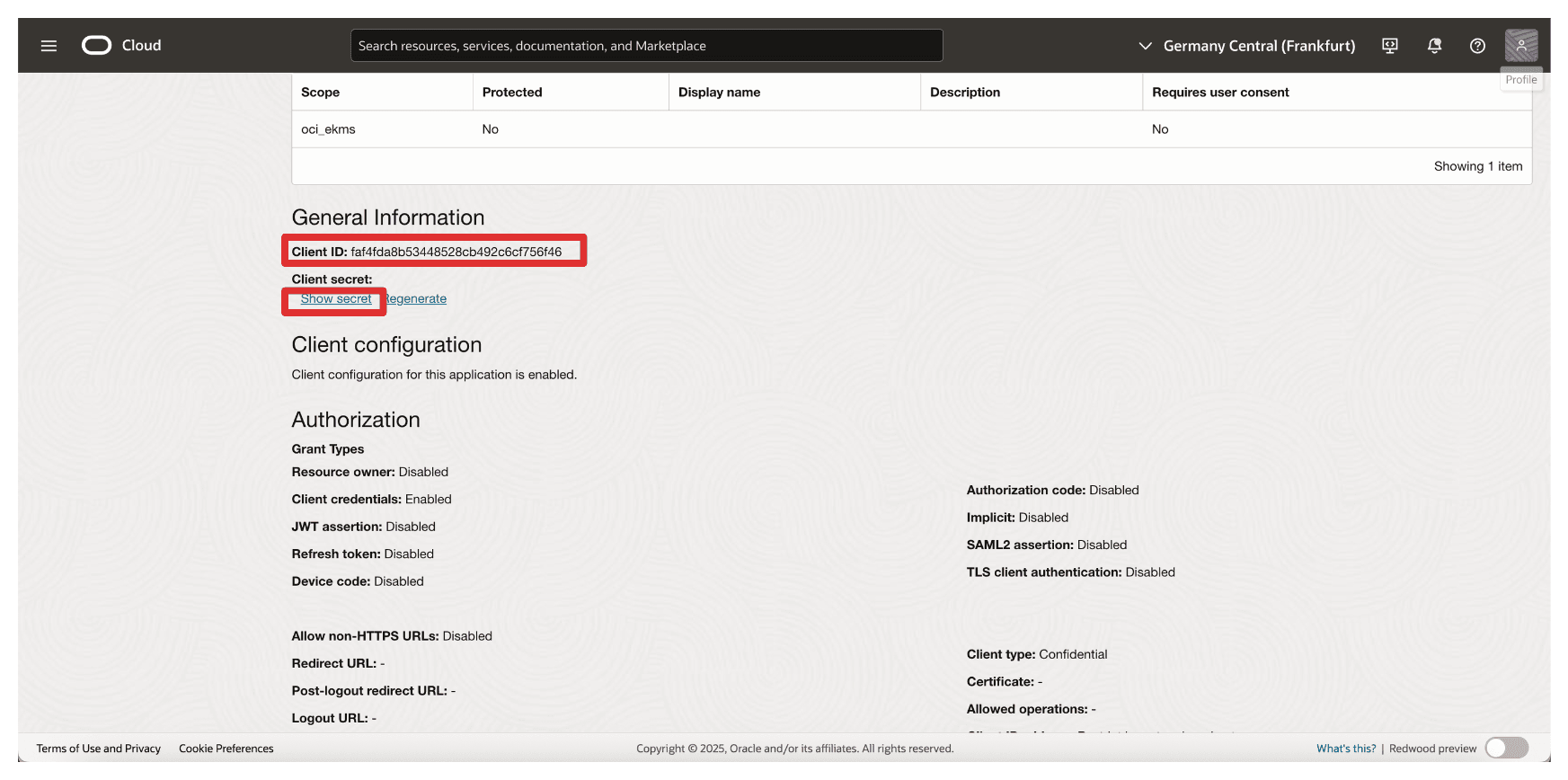

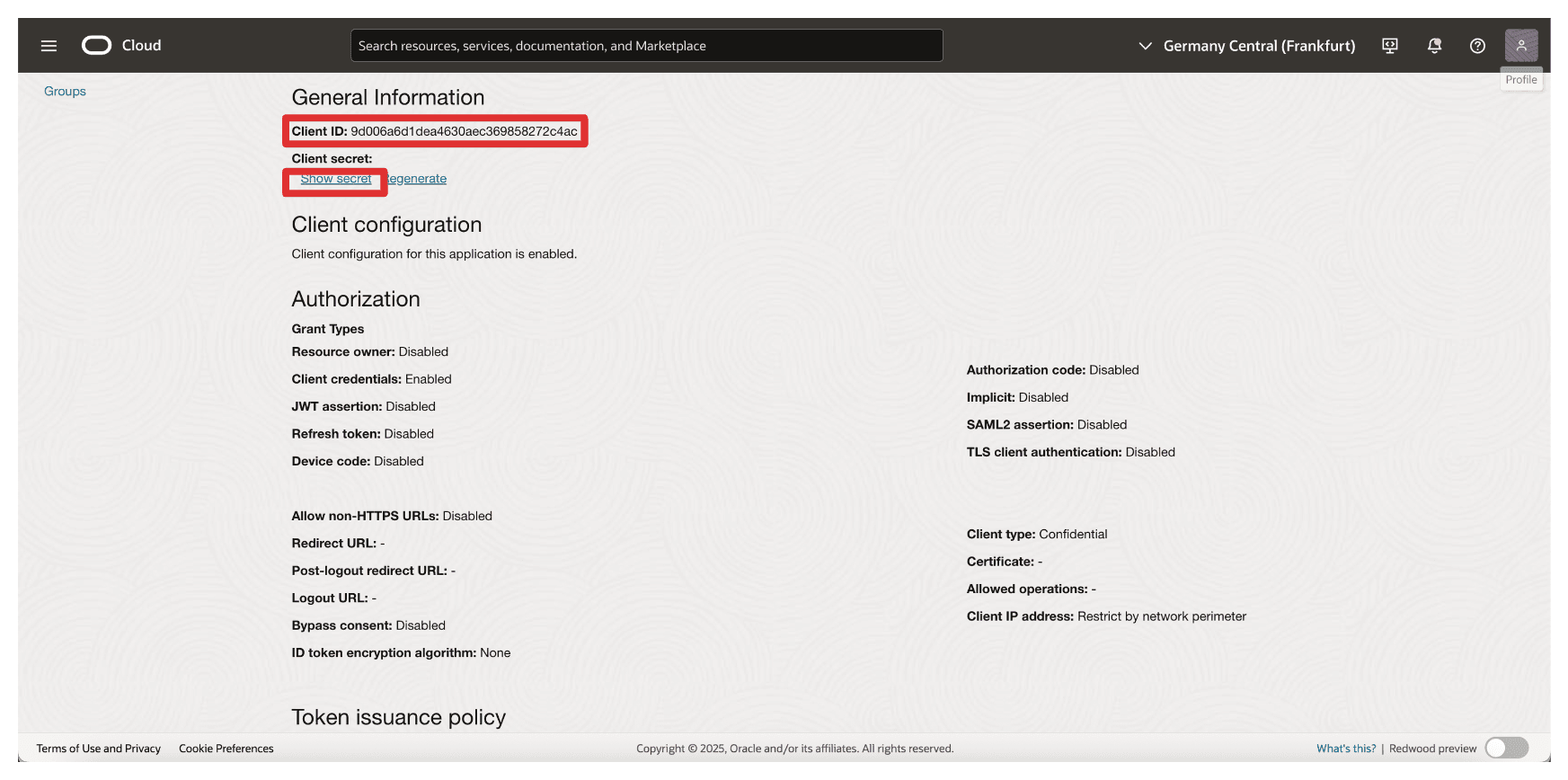

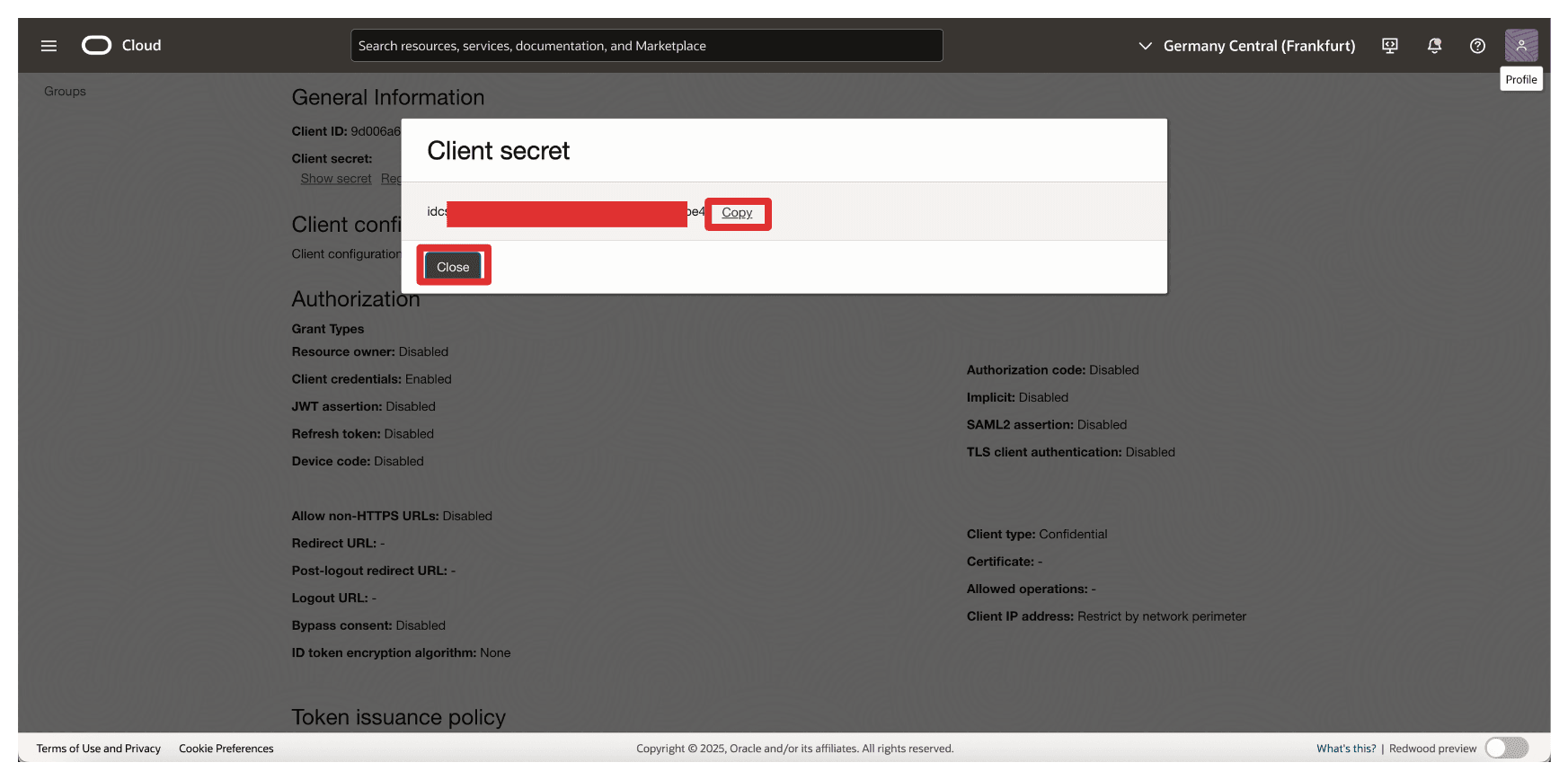

Kopieren Sie die Client-ID, und speichern Sie diese auf einem Notizblock. Klicken Sie auf Secret anzeigen, um das Client Secret anzuzeigen.

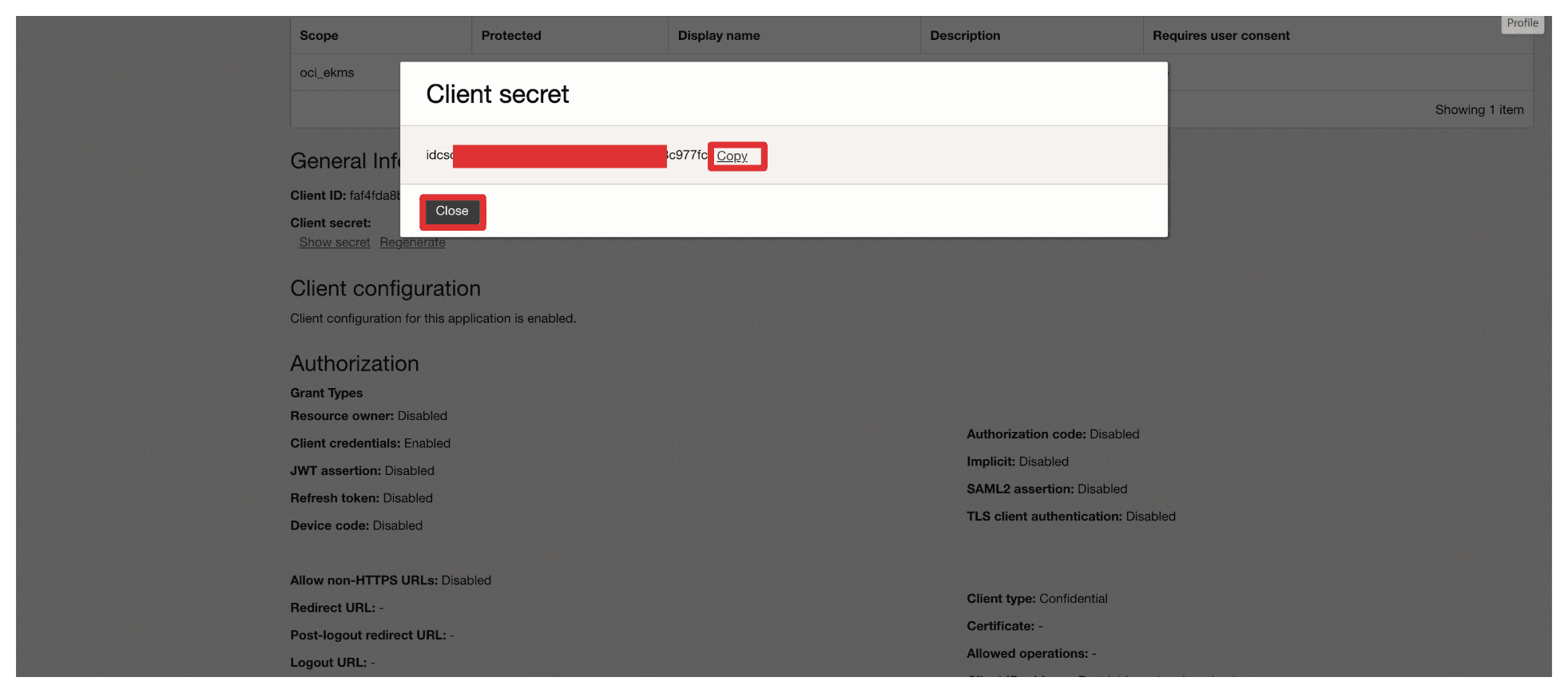

-

Klicken Sie auf Kopieren, um das Client Secret zu kopieren und in einem Notizblock zu speichern. Klicken Sie auf Schließen.

-

Klicken Sie auf Anwendung hinzufügen.

-

Wählen Sie Vertrauliche Anwendung aus, und klicken Sie auf Workflow starten.

-

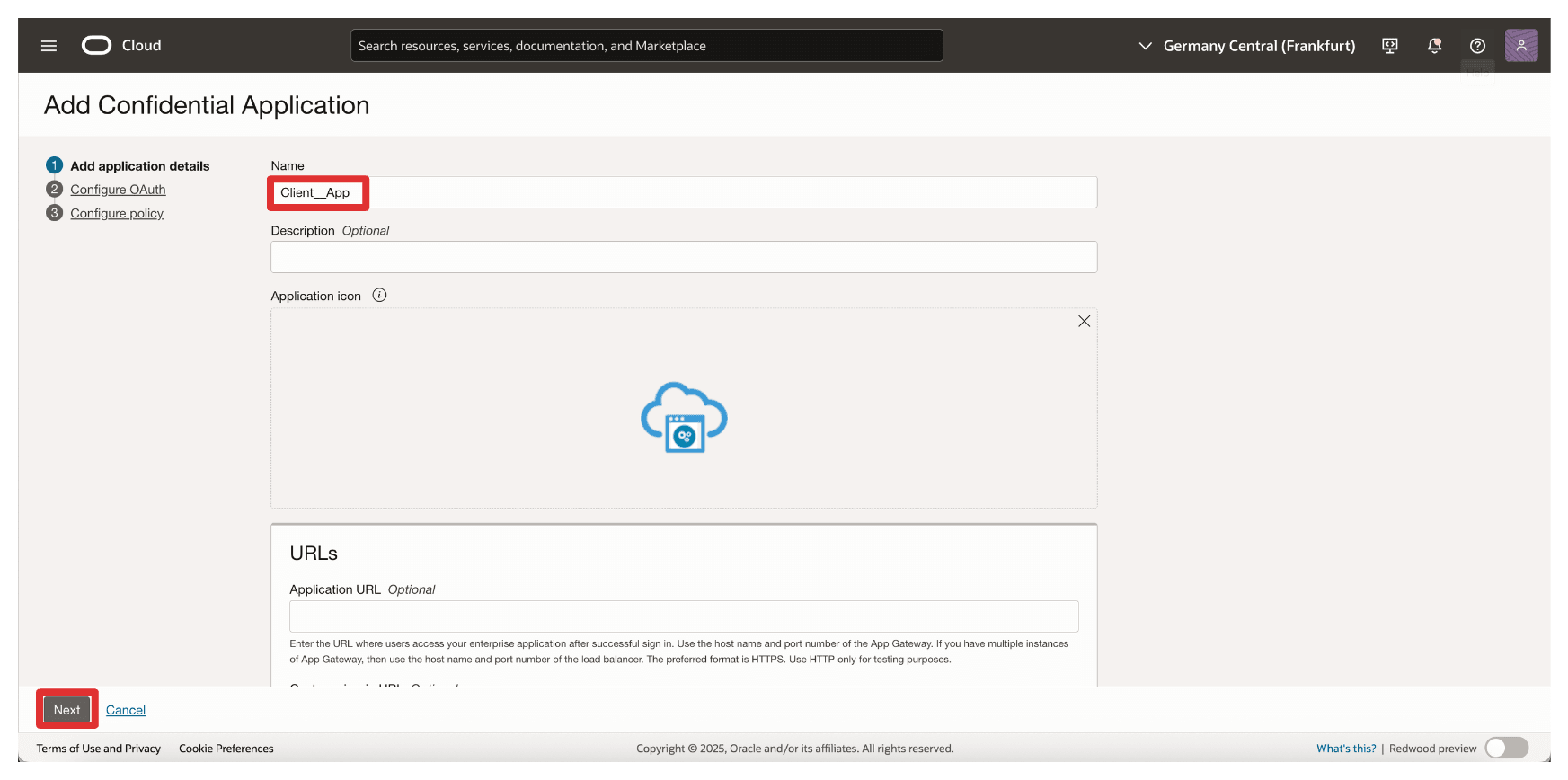

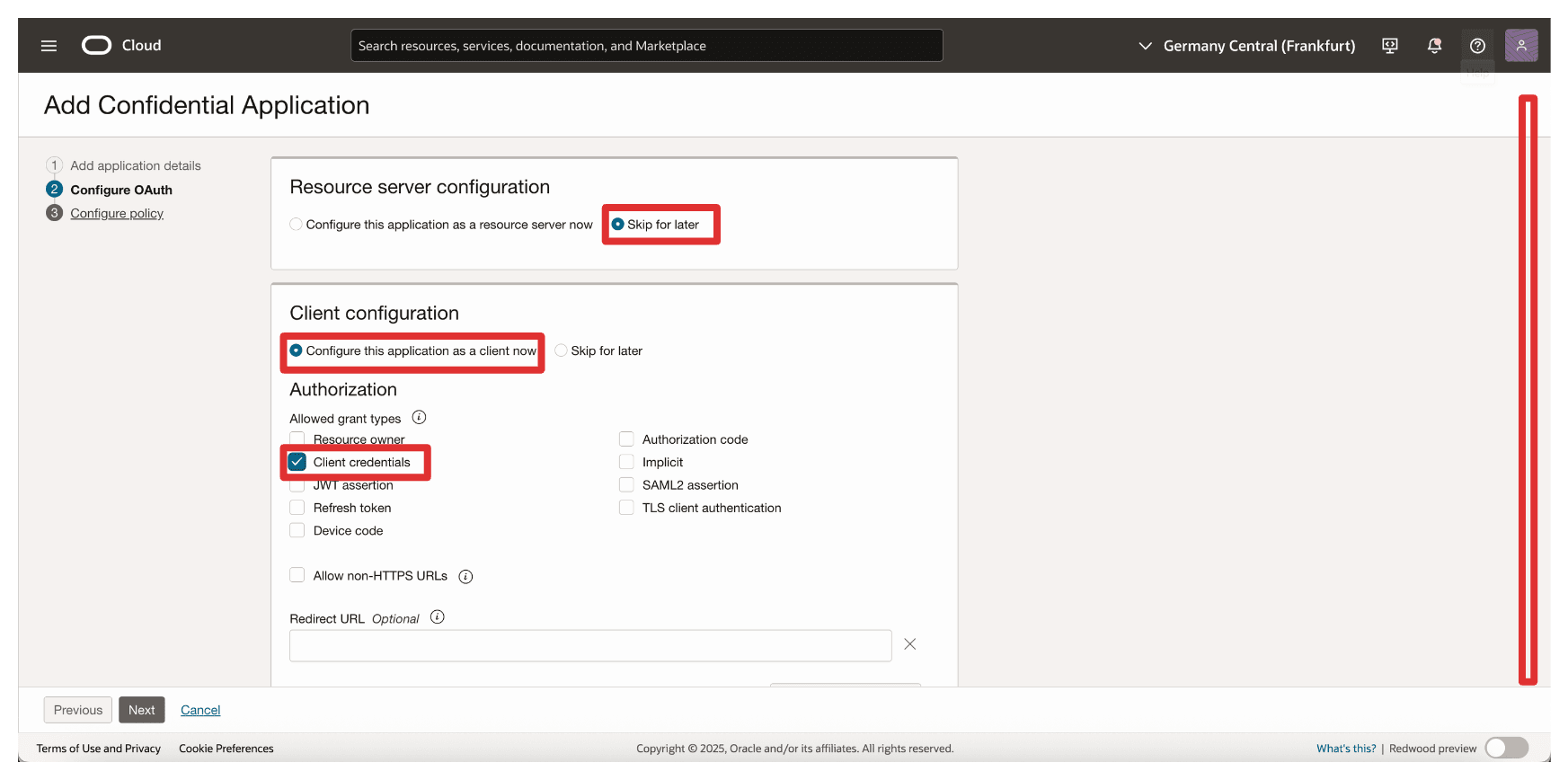

Geben Sie den Namen (

Client_App) der Anwendung ein, und klicken Sie auf Weiter.

-

Wählen Sie unter Ressourcenserverkonfiguration die Option Für später überspringen aus.

-

Geben Sie unter Clientkonfiguration die folgenden Informationen ein.

- Wählen Sie Diese Anwendung jetzt als Client konfigurieren aus.

- Wählen Sie Clientzugangsdaten aus.

- Bildlauf nach unten.

-

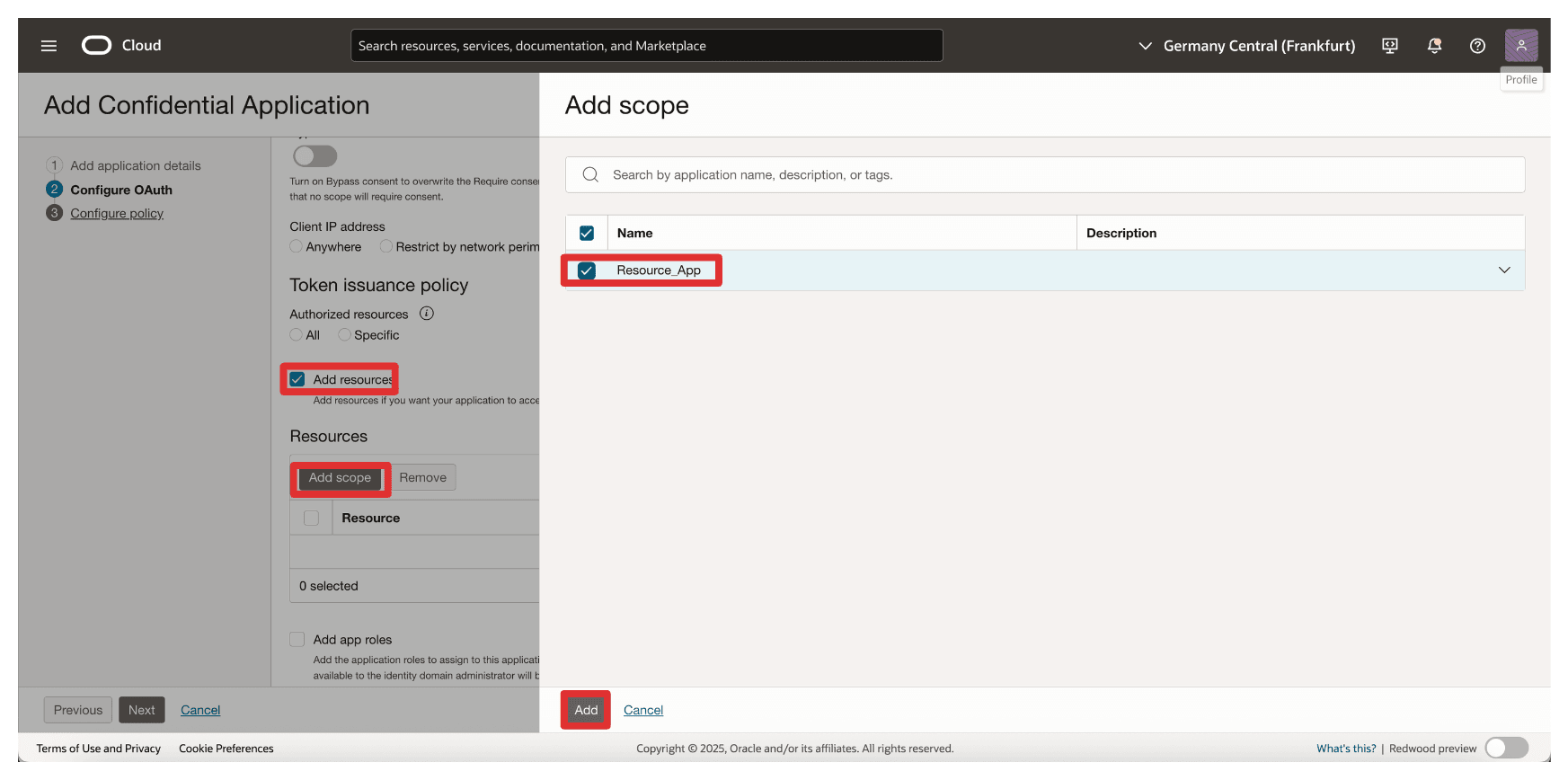

Geben Sie unter Geltungsbereich hinzufügen die folgenden Informationen ein.

- Wählen Sie Ressourcen hinzufügen aus.

- Wählen Sie Geltungsbereiche hinzufügen.

- Geben Sie unter Geltungsbereich

Resource_Appein. - Klicken Sie auf Hinzufügen.

-

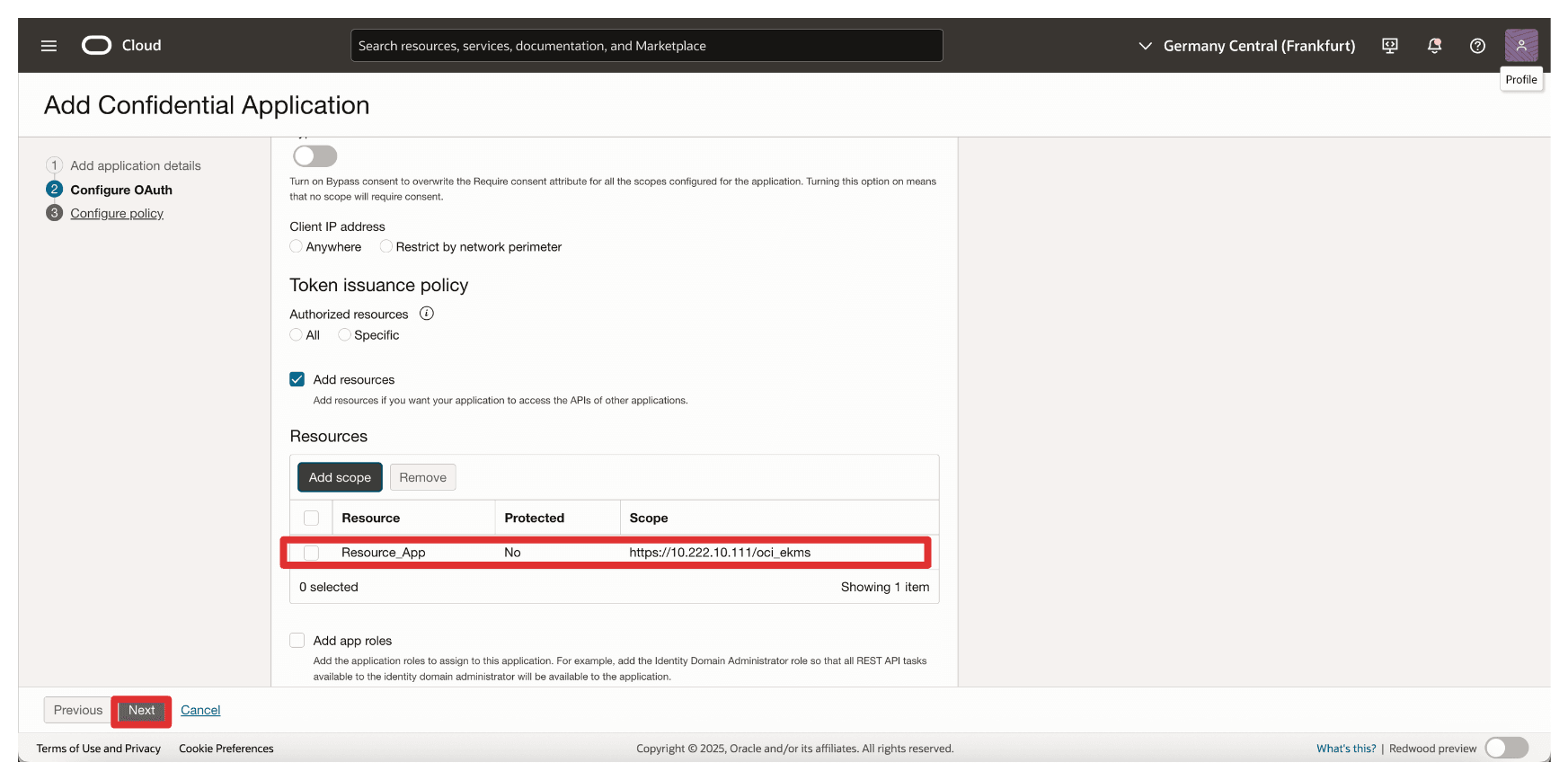

Beachten Sie, dass die Ressource

Resource_Apphinzugefügt wurde, und klicken Sie auf Next (Weiter).

-

Klicken Sie auf Überspringen und später ausführen, um die Erstellung der Web Tier Policy zu überspringen, und klicken Sie auf Fertigstellen.

-

Gehen Sie zur Seite Integrierte Anwendungen.

- Beachten Sie, dass die Integrationsanwendung

Client_Apperstellt wird. - Wählen Sie die Integrationsanwendung

Client_Appaus. - Klicken Sie auf das Dropdown-Menü Aktionen.

- Klicken Sie auf Aktivieren.

- Beachten Sie, dass die Integrationsanwendung

-

Klicken Sie auf Anwendung aktivieren.

-

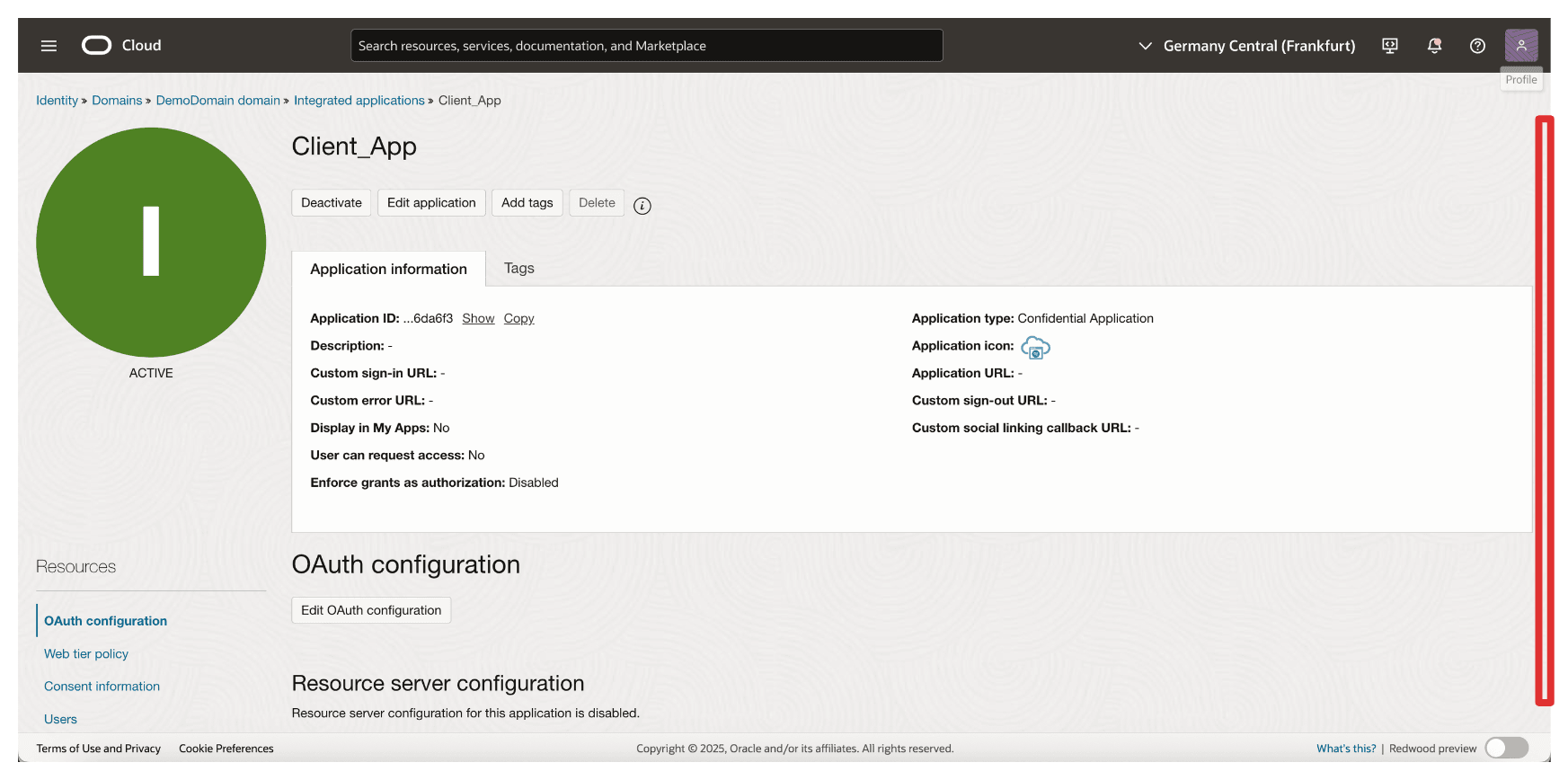

Klicken Sie auf die Integrationsanwendung

Client_App.

-

Bildlauf nach unten.

-

Kopieren Sie die Client-ID, und speichern Sie diese auf einem Notizblock. Klicken Sie auf Secret anzeigen, um das Client Secret anzuzeigen.

-

Klicken Sie auf Kopieren, um das Client Secret zu kopieren und in einem Notizblock zu speichern. Klicken Sie auf Schließen.

Hinweis:

- Sie haben die Client-IDs

Resource_AppundClient_Appund Client Secrets erfasst.- Mischen Sie diese beiden nicht und konfigurieren Sie sie an den entsprechenden Stellen.

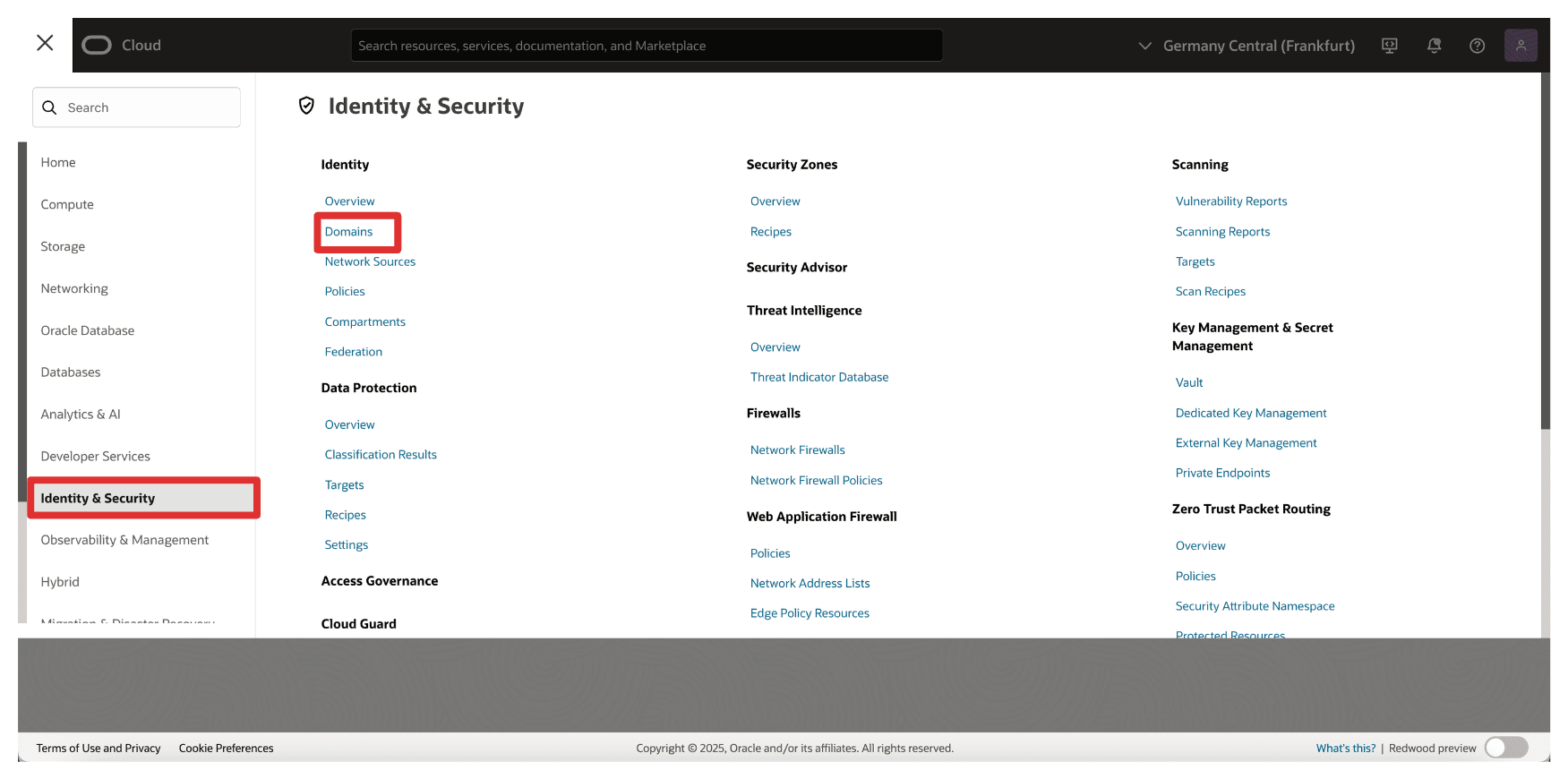

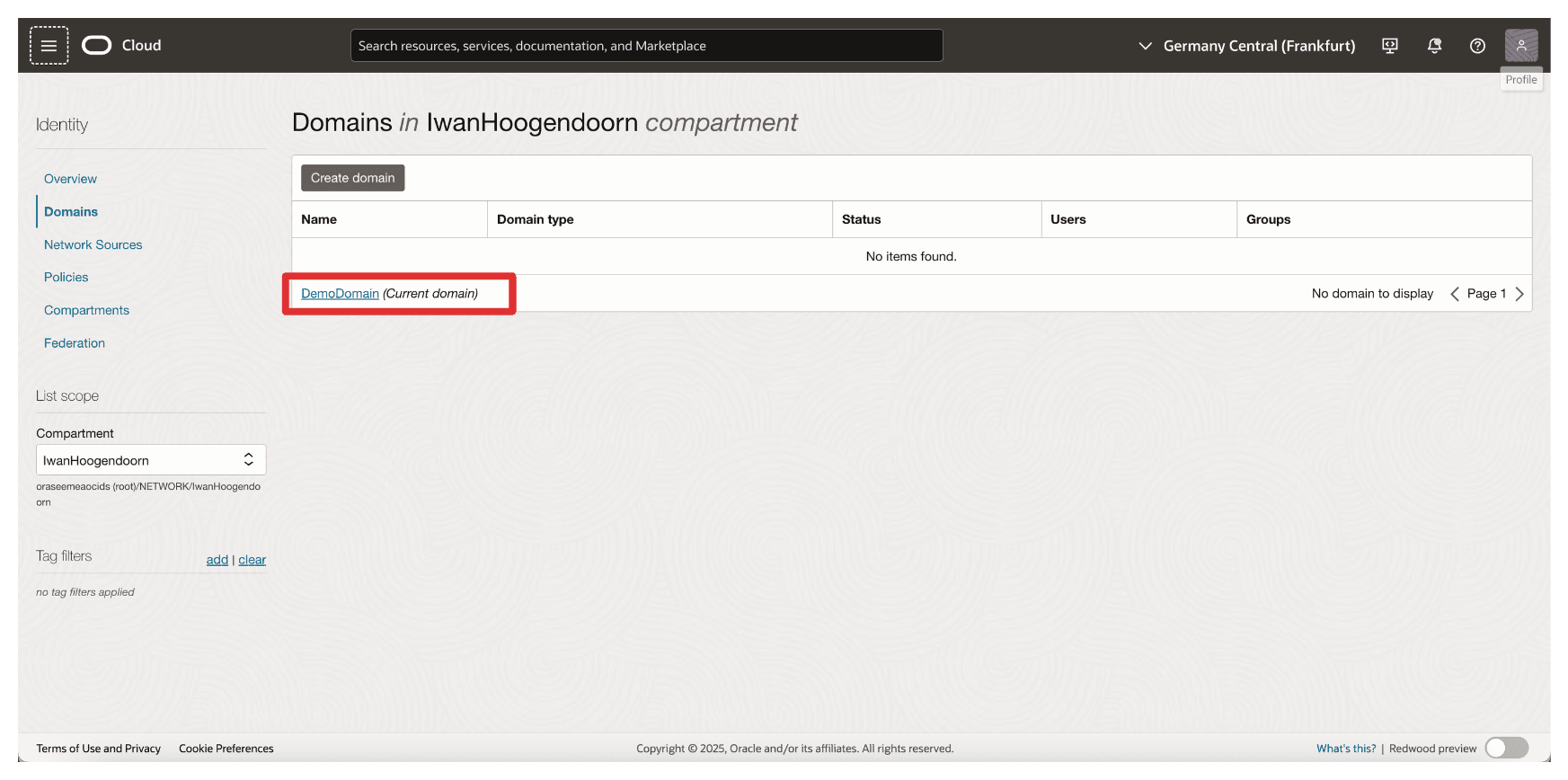

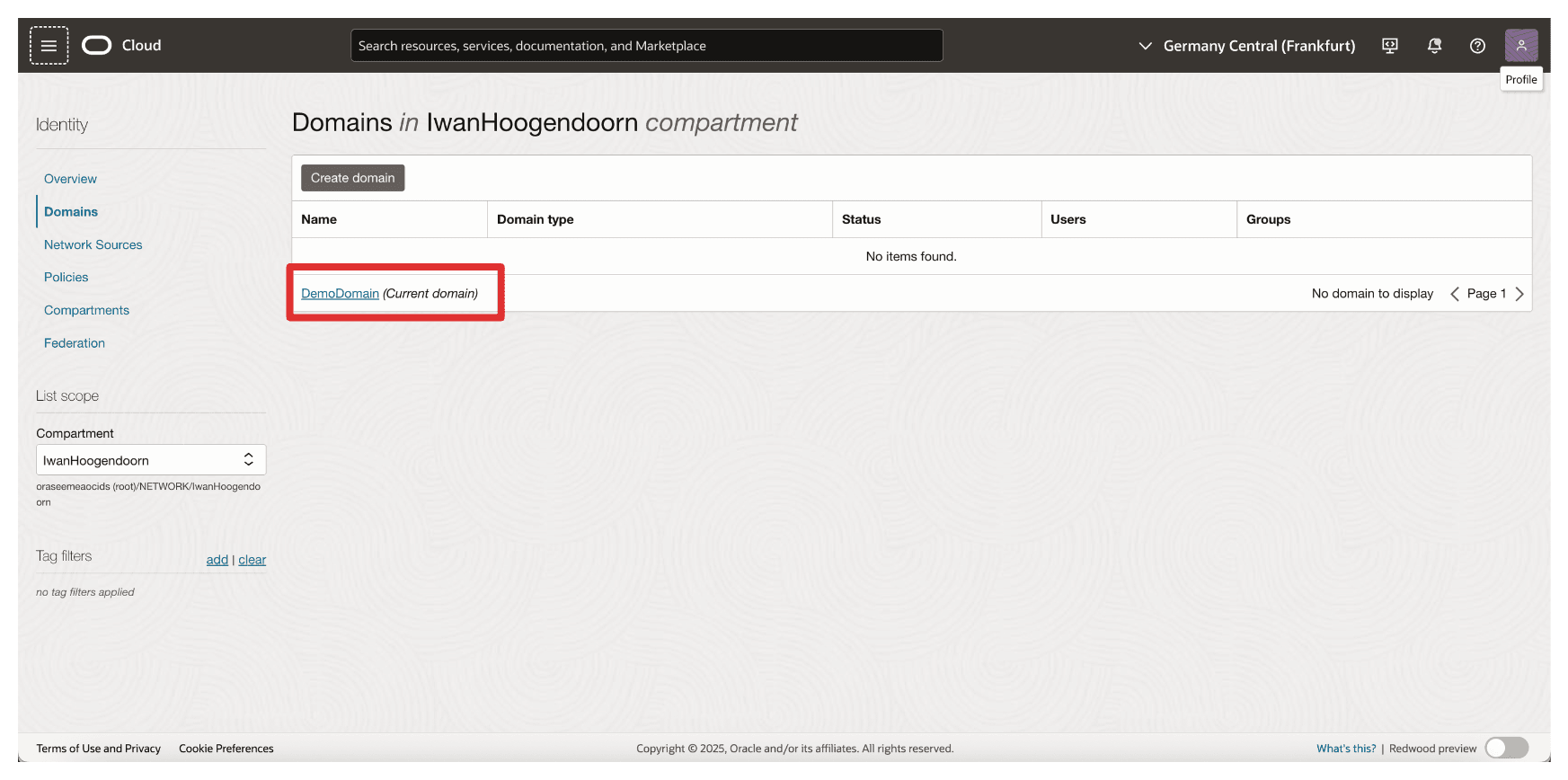

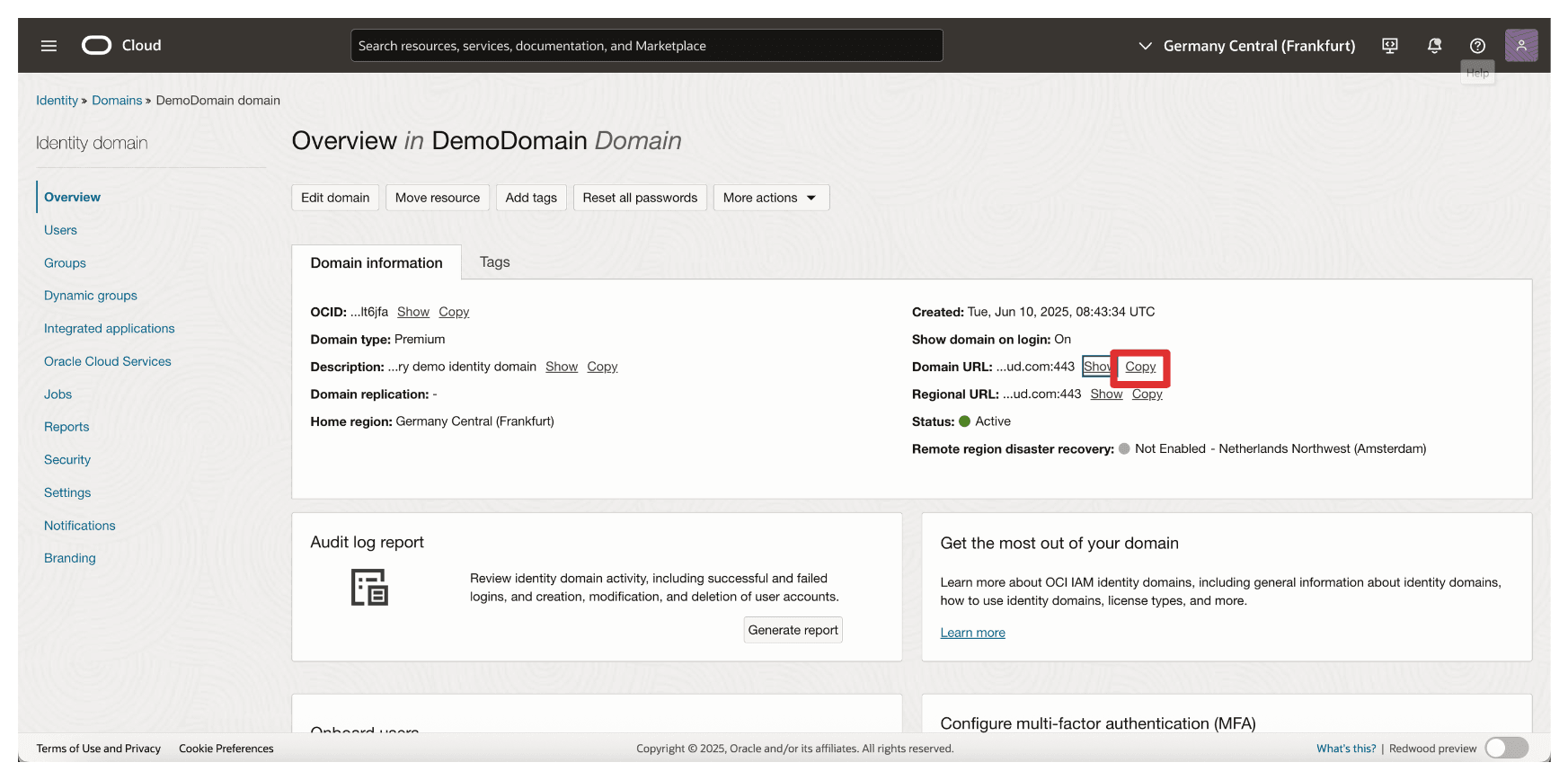

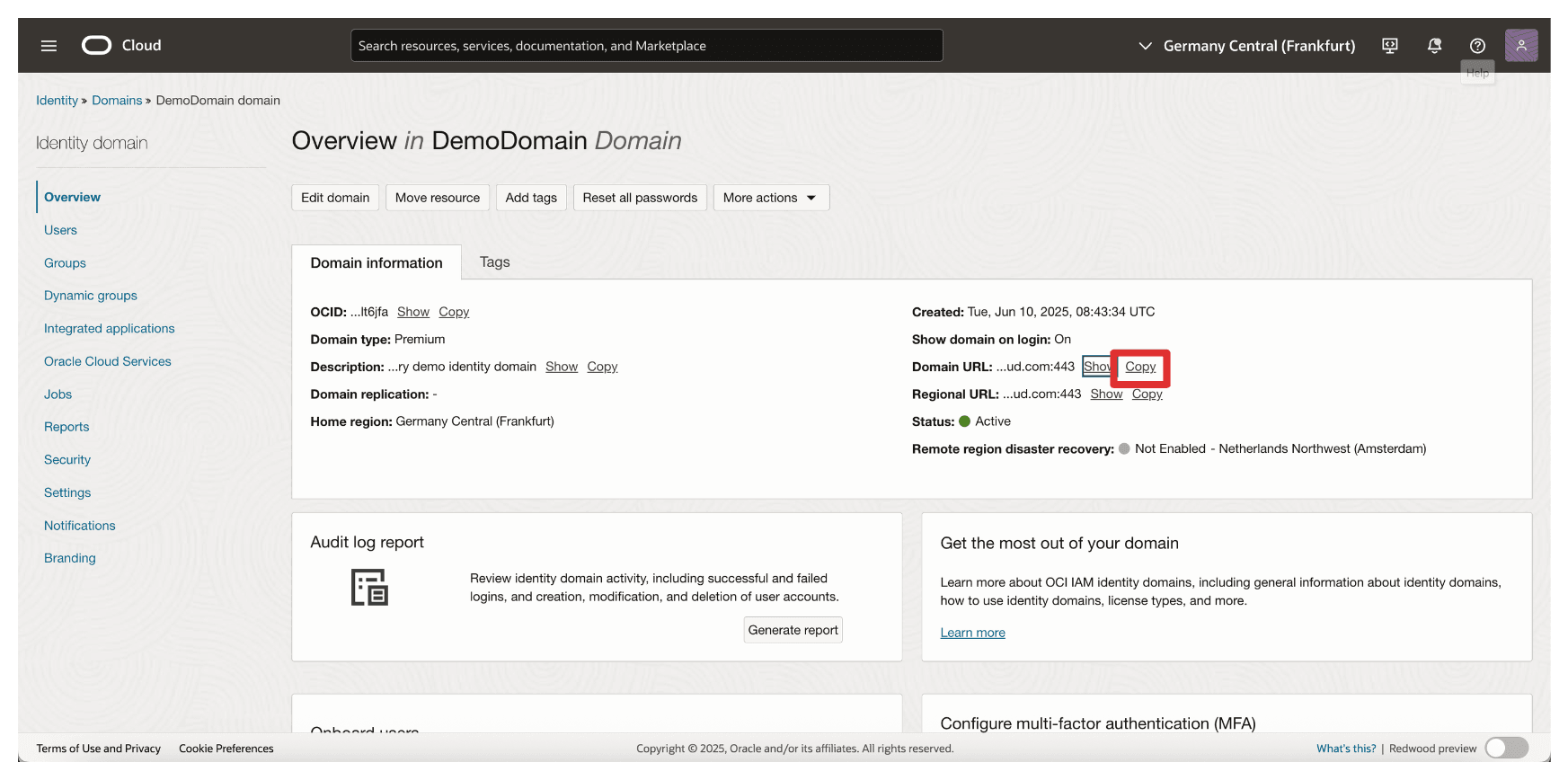

Aufgabe 3: Identitätsdomain-URL aus OCI erfassen

Um die OAuth-basierte Kommunikation zwischen OCI und Thales CipherTrust Manager zu aktivieren, müssen Sie die Identitätsdomain-URL während der Konfiguration des Identitätsproviders in Thales CipherTrust Manager angeben.

-

Gehen Sie zur OCI-Konsole, navigieren Sie zu Identität & Sicherheit, und klicken Sie auf Domains.

-

Wählen Sie die Identitätsdomain aus, in der Ihre vertraulichen Anwendungen erstellt wurden.

-

Klicken Sie auf der Seite mit den Domaindetails auf Kopieren, um die Domain-URL zu kopieren und in einem Notizblock zu speichern.

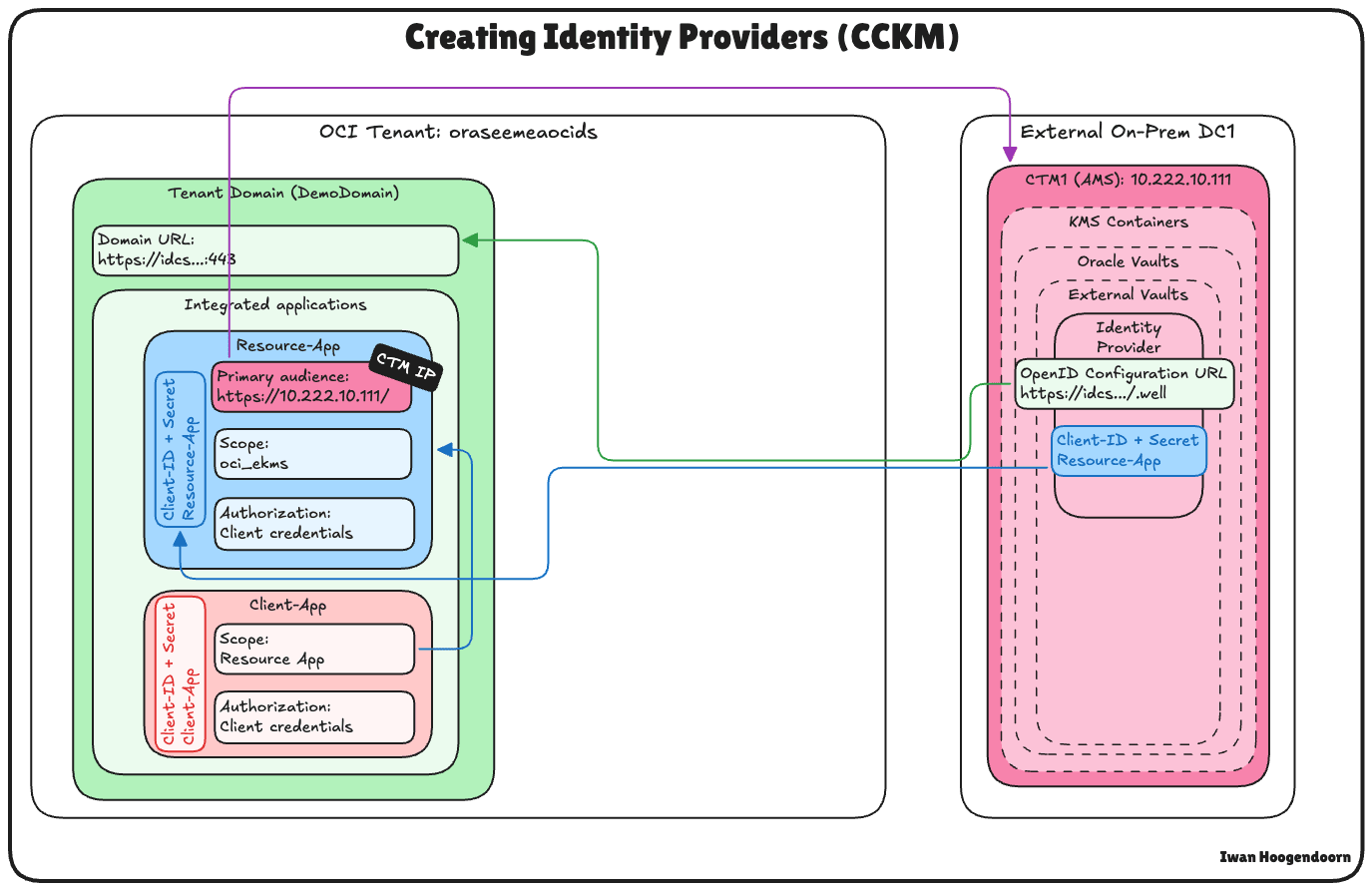

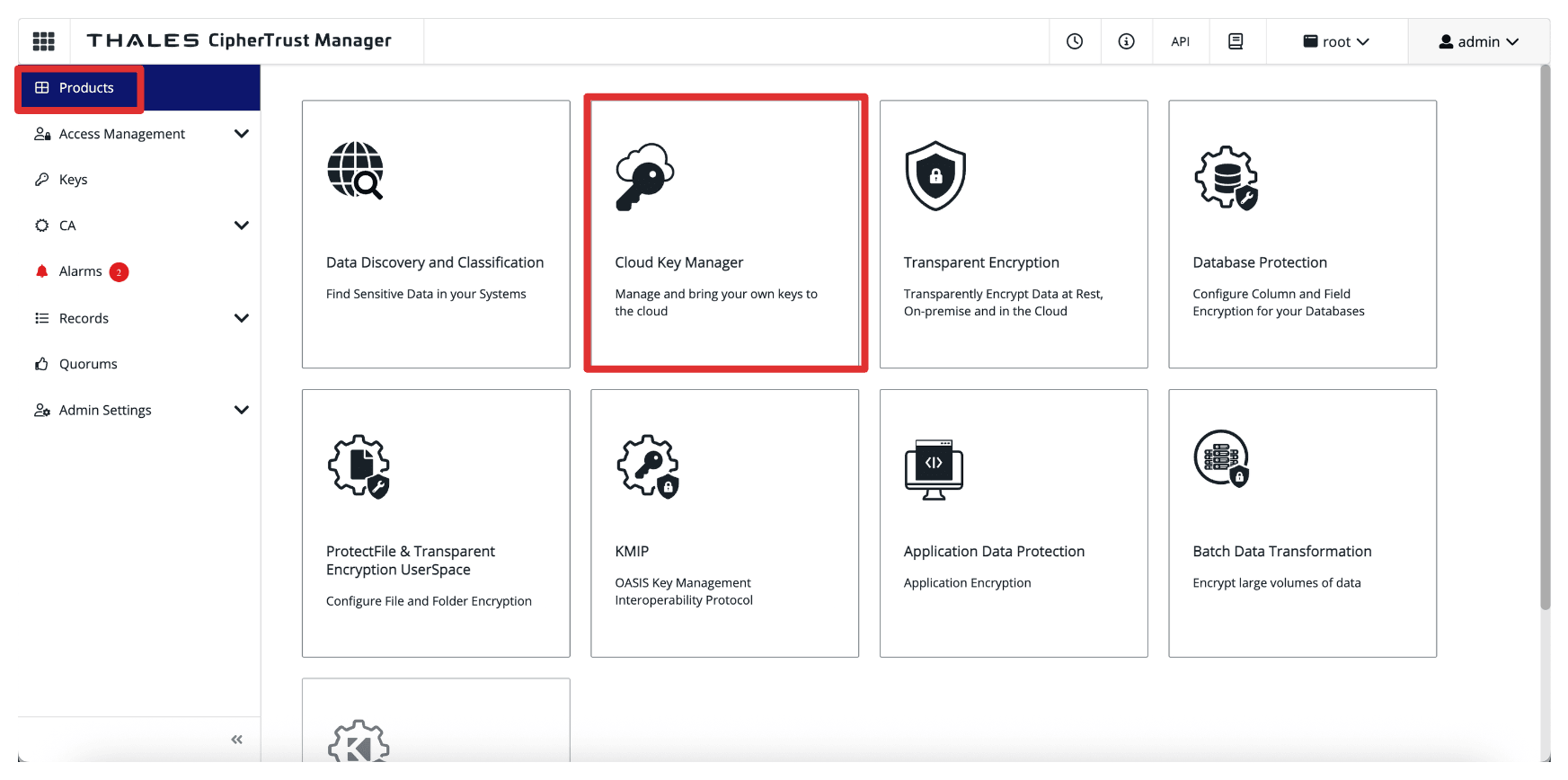

Aufgabe 4: Identitätsprovider in Thales CipherTrust Manager erstellen

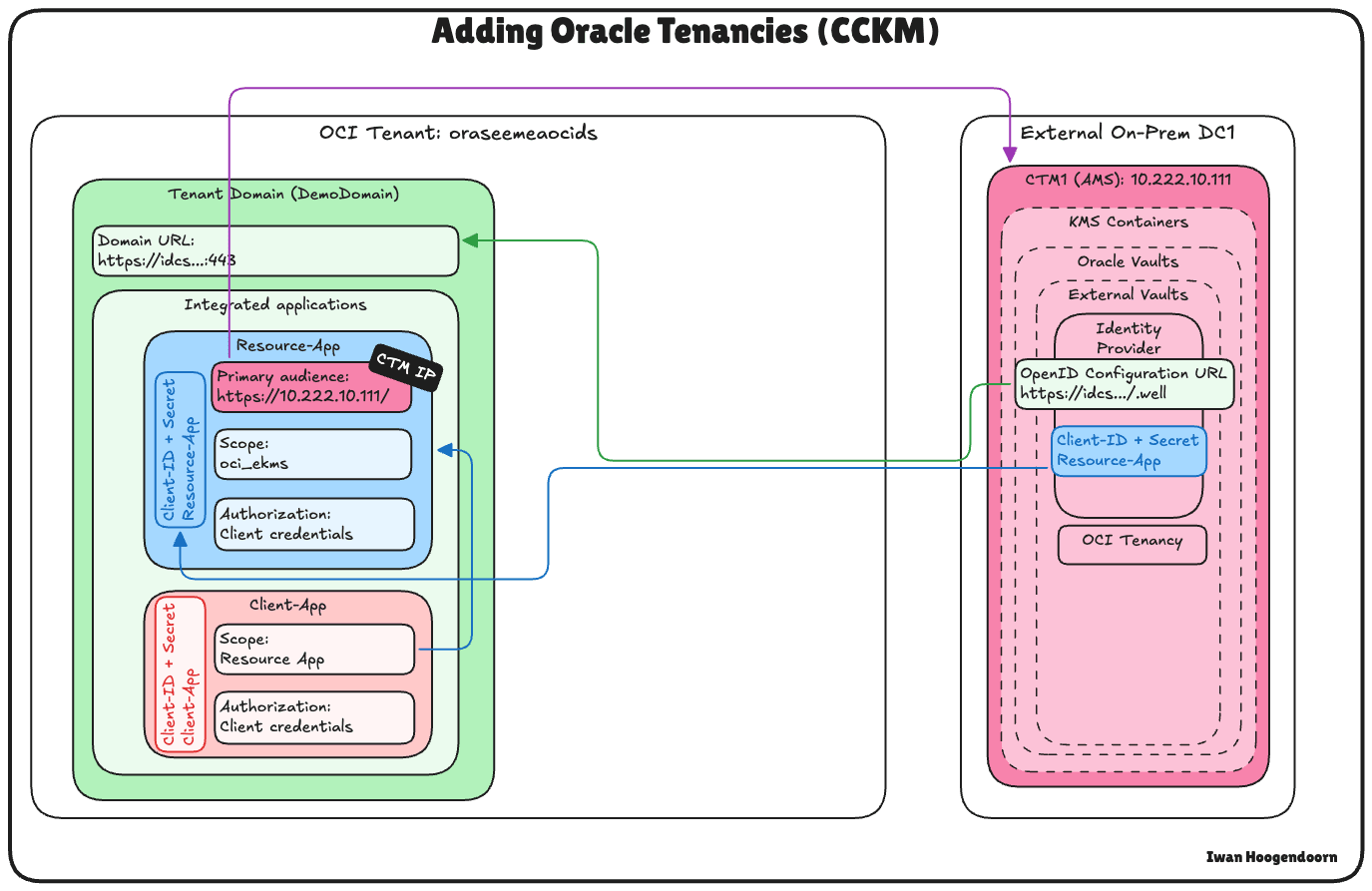

In dieser Aufgabe konfigurieren Sie den Identitätsprovider im Thales CipherTrust-Manager. Mit diesem Setup kann sich Thales CipherTrust Manager mit den in Aufgabe 3 erstellten Zugangsdaten OAuth 2.0 bei OCI authentifizieren.

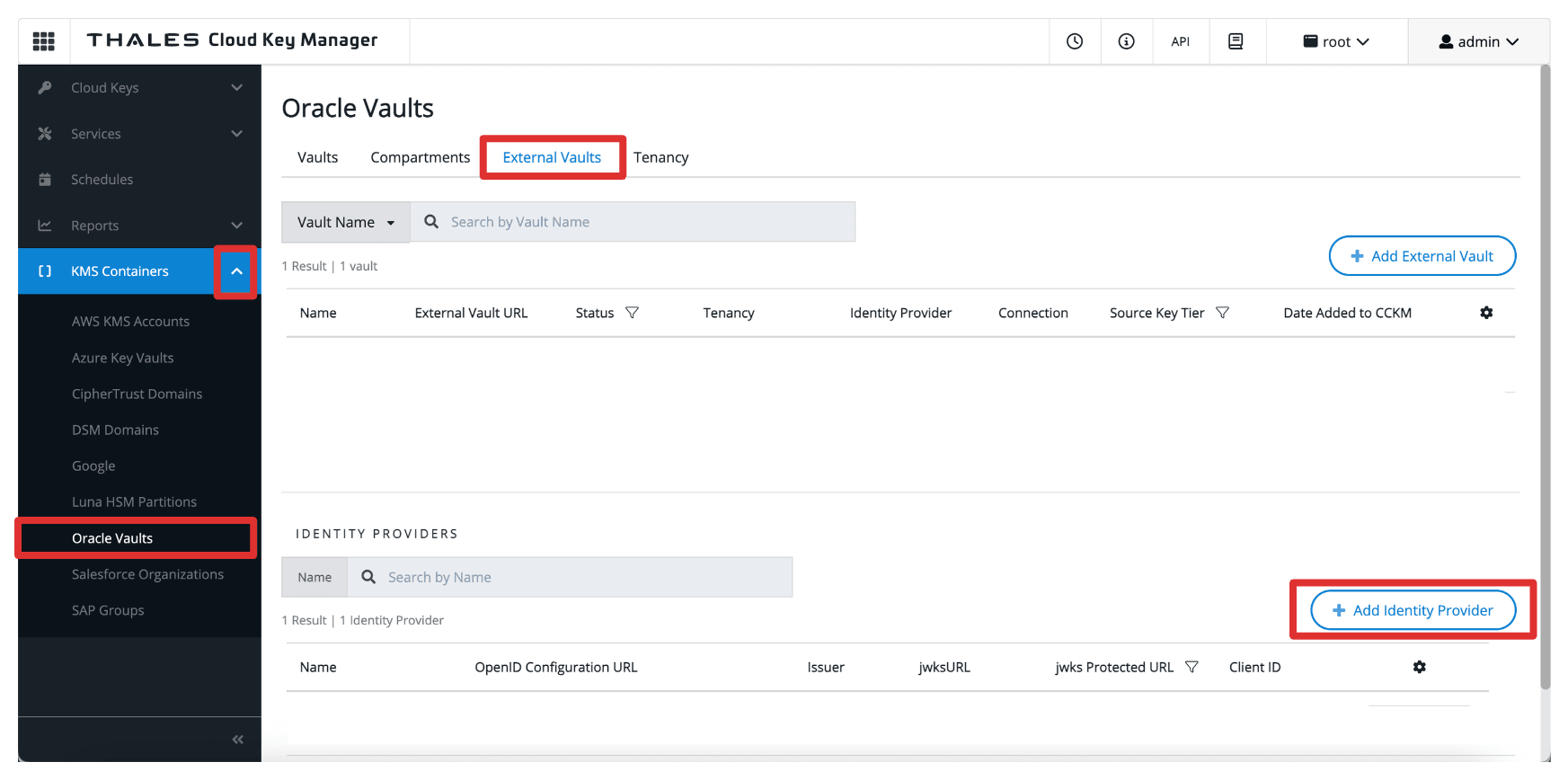

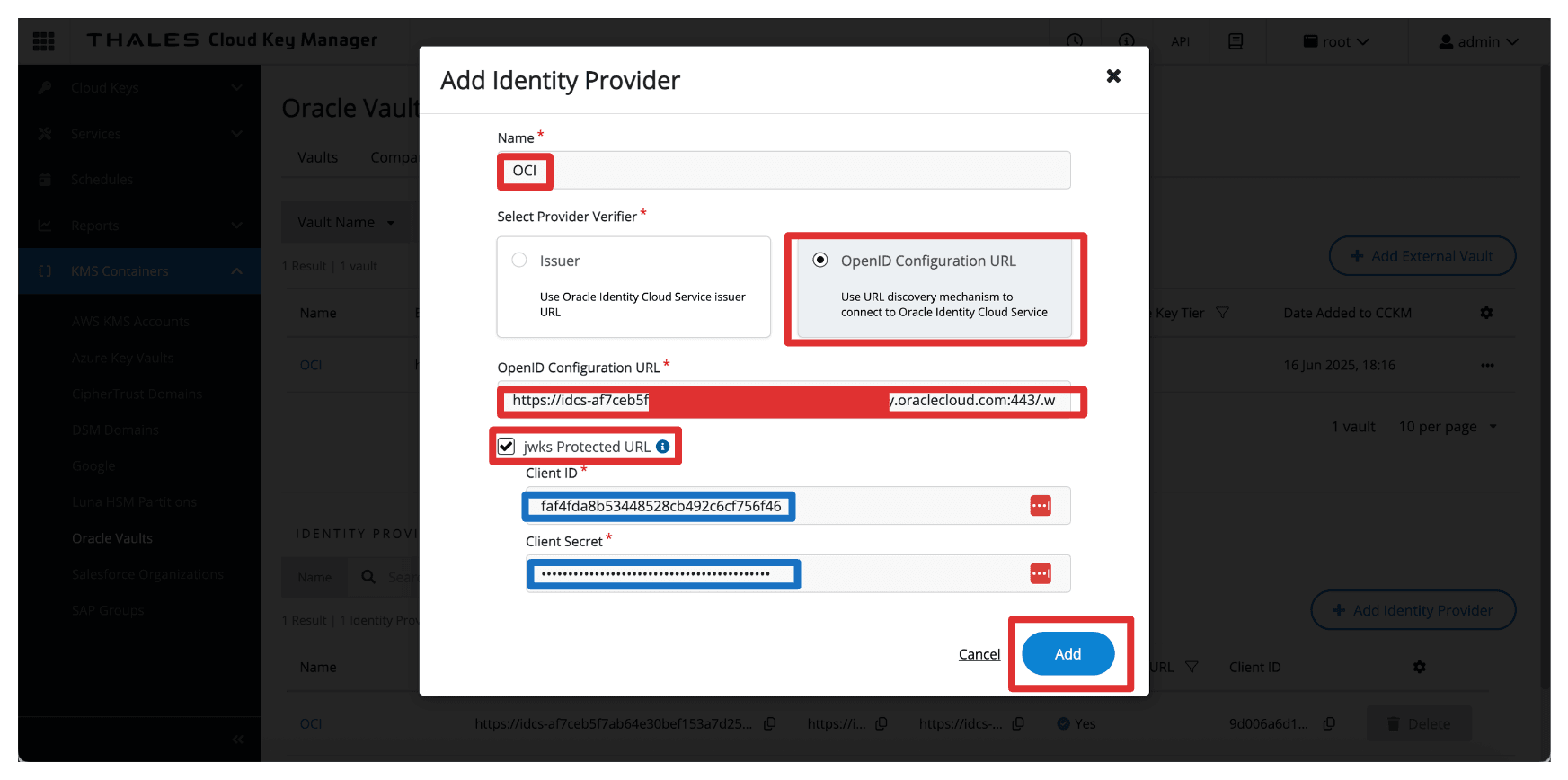

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

Gehen Sie in Thales CipherTrust Manager zu CTM1 in AMS, und klicken Sie auf Produkte und Cloud Key Manager.

-

Klicken Sie auf KMS-Container, Oracle Vaults, wählen Sie Externe Vaults aus, und klicken Sie auf Identitätsprovider hinzufügen.

-

Geben Sie unter Identitätsprovider hinzufügen die folgenden Informationen ein, und klicken Sie auf Hinzufügen.

- Geben Sie Name (

OCI) ein. - Wählen Sie OpenID Configuration URL als Provider Verifier aus.

- Geben Sie OpenID-Konfigurations-URL ein, die Domain-URL, die in Aufgabe 3 kopiert wurde.

- Fügen Sie der URL das folgende Suffix hinzu:

.well-known/openid-configuration. Die vollständige OpenID-Konfigurations-URL lautet also:https://idcs-<xxx>.identity.oraclecloud.com:443/.well-known/openid-configuration.

- Fügen Sie der URL das folgende Suffix hinzu:

- Wählen Sie Geschützte jwks-URL aus.

- Geben Sie Client-ID und Client Secret der integrierten Anwendung

Resource_Appein.

- Geben Sie Name (

-

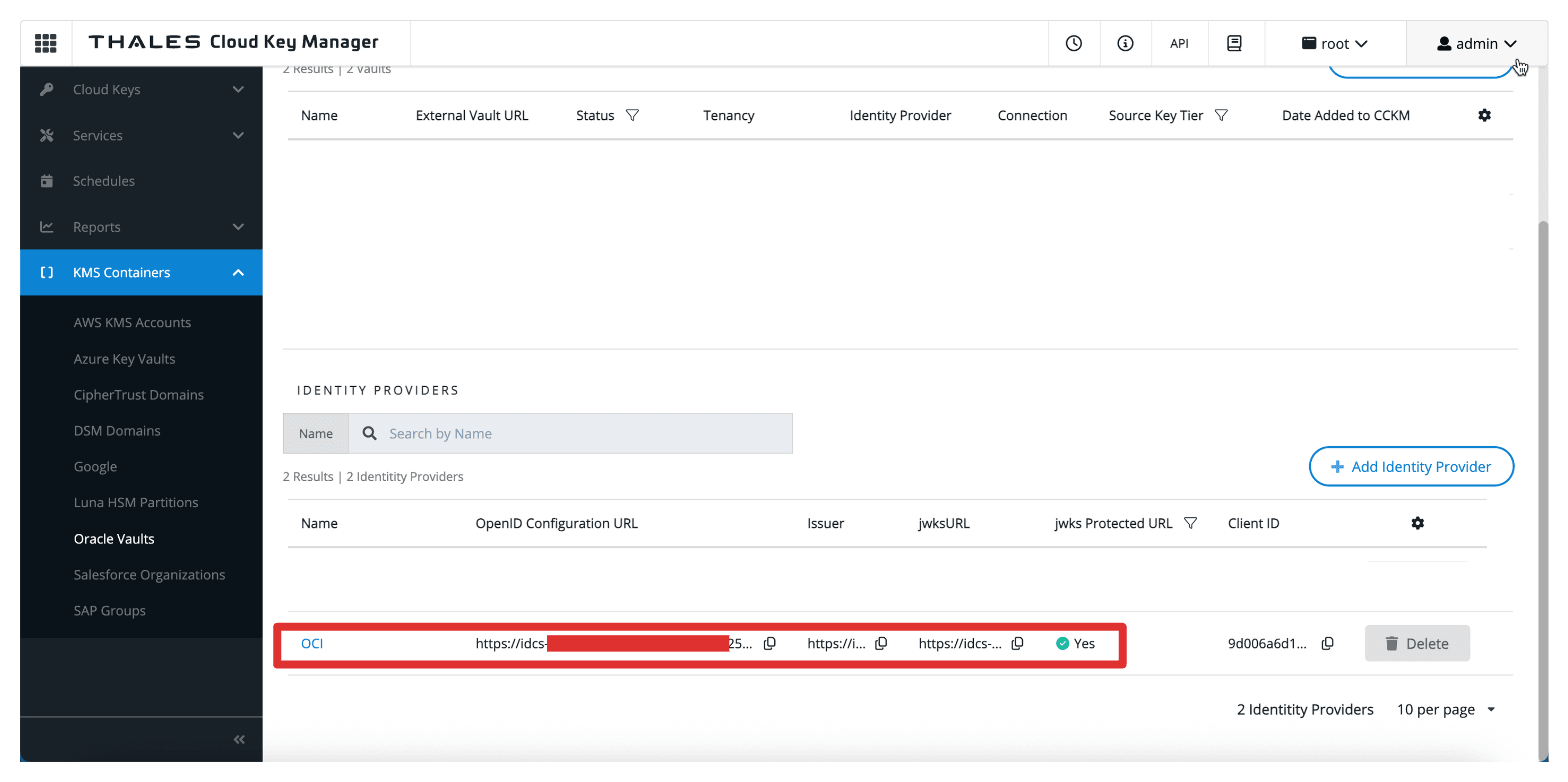

Beachten Sie, dass der Identitätsprovider erstellt wird.

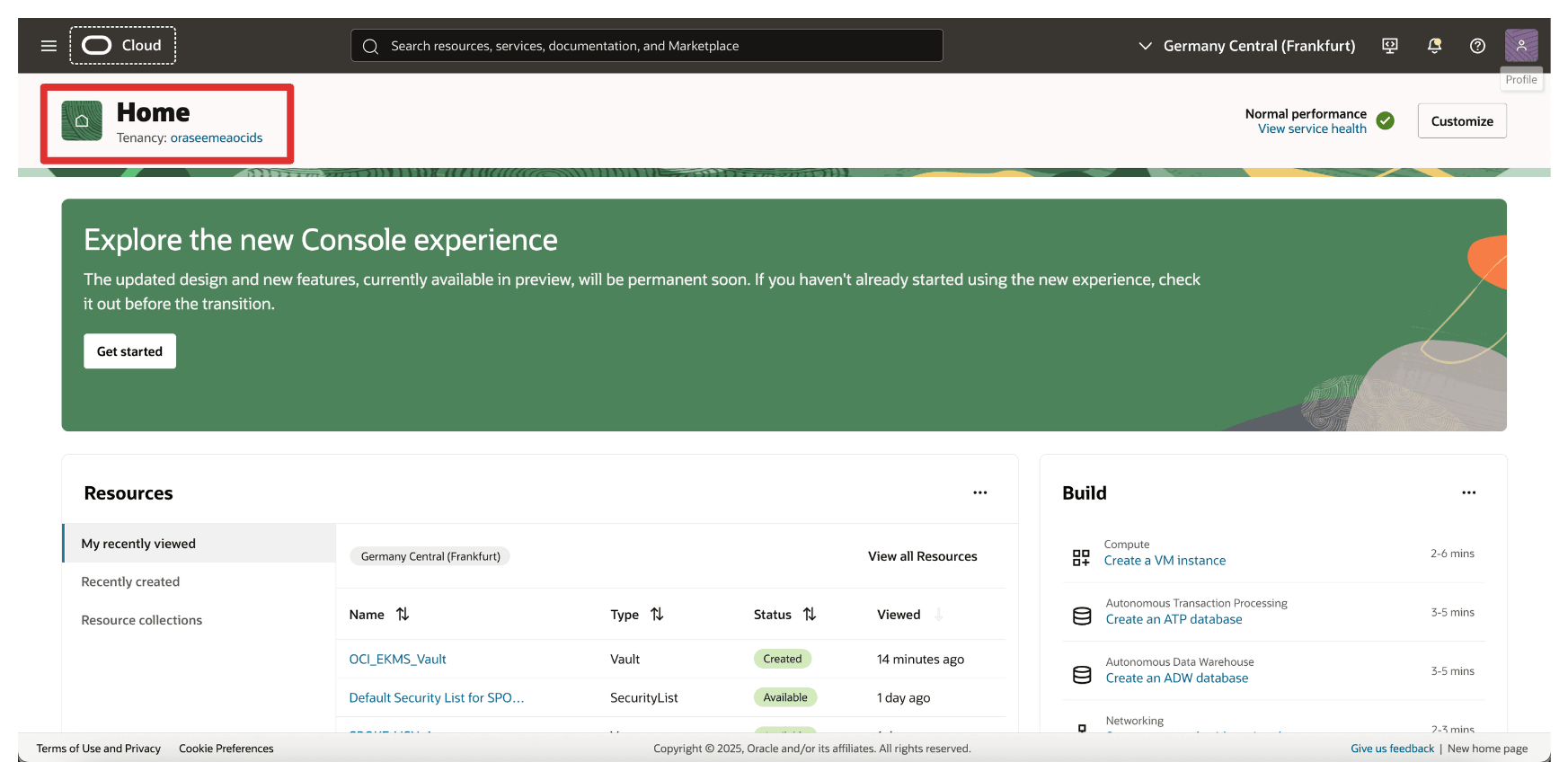

Aufgabe 5: OCI-Mandanten in Thales CipherTrust Manager hinzufügen

Nachdem Sie den Identitätsprovider in Thales CipherTrust Manager konfiguriert haben, registrieren Sie als nächste Aufgabe Ihren OCI-Mandanten. Dadurch kann Thales CipherTrust Manager externe Vaults und Schlüssel im Namen Ihrer OCI-Umgebung mit den zuvor konfigurierten OAuth-Zugangsdaten verwalten.

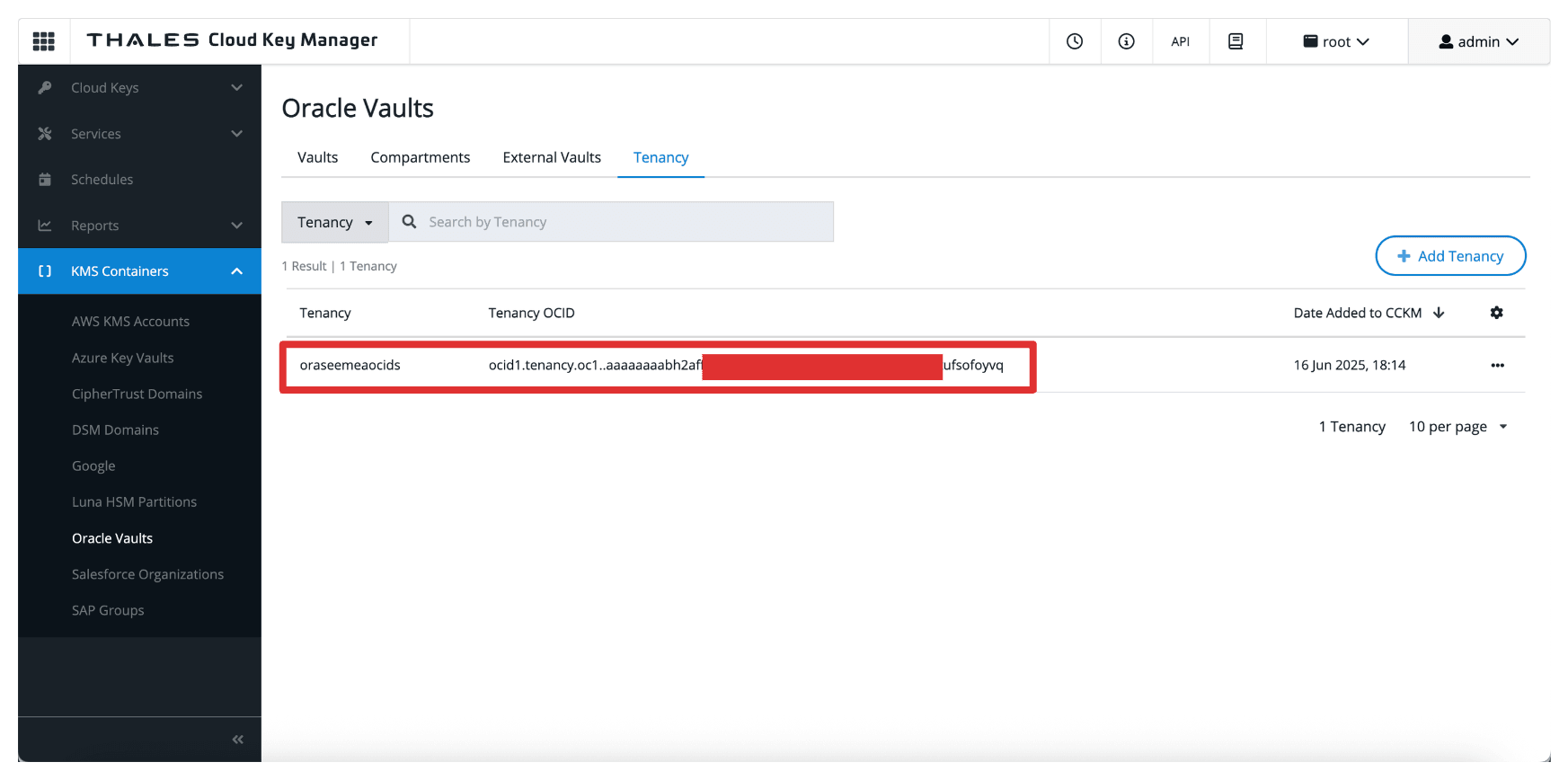

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

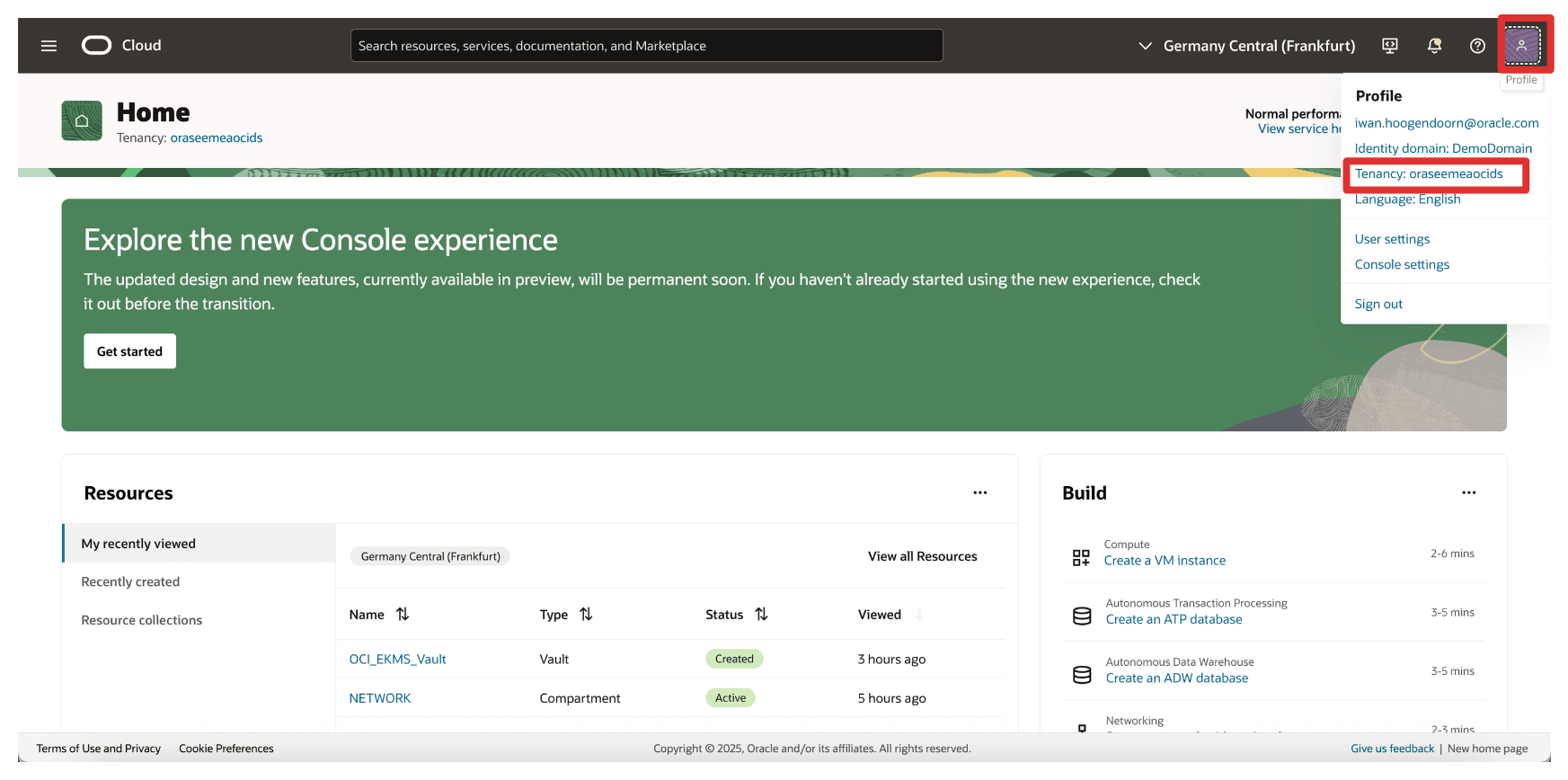

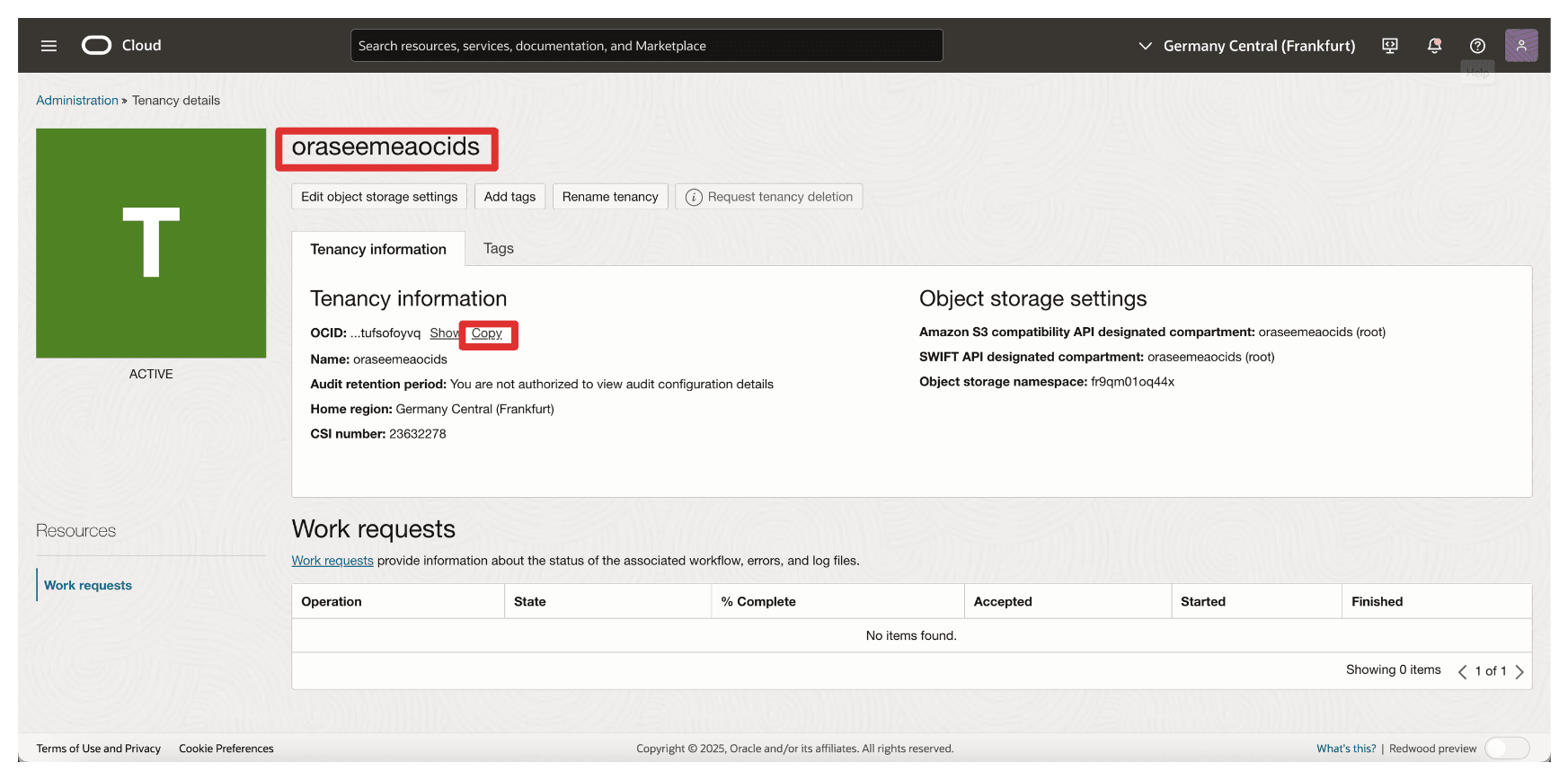

Zunächst müssen der Name und die OCID des Mandanten von OCI abgerufen werden. Klicken Sie in der oberen rechten Ecke auf Ihr Profil und dann auf Mandant.

-

Kopieren Sie den Mandantennamen und die Mandanten-OCID, und speichern Sie beide auf einem Notizblock.

-

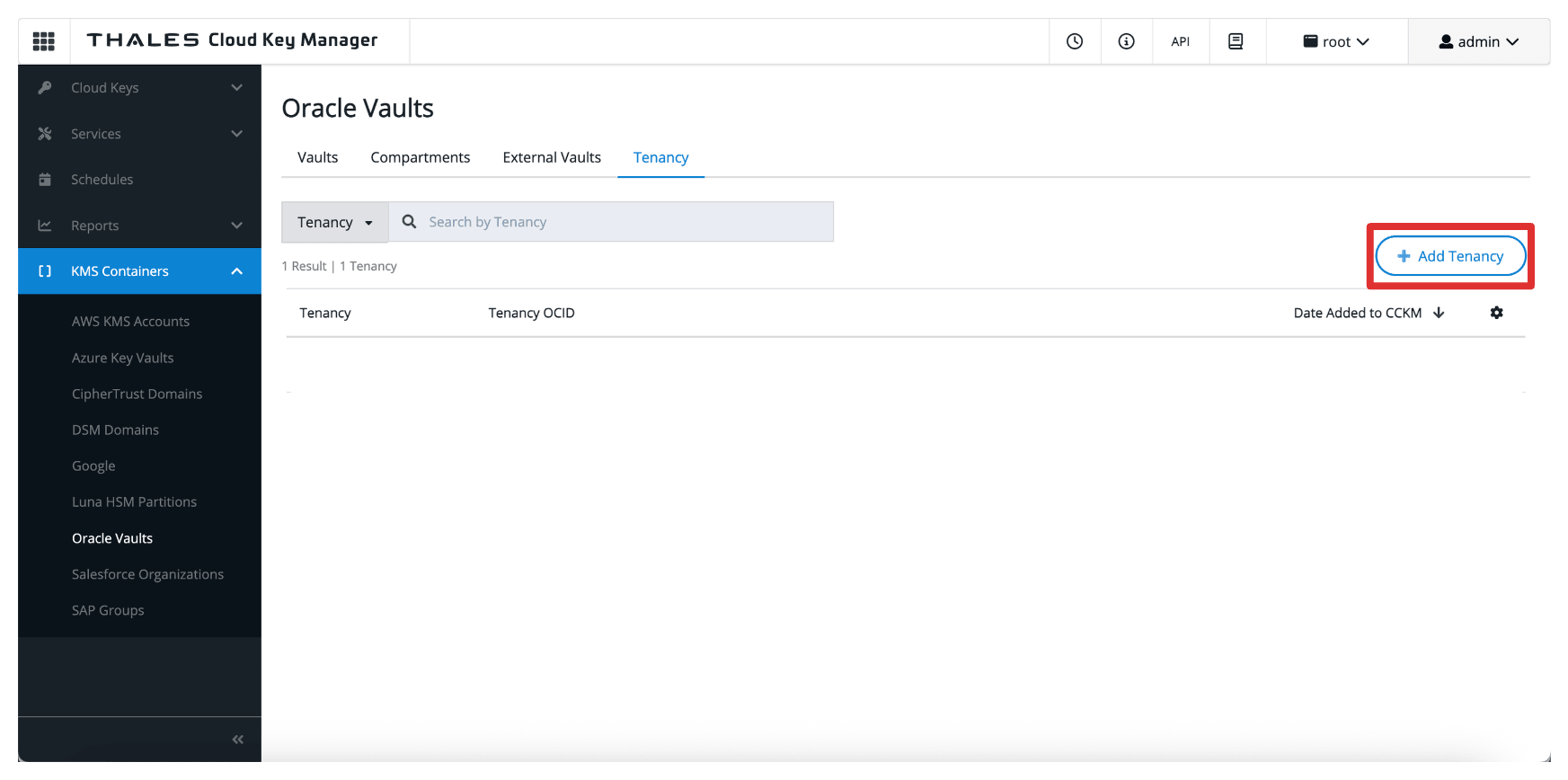

Gehen Sie zur Thales Cloud Key Manager-Konsole.

- Klicken Sie auf KMS-Container.

- Klicken Sie auf Oracle Vaults.

- Klicken Sie auf Mandant.

- Klicken Sie auf Mandanten hinzufügen.

-

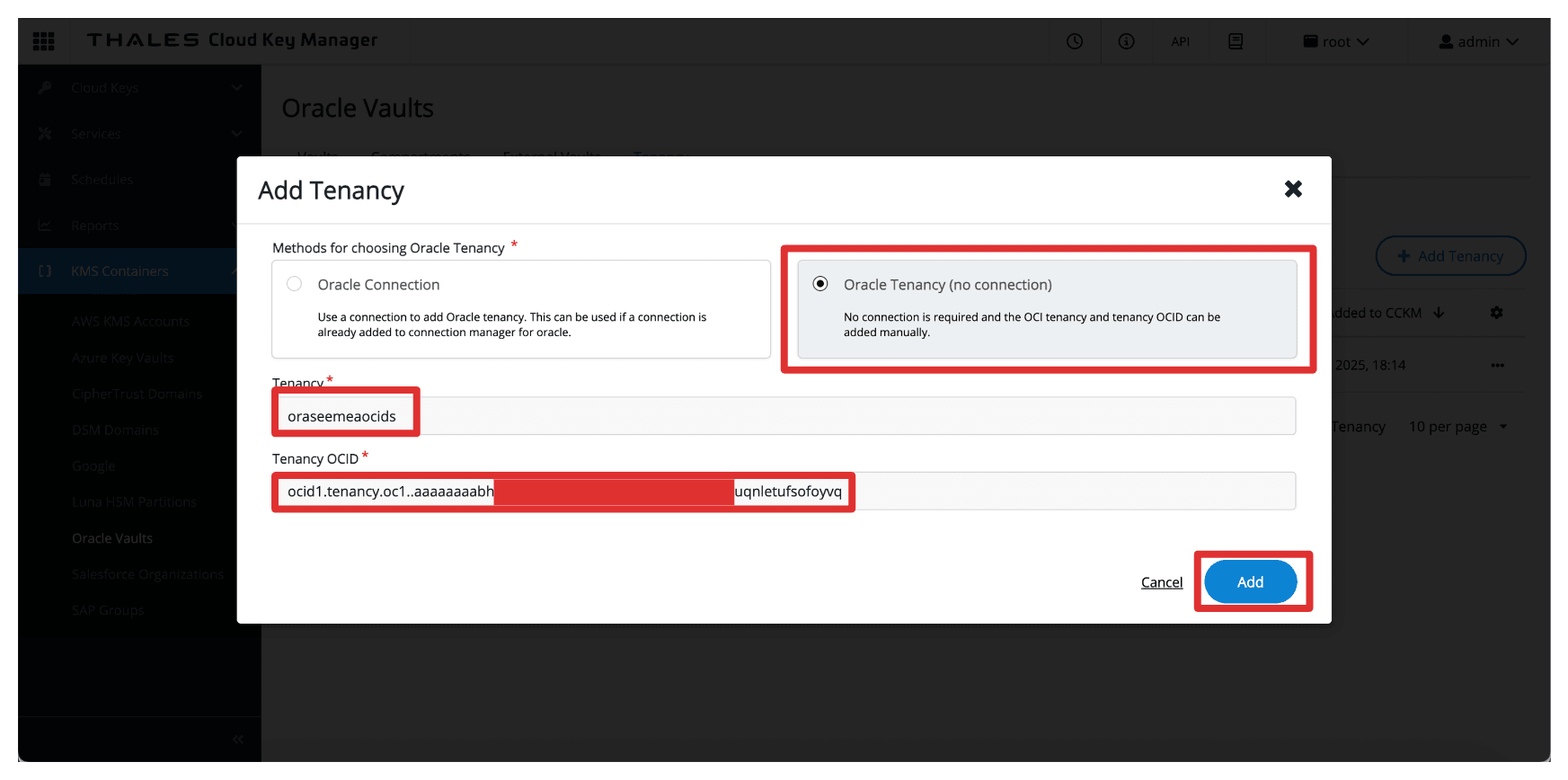

Geben Sie unter Mandanten hinzufügen die folgenden Informationen ein.

- Wählen Sie Oracle-Mandant (keine Verbindung) als Methode.

- Geben Sie den Namen des Mandanten ein, der von OCI erfasst wurde.

- Geben Sie die von OCI erfasste Mandanten-OCID ein.

- Klicken Sie auf Hinzufügen.

-

Beachten Sie, dass der OCI-Mandant dem Thales CipherTrust Manager hinzugefügt wird.

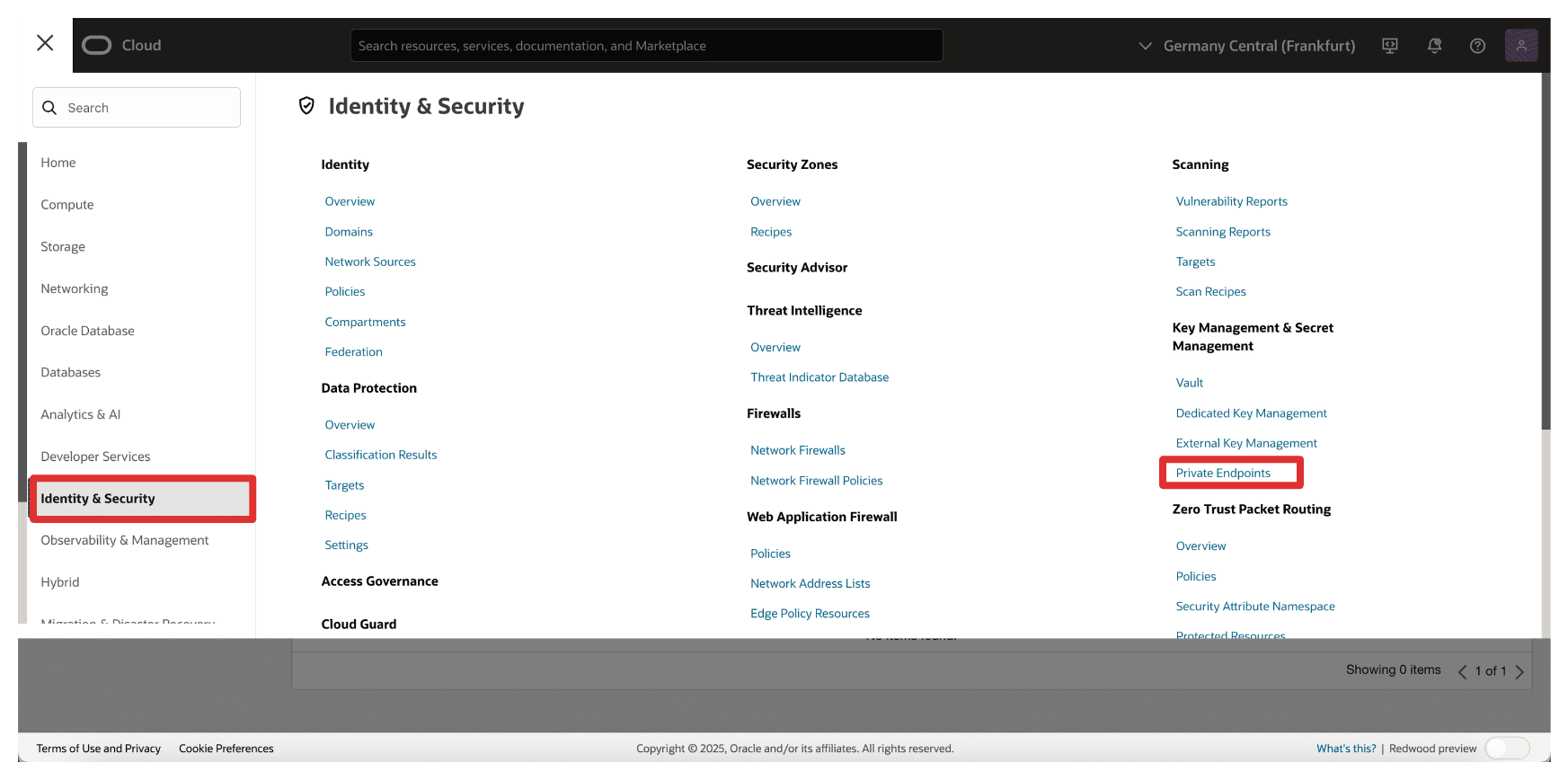

Aufgabe 6: Privaten Endpunkt für den externen Key Manager-Service in OCI erstellen

Um OCI sicher mit dem Thales CipherTrust Manager zu verbinden, ohne Traffic im öffentlichen Internet verfügbar zu machen, müssen Sie einen privaten Endpunkt für den OCI External Key Management Service erstellen.

Dadurch wird sichergestellt, dass die gesamte Kommunikation zwischen OCI und Thales CipherTrust Manager über einen privaten, kontrollierten Netzwerkpfad erfolgt.

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Der Thales CipherTrust Manager muss über Ihr privates Netzwerksetup von OCI aus erreichbar sein. Zum Beispiel über VPN.

- Stellen Sie sicher, dass das Subnetz Routing- und Sicherheitsregeln enthält, die Traffic zur Thales CipherTrust Manager-Instanz zulassen.

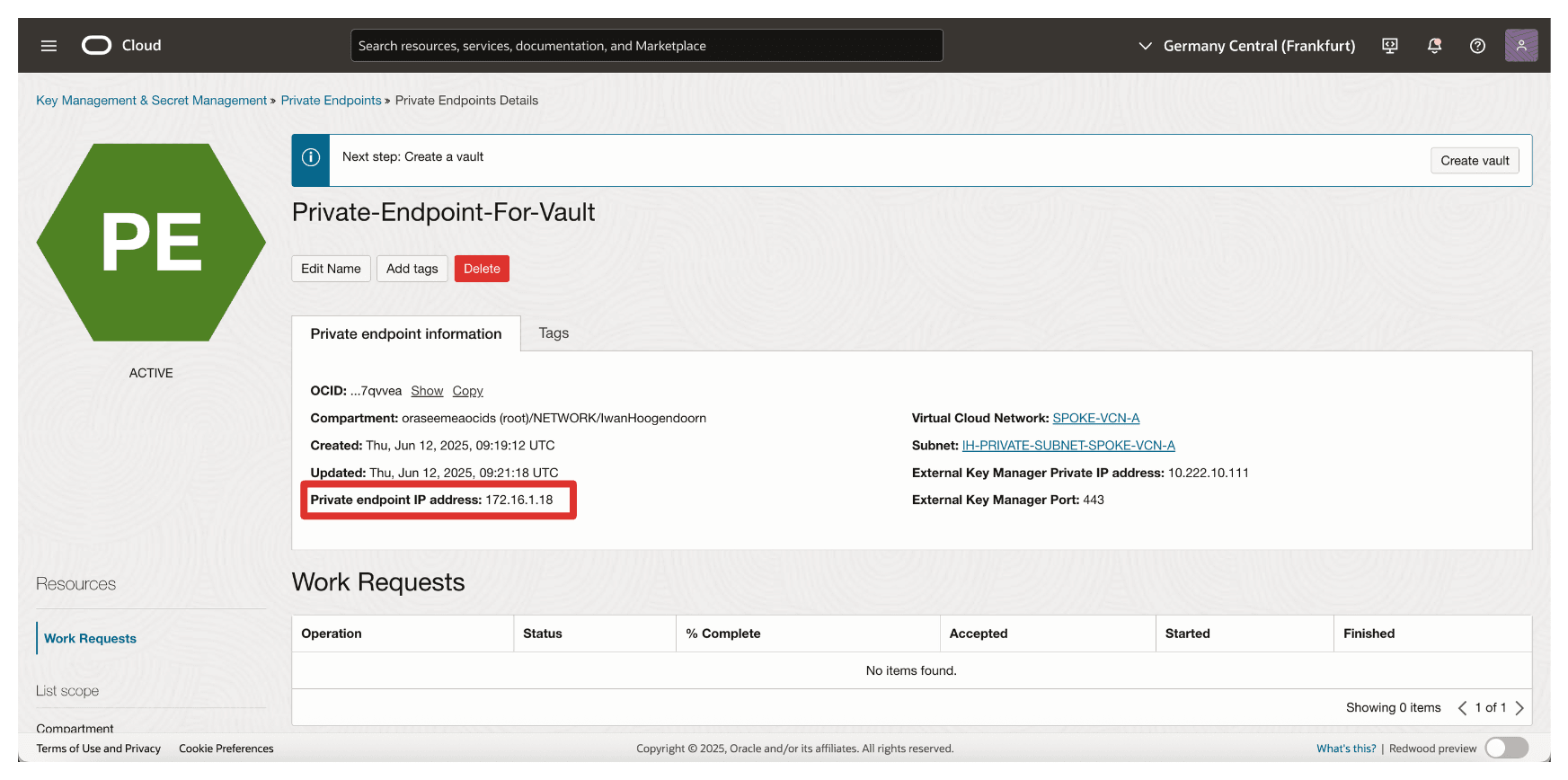

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

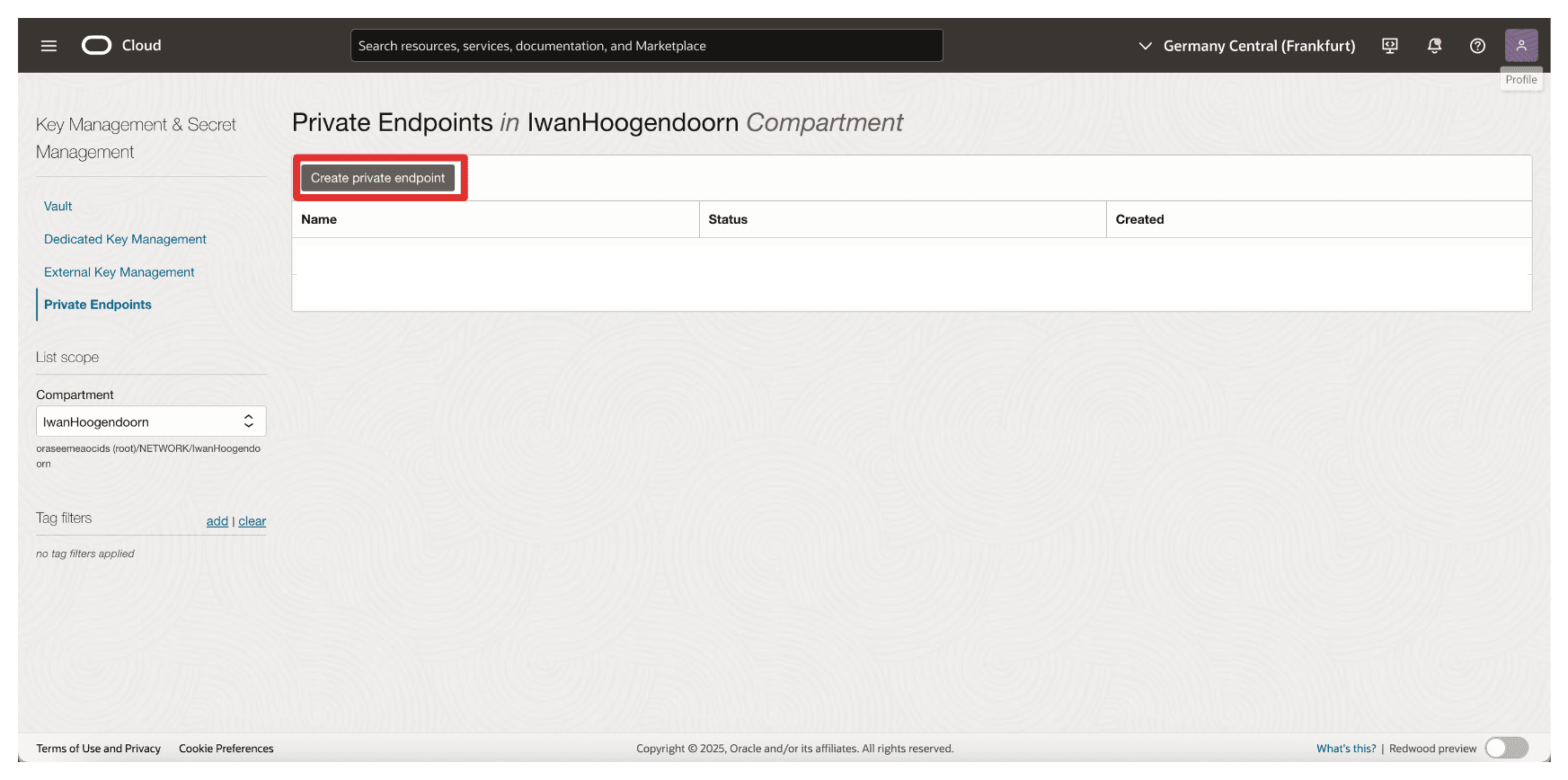

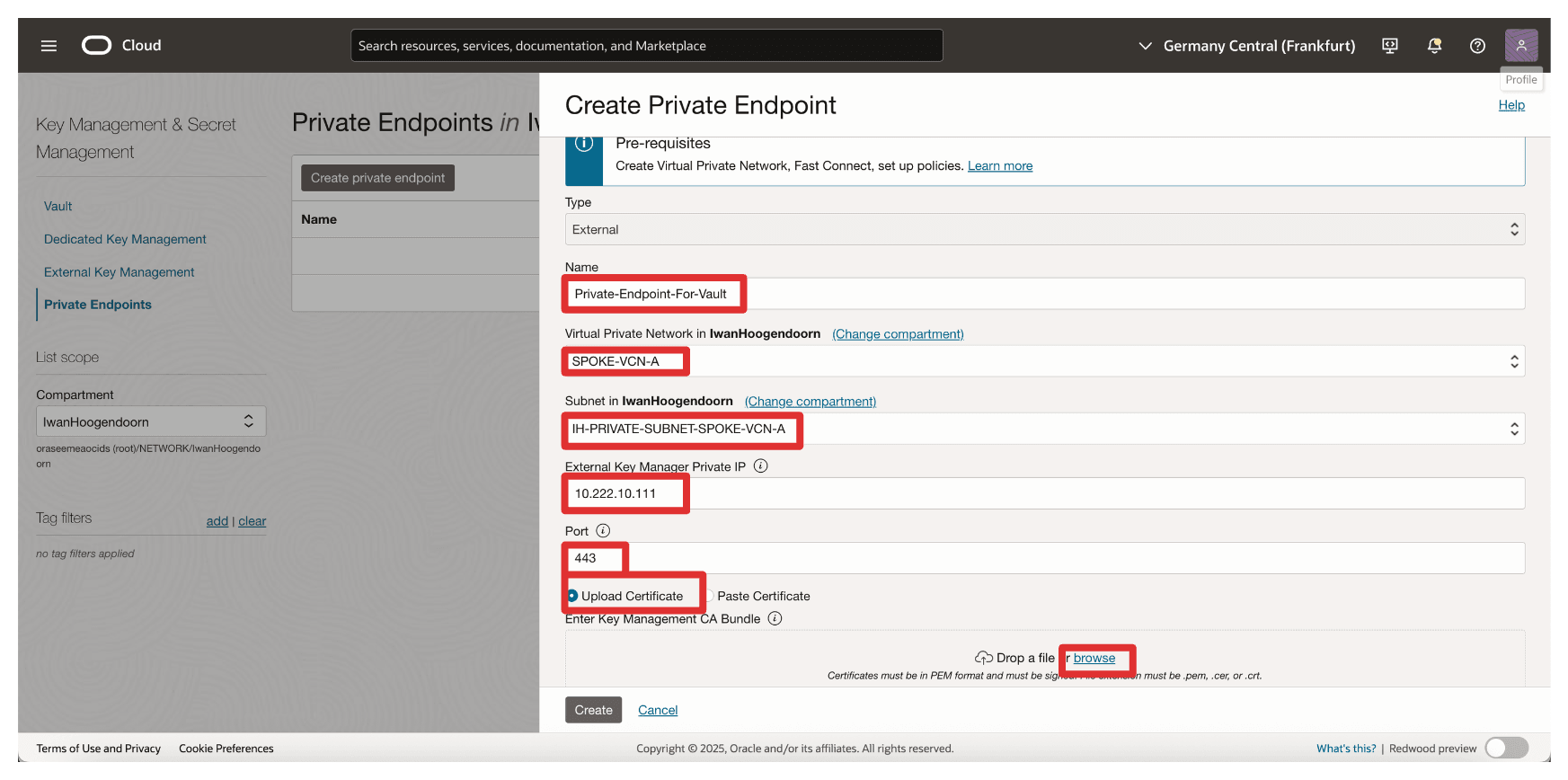

Navigieren Sie in der OCI-Konsole zu Identität und Sicherheit, und klicken Sie auf Private Endpunkte.

-

Gehen Sie zu Private Endpunkte, und klicken Sie auf Privaten Endpunkt erstellen.

-

Geben Sie unter Privaten Endpunkt erstellen die folgenden Informationen ein.

- Geben Sie den Namen des privaten Endpunkts (

Private-Endpoint-For-Vault) ein. - Wählen Sie ein VCN und ein Subnetz aus, in dem sich dieser private Endpunkt befinden muss.

- Geben Sie Private IP-Adresse des externen Key Managers als

10.222.10.111Die IP-Adresse des AMS-Servers CTM1 ein. - Geben Sie Port als

443ein. - Laden Sie das External Key Management-CA-Bundle hoch, und klicken Sie auf Durchsuchen.

- Geben Sie den Namen des privaten Endpunkts (

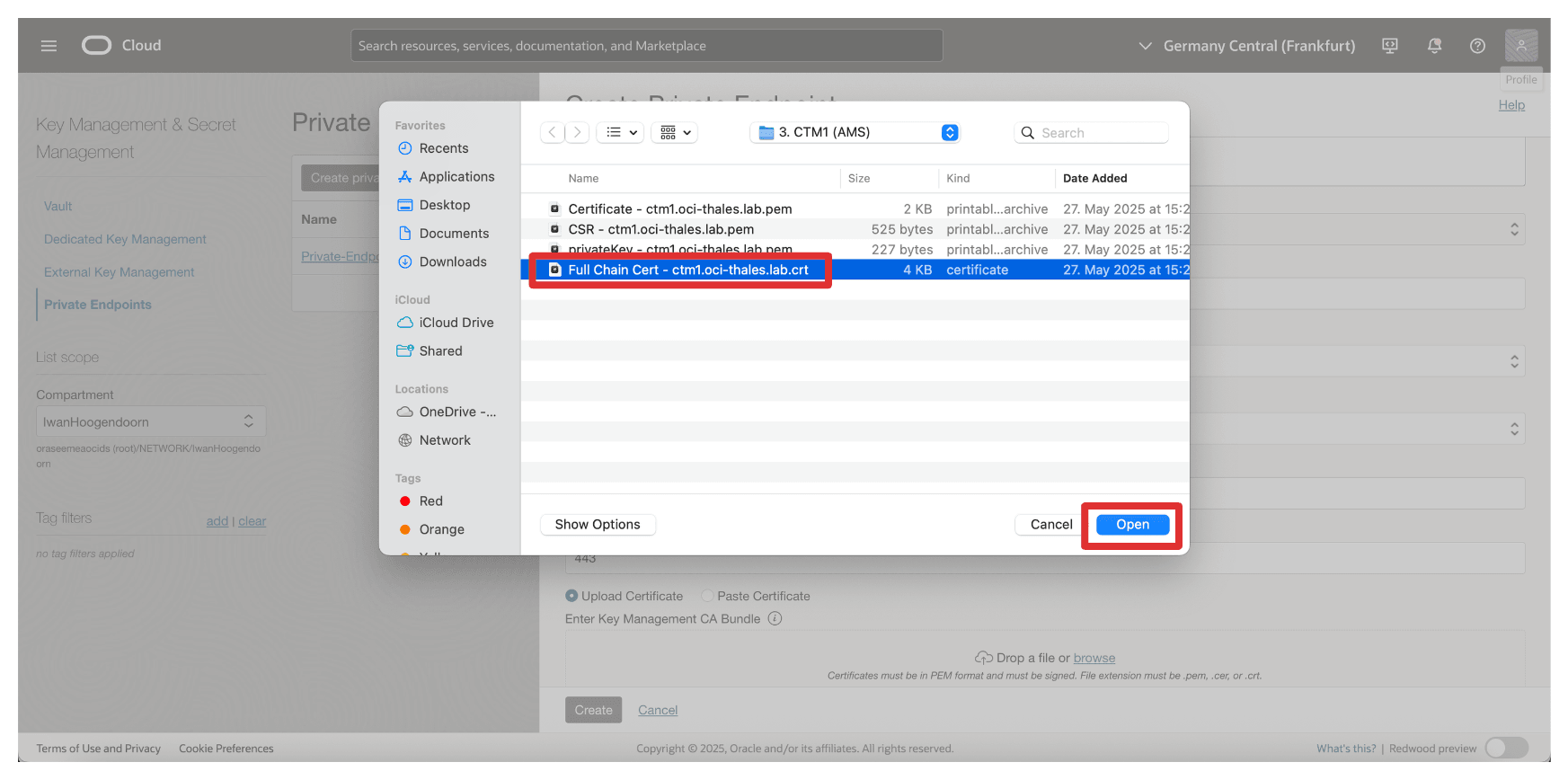

-

Wir haben das vollständige Kettenzertifikat ausgewählt, das in diesem Tutorial erstellt wurde: Richten Sie zwei Thales CipherTrust Cloud Key Manager Appliances in OCI ein, erstellen Sie ein Cluster zwischen ihnen und konfigurieren Sie eines als Certificate Authority. Sie können aber auch nur das CA-Root-Zertifikat auswählen. Klicken Sie auf Öffnen.

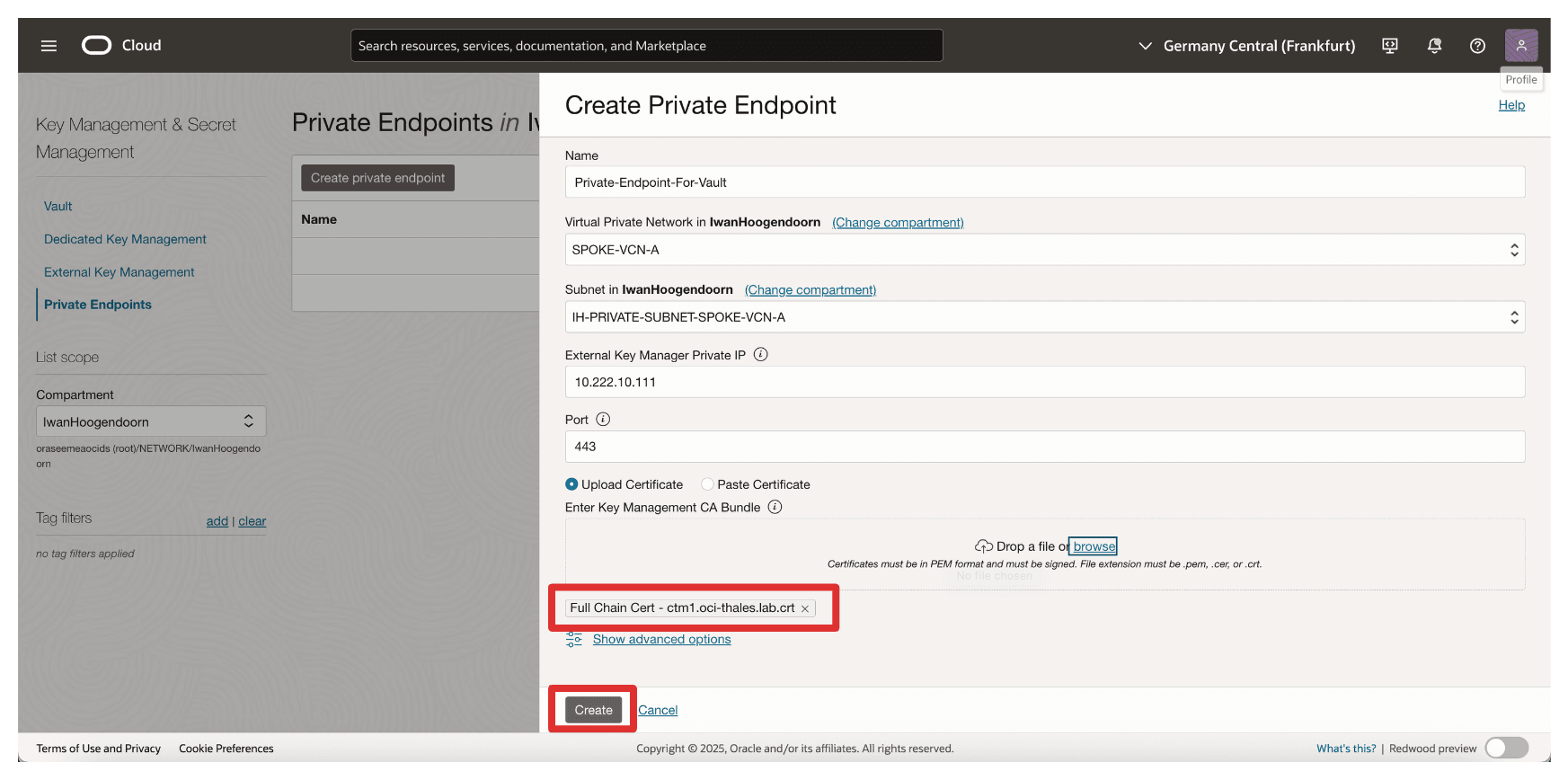

-

Stellen Sie sicher, dass das Zertifikat, die Root-CA oder die vollständigen Kettenzertifikate des Thales CipherTrust-Managers ausgewählt sind. Klicken Sie auf Erstellen.

-

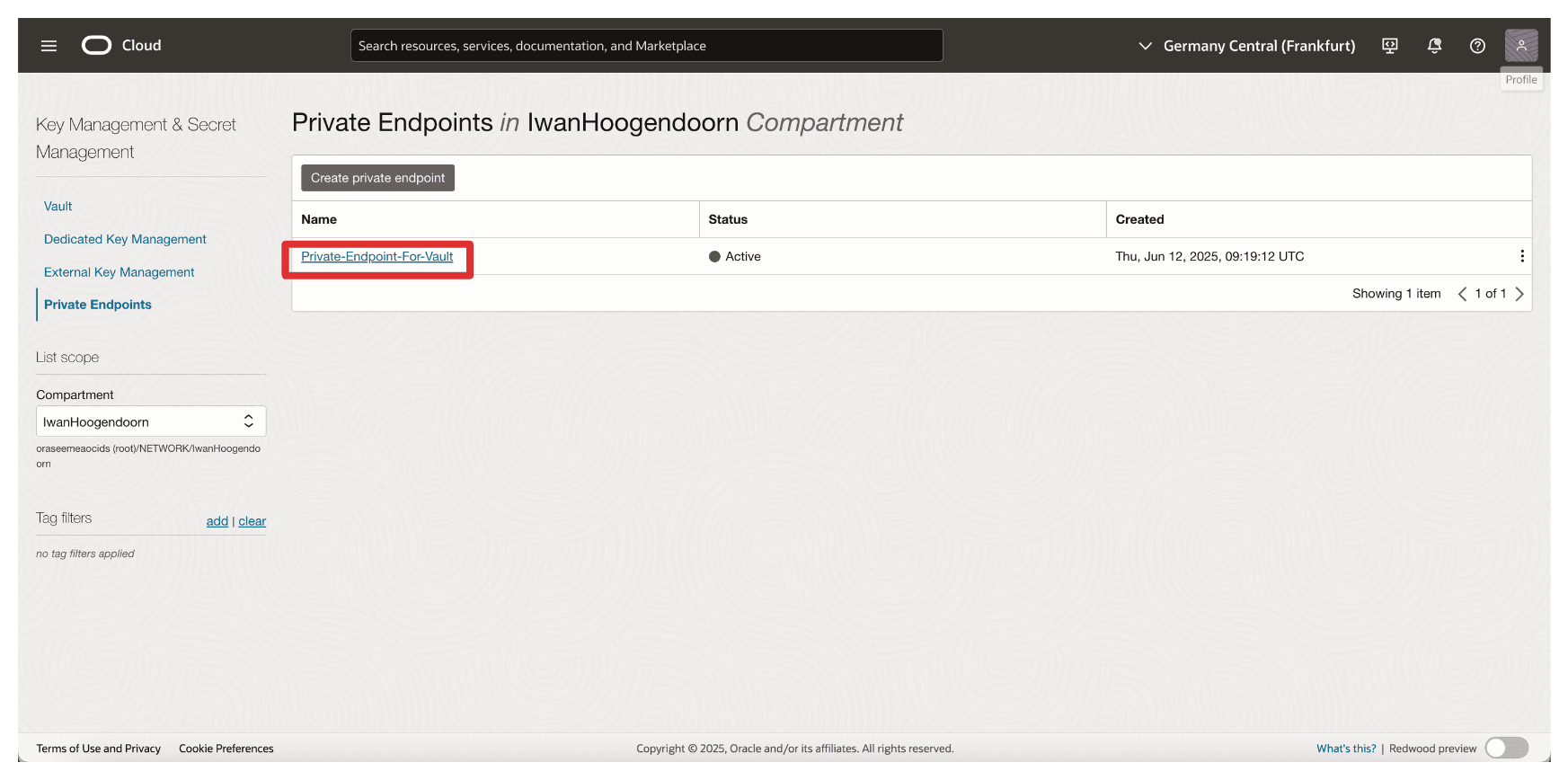

Beachten Sie, dass der private Endpunkt erstellt wird. Klicken Sie jetzt auf den privaten Endpunkt.

-

Beachten Sie, dass die IP-Adresse des privaten Endpunkts konfiguriert ist.

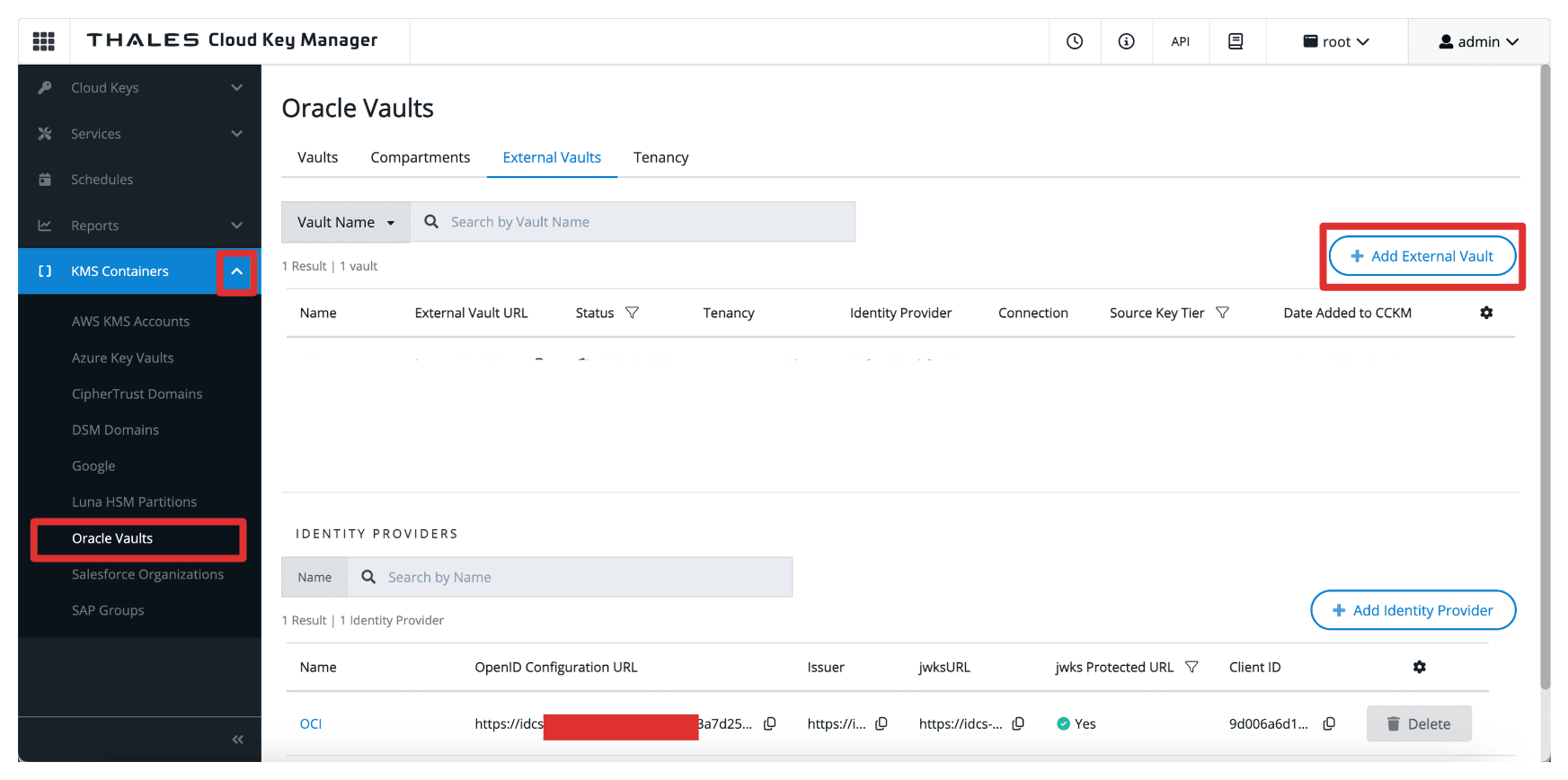

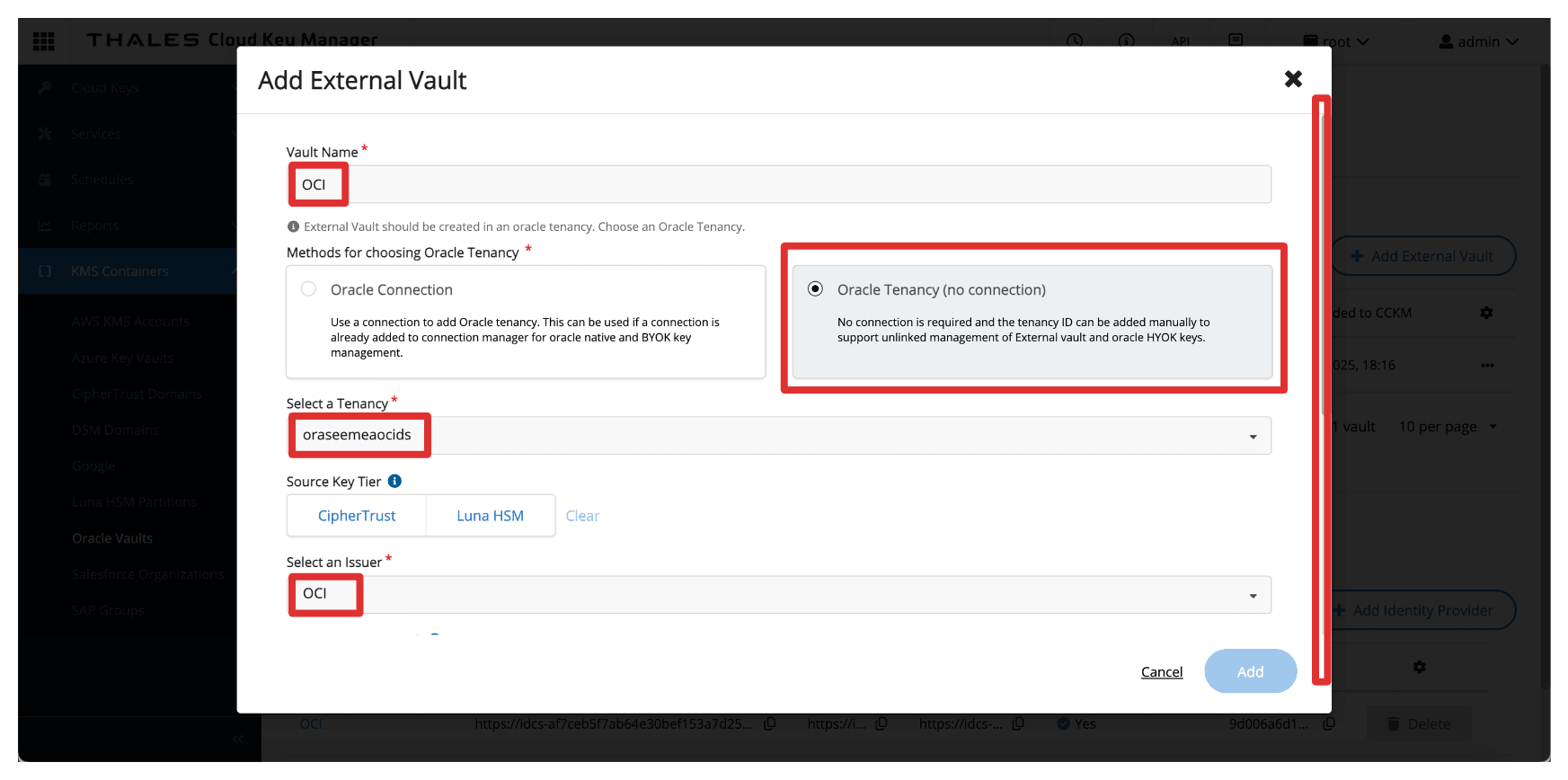

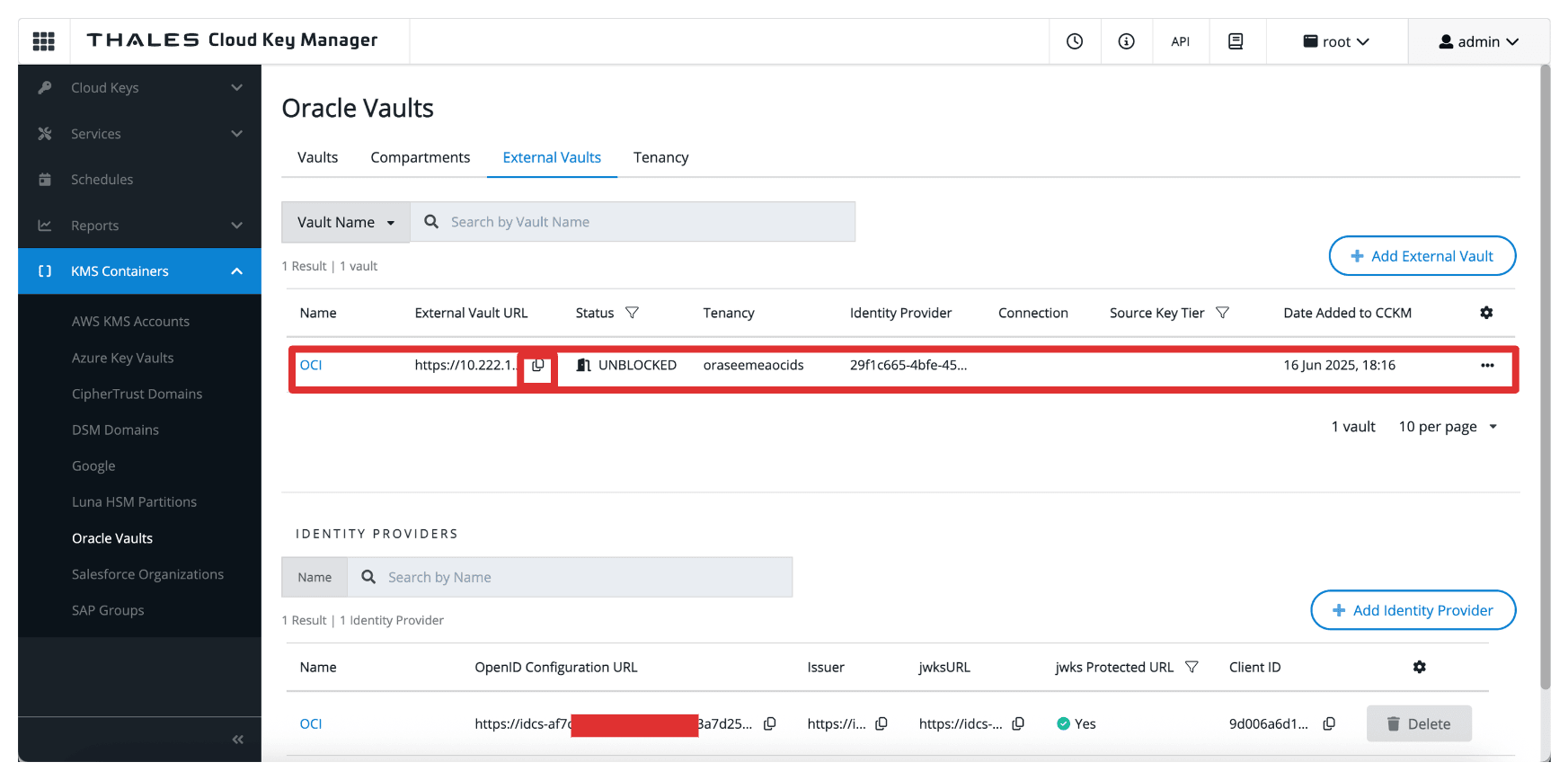

Aufgabe 7: Externe Vaults in Thales CipherTrust Manager hinzufügen

Wenn der OCI-Mandant und der private Endpunkt vorhanden sind, müssen Sie als nächste Aufgabe einen externen Vault in Thales CipherTrust Manager hinzufügen. Ein externer Vault in Thales CipherTrust Manager ist ein logischer Container, der dem externen Key Management Vault in OCI zugeordnet ist, sodass der Thales CipherTrust Manager Schlüssel verwalten kann, die für die HYOK-Verschlüsselung verwendet werden.

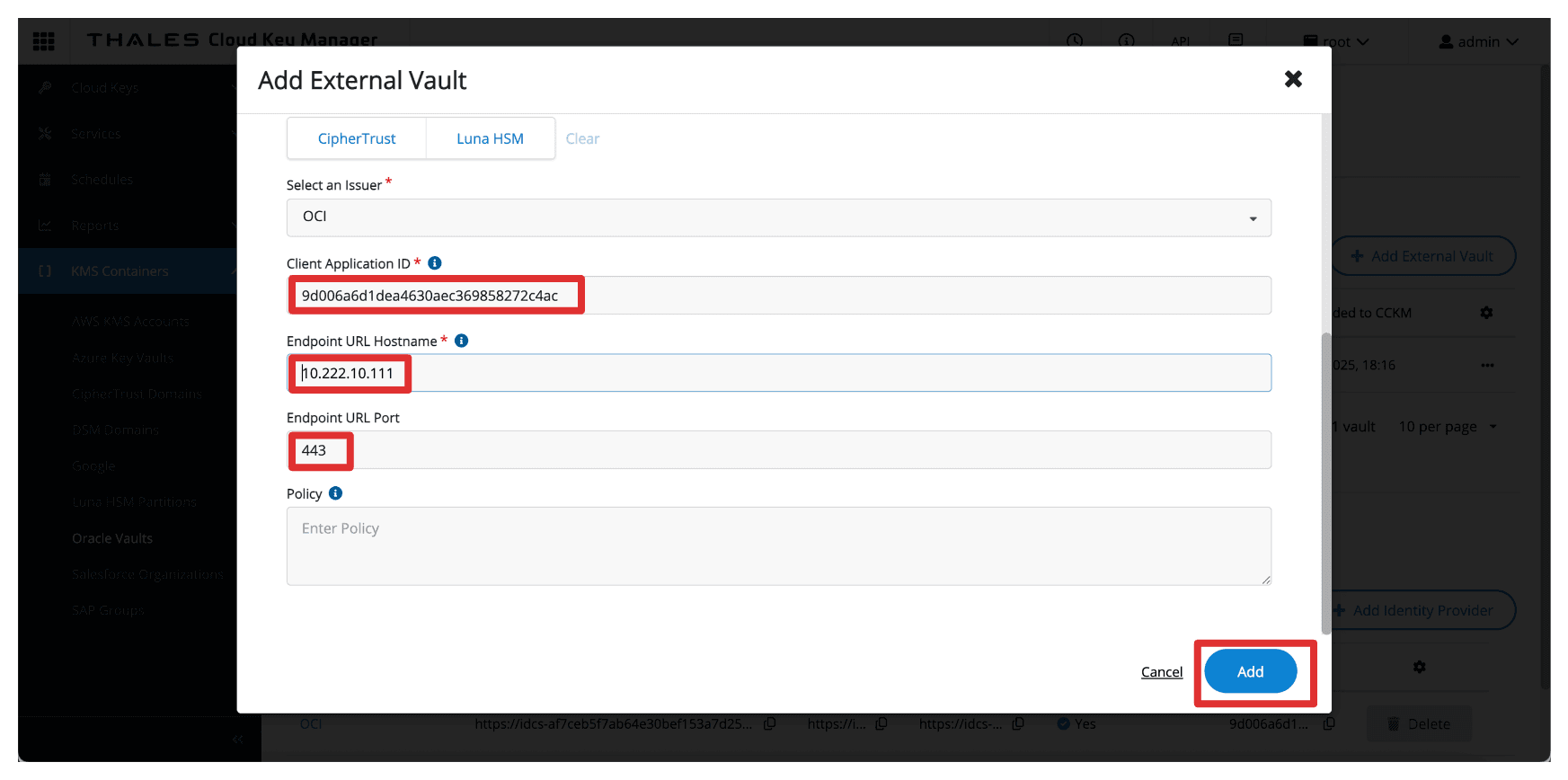

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

Gehen Sie zur Thales Cloud Key Manager Console.

- Klicken Sie auf KMS-Container.

- Klicken Sie auf Oracle Vaults.

- Wählen Sie Externe Vaults aus.

- Klicken Sie auf Externen Vault hinzufügen.

-

Geben Sie unter Externen Vault hinzufügen die folgenden Informationen ein.

- Geben Sie Name (

OCI) ein. - Wählen Sie Oracle-Mandant (keine Verbindung) als Methoden aus.

- Wählen Sie den in Aufgabe 5 erstellten Mandanten aus.

- Wählen Sie den Aussteller aus, den in Aufgabe 4 erstellten Identitätsprovider.

- Bildlauf nach unten.

- Geben Sie die Client-ID der integrierten Anwendung

Client_Appein. - Geben Sie den Hostnamen der Endpunkt-URL als

10.222.10.111ein, die IP-Adresse des AMS-Servers CTM1. - Geben Sie Port als

443ein. - Klicken Sie auf Hinzufügen.

- Geben Sie Name (

-

Beachten Sie, dass der externe Vault konfiguriert ist. Kopieren Sie die externe Vault-URL, und speichern Sie sie auf einem Notizblock.

Nach der Konfiguration wird dieser Vault zum Zielspeicherort für die Speicherung externer Schlüssel, die OCI-Services referenzieren. Sie überbrückt Ihre OCI-Umgebung und die von CipherTrust verwalteten Schlüssel, sodass Sie die vollständige Kontrolle über Verschlüsselungsvorgänge in einem HYOK-Modell erhalten.

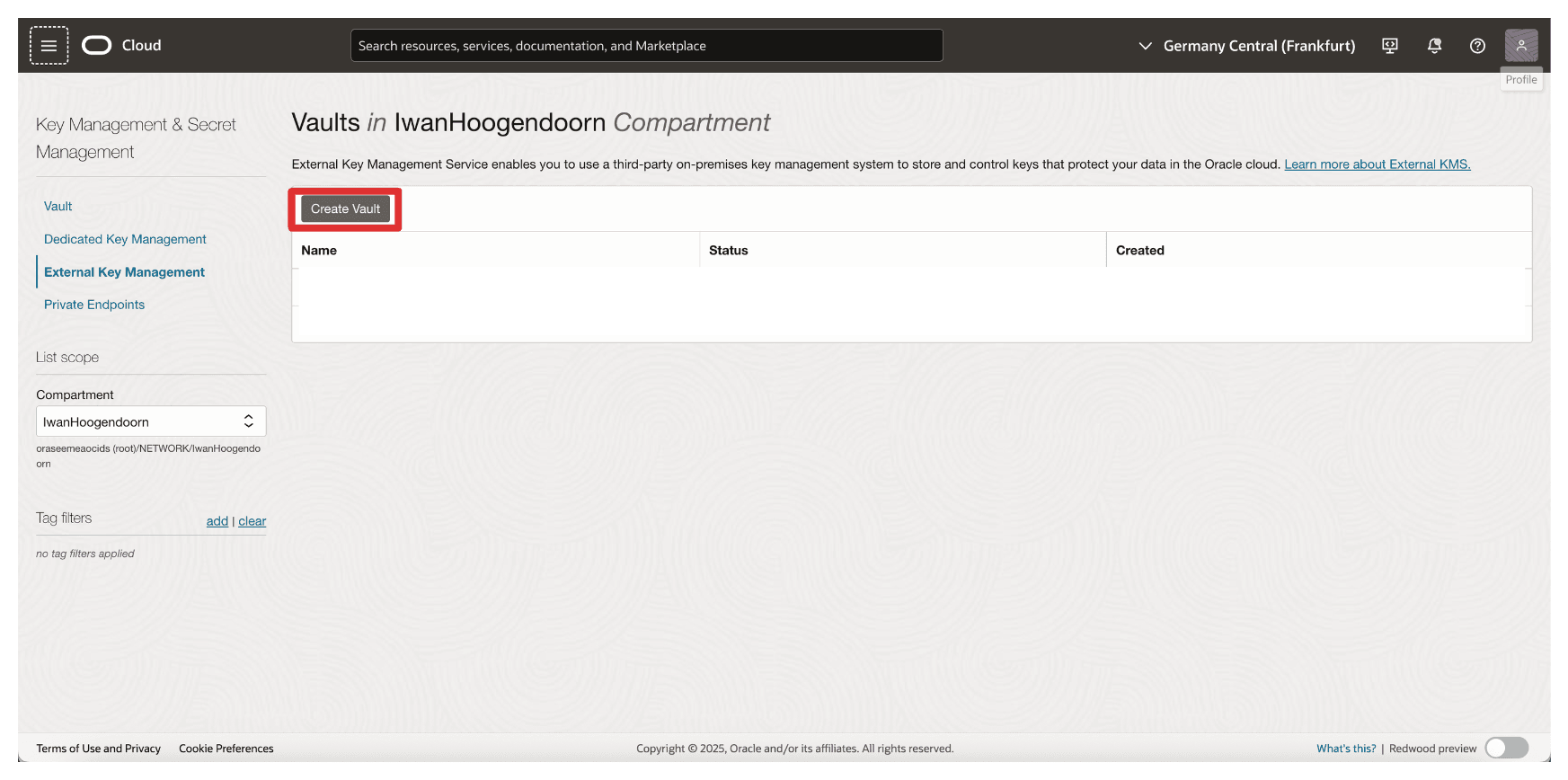

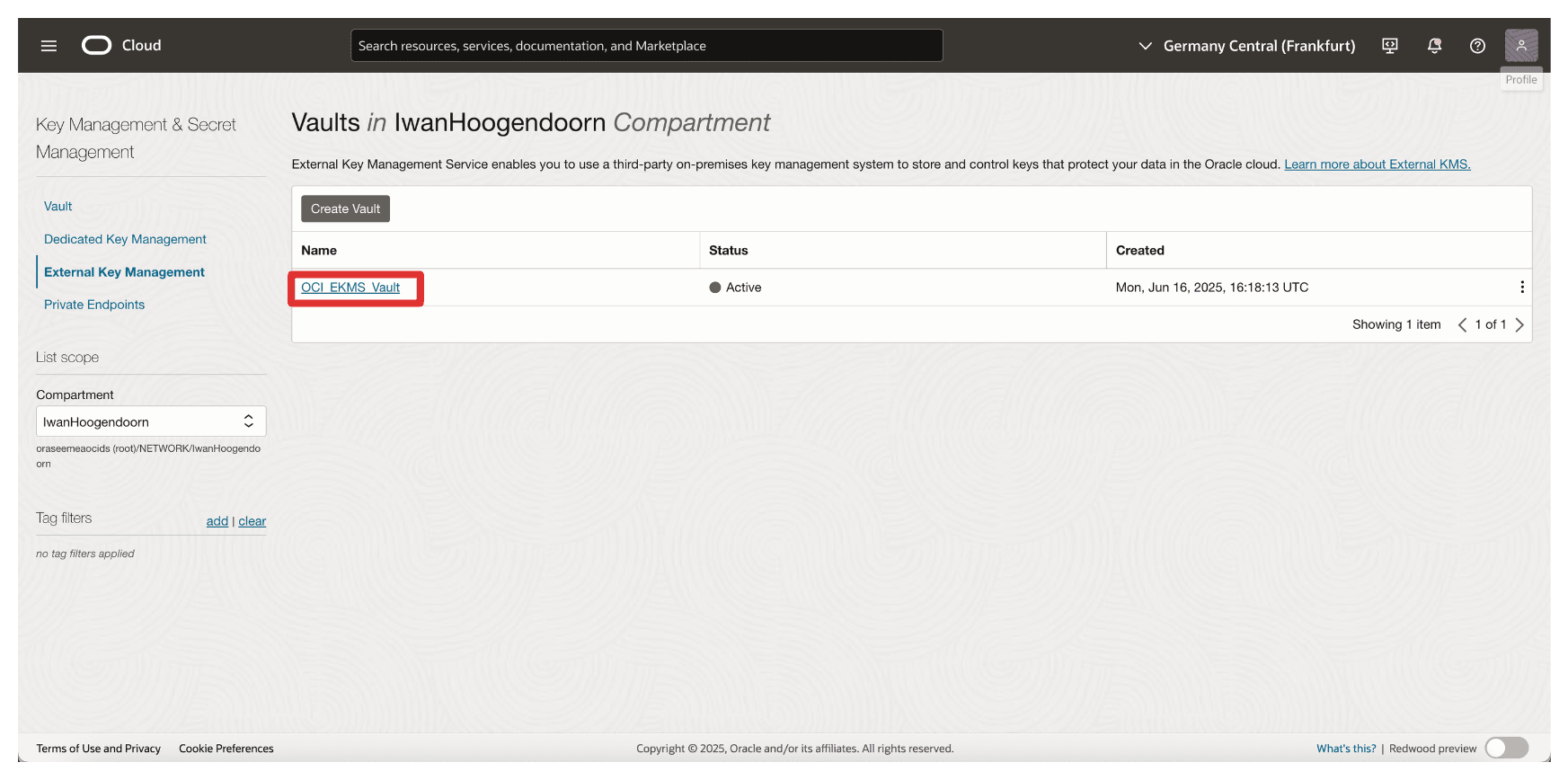

Aufgabe 8: OCI External Key Management Service Vault erstellen

Nachdem der externe Vault in Thales CipherTrust Manager definiert wurde, müssen Sie als nächste Aufgabe einen entsprechenden External Key Management Vault in der OCI-Konsole erstellen.

Dieser OCI-Vault wird mit Ihrem Thales CipherTrust-Manager verknüpft und von OCI-Services verwendet, um Verschlüsselungs- und Entschlüsselungsvorgänge mit externen Schlüsseln auszuführen.

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

Rufen Sie die Domain-URL aus Aufgabe 3 ab. Damit konfigurieren Sie den externen Key Vault in OCI.

-

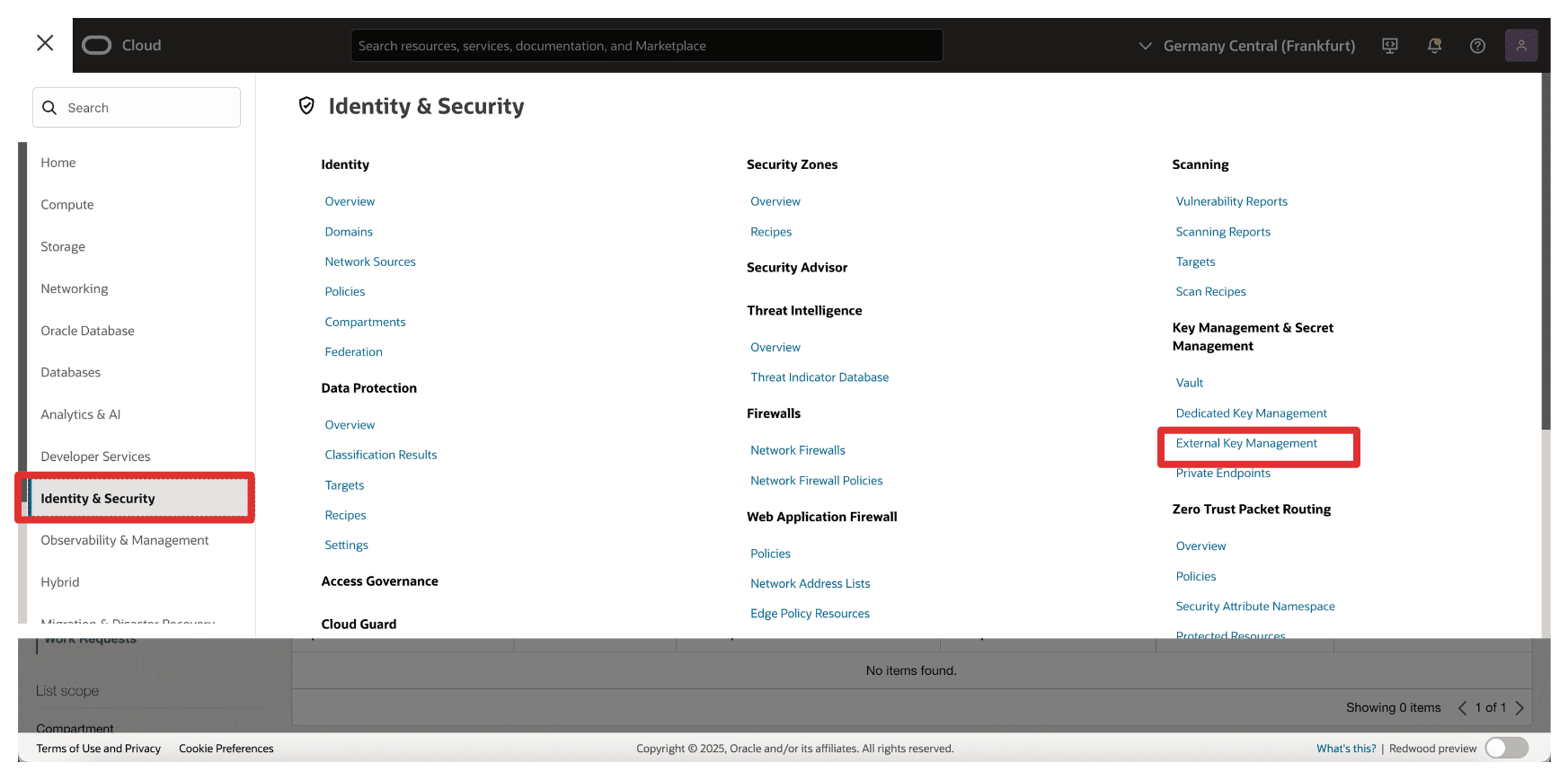

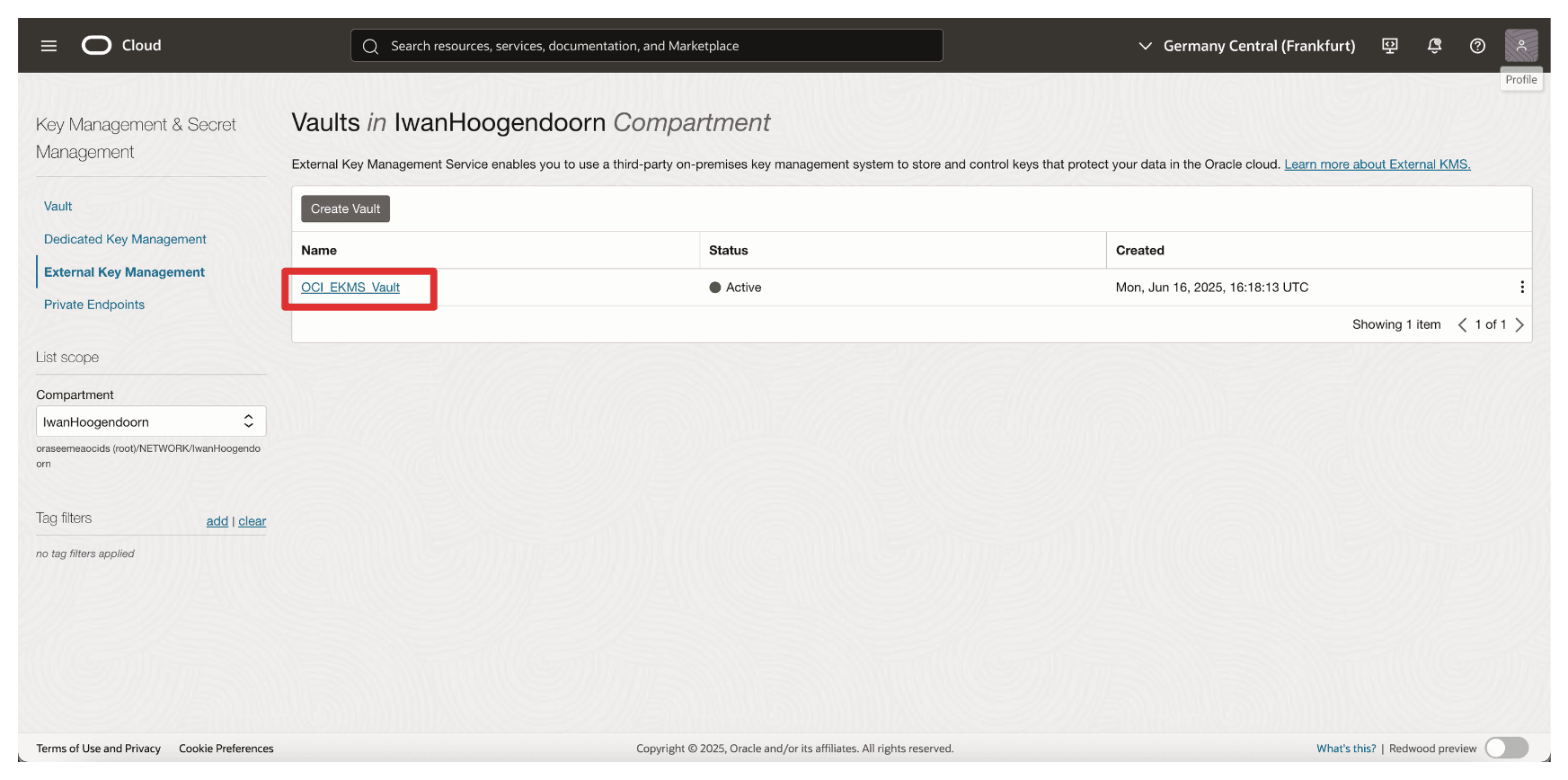

Gehen Sie in der OCI-Konsole zu Identität und Sicherheit, und klicken Sie auf Externe Schlüsselverwaltung.

-

Klicken Sie auf Vault erstellen.

-

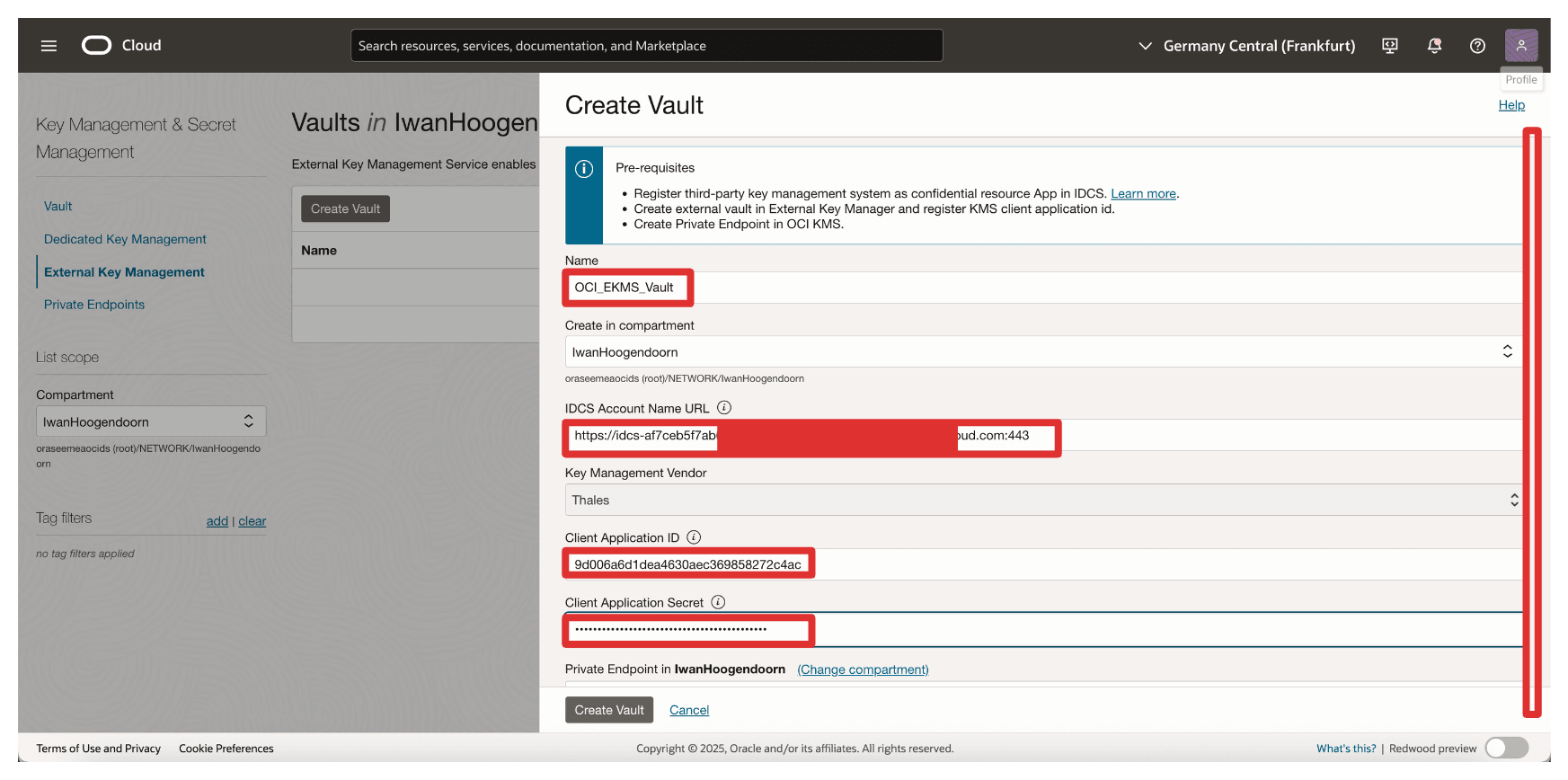

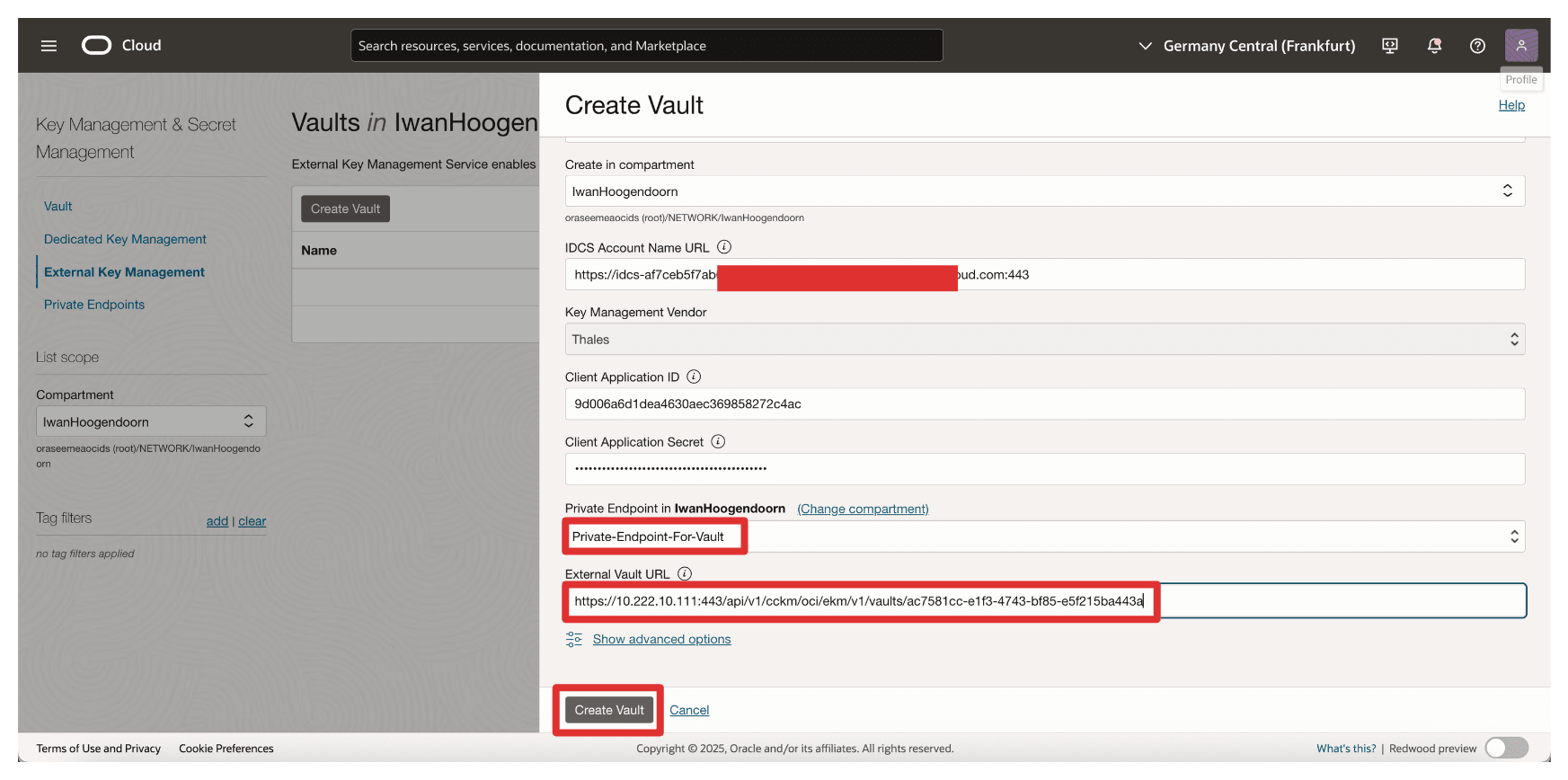

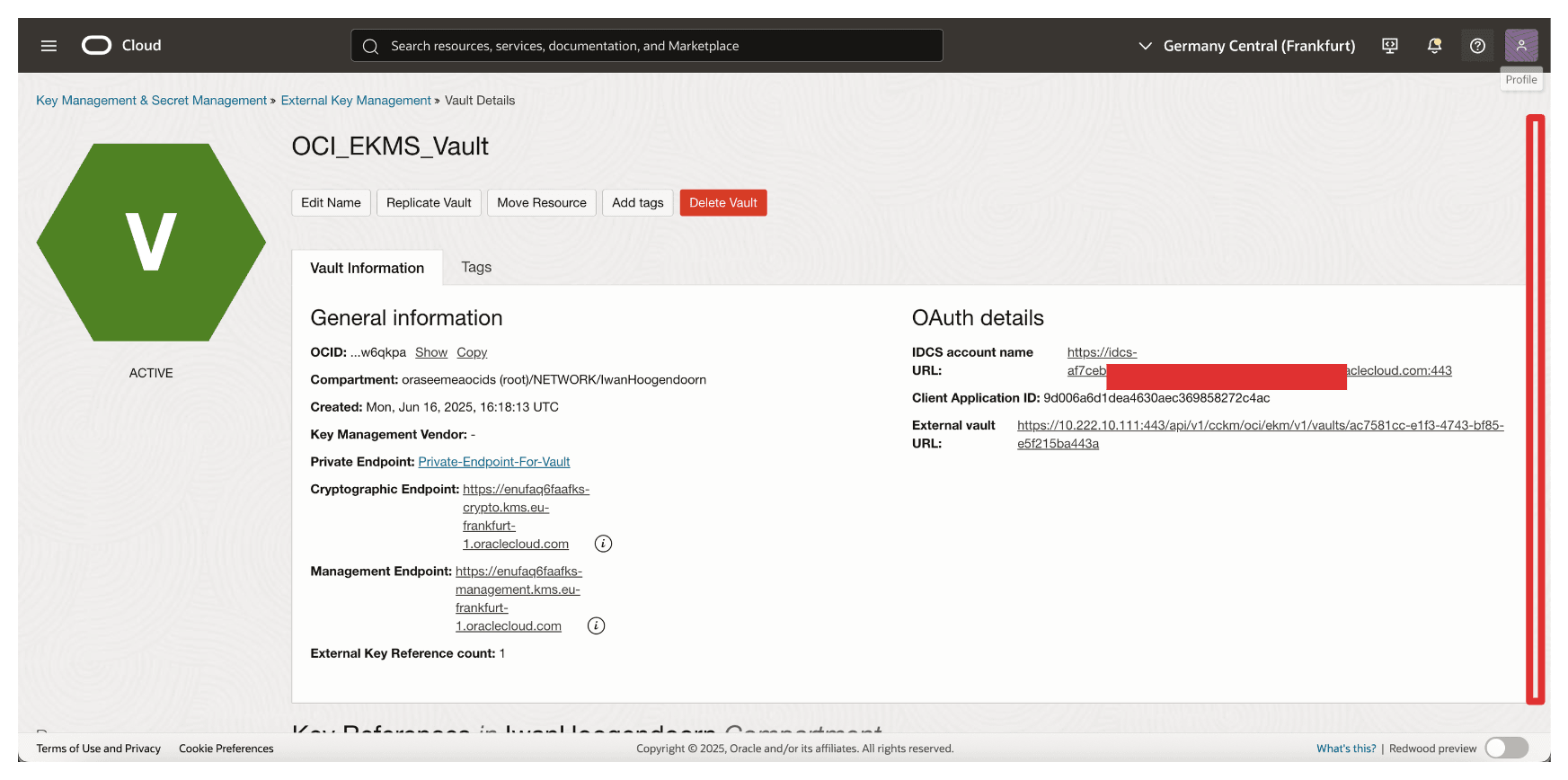

Geben Sie unter Vault erstellen die folgenden Informationen ein.

- Geben Sie Name (

OCI_EKMS_Vault) ein. - Geben Sie IDCS-Accountnamen-URL ein, die Domain-URL, die aus Aufgabe 7 kopiert wurde. Die vollständige URL lautet:

https://idcs-<xxx>.identity.oraclecloud.com:443/. - Geben Sie Client-ID und Clientanwendungs-Secret der integrierten Anwendung

Client_Appein. - Bildlauf nach unten.

- Wählen Sie den in Aufgabe 6 erstellten privaten Endpunkt aus.

- Geben Sie die externe Vault-URL ein, die aus Aufgabe 7 kopiert wurde, als der externe Vault auf CTM1 erstellt wurde.

- Klicken Sie auf Vault erstellen.

- Geben Sie Name (

-

Beachten Sie, dass der Vault erstellt wurde. Klicken Sie auf den Tresor.

-

Prüfen Sie die Vaultdetails.

OCI stellt nun über den angegebenen privaten Endpunkt eine Verbindung zu Ihrem Thales CipherTrust-Manager her. Sobald dieser Vault aktiv ist, wird er zur Schnittstelle, über die OCI mit externen Schlüsseln interagiert, die von CCKM verwaltet werden. Dadurch wird die HYOK-Unterstützung für OCI-Services wie OCI Object Storage, OCI Block Volumes und mehr aktiviert. Später führen wir einige Tests mit OCI Object Storage durch.

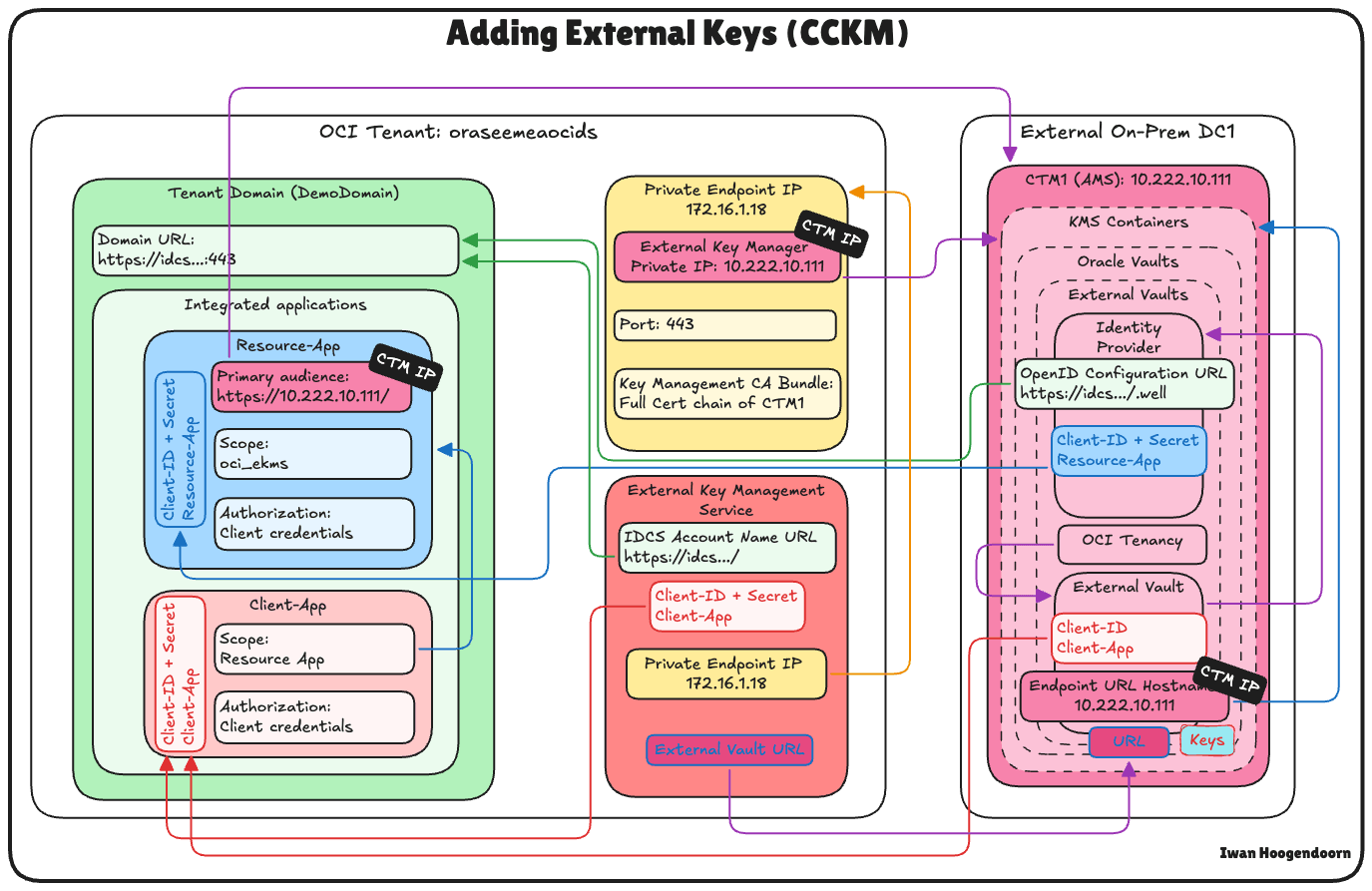

Aufgabe 9: Externe Schlüssel in Thales CipherTrust Manager hinzufügen

Wenn der externe Vault in Thales CipherTrust Manager eingerichtet und mit OCI verknüpft ist, besteht die nächste Aufgabe darin, die externen Verschlüsselungsschlüssel zu erstellen oder zu importieren, die OCI für HYOK-fähige Services verwendet.

Diese Schlüssel befinden sich sicher im Thales CipherTrust Manager und werden von OCI über die externe Schlüsselverwaltungsschnittstelle referenziert. Je nach Ihren organisatorischen Anforderungen können Sie einen neuen Schlüssel direkt in Thales CipherTrust Manager generieren oder einen vorhandenen importieren.

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

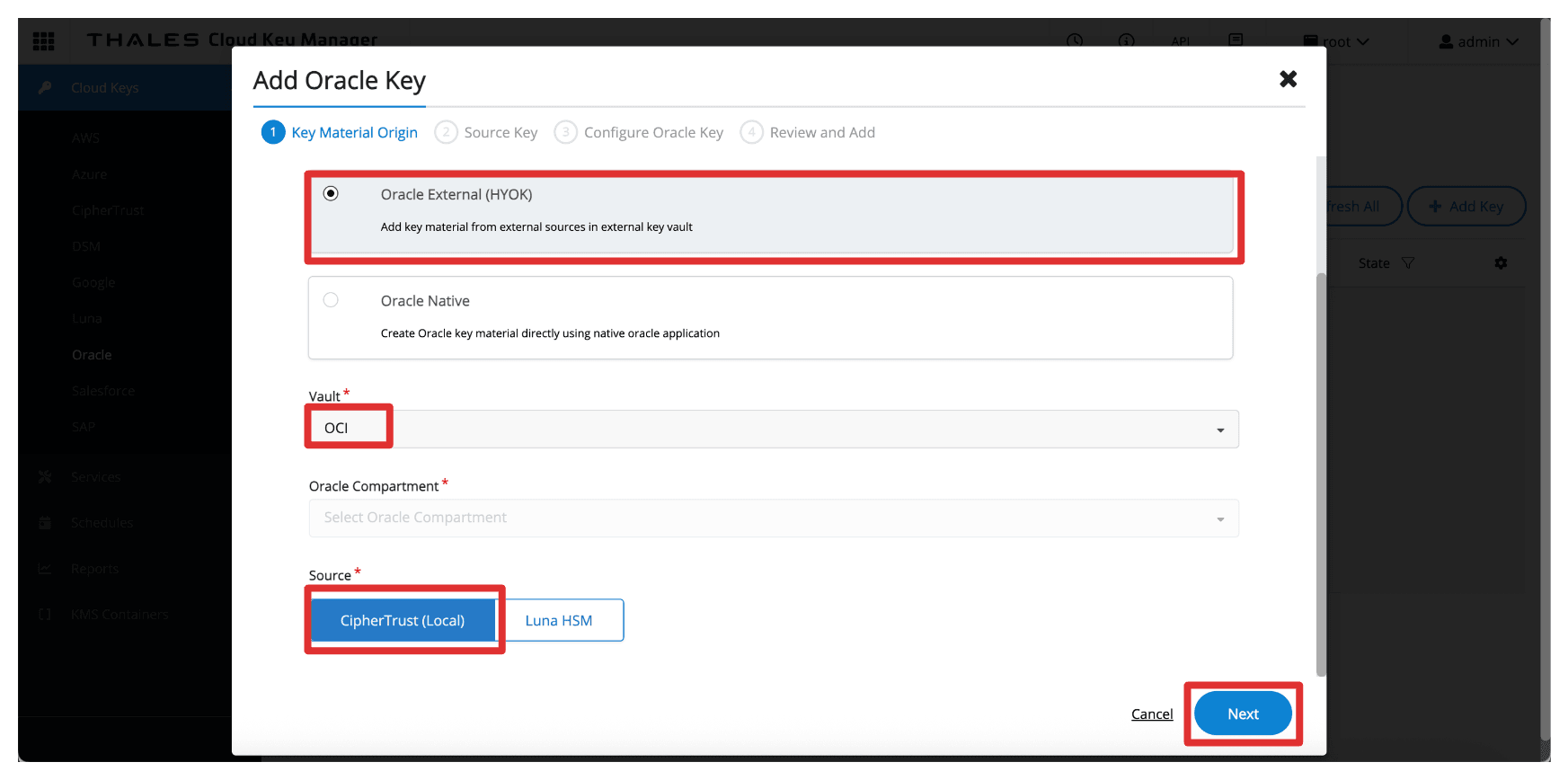

-

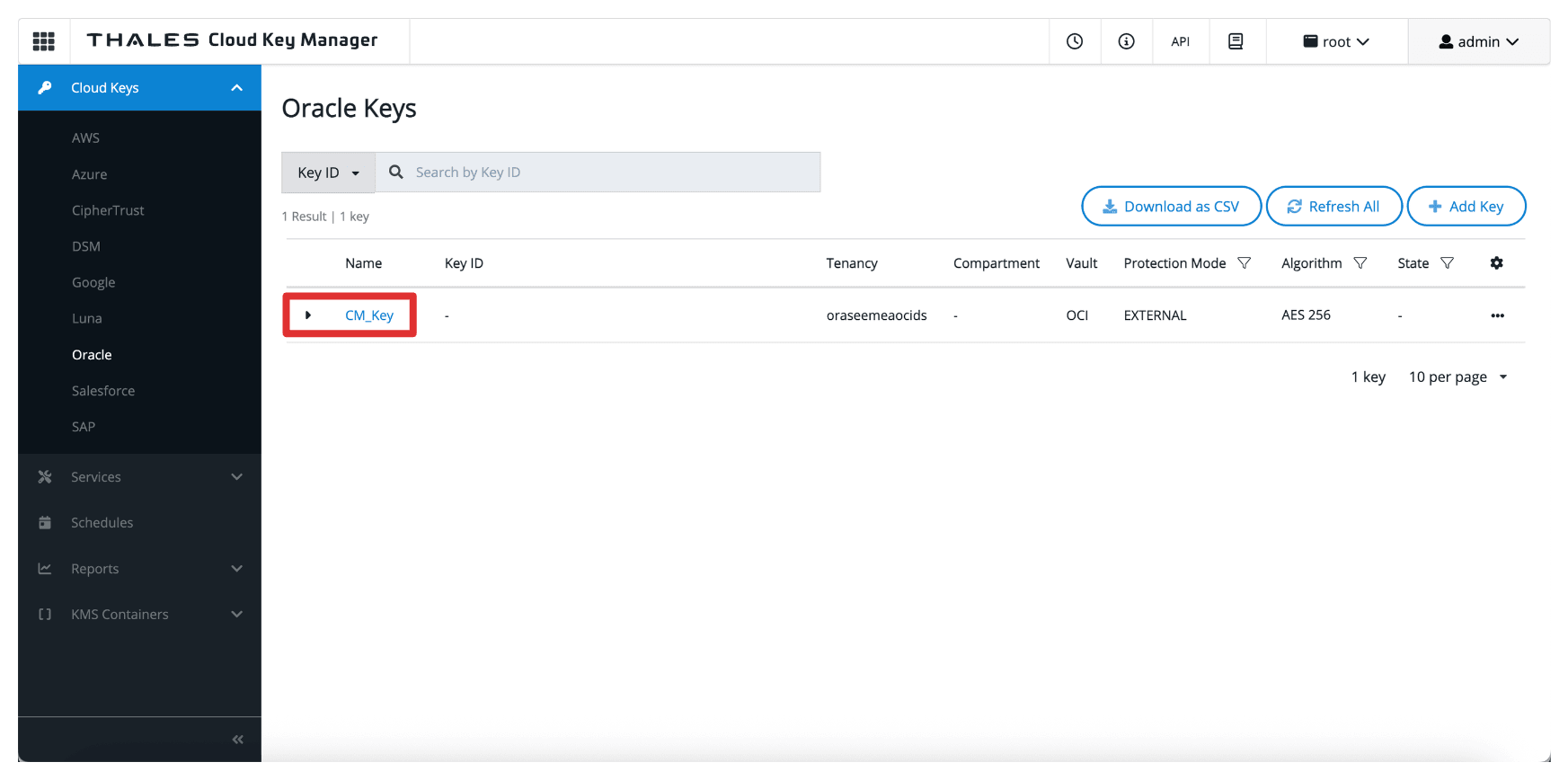

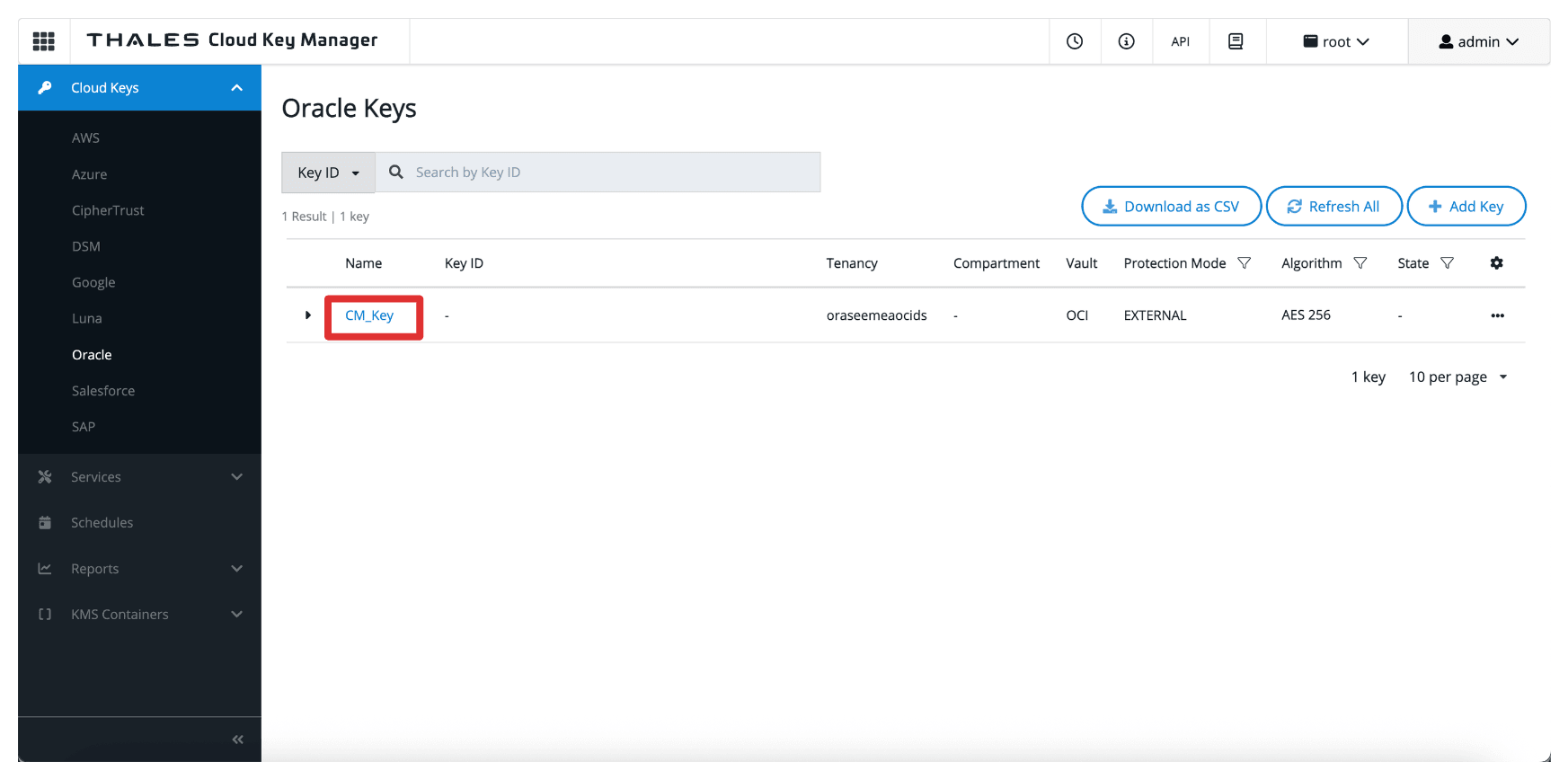

Gehen Sie zur Thales Cloud Key Manager-Konsole.

- Klicken Sie auf Cloud-Schlüssel.

- Klicken Sie auf Oracle.

- Klicken Sie auf Schlüssel hinzufügen.

-

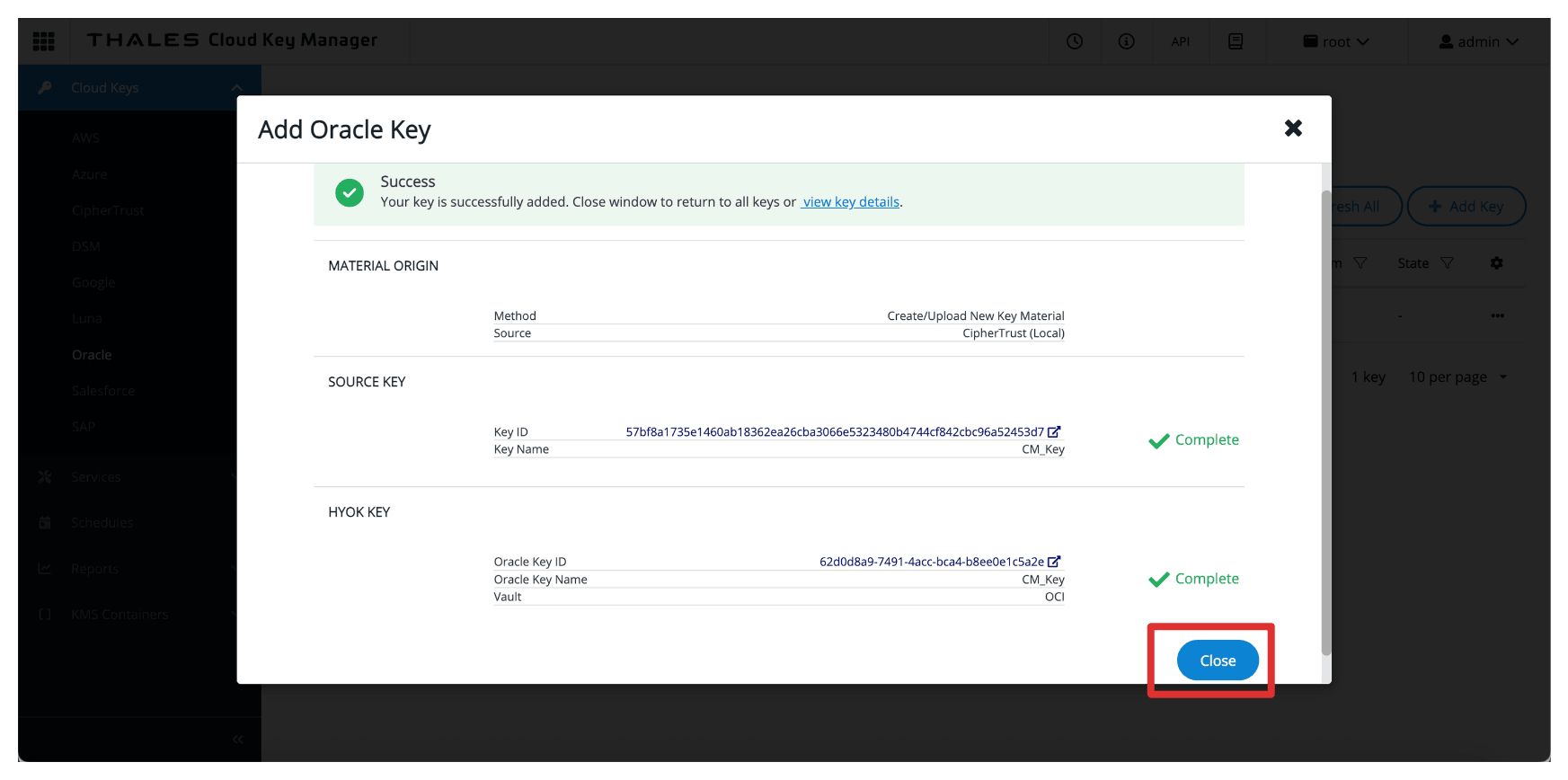

Geben Sie unter Oracle Key hinzufügen die folgenden Informationen ein.

- Wählen Sie Oracle External (HYOK) aus.

- Wählen Sie den in Aufgabe 8 erstellten Thales CipherTrust Manager-Vault aus.

- Wählen Sie die Quelle als CipherTrust (lokal).

- Klicken Sie anschließend auf Weiter.

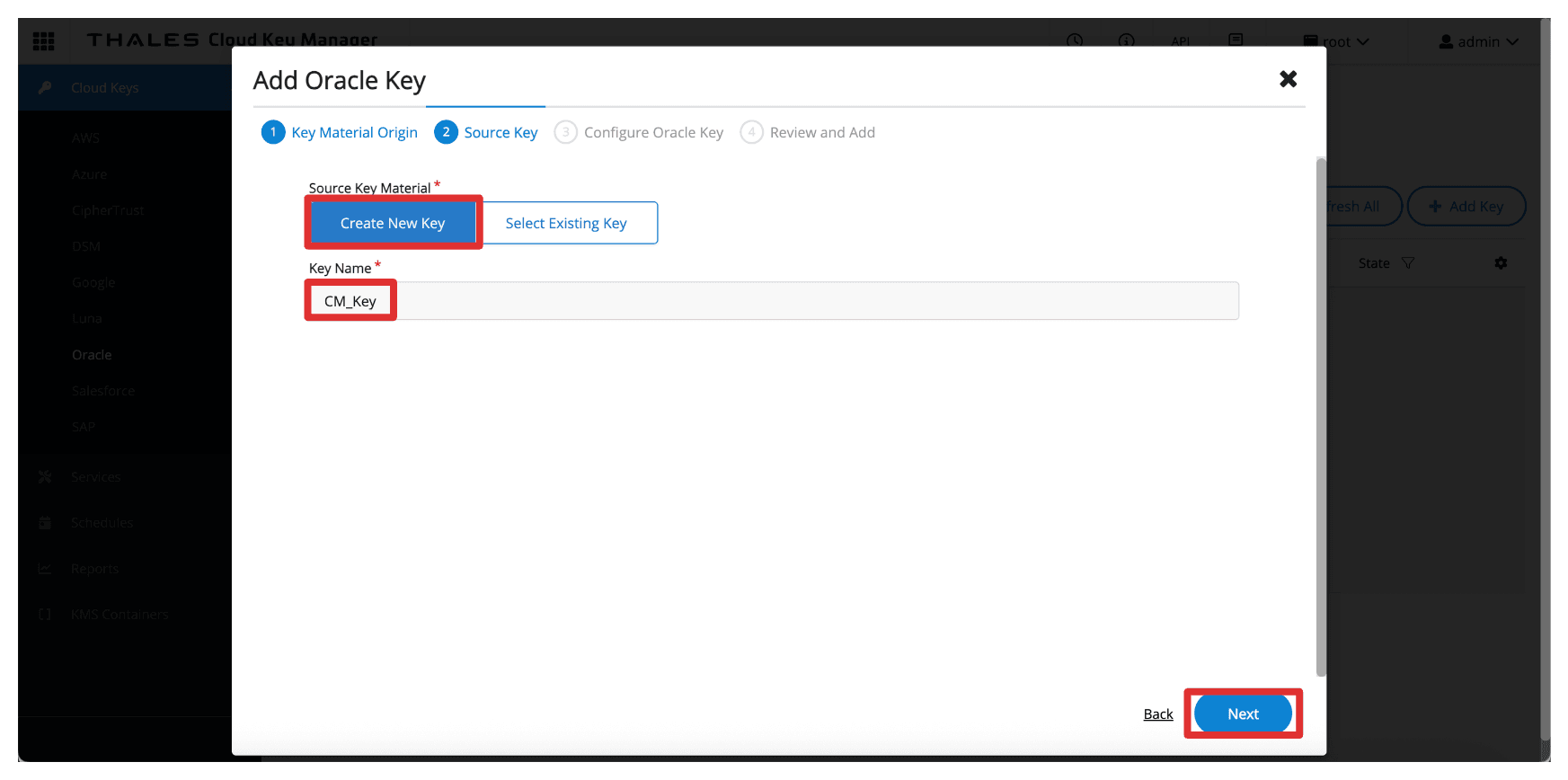

-

Geben Sie unter Quellschlüssel die folgenden Informationen ein.

- Wählen Sie unter Quellschlüsselmaterial die Option Neuen Schlüssel erstellen aus.

- Geben Sie den Namen (

CM_Key) des Schlüssels ein. - Klicken Sie anschließend auf Weiter.

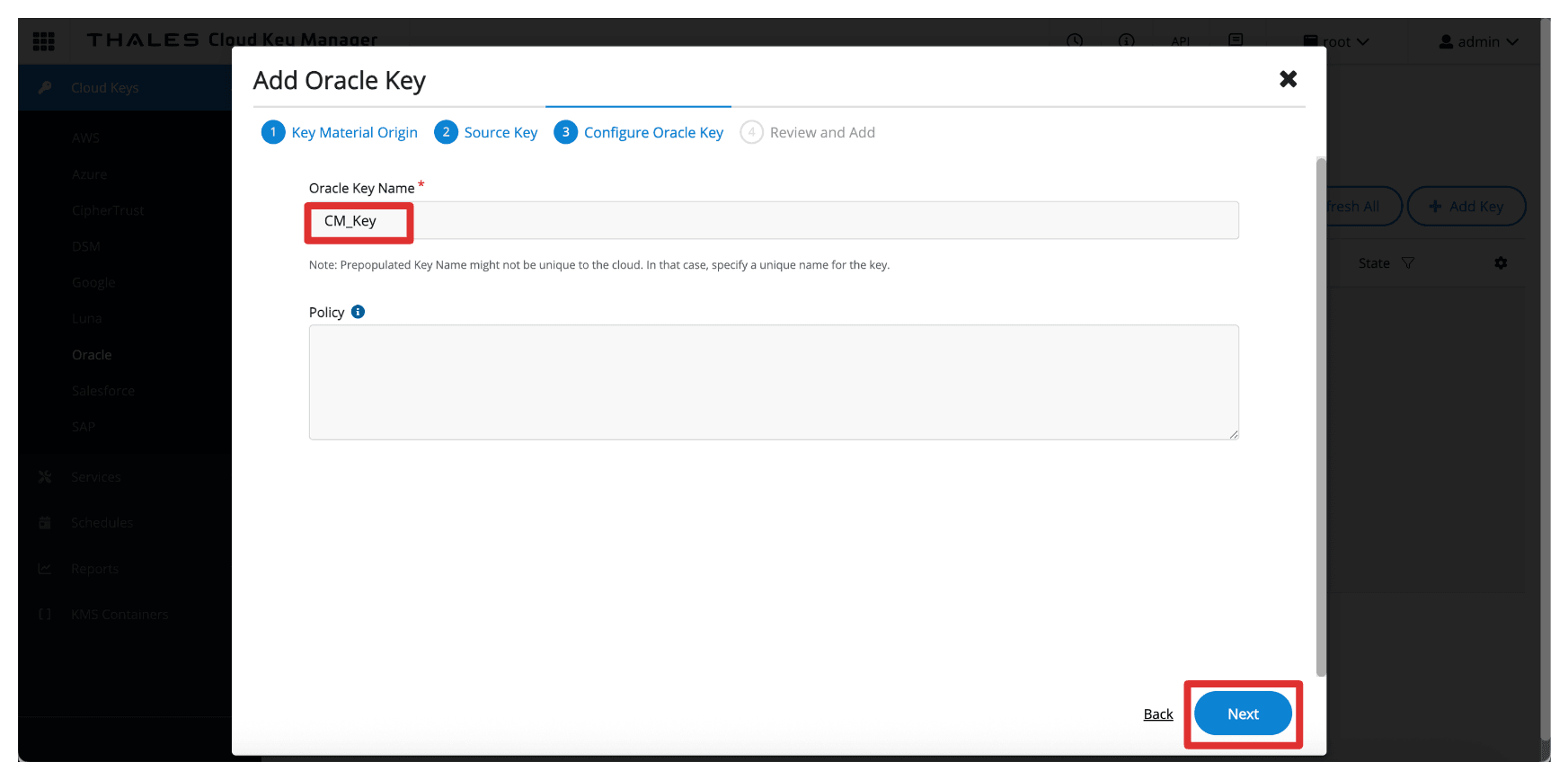

-

Geben Sie unter Oracle Key konfigurieren die folgenden Informationen ein.

- Geben Sie Oracle Key Name (

CM_Key) ein. - Klicken Sie anschließend auf Weiter.

- Geben Sie Oracle Key Name (

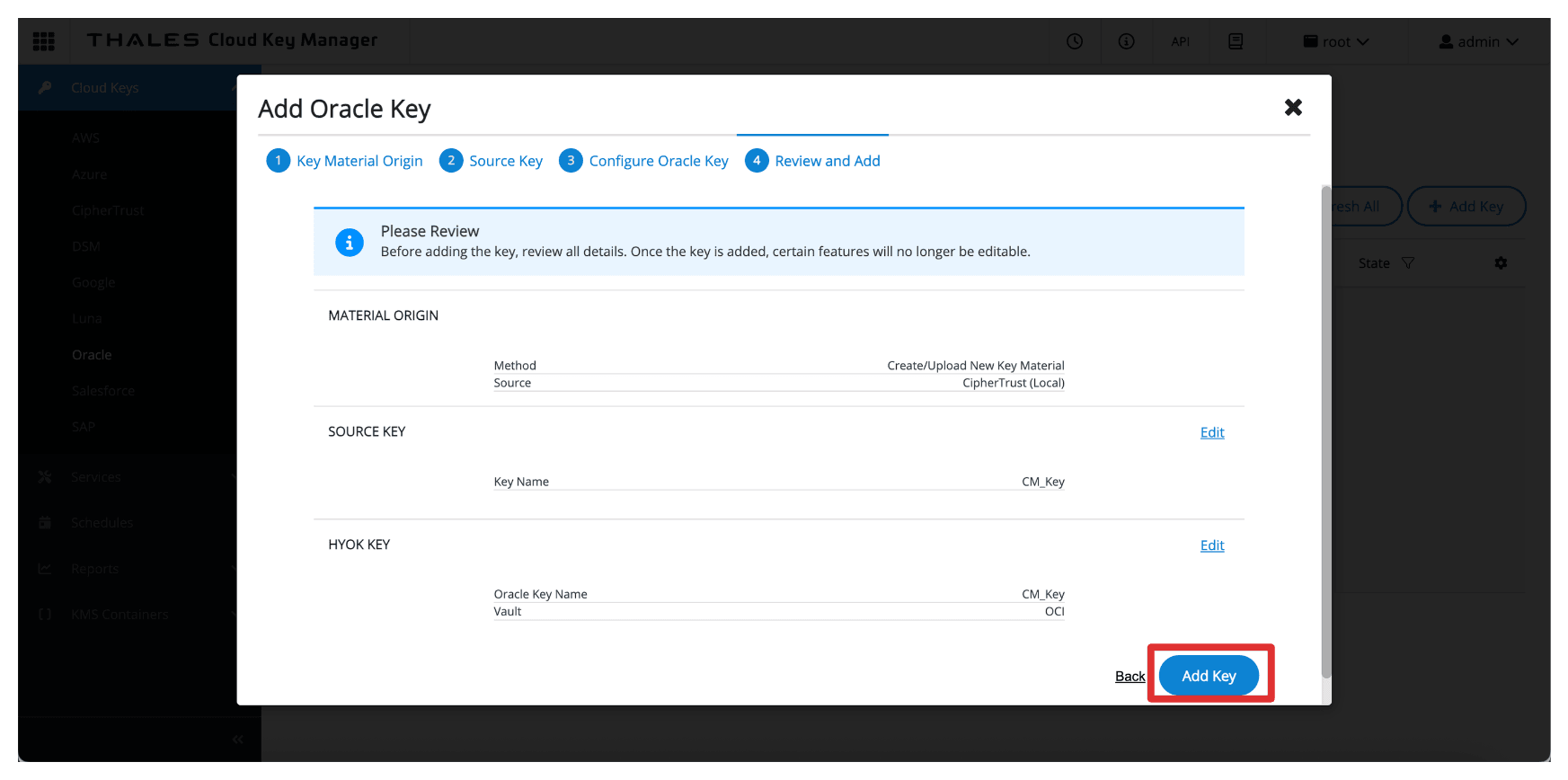

-

Klicken Sie auf Schlüssel hinzufügen.

-

Klicken Sie auf Schließen.

-

Beachten Sie den erstellten Schlüssel.

Nach dem Hinzufügen wird der Schlüssel über den externen Schlüsselverwaltungs-Vault für OCI verfügbar. Damit OCI-Services den Schlüssel verwenden können, müssen Sie jedoch eine Schlüsselreferenz in der OCI-Konsole erstellen, die in der nächsten Aufgabe behandelt wird.

Hinweis:

- Diese Schlüssel verlassen nie den Thales CipherTrust Manager.

- OCI sendet nur Verschlüsselungs-/Entschlüsselungsanforderungen an den externen Schlüsselmanager, um sicherzustellen, dass Sie stets die vollständige Kontrolle über das Schlüsselmaterial behalten.

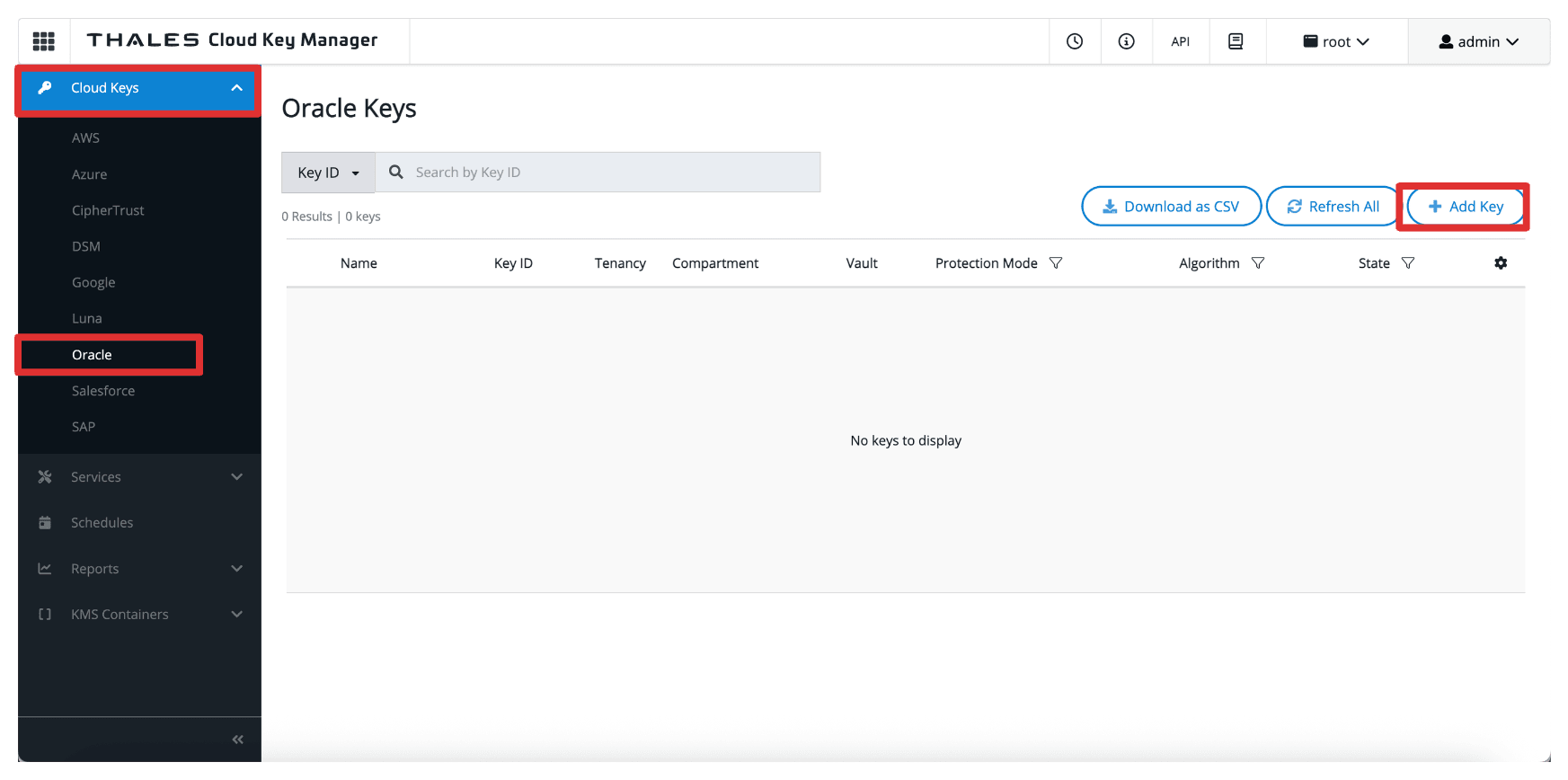

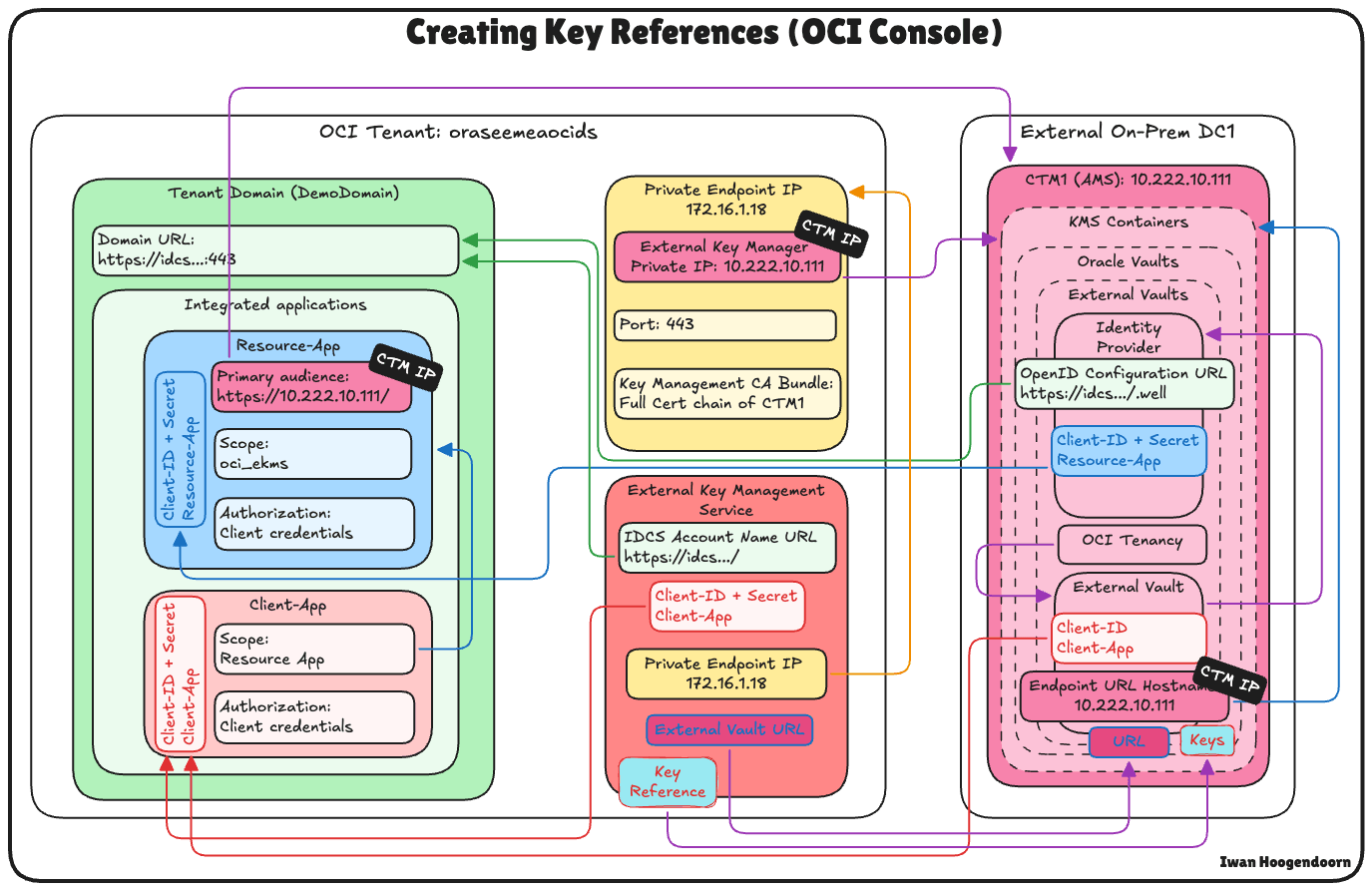

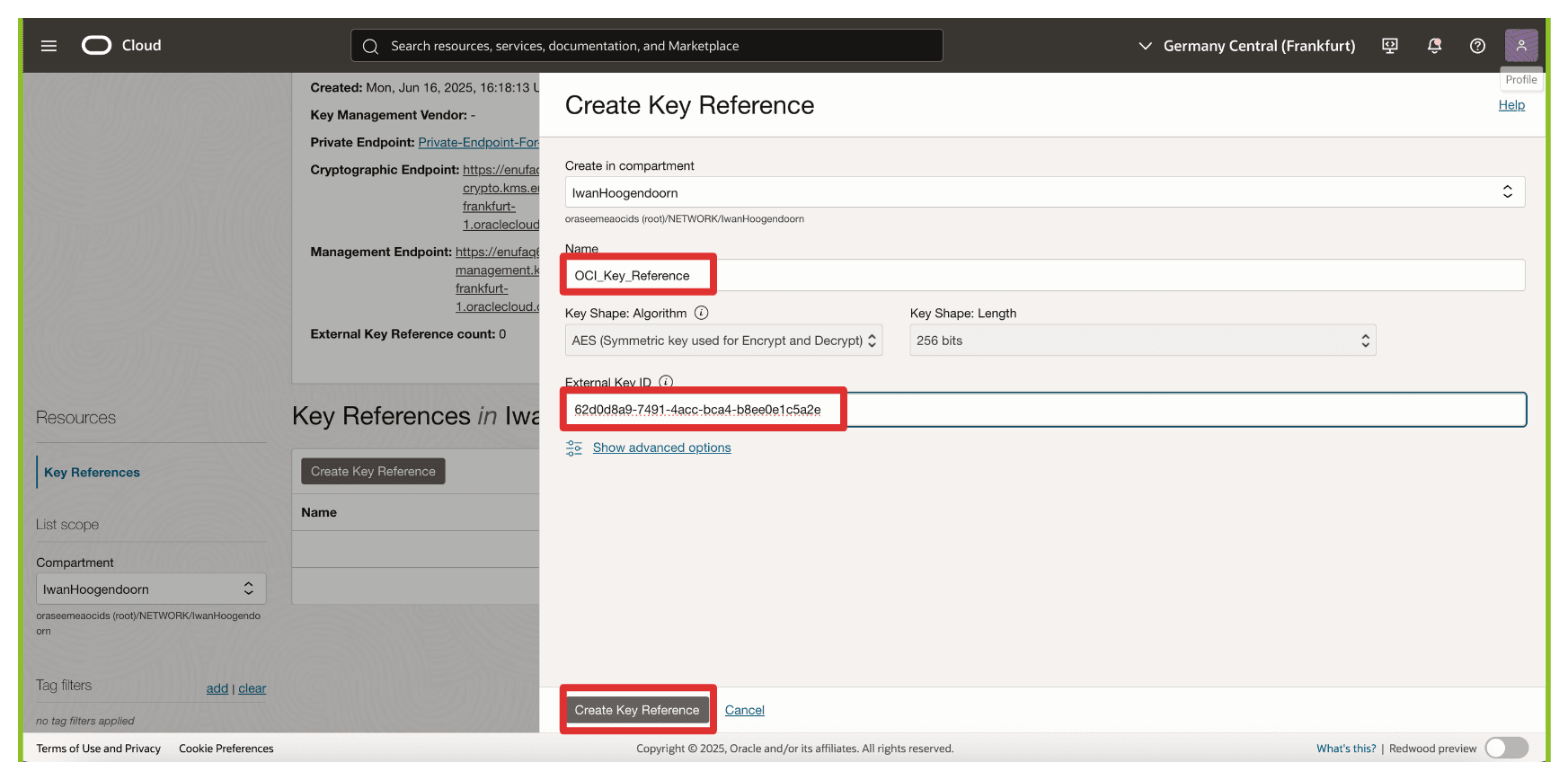

Aufgabe 10: Schlüsselreferenzen in OCI erstellen

Nachdem der externe Schlüssel erstellt oder in den Thales CipherTrust Manager importiert wurde, erstellen Sie als nächste Aufgabe eine Schlüsselreferenz in der OCI-Konsole. Eine Schlüsselreferenz fungiert als Zeiger, mit dem OCI-Services über den externen Schlüsselverwaltungs-Vault auf den in Ihrem Thales CipherTrust Manager gespeicherten externen Schlüssel zugreifen und diesen verwenden können.

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

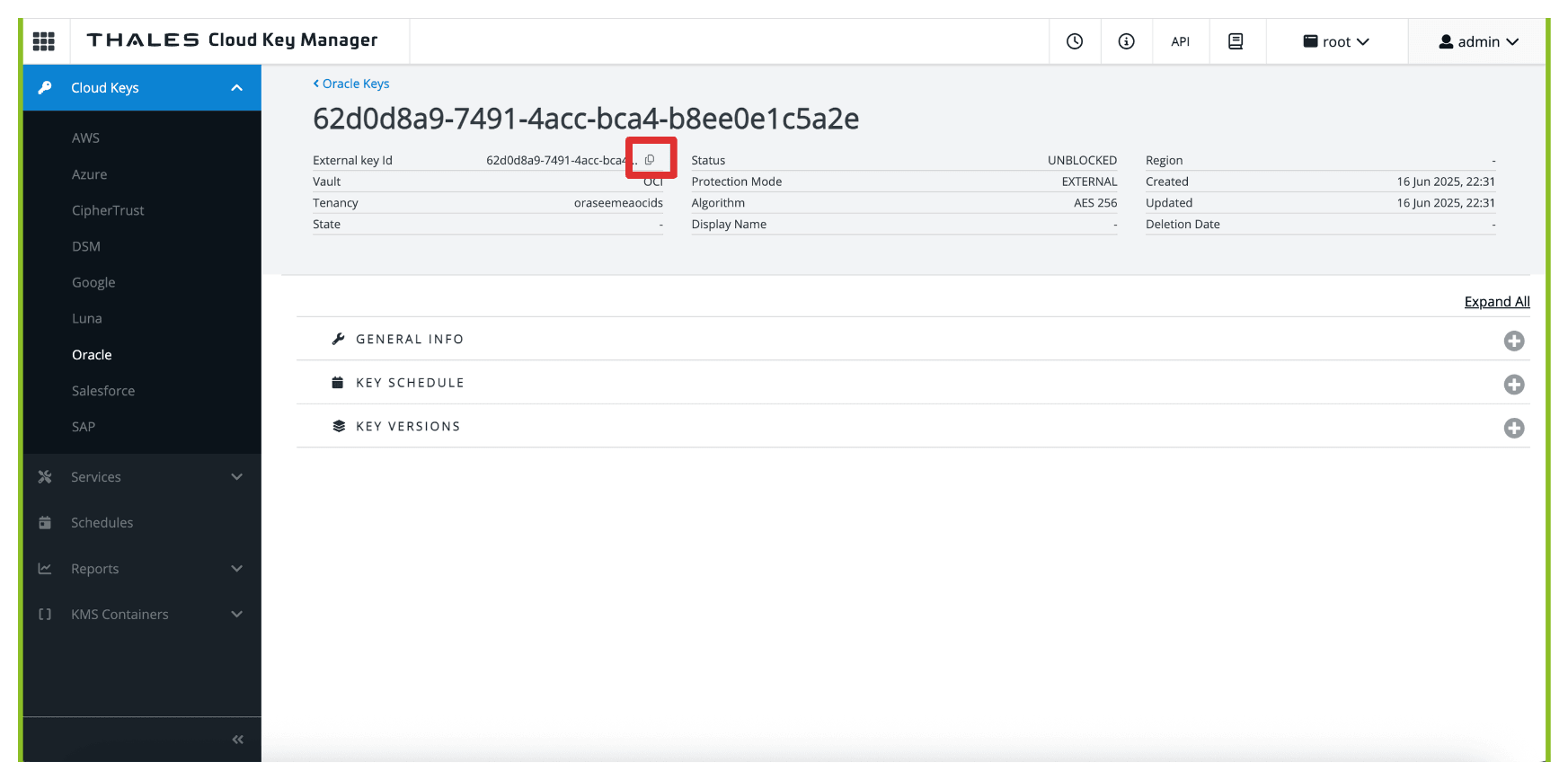

Gehen Sie zur Thales Cloud Key Manager-Konsole.

- Klicken Sie auf Cloud-Schlüssel.

- Klicken Sie auf Oracle.

- Klicken Sie auf Schlüssel, der in Aufgabe 9 erstellt wird.

-

Beachten Sie, dass der Schlüssel eine Externe Schlüssel-ID enthält. Kopieren Sie diese ID.

-

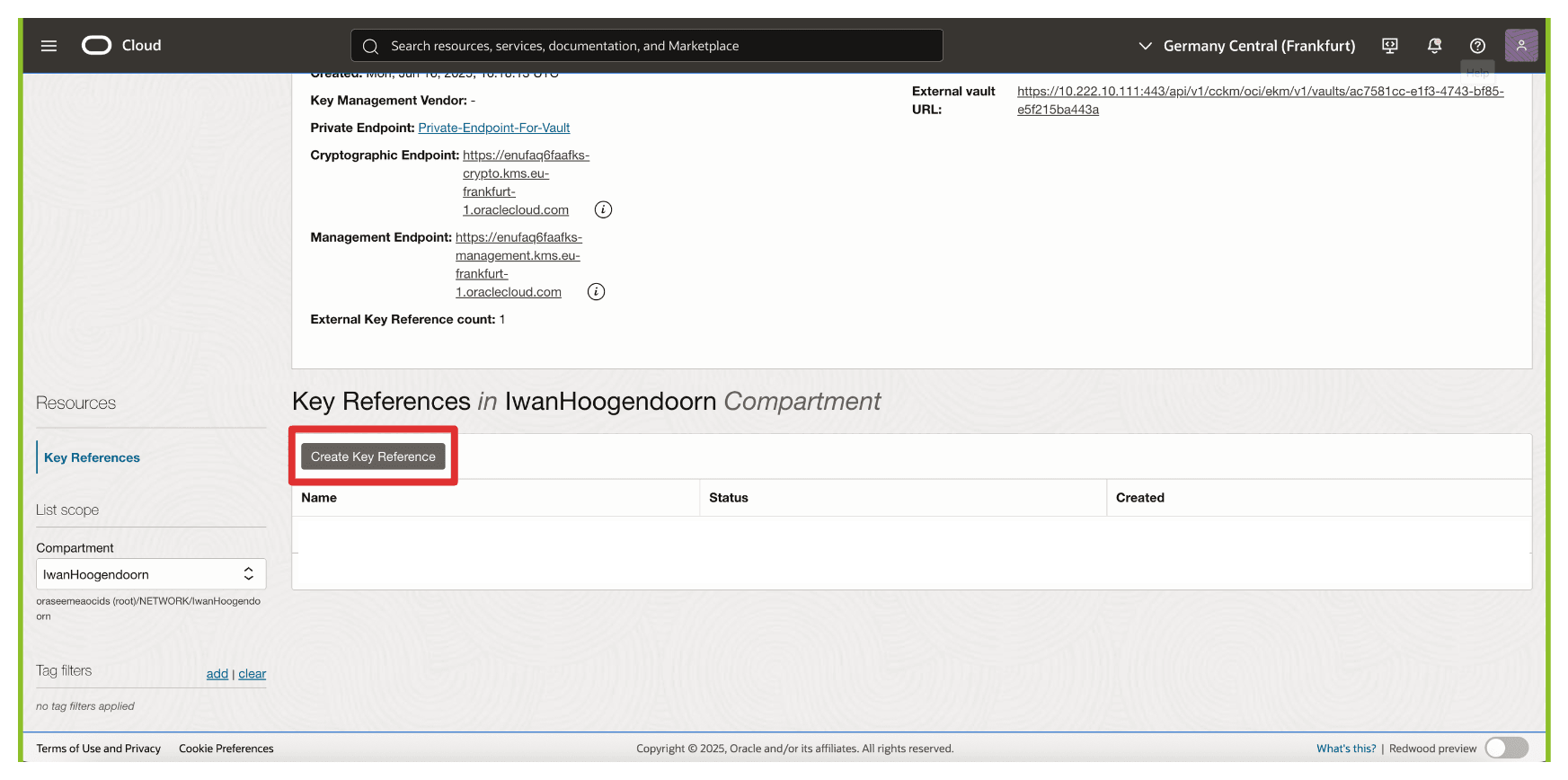

Kehren Sie zum Vault in OCI zurück, der in Aufgabe 9 erstellt wurde, und klicken Sie auf den Vault.

-

Bildlauf nach unten.

-

Klicken Sie auf Schlüsselreferenz erstellen.

-

Geben Sie unter Schlüsselreferenz erstellen die folgenden Informationen ein.

- Geben Sie Name (

OCI_Key_Reference) ein. - Geben Sie den kopierten Schlüssel External Key ID (Thales CipherTrust Manager) ein.

- Klicken Sie auf Schlüsselverweis erstellen.

- Geben Sie Name (

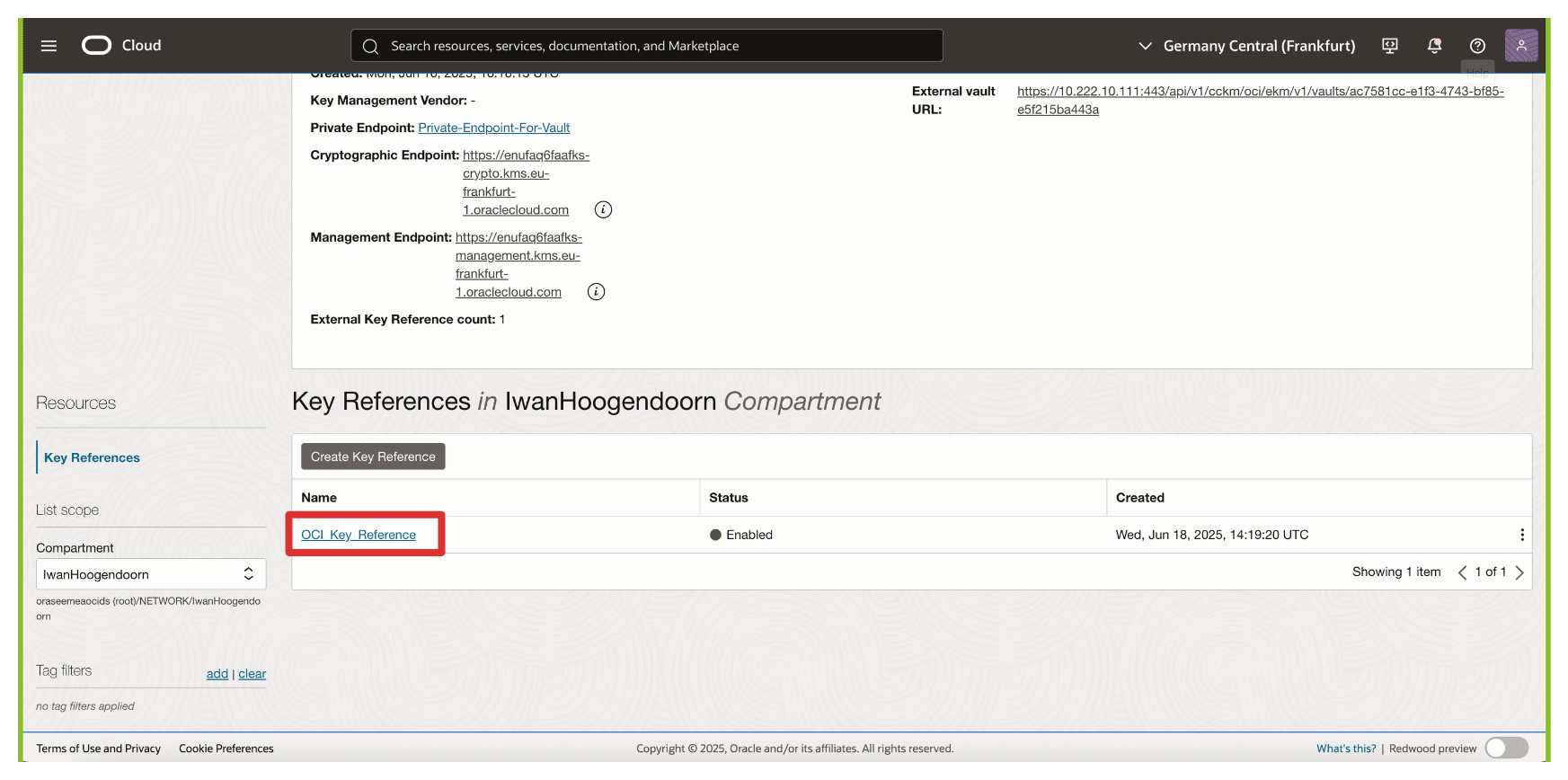

-

Beachten Sie, dass die Schlüsselreferenz erstellt wurde.

OCI verknüpft diese Schlüsselreferenz jetzt mit dem externen Schlüssel, der in Thales CipherTrust Manager verwaltet wird. Auf diese Weise können OCI-Services wie OCI Object Storage, OCI Block Volumes und andere kryptografische Anforderungen über den privaten Endpunkt an den externen Schlüssel senden. Im Gegensatz dazu bleibt das Schlüsselmaterial selbst völlig unter Ihrer Kontrolle.

Wir testen die Schlüsselreferenz sofort, indem wir sie an einen OCI Object Storage-Bucket anhängen, um zu prüfen, ob die Integration wie erwartet funktioniert.

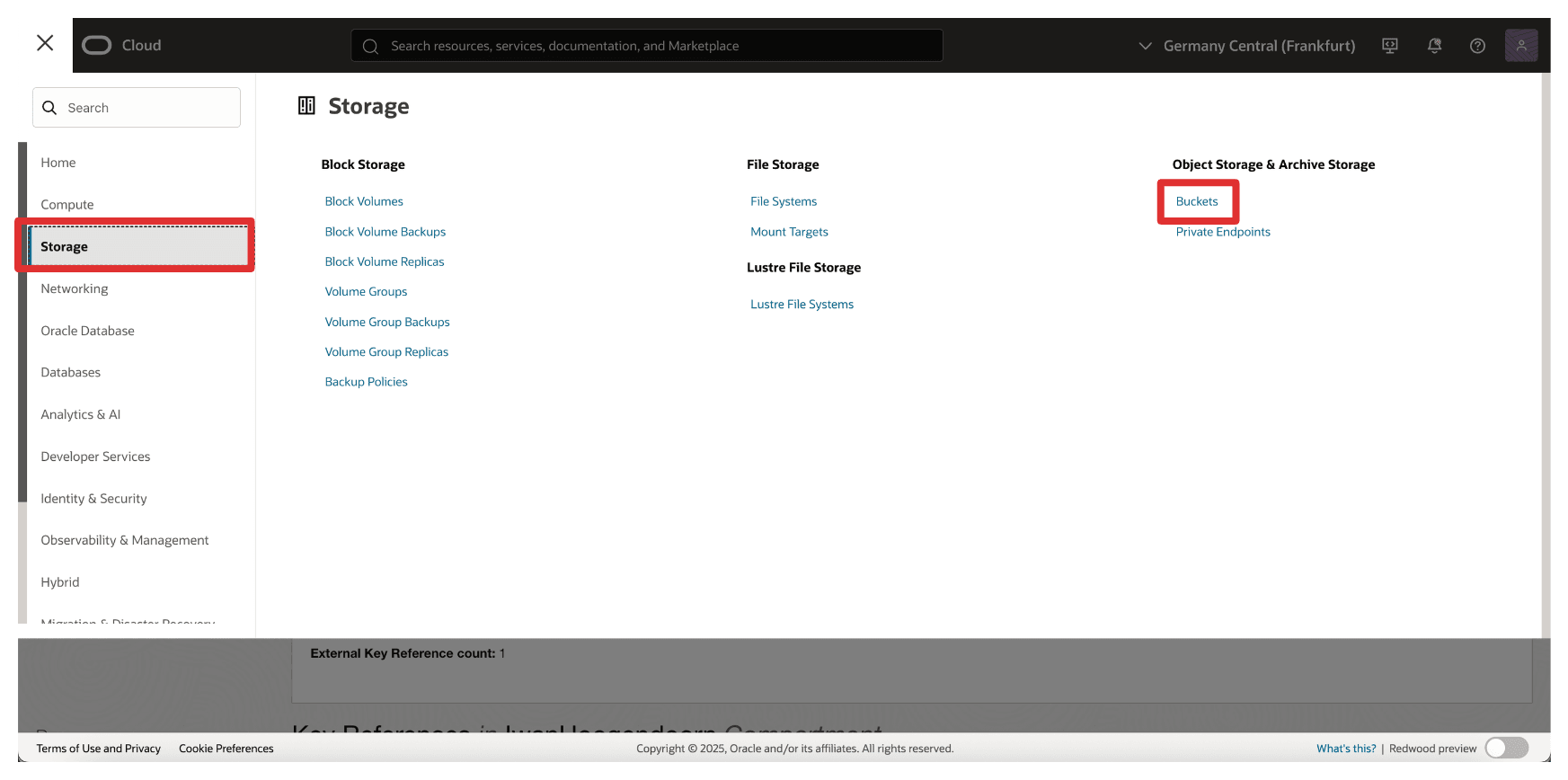

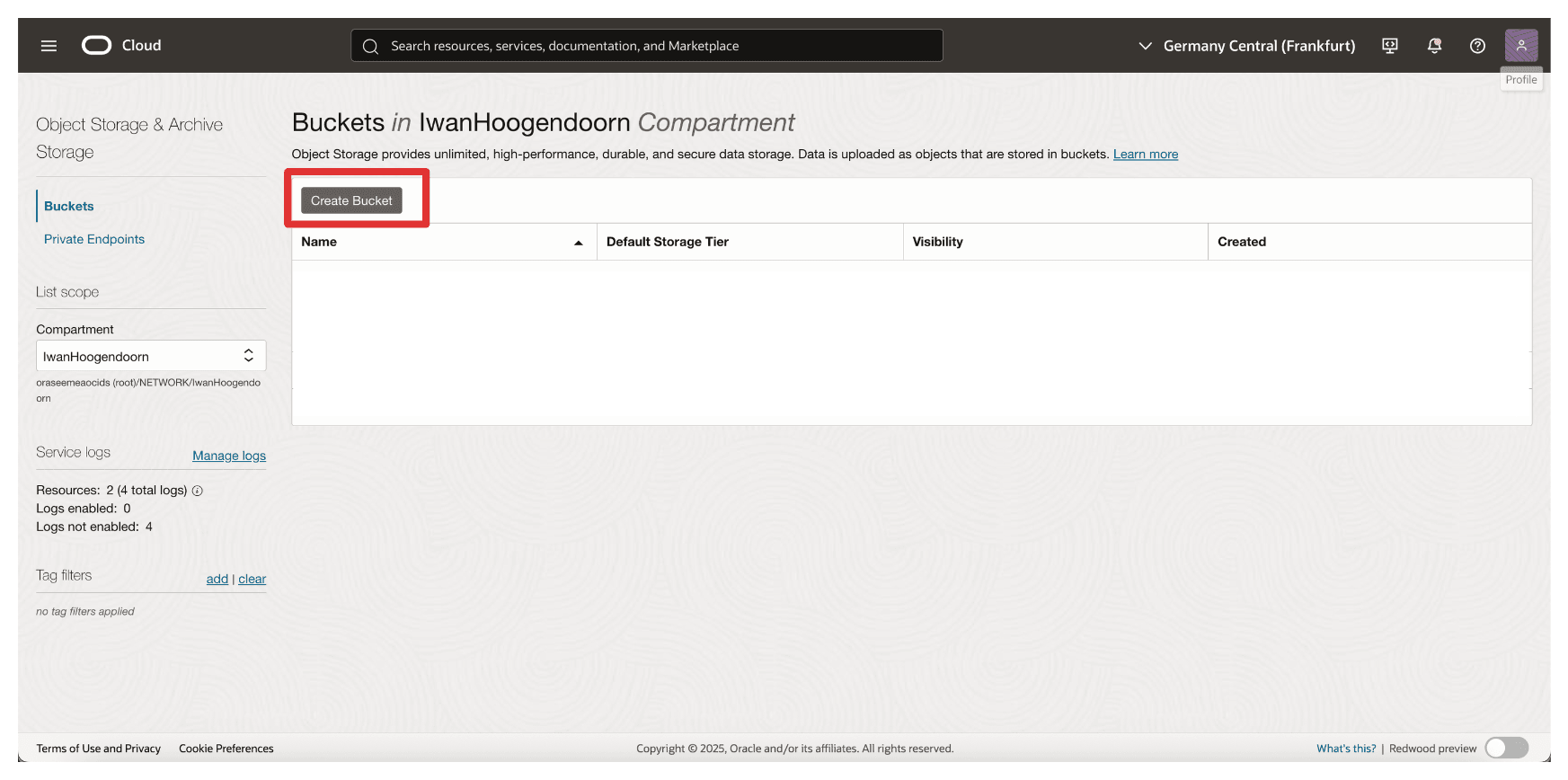

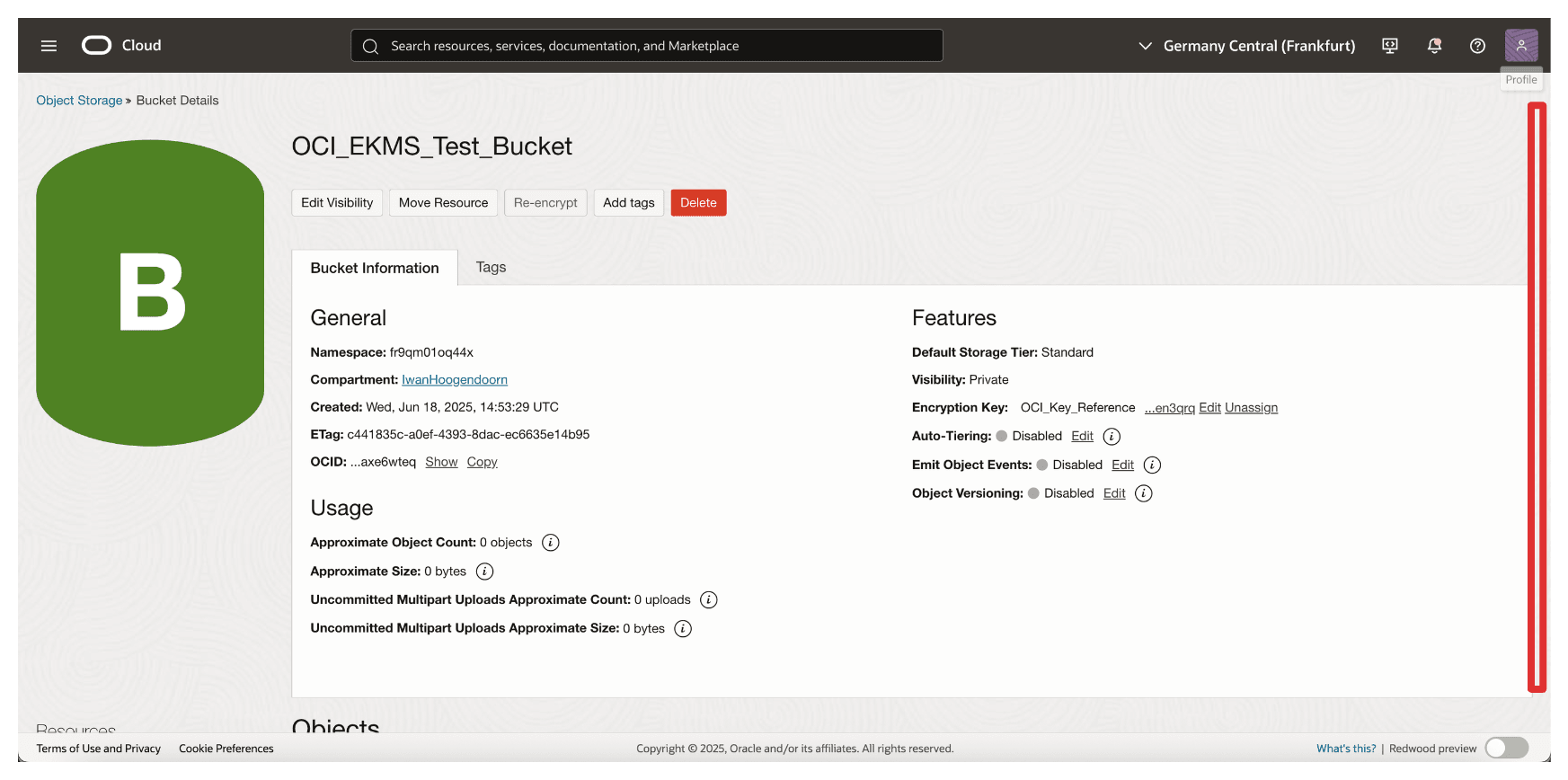

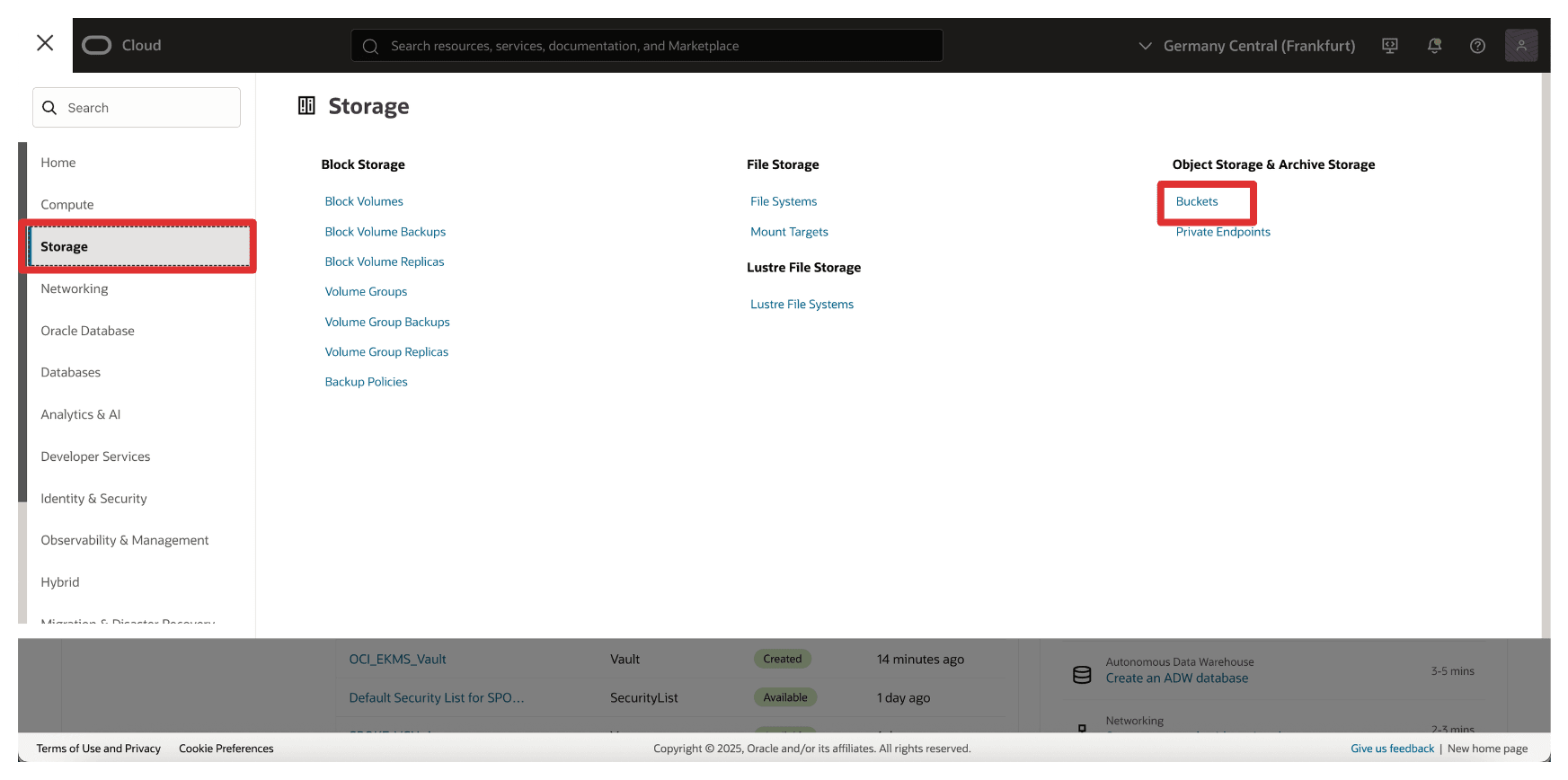

Aufgabe 11: OCI-Objektspeicher-Bucket mit vom Kunden verwalteten Schlüsseln erstellen

Sie können Ressourcen mit dem in OCI referenzierten externen Schlüssel verschlüsseln. In dieser Aufgabe erstellen wir einen OCI Object Storage-Bucket, der den externen, vom Kunden verwalteten Schlüssel verwendet, der im Thales CipherTrust Manager über den externen Key Management Vault gehostet wird.

Dieses Setup stellt sicher, dass alle im Bucket gespeicherten Objekte mit einem Schlüssel verschlüsselt werden, den Sie vollständig kontrollieren. Dabei werden strenge Compliance-, Souveränitäts- oder interne Policy-Anforderungen erfüllt.

Die folgende Abbildung zeigt die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Speicher, und klicken Sie auf Buckets.

-

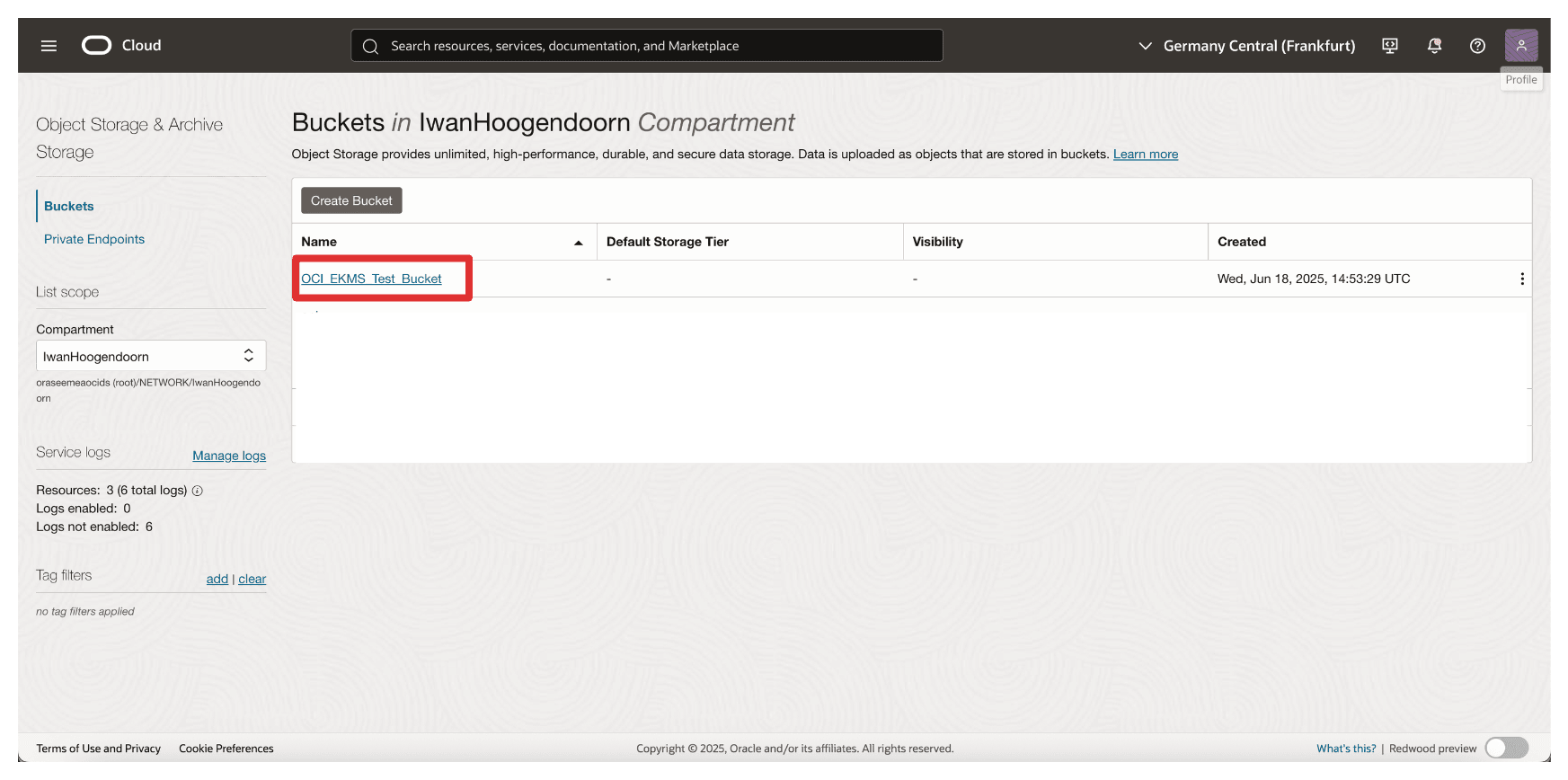

Klicken Sie auf Bucket erstellen.

-

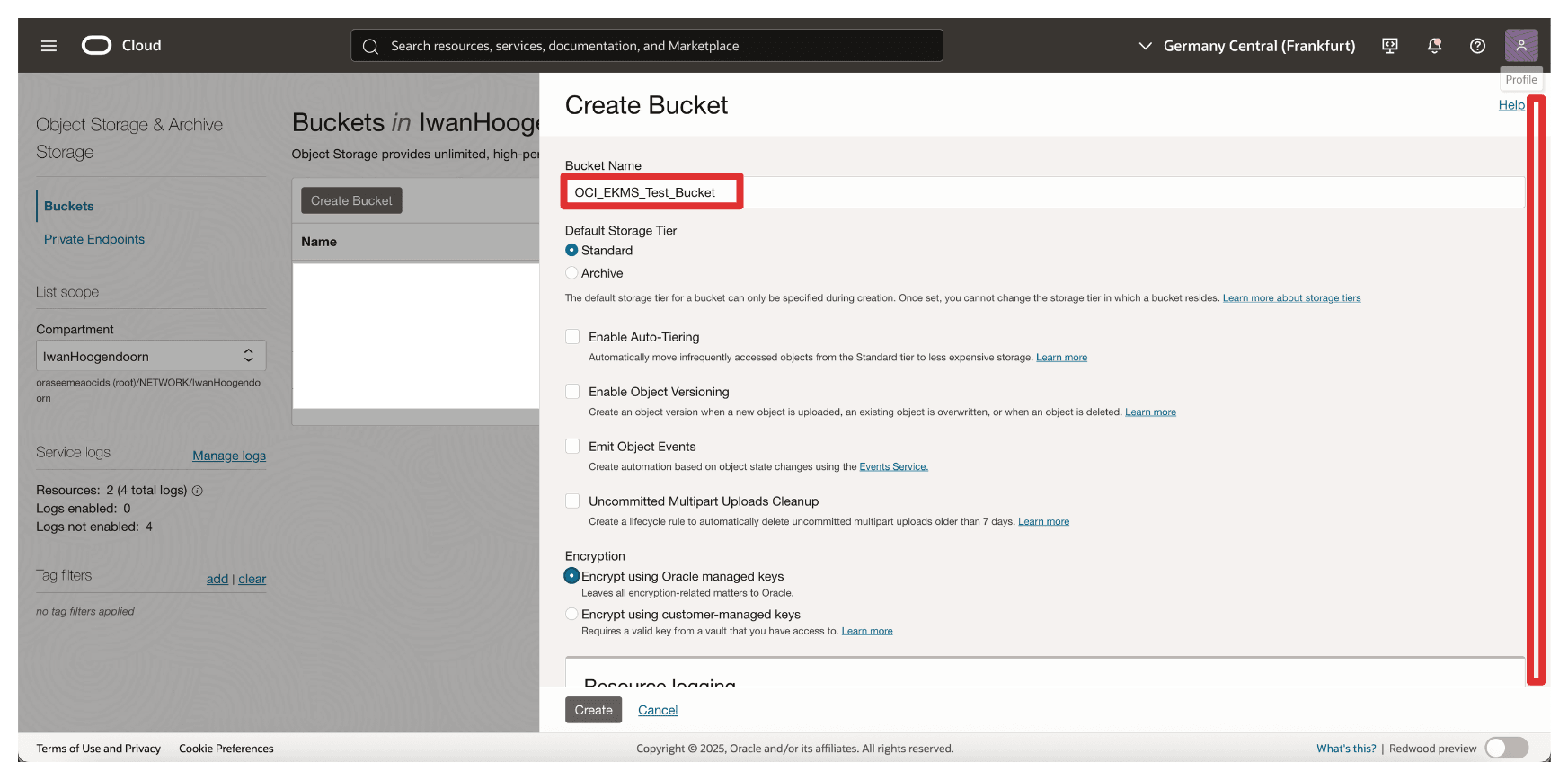

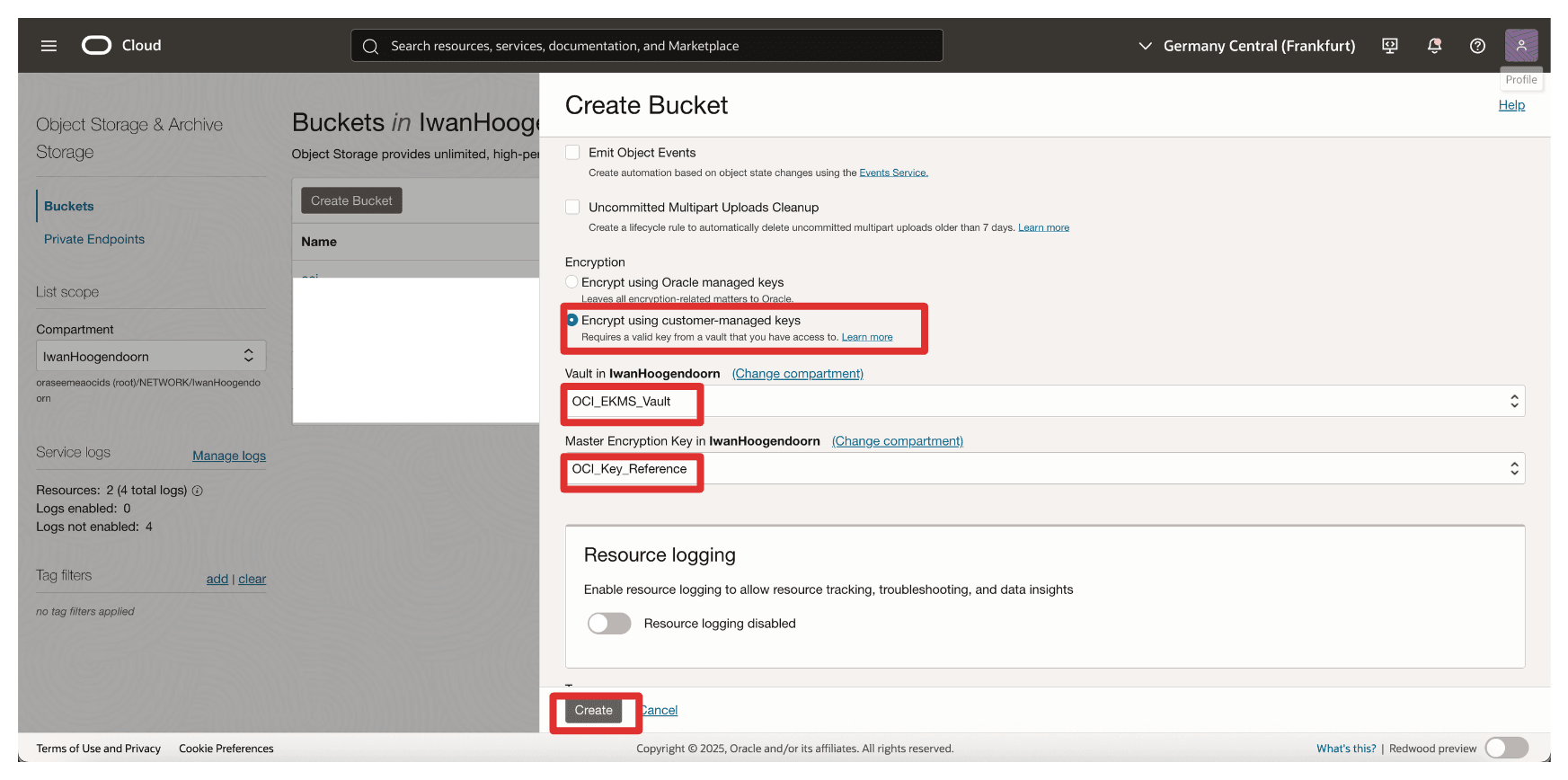

Geben Sie unter Bucket erstellen die folgenden Informationen ein.

- Geben Sie Name (

OCI_EKMS_Test_Bucket) ein. - Bildlauf nach unten.

- Wählen Sie in Verschlüsselung die Option Mit Vom Kunden verwalteten Schlüsseln verschlüsseln aus.

- Wählen Sie unter Vault die External Key Management Vault-Erstellung in Aufgabe 8 aus.

- Wählen Sie unter Schlüssel die Schlüsselreferenz aus, die in Aufgabe 10 erstellt wurde.

- Klicken Sie auf Erstellen.

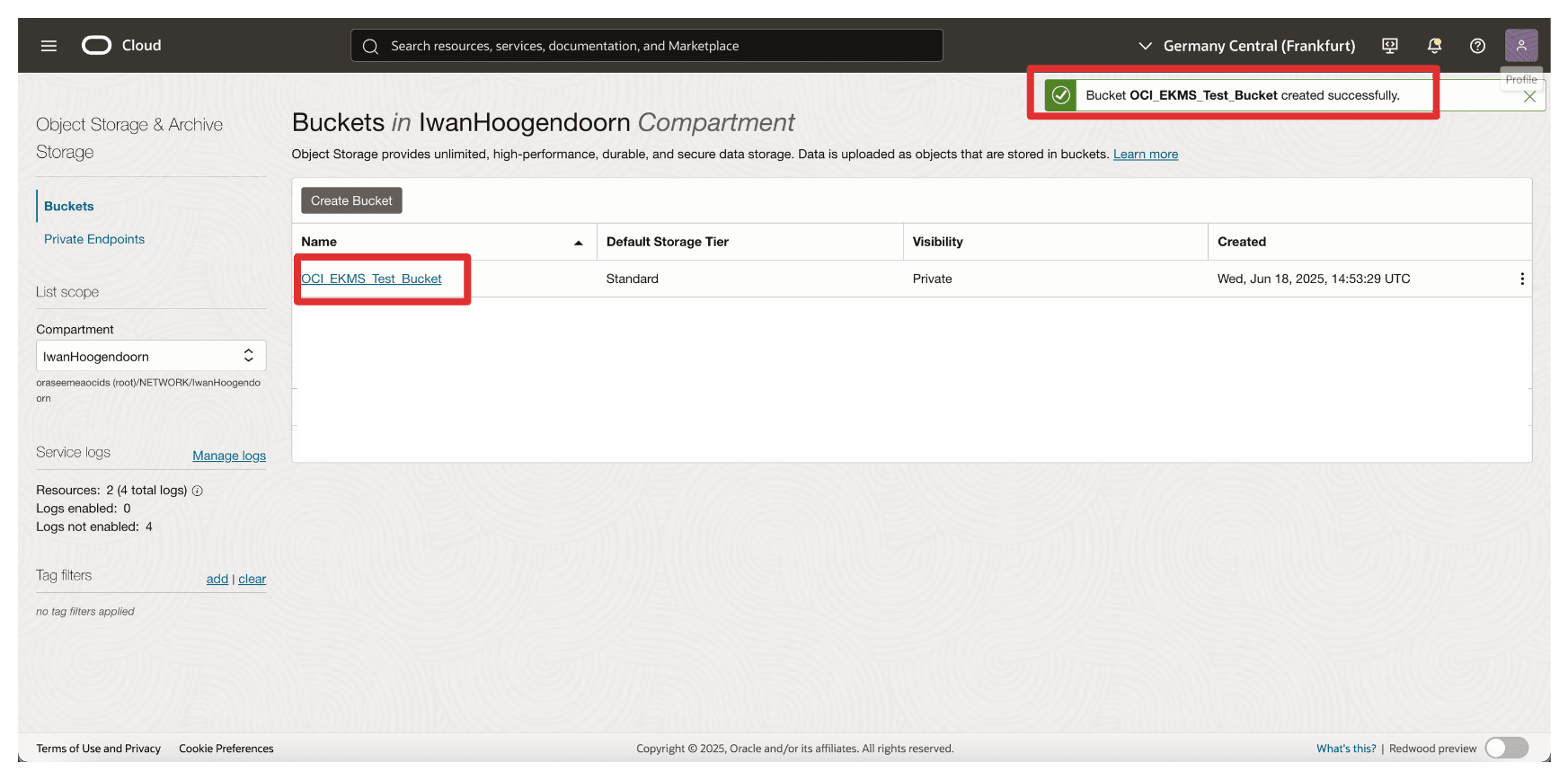

- Geben Sie Name (

-

Beachten Sie, dass der Bucket erstellt wird. Klicken Sie auf den Bucket.

-

Sie können nach unten scrollen, um Dateien hochzuladen, oder sie leer lassen.

-

Navigieren Sie zum Home-Bildschirm der OCI-Konsole oder einer anderen Seite.

Nachdem der Bucket erstellt wurde, werden alle darin gespeicherten Daten mit dem externen Schlüssel verschlüsselt, der von Thales CipherTrust Manager verwaltet wird. Dadurch wird sichergestellt, dass OCI sich für den Zugriff und die Kontrolle auf Ihre Schlüsselinfrastruktur verlässt und vollständige Hold Your Own Key-(HYOK-)Funktionen ermöglicht.

Angenommen, der externe Schlüssel ist nicht verfügbar (z.B. in Thales CipherTrust Manager deaktiviert oder blockiert). In diesem Fall wird der Zugriff auf den Bucket und dessen Inhalt verweigert. Dies bietet einen leistungsstarken Kontrollpunkt für Ihre Datensicherheitslage. Das werden wir in der nächsten Aufgabe testen.

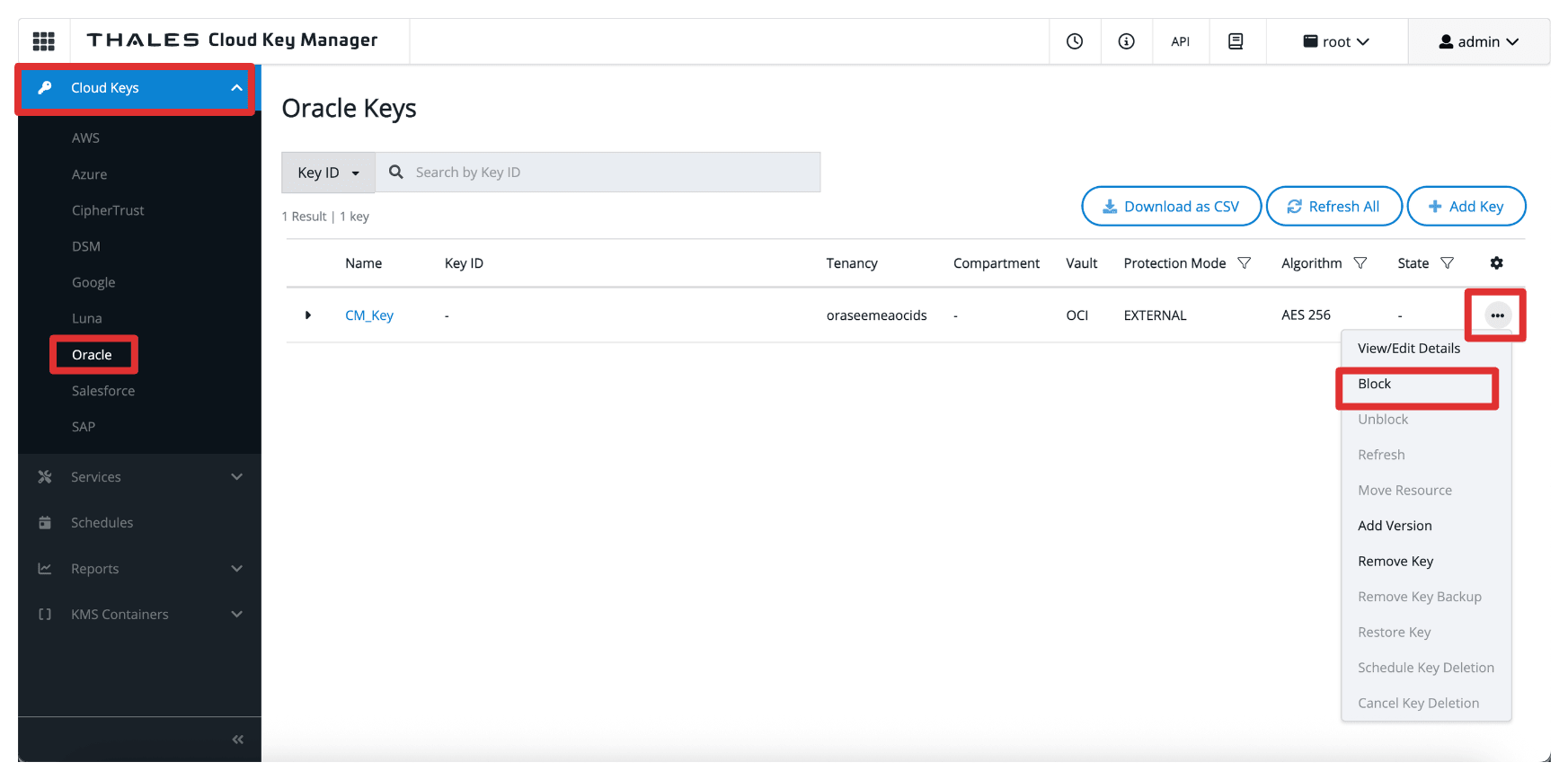

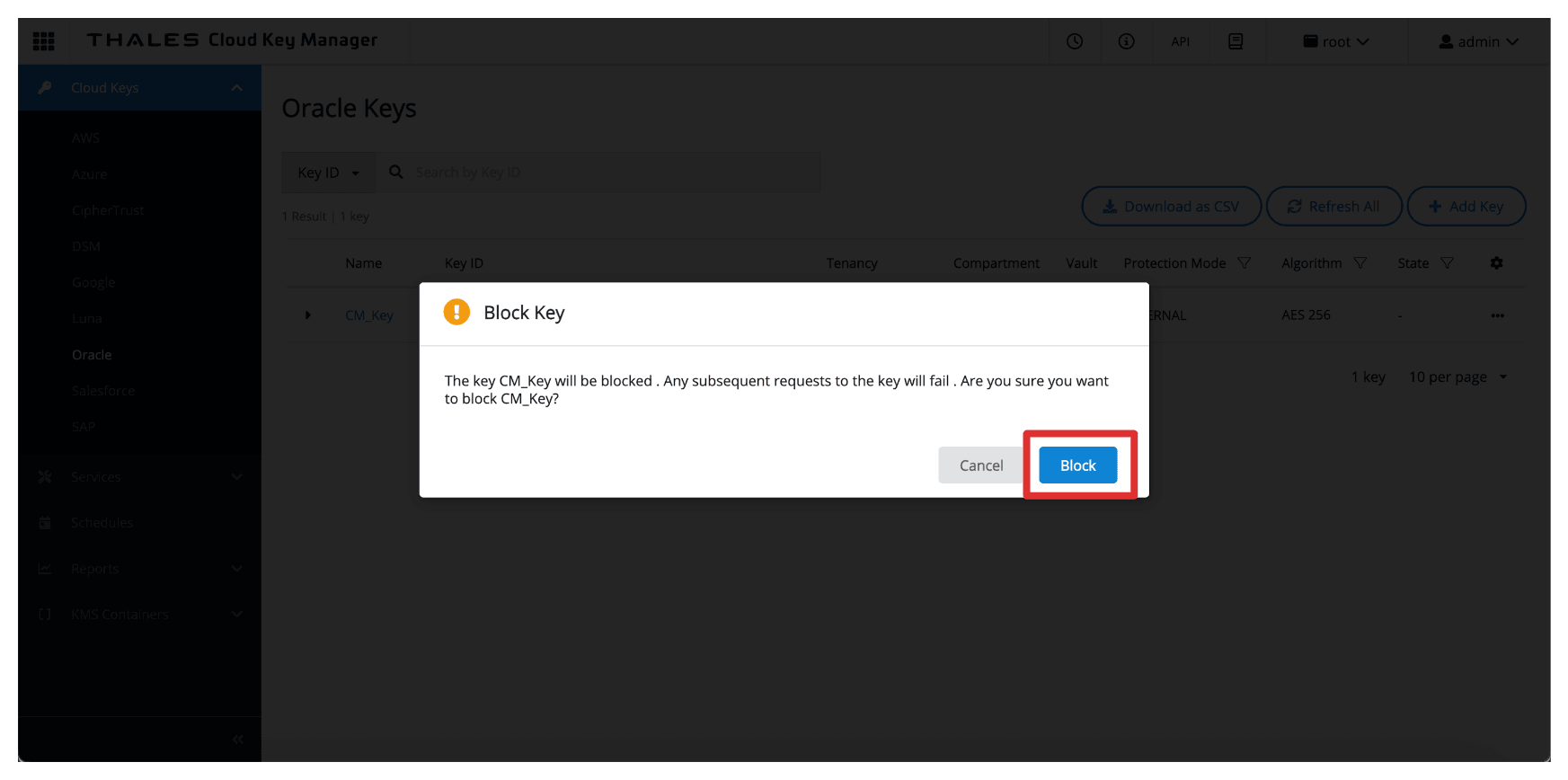

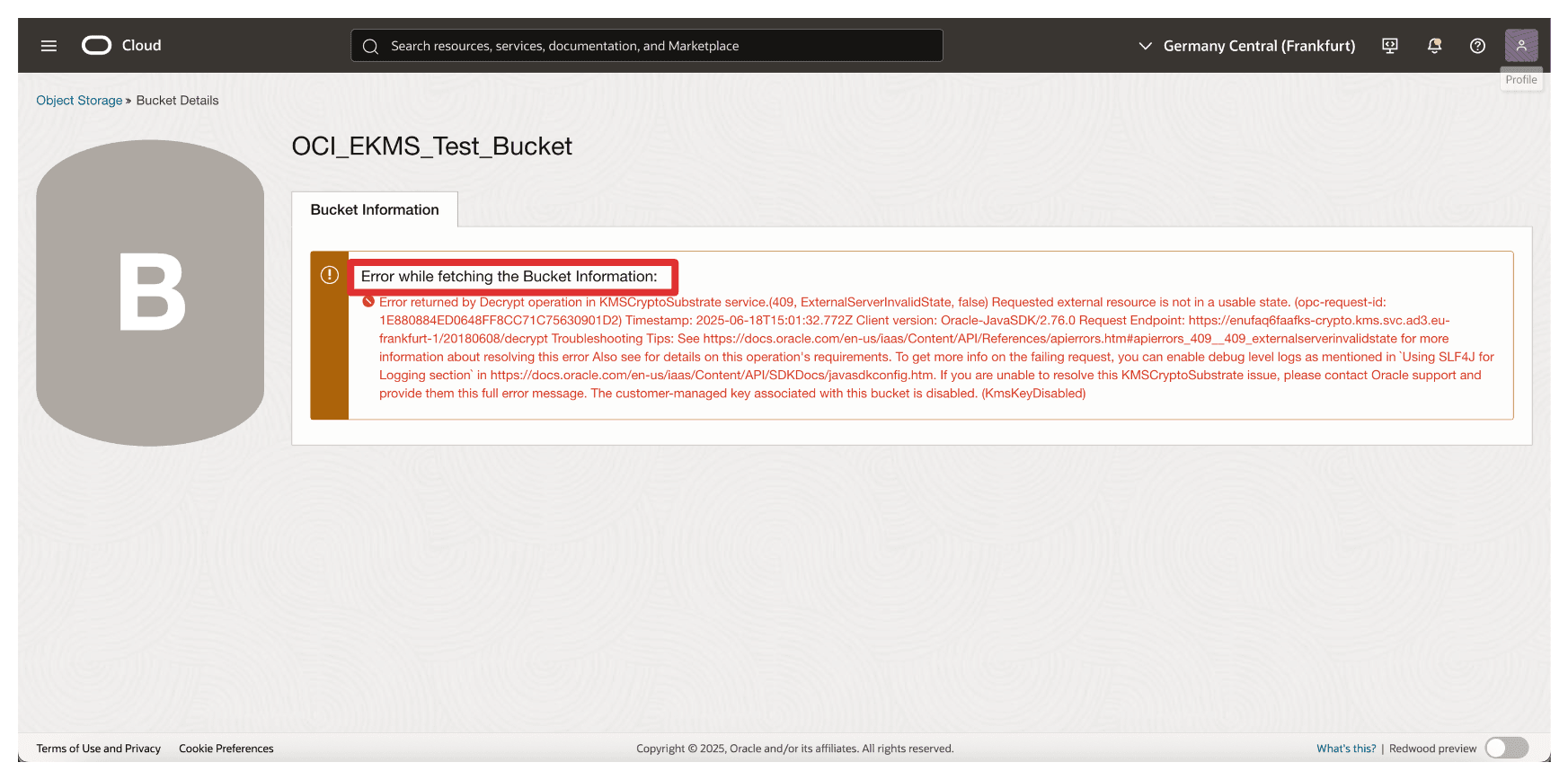

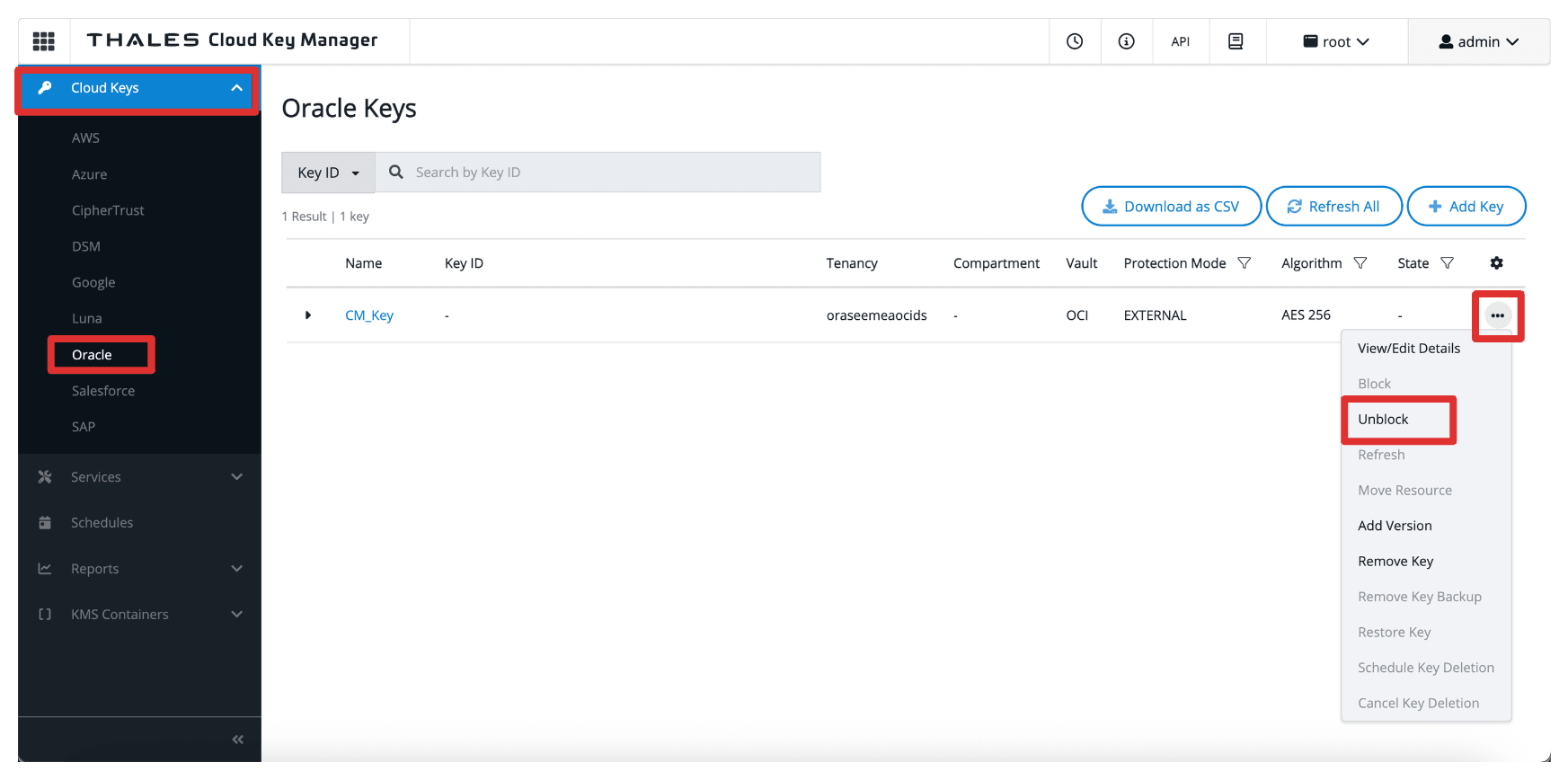

Aufgabe 12: Blockieren und Entsperren von Oracle-Schlüsseln und Testen der OCI Object Storage-Bucket-Barrierefreiheit in Thales CipherTrust Manager und OCI

Einer der Hauptvorteile des Hold Your Own Key-(HYOK-)Modells ist die Möglichkeit, vollständige Betriebskontrolle über Ihre Verschlüsselungsschlüssel zu erhalten, einschließlich der Möglichkeit, diese jederzeit zu blockieren oder zu entsperren. In diesem Abschnitt wird erläutert, wie Sie mit Thales CipherTrust Manager den Zugriff auf einen von Oracle verwalteten Objektspeicher-Bucket kontrollieren, indem Sie den externen Schlüssel blockieren oder entsperren.

Durch das Blockieren eines Schlüssels wird der Zugriff auf alle OCI-Ressourcen eingeschränkt, die mit diesem Schlüssel verschlüsselt sind, ohne den Schlüssel oder die Daten zu löschen. Wird die Sperre aufgehoben, wird der Zugriff wiederhergestellt.

-

Gehen Sie zur Thales Cloud Key Manager-Konsole.

- Klicken Sie auf Cloud-Schlüssel.

- Klicken Sie auf Oracle.

- Klicken Sie auf die drei Punkte am Ende der Taste.

- Wählen Sie Blockieren aus.

-

Wählen Sie Blockieren aus.

-

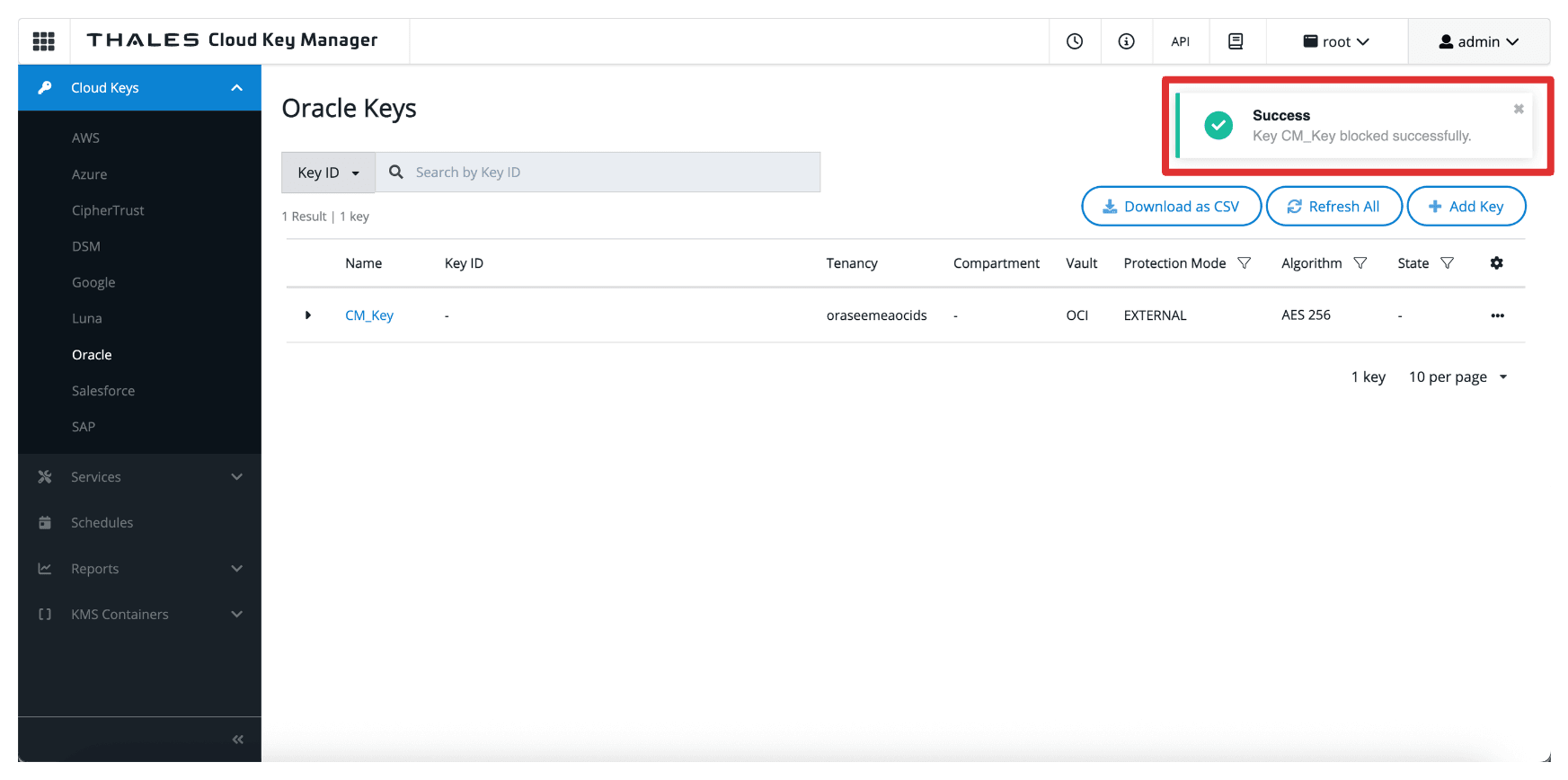

Beachten Sie, dass der Schlüssel jetzt im Thales-Manager CipherTrust blockiert ist.

-

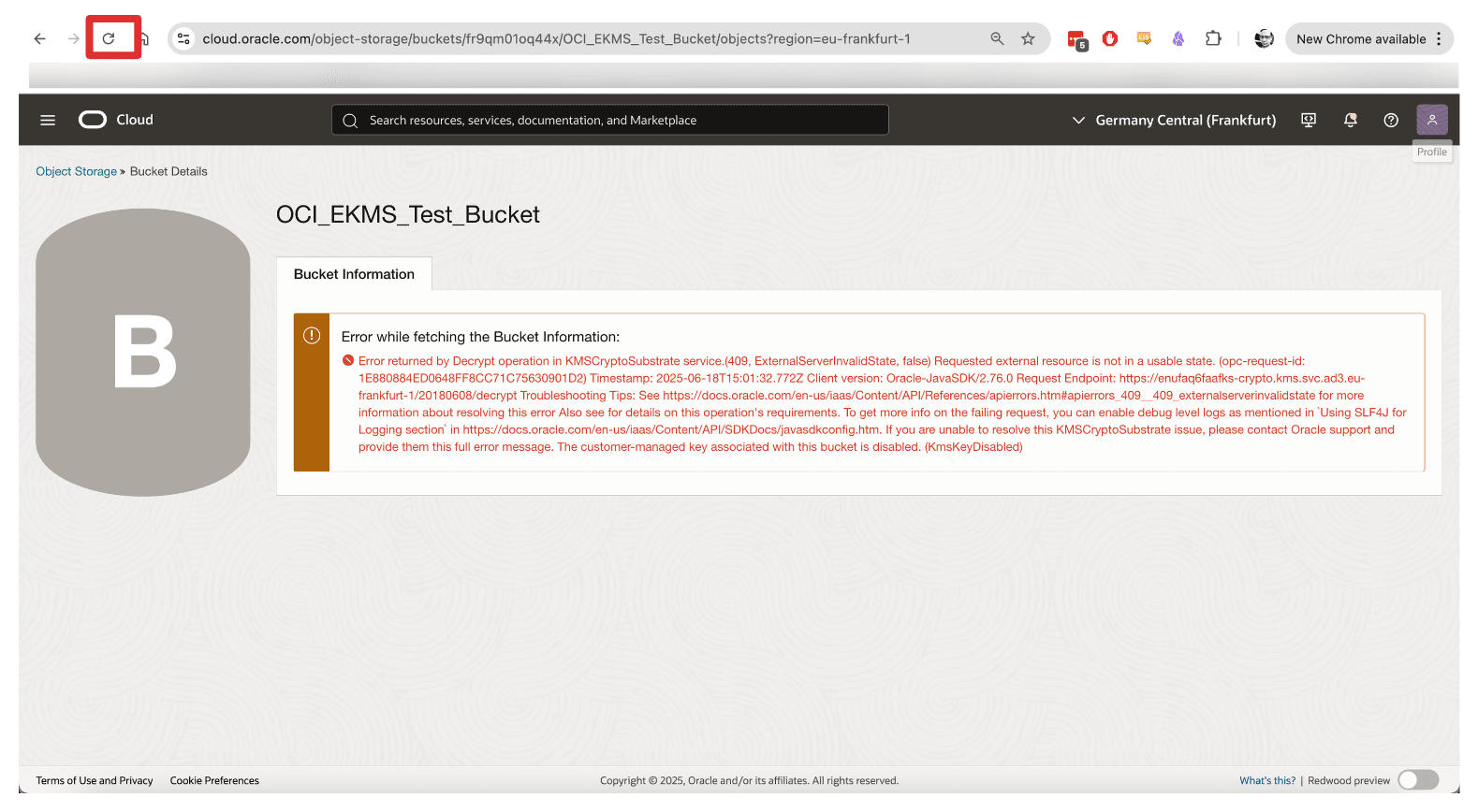

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Speicher, und klicken Sie auf Buckets.

-

Klicken Sie auf den Bucket, der in Aufgabe 11 erstellt wurde.

-

Beachten Sie, dass jetzt ein Fehler auftritt und Sie nicht auf den Bucket oder eine im Bucket hochgeladene Datei zugreifen können.

Jetzt lassen Sie uns den Schlüssel in Thales CipherTrust Manager wieder entsperren.

Das folgende Diagramm veranschaulicht die in dieser Aufgabe eingerichteten Komponenten und Konfigurationen.

-

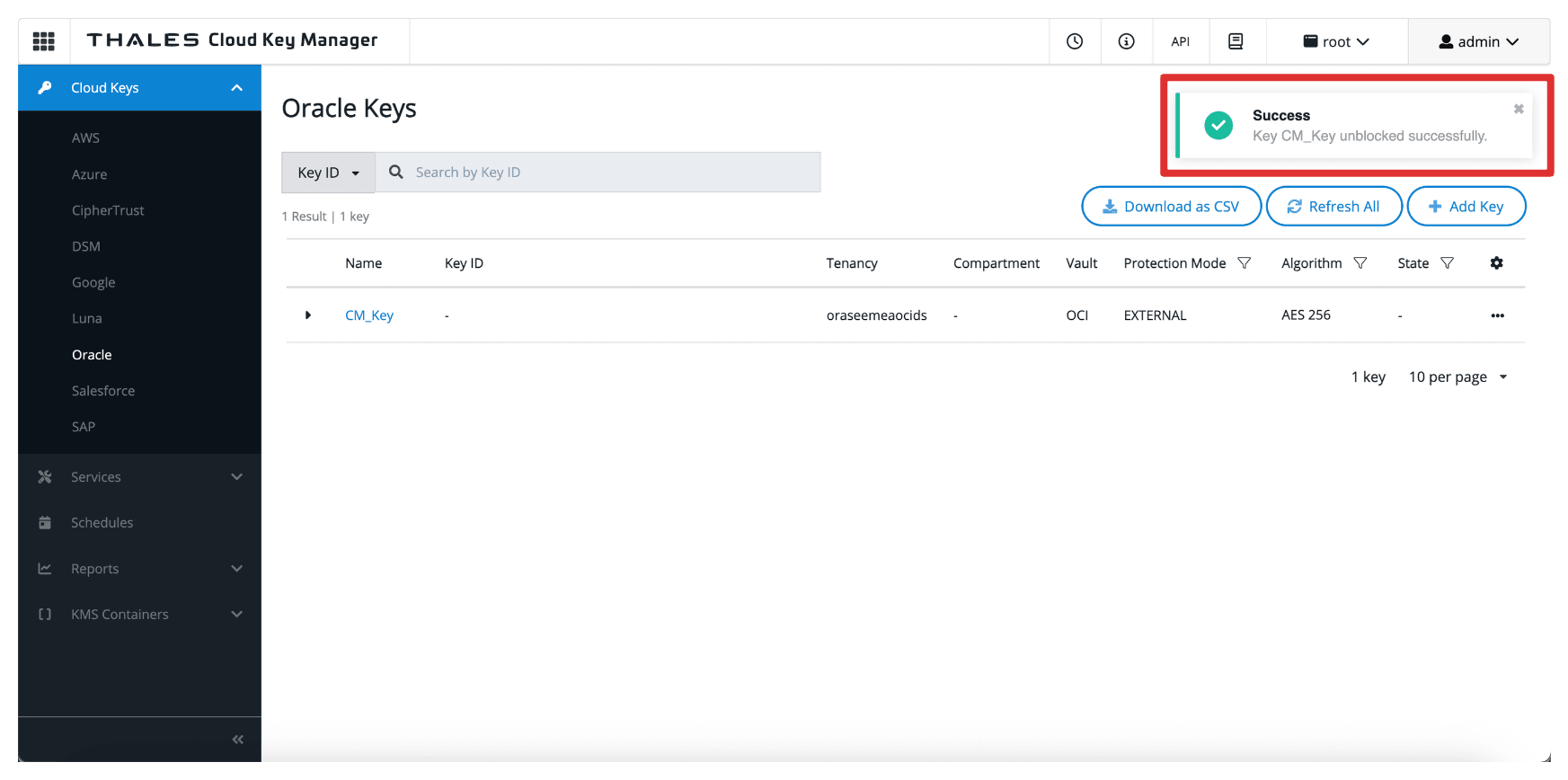

Gehen Sie zur Thales Cloud Key Manager-Konsole.

- Klicken Sie auf Cloud-Schlüssel.

- Klicken Sie auf Oracle.

- Klicken Sie auf die drei Punkte am Ende des Tasten.

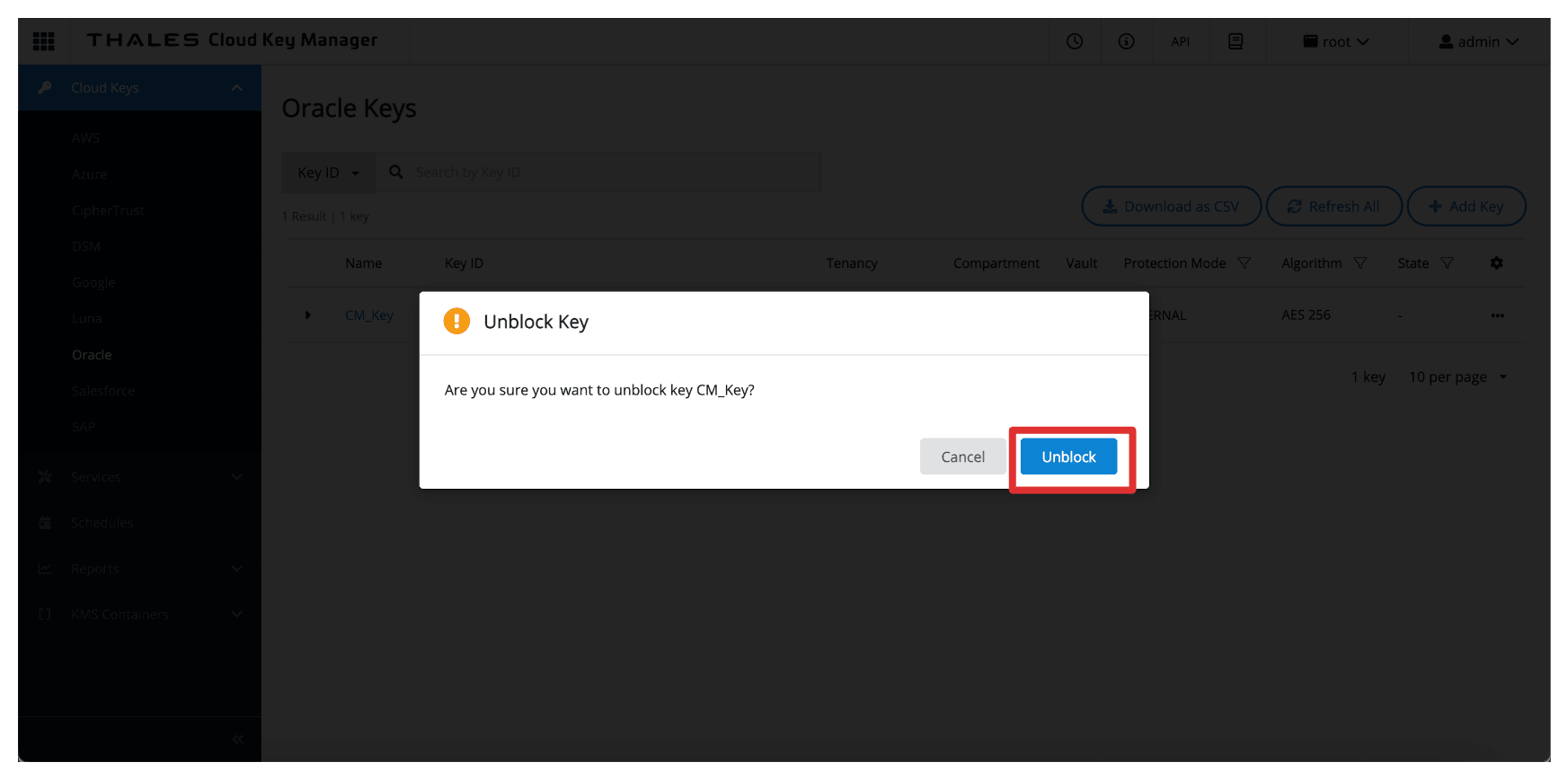

- Wählen Sie Entsperren.

-

Wählen Sie Entsperren.

-

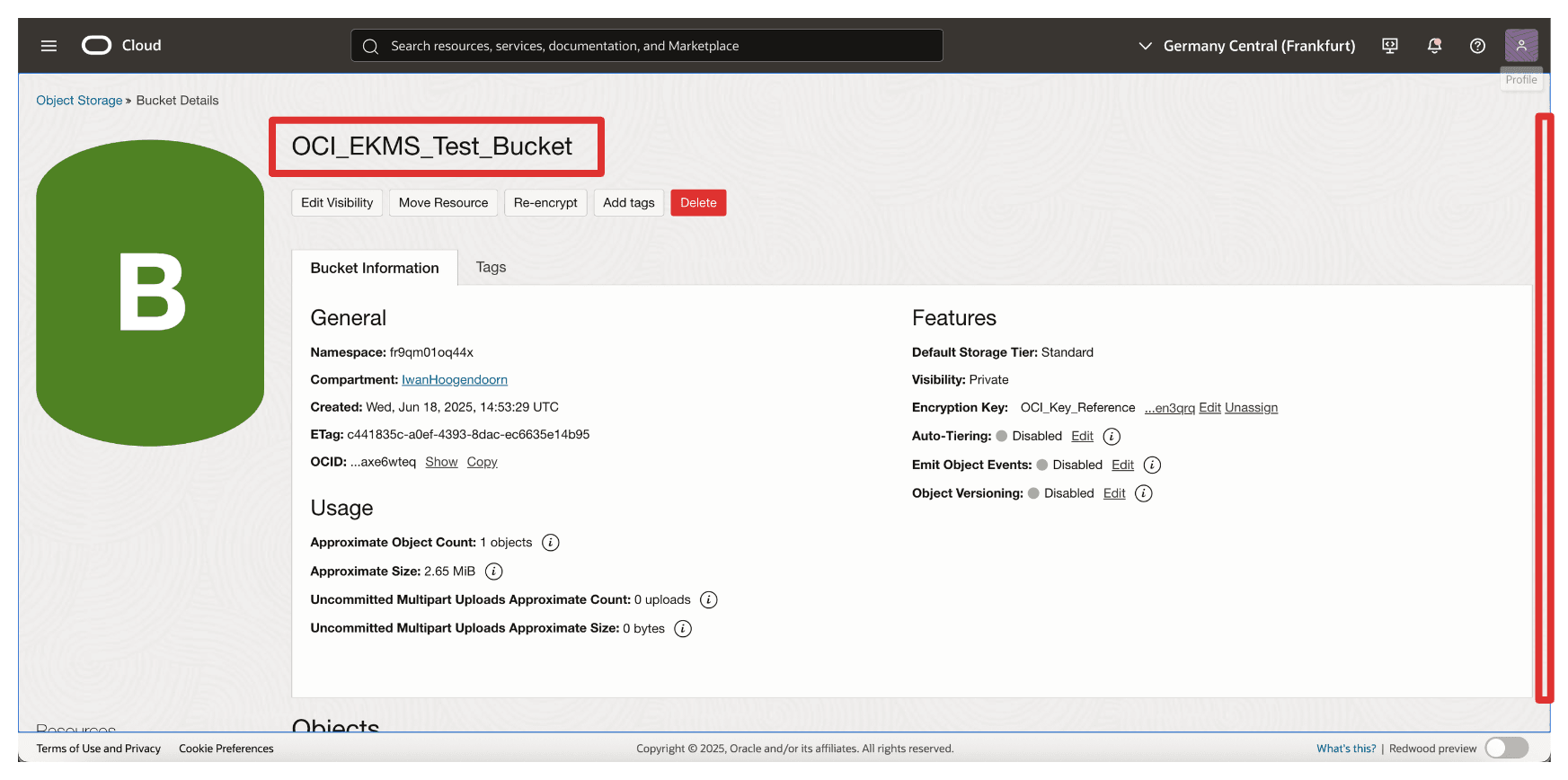

Beachten Sie, dass der Schlüssel jetzt im Thales-Manager CipherTrust unblocked ist.

-

Navigieren Sie zurück zur Seite Bucket-Details, oder aktualisieren Sie den Browser, wenn Sie sich noch auf dieser Seite befinden.

-

Beachten Sie, dass Sie beim Aufheben der Blockierung nicht erneut auf den OCI Object Storage-Bucket zugreifen können.

Diese Funktion bietet einen leistungsstarken Mechanismus für die Notfallreaktion, die Einhaltung gesetzlicher Vorschriften und die Durchsetzung der Datensouveränität. So können Sie die vollständige Kontrolle darüber behalten, wann und wie Ihre Daten in OCI zugänglich sind.

Nächste Schritte

In diesem Tutorial haben wir die Einrichtung von OCI Hold Your Own Key mit Thales CipherTrust Manager abgeschlossen, ohne auf die OCI API Gateway-Option angewiesen zu sein. Wenn Sie die Schritte von der Konfiguration von Identitätsintegrationen und Netzwerken bis zum Deployment externer Vaults und Schlüssel befolgen, haben Sie eine sichere und konforme Schlüsselverwaltungsarchitektur aktiviert, in der Sie die vollständige Kontrolle über Ihre Verschlüsselungsschlüssel behalten.

Dieses Setup stellt sicher, dass OCI-Services wie OCI Object Storage Ihre extern verwalteten Schlüssel für Verschlüsselungsvorgänge verwenden, während das Schlüsselmaterial vollständig unter Ihrer Governance bleibt. Sie haben auch gesehen, wie leistungsstark HYOK sein kann, mit der Möglichkeit, den Zugriff auf Cloud-Ressourcen zu blockieren und zu entsperren, indem Sie den Schlüsselstatus innerhalb von Thales CipherTrust Manager umschalten.

Wenn Sie das OCI-API-Gateway nicht verwenden, haben Sie die Architektur vereinfacht und gleichzeitig eine feste Sicherheitsgrenze durch private Netzwerke und OAuth-basiertes Identity Trust durchgesetzt.

Sie haben jetzt eine produktionsbereite HYOK-Implementierung, die Sicherheitsrichtlinien für Unternehmen, die Einhaltung gesetzlicher Vorschriften und die Anforderungen an die Datensouveränität unterstützt, sodass Sie die vollständige Kontrolle über Ihre Cloud-Verschlüsselungsstrategie haben.

Verwandte Links

Bestätigungen

- Autor - Iwan Hoogendoorn (Black Belt für Cloud-Netzwerke)

Weitere Lernressourcen

Sehen Sie sich weitere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um ein Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Set up an OCI Hold Your Own Key using Thales CipherTrust Manager without OCI API Gateway

G38095-01

Copyright ©2025, Oracle and/or its affiliates.