Hinweis:

- Dieses Tutorial ist in einer von Oracle bereitgestellten kostenlosen Übungsumgebung verfügbar.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

LDAP-Benutzerverwaltung in Oracle Linux Automation Manager integrieren

Einführung

Mit Oracle Linux Automation Manager können Administratoren LDAP für die Benutzerverwaltung neben der vorhandenen internen RBAC-(Role-Based Access Control-)Quelle integrieren. Nach der Konfiguration generieren Benutzer, die sich mit einem LDAP-Account anmelden, automatisch einen Oracle Linux Automation Manager-Account und werden einem Standardbenutzer oder einer Standardadministratororganisation zugewiesen.

Ziele

In diesem Tutorial erfahren Sie, wie Sie:

- Konten und Gruppen in LDAP erstellen und konfigurieren

- Bind-Account

- Benutzerkonto

- superuser-Gruppe

- system_auditor-Gruppe

- Oracle Linux Automation Manager für die Verwendung von LDAP konfigurieren

- LDAP-Zugriff prüfen

- LDAPS aktivieren

Voraussetzungen

- Ein System mit installiertem Oracle Linux Automation Manager.

- Ein verfügbarer LDAP-Server, wie der Open-Source-Identity Management-Server FreeIPA.

Oracle Linux Automation Manager bereitstellen

Hinweis: Wenn Sie in Ihrem eigenen Mandanten ausgeführt werden, lesen Sie das Projekt linux-virt-labs GitHub README.md, und schließen Sie die Voraussetzungen ab, bevor Sie die Übungsumgebung bereitstellen.

-

Öffnen Sie ein Terminal auf dem Luna Desktop.

-

Klonen Sie das Projekt

linux-virt-labsGitHub.git clone https://github.com/oracle-devrel/linux-virt-labs.git -

Wechseln Sie in das Arbeitsverzeichnis.

cd linux-virt-labs/olam -

Installieren Sie die erforderlichen Collections.

ansible-galaxy collection install -r requirements.yml -

Aktualisieren Sie die Oracle Linux-Instanzkonfiguration.

cat << EOF | tee instances.yml > /dev/null compute_instances: 1: instance_name: "olam-node" type: "control" 2: instance_name: "ipa-server" type: "server" use_freeipa: true olam_type: single EOF -

Bestandsdatei erstellen

cat << EOF | tee hosts > /dev/null localhost ansible_connection=local ansible_connection=local ansible_python_interpreter=/usr/bin/python3.6 EOF -

Stellen Sie die Übungsumgebung bereit.

ansible-playbook create_instance.yml -i hosts -e "@instances.yml"Für die kostenlose Übungsumgebung ist die zusätzliche Variable

ansible_python_interpreterfür localhost erforderlich, da sie das RPM-Package für das Oracle Cloud Infrastructure-SDK für Python installiert. Der Speicherort für die Installation dieses Packages befindet sich basierend auf Ihrer Oracle Linux-Version unter den Python-Standardmodulen des Systems. Wenn Sie eine Bestandsvariable verwenden, wird verhindert, dass sich dies auf andere Hosts als localhost auswirkt.Die Standard-Deployment-Ausprägung verwendet die AMD-CPU. Sie können die Ausprägung der Instanzen ändern, indem Sie eine neue Definition der Ausprägungsvariablen in der Befehlszeile übergeben.

Beispiel:

-e instance_shape="VM.Standard3.Flex"Ebenso verwendet die Standardversion des Oracle Linux-Images die Variable

os_version, die in der Datei "default_vars.yml" definiert ist. Sie können diesen Wert ändern, indem Sie die Oracle Linux-Hauptversion in der Befehlszeile übergeben.Beispiel:

-e os_version="9"Wichtig: Warten Sie, bis das Playbook erfolgreich ausgeführt wird, und erreichen Sie die Unterbrechungsaufgabe. In dieser Phase des Playbooks ist die Installation von Oracle Linux abgeschlossen, und die Instanzen sind bereit. Beachten Sie die vorherige Wiedergabe, bei der die öffentlichen und privaten IP-Adressen der bereitgestellten Knoten ausgegeben werden.

Prüfen, ob der IPA-Server vorhanden ist

-

Öffnen Sie ein Terminal, und stellen Sie eine SSH-Verbindung zur ipa-server-Instanz her.

ssh oracle@<ip_address_of_node> -

Prüfen Sie, ob der IPA-Service ausgeführt wird.

sudo systemctl status ipa.serviceDie ipa.service-Datei verwendet den Befehl

ipactl, mit dem alle einzelnen Komponenten gleichzeitig gestartet oder gestoppt werden. -

Legen Sie die Terminallokalisierungseinstellungen fest.

Diese Einstellung ist eine Anforderung des Befehls

ipactl.export LC_ALL="C.UTF-8" -

Prüfen Sie den Status über die IPA-Serversteuerungsschnittstelle.

sudo ipactl statusAlle aufgeführten Komponenten müssen ausgeführt werden, damit der IPA-Server ordnungsgemäß funktioniert.

Bind-Konto erstellen

Das Bind-Konto ist ein Systemkonto, das schreibgeschützten Zugriff auf die gesamte LDAP-Struktur ermöglicht. Die Verwendung eines Bind-Kontos anstelle eines regulären Benutzerkontos verhindert den Zugriff auf andere Systeme und besitzt keine Dateien. Darüber hinaus hat das Bind-Konto keine besonderen Rechte und kann keine Daten in den IPA LDAP-Server schreiben.

-

Erstellen Sie eine Aktualisierungsdatei.

Gemäß der manuellen Seite ipa-LDAP-updater beschreibt die Aktualisierungsdatei einen hinzuzufügenden oder zu ändernden LDAP-Eintrag sowie eine Reihe von Vorgängen, die für diesen Eintrag ausgeführt werden sollen.

tee olam-binddn.update << EOF dn: uid=olam-bind,cn=sysaccounts,cn=etc,dc=lv,dc=vcn,dc=oraclevcn,dc=com default:objectclass:account default:objectclass:simplesecurityobject default:uid:olam-bind only:userPassword:olamPassword123 only:passwordExpirationTime:20380101000000Z only:nsIdleTimeout:0 EOFWählen Sie ein sicheres und sicheres Passwort für das Bind-Benutzerkonto und eine angemessene uid. userPassword und uid dienen zu Demonstrationszwecken nur innerhalb der kostenlosen Übungsumgebung.

-

Importieren Sie die Update-Datei in den IPA-Server.

sudo ipa-ldap-updater olam-binddn.update -

Prüfen Sie, ob das neue Bind-Konto vorhanden ist.

ldapsearch -D 'cn=Directory Manager' -x uid=olam-bind -W -

Geben Sie das Kennwort für den Directory Manager-Account ein, wenn Sie dazu aufgefordert werden.

Das Kennwort lautet in der kostenlosen Übungsumgebung

DMPassword1.Beispielausgabe:

[oracle@ipa-server ~]$ ldapsearch -D 'cn=Directory Manager' -x uid=olam-bind -W Enter LDAP Password: # extended LDIF # # LDAPv3 # base <dc=lv,dc=vcn,dc=oraclevcn,dc=com> (default) with scope subtree # filter: uid=olam-bind # requesting: ALL # # olam-bind, sysaccounts, etc, lv.vcn.oraclevcn.com dn: uid=olam-bind,cn=sysaccounts,cn=etc,dc=lv,dc=vcn,dc=oraclevcn,dc=co m objectClass: account objectClass: simplesecurityobject objectClass: top uid: olam-bind userPassword:: e1BCS0RGMl9TSEEyNTZ9QUFBSUFPTjJrZ295RVBRcmFtWkFydE5kRllNOVlkcmp UK2pVMkgwTm5qUUpxbHpJTUNxSUJOUXp4Z1F5emVqdk02Nk5jL2ZXMVNvelUyaGUwZDFJenFMN2Fk aExTaWFnc1kzVVFTbnBxL3RUdUo3VnBvU05GaXFpQWJTWktrcGZwR0REM0lNdCtKRWt1T2NBRk94d mFwS2tTUC9KS1FYUVprcGRjbzF0TlZDNHkzNEE4cFQ2UGtWM0pFcm4zdUNkdkVGZ2ZIM1Y4QWxiaG pQcm9HWU50aTdrMXRrM0ZkdFI0VlNGWW96SUcra2tUTkt1OE9tYVl3YXp6ZlV5VHBxeFFEMnBxRy9 XYmxBdW02OURNcDA2RzVBZUJzRGlYOWpDWkZrenNwbllKQXdiQ015MTFXVXI0TFB5VzByejNac2V0 SmE0dU9yS2NmOWhCZWpBV3NiRlNhQVR0MTU4V2FtN3Q2S21wNXU5em1yTm9oMVRCeEdqaG5Mb3dJN kdjcDF4a2p2VkNsYmhVSkQxZTRqS0lzTFJHc3JOclRKN3R0MitpbXZtSlRtR1FkRllsb1dr # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1

Benutzer erstellen

Oracle Linux Automation Manager erstellt während der Installation einen Standardbenutzer admin. Sie erstellen einen LDAP-Benutzer, dem dieselben Berechtigungen zugewiesen werden.

-

Authentifizieren Sie sich manuell beim IPA-Server, indem Sie ein Kerberos-Ticket anfordern.

kinit admin -

Geben Sie das vordefinierte Passwort für das admin-Konto des IPA-Servers ein.

Das Kennwort lautet in der kostenlosen Übungsumgebung

ADMPassword1. -

Erstellen Sie einen Benutzer auf dem IPA-Server.

ipa user-add olam_admin --first=OLAM --last=Administrator --passwordÜbergeben Sie die Anmeldung, den Vornamen und den Nachnamen des Benutzers an den Befehl

ipa user-add. Beim Speichern dieser Details im Verzeichnis wandelt IPA automatisch die gesamte Benutzeranmeldung in Kleinbuchstaben um, wodurch Benutzernamen mit gemischter Groß-/Kleinschreibung unmöglich werden. -

Geben Sie ein Kennwort Ihrer Wahl in der Eingabeaufforderung für den Account olam_admin ein, und bestätigen Sie es.

-

Prüfen Sie, ob der Benutzer vorhanden ist, indem Sie alle IPA-Serverkonten auflisten.

ipa user-findDie Ergebnisse zeigen den standardmäßigen IPA-Server-Account admin und den neu erstellten Account olam_admin an.

Gruppe erstellen

Oracle Linux Automation Manager verfügt über drei Benutzertypen, von denen zwei in LDAP-Gruppen übersetzt werden, die Sie erstellen müssen. Diese Gruppen gelten für die Typen System Administrator und System Auditor.

-

Erstellen Sie die Administratorgruppe.

ipa group-add olam_administrators -

Erstellen Sie die Auditorgruppe.

ipa group-add olam_auditors -

Fügen Sie den neuen Benutzer zur Administratorgruppe hinzu.

ipa group-add-member olam_administrators --users=olam_adminDamit werden die minimal erforderlichen Schritte auf dem IPA-Server abgeschlossen.

-

Schließen Sie die geöffnete Sitzung am IPA-Server.

exit

Installieren der LDAP-Clienttools

Oracle Linux Automation Manager installiert standardmäßig nicht die Suite von OpenLDAP-Anwendungen und Entwicklungstools. Administratoren können mit diesen Tools auf LDAP-Verzeichnisse vom Terminal aus zugreifen und diese ändern, um ihre Konfiguration zu testen.

-

Stellen Sie über SSH über das vorhandene Terminal eine Verbindung zur olam-node-Instanz her.

ssh oracle@<ip_address_of_node> -

Installieren Sie das OpenLDAP-Tools-Package.

sudo dnf -y install openldap-clients -

Melden Sie sich an, und durchsuchen Sie den LDAP-Server.

ldapsearch -D uid=olam_admin,cn=users,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com -W -H ldap://ipa-server.lv.vcn.oraclevcn.com:389-D: ist der Distinguished Name (DN), der an das LDAP-Verzeichnis gebunden werden soll-W: fordert zur einfachen Authentifizierung auf-H: Gibt die URI des LDAP-Servers an, die nur aus Protokoll, Host und Port besteht

-

Geben Sie das Kennwort für den

olam_admin-Benutzer in der Eingabeaufforderung ein.Die Ausgabe gibt die Suchergebnisse zurück, wenn die Verbindung erfolgreich war.

-

Schließen Sie die Terminalsession.

exit

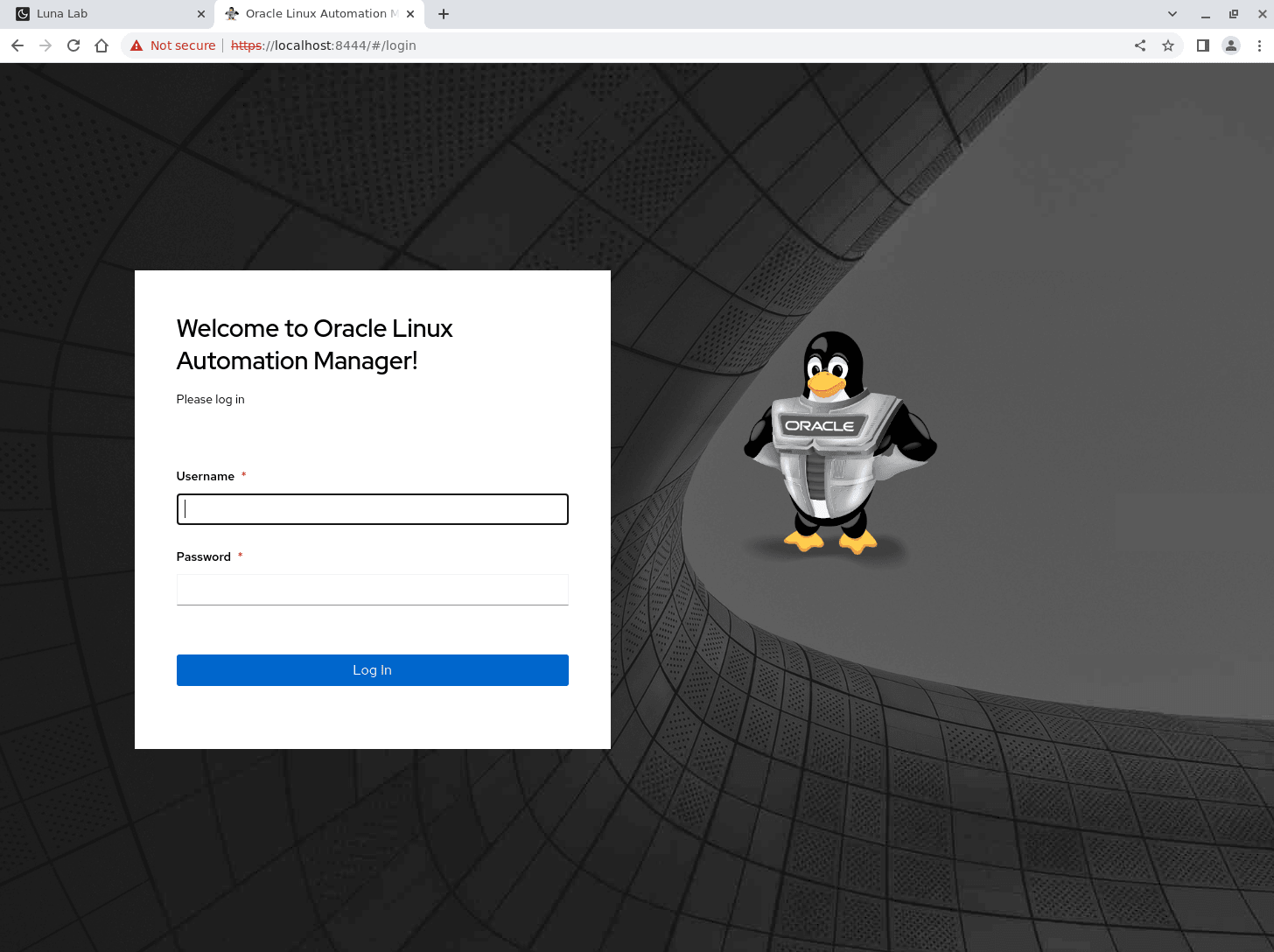

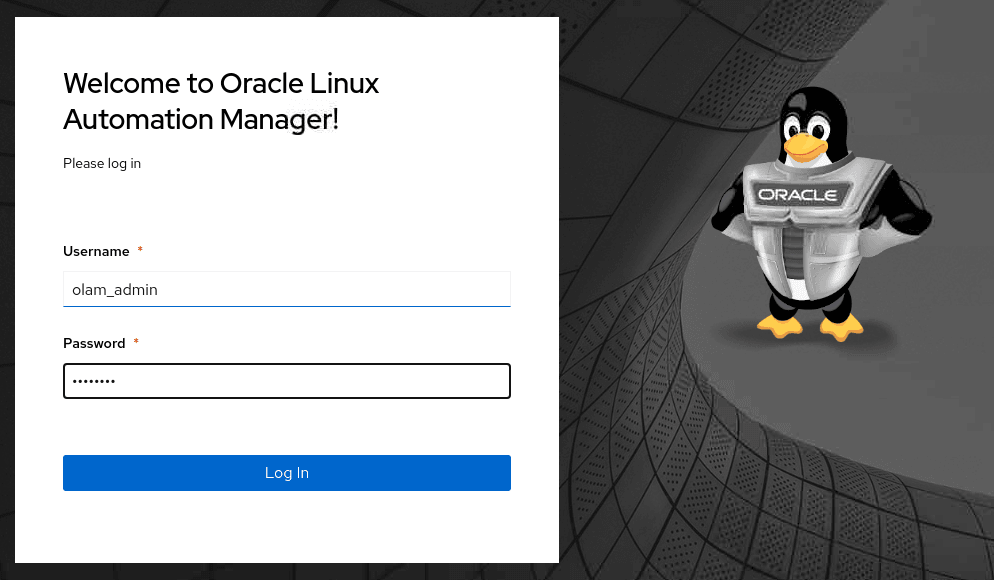

Bei der Web-UI von Oracle Linux Automation Manager anmelden

-

Konfigurieren Sie einen SSH-Tunnel zur olam-node-Instanz mit dem vorhandenen Terminal.

ssh -o ExitOnForwardFailure=yes -f -L 8444:localhost:443 oracle@<ip_address_of_node> sleep 300-o ExitOnForwardFailure=yes: wartet, bis alle Remoteportweiterleitungen erfolgreich eingerichtet wurden-f: Führt den SSH-Tunnel im Hintergrund aus-L: Erstellt den Tunnel auf Port 8444 auf dem lokalen System und 443 auf dem Remote-Systemsleep 300: hält den Remote-Tunnel 5 Minuten lang offen und wartet auf eine hergestellte Verbindung, bevor er automatisch geschlossen wird

-

Öffnen Sie einen Webbrowser, und geben Sie die URL ein.

https://localhost:8444Hinweis: Genehmigen Sie die Sicherheitswarnung basierend auf dem verwendeten Browser. Klicken Sie für den Chrome-Browser auf die Schaltfläche Erweitert und dann auf den Link Weiter zu localhost (unsicher).

-

Melden Sie sich bei der Web-UI von Oracle Linux Automation Manager an.

Verwenden Sie den Benutzernamen

adminund das Kennwortadminin der kostenlosen Übungsumgebung.

-

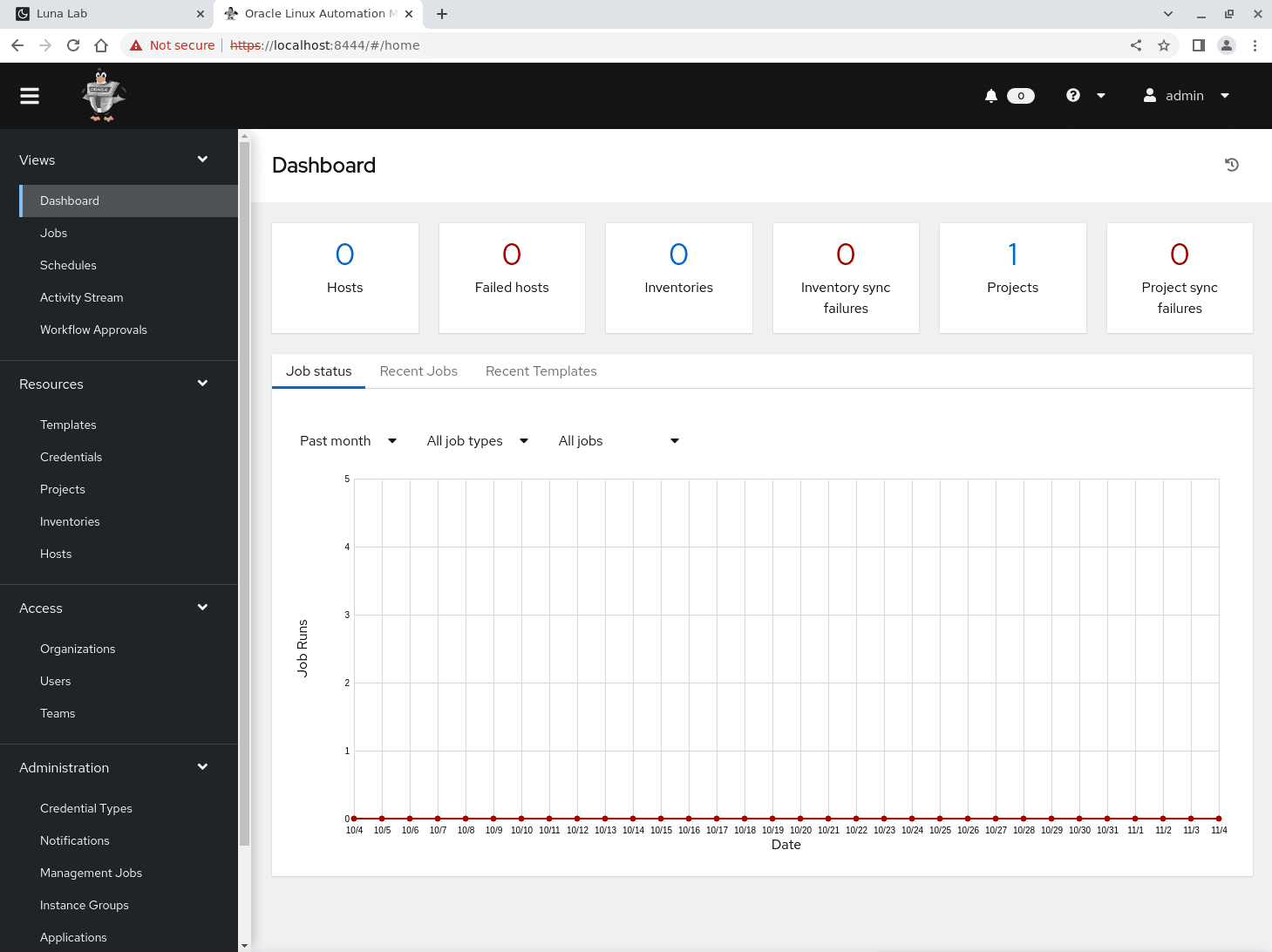

Nach der Anmeldung wird die Web-UI angezeigt.

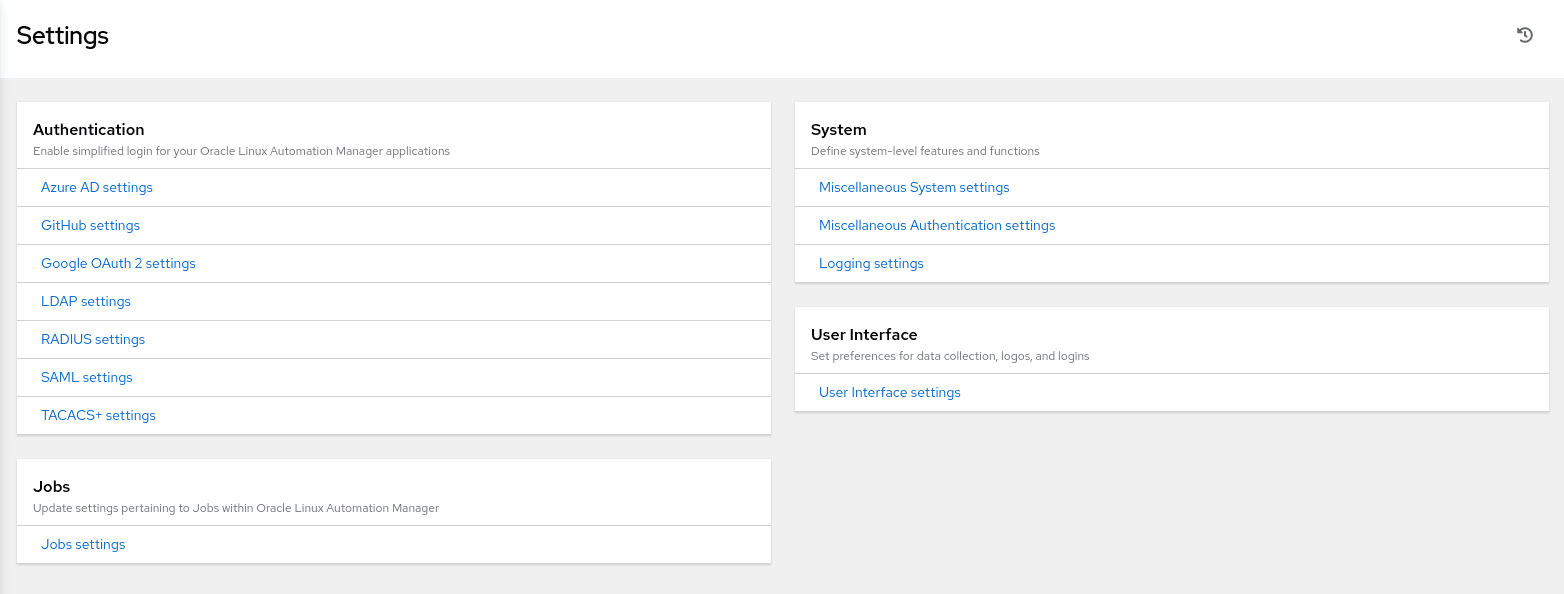

LDAP-Einstellungen öffnen

Ein Benutzer mit der Berechtigung Systemadministrator verwendet die Seite Einstellungen der Oracle Linux Automation Manager-Web-UI, um alternative Authentifizierungseinstellungen, wie LDAP, hinzuzufügen.

-

Klicken Sie im unteren Bereich des Navigationsmenüs auf Einstellungen, um die Seite Einstellungen anzuzeigen.

Auf dieser Seite können Sie auf alternative Authentifizierungseinstellungen zugreifen, mit denen Sie den Zugriff auf den LDAP-Server konfigurieren.

-

Klicken Sie im Abschnitt Authentifizierung auf den Link LDAP-Einstellungen.

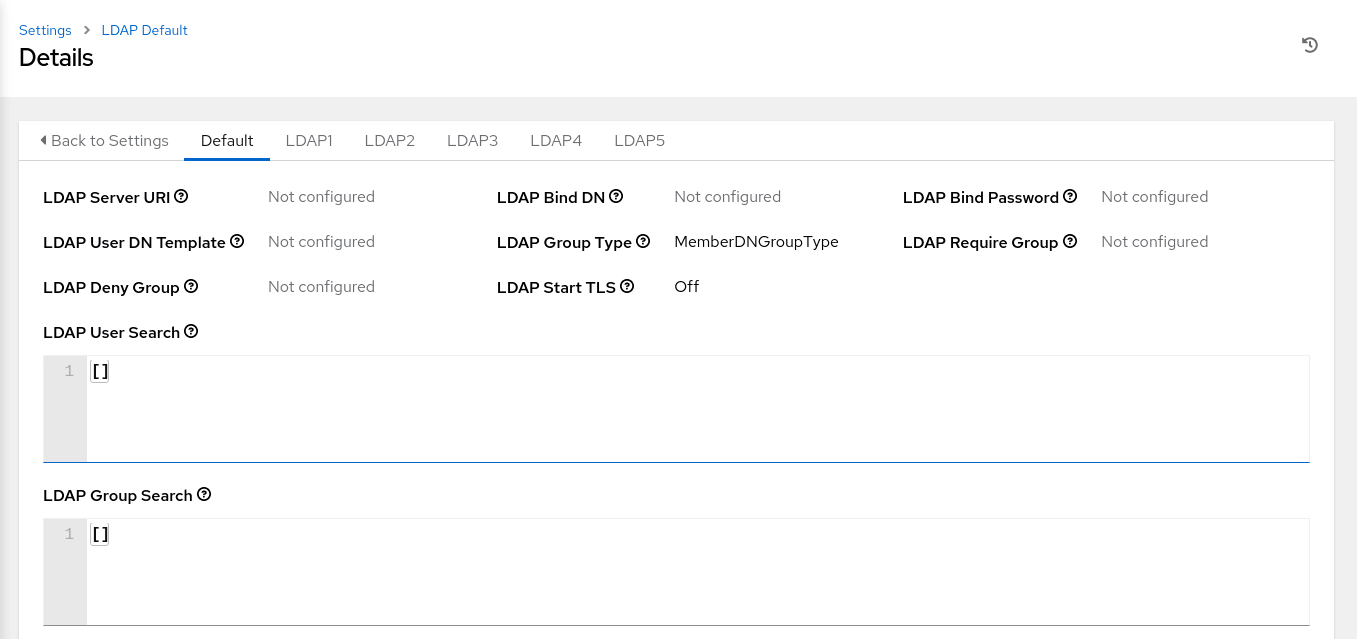

Wenn Sie auf diesen Link klicken, wird die Seite Standard-LDAP-Serverkonfiguration angezeigt. Über den LDAP-Standardserver hinaus können Sie mit Oracle Linux Automation Manager fünf zusätzliche LDAP-Quellen konfigurieren.

LDAP-Standardeinstellung bearbeiten

-

Scrollen Sie zum Ende der Seite Standarddetails, und klicken Sie auf die Schaltfläche Bearbeiten.

Die Seite wird aktualisiert und ermöglicht jetzt die Bearbeitung der verschiedenen Felder. Die Verwendung von

Ctrl+Vwird empfohlen, wenn Sie Ihre Einträge in die verschiedenen Felder in der Freien Übungsumgebung einfügen. -

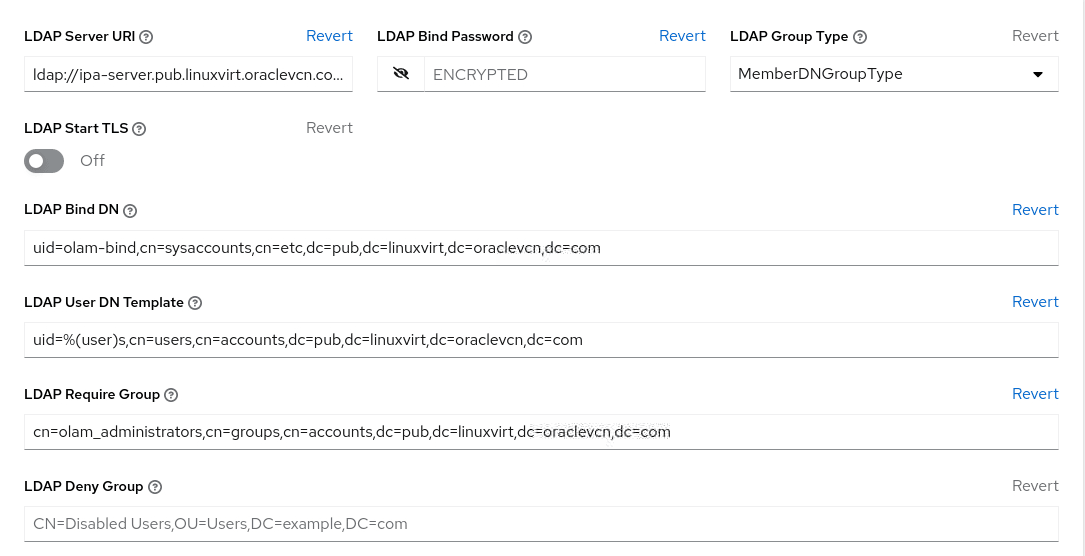

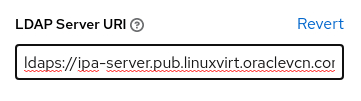

Geben Sie die LDAP-Serveradresse in das Feld LDAP-Server-URI ein.

ldap://ipa-server.lv.vcn.oraclevcn.com:389 -

Geben Sie das Kennwort für den Bind-Benutzer in das Feld LDAP Bind-Kennwort ein.

Das Kennwort lautet in der kostenlosen Übungsumgebung

olamPassword123.olamPassword123Oracle Linux Automation Manager verschlüsselt das Kennwortfeld, nachdem die Konfigurationsänderungen gespeichert wurden. Sie können das Feld LDAP-Bind-Kennwort weiterhin bearbeiten. Die Web-UI zeigt jedoch nicht mehr das anfängliche eingegebene Kennwort an.

-

Klicken Sie auf den Gruppentyp, und wählen Sie ihn aus der Dropdown-Liste LDAP-Gruppentyp aus.

In der kostenlosen Übungsumgebung ist der LDAP-Gruppentyp standardmäßig MemberDNGroupType, den Sie mit unserem LDAP-Server verwenden.

Die von Oracle Linux Automation Manager unterstützten LDAP-Gruppentypen verwenden die django-auth-LDAP-library.

Jeder LDAP-Gruppentyp kann andere Parameter annehmen. Prüfen Sie daher die

init-Klassen in der Upstreamdokumentation django_auth_ldap, um die erwarteten Parameter zu bestimmen. -

Geben Sie den Distinguished Name (DN) in das Feld LDAP-Bind-DN für den LDAP-Benutzer ein, mit dem Oracle Linux Automation Manager eine Verbindung zum LDAP-Server herstellt oder an diesen bindet.

Verwenden Sie das zuvor erstellte olam-bind-Benutzerkonto.

uid=olam-bind,cn=sysaccounts,cn=etc,dc=lv,dc=vcn,dc=oraclevcn,dc=com -

Geben Sie den Schlüssel zum Speichern des Benutzernamens in das Feld LDAP-Benutzer-DN-Vorlage ein.

uid=%(user)s,cn=users,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com -

Geben Sie den Gruppendifferenznamen in das Feld LDAP-Gruppe erforderlich ein, damit Benutzer innerhalb dieser Gruppe auf Oracle Linux Automation Manager zugreifen können.

cn=olam_administrators,cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=comDie Seite Details bearbeiten sollte in dieser Phase wie der Screenshot in der Freien Übungsumgebung aussehen.

-

Geben Sie den Speicherort für die Suche nach Benutzern bei der Authentifizierung in das Feld LDAP-Benutzersuche ein.

[ "cn=users,cn=accounts,dc=lv,dc=1inuxvirt,dc=oraclevcn,dc=com", "SCOPE_SUBTREE", "(uid=%(user)s)" ]

-

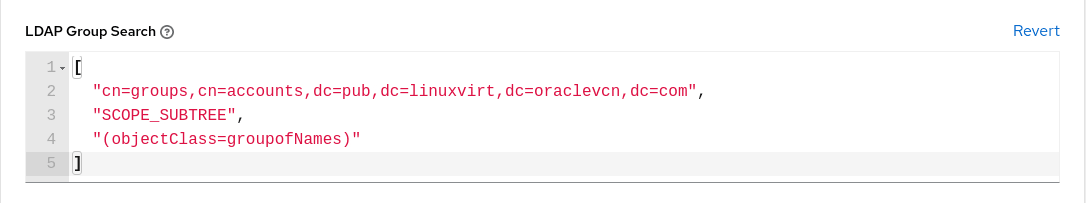

Geben Sie im Feld LDAP-Gruppensuche an, welche Gruppen durchsucht und wie sie durchsucht werden sollen.

[ "cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com", "SCOPE_SUBTREE", "(objectClass=groupofNames)" ]

-

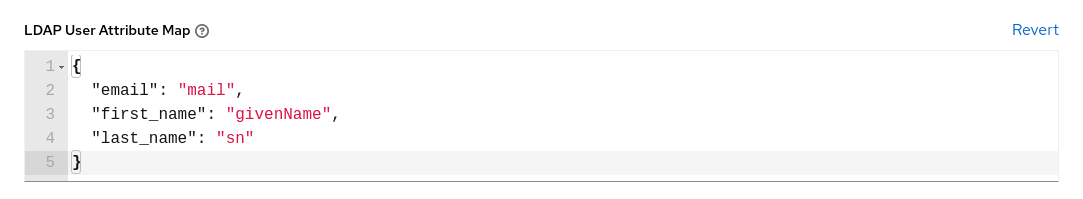

Geben Sie die Benutzerattribute in das Textfeld LDAP-Benutzerattributzuordnung ein.

{ "email": "mail", "first_name": "givenName", "last_name": "sn" }Beim Abrufen von Benutzern ruft Oracle Linux Automation Manager den Benutzer durch die last_name aus dem sn-Schlüssel ab.

-

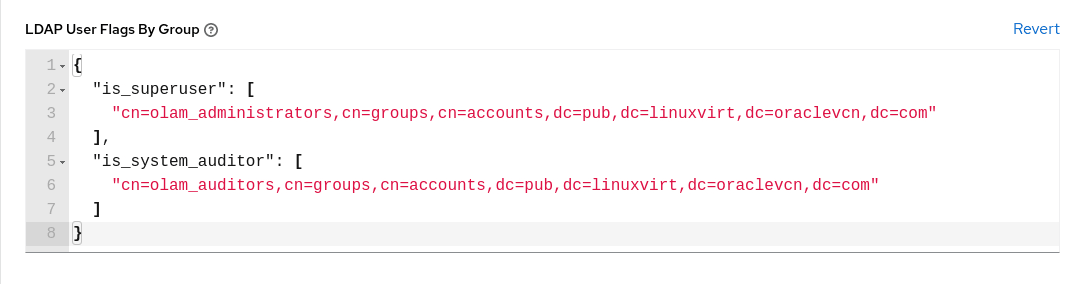

Geben Sie die Benutzerprofil-Flags in das Feld LDAP-Benutzer-Flags nach Gruppe ein.

Diese Profile weisen die LDAP-Benutzer als Superuser und Auditoren zu.

{ "is_superuser": "cn=olam_administrators,cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com", "is_system_auditor": "cn=olam_auditors,cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com" }Oracle Linux Automation Manager ändert das Format dieses Feldes, nachdem die Konfiguration gespeichert wurde, sodass sie dem gezeigten Beispiel entspricht.

-

Wenn Sie fertig sind, klicken Sie auf die Schaltfläche Save.

Authentifizierungseinstellungen prüfen

Nachdem Sie die LDAP-Einstellungen gespeichert haben, sollten Sie sich als LDAP-Benutzer bei Oracle Linux Automation Manager anmelden können.

-

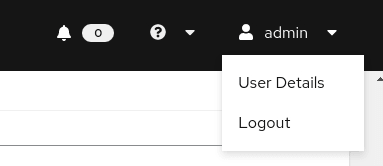

Melden Sie sich von Oracle Linux Automation Manager ab.

Klicken Sie auf den Benutzer admin in der oberen rechten Ecke der Web-UI, und wählen Sie Abmelden aus der Werteliste.

-

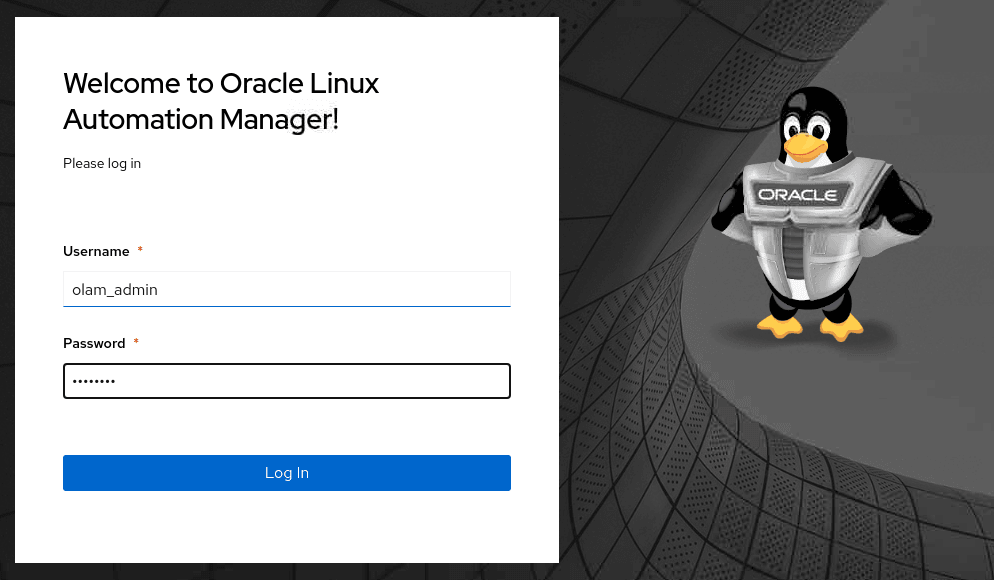

Melden Sie sich bei Oracle Linux Automation Manager mit dem Benutzernamen

olam_adminan.Verwenden Sie das Kennwort, das Sie dem Benutzer bei der Accounterstellung zugewiesen haben.

-

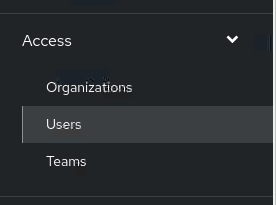

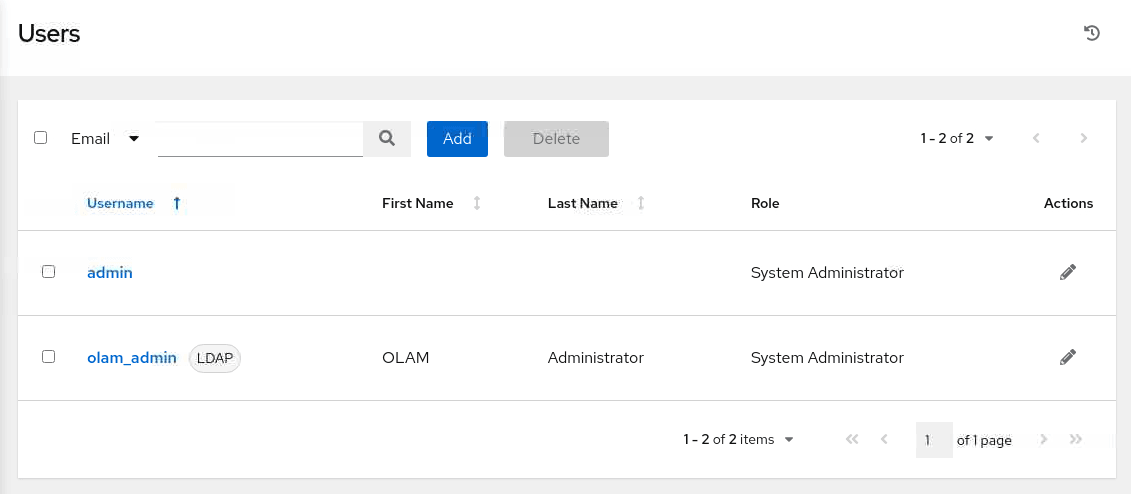

Klicken Sie im Navigationsmenü auf die Menüoption Benutzer.

-

Stellen Sie sicher, dass

olam_adminin der Benutzerliste vorhanden ist.

Wichtig: Oracle Linux Automation Manager synchronisiert Benutzer nicht automatisch. Stattdessen werden sie bei der ersten Anmeldung des Benutzers erstellt und hinzugefügt.

(Optional) SSL/TLS aktivieren

Der IPA-Server installiert eine selbstsignierte selbstsignierte CA mit certutil, um Zertifikate zu generieren. Diese Zertifikate ermöglichen das Testen der SSL- und TLS-Kommunikation zwischen Client und Server. Produktionsumgebungen müssen Zertifikate verwenden, die von einer vertrauenswürdigen Certificate Authority (CA) signiert wurden.

Das selbstsignierte CA-Zertifikat des IPA-Servers befindet sich im Verzeichnis /etc/ipa/ca.crt auf dem IPA-Server.

-

Wechseln Sie zur offenen Terminalsession, die mit der olam-node-Instanz verbunden ist.

-

Kopieren Sie die selbstsignierte CA vom IPA-Server in Oracle Linux Automation Manager.

scp oracle@ipa-server:/etc/ipa/ca.crt ~/Geben Sie

oracleals Kennwort undENTERein, wenn das Terminal einen Kennwort-Prompt in der freien Übungsumgebung bereitstellt. -

Kopieren Sie das selbstsignierte CA-Zertifikat in das Shared System-Zertifikatsverzeichnis des Oracle Linux Automation Manager-Servers.

sudo mv ~/ca.crt /etc/pki/ca-trust/source/anchors/ipa.crt -

Ändern Sie den Eigentümer der Zertifikatsdatei.

sudo chown root.root /etc/pki/ca-trust/source/anchors/ipa.crt -

Aktualisieren Sie die systemweite Truststore-Konfiguration.

sudo update-ca-trust -

Testen Sie die Verbindung zum LDAP-Server mit SSL.

ldapsearch -D uid=olam_admin,cn=users,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com -W -H ldaps://ipa-server.lv.vcn.oraclevcn.com -

Wechseln Sie zurück zum Browser, und melden Sie sich gegebenenfalls als Benutzer

adminbei Oracle Linux Automation Manager an. -

Navigieren Sie zu Einstellungen und LDAP-Einstellungen.

-

Scrollen Sie nach unten, und klicken Sie auf die Schaltfläche Bearbeiten.

-

Aktualisieren Sie entweder die LDAP-Server-URI oder die LDAP-Start-TLS.

Wenn Sie die LDAP-Server-URI aktualisieren möchten, ändern Sie das Protokoll von

ldap://inldaps://und den Port von389in636.

Wenn Sie LDAP Start TLS aktualisieren, schalten Sie den Switch auf Ein um.

Wichtig: LDAPS mit Oracle Linux Automation Manager funktioniert nur, wenn eine dieser Optionen aktiviert ist, nicht beide. Wenn Sie die URI aktualisieren, aktivieren Sie den Umschalter daher nicht und umgekehrt.

-

Scrollen Sie auf der Seite nach unten, und klicken Sie auf die Schaltfläche Save.

-

Melden Sie sich von der Web-UI ab.

-

Melden Sie sich bei Oracle Linux Automation Manager mit dem Benutzernamen

olam_adminund dem Kennwort an, das Sie bei der Accounterstellung zugewiesen haben.

Nachdem Sie sich angemeldet haben, haben Sie bestätigt, dass die SSL/TLS-Kommunikation zwischen Oracle Linux Automation Manager und dem LDAP-Server funktioniert. Wenn es die Zeit zulässt, bearbeiten Sie die LDAP-Einstellungen erneut, und versuchen Sie es mit der anderen Option.

Nächste Schritte

Oracle Linux Automation Manager kann seine Benutzer jetzt erfolgreich bei einem externen LDAP-Server authentifizieren, sodass die Zugangsdaten und die Zugriffskontrolle der Web-UI zentral verwaltet werden können. Sehen Sie sich einige unserer anderen Oracle Linux Automation Manager-Schulungen an, indem Sie die Oracle Linux-Schulungsstation besuchen.

Verwandte Links

- Oracle Linux Automation Manager - Installationshandbuch

- FreeIPA-Server auf Oracle Linux installieren

- Oracle Linux Automation Manager-Dokumentation

- Oracle Linux Automation Manager-Schulung

- Oracle Linux-Schulungsstation

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Integrate LDAP User Management with Oracle Linux Automation Manager

F75244-03

Copyright ©2022, Oracle and/or its affiliates.