Integration von Oracle Data Safe und OCI Logging Analytics mit OCI IAM und Microsoft Entra ID

Einführung

Die Sicherung von Oracle-Datenbanken in Hybrid- und Multicloud-Landschaften erfordert einen vollständigen Einblick in die Benutzeraktivität, insbesondere wenn die Authentifizierung extern von Microsoft Azure Entra ID und Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) verwaltet wird. In diesem Tutorial wird eine kritische Integration beschrieben, bei der Oracle Data Safe-Auditlogs mit umfangreichen OCI-IAM-Metadaten von diesen zentralisierten Identitätsprovidern vereinheitlicht werden. Das Ergebnis ist ein umfassender Benutzer-Footprint, der eine beispiellose End-to-End-Rückverfolgbarkeit für alle Datenbankinteraktionen unabhängig von der Authentifizierungsquelle bietet, wodurch die Sicherheit verbessert und die Zugriffsverwaltung vereinfacht wird.

Warum brauchen wir das?

Herkömmlichen Datenbankauditlogs fehlt oft der entscheidende Identitätskontext, der erforderlich ist, um Aktionen auf bestimmte Cloud-Benutzer zurückzuverfolgen, insbesondere wenn die Authentifizierung über externe Identitätsprovider erfolgt. Diese Integration adressiert diese Lücke direkt. Durch die Korrelation von Oracle Data Safe und OCI Logging Analytics mit OCI IAM-Metadaten von Microsoft Azure Entra ID und OCI IAM erhalten Unternehmen eine verbesserte Audittransparenz, eine verbesserte Benutzerrückverfolgbarkeit über hybride Systeme hinweg und eine zentralisierte Überwachung der Zugriffsaktivitäten. Diese einheitliche, identitätsbezogene Protokollierung ist von entscheidender Bedeutung, um die Sicherheitslage zu stärken, Audituntersuchungen zu optimieren und strenge Compliance-Anforderungen in modernen Unternehmensumgebungen zu erfüllen.

Zielgruppen

- OCI IAM-Experten, Datenbankadministratoren und Sicherheitsanalysten und Auditoren.

Ziele

- Integrieren Sie Oracle Data Safe-Auditlogs in OCI IAM- und Microsoft Entra ID-Metadaten, und visualisieren Sie diese angereicherten Daten dann in OCI Logging Analytics. Dieser Prozess verbessert letztendlich die Audittransparenz und ermöglicht eine detaillierte End-to-End-Nachverfolgbarkeit von Benutzern über Cloud- und Datenbankumgebungen hinweg.

Voraussetzungen

-

OCI-Mandant: Zugriff und Berechtigungen für OCI Logging Analytics-, Oracle Data Safe-, OCI Compute- und OCI-IAM-Services.

-

Microsoft Entra ID-Mandant: Administrativer Zugriff.

-

OCI IAM-Zugriff: Erforderliche Konfigurationsberechtigungen.

-

Erforderliche Tools: OCI-CLI, Azure-CLI,

jq,csvkit,pandasund LibreOffice (oder ähnlich). -

Logging Analytics-Setup: Stellen Sie sicher, dass OCI Logging Analytics aktiviert und der Management Agent installiert und konfiguriert ist. Weitere Informationen:

-

OCI Compute-Instanz: Management Agent-Plug-in aktiviert.

Aufgabe 1: Benutzerdefinierten Oracle Data Safe-Auditbericht für extern authentifizierte Benutzer in allen Datenbanken erstellen

-

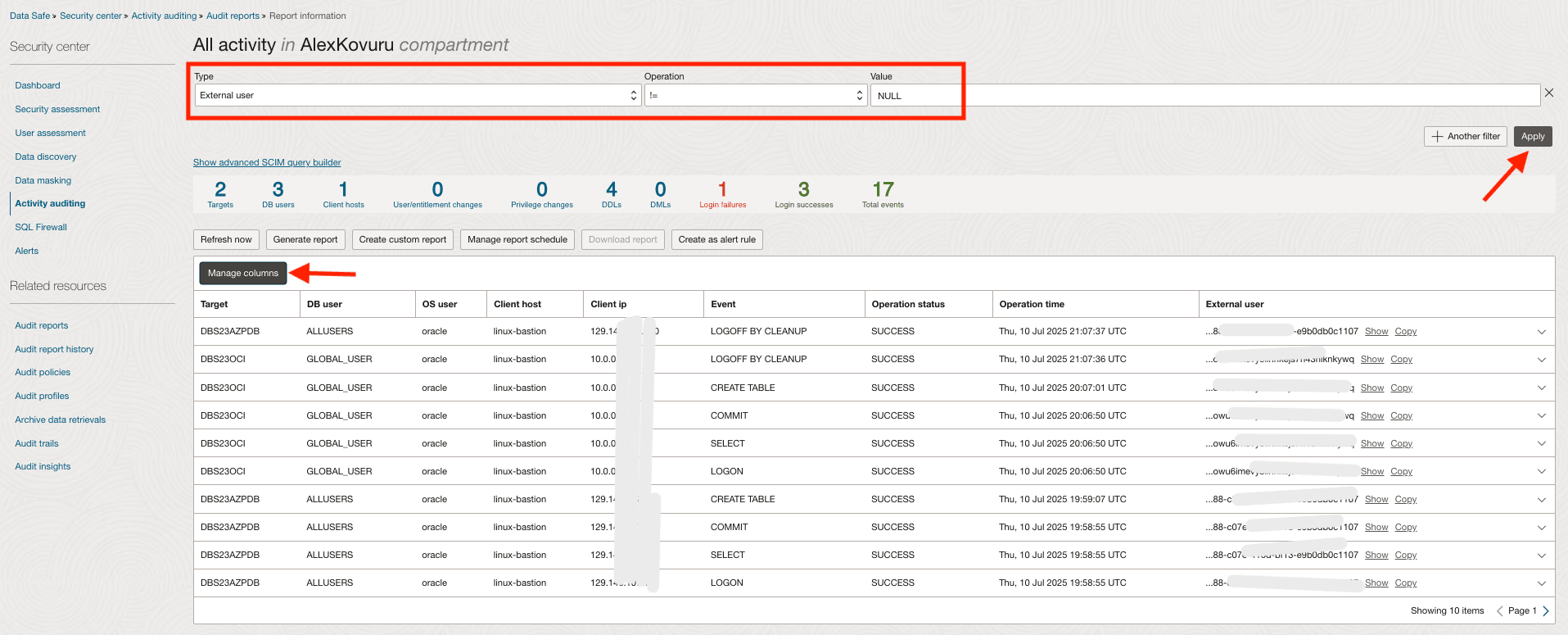

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Oracle Databases, Data Safe - Aktivitätsauditing, und klicken Sie unter Zugehörige Ressourcen auf Auditberichte - Alle Aktivitäten.

-

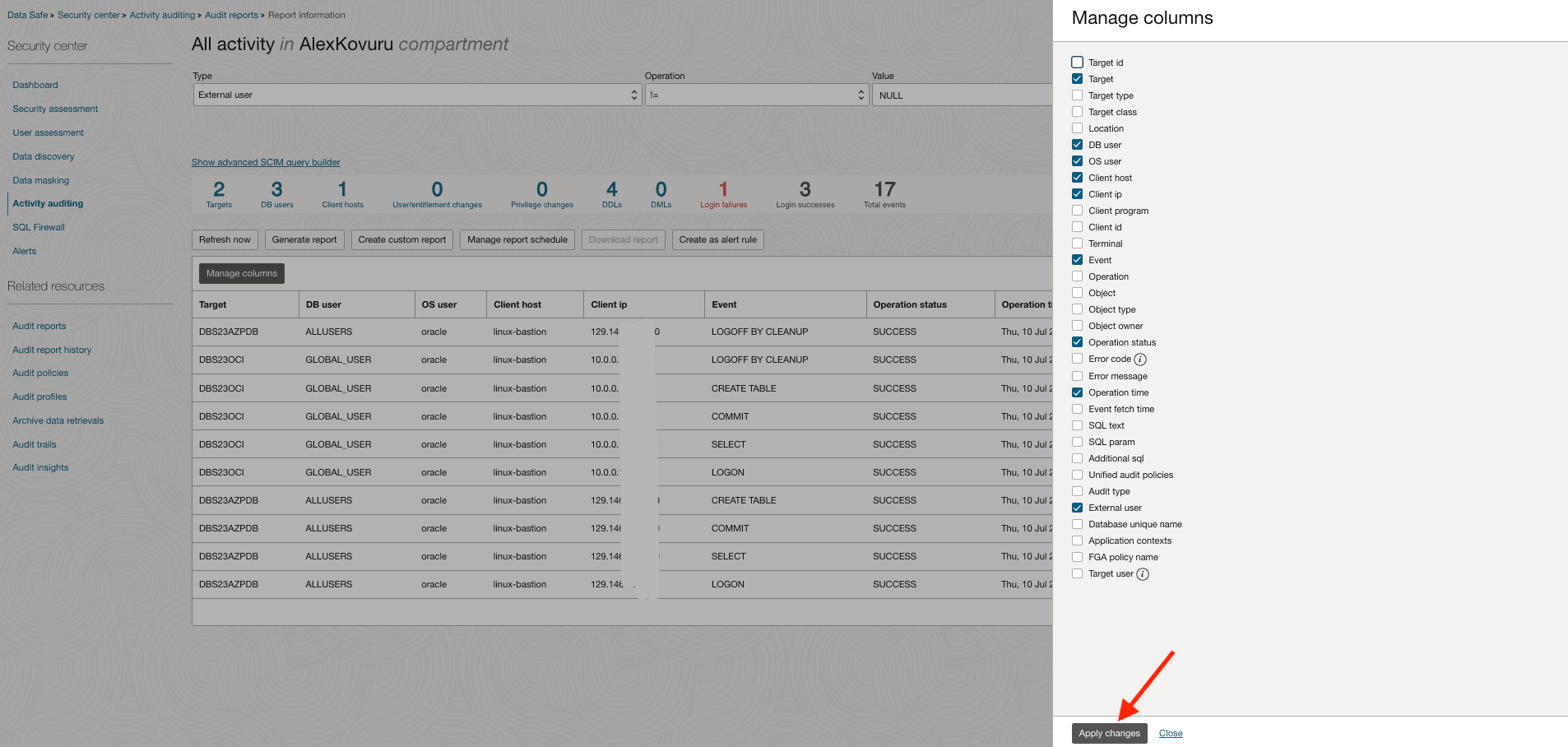

Klicken Sie auf Spalten verwalten, und wählen Sie die erforderlichen Spalten aus.

-

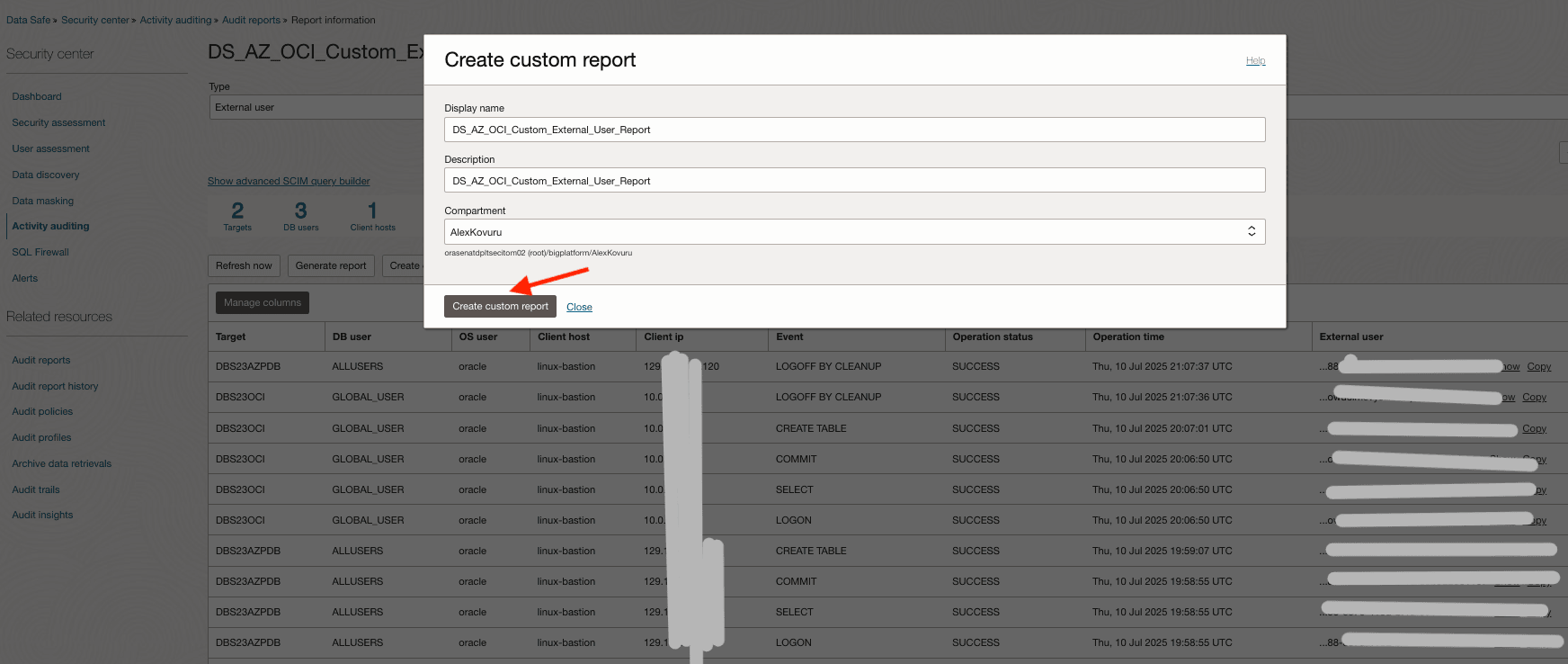

Geben Sie unter Benutzerdefinierten Bericht erstellen die Details Anzeigename, Beschreibung und Compartment ein.

-

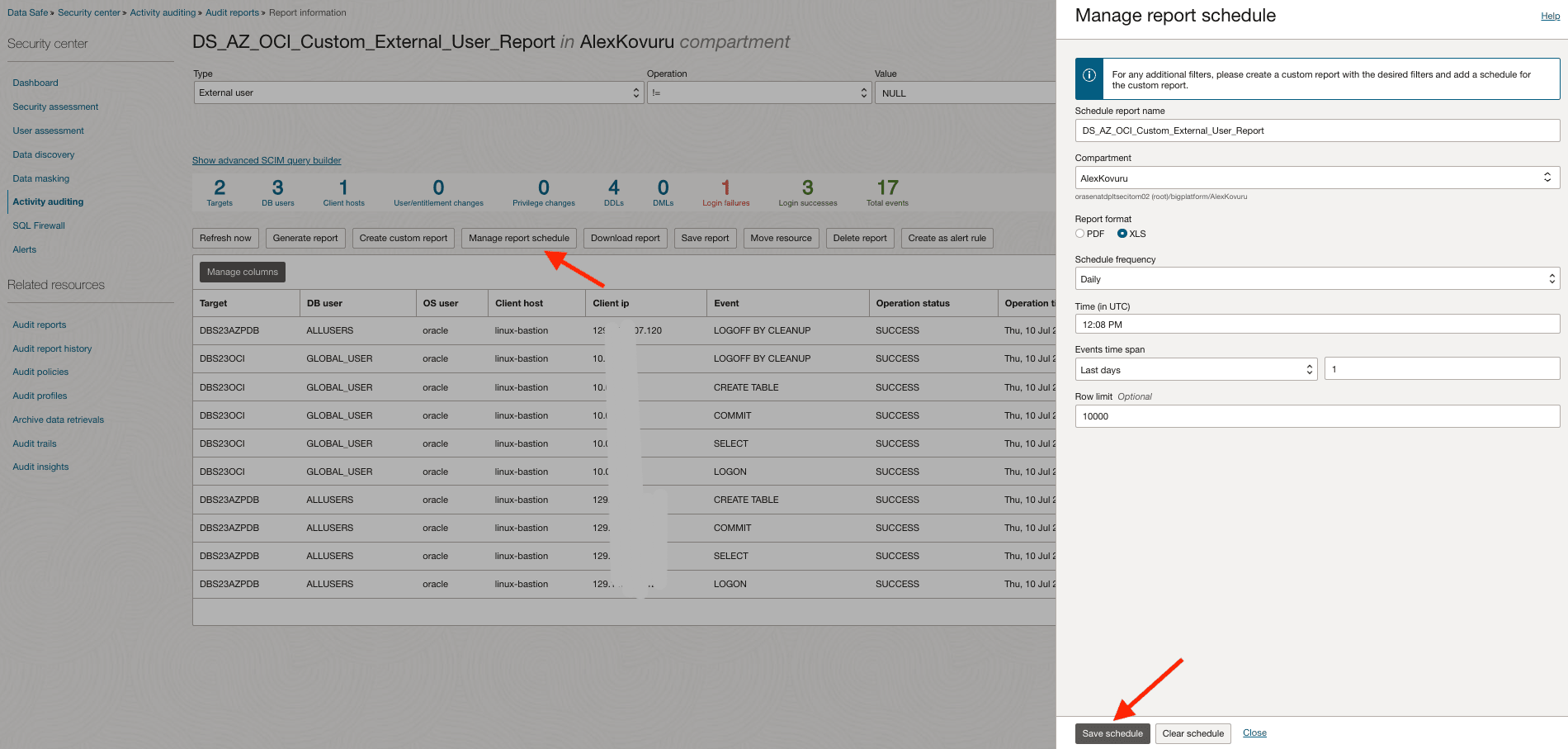

Wählen Sie unter Berichtsplan verwalten in der Dropdown-Liste Zeitplanhäufigkeit die Option Täglich aus, und klicken Sie auf Zeitplan speichern.

Aufgabe 2: OCI Compute-Instanz für Datenerfassung und -korrelation einrichten

In dieser Aufgabe richten wir Ihre OCI Compute-Instanz ein, um Benutzeridentitätsdetails aus Microsoft Entra ID und OCI IAM abzurufen und Oracle Data Safe-Auditberichte zu verarbeiten. Das ultimative Ziel besteht darin, externe Benutzer-IDs in Auditlogs mit angereicherten Identitätsmetadaten zu korrelieren und so einen vollständigen Benutzer-Footprint bereitzustellen.

Hinweis: Laden Sie die folgenden Skripte hier herunter:

scripts.

-

Microsoft Entra ID-Benutzer abrufen.

Führen Sie die folgenden Befehle aus, um Benutzerinformationen aus der Microsoft Entra-ID mit der Microsoft Graph-API (

fetch_azure_ad_users.sh) abzurufen../fetch_azure_ad_users.shAusgabe:

[oracle@linux-bastion:~]$ ./fetch_azure_ad_users.sh Fetching Access Token... Calling Graph API for users list... Parsing users and converting to CSV... Users list saved to: azure_ad_users.csvhead -3 azure_ad_users.csvAusgabe:

[oracle@linux-bastion:~]$ head -3 azure_ad_users.csv "id","displayName","userPrincipalName","mail" "b41b0688-c07xxxxxxx3-e9b0db0c1107","Alex Kovuru","akovuruxxxxxxjtripaigmail.onmicrosoft.com","alex.xxxuru@gmail.com" "7eb35b90-dc0xxxxxxxxxx-bc0b-48789368e9cf","Anuj Tripathi","anujtxxxxxai_gmail.com#EXT#@anujtripaigmaixxmicrosoft.com","anujtrxxx@gmail.com" -

OCI-IAM-Benutzer abrufen.

Führen Sie die folgenden Befehle aus, um Benutzerdetails über die OCI-CLI (

oci_user_list_to_csv.sh) aus OCI IAM abzurufen../oci_user_list_to_csv.sh head -3 oci_iam_users.csvAusgabe:

[oracle@linux-bastion:~]$ ./oci_user_list_to_csv.sh CSV file generated: oci_iam_users.csv [oracle@linux-bastion:~]$ head -3 oci_iam_users.csv id,name,email "ocid1.user.oc1..aaaaaaaaqv3tai2mxxxxxxxxxxepkk5hrfinedvj67ieb7phkirwxfeupv3cbq","alexk",alex.kovuxxx@oracle.com "ocid1.user.oc1..aaaaaaaaoq7ypwb5xxxxxxxxx2l5i6yjlnsedvkcni3dxdjdkkw5lyf73lma","ag-admin","anujtripaxxxx2@gmail.com" [oracle@linux-bastion:~]$ -

Benutzerdaten zusammenführen.

Konsolidieren Sie die abgerufenen Benutzerdaten aus beiden Quellen in einer einzelnen, standardisierten CSV-Datei (

merge_users_csv.sh)../merge_users_csv.sh head -3 merged_users.csvAusgabe:

[oracle@linux-bastion:~]$ ./merge_users_csv.sh Merged CSV created: merged_users.csv [oracle@linux-bastion:~]$ head -3 merged_users.csv id,displayName,userPrincipalName,mail,source "7eb35b90-dc0d-4135-bc0b-48789368e9cf","Anuj Tripathi","anujtrip.ai_xxx.com#EXT#@anujtripaigmail.onmicrosoft.com","anujtrixxxx@gmail.com",AzureAD "ocid1.user.oc1..aaaaaaaaqv3tai2miu6vtgxxxxxxxxxxxfinedvj67ieb7phkirwxfeupv3cbq","alexk",null,"alex.kovxxxxu@oracle.com",OCI [oracle@linux-bastion:~]$ -

Data Safe-Auditbericht verarbeiten.

Laden Sie den neuesten Auditbericht von Oracle Data Safe (

process_data_safe_report.sh) herunter, konvertieren, bereinigen und standardisieren Sie ihn../process_data_safe_report.sh head -3 cleaned_audit_records_final.csvAusgabe:

[oracle@linux-bastion:~]$ ./process_data_safe_report.sh Downloading report from OCI Data Safe... Converting XLS to CSV... convert /home/oracle/DS_AZ_OCI_Custom_External_User_Report_202507240745.xls -> /home/oracle/DS_AZ_OCI_Custom_External_User_Report_202507240745.csv using filter : Text - txt - csv (StarCalc) Cleaning the CSV file... Extracting specific columns... Post-processing the final CSV... Final post-processing complete. [oracle@linux-bastion:~]$ head -3 cleaned_audit_records_final.csv Target,DB user,OS user,Client host,Client ip,Event,Operation status,Operation time,External user DBS23AZPDB,ALLUSERS,oracle,linux-bastion,129.146.107.120,LOGOFF BY CLEANUP,SUCCESS,2025-07-10T21:07:37Z,b41b0688-c07e-416d-bf13-xxxxxxxxxc1107 DBS23AZPDB,ALLUSERS,oracle,linux-bastion,129.146.107.120,CREATE TABLE,SUCCESS,2025-07-10T19:59:07Z,b41b0688-c07e-416d-bf13-xxxxxxxx0c1107 [oracle@linux-bastion:~]$ -

Daten korrelieren

Reichern Sie die Oracle Data Safe-Auditlogs an, indem Sie externe Benutzer-IDs mit den zusammengeführten OCI-IAM-Benutzerdaten (

DataSafe_External_Users_Audit_Dashboard.sh) korrelieren../DataSafe_External_Users_Audit_Dashboard.sh head -3 DataSafe_External_Users_Audit_Dashboard.csvAusgabe:

[oracle@linux-bastion:~]$ ./DataSafe_External_Users_Audit_Dashboard.sh Correlated Data : DataSafe_External_Users_Audit_Dashboard.csv [oracle@linux-bastion:~]$ head -3 DataSafe_External_Users_Audit_Dashboard.csv Target,DB user,OS user,Client host,Client ip,Event,Operation status,Operation time,External user,displayName,mail,source DBS23OCI,ANUJ,oracle,linux-bastion,10.0.0.124,LOGON,FAILURE,2025-07-02T17:38:58Z,ocid1.user.oc1..aaaaaaaaam4ulylhebm4zwtiaqsy4xxxxxxxwu6imevy3lihnkejs7h43nlknkywq,anuj.t.tripaxxxx@oracle.com,anuj.t.tripaxxxx@oracle.com,OCI DBS23AZPDB,ALLUSERS,oracle,linux-bastion,129.146.107.120,COMMIT,SUCCESS,2025-07-10T19:34:38Z,b41b0688-c07e-416d-bf13-e9b0dbxxx107,Alex Kovuru,alex.kovuruxx@gmail.com,AzureAD [oracle@linux-bastion:~]$Sie verwenden eine Reihe von bereitgestellten Shellskripten, um diese Prozesse zu automatisieren. Stellen Sie sicher, dass diese Skripte in Ihre OCI Compute-Instanz heruntergeladen werden. Um tägliche Dashboard-Updates sicherzustellen, planen Sie diese Skripte so, dass sie über einen Cron-Job auf Ihrer OCI Compute-Instanz ausgeführt werden. Dieser Job muss so geplant werden, dass er nach der Generierungszeit des benutzerdefinierten Oracle Data Safe-Berichts ausgeführt wird.

Aufgabe 3: OCI Logging Analytics konfigurieren

-

Bereiten Sie Ihren Host vor, Logs an OCI Logging Analytics zu übertragen.

Führen Sie den folgenden Befehl aus, um sicherzustellen, dass Logs vom oracle-cloud-agent gelesen werden können.

sudo -u oracle-cloud-agent /bin/bash -c "head -3 /home/oracle/DataSafe_External_Users_Audit_Dashboard.csv"Erwartete Ausgabe:

Target,DB user,OS user,Client host,Client ip,Event,Operation status,Operation time,External user,displayName,mail,source DBS23OCI,GLOBAL_USER,labuser,clienthost,49.37.181.25,LOGOFF BY CLEANUP,SUCCESS,2025-07-17T15:26:10Z,ocid1.user.oc1..aaaa...,alexk,alexxxx@example.com,OCI DBS23OCI,GLOBAL_USER,labuser,clienthost,49.37.181.25,COMMIT,SUCCESS,2025-07-17T15:15:02Z,ocid1.user.oc1..aaaa...,alexk,alexxxxxx@example.com,OCI -

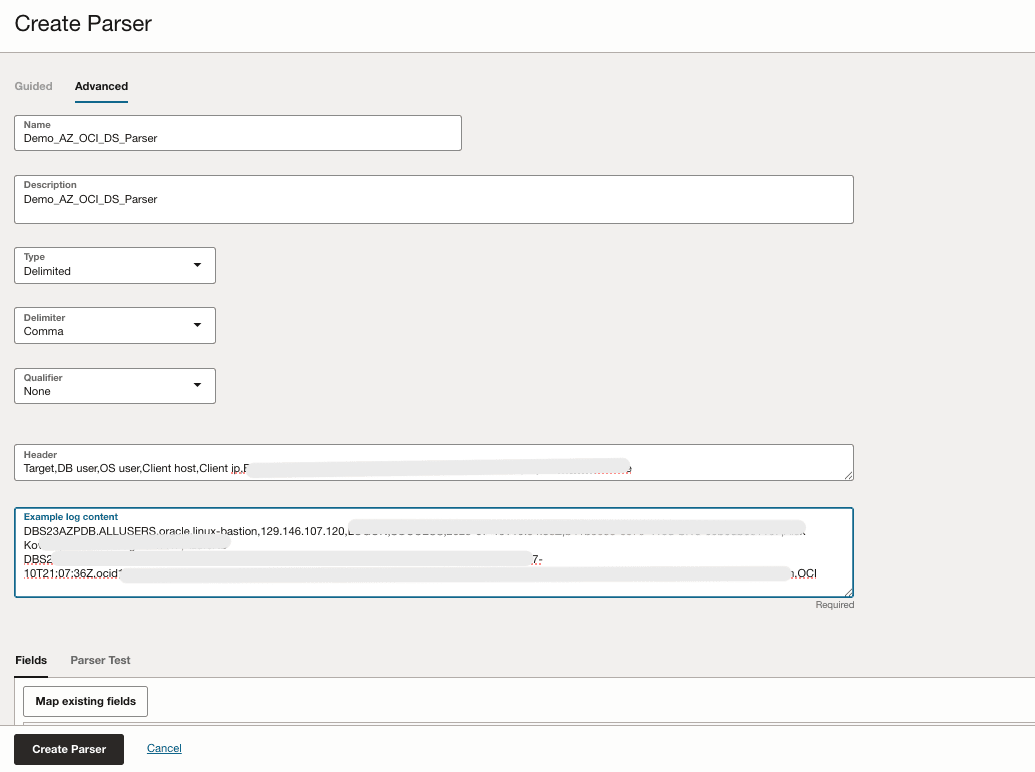

Erstellen Sie einen getrennten Parser für die Audit-CSV.

Wir erstellen einen Parser, der jede CSV-Zeile in strukturierte Logfelder konvertiert. OCI Logging Analytics kann filtern, anreichern und visualisieren.

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Observability & Management, Logging Analytics, Administration, Parser und Parser erstellen, und geben Sie die erforderlichen Informationen ein, wie im folgenden Bild dargestellt.

-

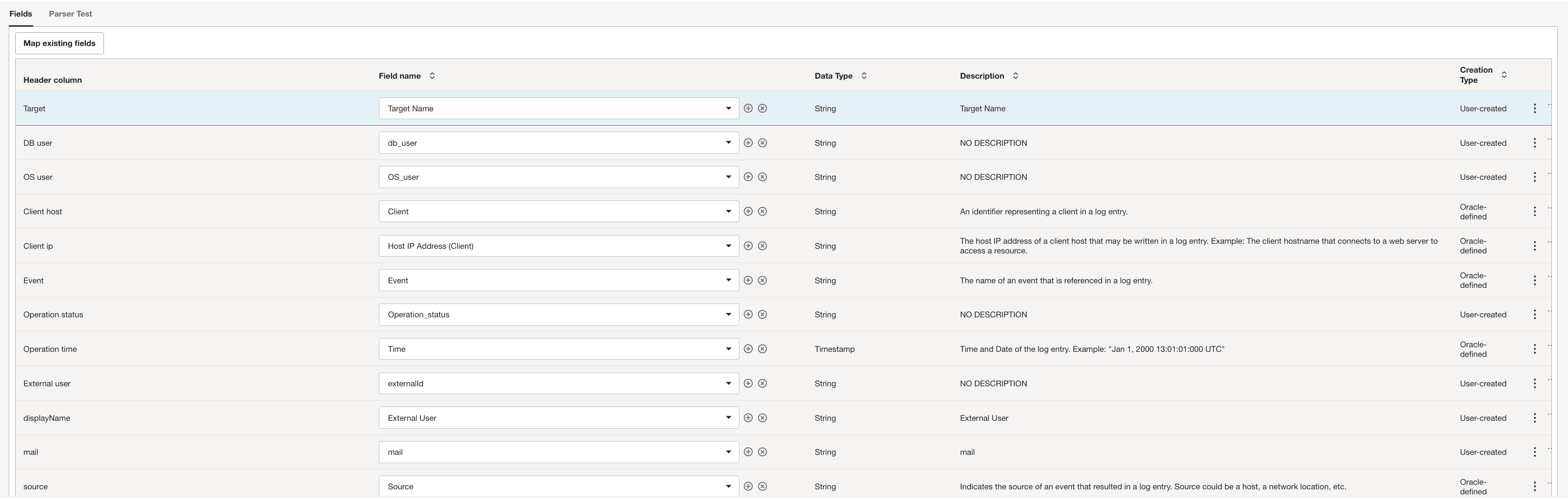

Klicken Sie auf Felder, und ordnen Sie Headerspalte dem Feldnamen von OCI Logging Analytics zu.

Wählen Sie für jede CSV-Spalte ein vorhandenes Feld aus, oder erstellen Sie ein Benutzerdefiniertes Feld (UDF), wenn kein geeignetes Feld vorhanden ist. Verwenden Sie das Symbol +, um bei Bedarf eine Erstellung durchzuführen.

-

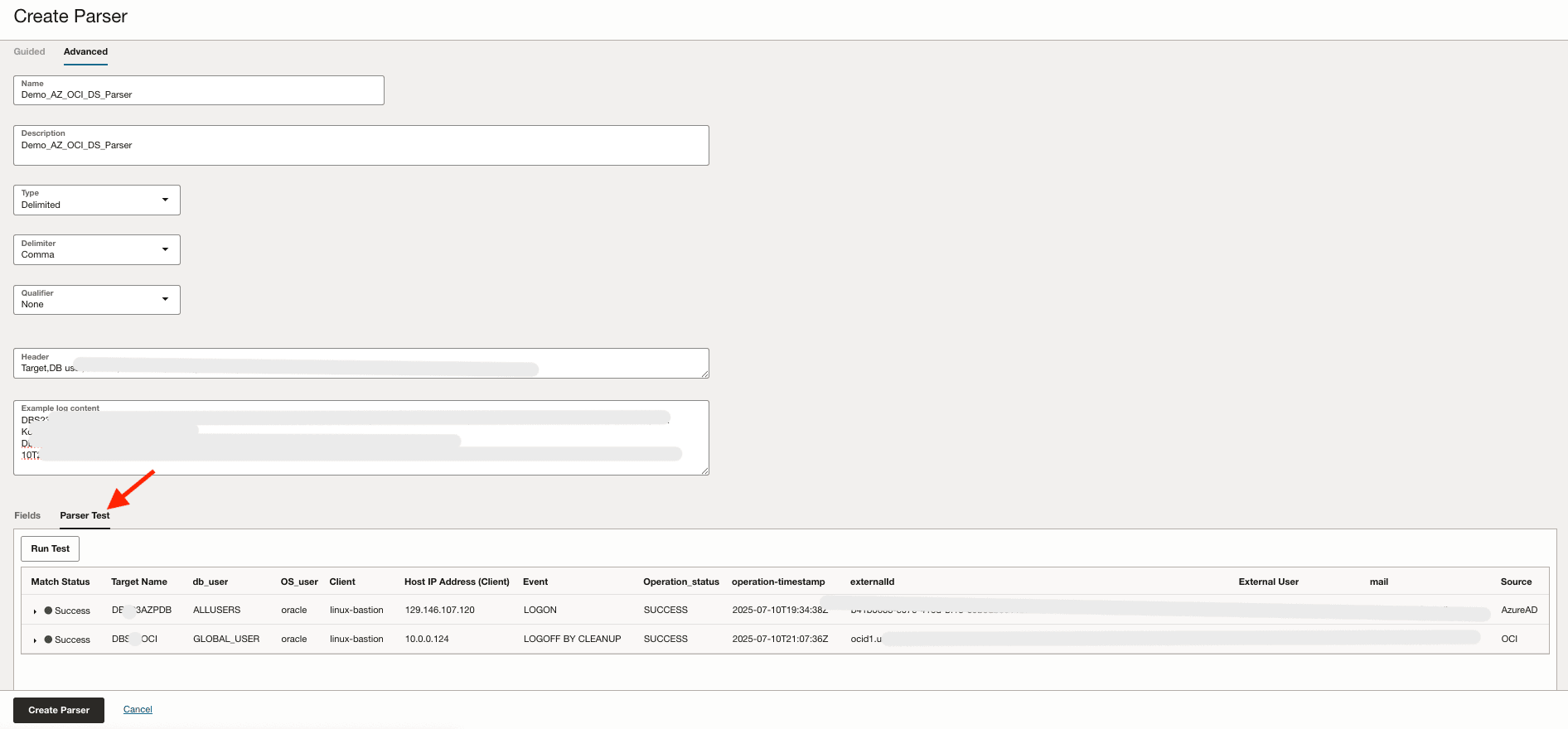

Klicken Sie auf Parsertest, und führen Sie die folgenden Schritte aus:

-

Wechseln Sie zu Parser-Test.

-

Stellen Sie sicher, dass das Parsen der Musterpositionen erfolgreich ist. Das Vorschoraster sollte jede Spalte anzeigen, die dem ausgewählten Feld zugeordnet ist.

-

Vergewissern Sie sich, dass die Spalte Zeitstempel korrekt aufgelöst wurde (keine Parsefehler; korrigieren Sie Datum/Zeitzone).

-

Klicken Sie zum Speichern auf Parser erstellen.

-

-

-

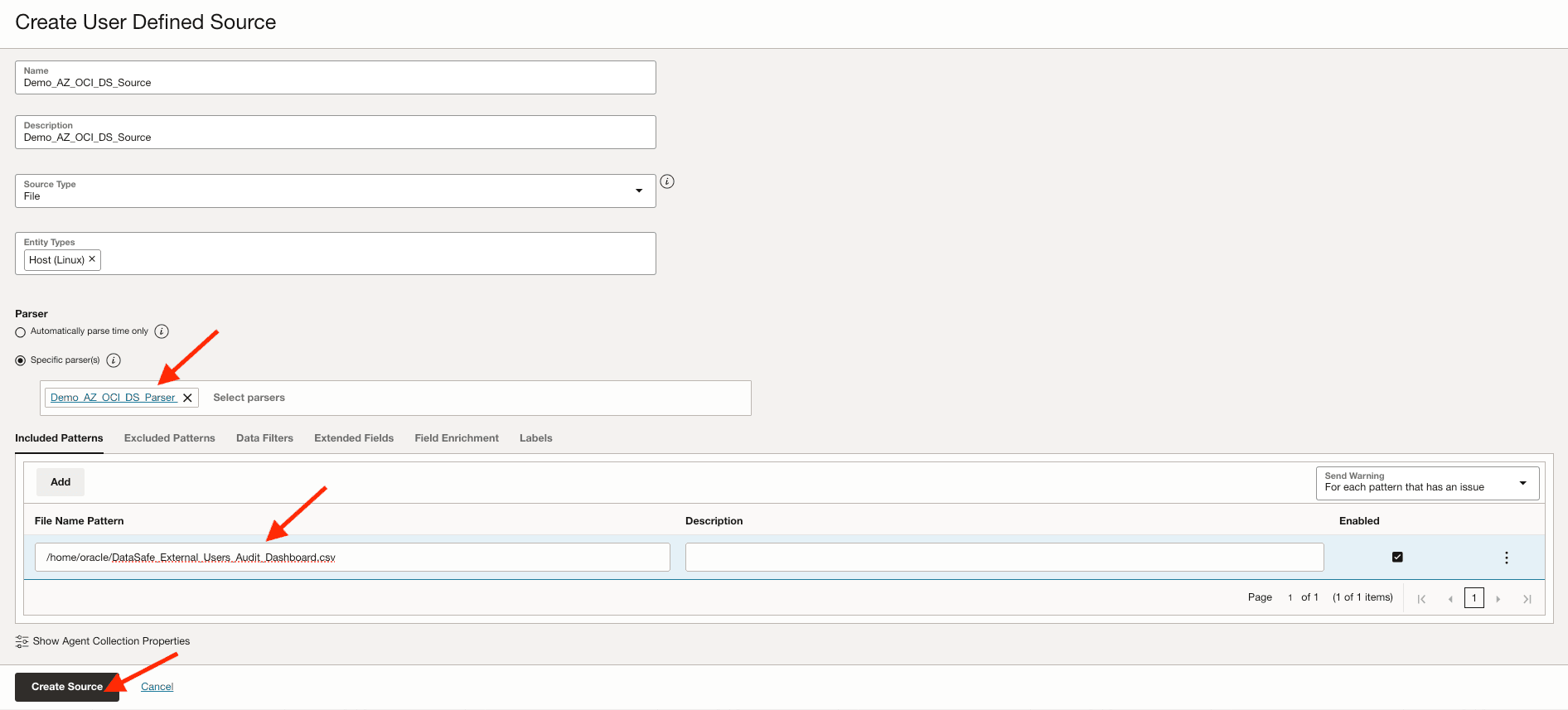

Erstellen Sie eine Dateiquelle, die den Parser verwendet.

Eine Quelle teilt OCI Logging Analytics mit, wo Logs (Pfadmuster, Erfassungsmethode) und wie sie interpretiert werden (Parser und Metadaten).

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Observability and Management, Logging Analytics, Administration, Quellen, Quelle erstellen, und geben Sie die erforderlichen Informationen ein, wie im folgenden Bild dargestellt, und klicken Sie auf Quelle erstellen.

-

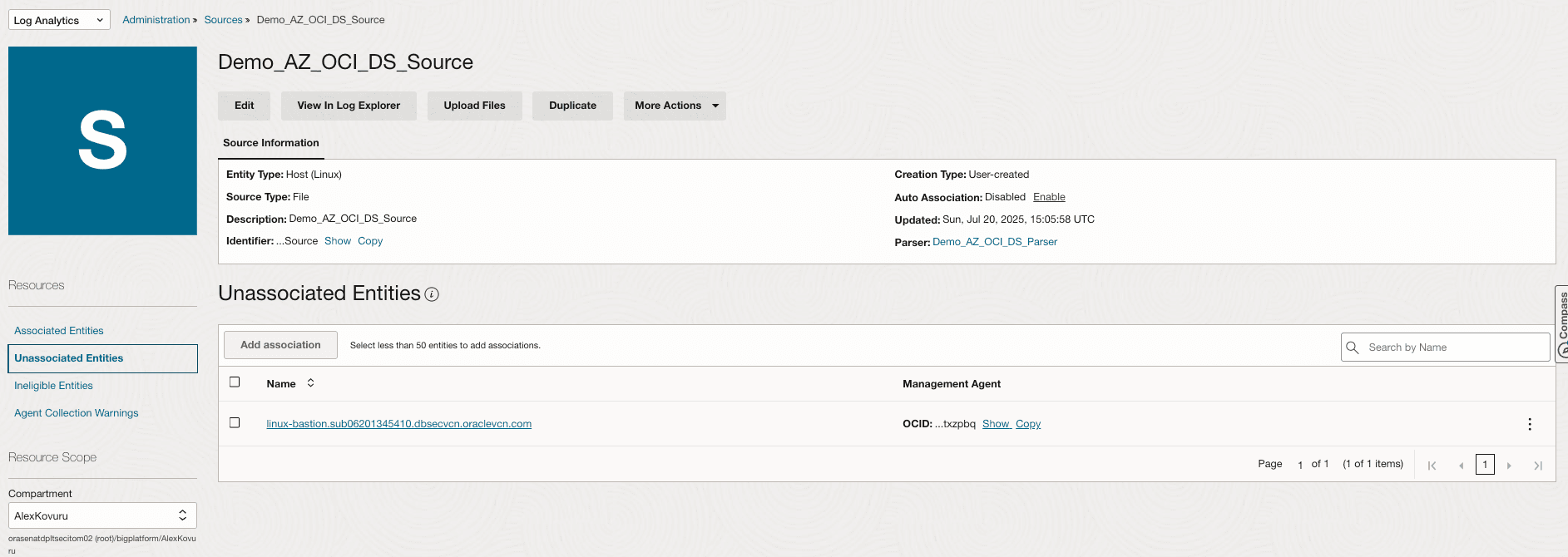

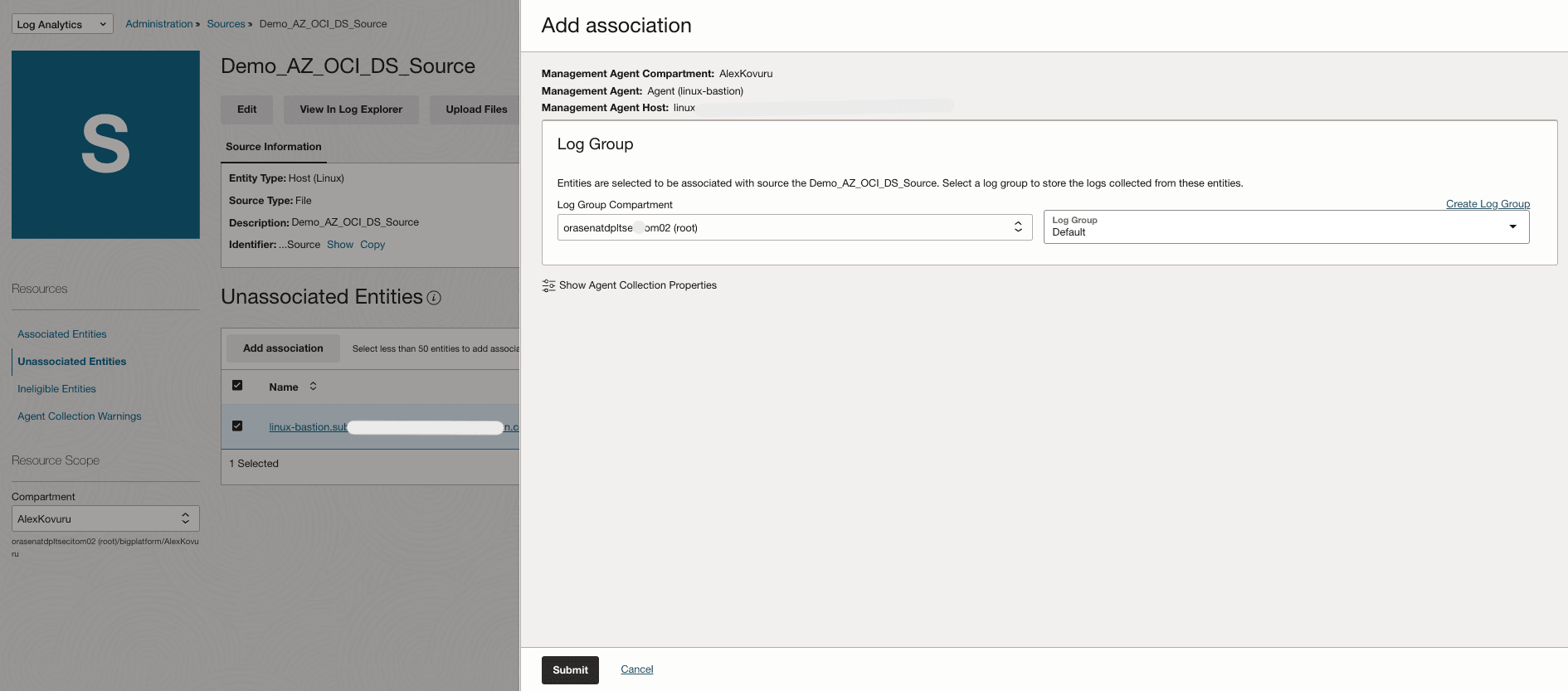

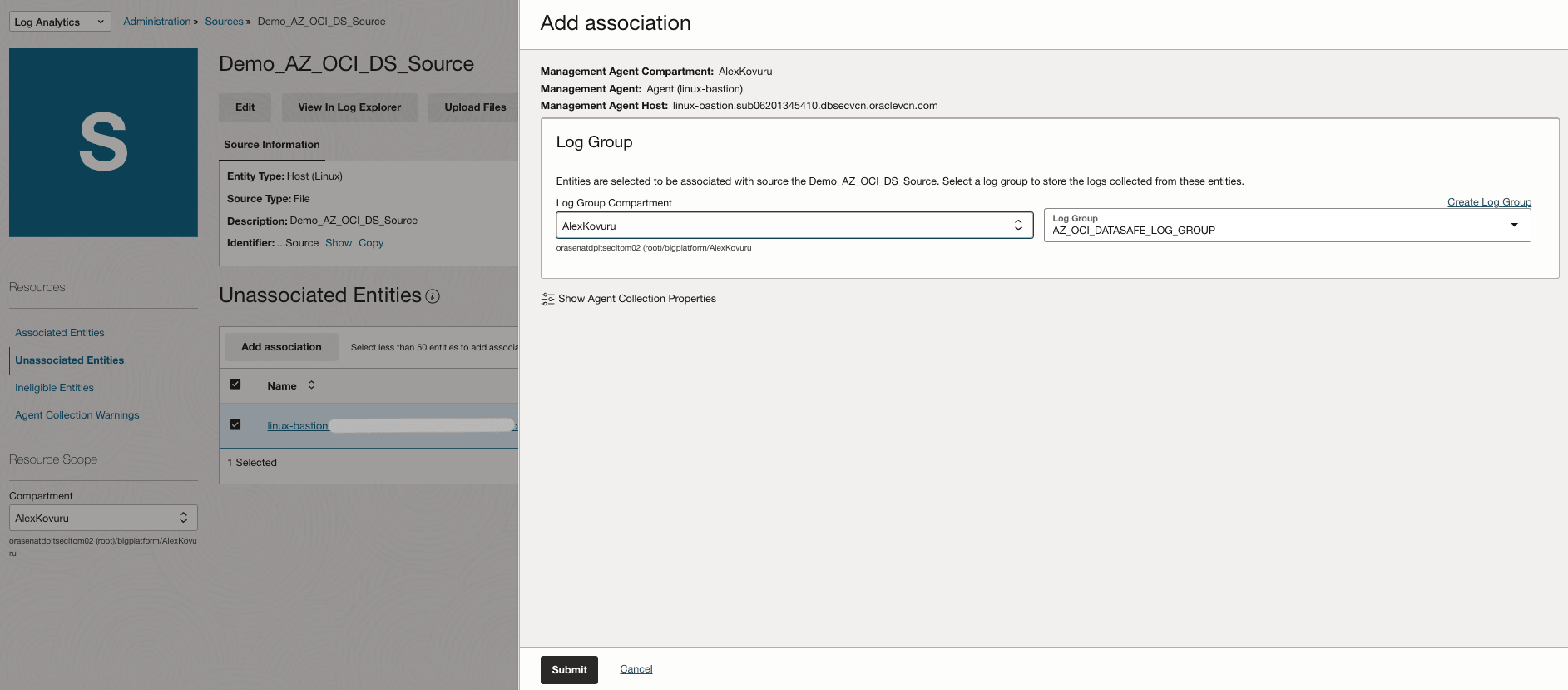

Quelle mit Entitys und Loggruppe verknüpfen.

Verknüpfungen aktivieren den Erfassungsprozess: Die Quelle ist mit bestimmten Entitys (wie Hosts) verknüpft, und die erfassten Logs werden an eine angegebene Loggruppe weitergeleitet.

-

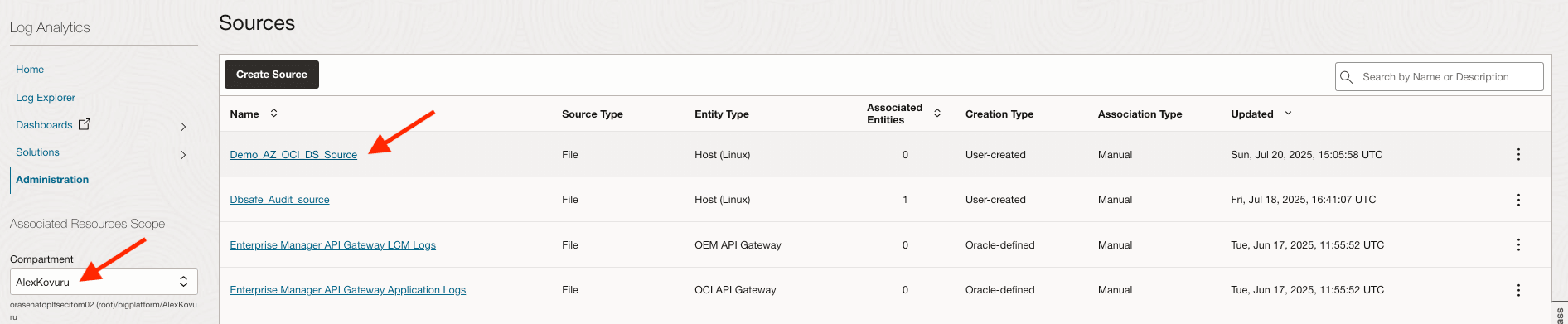

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Logging Analytics, Administration, und klicken Sie auf Quellen.

-

Wählen Sie auf der Detailseite Quelle das Compartment aus, das die Entitys enthält, die Sie verknüpfen möchten.

-

Klicken Sie auf Nicht verknüpfte Entitys, um Entitys des richtigen Typs aufzulisten, die für die Zuordnung verfügbar/berechtigt sind.

-

Wählen Sie die Entity unter Nicht zugeordnete Entitys aus, und klicken Sie auf Verknüpfung hinzufügen.

-

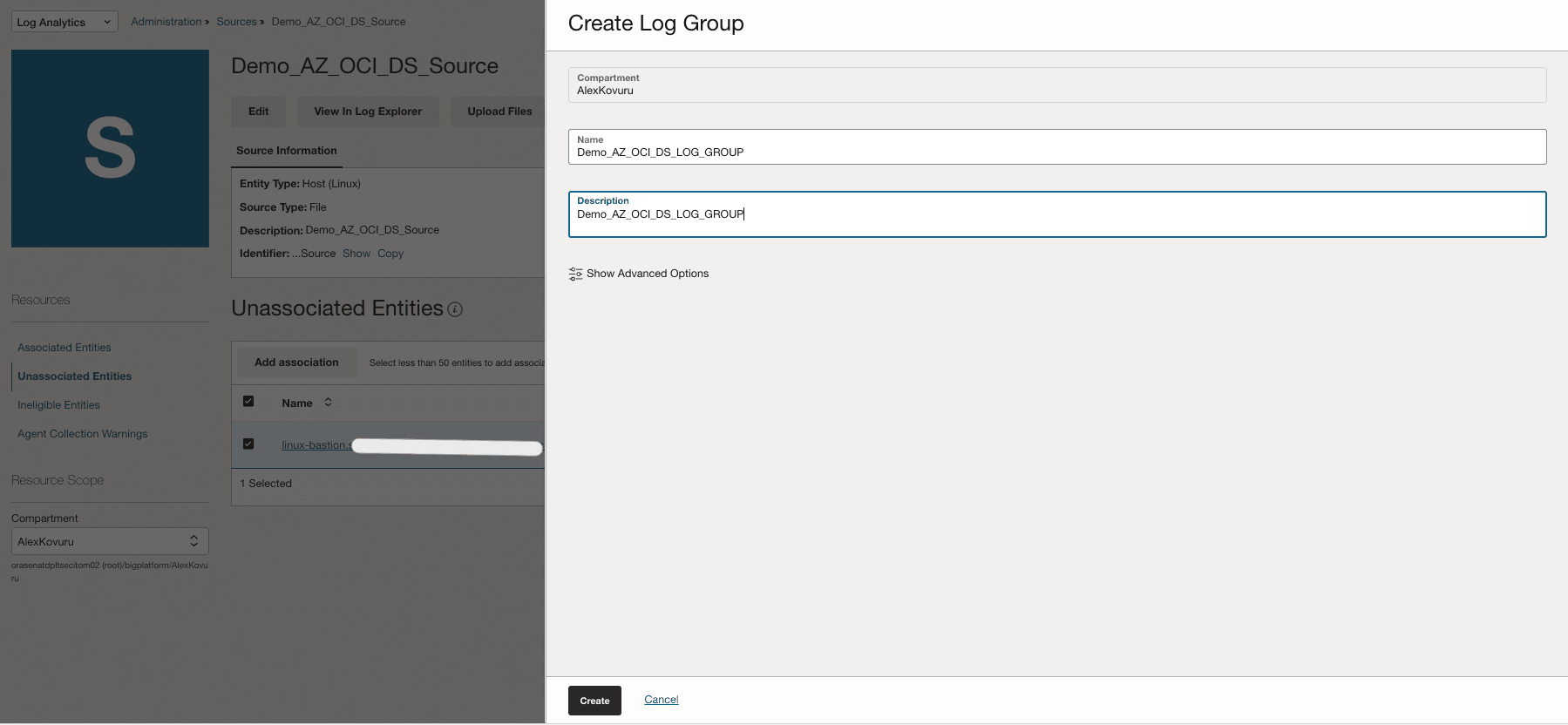

Wählen Sie eine vorhandene Loggruppe aus, sofern verfügbar. In diesem Tutorial erstellen wir die neue Loggruppe, indem wir auf Loggruppe erstellen klicken.

-

Klicken Sie auf Weiterleiten.

-

-

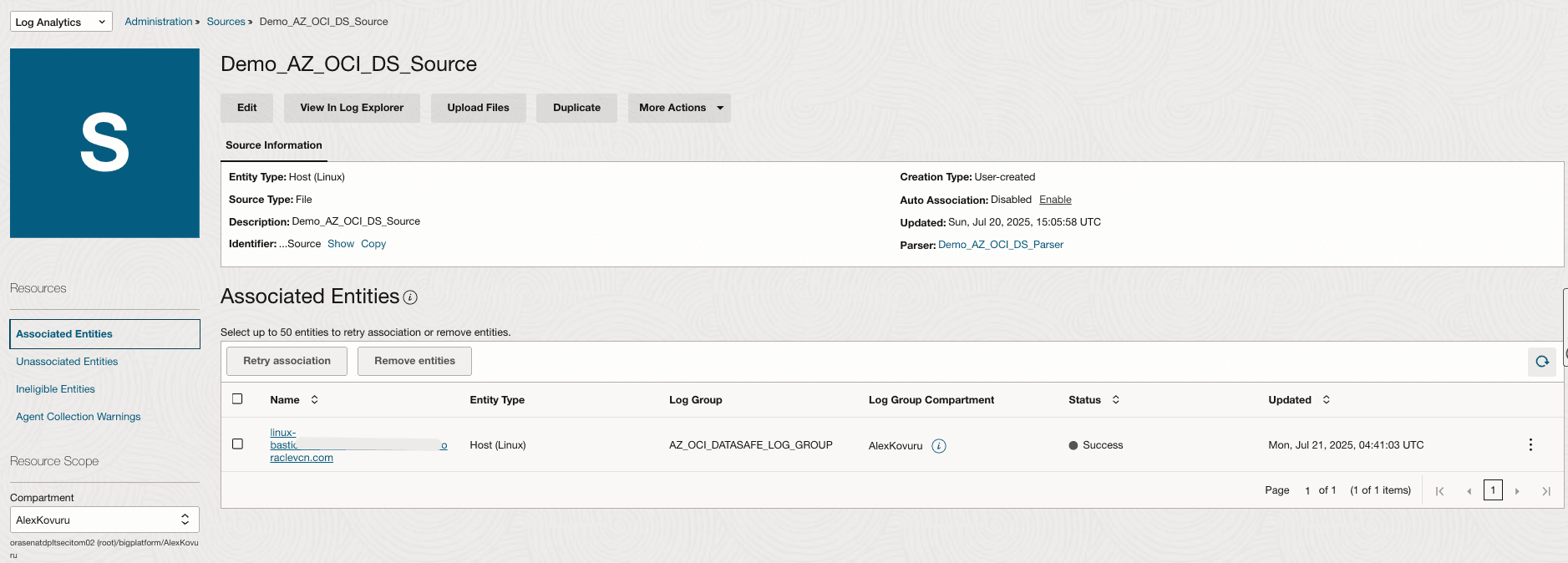

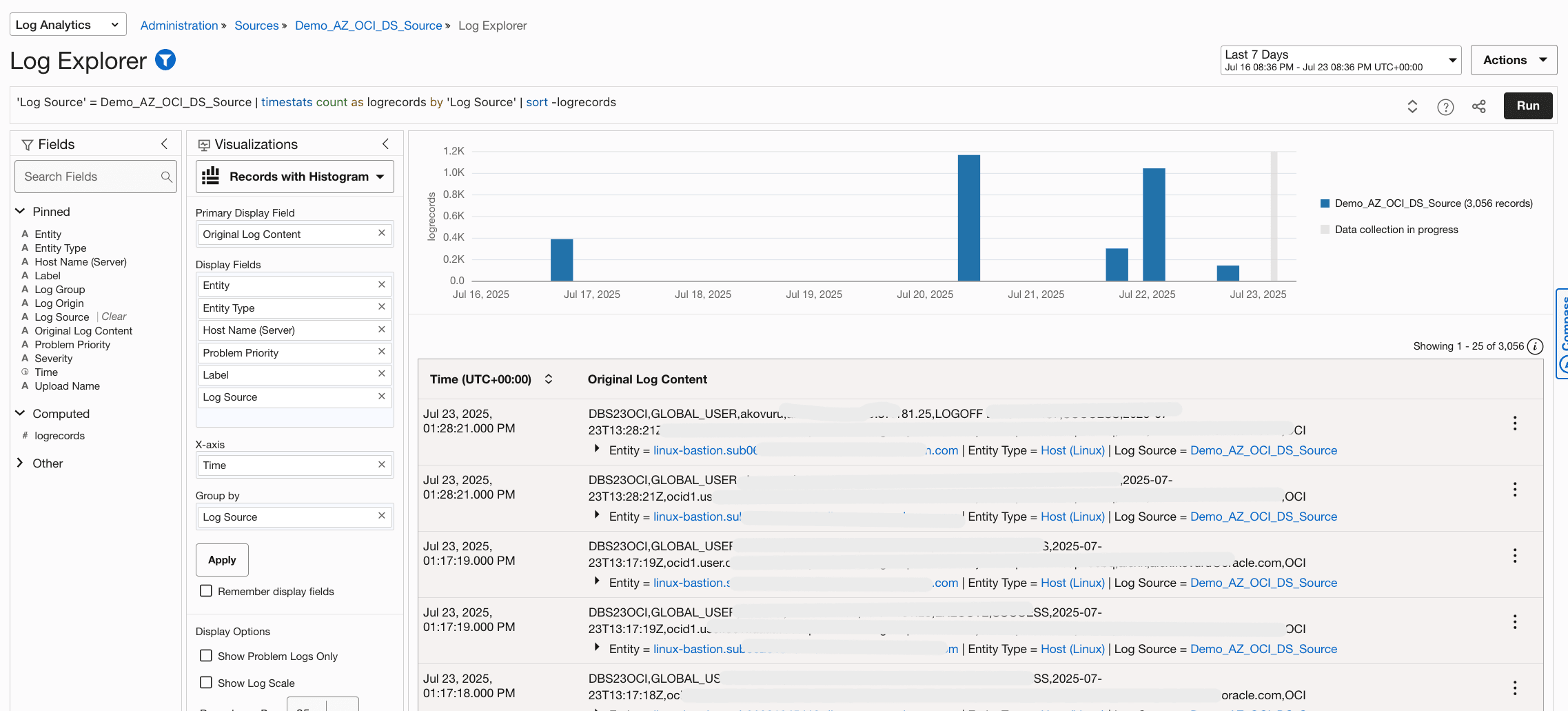

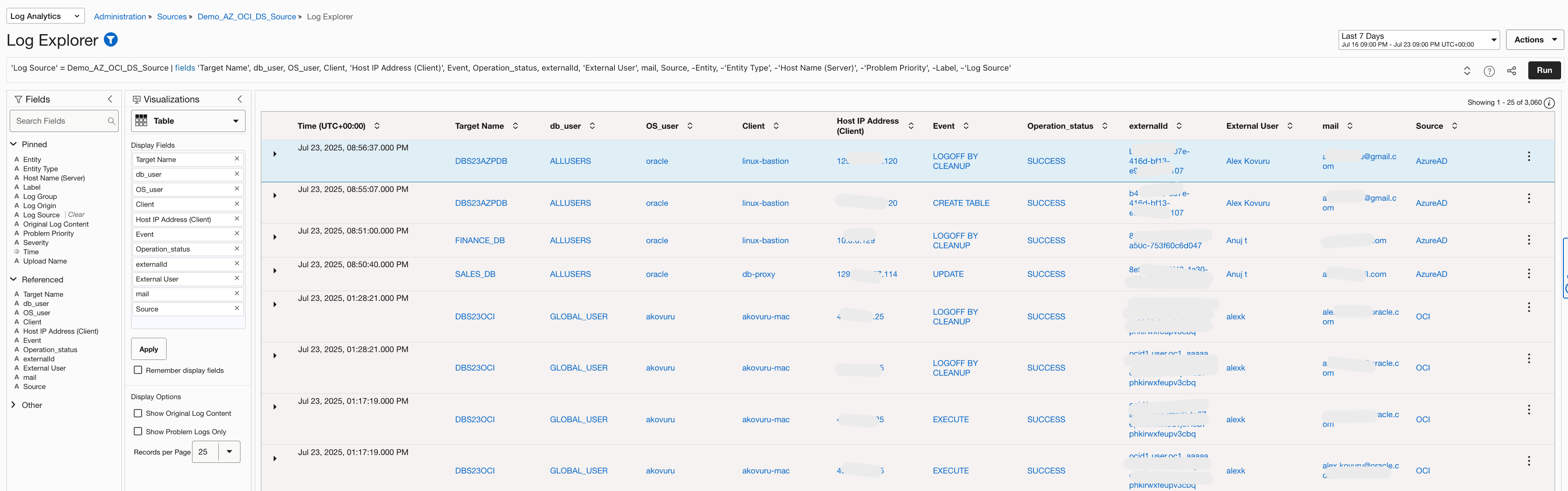

Nachdem die Aufnahme gestartet wurde, stellen Sie sicher, dass die Datensätze durchsucht werden können und dass die Felder wie erwartet ausgefüllt werden.

Zeigen Sie den Log Explorer an:

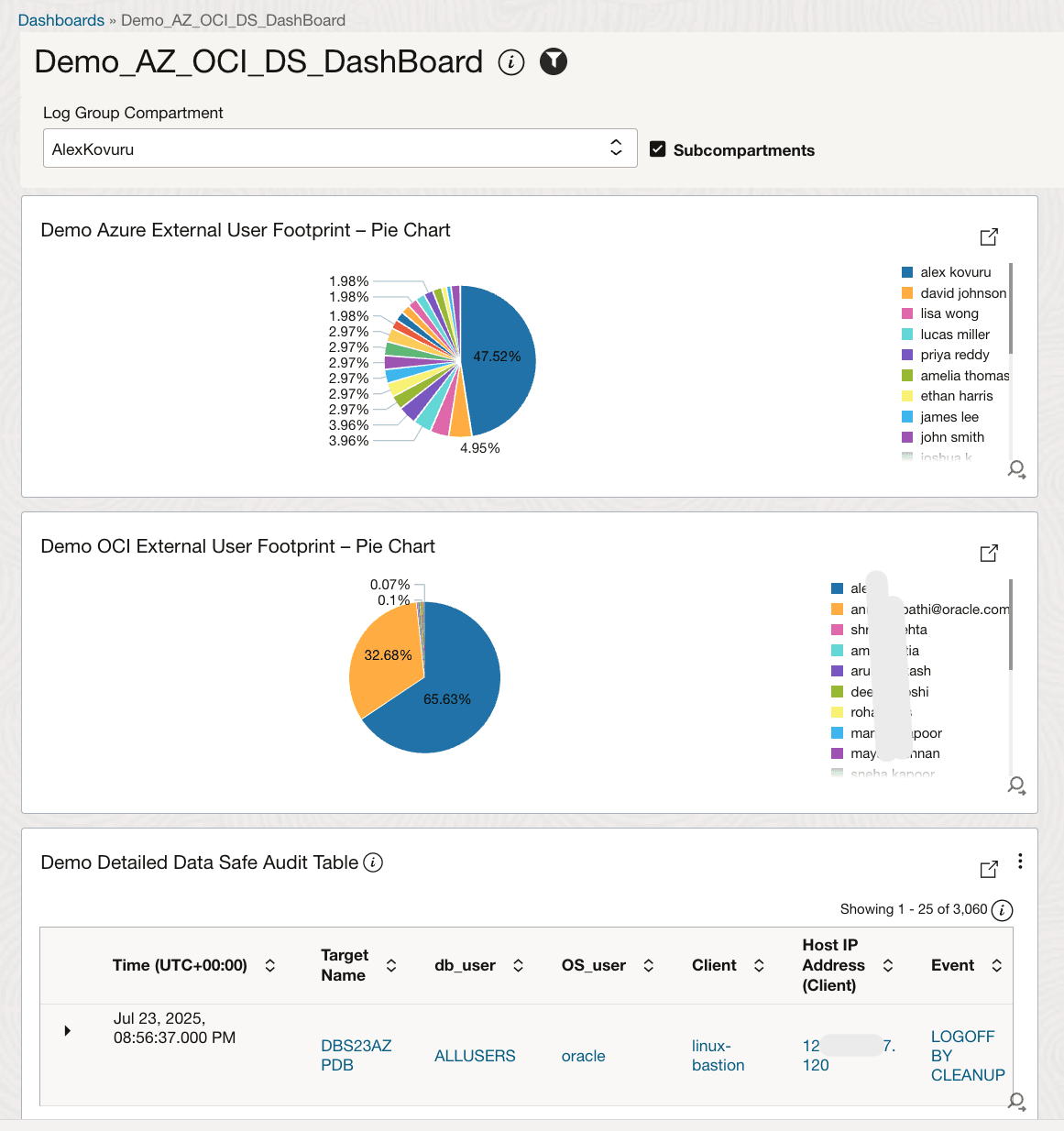

Aufgabe 4: Logs untersuchen und Dashboard mit drei Widgets erstellen

Mit OCI Logging Analytics können Sie Oracle Data Safe-Auditlogs visualisieren, die mit externen Identitätsmetadaten angereichert sind. Erstellen Sie ein Dashboard mit Microsoft Azure User Footprint Pie-Diagramm, OCI User Footprint Pie-Diagramm und einer detaillierten Audit-Tabellenansicht.

-

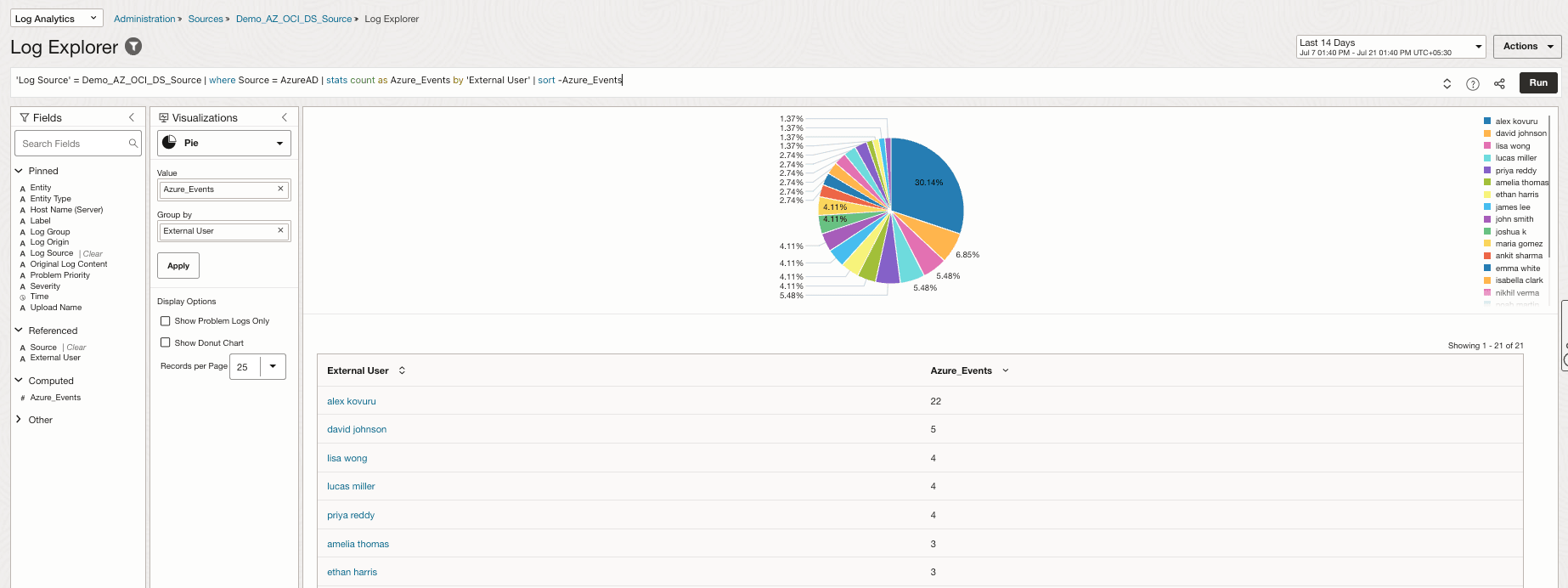

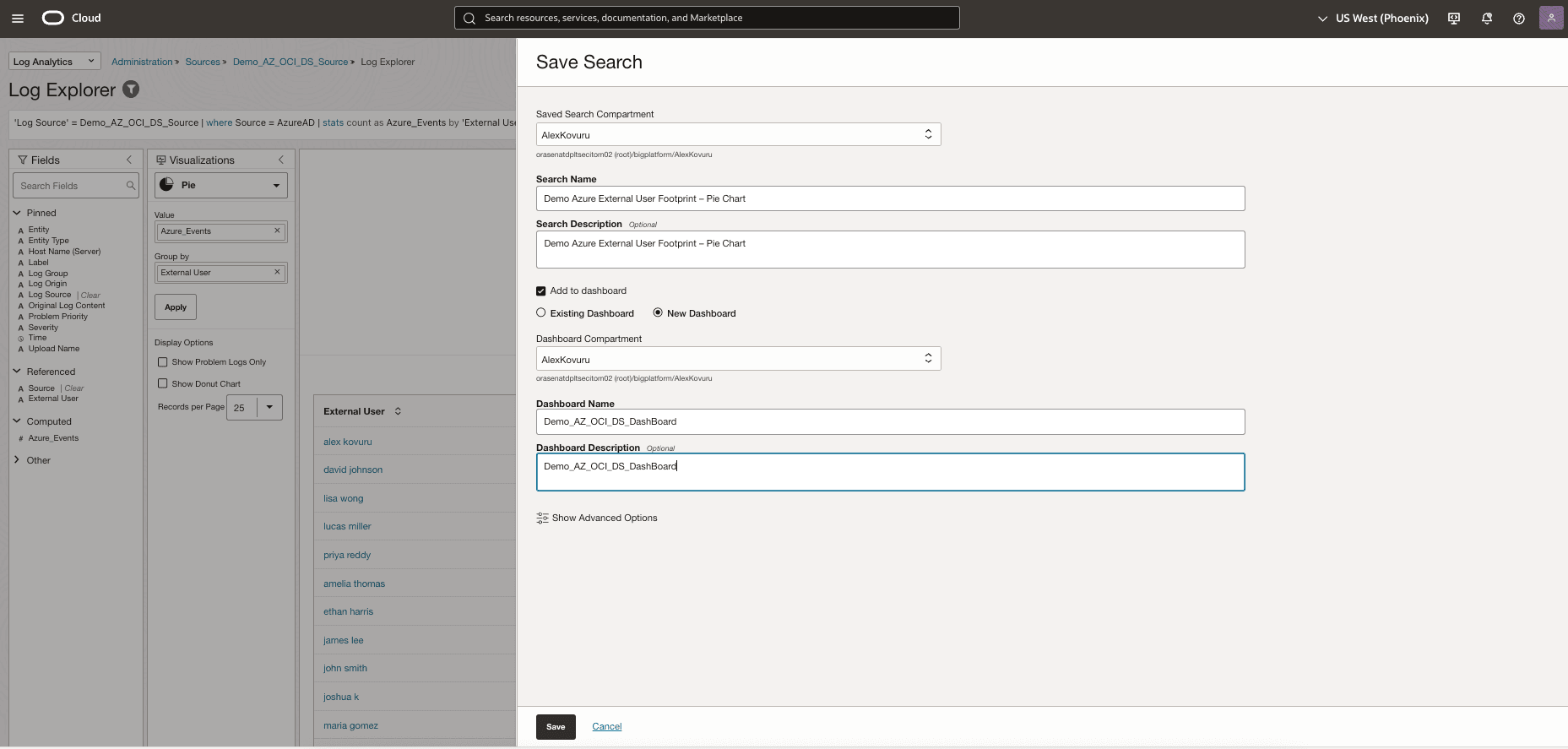

Azure-Benutzer-Footprint-Tortendiagramm-Widget erstellen.

Führen Sie die folgende Log Explorer-Abfrage aus:

'Log Source' = Demo_AZ_OCI_DS_Source | where Source = AzureAD | stats count as Azure_Events by 'External User' | sort -Azure_Events

Klicken Sie auf Aktionen, und Speichern Sie die Suche wie im folgenden Bild, und fügen Sie sie dem Dashboard hinzu (falls das Dashboard nicht vorhanden ist, erstellen Sie ein neues Dashboard).

-

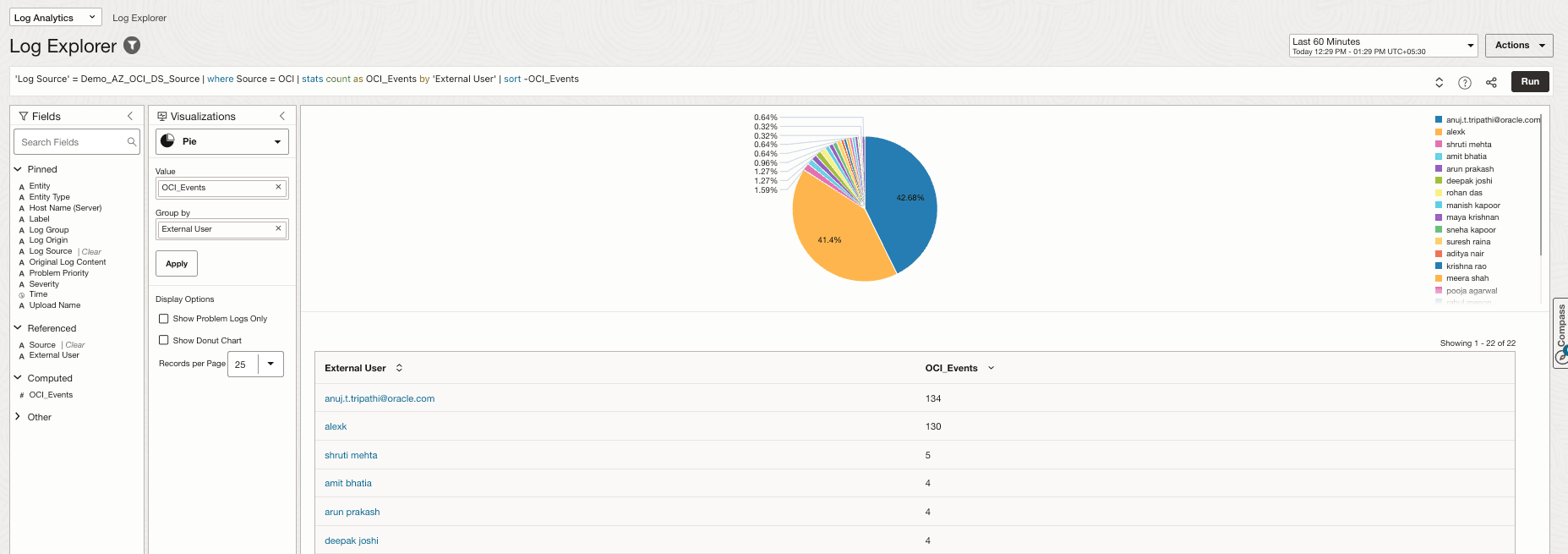

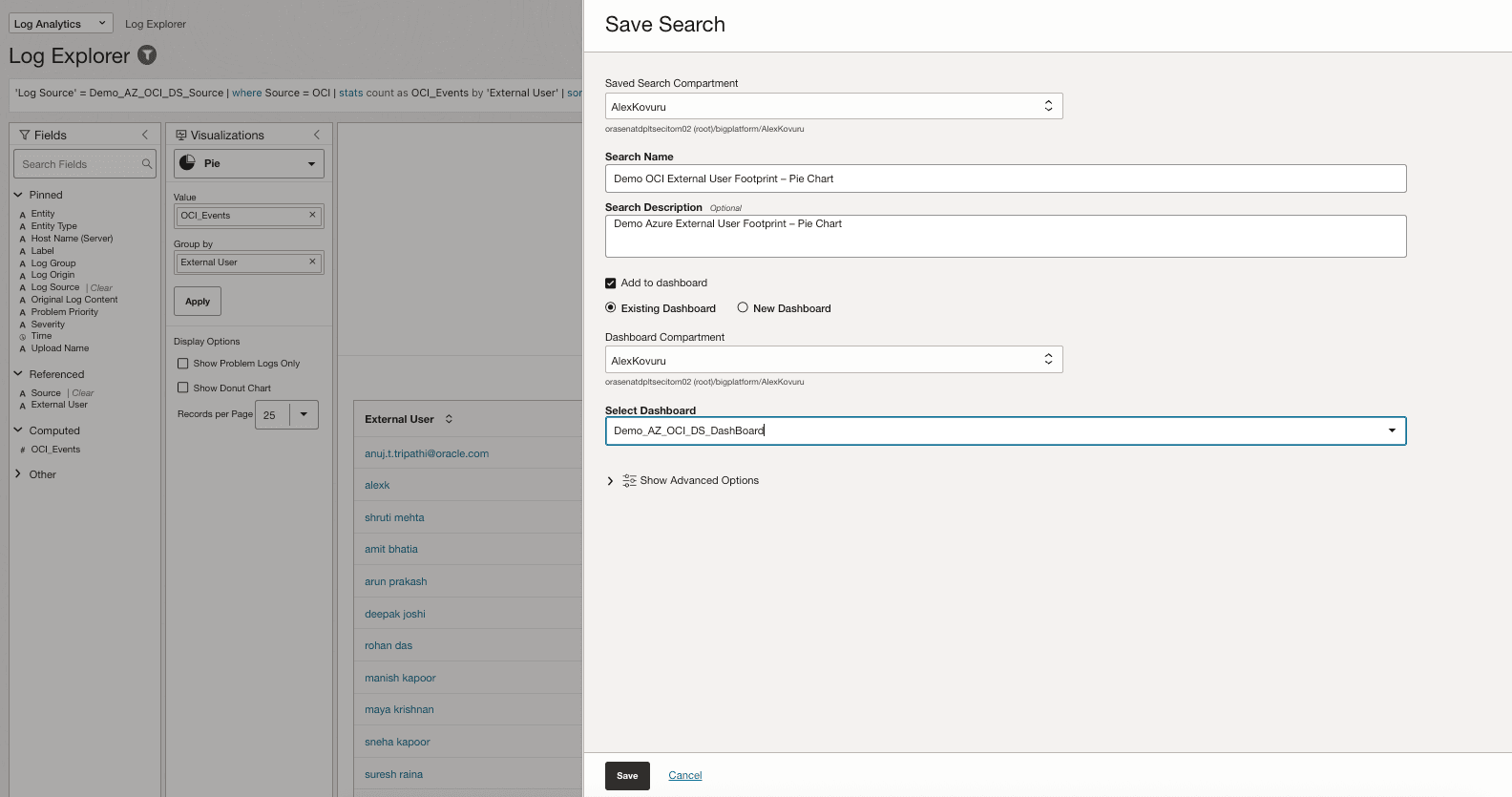

Kreisdiagramm-Widget für OCI-Benutzer-Footprint erstellen.

Führen Sie die folgende Log Explorer-Abfrage aus:

'Log Source' = Demo_AZ_OCI_DS_Source | where Source = OCI | stats count as OCI_Events by 'External User' | sort -OCI_Events

Klicken Sie auf Aktionen, Speichern Sie die Suche, wie in der folgenden Abbildung gezeigt, und fügen Sie sie dem vorhandenen Dashboard hinzu.

-

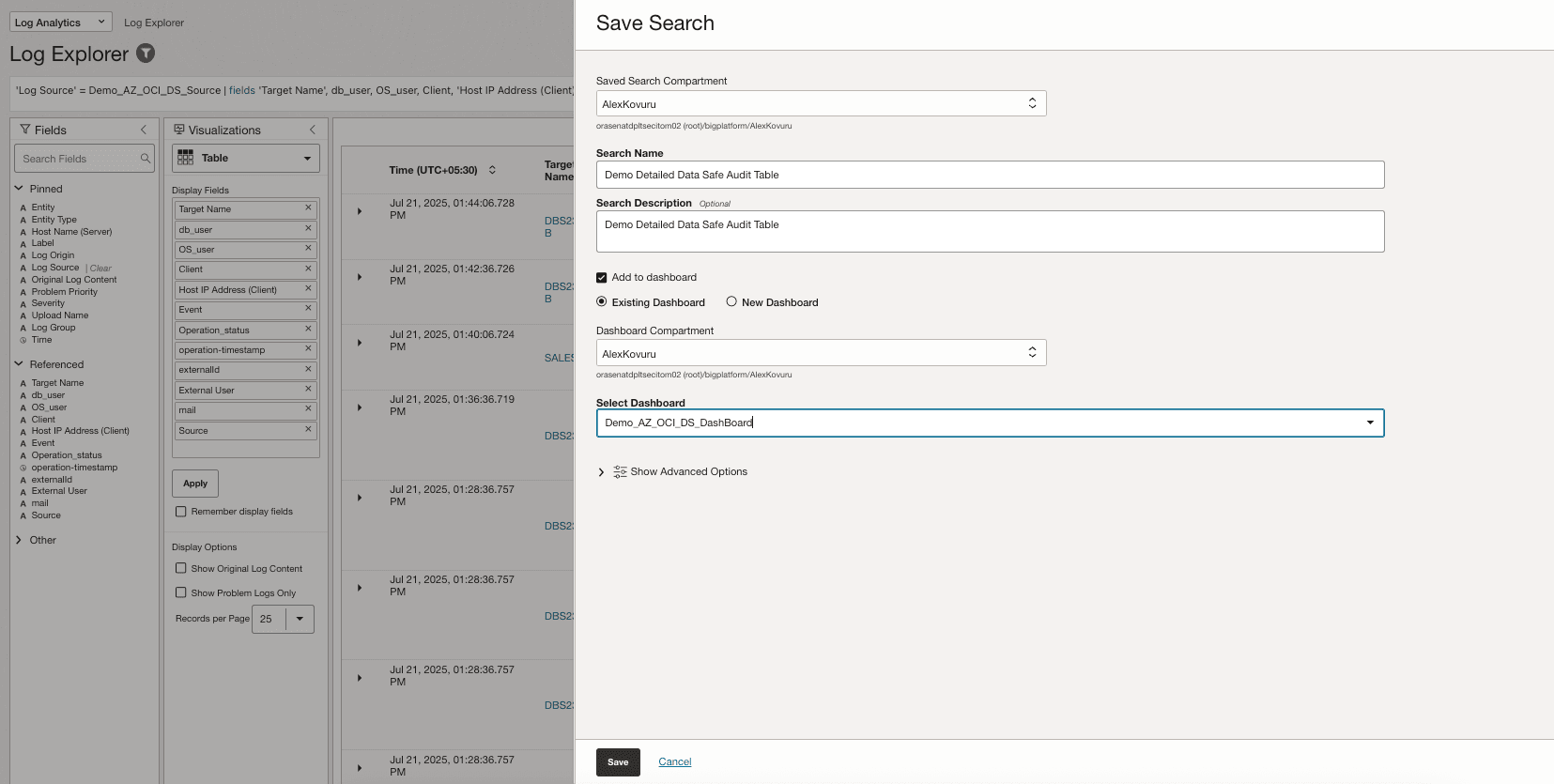

Detaillierte Audit-Tabellenansicht erstellen.

Führen Sie die folgende Log Explorer-Abfrage aus:

'Log Source' = Demo_AZ_OCI_DS_Source | fields 'Target Name', db_user, OS_user, Client, 'Host IP Address (Client)', Event, Operation_status, externalId, 'External User', mail, Source, -Entity, -'Entity Type', -'Host Name (Server)', -'Problem Priority', -Label, -'Log Source'

Klicken Sie auf Aktionen, Speichern Sie die Suche, wie in der folgenden Abbildung gezeigt, und fügen Sie sie dem vorhandenen Dashboard hinzu.

-

Gespeichertes Dashboard anzeigen.

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Logging Analytics, Administration und Dashboards, und klicken Sie auf das erstellte Dashboard (

Demo_AZ_OCI_DS_DashBoard).

Verwandte Links

Bestätigungen

-

Autoren - Alex Kovuru (Principal Cloud Architect), Anuj Tripathi (Principal Solution Architect)

-

Beitragender – Indiradarshni Balasundaram (Senior Cloud Engineer)

Weitere Lernressourcen

Sehen Sie sich weitere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um ein Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Integrate Oracle Data Safe and OCI Logging Analytics with OCI IAM and Microsoft Entra ID

G39716-02

Copyright ©2025, Oracle and/or its affiliates.