SAML 1.1- und OpenID 2.0-SP-Partner in OAM und IdP erstellen

In diesem Artikel wird beschrieben, wie eine Federation-Vereinbarung zwischen OAM als IdP und einem Remote-SP-Partner über die SAML 1.1- oder OpenID 2.0-Protokolle eingerichtet wird:

- Remote-SAML 1.1-SP-Partner einrichten

- Richten Sie einen Remote-SP-Partner für OpenID 2.0 ein

In diesem Artikel wird auch beschrieben, wie die oben genannten Aufgaben entweder über die Benutzeroberfläche oder über die Verwendung der OAM WLST-Befehle ausgeführt werden.

Federation Trust einrichten

Das Einrichten von Trust zwischen Federation-Partnern ist eine Voraussetzung, bevor ein Federation-SSO-Vorgang zwischen den Federation-Servern ausgeführt werden kann.

Die Vertrauensstellung umfasst den Austausch von Zertifikatsinformationen, wenn das verwendete Protokoll zum Sichern des Nachrichtenaustauschs auf PKI-X.509-Zertifikaten basiert, sowie die Speicherorte/URLs der Services, die das Federation-Protokoll implementieren.

SAML 1.1

OAM-Administrationskonsole

Um einen neuen SAML 1.1 SP-Partner zu erstellen, führen Sie die folgenden Schritte aus (stellen Sie zunächst sicher, dass alle Daten des SP-Partners vorhanden sind, wie Zertifikate, SP-IDs und URLs):

-

Gehen Sie zur OAM-Administrationskonsole:

http(s)://OAM-admin-host:OAM-adminport/oamconsole -

Navigieren Sie zu Identity Federation, Identitätsprovideradministration.

-

Klicken Sie auf die Schaltfläche Serviceproviderpartner erstellen.

-

Führen Sie im Bildschirm "Erstellen" folgende Schritte aus:

- Geben Sie einen Namen für den Partner ein

- Wählen Sie SAML 1.1 als Protokoll aus

- Geben Sie den Aussteller/ProviderID des SP-Partners ein. Wenn der SP-Partner keinen Aussteller hat (wenn der Partner nur ein SP ist, und nicht IdP und SP), geben Sie die Assertion Consumer Service-URL ein

- Geben Sie die Assertion Consumer Service-URL für diesen SP-Partner ein: Dies ist die URL, über die der Benutzer von IdP mit der SAML-Assertion umgeleitet wird.

- Wenn der SP-Partner SAML-Nachrichten signiert, laden Sie die Signaturzertifikatsdatei hoch:

- entweder im PEM-Format (wobei die Datei als erste Zeile enthält --BEGIN CERTIFICATE--, dann das Zertifikat im codierten Format Base64, dann die letzte Zeile als --END CERTIFICATE--)

- oder im DER-Format, in dem das Zertifikat in binärer Codierung gespeichert ist

- Geben Sie ein, wie der

NameID-Wert festgelegt wird:- Wenn Sie "Benutzer-ID-Speicherattribut" auswählen, bedeutet dies, dass der Wert

NameIDauf das LDAP-Attribut gesetzt wird, das im Feld neben der Dropdown-Liste angegeben wird - Wenn Sie "Ausdruck" auswählen, bedeutet dies, dass der Wert

NameIDbasierend auf dem im Feld neben der Dropdown-Liste angegebenen Ausdruck festgelegt wird.

- Wenn Sie "Benutzer-ID-Speicherattribut" auswählen, bedeutet dies, dass der Wert

- Wählen Sie das Attributprofil aus, mit dem die SAML-Assertion mit Attributen aufgefüllt wird.

-

Klicken Sie auf Save.

Beschreibung der Abbildung OAM_Admin_Console.jpg

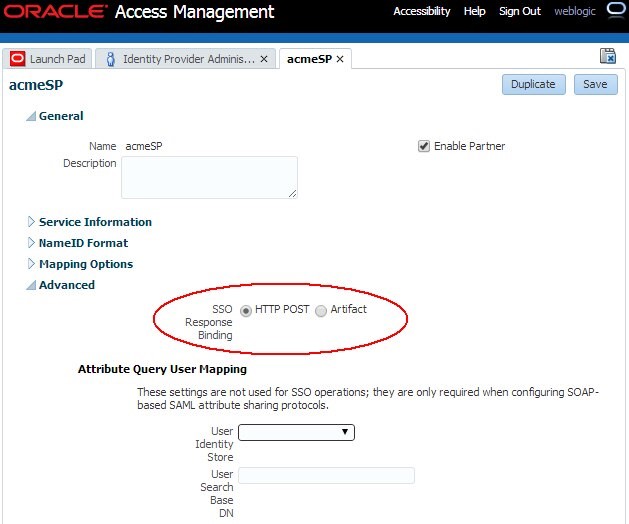

Nachdem der Partner erstellt wurde, wird der Bildschirm Partner bearbeiten angezeigt mit:

- Die im vorherigen Bildschirm festgelegten Einstellungen können geändert werden

- Der Abschnitt "Erweiterte Einstellungen" wird angezeigt:

- SSO-Response Binding: Gibt an, wie die Assertion an den SP gesendet werden soll, wenn der SP kein bestimmtes Binding angefordert hat

Hinweis: Der Unterabschnitt Attributzuordnung für Abfragebenutzer ist nur für den Bogen "SAML-Attributautorität/Anforderung" relevant, wenn der Austausch der SAML-Attributabfrage ausgeführt wird. Dieser Bogen ist nicht Teil des Federation SSO-Bogens.

Beschreibung der Abbildung Edit_Partner_screen.jpg

WLST

Um einen neuen SAML 1.1 SP-Partner mit den OAM WLST-Befehlen zu erstellen, führen Sie die folgenden Schritte aus (stellen Sie zunächst sicher, dass alle Daten des SP-Partners vorhanden sind, wie Zertifikate, SP-IDs und URLs):

-

Geben Sie die WLST-Umgebung ein, indem Sie Folgendes ausführen:

$IAM_ORACLE_HOME/common/bin/WLST.sh -

Stellen Sie eine Verbindung zum WLS-Admin-Server her:

connect() -

Navigieren Sie zur Domainlaufzeitverzweigung:

domainRuntime() -

Erstellen Sie einen SAML 1.1 SP-Partner, der

acmeSPin OAM aufruft:addSAML11SPFederationPartner("acmeSP", "https://SP.com", "https://SP.com/saml11/sso" -

Standardmäßig wird der neue SP-Partner für Folgendes konfiguriert:

-

Verwenden Sie die E-Mail-Adresse als

NameID-Format. -

Benutzer das Mail-LDAP-Benutzerattribut als

NameID-Wert -

HTTP-POST als Standard-SSO-Antwort-Binding verwenden

-

Verwenden Sie das Standard-Serviceanbieter-Attributprofil. Für diesen Servicepunktpartner wurde kein Zertifikat hochgeladen

-

-

Beenden Sie die WLST-Umgebung:

exit()

Federation-Einstellungen über WLST ändern

In diesem Abschnitt wird beschrieben, wie Sie die allgemeinen SP-Partnereinstellungen über die OAM WLST-Befehle ändern:

-

SAML-Signaturzertifikat

-

SP-Partnerattributprofil für einen SP-Partner

-

SAML-

NameID-Einstellungen -

SAML SSO-Anforderungs- und Antwort-Bindings

Wir gehen davon aus, dass Sie sich bereits in der WLST-Umgebung befinden und wie folgt verbunden sind:

-

Geben Sie die WLST-Umgebung ein, indem Sie Folgendes ausführen:

$IAM_ORACLE_HOME/common/bin/WLST.sh -

Stellen Sie eine Verbindung zum WLS-Admin-Server her:

connect() -

Navigieren Sie zur Domainlaufzeitverzweigung:

domainRuntime()

SAML-Signaturzertifikat

Zur Verwaltung von Signatur- und Verschlüsselungszertifikaten sind verschiedene WLST-Befehle verfügbar:

-

getFederationPartnerSigningCert(), mit dem das Signaturzertifikat des Partners im Base64-codierten Format gedruckt wird:getFederationPartnerSigningCert("acmeSP","sp") -

Dabei ist

acmeSPder Name des zuvor erstellten Partners -

SPgibt den PartnertypsetFederationPartnerSigningCert()an, der die als Parameter übergebene Signaturzertifikatsdatei in die SP-Partnerkonfiguration hochlädt:setFederationPartnerSigningCert("acmeSP","SP", "/tmp/cert.file") -

Dabei ist

acmeSPder Name des zuvor erstellten Partners -

spgibt den Partnertyp an, der durch den dritten Parameter angegeben wird, wo sich die Datei mit dem Zertifikat im Dateisystem befindet:- entweder im PEM-Format (wobei die Datei als erste Zeile enthält --BEGIN CERTIFICATE--, dann das Zertifikat im codierten Format Base64, dann die letzte Zeile als --END CERTIFICATE--)

- oder im DER-Format, in dem das Zertifikat in binärer Codierung gespeichert ist

-

deleteFederationPartnerSigningCert(), mit dem das Signaturzertifikat aus dem SP-Partnereintrag entfernt wird:deleteFederationPartnerSigningCert("acmeSP","SP") -

Dabei ist

acmeSPder Name des zuvor erstellten Partners -

spgibt den Partnertyp an.

SP-Partnerattributprofil

Verwenden Sie die folgenden Befehle, um das SP-Partnerattributprofil für einen bestimmten SP-Partner zu konfigurieren:

-

Um einen SP-Partner für die Verwendung eines bestimmten SP-Partnerattributprofils zu konfigurieren, führen Sie Folgendes aus:

setSPPartnerAttributeProfile(partnerName, aZrProfileID) -

partnerNameist der Name, mit dem der SP-Partner erstellt wurde. -

attrProfileIDist die Profil-ID des SP-Partnerattributs. -

Um die vorhandenen SP-Partnerattributprofile aufzulisten, führen Sie Folgendes aus:

listSPPartnerAttributeProfileIDs()

SAML SSO-Anforderungs- und Antwort-Bindings

Verwenden Sie die folgenden Befehle, um die SAML-Bindings für einen bestimmten SP-Partner zu konfigurieren:

-

Um den SP-Partner zu konfigurieren, führen Sie Folgendes aus:

configureSAMLBinding(partnerName, partnerType, binding, ssoResponseBinding="httppost") -

partnerNameist der Name, mit dem der SP-Partner erstellt wurde. -

partnerTypemuss aufspgesetzt werden, da der Partner ein SP ist -

Binding: Dies gilt nur für SAML 2.0. Verwenden Sie

httppost. -

ssoResponseBinding: Das Binding, das zum Senden der SAML-Assertion an den SP verwendet werden soll;httppostfür HTTP-POST-Binding oder Artefakt für Artefakt-Binding

SAML-NameID-Einstellungen

So konfigurieren Sie NameID-Einstellungen für einen SAML-SP-Partner:

Verwenden Sie den folgenden Befehl:

-

setSPSAMLPartnerNameID(partnerName, nameIDFormat, nameIDValue="", customFormat="", nameIDValueComputed="false") -

partnerNameist der Name, mit dem der SP-Partner erstellt wurde. -

nameIDFormat: Mögliche Werte:orafed-emailaddressfürurn:oasis:names:tc:SAML:1.1:nameidformat:emailAddressorafed-x509fürurn:oasis:names:tc:SAML:1.1:nameidformat:X509SubjectNameorafed-windowsnamequalifierfürurn:oasis:names:tc:SAML:1.1:nameidformat:WindowsDomainQualiQedNameorafed-unspecifiedfürurn:oasis:names:tc:SAML:1.1:nameidformat:unspecifiedorafed-customfür ein benutzerdefiniertesNameID-Format, das im ParametercustomFormatangegeben wird

-

customFormatmit dem zu verwendenden Format, wennnameIDFormatauforafed-customgesetzt wurde -

nameIDValueComputed: Diese Einstellung gilt nur für SAML 2.0. Setzen Sie es auf falsch.

OpenID 2.0

OAM-Administrationskonsole

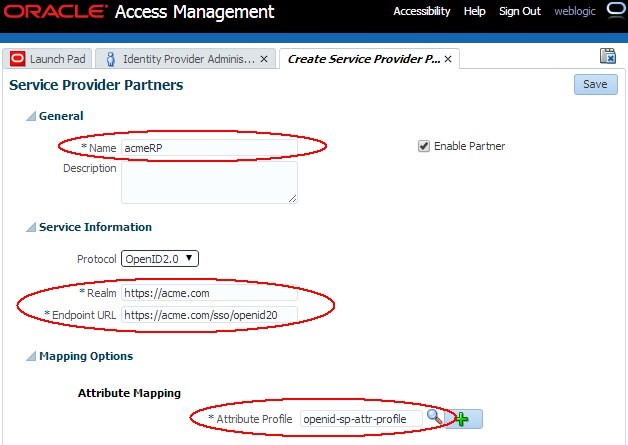

Um einen neuen OpenID 2.0 SP/RP-Partner zu erstellen, führen Sie die folgenden Schritte aus (stellen Sie zunächst sicher, dass alle Daten des SP-Partners vorhanden sind, wie SP/RP-Realm und URLs):

-

Gehen Sie zur OAM-Administrationskonsole:

http(s)://OAM-admin-host:OAM-adminport/oamconsole -

Zu Identity Federation, Identity Provider-Administration navigieren

-

Klicken Sie auf die Schaltfläche Serviceproviderpartner erstellen.

-

Führen Sie im Bildschirm "Erstellen" folgende Schritte aus:

- Geben Sie einen Namen für den Partner ein. Wählen Sie OpenID 2.0 als Protokoll Geben Sie die Realm des RP/SP-Partners ein.

- Geben Sie die Endpunkt-URL OpenID für diesen RP-Partner ein: Dies ist die URL, über die der Benutzer von IdP mit der Antwort OpenID umgeleitet wird.

- Wählen Sie das Attributprofil aus, mit dem die OpenID-Antwort mit Attributen aufgefüllt wird.

-

Klicken Sie auf Speichern.

Beschreibung der Abbildung Create_SrProvider_Screen.jpg

Nachdem der Partner erstellt wurde, werden im Fenster Partner bearbeiten dieselben Informationen wie im Fenster Partner erstellen angezeigt.

Das OpenID 2.0-Protokoll basiert hauptsächlich auf Benutzerattributen, die während des OpenID 2.0 SSO-Austauschs von OP und RP gemeinsam verwendet werden. IdP erreicht dies über das SP-Attributprofil, das angibt, welche Attribute der SSO-Antwort hinzugefügt werden müssen und wie diese Attribute festgelegt werden sollen.

WLST

Um einen neuen OpenID 2.0 RP-Partner mit den OAM WLST-Befehlen zu erstellen, führen Sie die folgenden Schritte aus (stellen Sie zunächst sicher, dass alle Daten des SP-Partners vorhanden sind, wie SP/RP-Realm und URLs):

-

Geben Sie die WLST-Umgebung ein, indem Sie Folgendes ausführen:

$IAM_ORACLE_HOME/common/bin/WLST.sh -

Stellen Sie eine Verbindung zum WLS-Admin-Server her:

connect() -

Navigieren Sie zur Domainlaufzeitverzweigung:

domainRuntime() -

Erstellen Sie den RP-Partner OpenID 2.0, der in OAM den Namen acmeRP erhält:

addOpenID20SPFederationPartner("acmeRP", "https://sp.com", "https://sp.com/sso/openid20" -

Standardmäßig ist der neue SP-Partner für die Verwendung des Standardattributprofils des Serviceanbieters konfiguriert

-

Beenden Sie die WLST-Umgebung:

exit()

Federation-Einstellungen über WLST ändern

In diesem Abschnitt wird beschrieben, wie Sie die allgemeinen SP-Partnereinstellungen über die OAM WLST-Befehle ändern:

- SP-Partnerattributprofil für einen SP-Partner

Wir gehen davon aus, dass Sie sich bereits in der WLST-Umgebung befinden und wie folgt verbunden sind:

-

Geben Sie die WLST-Umgebung ein, indem Sie Folgendes ausführen:

$IAM_ORACLE_HOME/common/bin/WLST.sh -

Stellen Sie eine Verbindung zum WLS-Admin-Server her:

connect() -

Navigieren Sie zur Domainlaufzeitverzweigung:

domainRuntime()

SP-Partnerattributprofil

Verwenden Sie die folgenden Befehle, um das SP-Partnerattributprofil für einen bestimmten SP-Partner zu konfigurieren:

Um einen SP-Partner für die Verwendung eines bestimmten SP-Partnerattributprofils zu konfigurieren, führen Sie Folgendes aus:

setSPPartnerAttributeProfile(partnerName, attrProfileID)partnerNameist der Name, der zum Erstellen des SP-Partners verwendet wurde.attrProfileIDist die SP-Partnerattributprofil-ID- Um die vorhandenen SP-Partnerattributprofile aufzulisten, führen Sie Folgendes aus:

listSPPartnerAttributeProfileIDs()

Weitere Lernressourcen

Sehen Sie sich weitere Übungen unter docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning-Kanal YouTube zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Create SAML 1.1 and OpenID 2.0 SP Partners in OAM and IdP

F59900-01

September 2022

Copyright © 2022, Oracle and/or its affiliates.