Informationen zu dieser Architektur

In dieser Architektur wird beschrieben, wie Oracle Integration 3-Instanzen für Entwicklung, Test und Produktion eingerichtet werden. Der Schwerpunkt liegt auf den Sicherheitsaspekten einer Implementierung. Einen Link zum Einrichten einer Landing-Zone-Architektur mit Oracle Integration finden Sie unter "Weitere Informationen" am Ende dieses Handbuchs. Der Schwerpunkt liegt dabei auf den spezifischen Services von Oracle Integration 3.

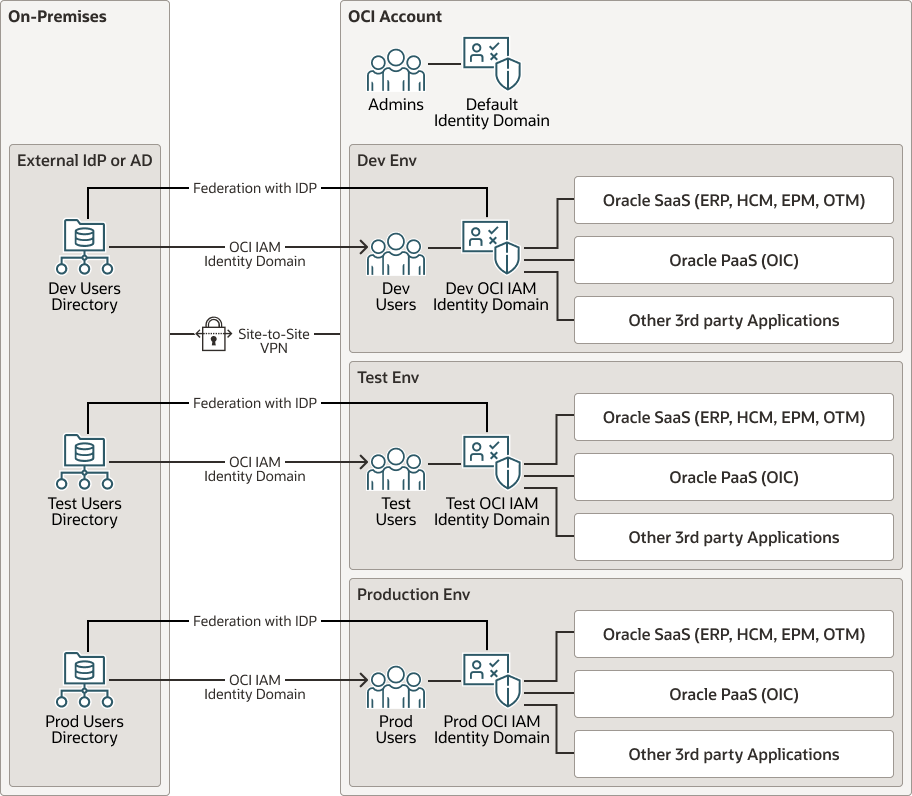

OCI IAM-Identitätsdomains für Ihre Oracle Integration 3-Umgebung einrichten

Beschreibung der Abbildung oi3-ss-lz.png

Sie sollten die OCI IAM-Standardidentitätsdomain Ihren OCI-Administratoren zuweisen, da sie nicht täglich verwendet wird. Die Standard-OCI-IAM-Identitätsdomain wird eher für administrative Aufgaben auf OCI-Mandantenebene verwendet. Zusätzliche OCI-IAM-Identitätsdomains für Entwicklung, Test und Produktion trennen die erforderlichen Umgebungen weiter.

Die Standardinstanz der OCI-IAM-Identitätsdomain ist in OCI-Services integriert. Dadurch wird sichergestellt, dass Benutzer und Gruppen in Ihrer Organisation OCI-Ressourcen gemäß den in der OCI-IAM-Identitätsdomain eingerichteten Identitäts-Policys authentifizieren und darauf zugreifen können. Der Cloud-Accountadministrator ist Eigentümer der OCI-Standard-IAM-Identitätsdomain und kann mindestens eine sekundäre OCI-IAM-Identitätsdomaininstanz erstellen. In diesem Fall die OCI-IAM-Identitätsdomaininstanzen für Entwicklung, Test und Produktion für ein Oracle Integration 3-Deployment.

Die Standard-OCI-IAM-Identitätsdomain enthält die Gruppen, die beim Deployment einer Landing Zone erstellt wurden.

Zusätzlich zu den von der Landing Zone erstellten Ressourcen müssen Sie auch die Gruppen und Compartments erstellen, die für die Verarbeitung von Oracle Integration 3-Instanzen erforderlich sind. Das Setup unterscheidet zwischen Administratoren, die eine Oracle Integration 3-Instanz erstellen und löschen können, oder zwischen Administratoren, die das Compartment einer Oracle Integration 3-Instanz erstellen und ändern können, und Administratoren, die Oracle Integration 3-Instanzen stoppen, starten und aktualisieren können. Durch dieses Setup wird sichergestellt, dass Personen auf Entwicklungs-, Test- oder Produktionsumgebungsebene keine Oracle Integration 3-Instanz erstellen oder löschen können. Diese Administratoren können die Instanzen nur in ihrem eigenen Compartment starten, stoppen oder aktualisieren.

OCI IAM-Identitätsdomains für Ihre Instanzen einrichten

Wie im Überblicksabschnitt erwähnt, müssen Sie für das Deployment von Oracle Integration 3 ein Set von OCI IAM-Identitätsdomains für Ihre Oracle Integration 3-Instanzen einrichten. Innerhalb dieser OCI IAM-Identitätsdomaininstanzen verfügen Sie über bestimmte Gruppen mit unterschiedlichen Berechtigungsebenen.

Verstehen der Namenskonventionen

Die Benennungskonvention innerhalb der OCI-IAM-Identitätsdomains eines Administrators lautet oci-iam-id-dev, oci-iam-id-test und oci-iam-id-prod. Beachten Sie, dass Sie die genauen Gruppennamen und Berechtigungen Ihrer Organisation entsprechend den Anforderungen Ihrer Organisation und den von Ihnen befolgten spezifischen Benennungskonventionen anpassen können.

Benutzergruppen erstellen

Erstellen Sie in diesen OCI IAM-Identitätsdomaininstanzen Benutzergruppen, die unterschiedliche Berechtigungsebenen erhalten. Die für das OCI-Deployment erforderlichen Gruppen sind in der folgenden Tabelle aufgeführt.

| Gruppenname | Beschreibung | Berechtigungen | Ref. in Richtlinien für Comp. |

|---|---|---|---|

| xxx-oi3-admin-grp | Oracle Integration3-Administratoren | Vergleich erstellen, löschen, ändern | xxx-oi3-admin-cmp |

| xxx-oi3- Operator-dev-grp | Oracle Integration 3-Operatorengruppe für Entwicklung | Aktualisieren, starten, stoppen | xxx-oi3- Operator-dev-cmp |

| xxx-oi3- Operator-test-grp | Oracle Integration 3-Operatorengruppe zum Testen | Aktualisieren, starten, stoppen | xxx-oi3- Operator-test-cmp |

| xxx-oi3- Operator-prod-grp | Oracle Integration 3-Operatorengruppe für die Produktion | Aktualisieren, starten, stoppen | xxx-oi3- Operator-prod-cmp |

Architektur

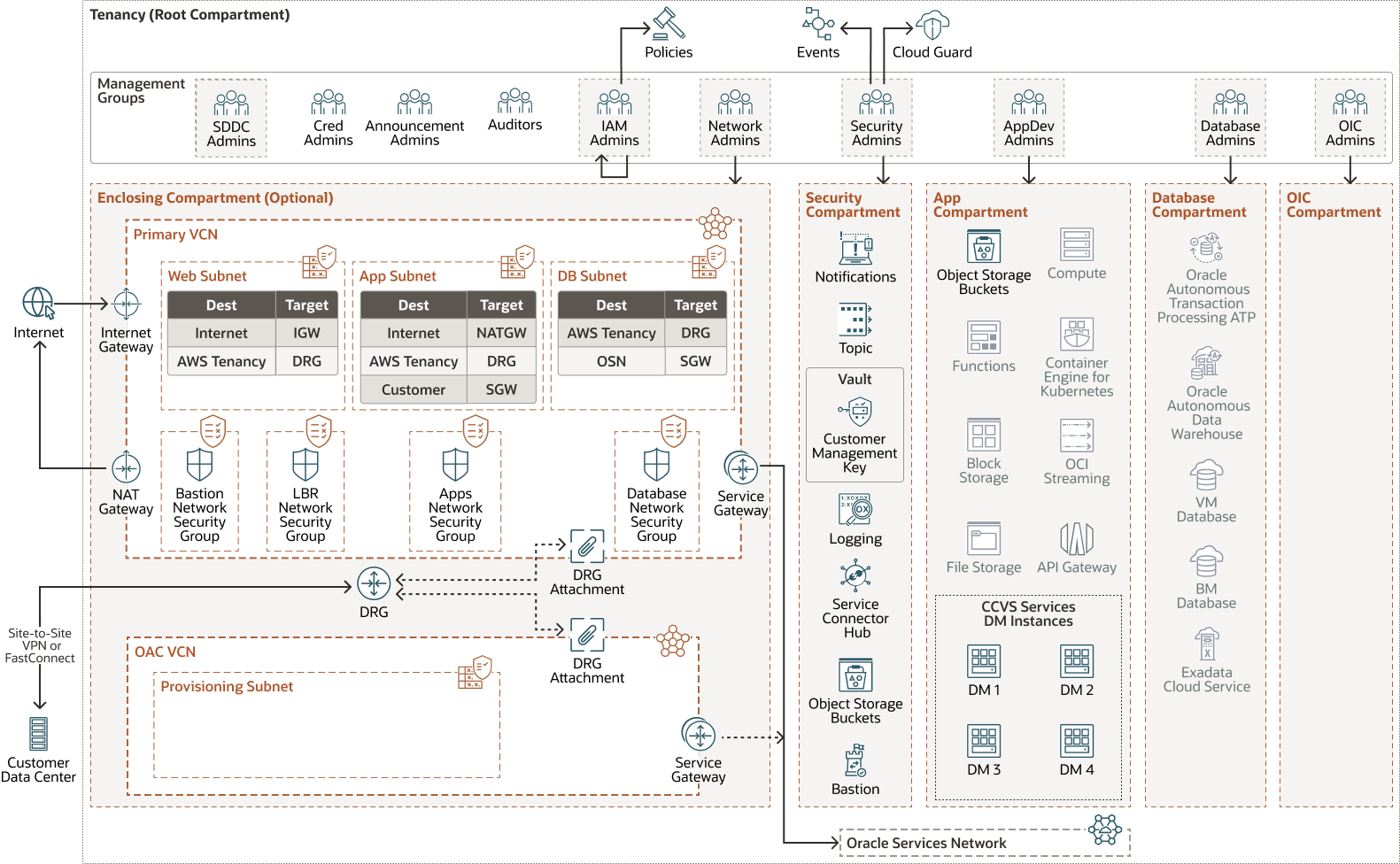

Das folgende Diagramm veranschaulicht die Architektur eines Oracle Integration 3-Deployments auf der OCI-Landing-Zone:

- Compartment

Compartments sind regionsübergreifende logische Partitionen innerhalb eines Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Nutzungs-Quotas für Ihre Oracle Cloud-Ressourcen organisieren, den Zugriff kontrollieren und festlegen. In einem bestimmten Compartment definieren Sie Policys, die den Zugriff kontrollieren und Berechtigungen für Ressourcen festlegen.

- OCI-IAM-Identitätsdomain

Identity and Access Management (IAM) verwendet Identitätsdomains, um Identitäts- und Zugriffsmanagementfeatures wie Authentifizierung, Single Sign-On (SSO) und Identitätslebenszyklusmanagement für Oracle Cloud sowie für Oracle- und Nicht-Oracle-Anwendungen (SaaS, in der Cloud gehostet oder On Premise) bereitzustellen.

- Bastion

Oracle Cloud Infrastructure Bastion bietet eingeschränkten und zeitlich begrenzten sicheren Zugriff auf Ressourcen, die keine öffentlichen Endpunkte haben und strenge Ressourcenzugriffskontrollen erfordern, wie Bare-Metal- und virtuelle Maschinen, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) und alle anderen Ressourcen, die Secure Shell Protocol-(SSH-)Zugriff ermöglichen. Mit dem OCI Bastion-Service können Sie den Zugriff auf private Hosts aktivieren, ohne einen Jump-Host bereitzustellen und zu verwalten. Darüber hinaus erhalten Sie eine verbesserte Sicherheitslage mit identitätsbasierten Berechtigungen und einer zentralisierten, auditierten und zeitgebundenen SSH-Session. Mit OCI Bastion ist keine öffentliche IP für Bastionzugriff erforderlich. Dadurch entfällt der Aufwand und die potenzielle Angriffsfläche bei der Bereitstellung von Remotezugriff.

- Oracle Services Network

Das Oracle Services Network (OSN) ist ein konzeptionelles Netzwerk in Oracle Cloud Infrastructure, das für Oracle-Services reserviert ist. Diese Services verfügen über öffentliche IP-Adressen, die Sie über das Internet erreichen können. Hosts außerhalb von Oracle Cloud können mit Oracle Cloud Infrastructure FastConnect oder VPN Connect privat auf das OSN zugreifen. Hosts in Ihren VCNs können über ein Servicegateway privat auf den OSN zugreifen.

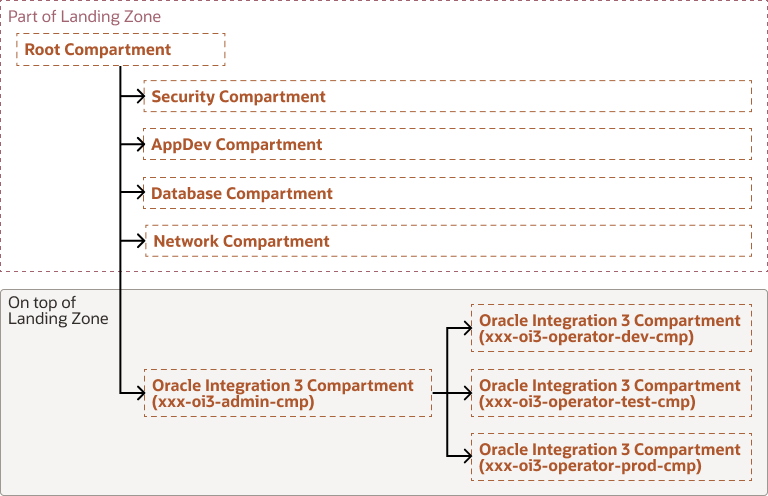

Compartment-Struktur verstehen

Das folgende Diagramm zeigt die Compartment-Struktur für bereitgestellte Entwicklungs-, Test- und Produktions-Oracle Integration 3-Instanzen:

Beschreibung der Abbildung oi3-compartment-structure.png

oi3-compartment-structure-oracle.zip

Das Diagramm zeigt ein Compartment mit dem Namen "Oracle Integration 3 Compartment" (mit einer Benennungskonvention von xxx-oi3-admin-cmp, wobei xxx eine Kundenabkürzung mit drei Buchstaben und Kleinbuchstaben ist). Dieses Compartment ist für Administratoren gedacht, die über Berechtigungen zum Erstellen von Oracle Integration 3-Instanzen verfügen. Im Entwicklungs-Compartment von Oracle Integration 3 (xxx-oi3-operator-dev-cmp) im Sub-Compartment haben Benutzer Berechtigungen über eine Gruppenmitgliedschaft, mit der Sie Oracle Integration 3-Entwicklungsinstanzen stoppen und starten können. Test- und Produktionsinstanz sind separate Compartments.

Die Fächer sind in Tabelle 1 aufgeführt. (Siehe oben)

Für jedes Compartment müssen Policys konfiguriert sein, damit die Administratoren die Aktionen in der Oracle Integration 3-Instanz ausführen können. Weitere Informationen zu diesen Policys finden Sie unter "Oracle Integration 3 bereitstellen" unten.