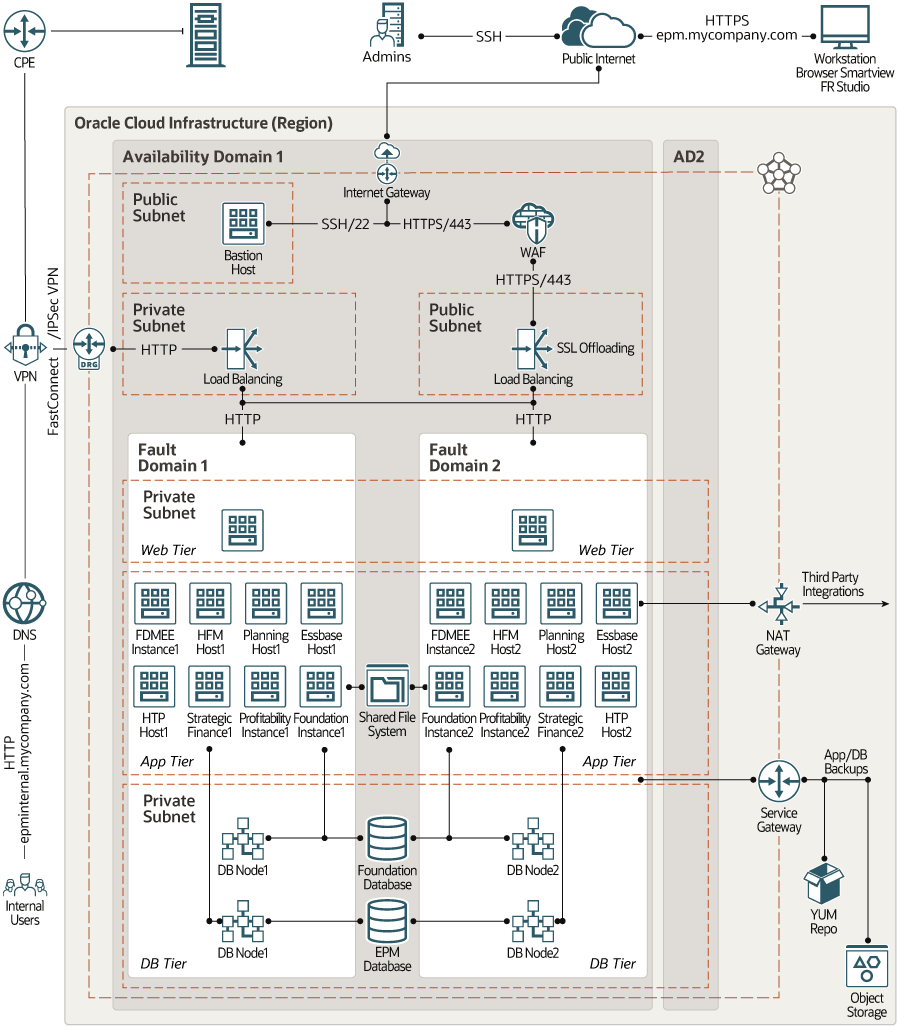

HA-Architektur: Einzelne Availability-Domain

In dieser Architektur werden die Oracle Enterprise Performance Management-Anwendungen und die Datenbanken über zwei Faultdomains in einer einzigen Availability-Domain bereitgestellt.

Alle Anwendungsinstanzen in der Topologie sind aktiv. Redundante Instanzen der Anwendung werden in separaten Faultdomains gehostet. Daher werden die Instanzen nicht auf derselben physischen Hardware gehostet. Diese Architektur stellt eine hohe Verfügbarkeit innerhalb der Availability-Domain sicher. Ein Hardwarefehler oder Wartungsereignis, das sich auf eine Faultdomain auswirkt, wirkt sich nicht auf die Instanzen in den anderen Faultdomains aus. Wenn eine Instanz ausfällt, wird der Datenverkehr zu den anderen Instanzen in der Availability-Domain umgeleitet, die die Anforderungen weiter verarbeiten.

Alle Komponenten in dieser Multi-Tier-Architektur befinden sich in einem einzigen Bereich. Die Ressourcen in jeder Tier werden auf Netzwerkebene in separaten Subnetzen isoliert.

- Bastion-Host

Der Bastion-Host ist eine Compute-Instanz, die als sicherer, kontrollierter Einstiegspunkt für die Topologie außerhalb der Cloud dient.

Der Bastion-Host wird normalerweise in einer DMZ bereitgestellt. Damit können Sie vertrauliche Ressourcen schützen, indem Sie sie in private Netzwerke platzieren, auf die nicht direkt aus der Cloud zugegriffen werden kann. Die Topologie hat einen einzelnen, bekannten Einstiegspunkt, den Sie regelmäßig überwachen und auditieren können. Dadurch vermeiden Sie die Darstellung der sensibleren Komponenten der Topologie, ohne dass der Zugriff darauf beeinträchtigt wird.

Der Basishost in dieser Architektur ist an ein öffentliches Subnetz angeschlossen und hat eine öffentliche IP-Adresse. Verbindungen zum Bastion-Host von Administratoren außerhalb des Cloud-Ablaufs über das mit VCN verknüpfte Internetgateway. Sie können eine Ingress-Sicherheitsregel konfigurieren, um SSH-Verbindungen zum Bastion-Host über das öffentliche Internet zuzulassen. Um eine zusätzliche Sicherheitsebene bereitzustellen, können Sie den SSH-Zugriff auf den Bastion-Host nur aus einem bestimmten IP-Adressblock begrenzen.

Sie können auf Compute-Instanzen in privaten Subnetzen über den Basishost zugreifen. Aktivieren Sie die

ssh-agent-Weiterleitung, mit der Sie eine Verbindung zum Bastion-Host herstellen und dann auf den nächsten Server zugreifen können, indem Sie die Zugangsdaten von Ihrem lokalen Rechner weiterleiten.Sie können auch mit dynamischem SSH-Tunneling auf die Instanzen im privaten Subnetz zugreifen. Der dynamische Tunnel stellt einen SOCKS-Proxy auf dem lokalen Port bereit, die Verbindungen stammen jedoch vom Remote-Host.

- Öffentlicher Load BalancerHTTPS-Anforderungen von externen Benutzern, wie z. B. Benutzern von Hyperion Financial Reporting Web Studio, fließen das mit VCN verknüpfte Internetgateway. Die Anforderungen übergeben dann den Oracle Cloud Infrastructure Web Application Firewall - (WAF-) Service, der die Anwendungen vor böswilligem und unerwünschtem Internettraffic schützt. Datenverkehr, der die WAF-Regeln übergibt, wird an den öffentlichen Load Balancer weitergeleitet. Der Load Balancer beendet SSL/TLS und verteilt HTTP-Anforderungen an die private Web Tier.

Hinweis:

Um die Auflösung der Domain der Anwendungs-Endpunkte sicherzustellen, müssen Sie die IP-Adresse des öffentlichen Load Balancers in der öffentlichen DNS registrieren. - Privater Load BalancerDer Datenverkehr von internen und On-Premise-Benutzern verläuft über IPSec-VPN-Tunnel oder FastConnect Virtual Circuits zu dem dynamischen Routinggateway (DRG), das mit VCN verknüpft ist. Ein privater Load Balancer fängt die Anforderungen ab und verteilt sie an die private Web Tier.

Hinweis:

Um die Auflösung der Domain der Anwendungs-Endpunkte sicherzustellen, müssen Sie die IP-Adresse des privaten Load Balancers in der On-Premise-DNS registrieren. - Web Tier

Die Web Tier ist auf zwei Compute-Instanzen gehostet. Beide sind mit demselben privaten Subnetz verbunden. Die Instanzen befinden sich in separaten Faultdomains und stellen eine hohe Verfügbarkeit der Web Tier sicher.

- Application Tier

Die Application Tier enthält Compute-Instanzen für die folgenden Hyperion-Komponenten. (Die Abkürzungen in Klammern entsprechen den Labels, die für diese Komponenten im Architekturdiagramm verwendet werden.)

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

Eine in ein Package integrierte Lösung, mit der Finanzbenutzer standardisierte Prozesse zur Verwaltung von Finanzdaten unter Verwendung eines webbasierten integrierten Workflows entwickeln können.

- Oracle Hyperion Financial Management (HFM)

Ein multidimensionaler Analyseverarbeitungsserver in RDBMS, der eine Umgebung für webbasierte Konsolidierung, Steuerrückstellung, QMR, JSK-Anwendungen bereitstellt.

Die Anwendung bietet eine globale finanzielle Konsolidierung, Berichterstellung und Analyse in einer einzelnen, hochskalierbaren Softwarelösung.

- Oracle Hyperion Planning

Eine zentrale, Excel- und webbasierte Planungs-, Budgetierungs- und Prognoselösung, die Finanz- und Betriebsplanungsprozesse integriert und die Unternehmensprognose verbessert.

- Oracle Essbase

Ein OLAP-(Online Analytical Processing-) Server, der eine Umgebung für das Deployment von vordefinierten Anwendungen oder das Entwickeln von benutzerdefinierten Anwendungen bereitstellt.

- Oracle Hyperion Tax Provision (HTP)

Eine umfassende globale Steuerrückstellungslösung für multinationale Unternehmen, die ihre Abschlüsse nach US GAAP oder IFRS erstellen.

Die Anwendung umfasst alle Stufen des Steuerrückstellungsprozesses des Unternehmens, einschließlich Steuerautomatisierung, Datenerfassung, Steuerrückstellungsberechnung, Automatisierung der Abgrenzung von Rücksendungen sowie Steuerberichte und Analysen. Die Anwendung wird mit Oracle Hyperion Financial Management erstellt und nutzt alle Funktionen von Financial Management.

- Oracle Hyperion Strategic Finance

Eine Finanzprognose und Modellierungslösung mit aktuellen Szenarioanalysen und Modellierungsfunktionen, mit denen Sie Finanzszenarios schnell modellieren und auswerten können und die BoxTreasury-Funktionen für hochentwickelte Schulden und Kapitalstrukturmanagement bereitstellen können.

- Oracle Hyperion Profitability and Cost Management

Eine Anwendung, die verwertbare Erkenntnisse bietet, indem Treiber von Kosten- und Rentabilität ermittelt, Benutzer mit Transparenz und Flexibilität zugänglich gemacht und die Ressourcenausrichtung verbessert wird.

- Oracle Hyperion Foundation Services

Gemeinsame Infrastrukturkomponenten, mit denen Sie alle Module des Enterprise Performance Management-Systems installieren und konfigurieren sowie Benutzer, Sicherheit, Metadaten und den Lebenszyklus der Anwendungen verwalten können.

Foundation Services ist erforderlich, unabhängig davon, ob Sie Hyperion Financial Management oder Hyperion Planning bereitstellen möchten.

Jede der Application Tier-Komponenten wird auf zwei Compute-Instanzen bereitgestellt, die in einer separaten Faultdomain bereitgestellt werden. Jede Komponente in der Application Tier toleriert also auf der Ebene von Faults.

Alle Compute-Instanzen in der Application Tier werden mit einem privaten Subnetz verknüpft. Die Anwendungen werden also von allen anderen Ressourcen in der Topologie auf Netzwerkebene isoliert, und sie werden durch einen nicht autorisierten Netzwerkzugriff geschützt.- Mit dem NAT-Gateway können die privaten Compute-Instanzen in der Application Tier auf Hosts außerhalb der Cloud zugreifen (z. B. um Anwendungspatches oder für externe Integrationen herunterzuladen). Über das NAT-Gateway können die Compute-Instanzen im privaten Subnetz Verbindungen zum Internet initiieren und Antworten empfangen, jedoch keine eingehenden Verbindungen empfangen, die von Hosts im Internet initiiert wurden.

- Mit dem Servicegateway können die privaten Oracle Linux-Compute-Instanzen in der Application Tier auf einen Yum-Server innerhalb der Region zugreifen, um Betriebssystem-Updates und zusätzliche Packages zu erhalten.

- Mit dem Servicegateway können Sie die Anwendungen in Oracle Cloud Infrastructure Object Storage innerhalb der Region sichern, ohne das öffentliche Internet zu durchlaufen.

Die Komponenten in der Application Tier haben Zugriff auf Shared Oracle Cloud Infrastructure File Storage, um gemeinsam verwendete Binärdateien und Daten zu speichern, die von Hyperion-Anwendungen generiert werden.

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

- Database Tier

Die Datenbank-Tier enthält Oracle Cloud Infrastructure Database-Instanzen. Für hohe Verfügbarkeit verwenden Sie VM-(2-node Virtual Machine-) DB-Systeme oder Exadata DB-Systeme.

Diese Architektur enthält zwei Datenbanksysteme mit zwei Knoten: eines für Hyperion Foundation Services und das andere für die Anwendungen.

- Die beiden Knoten in jeder RAC-Datenbank werden in separate Faultdomains gespeichert. Dabei wird sichergestellt, dass jedes Datenbankcluster auf Faultdomainebene zu Ausfällen führt.

- Alle Datenbankknoten werden einem privaten Subnetz zugeordnet. Die Datenbanken werden also von allen anderen Ressourcen in der Topologie auf Netzwerkebene isoliert, und sie werden durch einen nicht autorisierten Netzwerkzugriff geschützt.

- Mit dem Servicegateway können Sie ein Backup der Datenbanken in Oracle Cloud Infrastructure Object Storage innerhalb der Region durchführen, ohne das öffentliche Internet zu durchlaufen.