Überlegungen zum Verschieben in die Cloud

Wichtige Workload-Anforderungen

Wenn Sie Ihre On-Premise-JD Edwards EnterpriseOne in die Cloud migrieren, können Sie mit Ihrem Oracle-Accountteam diskutieren.

- Für High Availability und Disaster Recovery entwerfen

- Sichere Architektur bereitstellen.

- Stimmt mit Ihrer leistungsstarken und streng isolierten Netzwerkmodelle überein.

- Migrieren der Anwendungs- und Datenbankumgebungen in die Cloud.

- Verwalten der Sichtbarkeit über Kosten und Nutzung.

- Integrität und Performance der Infrastruktur überwachen.

Netzwerk und Konnektivität

Die primären Ziele für die Netzwerk- und Konnektivitätsarchitektur stellen sichere, Hochgeschwindigkeitskomponenten zwischen Ihren Cloud-Ressourcen und Benutzern und/oder Systemen bereit, die auf diese Ressourcen zugreifen müssen.

- Zugriff von Firmencams erfolgt über private Netzwerklinks auf die Anwendung

- Verschlüsselte Links über das öffentliche Internet

- Öffentliche Internetendpunkte

- Private Netzwerkverbindung zu anderen Systemen oder Services, die auf Oracle Cloud Infrastructure gehostet werden

- Isolation auf Netzwerkebene zwischen Anwendungsebene

- Überwachung und Verwaltung des Zugriffs auf alle Anwendungs- und Datenbankebenen

- Load Balancing über mehrere Anwendungsknoten hinweg für Performance und Verfügbarkeit

- Isolation von anderen Kunden und anderen Workloads

- Geringe Netzwerklatenz in Remote Data Center

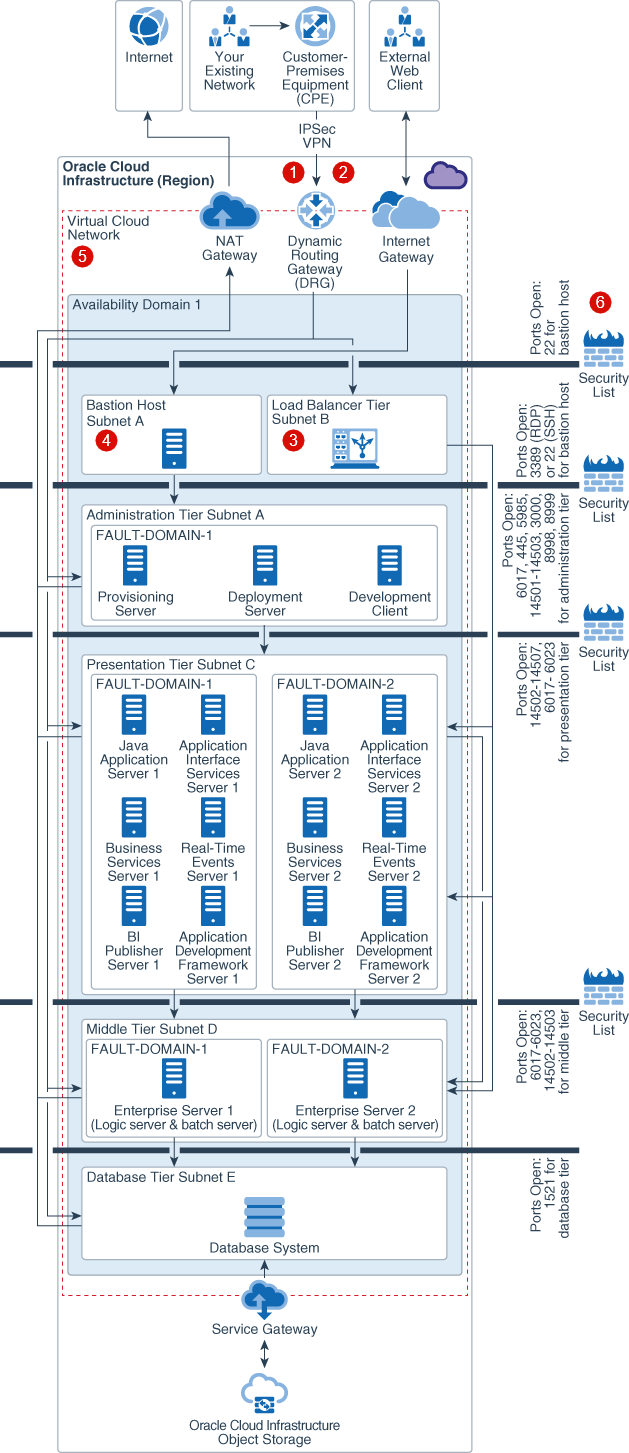

Beschreibung der Abbildung single_availability_domain_jd_edwards_deployment_withcallouts-networking.png

- Dedizierter Netzwerkzugriff über FastConnect

: Mehrere Partner in Regionen über das weltweite Angebot an dedizierte Netzwerkverbindungen zwischen Ihren On-Premise- und Oracle-Data Centern. Dadurch können Sie auf die JD Edwards-Implementierung zugreifen, wie wenn sie in Ihrem eigenen Data Center ausgeführt wurde.

: Mehrere Partner in Regionen über das weltweite Angebot an dedizierte Netzwerkverbindungen zwischen Ihren On-Premise- und Oracle-Data Centern. Dadurch können Sie auf die JD Edwards-Implementierung zugreifen, wie wenn sie in Ihrem eigenen Data Center ausgeführt wurde.

- Sicherer Netzwerkzugriff über IPSec VPN

: Um geringere Kosten zu erhalten, aber weiterhin den Internetzugriff zu sichern, können Sie einen verschlüsselten Internet Protocol Security (IPsec) Virtual Private Network (VPN) Tunnel verwenden, um eine Verbindung von Ihrem HQ oder On-Premise-Data Center zu Ihren JD Edwards-Ressourcen in Oracle Cloud Infrastructure herzustellen. Aus Ihrer On-Premise-Umgebung können Sie über ein dynamisches Routinggateway (DRG) auf Ihre Cloud-Instanzen in einem privaten Subnetz zugreifen. DRG ist das Gateway, das Ihr On-Premise-Netzwerk mit Ihrem Cloud-Netzwerk verbindet.

: Um geringere Kosten zu erhalten, aber weiterhin den Internetzugriff zu sichern, können Sie einen verschlüsselten Internet Protocol Security (IPsec) Virtual Private Network (VPN) Tunnel verwenden, um eine Verbindung von Ihrem HQ oder On-Premise-Data Center zu Ihren JD Edwards-Ressourcen in Oracle Cloud Infrastructure herzustellen. Aus Ihrer On-Premise-Umgebung können Sie über ein dynamisches Routinggateway (DRG) auf Ihre Cloud-Instanzen in einem privaten Subnetz zugreifen. DRG ist das Gateway, das Ihr On-Premise-Netzwerk mit Ihrem Cloud-Netzwerk verbindet.

- Integriertes, vorkonfiguriertes Oracle Cloud Infrastructure Load Balancing

: Vorkonfigurierte, redundante Load Balancer sind auf privaten und öffentlichen Subnetzen verfügbar, um den Datenverkehr in der Implementierung bzw. aus externen Verbindungen zu verteilen.

: Vorkonfigurierte, redundante Load Balancer sind auf privaten und öffentlichen Subnetzen verfügbar, um den Datenverkehr in der Implementierung bzw. aus externen Verbindungen zu verteilen.

- Sicherer Zugriff auf beliebige Tier über den Bastion-Host

: Der Bastion-Host ist eine optionale Komponente, die als Jump-Server für den Zugriff auf Oracle Cloud Infrastructure-Instanzen im privaten Subnetz verwendet werden kann. Sie können auch mit dynamischem SSH-Tunneling auf die Instanzen im privaten Subnetz zugreifen.

: Der Bastion-Host ist eine optionale Komponente, die als Jump-Server für den Zugriff auf Oracle Cloud Infrastructure-Instanzen im privaten Subnetz verwendet werden kann. Sie können auch mit dynamischem SSH-Tunneling auf die Instanzen im privaten Subnetz zugreifen.

- Cloud-Netzwerkisolation über virtuelles Cloud-Netzwerk

: Ein Virtual Cloud-Netzwerk (VCN) ist im Wesentlichen Ihr eigenes privates Netzwerk in Oracle Cloud Infrastructure . Sie bietet Isolation für Ihre JD Edwards-Workload von jeder anderen Workload in Oracle Cloud Infrastructure , einschließlich Ihrer anderen Workloads in einem anderen VCN. Sie können Ihr VCN über Subnetze unterteilen, um die Ressourcenisolation sicherzustellen und Sicherheitsregeln anzuwenden, um einen sicheren Zugriff zu gewährleisten. Sie können auch Routingtabellen und -regeln hinzufügen, um den Datenverkehr von Ihrem VCN zu versenden, ähnlich wie herkömmliche Netzwerkroutenregeln.

: Ein Virtual Cloud-Netzwerk (VCN) ist im Wesentlichen Ihr eigenes privates Netzwerk in Oracle Cloud Infrastructure . Sie bietet Isolation für Ihre JD Edwards-Workload von jeder anderen Workload in Oracle Cloud Infrastructure , einschließlich Ihrer anderen Workloads in einem anderen VCN. Sie können Ihr VCN über Subnetze unterteilen, um die Ressourcenisolation sicherzustellen und Sicherheitsregeln anzuwenden, um einen sicheren Zugriff zu gewährleisten. Sie können auch Routingtabellen und -regeln hinzufügen, um den Datenverkehr von Ihrem VCN zu versenden, ähnlich wie herkömmliche Netzwerkroutenregeln.

Sie können Instanzen in einem privaten oder öffentlichen Subnet erstellen, je nachdem, ob Sie den Zugriff auf die Instanzen aus dem Internet zulassen möchten. Instanzen, die Sie in einem öffentlichen Subnetz erstellen, werden eine öffentliche IP-Adresse zugewiesen, und Sie können über das öffentliche Internet auf diese Instanzen zugreifen. Umgekehrt können Sie Instanzen, die in einem privaten Subnetz erstellt wurden, keine öffentliche IP-Adresse zuweisen, sodass Sie nicht über das Internet auf diese Instanzen zugreifen können. Sie können jedoch ein NAT-Gateway zu Ihrem VCN hinzufügen, um Instanzen in einem privaten Subnetz zu übermitteln und Verbindungen zum Internet einzuleiten und Antworten für die Anwendung von BS- und Anwendungsupdates zu erhalten. NAT-Gateways empfangen keine eingehenden Verbindungen, die vom Internet initiiert wurden.

Es wird empfohlen, separate Subnetze für jede Tier zu erstellen, wie Bastion-Host, Datenbank, Anwendung und Load Balancing, um sicherzustellen, dass die entsprechenden Sicherheitsanforderungen über die verschiedenen Tiers hinweg implementiert werden können. - Mehrere interne Firewalls

: Eine Sicherheitsliste bietet für jede Tier eine virtuelle Firewall mit Ingress- und Egress-Regeln, die die zulässigen Verkehrstypen angeben.

: Eine Sicherheitsliste bietet für jede Tier eine virtuelle Firewall mit Ingress- und Egress-Regeln, die die zulässigen Verkehrstypen angeben.

Resilienz und High Availability

Die Resilienz- und High Availability-Architektur von Oracle Cloud Infrastructure baut Resilienz, Redundanz und High Availability (HA) in die Cloud-Infrastruktur auf, die JD Edwards EnterpriseOne und die zugehörigen Backend-Datasets unterstützt.

- Mehrere Aktiv-Aktiv-Knoten auf jeder Application Tier

- Systemresilienz - mit mehreren Faultdomains

- Backup-Strategie für Nicht-Datenbank-Tiers

- Redundanzstrategie für Datenbank-Tier

- Backupstrategie für Datenbankebene

Die folgende Abbildung veranschaulicht die Resilienz- und High Availability-Referenzarchitektur zum Bereitstellen von JD Edwards EnterpriseOne in einer einzelnen Availability-Domain:

Beschreibung der Abbildung single_availability_domain_jd_edwards_deployment_withcallouts-ha.png

- Aktive Server-Redundanz

: Um High Availability innerhalb einer Availability-Domain (AD) sicherzustellen, stellen Sie redundante Instanzen jeder Komponente bereit, die Fault-Domains nutzen. Alle Instanzen sind aktiv und erhalten Datenverkehr vom Load Balancer und von der Middle Tier.

: Um High Availability innerhalb einer Availability-Domain (AD) sicherzustellen, stellen Sie redundante Instanzen jeder Komponente bereit, die Fault-Domains nutzen. Alle Instanzen sind aktiv und erhalten Datenverkehr vom Load Balancer und von der Middle Tier.

- System-Resilienz

: Faultdomains sind eine Gruppierung von Hardware und Infrastruktur, die sich von anderen Faultdomains in derselben AD unterscheidet. Jede AD verfügt über drei Faultdomains. Durch die korrekte Nutzung von Faultdomains können Sie die Verfügbarkeit von Anwendungen erhöhen, die auf Oracle Cloud Infrastructure ausgeführt werden.

: Faultdomains sind eine Gruppierung von Hardware und Infrastruktur, die sich von anderen Faultdomains in derselben AD unterscheidet. Jede AD verfügt über drei Faultdomains. Durch die korrekte Nutzung von Faultdomains können Sie die Verfügbarkeit von Anwendungen erhöhen, die auf Oracle Cloud Infrastructure ausgeführt werden.

- Datenbankredundanz

: Für Performance- und HA-Anforderungen empfiehlt Oracle, dass Sie zwei Knoten-, Oracle Real Application Clusters - (Oracle RAC-) Datenbanksysteme oder ein Oracle Database Exadata Cloud Service-System in Oracle Cloud Infrastructure verwenden.

: Für Performance- und HA-Anforderungen empfiehlt Oracle, dass Sie zwei Knoten-, Oracle Real Application Clusters - (Oracle RAC-) Datenbanksysteme oder ein Oracle Database Exadata Cloud Service-System in Oracle Cloud Infrastructure verwenden.

- Backup-Strategie Application Tier

: Backup der Application Tiers kann mit der Policy-basierten Backupfunktion von Oracle Cloud Infrastructure Block Volumes konfiguriert werden. Mit Oracle Cloud Infrastructure Block Volumes können Sie Volume-Backups automatisch basierend auf einem Ausführungsplan erstellen und basierend auf der gewählten Backup-Policy beibehalten.

: Backup der Application Tiers kann mit der Policy-basierten Backupfunktion von Oracle Cloud Infrastructure Block Volumes konfiguriert werden. Mit Oracle Cloud Infrastructure Block Volumes können Sie Volume-Backups automatisch basierend auf einem Ausführungsplan erstellen und basierend auf der gewählten Backup-Policy beibehalten.

- Backup-Strategie Database Tier

: Verwendung von Oracle Cloud Infrastructure Object Storage zur Ausführung eines Backups mit Oracle Recovery Manager (RMAN). Um die Datenbank in Oracle Cloud Infrastructure Object Storage zu sichern oder zu patchen, muss das VCN des DB-Systems entweder mit einem Servicegateway oder einem Internetgateway konfiguriert werden. Es wird empfohlen, dass Sie ein Servicegateway anstelle eines Internetgateways für Backup und Patching verwenden.

: Verwendung von Oracle Cloud Infrastructure Object Storage zur Ausführung eines Backups mit Oracle Recovery Manager (RMAN). Um die Datenbank in Oracle Cloud Infrastructure Object Storage zu sichern oder zu patchen, muss das VCN des DB-Systems entweder mit einem Servicegateway oder einem Internetgateway konfiguriert werden. Es wird empfohlen, dass Sie ein Servicegateway anstelle eines Internetgateways für Backup und Patching verwenden.

Disaster Recovery

Oracle Cloud stellt JD Edwards EnterpriseOne-Implementierungen bereit, mit denen sichergestellt wird, dass Sie Disaster Recovery (DR) in den unvorhersehbaren Ereignissen erstellen können, für die ein Failover erforderlich ist, und JD Edwards dennoch hochgefahren und gestartet bleiben.

- Disaster Recovery in einer einzelnen Region:

- Aktiv-Aktiv-Komponenten in ADs

- Aktiv-Passiv-Komponenten in ADs

- Regionale Subnetze über ADs hinweg

- Lastausgleich über ADs

- Speichersynchronisierung über ADs

- Datenbank-Sollload in ADs

- Disaster Recovery in mehreren Bereichen:

- Anwendungsreplikation zwischen Bereichen

- Speicherreplikation zwischen Regionen

- Bei einem regionsübergreifenden Kopieren können Sie Object Storage asynchron kopieren

- Regionsübergreifende Backupkopie für Oracle Cloud Infrastructure-Block-Volumes

- Datenbankschutz zwischen Regionen

Referenzarchitektur für das Deployment von JD Edwards in einer einzelnen Region verstehen

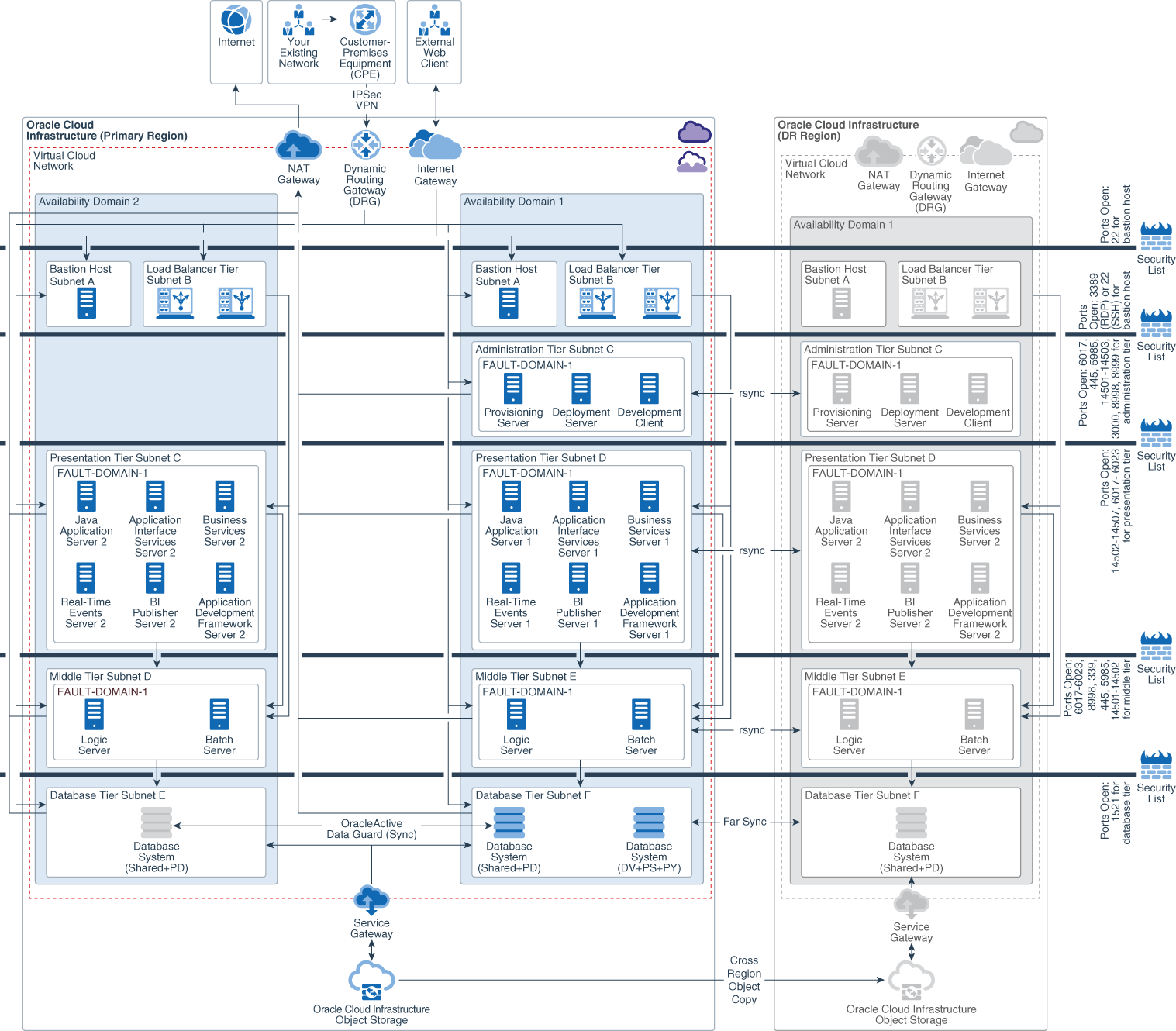

In der folgenden Abbildung wird die Referenzarchitektur zur Bereitstellung von JD Edwards in einem einzelnen Bereich dargestellt.

Beschreibung der Abbildung multi_availability_domain_jd_edwards_domain_withcallouts.png

- Active-Aktive Komponenten für ADs

: Das Clustering von unterstützten Services über ADs ermöglicht einen Schutz vor einem AD-Fehler. Bei einer Active-Passive-Architektur synchronisieren Sie Anwendungsserver über Availability-Domains hinweg mit der Synchronisierung.

: Das Clustering von unterstützten Services über ADs ermöglicht einen Schutz vor einem AD-Fehler. Bei einer Active-Passive-Architektur synchronisieren Sie Anwendungsserver über Availability-Domains hinweg mit der Synchronisierung.

- Regionale Subnetze über ADs hinweg

: Regionale Subnetze erstrecken sich über die gesamte Region, sodass die Resilienz gegen den AD-Netzwerkausfall und das vereinfachte Deployment und Management von JDE-Services gewährleistet wird.

: Regionale Subnetze erstrecken sich über die gesamte Region, sodass die Resilienz gegen den AD-Netzwerkausfall und das vereinfachte Deployment und Management von JDE-Services gewährleistet wird.

- Lastausgleich über ADs

: Oracle Cloud Infrastructure Public Load Balancing verteilt den Datenverkehr über JD Edwards-Server an alle konfigurierten ADs. Schutz nach einem AD-Fehler anfordern.

: Oracle Cloud Infrastructure Public Load Balancing verteilt den Datenverkehr über JD Edwards-Server an alle konfigurierten ADs. Schutz nach einem AD-Fehler anfordern.

- Speichersynchronisierung über ADs

: Block Volume-Backups (Boot und Block) werden über alle ADs innerhalb einer Region repliziert und können in einer beliebigen AD innerhalb derselben Region wiederhergestellt werden. Object Storage ist ein regionaler Service. Daten werden redundant auf mehreren Storage Servern und automatisch über mehrere ADs hinweg gespeichert.

: Block Volume-Backups (Boot und Block) werden über alle ADs innerhalb einer Region repliziert und können in einer beliebigen AD innerhalb derselben Region wiederhergestellt werden. Object Storage ist ein regionaler Service. Daten werden redundant auf mehreren Storage Servern und automatisch über mehrere ADs hinweg gespeichert.

- Datenbank-Sollload in ADs

: Data Guard oder Active Data Guard kann je nach Anwendungsfall und Datenbankedition gewählt werden. Active Data Guard erfordert Enterprise Edition - Extreme Performance.

: Data Guard oder Active Data Guard kann je nach Anwendungsfall und Datenbankedition gewählt werden. Active Data Guard erfordert Enterprise Edition - Extreme Performance.

Referenzarchitektur für das Deployment von JD Edwards in einer Mehrfachregion

Beschreibung der Abbildung multi_region_jd_edwards_domain.png

- Active-Aktive Komponenten in ADs : Das Clustering von unterstützten Services über ADs bietet Schutz vor einem AD-Fehler.

- Active/ssive Komponenten in Regionen : Wenn Sie Active-Passive verwenden, um Anwendungsserver in ADs zu synchronisieren, verwenden Sie rsync.

- Regionale Subnetze in verschiedenen ADs : Regionale Subnetze erstrecken sich über die gesamte Region, sodass die Resilienz gegen den AD-Netzwerkausfall und das vereinfachte Deployment und Management von JDE-Services gewährleistet wird.

- VCN-Peering in Regionen : VCNs können Verbindungen zwischen Regionen in einem Mandanten oder sogar zwischen Mandanten herstellen. Konnektivität wird mit dem internen Backbone von Oracle zwischen Regionen erreicht.

- Speichersynchronisierung über ADs : Block Volume-Backups zwischen Regionen können über die Konsole, CLI, SDKs oder REST-APIs durchgeführt werden. Durch das Kopieren von Block-Volume-Backups in eine andere Region in regelmäßigen Abständen können Anwendungen und Daten in der Zielregion einfacher neu erstellt werden, wenn ein regionsweiter Disaster in der Quellregion auftritt. Sie können Anwendungen auch einfach in einen anderen Bereich migrieren und einblenden. Beim Kopieren von mehreren Object Storage-Regionen werden Objekte asynchron zwischen Buckets in derselben Region oder in Buckets in anderen Regionen kopiert.

- Datenbank-Sollload in ADs : Die Verwendung von Data Guard oder Active Data Guard hängt von Ihrem Anwendungsfall und der Datenbankedition ab. Active Data Guard erfordert Enterprise Edition - Extreme Performance.

Migration

Wenn Sie eine komplexe, hochbenutzerdefinierte und tief integrierte Anwendung wie JD Edwards migrieren, ist es wichtig, die Anwendung so wenig Rearchitektur wie möglich durchzuführen, dass es eine begrenzte Ausfallzeit gibt und der Übergang für Endbenutzer nahtlos erfolgt.

- Anwendungsspezifische Migration

- Migrationsanwendungskonfiguration

- Datenmigration

- Konvertierung aus Nicht-Oracle-Datenbanken

- Konvertierung von Nicht-Linux-Servern

- Upgrade von älteren EnterpriseOne-Versionen

Mithilfe der anwendungsspezifischen Migrationstools können Organisationen komplexe Anwendungen in Oracle Cloud Infrastructure verschieben. Mit der Hilfe der Tools können Benutzer die Anwendungen nach Abschluss der Migration neu konfigurieren.

Oracle Cloud Infrastructure bietet ein anwendungsbezogenes Migrationstool für JD Edwards. Bei einer anwendungsspezifischen Migration werden VMs und physische Rechner niemals erfasst oder migriert. Nur Daten und spezifische Konfigurationsdateien werden für die Migration erfasst und vorbereitet. Das verwendete Migrations-Tool stellt eine neue Instanz der Anwendung in der Oracle-Umgebung bereit oder verwendet eine vorhandene Instanz der Anwendung in der Zielumgebung.

Onlinesupport

- VPN über Internet - Relativ kleine Datasets, bis zu etwa 2 Terabyte (TBs), können im Allgemeinen über das öffentliche Internet ohne Probleme übertragen werden. Verwenden Sie ein virtuelles privates Netzwerk (VPN) zwischen der Quellumgebung und Oracle Cloud Infrastructure , um eine sichere Verbindung sicherzustellen. Internet Protocol Security (IPsec) VPN ist in diesem Fall die beste Option.

Der erste Schritt zur Einrichtung eines IPsec-VPNs zwischen der Quellumgebung und Oracle stellt ein dynamisches Routinggateway (DRG) her. DRG muss eingerichtet sein, um die Oracle-Cloud mit On-Premise-Routern zu verbinden. Verwenden Sie mehrere IPsec-Tunnel, um Redundanz sicherzustellen.

- FastConnect - Oracle FastConnect ist eine weitere Option, mit der On-Premise-Data Center und Netzwerke sicher mit Oracle Cloud Infrastructure verbunden werden können. Die richtige Auswahl für Organisationen, die große Datasets transportieren müssen. Portgeschwindigkeiten sind in 1 Gbit/s verfügbar, und 10-Gbps erhöht sich beim Arbeiten mit einem Konnektivitätsprovider von Drittanbietern und bei der Zusammenarbeit mit Oracle jeweils 10 Gbit/s.

Mit FastConnect können Organisationen Verbindungen nach Bedarf schnell vertikal, horizontal skalieren und beenden. Beispiel: Eine Organisation kann eine 1-Gbps-Verbindung so einrichten, dass eine einzelne Anwendung mit einem kleinen Dataset während der Testphase transportiert wird. Dann kann die Skalierung schnell auf eine 10-Gbps-Verbindung durchgeführt werden, wenn mehrere Anwendungen mit großen Datasets bereitgestellt werden. Schließlich kann die Organisation die Verbindung schnell beenden, nachdem die Übertragung abgeschlossen ist.

Mehrere Oracle-Partner bieten Lösungen zum Einrichten von Verbindungen mit hoher Geschwindigkeit von On-Premise-Data Centern oder anderen Public Clouds zu Oracle Cloud Infrastructure .

- Storage Gateway - Sobald eine sichere Verbindung hergestellt wurde, können Organisationen mit Oracle Cloud Infrastructure Storage Gateway sichere Kopien von On-Premises-Dateien erstellen und in Oracle Object Storage einfügen, ohne Anwendungen ändern zu müssen.

Offlineunterstützung

- Data Transfer Appliance - Mit jeder Data Transfer Appliance können Organisationen bis zu 150 TBs Daten migrieren. Appliances können über die Oracle Cloud Infrastructure-Managementkonsole angefordert werden, nachdem ein Übertragungsjob erstellt wurde. Die Appliance muss konfiguriert und mit dem On-Premise-Netzwerk verbunden werden. Migrationsteams müssen auch NFS-Datenträger von der Appliance mounten und die Daten in die Appliance kopieren. Nachdem die Daten kopiert wurden, senden Sie die Appliance an Oracle zurück und überwachen den Status der Datenübertragung.

- Data Transfer Disk OracleData Transfer Disk ist eine andere Offline-Datenübertragungslösungslösung. Organisationen senden Daten als Dateien auf verschlüsselten Datenträgern an eine Oracle-Transfersite. Anschließend laden Siteoperatoren die Dateien in den für die Organisation angegebenen Objektspeicher-Bucket hoch. Sie können die hochgeladenen Daten bei Bedarf in andere Oracle Cloud Infrastructure-Services verschieben.

Nachdem alle VMs, Daten und Dateien sicher in Oracle Cloud Infrastructure übertragen wurden, ist es Zeit, die Zielumgebung bereitzustellen und bereitzustellen.

Sicherheit und Identität

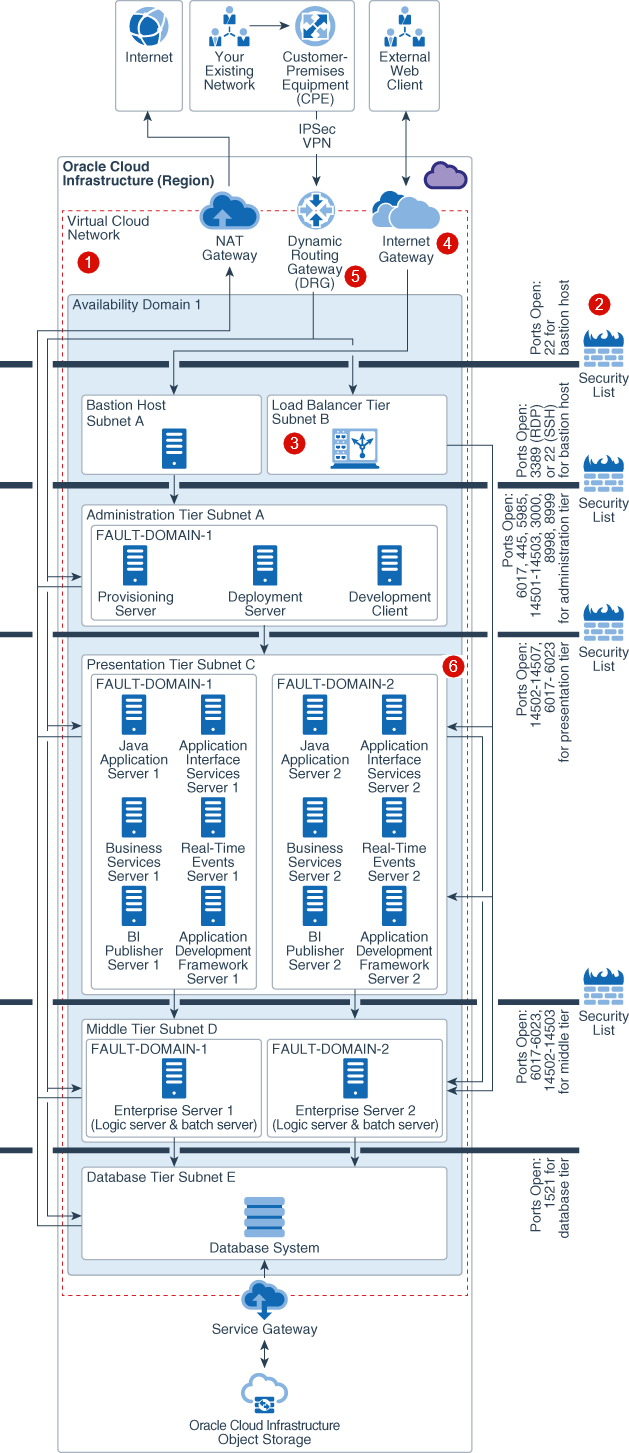

Mit der Sicherheitsarchitektur von Oracle Cloud Infrastructure können Sie folgende Ziele erfüllen:

- Stellen Sie sicher, dass JD Edwards und zugehörige Datenassets isoliert sind

- Praktische Anwendungen schützen

- Datenverschlüsselung

- Betriebszuständigkeiten trennen und den Zugriff auf Cloud-Services einschränken

- Vorhandene und Drittanbietersicherheitsassets verwenden

- Aktionen auditieren und überwachen

- Demonstrate Compliancebereitschaft

Beschreibung der Abbildung single_availability_domain_jd_edwards_deployment_withcallouts-security.png

- Virtual Private Cloud

: Stellt Isolation für JD Edwards von jeder anderen Workload auf Oracle Cloud bereit. Unterteilung mit Subnetzen und Anwendung von Sicherheitsregeln, um den Zugriff auf Ressourcen zu isolieren und zu steuern.

: Stellt Isolation für JD Edwards von jeder anderen Workload auf Oracle Cloud bereit. Unterteilung mit Subnetzen und Anwendung von Sicherheitsregeln, um den Zugriff auf Ressourcen zu isolieren und zu steuern.

-

Internet Firewalls

: Eine Sicherheitsliste bietet für jede Tier eine virtuelle Firewall mit Ingress- und Egress-Regeln, die die zulässigen Datenverkehrstypen angeben.

: Eine Sicherheitsliste bietet für jede Tier eine virtuelle Firewall mit Ingress- und Egress-Regeln, die die zulässigen Datenverkehrstypen angeben.

- Sicheres Load Balancing

: TLS 1.2 wird standardmäßig unterstützt, um den Datenverkehr innerhalb der Implementierung und von externen Verbindungen sicher auszugleichen.

: TLS 1.2 wird standardmäßig unterstützt, um den Datenverkehr innerhalb der Implementierung und von externen Verbindungen sicher auszugleichen.

- Sichere Konnektivität zu Internet

: Internetgebundener Datenverkehr an/von einem VCN muss durch ein Internetgateway übergeben werden. Virtuelle Routingtabellen können mit privaten IP-Adressen zur Verwendung mit NAT- und 3rd-Partner-Firewall-Geräten implementiert werden.

: Internetgebundener Datenverkehr an/von einem VCN muss durch ein Internetgateway übergeben werden. Virtuelle Routingtabellen können mit privaten IP-Adressen zur Verwendung mit NAT- und 3rd-Partner-Firewall-Geräten implementiert werden.

- Sichere Konnektivität zu Ihrem Data Center

: Datenverkehr kann über ein DRG für privaten Datenverkehr geleitet werden. Sie wird mit einer IPSec VPN- oder FastConnect-Verbindung verwendet, um eine private Verbindung zu Ihrer On-Premise- oder anderen Cloud-Netzwerken herzustellen.

: Datenverkehr kann über ein DRG für privaten Datenverkehr geleitet werden. Sie wird mit einer IPSec VPN- oder FastConnect-Verbindung verwendet, um eine private Verbindung zu Ihrer On-Premise- oder anderen Cloud-Netzwerken herzustellen.

- Webanwendungen schützen

: Oracle stellt einen Web Application Firewall-(WAF-)Service bereit, der jede Anforderung vom Webanwendungsserver für den Endbenutzer prüft.

: Oracle stellt einen Web Application Firewall-(WAF-)Service bereit, der jede Anforderung vom Webanwendungsserver für den Endbenutzer prüft.

Kostenmanagement und Governance

Wenn Sie von einem Modell für Kapitalaufwendungen (CapEx) zu einem Betriebsaufwandsmodell (OpEx) wechseln, bei dem zahlreiche Kosten in der Implementierung eines Projekts an ein Betriebsaufwandsmodell (OpEx) korrigiert werden und die Kosten häufig mit der Nutzung skaliert werden. Dafür müssen häufig Kostenmanagement-Tools erforderlich sein, um diese Kosten innerhalb Ihrer Organisation zu verstehen und zu kontrollieren.

Diese Tools können Folgendes aktivieren:

- Cloudbudgets festlegen und verwalten

- Ausgabenüberschreitung verhindern

- Korrekte Kostenverfolgung in Abteilungen und Projekten sicherstellen

- Analyse der Abteilungen, Services und Projekte, die zur Cloud-Nutzung im Laufe der Zeit beitragen

- Detaillierte Nutzungsdetails für die Rechnungsabstimmung abrufen

- Bereiche zur Optimierung der Kosten identifizieren

- Compartments : Compartments können verwendet werden, um die Isolation von Cloudressourcen zwischen Geschäftseinheiten sicherzustellen. Außerdem werden Ressourcen für die Messung von Verwendung und Fakturierung logisch gruppiert. Im Allgemeinen wird empfohlen, ein Compartment für jeden Hauptbereich Ihrer Organisation zu erstellen, d.h. Geschäftseinheit oder Abteilung. Compartments können auch verschachtelt werden, um Unterteilungen zu unterstützen.

- Tagging : Verwenden Sie Tags, um Kosten und Verwendung von Ressourcen zu verfolgen, die mit einem bestimmten Projekt verknüpft sind, das mehrere Abteilungen umfasst. Außerdem können Sie die Ressourcenverwaltung optimieren, indem Sie das Tagging ausführen und dann Bulk-Aktionen mit genau den gewünschten Oracle Cloud Infrastructure-Ressourcen ausführen. Tags nutzen Policys und Steuerelemente, um die Taggingintegrität sicherzustellen und zu verhindern, dass Benutzer übermäßige Tags erstellen, doppelte Tags und vorhandene Tags bearbeiten.

- Budgets : Sobald Ressourcen Compartments zugewiesen sind, die mit den jeweiligen Anwendungsfällen, Abteilungen oder Betriebsregionen übereinstimmen, können Sie Budgets festlegen, anzeigen, wie die Ausgaben für Budgets verfolgt werden, und Alerts konfigurieren, sodass die unerwartete Verwendung gekennzeichnet wird, bevor ein Budget tatsächlich überschritten wird.

- Kostenanalyse : Mit dem Dashboard für die Fakturierungskostenanalyse können Sie die großen Gruppen visualisieren, die zur Cloud-Nutzung und -Kosten beitragen. Sie können Kosten nach Cloudservice, Compartments und Tags analysieren. Beispiel: Mit einem Analyst oder Administrator kann dieses Tool die Differenz zwischen erhöhter Produktions- oder Entwicklungs-/Testnutzung sowie die Differenz zwischen der erhöhten Speichernutzung im Vergleich zum Netzwerkbetrieb ermitteln.

- Detaillierte Nutzungsberichte : CSV-Dateien mit detaillierten Daten auf Ressourcenebene und stündlich, einschließlich aller zugeordneten Metadaten, also Tags und Compartments. Exportieren Sie detaillierte Nutzungsberichte als CSV-Dateien, und importieren Sie sie in vorhandene Business Intelligence Tools für Anwendungsfälle der Rechnungsabstimmung, um eine höhere Granularität in Ihre Rechnung zu erhalten und Bereiche für die Kostenoptimierung zu identifizieren. Beispiel: Sie können die detaillierten Nutzungsdaten nutzen und die Daten mit der CPU-Auslastung aus dem Oracle Cloud Infrastructure Monitoring Service kombinieren, um Instanzen mit geringer CPU-Auslastung zu identifizieren, die heruntergefahren werden sollen.

Überwachung

Infrastructure Monitoring

- Multi-Tier-Überwachung von Hybrid-/Multi-Cloud-Umgebungen : Für die meisten Multitier-Migrationsszenarios wird die Nutzung von Oracle Management Cloud empfohlen. Oracle Management Cloud bietet integrierte Überwachung für Hybrid- und Multi-Cloud-Umgebungen. Er führt die Überwachung durch die Verwendung von Agents über verschiedene Ebenen hinweg von der Infrastruktur bis zur Performance, Sicherheit und sogar Endbenutzeraktivität aus. Außerdem ist die Integration mit Oracle Enterprise Manager für Oracle Database-Performance und -Kapazitätsanalysen möglich.

- Oracle Cloud Infrastructure Monitoring : Kostengünstige und Out-of-the-box-Metriken und -Dashboards werden bereitgestellt, damit IT Cloud-Ressourcen wie Compute-Instanzen, Block-Volumes, virtuelle NICs, Load Balancer und Objektspeicher-Buckets nativ innerhalb der Oracle Cloud Infrastructure-Konsole überwachen kann. Beispiel: Sie können mit der Überwachung die CPU-Auslastung, die Speicherauslastung und die Integration mit der automatischen Compute-Skalierung verfolgen. Sie können auch in Open-Source-Visualisierungstools integrieren, eigene Metrikabfragen ausführen und Ihre Anwendungen ihren eigenen benutzerdefinierten Kennzahlen mitteilen, sodass Sie alle kritischen Zeitreihendaten von einem Ort in der Konsole visualisieren, überwachen und warnen können.