Deployment planen

Planen Sie eine Architektur, die Multiregion-Logdaten aggregiert und auf eine Security Information and Event Management-(SIEM-)Plattform streamt.

Deployment entwerfen

Mit den folgenden grundlegenden Schritten können Sie eine Architektur bereitstellen, die Logdaten aus Oracle Cloud Infrastructure (OCI) aggregiert.

- Regionale Architektur entwerfen

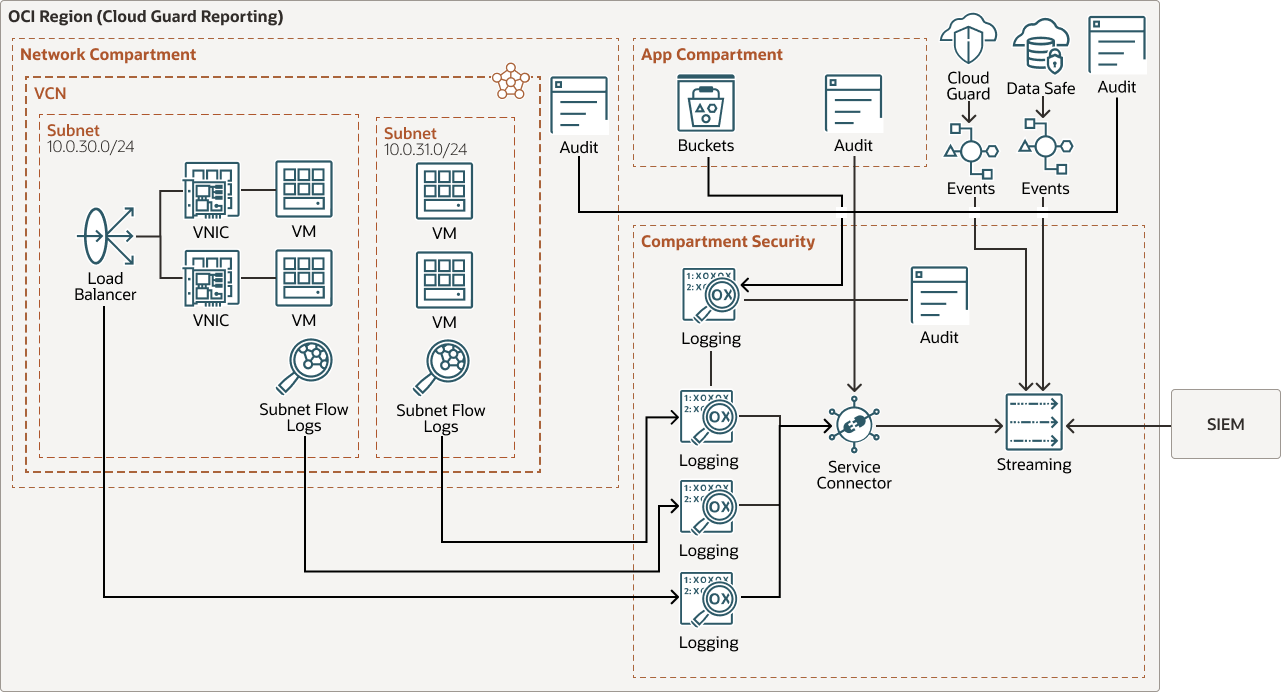

Die folgende Architektur aggregiert Oracle Cloud Infrastructure Audit-Logs, -Servicelogs und -Sicherheitsereignisse aus Oracle Cloud Guard und Oracle Data Safe mit Oracle Cloud Infrastructure Events in der Cloud Guard-Berichtsregion.

- Architektur regionsübergreifend bereitstellen

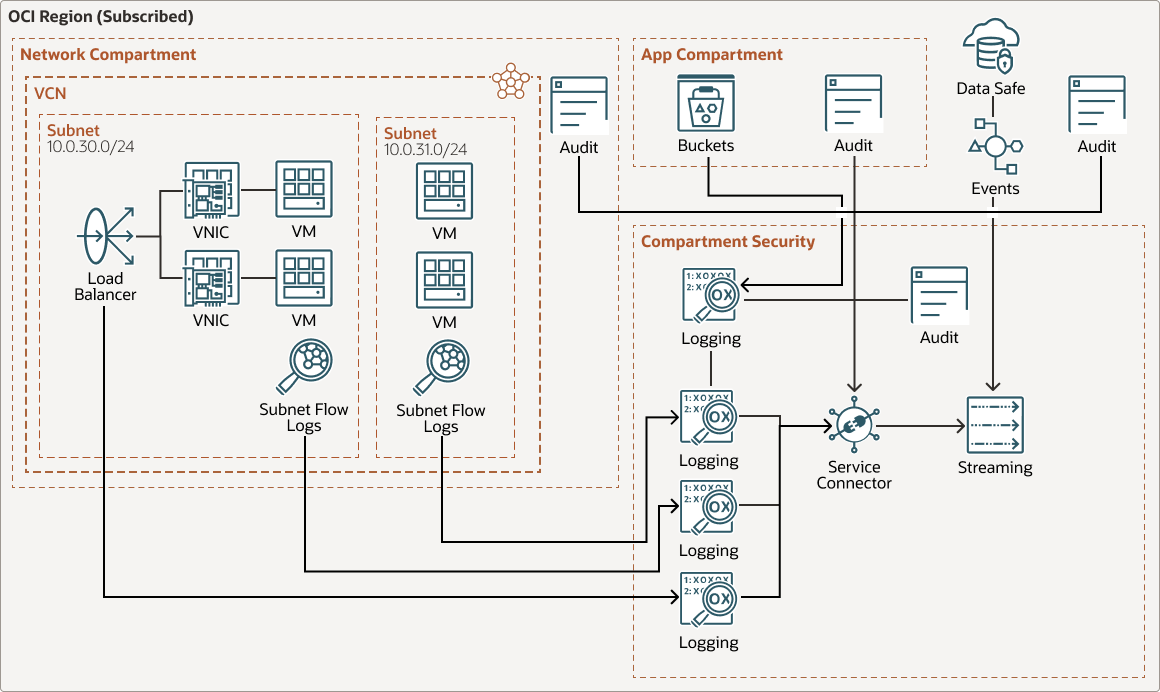

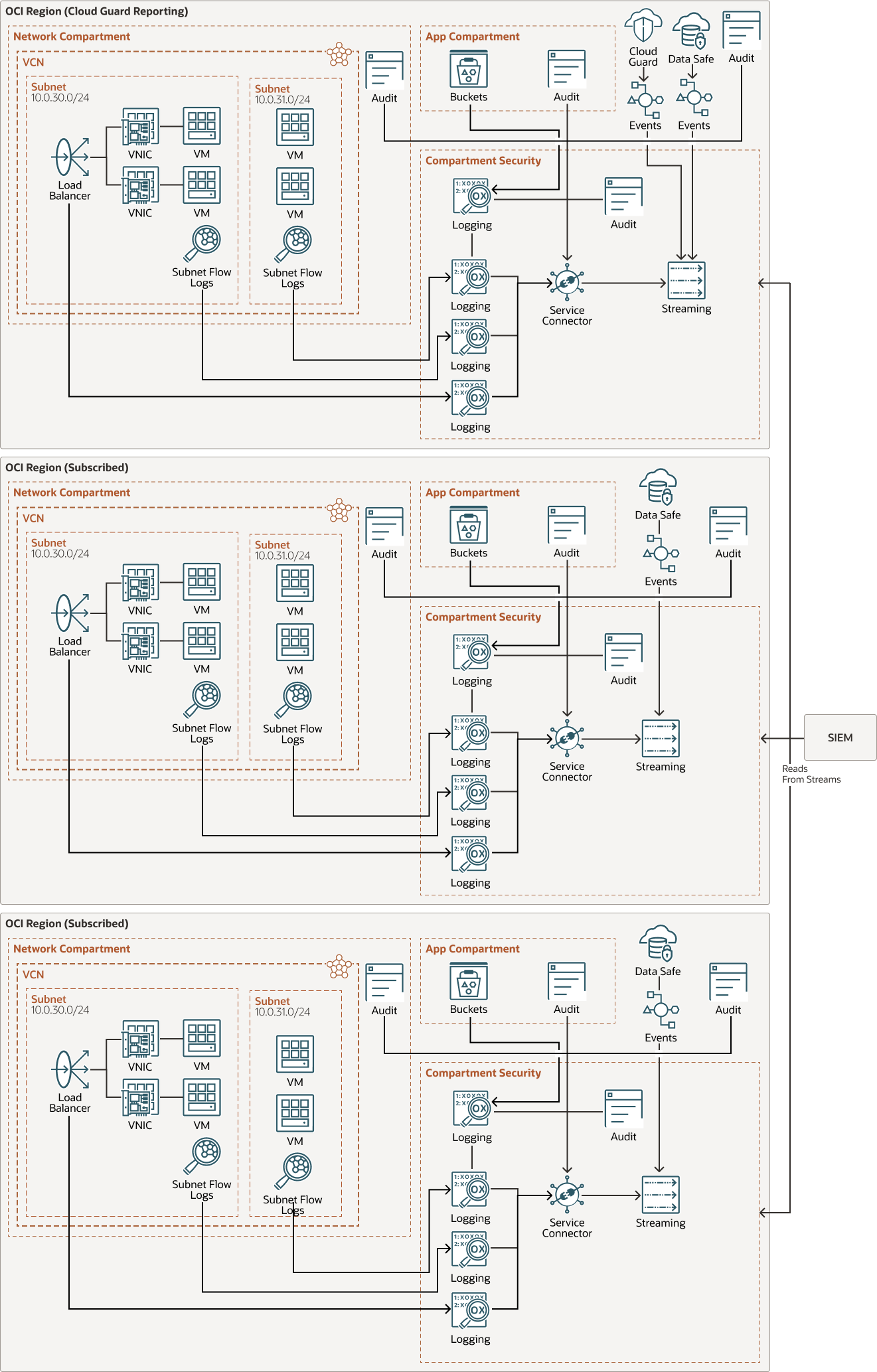

Um sicherzustellen, dass Sie alle Logs und Sicherheitsereignisse aggregieren, stellen Sie eine ähnliche Architektur in allen Regionen bereit, die Ihr Mandant abonniert hat. Während Oracle Cloud Guard Probleme in der Cloud Guard-Berichtsregion konsolidiert, sind Oracle Cloud Infrastructure Logging und Oracle Data Safe regionale Services, die aus einer bestimmten Region berichten.

Im Folgenden finden Sie die Architektur für eine Region, die sich nicht in der Oracle Cloud Guard-Berichtsregion befindet.

- SIEM zum Lesen des Datenstroms in jeder Region konfigurieren

Nach der Einrichtung jeder Region müssen Sie Ihre SIEM-Lösung so konfigurieren, dass sie aus dem OCI-Stream in jeder Region gelesen wird.

- Zugriffsmanagement-Policys für Ihre SIEMs erstellen

Sie können Daten aus einem OCI-Stream lesen, indem Sie die OCI-APIs verwenden oder die Kafka-konformen APIs von Oracle Cloud Infrastructure Streaming verwenden. Jede API verfügt über eine bestimmte Authentifizierungsmethode:

Authentifizierungstyp OCI API Kafka-konforme API API-Signaturschlüssel: ein RSA-Schlüsselpaar im PEM-Format (mindestens 2048 Bit) Ja Authentifizierungstoken: Von Oracle generierte Tokenzeichenfolgen zur Authentifizierung mit 3. Partei-APIs Ja Instanz-Principal: IAM-Servicefeature, mit dem Instanzen als autorisierte Akteure (oder Principals) Aktionen für Serviceressourcen ausführen können Ja Oracle empfiehlt, gegebenenfalls einen Instanz-Principal zu verwenden, um das Speichern langlebiger Token in SIEM zu vermeiden.

SIEM benötigt die folgenden Oracle Cloud Infrastructure Identity and Access Management-(IAM-)Berechtigungen, um aus dem OCI-Stream zu lesen. Um einem Modell mit geringster Berechtigungsstufe zu folgen, verwenden Sie die in den folgenden Beispielen dargestellte Policy:

- Die erste Policy gilt für einen OCI-IAM-Benutzer:

Allow group SIEM to use stream-pull in compartment <compartment> - Die zweite Policy gilt für einen Instanz-Principal:

Allow dynamic-group SIEMInstances to use stream-pull in compartment <compartment>

- Die erste Policy gilt für einen OCI-IAM-Benutzer:

Überlegungen

Beachten Sie bei der Implementierung dieses Architekturdesigns Folgendes:

- Wenn Ihr SIEM keine native Kafka-Unterstützung oder kein natives Plug-in hat, können Sie Logs mit Oracle Functions an den HTTPS-API-Endpunkt des SIEM übertragen. Fügen Sie dazu einen weiteren regionalen Oracle Cloud Infrastructure-Service-Connector-Hub hinzu, der aus dem regionalen Stream liest und dessen Ziel eine Funktion ist.

- Um die Erfassung für alle Oracle Cloud Infrastructure Audit-Compartment-Logs sicherzustellen, verwenden Sie das Flag

Include _Audit in subcompartmentsim Root Compartment im OCI Service Connector Hub. - Um Oracle Cloud Guard-Ergebnisse im gesamten Mandanten zu erfassen, hängen Sie ein Oracle Cloud Guard-Ziel an das Root Compartment an. Erstellen Sie dann ein Oracle Cloud Guard-OCI-Ereignis im Root Compartment, um alle Oracle Cloud Guard-Ergebnisse im Mandanten zu erfassen.

- Erstellen Sie für die langfristige OCI-Logaufbewahrung (Cold Storage) einen zweiten OCI Service Connector Hub zum Lesen aus dem regionalen Stream mit einem Oracle Cloud Infrastructure Object Storage-Bucket als Ziel. Indem Sie Object Lifecycle Management zum Verwalten Ihrer Objektspeicher- und Archivspeicherdaten verwenden, können Sie die Speicherkosten und den Zeitaufwand für die manuelle Datenverwaltung reduzieren.

- Mit Oracle Cloud Infrastructure Monitoring und Alarmen können Sie die Loggingaufnahmezeit überwachen.

- In der folgenden Tabelle sind einige gängige Tools und deren Muster aufgeführt:

Werkzeuge OCI-APIs (Plug-in) Kafka-konform Funktionscode Splunk Ja QRadar Ja Microsoft Sentinel Ja Google Chronik Ja Datadog Ja ELK Ja LogStash Ja