Informationen zur Netzwerksicherheit

Ein sicheres Netzwerk ist der Schlüssel, um Ihr Unternehmen vor Cyber-Bedrohungen zu schützen. Das Entwerfen eines Netzwerks, das auf Best Practices und einem sicheren Framework basiert, kann Ihre Bereitstellung widerstandsfähig gegen Bedrohungen und Angriffe machen.

Quickstart-Vorlage für CIS-OCI-Landing-Zone verwenden

Oracle bietet eine CIS OCI Landing Zone-Schnellstartvorlage, mit der Sie die CIS OCI Foundations Benchmark und die allgemeinen OCI-Best Practices in ihrem Mandanten schnell implementieren können.

Mit der CIS OCI Landing Zone-Schnellstartvorlage können Sie die für Ihren Mandanten erforderliche Kerninfrastruktur schnell bereitstellen und gleichzeitig die CIS OCI-Benchmarks erfüllen. Einige der Ressourcen, mit denen Sie die Schnellstartvorlage der CIS OCI Landing Zone bereitstellen und konfigurieren können, sind:

- OCI Identity and Access Management (IAM)

- OCI-Logging

- OCI-Ereignisse

- OCI-Benachrichtigungen

- OCI Object Storage

- Oracle Key Vault

- Networking

- Compartments

- Cloud Guard

- Vulnerability Scanning

Network Security Groups (NSGs) verwenden

Beispiel: Wenn Sie Secure Shell (SSH) in einer Sicherheitslistenregel zulassen, wird SSH für alle VNICs in diesem Subnetz zugelassen. Wenn Sie SSH in einer NSG zulassen, wird es nur an die VNICs zugelassen, die mit dieser NSG verknüpft sind, wenn die entsprechende Sicherheitsliste keine Regel enthält.

Tipp:

Beim Mischen von NSG und Sicherheitslisten wird die Vereinigung der beiden durchgesetzt. Dies bedeutet, dass ein fragliches Paket zulässig ist, wenn die Regelany in any der relevanten Sicherheitslisten oder NSG den Traffic zulässt. Beispiel: Wenn Ihre Sicherheitsliste SSH aus allen Quellen (0.0.0.0/0) zulässt, Ihre NSG dies jedoch nicht tut, lassen die VNICs in diesem Subnetz, die mit dieser NSG verknüpft sind, SSH aus allen Quellen zu, da die SL-Regel dies zulässt.

Oracle empfiehlt Folgendes:

- Verwenden Sie NSGs für Komponenten, die alle denselben Sicherheitsstatus haben, da Oracle bei der Implementierung zukünftiger Verbesserungen NSGs gegenüber SLs priorisiert. In einer Multitier-Architektur sollten Sie beispielsweise für jede Tier separate NSG haben. Alle VNICs einer Tier gehören zu der NSG dieser Tier. Innerhalb einer bestimmten Tier kann eine bestimmte Untergruppe der VNICs der Tier vorhanden sein, die zusätzliche besondere Sicherheitsanforderungen haben. Daher sollten Sie für diese zusätzlichen Regeln eine weitere NSG erstellen und diese Untergruppe von VNICs sowohl in der NSG der Tier als auch in der zusätzlichen NSG platzieren.

- Erstellen Sie NSGs für bestimmte Gruppen von Ressourcen, die dieselben Trafficflussanforderungen haben, wie NSG für jede Tier einer Anwendung.

- Übernehmen Sie den

allowlist-Ansatz für alle SL- und NSG-Regeln, und lassen Sie nur die spezifischen Quellen, Protokolle und Ports zu, die für Ihre Anwendung oder Workload erforderlich sind. - Vermeiden Sie es, große Quellen, Protokolle und Ports zuzulassen, da Sie sich über die spezifischen Anforderungen nicht sicher sind.

- Wenn Sie große Quellen, Protokolle und Ports zulassen, tun Sie dies nur vorübergehend (z. B. zur Fehlerbehebung) und sperren Sie sie später.

Tipp:

Wenn Sie vorübergehend Traffic in einer NSG oder SL zulassen, z.B. eine temporäre Regel zur Fehlerbehebung hinzufügen, fügen Sie eine Notiz in der Regelbeschreibung hinzu, um anzugeben, dass dies vorübergehend ist und später gelöscht werden kann. Dies erinnert Sie daran, die Regel zu entfernen, wenn Sie bereit sind oder wenn Sie sich nicht sicher sind, ob sie in zukünftigen Überprüfungen benötigt wird.OCI Bastion-Service verwenden

Der OCI Bastion-Service bietet eine alternative Methode für den sicheren Zugriff auf Ihre Ressourcen im Vergleich zur herkömmlichen Methode zum Deployment eines Bastionhosts in einem öffentlichen Subnetz. Oracle empfiehlt den OCI Bastion-Service aufgrund der folgenden Vorteile:

- Niedrigere Kosten

- Integration mit OCI IAM für nahtlose Kontrolle und Einschränkung des Zugriffs

- Weniger Komplexität (kein öffentliches Subnetz oder Host erforderlich)

- Bastion-Sessions sind zeitlich begrenzt

- Von OCI verwalteter Service

- Administrative Aktionen wie

who/when/created/deleted/updated/fetchedwerden aufgezeichnet und bei OCI-Ereignissen und dem Auditservice angemeldet

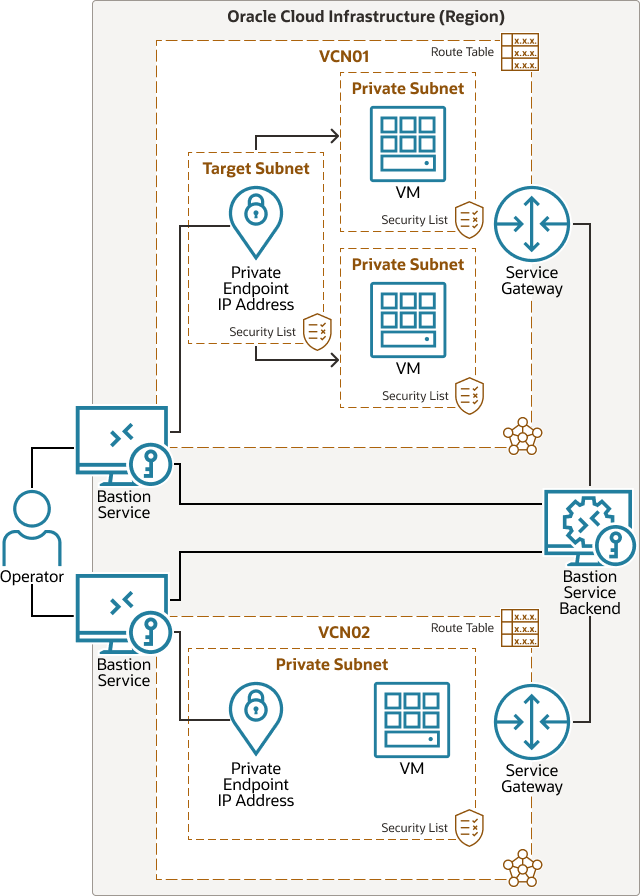

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Beschreibung der Abbildung architecture-use-bastion-service.png

Oracle empfiehlt Folgendes:

- Machen Sie sich mit dem OCI Bastion-Service vertraut, und verwenden Sie ihn, anstatt einen Bastionhost in einem öffentlichen Subnetz bereitzustellen

- Zugriff auf den OCI Bastion-Service mit IAM-Policys sperren

Zugriff auf weniger privilegierte Verwaltung mit IAM-Policys implementieren

Mit dem OCI IAM-Service können Sie kontrollieren, wer auf Ihre Cloud-Ressourcen zugreifen kann. Sie können kontrollieren, welchen Zugriffstyp eine Benutzergruppe hat und auf welche spezifischen Ressourcen sie zugreifen kann.

Netzwerkressourcen, die Sie in OCI bereitstellen, sind in der Regel Teil der Kernbausteine Ihrer Architektur, von denen Ihre Anwendungen und Workloads abhängen. Die Einschränkung des Zugriffs auf diese Netzwerkressourcen ist ein wichtiger Teil Ihres OCI-Sicherheits- und IAM-Designs, um zu verhindern, dass nicht autorisierte Benutzer Ressourcen erstellen oder ändern, die zu Ausfallzeiten oder Sicherheitslücken führen können.

Oracle empfiehlt Folgendes:

- Beginnen Sie mit dem einfachsten Ansatz, indem Sie eine Policy erstellen, mit der Netzwerkadministratoren nur ein Cloud-Netzwerk verwalten können.

- Ein fortgeschrittener Ansatz besteht darin, Policys zu erstellen, um den Zugriff auf einzelne Netzwerkressourcen einzuschränken. Beispiel: Erstellen Sie separate Policys, damit eine Admin-Gruppe die dynamischen Routinggateways (DRG) und eine andere Admin-Gruppe virtuelle Cloud-Netzwerke (VCN) verwalten kann.

- Berücksichtigen Sie die Notwendigkeit von

read-only-Policys, die erforderlich sind, damit Nicht-Netzwerkadministratoren Zugriff auf Folgendes haben können:- Netzwerkansicht

- Network Path Analyzer

- Begrenzen Sie die Verwendung der Verben

useundmanagein Ihren IAM-Policys fürvirtual-network-family. - OCI-Netzwerk-IAM-Policys und -Design sollten Teil Ihrer gesamten OCI-IAM-Policy und Ihres gesamten OCI-Designs sein.

Erwägen Sie das Deployment der OCI-Netzwerkfirewall oder einer Drittanbieterfirewall

Wenn Sie Netzwerksicherheitsanforderungen haben, die mehr Funktionalität erfordern als die nativen SLs oder NSGs in OCI, empfiehlt OCI, entweder die OCI Network Firewall oder eine Firewall eines Drittanbieters bereitzustellen.

Firewalls bieten in der Regel Funktionen der nächsten Generation wie Intrusion Detection and Prevention (IDPS), URL-Filterung und SSL-Prüfung (Secure Socket Layer).

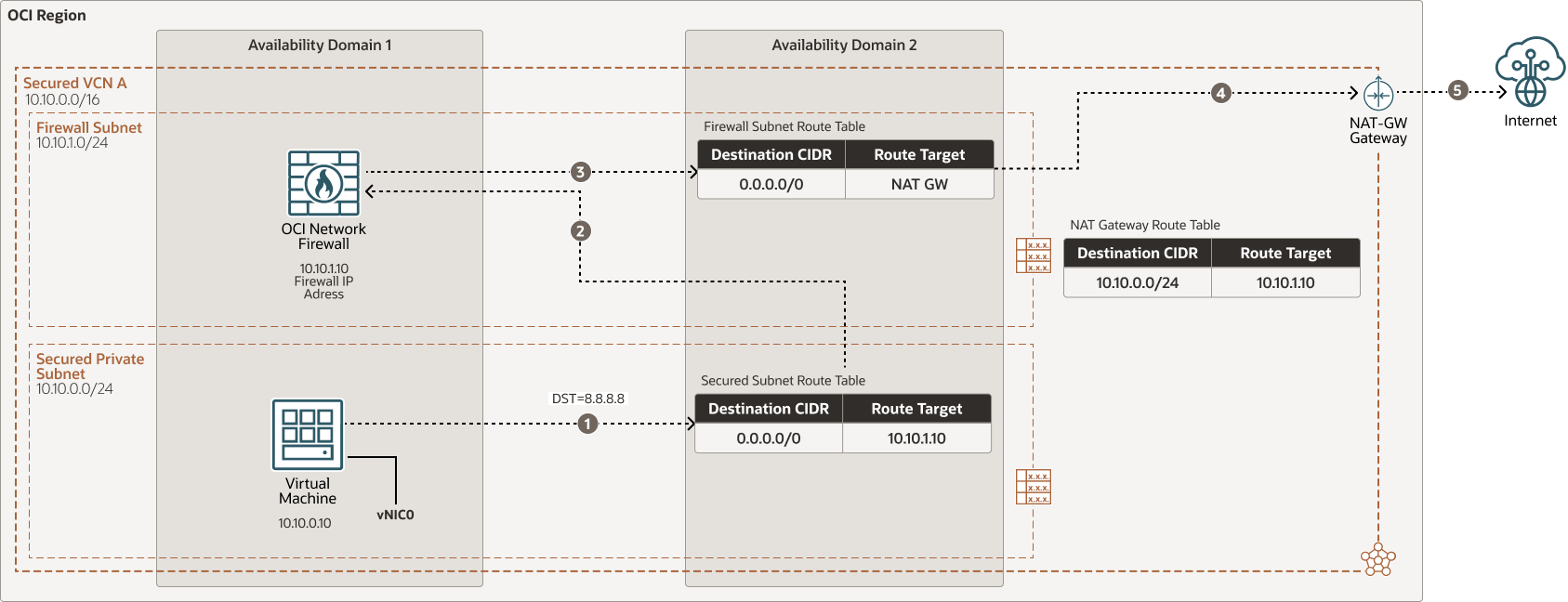

Das folgende Diagramm veranschaulicht den ausgehenden Nord-Süd-Internettrafficfluss mit einem NAT-Gateway und über die OCI-Netzwerkfirewall in einem gesicherten VCN:

Oracle empfiehlt Folgendes:

- Fragen Sie Ihren bevorzugten Drittanbieter, ob er seine Plattform auf OCI unterstützt.

- Prüfen Sie, ob die native OCI Network Firewall Ihre Anforderungen erfüllt.

- Verwenden Sie das Hub-and-Spoke-VCN-Design, und platzieren Sie die Firewalls in einem Hub-VCN. Verwenden Sie ein DRG, um den Traffic durch die Firewalls zu leiten.

- Analysieren Sie die Auswirkungen auf die Netzwerkperformance, indem Sie den Traffic über eine Firewall in OCI wie Durchsatz und Latenz weiterleiten.