SSO zwischen Azure AD und Oracle Access Manager für Oracle E-Business Suite konfigurieren

Jetzt führen Sie die erforderlichen Schritte aus, um einen neuen föderierten Serviceprovider in Azure AD zu registrieren, einen neuen Identitätsprovider (E-Business Suite) in Oracle Access Manager zu registrieren und alle erforderlichen Konfigurationsänderungen vorzunehmen, um die föderierte SSO-Authentifizierung mit Azure AD und E-Business Suite mit Oracle Access Manager durchzuführen.

Azure AD und E-Business Suite Federation Flow verstehen

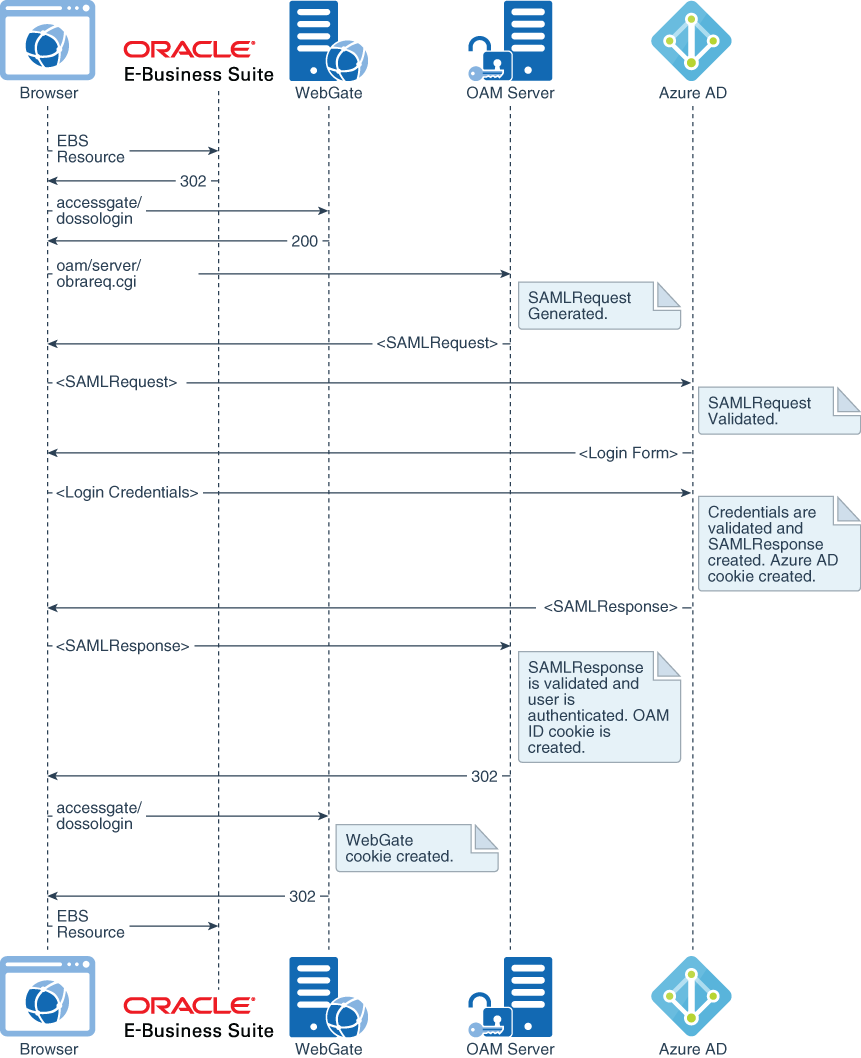

Bevor Sie mit der Konfiguration fortfahren, sollten Sie den Azure AD- und E-Business Suite-Föderationsablauf verstehen.

Beschreibung der Abbildung ebiz-federation-flow.png

In diesem Szenario greifen Benutzer auf die E-Business Suite mit in Azure AD gespeicherten Zugangsdaten zu. Dieser Zugriff wird durch ein föderiertes Authentifizierungssetup mit dem SAML 2.0-Protokoll erreicht, bei dem Azure AD der Identitätsprovider (IDP) und E-Business Suite der Serviceprovider (SP) ist. Da Oracle Access Manager vor E-Business Suite für SSO bereitgestellt wird, stellt die Komponente auch die Föderationsfunktionen für E-Business Suite bereit. In diesem Abschnitt werden die erforderlichen Schritte zur Implementierung von Identity Federation zwischen Azure AD und Oracle Access Manager beschrieben.

Beachten Sie, dass wir hauptsächlich an einem Federation-Ablauf interessiert sind, der beim Zugriff auf einen von E-Business Suite geschützten Endpunkt initiiert wird. In SAML-Protokollbedingungen wird dies als von Serviceanbietern initiierter (SP-initiierter) Ablauf bezeichnet und in Abbildung 2 dargestellt. In diesem Ablauf erkennt Oracle Access Manager (OAM) Server den Zugriff auf eine von E-Business Suite geschützte Ressource, erstellt eine Authentifizierungsanforderung (SAMLRequest) und leitet den Browser zur Authentifizierung an Azure AD um. Azure AD fordert den Benutzer nach Zugangsdaten an, validiert sie, erstellt eine SAMLResponse als Antwort auf die empfangene Authentifizierungsanforderung und sendet sie an Oracle Access Manager. Oracle Access Manager wiederum validiert die Assertion und stellt die in die Assertion eingebetteten Benutzer-ID-Informationen bereit, um Zugriff auf die geschützte Ressource zu erteilen.

Beachten Sie, dass die in diesem Abschnitt dargestellte Konfiguration auch den vom Identitätsprovider initiierten (von IdP initiierten) Ablauf berücksichtigt, bei dem zunächst eine Anforderung an die SAML-Intersite-URL von Azure AD gestellt wird, die wiederum eine nicht angeforderte SAMLResponse an den Oracle Access Manager-Server sendet.

Von SP initiierte Single Logout-Vorgänge (bei denen der Abmeldeablauf von E-Business Suite initiiert wird) werden ebenfalls von der angegebenen Konfiguration unterstützt. Zum Zeitpunkt der ersten Veröffentlichung dieses Papiers wird die von IDP initiierte einmalige Abmeldung (bei der der Abmeldeablauf vom Azure-Portal initiiert wird) nicht unterstützt. Weitere Informationen finden Sie im Abschnitt "Bekanntes Problem" am Ende dieses Dokuments.

Azure AD als Identitätsprovider konfigurieren

Zunächst müssen Sie Azure AD als Identitätsprovider konfigurieren.

Benutzer der Anwendung zuweisen

Als Nächstes weisen Sie der Anwendung Benutzer zu. Nachdem Azure AD eine Authentifizierungsanforderung von der Anwendung empfangen hat, können sich nur die Benutzer anmelden, die Sie der Anwendung zuweisen.

Neuen Identitätsprovider für Azure AD erstellen

Erstellen Sie als Nächstes einen neuen Identitätsprovider für Azure AD. In diesem Schritt wird davon ausgegangen, dass Oracle Access Manager Federation Services aktiviert wurden.

E-Business Suite-Ressourcen mit dem Authentifizierungsschema verknüpfen

Der letzte Konfigurationsschritt besteht darin, die E-Business Suite-Ressourcen mit dem Authentifizierungsschema zu verknüpfen. Führen Sie diese Schritte aus, während Sie als Administrator bei der Oracle Access Manager-Konsole angemeldet sind