Konfiguration von SSO zwischen Azure AD und Oracle Access Manager für Oracle Retail Merchandising Suite vorbereiten

Bevor Sie diese Lösung ausführen, sollten Sie mit den zugehörigen kritischen Konzepten vertraut sein, wie dem Federation-Fluss und den Kapazitäts- und Softwareanforderungen. Außerdem müssen Sie die Umgebung vorbereiten, indem Sie die Retail Merchandising Suite-Komponenten und Provisioning-Attribute installieren.

Lizenz- und Softwareanforderungen

Stellen Sie vor der Installation von Oracle Retain Merchandising Suite Folgendes sicher:

-

Sie verfügen über Softwarelizenzen für Retail Merchandising Suite Version 16.0.2 oder höher.

-

Ihre Umgebung erfüllt die Kapazitäts- und Softwareanforderungen, die hier beschrieben werden:

Komponente Anforderung Datenbanksoftware Oracle Database Enterprise Edition 12cR1 (12.1.0.2) Datenbankhardware (Oracle Cloud Infrastructure-Speicherort) Hinweis:

Führen Sie eine vollständige leistungsfähige Planung durch, um zu ermitteln, ob für Ihre Unternehmens-Workloads für Einzelhandel mehr Datenbankkapazität oder -speicher erforderlich ist.2-node RAC DB-System oder Exadata DB-System sind den Datenträgern des Einzelhändlers entsprechend skaliert (mindestens 8 VCPU und 60-GB RAM) Middleware-Software Oracle Fusion Middleware 12.2.1.3.0 Komponenten:- FMW 12.2.1.3. 0-Infrastruktur (WLS und ADF enthalten)

- Oracle Enterprise Manager Fusion Middleware Control 12.2.1.3.0

- BI Publisher 12.2.1.3. 0 für Legacy-Berichte

- Oracle Identity Management 11g Release 1 (11.1.1.9)

Java: JDK 1.8+ 64 Bit

Single Sign-On (SSO-):)- Oracle Web Tier (12.2.1.3. 0)

- Oracle Access Manager 11g Release 2 (11.1.2.3) Oracle Access Manager Agent (WebGate) 11g Release 2 (11.1.2.3)

Minimale Middleware-Hardware (Azure-Speicherort) Hinweis:

Führen Sie eine vollständige leistungsfähige Planung durch, um zu ermitteln, ob für Ihre Unternehmens-Workloads für Einzelhandel mehr Datenbankkapazität oder -speicher erforderlich ist.- Vier 2-node Cluster Azure Compute und 300-GB Storage für Retail Merchandising- und Retail-Integrationsanwendungen

- Vier 2-node Cluster Azure Compute und 300-GB Storage für BI- und IDM-Komponenten

- Eine VS Azure Compute für den SFTP-Server

Federation-Flow verstehen

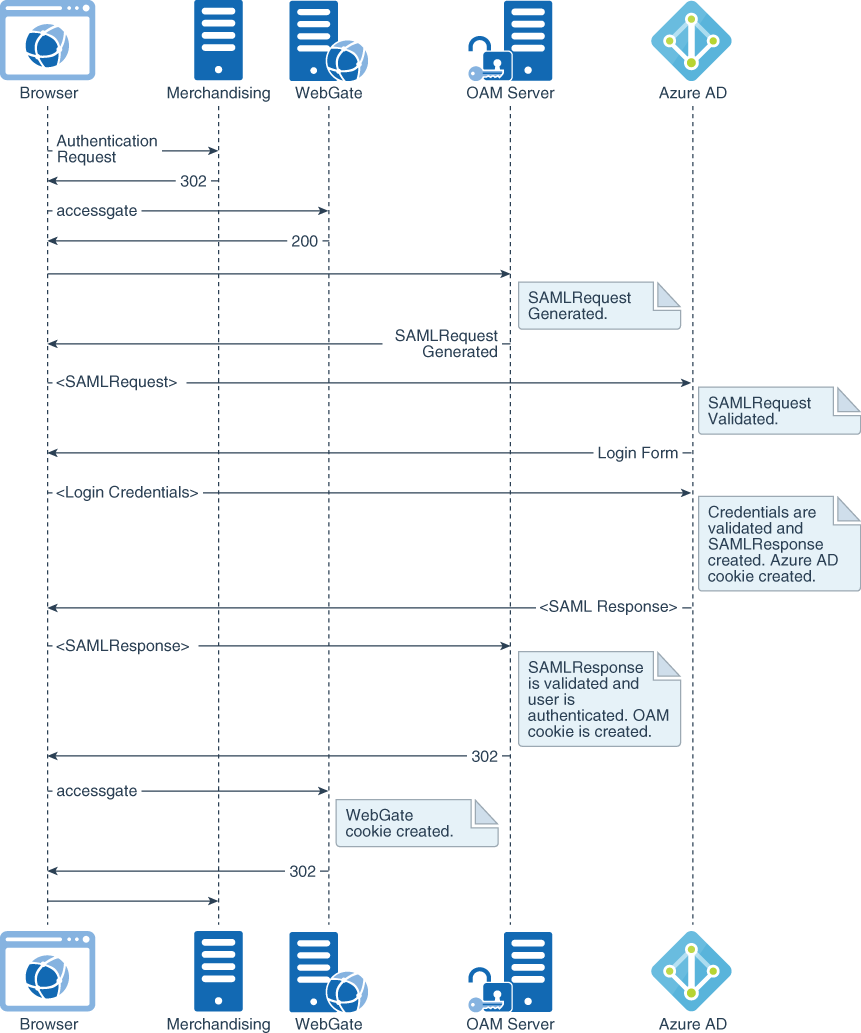

Beschreibung der Abbildung merch-federation-flow.png

Der primäre Anwendungsfall ist ein Federation-Fluss, der beim Zugriff auf einen Retail Merchandising Suite-Endpunkt initiiert wird. Wie im vorherigen Diagramm dargestellt, erkennt der Oracle Access Manager-Server (OAM-Server) den Zugriff auf Retail Merchandising, erstellt eine Authentifizierungsanforderung (SAMLRequest) und leitet den Browser zur Authentifizierung an Azure AD weiter. Azure AD fordert den Benutzer zur Eingabe von Zugangsdaten auf, validiert diese, erstellt eine SAMLResponse als Antwort auf die empfangene Authentifizierungsanforderung und sendet sie an Oracle Access Manager zurück. Oracle Access Manager validiert wiederum die Assertion und bestätigt die In der Assertion eingebetteten Informationen zur Benutzeridentifizierung, wobei der Zugriff auf die geschützte Ressource erteilt wird.

Komponenten installieren

Die Retail Merchandising-Suite besteht aus vier Komponenten, die separat installiert werden müssen, bevor Sie Oracle Access Manager und Azure AD für Retail Merchandising integrieren können.

- Merchandising- und Retail-Integrationsdatenbank

Die installierten Retail Merchandising- und Retail-Integrationsanwendungen wurden für eine 12.1.0.2 RAC-Datenbank in Oracle Cloud Infrastructure validiert.

- Merchandising- und Retail-Integrationsanwendungen

Das Retail Merchandising-System wird in einem WebLogic-Cluster in Azure bereitgestellt. Anforderungen vom Load Balancer durchlaufen den Oracle-HTTP-Webserver, der auf jedem Clusterknoten gehostet wird und mit dem Aktiv-Aktiv-horizontalen WebLogic-Cluster als Proxy verwendet wird.

Hinweis:

Bevor Sie mit dem Installationsprozess beginnen, stellen Sie sicher, dass die gesamte Middleware-Software wie von Azure installiert wurde.

Merchandising-Datenbank installieren

Das Merchandising-Release enthält ein Installer-Package, mit dem die Datenbankobjekte für die Merchandising-Anwendungen installiert werden.

So installieren Sie die Merchandising-Datenbank:

Merchandising-Datenbank installieren

Erstellen Sie die erforderlichen Benutzerschemas, um die Retail Integration Bus-Anwendungen zu installieren und die erforderlichen Berechtigungen zu erteilen.

Merchandising-Anwendungen installieren

Installieren Sie zunächst die Merchandising-Anwendungen.

So installieren Sie Merchandising-Anwendungen:

- Erstellen Sie eine WebLogic-Domain für jede Merchandising- und Retail-Integrationsanwendung, und konfigurieren Sie SSL-Zertifikate für die sichere Kommunikation. Konfigurieren Sie den Oracle Internet Directory-Provider in der WebLogic-Domain, und laden Sie die erforderlichen LDIF-Dateien zur Authentifizierung von Anwendungsanforderungen.

- Konfigurieren Sie Oracle Access Manager mit dem Oracle HTTP-Server für die Single Sign-On-Authentifizierung.

- Extrahieren Sie die ZIP-Datei des Installationsprogramms für jede Merchandising- und Retail-Integrationsanwendung in das jeweilige Anwendungs-Staging-Verzeichnis auf dem gemeinsamen NFS, das auf den Clusterknoten gemountet ist.

- Erstellen Sie ein Wallet im RETAIL_HOME-Pfad für jede Anwendung mit allen erforderlichen Aliasnamen, die in der Datei ant.install.properties verwendet werden sollen.

- Legen Sie die Umgebungsvariablen fest (J2EE_ORACLE_HOME, J2EE_DOMAIN_HOME, JAVA_HOME usw. ).

- Führen Sie das Skript

install.shaus, um die Anwendungsinstallationsprogramme im Silent-Modus zu starten. - Prüfen Sie, ob auf SSO-URLs der Anwendung über eine sichere Kommunikation über Load Balancer-IP-Adressen zugegriffen werden kann.

Retail-Integrationsanwendungen installieren

Die Retail-Integrationsanwendungen werden auf einem WebLogic-Server in Azure bereitgestellt.

So installieren Sie die Retail-Integrationsanwendungen:

- Extrahieren Sie die Retail-Integrationsanwendungen in einem Staging-Verzeichnis im Dateisystem.

- Ändern Sie die Eigenschaftendateien unter dem Konfigurationsverzeichnis mit den entsprechenden Umgebungsinformationen.

- Sicherheits-Wallets mit den Shell-Skripten kompilieren und einrichten, die in dem bin-Verzeichnis verfügbar sind.

- Stellen Sie die Retail-Integrationsanwendungen (RIB, RSB, JMS, IGS, RSE und RIHA) auf jedem WebLogic-Server bereit.

- Konfigurieren Sie den Oracle Internet Directory-Provider in der WebLogic-Domain, und laden Sie die erforderlichen LDIF-Dateien zur Authentifizierung von Anwendungsanforderungen.

- Prüfen Sie, ob auf die SSO-URLs der Anwendung über eine sichere Kommunikation über Load Balancer-IP-Adressen zugegriffen werden kann.

Kritische Benutzerattribute durch Provisioning bereitstellen

Nach den Best Practices von Azure AD wird der Principal-Name (UPN) des Benutzers als Attributwert für die föderierte Benutzerzuordnung verwendet. UPN bietet einen zuverlässigen eindeutigen Wert für die Anmeldung beim Benutzeraccount und den Abgleich in Oracle Access Manager.

| Azure -Attribut | LDAP-Attribut | Beispiel |

|---|---|---|

| userPrincipalName | test.user1@example.co | |

| samAccountName | uid | test.user1@example.com |

| displayName | cn | User1 testen |

| givenName | givenName | Test |

| sn | sn | User1 |