SSO zwischen Oracle Integration und Fusion-Anwendungen konfigurieren

SSO mit Oracle Fusion Cloud Applications-Identitätsdomain konfigurieren

Da die Oracle Fusion Cloud Applications-Identitätsdomain ein Oracle App-Typ ist, unterstützt sie Erweiterungsanwendungsfälle ohne zusätzliche Kosten und vereinfacht Vorgänge und Governance. Dieser Ansatz macht zusätzliche OCI IAM-Identitätsdomains überflüssig, wodurch die Lizenzkosten und der administrative Aufwand reduziert werden. Die Fusion Applications-Identitätsdomain wird als Identitätsprovider (IdP) angegeben.

Nach dem Provisioning sind alle Fusion Applications-Benutzer automatisch für die Zuweisung zur Oracle Integration-Instanz verfügbar. SSO ist zwischen Oracle Fusion Cloud Applications und Oracle Integration aktiviert, und Oracle Integration kann so konfiguriert werden, dass Fusion Applications-APIs mit OAuth sicher aufgerufen werden.

Um eine Oracle Integration-Instanz zu erstellen, melden Sie sich mit dieser Identitätsdomain bei der OCI-Konsole an. Wenn Benutzer auf die Oracle Integration-URL zugreifen, werden sie zur Authentifizierung zur Fusion Applications-Identitätsdomain umgeleitet.

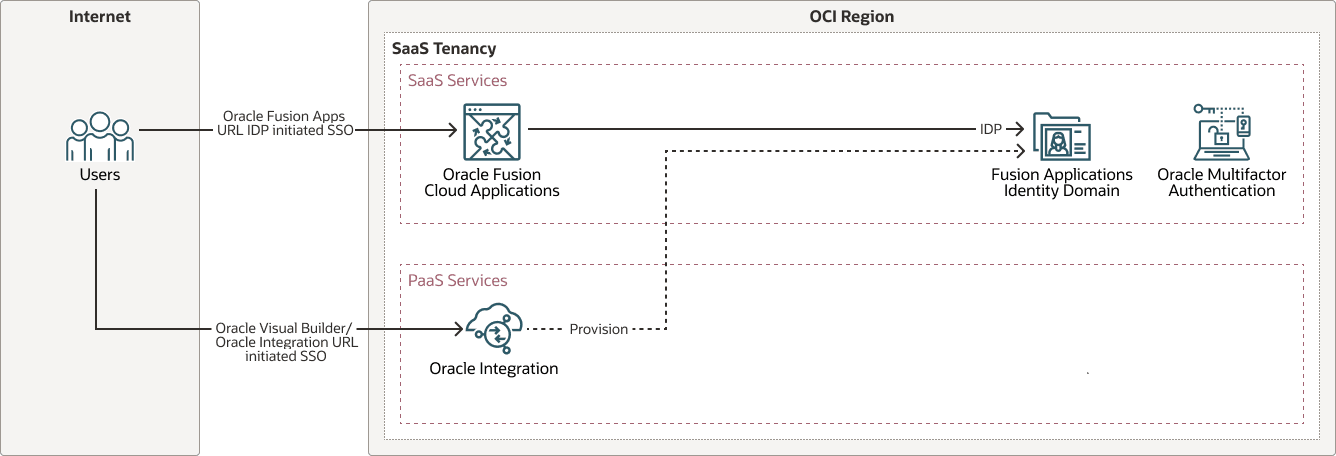

Das folgende Diagramm veranschaulicht den Authentifizierungsablauf:

Anweisungen zum Provisioning von Oracle Integration in der Fusion Applications-Identitätsdomain finden Sie unter Oracle Cloud Integration Service in der Fusion Applications-Identitätsdomain bereitstellen im Abschnitt Weitere Informationen.

SSO mit Oracle Fusion Cloud Applications-Identitätsdomain und einem externen Identitätsprovider konfigurieren

Andere externe Identitätsprovider können auch als IdP für die Fusion Applications-Identitätsdomain (als Serviceprovider oder "SP") mit SAML-basierter Standardintegration konfiguriert werden.

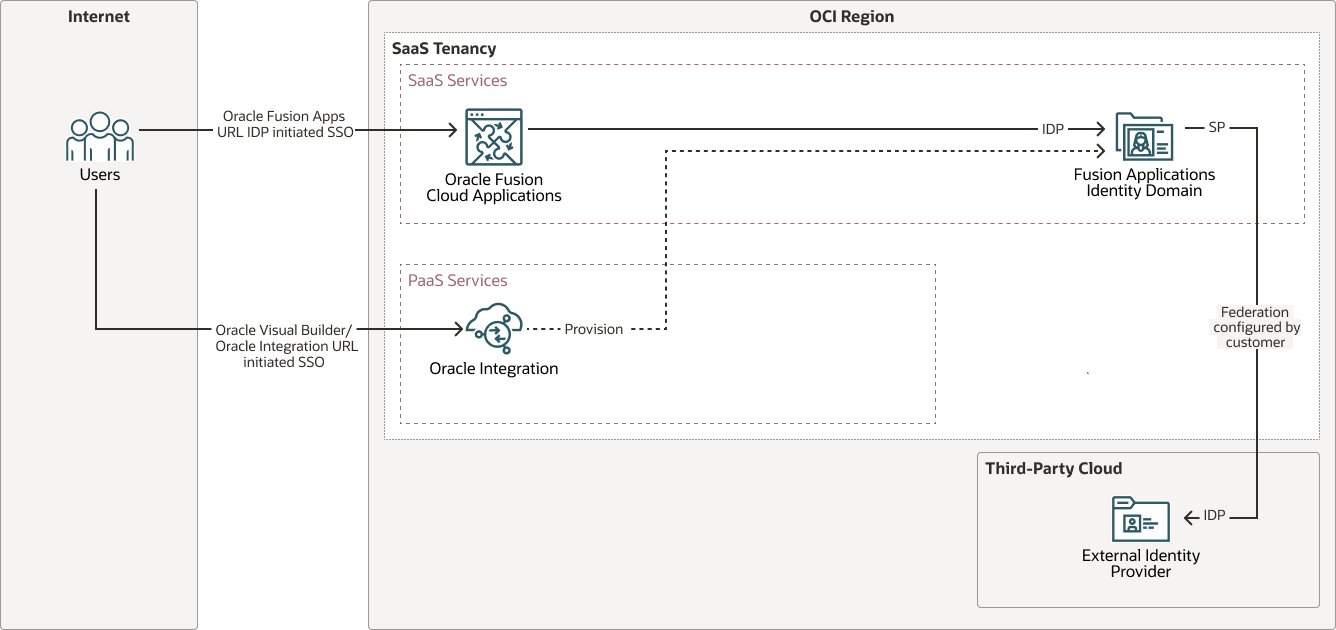

Das folgende Diagramm veranschaulicht den Authentifizierungsablauf:

Oracle Fusion Cloud Applications als Serviceprovider und Microsoft Entra ID als externen Identitätsprovider konfigurieren

In den folgenden Schritten wird beschrieben, wie Sie die Fusion Cloud Applications-Identitätsdomain als Serviceprovider und Microsoft Entra-ID als externen Identitätsprovider konfigurieren.

- Laden Sie die Metadaten aus der als Serviceprovider konfigurierten Oracle Fusion Cloud Applications-Identitätsdomain herunter. Sie benötigen Metadaten, um die SAML-Anwendung in Entra ID zu konfigurieren.

- Erstellen Sie eine Unternehmensanwendung in Microsoft Entra ID speziell für den Zugriff auf die OCI-Konsole. Dadurch wird eine neue Unternehmensanwendung in Entra ID registriert.

- Konfigurieren Sie SSO für die Microsoft Entra ID-Unternehmensanwendung mit den Metadaten aus der Oracle Fusion Cloud Applications-Identitätsdomain, und aktualisieren Sie die Attribute und Claims der Anwendung, damit die E-Mail-Adresse des Benutzers als ID verwendet wird. Laden Sie schließlich die Föderationsmetadaten-XML von Microsoft Entra ID herunter.

- Registrieren Sie die Entra-ID als IdP in der Fusion Applications-Identitätsdomain, indem Sie die Föderationsmetadaten-XML aus der Entra-ID in die Identitätsproviderkonfiguration importieren. Aktualisieren Sie dann die IDP-Policy-Regeln, sodass sie Entra ID enthalten.

- Klicken Sie in der OCI-Konsole auf Identität und Sicherheit und dann auf Domänen.

- Wählen Sie Ihre Oracle Fusion Cloud Applications-Identitätsdomain aus.

- Navigieren Sie zu Föderation, und klicken Sie dann auf das Menü Aktionen.

- Klicken Sie auf SAML-IDP hinzufügen.

- Geben Sie einen Namen und eine Beschreibung ein, und laden Sie ein Identitätsprovidersymbol hoch.

- Laden Sie die XML-Datei der Microsoft Entra ID-Metadaten hoch (vorher heruntergeladen).

- Definieren Sie die Benutzerattributzuordnungen, wie z.B. die Zuordnung von NameID zu UserName oder E-Mail.

- Prüfen Sie die Konfigurationsdetails auf der Seite Prüfen und erstellen.

- Klicken Sie auf Aktivieren, um den neuen Identitätsprovider zu aktivieren.

- Erstellen Sie eine neue Identitätsprovider-Policy-Regel, oder bearbeiten Sie eine vorhandene, um den neu erstellten SAML-IDP der entsprechenden Regel zuzuweisen und die föderierte Authentifizierung zu aktivieren.

- Testen Sie die SSO-Konfiguration, um die erfolgreiche föderierte Authentifizierung zwischen Microsoft Entra ID und der Oracle Fusion Cloud Applications-Identitätsdomain zu prüfen.

SSO mit Fusion Applications-Identitätsdomain, OCI-IAM-Identitätsdomain und einem externen Identitätsprovider konfigurieren

Zur weiteren Optimierung der Authentifizierung wird eine separate Föderation zwischen der OCI-Identitätsdomain (Serviceprovider) und der Microsoft Entra-ID (Identitätsprovider) eingerichtet. Auf diese Weise können Benutzer mit einer über OCI IAM an Microsoft Entra ID weitergeleiteten Authentifizierung auf OCI-Services zugreifen und so eine einheitliche SSO-Erfahrung über Oracle- und Nicht-Oracle-Plattformen hinweg bereitstellen.

OCI IAM-Identitätsdomains bieten ein umfassendes Identitäts- und Zugriffsmanagement, einschließlich Authentifizierung, SSO und Identitätslebenszyklusmanagement für SaaS-, Cloud-gehostete und On-Premises-Anwendungen – sowohl von Oracle als auch nicht von Oracle. In Umgebungen, in denen OCI-Services, PaaS (wie Oracle Integration) und Oracle Fusion Cloud Applications verwendet werden, können Benutzergruppen variieren.

Die Fusion Applications-Identitätsdomain verwaltet Benutzer und Gruppen für Fusion Applications und Oracle Integration, während eine separate OCI IAM-Identitätsdomain Benutzer zentral verwaltet, die Zugriff auf OCI-Services wie OCI Object Storage, OCI Logging und OCI Functions benötigen.

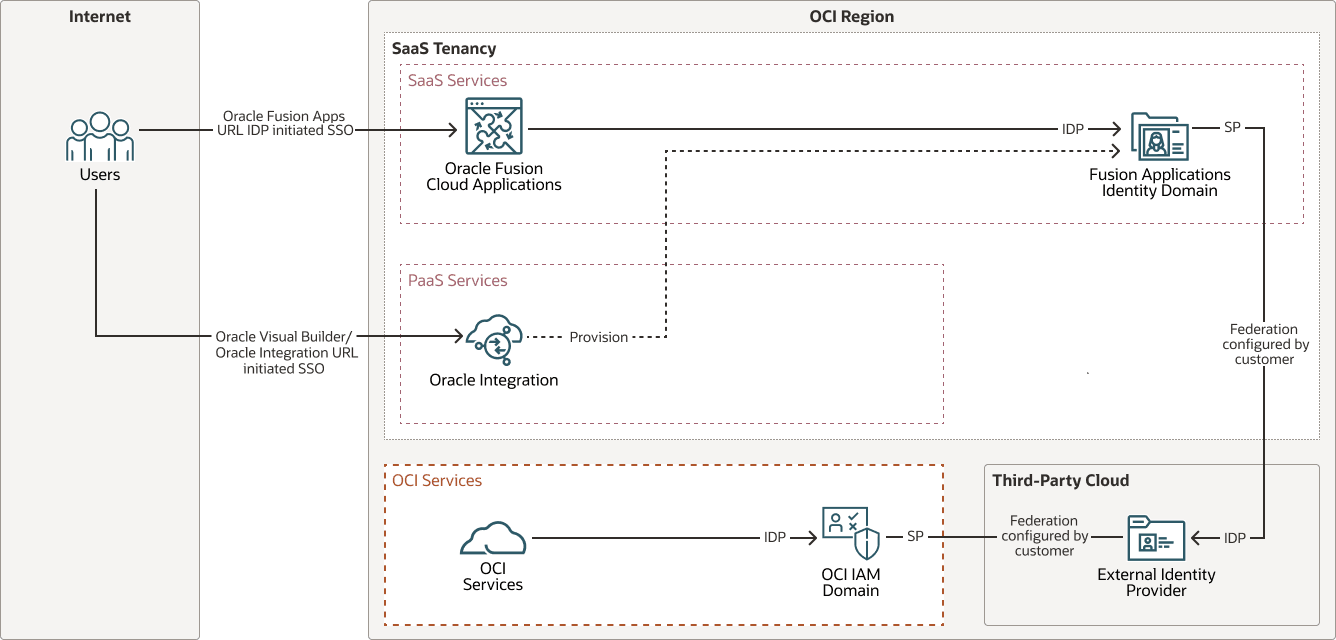

Das folgende Diagramm veranschaulicht diesen Authentifizierungsablauf:

OCI-IAM-Identitätsdomain als Serviceprovider und Microsoft Entra-ID als Identitätsprovider konfigurieren

- Laden Sie Metadaten aus der OCI IAM-Identitätsdomain herunter, die als Serviceprovider konfiguriert ist. Diese Metadaten sind für die Konfiguration der SAML-Anwendung in Entra ID erforderlich.

- Erstellen Sie eine Unternehmensanwendung in Microsoft Entra ID speziell für den Zugriff auf die OCI-Konsole. Dadurch wird eine neue Unternehmensanwendung in Entra ID registriert.

- Konfigurieren Sie SSO für die Microsoft Entra ID-Unternehmensanwendung mit den Metadaten aus der OCI IAM-Identitätsdomain, und aktualisieren Sie die Attribute und Claims der Anwendung, damit die E-Mail-Adresse des Benutzers als ID verwendet wird. Laden Sie schließlich die Föderationsmetadaten-XML von Microsoft Entra ID herunter.

- Registrieren Sie die Entra-ID als IdP in der OCI-IAM-Identitätsdomain, indem Sie die Föderationsmetadaten-XML aus der Entra-ID in die Identitätsproviderkonfiguration importieren. Aktualisieren Sie dann die IDP-Policy-Regeln, sodass sie Entra ID enthalten.

- Klicken Sie in der OCI-Konsole auf Identität und Sicherheit und dann auf Domänen.

- Wählen Sie Ihre OCI IAM-Identitätsdomain aus.

- Navigieren Sie zu Föderation, und klicken Sie dann auf das Menü Aktionen.

- Klicken Sie auf SAML-IDP hinzufügen.

- Geben Sie einen Namen und eine Beschreibung ein, und laden Sie ein Identitätsprovidersymbol hoch.

- Laden Sie die XML-Datei der Microsoft Entra ID-Metadaten hoch (vorher heruntergeladen).

- Definieren Sie die Benutzerattributzuordnungen, wie z.B. die Zuordnung von NameID zu UserName oder E-Mail.

- Prüfen Sie die Konfigurationsdetails auf der Seite Prüfen und erstellen.

- Klicken Sie auf Aktivieren, um den neuen Identitätsprovider zu aktivieren.

- Erstellen Sie eine neue Identitätsprovider-Policy-Regel, oder bearbeiten Sie eine vorhandene, um den neu erstellten SAML-IDP der entsprechenden Regel zuzuweisen und die föderierte Authentifizierung zu aktivieren.

- Testen Sie die SSO-Konfiguration, um die erfolgreiche föderierte Authentifizierung zwischen Microsoft Entra ID und der OCI-IAM-Identitätsdomain zu prüfen.