SSO entre OCI y ADFS

En este tutorial, configure SSO entre OCI IAM y ADFS mediante ADFS como proveedor de identidad (IdP).

En este tutorial de 30 minutos se muestra cómo integrar OCI IAM, que actúa como proveedor de servicios (SP), con ADFS, que actúa como IdP. Al configurar una federación entre ADFS y OCI IAM, se permite el acceso de usuarios a los servicios y aplicaciones de OCI mediante credenciales de usuario que ADFS autentica.

En este tutorial se trata la configuración de ADFS como IdP para OCI IAM.

OCI IAM proporciona integración con SAML 2.0 IdPs. Esta integración:

- Funciona con soluciones de conexión única federada (SSO) que son compatibles con SAML 2.0 como IdP, como ADFS.

- Permite a los usuarios conectarse a OCI mediante sus credenciales de ADFS.

- Permite a los usuarios conectarse a las aplicaciones finales.

- En primer lugar, descargue los metadatos de OCI IAM Identity Domain.

- En los siguientes pasos, creará y configurará un usuario de confianza en ADFS.

- En ADFS, configure SSO con OCI IAM utilizando los metadatos.

- En ADFS, edite los atributos y los reclamos para que el nombre de correo electrónico se utilice como identificador para los usuarios.

- En ADFS, agregue un usuario a la aplicación.

- Para los siguientes pasos, debe volver al dominio a fin de finalizar la instalación y configuración. En OCI IAM, actualice la política IdP por defecto para agregar ADFS.

- Pruebe que la autenticación federada funciona entre OCI IAM y ADFS.

Este tutorial es específico de IAM con dominios de identidades.

Para realizar este tutorial, debe tener lo siguiente:

- Una cuenta de pago de Oracle Cloud Infrastructure (OCI) o una cuenta de pruebas de OCI. Consulte Cuenta gratuita de Oracle Cloud Infrastructure.

- Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Consulte Understanding Administrator Roles.

- Instalación de ADFS local. Nota

En este tutorial se describe el uso del software ADFS proporcionado con Microsoft Windows Server 2016 R2. - Además, debe verificar que el mismo usuario existe en OCI y ADFS, y que ADFS funciona.

Asegúrese de que existe un usuario con la misma dirección de correo electrónico en ambos sistemas.

Para que el inicio de sesión único de SAML funcione entre ADFS y OCI IAM, debe haber un usuario con la misma dirección de correo electrónico en el dominio de Microsoft Active Directory y en el dominio de identidad de OCI IAM. En esta tarea, confirma que un usuario de este tipo existe en ambos sistemas.

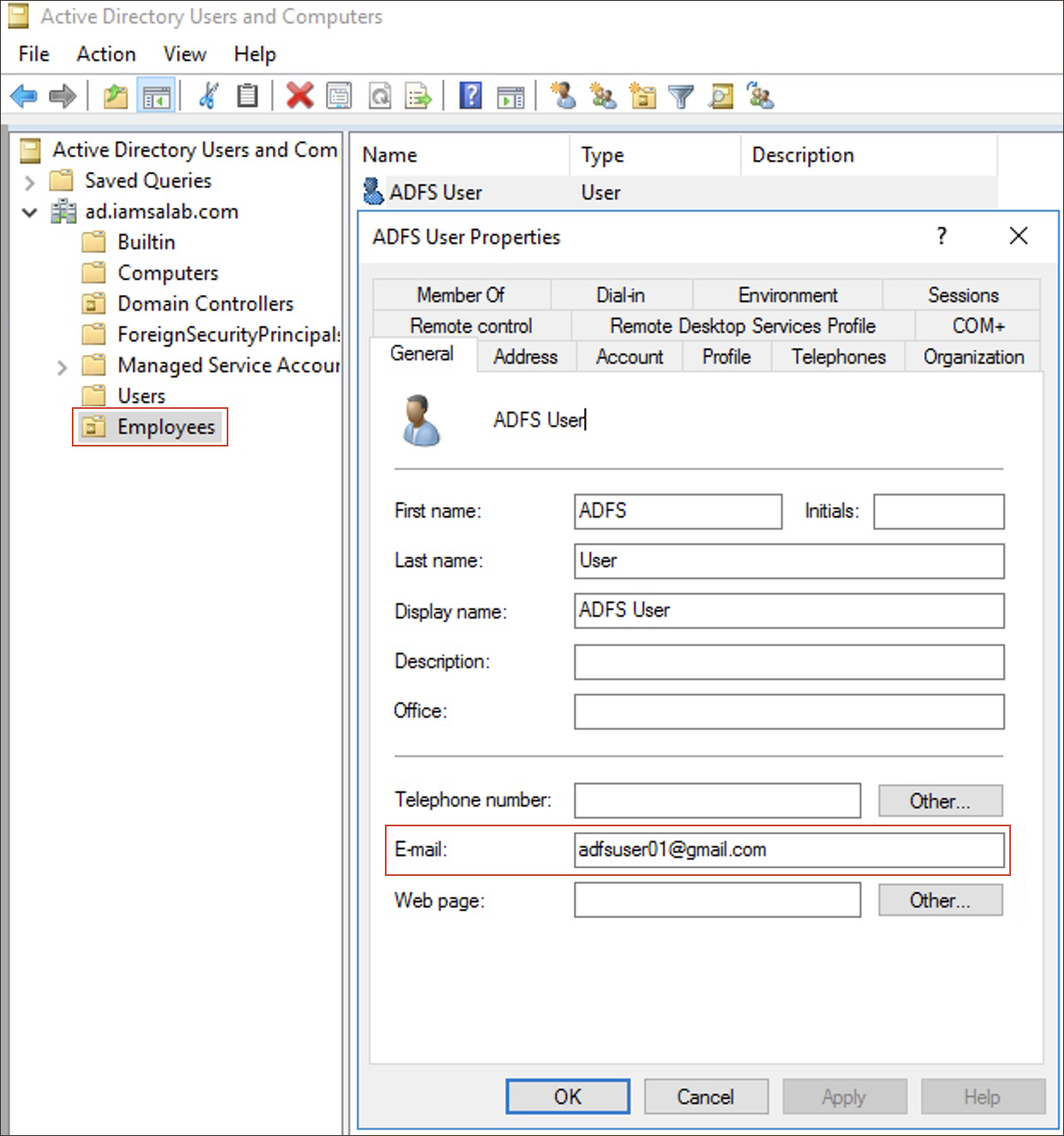

- Abra la utilidad Usuarios y equipos de Microsoft Active Directory. In Windows 2016 Server, select Server Manager, then Tools, and then Active Directory Users and Computers.

-

En la carpeta Empleados, haga doble clic en el usuario que desea utilizar. Anote la dirección de correo electrónico del usuario.

ADFS USER(adfsuser01@gmail.com)Nota

Si más de un usuario en el dominio de OCI IAM tiene la misma dirección de correo electrónico, el inicio de sesión único de SAML falla porque es imposible determinar qué usuario debe conectarse.

- La dirección de correo electrónico del usuario se utiliza para enlazar el usuario conectado a ADFS con la misma entrada de usuario en OCI IAM.

- Si no tiene un usuario de ADFS para probar la conexión, puede crear una.

- En un explorador, introduzca la URL de la consola para acceder a la consola de OCI IAM:

- Introduzca el nombre de su cuenta en la nube, también denominado nombre de arrendamiento, y seleccione Siguiente.

- Inicie sesión con su nombre de usuario y contraseña.

- Seleccione el dominio que va a utilizar.

- Seleccione Users (Usuarios).

- En el campo de búsqueda, introduzca la dirección de correo electrónico que registró desde Microsoft Active Directory.

- En los resultados de búsqueda, confirme que existe un usuario con la misma dirección de correo electrónico que el usuario en Microsoft Active Directory.Nota

Si el usuario no existe en OCI IAM, seleccione Agregar y cree el usuario con la misma dirección de correo electrónico que en Microsoft Active Directory.

Verifique que ADFS se está ejecutando y que puede comprobar correctamente el inicio de sesión del usuario.

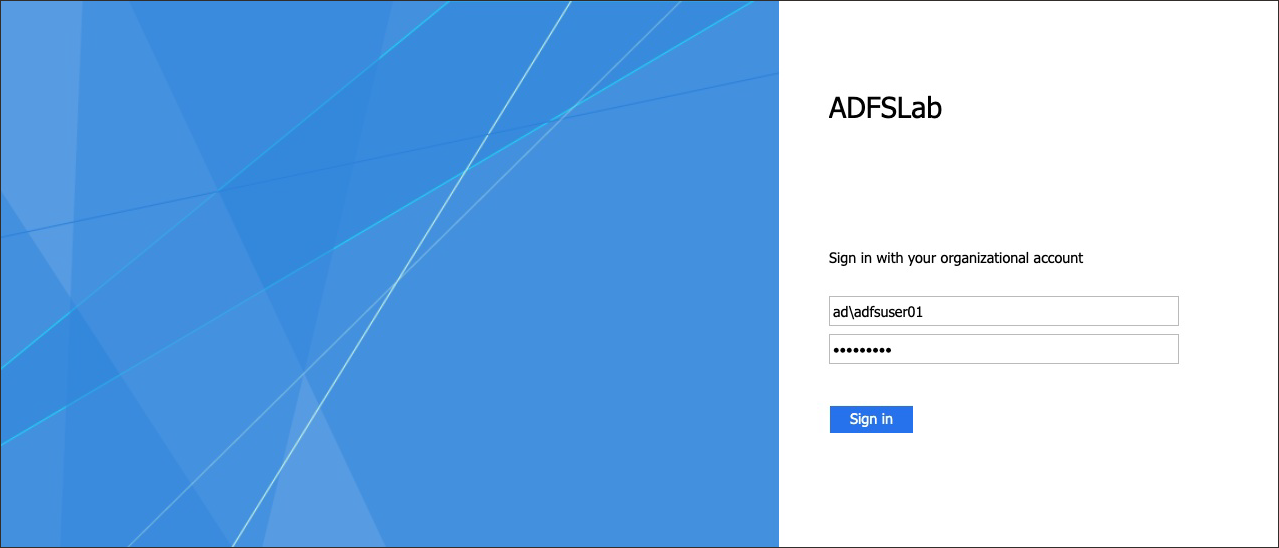

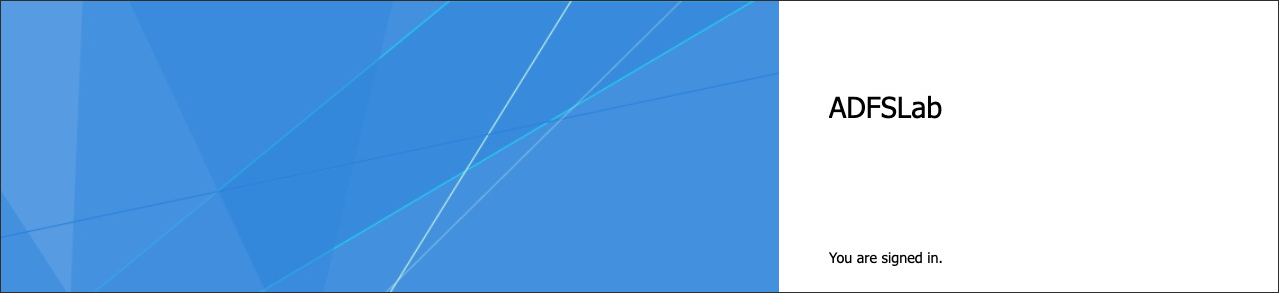

- En el explorador, conéctese a ADFS mediante la URL:

dondehttps://adfs.example.com/adfs/ls/IdpInitiatedSignOnPageadfs.example.comes el nombre de host de ADFS. - Si es necesario, seleccione Sign in to this site. Seleccione Conectar.

- Introduzca las credenciales de Microsoft Active Directory para un usuario que exista tanto en ADFS como en OCI IAM (en este ejemplo,

adfsuser01) y seleccione Conectar. - Verá el mensaje

You are signed in.

- En el explorador, conéctese a ADFS mediante la URL:

dondehttps://adfs.example.com/FederationMetadata/2007-06/FederationMetadata.xmladfs.example.comes el nombre de host de ADFS. - Guarde el archivo

FederationMetadata.xml. Utilizará este archivo para registrar ADFS con OCI IAM. - En la consola de OCI, navegue hasta el dominio en el que desea trabajar. Puede que necesite cambiar el compartimento para buscar el dominio que desee. Seleccione Seguridad y, a continuación, Proveedores de identidad

- Seleccione Agregar IdP y, a continuación, Agregar IdP de SAML.

- Introduzca un nombre para el IdP de SAML, por ejemplo

ADFS_IdP. Seleccione Next (Siguiente). - Seleccione Introducir metadatos de IdP.

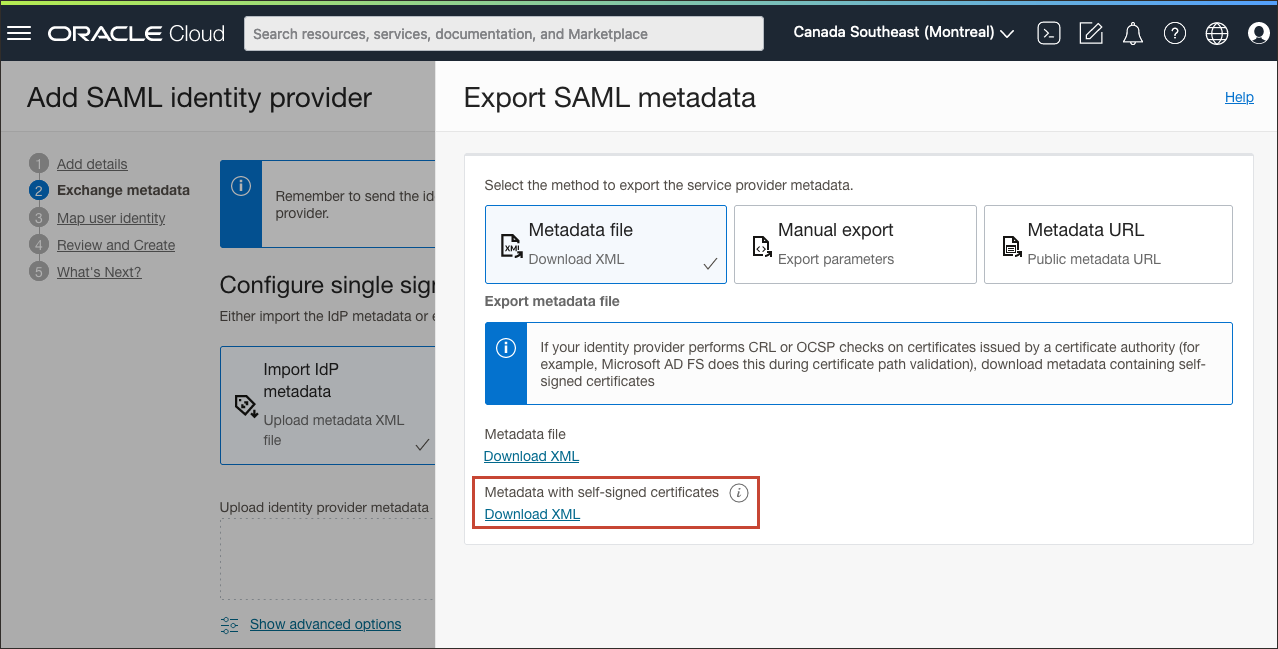

- Descargue los metadatos del proveedor de servicios (SP) de OCI IAM seleccionando Exportar metadatos de SAML.

- En la página Exportar metadatos de SAML, en Metadatos con certificados autofirmados, seleccione Descargar XML.Nota

Utilice metadatos con certificados autofirmados cuando el proveedor de identidad realiza comprobaciones de CRL u OCSP en certificados emitidos por una CA. En este tutorial, ADFS lo hace durante la validación de la ruta de certificado. - Guarde el archivo en una ubicación adecuada.

- Transfiera el archivo

Metadata.xmlal servidor de Windows donde se gestiona ADFS. Utilizará este archivo para registrar el dominio de OCI IAM con ADFS.

- En la página Exportar metadatos de SAML, en Metadatos con certificados autofirmados, seleccione Descargar XML.

- Cierre la página Exportar metadatos de SAML.

- Seleccione Importar metadatos IdP y, a continuación, seleccione Cargar. Seleccione el archivo

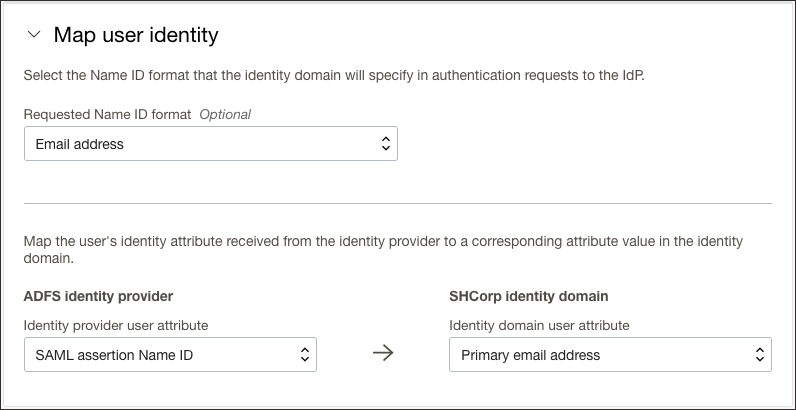

FederationMetadata.xmlque ha guardado anteriormente de ADFS, seleccione Abrir y, a continuación, seleccione Siguiente. - En Asignar identidad de usuario, defina lo siguiente

- En Formato NameID solicitado, seleccione

Email address. - En Atributo de usuario de proveedor de identidad, seleccione

SAML assertion Name ID. - En Atributo de usuario de dominio de identidad, seleccione

Primary email address.

- En Formato NameID solicitado, seleccione

- Seleccione Next (Siguiente).

- En Review and Create, verifique las configuraciones y seleccione Create IdP.

- Seleccione Activar.

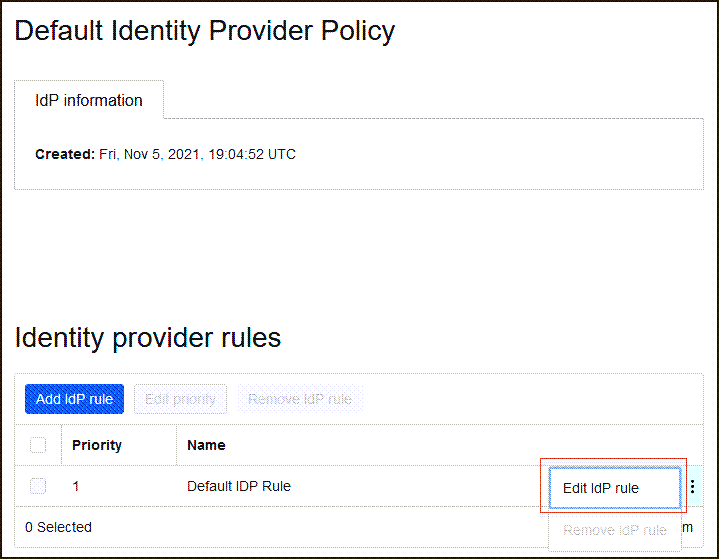

- Seleccione Agregar a regla de política IdP. La adición de ADFS IdP a una política IdP permite que se muestre en la pantalla de conexión de OCI IAM.

-

Seleccione Política de proveedor de identidad por defecto para abrirla y, a continuación, seleccione el menú para la regla y seleccione Editar regla IdP.

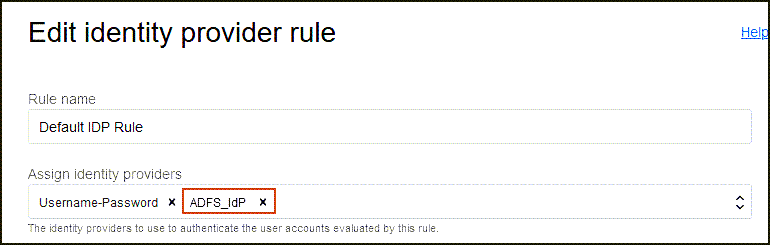

-

Seleccione Asignar proveedores de identidad y, a continuación, seleccione ADFS_IdP para agregarlo a la lista.

- Seleccione Save Changes.

Ahora, ADFS está registrado como proveedor de identidad en OCI IAM.

A continuación, registre OCI IAM como parte de confianza en ADFS.

En primer lugar, registre OCI IAM como parte de confianza con ADFS. A continuación, configure reglas de reclamación para OCI IAM como parte de confianza.

Registrar la parte de confianza

- Abra la utilidad de gestión de ADFS. Por ejemplo, en la utilidad Windows 2016 Server Manager, seleccione Tools (Herramientas) y, a continuación, seleccione Microsoft Active Directory Federation Services Management.

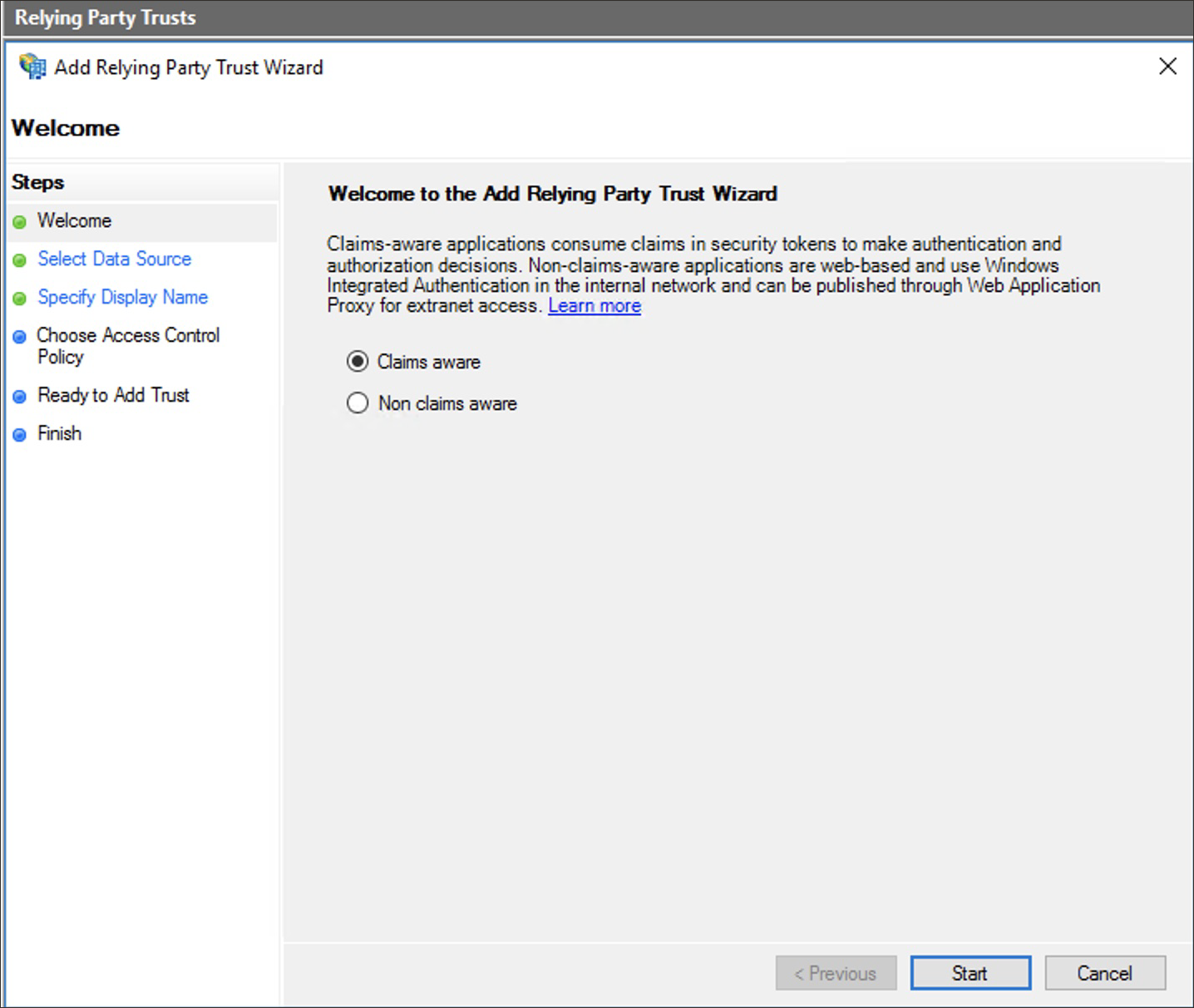

- Seleccione Acción y, a continuación, Agregar confianza de parte de confianza.

-

En la ventana Agregar asistente de confianza de parte de confianza, seleccione Iniciar.

-

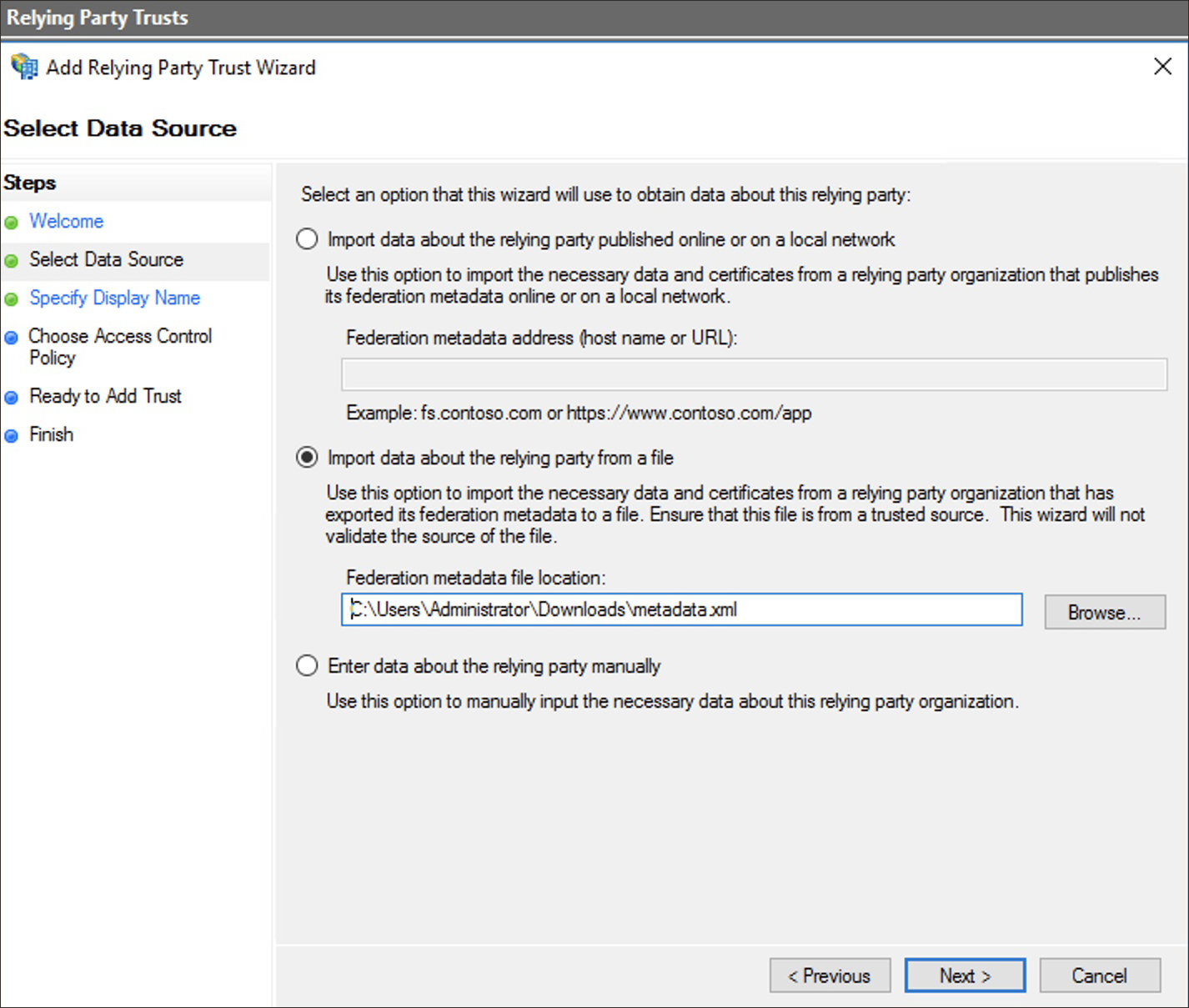

Seleccione Importar datos sobre la parte de confianza de un archivo y, a continuación, seleccione Examinar.

- Seleccione

Metadata.xmlque ha descargado anteriormente de OCI IAM y seleccione Siguiente. -

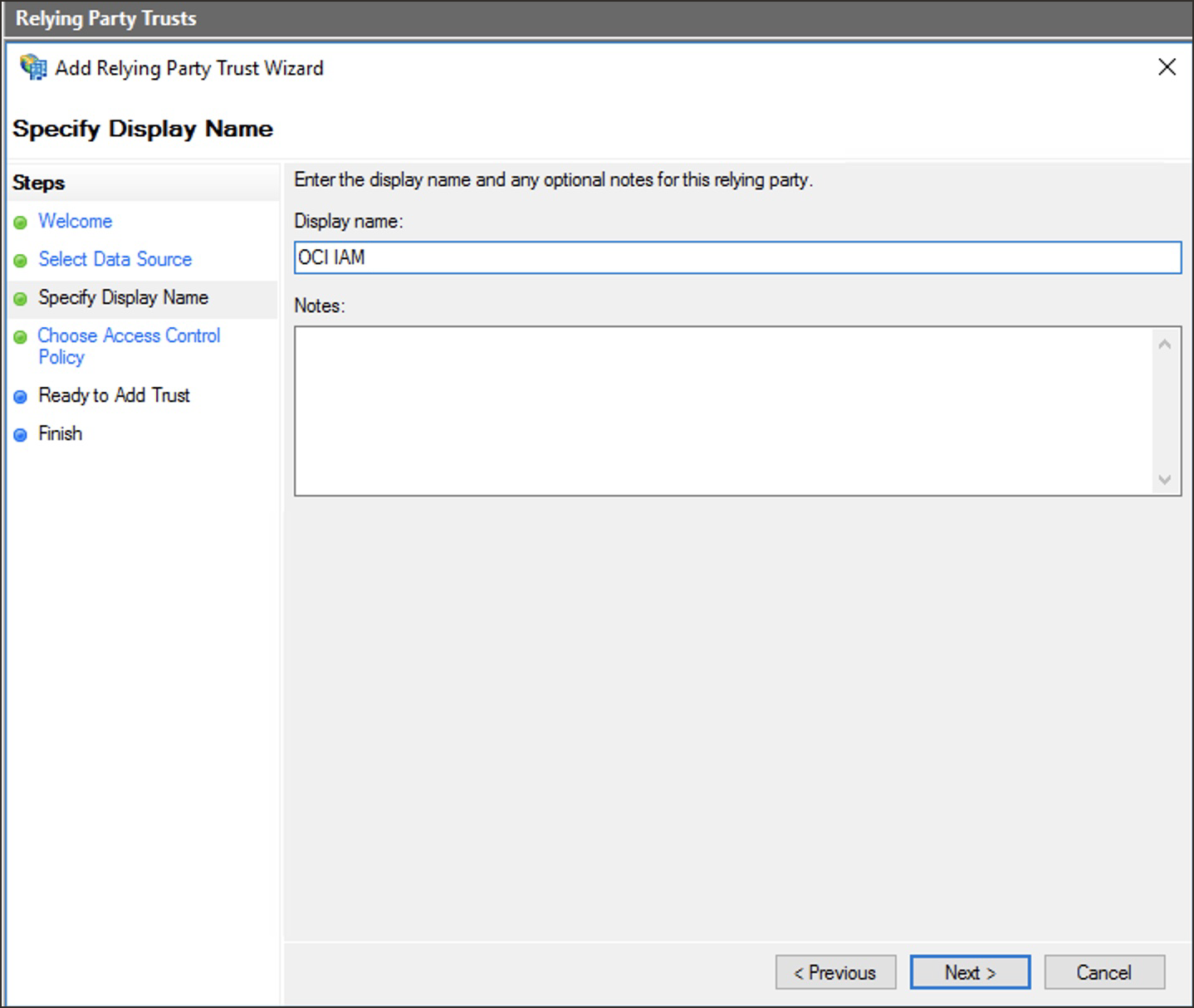

Introduzca un nombre mostrado, por ejemplo

OCI IAM, y, opcionalmente, introduzca una descripción en Notas. Seleccione Next (Siguiente). -

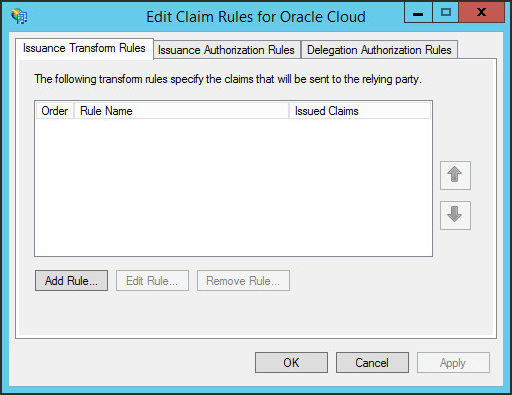

Continúe con las opciones predeterminadas hasta que alcance el paso Finalizar y, a continuación, seleccione Cerrar. Se abre la ventana Editar reglas de reclamación.

Configuración de reglas de reclamación

Las reglas de reclamación definen la información sobre un usuario conectado que se envía de ADFS a OCI IAM después de la autenticación correcta. Aquí, puede definir dos reglas de reclamación para que OCI IAM actúe como parte de confianza:

- Correo electrónico: esta regla indica que la dirección de correo electrónico del usuario se envía a OCI IAM en la afirmación de SAML.

-

ID de nombre: esta regla indica que el resultado de la regla de correo electrónico se envía a OCI IAM en el elemento

NameIDAsunto de la afirmación de SAML.

- En la ventana Editar reglas de reclamación, seleccione Agregar regla.

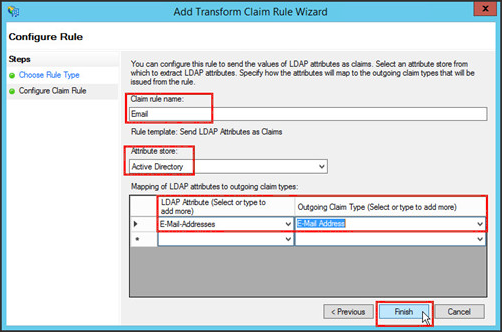

- Seleccione Enviar atributos LDAP como reclamaciones como plantilla de regla de reclamación y, a continuación, seleccione Siguiente.

- En la página Seleccionar tipo de regla, proporcione la siguiente información para la regla de correo electrónico:

-

Claim rule name (Nombre de regla de reclamación):

Email -

Attribute store:

Active Directory -

Asignación de atributos LDAP a tipos de reclamaciones salientes:

-

LDAP Attribute:

E-Mail-Addresses -

Tipo de reclamación saliente:

E-Mail Address

-

LDAP Attribute:

-

Claim rule name (Nombre de regla de reclamación):

- Haga clic en Terminar.

- En la ventana Editar reglas de reclamación, seleccione Agregar regla para agregar la segunda regla de reclamación.

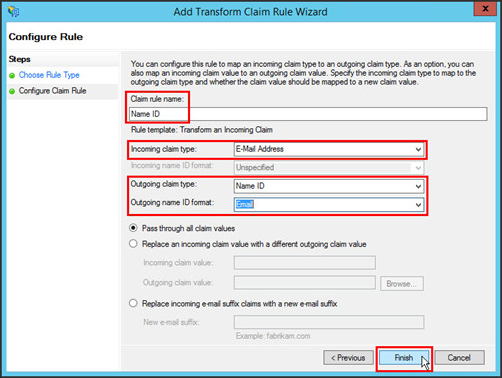

- Seleccione Transformar una reclamación entrante como plantilla de regla de reclamación y, a continuación, seleccione Siguiente.

- En la página Choose Rule Type, proporcione la siguiente información para la regla Name ID:

-

Claim rule name (Nombre de regla de reclamación):

Name ID -

Tipo de reclamación entrante:

E-Mail Address -

Tipo de reclamación saliente:

Name ID -

Outgoing name ID format:

Email

-

Claim rule name (Nombre de regla de reclamación):

- Haga clic en Terminar.

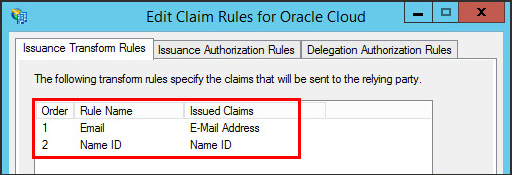

- En la ventana Editar reglas de reclamación para Oracle Cloud, compruebe que se han creado las reglas de correo electrónico e ID de nombre.

Ahora, ADFS y OCI IAM tienen suficiente información para establecer SSO y puede probar la integración.

En esta tarea, probará la autenticación entre OCI IAM y ADFS. Si la autenticación se realiza correctamente, se activa el proveedor de identidad para los usuarios finales.

- Reinicie el explorador e introduzca la URL de la consola para acceder a la consola de OCI IAM:

- Introduzca el nombre de la cuenta en la nube, también denominado nombre del arrendamiento, y seleccione Siguiente.

- Inicie sesión con su nombre de usuario y contraseña.

- Seleccione el dominio para el que ha configurado el ADFS IdP.

- Seleccione Seguridad y, a continuación, Proveedores de Identidad.

- Seleccione la entrada IdP de ADFS.

- En la página de detalles de IdP, seleccione Más acciones y, a continuación, seleccione Probar conexión.

- Desplácese a la parte inferior y seleccione Probar conexión.

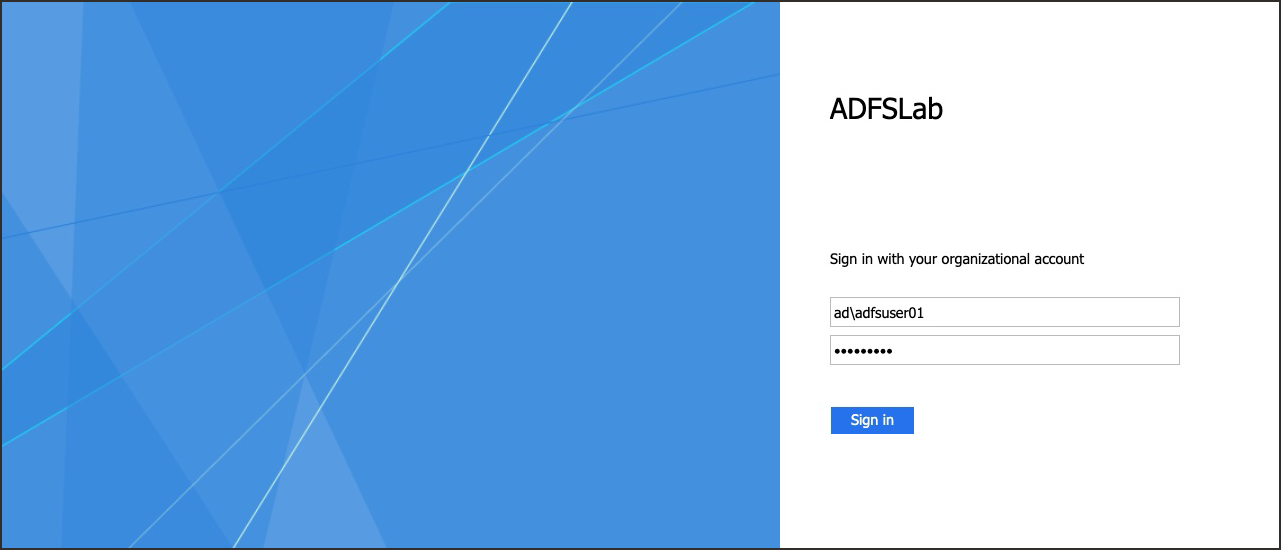

- En la página de conexión de ADFS, conéctese con un usuario que exista en ADFS y OCI IAM.

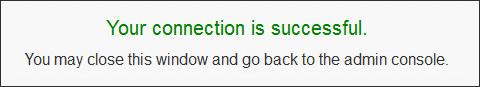

- Aparece el mensaje de confirmación Su conexión se ha realizado correctamente.

¡Enhorabuena! Ha configurado correctamente SSO entre ADFS y OCI IAM.

Para obtener más información sobre el desarrollo con productos Oracle, consulte estos sitios: