Arquitectura

Obtén más información sobre la arquitectura del plano de control de Oracle Database@Azure.

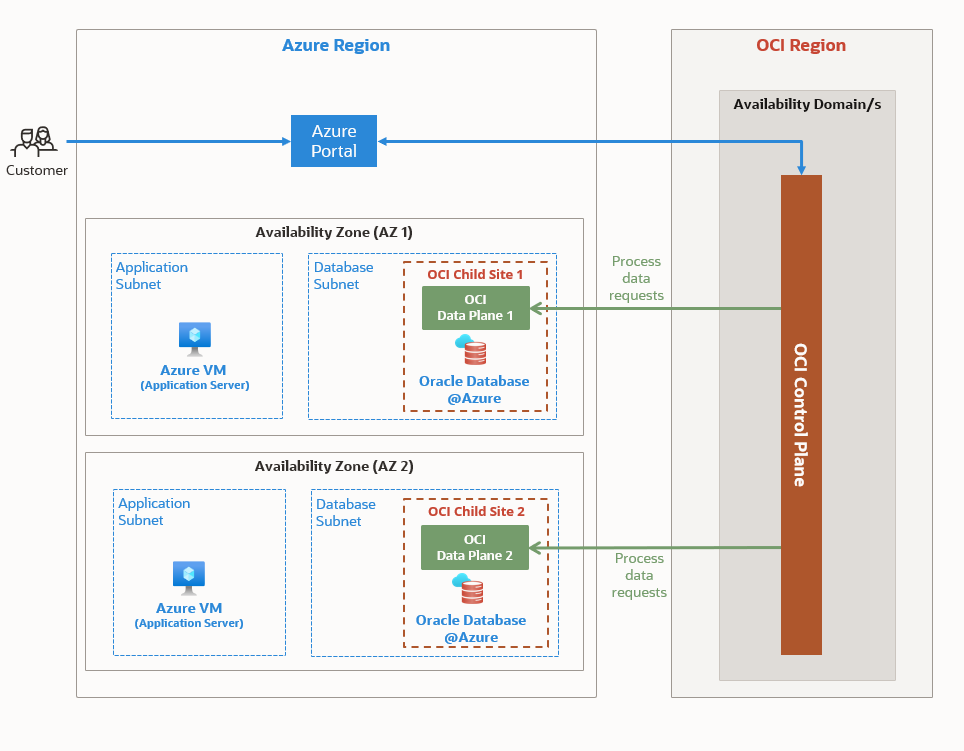

La infraestructura utilizada en los servicios de base de datos multinube de Oracle se despliega en áreas aisladas y seguras del centro de datos de Azure en una zona de disponibilidad de la región. La infraestructura de Oracle Database@Azure ubicada en el centro de datos de Azure se denomina sitio secundario en la arquitectura multinube. Todo el hardware de Oracle es operado y gestionado solo por el personal de Oracle Cloud Infrastructure (OCI).

Para cada región soportada, el sitio secundario está conectado a un sitio principal de OCI que contiene el plano de control de Oracle Database@Azure, que se encuentra en un centro de datos regional de OCI en la misma área geográfica. Por ejemplo, el sitio secundario de la región Este de EE. UU. de Azure (Virginia) está emparejado con el sitio principal de la región Este de EE. UU. de OCI (Ashburn).

El sitio secundario se considera una extensión del sitio principal de OCI, por lo que tiene el mismo perfil de seguridad, gestión, resiliencia y rendimiento de una región de OCI. Los sitios principales de OCI están ubicados estratégicamente en el mismo país y muy cerca de su sitio secundario correspondiente, lo que garantiza la soberanía de datos, la residencia de datos y la baja latencia que requieren los usuarios. El plano de control de OCI está diseñado para proporcionar sólidas capacidades de gestión, priorizando la alta disponibilidad, la resiliencia y la seguridad estricta.

El plano de control de OCI se HA diseñado en torno a la alta disponibilidad (HA), la resiliencia y la seguridad. El plano de control de OCI y los mejores servicios de bases de datos de su clase de Oracle garantizan un entorno multinube seguro y de alto rendimiento, lo que le proporciona un control centralizado y confianza operativa.

Arquitectura

Alta disponibilidad (HA)

El plano de control de OCI utiliza los siguientes elementos clave para garantizar una alta disponibilidad:

- Distribución regional: la red global de regiones de OCI, con la ventaja de los dominios de disponibilidad (AD) aislados de fallos, sustenta la estrategia de alta disponibilidad de Oracle multicloud. Los servicios del plano de control se despliegan en todos los dominios de disponibilidad de una región, lo que garantiza que una interrupción localizada no afecte a todo el plano de control. En el caso de regiones de un solo dominio de disponibilidad, el plano de control está diseñado para ofrecer alta disponibilidad en 3 construcciones de dominios de errores (FD). Para la multinube, esto significa que el plano de control de OCI, que gestiona Oracle Database@Azure en la región de Azure, tiene una alta disponibilidad en OCI.

- Arquitecturas activas-activas: los servicios del plano de control crítico aprovechan las configuraciones activas-activas, distribuyendo el tráfico y las operaciones entre instancias redundantes. Este diseño elimina la necesidad de switchover en caso de fallo de una instancia.

- Sin estado y escalabilidad: los componentes del plano de control están diseñados para que no tengan estado cuando sea posible, lo que permite una escalabilidad fácil y una recuperación eficiente de los fallos. Los equilibradores de carga distribuyen las solicitudes entre las instancias disponibles y eliminan automáticamente las que no están en buen estado.

- Solución automatizada: OCI utiliza sistemas automatizados para las comprobaciones de estado, la supervisión y la reparación automática. Estos sistemas detectan anomalías e inician acciones correctivas (por ejemplo, reinicio de procesos fallidos y aprovisionamiento de nuevas instancias) que son críticas para la disponibilidad continua.

Resiliencia

La resiliencia en el plano de control de OCI para la multinube va más allá del simple failover para soportar diversas interrupciones:

- Aislamiento de fallos: el diseño arquitectónico de Oracle Database@Azure hace hincapié en el aislamiento de fallos, lo que garantiza que un fallo en un componente o incluso en un dominio de disponibilidad (AD) de OCI completo no se aplique en cascada y afecte a otras partes del plano de control. Esto es crucial a la hora de gestionar recursos en las nubes, ya que el plano de control de OCI debe permanecer operativo a pesar de cualquier problema en los entornos de nube gestionados.

- Durabilidad y copia de seguridad de datos: los datos críticos del plano de control, como estados de configuración, logs de auditoría y metadatos, se almacenan con una alta durabilidad. Las copias de seguridad periódicas y los procedimientos de recuperación ante desastres se aplican para recuperarse de eventos catastróficos.

- Limitación y limitación de frecuencia: para evitar el uso indebido o las interrupciones causadas por procesos que consumen recursos de forma inesperada, el plano de control de OCI implementa mecanismos de limitación y limitación de frecuencia. Esto garantiza la estabilidad y protege contra ataques maliciosos o la automatización mal configurada.

- Interrupciones progresivas: las actualizaciones y las nuevas funciones del plano de control se implementan progresivamente. Esto minimiza los riesgos de regresión y garantiza un rápido rollback si se detectan problemas, preservando la estabilidad del plano de control y la capacidad de gestionar el entorno multinube.

Seguridad

La seguridad es fundamental para el plano de control de OCI, ya que actúa como punto de gestión central para los recursos multinube. OCI utiliza los siguientes principios de diseño para garantizar la seguridad:

- Acceso con menos privilegios: el servicio OCI Identity and Access Management (IAM) es un componente clave de la seguridad de Oracle Database@Azure, que aplica el principio de privilegio mínimo. Las políticas granulares dictan quién puede acceder a qué recursos y acciones, y son efímeras para garantizar que el acceso sea temporal.

- Segmentación y aislamiento de red: el plano de control aprovecha una fuerte segmentación de red, aislando los servicios críticos de la exposición pública e implementando reglas de firewall estrictas. Esto limita la superficie de ataque y evita el acceso no autorizado.

- Cifrado estático y en tránsito: todos los datos, incluidos los metadatos confidenciales del plano de control y el tráfico de API, se cifran tanto en reposo como en tránsito mediante protocolos de cifrado estándar del sector. Esto protege la confidencialidad y la integridad de los datos.

- Supervisión y auditoría continuas: OCI utiliza soluciones completas de registro y supervisión para realizar un seguimiento de todas las actividades del plano de control.

- Gestión y aplicación de parches de vulnerabilidades: se ha implantado un programa riguroso de gestión de vulnerabilidades, que incluye evaluaciones de seguridad periódicas, pruebas de penetración y aplicación oportuna de parches, para abordar las posibles debilidades de seguridad de forma proactiva.

- Gateways de API seguras: todas las interacciones externas con el plano de control de OCI se producen a través de gateways de API seguras, que aplican autenticación, autorización y proporcionan protección contra vulnerabilidades web comunes.