Federación (opcional)

Descubra cómo configurar la federación de identidades para Oracle Database@Azure.

La configuración de la federación de identidad para Oracle Database@Azure es opcional. Federation permite a los usuarios conectarse al arrendamiento de OCI asociado al servicio mediante las credenciales de Azure Entra ID. Aunque la mayoría de las operaciones diarias de la base de datos se realizan en el entorno de Azure y no requieren el uso de la consola de OCI, algunas tareas de gestión de bases de datos requieren la conexión a OCI.

Utilice las siguientes instrucciones para convertir el ID de Azure Entra en el proveedor de identificación de su arrendamiento de OCI.

- Busque "Microsoft Entra ID" y seleccione Microsoft Entra ID en los resultados de la búsqueda para navegar a la página Visión general de Entra ID.

- En Gestionar, seleccione Aplicaciones empresariales.

- En la página Todas las aplicaciones, seleccione Nueva aplicación.

- Busque la "consola de Oracle Cloud Infrastructure" y seleccione el resultado de búsqueda para navegar a la página de la aplicación.

- En el panel Consola de Oracle Cloud Infrastructure, introduzca un nombre para el nombre mostrado de la aplicación en el entorno de Azure. Por ejemplo: "Consola de Oracle Cloud Infrastructure", "Consola de OCI" o "Consola de OCI Contoso Sales". A continuación, seleccione Crear para continuar.

- En la página Visión general de la nueva aplicación, seleccione Configurar conexión única.

- En la página Inicio de sesión único, seleccione SAML para seleccionar el protocolo de lenguaje de marcado de afirmación de seguridad (SAML).

El portal redirige a la página Conexión basada en SAML. Deje abierta esta ventana del explorador en su computadora mientras realiza la siguiente serie de pasos en la consola de OCI. En la consola de OCI, exportará un archivo XML de metadatos de SAML. Volverá a Azure para cargar el archivo XML y continuar con la configuración de Single Sign-On.

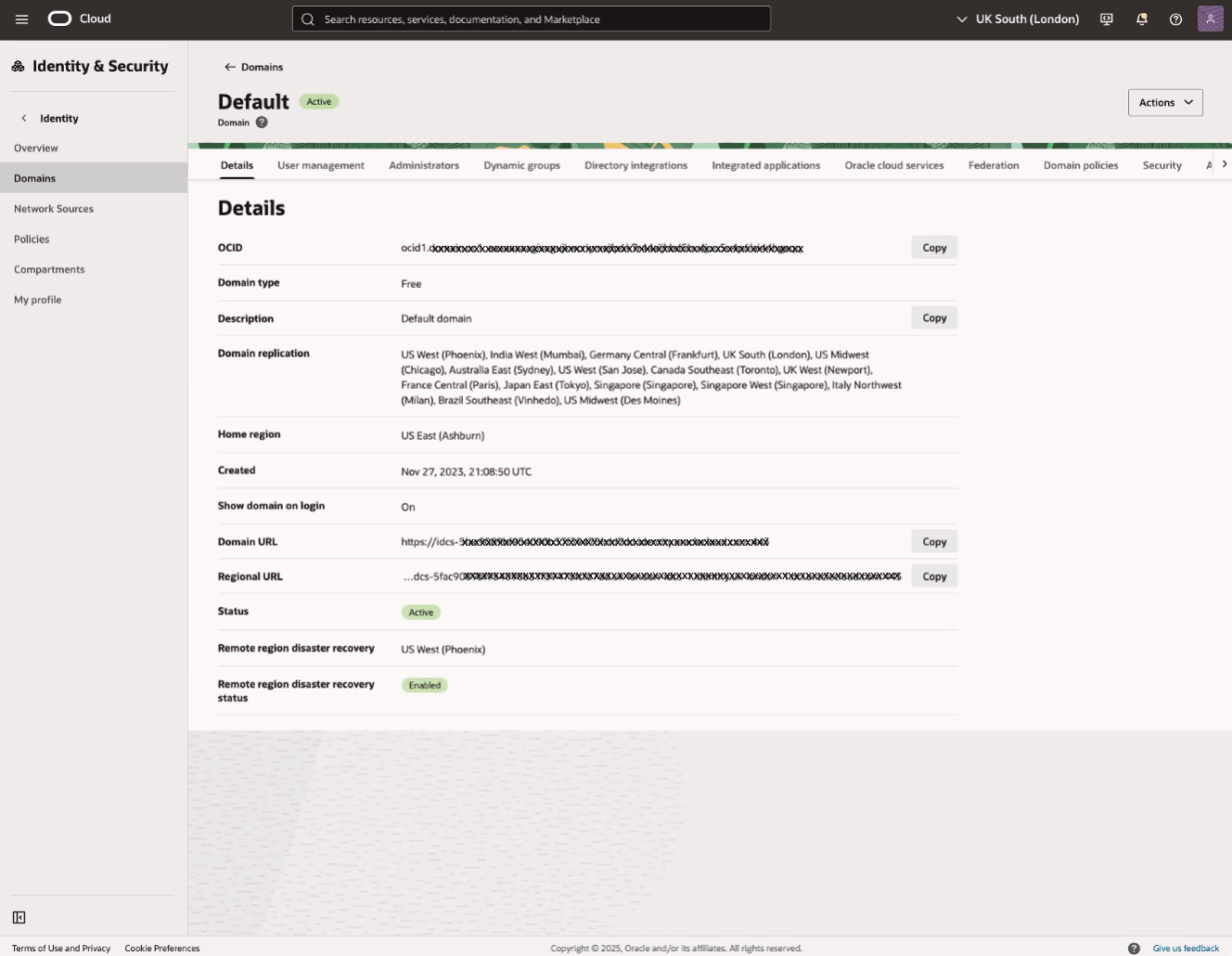

En la consola de Oracle Cloud, vaya a Identidad y seguridad y, a continuación, seleccione Dominios.

-

En la vista de lista Dominios, seleccione el nombre del dominio "Por defecto" para abrir la página de detalles del dominio. Opcionalmente, puede seleccionar otro dominio para configurar el inicio de sesión único (SSO) para ese dominio.

-

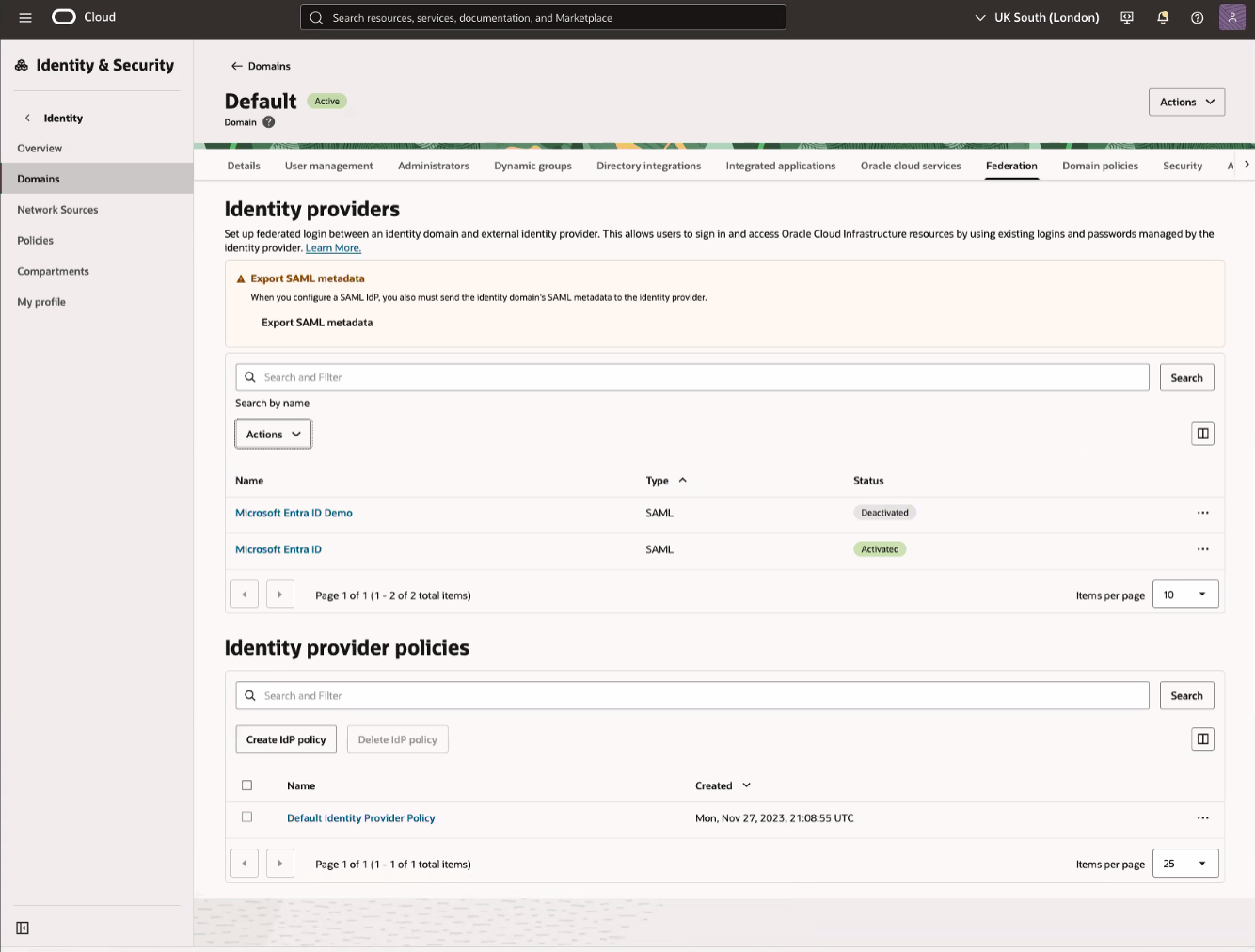

Seleccione el separador Federación en el menú de navegación de la página Detalles del dominio de identidad.

-

En la página Federación del dominio, seleccione Acciones y, a continuación, seleccione Agregar IDP de SAML en la sección Proveedores de identidad.

-

En la página Agregar detalles, introduzca el nombre que desea mostrar en la página de conexión de OCI durante la conexión única (SSO). También puede agregar una descripción. Por ejemplo:

- Name: EntraID

- Descripción: Woodgrove Bank Azure Microsoft EntraID

Seleccione Siguiente para continuar.

-

En la página Intercambiar metadatos, seleccione Exportar metadatos de SAML.

-

En el panel Exportar metadatos de SAML, busque la sección Archivo de metadatos y seleccione Descargar XML. Deje abierta la ventana del explorador que muestra la consola de OCI en su computadora mientras completa la siguiente serie de pasos.

-

Vuelva a la ventana del explorador que muestra la página Conexión basada en SAML del portal de Azure y seleccione Cargar archivo de metadatos.

-

En la ventana emergente Cargar archivo de metadatos, seleccione el Logotipo de carpeta para seleccionar el archivo de metadatos XML de SAML que ha exportado desde la consola de OCI. Seleccione Agregar para continuar.

-

En el panel Configuración básica de SAML, busque el campo URL de respuesta (URL de servicio del consumidor de afirmaciones). Copiar el valor en este campo en el portapapeles de la computadora. No edite ninguno de los otros campos rellenos.

-

Edite el valor copiado de URL de respuesta (URL de servicio del consumidor de afirmaciones) sustituyendo

/fed/v1/por/ui/v1/myconsole. A continuación, pegue la URL editada en el campo Identificar URL y haga clic en Guardar para continuar.Por ejemplo, si el campo URL de respuesta (URL de servicio de consumidor de afirmaciones) tiene el siguiente valor:

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/fed/v1/A continuación, pegue la versión editada de la URL como se muestra en el siguiente ejemplo:

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/ui/v1/myconsole -

En la ventana emergente Probar conexión única con la consola de Oracle Cloud Infrastructure, seleccione No, lo probaré más tarde.

-

En la sección Atributos y reclamaciones, seleccione Editar.

-

En la sección Reclamación necesaria, seleccione la reclamación Identificador de usuario único (ID de nombre).

-

En el campo Atributo de origen, seleccione el identificador de usuario único adecuado para su organización:

- user.mail: seleccione este valor si las cuentas de usuario de la organización utilizan una dirección de correo electrónico como identificador único.

- user.userprincipalname: seleccione este valor si las cuentas de usuario de la organización utilizan UserPrincipalName como identificador único. Si utiliza esta opción, asegúrese de que el dominio de identidad de OCI no esté configurado para requerir una dirección de correo electrónico en las cuentas de usuario. Consulte Requerimiento de la dirección de correo electrónico del usuario para la creación de cuentas para obtener información sobre la configuración de un dominio de identidad para que se puedan crear nuevos usuarios sin una dirección de correo electrónico.

Seleccione Guardar y, a continuación, seleccione X para cerrar el cuadro de diálogo Gestionar reclamación y volver a la página Conexión basada en SAML.

-

En la página Conexión basada en SAML, en la sección Certificados SAML, busque el campo XML de metadatos de Federación y seleccione Descargar. Deje abierta esta ventana del explorador en su computadora mientras realiza la siguiente serie de pasos en la consola de OCI.

-

Vuelva a la página Agregar proveedor de identidad de SAML en la consola de OCI. Seleccione Importar metadatos IdP (Cargar archivo XML de metadatos). En la sección Cargar metadatos de proveedor de identidad, seleccione el enlace seleccionar uno... para seleccionar el archivo XML de metadatos IdP descargado del enlace de descarga XML de metadatos de federación del paso anterior.

-

Después de cargar el archivo XML, el nombre del archivo se muestra debajo de la sección Cargar proveedor de identificación. Seleccione Siguiente para continuar.

-

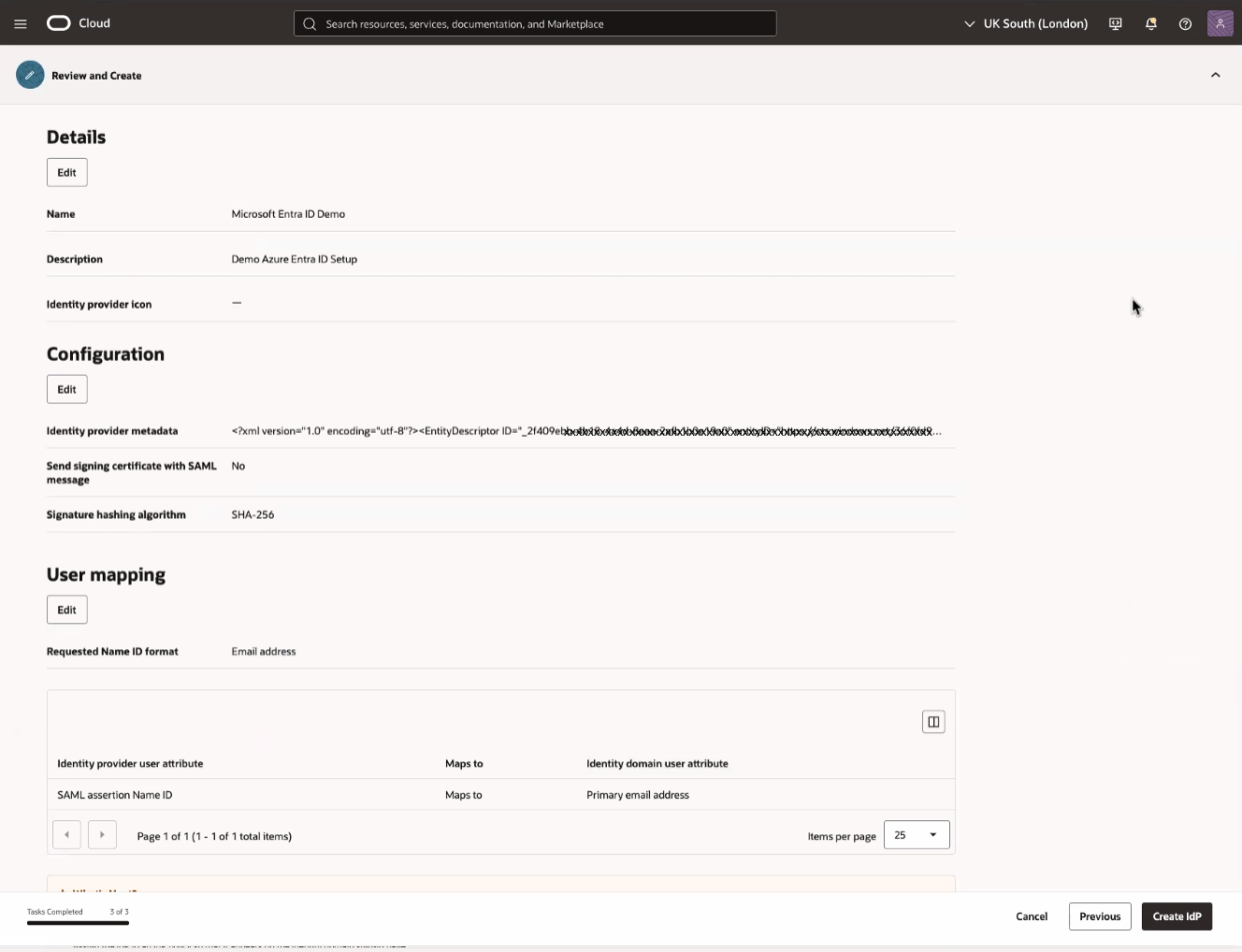

En la página Asignar identidad de usuario, seleccione lo siguiente y, a continuación, seleccione Siguiente para continuar:

- Formato de ID de nombre solicitado: seleccione el identificador único que ha especificado en el paso 24 (dirección de correo electrónico o UserPrincipalName).

- Atributo de usuario de proveedor de identidad: ID de nombre de afirmación de SAML

- Atributo de usuario de dominio de identidad: especifique la dirección de correo electrónico principal o el nombre de usuario, según lo configurado en el paso 24.

-

En la página Revisar y crear del flujo de trabajo Agregar proveedor de identidad de SAML, revise la información mostrada y, a continuación, seleccione Crear IdP.

- En la página Federación, en la sección Proveedor de identidad, seleccione tres puntos (…) junto al proveedor de identidad que se ha creado y Active IdP. Espere a que aparezca en la página el mensaje "Microsoft EntraID Demo identity provider has been enabled" antes de continuar.

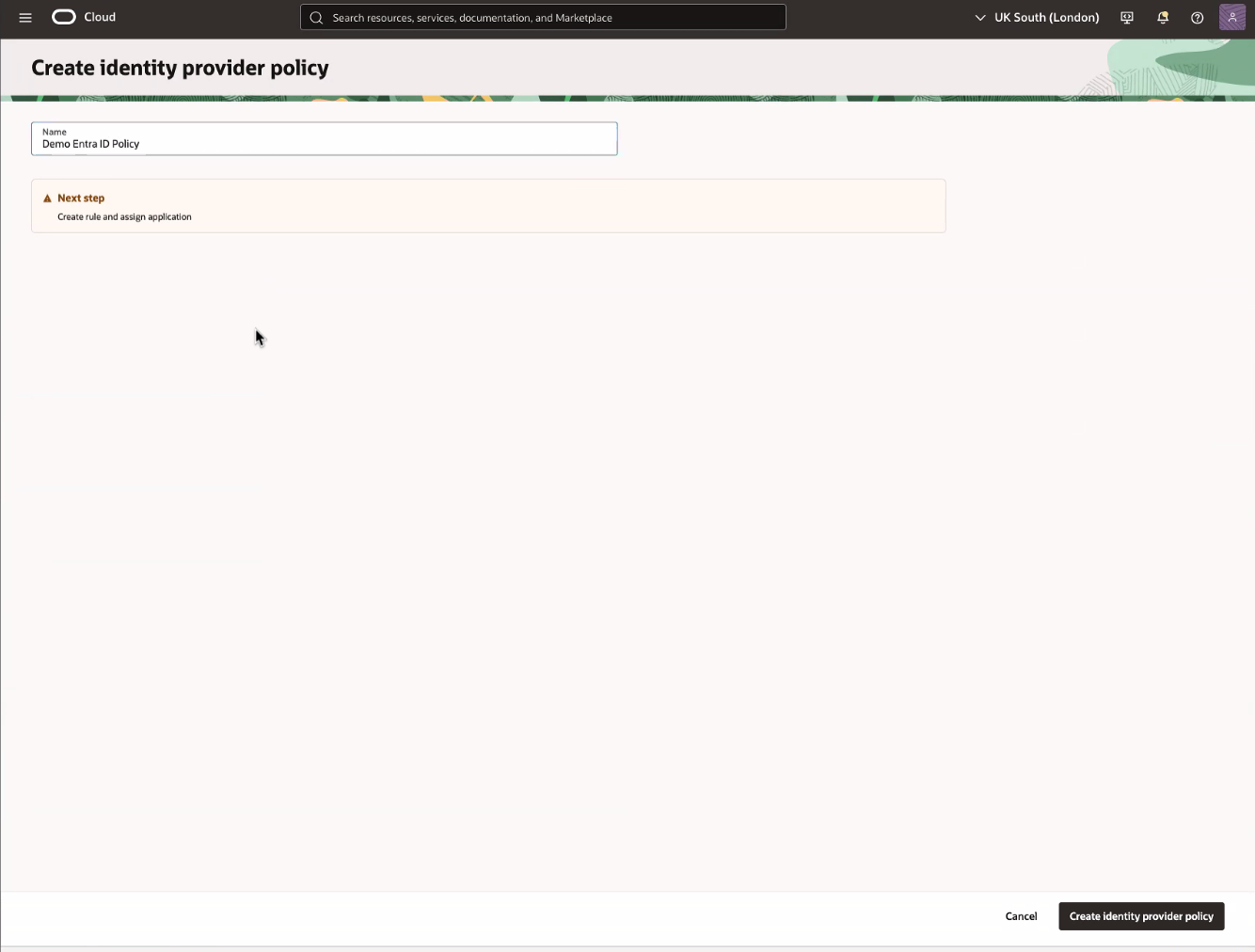

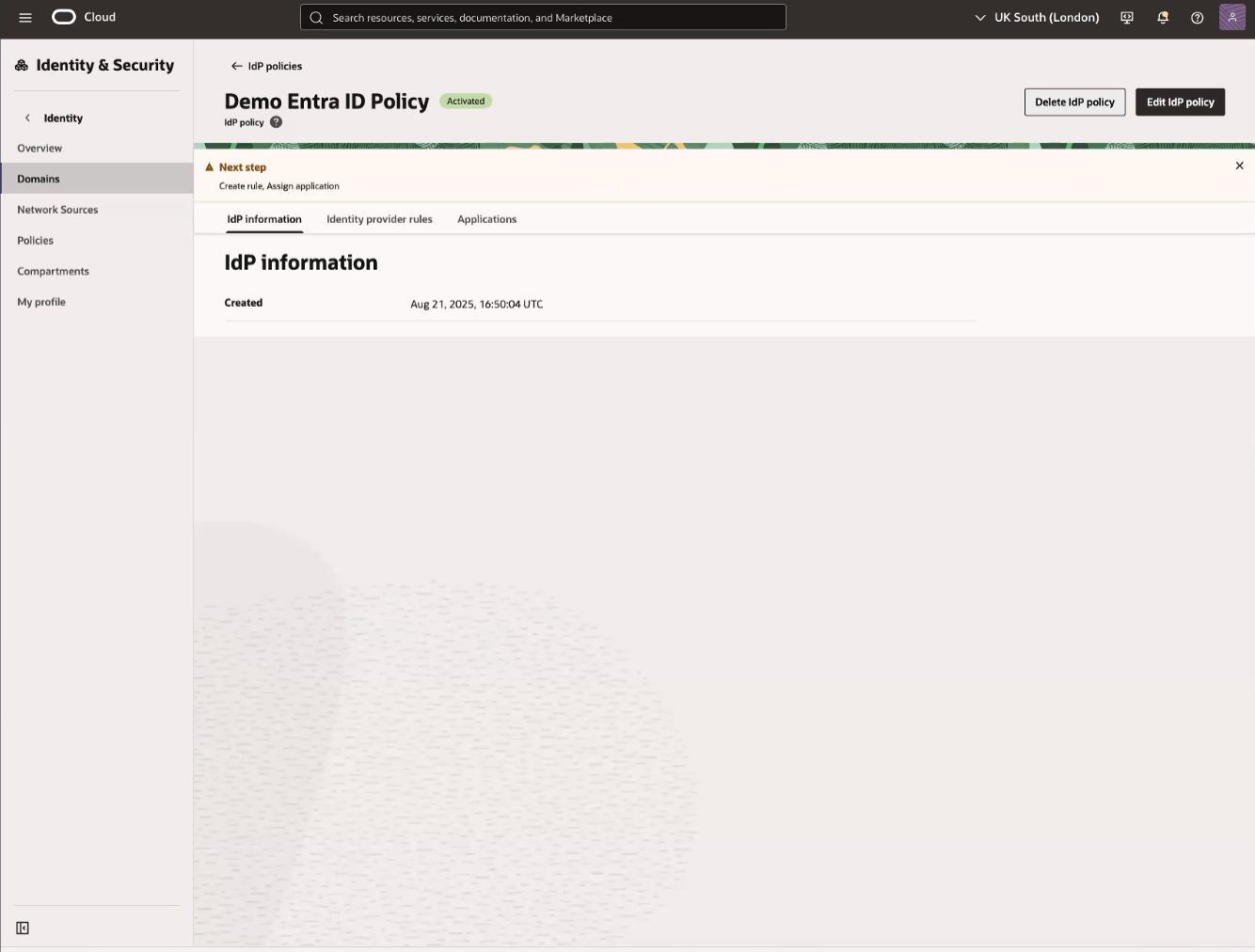

- En la página Federación, en la sección Políticas de proveedor de identidad, seleccione Crear política IdP.

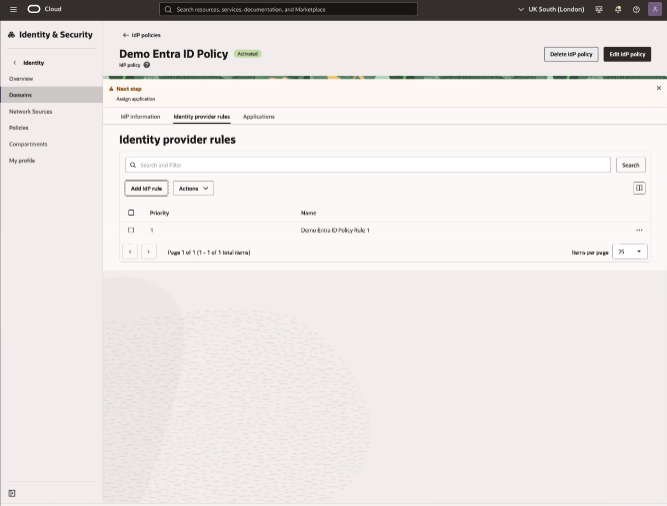

- En la página Federación, en Políticas de proveedor de identidad (IdP), seleccione Política de proveedor de identidad por defecto.

-

En la página de detalles de la política Política de proveedor de identidad por defecto, en la sección Reglas de prover de identidad, seleccione Editar regla IdP.

-

En el panel Editar regla de proveedor de identidad, en el campo Asignar proveedores de identidad, introduzca el valor "EntraID". El campo muestra "Usuario-Contraseña" de forma predeterminada.

Seleccione Guardar cambios para continuar.

- Abra el menú de navegación y seleccione Identity & Security. En Identidad, seleccione Dominios.ImportanteAbra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Dominios.

En los pasos siguientes, configurará la aplicación confidencial de OCI para que aprovisione usuarios de EntraID en OCI. Tenga en cuenta que todos los usuarios deben incluir los siguientes valores de campo o el aprovisionamiento del usuario en OCI falla:

- Nombre

- Apellidos

- Nombre mostrado

- Dirección de correo electrónico (si el dominio de identidad de OCI necesita una dirección de correo electrónico)

Para saber si el dominio de identidad de OCI necesita una dirección de correo electrónico para crear nuevos usuarios, consulte Requisición de la dirección de correo electrónico del usuario para la creación de cuentas.

Consulte el paso 24 de esta tarea para obtener información sobre la configuración del identificador único para los usuarios de Azure.

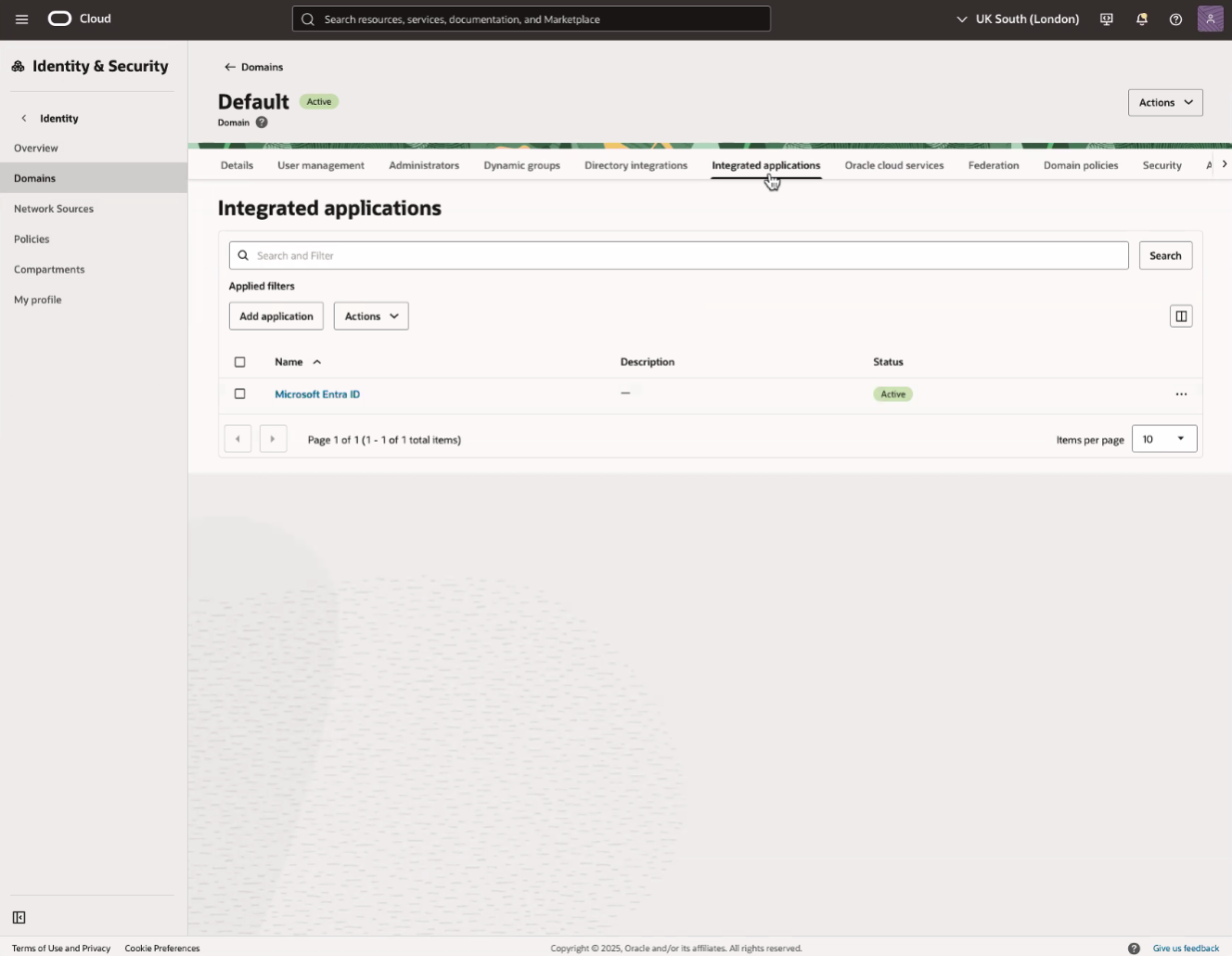

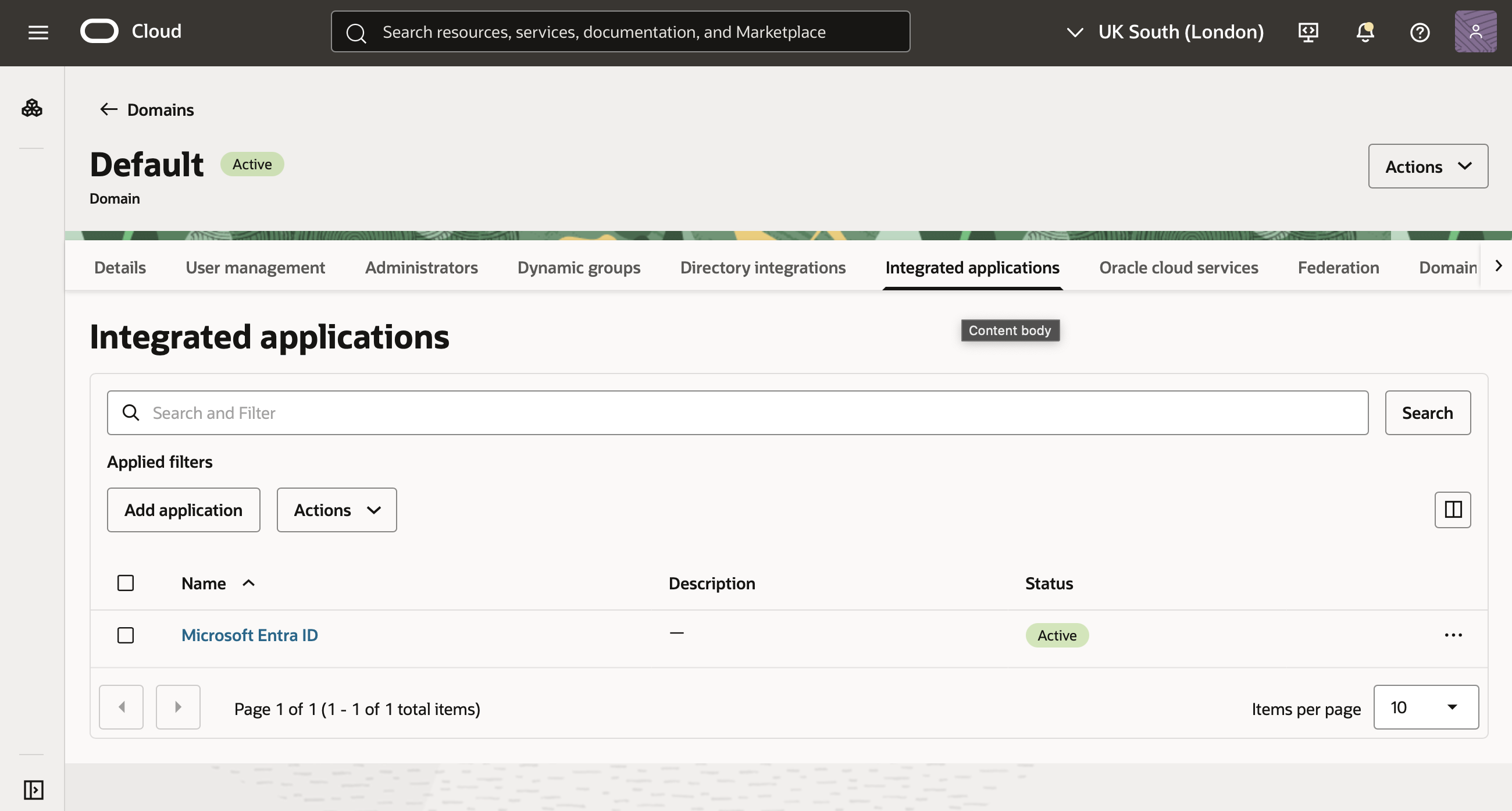

- Seleccione Dominio predeterminado. A continuación, seleccione Aplicaciones integradas.

- Seleccione Agregar aplicación.

-

En la ventana Agregar aplicación, seleccione Aplicación confidencial y, a continuación, seleccione Iniciar flujo de trabajo.

-

En la página Agregar detalles de aplicación del flujo de trabajo Agregar aplicación confidencial, introduzca lo siguiente:

- Nombre: introduzca un nombre para la aplicación confidencial. Puede introducir hasta 125 caracteres.

- Descripción: introduzca una descripción para la aplicación confidencial. Puede introducir hasta 250 caracteres.

Revise la configuración opcional y, a continuación, seleccione Siguiente.

-

En la página Configurar OAuth, en la sección Configuración del Cliente, seleccione Configurar esta aplicación como un cliente ahora.

-

En la página Configurar OAuth, en la sección Configuración de cliente, seleccione Credenciales de cliente.

-

En la página Configurar OAuth, desplácese hacia abajo y busque la sección Política de emisión de tokens. En Recursos autorizados, seleccione Específico y, a continuación, seleccione Agregar roles de aplicación para abrir la sección Roles de aplicación del flujo de trabajo.

-

En la sección Roles de aplicación, seleccione Agregar roles y busque "Administrador de usuarios". En la lista de resultados de búsqueda, seleccione Administrador de usuarios y, a continuación, seleccione Agregar.

-

Con el rol de administrador de usuarios que aparece en la lista Roles de aplicación, seleccione Siguiente.

-

En la página Configurar política, revise la selección por defecto y seleccione Finalizar.

-

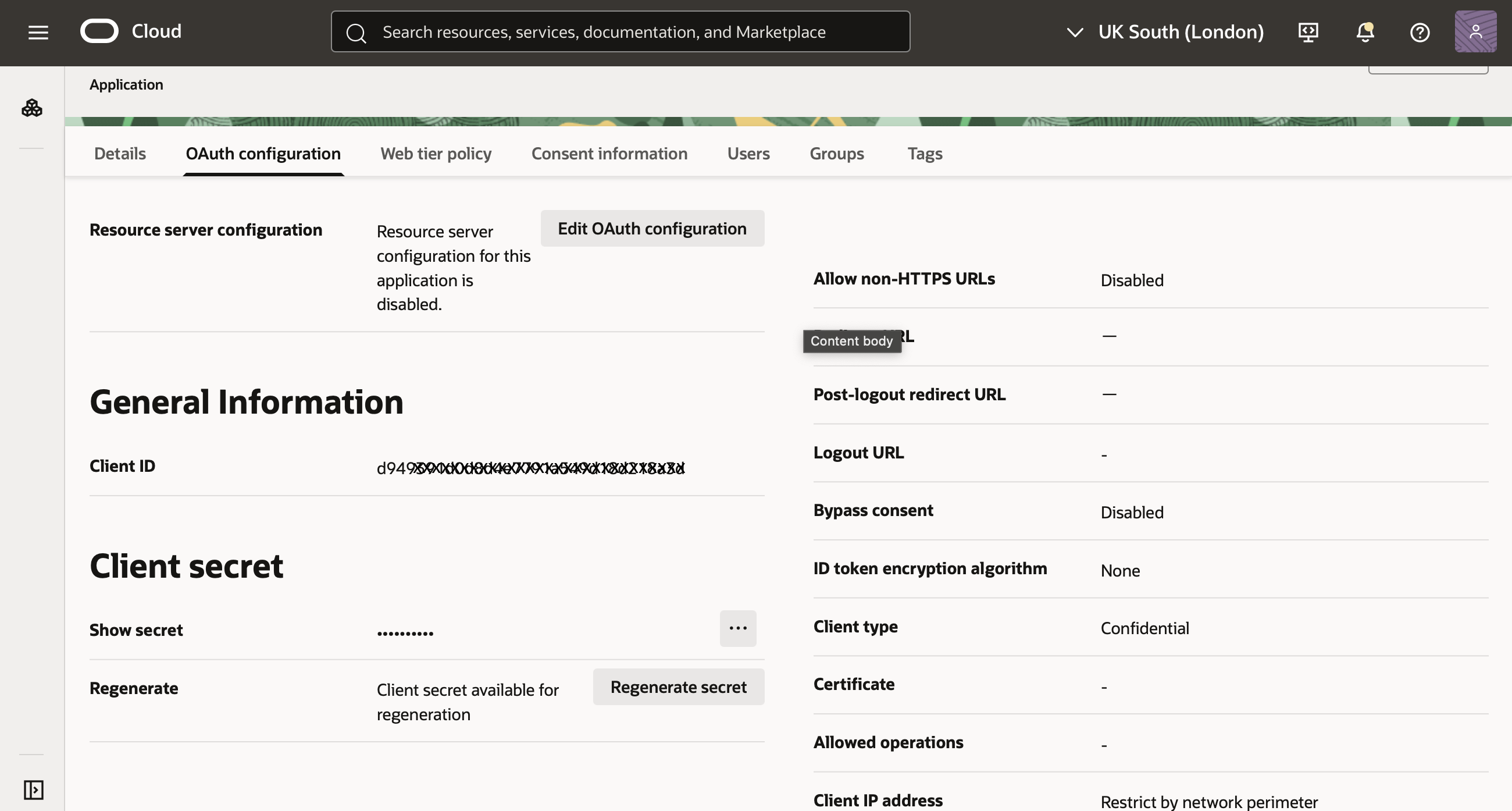

En el separador Aplicaciones integradas de la página de detalles de dominio "Por defecto", seleccione el nombre de la aplicación de ID de entrada que ha creado para abrir la página de detalles de la aplicación.

-

Seleccione Activar en la página de detalles.

Confirme que el estado de la aplicación es "Activo".

-

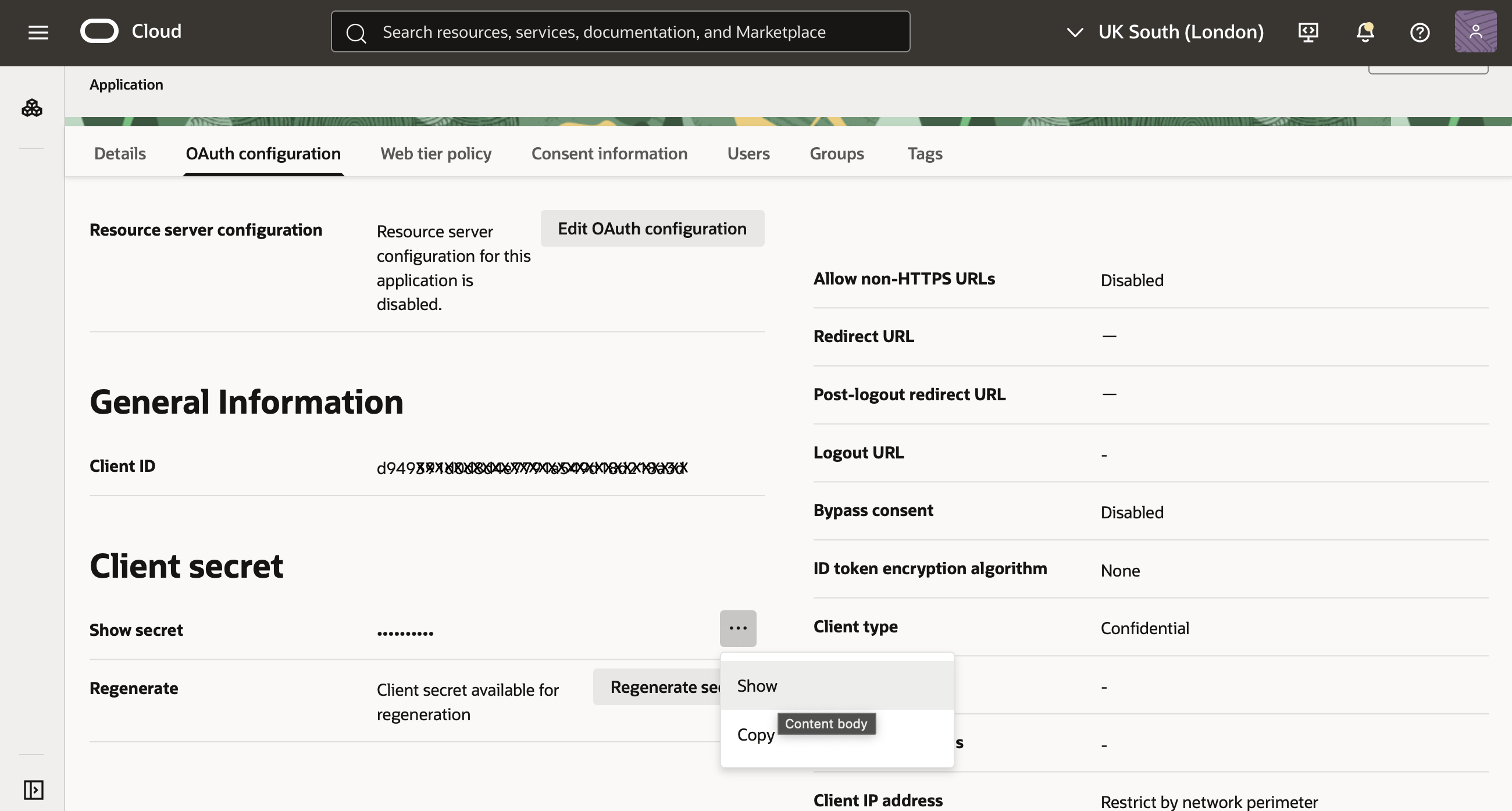

Busque la sección Información general de la página de detalles de la aplicación Entra ID. En esta sección, realice lo siguiente:

- Copie el valor Client ID (ID de cliente) en un bloc de notas u otra ubicación del equipo para usarlo en un comando de la CLI que se describe en el siguiente paso.

- Seleccione Mostrar secreto y copie el secreto de cliente en el archivo con su ID de cliente.

Seleccione Mostrar secreto para ocultarlo después de copiar el secreto para continuar.

-

Utilice los valores de ID de cliente y secreto de cliente para crear el siguiente comando.

echo -n <clientID>:<clientsecret> | base64 --wrap=0Por ejemplo:

echo -n 7a5715example8b7429cdexample74a:63n8765exmaple49asbcs56abc235784 | base64 --wrap=0 -

Ejecute el comando en OCI Cloud Shell (CLI). Seleccione el icono de Cloud Shell en la cabecera de la consola de OCI y, a continuación, seleccione Cloud Shell para abrir la interfaz de CLI en la ventana del explorador. Pegue el comando en la CLI y, a continuación, ejecute el comando.

Consulte los siguientes temas para obtener más información:

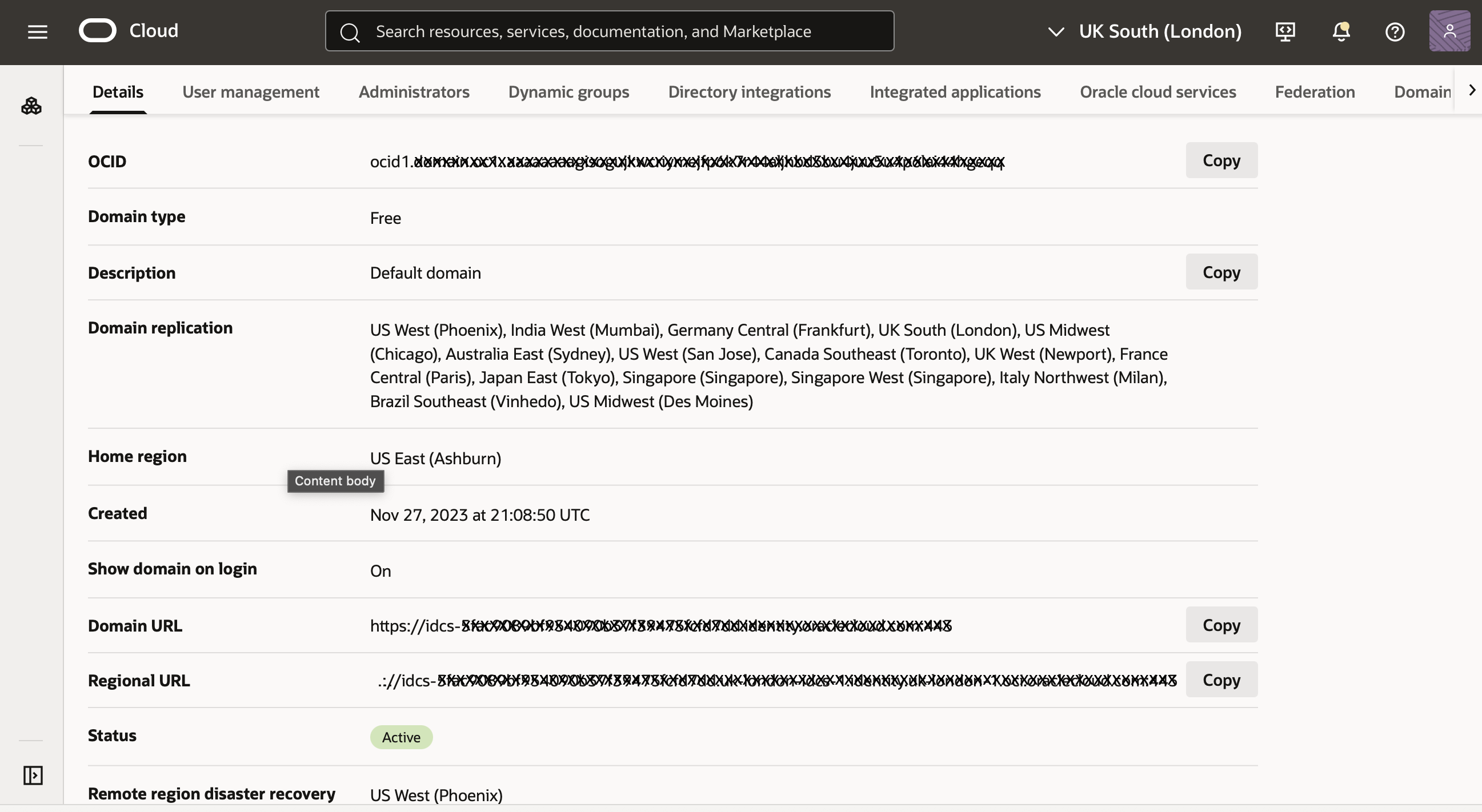

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Dominios.

- Seleccione Dominio por Defecto para abrir la página de detalles del dominio "Por Defecto".

-

En la página Visión general del dominio, copie la URL de dominio en un bloc de notas u otra ubicación del equipo.

Por ejemplo:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com:443 -

Vuelva a la página Enterprise Application del portal de Azure que muestra los detalles de Conexión basada en SAML que se muestran en el paso 25. Seleccione Aprovisionamiento en la sección Gestionar.

-

En la página Aprovisionamiento, introduzca lo siguiente:

- Modo de aprovisionamiento: automático

-

URL de inquilino: edite la URL copiada del paso 53 de la siguiente manera:

- Elimine ":443" al final de la URL

- Agregue "/admin/v1" al final de la URL

Por ejemplo:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com/admin/v1Después de editar la URL, péguela en el campo URL de inquilino.

- Token secreto: pegue el secreto de cifrado base64 copiado de la consola de OCI en el paso 49.

Seleccione Probar conexión y, a continuación, seleccione Guardar para continuar.

Importante

Espere al mensaje que confirme que la conexión se ha realizado correctamente. El mensaje se muestra en la esquina superior derecha de la página. -

En la página Aprovisionamiento, seleccione Aprovisionamiento de usuarios con ID de Microsoft Entra en la sección Asignaciones.

-

En la página Asignación de atributos, busque la sección Asignaciones y seleccione Agregar nueva asignación.

-

En la página Editar atributo, introduzca lo siguiente:

- Tipo de asignación: expresión

- Expresión: CBool("true")

-

Atributo de destino: seleccione la cadena que termina en ":isFederatedUser". Por ejemplo:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederateUser

Seleccione OK (Aceptar) para continuar.

-

En la página Asignación de atributos, vuelva a seleccionar Agregar nueva asignación para agregar una segunda asignación.

-

En la página Editar atributo, introduzca lo siguiente:

- Tipo de asignación: expresión

- Expresión: CBool("true")

-

Atributo de destino: seleccione la cadena que termina en ":bypassNotification". Por ejemplo:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification

Seleccione OK (Aceptar) para continuar.

-

Vaya a la página Visión general de aplicaciones empresariales de Azure para la aplicación que ha creado en los pasos 3 a 6 de esta tarea y, a continuación, seleccione Asignar usuarios y grupos.

Importante

Todos los usuarios deben incluir los siguientes valores de campo o las asignaciones de usuario en OCI fallan:

- Nombre

- Apellidos

- Nombre mostrado

- Dirección de correo electrónico (si el dominio de identidad de OCI necesita una dirección de correo electrónico)

Para saber si el dominio de identidad de OCI necesita una dirección de correo electrónico para crear nuevos usuarios, consulte Requisición de la dirección de correo electrónico del usuario para la creación de cuentas.

Consulte el paso 24 de esta tarea para obtener información sobre la configuración del identificador único para los usuarios de Azure.

-

Seleccione Agregar usuario/grupo y agregue los usuarios y grupos que desea incluir en la federación de identidad. Después de introducir los usuarios y grupos, se sincronizan con su cuenta de OCI.