Creación de grupos y políticas de Identity and Access Management (IAM) para usuarios de IAM

Describe los pasos que se deben seguir para escribir instrucciones de política para un Grupo de IAM a fin de permitirle el acceso a los recursos de Oracle Cloud Infrastructure a los usuarios de IAM, en concreto a las instancias de Autonomous AI Database.

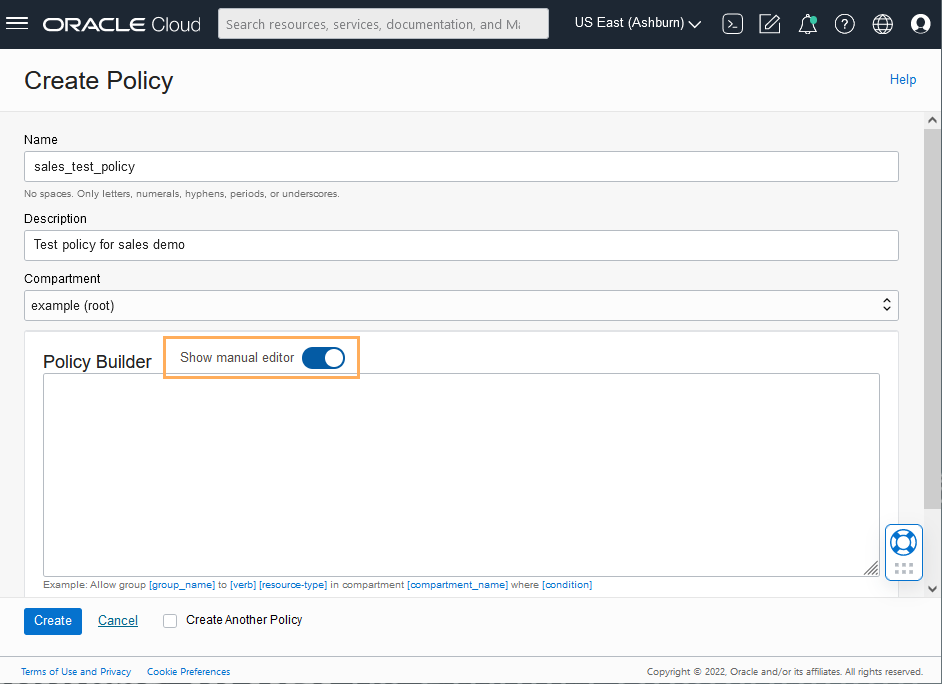

Una política es un grupo de sentencias que especifica quién puede acceder a determinados recursos y cómo. Se puede otorgar acceso a todo el arrendamiento, a las bases de datos de un compartimento o a bases de datos individuales. Esto significa que debe escribir una sentencia de política que otorgue a un grupo específico un tipo de acceso específico a un tipo específico de recurso dentro de un compartimento específico.

Es necesario definir una política para utilizar tokens de IAM para acceder a la base de datos de IA autónoma. No es necesaria una política al usar contraseñas de base de datos de IAM para acceder a la base de datos de IA autónoma.

Para activar Autonomous AI Database para permitir a los usuarios de la instancia de IAM conectarse a la base de datos mediante tokens de la instancia de IAM:

Notas para crear políticas para su uso con usuarios de la instancia de IAM en Autonomous AI Database:

-

Las políticas pueden permitir a los usuarios de la IAM acceder a instancias de Autonomous AI Database en todo el arrendamiento, en un compartimento o limitar la acceso a una única instancia de Autonomous AI Database.

-

Puede utilizar la entidad de instancia o la de recurso para recuperar tokens de base de Datos a fin de establecer una conexión desde la aplicación a una instancia de Autonomous AI Database. Si utiliza un principal de instancia o un principal de recurso, debe asignar un grupo dinámico. Por lo tanto, no se puede asignar exclusivamente principales de instancia y de recurso; solo se pueden asignar mediante una asignación compartida y colocando la instancia o la instancia de recurso en un grupo dinámico de IAM.

Puede crear grupos dinámicos y grupos dinámicos de referencia en las políticas que cree para acceder a Oracle Cloud Infrastructure. Consulte Configuración de políticas y roles para acceder a recursos y Gestión de grupos dinámicos para obtener más información.