Configuración de una base de datos de IA autónoma para la prueba de concepto (POC)

Oracle Autonomous AI Database on Dedicated Exadata Infrastructure es un entorno de base de datos altamente automatizado y totalmente gestionado que se ejecuta en Oracle Cloud Infrastructure (OCI) con recursos de hardware y software comprometidos. Estos recursos aislados permiten a las organizaciones cumplir con estrictos requisitos de seguridad, disponibilidad y rendimiento, al tiempo que reducen los costos y la complejidad.

Si desea crear rápidamente un entorno de punto de control de una base de datos de IA autónoma, continúe leyendo.

Sugerencia:

Para obtener una configuración completa y recomendada que implique la configuración de entornos de base de datos de IA autónoma de desarrollo y producción independientes, consulte Configuración de base de datos de IA autónoma con arquitectura de referencia.Conocimientos necesarios

Para comprender y apreciar plenamente este caso de uso, debe tener una comprensión básica de Autonomous AI Database on Dedicated Exadata Infrastructure, incluidas sus opciones de despliegue, componentes clave de infraestructura, roles de usuario y funciones principales. Para obtener información más detallada, consulte Acerca de Autonomous AI Database on Dedicated Exadata Infrastructure.

Caso de uso

La compañía Acme está considerando la posibilidad de Autonomous AI Database on Dedicated Exadata Infrastructure para sus aplicaciones de proyecto internas. Antes de finalizar, Acme I.T. decide desarrollar una aplicación de prueba de concepto (POC) denominada PocApp mediante Autonomous AI Database on Dedicated Exadata Infrastructure para ayudarles a evaluar las capacidades del servicio.

El departamento de TI de Acme asumirá el rol de administrador de conjunto, responsable de crear y gestionar los recursos de infraestructura de Exadata (EI) y cluster de VM de Exadata autónomo (AVMC) para la compañía. También asume el rol de DBA de la aplicación para crear una base de datos de contenedores autónoma (ACD) y una base de datos de IA autónoma para sus usuarios de base de datos.

Note:

En este ejemplo, se muestra al administrador de conjuntos que crea y gestiona la base de datos de contenedores autónoma y los recursos de Autonomous AI Database. Sin embargo, es posible que su organización prefiera que el DBA de la aplicación realice esta tarea.Recursos necesarios

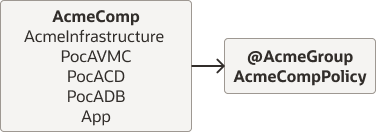

Componentes de OCI IAM

- Un compartimento denominado AcmeComp para colocar los recursos.

- Un grupo denominado AcmeGroup al que se pueden asignar usuarios.

Note:

Cualquier usuario agregado a este grupo puede actuar como administrador de conjunto, DBA de aplicación o desarrollador. - Una política denominada AcmeCompPolicy para especificar el acceso de usuario a los recursos en los niveles de compartimento y arrendamiento.

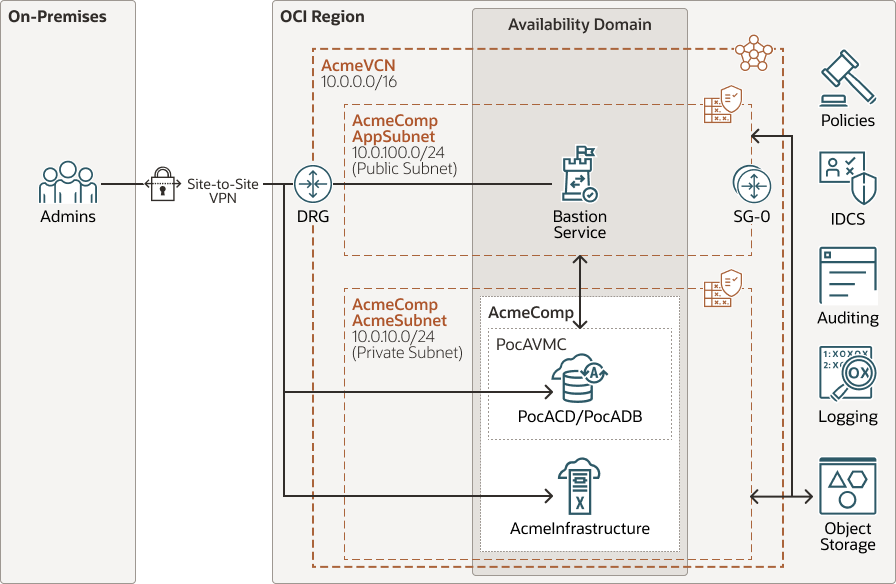

Recursos de red

-

Despliegues de Oracle Public Cloud:

- Una VCN para proporcionar conectividad de red a todos los recursos de la infraestructura dedicada. Esta VCN se conectará a la VPN de la compañía Acme mediante una VPN IPSec y tendrá un recurso de gateway de Internet que bloqueará todo el tráfico de Internet entrante. Se llamará AcmeVCN.

- Dos subredes para proporcionar aislamiento de acceso de red, una para los recursos de base de datos de IA autónoma y otra para los recursos de cliente y de nivel medio de la aplicación. Estas subredes se denominarán AcmeSubnet y AppSubnet respectivamente.

Note:

Para simplificarlo, estamos utilizando una única VCN y aprovechando las subredes para proporcionar aislamiento de red. Sin embargo, también puede crear varias redes virtuales en la nube para proporcionar el aislamiento de acceso de red necesario. En este ejemplo, creamos AcmeSubnet y AppSubnet en AcmeComp para simplificarlo. En función de sus requisitos, puede colocar opcionalmente estas subredes en compartimentos independientes. -

Despliegues de Exadata Cloud@Customer:

- Configure las reglas de red como se muestra en Requisitos de red para Oracle Exadata Database Service on Cloud@Customer en Preparación para Exadata Database Service on Cloud@Customer.

- Además, abra el puerto 1522 para permitir el tráfico TCP entre la base de datos principal y la base de datos en espera en una configuración de Autonomous Data Guard.

Recursos de base de datos de IA autónoma

- Una infraestructura de Exadata denominada AcmeInfrastructure.

- Un cluster de VM de Exadata autónomo (AVMC) en AcmeInfrastructure. Este AVMC se denomina PocAVMC.

- PocAVMC aloja la base de datos de contenedores autónoma (ACD) y la base de datos de IA autónoma, que se denominan PocACD y PocADB respectivamente, para desarrollar la aplicación PocApp.

Pasos de alto nivel

Antes de que Acme I.T. comience a configurar recursos de Autonomous AI Database en una infraestructura de Exadata dedicada, solicita un aumento del límite de servicio mediante la consola de OCI para agregar recursos de infraestructura de Exadata: servidores de base de datos y servidores de almacenamiento al arrendamiento. Consulte Solicitud de aumento del límite de servicio para obtener más información.

A continuación se muestran los pasos de alto nivel para implantar este caso de uso:

- El administrador de seguridad o I.T. de Acme para el arrendamiento en la nube de la compañía Acme crea el compartimento AcmeComp, el grupo AcmeGroup y la política de compartimento AcmePolicy para el aislamiento de recursos.

- Para el aislamiento de acceso:

- Para despliegues de Oracle Public Cloud, Acme I.T. o el administrador de red de Acme crea los siguientes recursos de red en el compartimento AcmeComp:

- VCN: AcmeVCN

- subredes privadas: AcmeSubnet

- Subred pública: AppSubnet

- Para despliegues de Exadata Cloud@Customer, Acme I.T. o el administrador de red de Acme se asegura de:

- Configure las reglas de red como se muestra en Requisitos de red para Oracle Exadata Database Service on Cloud@Customer en Preparación para Exadata Database Service on Cloud@Customer.

- Abra el puerto 1522 para permitir el tráfico TCP entre la base de datos primaria y la base de datos en espera en una configuración de Autonomous Data Guard.

- Para despliegues de Oracle Public Cloud, Acme I.T. o el administrador de red de Acme crea los siguientes recursos de red en el compartimento AcmeComp:

- Después de crear recursos de red, el administrador de seguridad agrega el usuario en la nube de un miembro designado de Acme I.T. a AcmeGroup, lo que autoriza a ese usuario como administrador de conjunto.

- El administrador de conjuntos recientemente autorizado crea los siguientes recursos de infraestructura dedicada en el compartimento AcmeComp, en el siguiente orden:

- Recurso de infraestructura de Exadata denominado AcmeInfrastructure.

- Cluster de VM de Exadata autónomo (AVMC) denominado PocAVMC, que especifica la infraestructura de Exadata recién creada.

Note:

Para despliegues de Oracle Public Cloud, utilice AcmeVCN y AcmeSubnet como su VCN y subred. - La base de datos de contenedores autónoma (ACD) denominada PocACD en el compartimento AcmeComp, especificando PocAVMC como recurso subyacente.

- Autonomous AI Database denominada PocADB en el compartimento AcmeComp, especificando PocACD como su recurso subyacente.

Paso 1. Creación de componentes de OCI IAM

-

Compartimento AcmeComp.

Para realizar este paso, el administrador de seguridad sigue las instrucciones de Gestión de compartimentos de la Documentación de Oracle Cloud Infrastructure para crear un compartimento mediante la consola de Oracle Cloud. Al seguir estas instrucciones, el administrador de la seguridad especifica el compartimento raíz del arrendamiento como compartimento principal del compartimento AcmeComp.

-

Grupo AcmeGroup.

Para realizar este paso, el administrador de seguridad sigue las instrucciones de Gestión de grupos de la Documentación de Oracle Cloud Infrastructure para crear un grupo mediante la consola de Oracle Cloud.

-

Política AcmeCompPolicy

Para realizar este paso, el administrador de seguridad sigue las instrucciones de Gestión de políticas de la Documentación de Oracle Cloud Infrastructure para crear una política mediante la consola de Oracle Cloud.

Note:

Además de crear las sentencias de política necesarias, en este ejemplo el administrador de seguridad también crea sentencias de política "USE tag-namespaces" para permitir a los miembros del grupo asignar las etiquetas existentes a los recursos que crean. Para permitir a los miembros del grupo crear etiquetas así como utilizar las etiquetas existentes, el administrador de seguridad crearía en su lugar sentencias de política "MANAGE tag-namespaces".Al seguir estas instrucciones para crear AcmeCompPolicy, el administrador de la seguridad:

-

Define Compartimento en el menú lateral en AcmeComp antes de hacer clic en Crear política.

-

Agrega cualquiera de las siguientes sentencias de política en función de su plataforma de despliegue:

- Despliegues de Oracle Public Cloud:

- Permitir que el grupo AcmeGroup gestione infraestructuras de exadata en la nube en el compartimento AcmeComp

- Permitir que el grupo AcmeGroup gestione cloud-autonomous-vmclusters en el compartimento AcmeComp

- Permitir que el grupo AcmeGroup utilice la familia de red virtual en el compartimento AcmeComp

- Permitir al grupo AcmeGroup MANAGE autonomous-container-databases en el compartimento AcmeComp

- Permitir al grupo AcmeGroup MANAGE autonomous-databases en el compartimento AcmeComp

- Permitir al grupo AcmeGroup GESTIONAR copias de seguridad autónomas en el compartimento AcmeComp

- Permitir que el grupo AcmeGroup MANAGE instance-family en el compartimento AcmeComp

- Permitir al grupo AcmeGroup MANAGE métricas en el compartimento AcmeComp

- Permitir al grupo AcmeGroup INSPECTAR solicitudes de trabajo en el compartimento AcmeComp

- Permitir al grupo AcmeGroup utilizar espacios de nombres de etiquetas en el compartimento AcmeComp

- Despliegues de Exadata Cloud@Customer:

- Permitir que el grupo AcmeGroup gestione infraestructuras de exadata en el compartimento AcmeComp

- Permitir que el grupo AcmeGroup gestione clusters-v autónomos en el compartimento AcmeComp

- Permitir al grupo AcmeGroup MANAGE autonomous-container-databases en el compartimento AcmeComp

- Permitir al grupo AcmeGroup MANAGE autonomous-databases en el compartimento AcmeComp

- Permitir al grupo AcmeGroup GESTIONAR copias de seguridad autónomas en el compartimento AcmeComp

- Permitir que el grupo AcmeGroup MANAGE instance-family en el compartimento AcmeComp

- Permitir al grupo AcmeGroup MANAGE métricas en el compartimento AcmeComp

- Permitir al grupo AcmeGroup INSPECTAR solicitudes de trabajo en el compartimento AcmeComp

- Permitir al grupo AcmeGroup utilizar espacios de nombres de etiquetas en el compartimento AcmeComp

- Despliegues de Oracle Public Cloud:

-

Paso 2. Creación de la VCN y las subredes

Se aplica a: ![]() Oracle Public Cloud solo

Oracle Public Cloud solo

En este paso, Acme I.T. o el administrador de red de Acme crea la VCN AcmeVCN y las subredes AcmeSubnet y AppSubnet en el compartimento AcmeComp.

Para realizar este paso, Acme I.T. consulta primero con la red del departamento Acme I.T. para reservar un rango de direcciones IP de CIDR que no entre en conflicto con la red local de la compañía. (De lo contrario, la VCN entraría en conflicto con la red local y no se podría configurar una VPN con IPSec). El rango reservado es CIDR 10.0.0.0/16.

A continuación, Acme I.T. adapta las instrucciones descritas en Escenario B: subred privada con una VPN de la Documentación de Oracle Cloud Infrastructure para crear la VCN, las subredes y otros recursos de red mediante la consola de Oracle Cloud.

- 10.0.10.0/24 para AcmeSubnet (subred privada)

- 10.0.100.0/24 para AppSubnet (subred pública)

- AcmeSeclist: lista de seguridad básica para AcmeSubnet. Se utiliza cuando se crea la subred AcmeSubnet.

- AppSeclist: lista de seguridad básica para AppSubnet. Se utiliza cuando se crea la subred AppSubnet.

Para obtener más información sobre los requisitos de entrada y salida de AVMC, consulte Requisitos para aprovisionar un cluster de VM de Exadata autónomo.

Reglas de seguridad en AcmeSeclist

Estas son las reglas de entrada creadas en AcmeSeclist:

| Sin Estado | Origen | Protocolo IP | Rango de puertos de origen | Rango de puertos de destino | Tipo y código | Permite |

|---|---|---|---|---|---|---|

| N.º | 10.0.10.0/24 | ICMP | Todas | Todas | Todas | Tráfico ICMP para: todo |

| N.º | 10.0.10.0/24 | TCP | Todas | Todas | Tráfico TCP para puertos: Todo | |

| N.º | 10.0.100.0/24 | TCP | Todas | 1521 | Tráfico TCP para el puerto: Red de Oracle 1521 | |

| N.º | 10.0.100.0/24 | TCP | Todas | 2484 | Tráfico de TCPS para el puerto: Red de Oracle 2484 | |

| N.º | 10.0.100.0/24 | TCP | Todas | 6200 | ONS/FAN para puertos: 6200 | |

| N.º | 10.0.100.0/24 | TCP | Todas | 443 | Tráfico HTTPS para el puerto: 443 |

A continuación, se muestran las reglas de salida creadas en AcmeSeclist:

| Sin Estado | Destino | Protocolo IP | Rango de puertos de origen | Rango de puertos de destino | Tipo y código | Permite |

|---|---|---|---|---|---|---|

| N.º | 10.0.10.0/24 | ICMP | Todas | Todas | Todas | Todo el tráfico ICMP dentro de DevVMSubnet |

| N.º | 10.0.10.0/24 | TCP | Todas | Todas | Todo el tráfico TCP en DevVMSubnet |

Reglas de seguridad en AppSeclist

Esta es la regla de entrada creada en AppSeclist:

| Sin Estado | Origen | Protocolo IP | Rango de puertos de origen | Rango de puertos de destino | Tipo y código | Permite |

|---|---|---|---|---|---|---|

| N.º | 0.0.0.0/0 | TCP | Todas | 22 | Todas | Tráfico SSH para los puertos: 22 |

Note:

Se recomienda cambiar 0.0.0.0/0 en las reglas de seguridad a la lista aprobada de rangos de CIDR/direcciones IP.A continuación, se muestran las reglas de salida creadas en AppSeclist:

| Sin Estado | Destino | Protocolo IP | Rango de puertos de origen | Rango de puertos de destino | Tipo y código | Permite |

|---|---|---|---|---|---|---|

| N.º | 10.0.10.0/24 | TCP | Todas | 1521 | ||

| N.º | 10.0.10.0/24 | TCP | Todas | 2484 | ||

| N.º | 10.0.10.0/24 | TCP | Todas | 443 | ||

| N.º | 10.0.10.0/24 | TCP | Todas | 6200 |

Paso 3. Asignar administrador de conjunto

En este paso, el administrador de seguridad agrega el usuario en la nube de un miembro designado de Acme I.T. a AcmeGroup.

Para realizar este paso, el administrador de seguridad sigue las instrucciones de Gestión de usuarios de la Documentación de Oracle Cloud Infrastructure para agregar un usuario a un grupo mediante la consola de Oracle Cloud.

Paso 4. Creación de recursos de base de datos de IA autónoma

-

Infraestructura de Exadata

En este paso, el administrador del conjunto sigue las instrucciones de Creación de un recurso de infraestructura de Exadata para crear un recurso de infraestructura de Exadata denominado AcmeInfrastructure.

-

Cluster de VM de Exadata autónomo

En este paso, el administrador de conjunto sigue las instrucciones de Creación de un cluster de VM de Exadata autónomo para crear PocAVMC con las siguientes especificaciones, dejando todos los demás atributos en su configuración por defecto.

Valor Valor Nombre de AVMC PocAVMC Infraestructura de Exadata subyacente AcmeInfrastructure Red virtual en la nube (VCN) Se aplica a:

Oracle Public Cloud solo

Oracle Public Cloud soloAcmeVCN Subred Se aplica a:

Oracle Public Cloud solo

Oracle Public Cloud soloAcmeSubnet -

base de datos de contenedores autónoma

En este paso, el administrador de conjunto sigue las instrucciones de Creación de una base de datos de contenedores autónoma para crear PocACD con las siguientes especificaciones, dejando todos los demás atributos en su configuración por defecto.

Valor Valor Nombre de ACD PocACD AVMC subyacente PocAVMC Versión de software de la base de datos de contenedores Última versión de software (N) -

Base de datos de IA autónoma

En este paso, el administrador del conjunto sigue las instrucciones de Creación de una base de datos de IA autónoma para crear PocADB. Estas bases de datos se crean con las siguientes especificaciones, dejando todos los demás atributos en su configuración por defecto.

Valor Valor Nombre de base de datos PocADB ACD subyacente PocACD Instancia de la Base de Datos Puede elegir crear una base de datos de IA autónoma o una base de datos de IA autónoma para desarrolladores

La base de datos de IA autónoma en infraestructura de Exadata dedicada ahora está configurada para desarrollar aplicaciones de prueba de concepto rápidas.