Uso de las autenticaciones de Identity and Access Management (IAM) con Autonomous AI Database

Note:

La integración de la base de datos de IA autónoma con Oracle Cloud Infrastructure (OCI) IAM está soportada en arrendamientos comerciales con dominios de identidad, así como en el Oracle Cloud Infrastructure IAM heredado, que no incluye dominios de identidad. Oracle Cloud Infrastructure IAM con dominios de identidad se ha introducido con los nuevos arrendamientos de OCI creados a partir del 8 de noviembre de 2021. Autonomous AI Database soporta usuarios y grupos en dominios de identidad por defecto y no por defecto.Acerca de la autenticación del servicio Identity and Access Management (IAM) con Autonomous AI Database

La integración con IAM de Oracle Cloud Infrastructure con Autonomous AI Database soporta la autenticación por contraseña y basada en token. Consulte Autenticación y autorización de usuarios de IAM para base de datos de IA autónoma de Oracle para obtener más información sobre la arquitectura para utilizar usuarios de IAM en Autonomous AI Database.

Autenticación de contraseña de base de datos de IAM

Note:

Cualquier cliente de base de datos 12c y superior soportado se puede utilizar para el acceso con contraseña a la base de datos de IA autónoma de la base de datos de IAM.Las contraseñas de base de Datos de IAM de Oracle Cloud Infrastructure permiten a un usuario de IAM conectarse a una instancia de Autonomous AI Database, ya que, por lo general, los usuarios de la instancia de Oracle Database se conectan con un nombre y contraseña. El usuario introduce su nombre de usuario de IAM y la contraseña de base de datos de IAM. Una contraseña de base de datos de IAM es una contraseña diferente a la contraseña de la consola de Oracle Cloud Infrastructure. El uso de un usuario de la IAM con el verificador de contraseña le permite conectarse a Autonomous AI Database con cualquier cliente base de datos soportado.

Autenticación basada en token de conexión única de Identity and Access Management (IAM)

Un cliente de base de datos puede obtener un token de base de datos de IAM de varias maneras:

-

Una aplicación o una herramienta de cliente puede solicitar el token de base de datos de IAM para el usuario y puede transferir el token de base de datos a través de la API de cliente. El uso de la API para enviar el token sustituye otros valores en el cliente de base de datos. Este tipo de uso de token de base de datos de IAM está soportado para los siguientes clientes:

- JDBC-thin en todas las plataformas

- Oracle Instant Client OCI-C en Linux

- Oracle Data Provider para .NET (ODP.NET) Core

-

Si la aplicación o la herramienta no soporta la solicitud de un token de base de datos de IAM a través de la API de cliente, el usuario de IAM puede utilizar primero la interfaz de línea de comandos (CLI) de Oracle Cloud Infrastructure para recuperar el token de base de datos de IAM y guardarlo en una ubicación de archivo. Por ejemplo, para utilizar SQL*Plus y otras aplicaciones y herramientas con este método de conexión, primero debe obtener el token de base de datos mediante la interfaz de línea de comandos (CLI) de Oracle Cloud Infrastructure (OCI). Si el cliente de base de datos está configurado para tokens de base de datos de IAM, cuando un usuario se conecta con el formulario de conexión de barra inclinada, el controlador de base de datos utiliza el token de base de datos IAM que se ha guardado en una ubicación de archivo por defecto o especificada.

-

A client application or tool can use an Oracle Cloud Infrastructure IAM instance principal or resource principal to get an IAM database token, and use the IAM database token to authenticate itself to an Autonomous AI Database instance.

-

Los usuarios de IAM y las aplicaciones de OCI pueden solicitar un token de base de datos de IAM con varios métodos, incluido el uso de una clave de API. Consulte Configuración de una conexión de cliente para SQL*Plus que utilice un token de IAM para obtener un ejemplo. See About Authenticating and Authorizing IAM Users for an Oracle Autonomous AI Database for a description of other methods such as using a delegation token within an OCI cloud shell.

Si un usuario introduce un nombre de usuario/contraseña para conectarse, el controlador de base de datos utiliza el método de verificador de contraseñas para acceder a la base de datos independientemente de la configuración de token de base de datos del cliente.

Requisitos para la autenticación del servicio Identity and Access Management (IAM) en la base de datos de IA autónoma

Antes de utilizar la autenticación de Identity and Access Management (IAM) en Autonomous AI Database, debe asegurarse de lo siguiente:

Utilice el servicio Networking para agregar un gateway de servicio, una regla del direccionamiento y una regla del saliente a la VCN (Red virtual en la nube) y a las subredes en las cuales residen sus recursos de Autonomous AI Database.

- Cree una puerta de enlace de servicio en la VCN (Red virtual en la nube) donde residan sus recursos de Autonomous AI Database siguiendo las instrucciones de la Tarea 1: creación del puerta de enlace de servicio en la documentación de Oracle Cloud Infrastructure.

- Después de crear el gateway de servicio, agregue una regla de ruta y una regla de seguridad de salida a cada subred (en la VCN), en la que residan las instancias de Autonomous AI Database para que estos recursos puedan utilizar el gateway para utilizar la autenticación de Identity and Access Management (IAM):

- Vaya a la página Detalles de subred de la subred.

- En el separador Información de Subred, haga clic en el nombre de la Tabla de Direcciones de la subred para mostrar su página Detalles de Tabla de Direcciones.

- En la tabla de Reglas de ruta existentes, compruebe si ya hay una regla con las siguientes características:

- Destino: todos los servicios de IAD en Oracle Services Network

- Tipo de destino: gateway de servicio

- Destino: nombre del gateway de servicio que acaba de crear en la VCN

Si dicha regla no existe, haga clic en Agregar reglas de ruta y agregue una regla de ruta con estas características.

- Vuelva a la página Detalles de subred de la subred.

- En la tabla Listas de seguridad de la subred, haga clic en el nombre de la lista de seguridad de la subred para mostrar su página Detalles de lista de seguridad.

- En el menú lateral, en Recursos, haga clic en Reglas de salida.

- En la tabla de Reglas de salida existentes, compruebe si ya hay una regla con las siguientes características:

- Sin estado: No

- Destino: todos los servicios de IAD en Oracle Services Network

- Protocolo IP: TCP

- Rango de puertos de origen: Todo

- Rango de puertos de destino: 443

- Si dicha regla no existe, haga clic en Agregar Reglas de Salida y agregue una regla de salida con estas características.

La configuración del proxy HTTP en el entorno debe permitir que la base de datos acceda al proveedor de servicios en la nube.

Note:

La configuración de red, incluido el proxy HTTP, solo se puede editar hasta que la infraestructura de Exadata tenga el estado Necesita activación. Una vez activada, no puede editar esa configuración.La configuración de un proxy HTTP para una infraestructura de Exadata ya aprovisionada necesita una solicitud de servicio (SR) en My Oracle Support. Consulte Creación de una solicitud de servicio en My Oracle Support para obtener más información.

Cambio de proveedores de identidad externos en la base de datos de IA autónoma

Describe los pasos para cambiar el proveedor de identidad externo de autenticación y autorización (IAM) a otro proveedor de autenticación externo y viceversa.

La autenticación y autorización de Oracle Cloud Infrastructure (IAM) para usuarios está activada por defecto para Autonomous AI Database y las bases de Datos de contenedores autónomas recién aprovisionadas. Existen otros esquemas de autenticación externos, como Usuarios gestionados de forma centralizada con Active Directory (CMU-AD), Azure AD y Kerberos, que puede activar para su base de datos de IA autónoma. Sin embargo, solo puede haber uno de los esquemas de autenticación externo activado en el momento determinado.

- Desactive la integración de IAM mediante el procedimiento DBMS_CLOUD_ADMIN.DISABLE_EXTERNAL_AUTHENTICATION:

Por ejemplo:

Para obtener información adicional, consulte Procedimiento DISABLE_EXTERNAL_AUTHENTICATION.BEGIN DBMS_CLOUD_ADMIN.DISABLE_EXTERNAL_AUTHENTICATION; END; / - Siga los pasos descritos en las siguientes páginas para configurar otro esquema de autenticación externo de su elección:

- Vuelva a activar los usuarios de IAM para conectarse a la base de datos de IA autónoma mediante Oracle Cloud Infrastructure (IAM) Authentication and Authorization.

Como usuario ADMIN, ejecute el procedimiento DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION con los parámetros que se muestran a continuación:

BEGIN DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION( type => 'OCI_IAM' force => TRUE ); END; /En el ejemplo anterior se desactiva cualquier proveedor de autenticación externo que esté activado actualmente y se activa la autenticación y autorización de Oracle Cloud Infrastructure (IAM).

En este ejemplo:forceestá definido enTRUEpara desactivar la autenticación externa que está activada actualmente.typeestá definido en'OCI_IAM'para activar y utilizar la autenticación y autorización de Oracle Cloud Infrastructure (IAM).

Note:

Por defecto, el parámetroforceesFALSE. Cuando se activa otro método de autenticación externa y el valorforceesFALSE, DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION notifica el siguiente error:ORA-20004: Another external authentication is already enabled.Consulte Procedimiento ENABLE_EXTERNAL_AUTHENTICATION para obtener más referencia.

- Verifique el valor del parámetro del sistema

IDENTITY_PROVIDER_TYPEcomo se muestra a continuación:SELECT NAME, VALUE FROM V$PARAMETER WHERE NAME='identity_provider_type'; NAME VALUE ---------------------- ------- identity_provider_type OCI_IAM

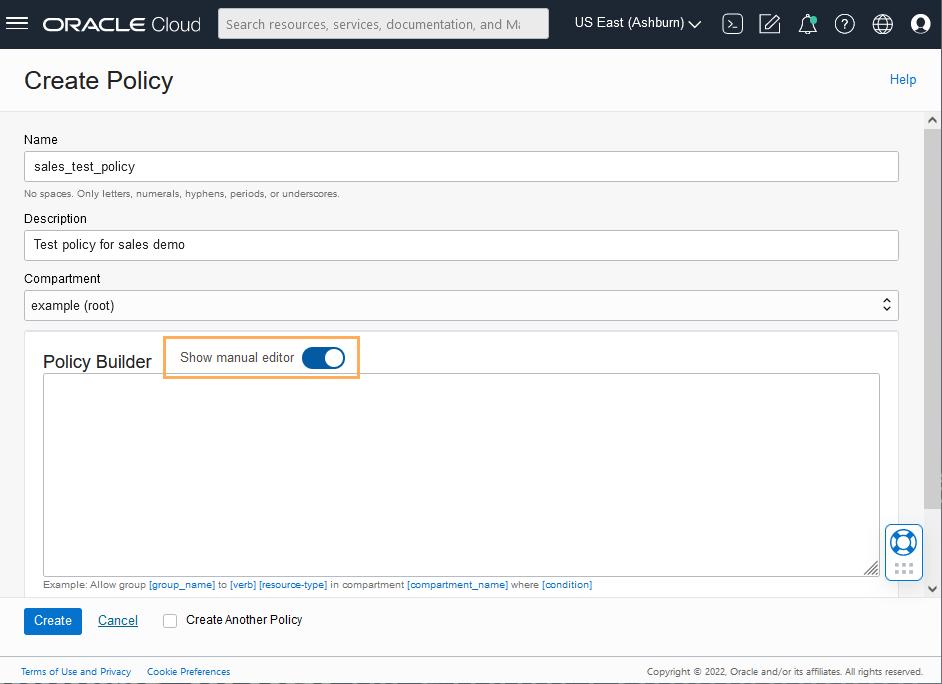

Creación de grupos y políticas de Identity and Access Management (IAM) para usuarios de IAM

Describes the steps to write policy statements for an IAM group to enable IAM user access to Oracle Cloud Infrastructure resources, specifically Autonomous AI Database instances.

Una política es un grupo de sentencias que especifica quién puede acceder a determinados recursos y cómo. Se puede otorgar acceso a todo el arrendamiento, a las bases de datos de un compartimento o a bases de datos individuales. Esto significa que debe escribir una sentencia de política que otorgue a un grupo específico un tipo de acceso específico a un tipo específico de recurso dentro de un compartimento específico.

Note:

Es necesario definir una política para utilizar tokens de IAM para acceder a Autonomous AI Database. No es necesaria una política al utilizar contraseñas para acceder a Autonomous AI Database de la base de datos de IAM.Para activar Autonomous AI Database para permitir a los usuarios de la instancia de IAM conectarse a la base de datos mediante tokens de la aplicación IAM:

Notas para crear políticas para su uso con usuarios de IAM en Autonomous AI Database:

-

Las políticas pueden permitir a los usuarios de la IAM acceder a instancias de la base de datos de IA autónoma en todo el arrendamiento, en un compartimento, o limitar la acceso a una única instancia de la base de datos de IA autónoma.

-

Puede utilizar la entidad de instancia o la de recurso para recuperar tokens para establecer una conexión desde la aplicación a una instancia de la base de datos de IA autónoma. Si utiliza un principal de instancia o un principal de recurso, debe asignar un grupo dinámico. Por lo tanto, no se puede asignar exclusivamente principales de instancia y de recurso; solo se pueden asignar mediante una asignación compartida y colocando la instancia o la instancia de recurso en un grupo dinámico de IAM.

Puede crear grupos dinámicos y grupos dinámicos de referencia en las políticas que cree para acceder a Oracle Cloud Infrastructure. Consulte Planificación de controles de acceso y creación de recursos de soporte y Gestión de grupos dinámicos para obtener más información.

Agregar usuarios de IAM en Autonomous AI Database

Para agregar usuarios de la instancia de IAM para permitirles el acceso a Autonomous AI Database, asigne usuarios globales a grupos o usuarios de la instancia de IAM con las sentencias CREATE USER o ALTER USER (con el cláusula IDENTIFIED GLOBALLY AS).

La autorización de usuarios de la IAM a una instancia de la base de datos de IA autónoma funciona mediante la asignación de usuarios globales de la IAM (esquemas) a usuarios de la IAM (asignación exclusiva) o grupos de la IAM (asignación de esquema compartido).

Para autorizar a los usuarios de IAM en una instancia de la base de datos de IA autónoma:

Note:

Los usuarios de base de información que no seanIDENTIFIED GLOBALLY pueden continuar con la conexión como antes, incluso cuando Autonomous AI Database está activado para el autenticación deIAM.

Para asignar exclusivamente un usuario de IAM local a un usuario global de Oracle Database:

-

Conéctese como usuario ADMIN a la base de datos que está activada para utilizar IAM (el usuario ADMIN tiene los privilegios del sistema

CREATE USERyALTER USERnecesarios para estos pasos). -

Cree una asignación entre el usuario de base de datos de IA autónoma (esquema) con sentencias

CREATE USERoALTER USERe incluya la cláusulaIDENTIFIED GLOBALLY AS, especificando el nombre de usuario de IAM local de IAM.Por ejemplo, para crear un nuevo usuario global de base de datos denominado

peter_fitchy asignar este usuario a un usuario de IAM local existente denominadopeterfitch:CREATE USER peter_fitch IDENTIFIED GLOBALLY AS 'IAM_PRINCIPAL_NAME=peterfitch'En el siguiente ejemplo, se muestra cómo crear el usuario especificando un dominio no predeterminado,

sales_domain:CREATE USER peter_fitch2 IDENTIFIED GLOBALLY AS 'IAM_PRINCIPAL_NAME=sales_domain/peterfitch';

Adición de funciones de IAM en Autonomous AI Database

Si lo desea, puede crear roles globales para proporcionar roles y privilegios de base de datos adicionales a los usuarios de IAM cuando se asignen varios usuarios de IAM al mismo usuario global compartido.

El uso de roles globales es opcional cuando se utiliza una asignación de IAM exclusiva al usuario (esquema) o una asignación de usuario compartido en Autonomous AI Database. Por ejemplo, se pueden otorgar todos los privilegios y roles al esquema compartido, y a todos los usuarios de IAM que se asignen al esquema compartido se les otorgarán los privilegios y roles asignados al esquema compartido.

Puede utilizar un rol global para diferenciar opcionalmente a los usuarios que utilizan el mismo esquema compartido. Por ejemplo, un juego de usuarios puede tener todos el mismo esquema compartido y el esquema compartido podría tener el privilegio CREATE SESSION. A continuación, los roles globales se pueden utilizar para otorgar privilegios y roles diferenciados asignados a diferentes grupos de usuarios que utilizan el mismo esquema compartido.

La asignación de roles adicionales a usuarios de la instancia de IAM en Autonomous AI Database funciona mediante la asignación de roles globales de la instancia de Autonomous AI Database a grupos de la instancia de IAM.

Para asignar roles globales de la base de datos de IA autónoma a grupos de IAM:

Si desea agregar asignaciones de roles globales adicionales para otros grupos de IAM, siga estos pasos para cada grupo de IAM.

Creación de contraseña de base de datos de IAM para usuarios de IAM

Para agregar un usuarios de IAM y permitir que el usuario de IAM se conecte a Autonomous AI Database proporcionando un número de usuario y una contraseña, debe crear una contraseña para la base de datos de de IAM.

Consulte la sección sobre cómo trabajar con contraseñas de base de datos de IAM para obtener más información.

Conexión a la base de datos de IA autónoma con autenticación en Identity and Access Management (IAM)

Después de que el usuario ADMIN de la base de datos haya asignado usuarios globales y roles globales a los usuario de IAM y a los grupo de IAM, los usuarios se conectarán a la instancia deAutonomous AI Database mediante sus credenciales IAM de Oracle Cloud Infrastructure o accederán a la base de datos mediante un token Oracle Cloud Infrastructure de base de datos IAM.

Podrá seguir conectándose a la base de datos de IA autónoma con el nombre del usuario y contraseña de su cuenta de base datos local (cuenta de usuario no global).

Puede utilizar un cliente de base de datos para acceder a una instancia de la base de datos de IA autónoma como usuario de la IAM de Oracle Cloud Infrastructure. Para utilizar un cliente con credenciales del nombre de usuario de Oracle Cloud Infrastructure IAM y un Verificador de contraseña, el cliente de base de datos debe ser 12c o más reciente.

-

JDBC-Thin con soporte para la autenticación de token de IAM está soportado con lo siguiente:

-

JDBC versión 19.13.0.0.1 (o posterior): consulte la sección sobre descargas de JDBC y UCP para los controladores JDBC.

-

JDBC versión 21.4.0.0.1 (o posterior): consulte la sección sobre descargas de JDBC y UCP para los controladores JDBC.

Consulte la sección sobre el soporte para la autenticación basada en token de IAM para obtener más información:

-

- SQL*Plus y Oracle Instant Client: soportado con SQL*Plus e Instant Client en las versiones 19.13 o posteriores de Linux, y con Instant Client en las versiones 21.4 o posteriores de Linux.

Consulte la sección sobre la autenticación basada en token de Identity and Access Management (IAM) para obtener más información.

-

El cliente de base de datos también se puede configurar para recuperar un token de base de datos utilizando el nombre de usuario de IAM y la contraseña de base de datos de IAM.

Consulte Conexiones de cliente que utilizan un token solicitado por un nombre de usuario y una contraseña de base de datos de IAM para obtener más información.

-

Clientes .NET (versión más reciente de Linux o Windows). Los componentes de software .NET están disponibles como descarga gratuita en los siguientes sitios:

Note:

Si la instancia de Autonomous AI Database está en modo restringido, solo se podrán conectar a la base de datos a los usuarios con el privilegio RESTRICTED SESSION, como ADMIN.

Acerca de la conexión a una instancia de base de datos de IA autónoma en infraestructura de Exadata dedicada mediante IAM

Los usuarios de la instancia de IAM se pueden conectar a la instancia de Autonomous AI Database on Dedicated Exadata Infrastructure mediante un Verificador de Contraseña de Base de Datos de IAM o un token de IAM.

El uso del verificador de contraseña de base de datos de IAM es similar al proceso de autenticación de contraseña de Oracle Database. However, instead of the password verifier (encrypted hash of the password) being stored in the Autonomous AI Database on Dedicated Exadata Infrastructure, the verifier is instead stored as part of the Oracle Cloud Infrastructure (OCI) IAM user profile.

El segundo método de conexión, el uso de un token de IAM para la base de datos, es más moderno. El uso del acceso basado en token se adapta mejor a recursos en la nube, como Autonomous AI Database on Dedicated Exadata Infrastructure. El token se basa en la seguridad que puede aplicar el punto final de IAM. Puede ser una autenticación multifactor, que es más segura que el uso únicamente de contraseñas. Otra ventaja del uso de tokens es que el verificador de contraseña (que se considera confidencial) nunca se almacena ni está disponible en la memoria.

Conexiones de cliente que utilizan un verificador de contraseña de base de datos de IAM

Una vez que haya configurado la autorización necesaria para el usuario de IAM, este usuario se puede conectar mediante la aplicación cliente existente, como SQL*Plus o SQLcl, sin configuración adicional.

El usuario de IAM introduce el nombre de usuario de IAM y la contraseña de base de datos de IAM (no la contraseña de la consola de Oracle Cloud Infrastructure [OCI]) mediante cualquier cliente de base de datos soportado actualmente. La única restricción es que la versión de cliente de base de datos sea Oracle Database versión 12.1.0.2 o posterior para utilizar contraseñas de Oracle Database 12c. El cliente de base de datos debe poder utilizar el verificador de contraseña 12C. El uso del cifrado del verificador 11G no está soportado con IAM. No se necesita ningún tipo de configuración de cliente o herramienta especial para que el usuario de IAM se conecte a la instancia de Autonomous AI Database on Dedicated Exadata Infrastructure.

Conexiones de cliente que utilizan un token

Para acceder de token deIAM a Autonomous AI Database on Dedicated Exadata Infrastructure, la aplicación o la herramienta del cliente solicitan un token de base de Datos de IAM para el usuario deIAM.

La aplicación cliente transferirá el token de base de datos directamente al cliente de base de datos a través de la API de cliente de base de datos.

Si la aplicación o la herramienta no se han actualizado para que solicite un token de IAM, el usuario de IAM puede utilizar la interfaz de línea de comandos (CLI) de Oracle Cloud Infrastructure (OCI) para solicitar y almacenar el token de base de datos. Puede solicitar un token de acceso a la base de datos (db-token) con las siguientes credenciales:

- Tokens de seguridad (con autenticación de IAM), tokens de delegación (en OCI Cloud Shell) y

API-keys, que son credenciales que representan al usuario de IAM para activar la autenticación - Tokens de principal de instancia, que permiten que las instancias sean actores (o principales) autorizados para realizar acciones en recursos de servicio después de la autenticación

- Token entidad de recurso, que es una credencial que permite a la aplicación autenticarse en otros servicios de Oracle Cloud Infrastructure

Cuando los usuarios de IAM se conectan al cliente con una barra inclinada / y se configura el parámetro OCI_IAM (sqlnet.ora, tnsnames.ora o como parte de una cadena de conexión), el cliente de base de datos recupera el token de base de datos de un archivo. Si el usuario de IAM envía un nombre de usuario y una contraseña, la conexión utilizará el acceso del verificador de base de datos de IAM descrito para las conexiones de cliente que utilizan verificadores de contraseña de base de datos de IAM. En las instrucciones de esta guía se muestra cómo utilizar la CLI de OCI como ayuda para el token de base de datos. Si la aplicación o la herramienta se ha actualizado para que funcione con IAM, siga las instrucciones de la aplicación o la herramienta. Algunos casos de uso habituales son: SQL*Plus local, SQLcl local, SQL*Plus en Cloud Shell o aplicaciones que utilizan carteras SEP.

-

Configurar una conexión de cliente para que SQL*Plus utilice una contraseña de base de datos de IAM.

-

Configurar una conexión de cliente para que SQL*Plus utilice un token de IAM.

-

Acceder a la base de datos mediante un token de base de datos deOracle Cloud Infrastructure IAM utilizando un principal de instancia.

Configuración de una conexión de cliente para SQL*Plus que utilice una contraseña de base de datos de IAM

Puede configurar SQL*Plus para que utilice una contraseña de base de datos de IAM.

Configuración de una conexión de cliente para SQL*Plus que utilice un token de IAM

Puede configurar una conexión de cliente para SQL*Plus que utilice un token de IAM.

TOKEN_AUTH, el usuario de IAM se puede conectar a la instancia de Autonomous AI Database ejecutando el siguiente comando para iniciar SQL*Plus. Puede incluir el propio descriptor de conexión o utilizar el nombre del descriptor del archivo tnsnames.ora.connect /@exampledb_highO:

connect /@(description=

(retry_count=20)(retry_delay=3)

(address=(protocol=tcps)(port=1522)

(host=example.us-phoenix-1.oraclecloud.com))

(connect_data=(service_name=aaabbbccc_exampledb_high.example.oraclecloud.com))

(security=(ssl_server_cert_dn="CN=example.uscom-east-1.oraclecloud.com,

OU=Oracle BMCS US, O=Example Corporation,

L=Redwood City, ST=California, C=US")

(TOKEN_AUTH=OCI_TOKEN)))

El cliente de base de datos ya está configurado para obtener db-token porque TOKEN_AUTH ya está definido, ya sea mediante el archivo sqlnet.ora o en una cadena de conexión. El cliente de base de Datos obtiene db-token y lo firma mediante la clave privada y, a continuación, envía el token a la base de Datos de IA autónoma. Si se ha especificado un nombre de usuario de IAM y una contraseña de base de datos de IAM en lugar de una barra inclinada /, el cliente de base de datos se conectará utilizando la contraseña en lugar de db-token.

Uso del principal de instancia para acceder a Autonomous AI Database con autenticación IAM de Identity and Access Management (en inglés)

Una vez que el usuario ADMIN haya activado IAM en Oracle Cloud Infrastructure en Autonomous AI Database, una aplicación puede acceder a la base del datos a través del token IAM de Oracle Cloud Infrastructure mediante un principal de instancia.

Consulte Acceso a la API de Oracle Cloud Infrastructure con principales de instancia para obtener más información.

Configuración de autenticación de proxy

La autenticación de proxy permite a un usuario de IAM conectarse mediante proxy a un esquema de base de datos para tareas como el mantenimiento de la aplicación.

La autenticación de proxy se suele utilizar para autenticar al usuario real y, a continuación, autorizarlo a utilizar un esquema de base de datos con los privilegios y los roles de esquema para gestionar una aplicación. Alternativas como el uso compartido de la contraseña del esquema de la aplicación se consideran inseguras e impiden auditar qué usuario real ha realizado una acción.

Un caso de uso puede ser un entorno en el que un usuario de IAM con nombre que sea administrador de la base de datos de la aplicación pueda autenticarse mediante sus credenciales y, a continuación, conectarse mediante proxy a un usuario de esquema de base de datos (por ejemplo, hrapp). Esta autenticación permite al administrador de IAM utilizar los privilegios y los de roles hrapp como usuario hrapp para realizar el mantenimiento de la aplicación, y seguir utilizando sus credenciales de IAM para la autenticación. El administrador de base de datos de una aplicación se puede conectar a la base de datos y, a continuación, conectarse mediante proxy a un esquema de aplicación para gestionar este esquema.

Puede configurar la autenticación de proxy para los métodos de autenticación de contraseña y de token.

Configuración de autenticación de proxy para el usuario de IAM

Para configurar la autenticación de proxy para un usuario de IAM, el usuario de IAM ya debe tener una asignación a un esquema global (asignación exclusiva o compartida). También debe estar disponible un esquema de base de datos independiente para que el usuario de IAM pueda conectarse a este mediante proxy.

-

Conéctese a la instancia de la base de datos de IA autónoma como usuario que tenga los privilegios del sistema

ALTER USER. -

Otorgue un permiso para que el usuario de IAM se conecte mediante proxy a la cuenta de usuario de la base de datos local. No se puede hacer referencia a un usuario de IAM en el comando, por lo que se debe crear el proxy entre el usuario global de la base de datos (asignado al usuario de IAM) y el usuario de la base de datos de destino. En el siguiente ejemplo,

hrappes el esquema de base de datos al que se realizará la conexión mediante proxy, ypeterfitch_schemaes el usuario global de base de datos asignado exclusivamente al usuariopeterfitch.ALTER USER hrapp GRANT CONNECT THROUGH peterfitch_schema;

En esta etapa, el usuario de IAM se puede conectar a la instancia de base de datos mediante el proxy. Por ejemplo:

CONNECT peterfitch[hrapp]@connect_string

Enter password: passwordCONNECT [hrapp]/@connect_stringValidación de la autenticación de proxy del usuario de IAM

-

Conéctese a la instancia de la base de datos de IA autónoma como un usuario que tiene los privilegios del sistema

CREATE USERyALTER USER. -

Conéctese al usuario de IAM y ejecute los comandos

SHOW USERySELECT SYS_CONTEXT. Por ejemplo, supongamos que desea comprobar la autenticación de proxy del usuario de IAMpeterfitchcuando se conecta mediante proxy al usuario de base de datoshrapp. Tendrá que conectarse a la base de datos utilizando los diferentes tipos de métodos de autenticación que se muestran aquí, pero la salida de los comandos que ejecute será la misma para todos los tipos.-

Para la autenticación mediante contraseña:

CONNECT peterfitch[hrapp]/password\!@connect_string SHOW USER; --The output should be USER is "HRAPP" SELECT SYS_CONTEXT('USERENV','AUTHENTICATION_METHOD') FROM DUAL; --The output should be "PASSWORD_GLOBAL" SELECT SYS_CONTEXT('USERENV','PROXY_USER') FROM DUAL; --The output should be "PETERFITCH_SCHEMA" SELECT SYS_CONTEXT('USERENV','CURRENT_USER') FROM DUAL; --The output should be "HRAPP" -

Para la autenticación mediante token:

CONNECT [hrapp]/@connect_string SHOW USER; --The output should be USER is "HRAPP " SELECT SYS_CONTEXT('USERENV','AUTHENTICATION_METHOD') FROM DUAL; --The output should be "TOKEN_GLOBAL" SELECT SYS_CONTEXT('USERENV','PROXY_USER') FROM DUAL; --The output should be "PETERFITCH_SCHEMA" SELECT SYS_CONTEXT('USERENV','CURRENT_USER') FROM DUAL; --The output should be "HRAPP"

-

Uso de un enlace de base de datos con usuarios autenticados de IAM

Puede utilizar un enlace para conectarse desde una instancia de la base de datos de IA autónoma a otra como usuario de IAM de Oracle Cloud Infrastructure.

Puede utilizar una base de datos de usuario conectado o un enlace de base de datos de usuario fijo para conectarse a una base de datos de IA autónoma como usuario deOracle Cloud Infrastructure IAM.

Note:

El enlace de base de datos del usuario actual no está soportado para la conexión a una base de datos autónoma de IA como usuario de IAM de Oracle Cloud Infrastructure.-

Enlace de base de datos de usuario conectado: para un enlace de base de datos de usuario conectado, un usuario de IAM debe estar asignado a un esquema en la base de datos de origen y en la de destino conectado mediante un enlace de base de datos. Puede utilizar un verificador de contraseña de base de datos o un token de base de datos de IAM para utilizar un enlace de base de datos de usuario conectado.

-

Enlace de base de datos de usuario fijo: se puede crear un enlace de base de datos de usuario fijo mediante un usuario de base de datos o un usuario de IAM. Al utilizar un usuario de IAM como enlace de base de datos de usuario fijo, el usuario de IAM debe tener una asignación de esquema en la base de datos de destino. El usuario de IAM para un enlace de base de datos solo se puede configurar con un verificador de contraseña.

Desactivación del proceso de autenticación en Autonomous AI Database de Identity and Access Management (IAM)

Describe los pasos para desactivar el acceso del usuario para la base de datos de IA autónoma de IAM para la autenticación externa.

ALTER SYSTEM, como se muestra a continuación:ALTER SYSTEM RESET IDENTITY_PROVIDER_TYPE SCOPE=BOTH;

Si también desea actualizar la base de datos de contenedores autónoma o base de datos de IA autónoma de IAM desde el recurso, puede que deba eliminar o modificar el grupo de IAM y las políticas que haya configurado para permitir el acceso a IAM desde esos recursos.

Notas para el uso de herramientas de la base de datos de IA autónoma con autenticación del servicio Identity and Access Management (IAM)

Proporciona notas para utilizar las herramientas de la base de datos de IA autónoma con autentificación de IAM activada.

- Oracle APEX no está soportado para usuarios de IAM con Autonomous AI Database. Consulte Acceso a Oracle Application Express Administration Services para acceder a información sobre el uso de usuarios de bases de datos normales con Autonomous AI Database.

-

Database Actions is not supported for IAM users with Autonomous AI Database. Consulte la sección sobre la activación de acceso del usuario a Database Actions para ver información sobre el uso de usuarios de bases de datos normales con Autonomous AI Database.