Conexión a Oracle Cloud Infrastructure GoldenGate mediante una IP privada

Visión general

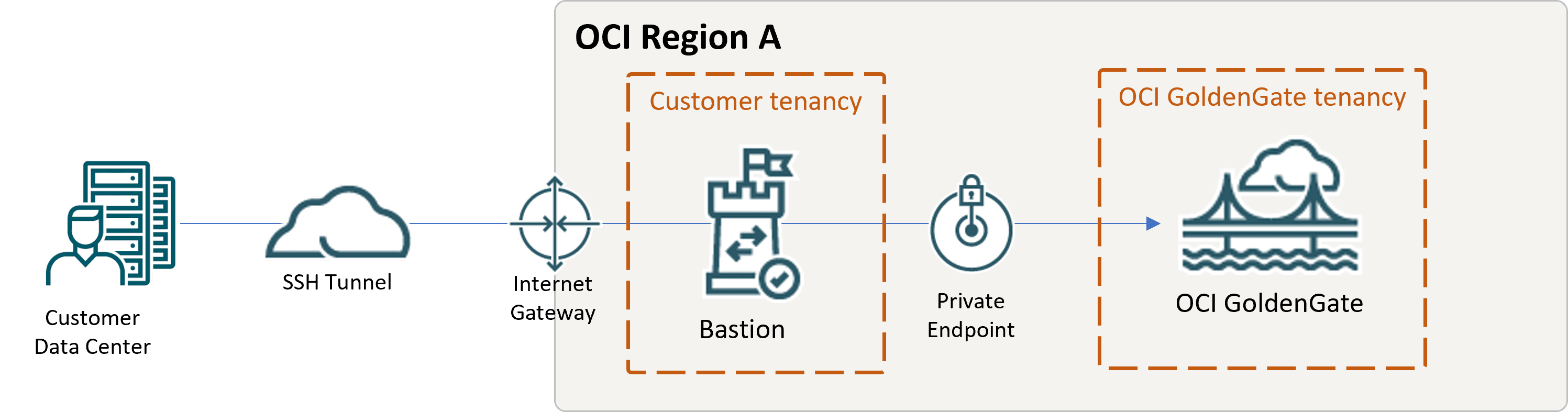

Solo se puede acceder a OCI GoldenGate mediante un punto final privado desde la red de OCI o a través de un host bastión que proteja el acceso a los recursos de OCI. Si bien en este ejemplo de inicio rápido se utiliza OCI Bastion, es posible que utilice su propio bastión. Este inicio rápido incluye ambas opciones, por lo que puede elegir la que mejor se adapte a sus necesidades.

Descripción de la ilustración qs-bastion.png

Antes de empezar

Para continuar, debe tener lo siguiente:

- Una prueba gratuita o una cuenta de Oracle Cloud Infrastructure de pago

- Acceso a OCI GoldenGate

- Un despliegue de OCI GoldenGate en una subred privada y sin un punto final público

- Para OCI Bastion:

- Acceso al servicio

- Acceso a OCI Bastion o a su propio bastión en OCI Compute

- Para su propio bastión en OCI Compute:

- Acceso a OCI Compute

- Subredes públicas y privadas configuradas en cada dominio de disponibilidad

Note:

Oracle recomienda crear una subred pública independiente únicamente para los hosts bastión a fin del control de seguridad que la lista adecuada esté asignada al host correcto.

Opción A: uso de OCI Bastion

Puede utilizar el OCI Bastion o un bastión propio. En este ejemplo se utiliza OCI Bastion.

- Crear un bastión. Asegúrese de que:

- Utilice la misma VCN que el despliegue y la subred de OCI GoldenGate de destino.

Note:

La subred puede ser la misma que el despliegue de OCI GoldenGate o una que tenga acceso a la subred de OCI GoldenGate. - Incluya las direcciones IP de las máquinas utilizadas para conectarse a OCI Bastion en la lista de permitidos de bloque de CIDR.

- Utilice la misma VCN que el despliegue y la subred de OCI GoldenGate de destino.

- Cree una sesión de reenvío de puertos SSH.

- En Dirección de IP, introduzca la IP privada del despliegue de OCI GoldenGate. Puede encontrar la IP privada en la página Detalles del despliegue.

- En Puerto, introduzca

443. - En Agregar clave SSH, proporcione el archivo de clave pública del par para la sesión que se utilizará para la sesión.

- Después de crear la sesión, en el menú Acciones (tres puntos) de esta sesión, seleccione Copiar comando SSH.

- Pegue el comando en un editor de texto y, a continuación, sustituya los marcadores de posición

<privateKey>y<localPort>por la ruta de acceso a la clave privada y al puerto 443. - Ejecute el comando mediante la interfaz de línea de comandos para crear el túnel.

- Abra un explorador web y vaya a

https://localhost.

Note:

- Asegúrese de agregar una regla de entrada para el host Bastion en la lista de seguridad de la subred privada. Más información.

- Si encuentra el siguiente mensaje de error,

{"error":"invalid_redirect_uri","error_description":"Client xxdeploymentgoldengateusphoenix1ocioraclecloudcom_APPID requested an invalid redirect URL: https://localhost/services/adminsrvr/v2/authorization. ECID: cvSDu0r7B20000000"}a continuación, debe agregar una entrada en el archivo de hosts de la máquina cliente para asignar 127.0.0.1 al FQDN de despliegue. Por ejemplo:

127.0.0.1 xx.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com

Incidencias conocidas

Error de URL de redirección no válido al intentar acceder a un despliegue activado para IAM mediante una IP

Al intentar acceder a un despliegue activado para IAM mediante la dirección IP del despliegue, aparece el siguiente error:

{"error":"invalid_redirect_uri","error_description":"Client

xxxxxxxx1ocioraclecloudcom_APPID requested an invalid redirect URL: https://192.x.x.x/services/adminsrvr/v2/authorization. ECID:

xxxx"}Solución alternativa: puede realizar una de las siguientes acciones:

Opción 1: agregue la dirección IP de despliegue a la aplicación de dominio de identidad. Para realizar este cambio, debe formar parte del grupo de usuarios asignado a la aplicación.

- En el menú de navegación de Oracle Cloud, seleccione Identidad y seguridad y, a continuación, en Identidad, haga clic en Dominios.

- Seleccione su dominio en la lista Dominios.

- En el menú de recursos Dominio de identidad del dominio, seleccione Oracle Cloud Services.

- Seleccione la aplicación en la lista de Oracle Cloud Services. Por ejemplo, Aplicación GGS INFRA para ID de despliegue:

<deployment OCID>. - En la página de la aplicación, en Configuración OAuth, haga clic en Editar configuración OAuth.

- En URL de redirección, introduzca la URL de consola del despliegue con la IP del despliegue en lugar del dominio. Por ejemplo:

https://<deployment-ip>/services/adminsrvr/v2/authorization. - Guarde los cambios.

127.0.0.1 al FQDN de despliegue (sustituya <region> por la región adecuada). Por ejemplo:

127.0.0.1 xx.deployment.goldengate.<region>.oci.oraclecloud.com