Acerca de la configuración de políticas y grupos de usuarios

Oracle NoSQL Database Cloud Service utiliza Oracle Cloud Infrastructure Identity and Access Management (IAM) para proporcionar acceso seguro a Oracle Cloud. Oracle Cloud Infrastructure IAM permite crear cuentas de usuario y proporcionar a los usuarios permiso para inspeccionar, leer, utilizar o gestionar tablas.

La forma de gestionar usuarios, grupos y grupos dinámicos de Oracle NoSQL Database Cloud Service depende de si su cuenta o arrendamiento en la nube se ha actualizado para utilizar los dominios de identidad de Oracle Cloud Infrastructure Identity and Access Management (IAM). Es fácil determinar cuándo se ha actualizado el arrendamiento de OCI para que utilice los dominios de identidad de Identity and Access Management (IAM).

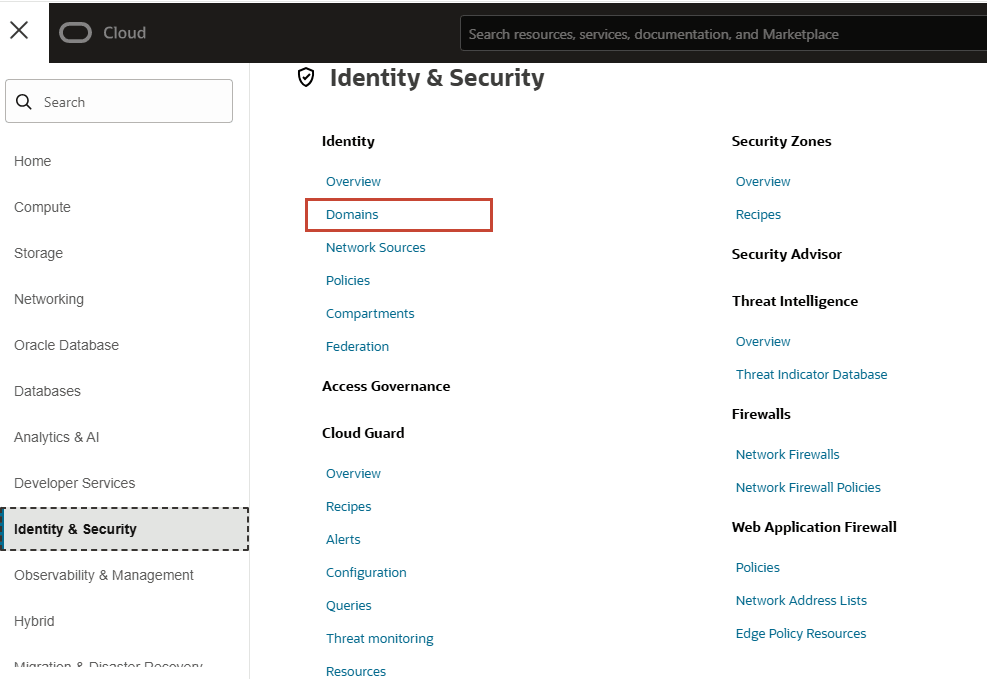

A continuación se muestra la consola de OCI para el arrendamiento con dominio de identidad.

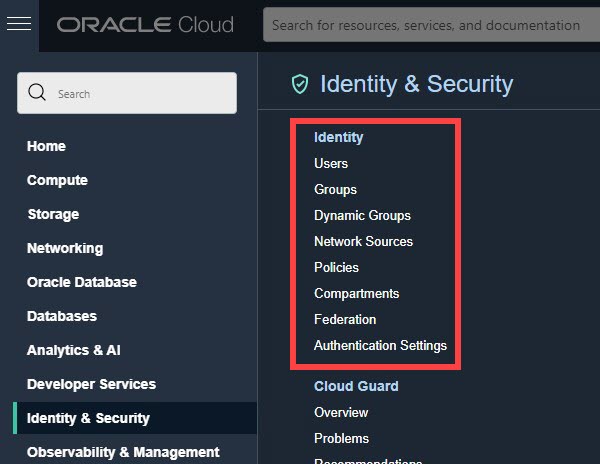

A continuación se muestra la consola de OCI para el arrendamiento sin dominio de identidad.

Para obtener más información, consulte ¿Tiene acceso a dominios de identidad?

Configuración de Usuarios, Grupos, Grupos Dinámicos y Políticas mediante Identity and Access Management

Oracle NoSQL Database Cloud Service utiliza Oracle Cloud Infrastructure Identity and Access Management (IAM) para proporcionar acceso seguro a Oracle Cloud. Oracle Cloud Infrastructure IAM le permite crear cuentas de usuario y proporcionar a los usuarios permiso para inspeccionar, leer, utilizar o gestionar tablas.

Si se está autenticando como principal de usuario (mediante la clave de firma de API), consulte Configuración de usuarios, grupos y políticas. Como alternativa, si se está autenticando como entidad de instancia o entidad de recurso, consulte Configuración de políticas y grupos dinámicos.

Configuración de usuarios, grupos y políticas

- Inicie sesión en la cuenta en la nube como administrador de cuentas en la nube.

- En la consola de Oracle Cloud Infrastructure, agregue un usuario o más.

- Elija una de las siguientes opciones según su arrendamiento (ya sea que tenga dominios de identidad o no):

- Arrendamiento con dominios de identidad: realice lo siguiente:

- Abra el menú de navegación y seleccione Identity & Security.

- En Identidad, seleccione Dominios. Esto abre la página Dominios.

- Seleccione el filtro Compartimento junto a Filtros aplicados. Seleccione el compartimento en la lista desplegable y seleccione Aplicar filtro.

- Seleccione el dominio de identidad en la que desea trabajar y En el separador Gestión de usuarios, vaya a la sección Usuarios.

- Arrendamiento sin dominios de identidad: abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Usuarios.

- Arrendamiento con dominios de identidad: realice lo siguiente:

- Seleccione Crear.

- Introduzca los detalles sobre el usuario y seleccione Crear.

- Elija una de las siguientes opciones según su arrendamiento (ya sea que tenga dominios de identidad o no):

- En la consola de Oracle Cloud Infrastructure, cree un grupo de OCI.

- Elija una de las siguientes opciones según su arrendamiento (ya sea que tenga dominios de identidad o no):

- Arrendamiento con dominios de identidad: realice lo siguiente:

- Abra el menú de navegación y seleccione Identity & Security.

- En Identidad, seleccione Dominios. Esto abre la página Dominios.

- Seleccione el filtro Compartimento junto a Filtros aplicados. Seleccione el compartimento en la lista desplegable y seleccione Aplicar filtro.

- Seleccione el dominio de identidad en la que desea trabajar y En el separador Gestión de usuarios, desplácese hacia abajo hasta la sección Grupos.

- Arrendamiento sin dominios de identidad: abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Grupos.

- Arrendamiento con dominios de identidad: realice lo siguiente:

- Seleccione Crear grupo.

- Introduzca detalles acerca del grupo. Por ejemplo, si va a crear una política que proporcione a los usuarios permisos para gestionar completamente las tablas de Oracle NoSQL Database Cloud Service, puede asignar un nombre al grupo nosql_service_admin (o similar) e incluir una descripción breve como "Usuarios con permisos para configurar y gestionar tablas de Oracle NoSQL Database Cloud Service en Oracle Cloud Infrastructure" (o similar).

- Seleccione Crear.

- Elija una de las siguientes opciones según su arrendamiento (ya sea que tenga dominios de identidad o no):

- Cree una política que ofrezca a los usuarios que pertenecen a un grupo de OCI permisos de acceso específicos a las tablas o compartimentos de Oracle NoSQL Database Cloud Service.

- Abra el menú de navegación y seleccione Identity & Security.

- En Identidad, seleccione Políticas.

- Seleccione el filtro Compartimento junto a Filtros aplicados. Seleccione el compartimento en la lista desplegable y seleccione Aplicar filtro.

- Seleccione Crear política.

Para obtener más información y ejemplos, consulte Referencias de políticas y Sentencias de política típicas para gestionar tablas.

Si no sabe cómo funcionan las políticas, consulte Cómo funcionan las políticas.

- Para gestionar y utilizar tablas NoSQL mediante los SDK de Oracle NoSQL Database Cloud Service, el usuario debe configurar las claves de API. Consulte Autenticación para conectarse a Oracle NoSQL Database.

Note:

Los usuarios federados también pueden gestionar y usar tablas de Oracle NoSQL Database Cloud Service. Para ello, necesita que el administrador de servicio configure la federación en Oracle Cloud Infrastructure Identity and Access Management. Consulte Federación con proveedores de identidad.Los usuarios que pertenecen a cualquiera de los grupos mencionados en la sentencia de política obtienen su nuevo permiso al conectarse a la consola.

Configuración de políticas y grupos dinámicos

- Inicie sesión en la cuenta en la nube como administrador de cuentas en la nube.

- En la consola de Oracle Cloud Infrastructure, cree un grupo dinámico.

- Elija una de las siguientes opciones según su arrendamiento (ya sea que tenga dominios de identidad o no):

- Arrendamiento con dominios de identidad:

- Abra el menú de navegación y seleccione Identity & Security.

- En Identidad, seleccione Dominios. Esto abre la página Dominios.

- Seleccione el filtro Compartimento junto a Filtros aplicados. Seleccione el compartimento en la lista desplegable y seleccione Aplicar filtro.

- Seleccione el dominio de identidad en la que desea trabajar y seleccione el separador Grupos dinámicos.

- Arrendamiento sin dominios de identidad: abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Grupos dinámicos.

- Arrendamiento con dominios de identidad:

- Seleccione Crear grupo dinámico e introduzca un nombre, una descripción y una regla, o bien utilice Rule Builder para agregar una regla.

- Seleccione Crear.

Los recursos que cumplen los criterios de reglas son miembros del grupo dinámico. Al definir una regla para un grupo dinámico, tenga en cuenta a qué recurso se le dará acceso a otros recursos. Algunos ejemplos de creación de reglas:

- Una regla de coincidencia para las funciones:

ALL {resource.type = 'fnfunc',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Esta regla implica que cualquier tipo de recurso denominadofnfuncen el compartimento especificado (con el ID especificado anteriormente) es miembro del grupo dinámico.Note:

Consulte Tipos de recursos para obtener más información sobre los diferentes tipos de recursos. - Una regla al agregar instancias para los principales de instancia:

ALL { instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Esta regla implica que cualquier instancia con el ID de compartimento especificado anteriormente es miembro del grupo dinámico.

- Una regla al utilizar API Gateway con funciones:

ALL {resource.type = 'ApiGateway',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Esta regla implica que cualquier tipo de recurso denominado

ApiGatewayen el compartimento especificado (con el ID especificado anteriormente) es miembro del grupo dinámico. - Una regla al utilizar Container Instances:

ALL {resource.type = 'computecontainerinstance', resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Esta regla implica que cualquier tipo de recurso denominado

computecontainerinstanceen el compartimento especificado (con el ID especificado anteriormente) es miembro del grupo dinámico.

- Una regla de coincidencia para las funciones:

Note:

La herencia no se aplica a los grupos dinámicos. Al utilizar políticas de acceso de IAM, la política de un compartimento principal se aplica automáticamente a todos los compartimentos secundarios. Este no es el caso cuando se utilizan grupos dinámicos. Debe mostrar cada compartimento del grupo dinámico por separado para que el compartimento cumpla los requisitos.Ejemplo: regla de coincidencia para funciones para compartimentos principal-secundario:ALL {resource.type = 'fnfunc', ANY{resource.compartment.id = '<parent-compid>', resource.compartment.id = '<child-compid1>', resource.compartment.id = '<child-compid2>', ...}} - Elija una de las siguientes opciones según su arrendamiento (ya sea que tenga dominios de identidad o no):

- Escriba sentencias de política para el grupo dinámico para permitir el acceso a los recursos de Oracle Cloud Infrastructure.

- En la consola de Oracle Cloud Infrastructure, seleccione Identidad y seguridad y seleccione Políticas.

- Seleccione el filtro Compartimento junto a Filtros aplicados. Seleccione el compartimento en la lista desplegable y seleccione Aplicar filtro.

- Para escribir políticas para un grupo dinámico, seleccione Crear política e introduzca un nombre y una descripción.

- Utilice el Creador de política para crear una política. La sintaxis general de definir una política se muestra a continuación:

Allow <subject> to <verb> <resource-type> in <location> where <conditions>- Sintaxis del asunto: uno o más grupos separados por comas por su nombre o su OCID.

- Verbos: los valores son inspeccionar, leer, utilizar o gestionar.

- resource-type: tipo de recurso individual, tipo de recurso de familia (como nosql-family) o todos los recursos.

- compartimento: una ruta de compartimento o compartimento único por nombre u OCID

Ejemplo: esta política permite al grupo dinámiconosql_applicationel acceso de usofnfuncen el recurso del compartimentoUATnosql.allow dynamic-group nosql_application to use fnfunc in compartment UATnosqlEjemplo: esta política permite al grupo dinámico

nosql_applicationel accesomanageen el recurso de familianosql-familydel compartimentoUATnosql. - Seleccione Crear. Consulte Gestión de políticas para más información sobre las políticas.