Configurar dos dispositivos de gestor de claves en la nube CipherTrust de Thales en OCI, crear un cluster entre ellos y configurar uno como autoridad de certificación

Introducción

Las organizaciones buscan cada vez más un mayor control sobre sus claves criptográficas en el panorama actual centrado en la nube para cumplir con los requisitos de seguridad, cumplimiento y soberanía de datos. Thales CipherTrust Cloud Key Manager (CCKM) ofrece una solución centralizada para gestionar secretos y claves de cifrado en entornos híbridos y multinube, incluido Oracle Cloud Infrastructure (OCI). Una característica clave de esta arquitectura es el soporte para retener su propia clave (HYOK), lo que le permite mantener un control completo sobre sus claves de cifrado incluso cuando utiliza servicios en la nube de terceros.

En este tutorial se muestra la configuración completa de dos dispositivos Thales CCKM en OCI, entre los que se incluyen:

- Despliegue de dos instancias de CCKM.

- Crear un cluster de alta disponibilidad entre ellos.

- Configurar uno de los dispositivos como autoridad de certificación (CA) para emitir y gestionar certificados internos.

Al final de este tutorial, dispondrá de un entorno CCKM sólido y escalable que admite casos de uso clave, como Traiga su propia clave (BYOK), HYOK y gestión centralizada del ciclo de vida de las claves. Esta configuración es ideal para las empresas que desean ampliar su control clave a la nube y, al mismo tiempo, cumplir con los más altos estándares de seguridad de datos.

Nota: En este tutorial, los términos Thales CipherTrust Cloud Key Manager (CCKM) y Thales CipherTrust Manager se utilizan indistintamente. Ambos se refieren al mismo producto.

Objetivos

- Tarea 1: Revisar la infraestructura de red virtual en la nube (VCN) de OCI.

- Tarea 2: Despliegue el primer dispositivo CCKM de Thales.

- Tarea 3: Realice la configuración inicial en el primer dispositivo CCKM de Thales.

- Tarea 4: Despliegue el segundo dispositivo CCKM de Thales y realice la configuración inicial en el CCKM.

- Tarea 5: Revisar la conexión entre la conexión de intercambio de tráfico remoto (RPC) de los dispositivos CCKM de Thales.

- Tarea 6: Configurar DNS.

- Tarea 7: Configure el primer dispositivo CCKM de Thales como autoridad de certificación (CA).

- Tarea 8: Crear un proveedor de cloud service (CSR) para ambos dispositivos CCKM de Thales y firmarlos por la CA.

- Tarea 9: Configurar clusters de dispositivos CCKM de Thales.

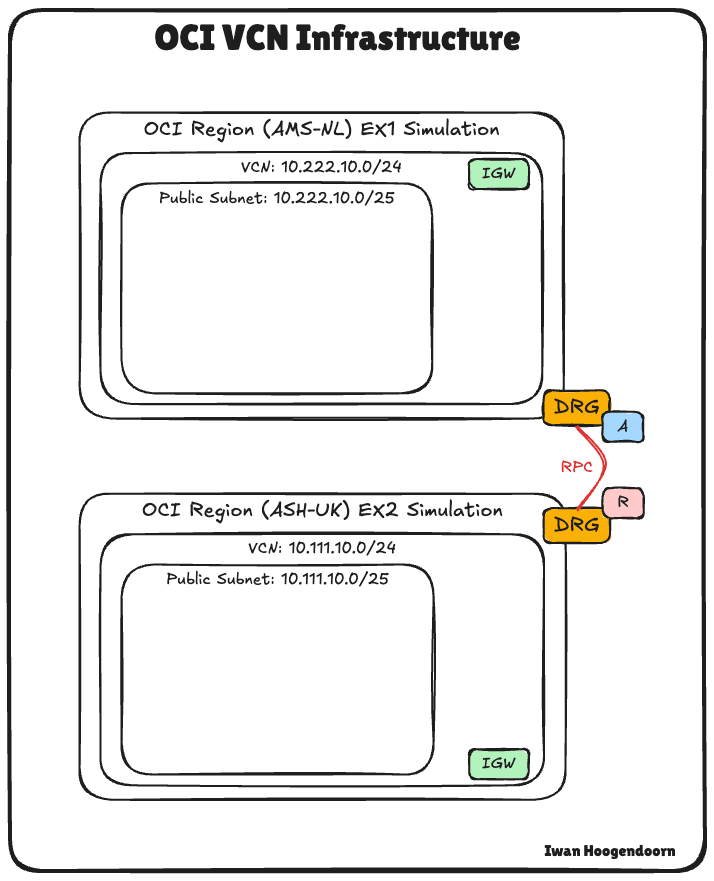

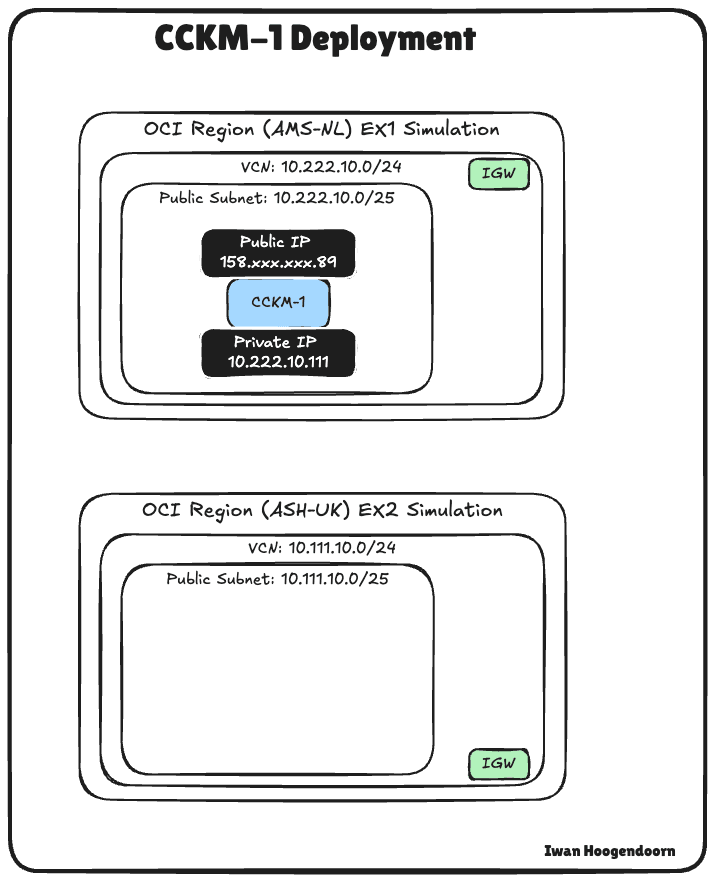

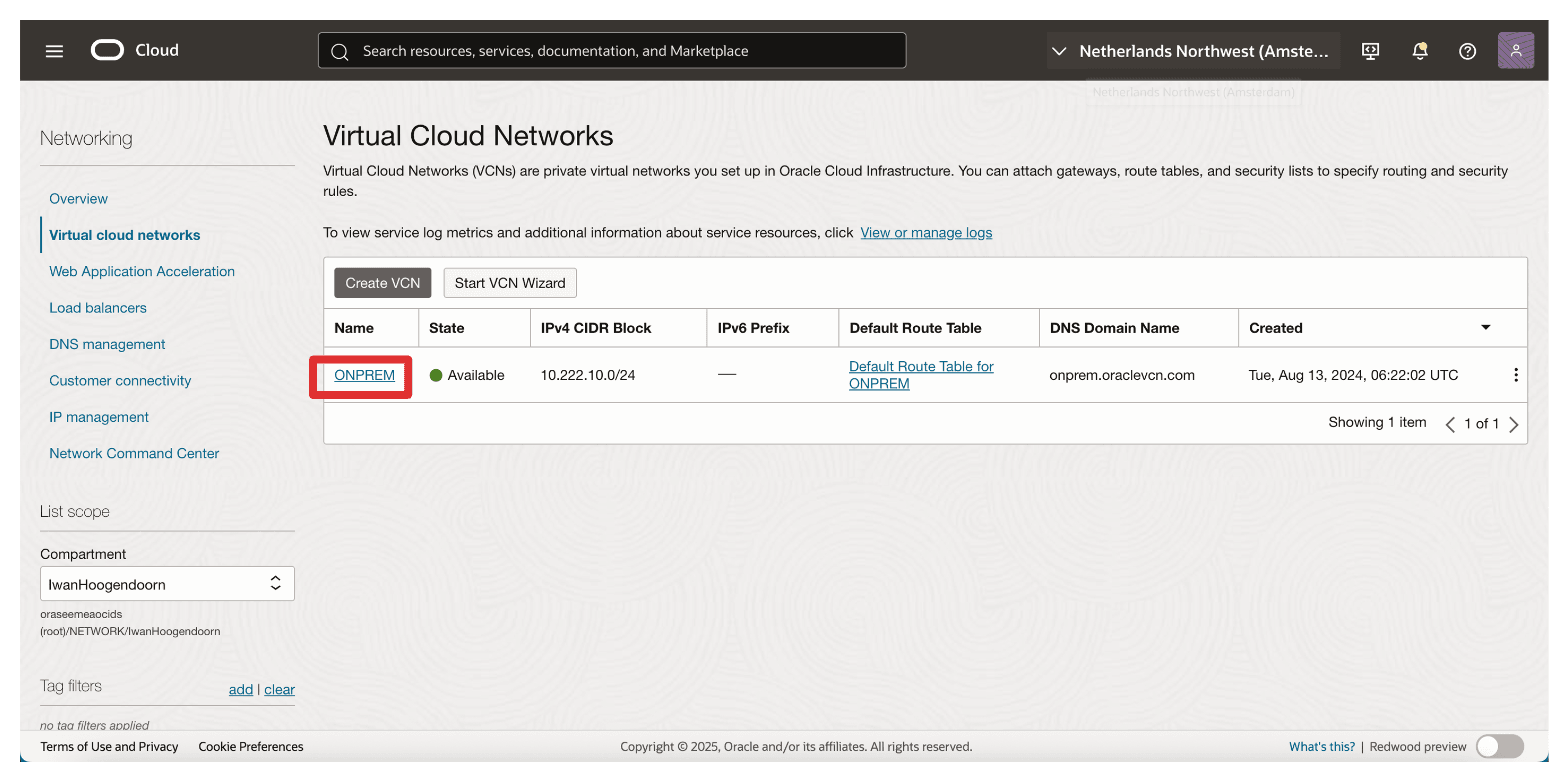

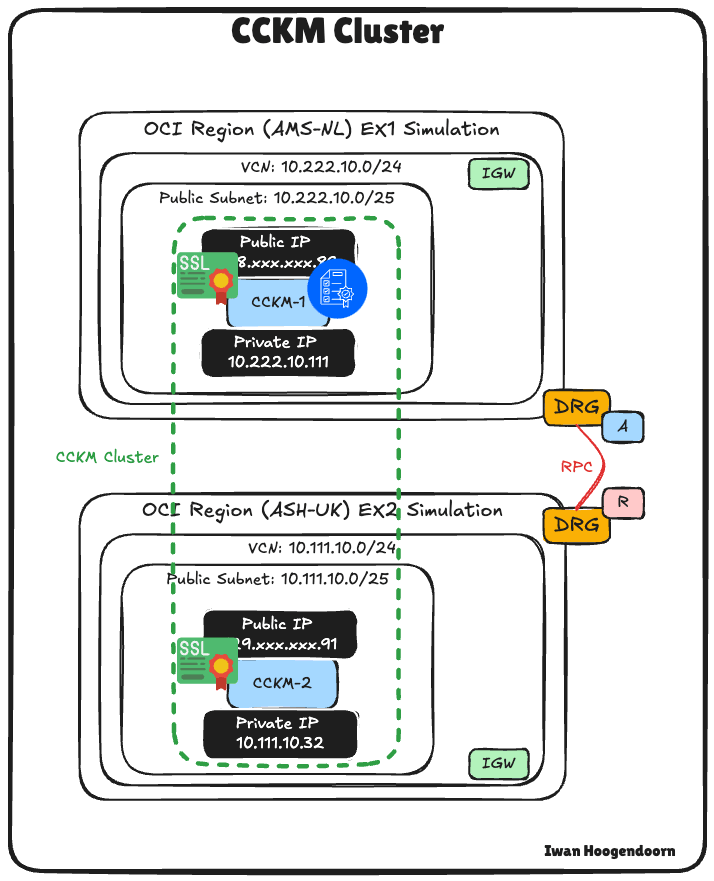

Tarea 1: Revisión de la infraestructura de redes virtuales en la nube (VCN) de OCI

Antes de desplegar los dispositivos CCKM de Thales, es esencial comprender la arquitectura de red de OCI subyacente que los soportará.

En esta configuración, se utilizan dos VCN independientes:

- Una VCN se encuentra en la región OCI de Ámsterdam (AMS).

- La segunda VCN está en la región de OCI Ashburn (ASH).

Estas dos regiones están conectadas a través de una RPC, lo que permite una comunicación segura y de baja latencia entre los dispositivos CCKM en todas las regiones. Esta conectividad entre regiones es esencial para la alta disponibilidad, redundancia y agrupación en clusters de los CCKM.

Los dispositivos CCKM se desplegarán en subredes públicas dentro de cada VCN para este tutorial. Este enfoque simplifica el acceso inicial y la gestión a través de Internet, por ejemplo, a través de SSH o la interfaz web. Sin embargo, es importante tener en cuenta que las mejores prácticas en entornos de producción consisten en desplegar estos dispositivos en subredes privadas y gestionar el acceso a través de un host bastión o un servidor Stepstone (saltar). Esto reduce la exposición de los dispositivos a la red pública de Internet y se alinea con una postura de red más segura.

Desplegaremos los CCKM dentro de esta configuración de VCN revisada en la siguiente tarea.

Tarea 2: Despliegue del primer dispositivo CCKM de Thales

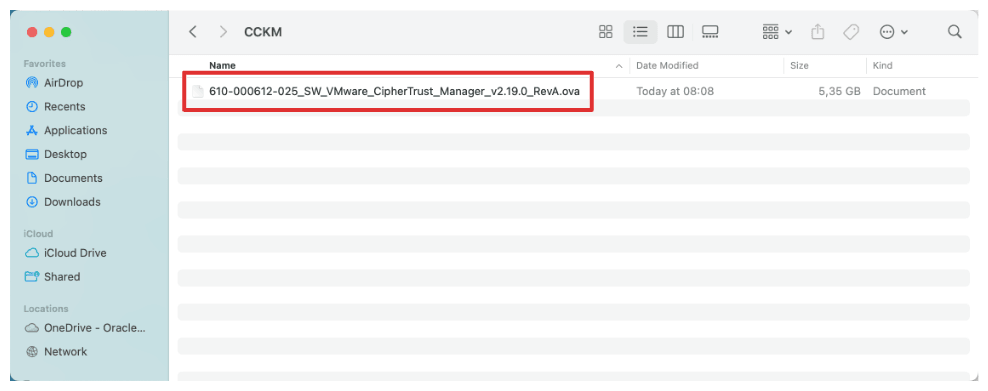

Antes de desplegar el primer dispositivo CCKM de Thales, debemos asegurarnos de que la imagen necesaria esté disponible en OCI.

Aunque la documentación oficial de Thales suele recomendar abrir un caso de soporte para obtener una URL de OCI Object Storage para importar directamente la imagen CCKM en OCI, utilizaremos un método alternativo.

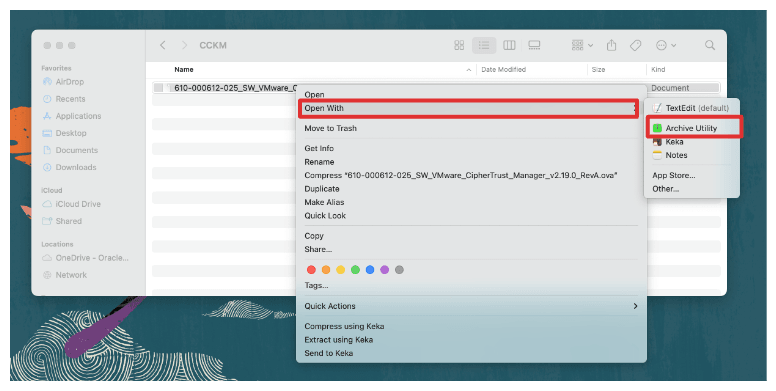

Hemos recibido un archivo 610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA.ova local de Thales. En lugar de utilizar la URL proporcionada, haremos lo siguiente:

- Extraiga el archivo

.vmdkdel archivo.ova. - Cargue el archivo

.vmdken un cubo de OCI Object Storage. - Cree una imagen personalizada en OCI desde el archivo

.vmdk. - Desplegue la instancia de CCKM mediante esta imagen personalizada.

Este método nos proporciona un control completo sobre el proceso de importación de imágenes y es especialmente útil en escenarios de despliegue personalizados o con espacio aéreo.

-

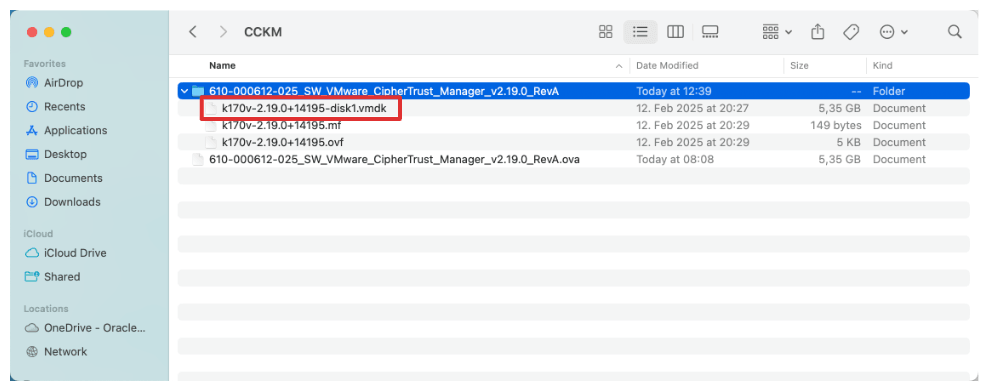

Guarde el archivo

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA.ovadentro de una nueva carpeta en el disco local.

-

Extraiga el archivo

.ova.

-

Observe el archivo

.vmdkde la carpeta extraída.

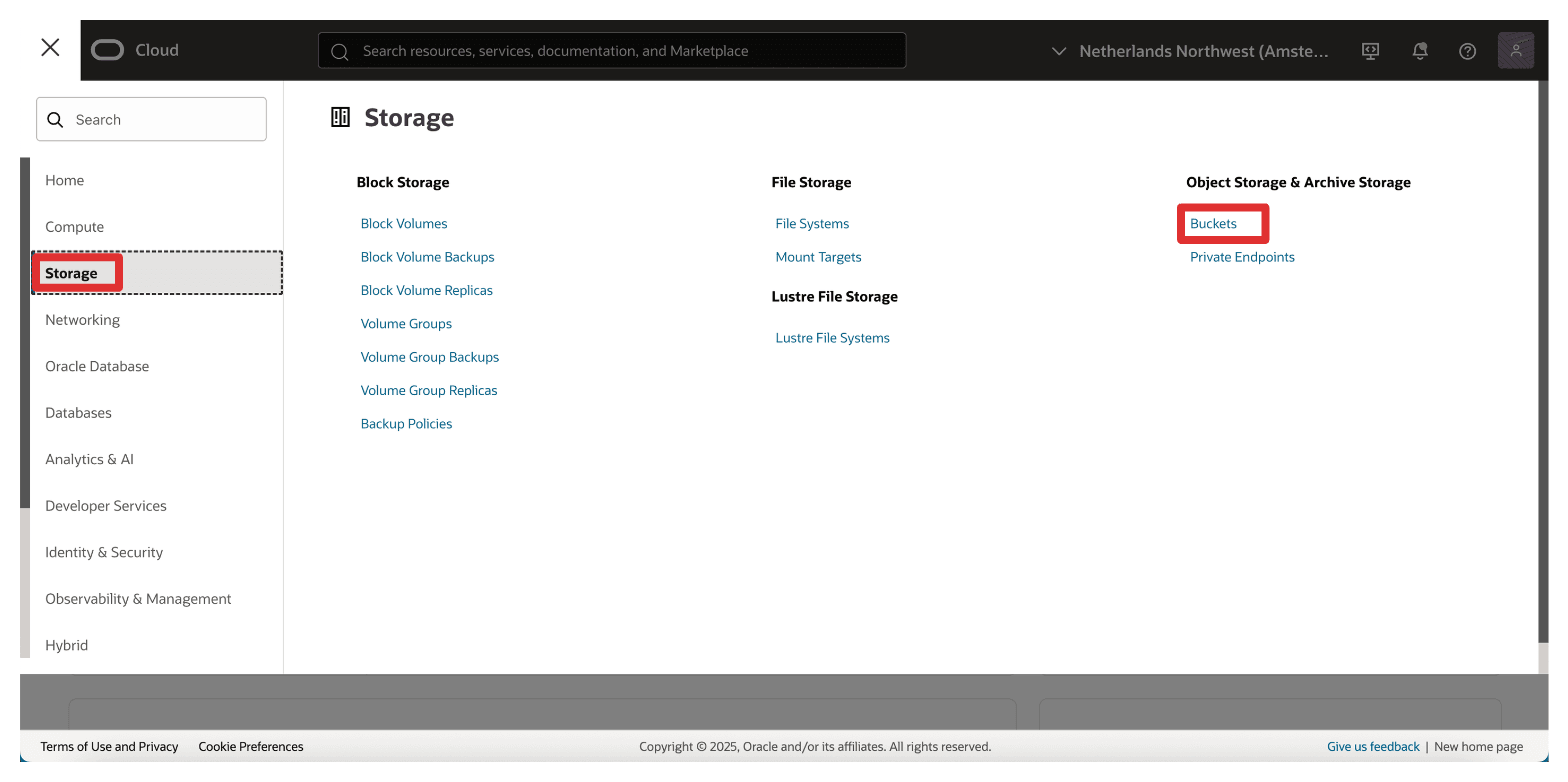

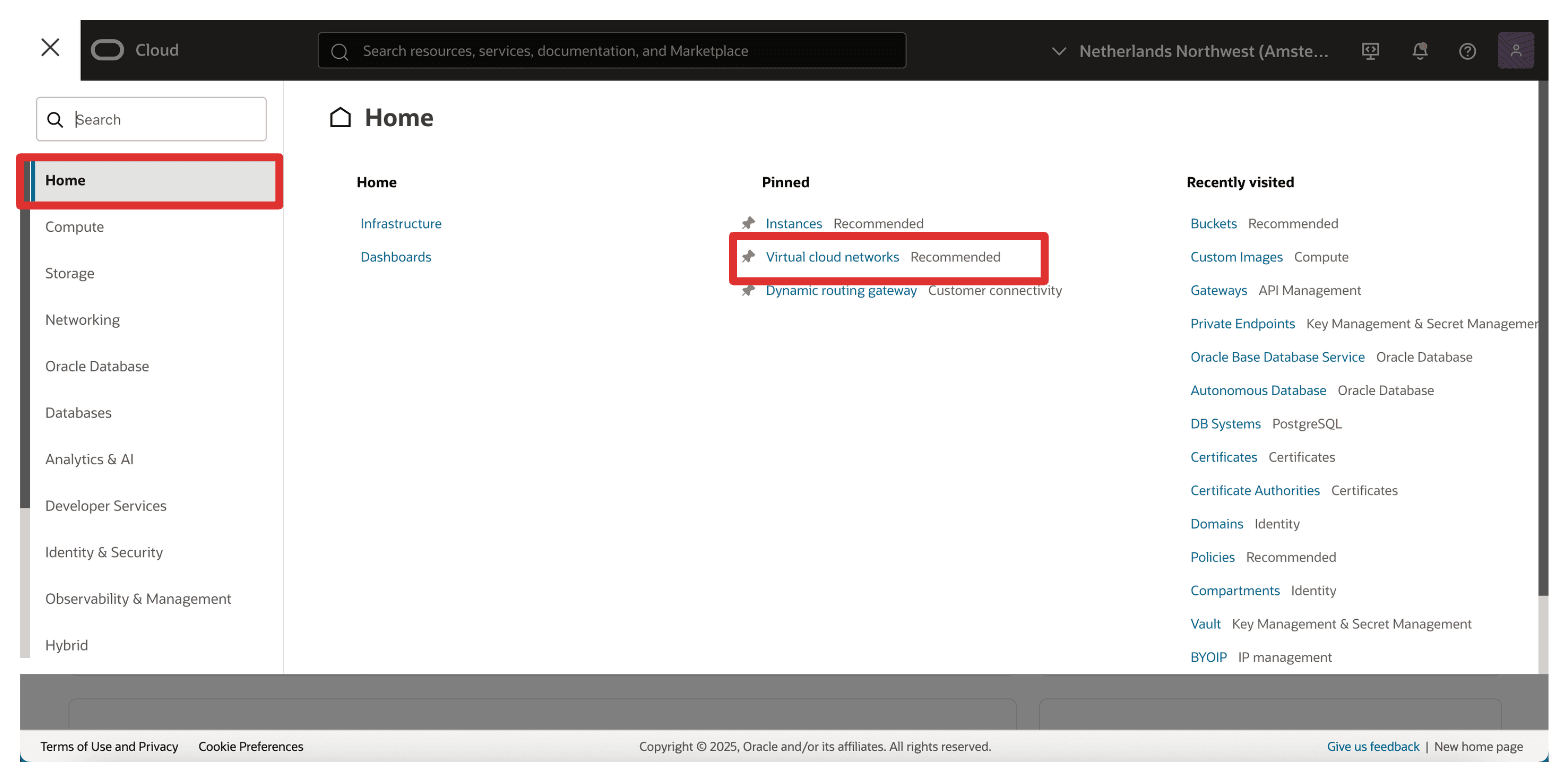

Con la infraestructura de red de OCI, estamos listos para desplegar el primer dispositivo CCKM de Thales en la región de Ámsterdam (AMS). Conéctese a la consola de OCI.

-

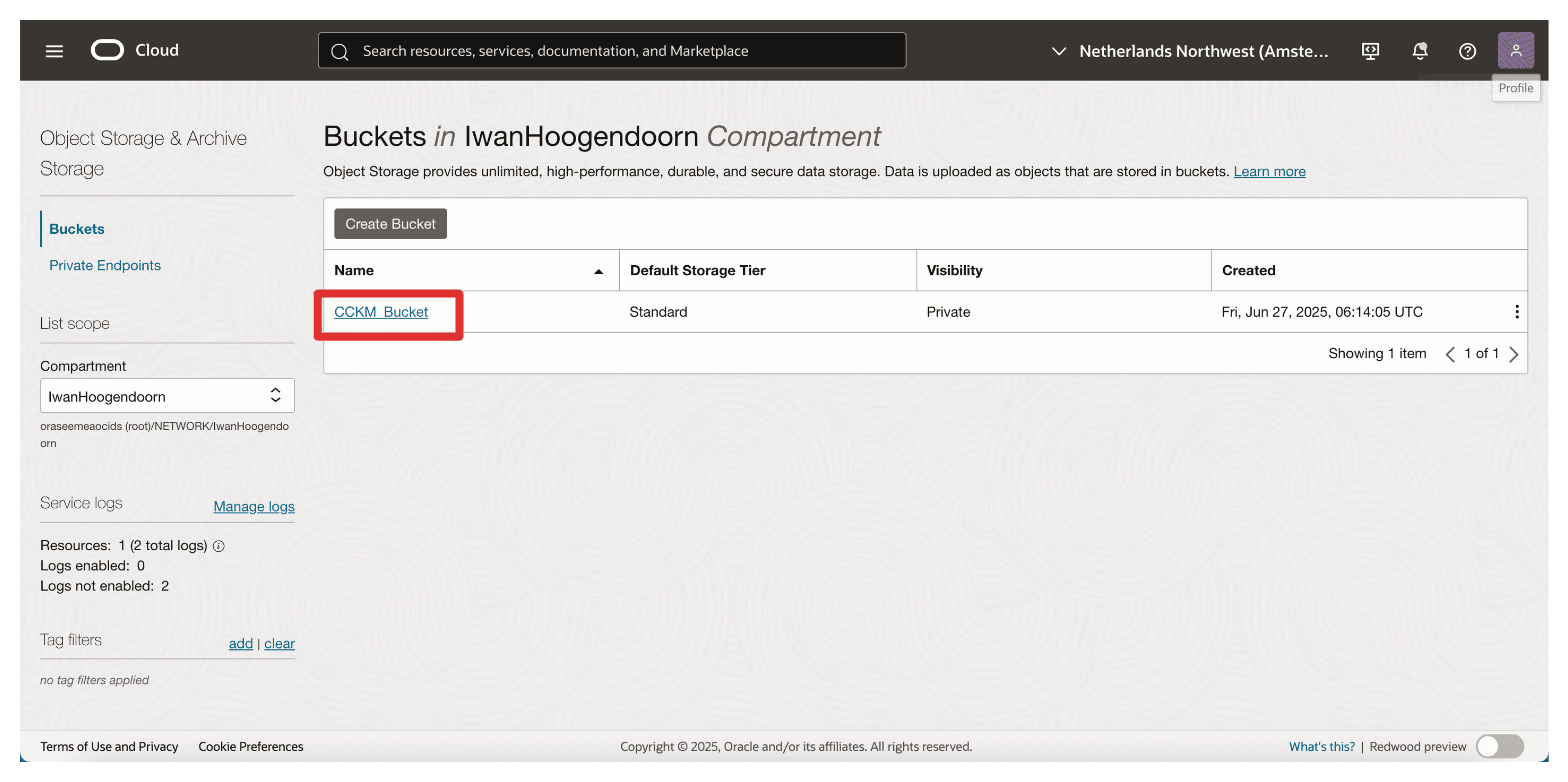

Vaya a Almacenamiento, Almacenamiento de objetos y haga clic en Buckets.

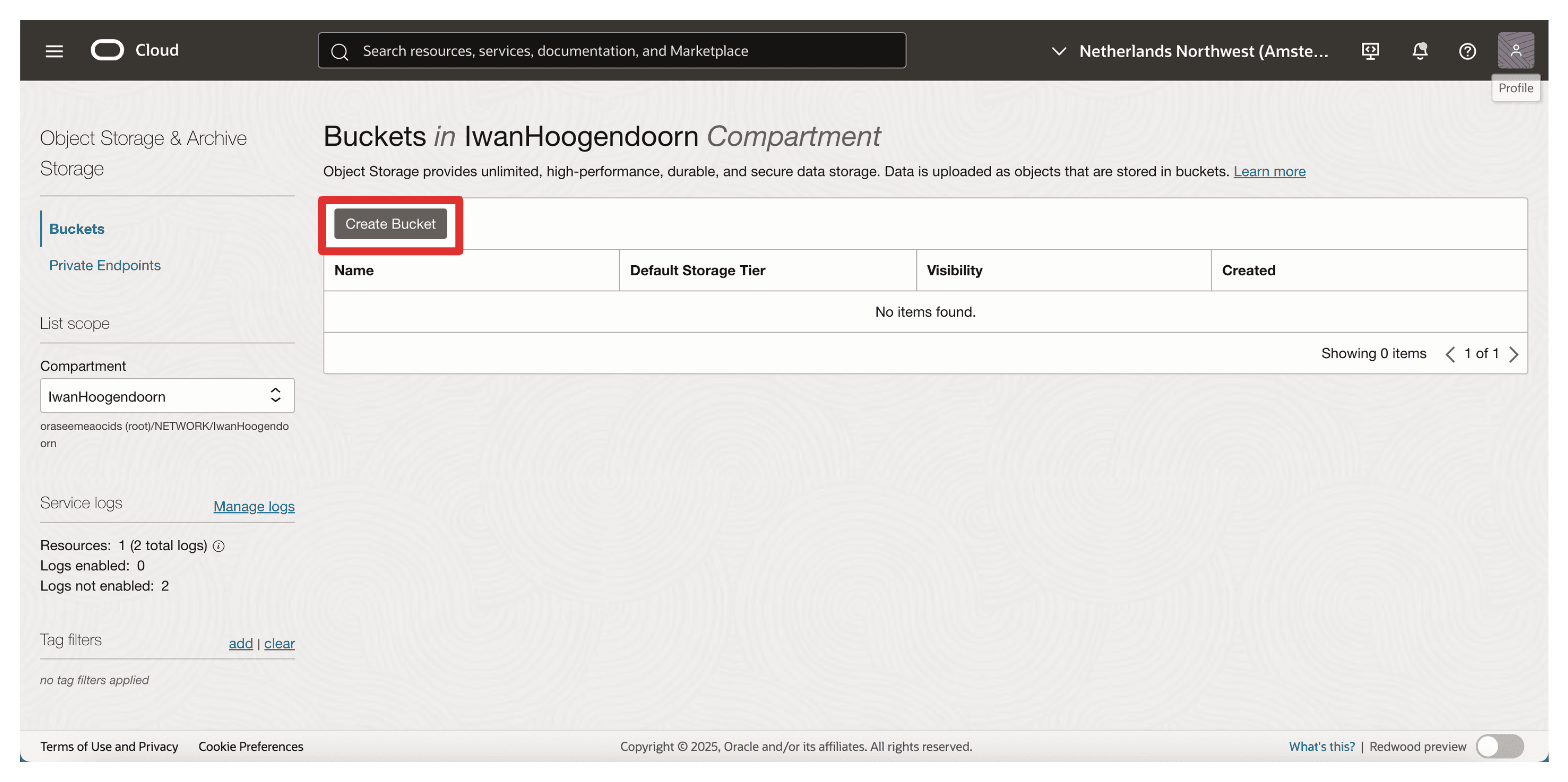

-

Asegúrese de que está en el compartimento correcto y haga clic en Crear cubo.

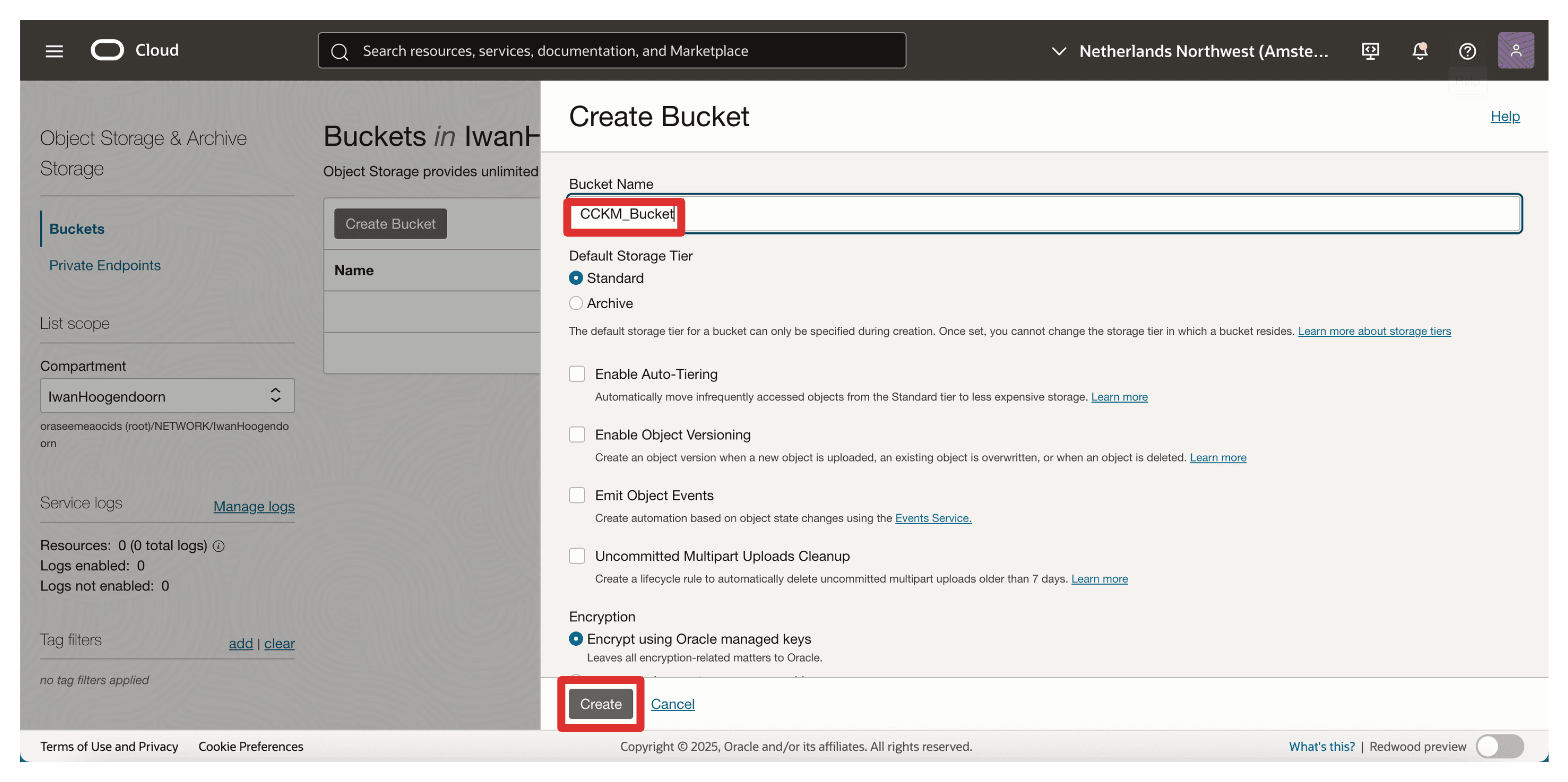

-

Introduzca la siguiente información y haga clic en Crear para finalizar.

- Nombre de cubo: introduzca

CCKM_Bucket. - Storage Tier (Nivel de almacenamiento): seleccione Standard (default).

- Deje todos los demás valores por defecto (a menos que se necesiten políticas de cifrado o acceso para su caso de uso).

- Nombre de cubo: introduzca

-

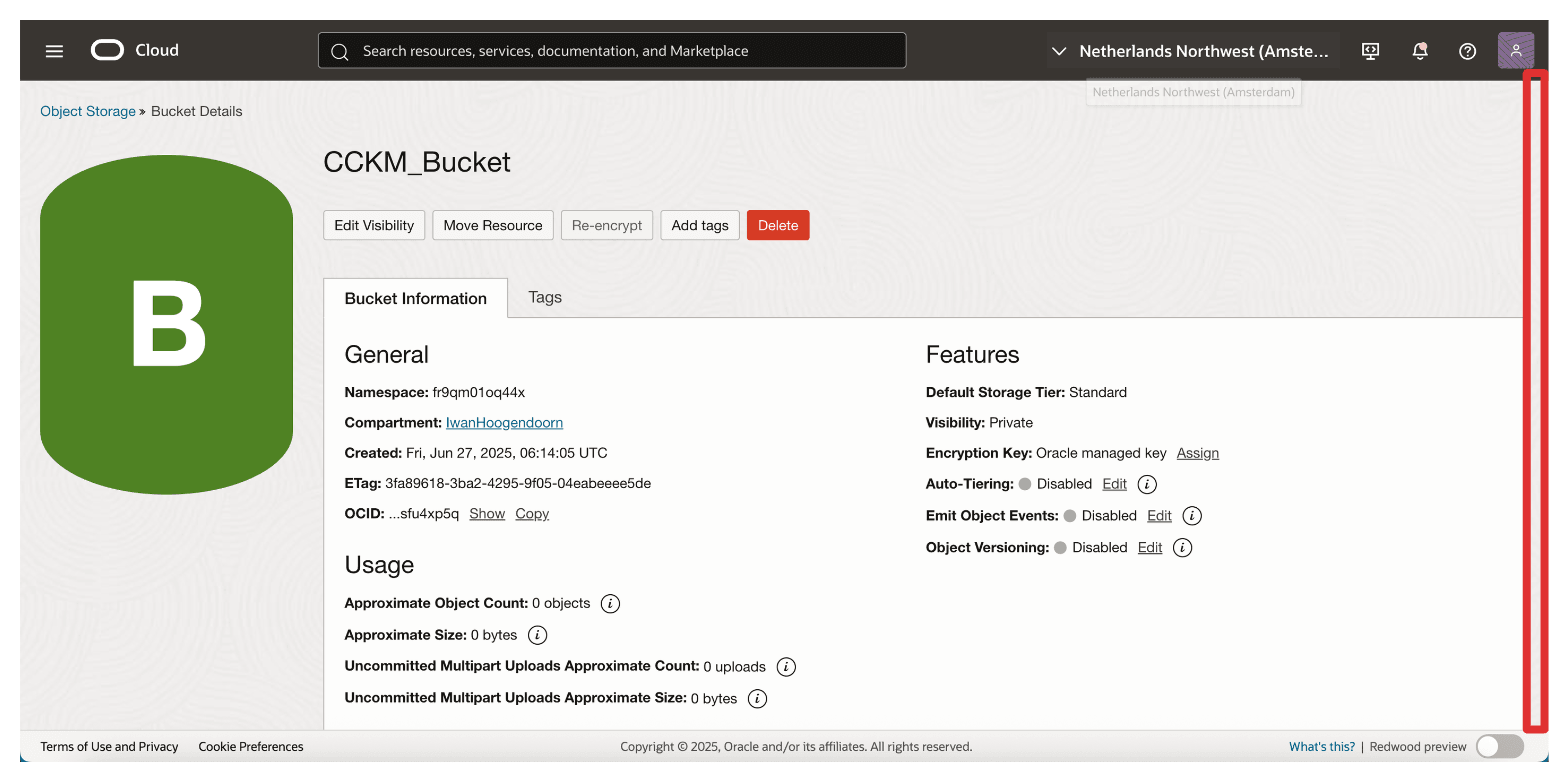

Haga clic en el cubo de OCI Object Storage recién creado.

-

Desplazar hacia abajo.

-

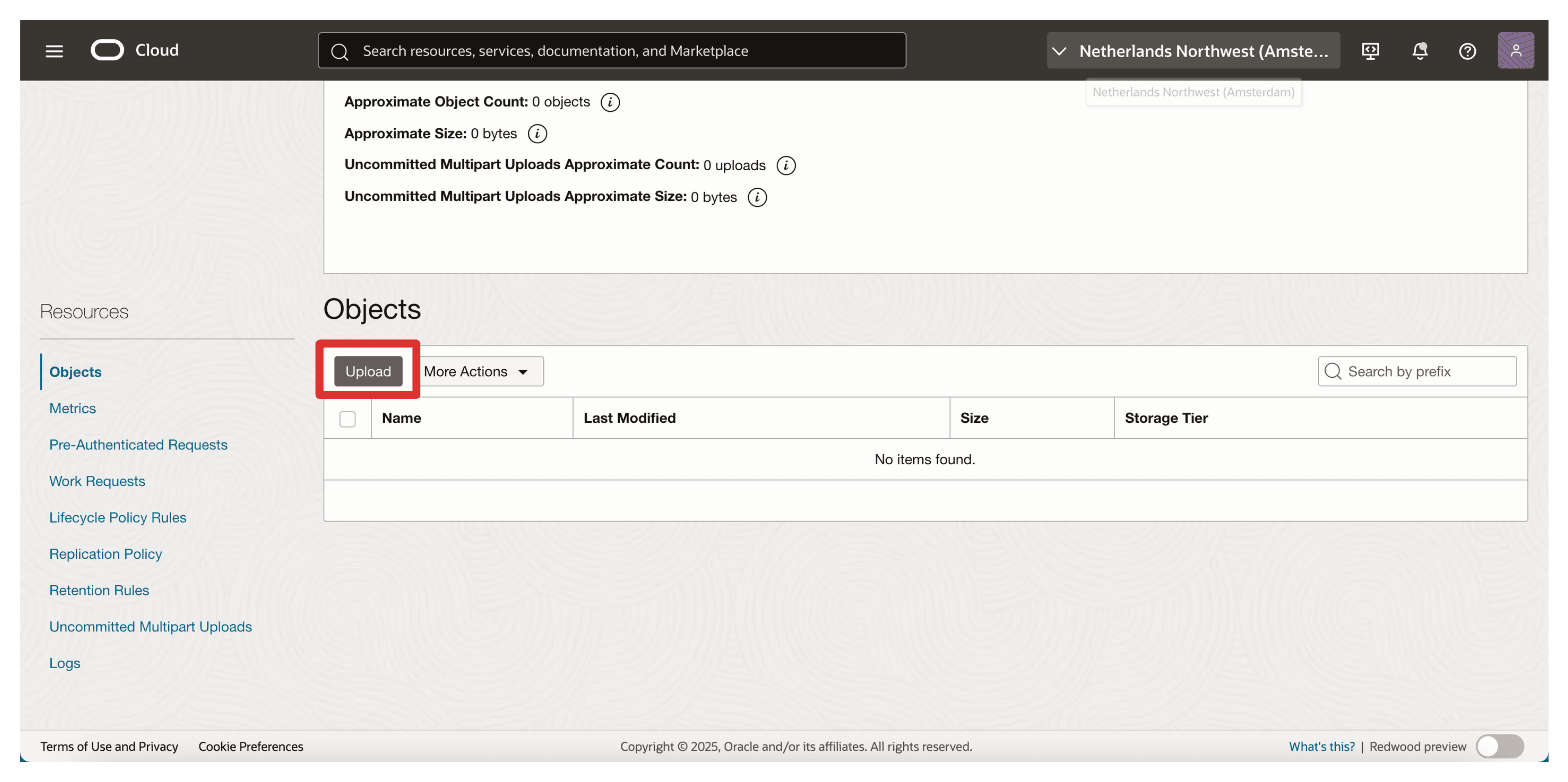

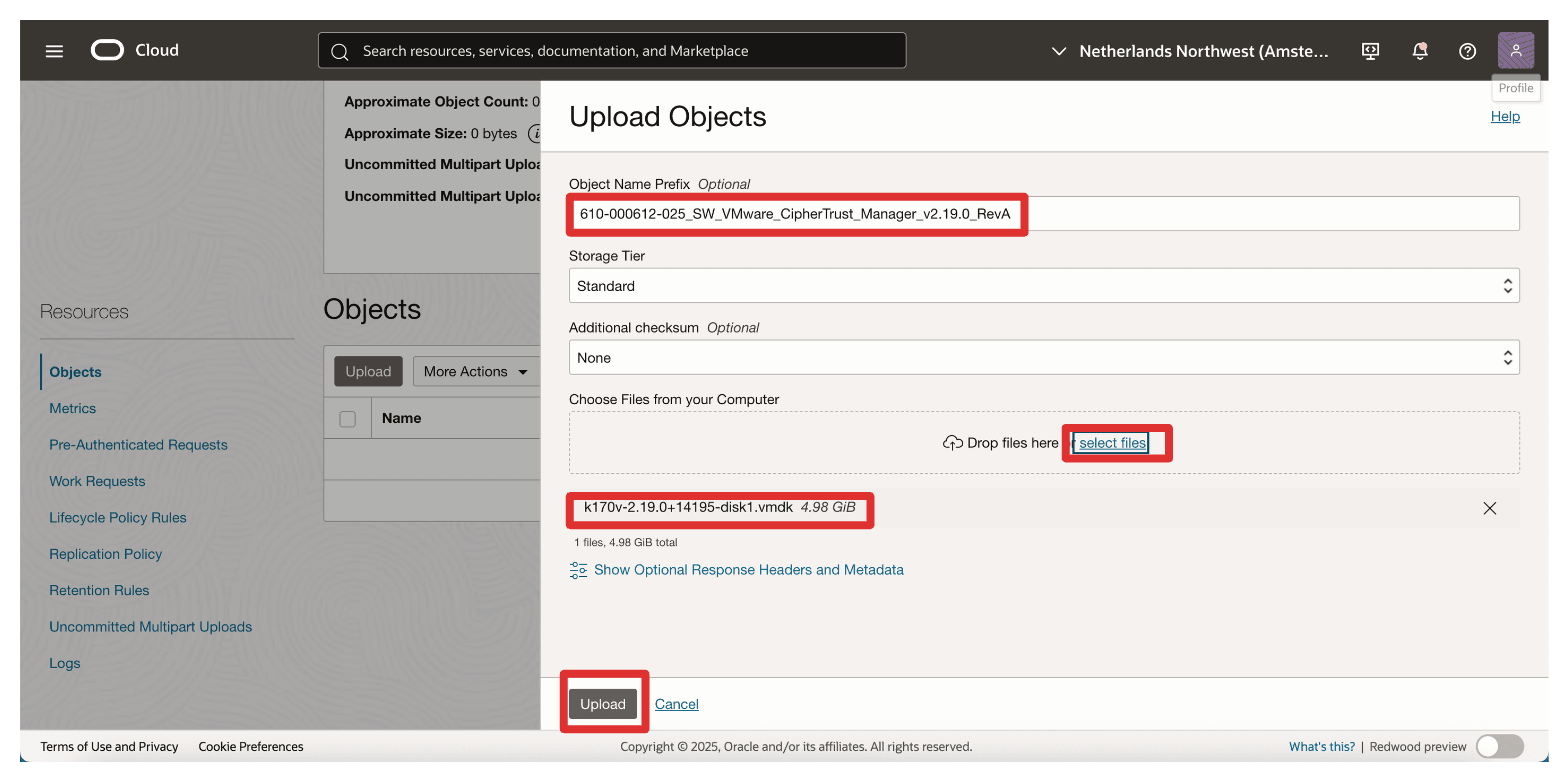

Haga clic en Cargar.

-

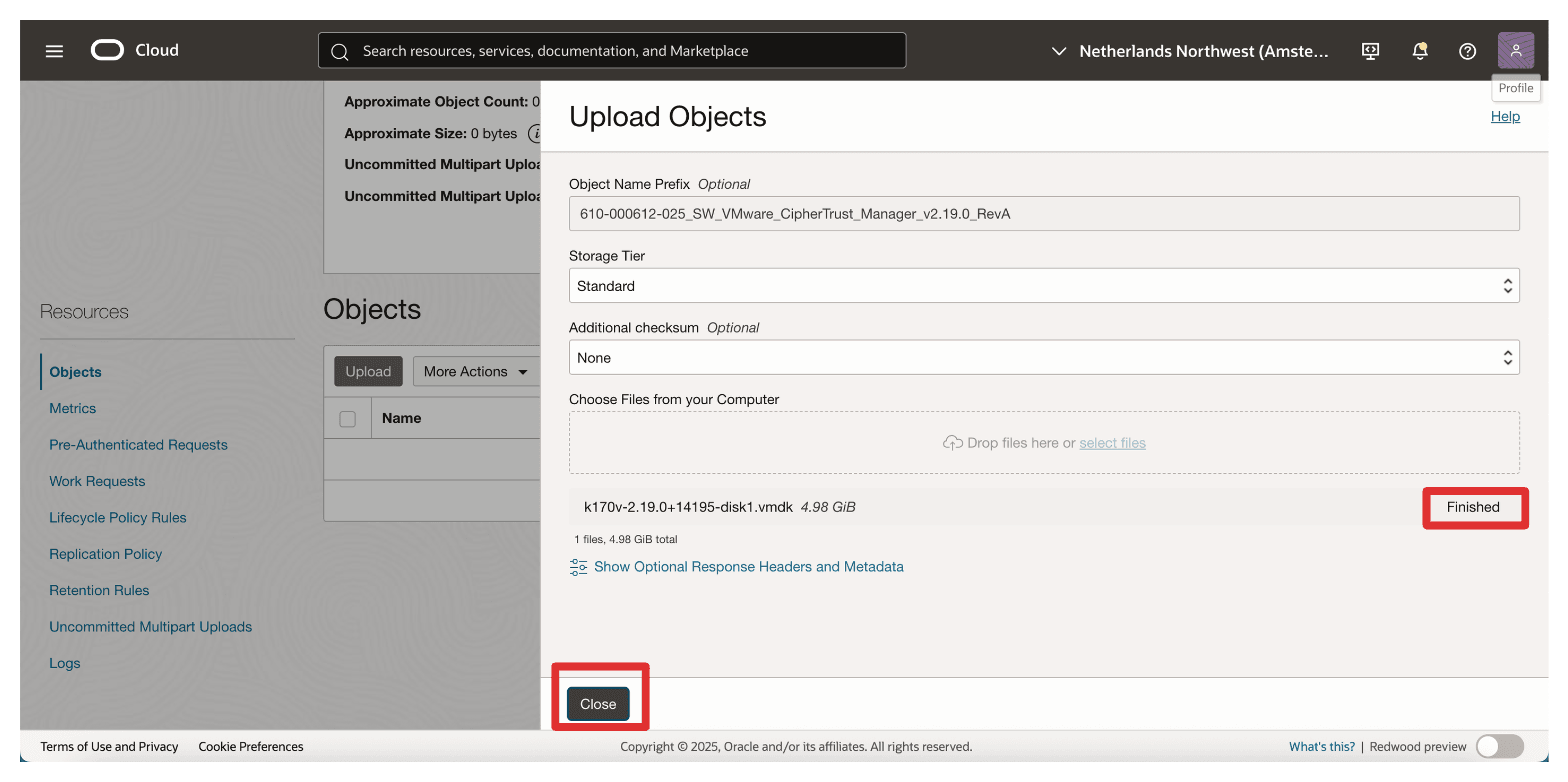

Introduzca la siguiente información.

- En Prefijo de nombre de objeto, introduzca

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA. - Deje los demás valores por defecto.

- Seleccione el archivo

.vmdk(por ejemplo,k170v-2.19.0+14195-disk1.vmdk) en la máquina local y haga clic en Cargar y espere a que se complete el proceso.

- En Prefijo de nombre de objeto, introduzca

-

Cuando haya terminado la carga, haga clic en Cerrar.

-

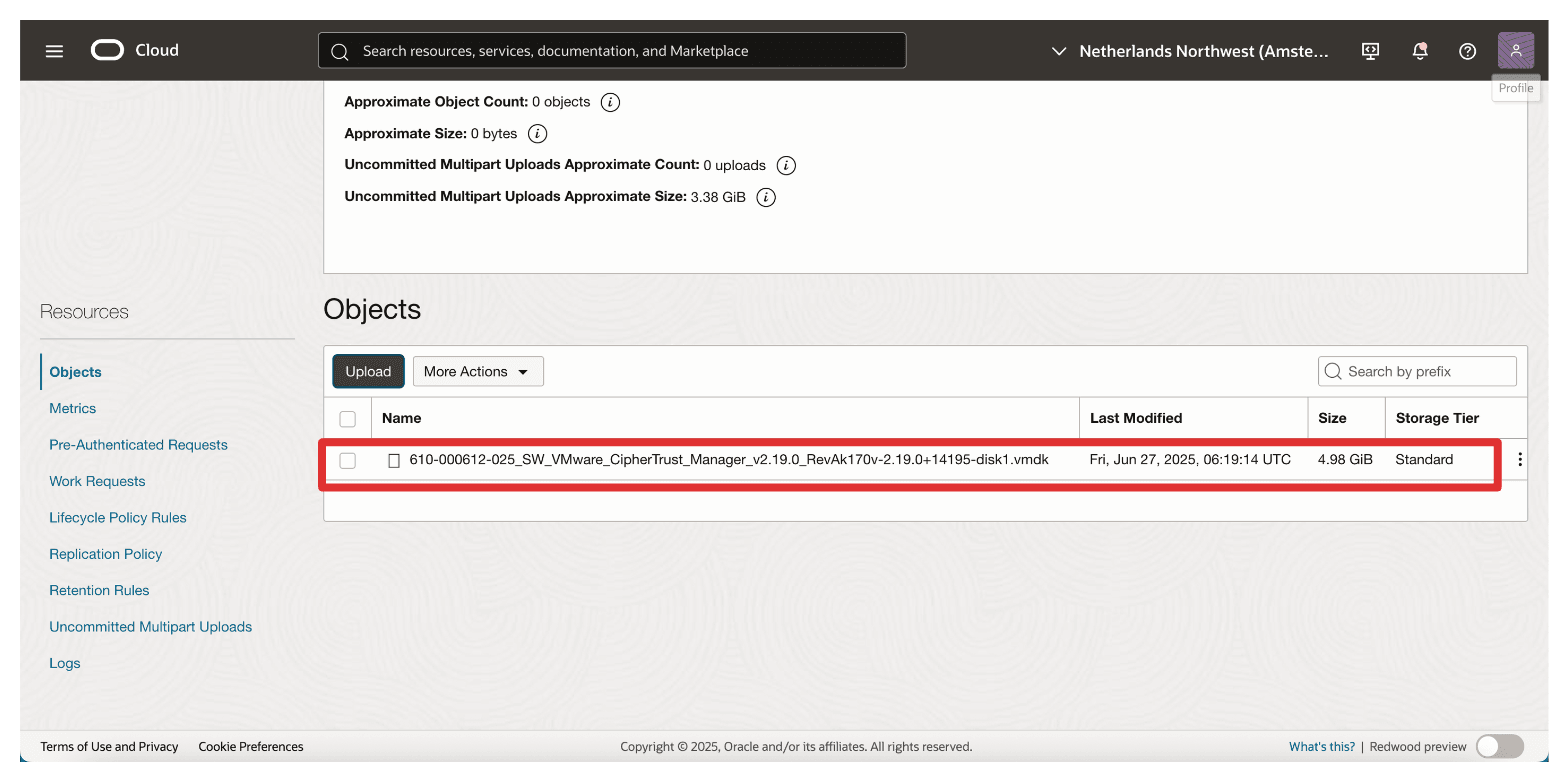

Observe que se carga el archivo

.vmdk.

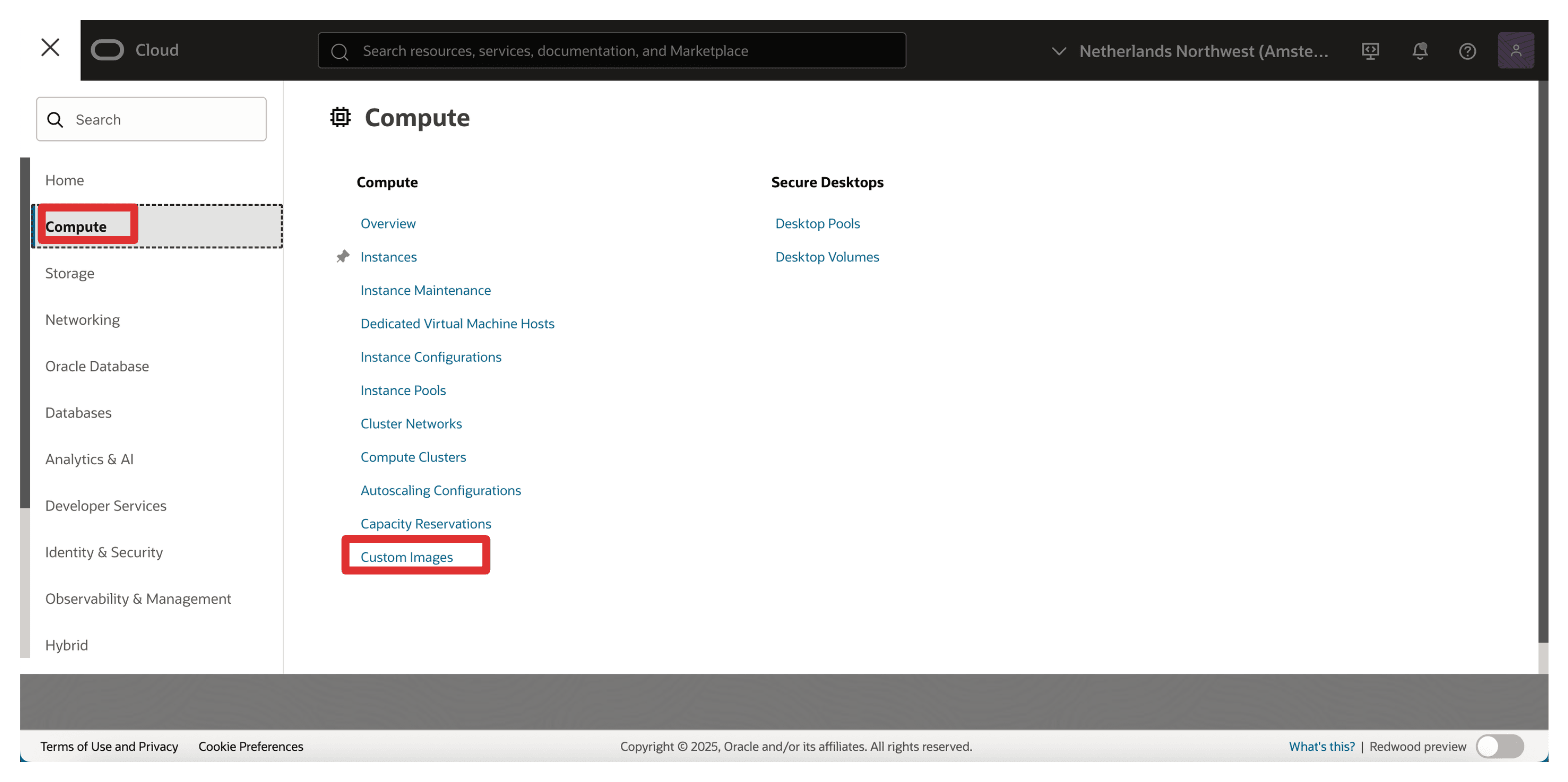

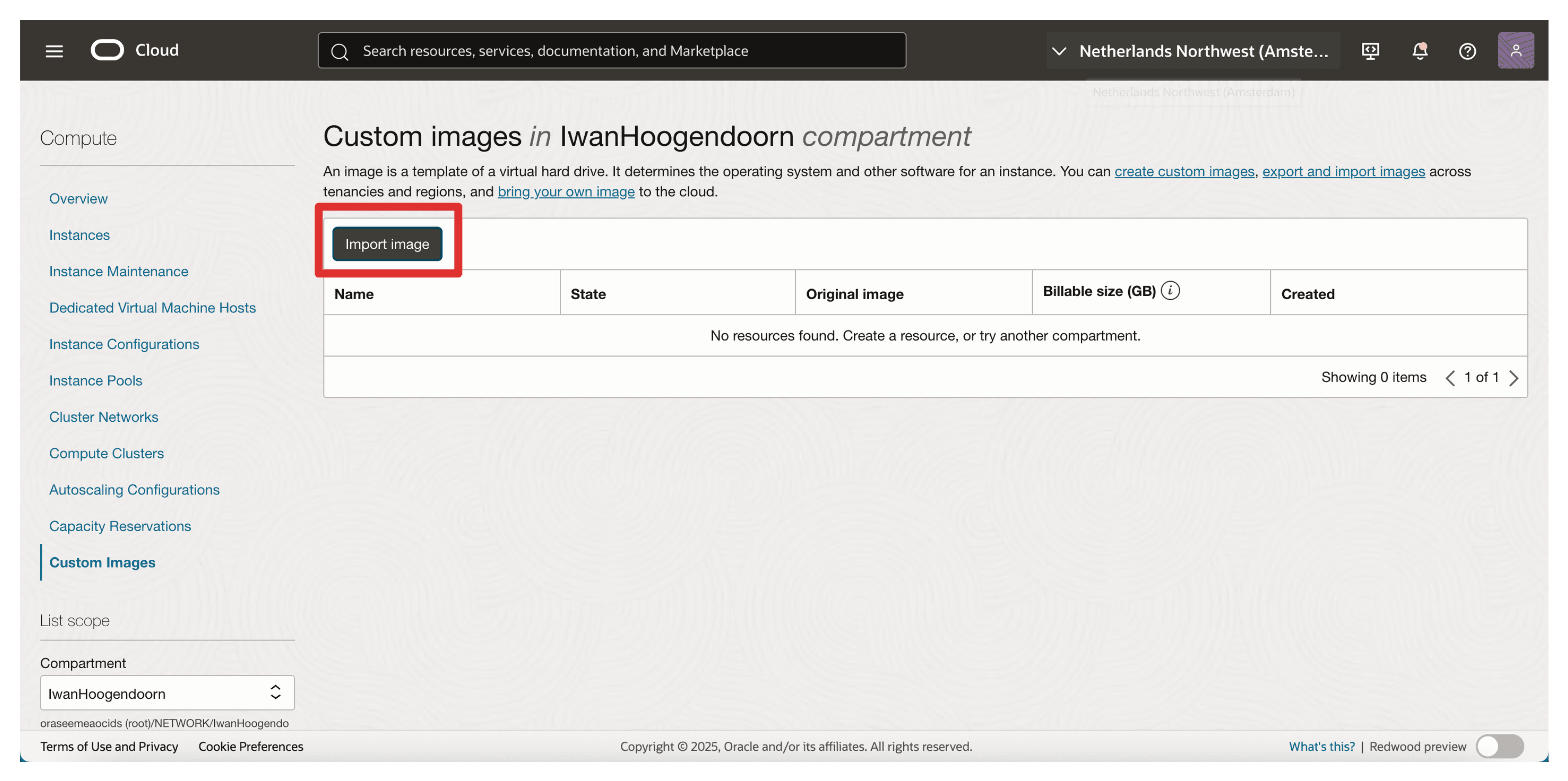

Después de cargar el archivo .vmdk en el cubo de OCI Object Storage, siga estos pasos para importarlo como una imagen personalizada.

-

Vaya a la consola de OCI, vaya a Recursos informáticos y haga clic en Imágenes personalizadas.

-

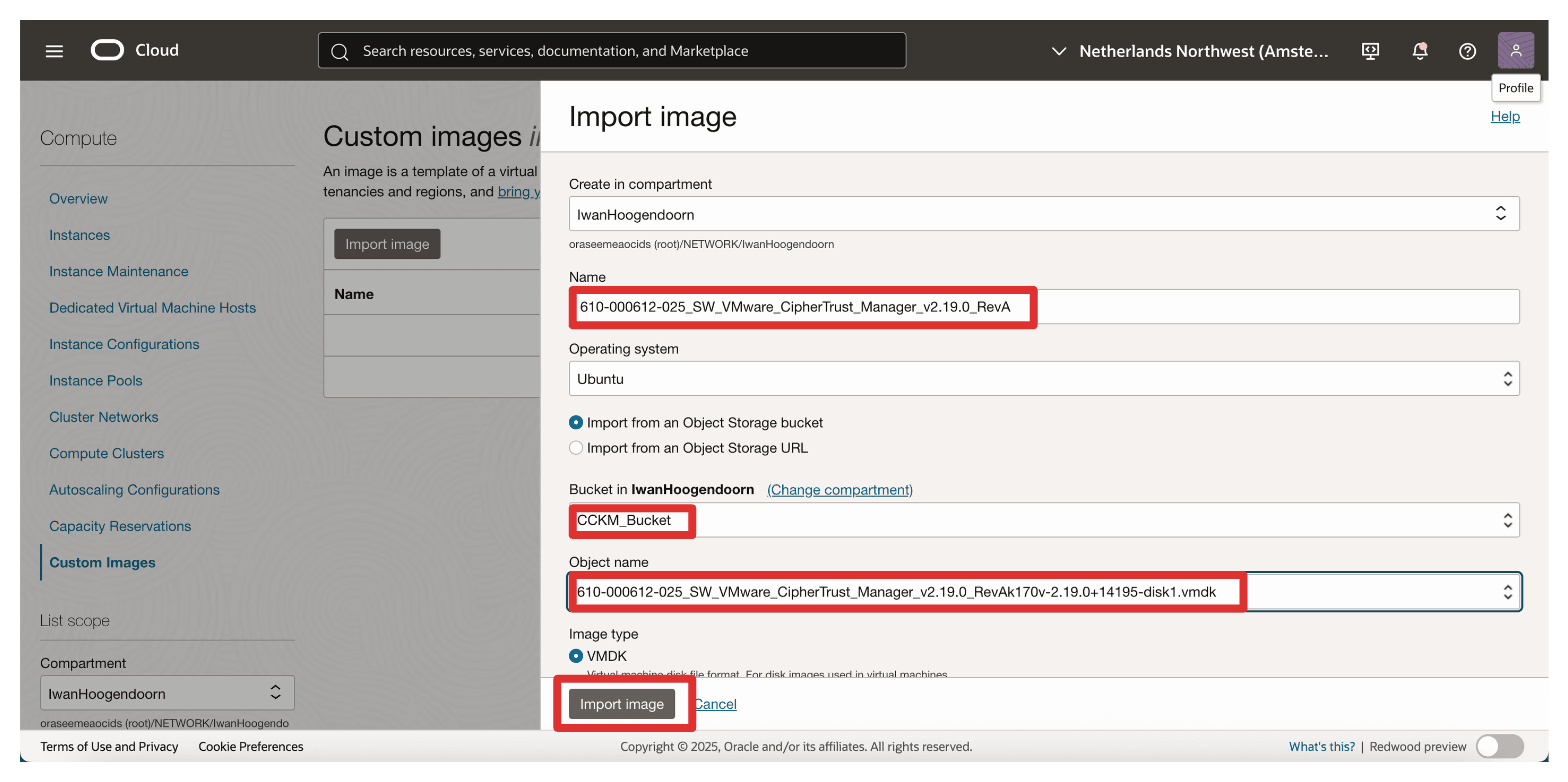

Haga clic en Importar imagen.

-

Introduzca lo siguiente y haga clic en Importar imagen.

- Nombre: introduzca

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA. - Versión del sistema operativo: haga coincidir el sistema operativo dentro de la imagen CCKM (consulte la documentación de Thales, normalmente una versión de Debian o Ubuntu).

- Seleccione Importar desde un cubo de OCI Object Storage.

- Cubo: seleccione el cubo.

- Objeto: seleccione el objeto que hemos cargado en la sección anterior (el archivo

.vmdk). - Tipo de imagen: seleccione VMDK.

- Nombre: introduzca

-

Desplazar hacia abajo.

-

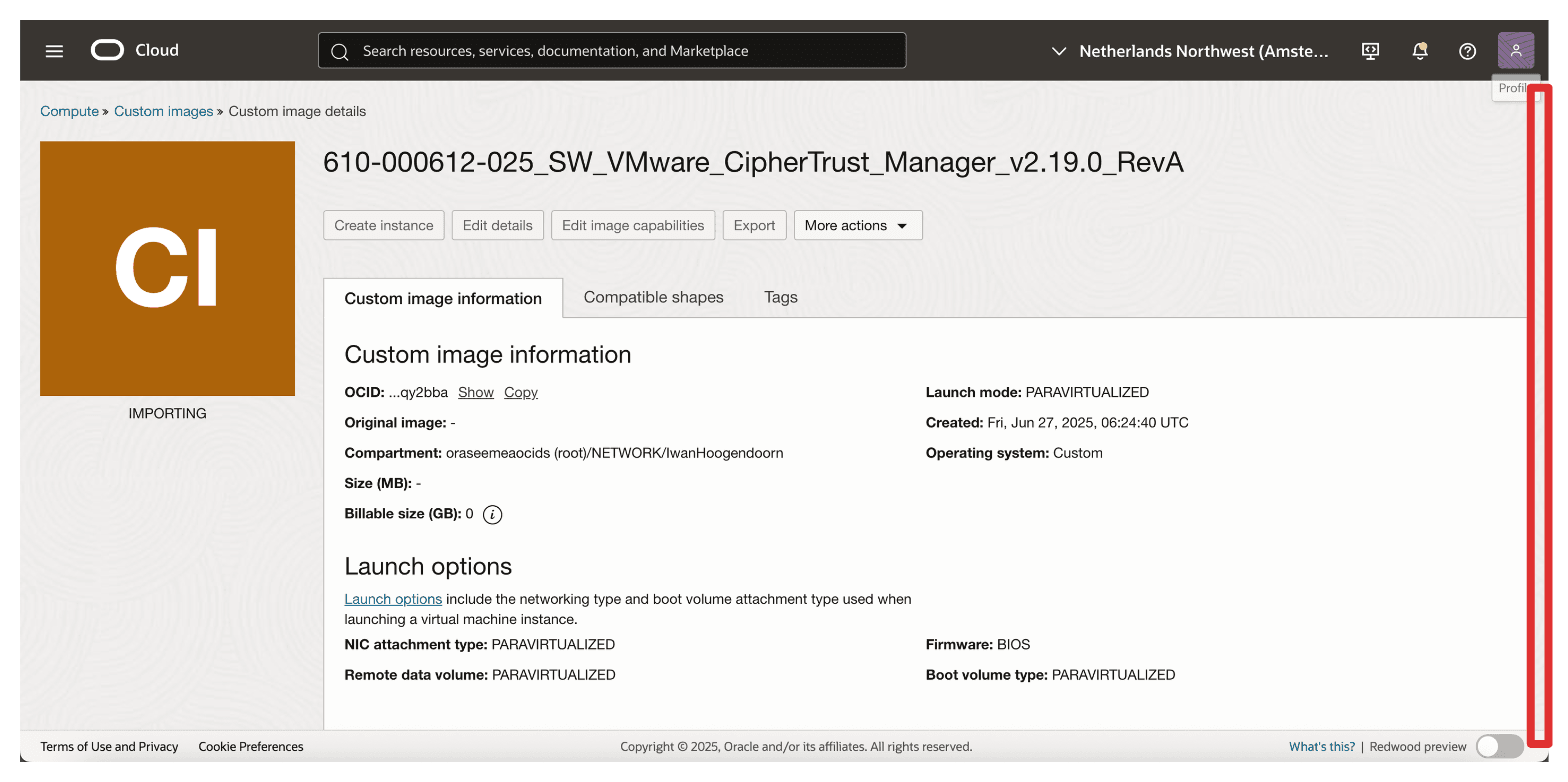

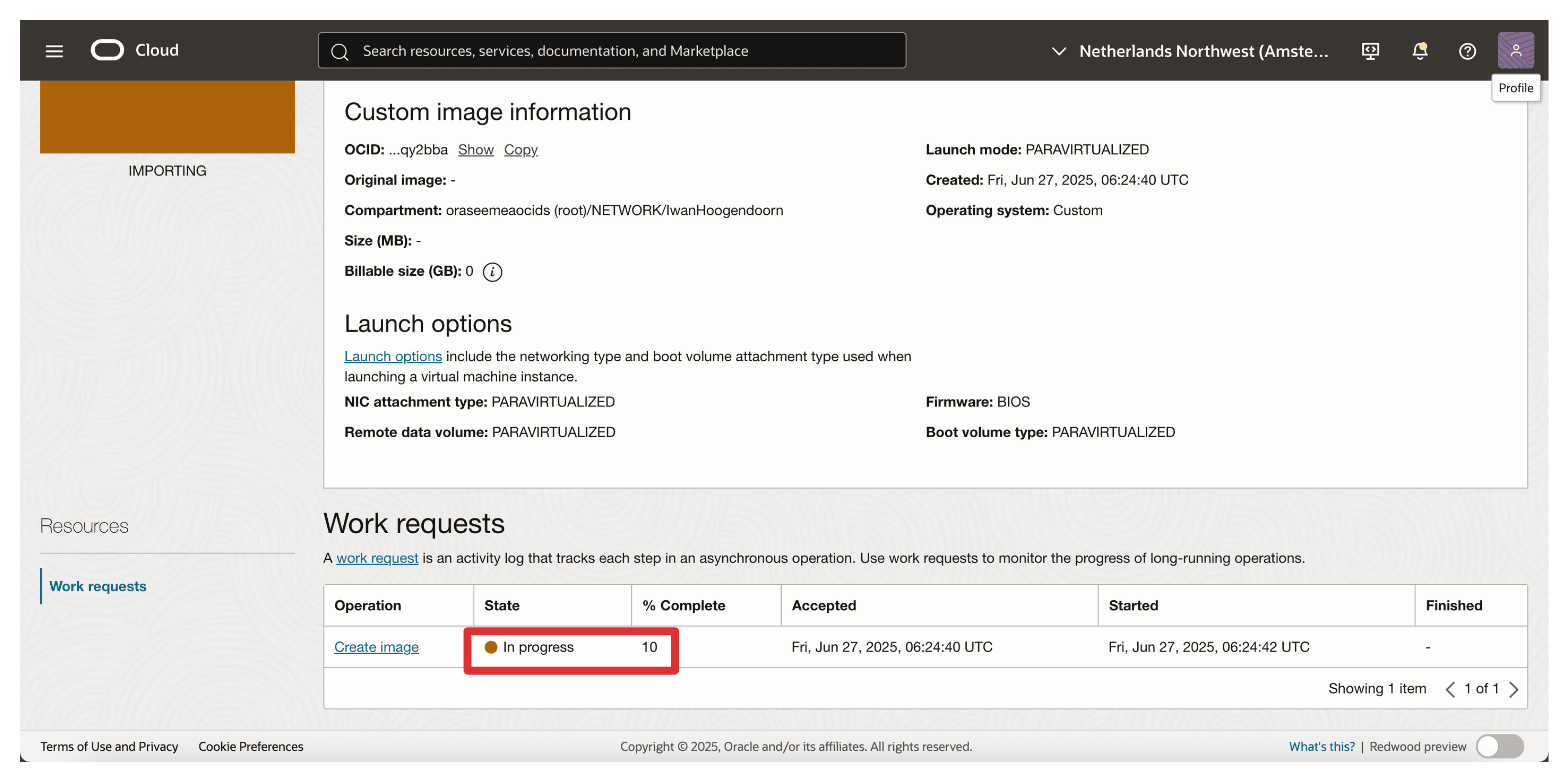

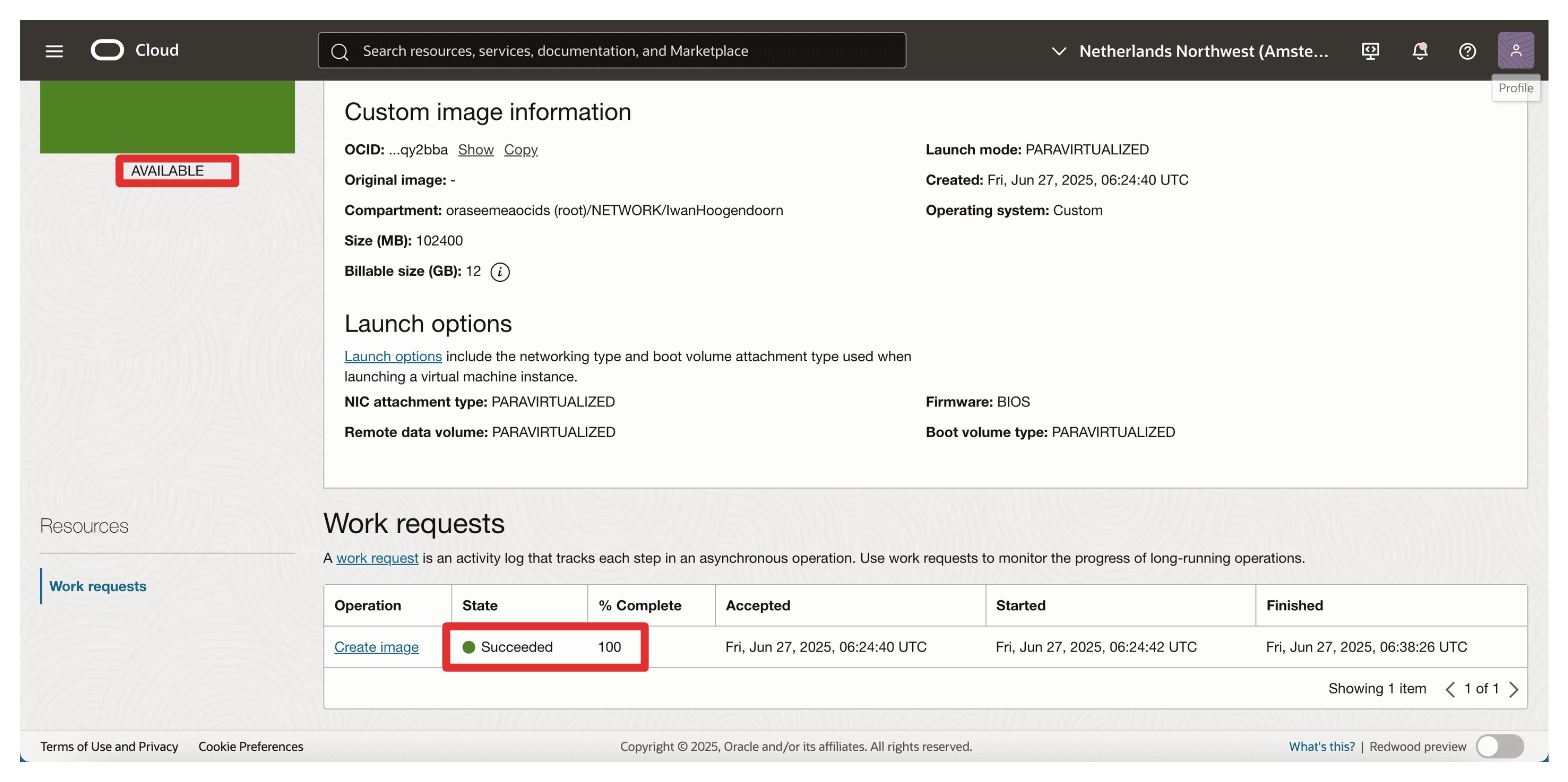

El estado de importación está en curso, con un porcentaje finalizado durante la importación.

-

Cuando se complete la importación de imágenes, la imagen estará disponible.

-

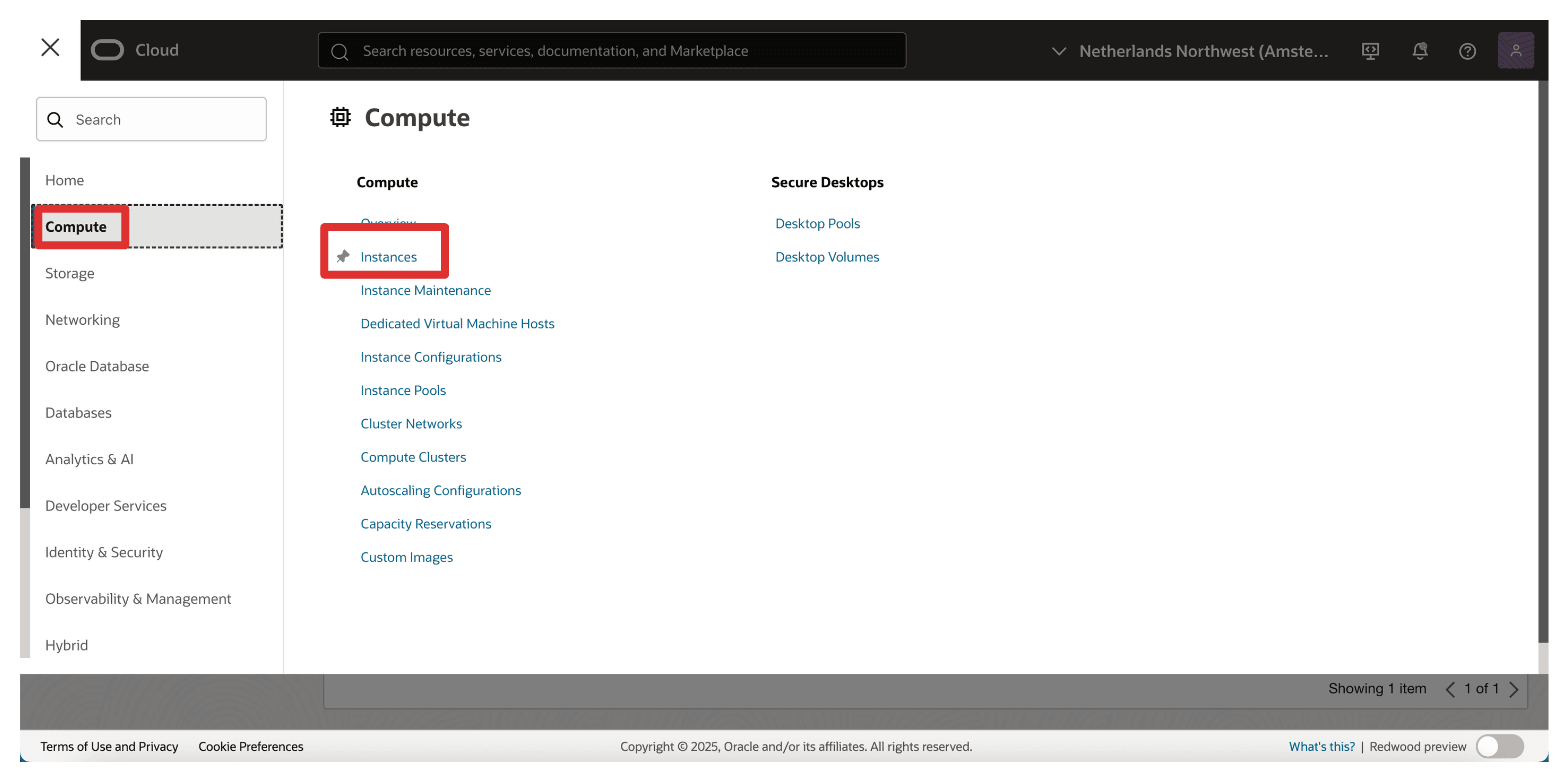

Vaya a la consola de OCI, vaya a Recursos informáticos y haga clic en Instancias.

-

Haga clic en Crear instancia.

-

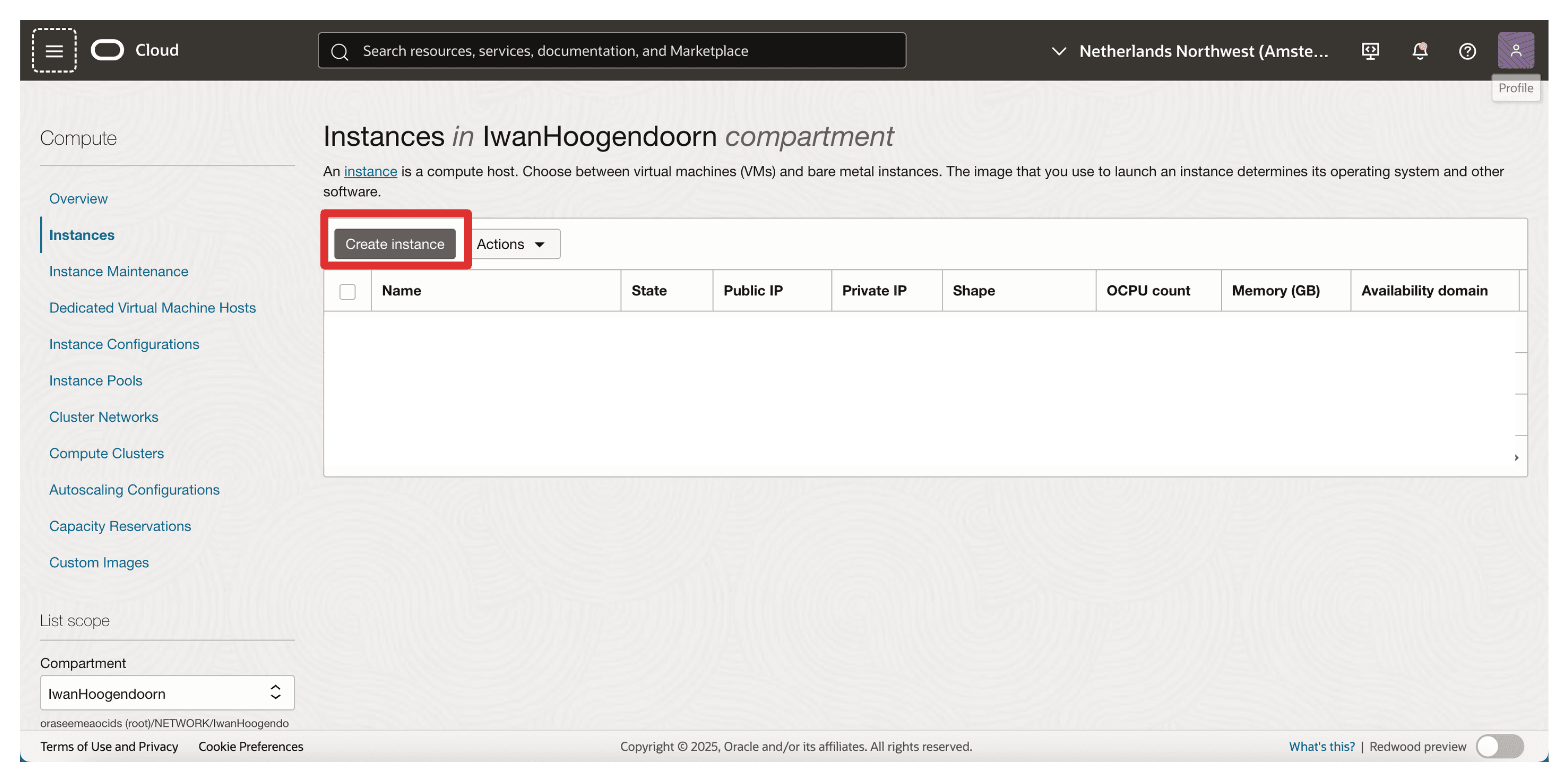

Introduzca la siguiente información.

-

Nombre: introduzca el nombre de la instancia. Por ejemplo,

CCKM-1. -

Seleccione cualquier dominio de disponibilidad disponible en la región seleccionada (por ejemplo,

AD-1en Ámsterdam).

-

-

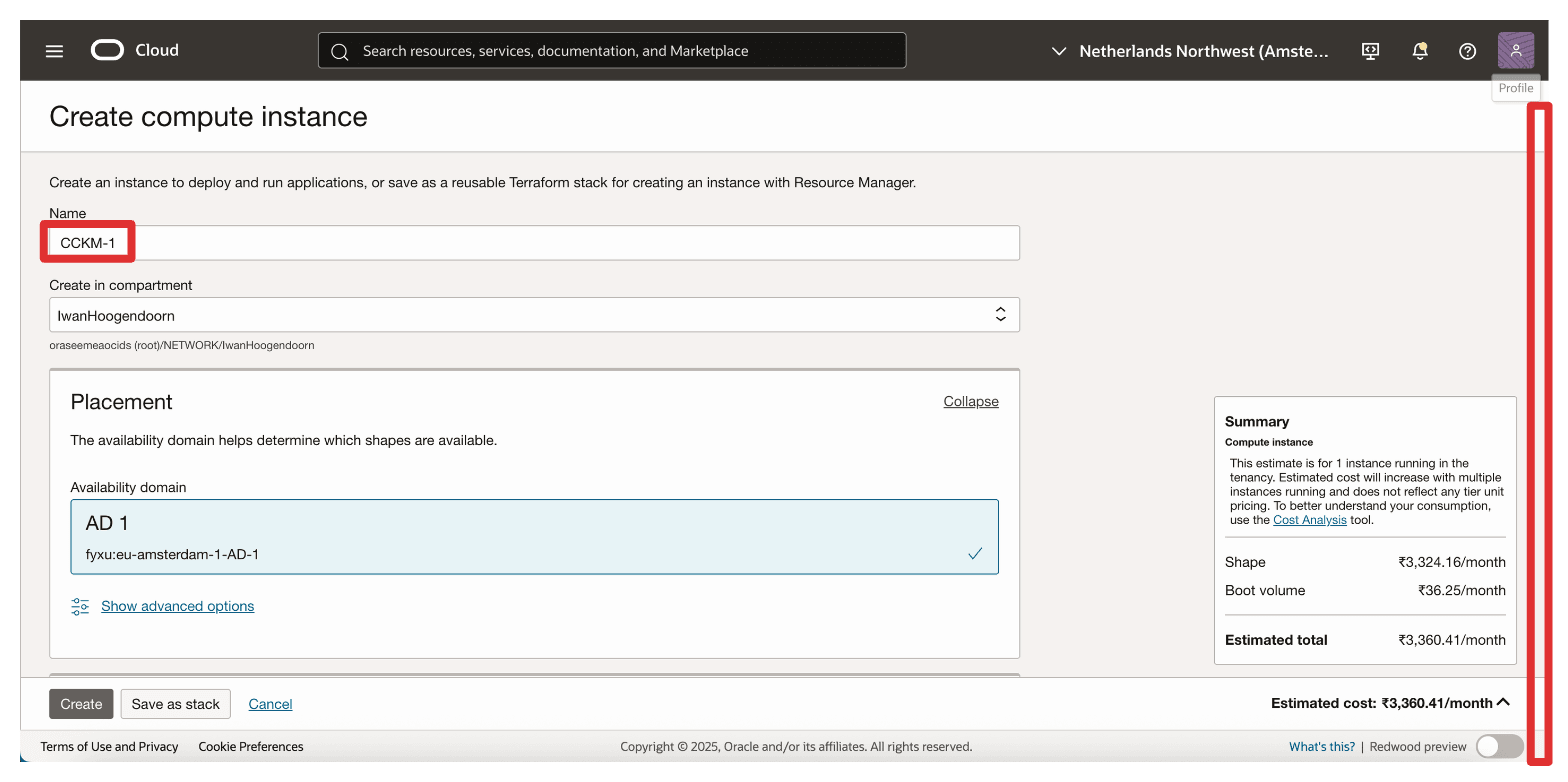

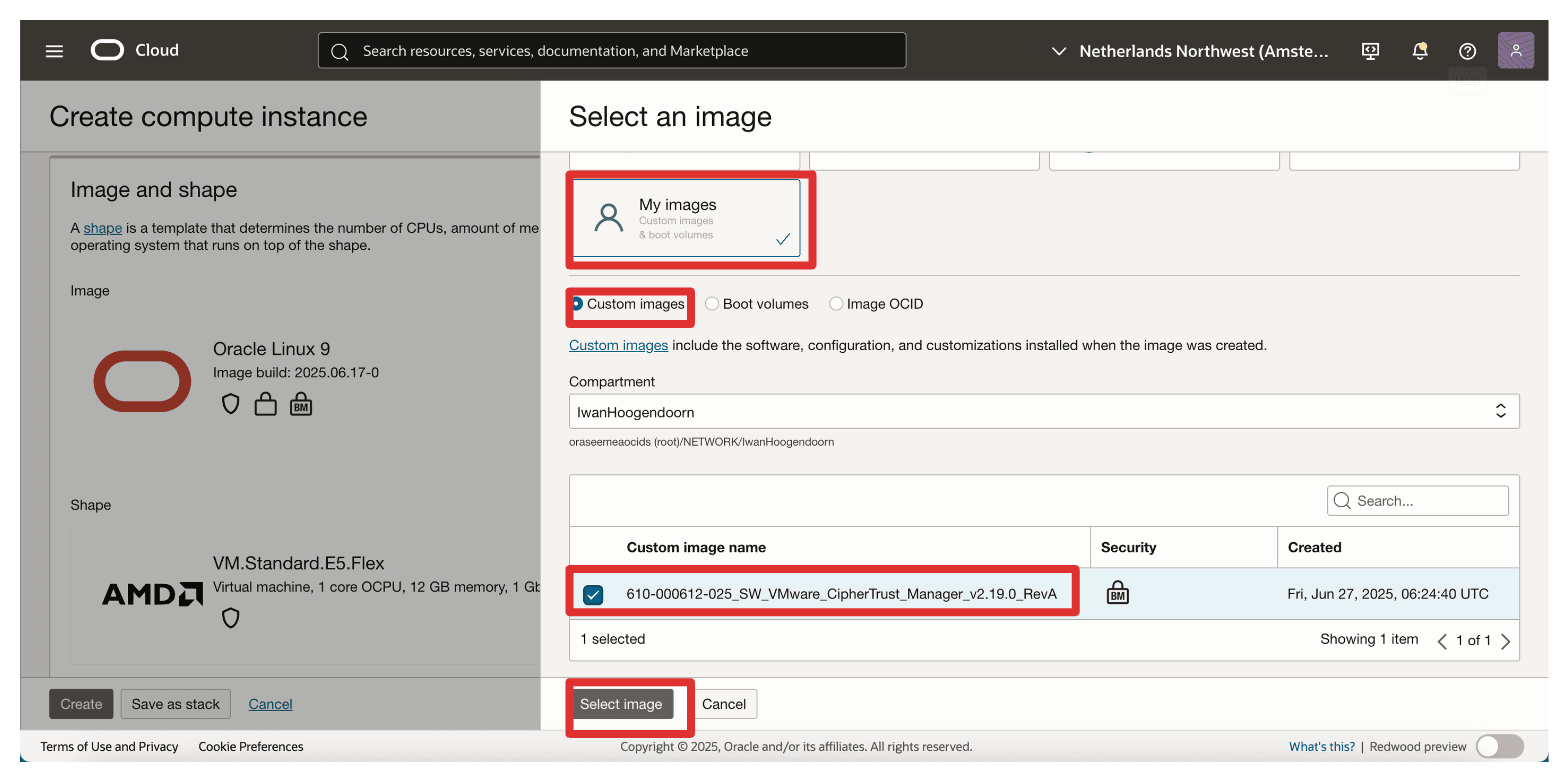

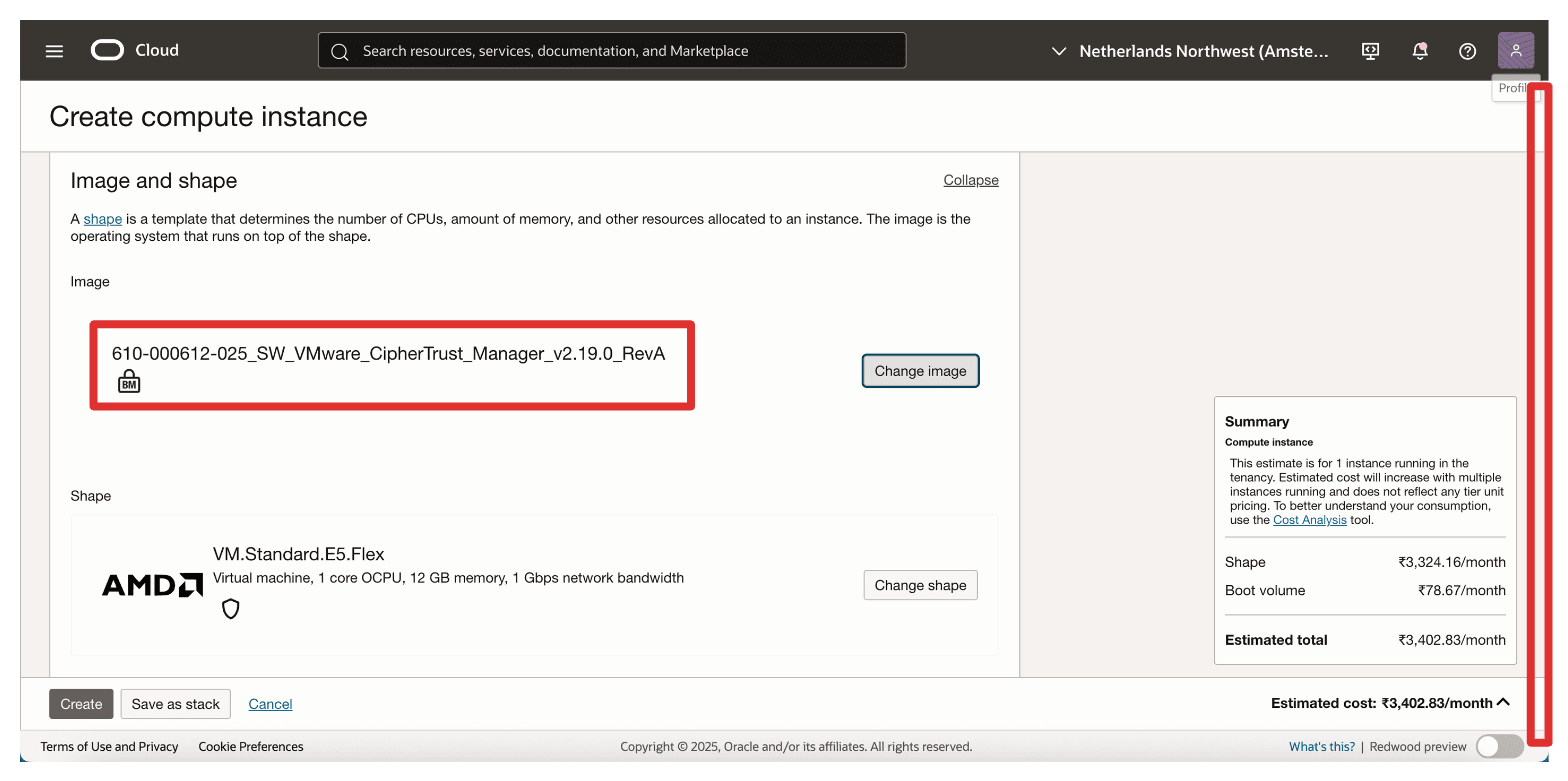

Haga clic en Cambiar imagen en la sección Imagen y unidad y seleccione Imágenes personalizadas.

-

Introduzca la siguiente información y haga clic en Seleccionar imagen.

-

Seleccione Mis imágenes.

-

Seleccione Imágenes personalizadas.

-

Nombre de imagen personalizada: seleccione la imagen importada. Por ejemplo,

610-000612-025_SW_VMware_CipherTrust_Manager_v2.19.0_RevA.

-

-

Seleccione Unidad (

VM.Standard.E5.Flex) y configure OCPU y memoria.Nota: Compruebe los requisitos mínimos de especificación de Thales para CCKM (normalmente, al menos 2 OCPU/8 GB de RAM).

-

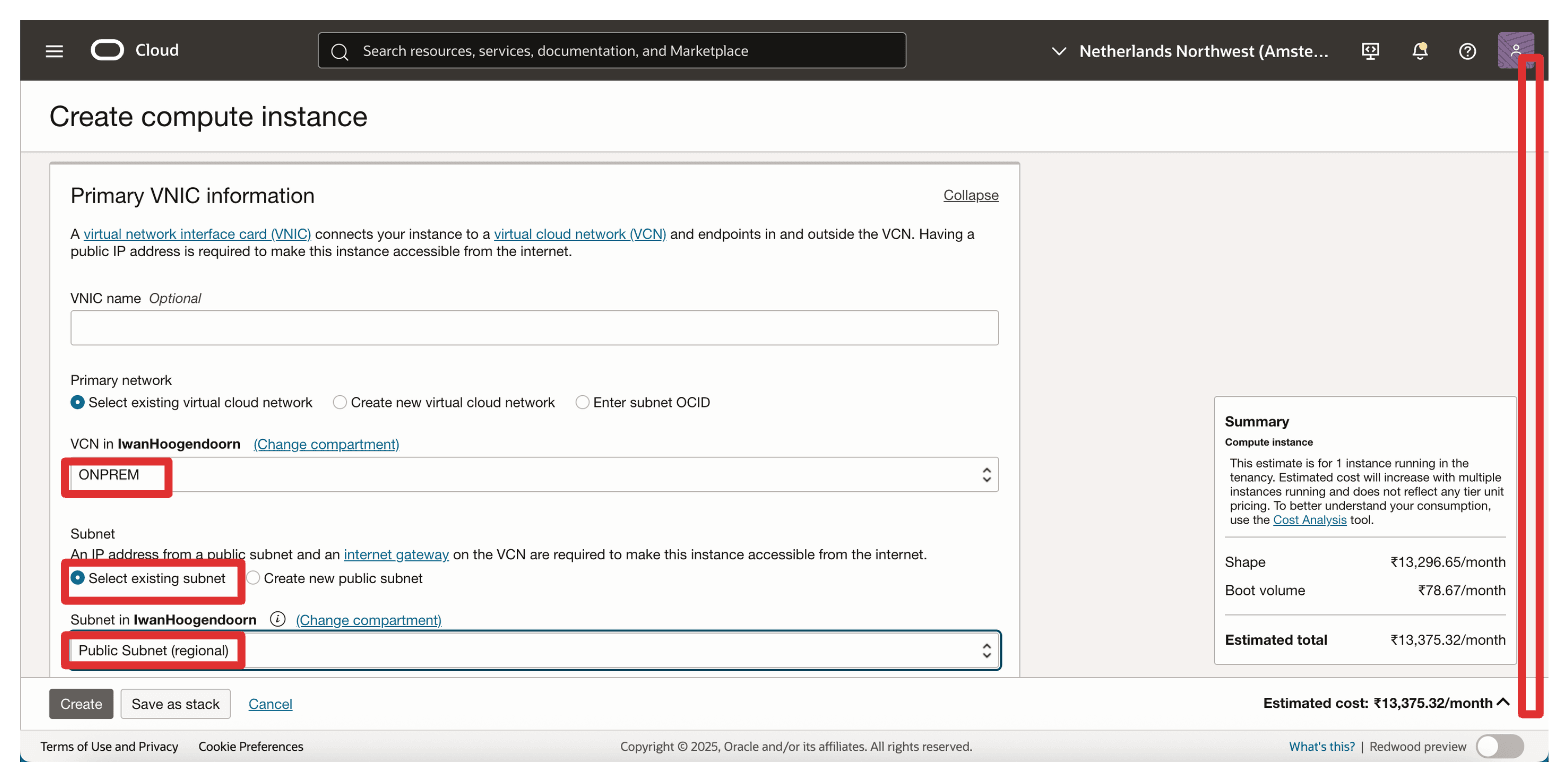

Seleccione la VCN y la subred existentes. Utilice una subred pública si desea acceso SSH/web directo (o una subred privada con Bastion si se siguen las mejores prácticas).

-

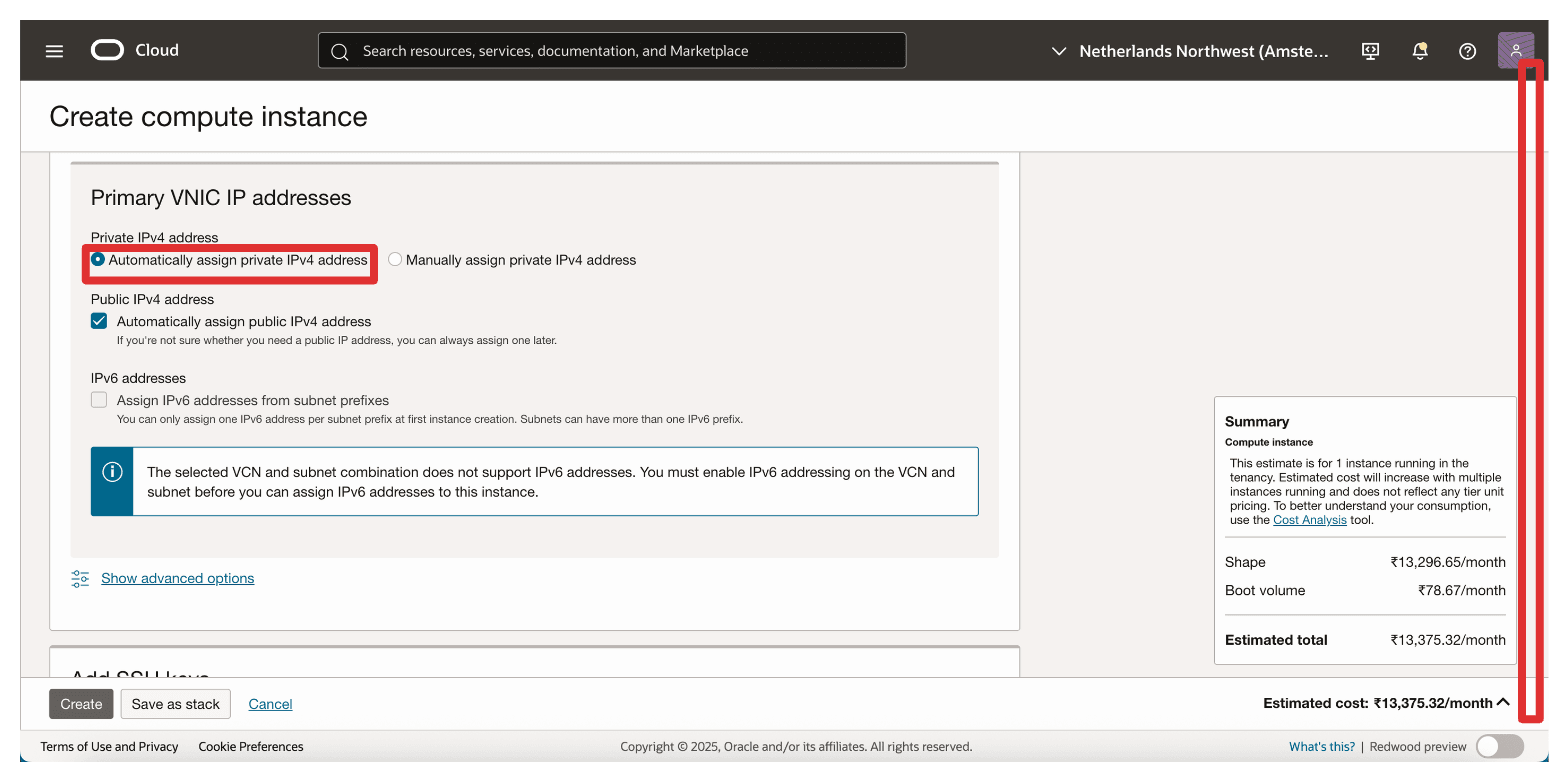

Seleccione Asignar automáticamente dirección IPv4 privada y Asignar automáticamente dirección IPv4 pública.

-

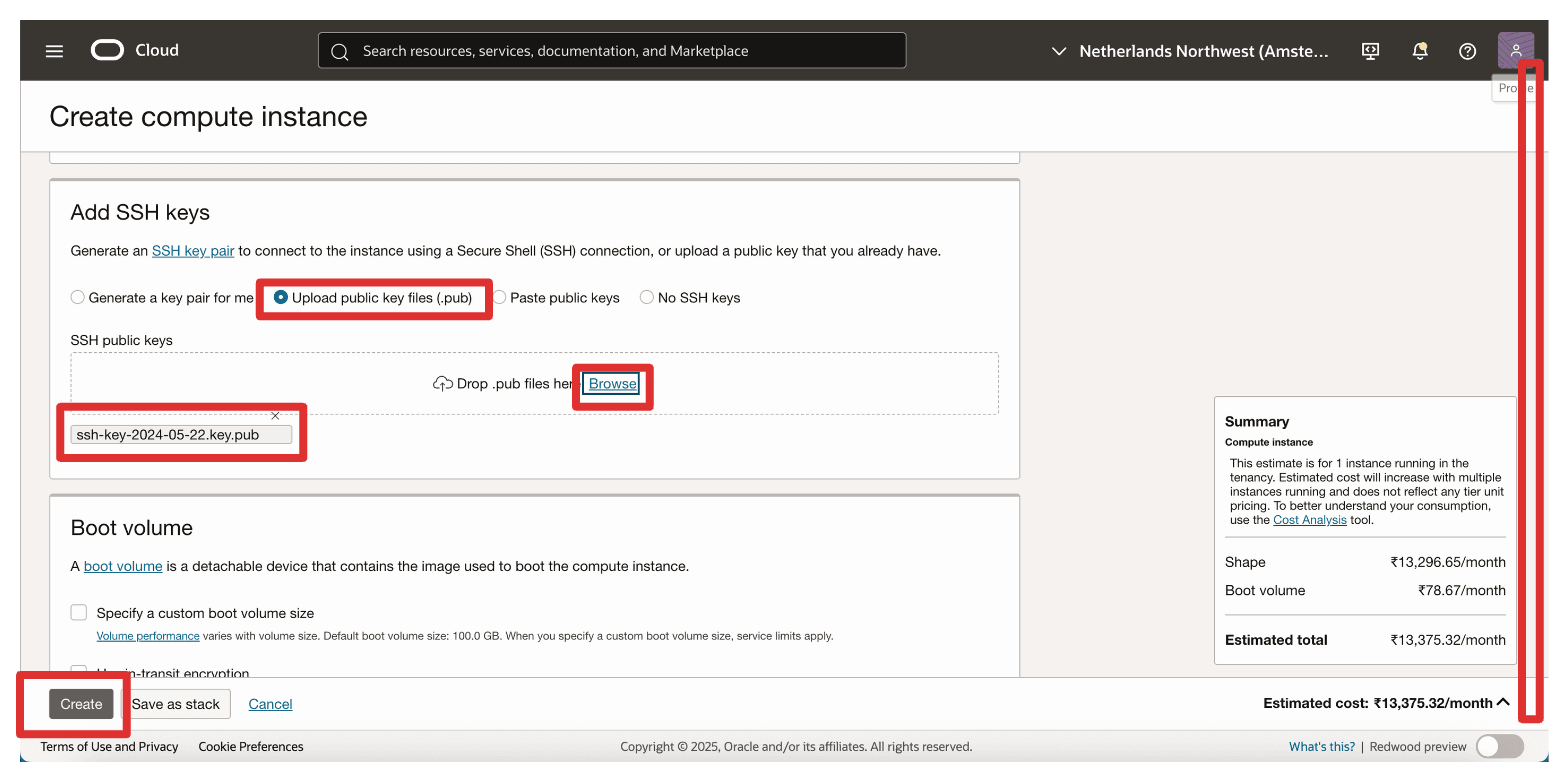

En Agregar claves SSH, seleccione Cargar archivos de claves públicas y cargue un archivo

.pub. Esta clave se utilizará para acceder a la máquina virtual mediante SSH. Haga clic en Crear.

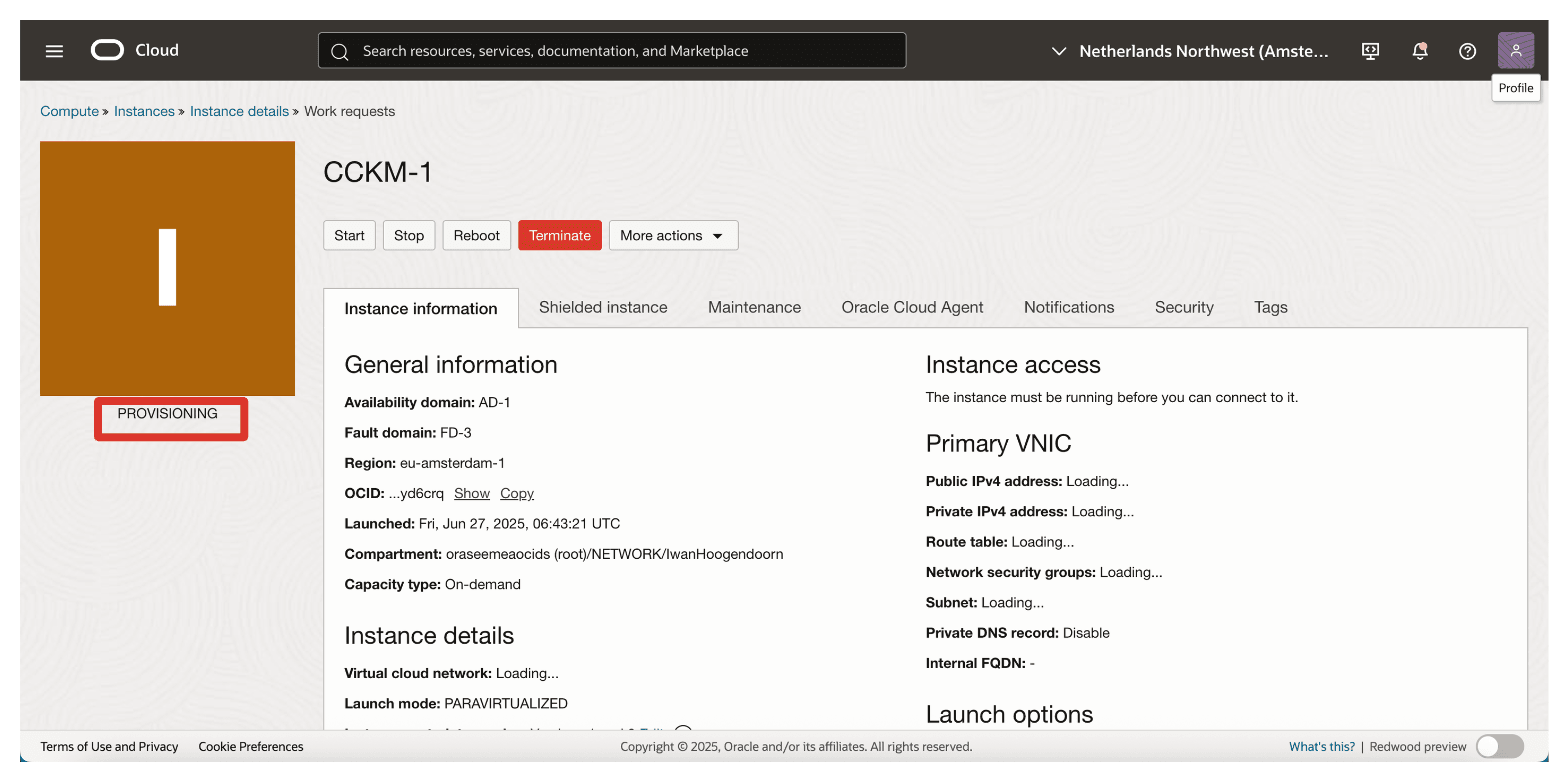

La instancia tiene el estado PROVISIONING.

-

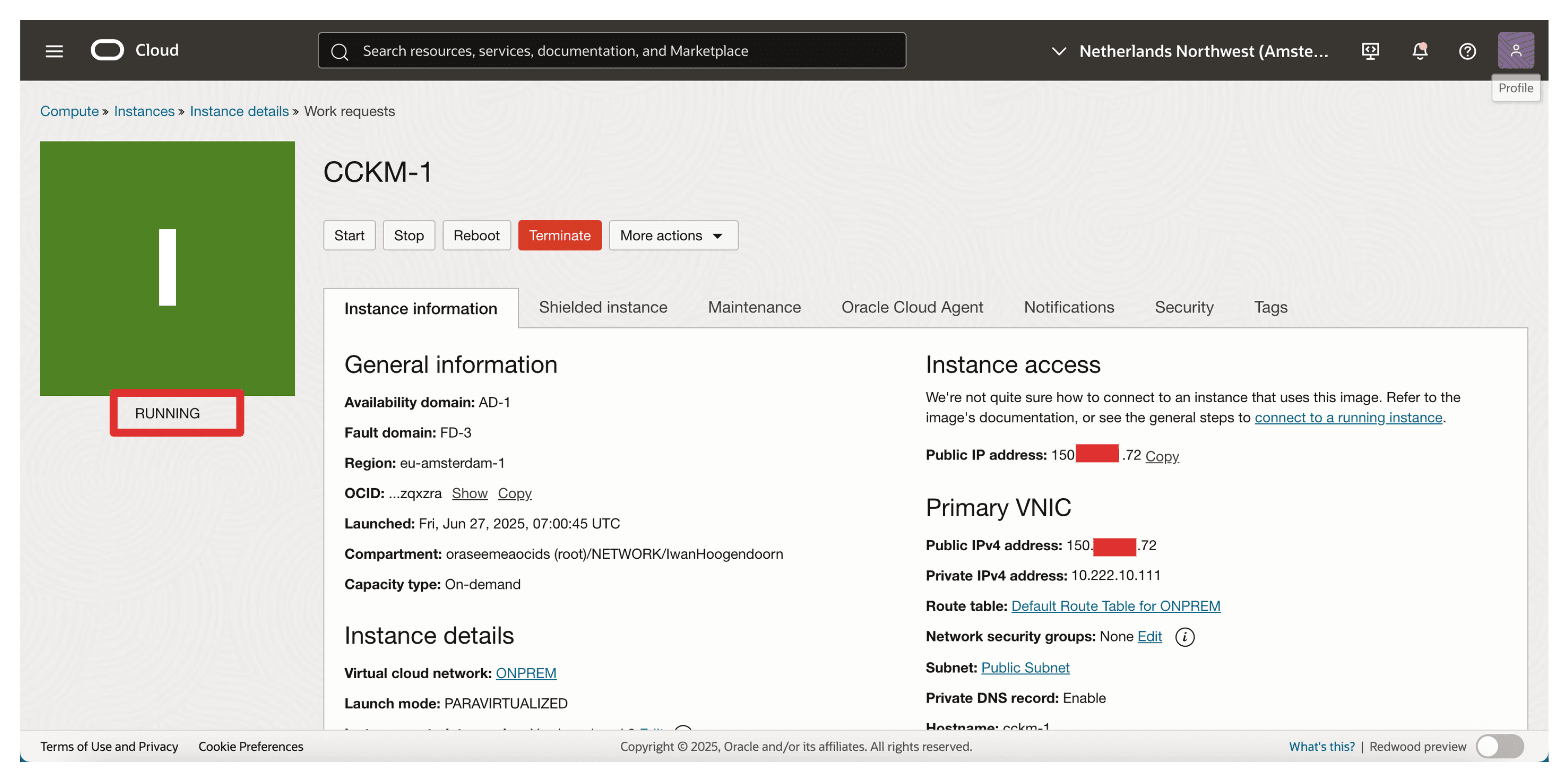

Cuando PROVISIONING se haya completado correctamente, el estado de la instancia cambiará a RUNNING. Observe las direcciones IP públicas y privadas que necesitaremos para la configuración y la gestión más adelante.

-

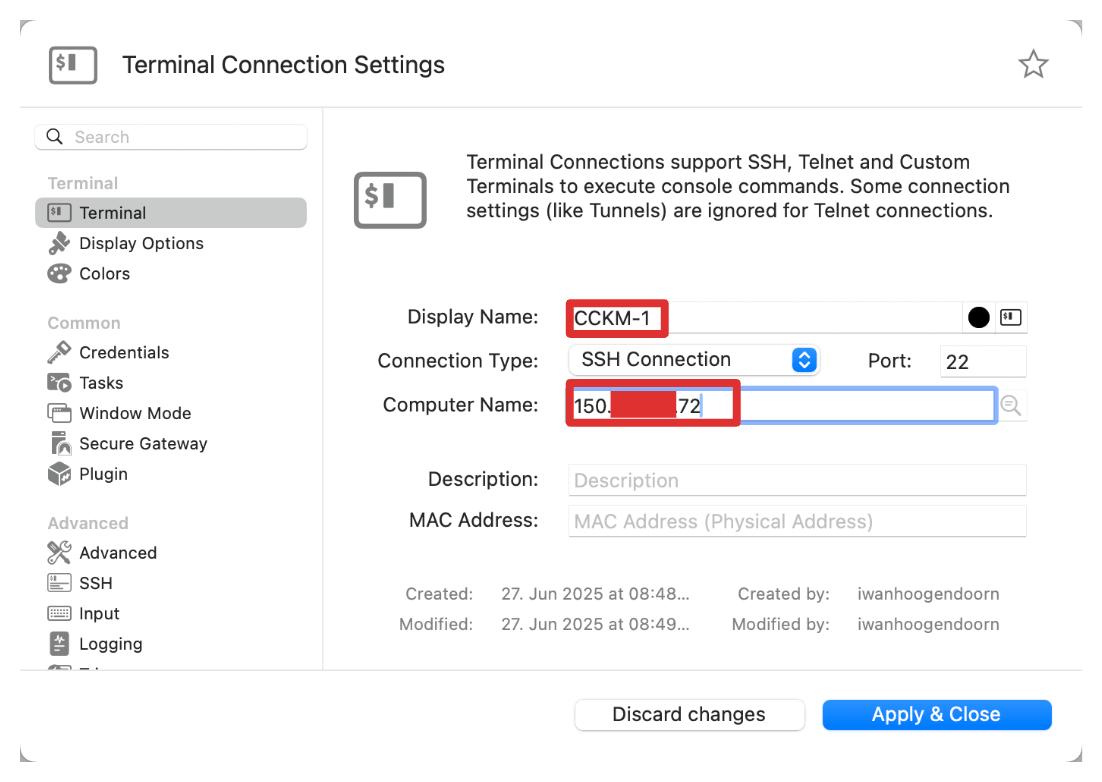

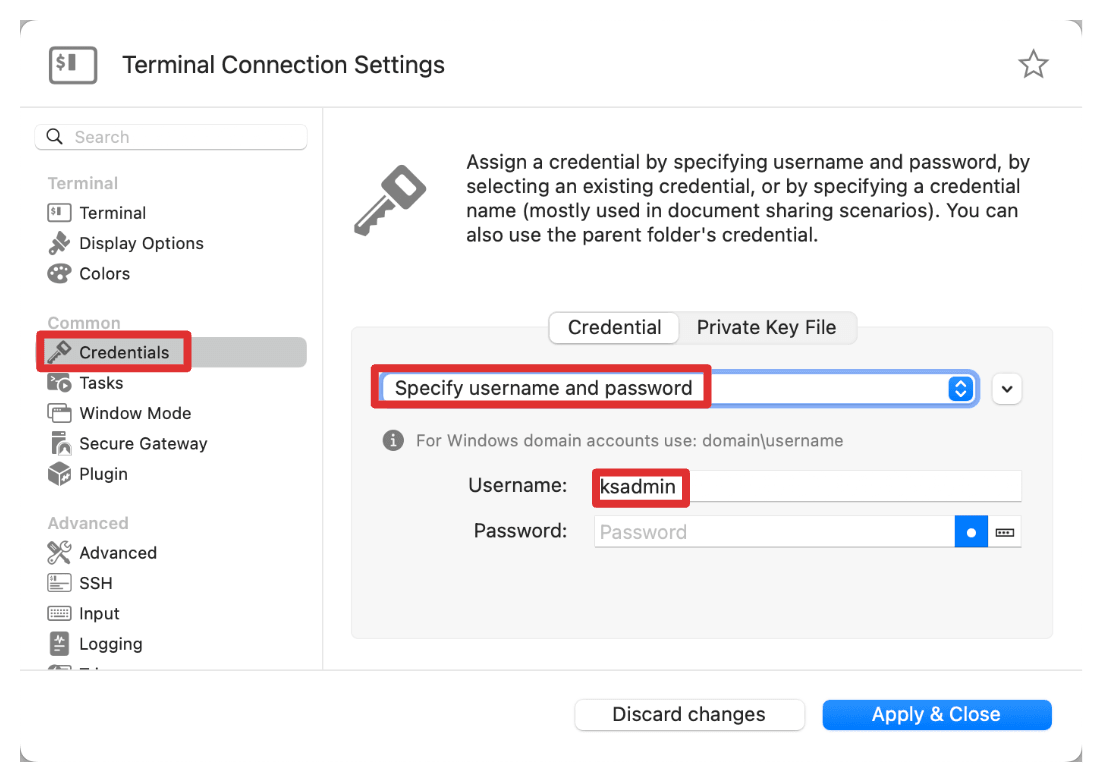

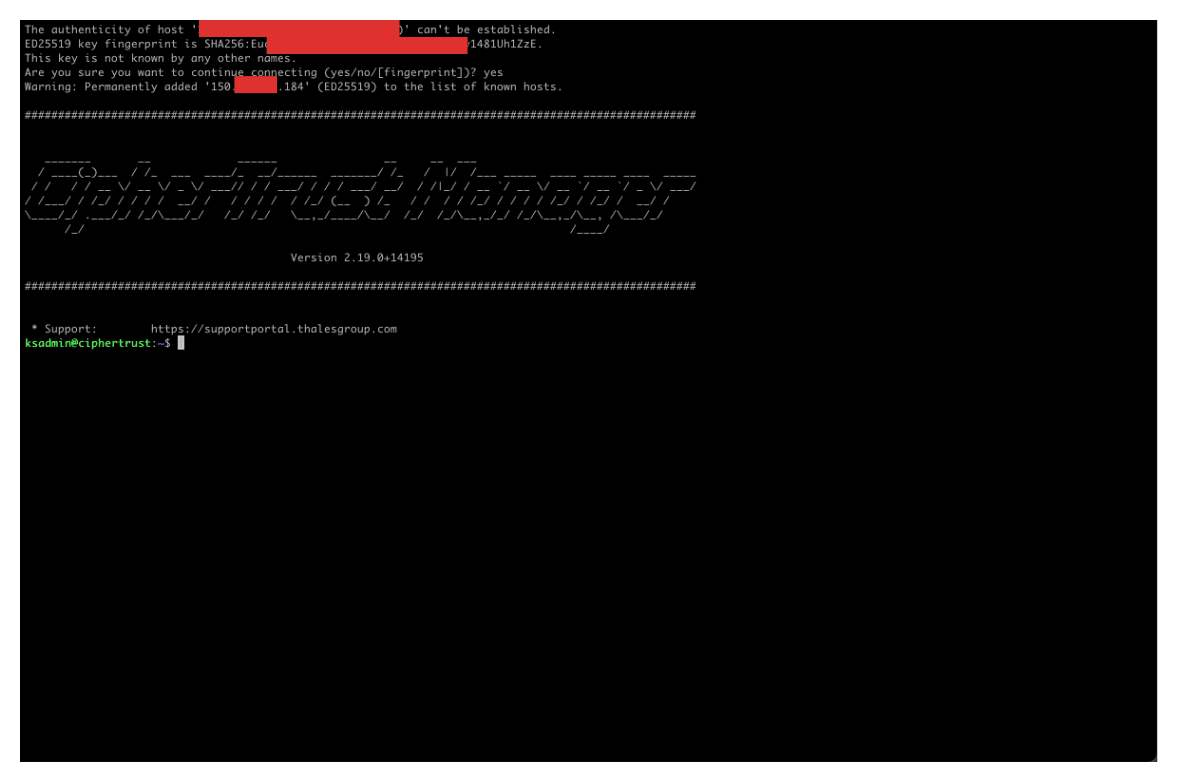

Para probar SSH, utilice la aplicación Royal TSX y configure la sesión SSH.

-

En el separador credenciales de la sesión TSX real, especifique el nombre de usuario. Por ejemplo,

ksadmin.

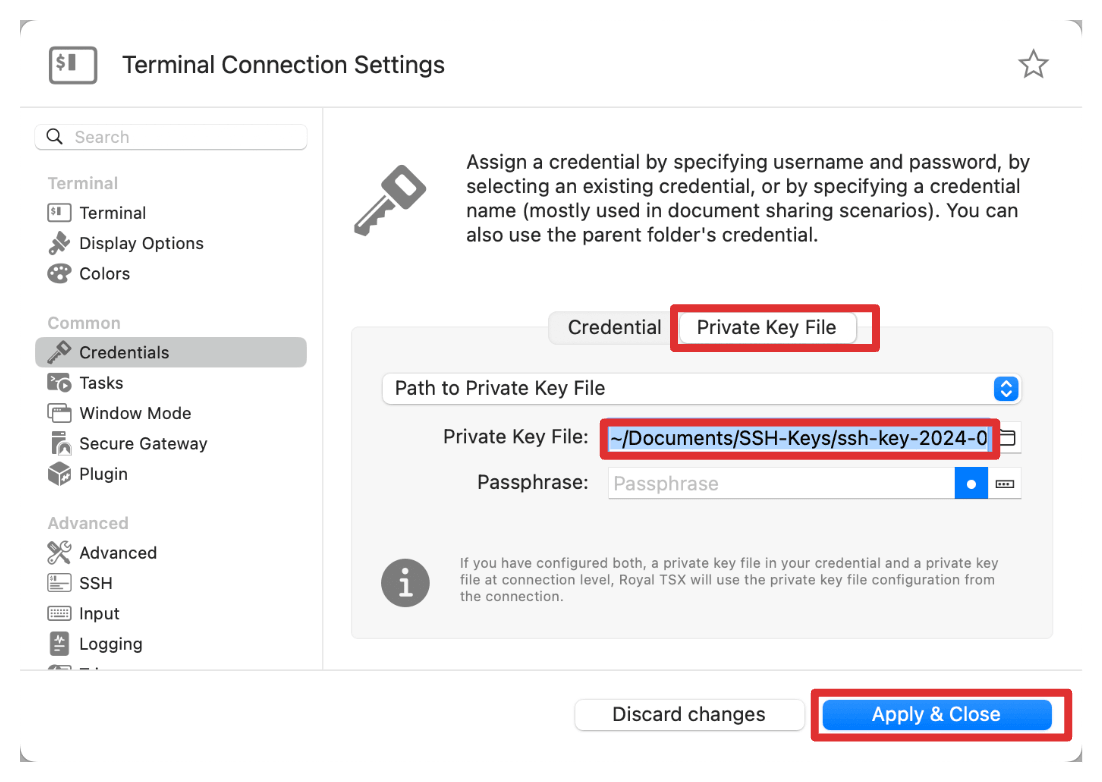

-

Asegúrese de seleccionar también el archivo de claves privadas correspondiente.

-

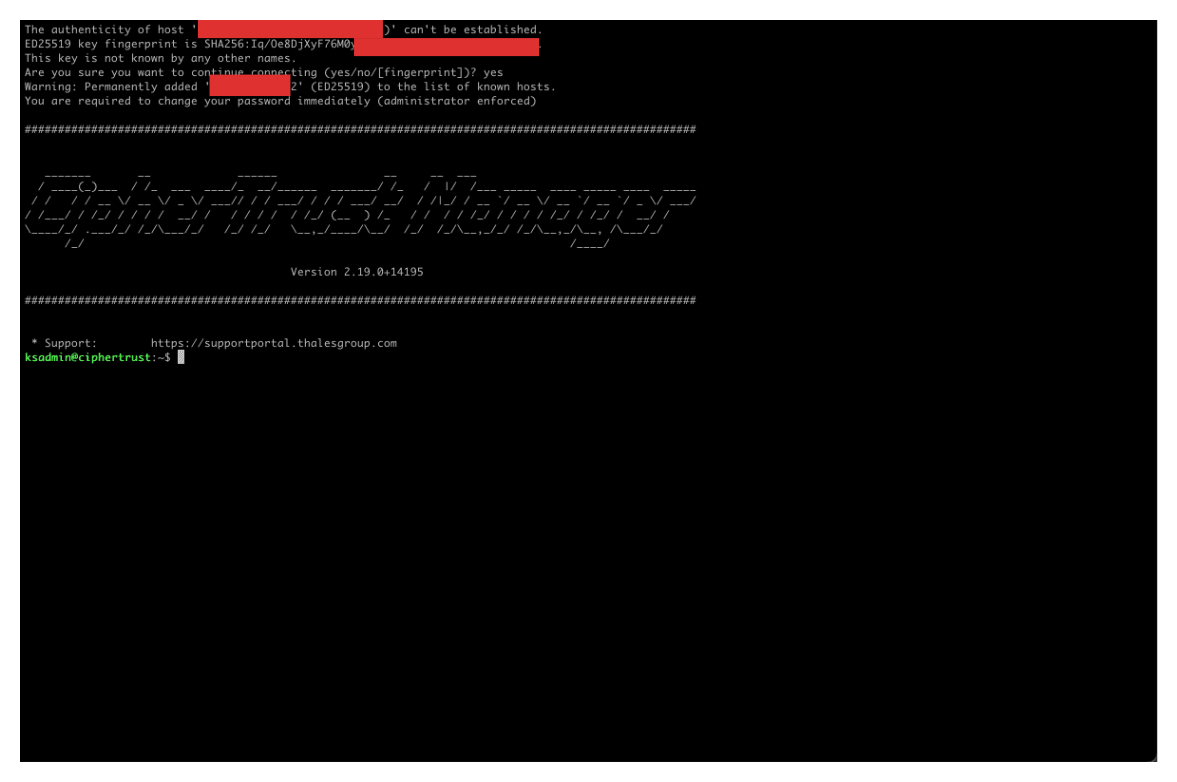

Inicie sesión en el CCKM recién desplegado con SSH.

-

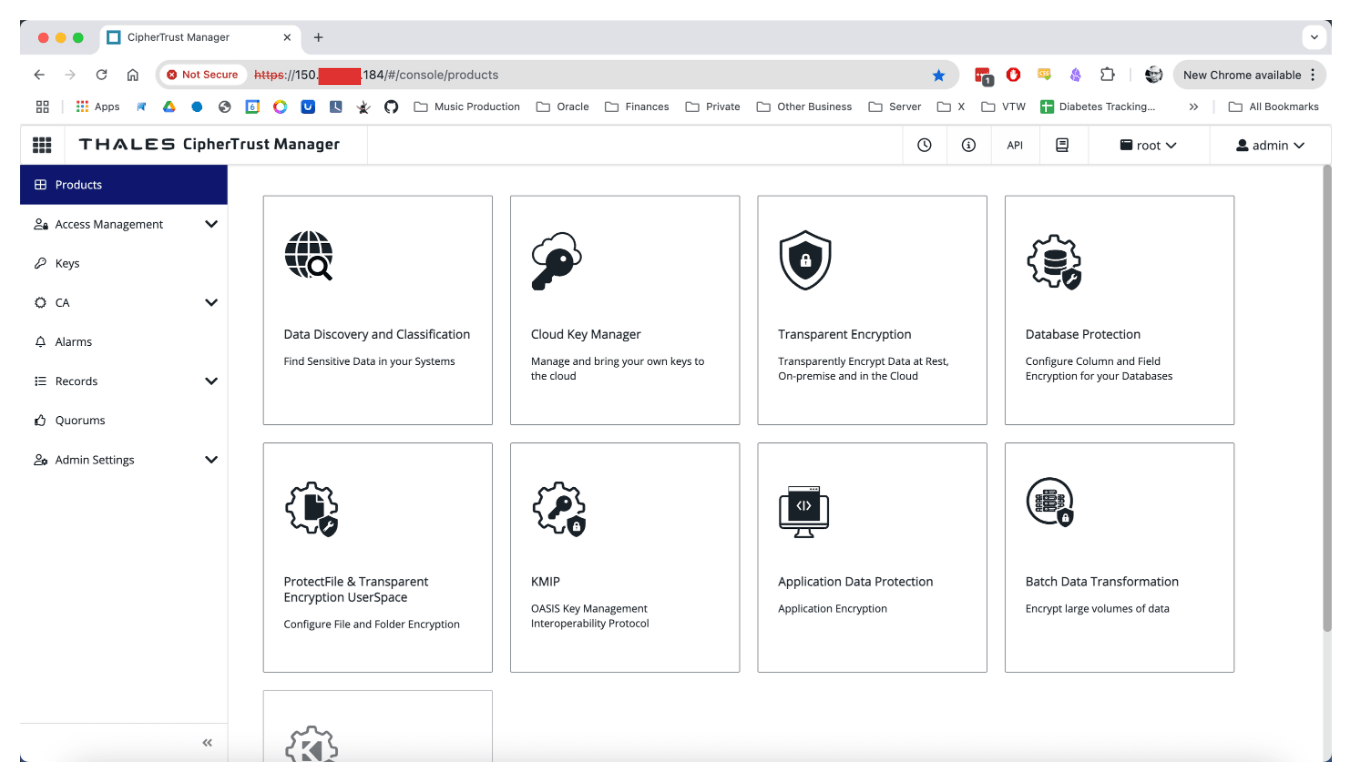

Utilizaremos la GUI web para configurar el CCKM.

-

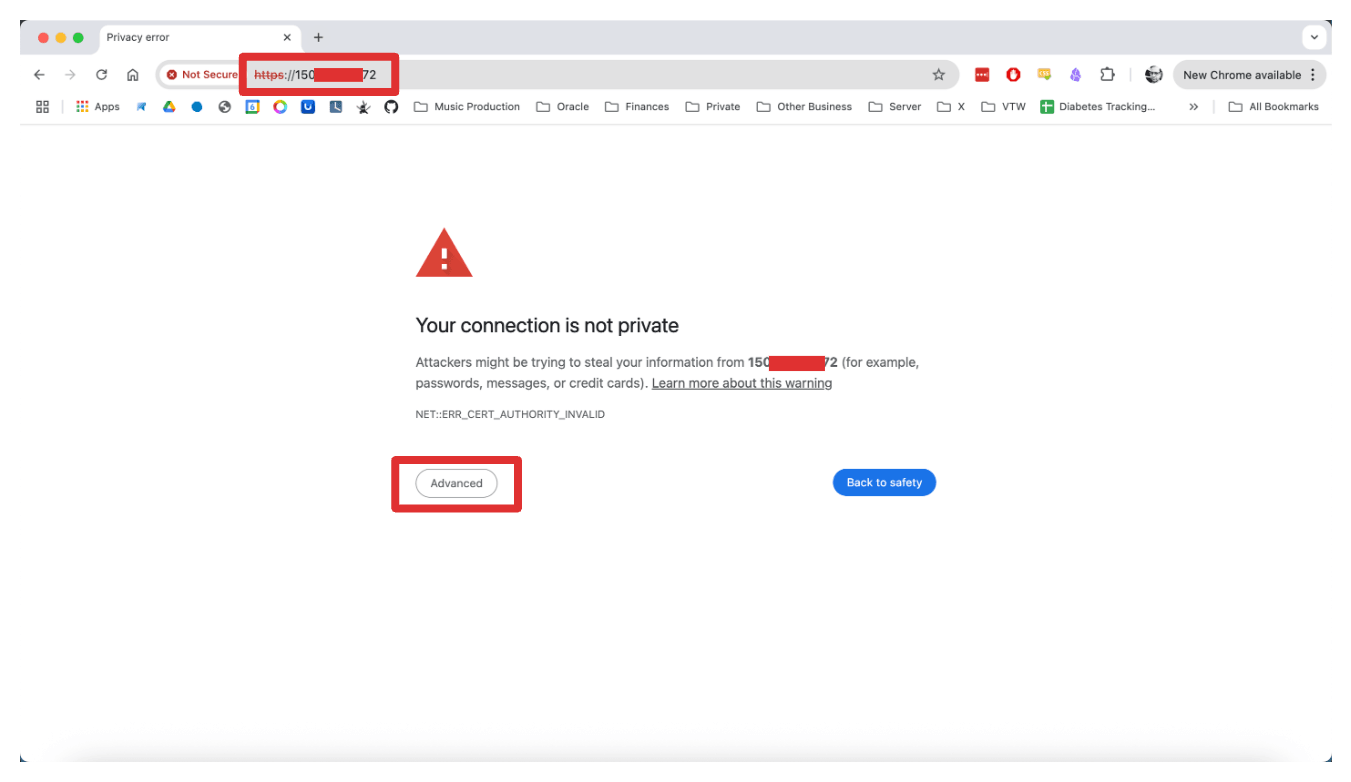

Busque la dirección IP pública o la IP privada si se conecta internamente mediante el explorador web.

-

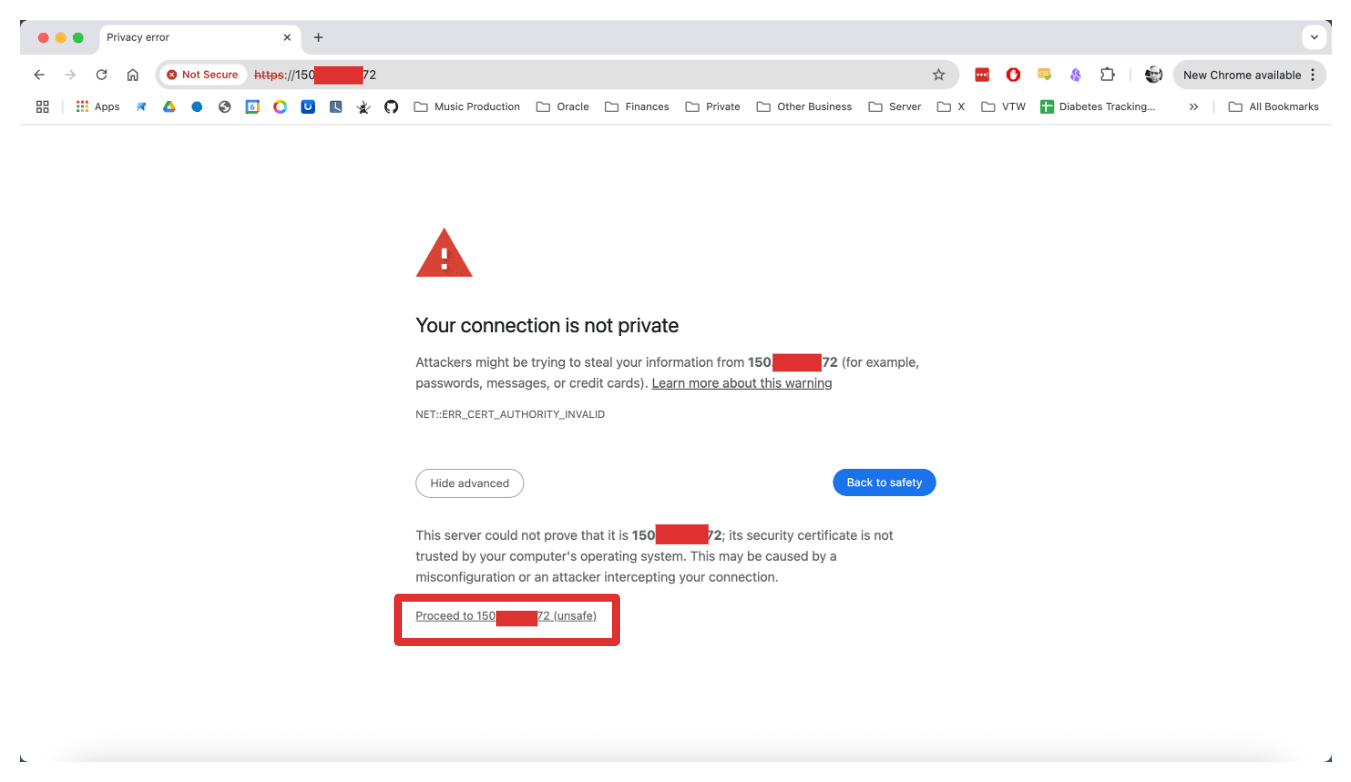

Cualquier CA no puede validar el certificado autofirmado, por lo que haga clic en Avanzado.

-

Continúe con la conexión de todos modos.

-

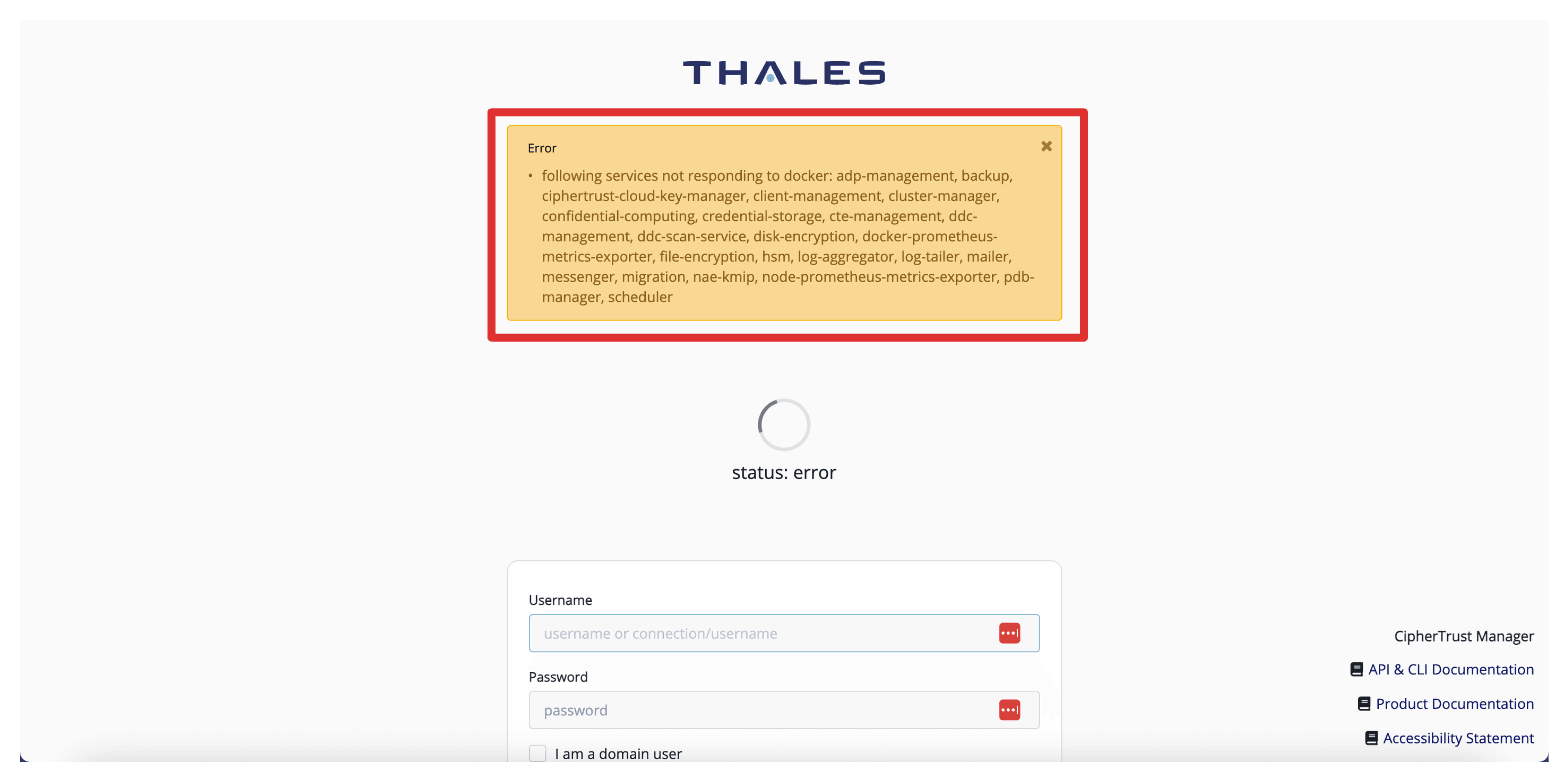

Es posible que vea el siguiente error, lo que significa que no todos los servicios de la instancia se han iniciado. Espere a que se inicien todos los servicios; esto puede tardar hasta 5 minutos.

-

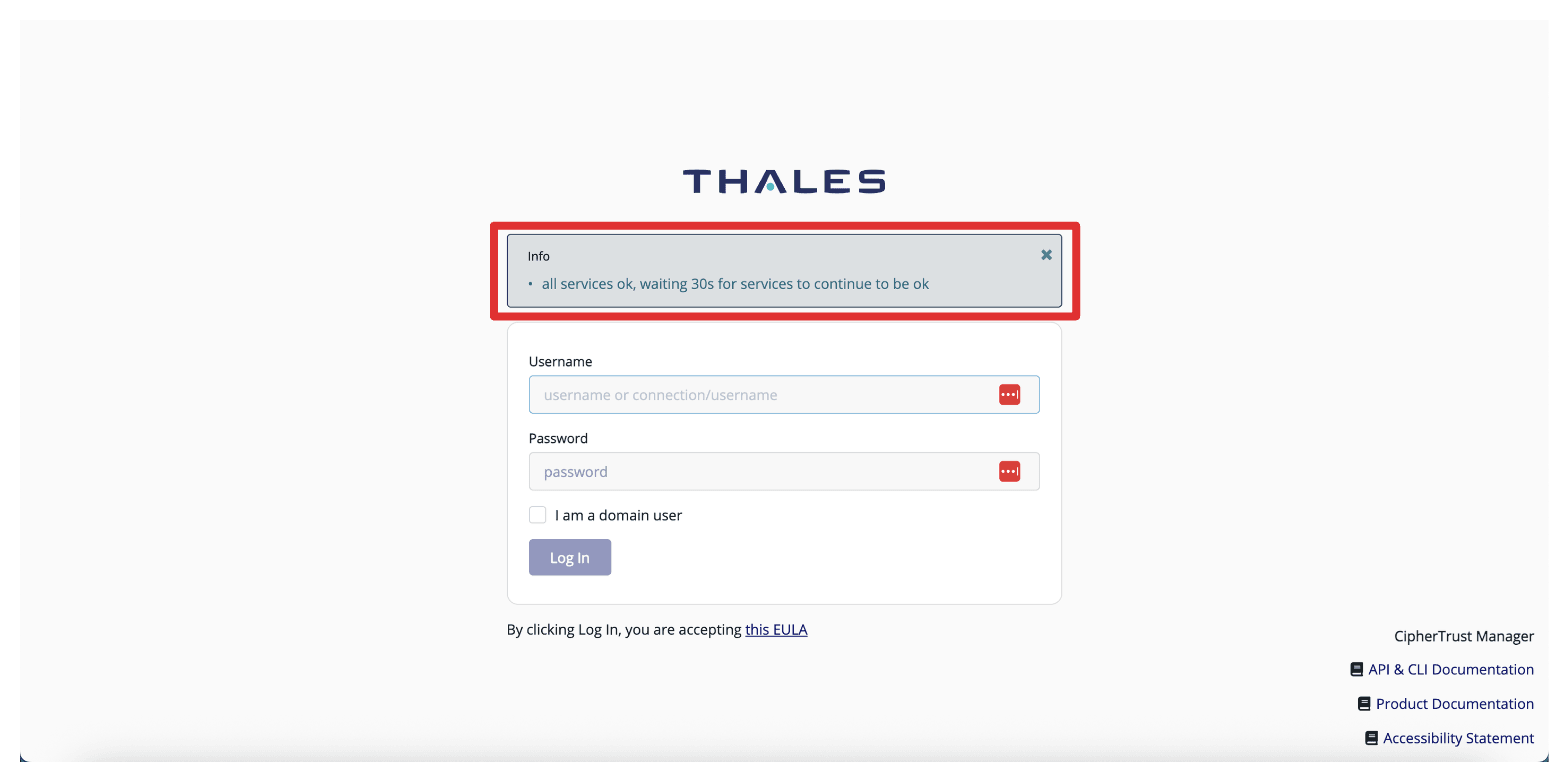

Cuando se inician todos los servicios, aparece un mensaje que indica que todos los servicios están bien.

-

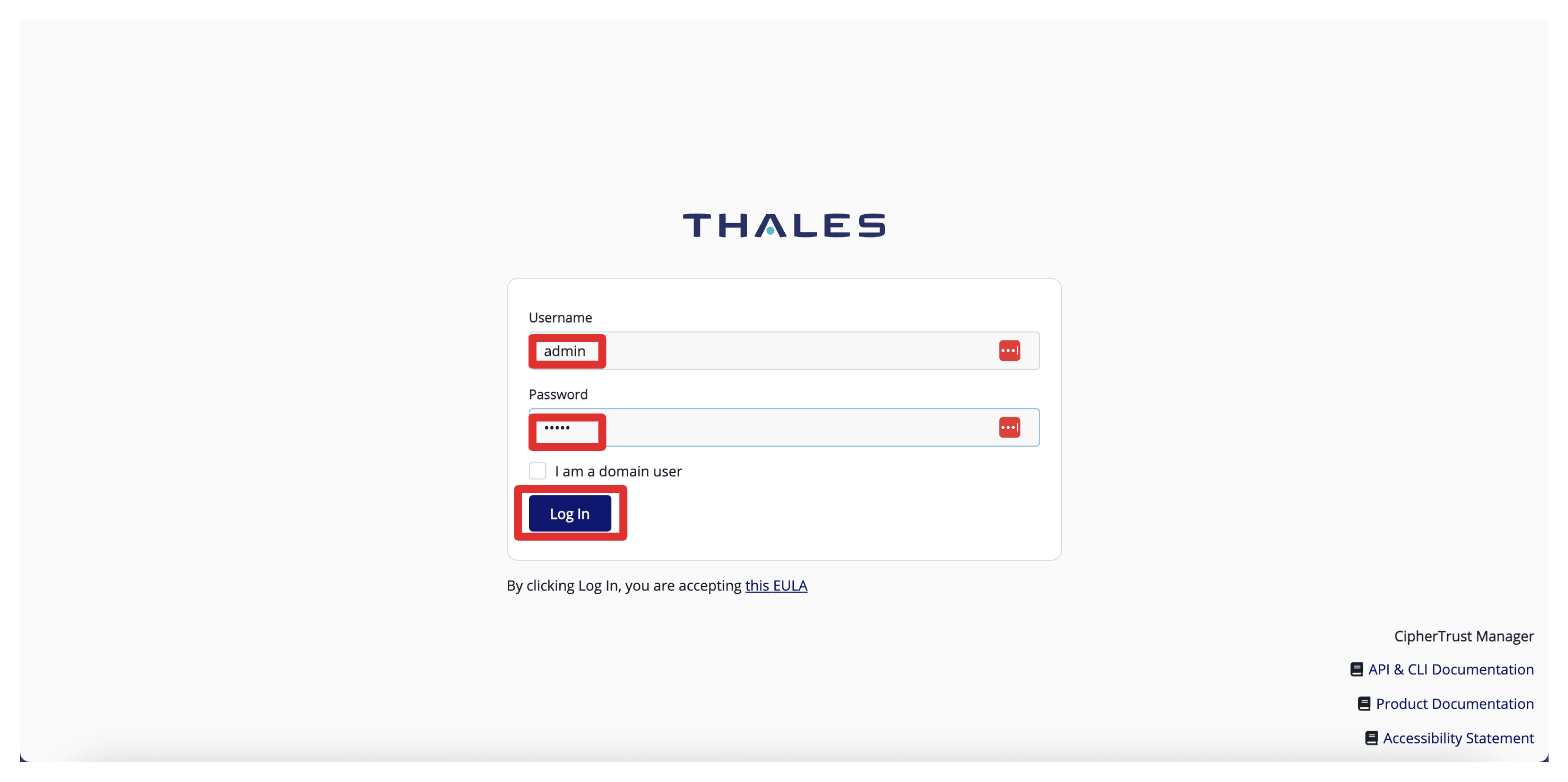

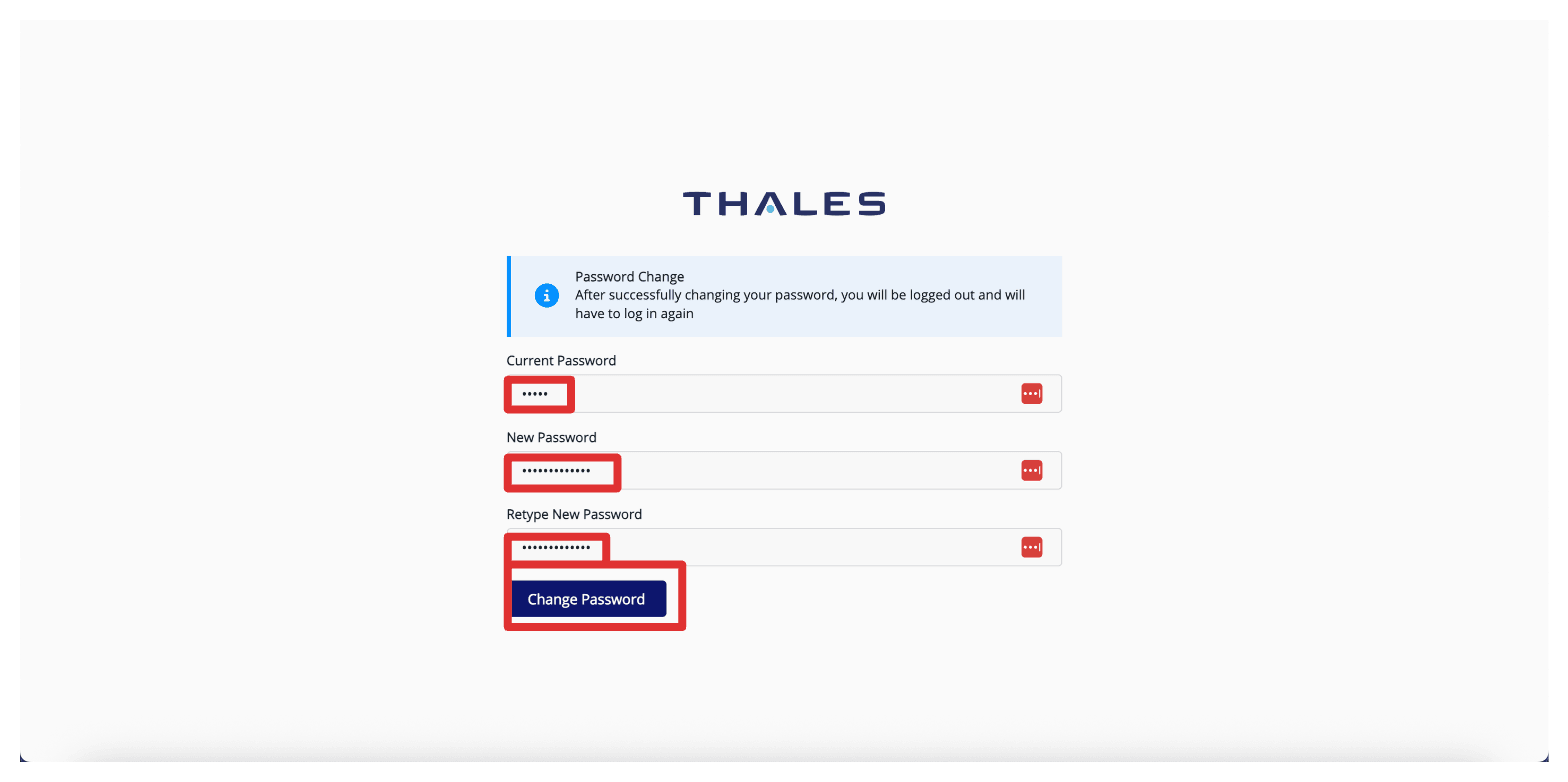

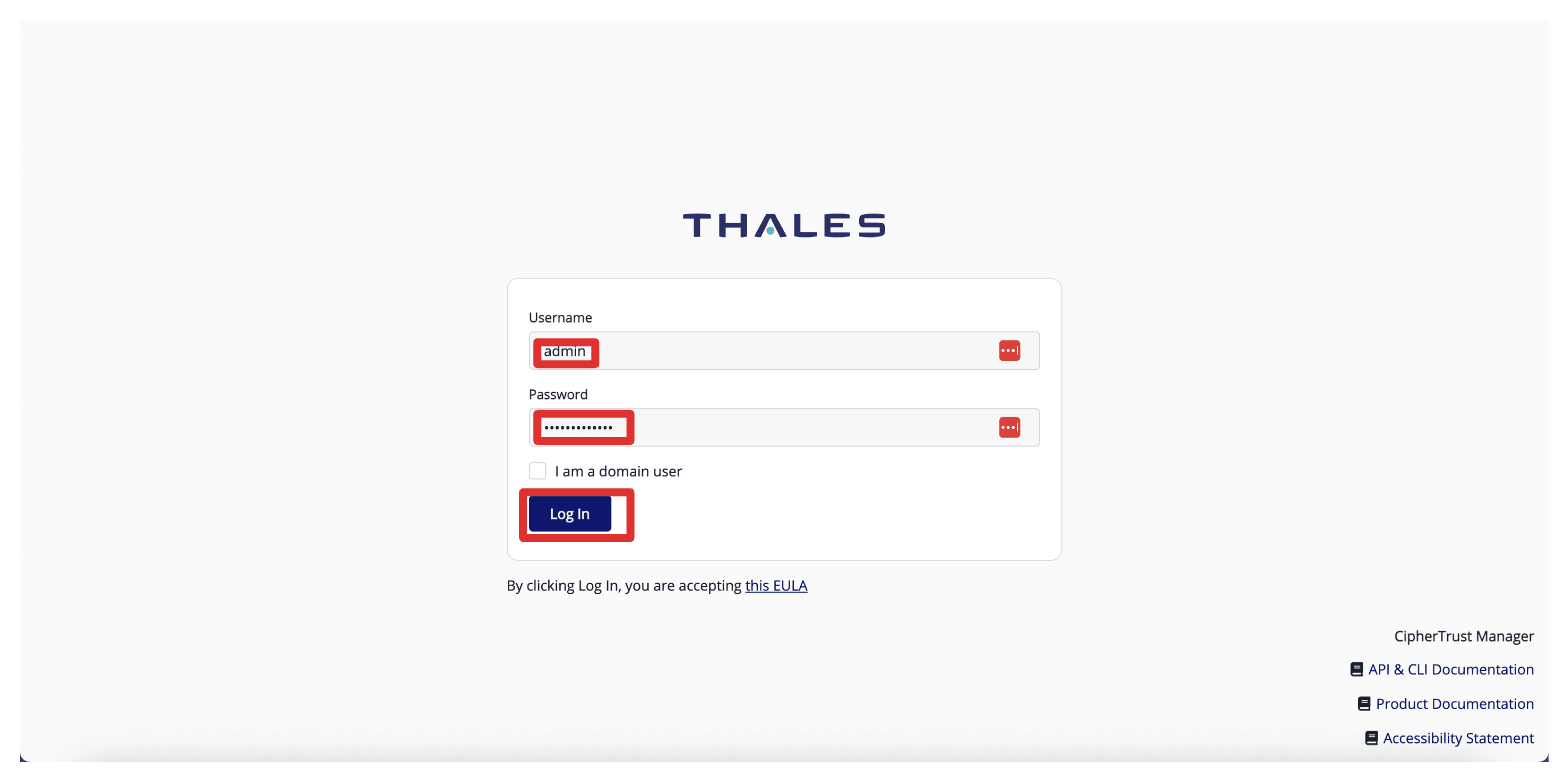

Inicie sesión con Nombre de usuario como

adminy Contraseña comoadmin. Después de la primera conexión, se le solicitará que cambie la contraseña.

-

Para cambiar la contraseña, siga las instrucciones.

-

Inicie sesión con su nueva contraseña.

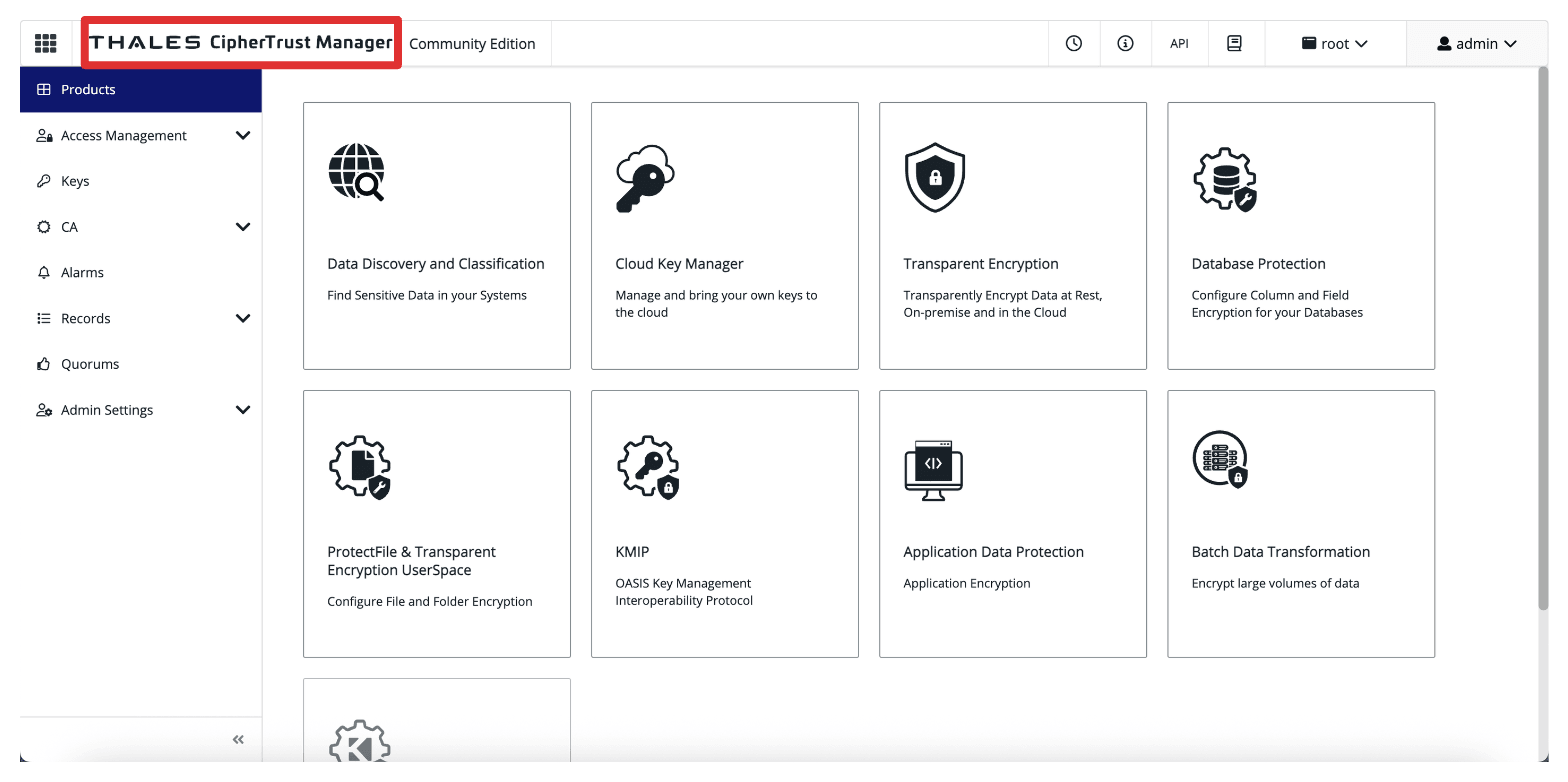

-

Observe que ha iniciado sesión y que el CCKM se ha desplegado correctamente.

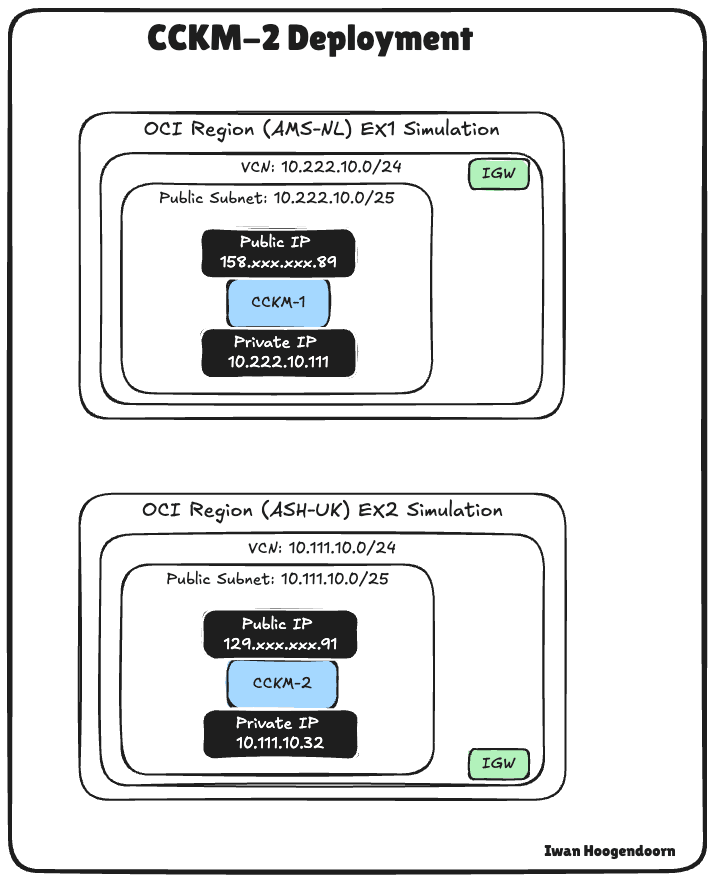

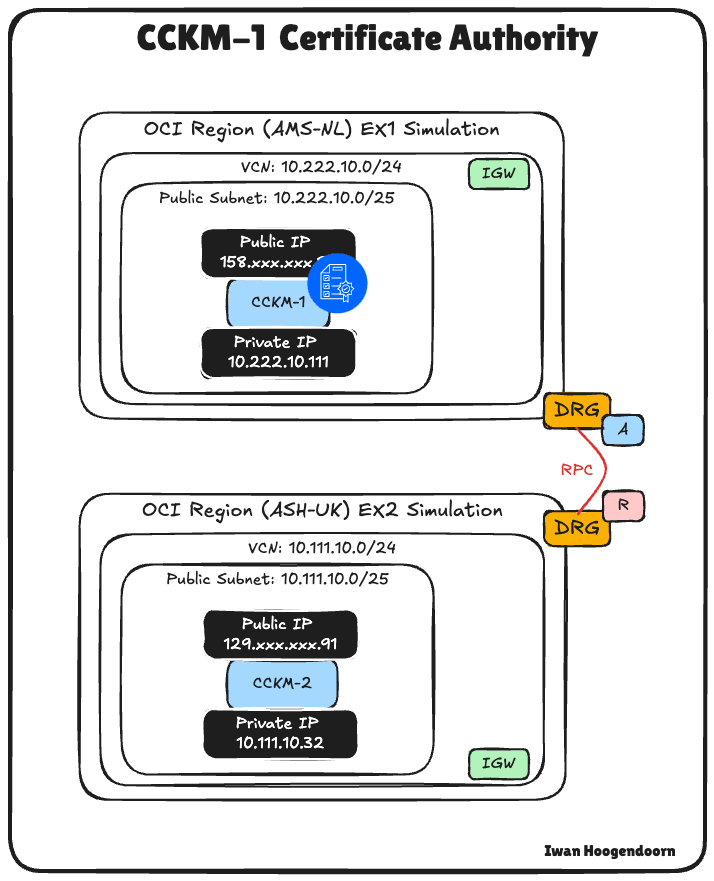

En la siguiente imagen se ilustra el estado actual de nuestro despliegue hasta el momento.

Tarea 3: Realizar la configuración inicial en el primer dispositivo CCKM de Thales

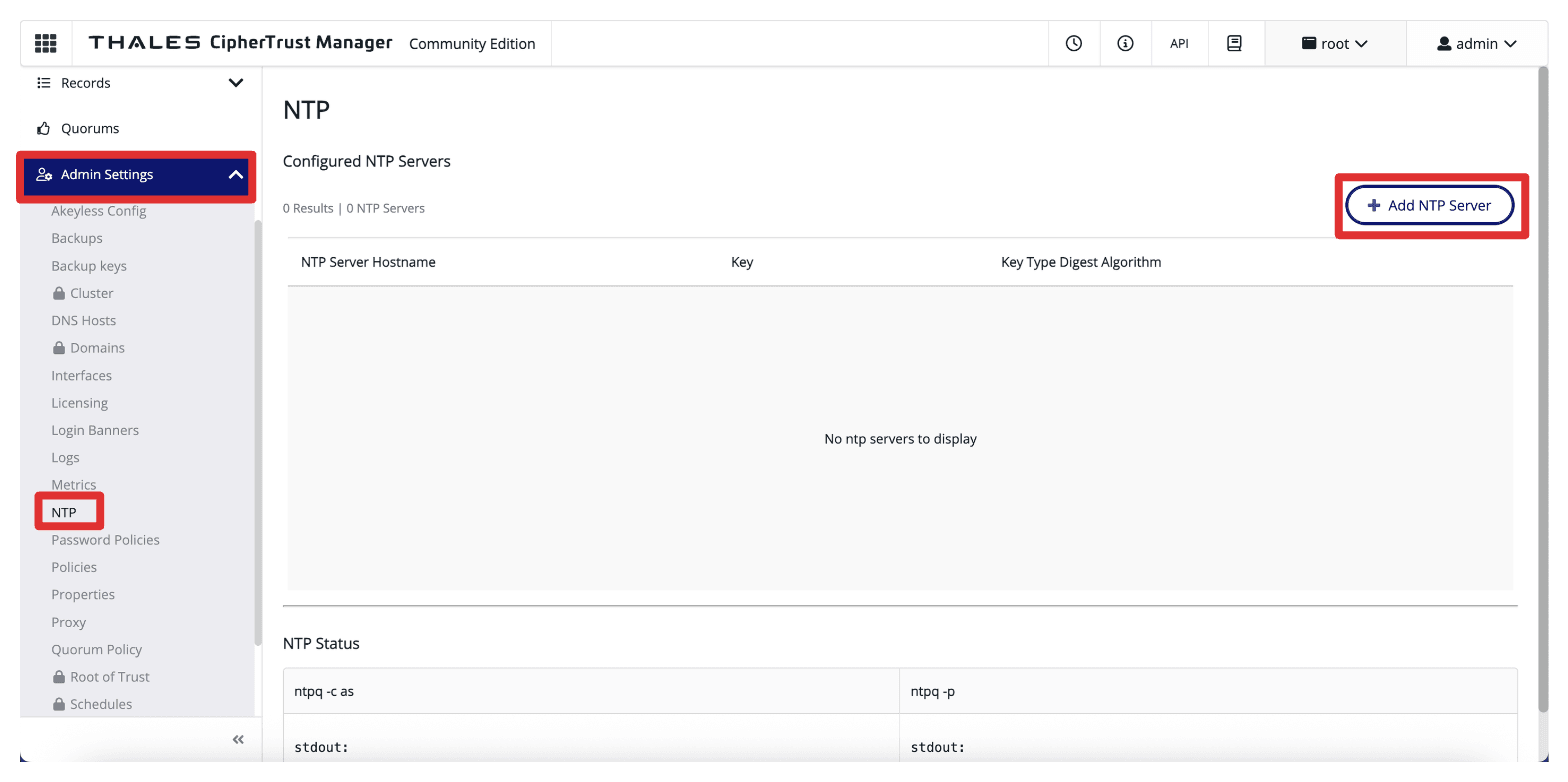

Ahora que se implementa y se puede acceder al primer dispositivo CCKM, es hora de realizar la configuración inicial. Esto incluye configurar el reloj del sistema utilizando un servidor NTP y activar la licencia de evaluación o la licencia real proporcionada por Thales.

Estos pasos garantizan que el dispositivo funcione con un tiempo preciso y crítico para la gestión, el registro y la sincronización de certificados, y que funcione completamente durante la fase de evaluación o configuración.

-

Vaya a Admin Settings (Configuración de administrador), NTP (NTP) y seleccione Add NTP Server (Agregar servidor NTP).

-

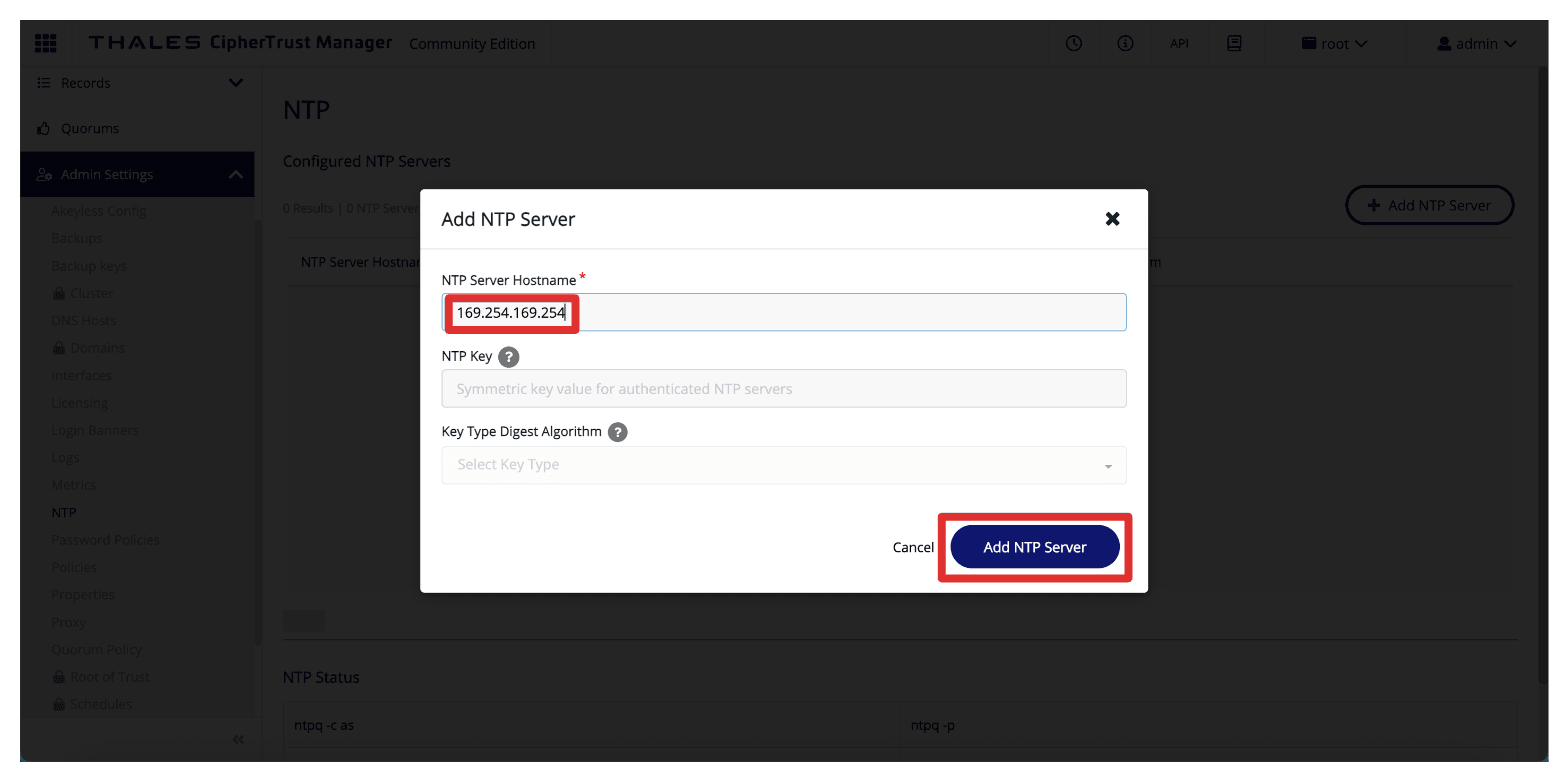

Introduzca el nombre de host o la dirección IP de un servidor NTP fiable (por ejemplo,

169.254.169.254(IP de servidor NTP público de Oracle) o el origen NTP interno de su organización) y haga clic en Agregar servidor NTP.

-

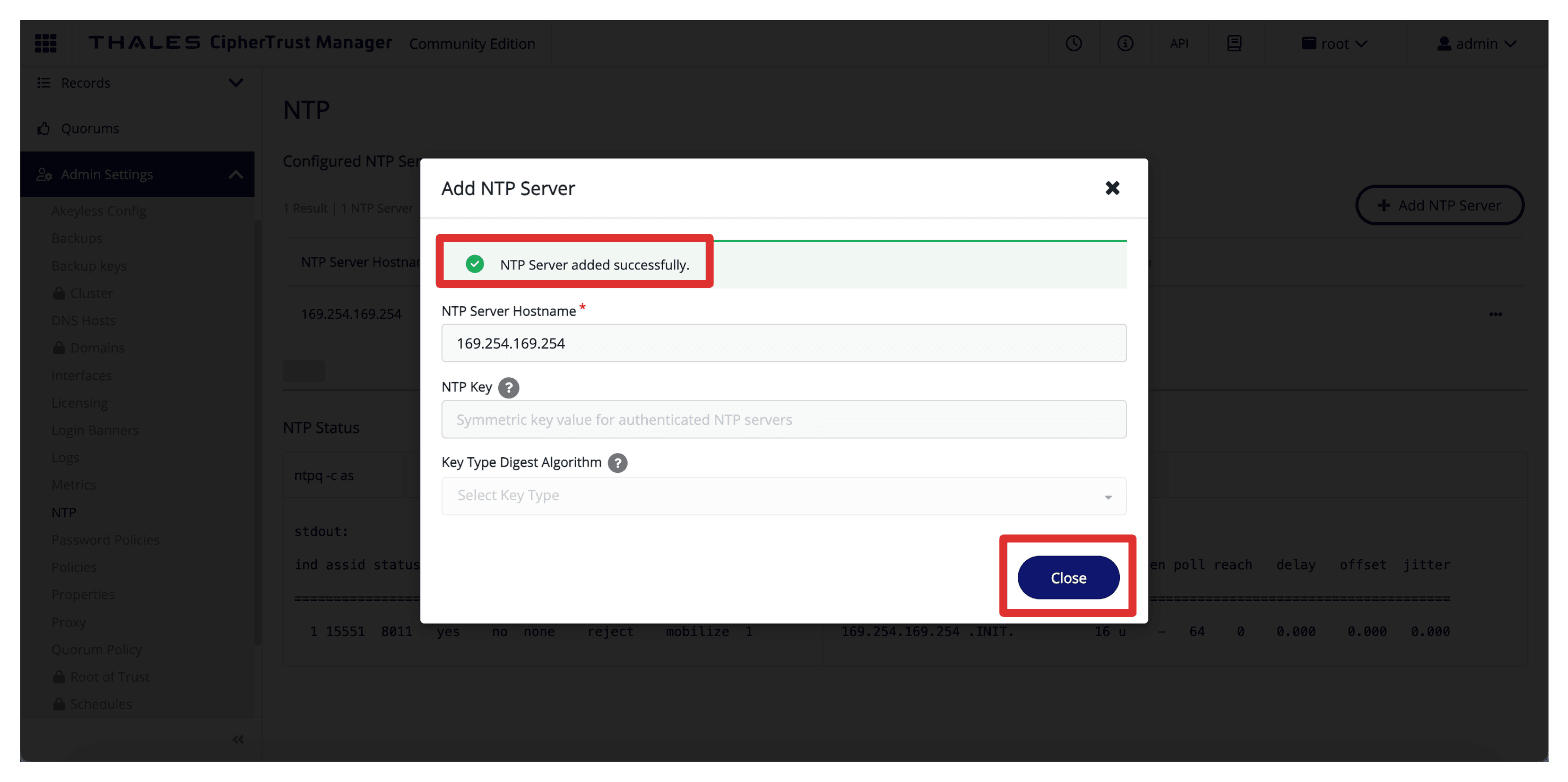

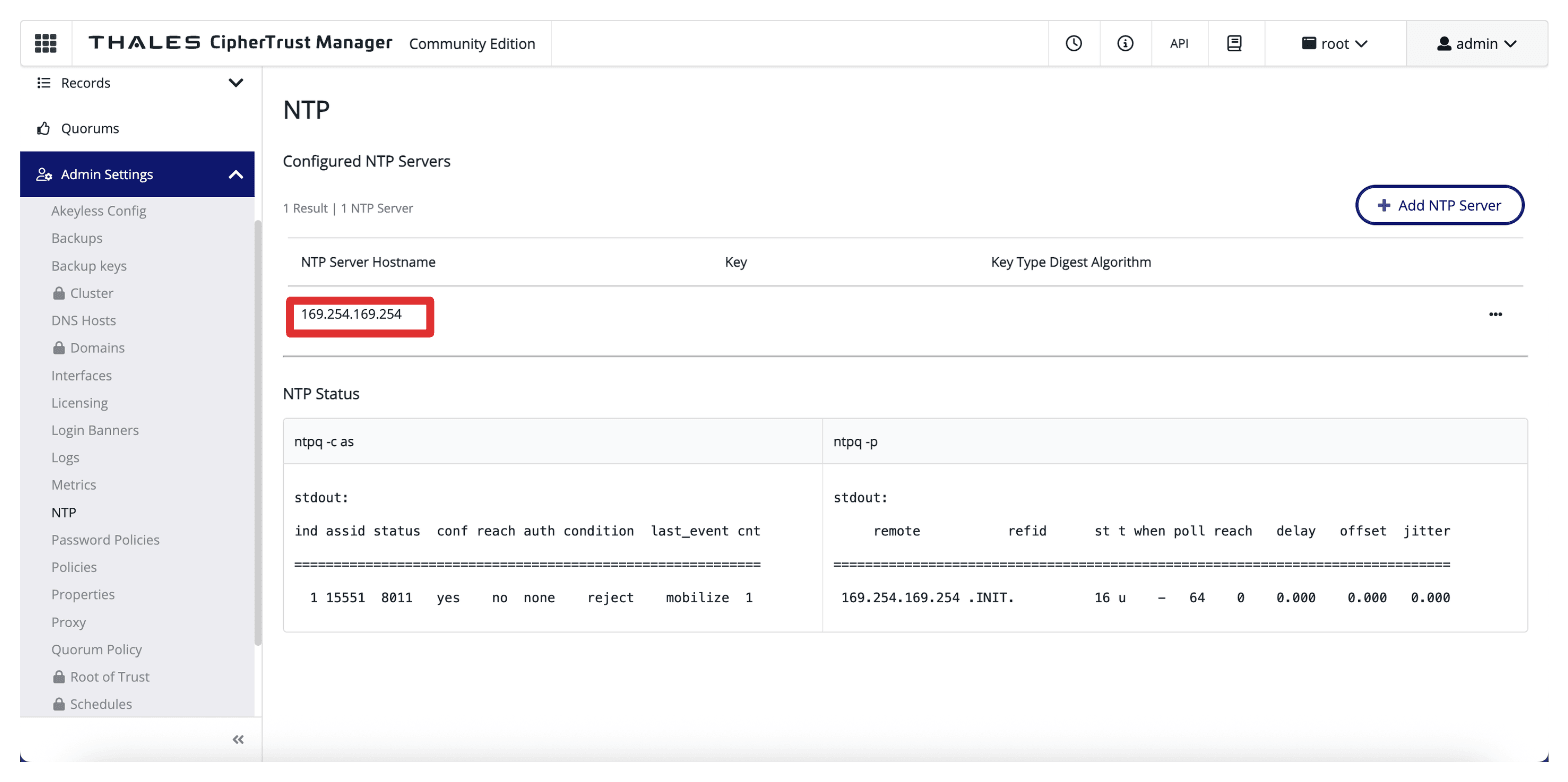

Observe el mensaje que indica que el servidor NTP se ha agregado correctamente. Haga clic en Cerrar.

-

Verifique que la hora esté sincronizada correctamente.

-

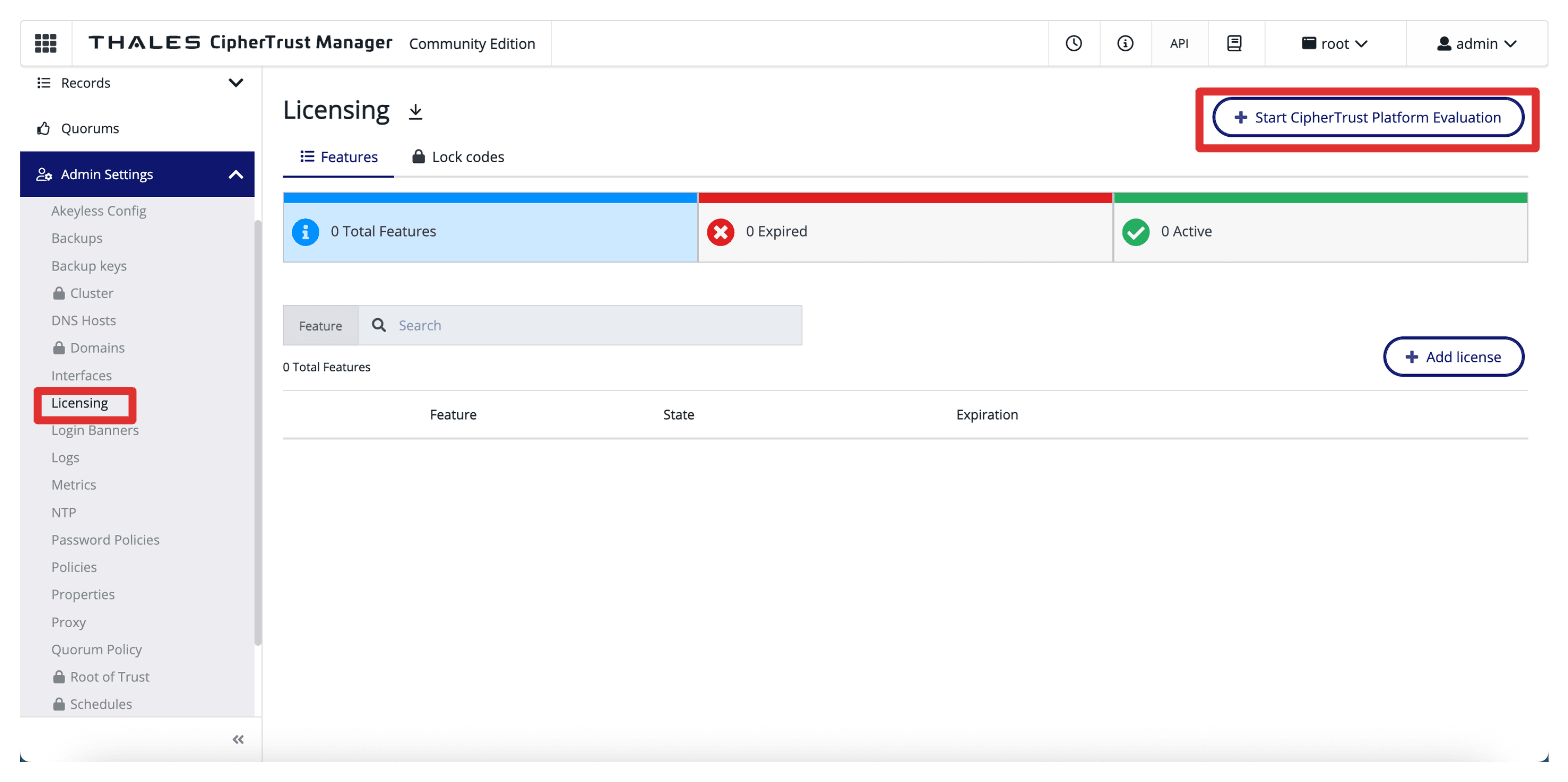

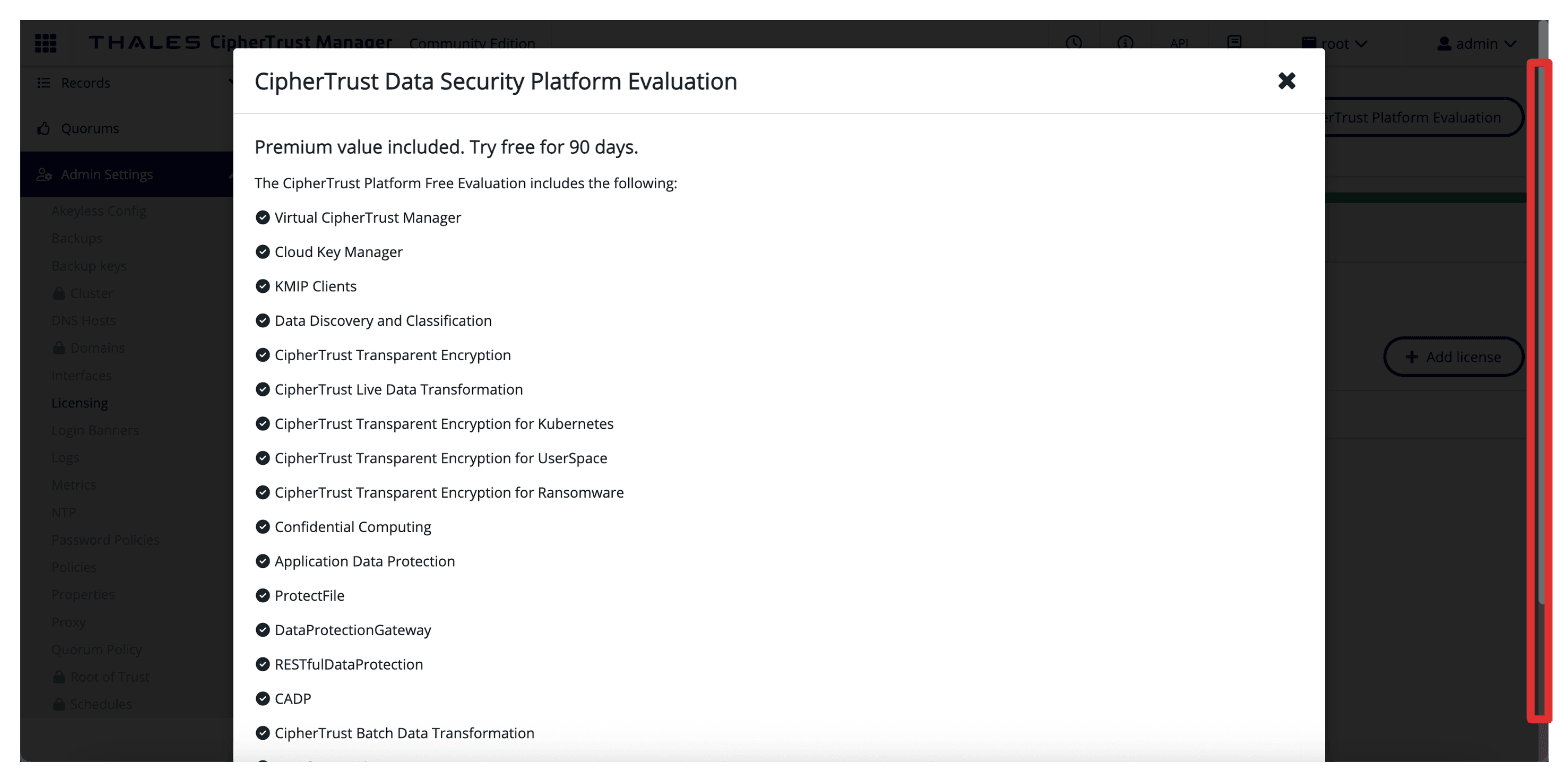

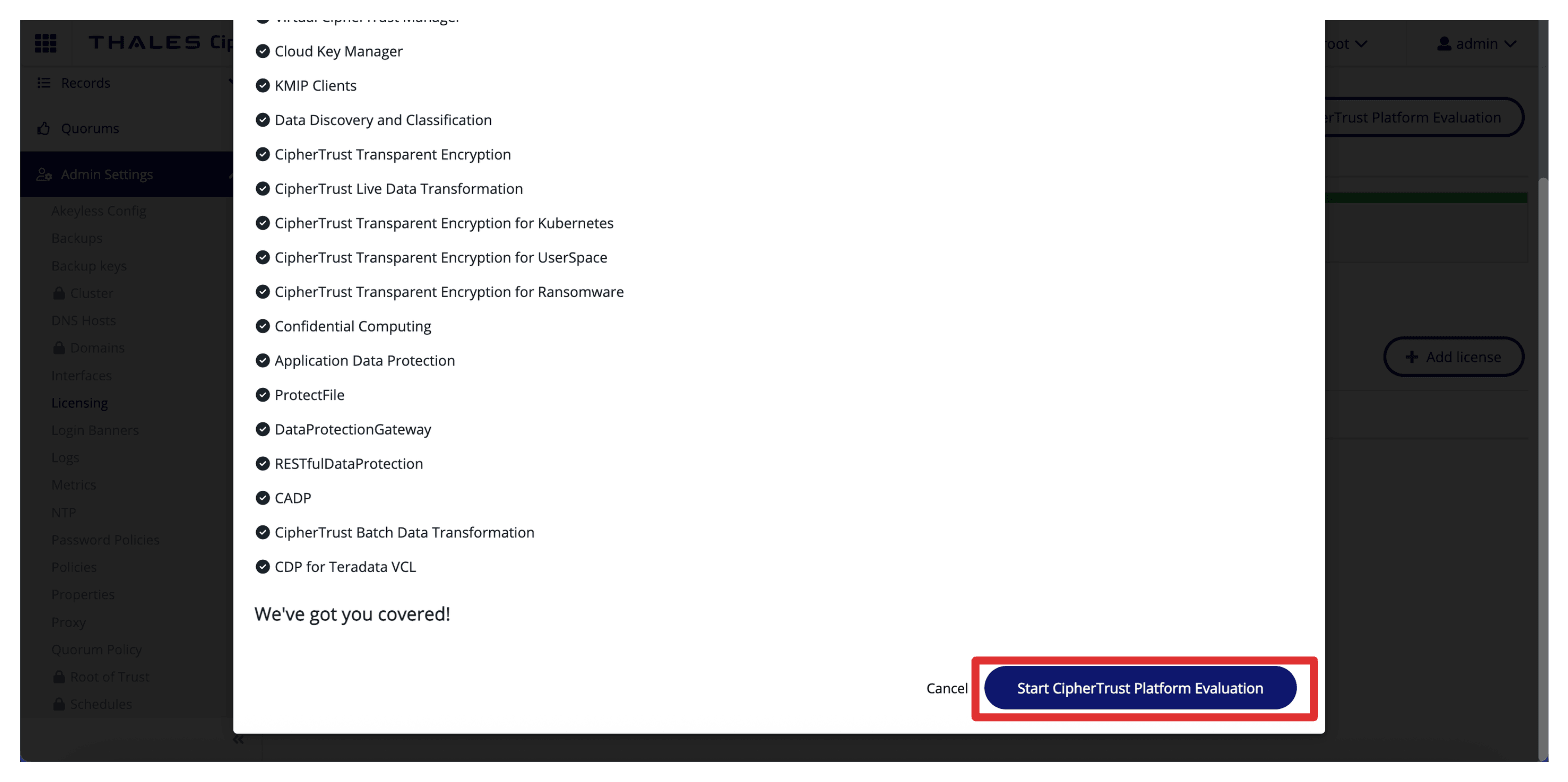

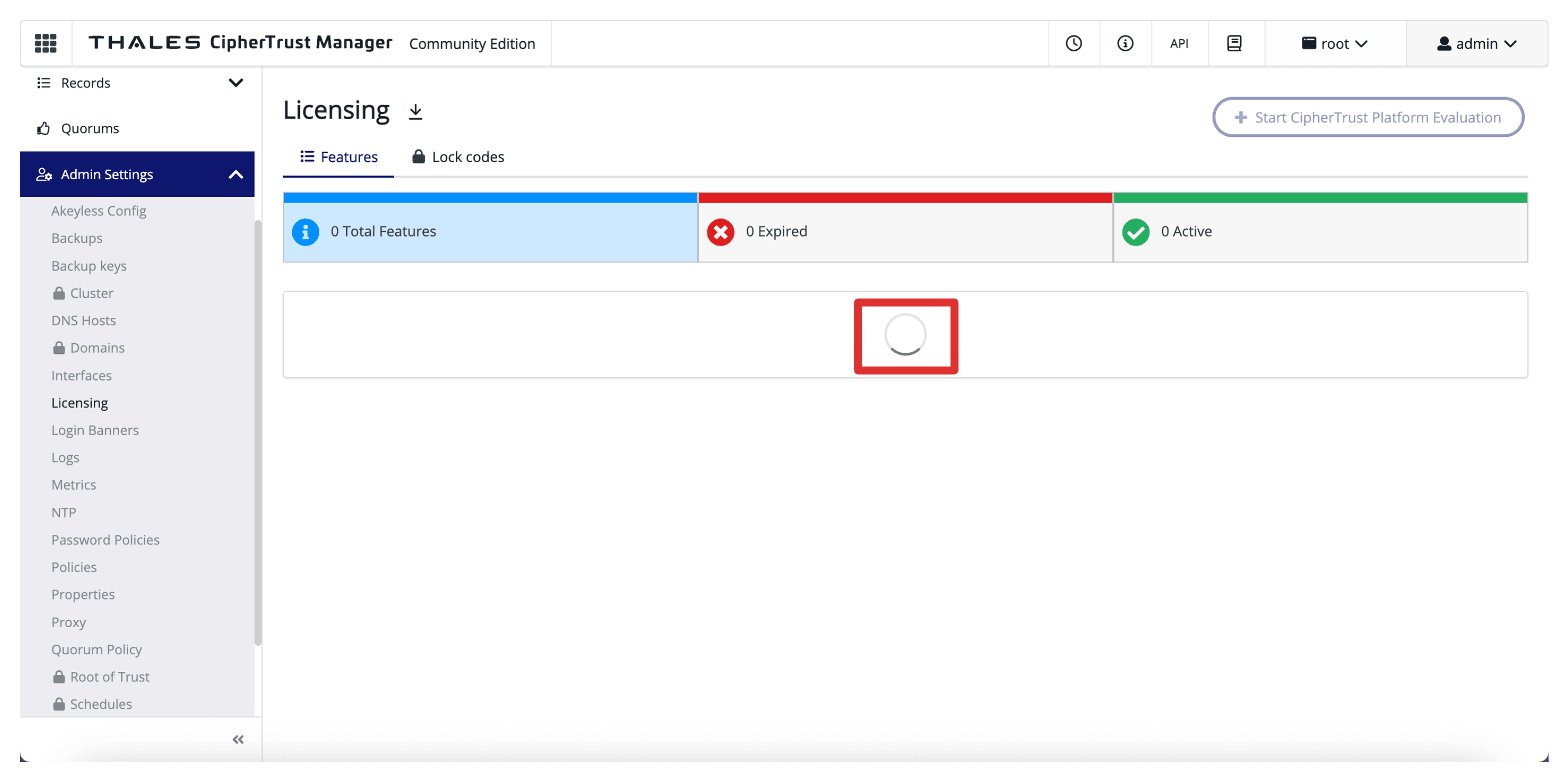

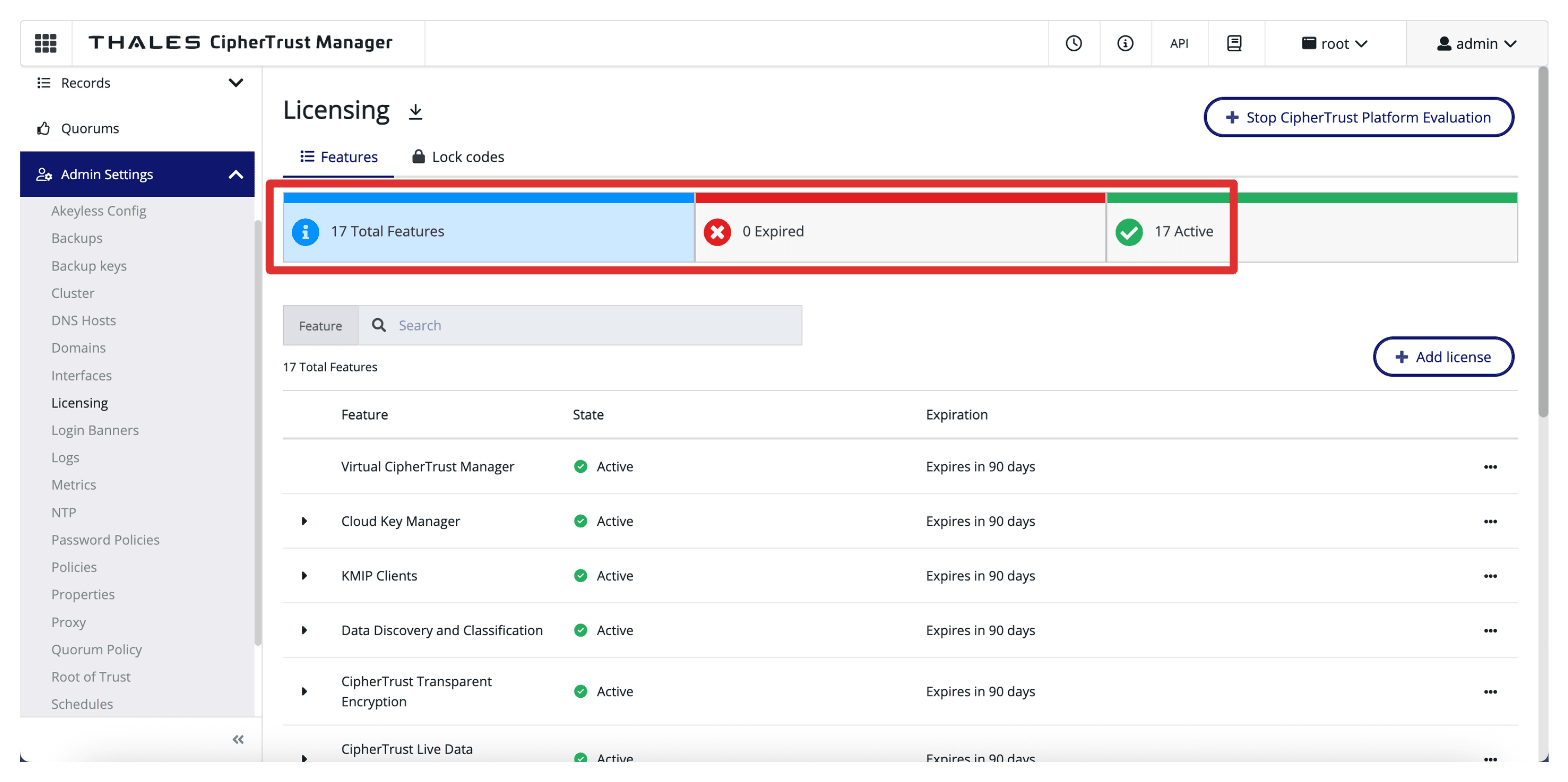

Vaya a Configuración de administrador, Licencias y haga clic en Iniciar evaluación de plataforma CipherTrust.

-

Desplazar hacia abajo.

-

Haga clic en Start CipherTrust Platform Evaluation (Iniciar evaluación de plataforma).

-

Tardará unos minutos en activarse la licencia.

-

Revise la licencia activada.

Tarea 4: Despliegue del segundo dispositivo CCKM de Thales y realización de la configuración inicial

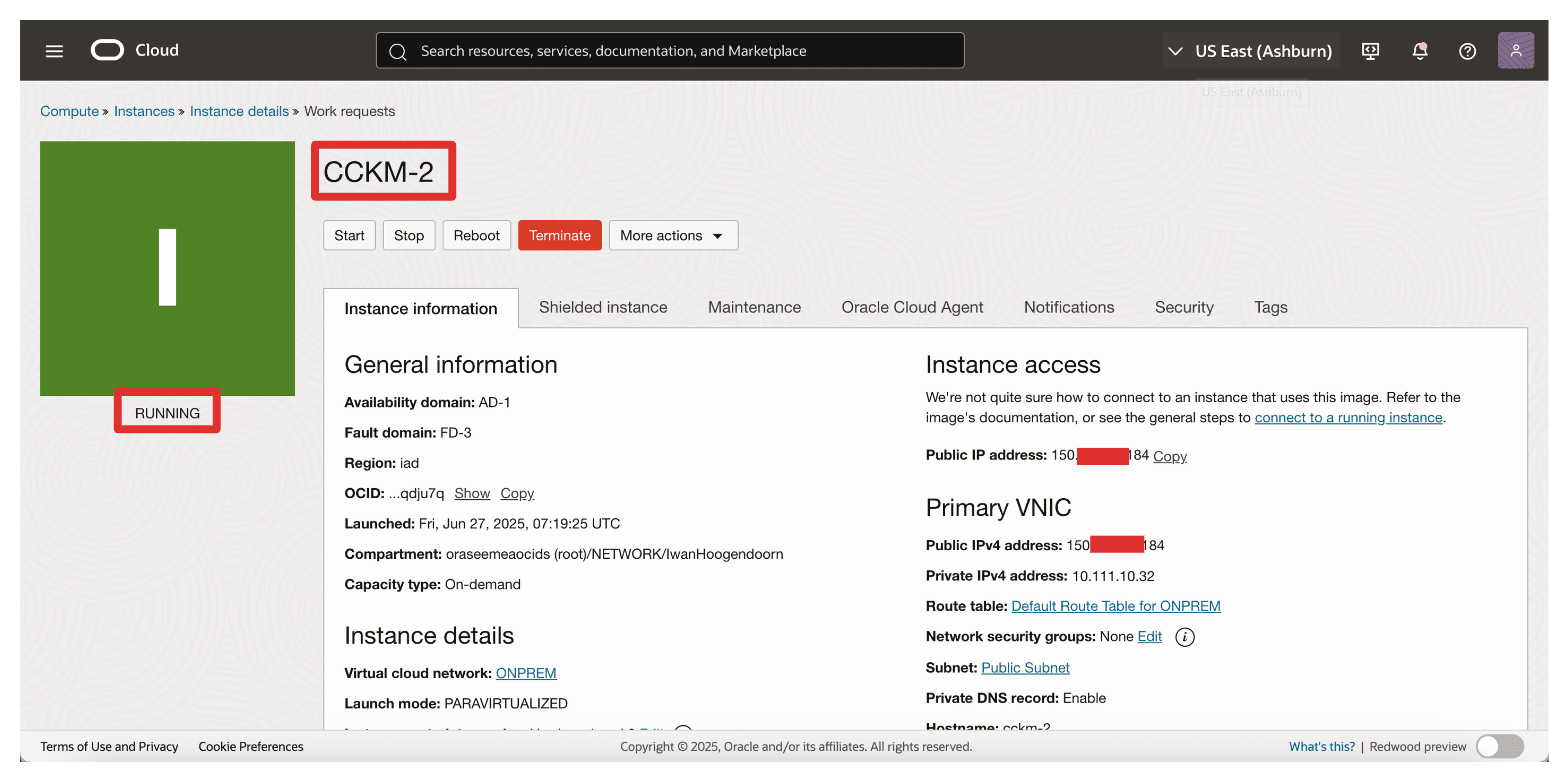

Siga los pasos que se proporcionan en la tarea 2 y en las tareas 3 para desplegar el segundo CCKM en la región ASH.

-

Asegúrese de que el segundo CCKM esté desplegado y ejecute RUNNING.

-

Pruebe la conexión entre SSH y el segundo CCKM.

-

Pruebe la conexión entre web y el segundo CCKM.

En la siguiente imagen se ilustra el estado actual de nuestro despliegue hasta el momento.

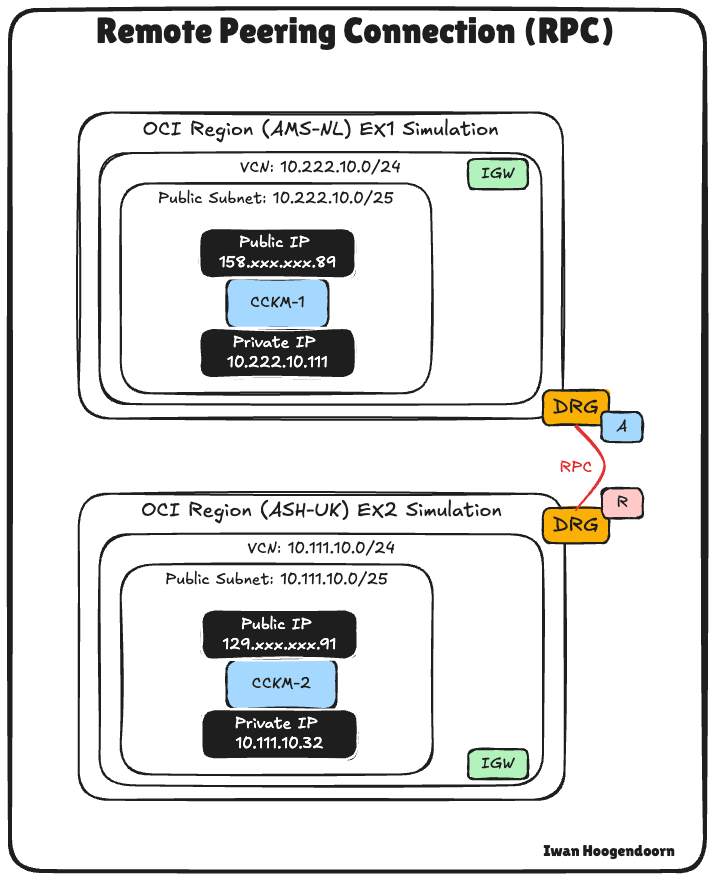

Tarea 5: Revisar la conexión entre el RPC de dispositivos de CCKM de Thales

Para prepararse para una alta disponibilidad y agrupación en clusters entre los dos dispositivos CCKM de Thales, es esencial garantizar una conectividad adecuada entre las regiones en las que se despliegan.

En nuestra configuración, se ha establecido una RPC entre las regiones de OCI Ámsterdam (AMS) y Ashburn (ASH). Esta RPC permite una comunicación segura y de baja latencia entre las dos VCN en las que reside cada dispositivo CCKM.

Qué se ha configurado:

- Remote Peering Connection (RPC) (Conexión de intercambio de tráfico remoto [RPC]) está establecida y activa entre AMS y ASH.

- Las tablas de enrutamiento se configuran correctamente para garantizar que el tráfico entre las dos VCN se reenvíe correctamente.

- Las listas de seguridad de ambas regiones están configuradas actualmente para permitir todo el tráfico de entrada y salida. Esto se hace para simplificar las pruebas de prueba de concepto (PoC) y eliminar los problemas relacionados con la conectividad durante el proceso de configuración inicial y agrupación en clusters.

Nota:

- En un entorno de producción, se recomienda restringir el tráfico a solo los puertos necesarios para la agrupación en clusters y la gestión.

- Consulte la documentación de Thales para conocer los requisitos exactos de los puertos (por ejemplo, puertos TCP como

443,8443,5432y otros que utiliza el protocolo de cluster CCKM).

Esta configuración de red entre regiones garantiza que los CCKM puedan comunicarse sin problemas durante el proceso de creación del cluster, que abordaremos en una de las siguientes secciones.

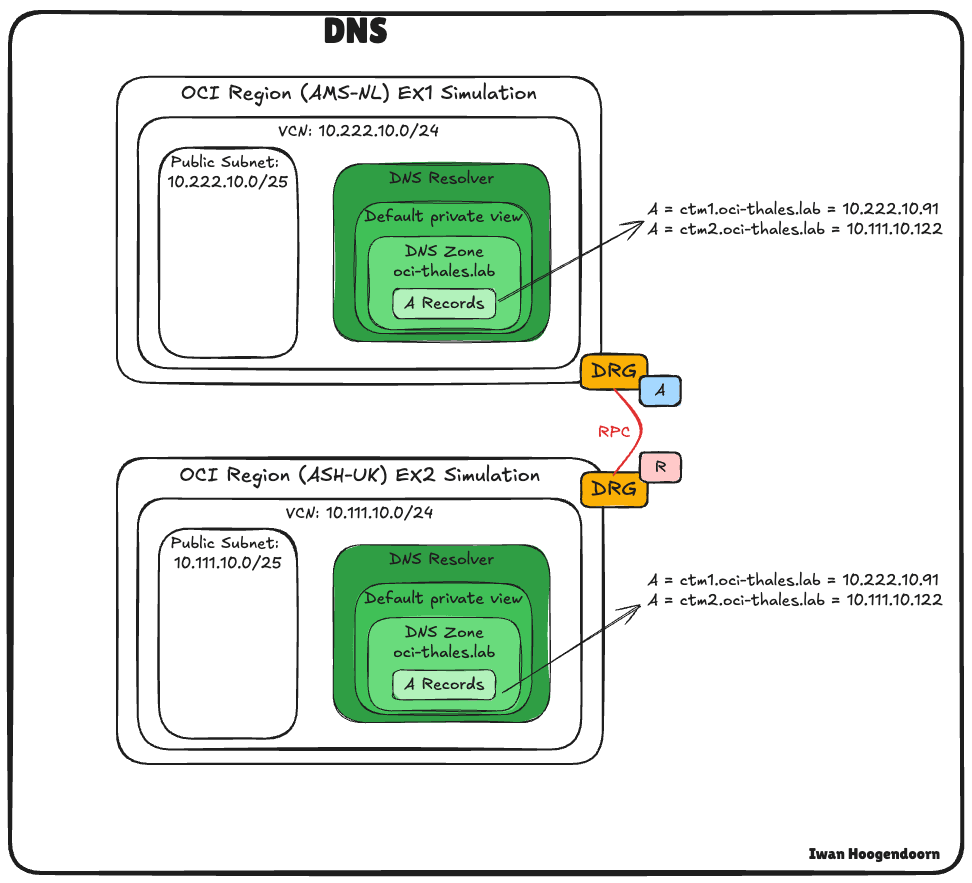

Tarea 6: Configuración de DNS

Se necesita una resolución de DNS adecuada para permitir una comunicación perfecta entre los dos dispositivos. Esto es especialmente importante para la seguridad de la agrupación en clusters, el manejo de certificados y la estabilidad general del servicio.

Nota: A partir de este punto, haremos referencia a los dispositivos Thales CCKM como Thales CipherTrust Manager, abreviatura de CyberTrust Manager.

Al utilizar un servidor DNS interno personalizado, estamos aprovechando los servicios de DNS de OCI con una zona de DNS privada en este despliegue. Esto nos permite asignar nombres de dominio completos y significativos (FQDN) a los gestores de Thales CipherTrust y garantiza que puedan comunicarse entre regiones sin depender de IP estáticas.

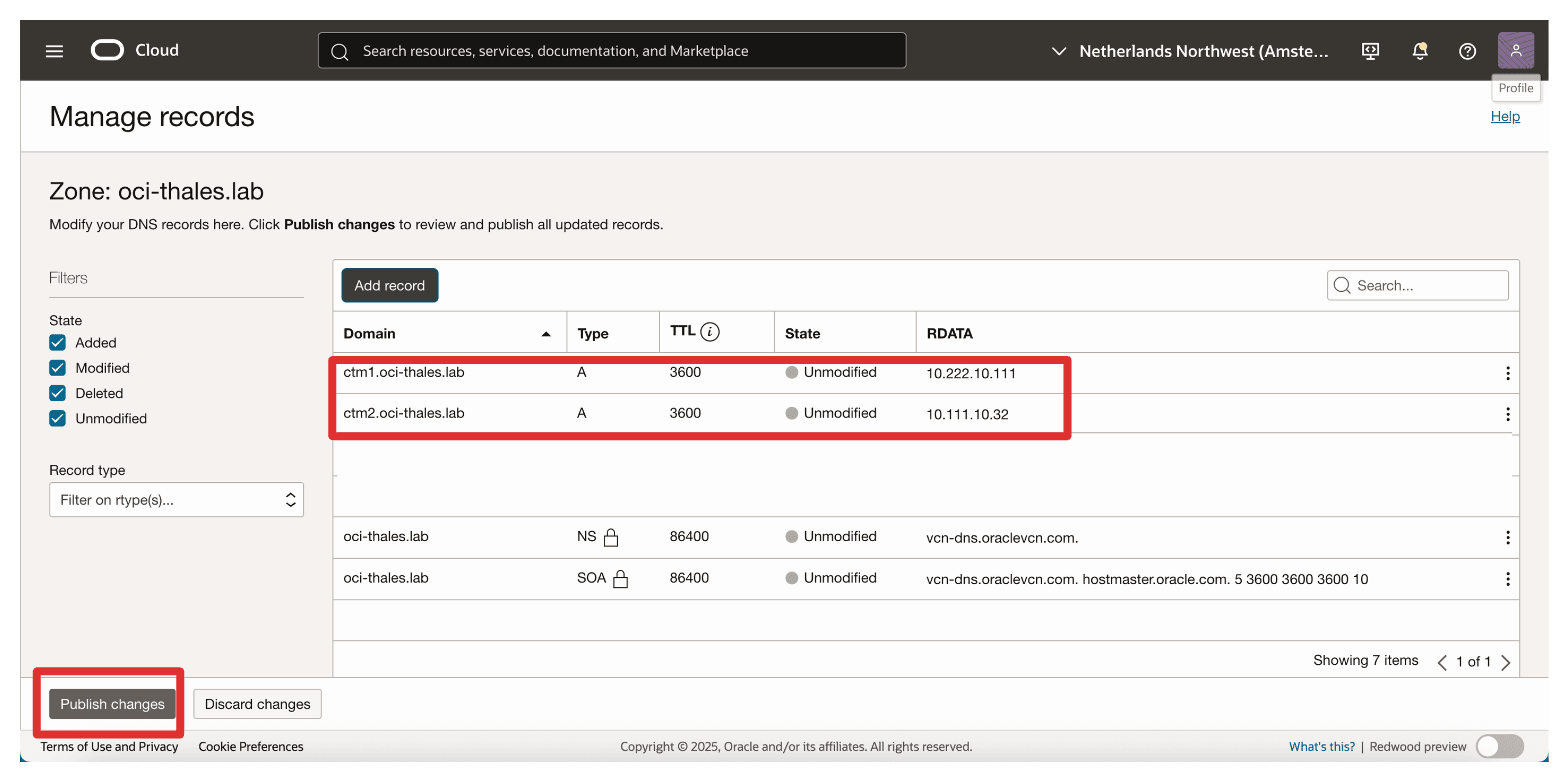

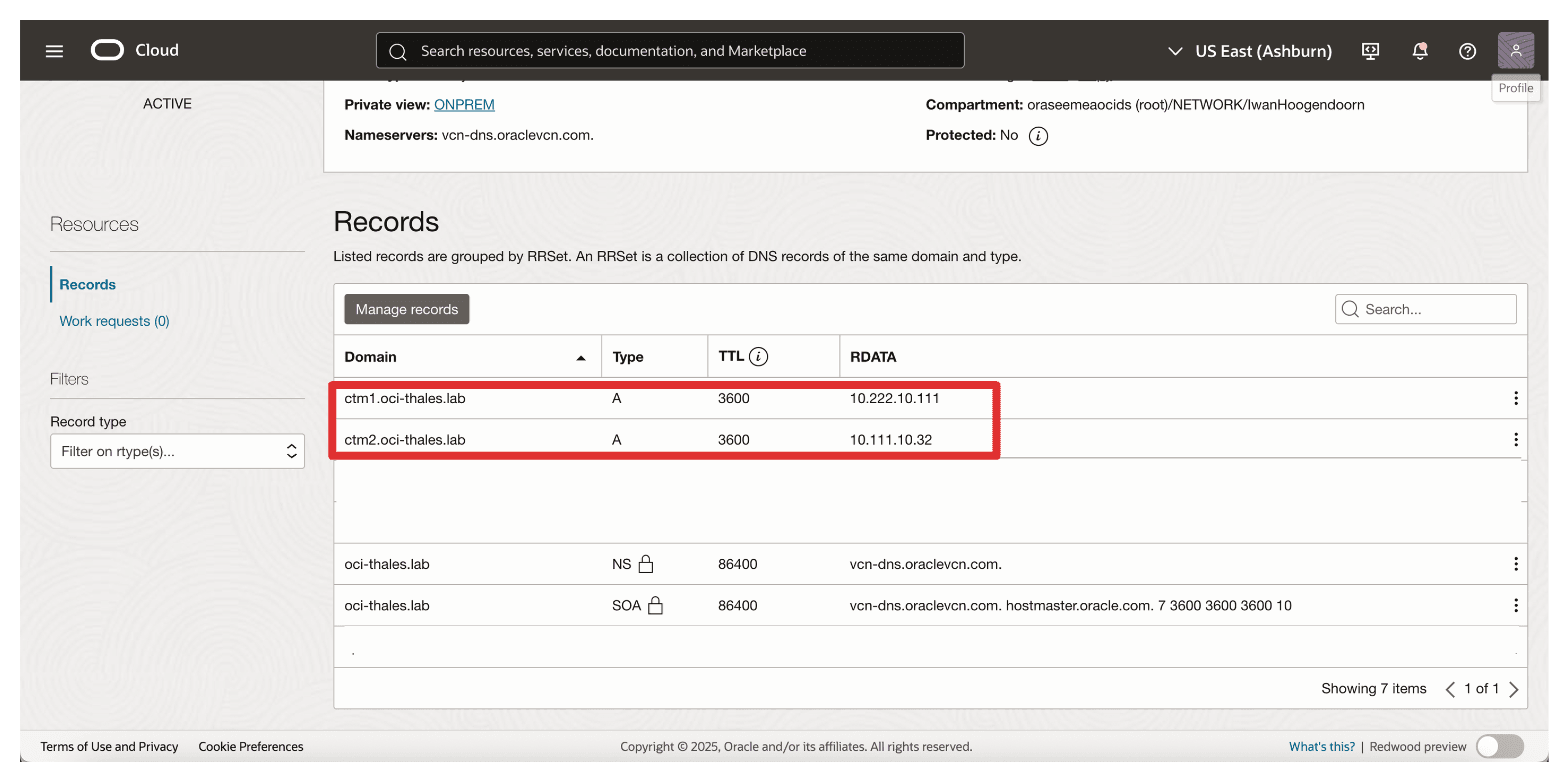

- Nombre de zona de DNS privado: introduzca

oci-thales.lab. - Ámbito: seleccione Privado.

- CNV asociadas: ambas redes virtuales en la nube AMS y ASH (para permitir la resolución de nombres entre regiones).

Hemos creado dos registros A en la zona oci-thales.lab, que apuntan a las IP privadas de cada dispositivo de Thales CipherTrust Manager:

| Nombre del host | FQDN | Apunta a |

|---|---|---|

ctm1 |

ctm1.oci-thales.lab |

IP privada de Thales CipherTrust Manager en AMS |

ctm2 |

ctm2.oci-thales.lab |

IP privada de Thales CipherTrust Manager en ASH |

El uso de FQDN facilita la gestión de certificados y configuraciones de cluster y evita acoplar la configuración a IP fijas.

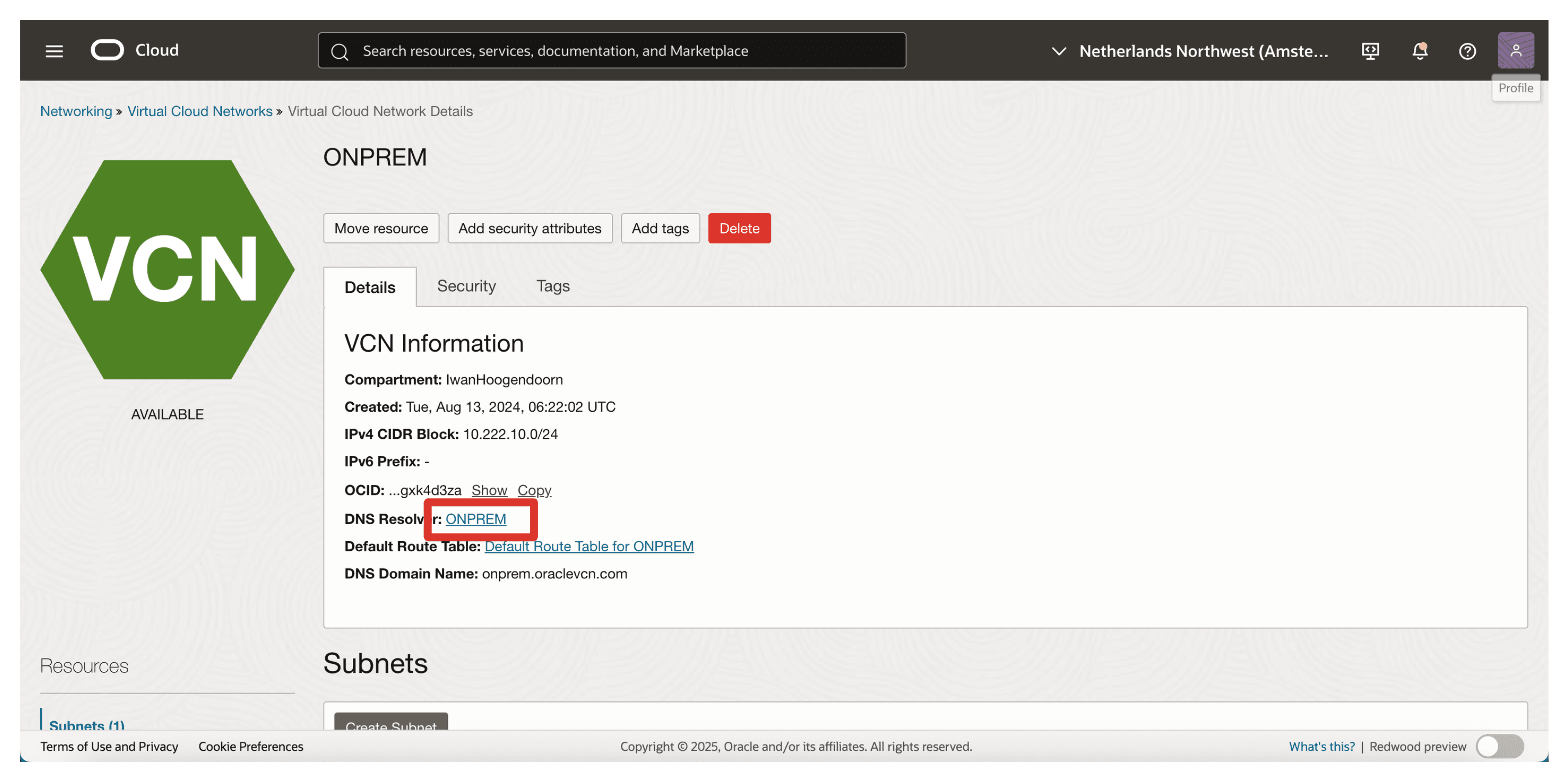

-

Vaya a la consola de OCI y navegue por Redes virtuales en la nube. Asegúrese de que está en la región de AMS.

-

Haga clic en la VCN.

-

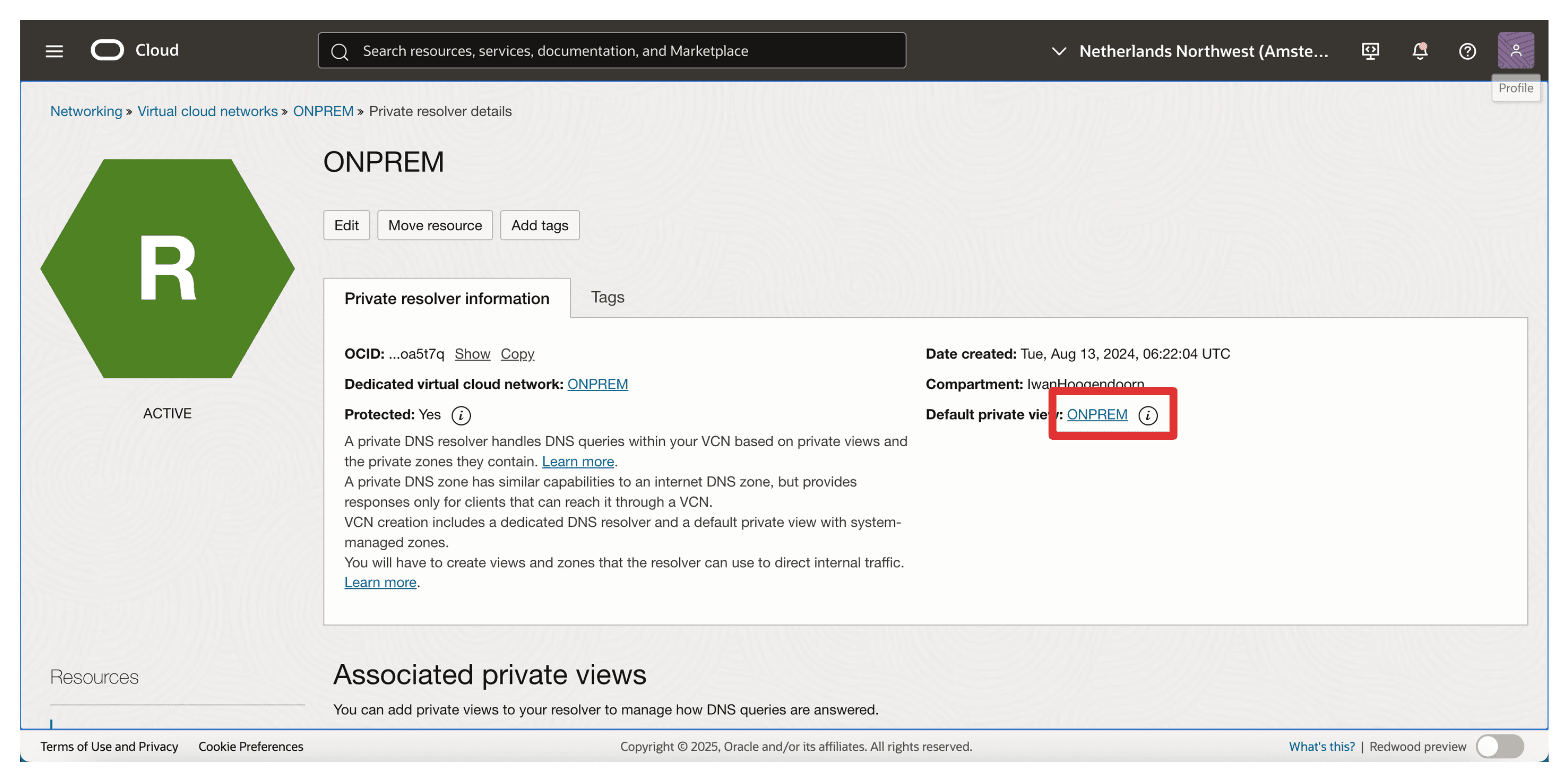

Haga clic en el solucionador de DNS (para esa VCN).

-

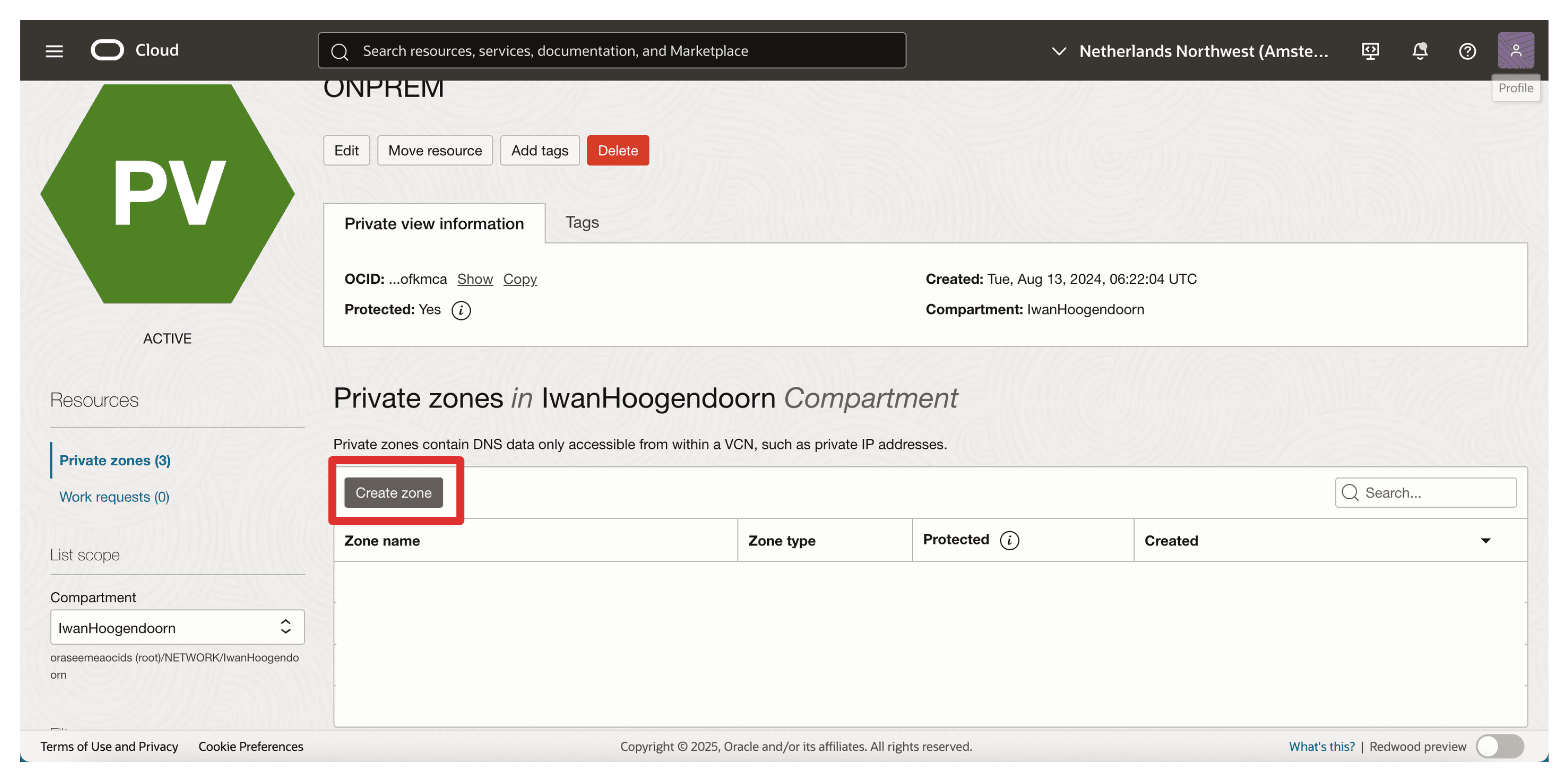

Haga clic en la vista privada por defecto (para el solucionador de DNS y la VCN).

-

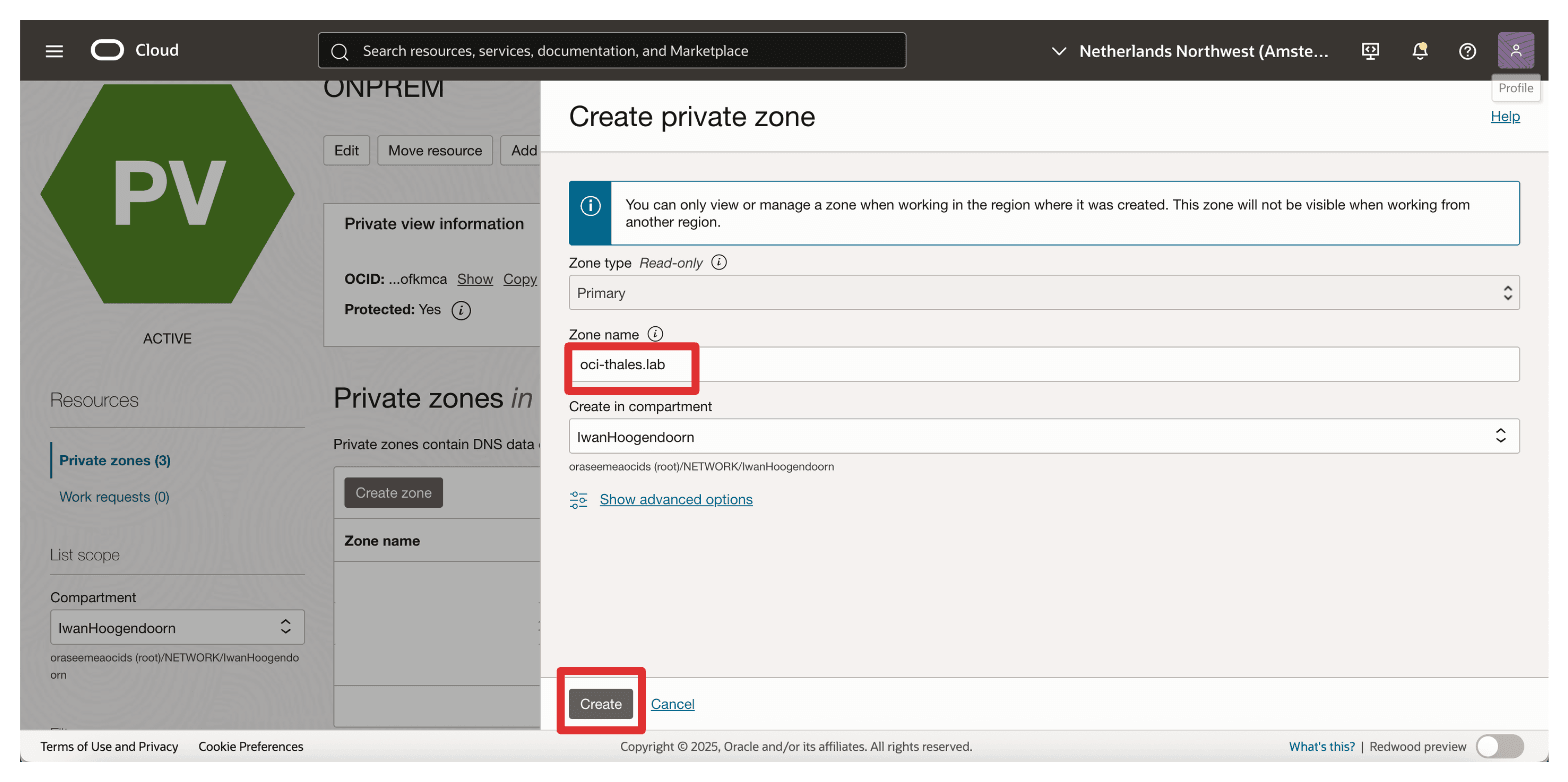

Haga clic en Crear zona.

-

Introduzca la siguiente información y haga clic en Crear.

- Nombre de zona: introduzca

oci-thales.lab. - Compartimento: seleccione el correcto.

- Nombre de zona: introduzca

-

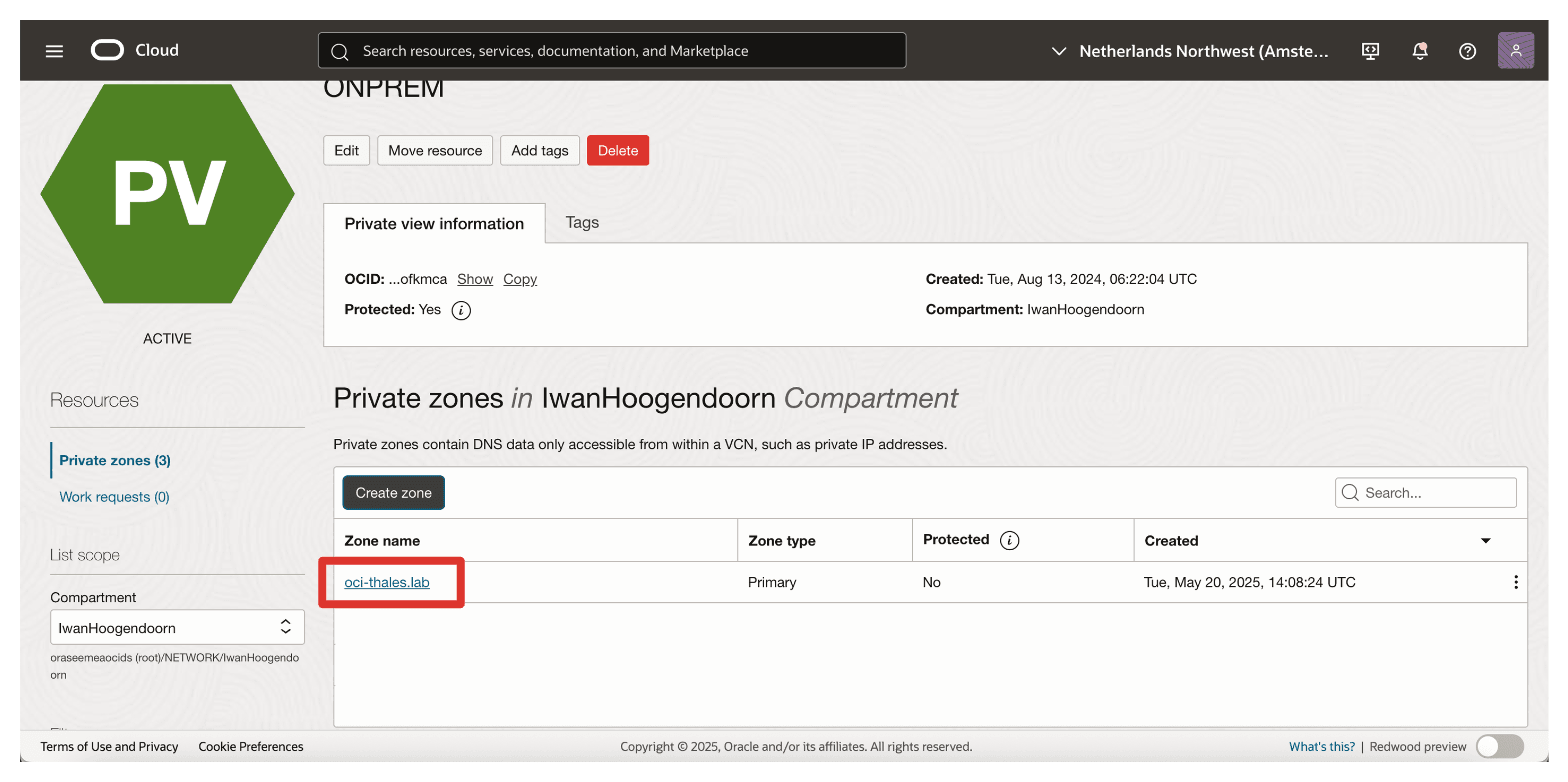

Haga clic en la zona.

-

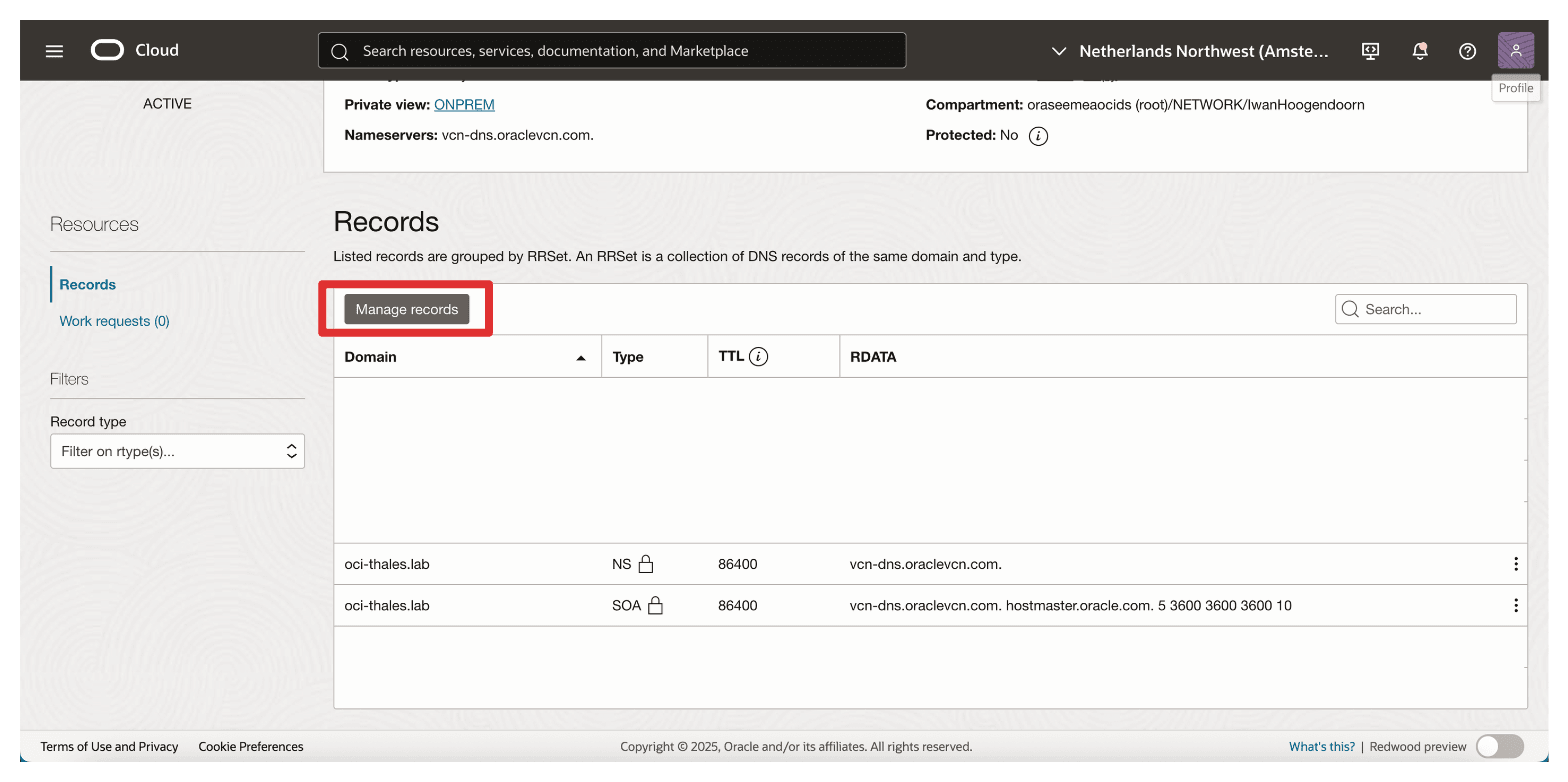

Haga clic en Gestionar registros.

-

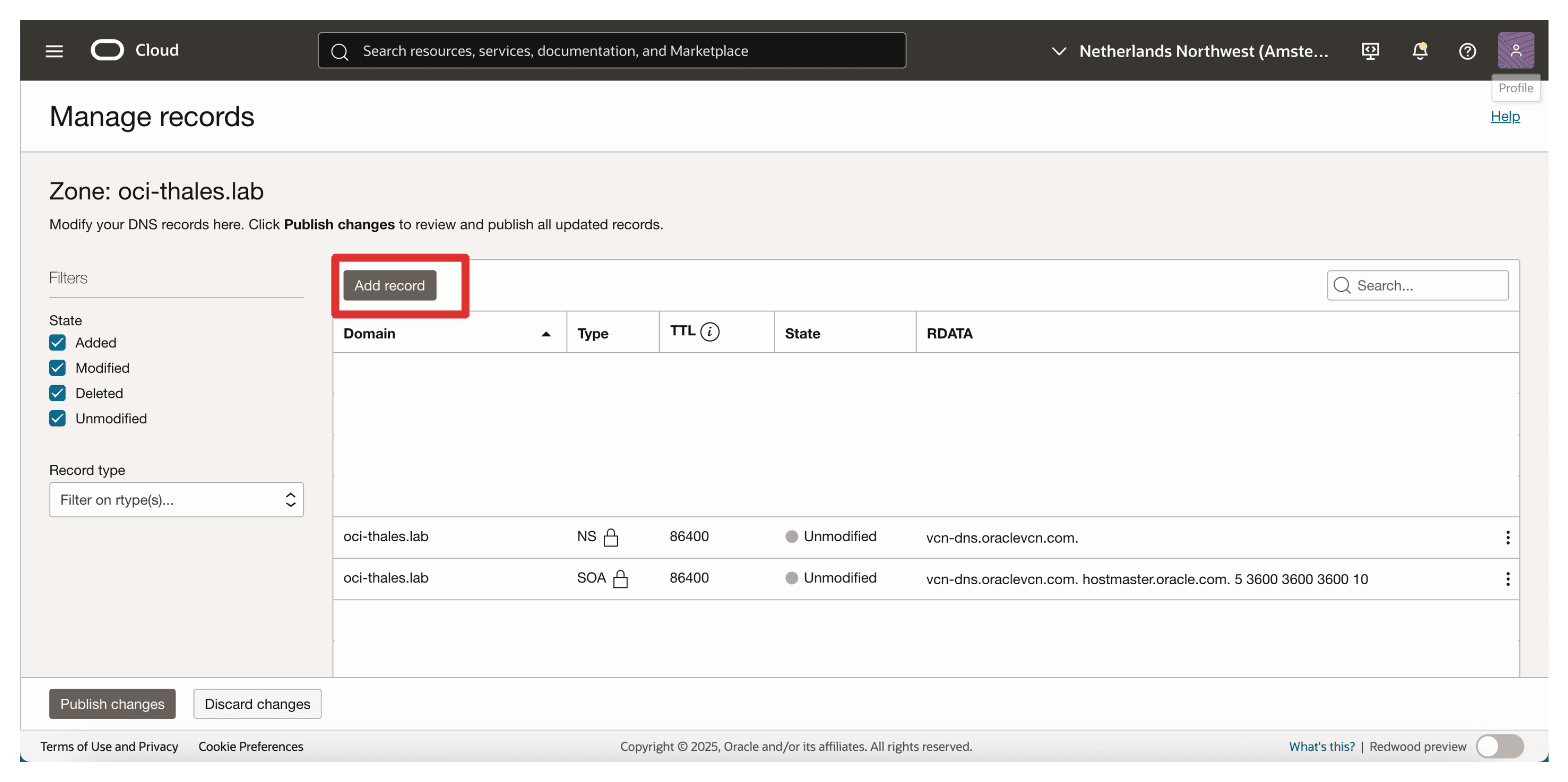

Haga clic en Agregar Registro.

-

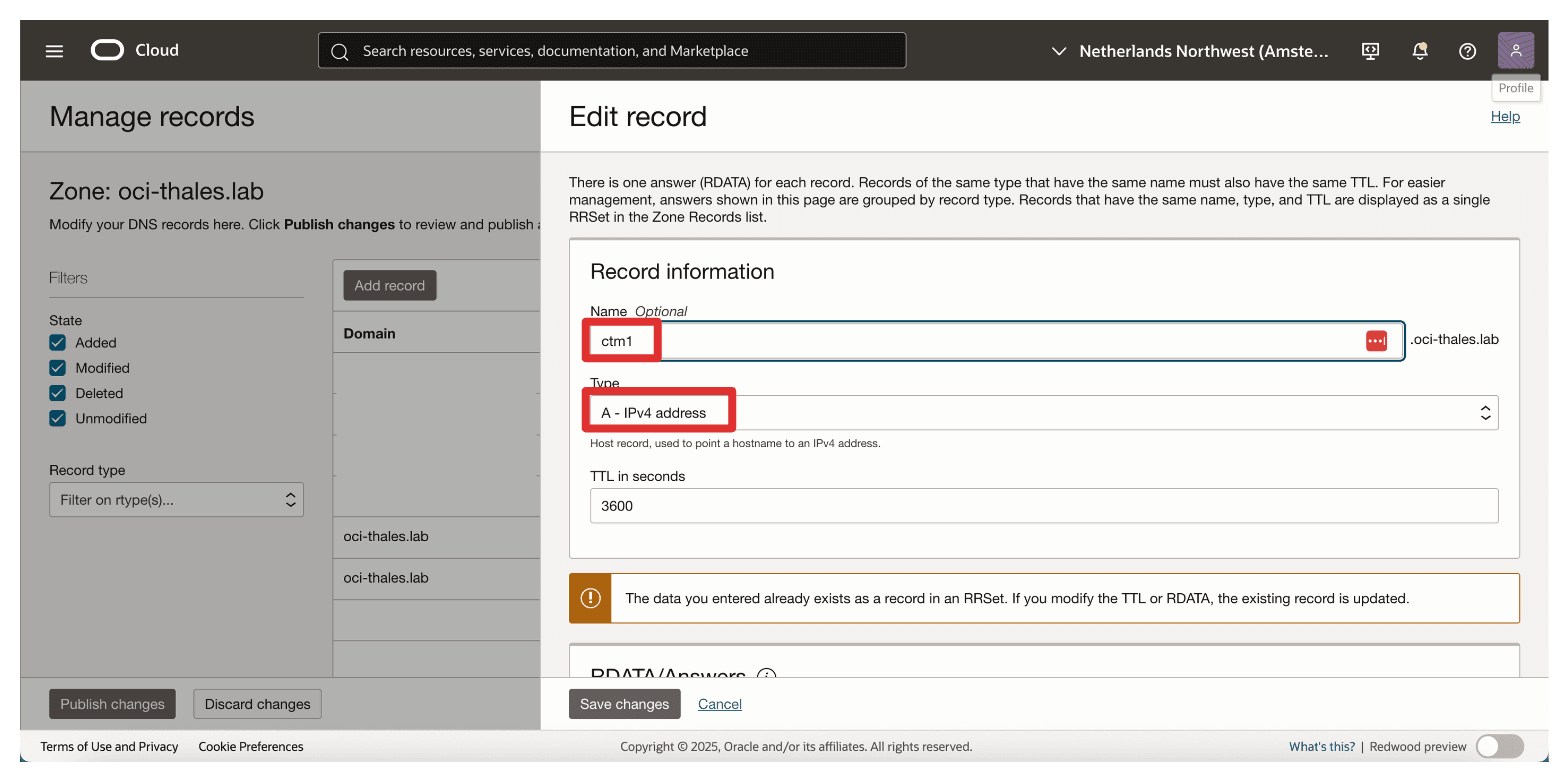

Para crear un registro para

ctm1, introduzca la siguiente información.- Tipo de registro: introduzca A - dirección IPv4.

- Nombre: introduzca

ctm1. - TTL: deje el valor por defecto (por ejemplo,

300).

-

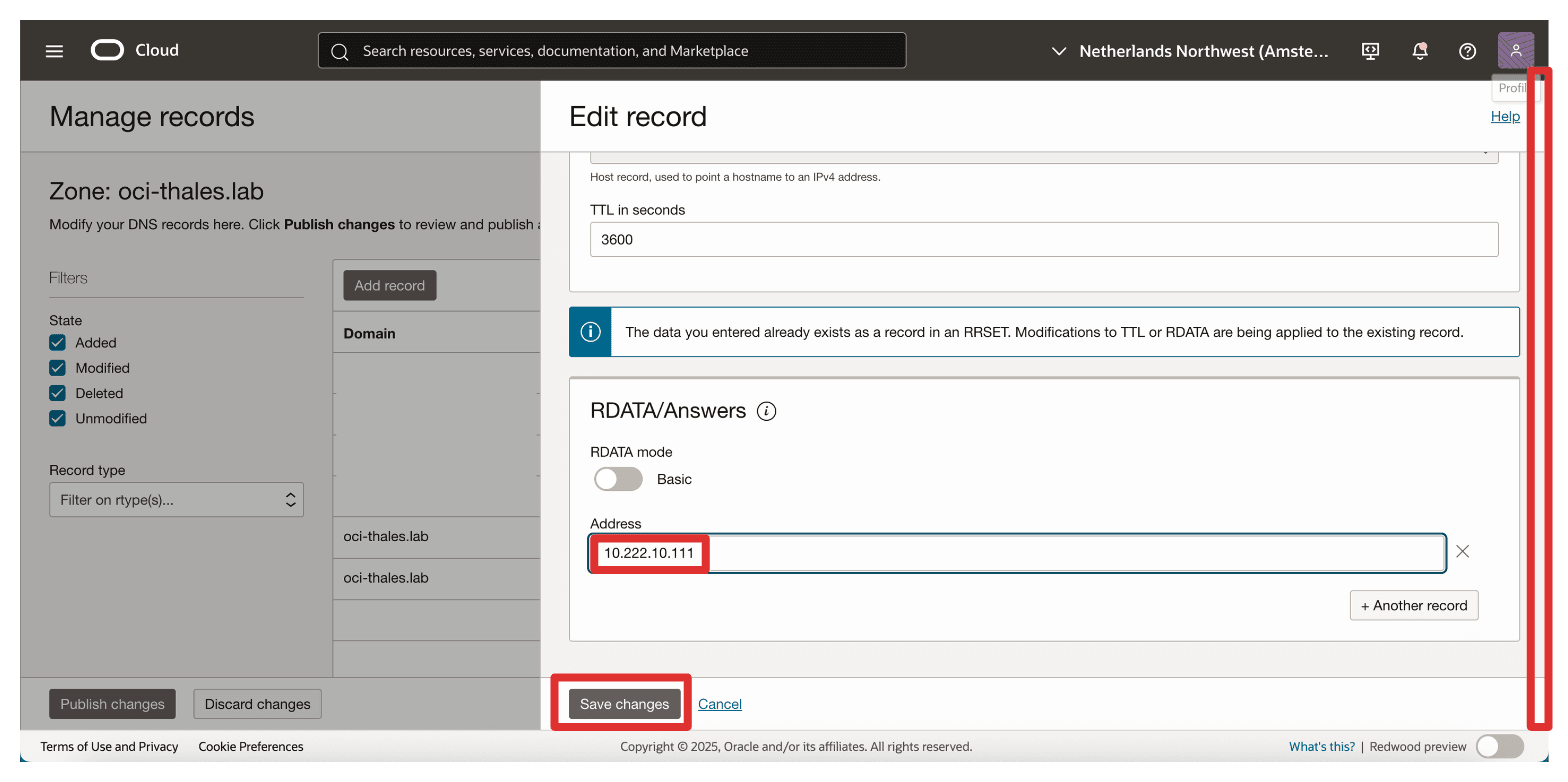

Introduzca la IP privada del gestor CipherTrust de Thales en AMS como RDATA (IP Address) y haga clic en Save Changes.

-

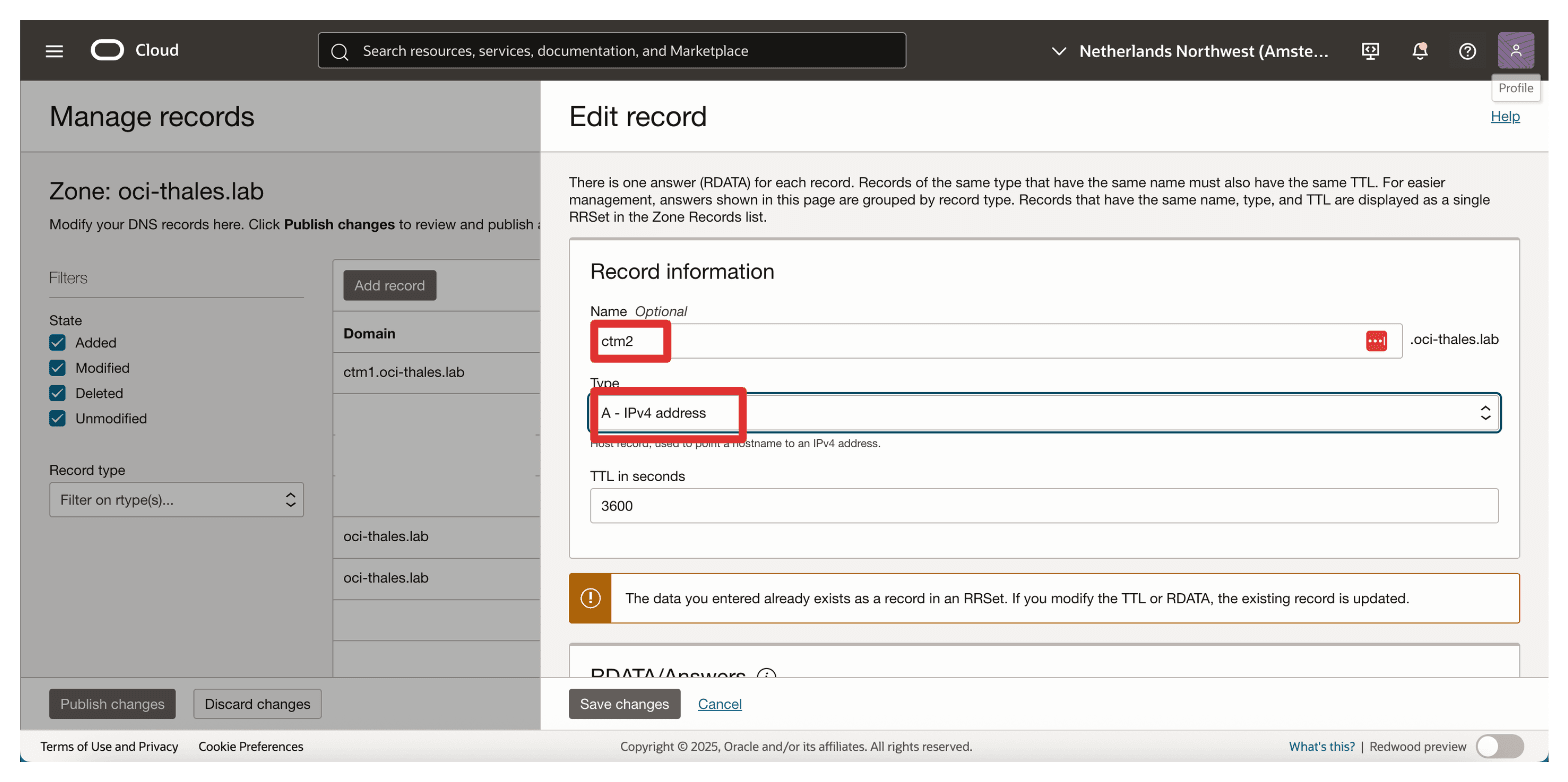

Cree un segundo registro A para

ctm2.- Tipo de registro: introduzca A - dirección IPv4.

- Nombre: introduzca

ctm2. - TTL: deje el valor por defecto (por ejemplo,

300).

-

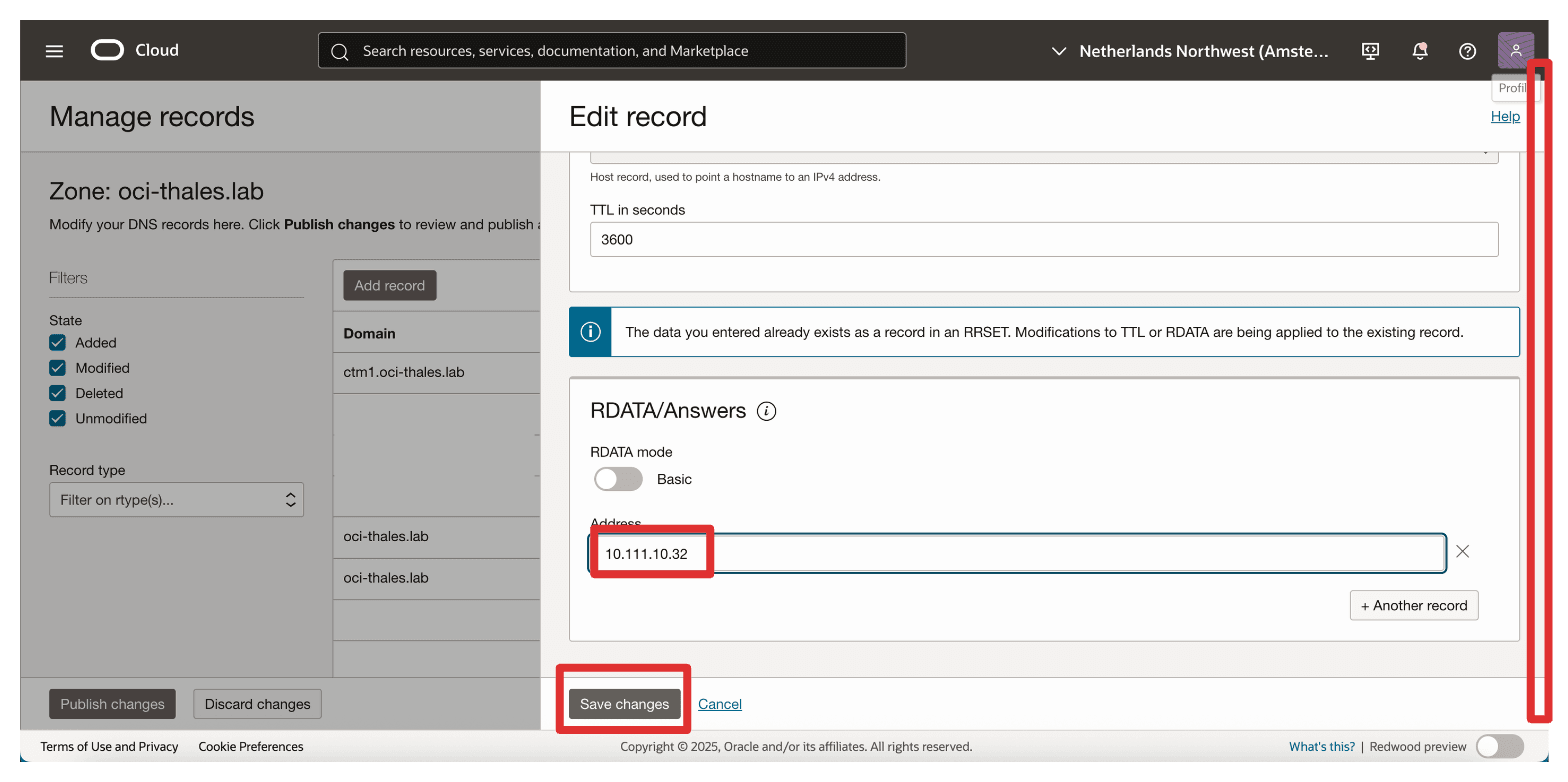

Introduzca la IP privada del gestor CipherTrust de Thales en ASH como RDATA (IP Address) y haga clic en Save Changes.

-

Haga clic en Publicar cambios.

-

Repita los mismos pasos que ha seguido para AMS ahora en ASH para permitir la resolución de nombres DNS en ASH.

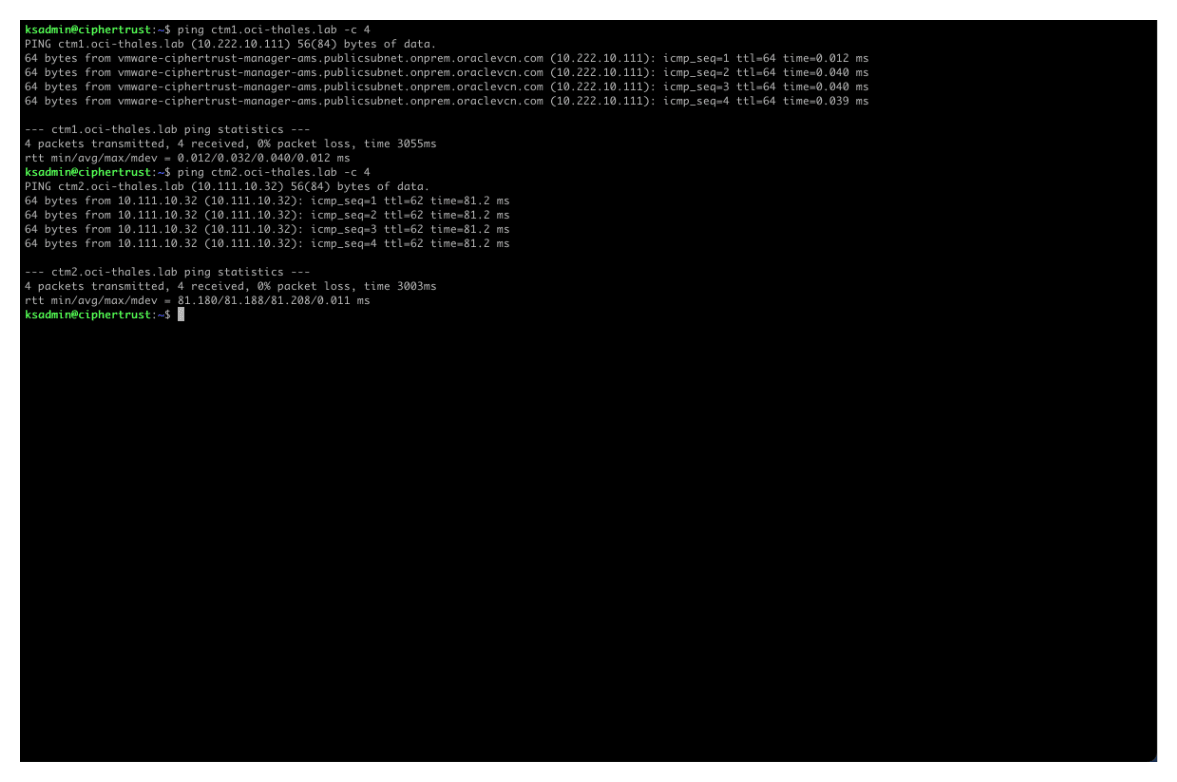

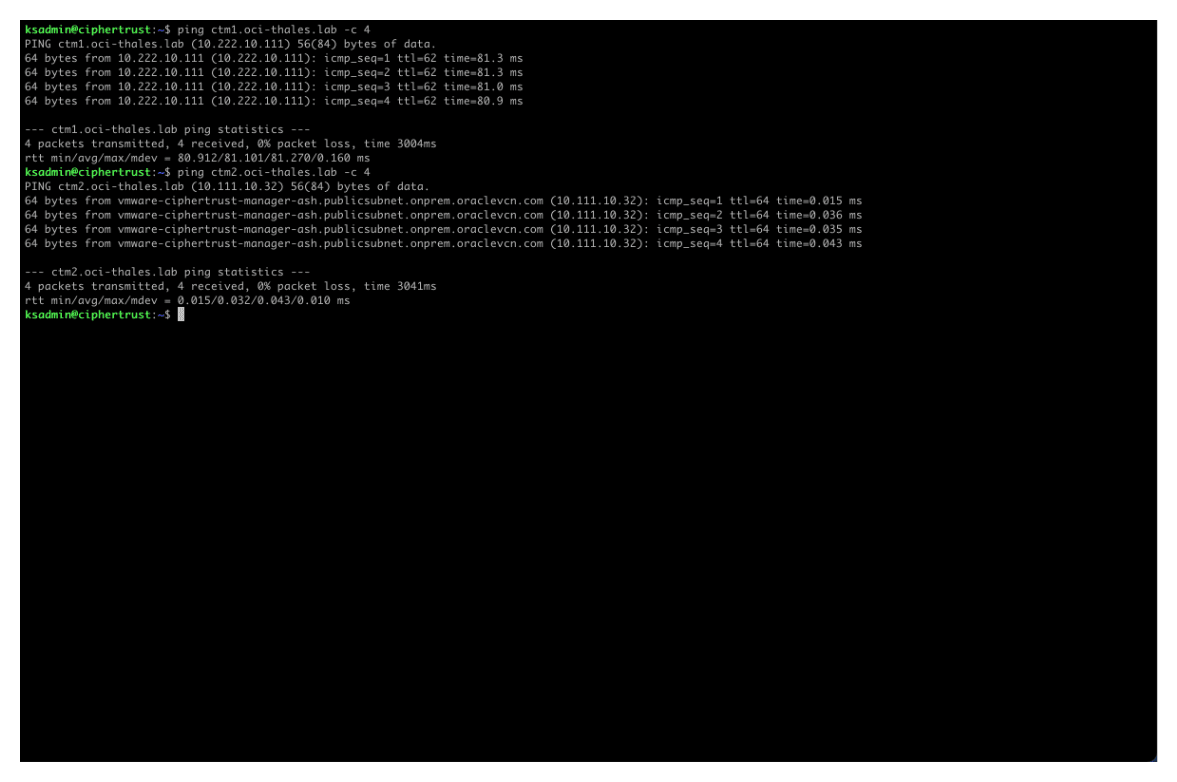

Para validar que el DNS funciona como se esperaba, utilice SSH en una de las instancias del gestor CipherTrust de Thales y ejecute ping ctm2.oci-thales.lab desde el primer gestor CipherTrust de Thales (que se ejecuta en AMS).

El FQDN se resolverá en la dirección IP correcta y, cuando las listas de RPC, enrutamiento y seguridad estén configuradas correctamente, el ping se realizará correctamente.

Repita el ping desde CTM2 (que se ejecuta en ASH) para confirmar la resolución bidireccional.

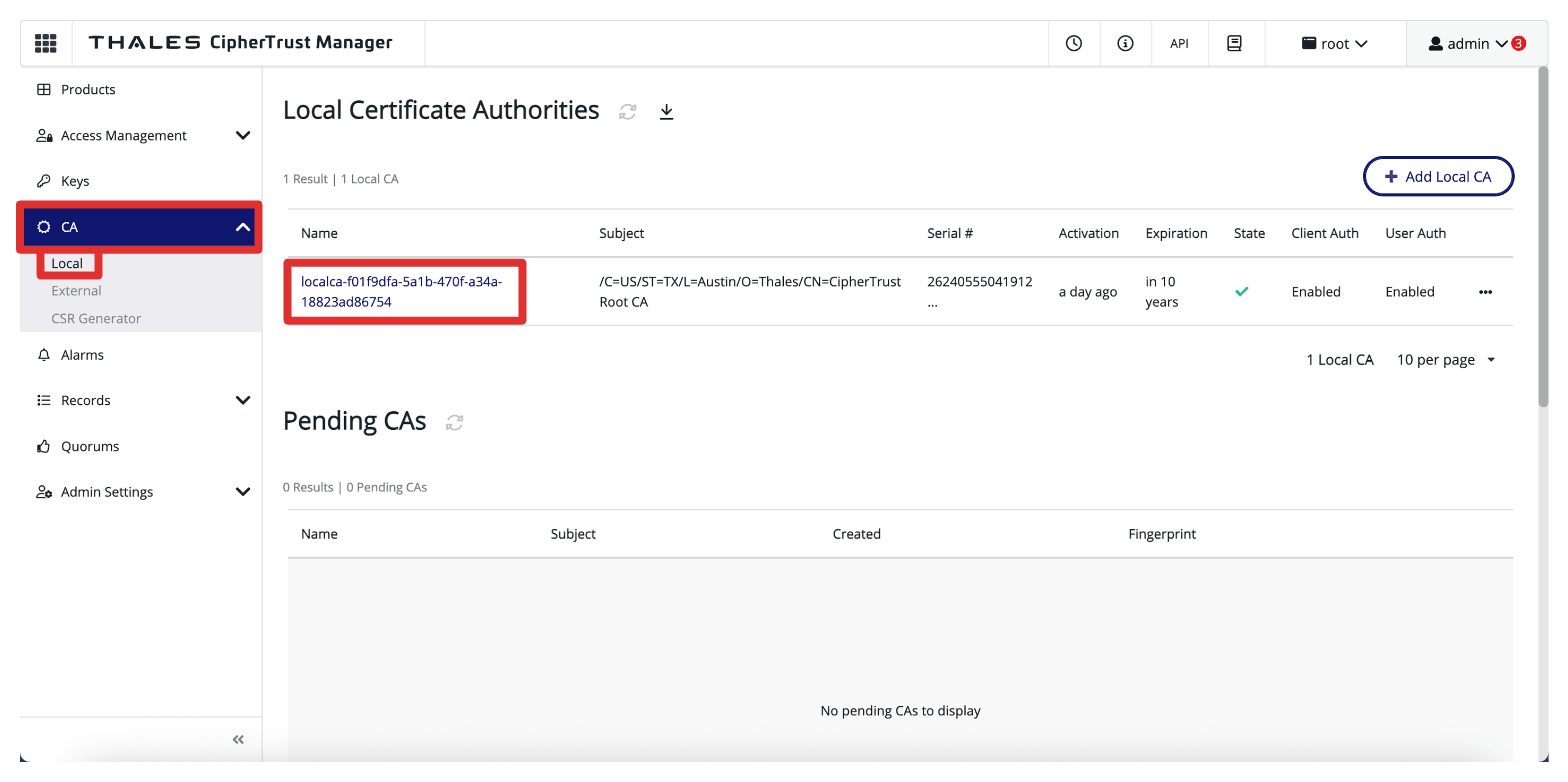

Tarea 7: Configuración del primer dispositivo CCKM de Thales como autoridad de certificación (CA)

La primera vez que se inicia un gestor CipherTrust, se genera automáticamente un nuevo CipherTrust Manager Root CA local. Esta CA se utiliza para emitir certificados de servidor iniciales para las interfaces disponibles en el sistema. Así que no hay necesidad de crear uno nuevo.

Nota: Asegúrese de que está en el mánager CipherTrust de AMS Thales.

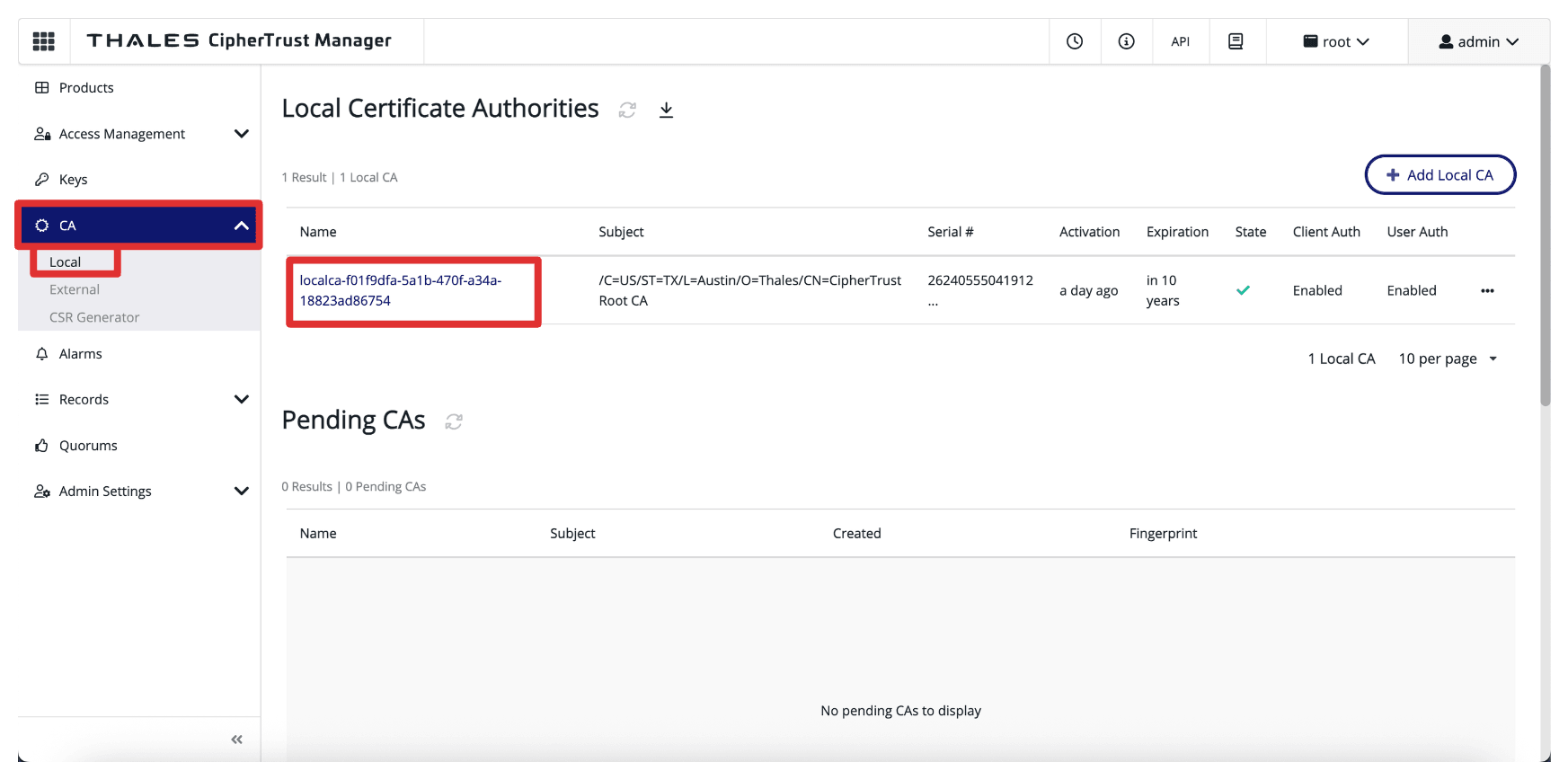

-

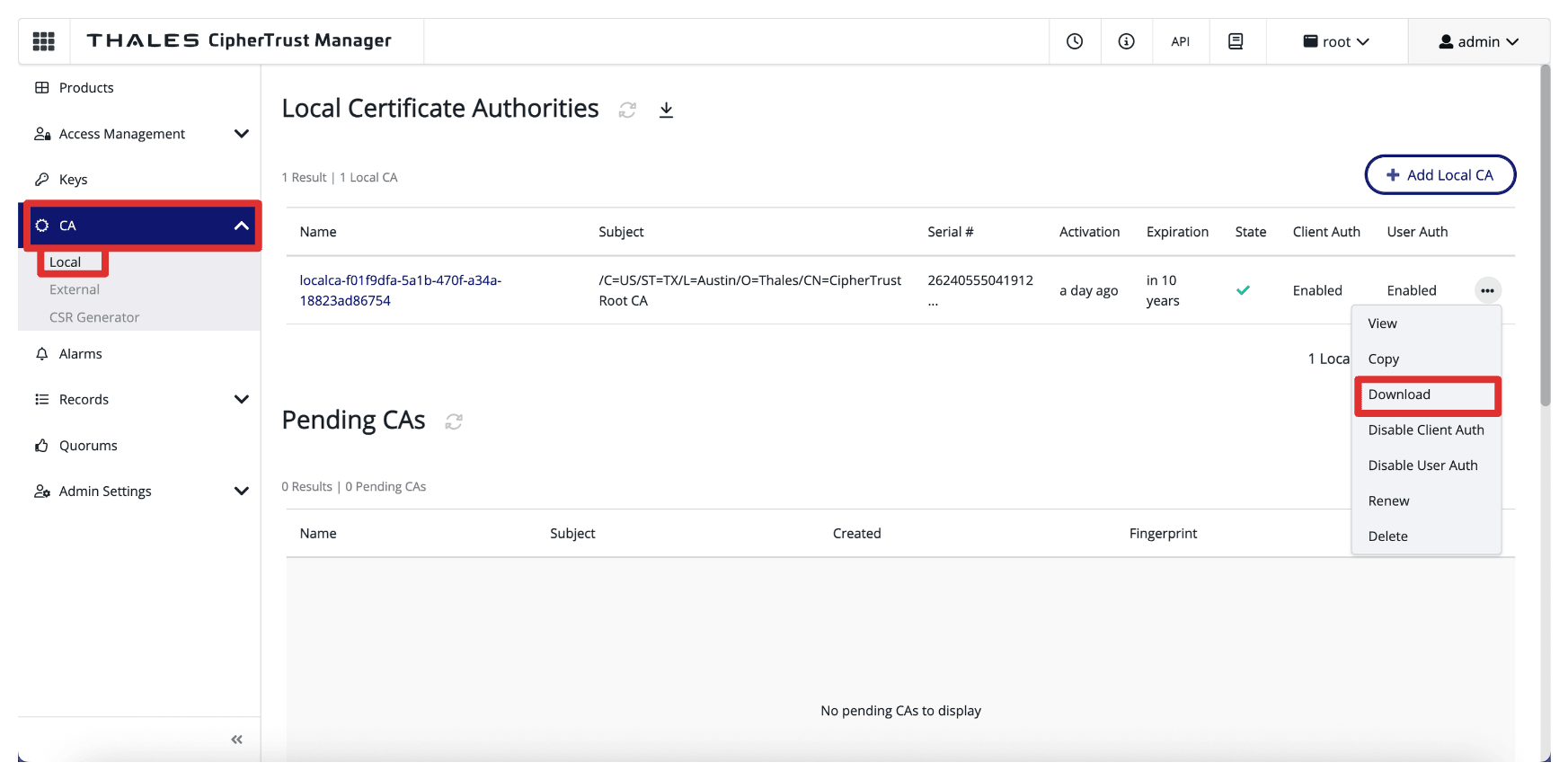

Haga clic en CA y seleccione Local.

-

Revise la CA local generada automáticamente (CipherTrust Manager Root CA) que usaremos para crear y firmar CSR.

En la siguiente imagen se ilustra el estado actual de nuestro despliegue hasta el momento.

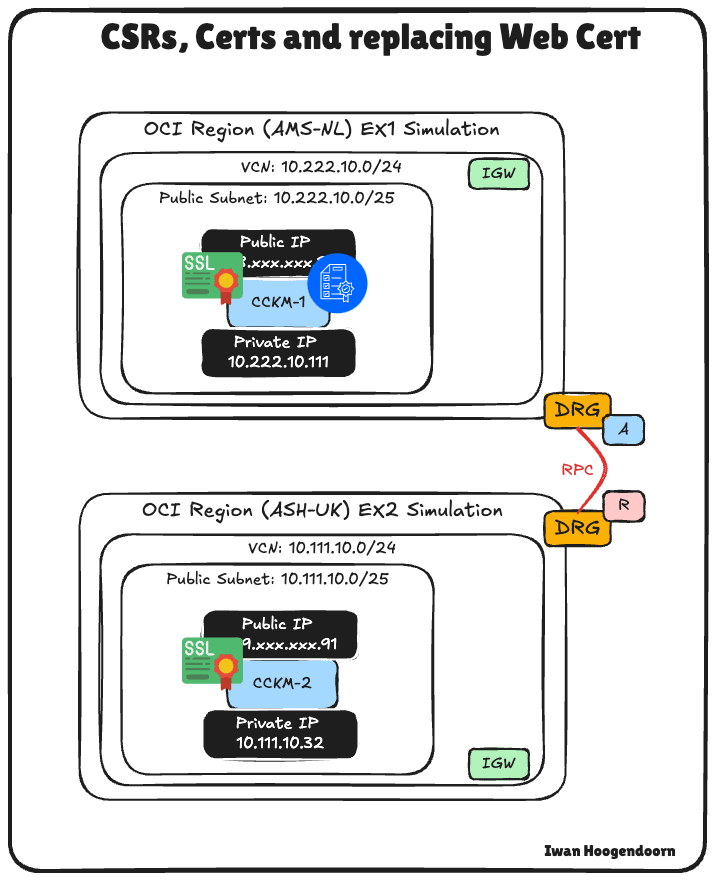

Tarea 8: Creación de una CSR para dispositivos CCKM de Thales y firma por parte de la CA

Con los dispositivos CyberTrust Manager desplegados y DNS configurados, es hora de activar la comunicación segura basada en certificados entre ellos. Dado que AMS Thales CipherTrust Manager y ASH están configurados como la CA, utilizaremos el AMS Thales CipherTrust Manager para generar y firmar certificados para ambos dispositivos.

-

Los pasos principales serán:

-

Genere Solicitudes de firma de certificados (CSR) para los mánager CipherTrust de Thales (AMS y ASH) en el mánager CipherTrust de Thales de AMS.

-

Utilice la CA del gestor CipherTrust de Thales de AMS para firmar ambas CSR.

-

Instale el certificado firmado en cada Thales CipherTrust Manager.

-

Esto garantiza que toda la comunicación de Thales CipherTrust Manager-to-Thales CipherTrust Manager sea fiable y cifrada, un requisito fundamental para la formación de clusters y el acceso seguro a la API.

Nota: Realice estos pasos solo en el mánager CipherTrust de AMS Thales.

-

Inicie sesión en la consola AMS de Thales CipherTrust Manager.

-

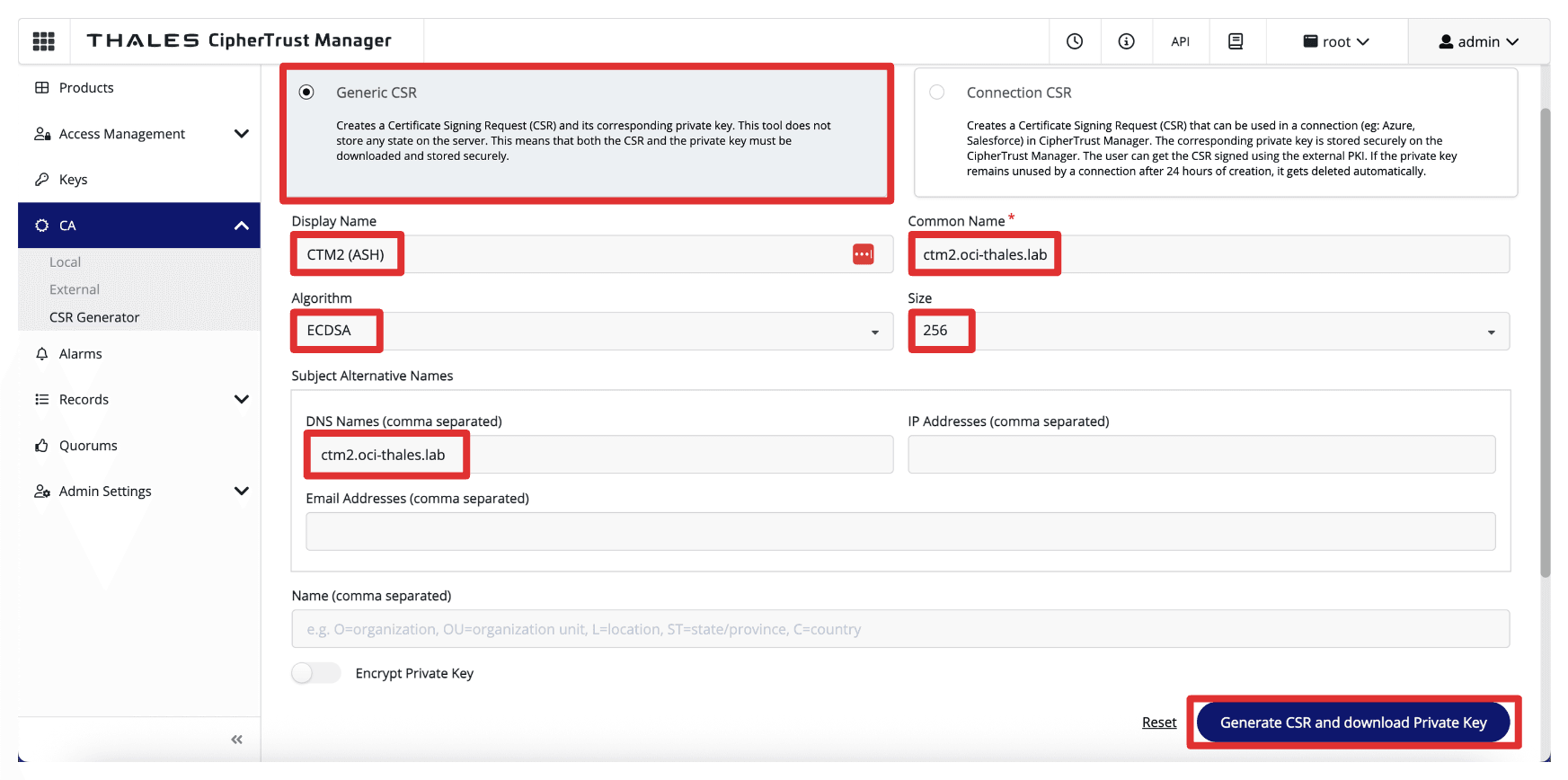

Navegue por CA y haga clic en Generador CSR.

-

Introduzca la siguiente información y haga clic en Generar CSR y descargar la clave privada.

- Seleccione RSC genérica.

- Nombre común: introduzca el FQDN del gestor CipherTrust de Thales. Por ejemplo,

ctm1.oci-thales.lab. - Nombre mostrado: introduzca un nombre. Por ejemplo,

CTM1 (AMS). - Algoritmo: seleccione ECDSA.

- Tamaño: seleccione 256.

- Nombre alternativo de tema: incluya también el FQDN aquí. Por ejemplo,

ctm1.oci-thales.lab.

Nota: La clave privada se descargará automáticamente.

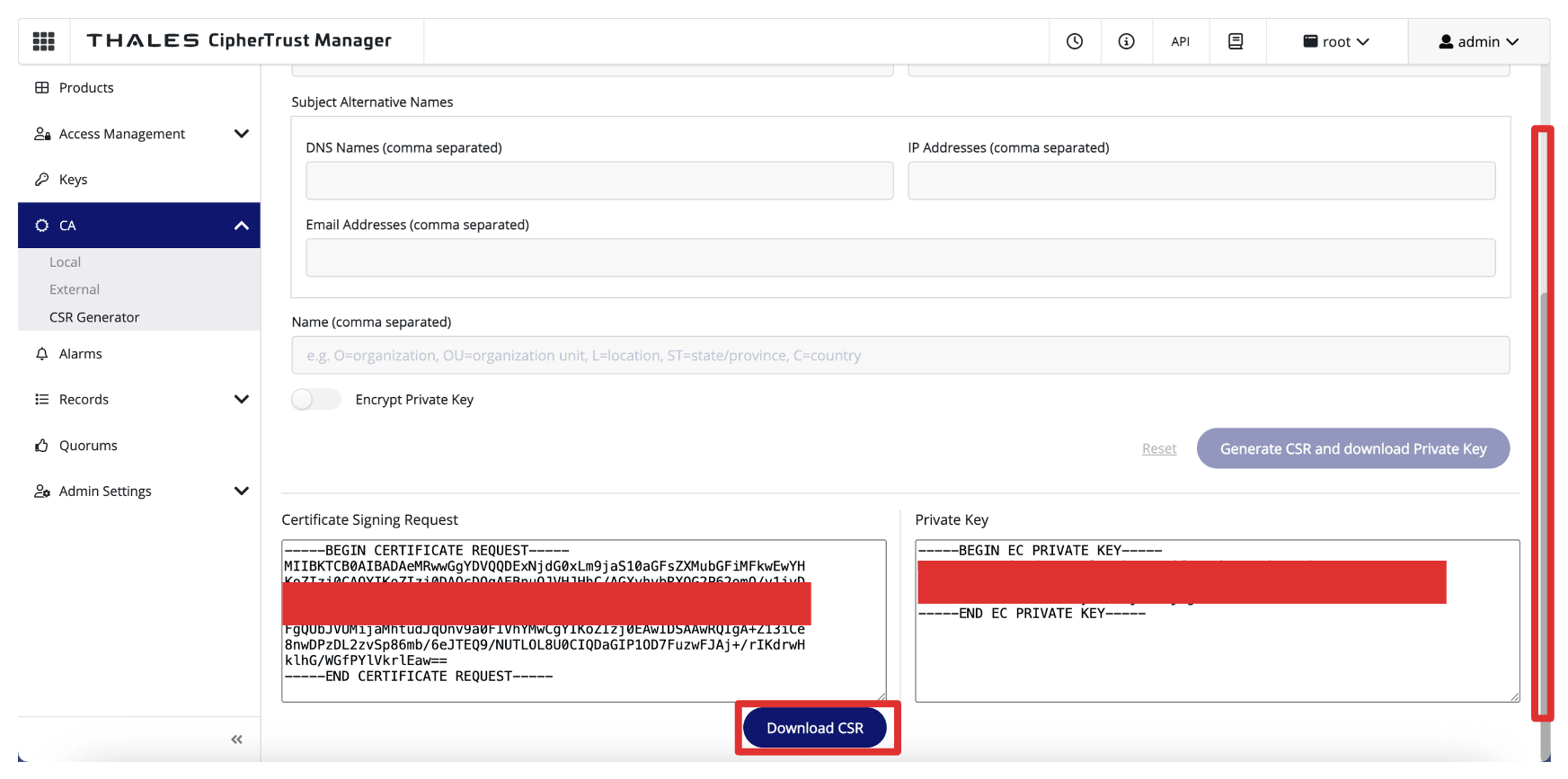

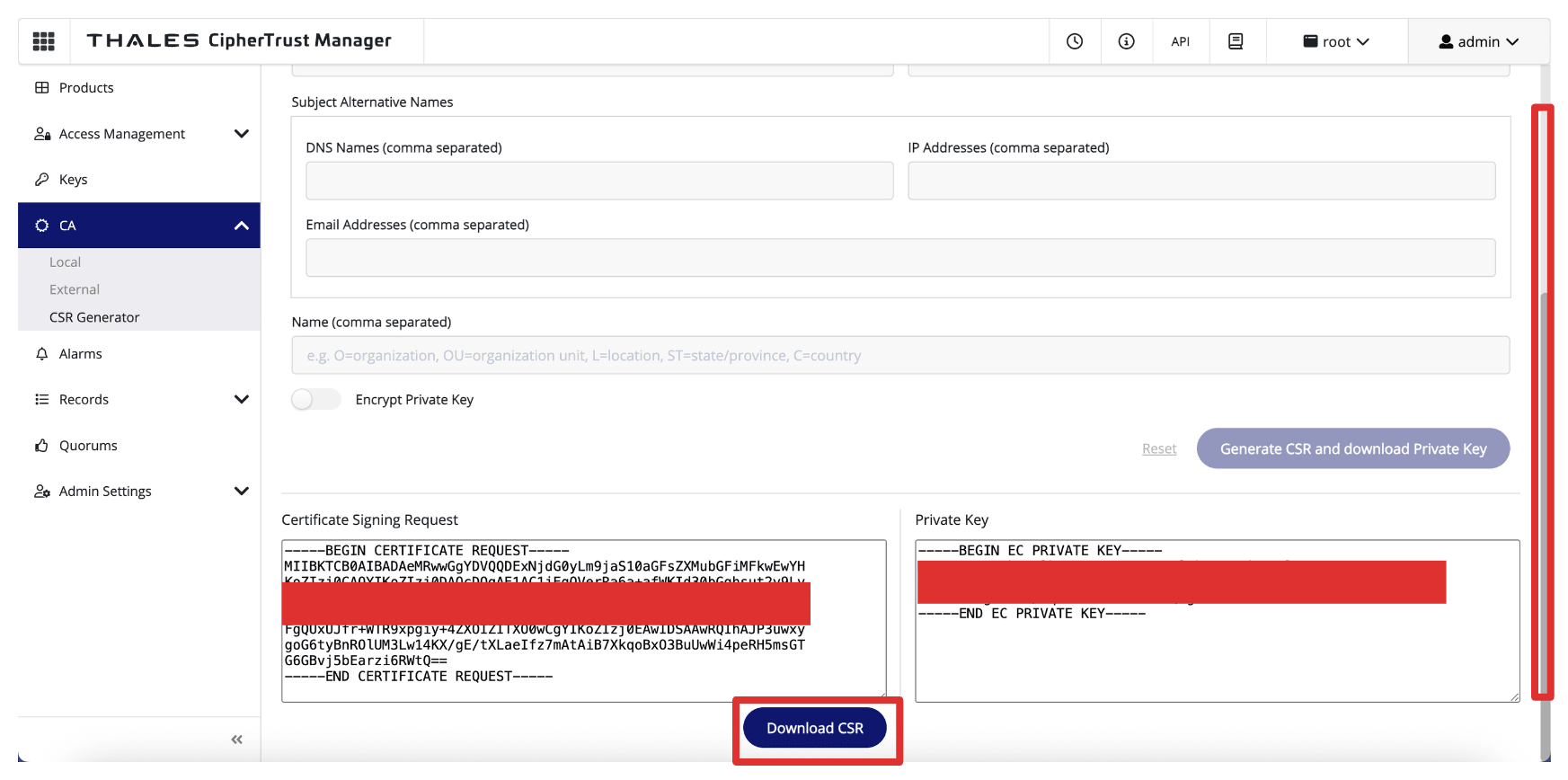

-

Haga clic en Descargar CSR para descargar y guardar el archivo

.csrgenerado.

-

Repita los mismos pasos (todavía en la CA de AMS de Thales CipherTrust Manager).

-

Introduzca la siguiente información y haga clic en Generar CSR y descargar la clave privada.

- Seleccione RSC genérica.

- Nombre común: introduzca el FQDN del gestor CipherTrust de Thales. Por ejemplo,

ctm1.oci-thales.lab. - Nombre mostrado: introduzca un nombre. Por ejemplo,

CTM2 (AMS). - Algoritmo: seleccione ECDSA.

- Tamaño: seleccione 256.

- Nombre alternativo de tema: incluya también el FQDN aquí. Por ejemplo,

ctm2.oci-thales.lab.

Nota: La clave privada se descargará automáticamente.

-

Haga clic en Descargar CSR para descargar y guardar el archivo

.csrgenerado.

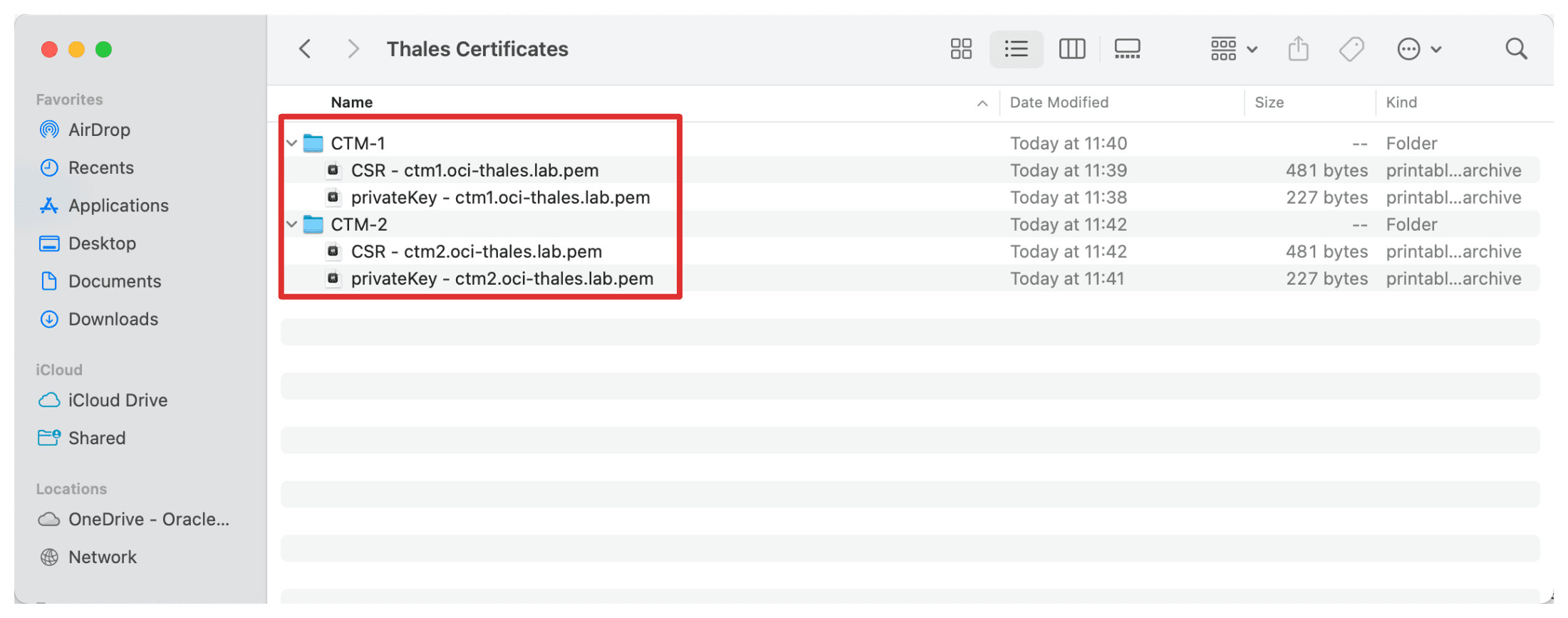

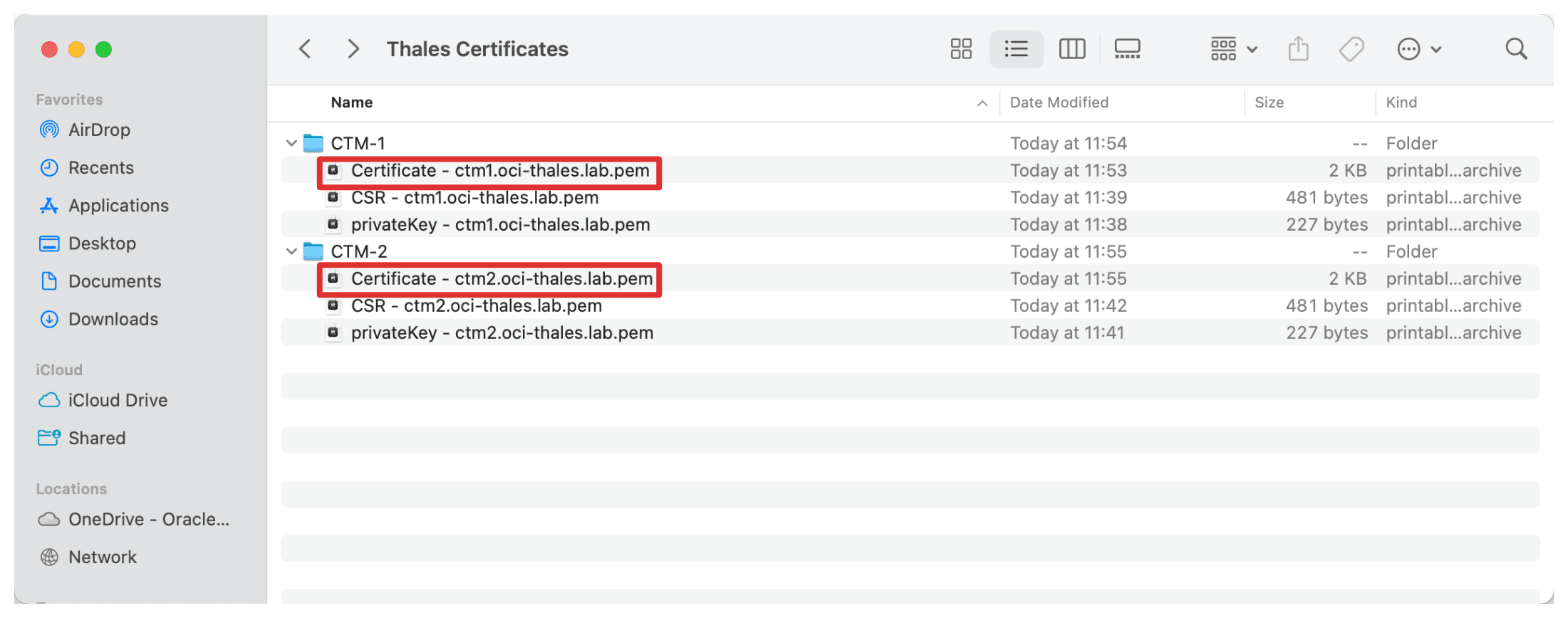

Para realizar un seguimiento de las solicitudes de firma de certificados (CSR) y las claves privadas generadas, se recomienda crear una estructura de carpetas limpia en el equipo local o un servidor de administración seguro. A continuación, se muestra una estructura de ejemplo simple:

-

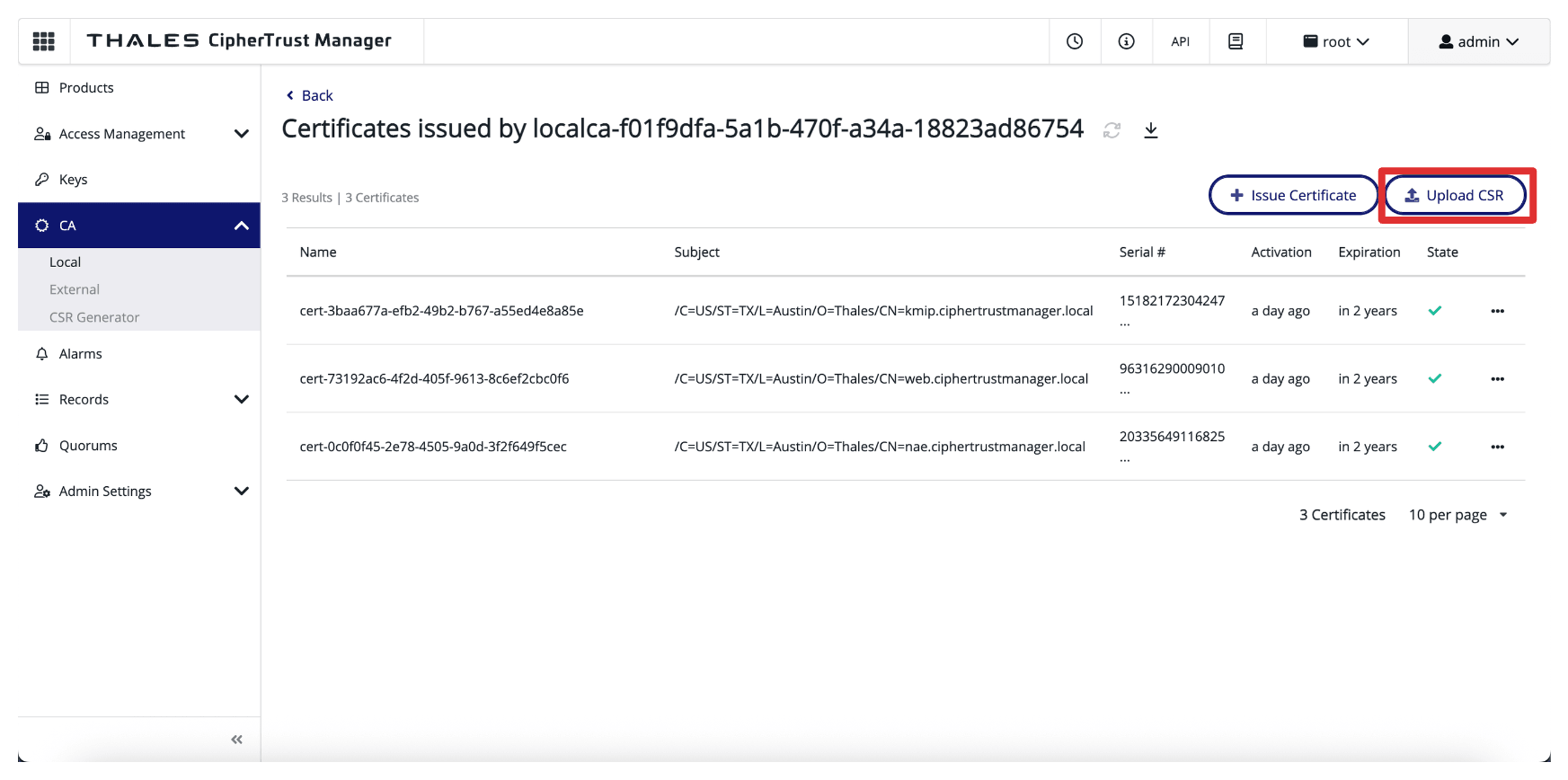

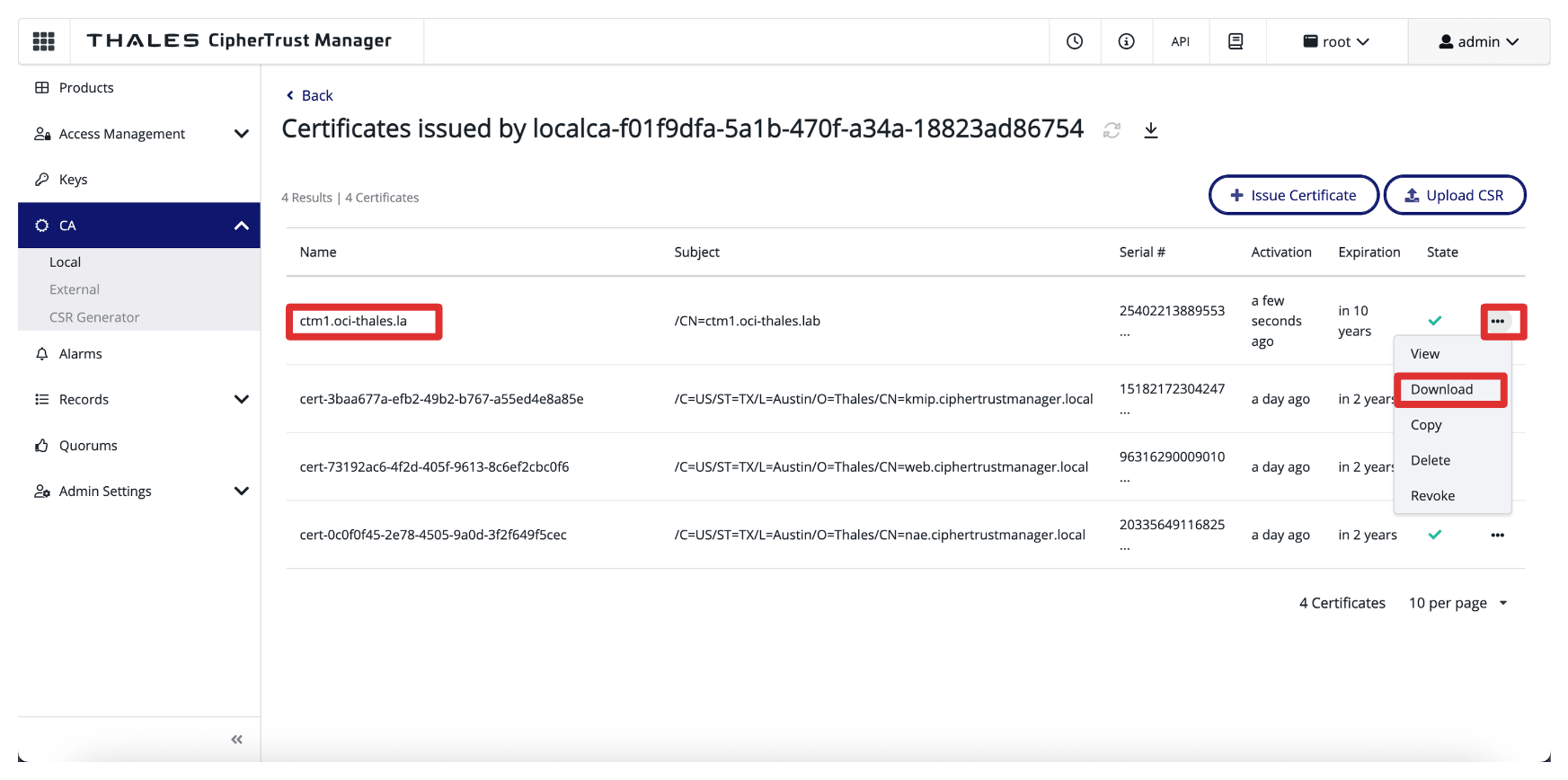

Vaya a CA, Local y seleccione la CA.

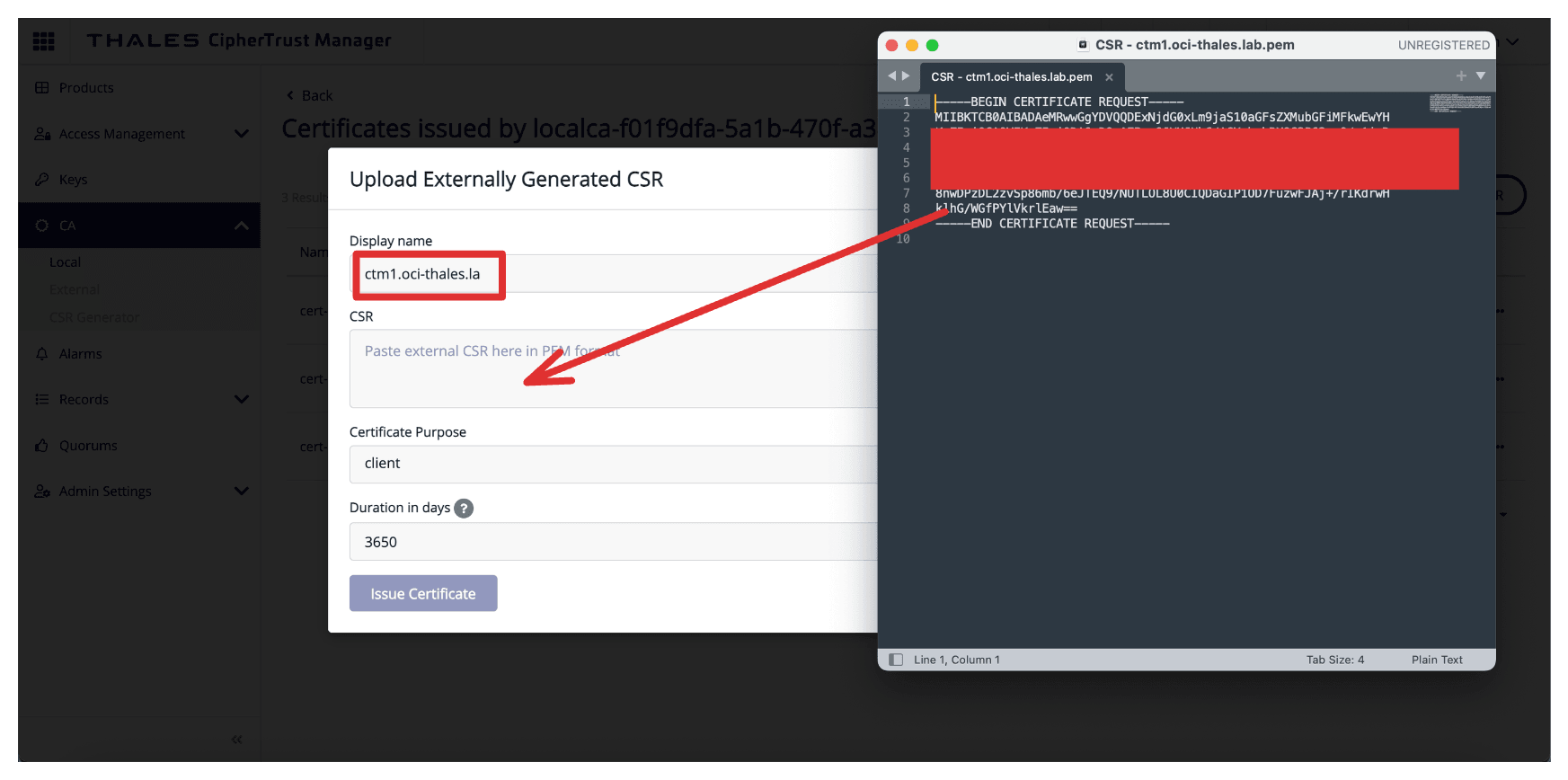

-

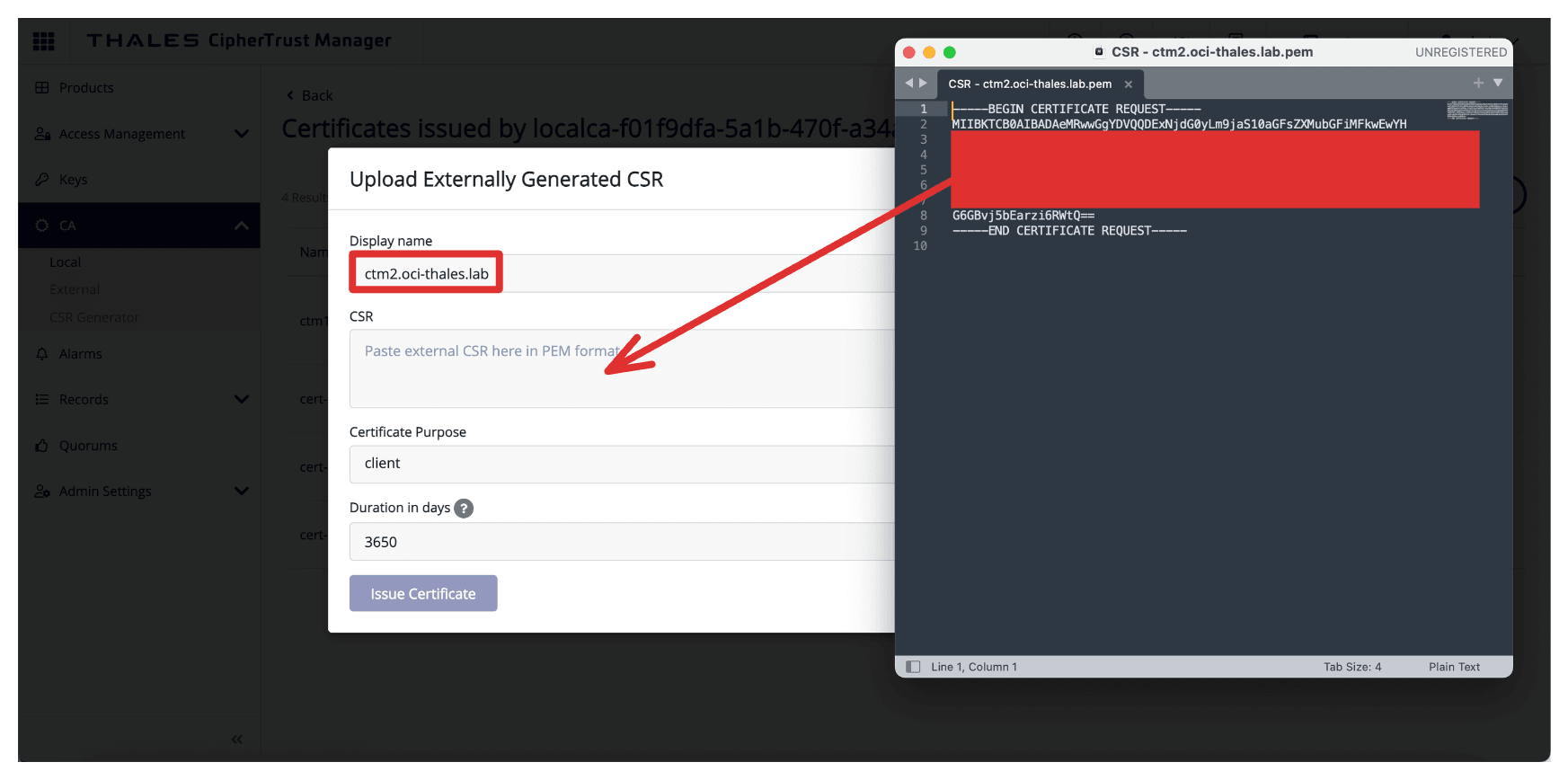

Haga clic en Upload CSR (Cargar CSR).

-

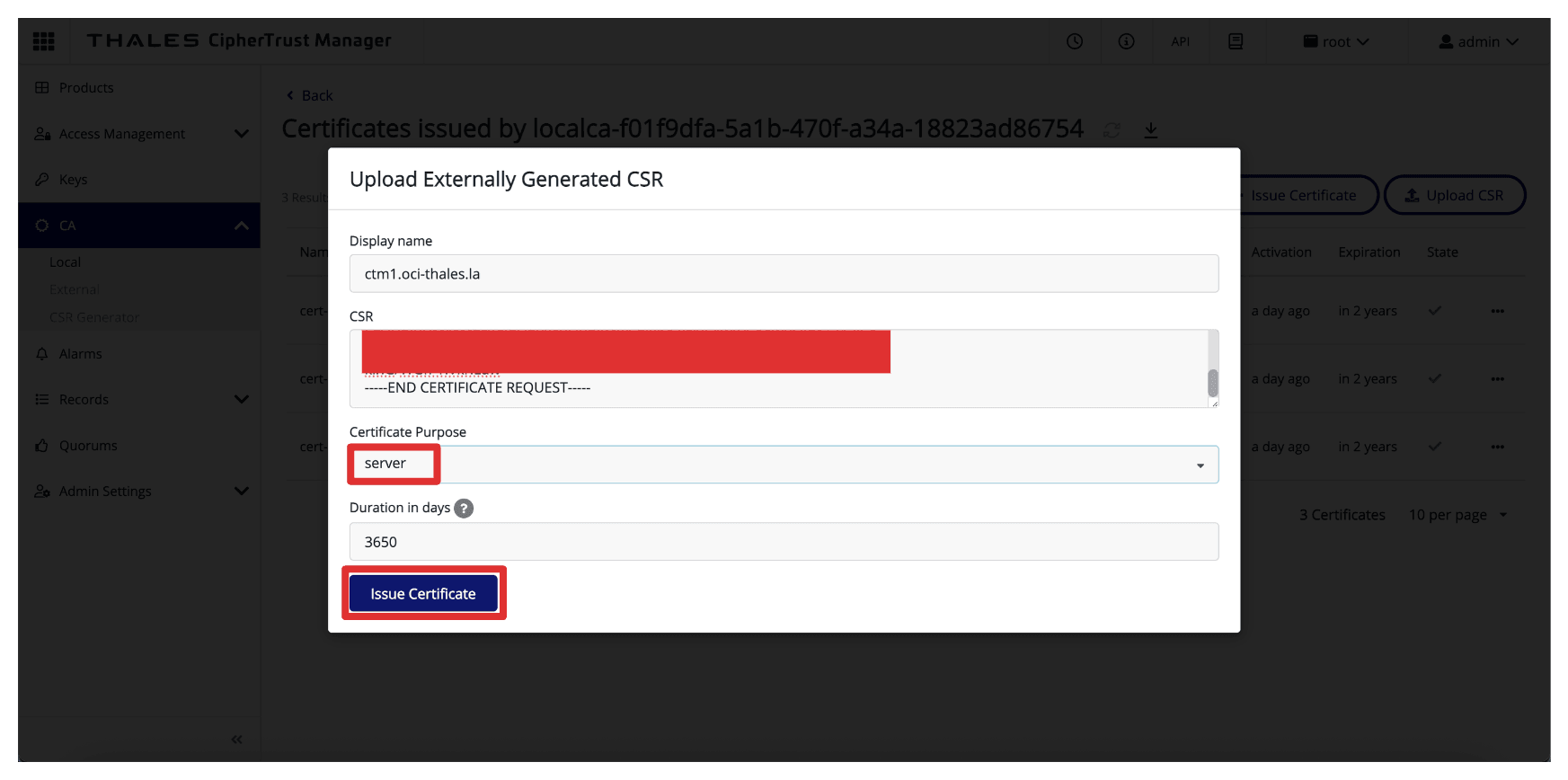

Utilice el FQDN del gestor CipherTrust de Thales (por ejemplo,

ctm1.oci-thales.lab) como Nombre mostrado y copie el contenido de la CSR generada en el campo CSR.

-

Seleccione Servidor como Objetivo de certificado y haga clic en Certificado de emisión.

-

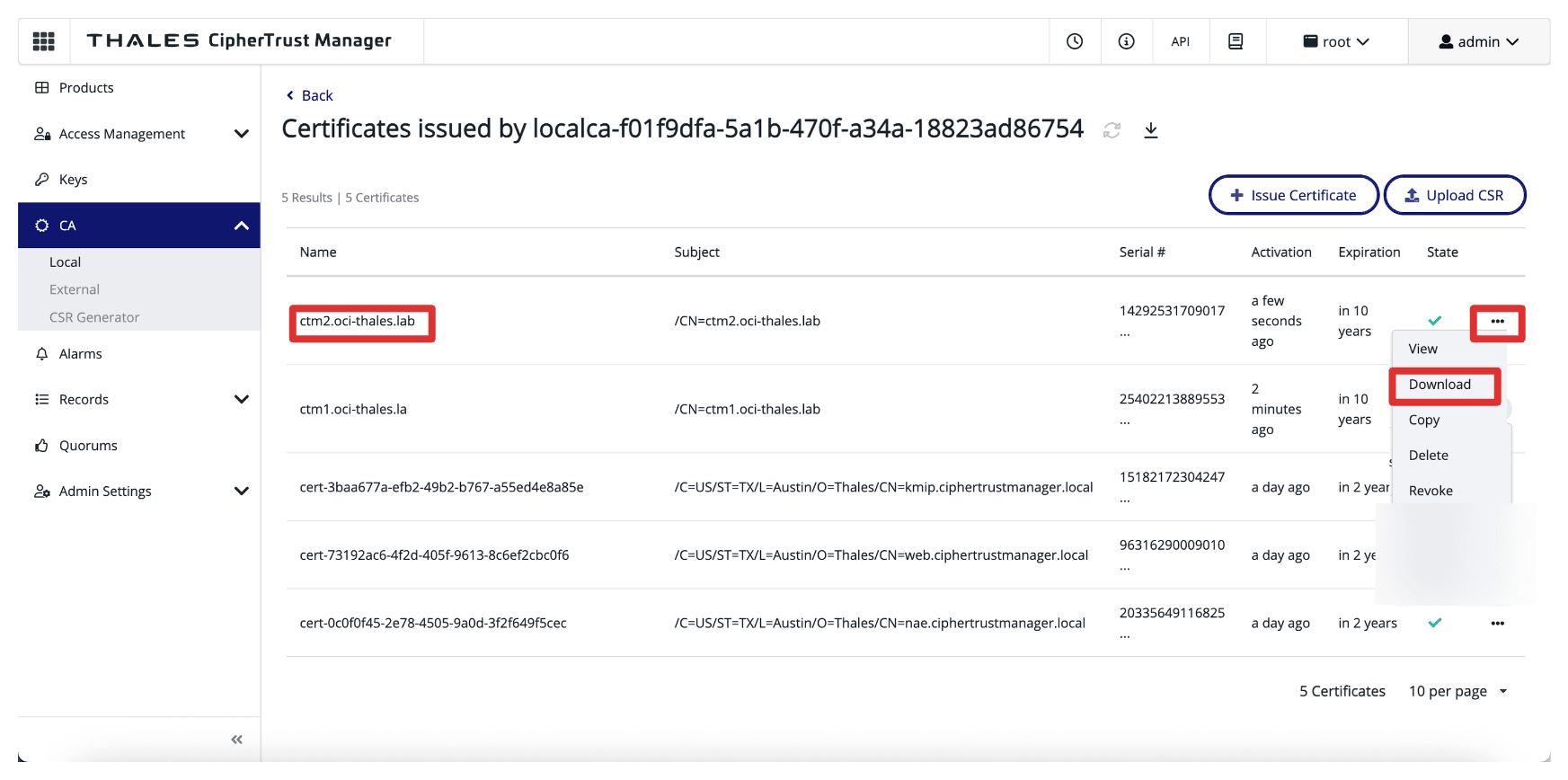

Haga clic en los tres puntos al final de la entrada del certificado firmado y haga clic en Descargar para descargar el certificado firmado para CTM1.

-

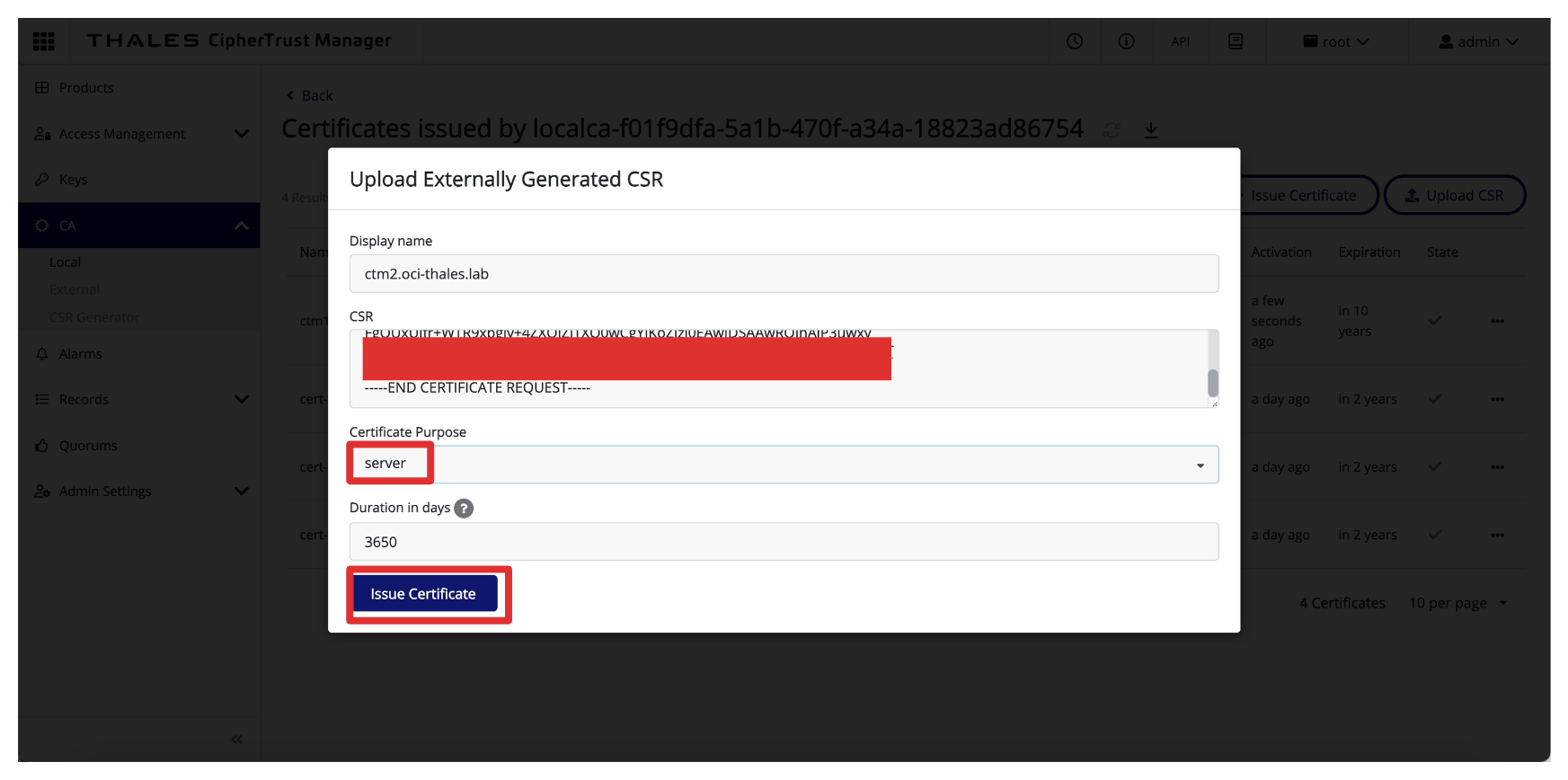

Repita los mismos pasos (todavía en la CA de AMS de Thales CipherTrust Manager).

-

Utilice el FQDN del gestor CipherTrust de Thales (por ejemplo,

ctm2.oci-thales.lab) como Nombre mostrado y copie el contenido de la CSR generada en el campo CSR.

-

Seleccione Servidor como Objetivo de certificado y haga clic en Certificado de emisión.

-

Haga clic en los tres puntos al final de la entrada del certificado firmado y haga clic en Descargar para descargar el certificado firmado para CTM2.

-

Cambie el nombre y almacene los certificados firmados en la estructura de carpetas creada.

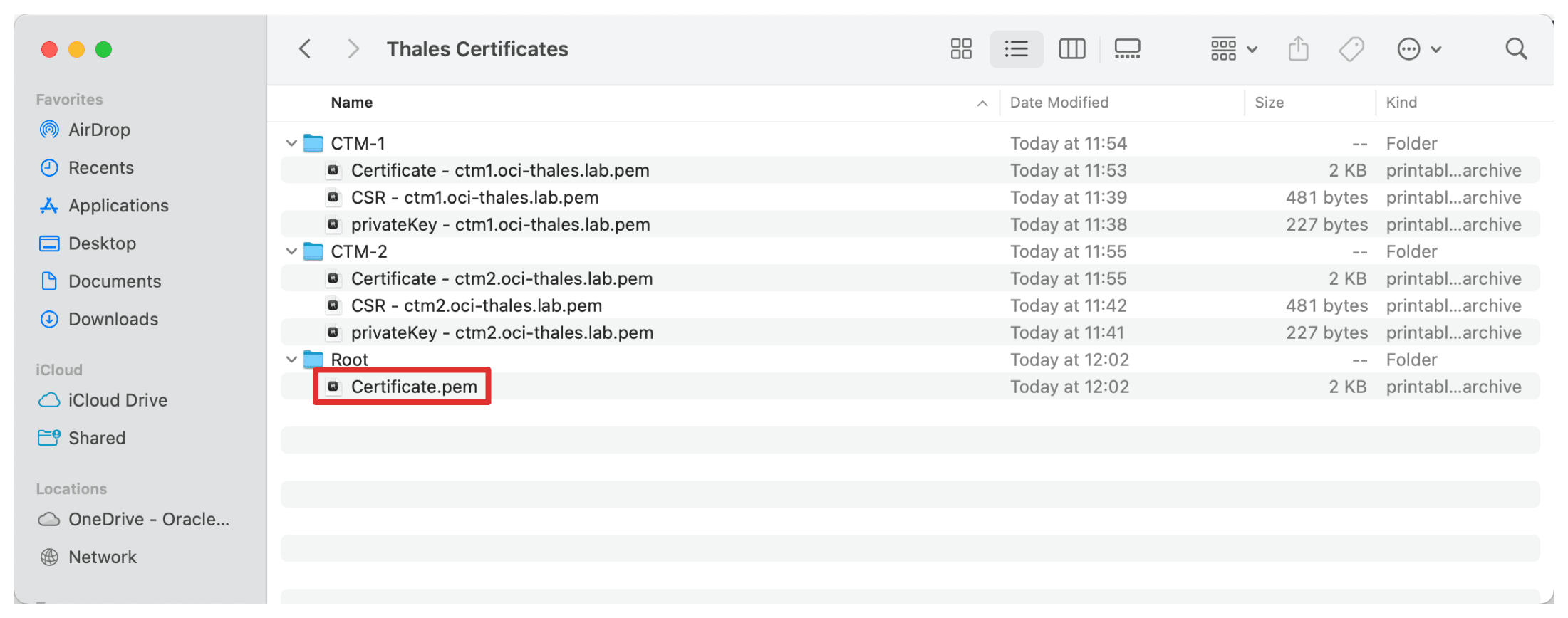

Además de firmar los certificados individuales de Thales CipherTrust Manager, el certificado raíz de CA es una parte crítica de la cadena de confianza. Este certificado raíz establece la base de confianza para todos los certificados emitidos por Thales CipherTrust Manager, que actúa como la CA.

-

Vaya a CA, Local, haga clic en los tres puntos al final de la CA de AMS de Thales CipherTrust Manager y haga clic en Descargar para descargar el certificado de CA raíz de la CA de AMS de Thales CipherTrust Manager.

-

Almacene el certificado raíz descargado en la estructura de carpetas creada.

-

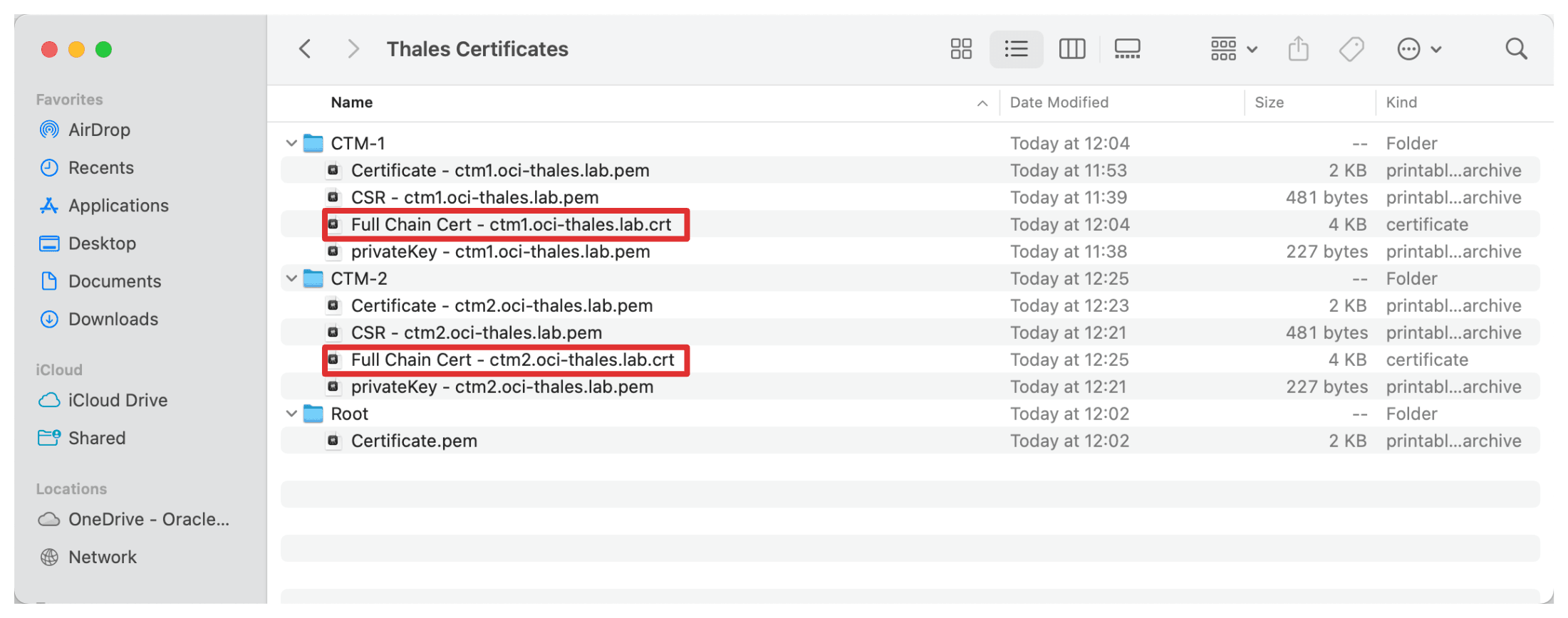

El siguiente paso es crear un archivo de cadena de certificados completo que agrupe su certificado firmado, el certificado raíz de CA y su clave privada en un único archivo.

Esto lo requieren aplicaciones o dispositivos como Thales CipherTrust Manager para una configuración TLS perfecta.

-----BEGIN CERTIFICATE----- Signed CTM1 Cert by CA -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- Root CA Cert -----END CERTIFICATE----- -----BEGIN EC PRIVATE KEY----- Private Key -----END EC PRIVATE KEY----- -

Haga esto para los gestores de Thales CipherTrust y almacene los archivos de certificados concatenados recientemente en la estructura de carpetas creada.

-

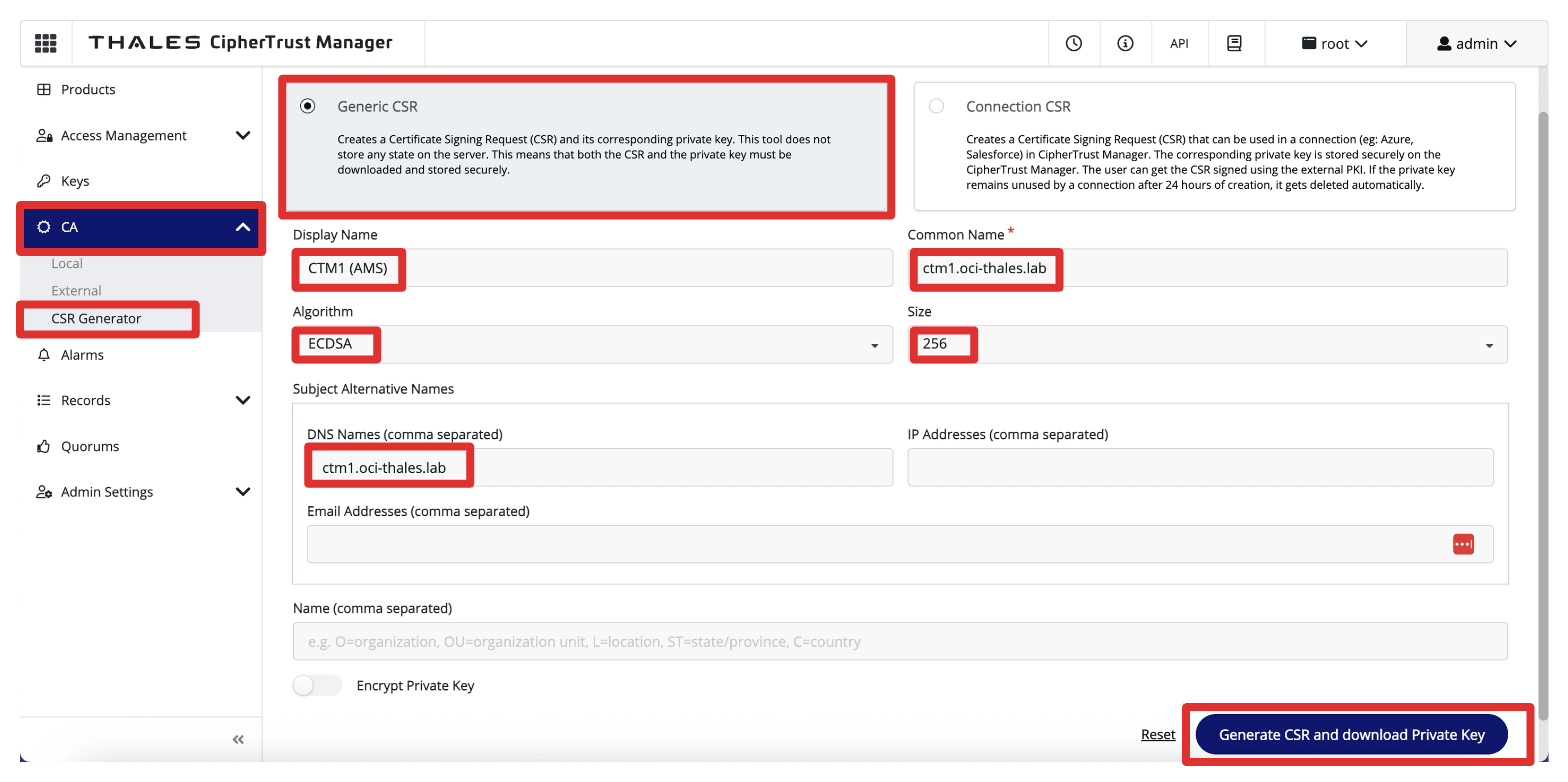

Después de crear los certificados firmados en la CA y preparar los archivos completos de la cadena de certificados, el siguiente paso es cargarlos en cada dispositivo de Thales CipherTrust Manager.

Empecemos por la primera ejecución de CTM1 en AMS.

-

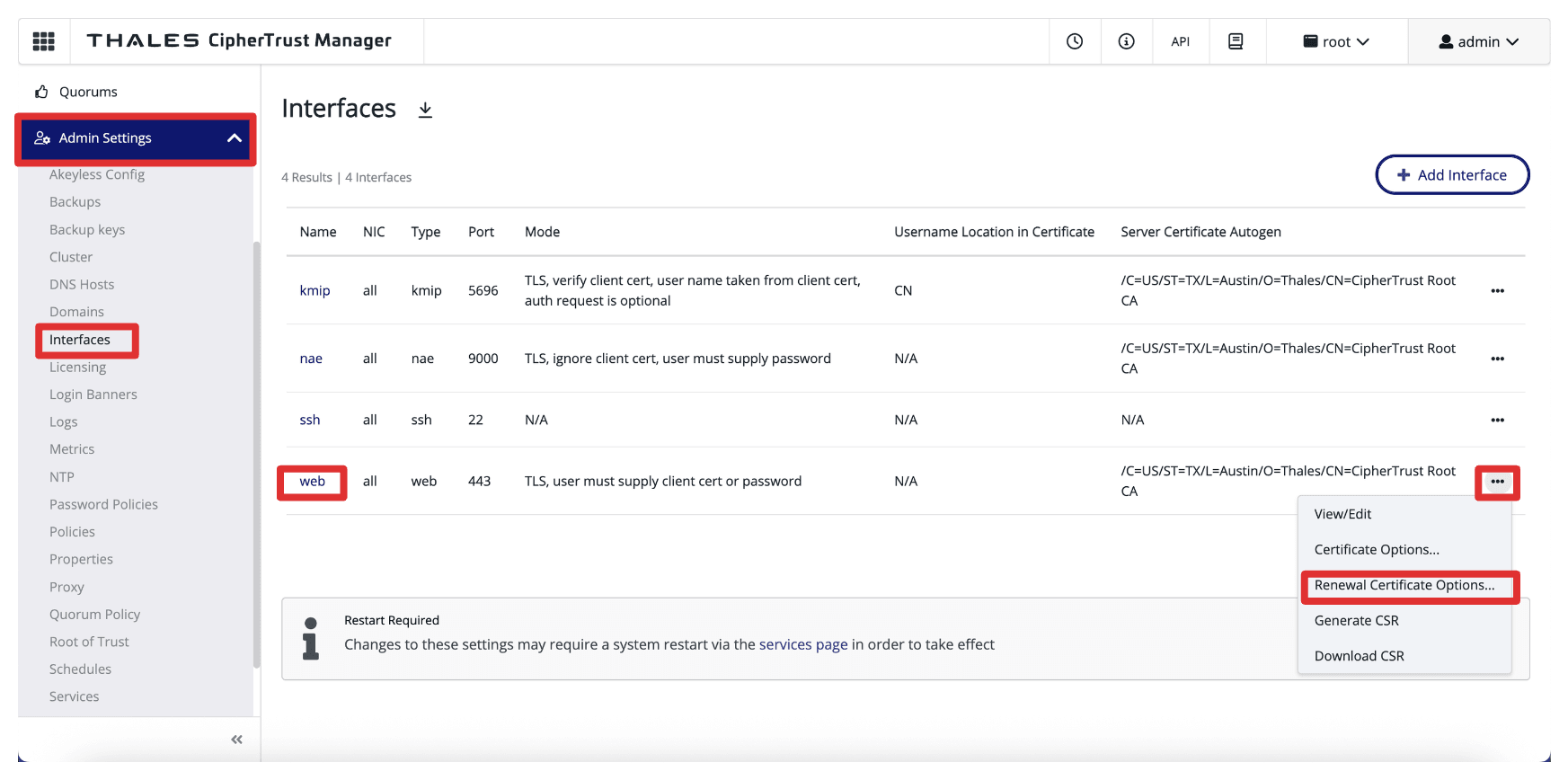

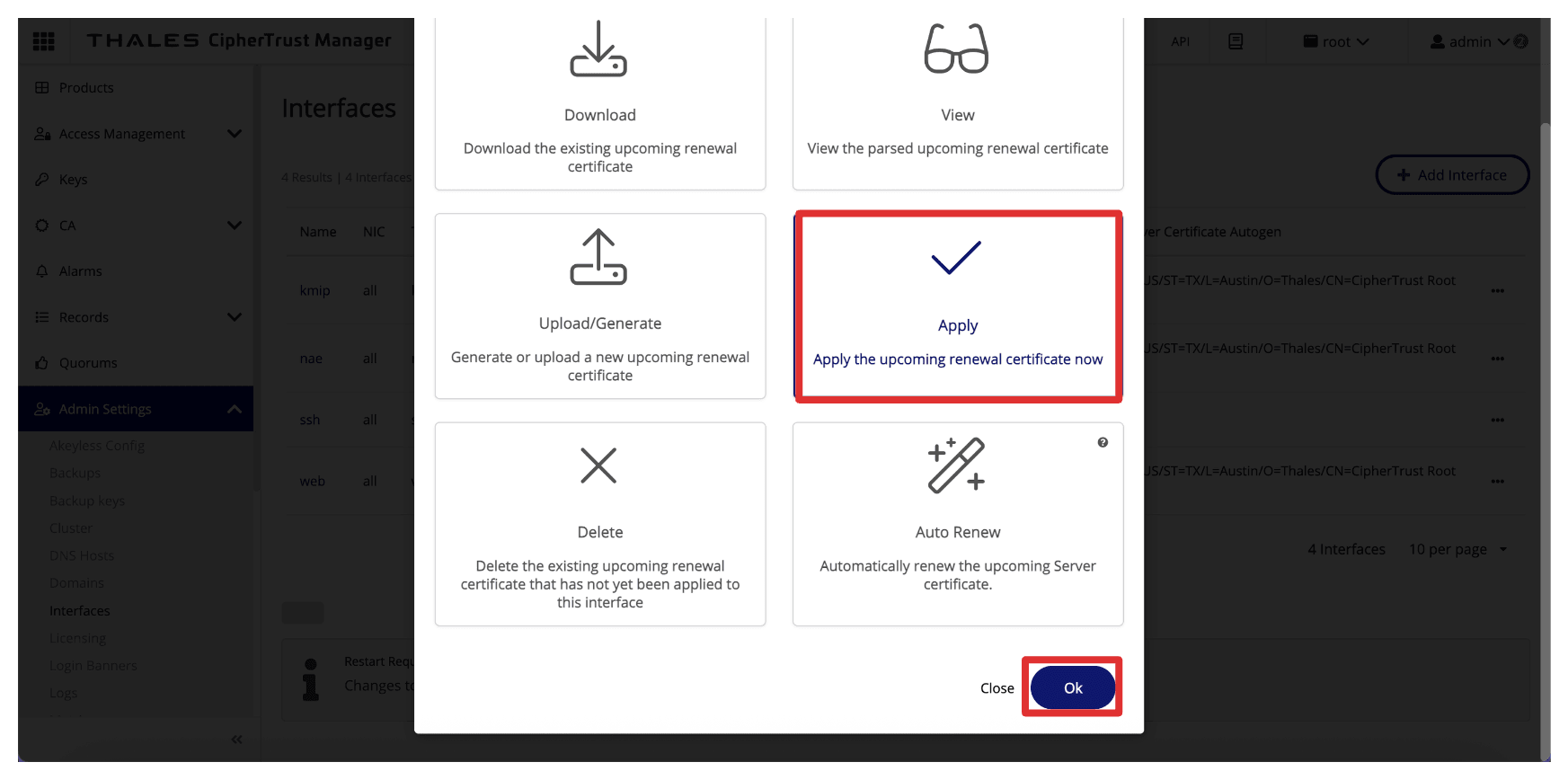

Vaya a Admin Settings (Configuración de administrador), Interfaces (Interfaces), haga clic en los tres puntos de la interfaz web y seleccione Renewal Certificate Options (Opciones de certificado de renovación).

-

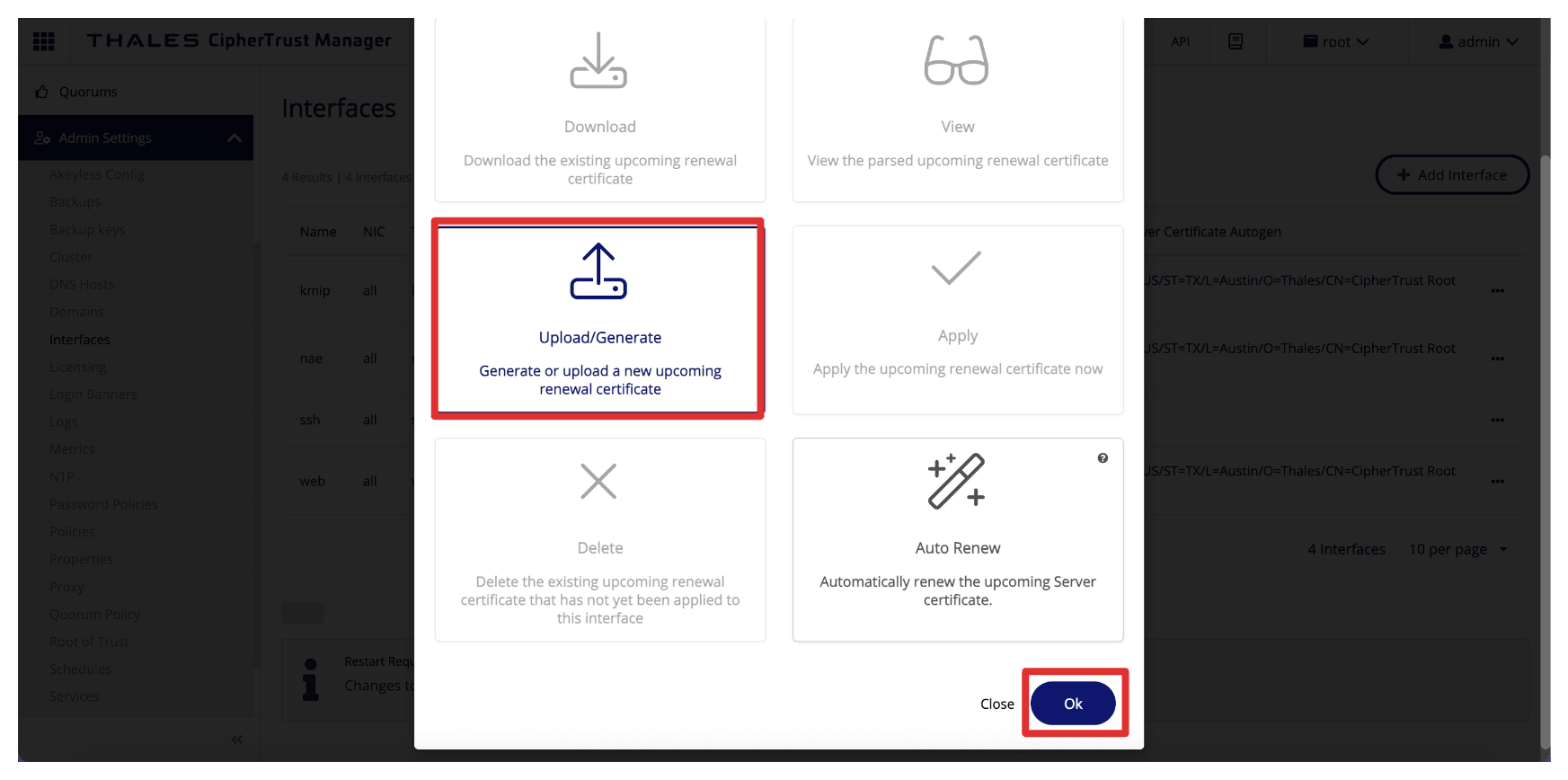

Seleccione Cargar/Generar y haga clic en Aceptar.

-

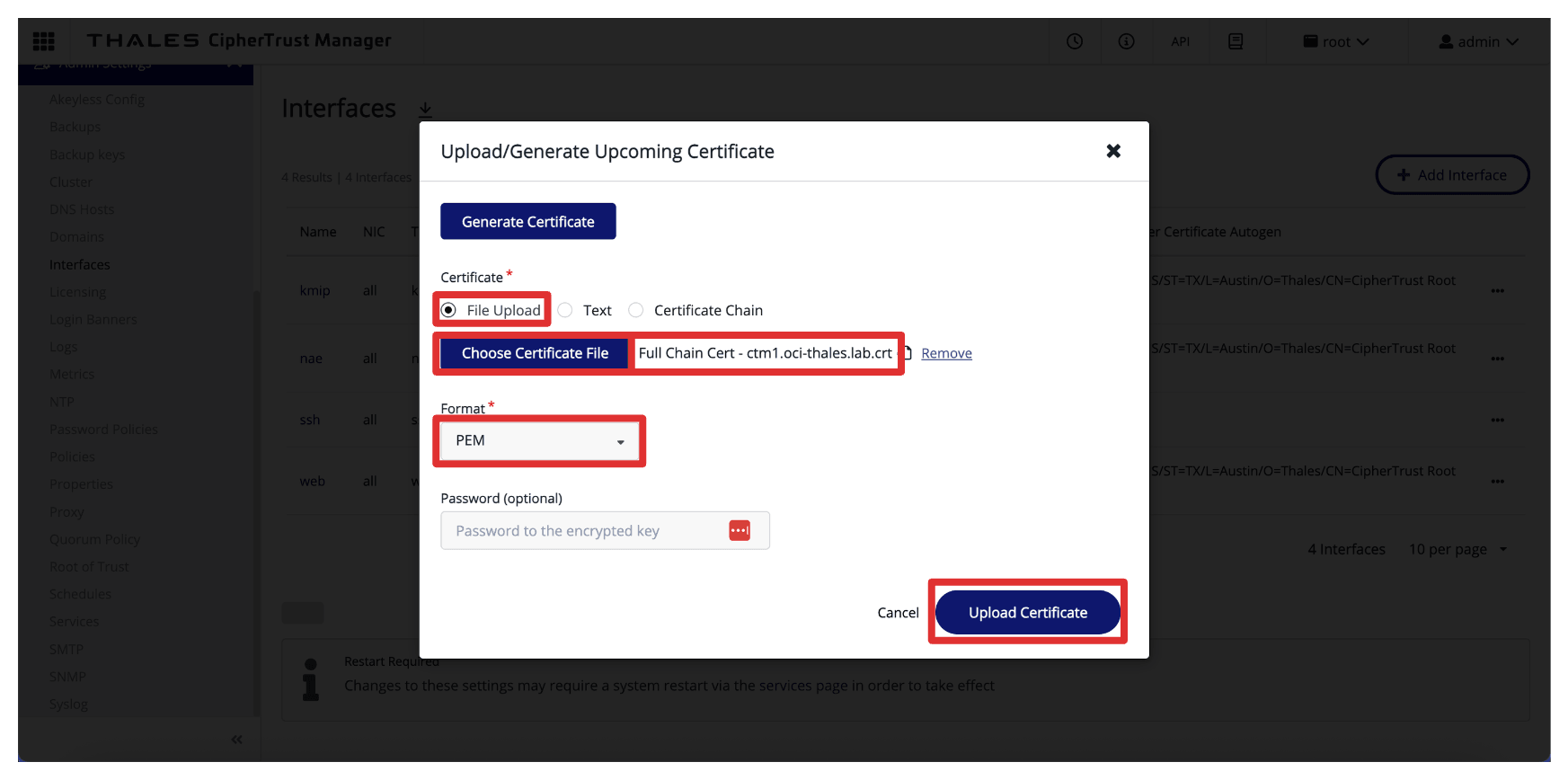

Cargue el certificado de cadena completo para CTM1 con el formato PEM y haga clic en Cargar certificado.

-

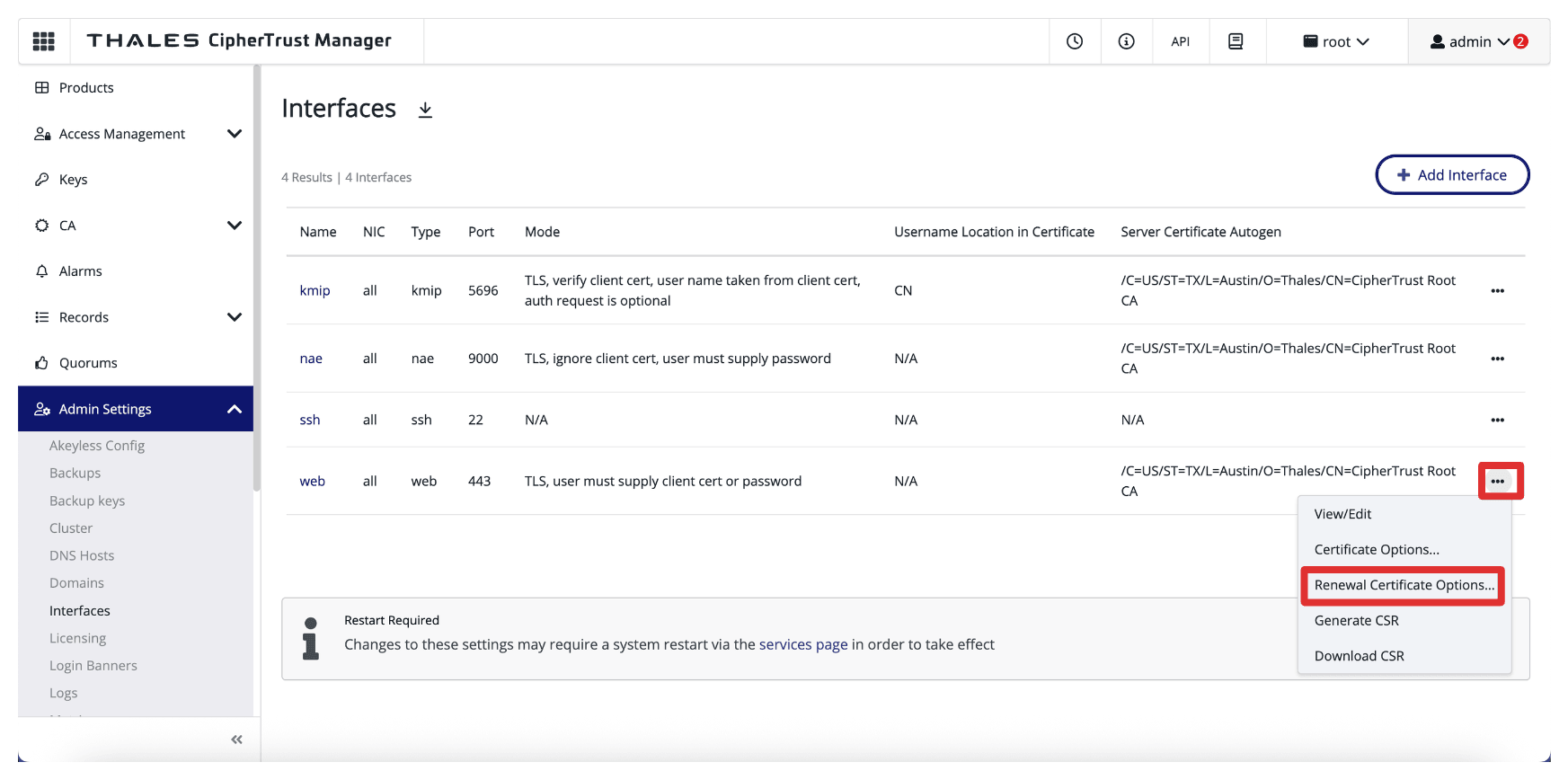

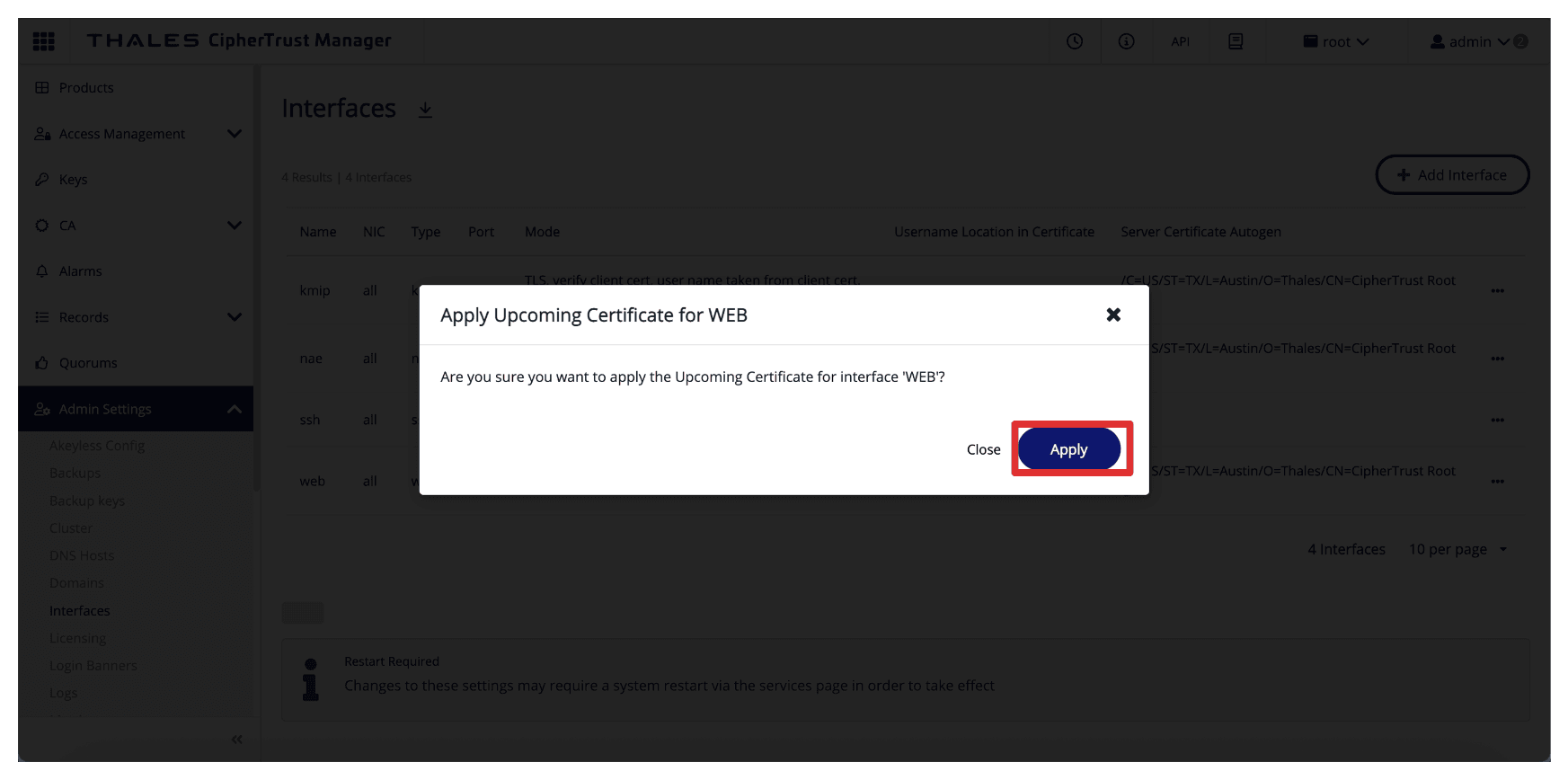

De nuevo, haga clic en los tres puntos de la interfaz web y seleccione Renewal Certificate Options (Opciones de certificado de renovación).

-

Seleccione Apply (Aplicar) y haga clic en Ok (Aceptar).

-

Haga clic en Aplicar.

-

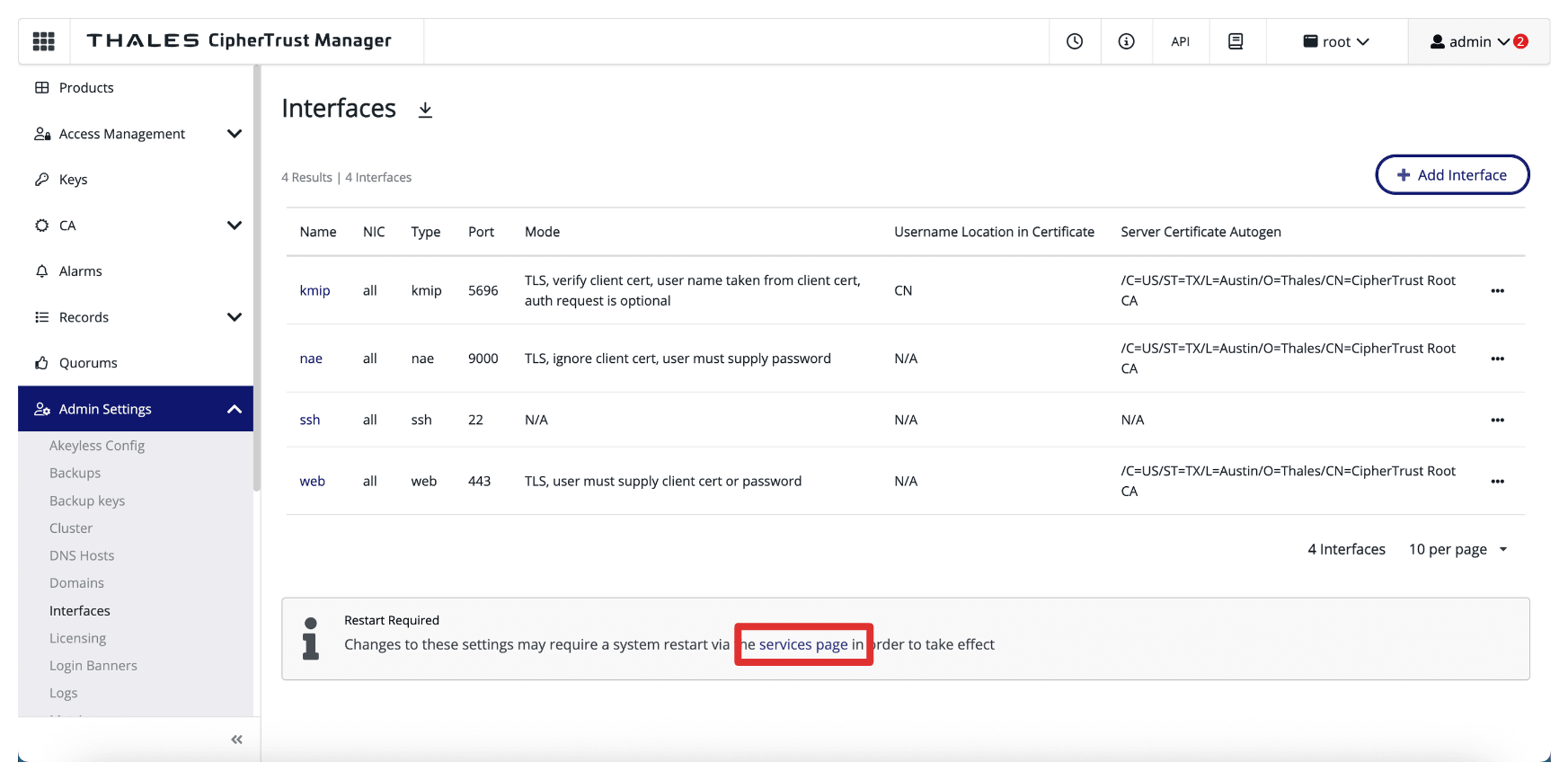

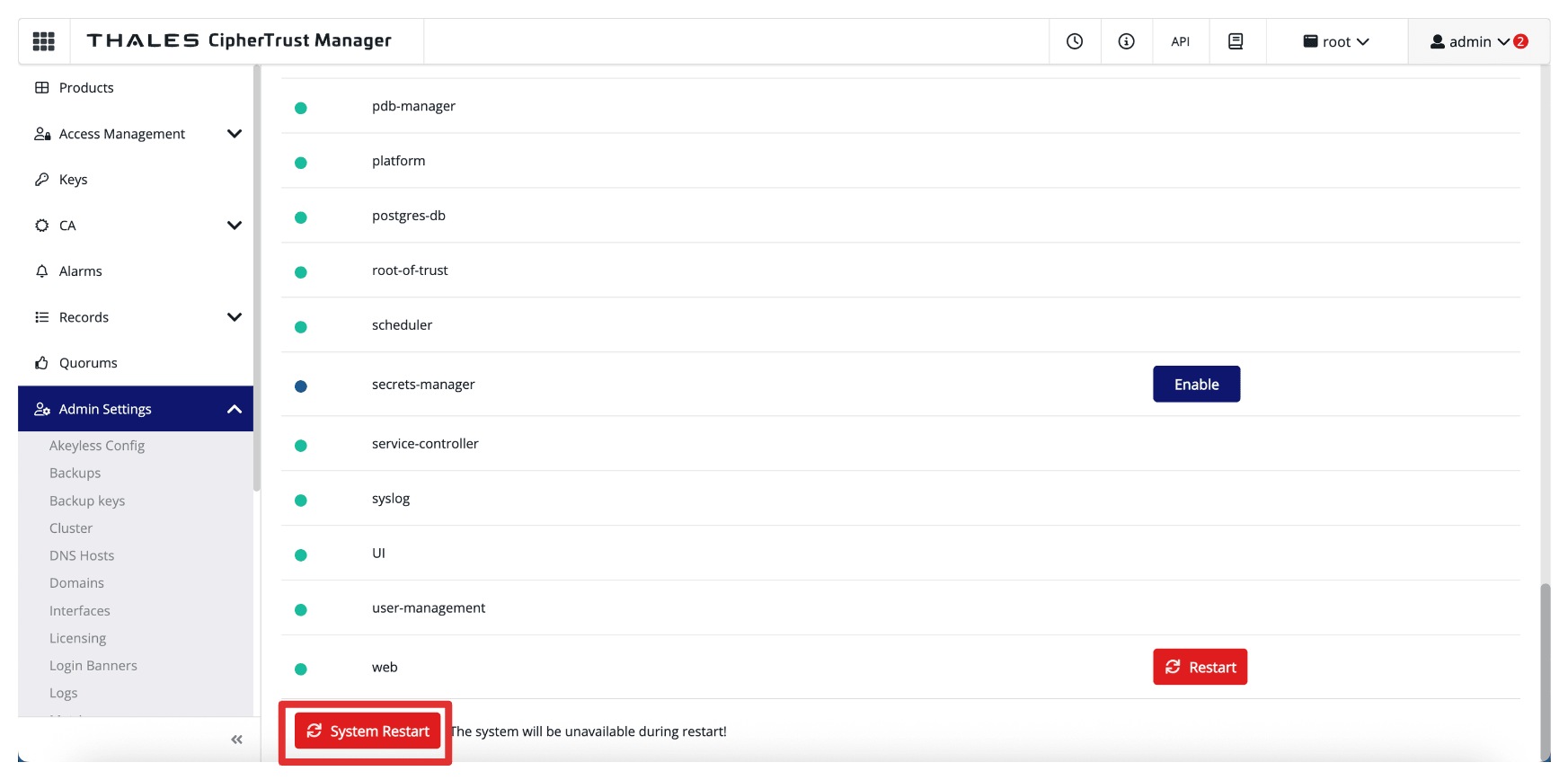

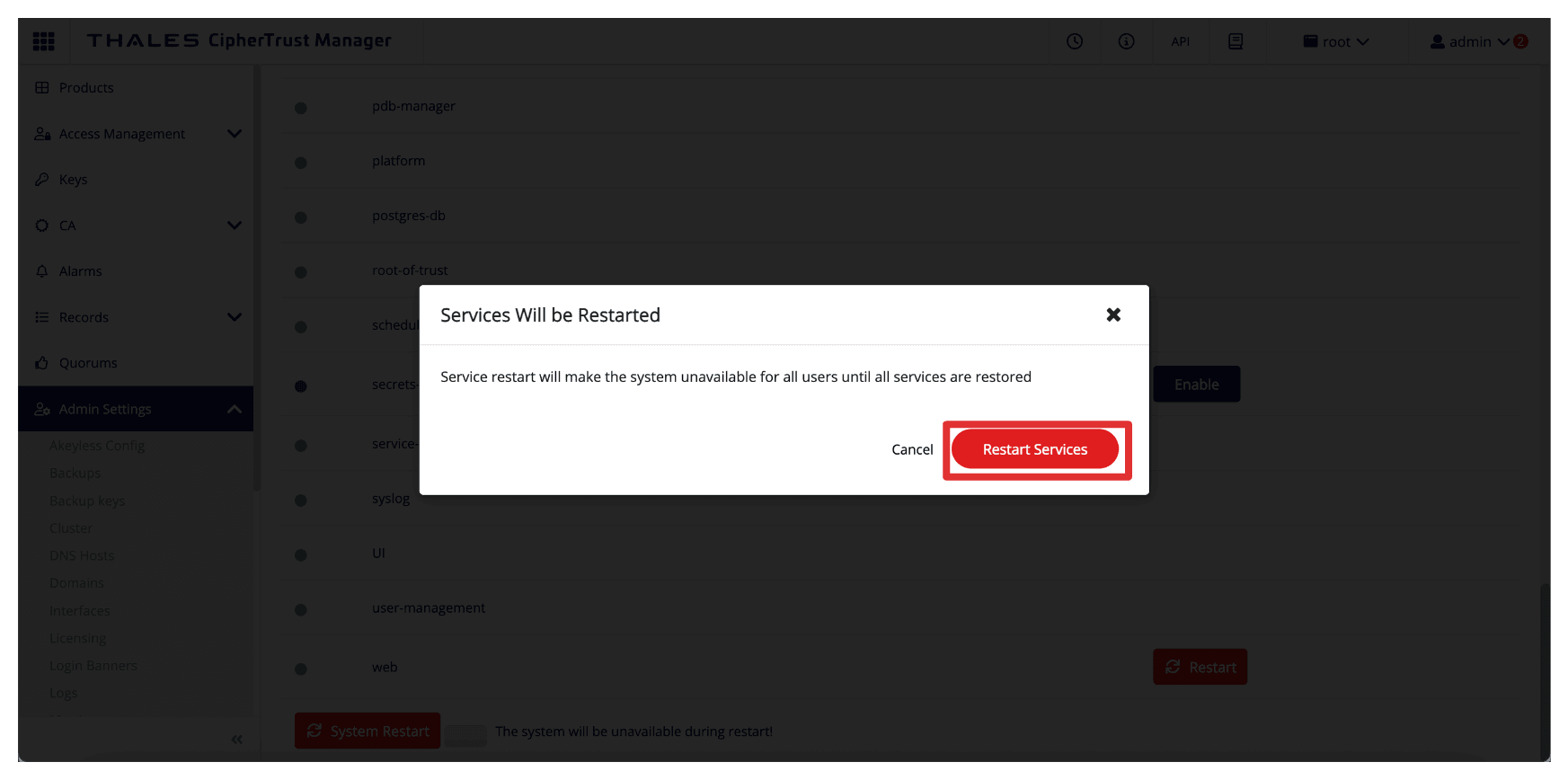

Haga clic en Página Servicios.

-

Haga clic en Reinicio del sistema.

-

Haga clic en Restart Services (Reiniciar servicios) para reiniciar el servidor y los servicios web para activar el nuevo certificado.

-

Repita los mismos pasos para la ejecución de CTM2 en ASH.

-

Para probar el certificado recién firmado en su entorno local con Google Chrome, primero debe instalarlo y su cadena de CA en el almacén de certificados de confianza de su sistema operativo.

Esto está fuera del ámbito de este tutorial, pero le mostraremos cómo probamos los nuevos certificados de Thales CipherTrust Manager firmados por la CA AMS de Thales CipherTrust Manager.

-

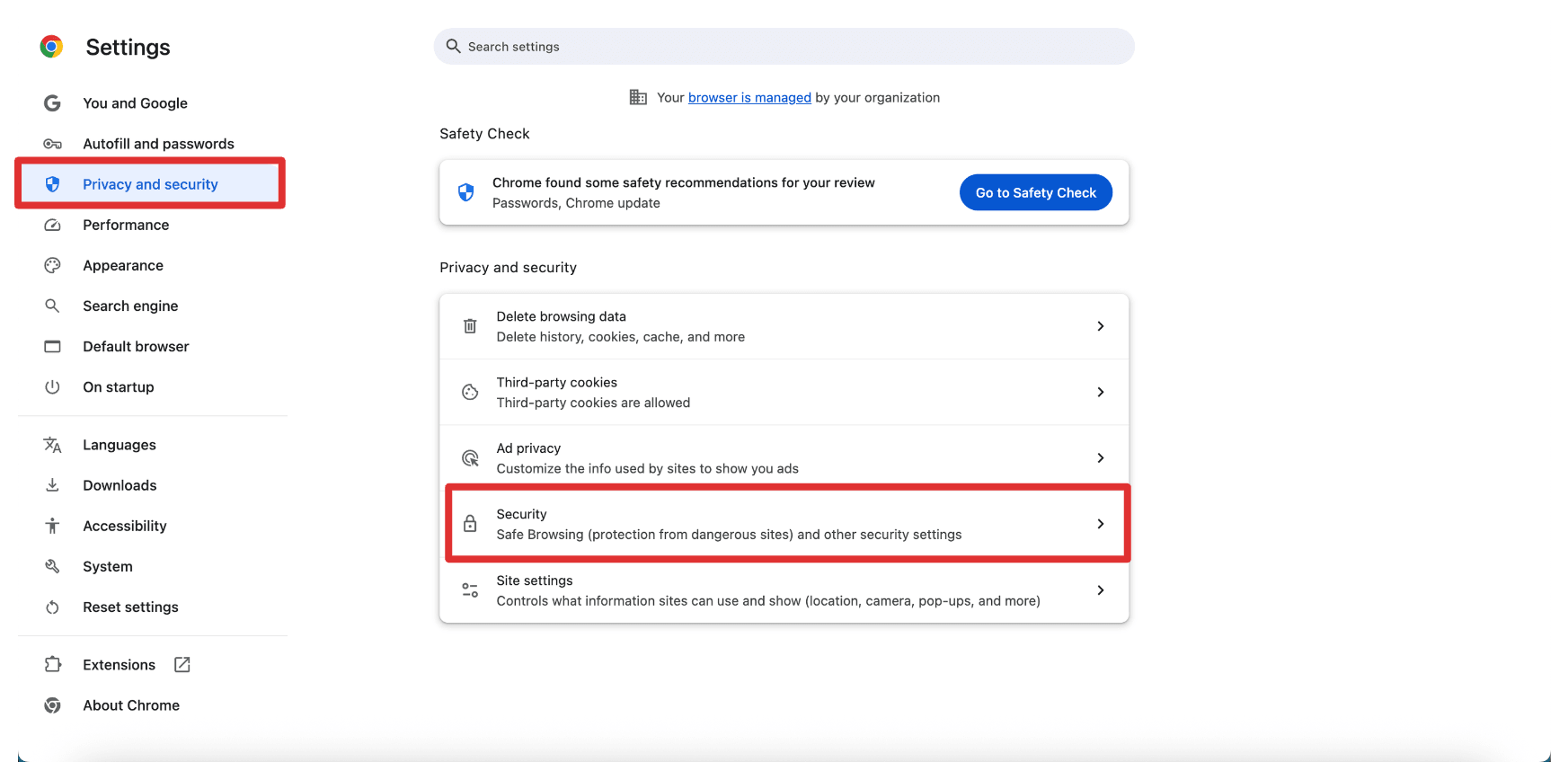

Abra la configuración del explorador de Google Chrome, vaya a Privacidad y seguridad y haga clic en Seguridad.

-

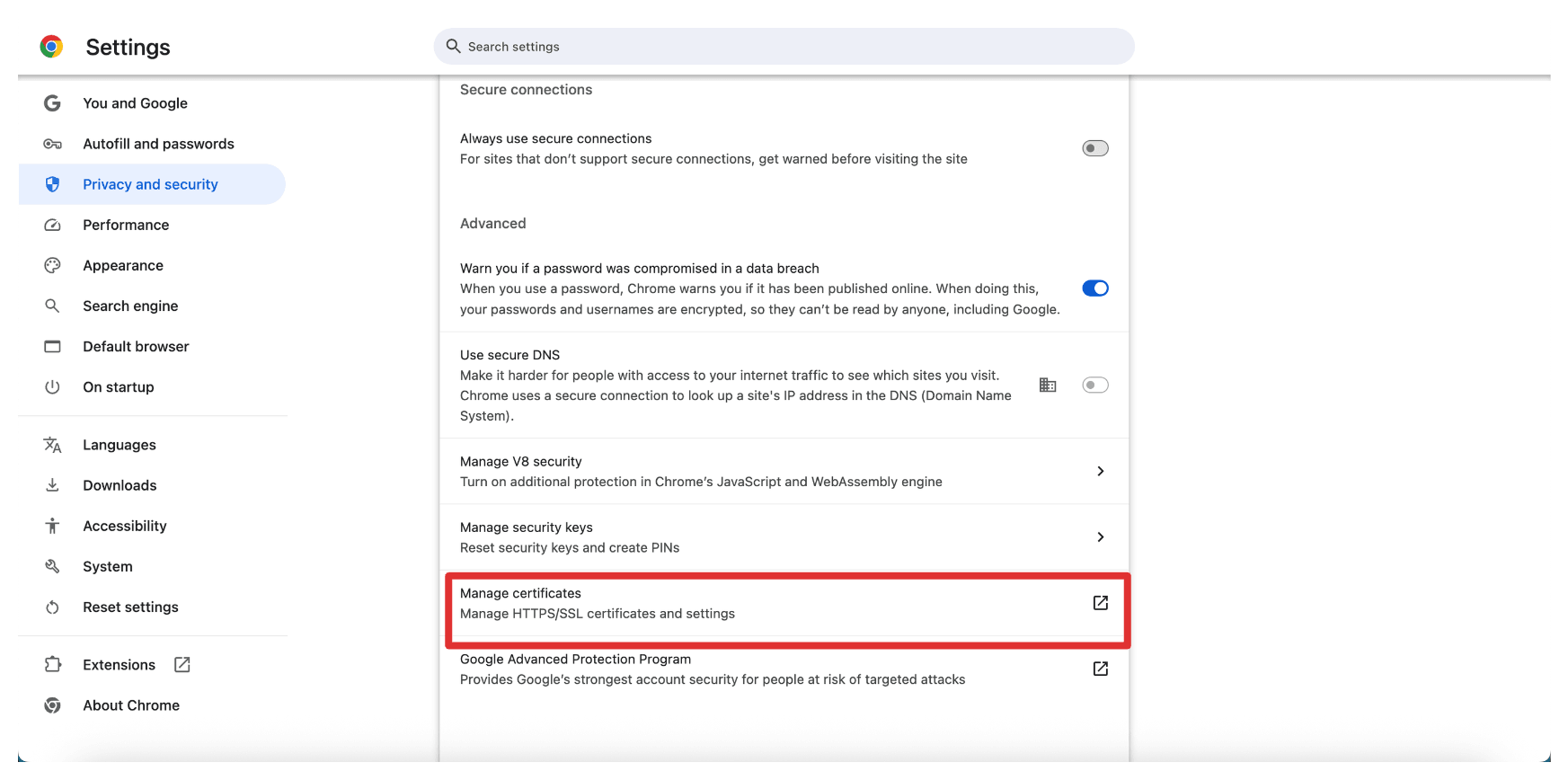

Haga clic en Administrar certificados.

-

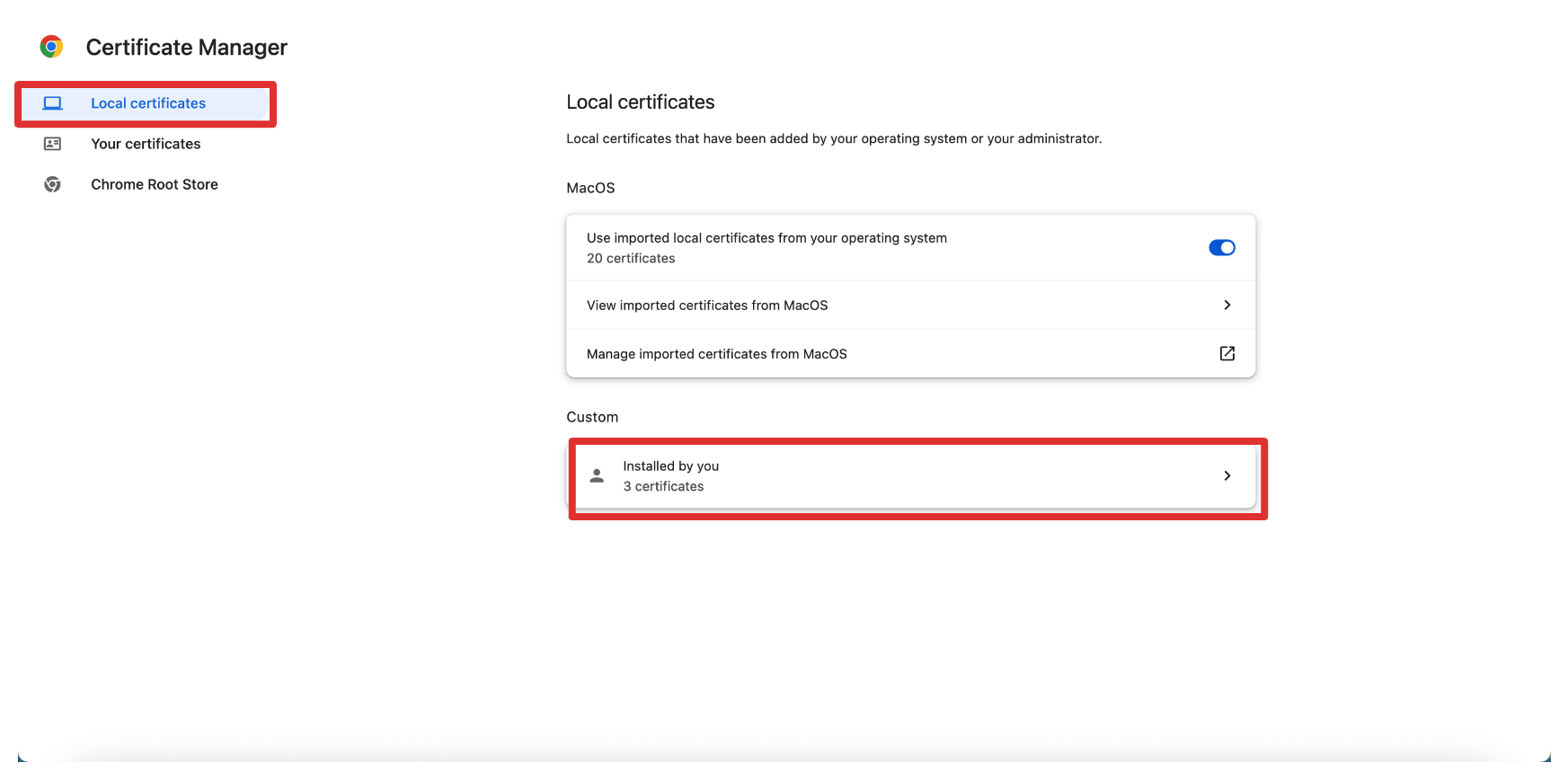

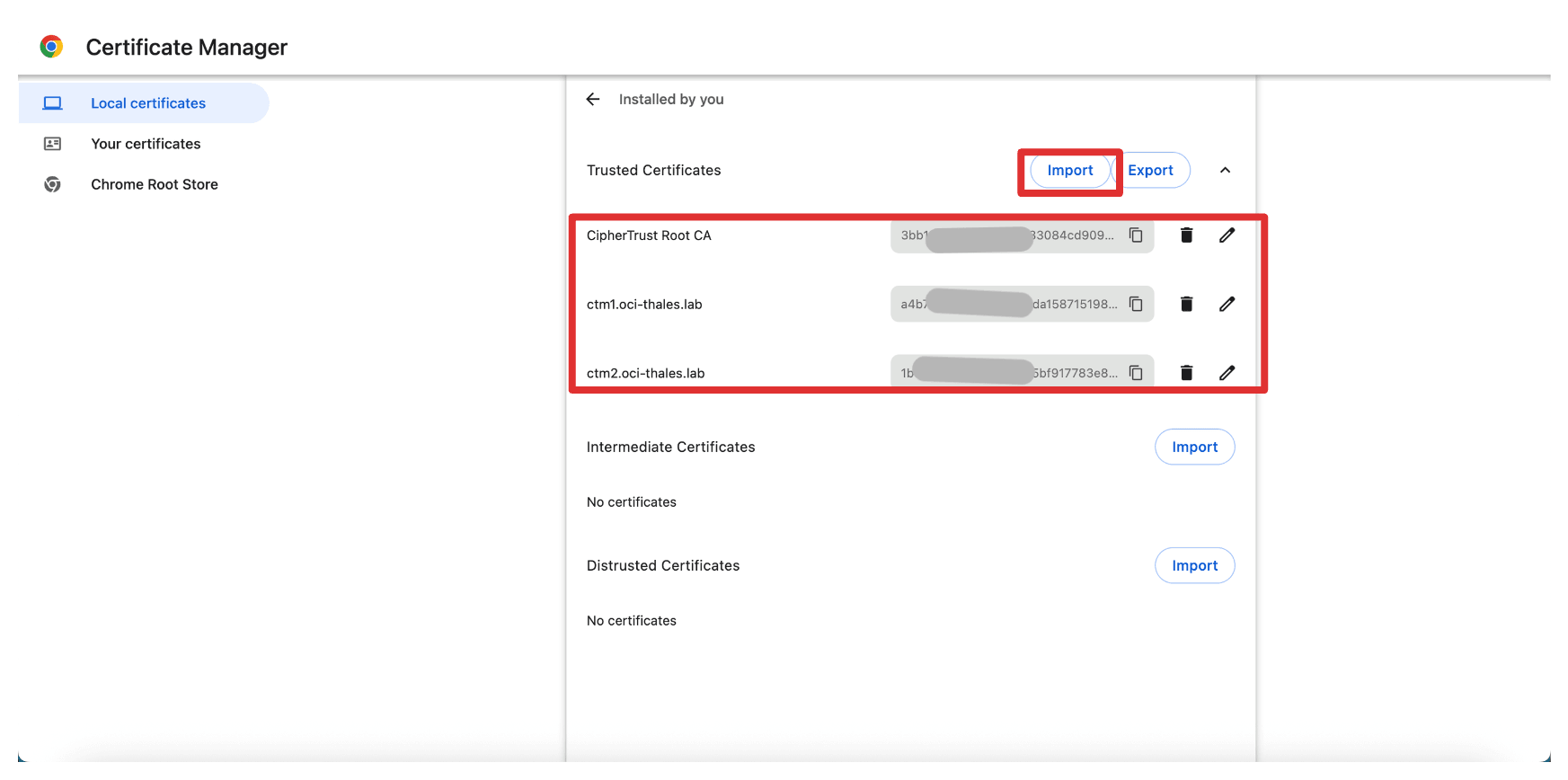

Haga clic en Certificados locales y, en la sección Personalizado, haga clic en Instalado por usted.

-

Ya hemos importado los certificados de cadena completa y el certificado raíz en el sistema operativo local.

También es donde puede importar los certificados; este botón Importar le llevará a la configuración del certificado de nivel de sistema operativo.

-

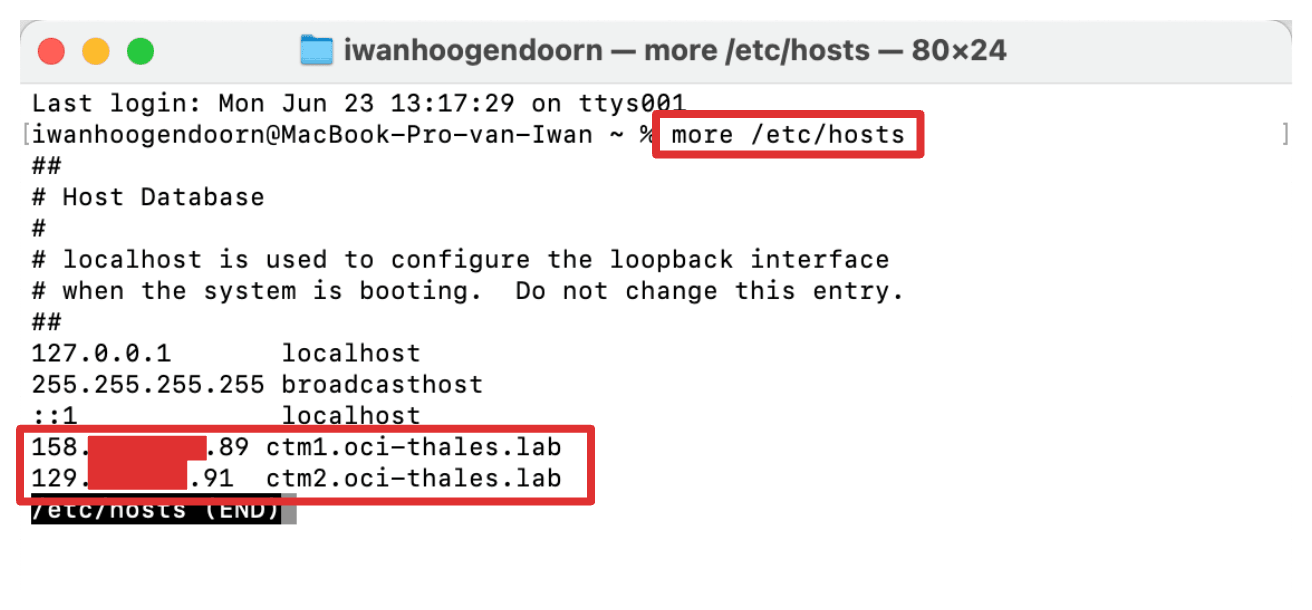

Debido a que no hemos configurado el servidor DNS en Internet, estamos actualizando el archivo

/etc/hostslocal con las entradas de host manuales para probar los certificados de la máquina local mediante el FQDN.

-

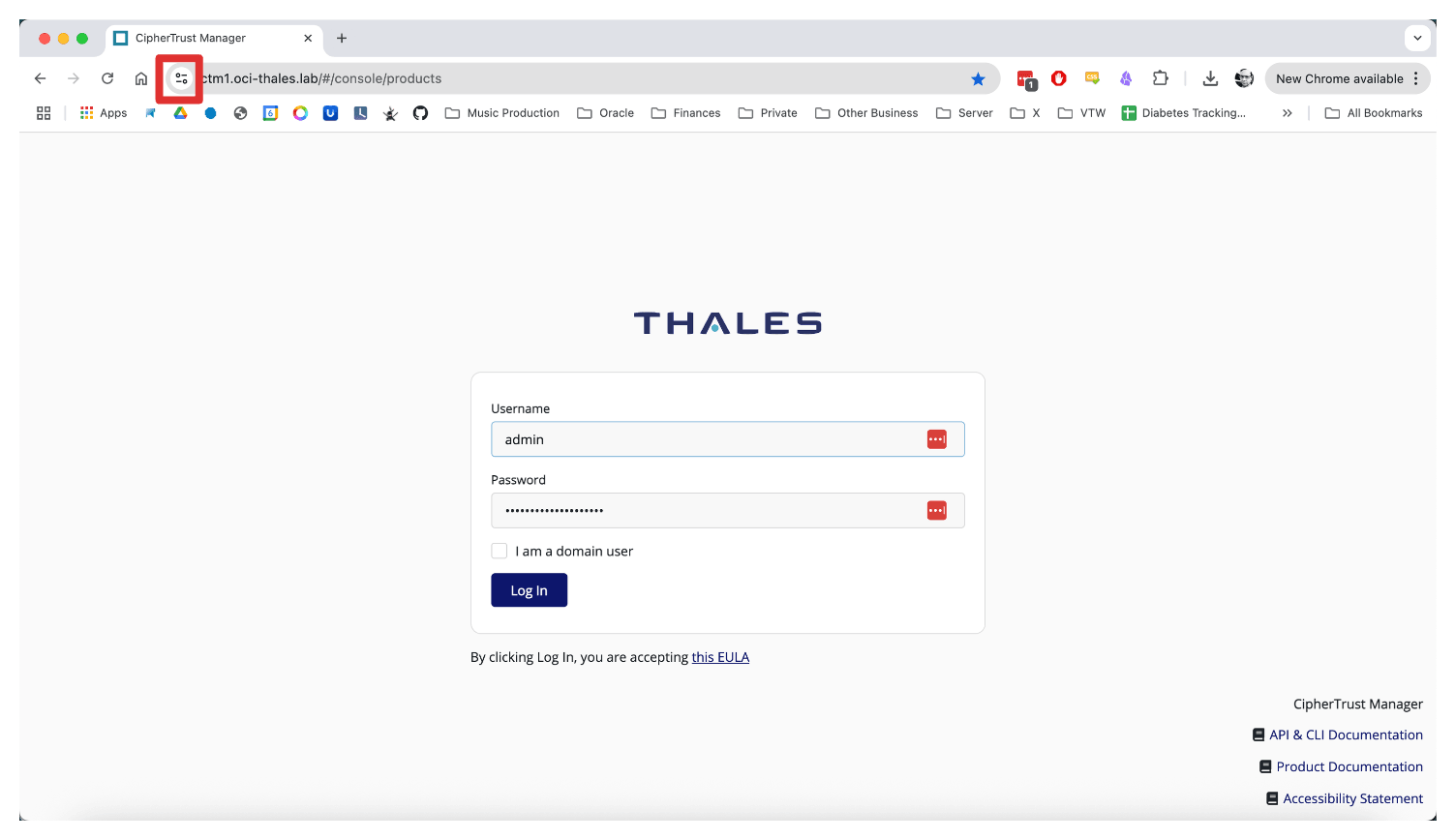

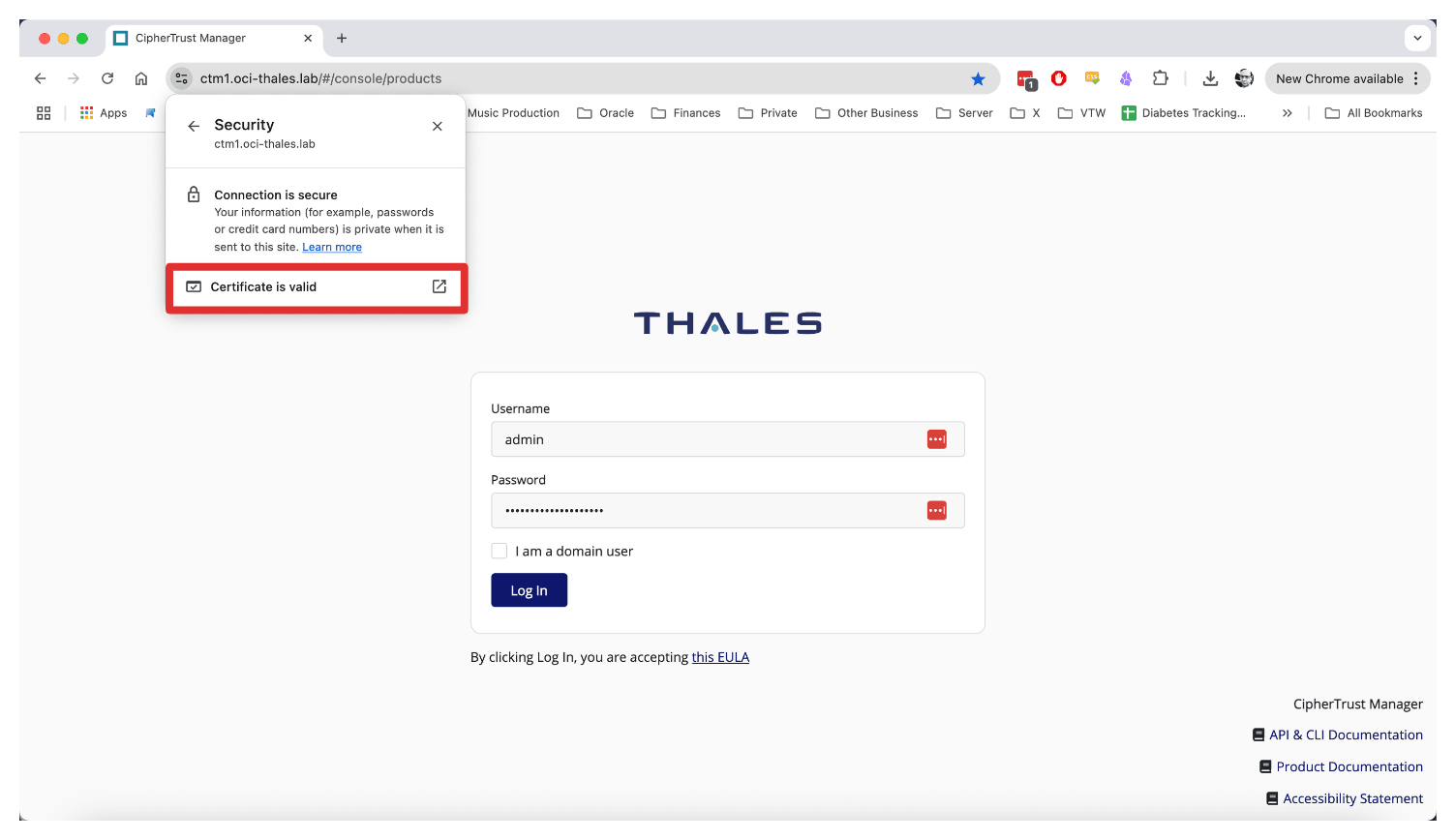

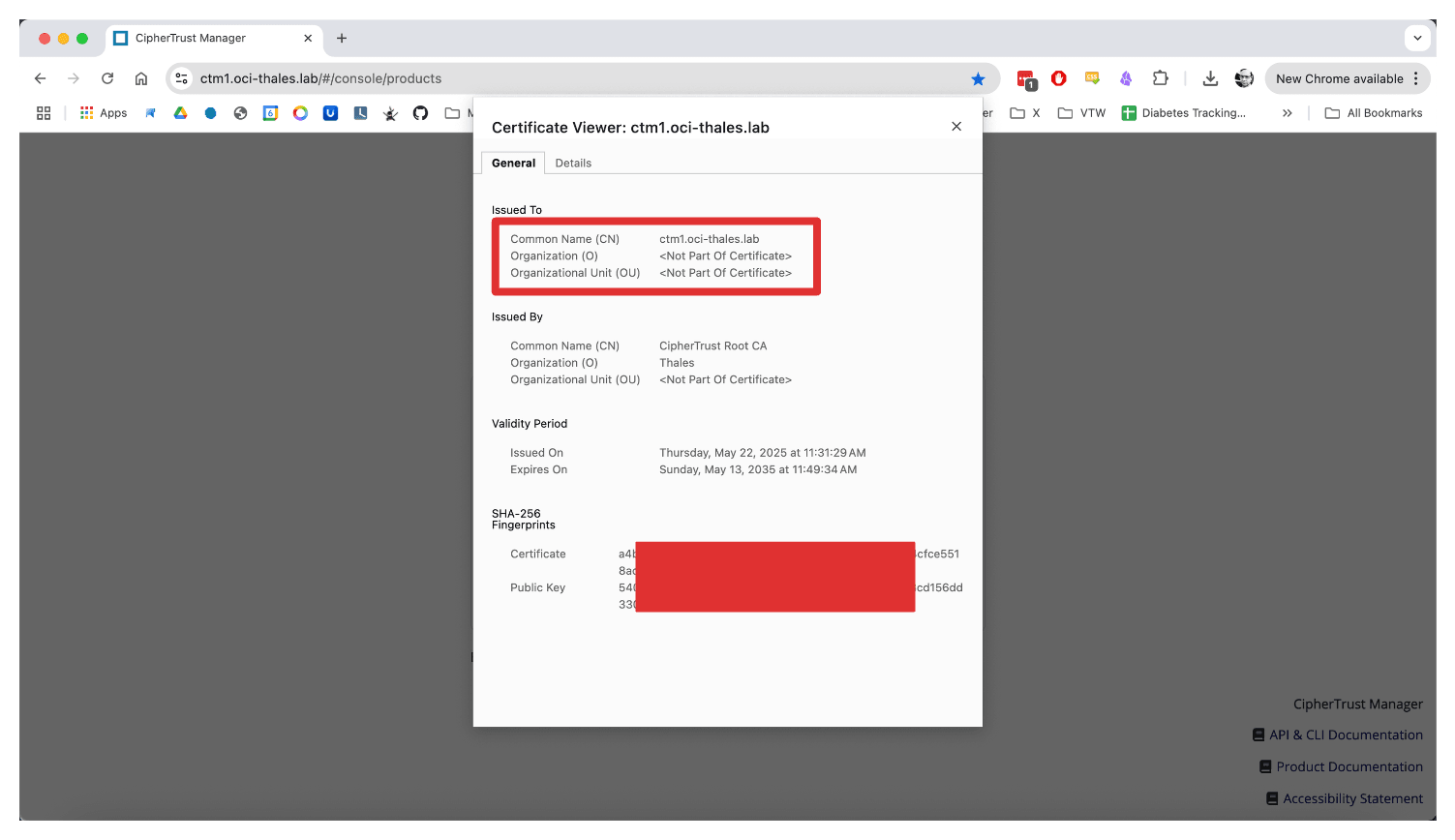

Vaya al FQDN CTM1 con Google Chrome y haga clic en la configuración de seguridad.

-

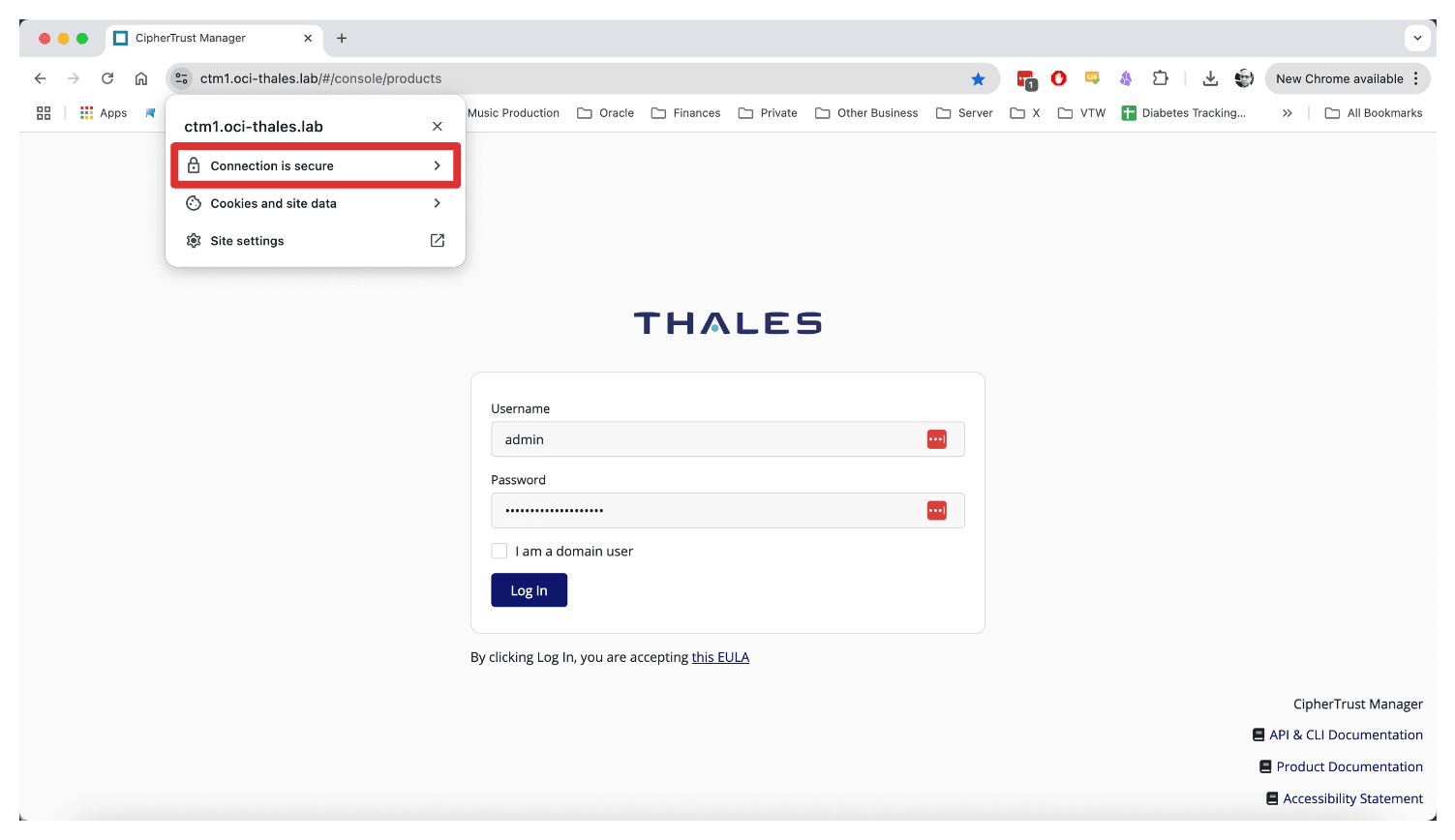

Haga clic en La conexión es segura.

-

Haga clic en El certificado es válido.

-

Revise los detalles de Emitido a.

Tarea 9: Configuración de clusters de dispositivos CCKM de Thales

Los dispositivos de gestión de claves en la nube (CCKM) de Thales CipherTrust de agrupación en clusters permiten una alta disponibilidad y un equilibrio de carga para la gestión de claves criptográficas. Esto garantiza un servicio continuo y tolerancia a fallos en su infraestructura de seguridad.

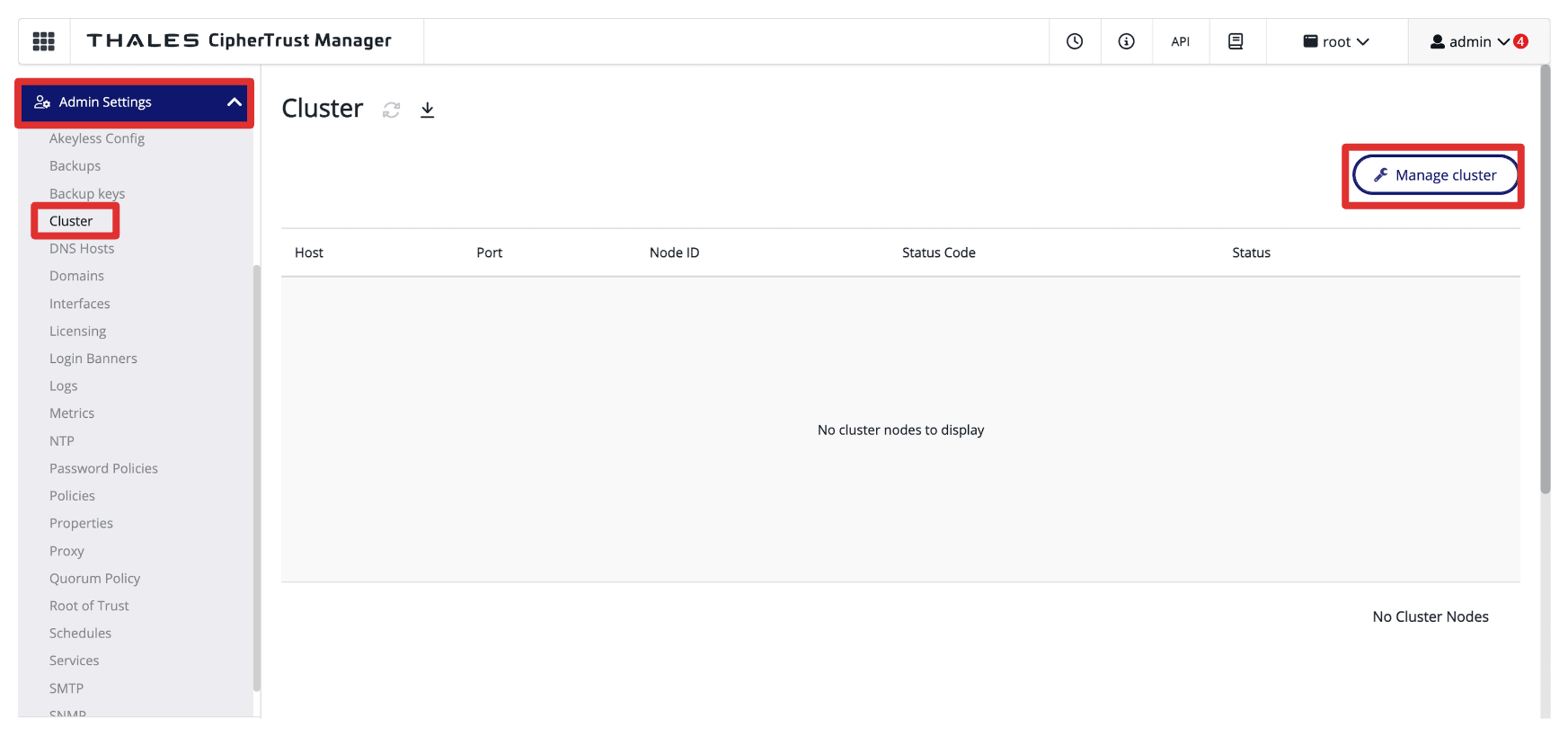

La agrupación en clusters se configura completamente desde la consola de gestión de un único dispositivo (principal) Thales CipherTrust Manager (en este ejemplo, Thales CipherTrust Manager que se ejecuta en AMS). Utilice la interfaz de este dispositivo para crear el cluster y agregar otros dispositivos de Thales CipherTrust Manager como nodos de cluster.

-

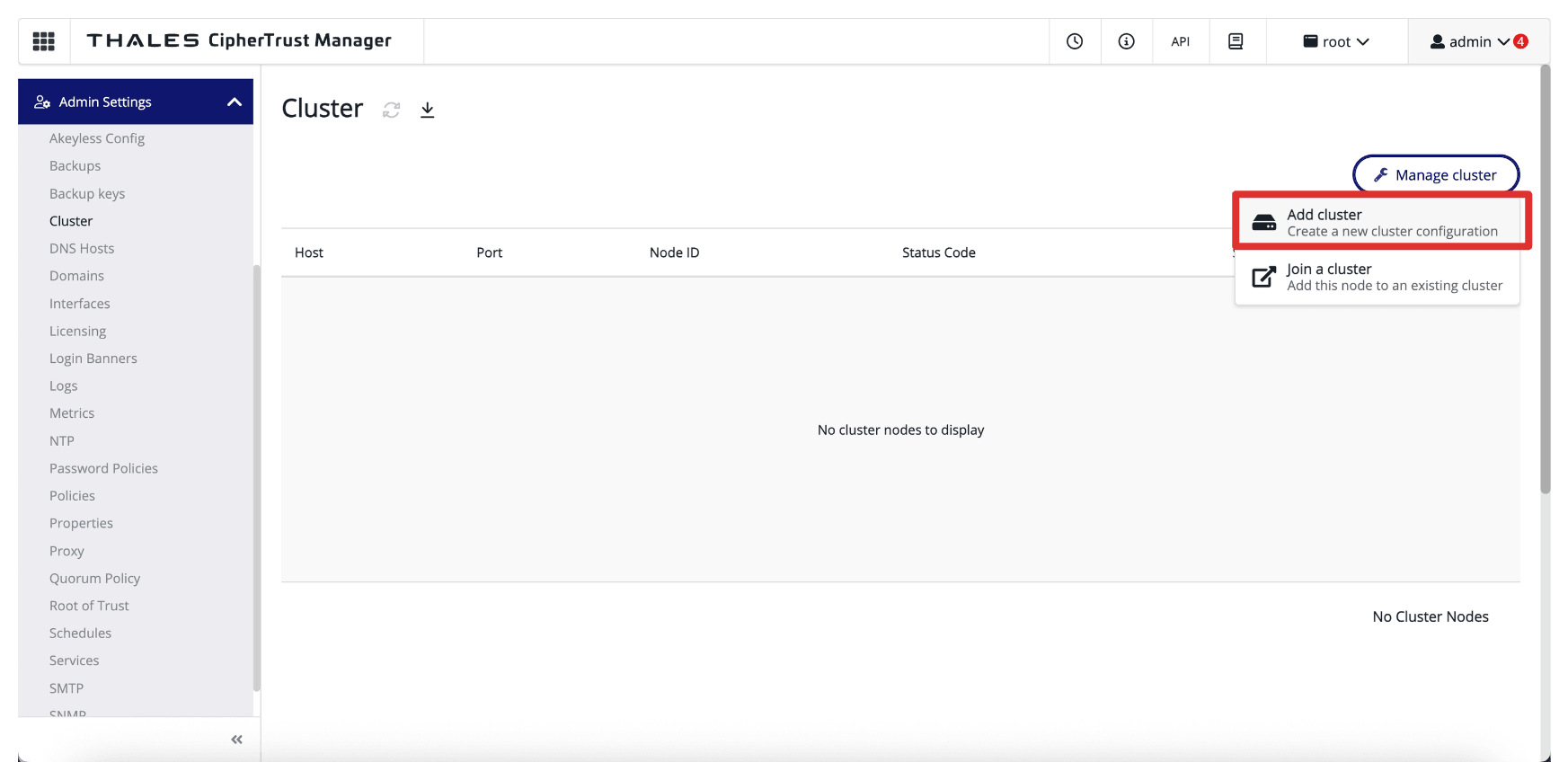

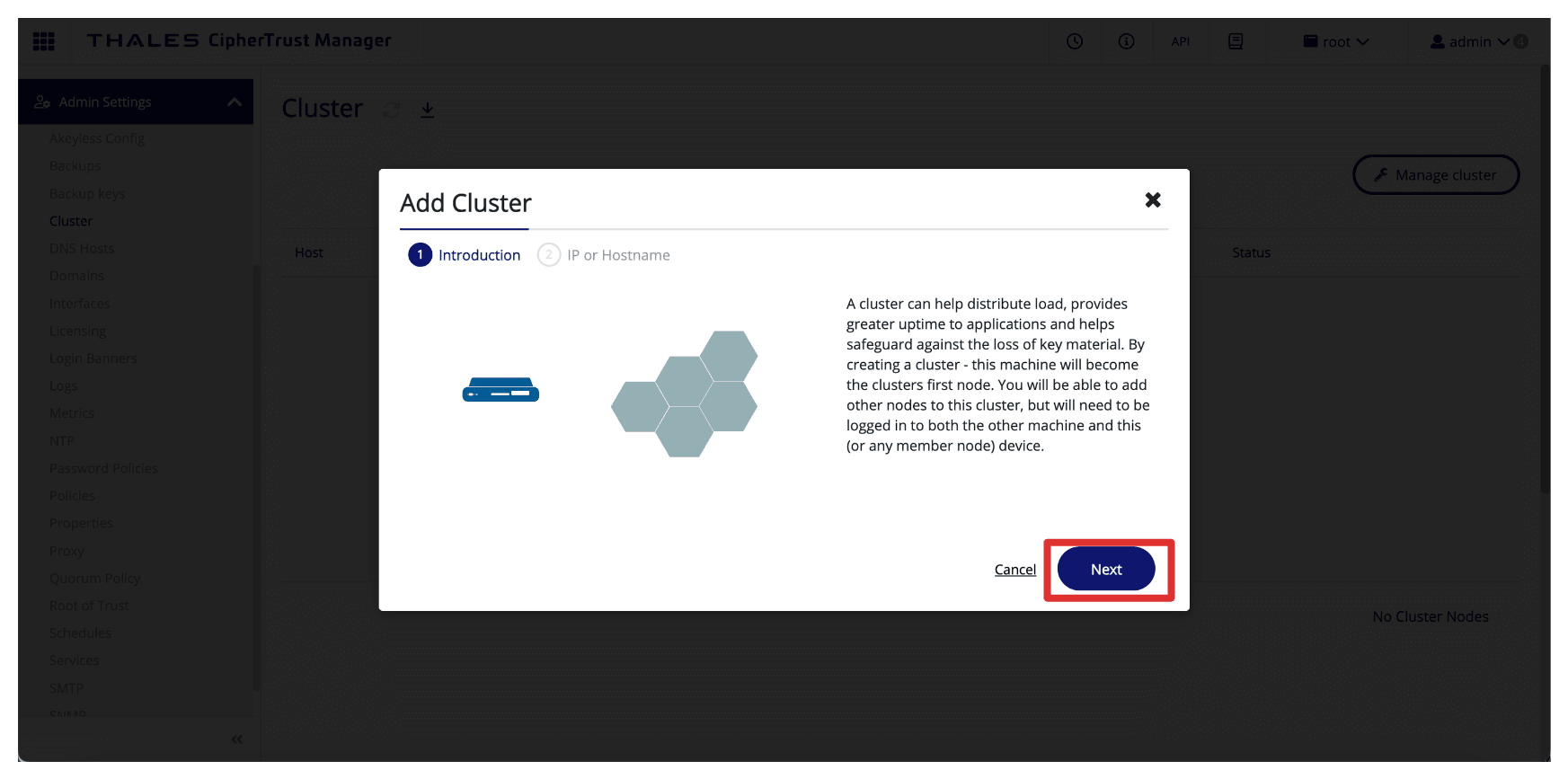

Vaya a Admin Settings (Configuración de administrador), Cluster y haga clic en Manage Cluster (Gestionar cluster).

-

Haga clic en Agregar cluster.

-

Haga clic en Siguiente.

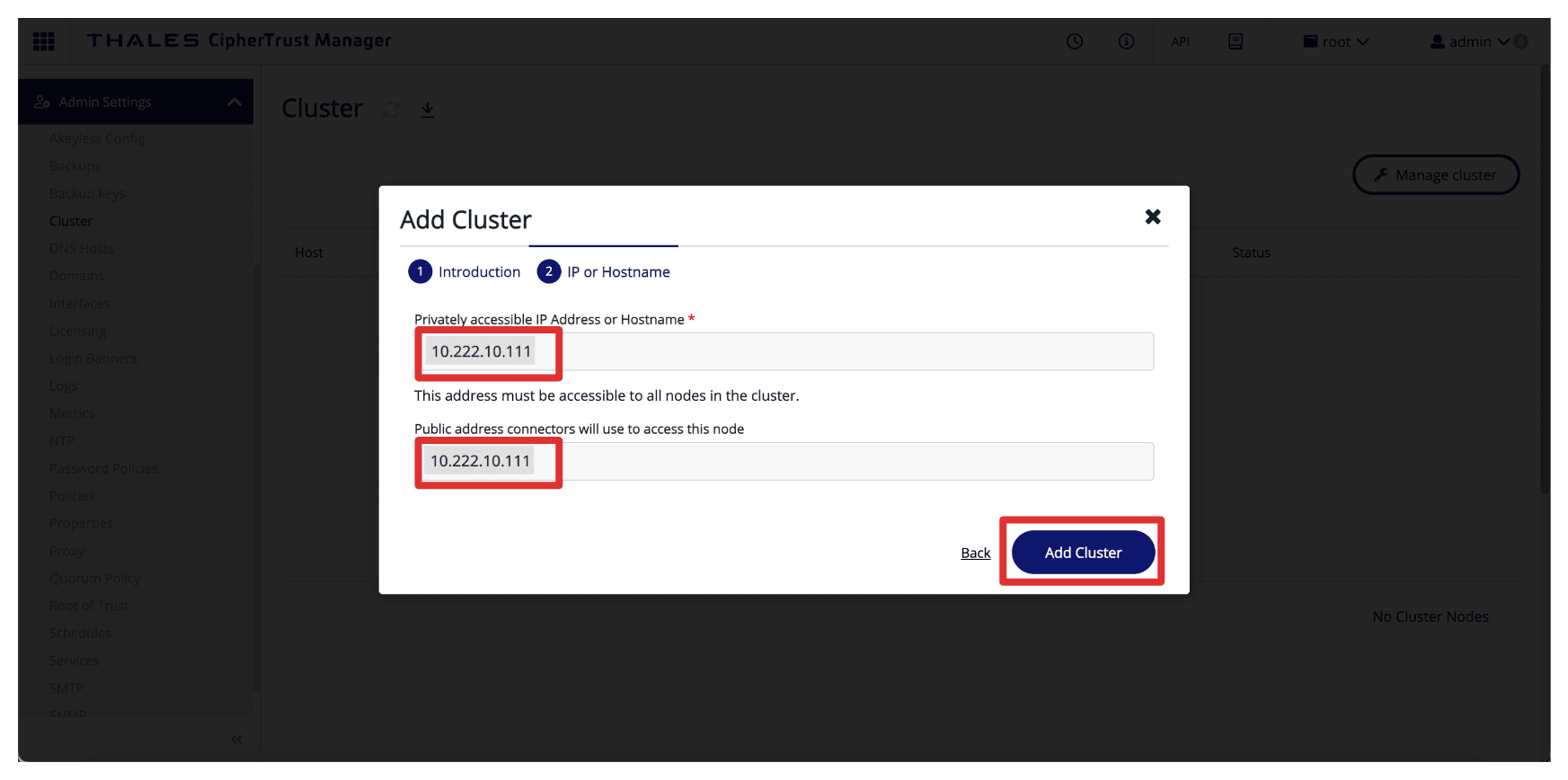

-

Introduzca el nombre de host del gestor CipherTrust de AMS Thales (que es CTM1 en AMS con IP privada 10.222.10.111).

No tenemos la intención de utilizar (o crear) un cluster a través de Internet mediante la IP pública, por lo que estamos utilizando la dirección IP privada en ambos campos.

-

Haga clic en Agregar clúster.

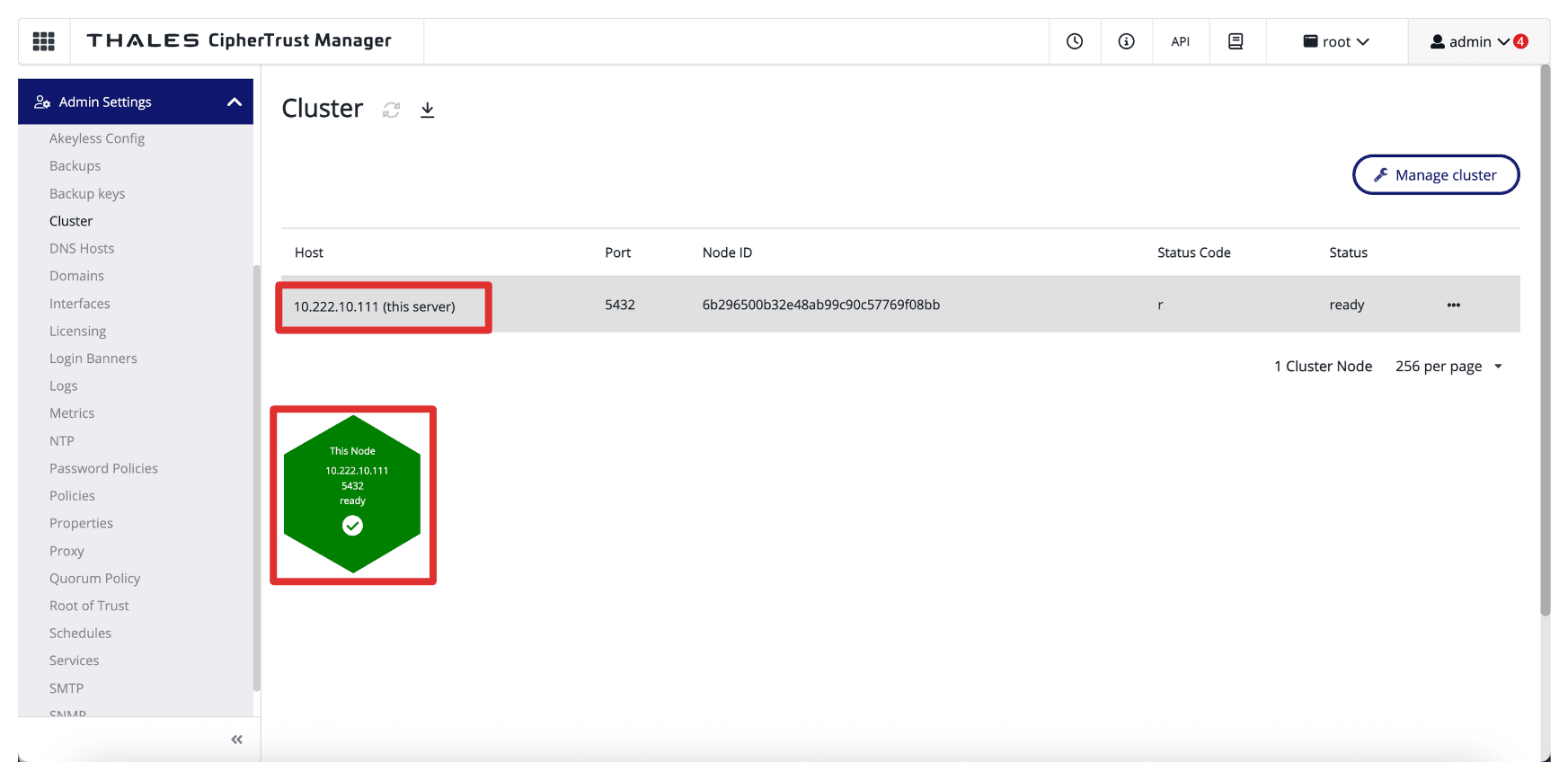

-

Observe que esta máquina ha creado un nuevo cluster y forma parte de este.

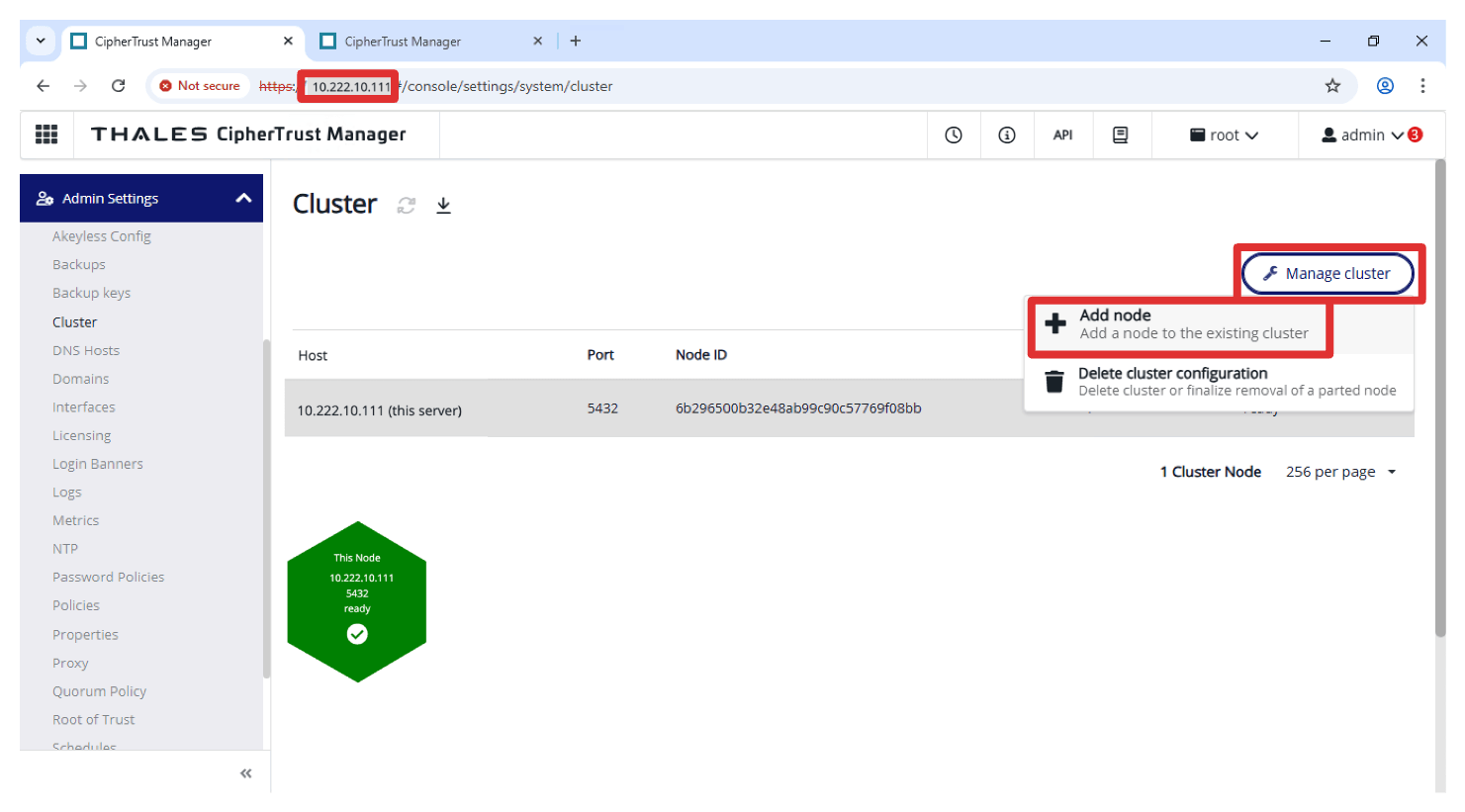

-

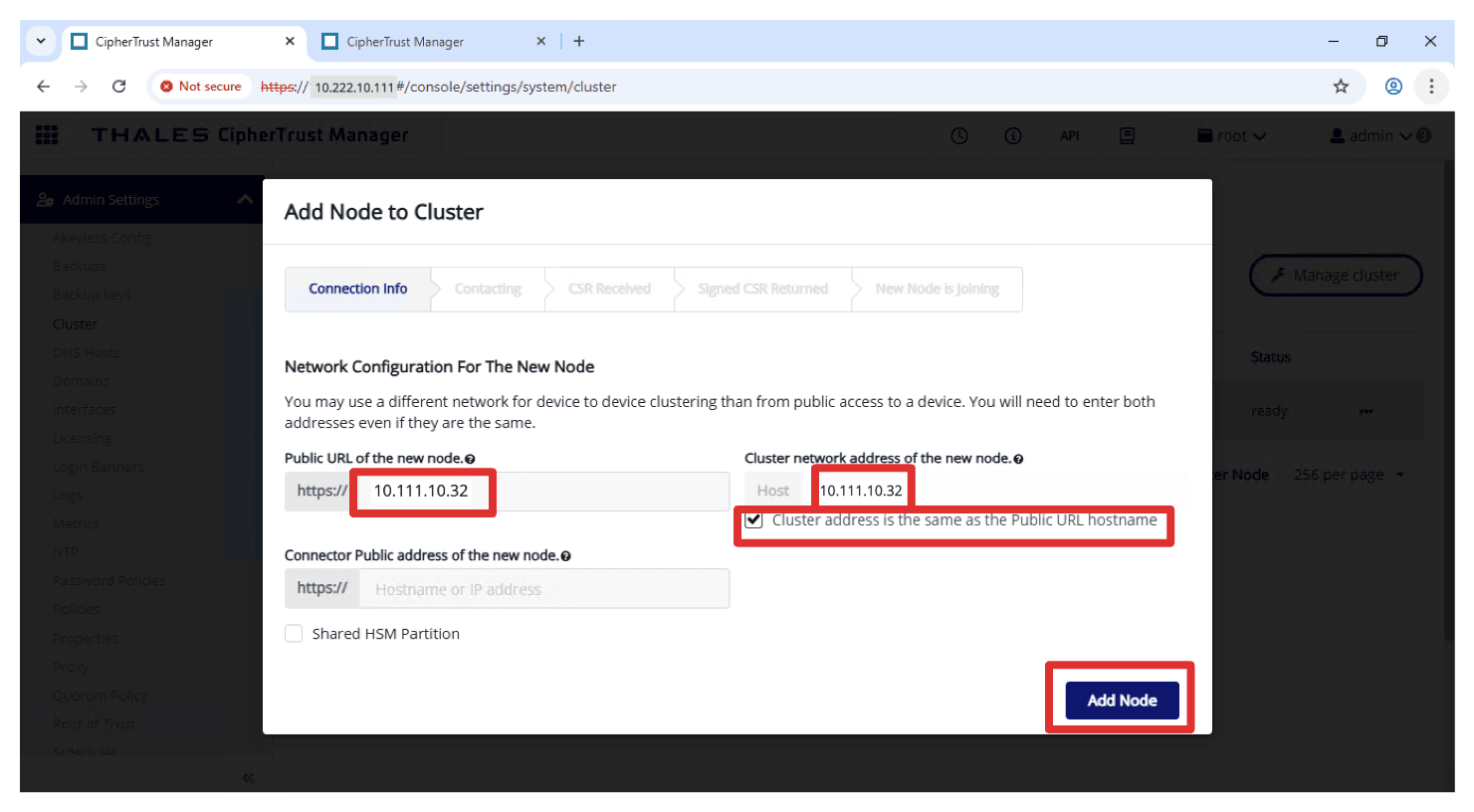

En el mismo AMS CTM1, haga clic en Gestionar cluster y seleccione Agregar nodo para agregar el ASH CTM2.

-

Especifique la dirección IP del gestor CipherTrust de ASH Thales como nodo que se va a agregar al cluster. Podemos usar el nombre DNS aquí.

-

Haga clic en Agregar nodo.

-

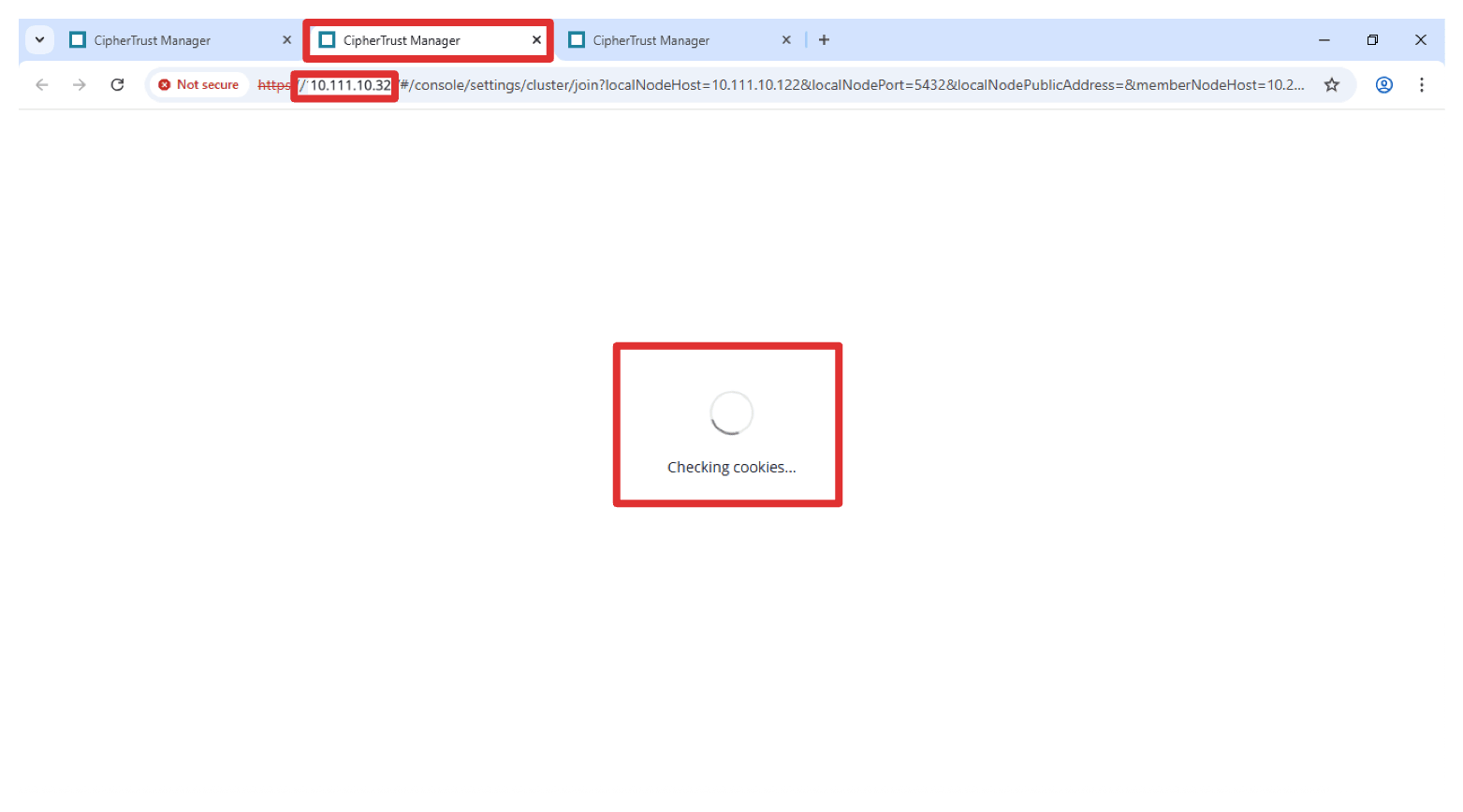

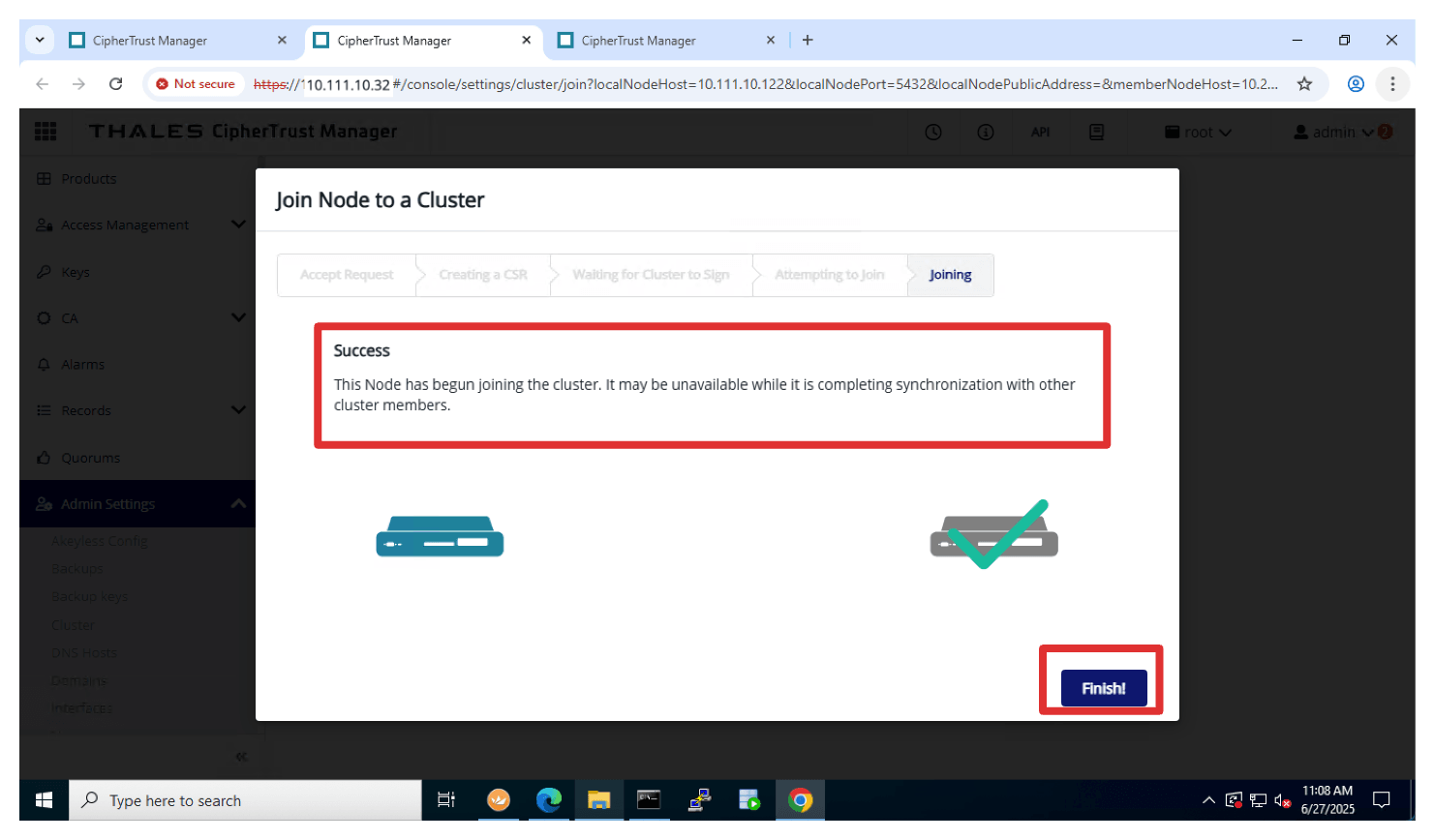

Se abrirá una nueva ventana/separador del explorador para ASH CMT2. Si no está conectado a ASH CMT2, es posible que primero reciba una petición de datos de conexión.

-

Algunas actividades de configuración del cluster se realizarán en segundo plano.

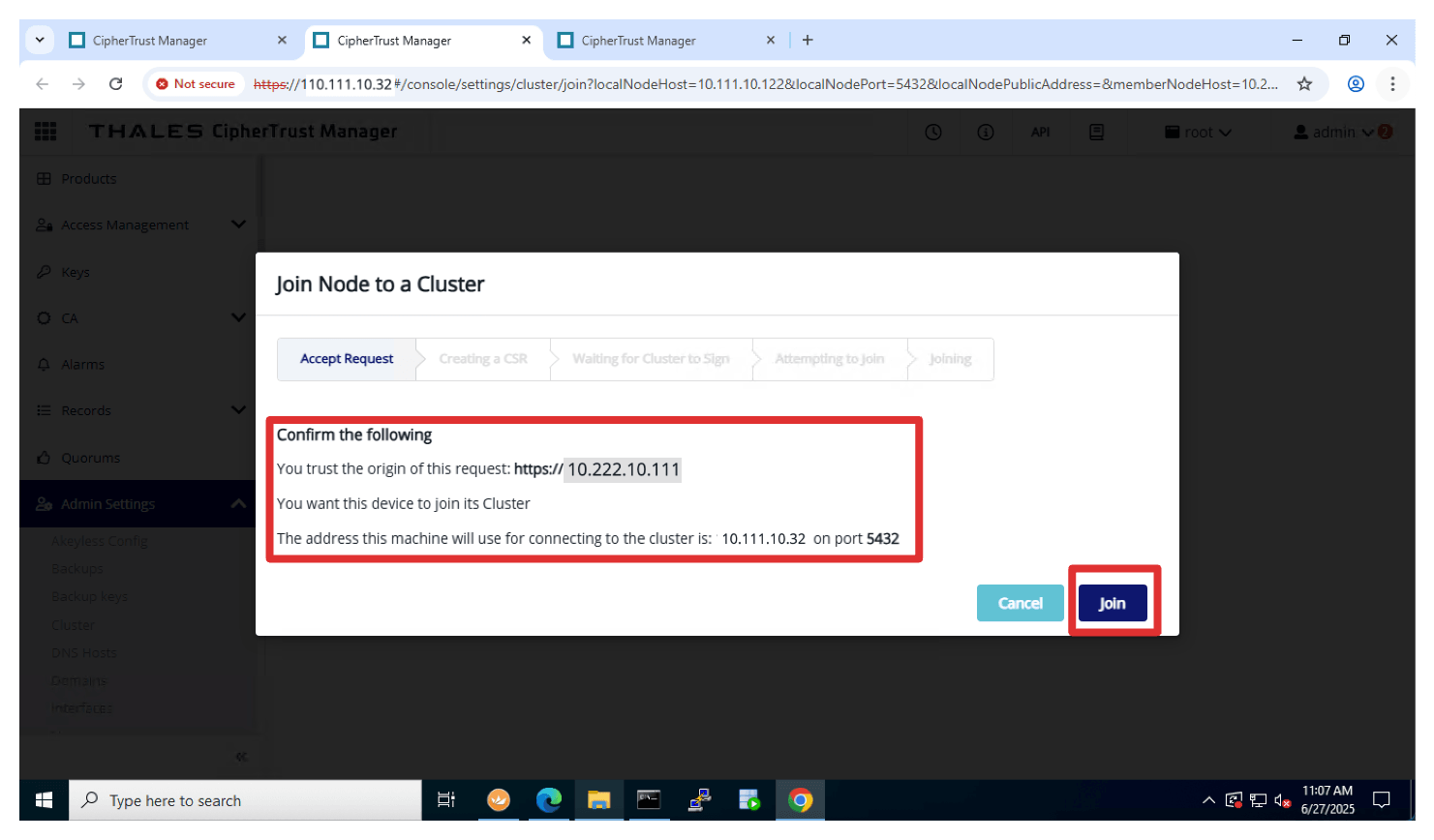

-

Haga clic en Unirse para confirmar la unión.

-

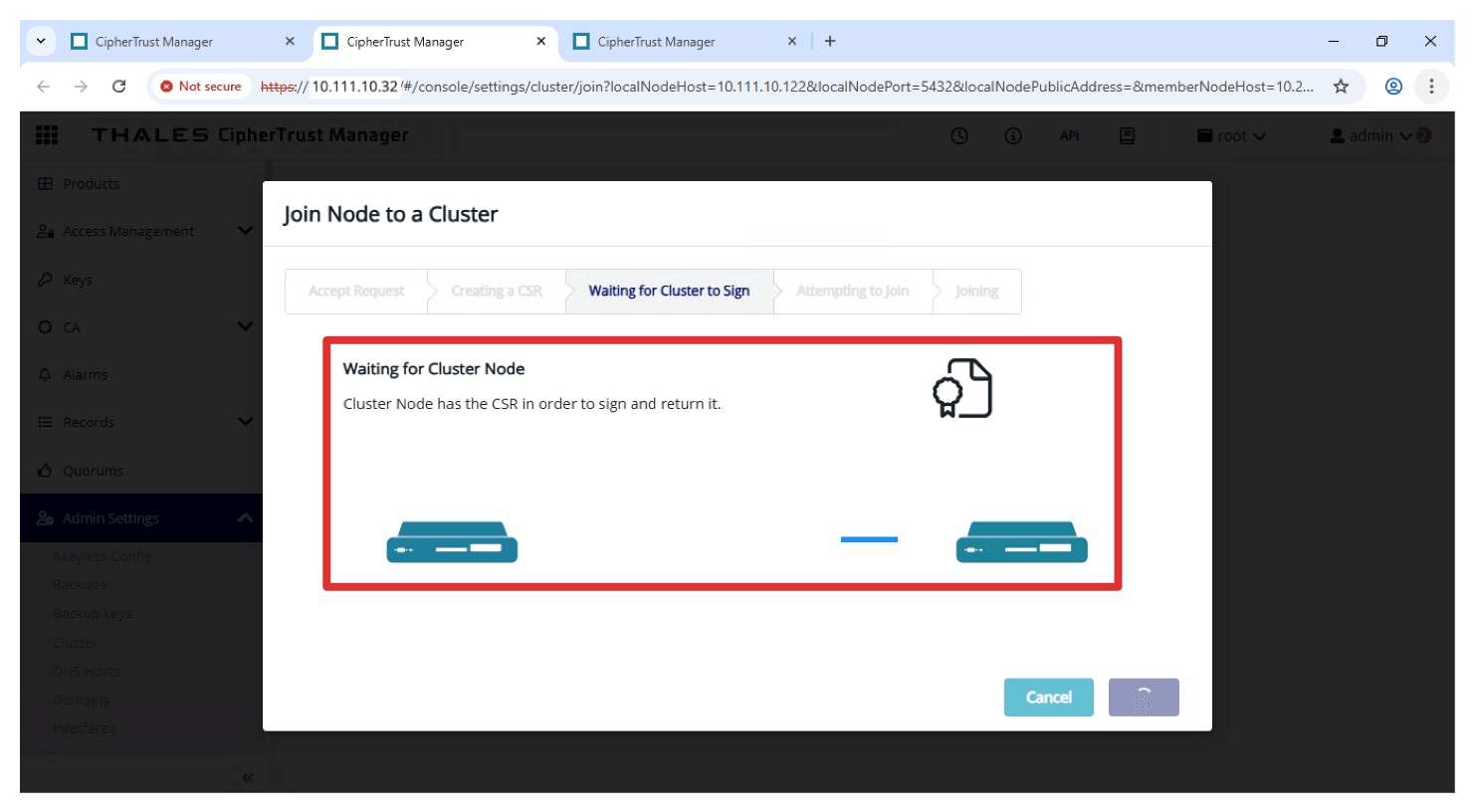

Se producirá más actividad de configuración del cluster en segundo plano.

-

Haga clic en Finalizar para confirmar el mensaje Correcto.

-

Si la ventana/ficha recién abierta del explorador aún está abierta, puede cerrarla manualmente.

-

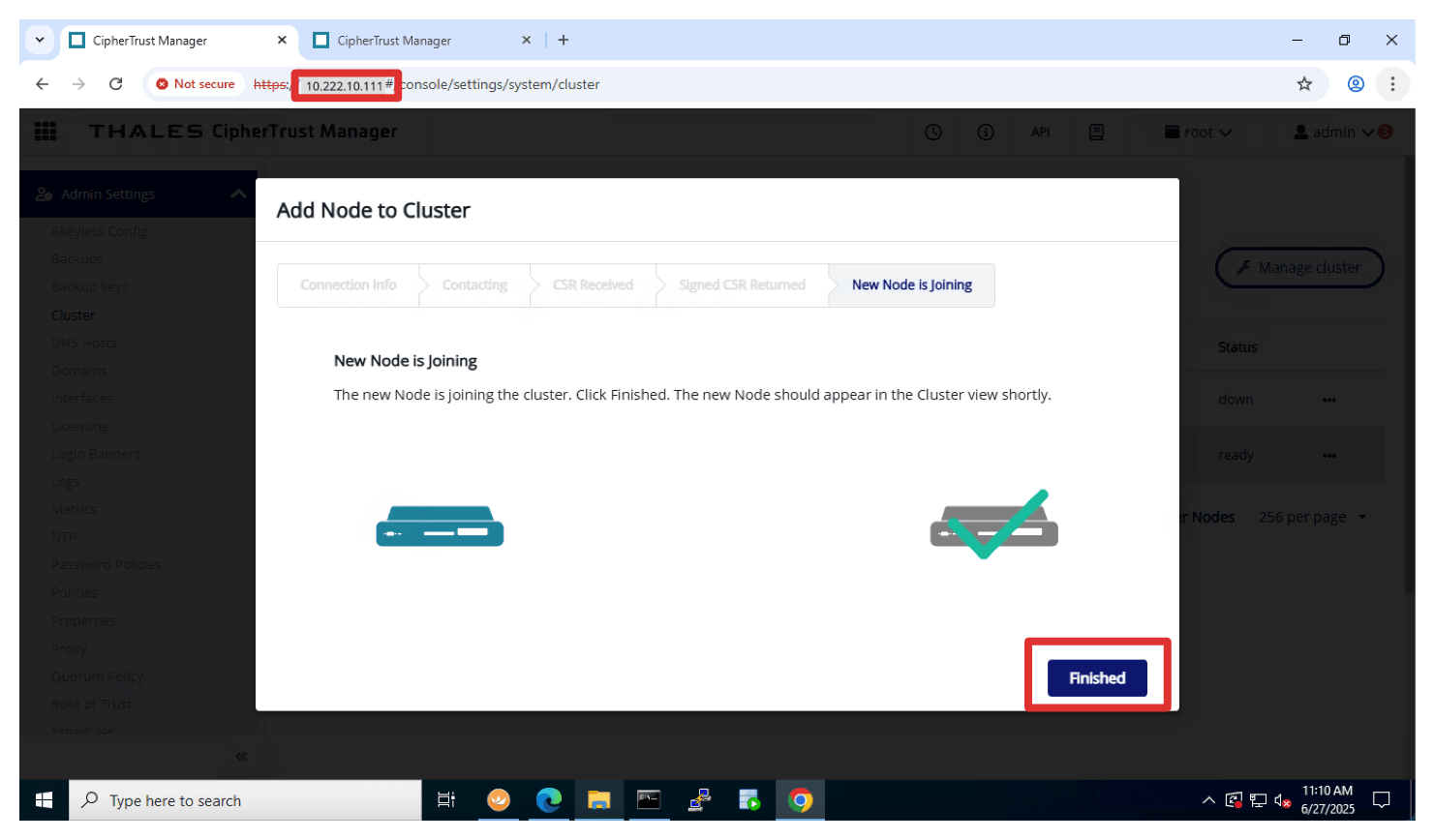

En el AMS CTM1, haga clic en Finished (Finalizado) para confirmar.

-

Al principio, el nodo recién agregado (ASH CTM2) aparecerá caído. Espere unos minutos para que el cluster pueda detectar su presencia.

-

También puede ver un mensaje de error en la parte superior de la pantalla. Esto significa que el cluster aún está en modo de configuración. Espere unos minutos a que el mensaje desaparezca.

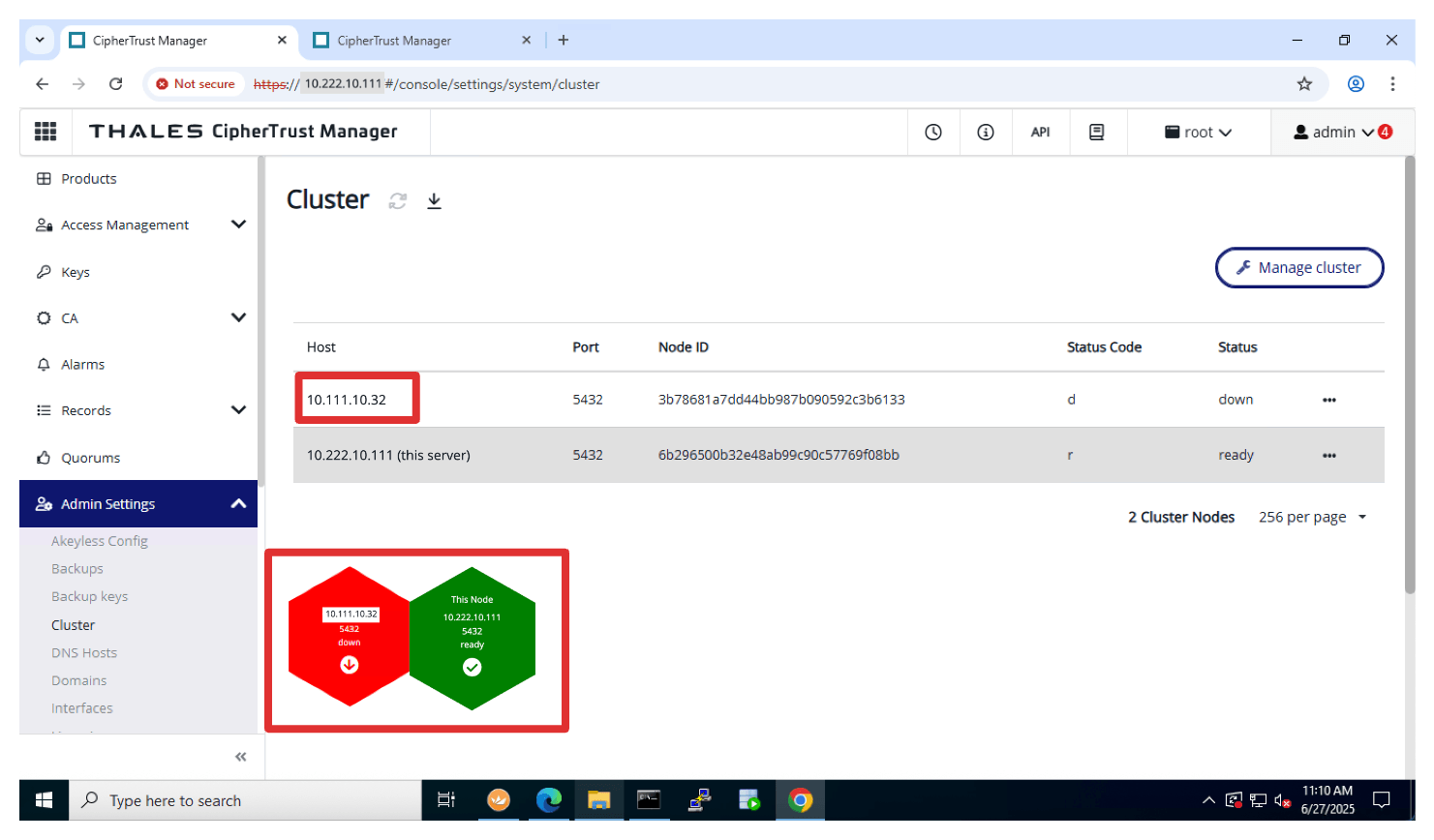

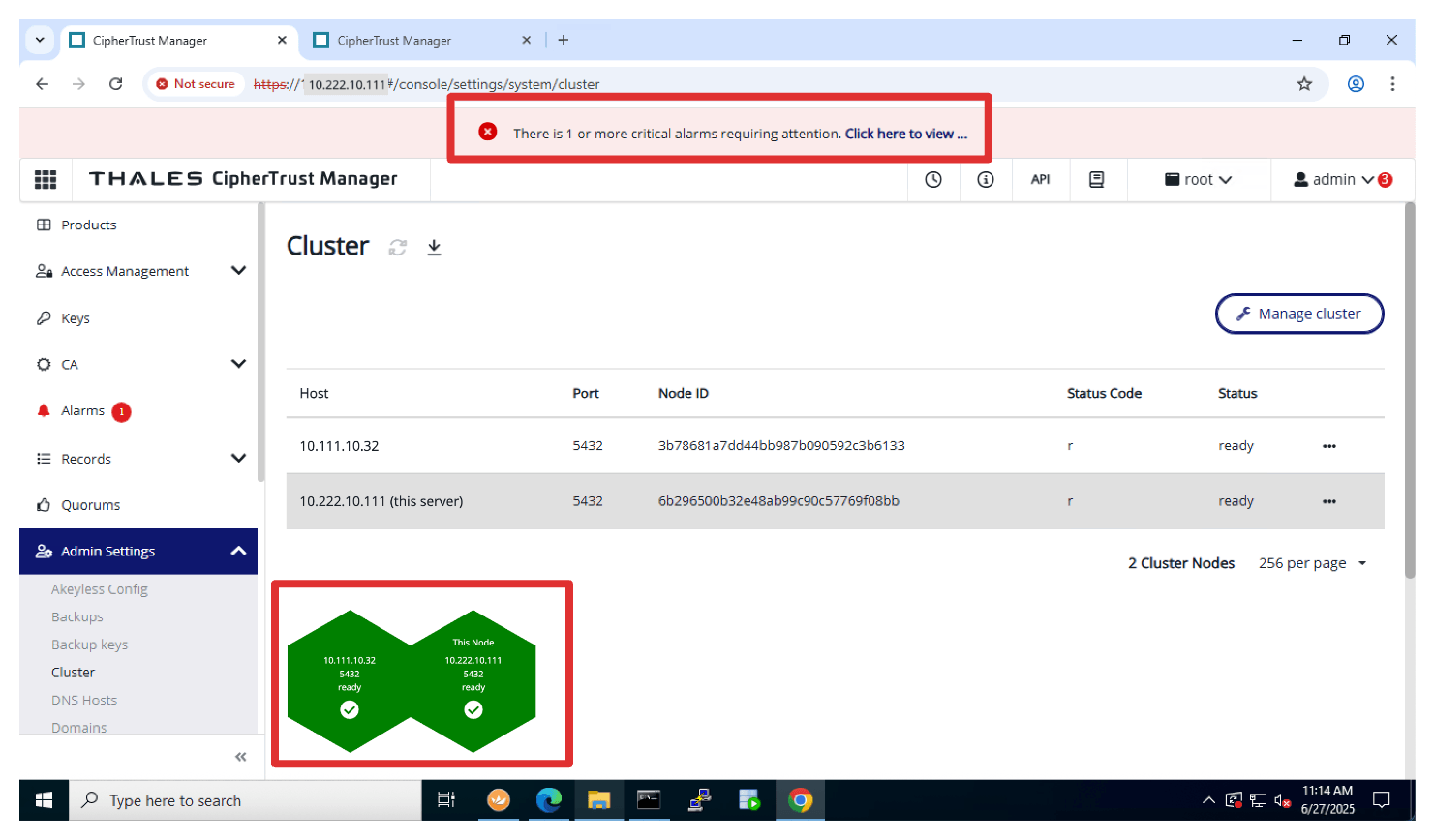

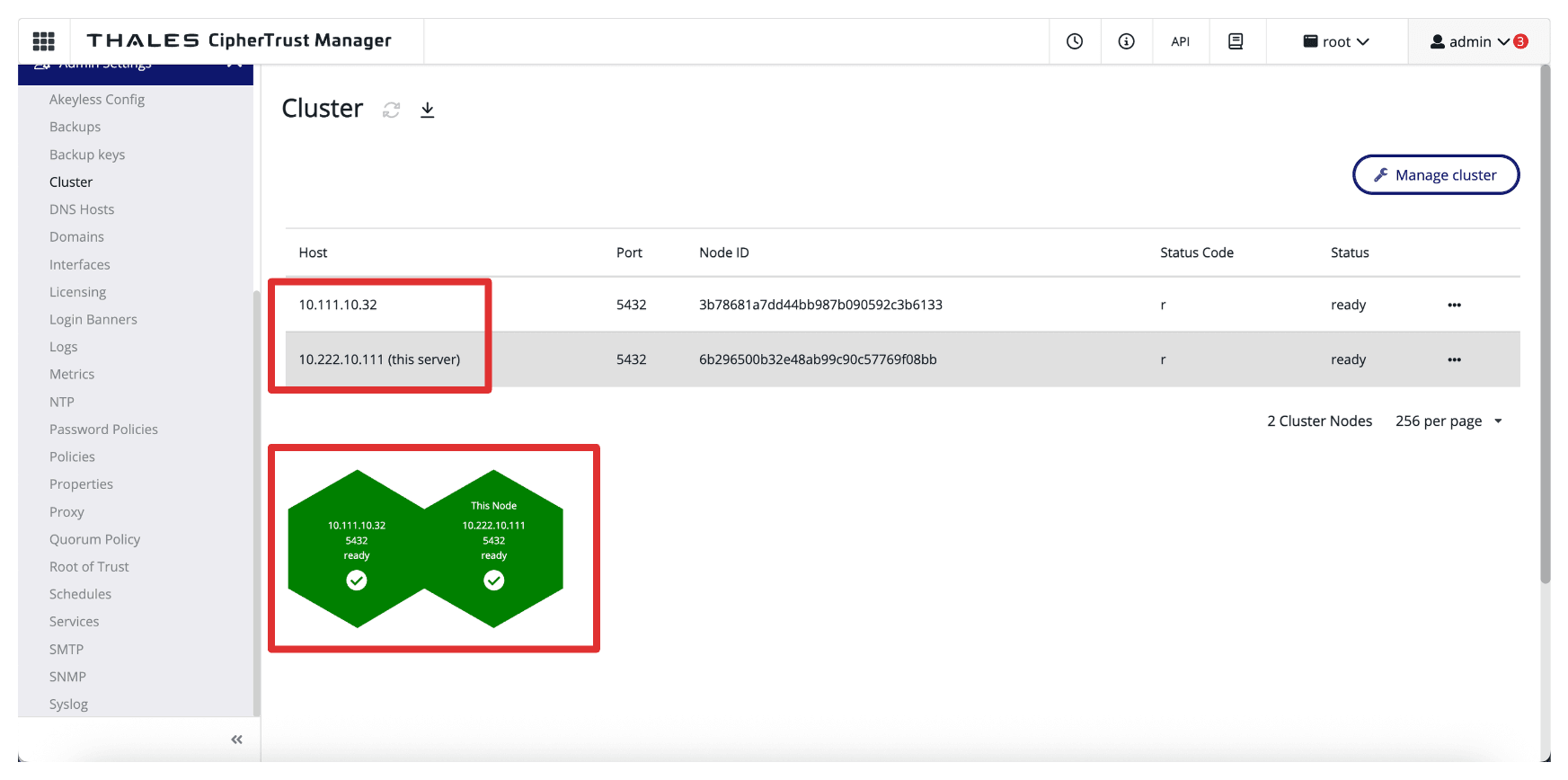

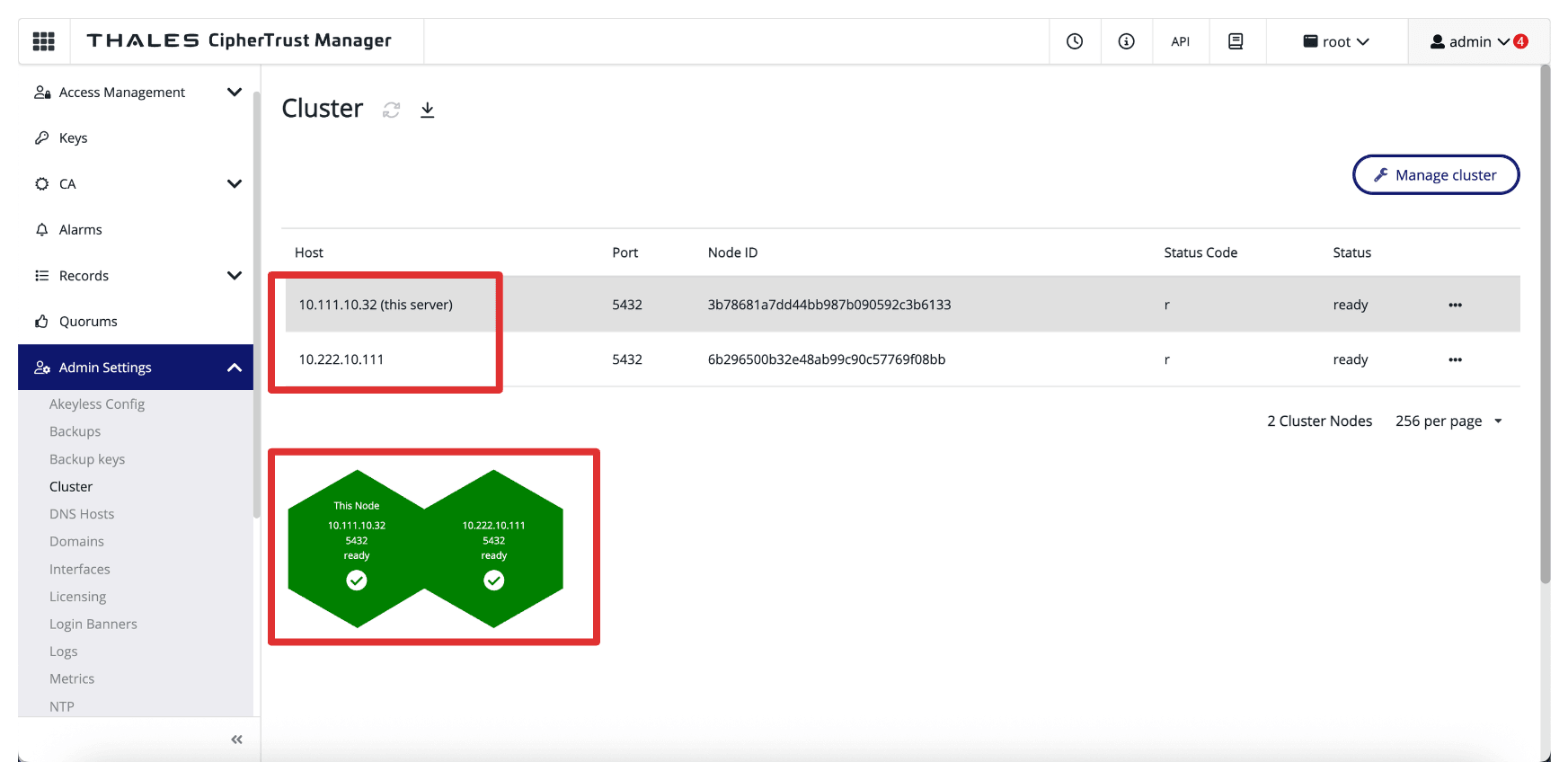

Para verificar si la configuración del cluster de Thales CipherTrust Manager se ha realizado correctamente y está en buen estado, puede comprobar CTM1 y CTM2.

-

En CTM1, vaya a Configuración de administrador y haga clic en Cluster.

- Observe que la dirección IP

10.222.10.111proviene de este servidor (AMS CTM1). - Observe el otro nodo (

10.111.10.32) del servidor remoto (ASH CTM2).

- Observe que la dirección IP

-

En CTM2, vaya a Configuración de administrador y haga clic en Cluster.

-

Observe que la dirección IP

10.111.10.32proviene de este servidor (ASH CTM2). -

Observe el otro nodo (

10.222.10.111) del servidor remoto (AMS CTM1).

-

En la siguiente imagen se ilustra el estado actual de nuestro despliegue hasta el momento.

Pasos Siguientes

En este tutorial, configurará correctamente dos dispositivos Thales CCKM en OCI, establecerá un cluster seguro entre ellos y configurará un dispositivo como la CA. Ha creado un entorno de gestión de claves seguro y de alta disponibilidad siguiendo el proceso paso a paso, desde la implementación de los dispositivos y la configuración de la infraestructura de red hasta la creación y firma de CSR y la activación de la agrupación en clusters. Esta configuración garantiza operaciones criptográficas sólidas con gestión de certificados centralizada, optimizando la seguridad y la resiliencia operativa en su entorno de OCI.

Si desea implantar Retener su propia clave (HYOK) mediante Thales CipherTrust Manager sin la opción OCI API Gateway, siga este tutorial: Configuración de OCI Hold Your Own Key con Thales CipherTrust Manager sin OCI API Gateway.

Si desea implantar Retener su propia clave (HYOK) mediante Thales CipherTrust Manager con la opción OCI API Gateway, siga este tutorial: Configuración de OCI Hold Your Own Key con Thales CipherTrust Manager con OCI API Gateway.

Enlaces relacionados

-

Thales: Firma de una solicitud de certificado con una CA local

-

Thales CCKM versión 2.19: Renovación del certificado de interfaz web

-

Thales CCKM versión 2.19: Creación de una nueva configuración de cluster

Acuses de recibo

- Autor - Iwan Hoogendoorn (cinturón negro de redes en la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Set Up Two Thales CipherTrust Cloud Key Manager Appliances in OCI, Create a Cluster between them, and Configure One as a Certificate Authority

G38085-01

Copyright ©2025, Oracle and/or its affiliates.