Uso del control de acceso de API de Oracle con Oracle Exadata Database Service on Cloud@Customer y Oracle Exadata Database Service on Dedicated Infrastructure

Introducción

Oracle API Access Control permite a los clientes gestionar el acceso a las API de REST expuestas por Oracle Exadata Database Service on Dedicated Infrastructure y Oracle Exadata Database Service on Cloud@Customer. Al designar API específicas con privilegios, los clientes pueden asegurarse de que para llamar a estas API se requiera la aprobación previa de un grupo autorizado dentro de su arrendamiento.

Oracle API Access Control también ayuda en la integración de auditoría mediante el uso de la tecnología de Oracle Cloud Infrastructure (OCI) para aplicar un flujo de trabajo específico.

Una persona solicita acceso para realizar una operación con privilegios, un aprobador revisa y aprueba la operación después de que el plano de control de OCI pase un recurso de aprobación especial a un estado aprobado. Esto permite al solicitante enviar una API a un recurso de destino y realizar la tarea deseada.

Beneficios clave:

- Riesgo reducido: minimice las supresiones accidentales o maliciosas de servicios de bases de datos esenciales.

- Separación de funciones: asegúrese de que la ejecución de la API sea distinta de la aprobación, lo que mejora la seguridad y la responsabilidad.

Objetivos

Configure y opere el servicio Oracle API Access Control para Oracle Exadata Database Service on Cloud@Customer. Se aplican instrucciones similares a Oracle Exadata Database Service on Dedicated Infrastructure.

-

Configurar usuarios y grupos en el arrendamiento de OCI.

-

Configure la política de Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) para Oracle API Access Control.

-

Controle los recursos.

-

Demostrar la aplicación del control de API.

-

Crear y aprobar una solicitud del acceso.

-

Auditoría de operaciones aprobadas.

-

Revocar solicitudes de control de acceso de API de Oracle.

-

Editar o eliminar controles.

-

Finalizar auditoría final para supresión de control.

Requisitos

-

Acceso a un arrendamiento de OCI con un servicio Oracle Exadata Database Service on Cloud@Customer u Oracle Exadata Database Service on Dedicated Infrastructure.

-

Usuario creado en el arrendamiento, en un grupo con políticas que otorgan permisos de control de acceso de API de Oracle (usuario

ExaCC Approveren este tutorial). -

Un segundo usuario creado en el arrendamiento, en un grupo con políticas que otorgan permisos normales de gestión de infraestructuras y bases de datos (usuario

infra-db-admin-useren este tutorial).

Tarea 1: configuración de usuarios y grupos en el arrendamiento de OCI

El primer paso de Oracle API Access Control implica configurar usuarios y grupos dentro de su arrendamiento de OCI. El segundo paso es que estos usuarios y grupos configuren las solicitudes de control y gestión.

-

Conéctese a la consola de OCI y vaya a Identidad y seguridad en el dominio de identidad por defecto.

-

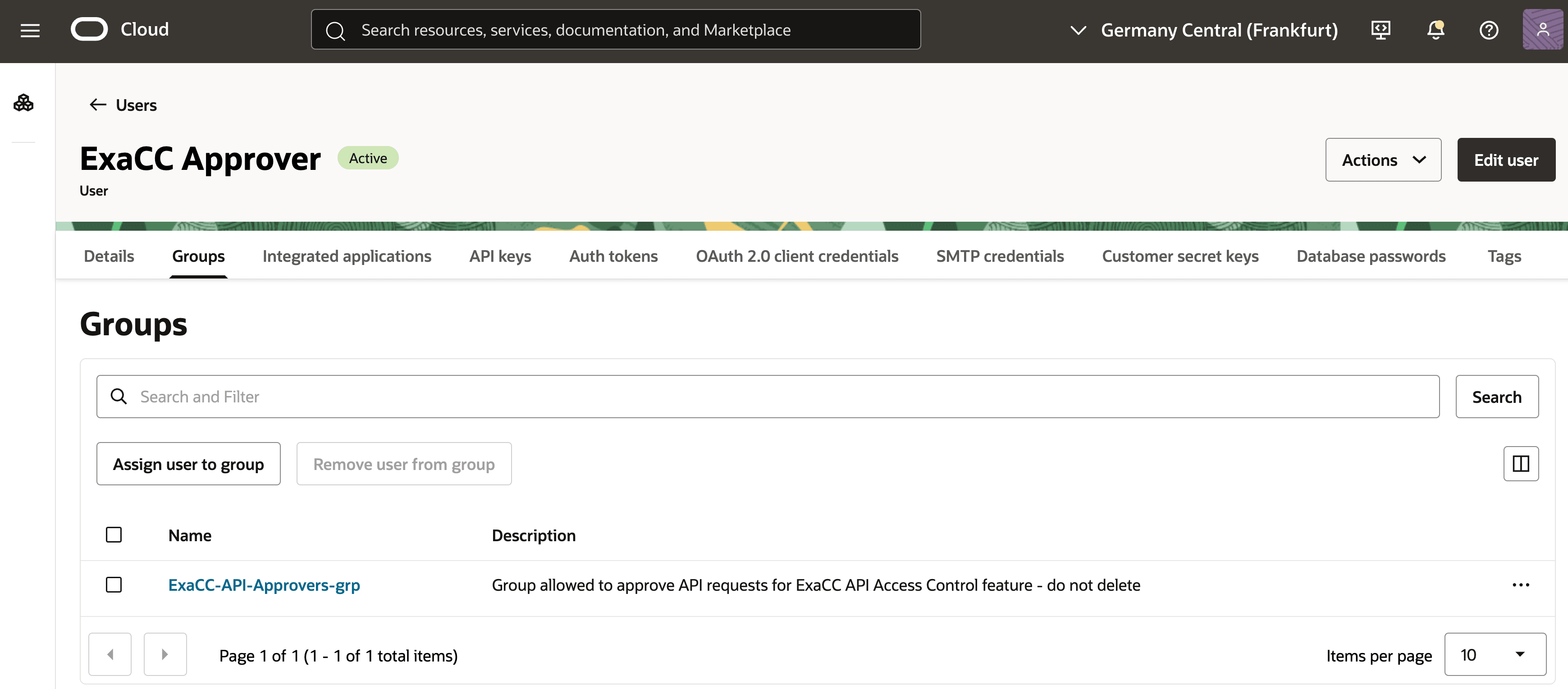

Crear usuario y grupo. Se ha configurado un usuario denominado

ExaCC Approvery este usuario es miembro del grupoExaCC-API-Approver-grp.

Tarea 2: Configuración de la política de OCI IAM para Oracle API Access Control

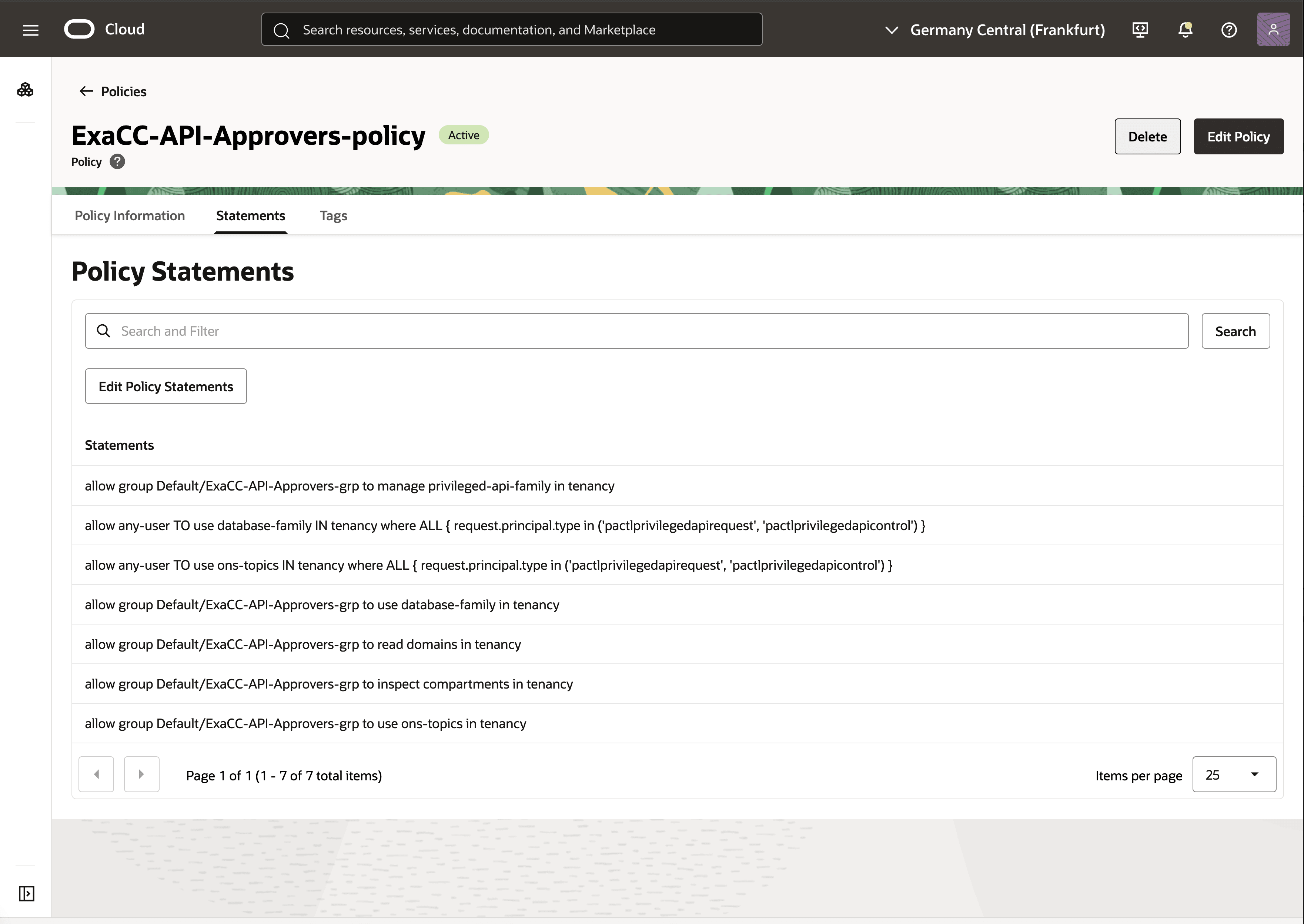

En esta tarea, configure la política de OCI IAM para permitir que el servicio de control de acceso de API de Oracle funcione y que el grupo ExaCC-API-Approver-grp gestione el servicio. Las sentencias de política proporcionadas en este ejemplo permiten que el servicio funcione. La sintaxis de la política de OCI IAM ofrece un control detallado, lo que permite una mayor separación de tareas.

Políticas de IAM de OCI de ejemplo para Oracle API Access Control:

allow group <admin_group/approver_group/managers> to manage privileged-api-family in tenancy

allow any-user TO use database-family IN tenancy where ALL { request.principal.type in ('pactlprivilegedapirequest', 'pactlprivilegedapicontrol') }

allow any-user TO use ons-topics IN tenancy where ALL { request.principal.type in ('pactlprivilegedapirequest', 'pactlprivilegedapicontrol') }

allow group <admin_group/approver_group/managers> to use database-family in tenancy

allow group <admin_group/approver_group/access_request_group> to read domains in tenancy

allow group <admin_group/approver_group/access_request_group> to inspect compartments in tenancy

allow group <admin_group/approver_group/access_request_group> to use ons-topics in tenancy

-

La primera línea de política otorga al grupo

ExaCC-API-Approver-grppermiso para gestionarprivileged-api-family. Esto significa que pueden crear controles, aplicarlos a los servicios y aprobar solicitudes de acceso. -

La segunda línea de política permite al software de control de acceso de API de Oracle interactuar con el servicio de base de datos de su arrendamiento.

-

La tercera línea de política permite al software Oracle API Access Control interactuar con los temas de OCI Notification de su arrendamiento. Esto es crucial para notificar a su personal cuando las solicitudes de acceso cambian su estado de ciclo de vida.

Su grupo de aprobadores necesita la capacidad de utilizar la familia de bases de datos, pero no necesita gestionarla. Además, el grupo de aprobación debe poder leer dominios, inspeccionar compartimentos y utilizar los temas de notificaciones de OCI para las notificaciones.

Para obtener más información sobre las políticas de OCI IAM, consulte Acerca de los tipos de recursos y las políticas de Delegate Access Control.

Tarea 3: Controlar los recursos

Con Oracle API Access Control y sus políticas en su lugar, conéctese como usuario de Oracle API Access Control para poner los recursos bajo control.

-

Vaya a la consola de OCI, vaya a Oracle Database, API Access Control y haga clic en Crear control de API con privilegios.

-

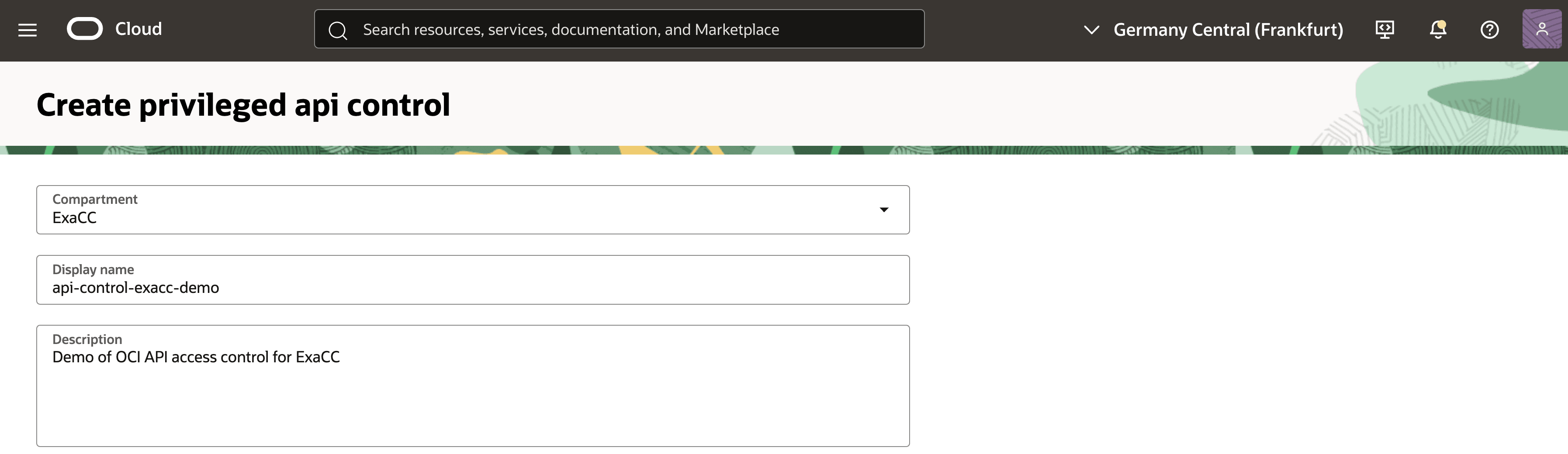

Seleccione el compartimento (

ExaCC) y cree un nuevo control. -

Introduzca el nombre y la descripción para el control.

-

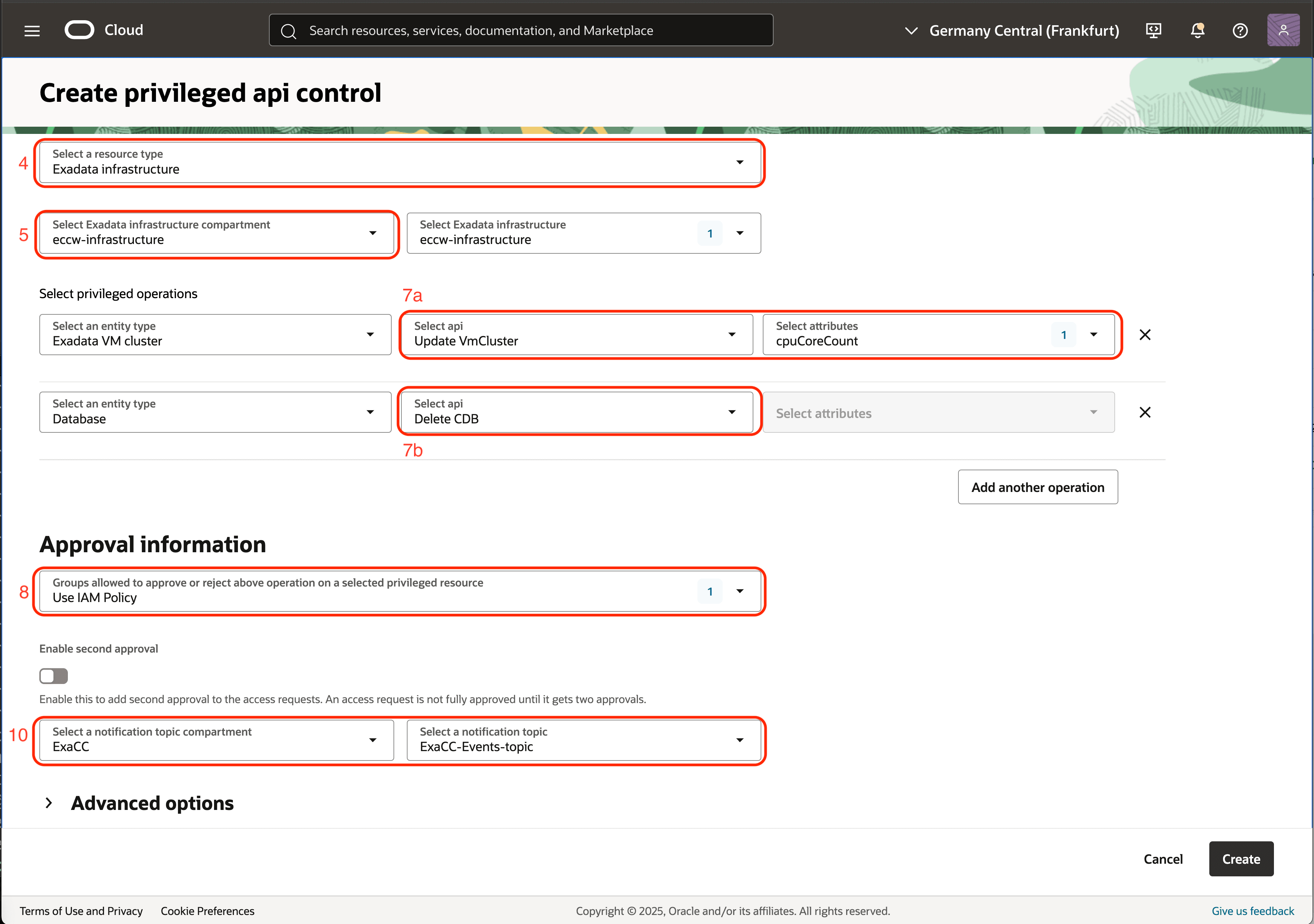

Seleccione un tipo de recurso: seleccione Infraestructura de Exadata para este tutorial.

- Exadata Cloud Infrastructure para un servicio de base de datos Oracle Exadata Database Service on Dedicated Infrastructure en OCI u Oracle Multicloud.

- Infraestructura de Exadata para Oracle Exadata Database Service on Cloud@Customer.

-

Seleccionar compartimento de infraestructura de Exadata: la infraestructura de Exadata se encuentra en un compartimento independiente (

eccw-infrastructure). -

Seleccionar infraestructura de Exadata: la infraestructura que se va a controlar es

eccw-infrastructure. -

Seleccione las API que desea controlar para la infraestructura.

Por ejemplo:

- Puede proteger las supresiones de la infraestructura.

- Para un cluster de máquina virtual (VM), puede proteger las actualizaciones, las supresiones, la adición/eliminación de máquinas virtuales y el cambio de compartimentos.

- Para las actualizaciones de cluster de VM, se pueden seleccionar varios atributos con privilegios, como el cambio de recuentos de núcleos de CPU (que afecta al software de escala automática) o claves públicas SSH.

- También puede controlar:

- API de directorio raíz de base de datos, como supresiones.

- API de máquina virtual, como actualizaciones y creación de conexiones de consola.

- API de red de cluster de VM, incluidos los cambios de tamaño, las actualizaciones y las supresiones.

- API de base de datos de contenedor, que incluyen supresiones, rotaciones, actualizaciones y actualizaciones de claves de gestión de claves de cifrado de datos transparente.

- API de base de datos conectable, con acciones como iniciar/parar, refrescar, actualizar y suprimir bases de datos conectables. En este ejemplo, queremos aplicar controles para cambiar los recuentos de núcleos de CPU (7a) y la supresión de CDB (7b).

Nota: Los controles asignados se pueden modificar después de crear el control inicial, pero las modificaciones también requieren el proceso de aprobación de Oracle API Access Control.

-

En Información de aprobación, seleccione Usar política de IAM para obtener información de aprobación. Esto es obligatorio cuando se opera en un arrendamiento con dominios de identidad.

-

Opcionalmente, puede requerir una segunda aprobación para sistemas especialmente sensibles, lo que requiere dos identidades separadas para aprobar una solicitud de acceso.

-

Seleccionar un tema de notificación: debe seleccionar un tema de notificación de OCI para las notificaciones de solicitud de acceso y hacer clic en Crear. Después de crear el control, tarda unos minutos en conectarse.

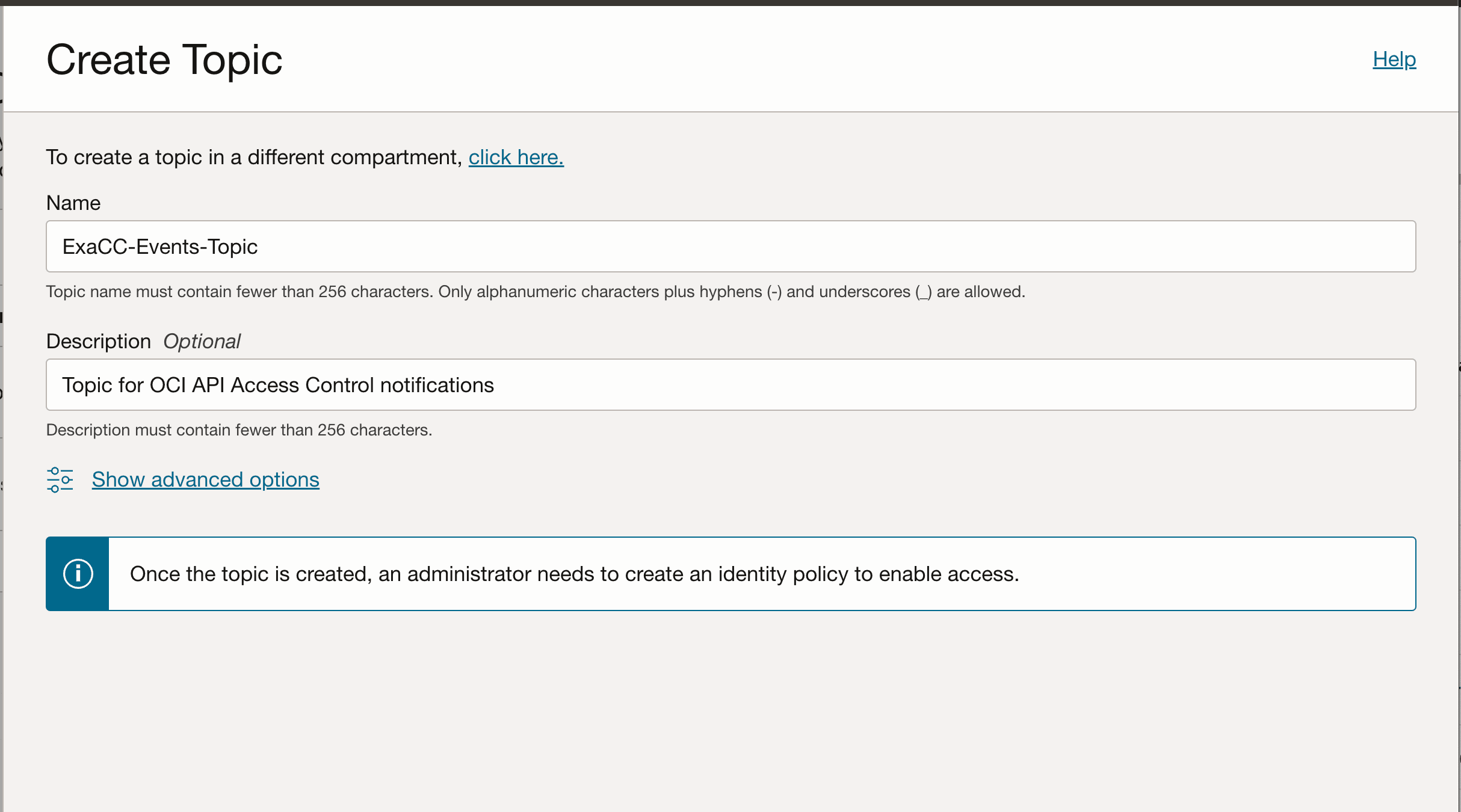

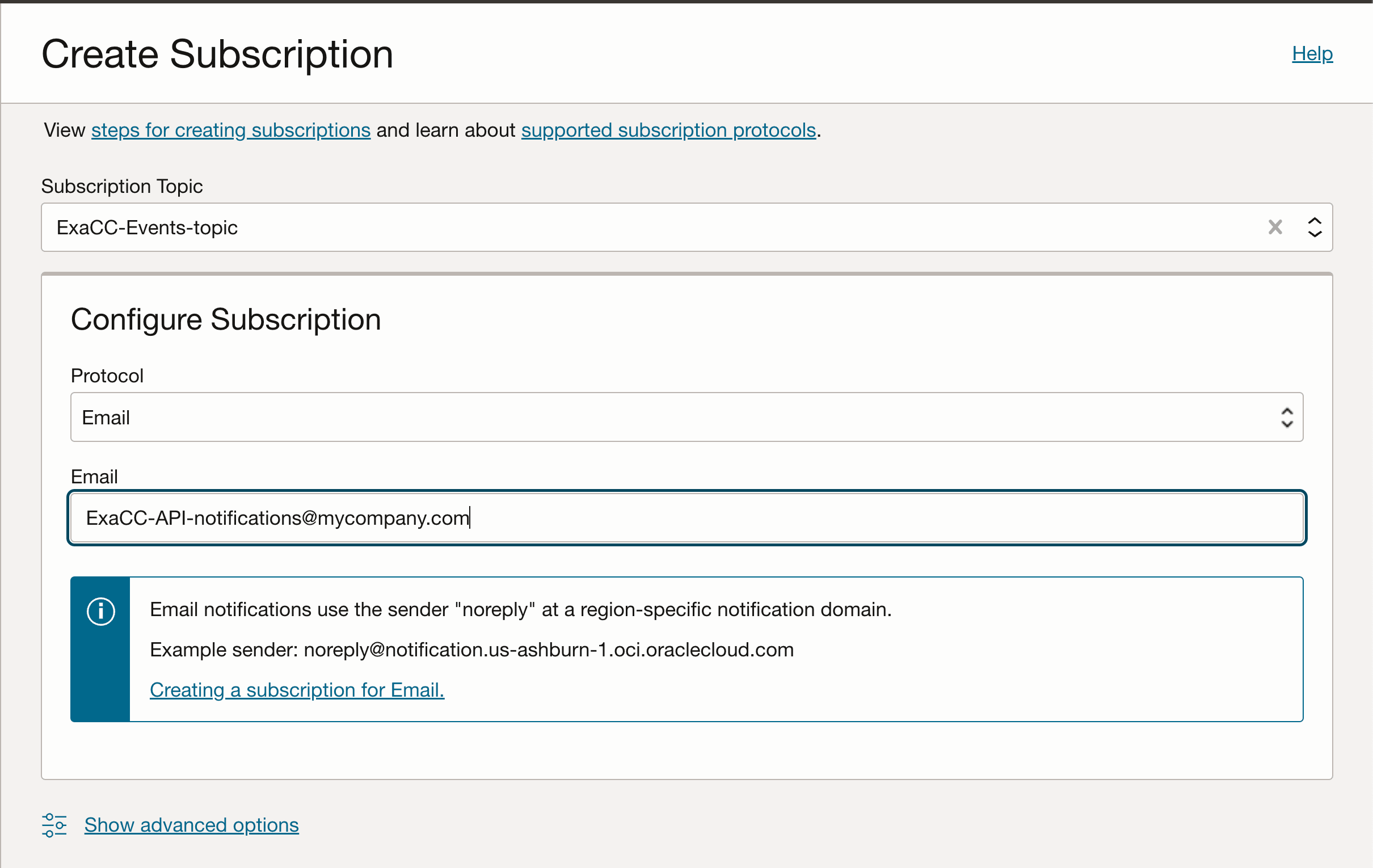

En las siguientes imágenes se muestra la creación de un tema de notificación de OCI, la creación y la configuración de una suscripción.

Nota: Los registros de auditoría de OCI están enlazados a los compartimentos en los que residen los recursos. Por lo tanto, al crear este control de acceso de API de Oracle en el compartimento

ExaCC, los registros de auditoría relacionados con la gestión del ciclo de vida en los controles de API se encontrarán allí. Las actualizaciones de la infraestructura de Exadata, que se encuentran en el compartimentoeccw-infrastructure, mostrarán sus registros de auditoría en el compartimentoeccw-infrastructure.

Tarea 4: Demostración de la aplicación de control de API

Para demostrar cómo la API controla el sistema, siga estos pasos:

-

Conéctese a la consola de OCI como usuario

infra-db-admin-user. -

Seleccione Oracle Database Service on Cloud at Customer.

-

Seleccione el cluster de máquina virtual y la infraestructura de Exadata.

-

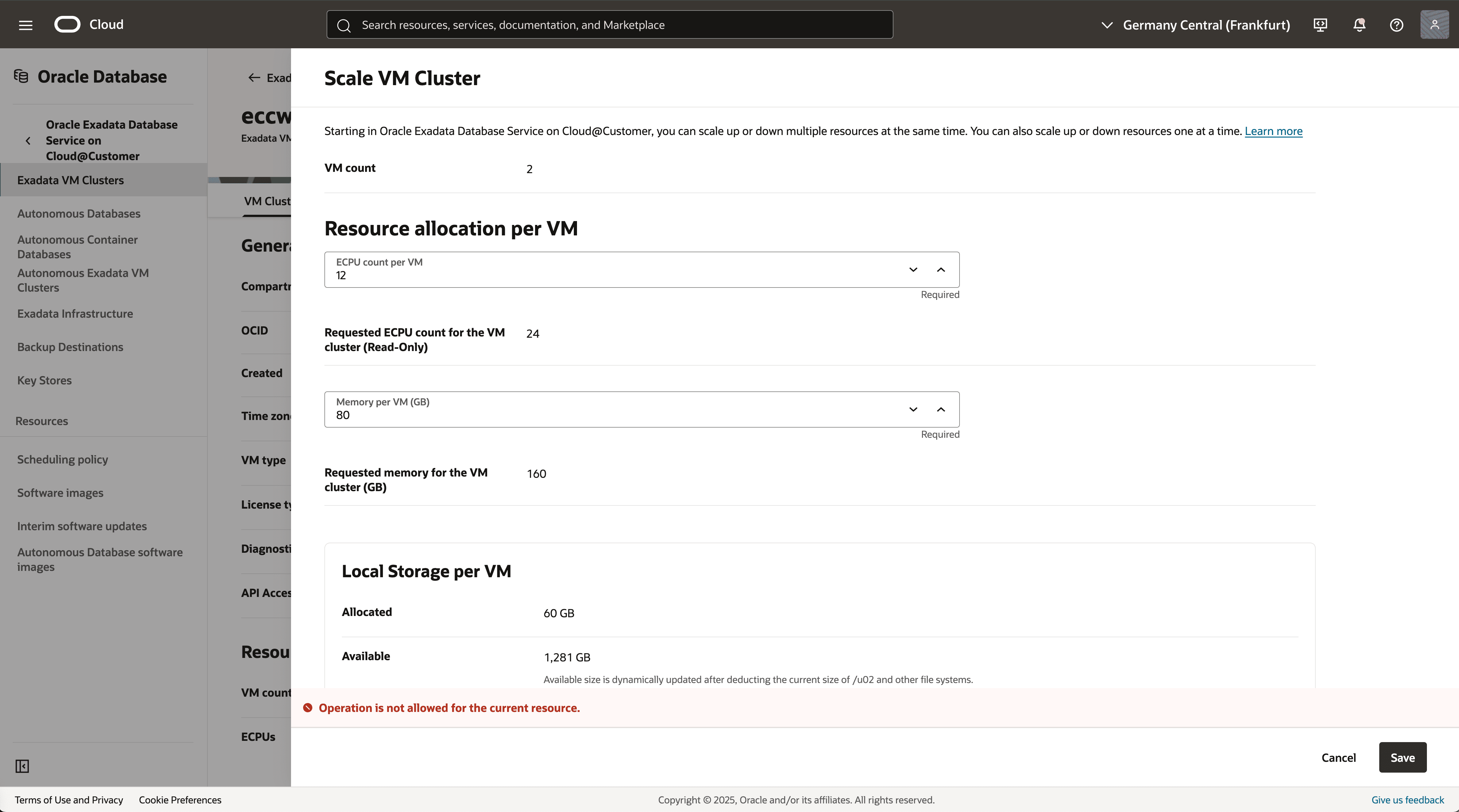

Verá el cluster de VM

eccw-cl3, con el control de acceso de API de Oracle activado. -

Si intenta cambiar el recuento de ECPU por máquina virtual directamente desde el menú, la operación se denegará porque no está permitida para el recurso actual.

-

Del mismo modo, si intenta terminar una base de datos, no se permitirá la operación.

-

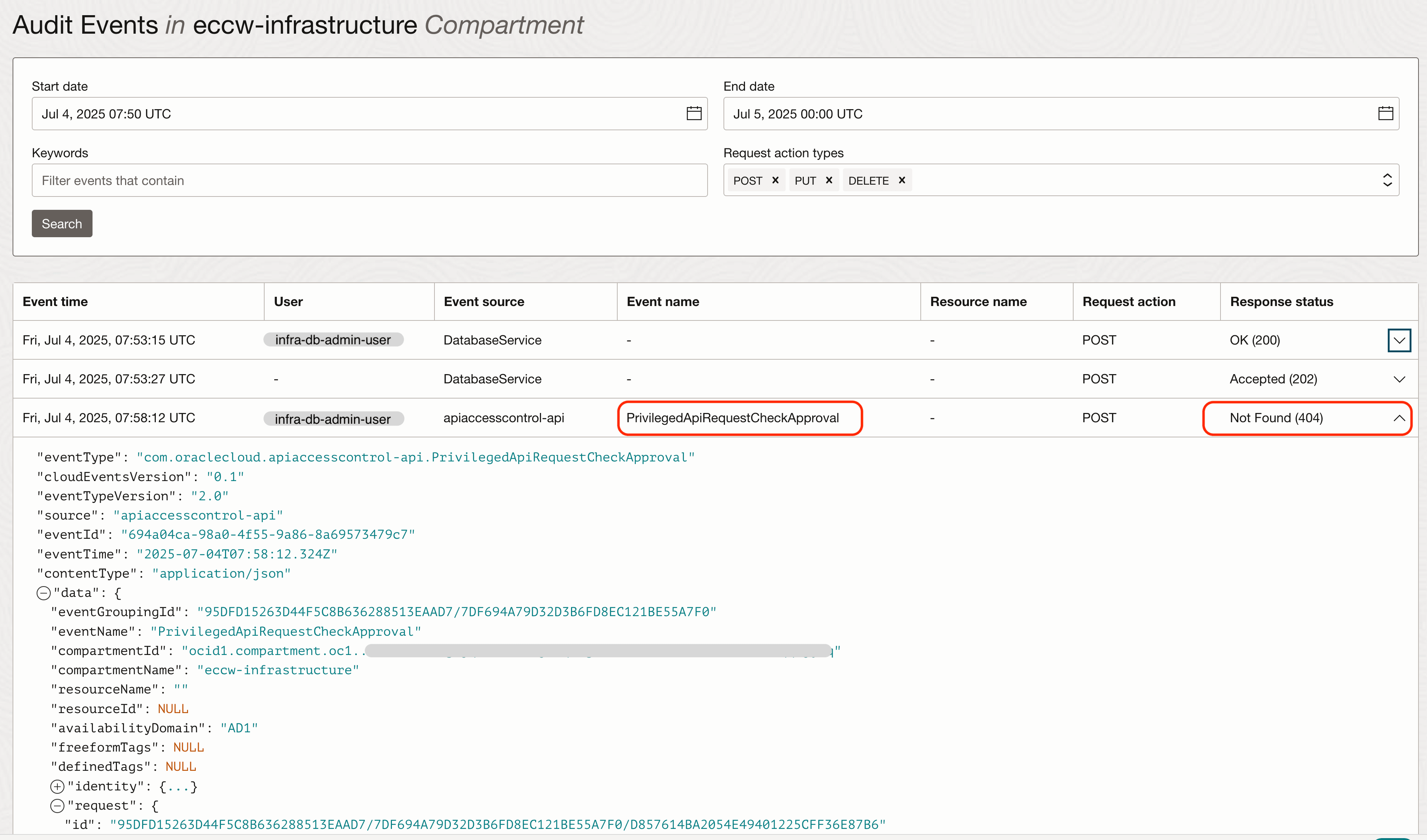

Para verificar el registro de auditoría desde la consola de OCI.

-

Navegue hasta Observability and Management.

-

Seleccione Logging y haga clic en Audit (Auditoría).

-

Seleccione el compartimento

ExaCC. -

Auditoría de acciones como PUT y POST o cambios de estado.

En el compartimento

eccw-infrastructure, verá un error Not Found (404) que indica que la comprobación de control de acceso de la API de Oracle para su aprobación ha fallado en la solicitud.

-

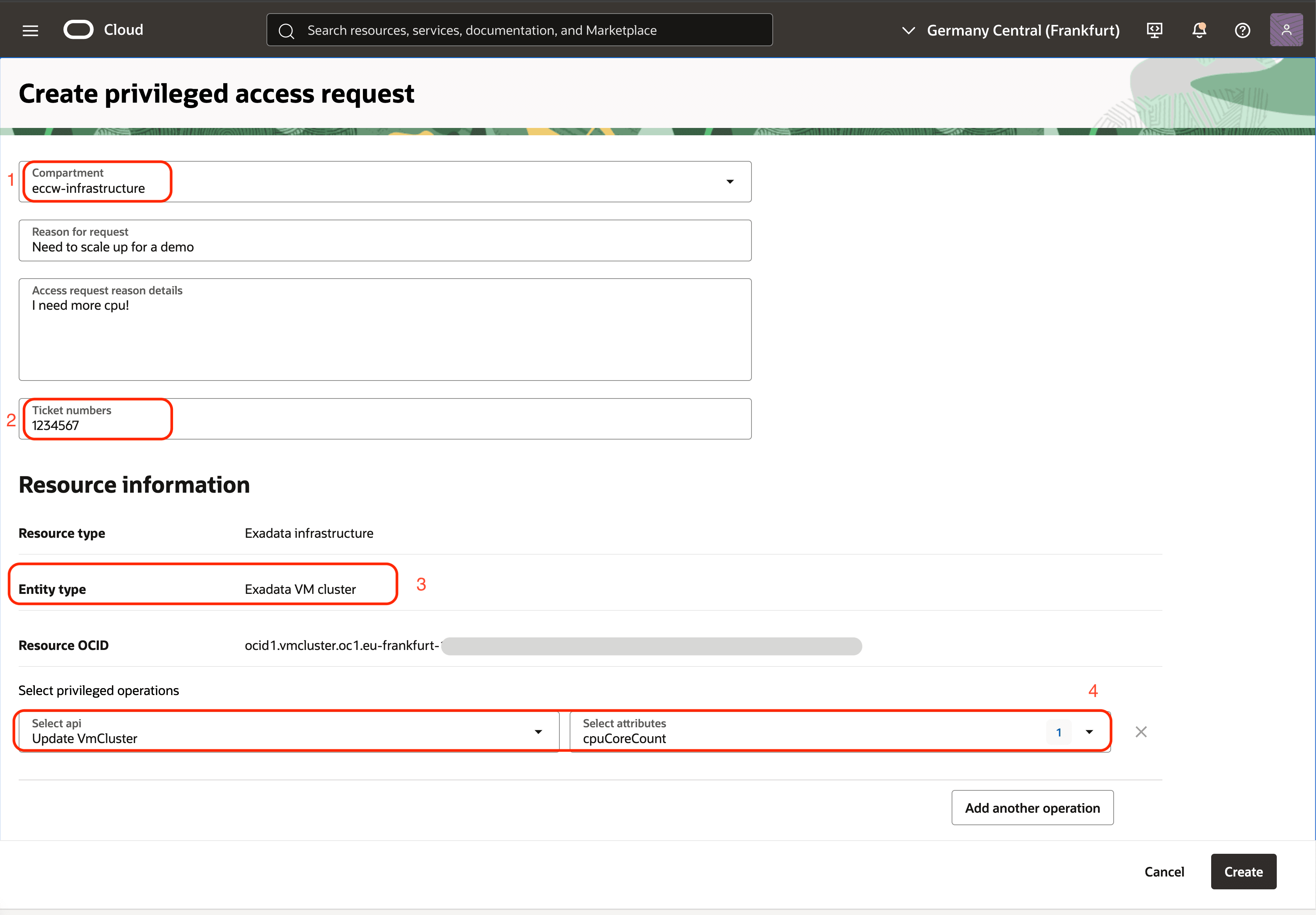

Tarea 5: Creación y aprobación de una solicitud de acceso

-

Vaya a la consola de OCI, vaya a Oracle Database y haga clic en Control de acceso de API.

-

Haga clic en Crear solicitud de acceso con privilegios, donde puede crear una solicitud para actualizar el recuento de núcleos de CPU.

-

Compartment: seleccione el compartimento

ExaCC. -

Números de ticket: agregue una referencia a un ticket (se trata de texto de formato libre).

-

Tipo de recurso: el tipo de recurso es el cluster de VM.

-

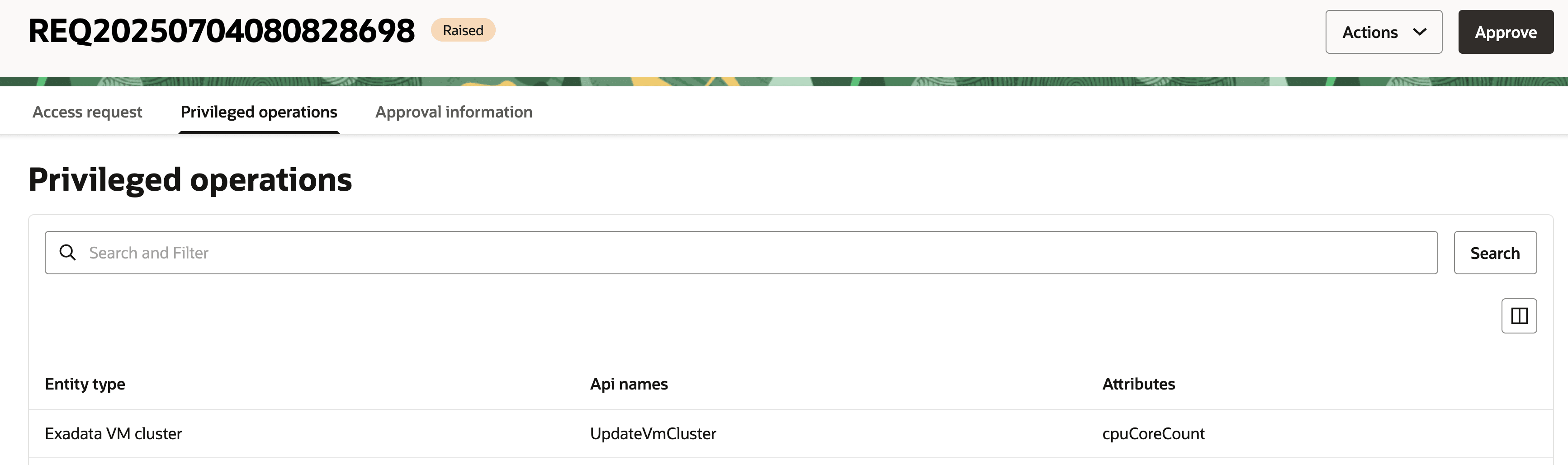

Seleccionar operaciones con privilegios: solicitud para actualizar el cluster de VM

cpuCoreCount. Puede agregar más operaciones si es necesario para una única ventana de acceso.

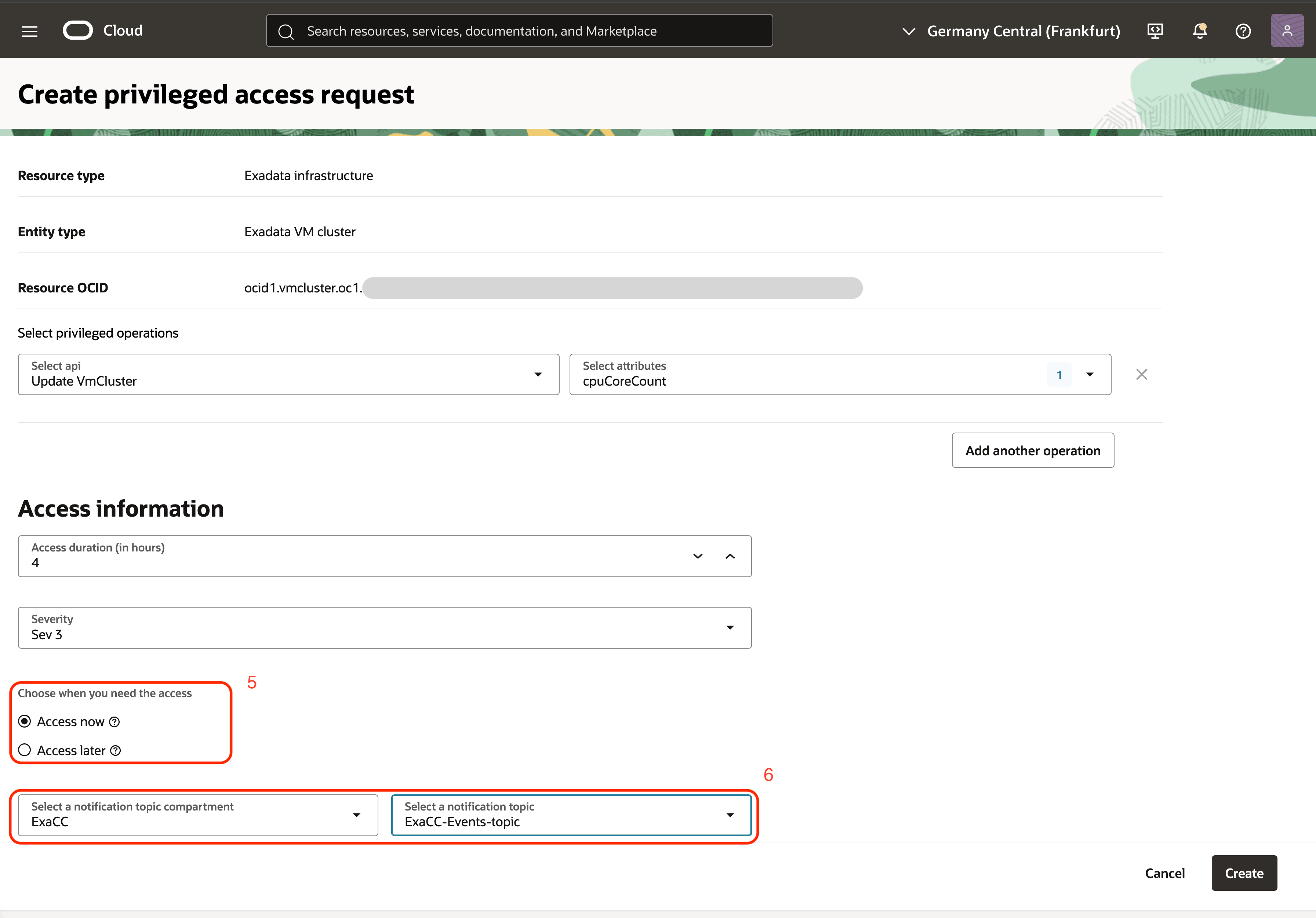

-

Puede solicitar acceso para una fecha futura para el mantenimiento planificado o de inmediato.

-

Seleccionar un tema de notificación: seleccione un tema para el que se va a notificar y haga clic en Crear.

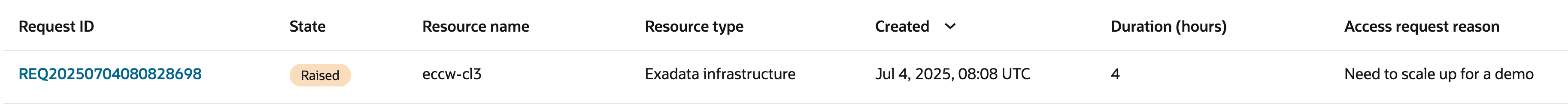

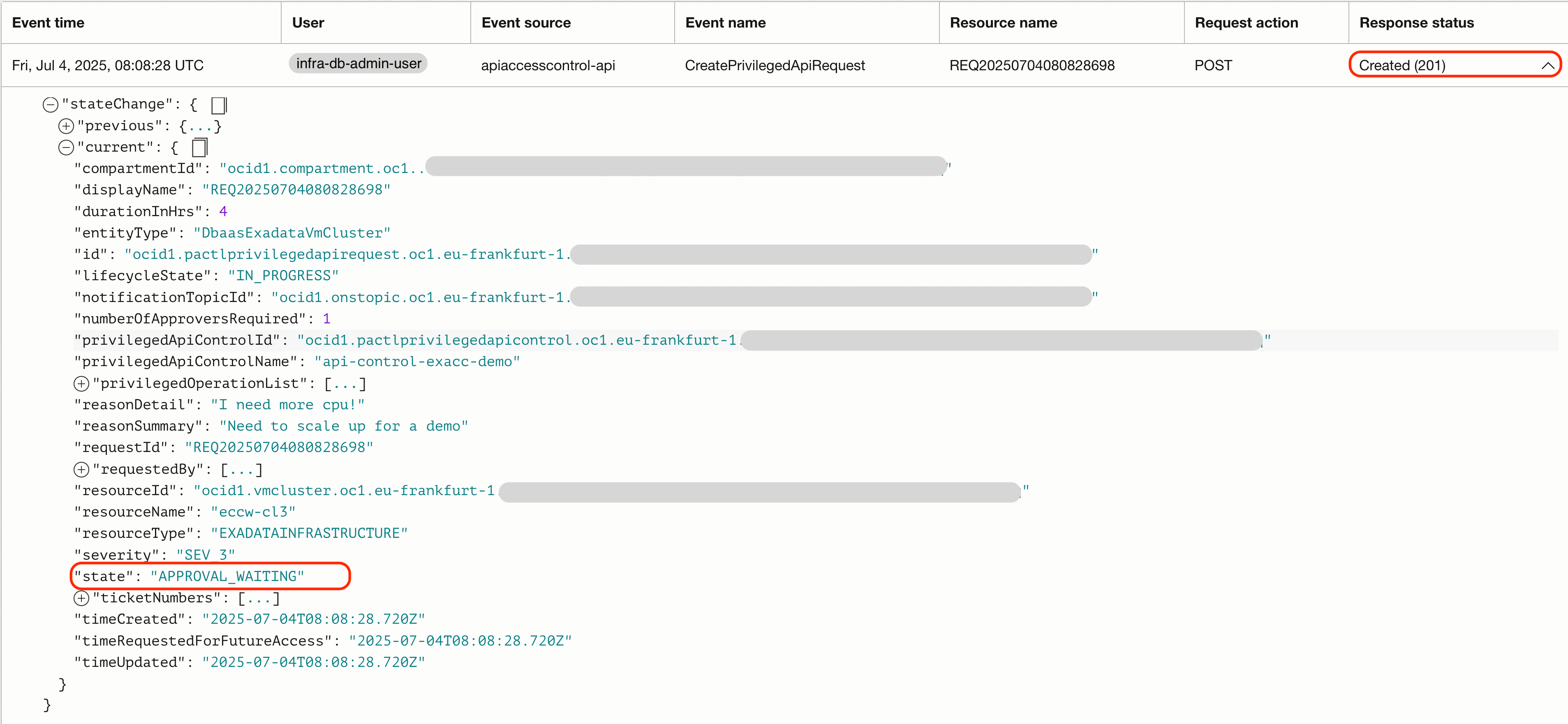

En el compartimento donde se crea la solicitud de acceso, la verá con el estado Encendido.

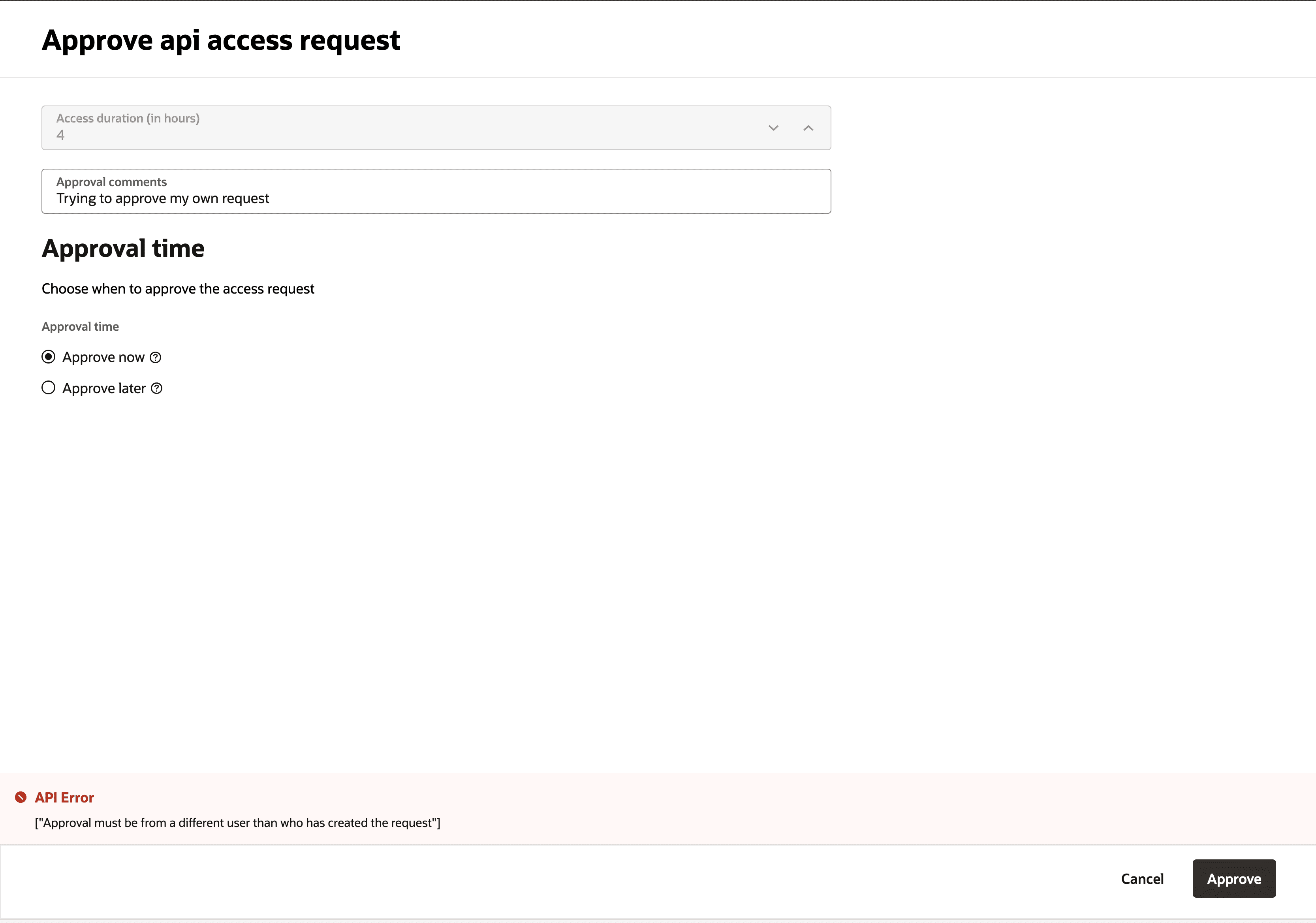

Si intenta aprobarlo usted mismo, recibirá un error que indica que un usuario diferente debe aprobarlo.

-

-

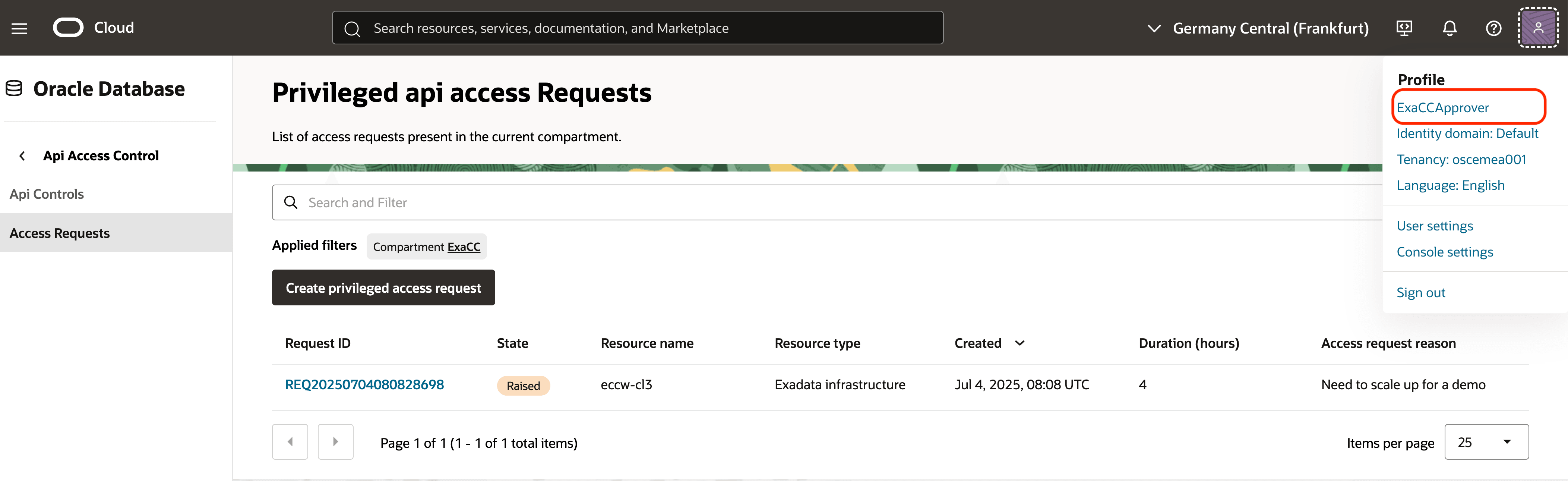

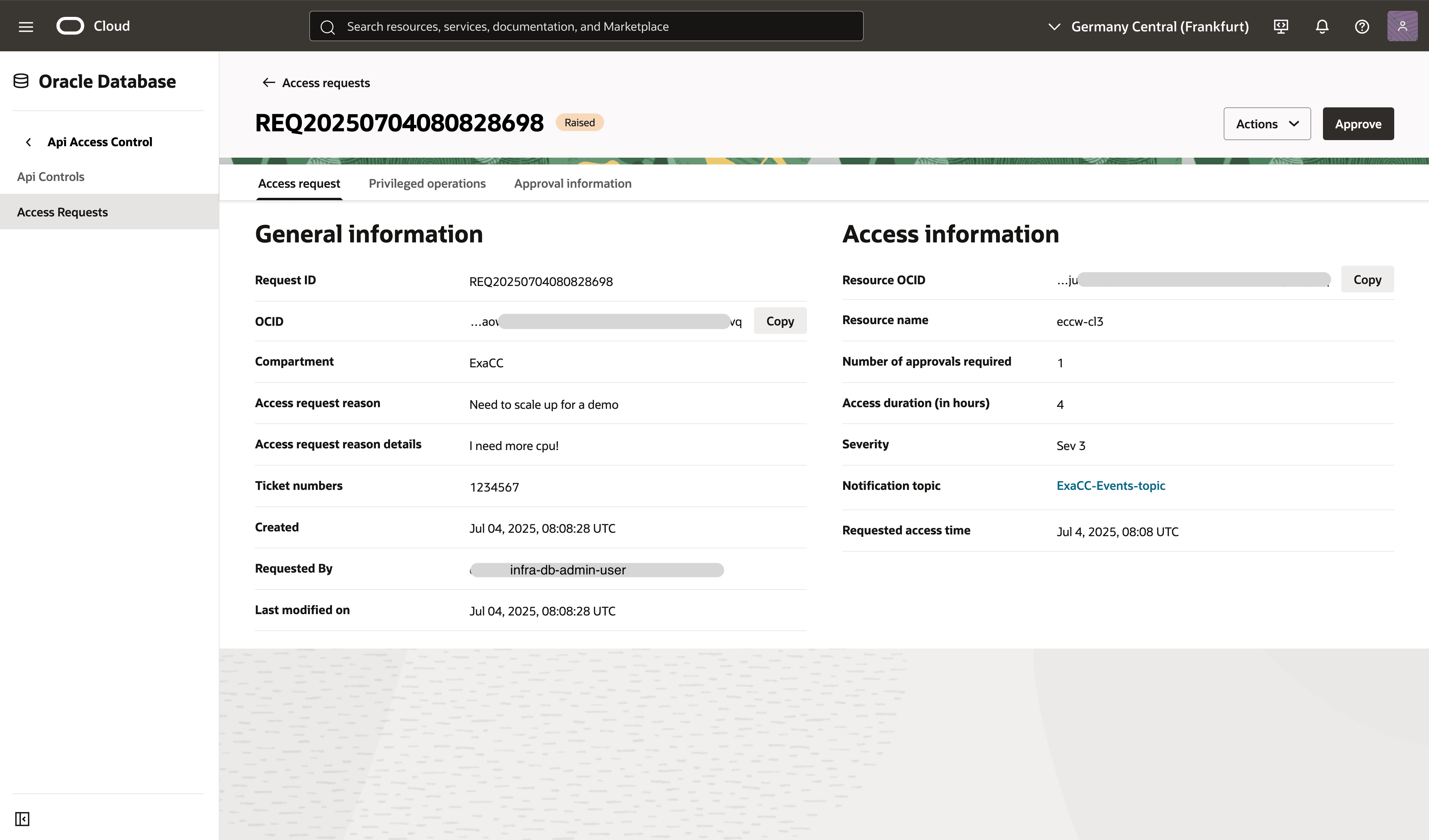

Acceda al sistema como usuario aprobador

ExaCC Approver. Puede ver las solicitudes de acceso en el compartimento.

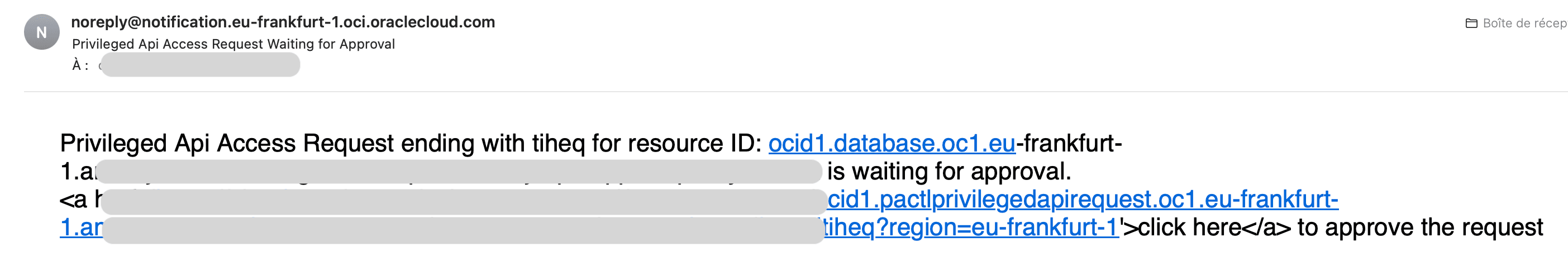

Se enviará una notificación por correo electrónico a los miembros de la

ExaCC-API-Approver-grp.

-

Puede acceder a la solicitud emitida.

-

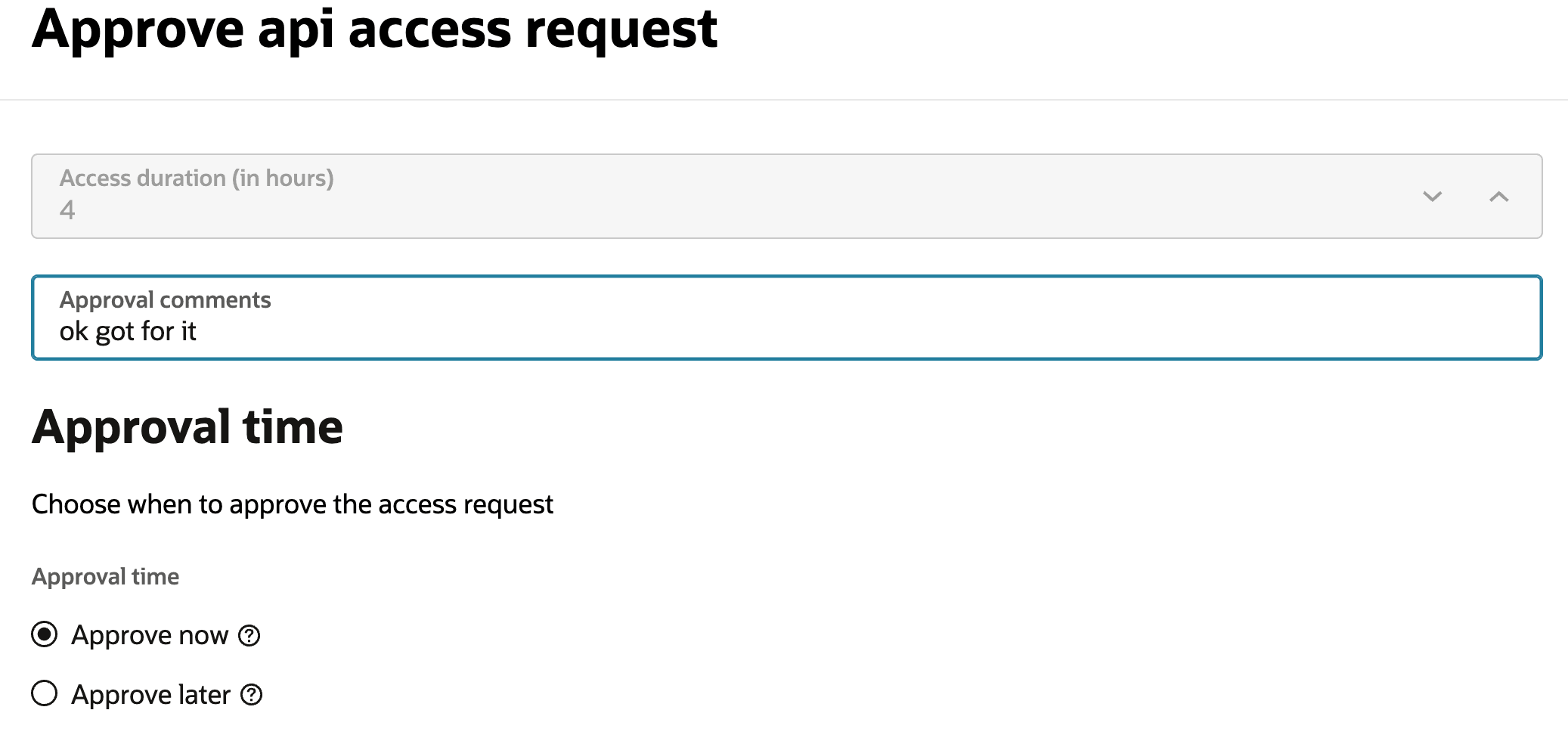

Revise la solicitud para

UpdateVmCluster cpuCoreCounty apruebe la solicitud inmediatamente o seleccione una hora futura.

-

Una vez aprobada la solicitud de acceso, vuelva al recurso de cluster de VM y actualice el recuento de ECPU por VM. El sistema ahora permitirá el cambio de recuento de ECPU por máquina virtual.

Tarea 6: Auditoría de operaciones aprobadas

Desde una perspectiva de auditoría.

-

Vaya a la consola de OCI, vaya a Observability and Management y seleccione Audit.

-

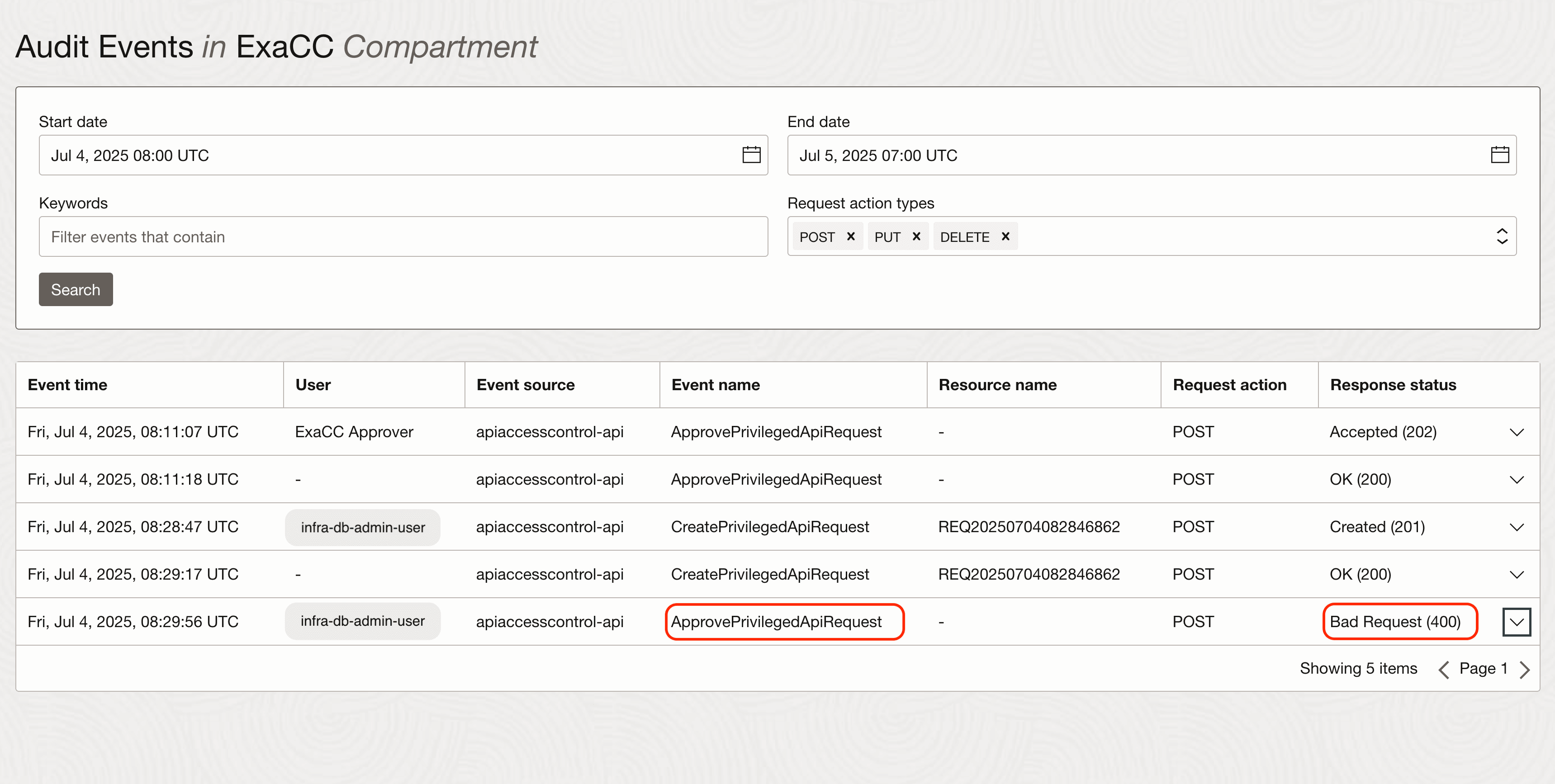

Vaya al compartimento en el que está configurada la solicitud de acceso de control de acceso de API de Oracle. Consulte POSTs y PUTs.

-

Verá que el usuario

infra-db-admin-userha creado una solicitud de acceso de control de acceso de API de Oracle.

-

Verá las solicitudes incorrectas (400) cuando haya intentado aprobarlas usted mismo.

-

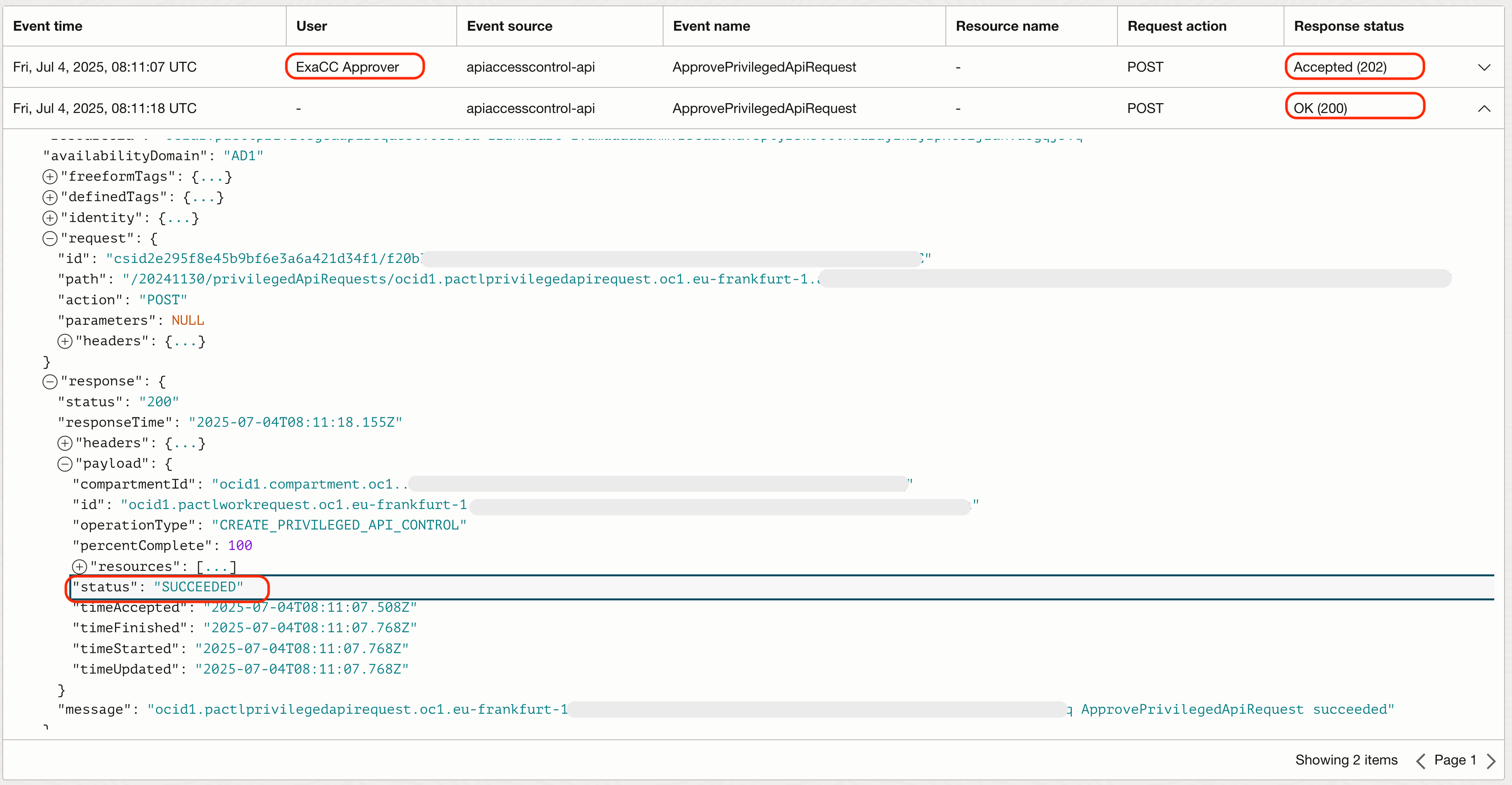

Verá que

ExaCC Approverha aprobado la solicitud de acceso.

Del mismo modo, al consultar el compartimento eccw-infrastructure, observará la actualización del cluster de VM que se ha producido después de la aprobación. Puede ver el inicio de actualización de cluster de VM y la comprobación de control de acceso de API aprobada, que indican que las API se enviarán.

Tarea 7: Revocar solicitudes de control de acceso de la API de Oracle

La persona que la envió o el aprobador pueden revocar una solicitud de control de acceso de API de Oracle. Una vez que se haya revocado una solicitud, no se permitirá ningún intento de realizar la acción.

Desde una perspectiva de auditoría en el compartimento eccw-infrastructure, puede observar los métodos PUT y POST. Verá las actualizaciones de cluster de VM que se permitieron después de la aprobación, así como los fallos de las actualizaciones de cluster de VM que se produjeron debido a que la solicitud de acceso no se aprobó. Al revisar la gestión del ciclo de vida de las propias solicitudes de acceso, puede ver cuándo se abrió la solicitud, el error 400 para la autoaprobación y la aprobación correcta de un usuario diferente.

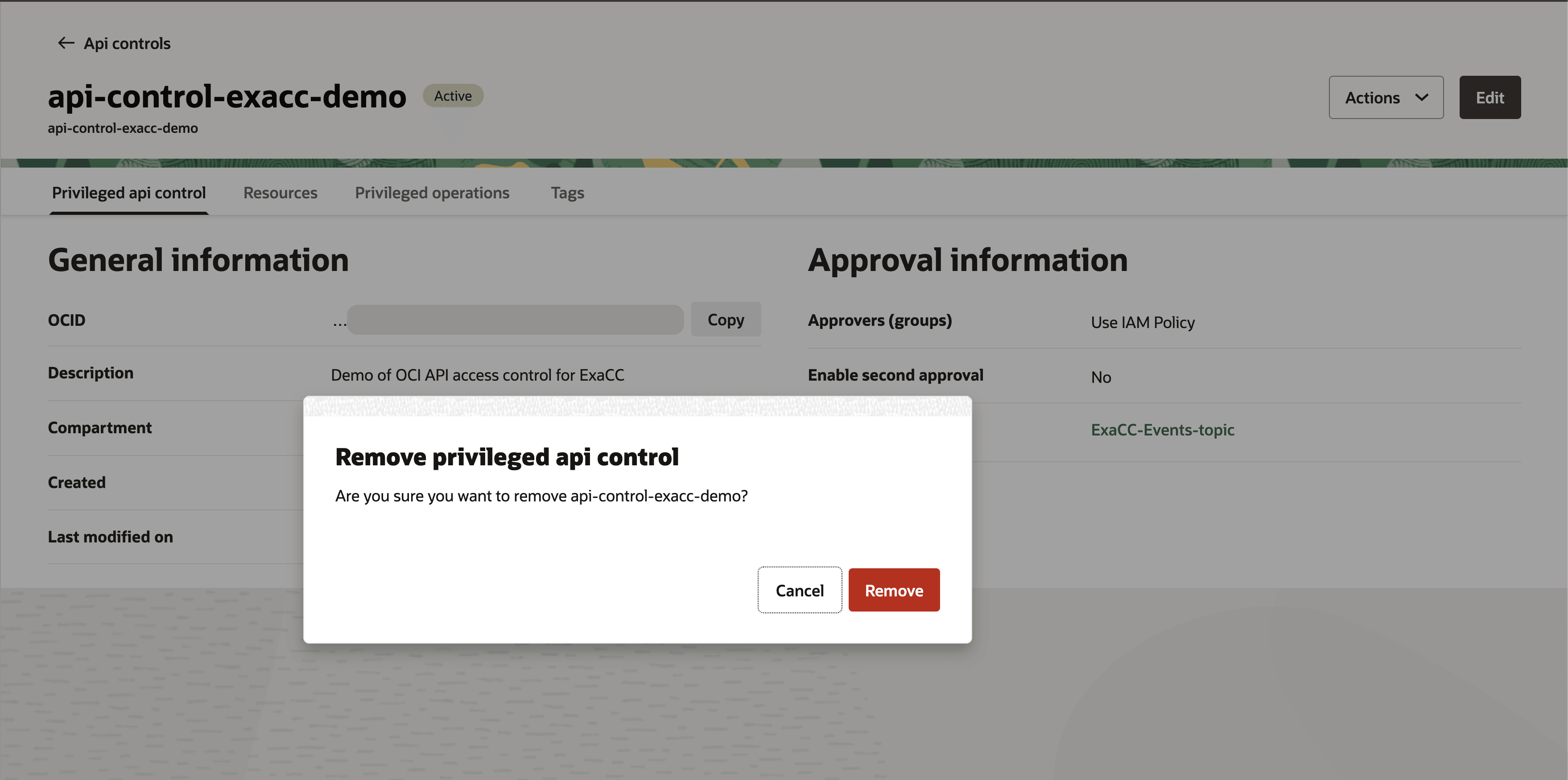

Tarea 8: Editar o eliminar controles

-

Si intenta eliminar un control, el software creará automáticamente una solicitud de control de acceso de API de Oracle en su nombre para eliminarla.

-

Si intenta aprobar su propia acción para eliminar el control, se aplican las mismas reglas de aplicación (se denegará).

-

Si un usuario diferente (por ejemplo, otro usuario de prueba con derechos para aprobar solicitudes de acceso) aprueba la solicitud de acceso, puede suprimir o eliminar el recurso.

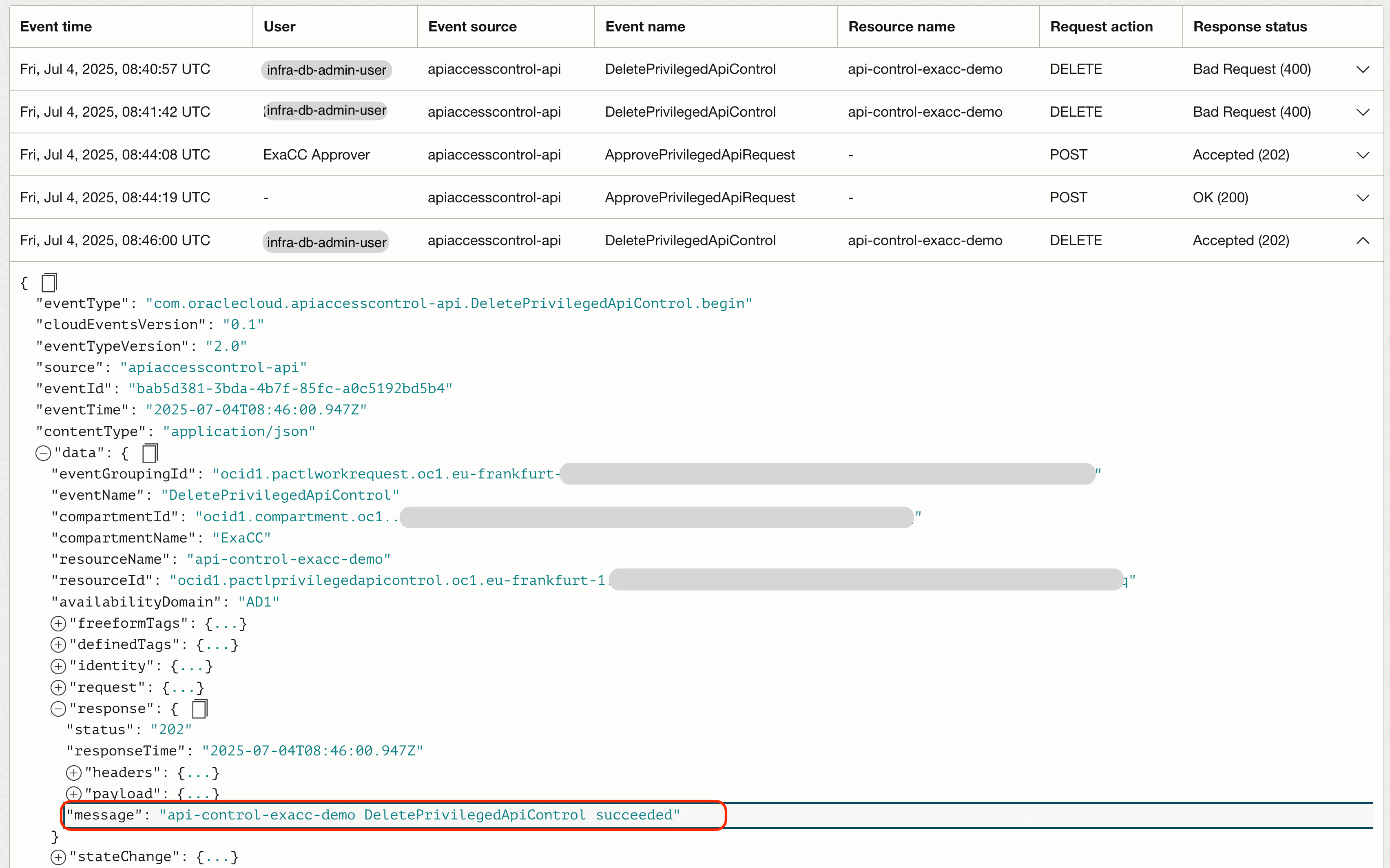

Tarea 9: Finalizar auditoría final para supresión de control

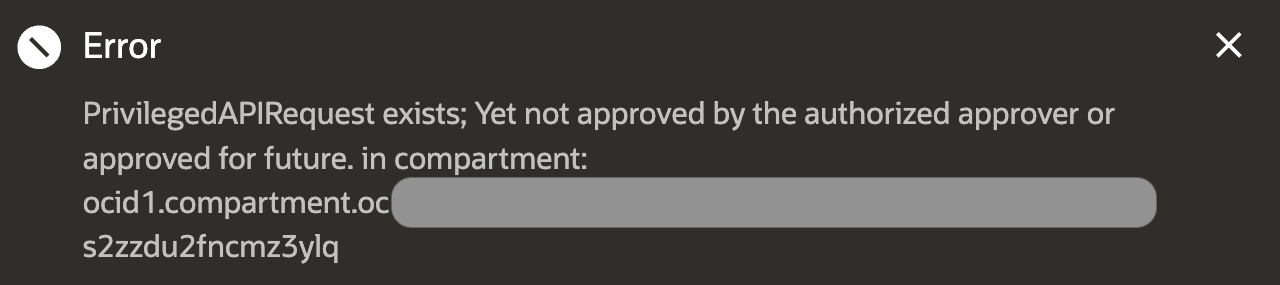

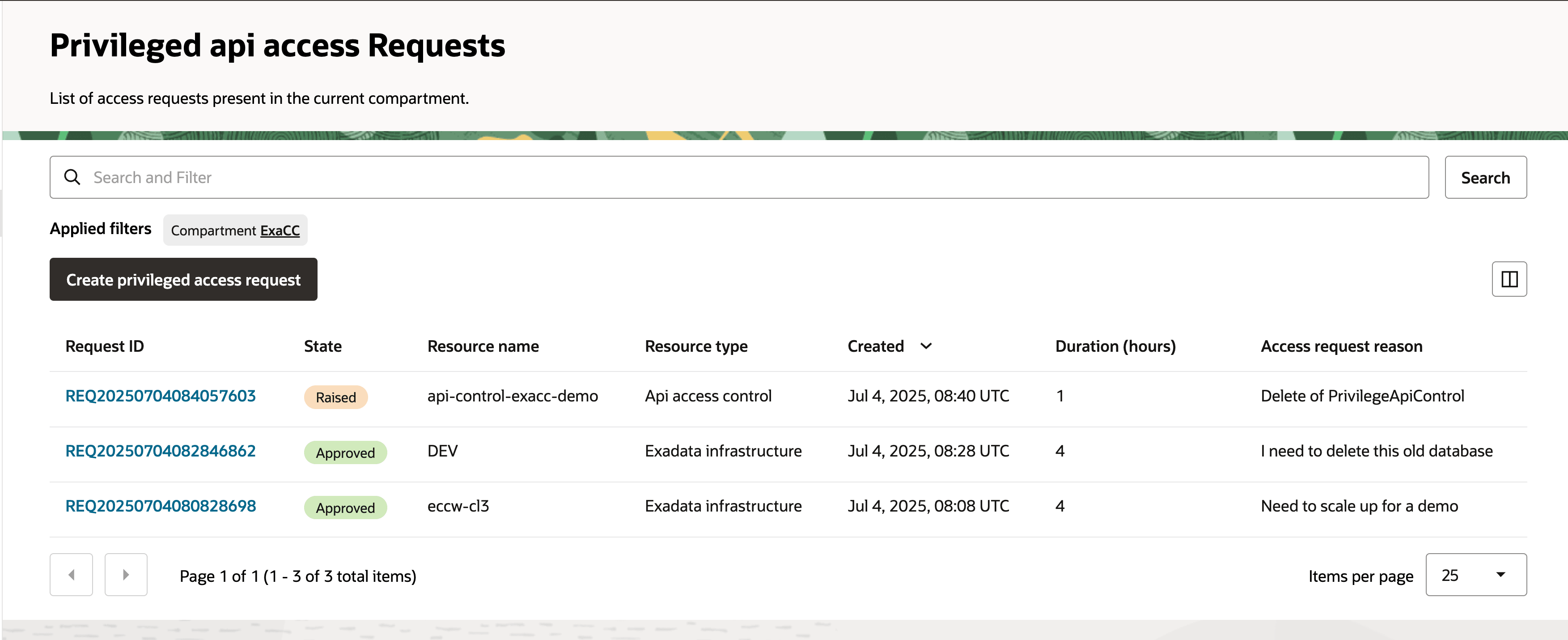

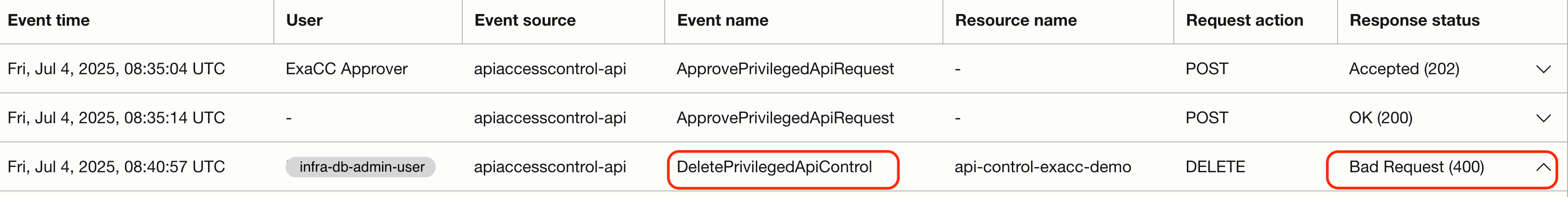

Desde una perspectiva de auditoría para la supresión de control.

-

Puede ver el intento

infra-db-admin-userde suprimir el control de API con privilegios y recibir un Error 400. -

A continuación, puede ver un usuario diferente

ExaCC Approverque aprueba la solicitud de acceso de API con privilegios, lo que da como resultado un estado 200 (correcto). -

Por último,

infra-db-admin-userejecuta el comando delete y verá que la supresión se ha realizado correctamente con el estado OK (202).

Enlaces relacionados

Acuses de recibo

-

Autor - Filip Vercauteren (cinturón negro de Exadata Cloud@Customer)

-

Colaboradores: Matthieu Bordonne (asesor principal de ventas principal - Centro de soluciones de EMEA), Zsolt Szokol (cinturón negro de Exadata Cloud@Customer), Jeffrey Wright (gestor de productos distinguido)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Use Oracle API Access Control with Oracle Exadata Database Service on Cloud@Customer and Oracle Exadata Database Service on Dedicated Infrastructure

G39122-01

Copyright ©2025, Oracle and/or its affiliates.