Activación de OCI HYOK con Thales CipherTrust Manager mediante OCI Load Balancer para alta disponibilidad

Introducción

En el tutorial anterior, exploramos la integración de Thales CipherTrust Manager con Oracle Cloud Infrastructure (OCI) para activar las capacidades de Hold Your Own Key (HYOK), tanto con como sin OCI API Gateway. Si bien la agrupación en clusters de los gestores CipherTrust proporciona un nivel de capacidad de recuperación, no garantiza una alta disponibilidad precisa desde una perspectiva de red.

Thales CipherTrust Manager no admite de forma nativa una dirección IP virtual (dirección VIP) para un failover perfecto entre nodos.

En este tutorial se aborda la limitación introduciendo OCI Load Balancer para proporcionar alta disponibilidad de red para las instancias de Thales CipherTrust Manager. Al colocar a los gestores de CipherTrust en cluster detrás de un equilibrador de carga de OCI, podemos garantizar una disponibilidad continua y tolerancia a fallos para los servicios de gestión de claves externas en OCI, incluso en caso de fallo de nodo o interrupción del centro de datos.

Este tutorial le guiará por la arquitectura, la configuración y las consideraciones para desplegar esta configuración en su entorno de OCI.

Objetivos

- Tarea 1: Revisar las arquitecturas existentes de HYOK de OCI y Thales CipherTrust Manager.

- Tarea 2: Crear un equilibrador de carga de OCI.

- Tarea 3: Integración de OCI Load Balancer con un despliegue de HYOK basado en OCI API Gateway existente.

- Tarea 4: Integración de OCI Load Balancer con un despliegue de HYOK existente sin OCI API Gateway.

- Tarea 5: Revise todas las arquitecturas HYOK de OCI y Thales CipherTrust Manager para que Thales CipherTrust Manager tenga una alta disponibilidad.

Tarea 1: Revisión de las arquitecturas HYOK existentes de OCI y Thales CipherTrust Manager

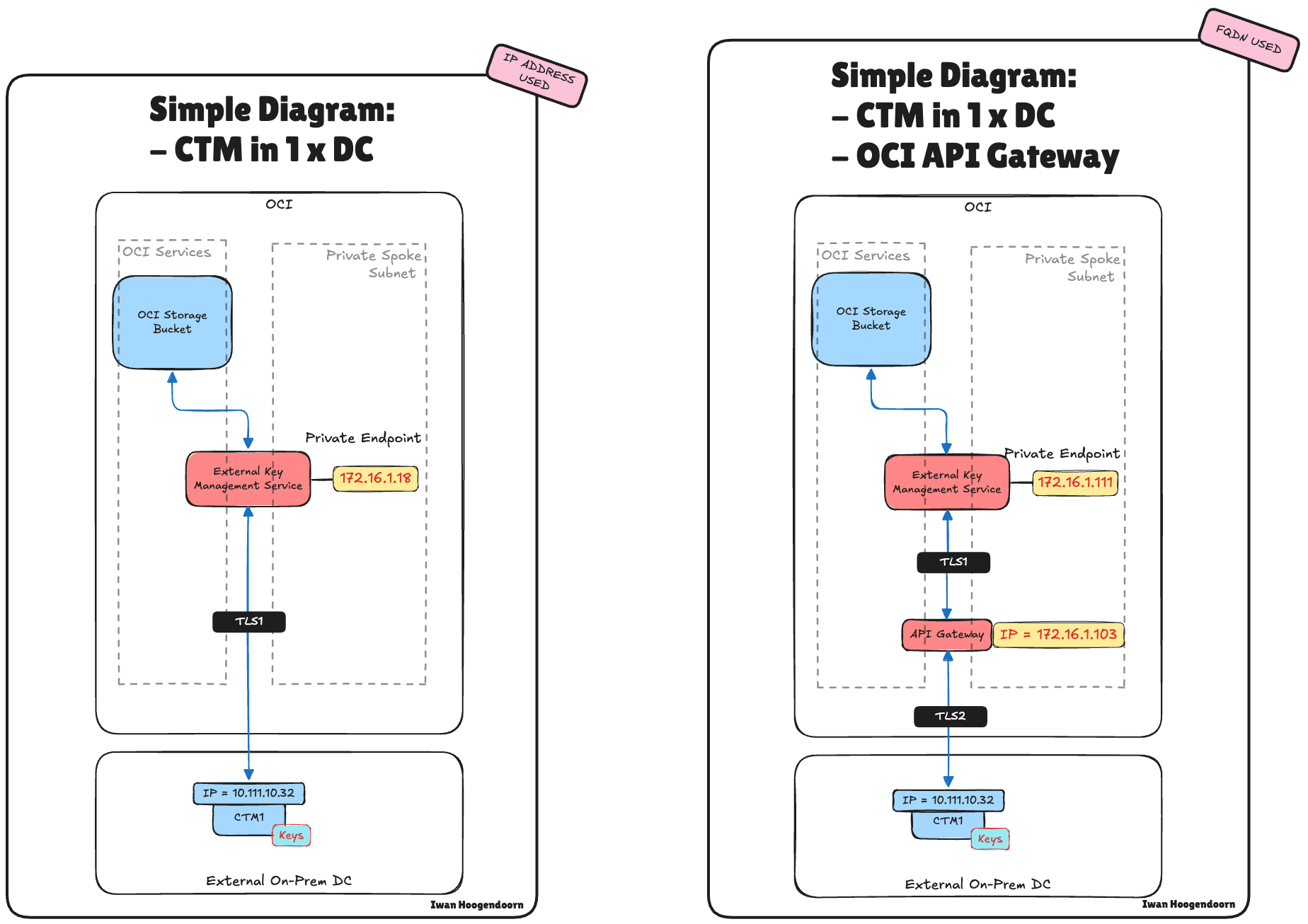

Antes de introducir OCI Load Balancer en la arquitectura, es esencial volver a visitar los despliegues HYOK de OCI y Thales CipherTrust Manager existentes. En implementaciones anteriores, cubrimos dos patrones principales:

-

Configurar una clave de OCI Hold Your Own Key con Thales CipherTrust Manager con OCI API Gateway

-

Configurar una clave de OCI Hold Your Own Key con Thales CipherTrust Manager sin OCI API Gateway

En esta sección se resumen brevemente estos dos diseños y se destacan sus fortalezas y limitaciones, sentando las bases para introducir el equilibrador de carga de OCI para cerrar la brecha de disponibilidad.

Ambas arquitecturas dependían de la agrupación en clusters de varios gestores de Thales CipherTrust para proporcionar capacidad de recuperación, pero carecían de una alta disponibilidad precisa a nivel de red debido a la ausencia de soporte de direcciones VIP nativas en Thales CipherTrust Manager. Cada implementación manejó la gestión de claves de manera efectiva, pero introdujo posibles puntos de fallo únicos desde una perspectiva de enrutamiento de red y accesibilidad de servicio.

Antes de comenzar, asegúrese de tener lo siguiente en su lugar:

-

Dos o más instancias del gestor CipherTrust de Thales desplegadas en diferentes dominios de disponibilidad o dominios de errores (y en cluster). Para obtener más información, consulte Configuración de dos dispositivos de Cloud Key Manager CipherTrust de Thales en OCI, creación de un cluster entre ellos y configuración de uno como autoridad de certificación.

-

Una VCN con subredes adecuadas (privadas o públicas, según la arquitectura). Aquí es donde colocará el equilibrador de carga de OCI.

-

Certificados (si utiliza la terminación SSL en el equilibrador de carga de OCI). Esto es algo que explicaremos en este tutorial.

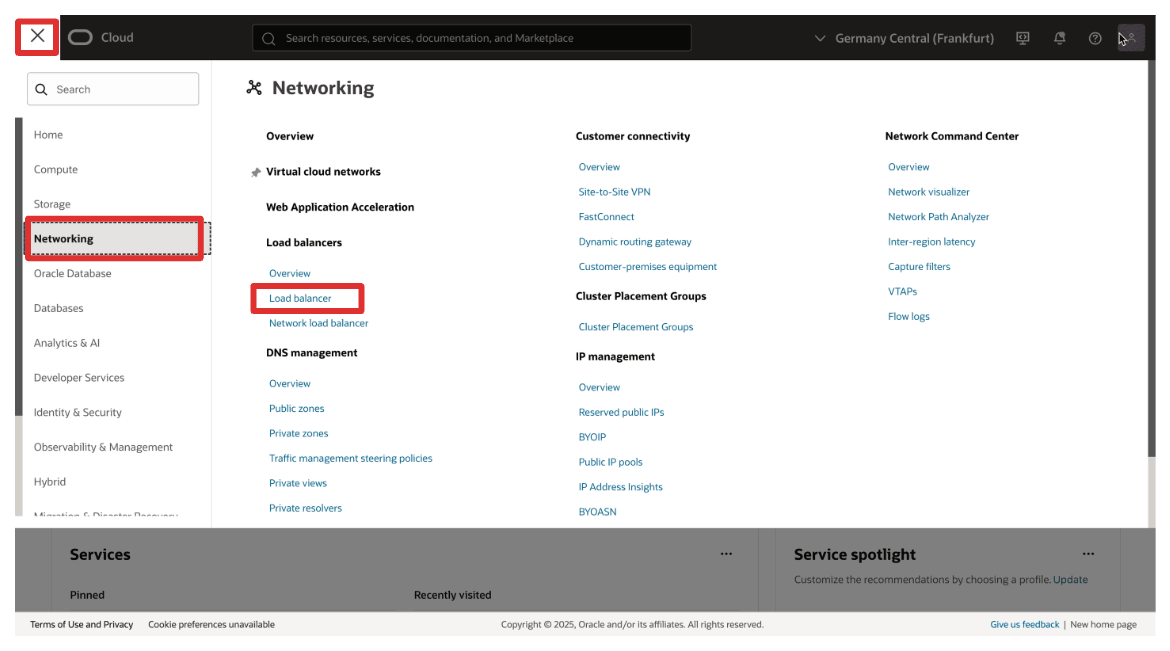

Tarea 2: Creación de un equilibrador de carga de OCI

Para lograr una alta disponibilidad para Thales CipherTrust Manager en la capa de red, introducimos OCI Load Balancer en la arquitectura. El equilibrador de carga de OCI será un único punto de acceso resistente que distribuirá de forma inteligente las solicitudes entrantes entre los nodos del gestor CipherTrust de Thales agrupados en clusters.

Esta tarea proporcionará un equilibrador de carga de OCI que frente a varias instancias del gestor CipherTrust de Thales. Configurará juegos de backends, comprobaciones de estado, terminación de SSL (si corresponde) y reglas de listener adaptadas a su despliegue de HYOK, tanto si utiliza OCI API Gateway como si no.

Esta configuración de OCI Load Balancer garantiza que el servicio de gestión de claves siga siendo accesible incluso si uno de los nodos de Thales CipherTrust Manager deja de estar disponible, lo que mejora significativamente la fiabilidad y la tolerancia a fallos de su integración de gestión de claves externas con OCI.

-

Conéctese a la consola de OCI, vaya a Networking y haga clic en Load Balancers.

-

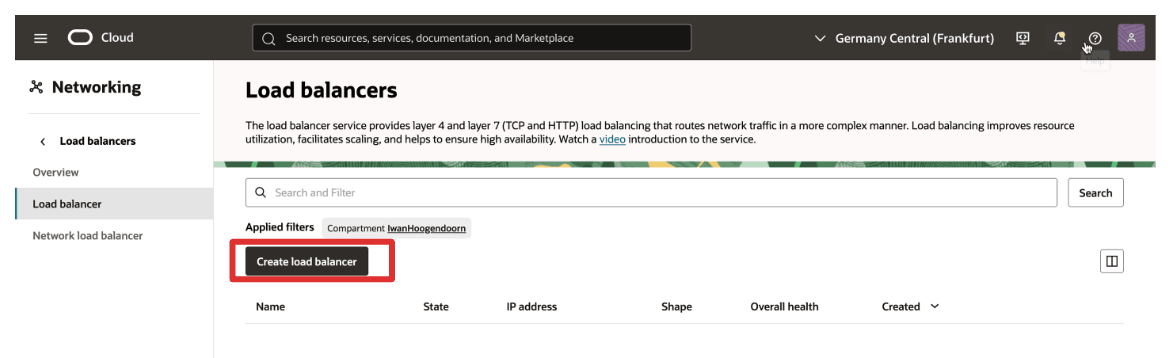

Haga clic en Crear equilibrador de carga.

-

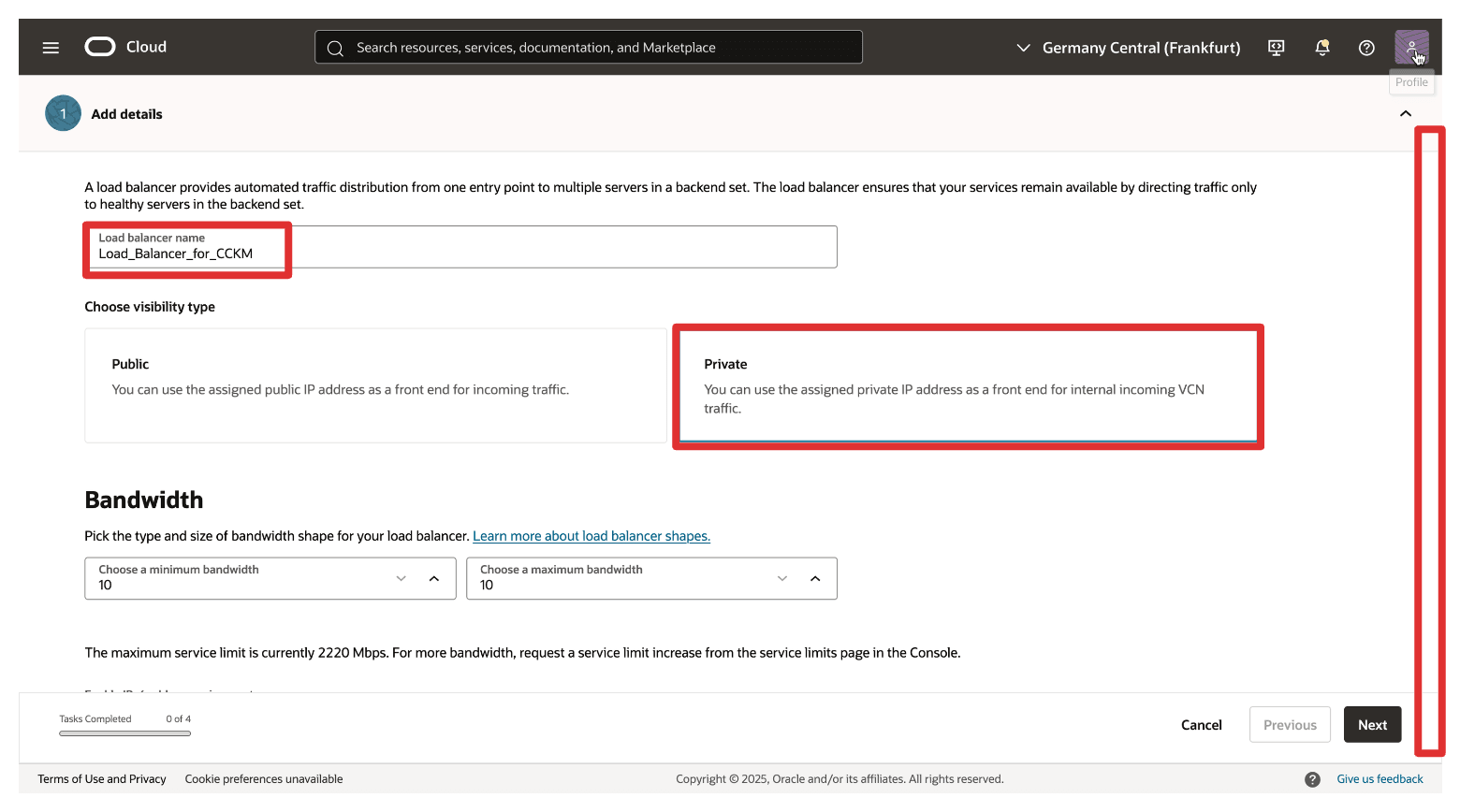

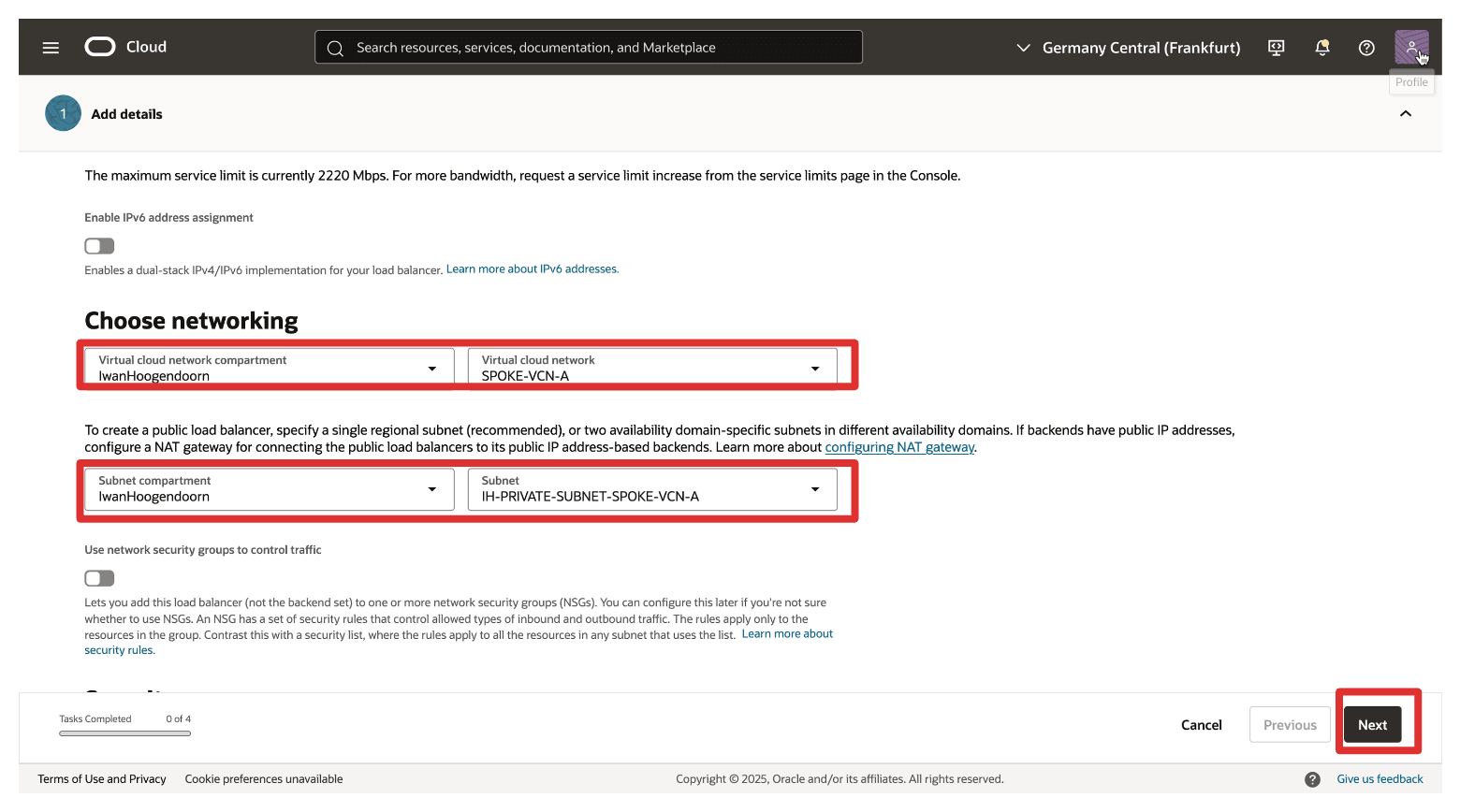

Introduzca la siguiente información.

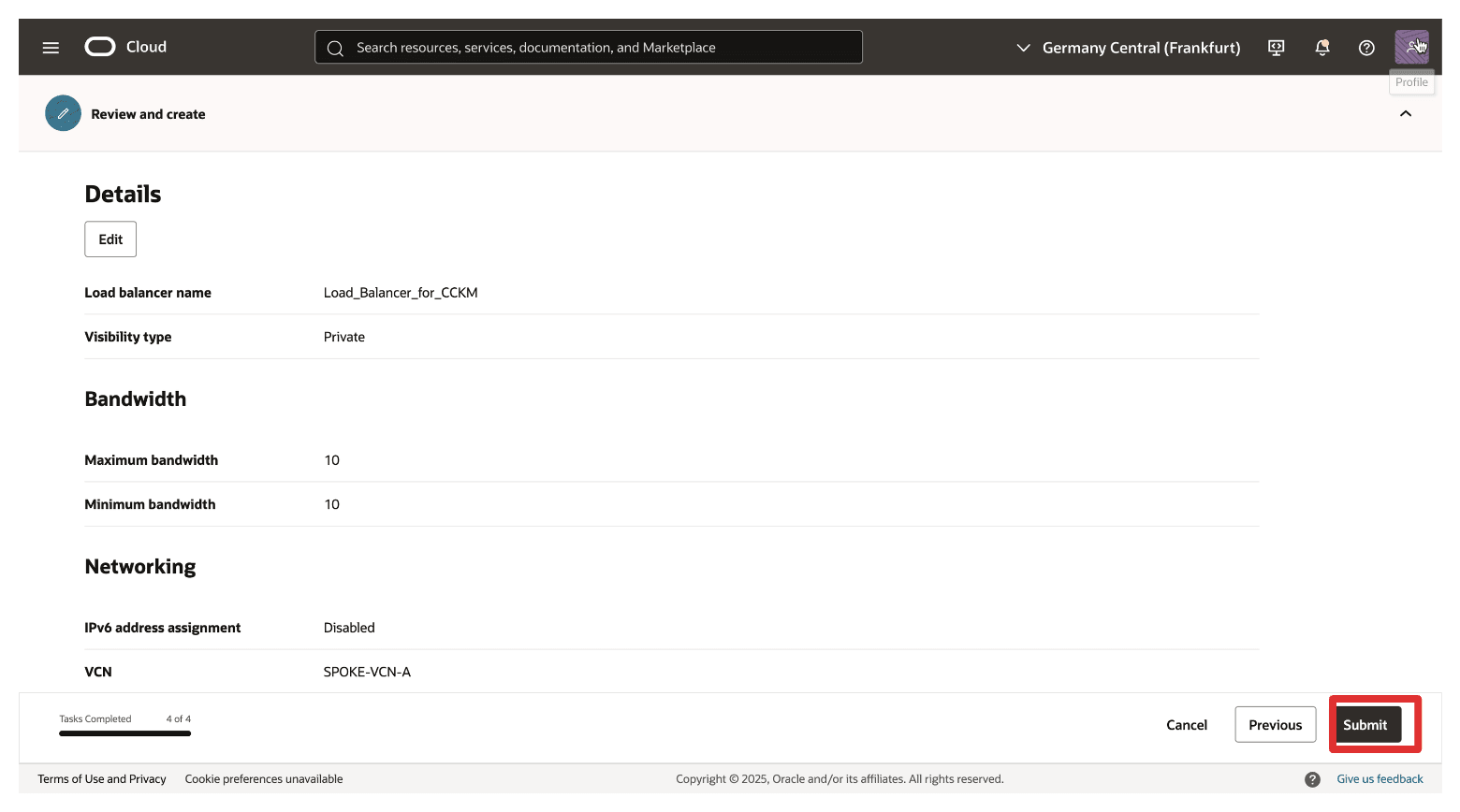

- Nombre: introduzca un nombre descriptivo (por ejemplo,

Load_Balancer_for_CCKM). - Tipo: seleccione privado o público, según el caso de uso.

- VCN y subred: seleccione la VCN y las subredes en las que se desplegará el equilibrador de carga de OCI en el compartimento derecho.

- Haga clic en Siguiente.

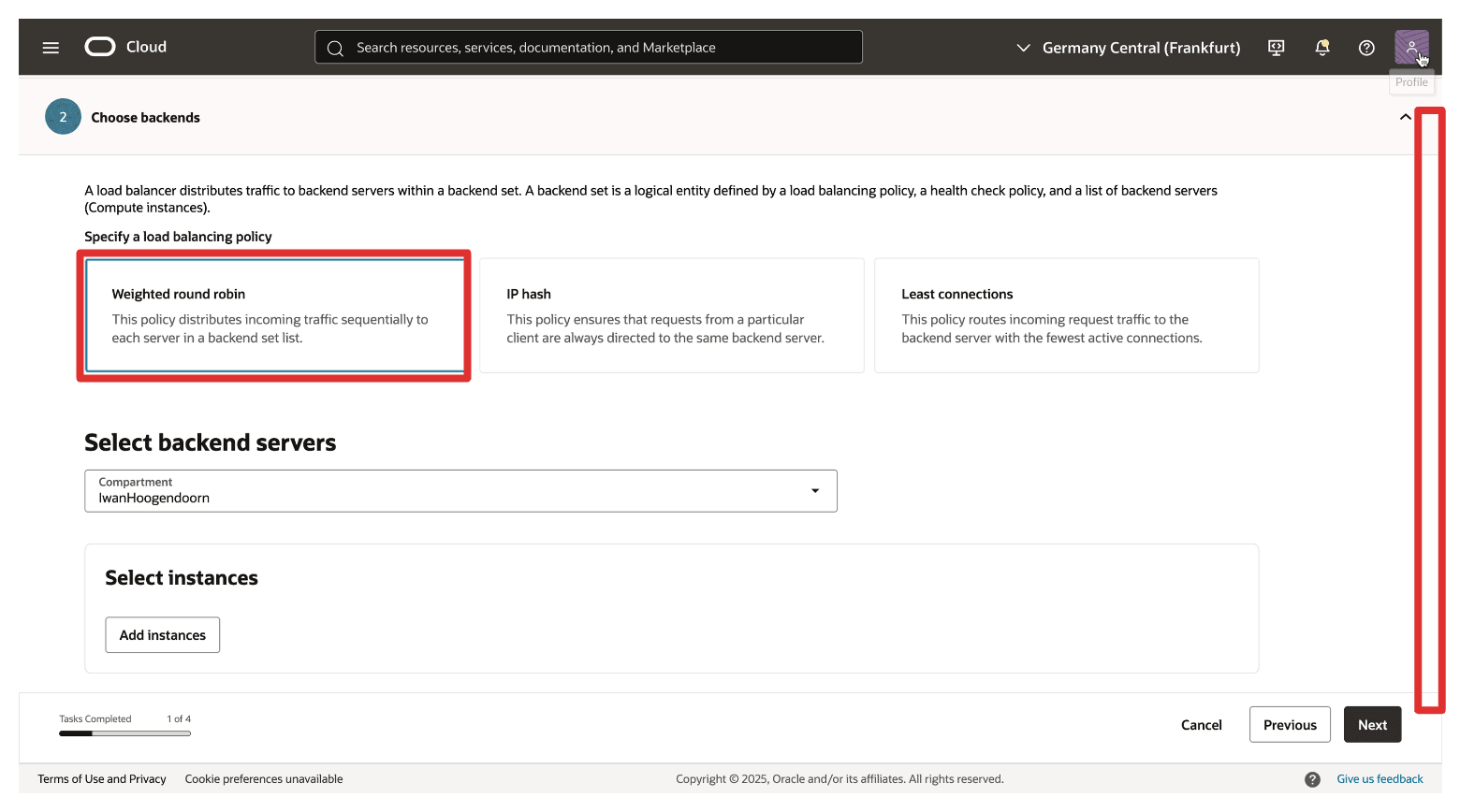

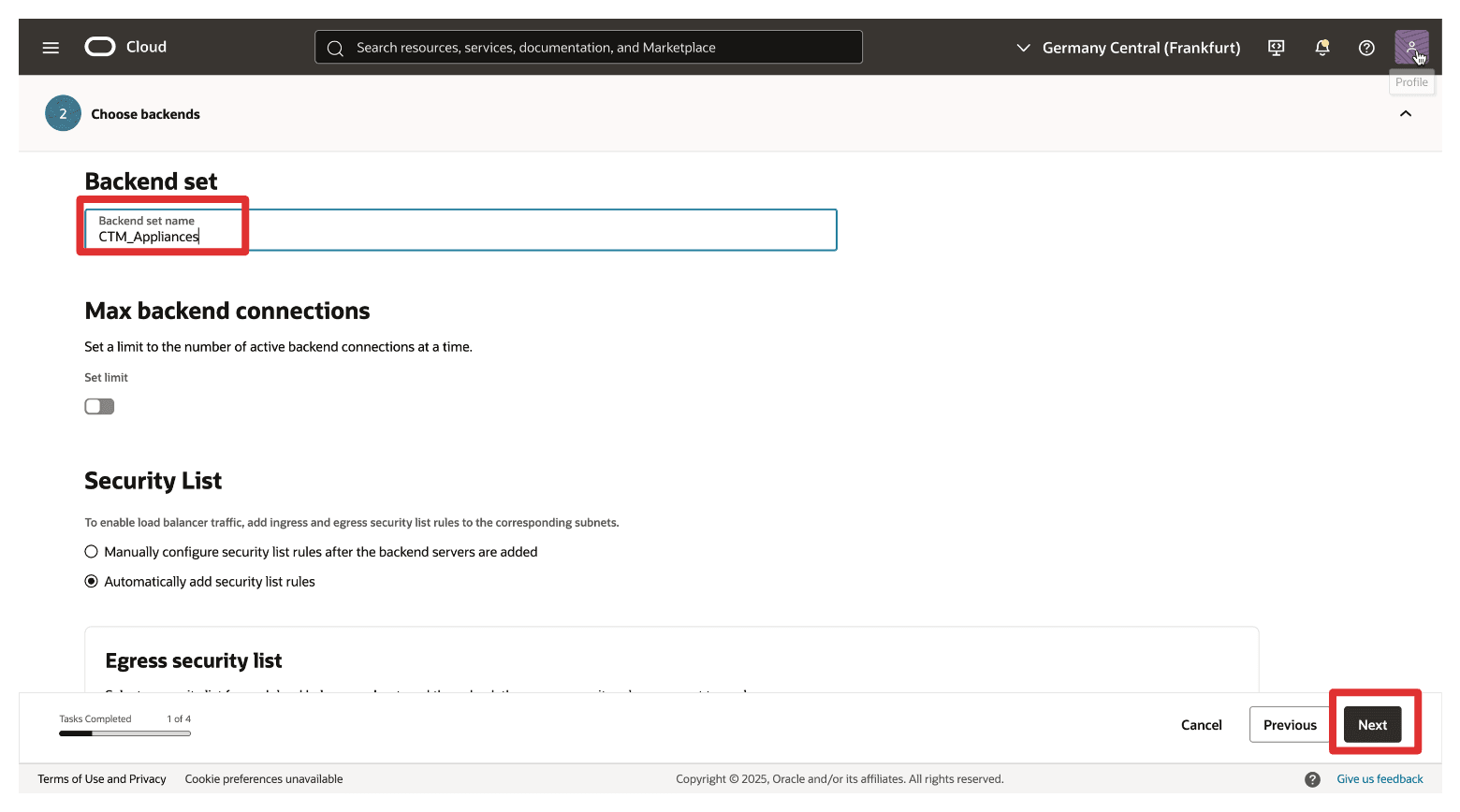

- Política: seleccione Asignación en rueda ponderada.

- Deje en blanco Seleccionar servidores backend; los configuraremos más adelante.

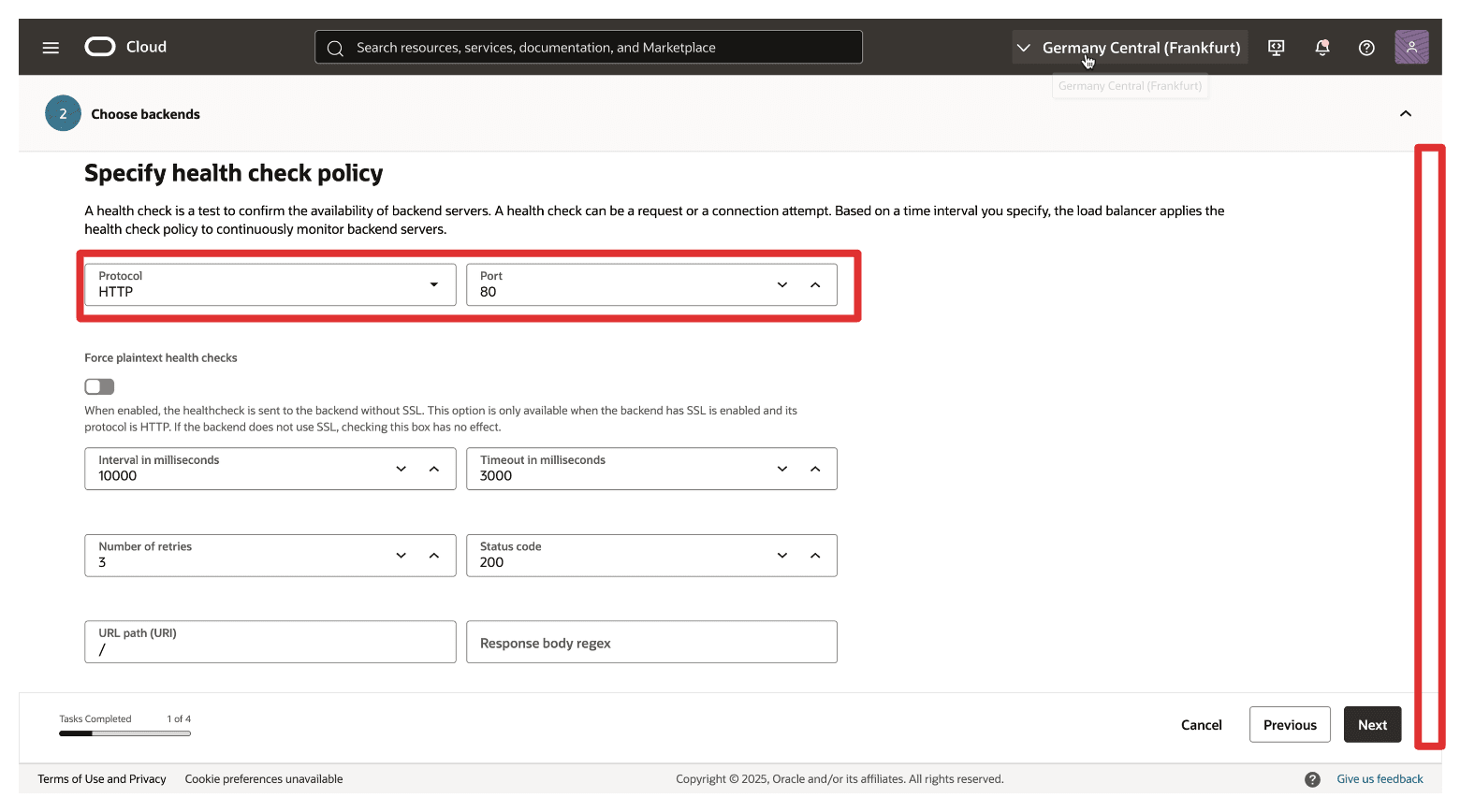

- Política de comprobación del sistema: seleccione HTTP con el puerto

80por ahora, lo cambiaremos más adelante.

- Nombre del juego de backends: introduzca un nombre descriptivo (por ejemplo,

CTM_Appliances). - Haga clic en Siguiente.

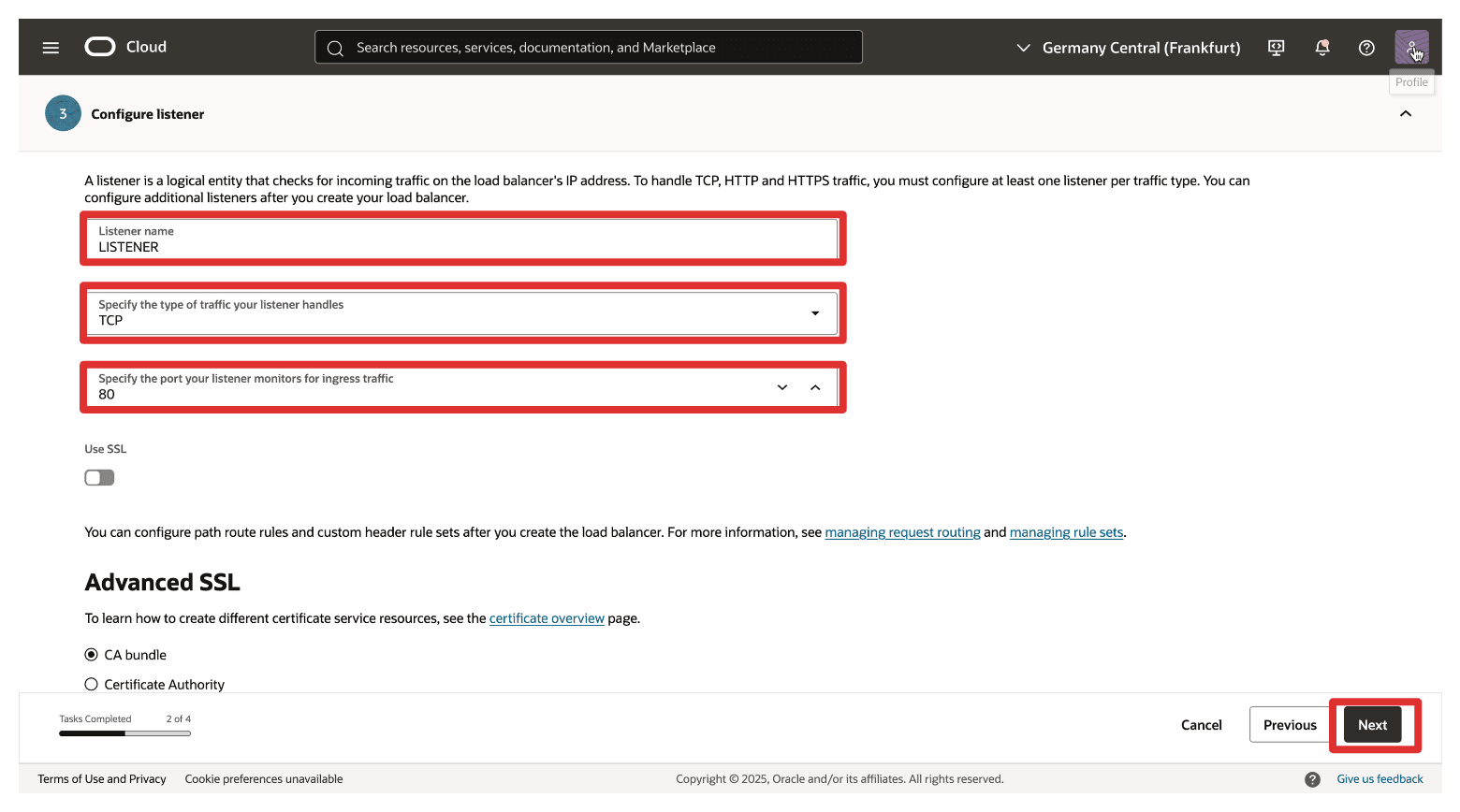

- Nombre del listener: introduzca un nombre descriptivo (por ejemplo,

LISTENER). - Puerto y tipo de tráfico de listener: TCP y puerto

80, los cambiaremos más adelante. - Haga clic en Siguiente.

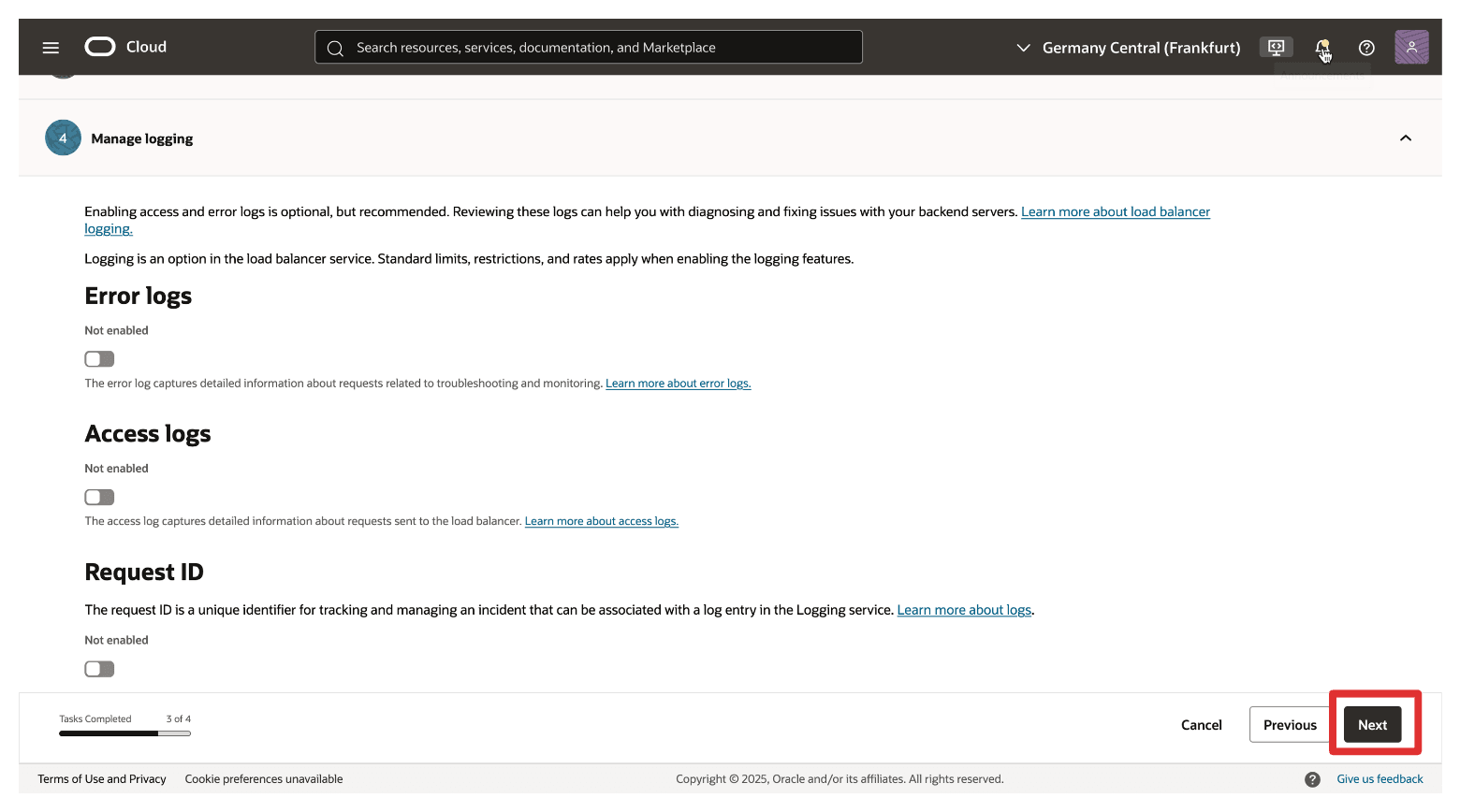

- Deje todos los valores de registro por defecto.

- Haga clic en Siguiente.

- Nombre: introduzca un nombre descriptivo (por ejemplo,

-

Revise la información y haga clic en Enviar.

-

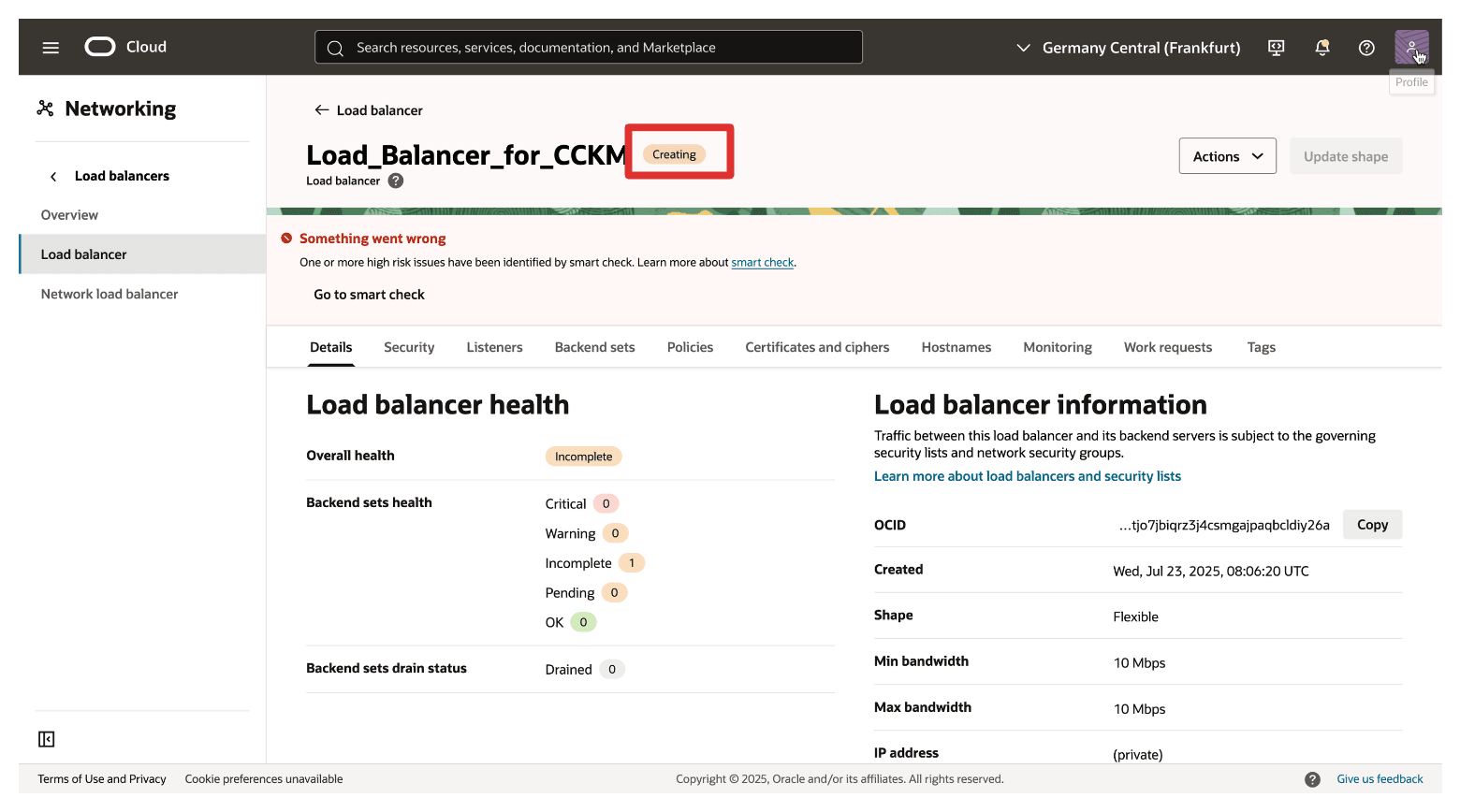

Tenga en cuenta que se creará OCI Load Balancer. Después de unos minutos, se mostrará Activo.

-

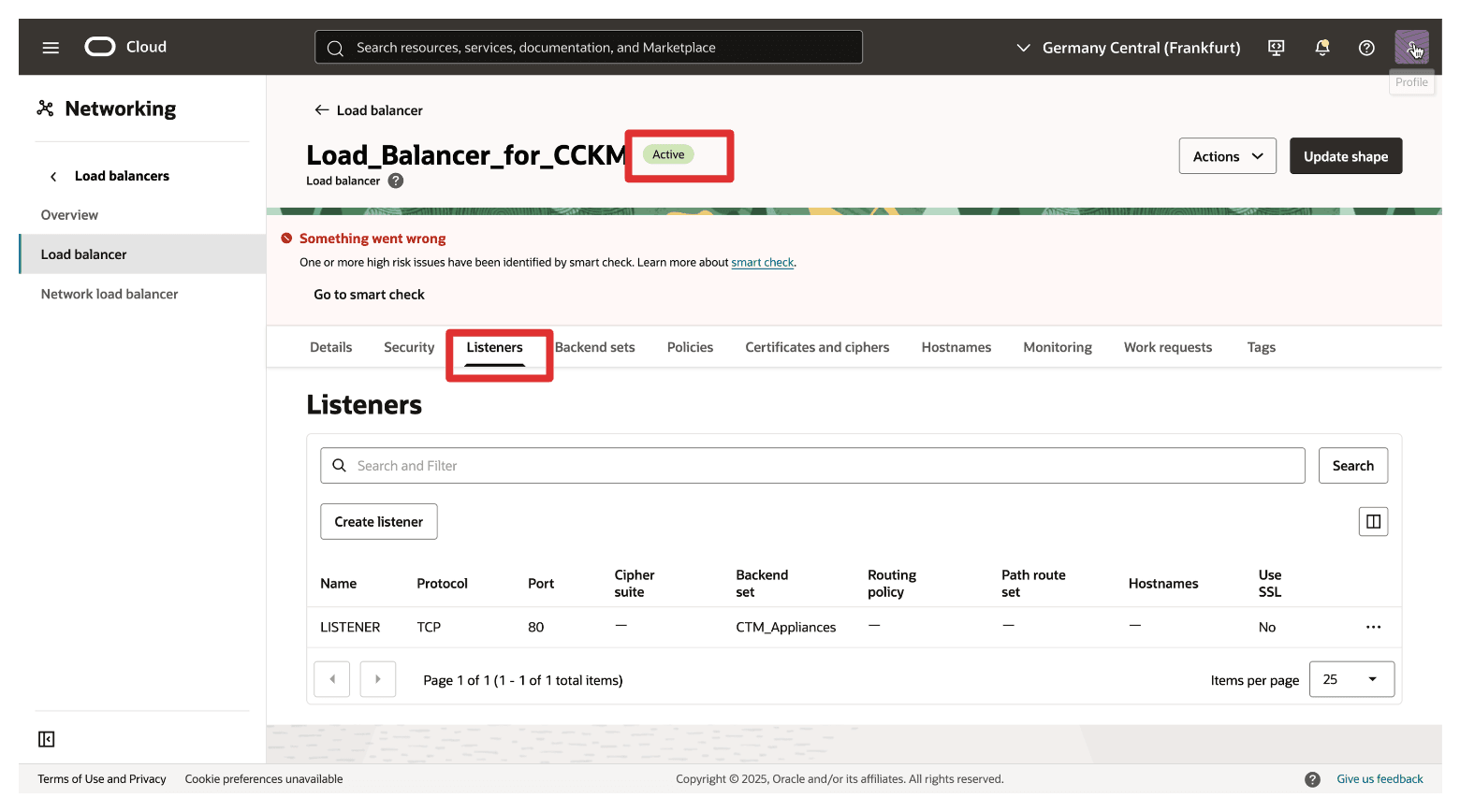

Haga clic en Listeners para revisar el listener que necesitamos editar.

-

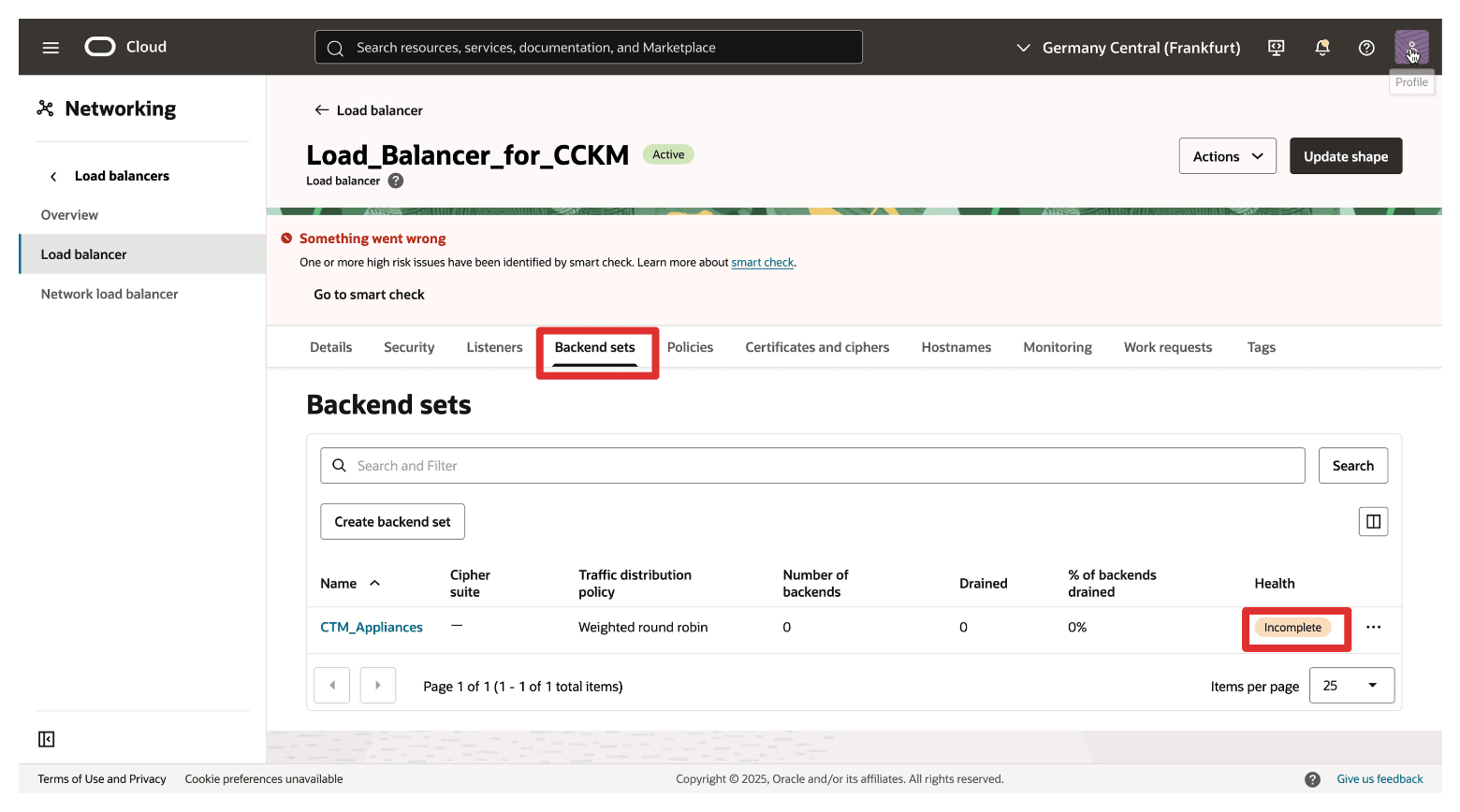

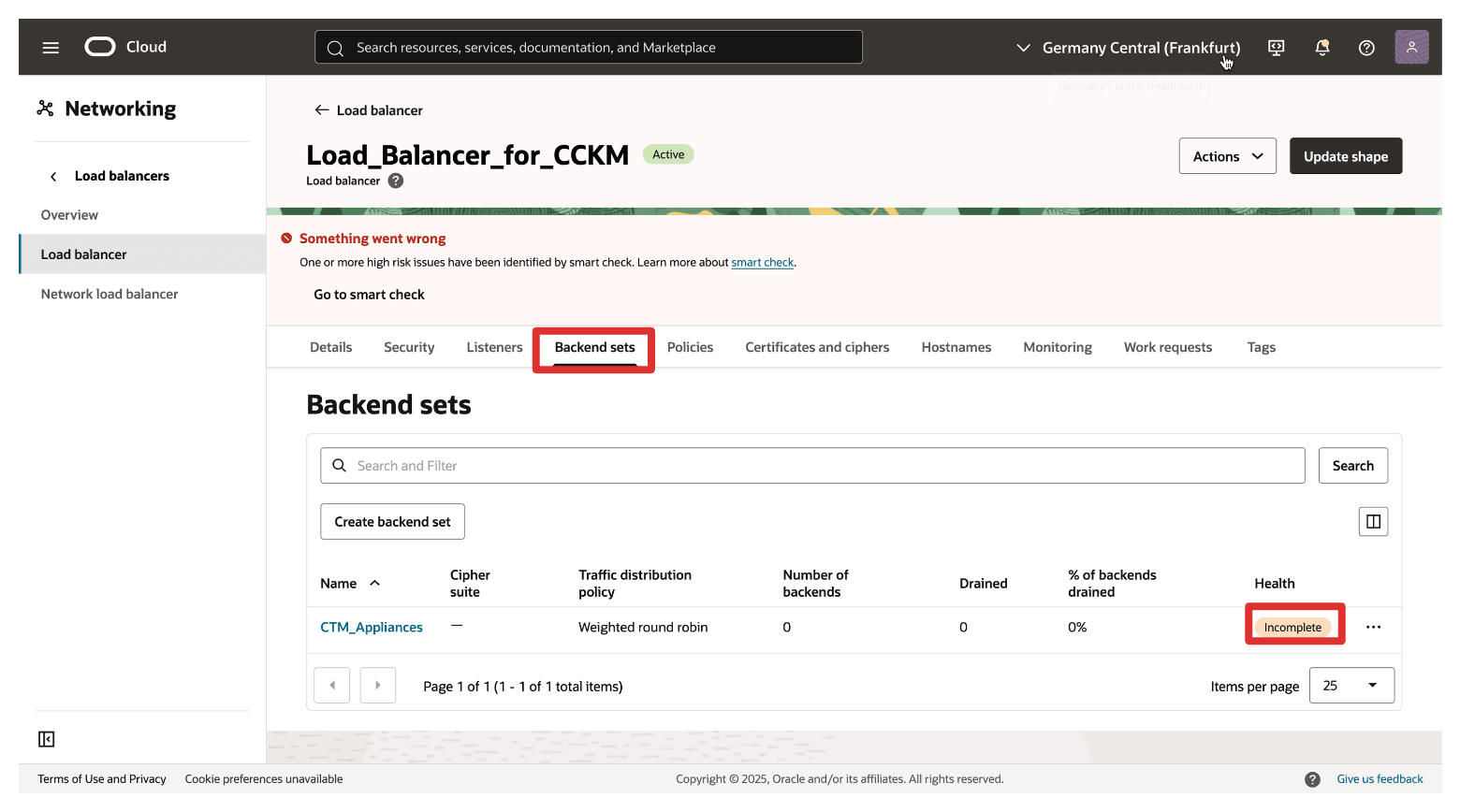

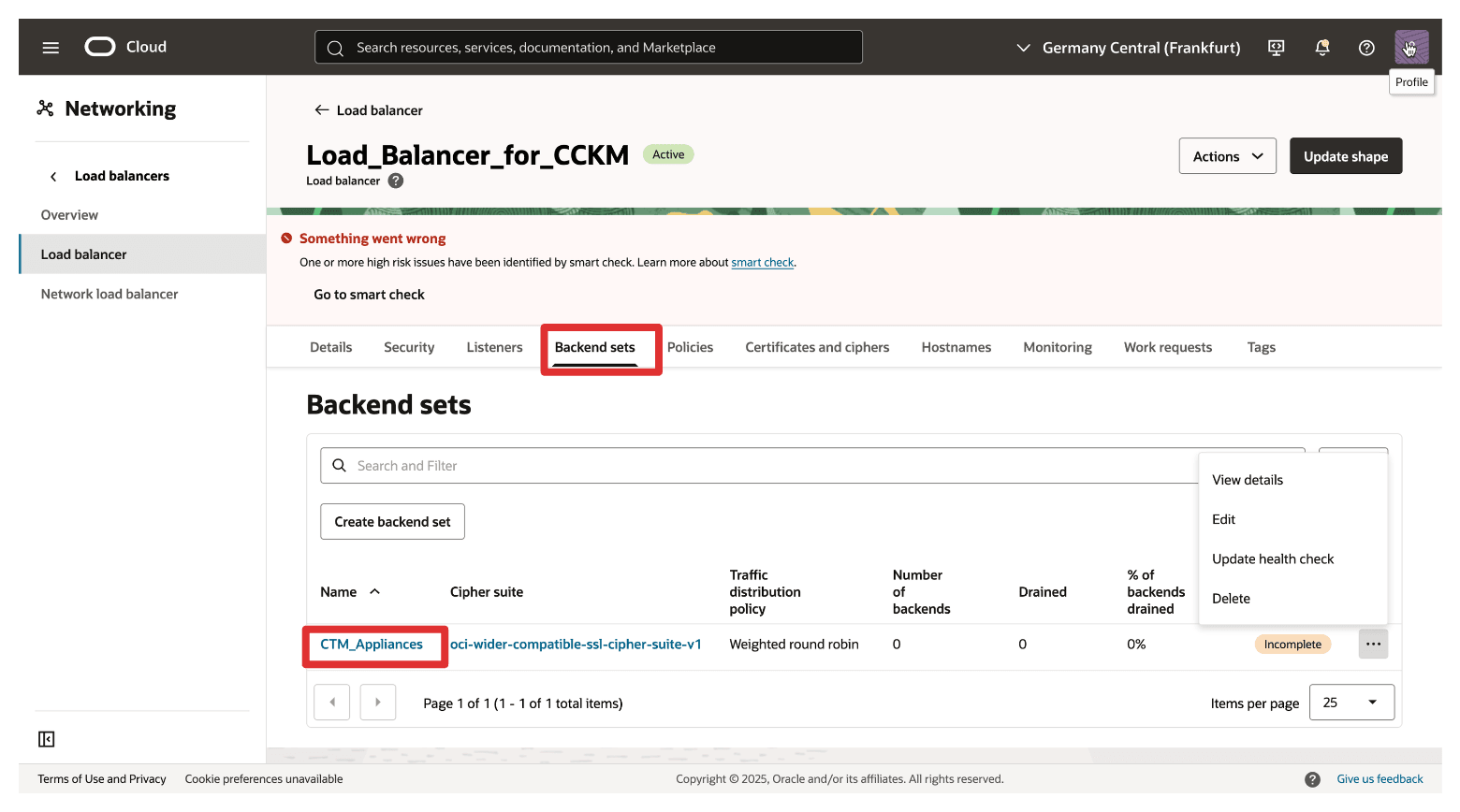

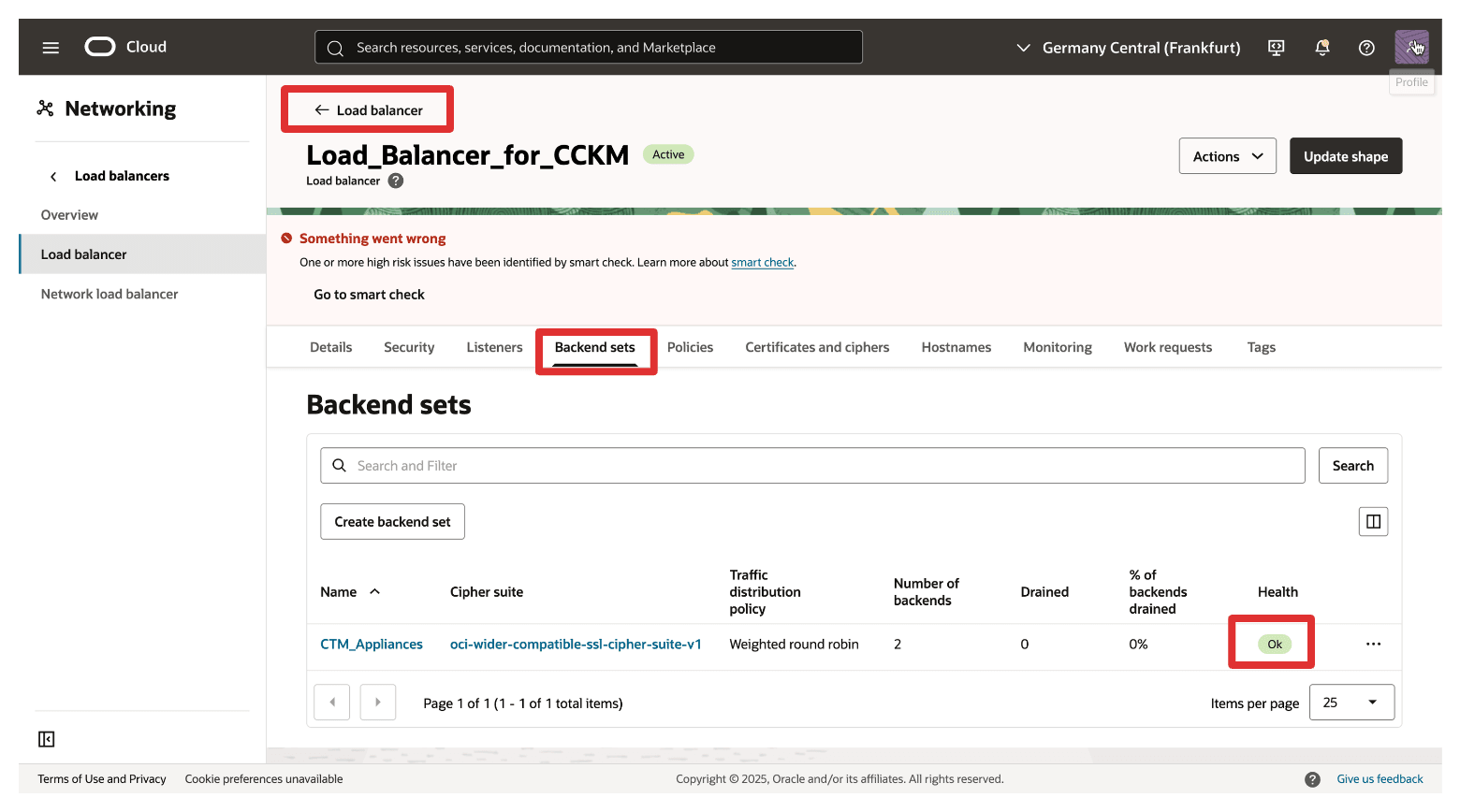

Haga clic en Juegos de backends para revisar el juego de backends que tendremos que editar. Además, tenga en cuenta que el estado aparece como Incomplete (Incompleto). Esto se debe a que todavía tenemos que agregar los servidores backend de Thales CipherTrust Manager al juego.

-

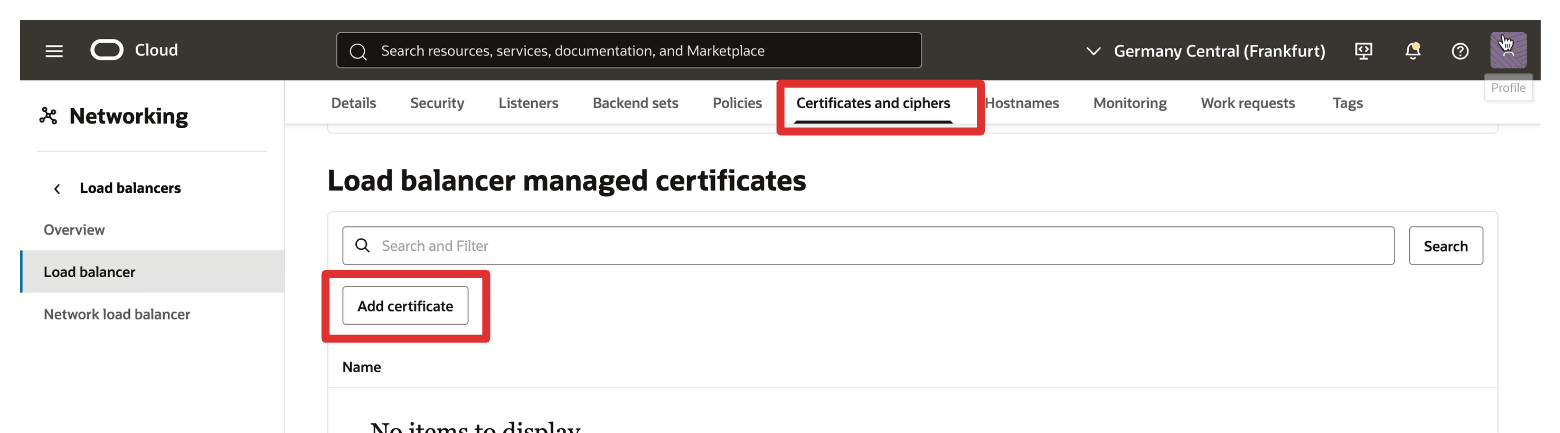

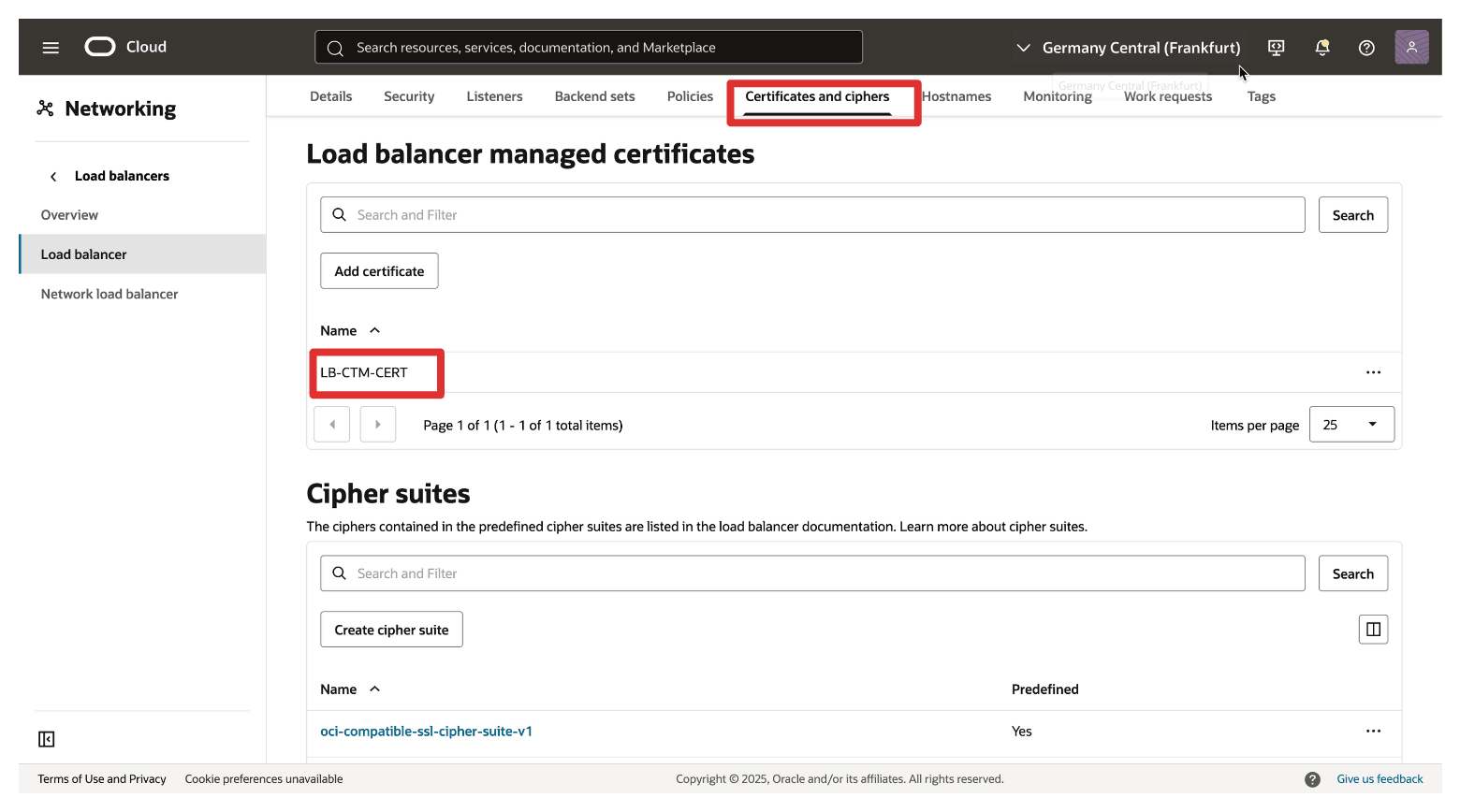

Necesitamos agregar un certificado antes de configurar el listener y el juego de backends con SSL. Para agregarlos, vaya a Certificados y cifrados y haga clic en Agregar certificado.

-

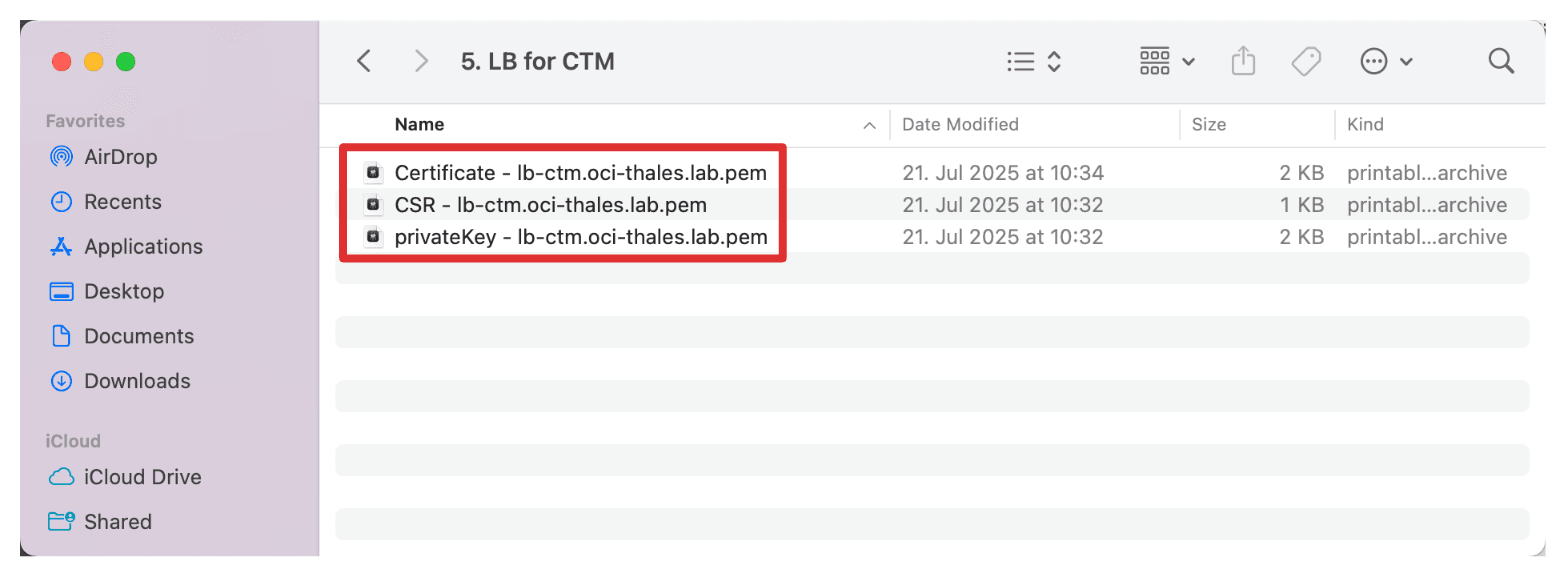

Asegúrese de que tiene un certificado firmado válido y una clave privada creados para el equilibrador de carga de OCI.

Para crear una solicitud de firma de certificado (CSR) y utilizar Thales CipherTrust Manager para firmar el certificado con su CA local, consulte Create a CSR for both Thales CCKM Appliances and Sign by the CA.

-

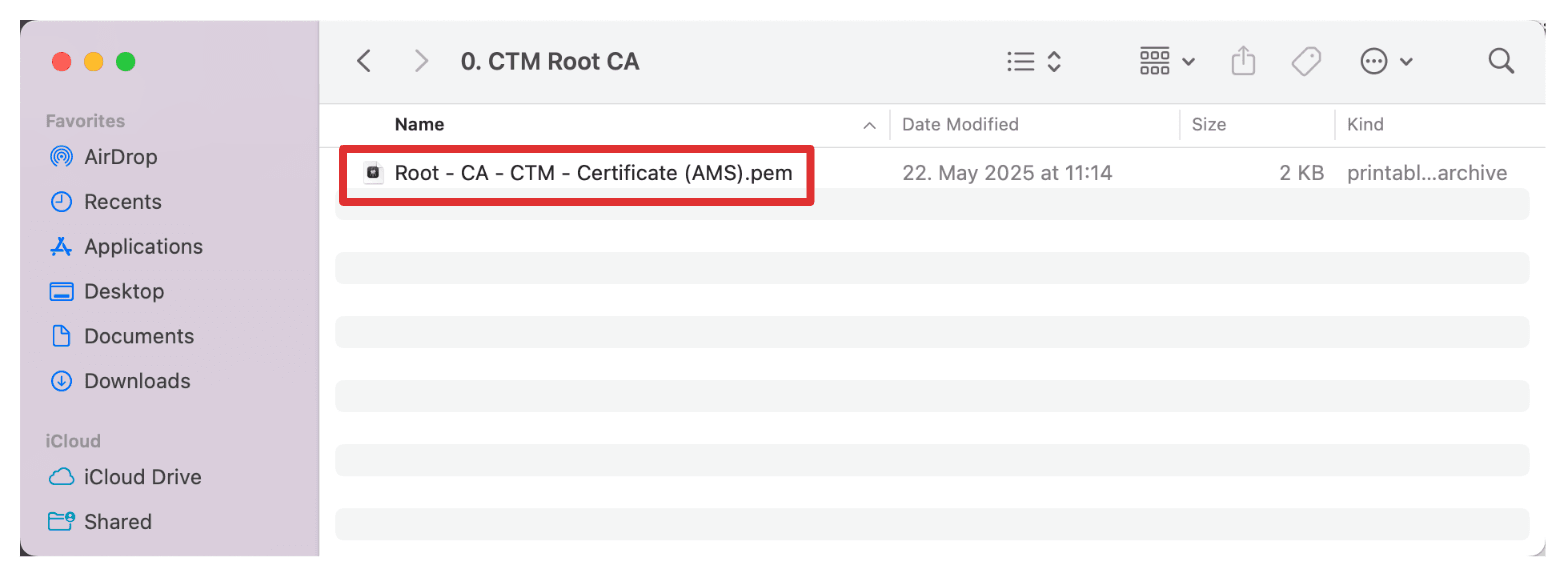

Además, asegúrese de tener la CA raíz (paquete listo).

-

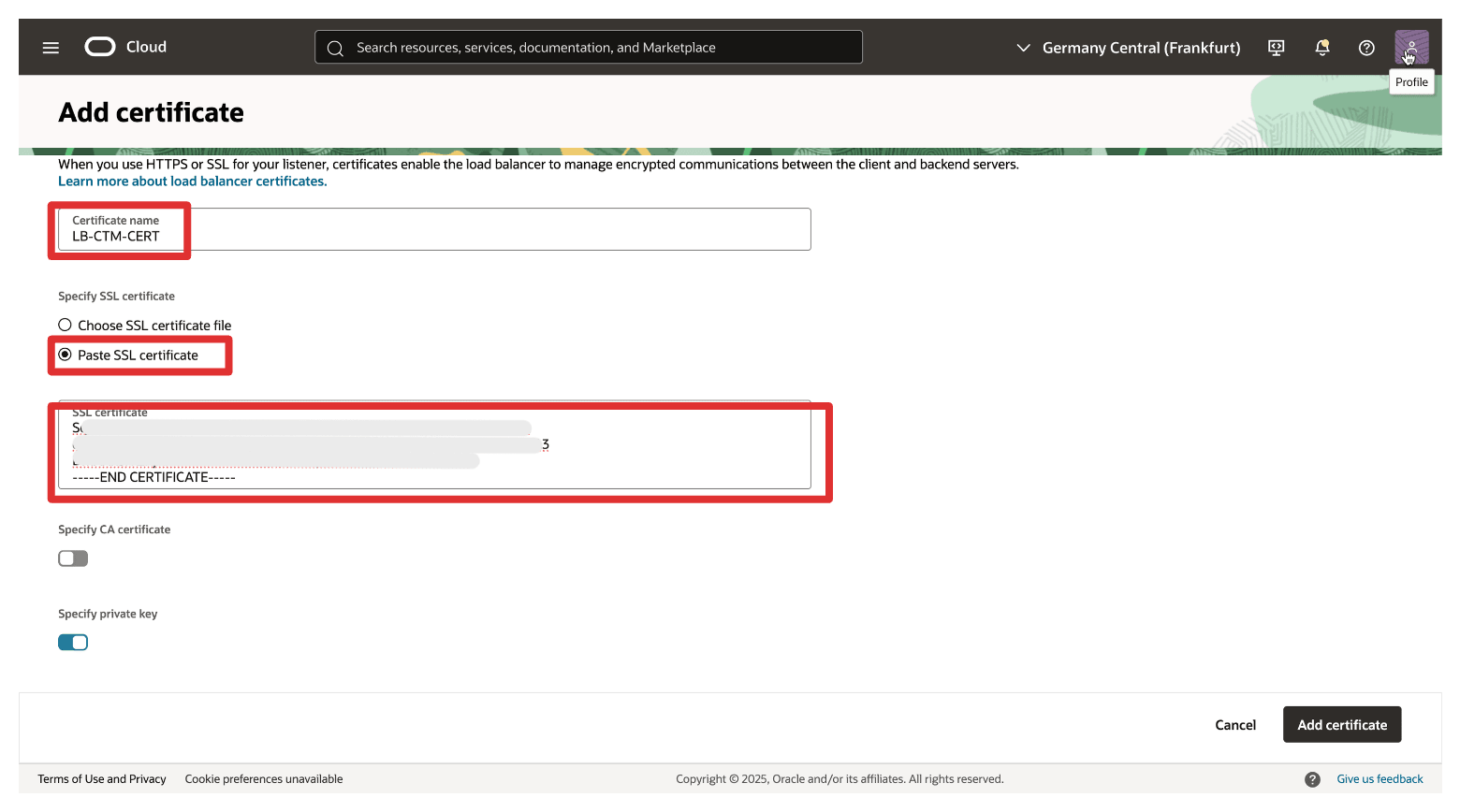

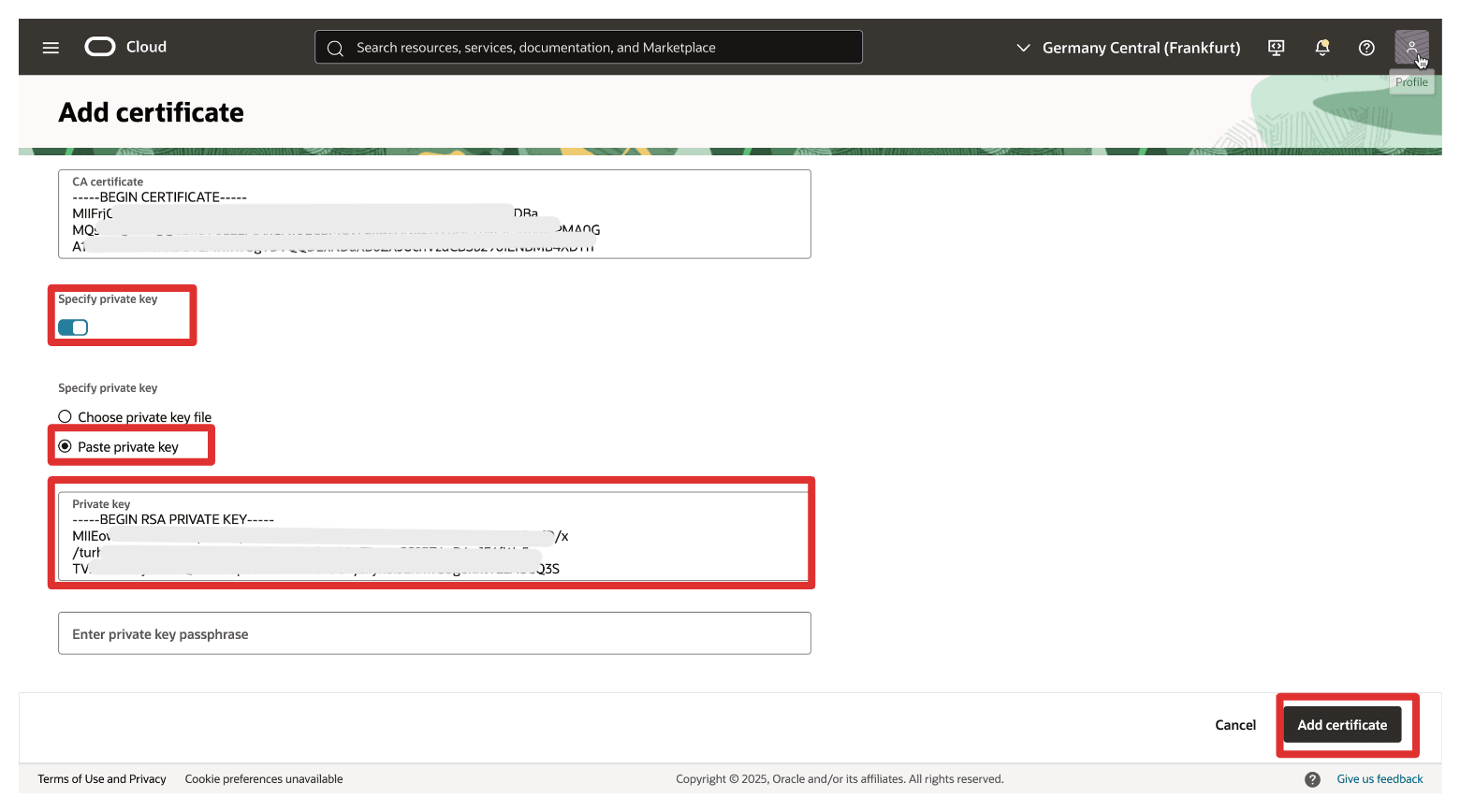

En Agregar certificado, introduzca la siguiente información.

- Nombre del certificado: introduzca un nombre descriptivo (por ejemplo,

LB-CTM-CERT). - Seleccione Pegar certificado SSL.

- Certificado SSL: pegue el certificado SSL firmado.

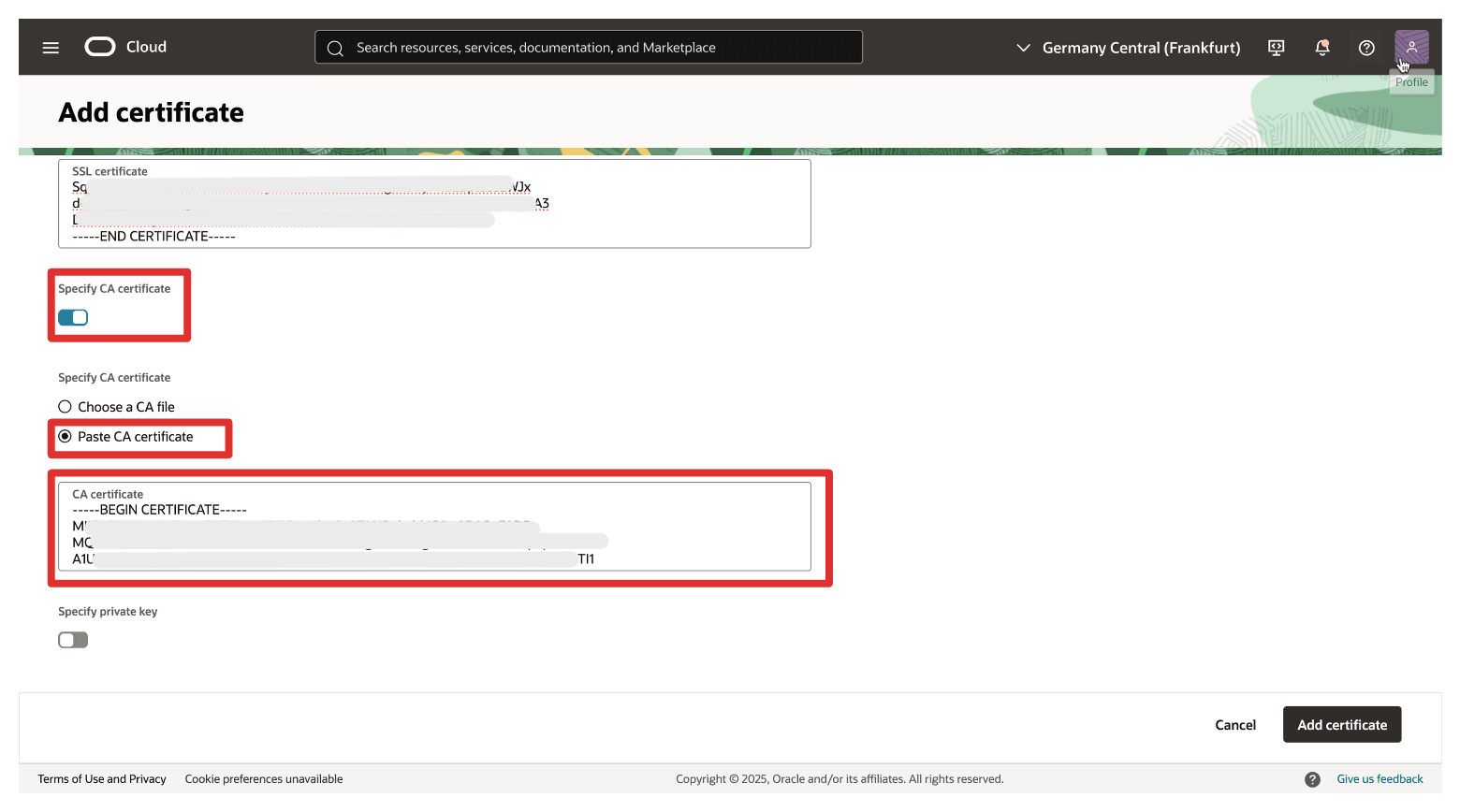

- Seleccione Especificar certificado de CA.

- Seleccione Pegar certificado de CA.

- Certificado de CA: pegue el certificado de CA (paquete).

- Seleccione Specify Private key.

- Seleccione Pegar Clave Privada.

- Clave privada: pegue la clave pública.

- Haga clic en Add certificate.

- Nombre del certificado: introduzca un nombre descriptivo (por ejemplo,

-

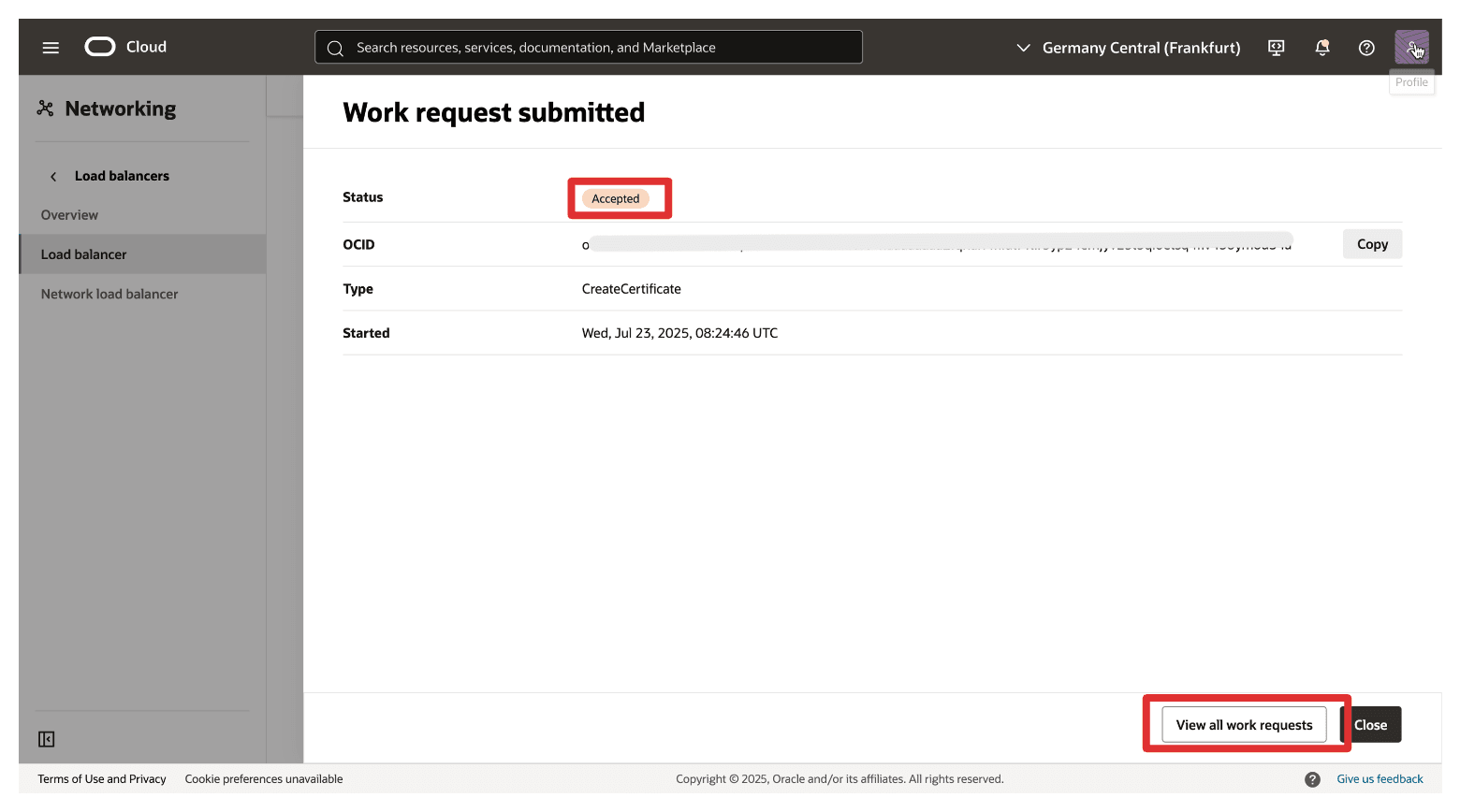

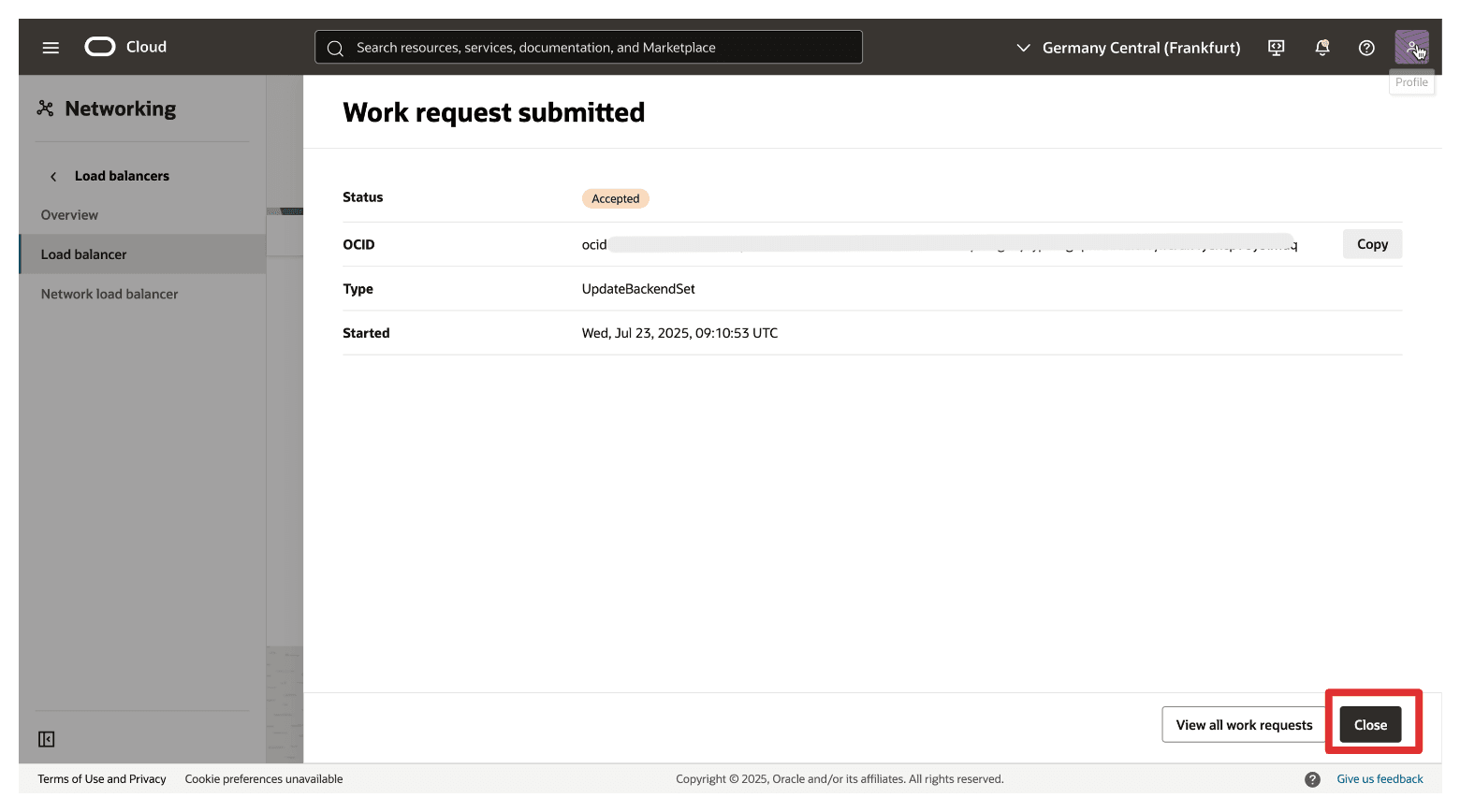

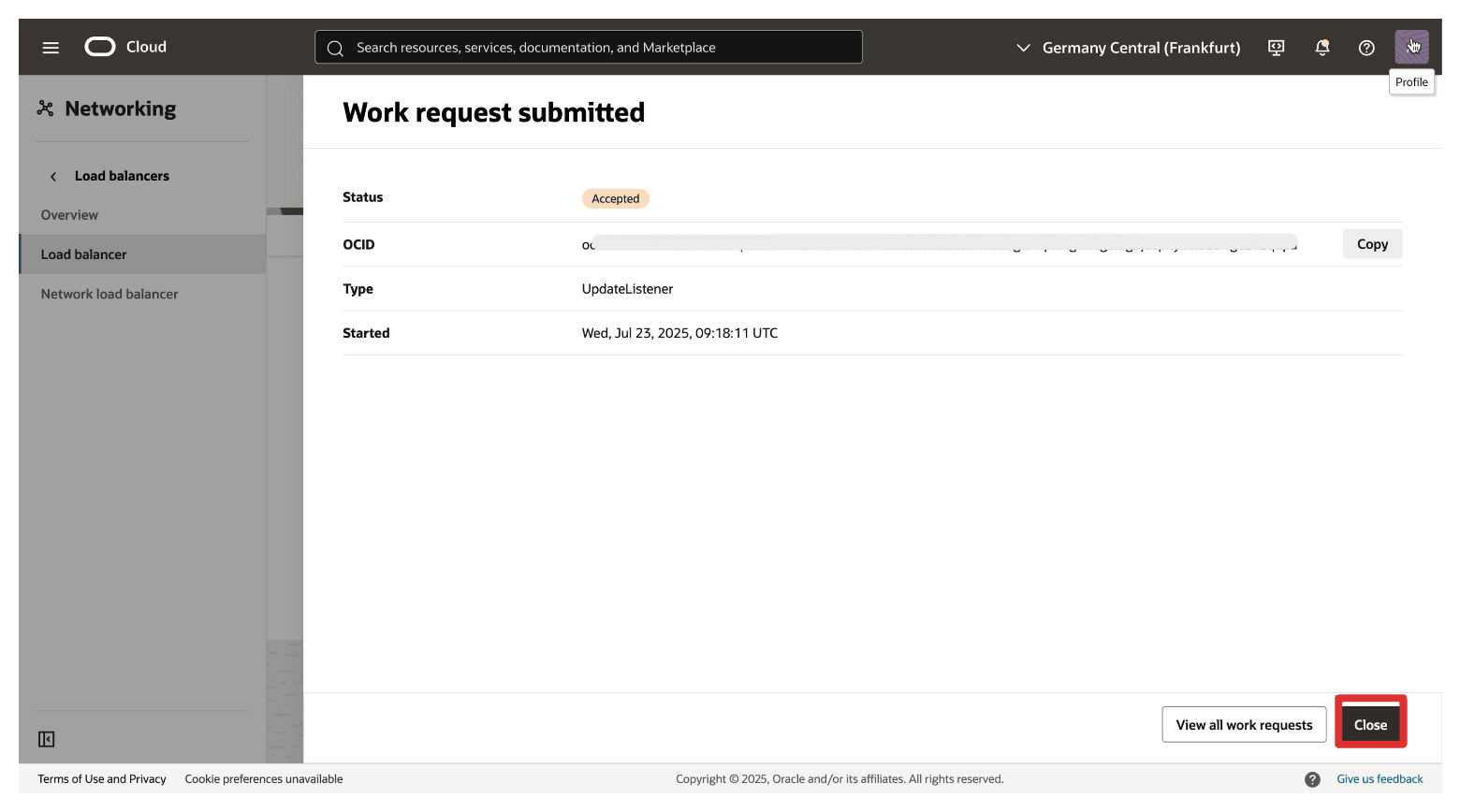

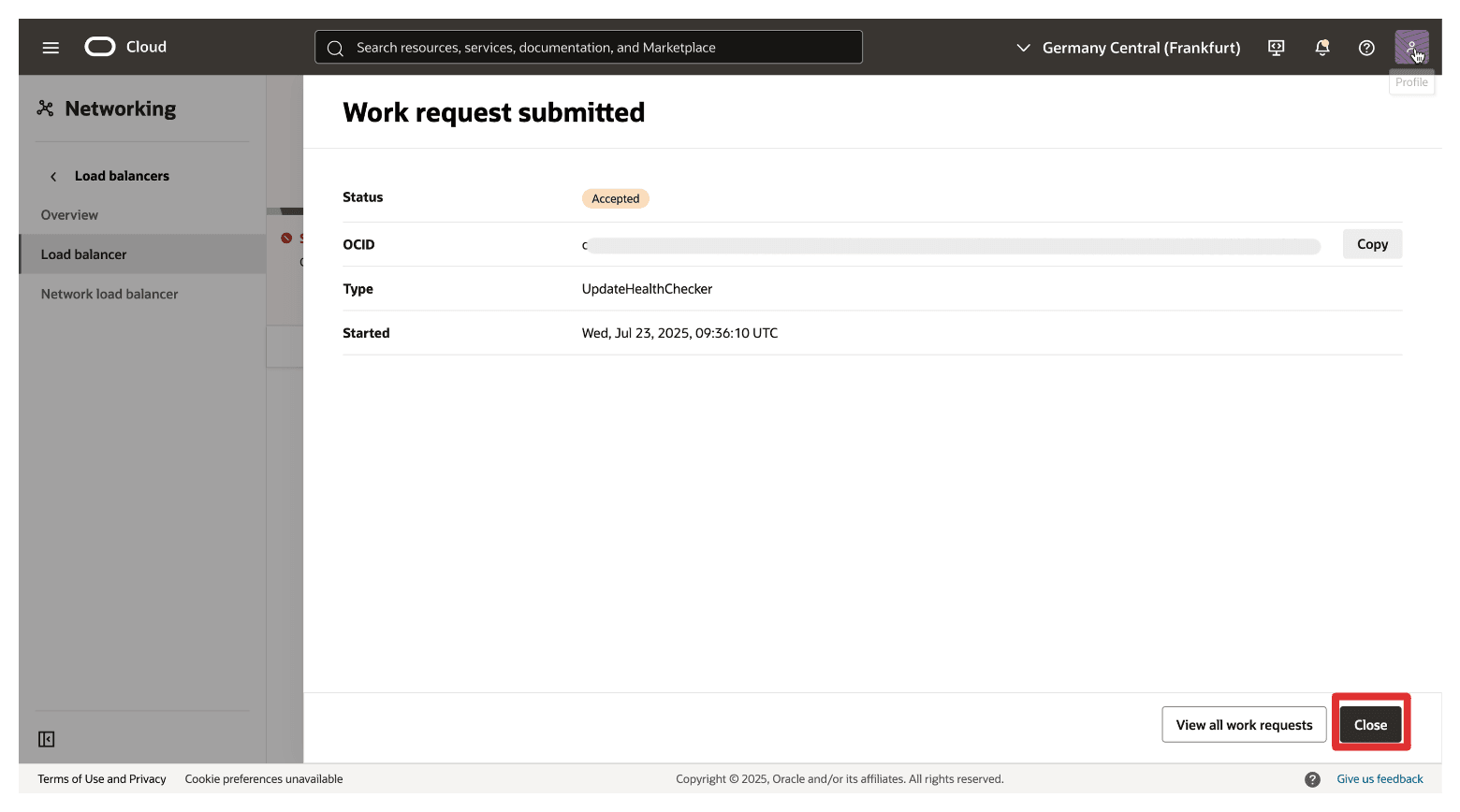

Tenga en cuenta que la solicitud de trabajo enviada se acepta y haga clic en Ver todas las solicitudes de trabajo.

-

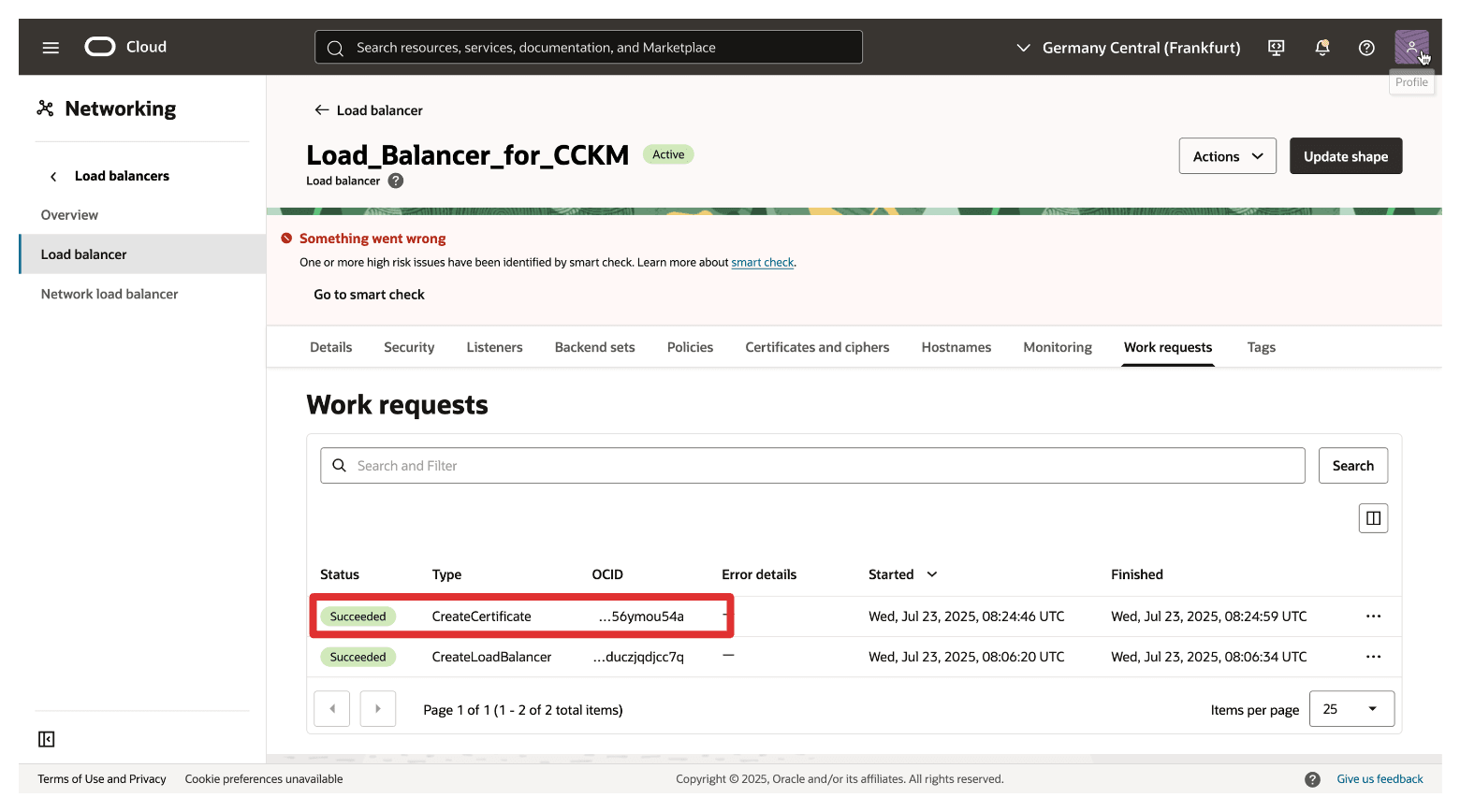

Tenga en cuenta que la solicitud se ha realizado correctamente.

-

Vaya a Certificates and ciphers y observe que se ha agregado el certificado.

-

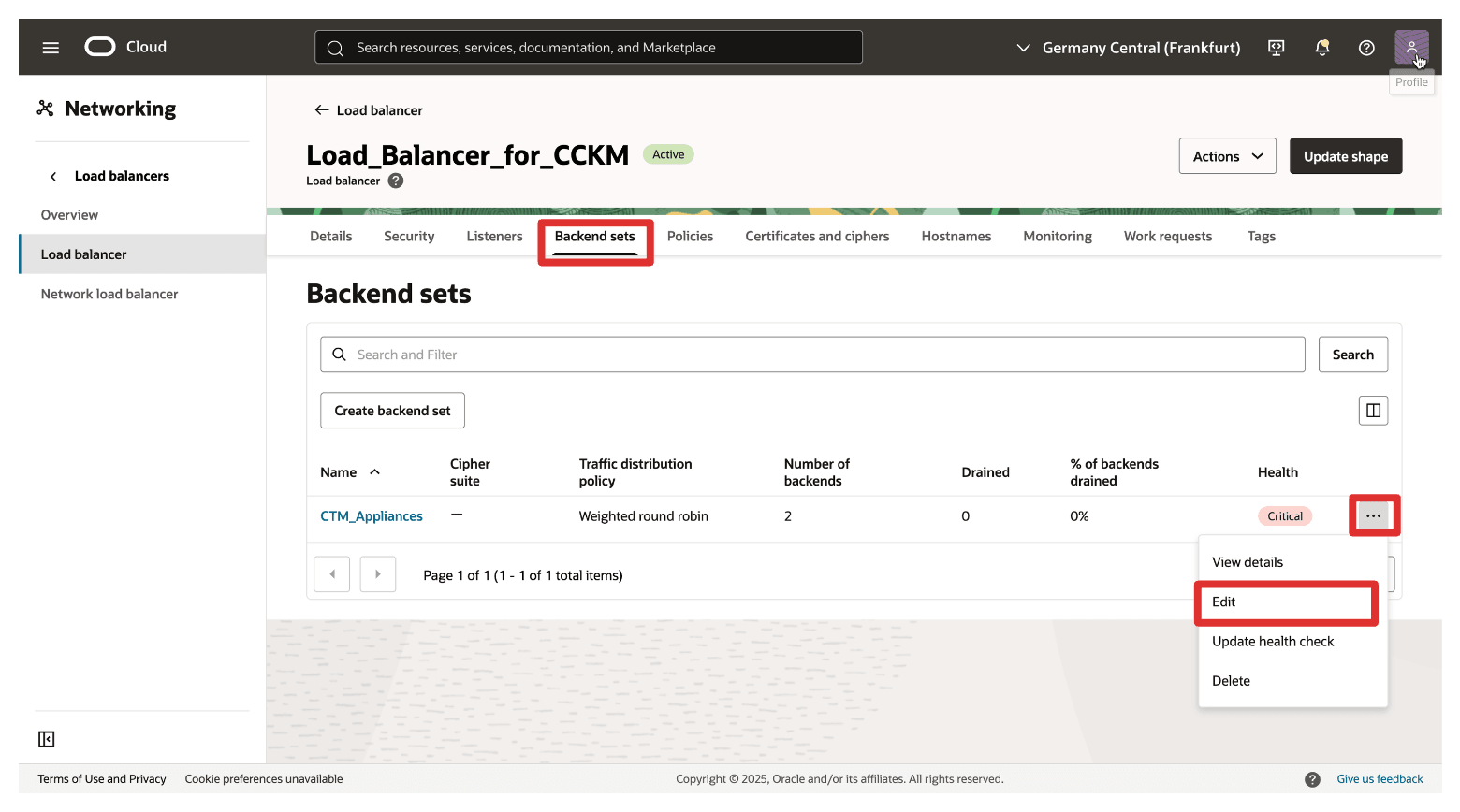

Vaya a Juegos de backends, haga clic en los tres puntos para abrir el menú del juego de backends creado y, a continuación, haga clic en Editar.

-

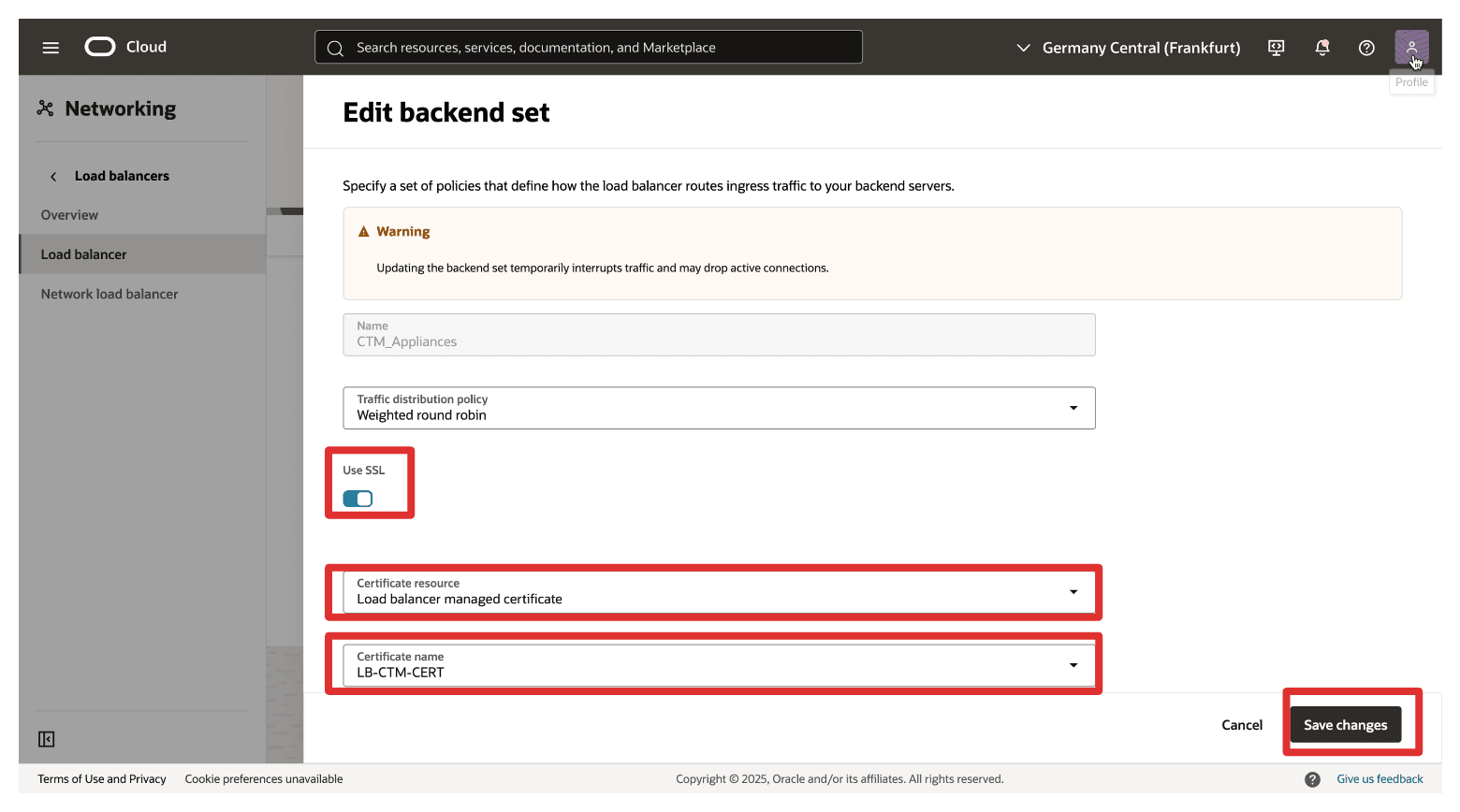

En Editar juego de backends, introduzca la siguiente información.

- Seleccione Usar SSL para activar SSL.

- Recurso de certificado: seleccione Certificado gestionado de equilibrador de carga.

- Seleccione el nombre del certificado.

- Haga clic en Save changes.

-

Haga clic en Cerrar.

-

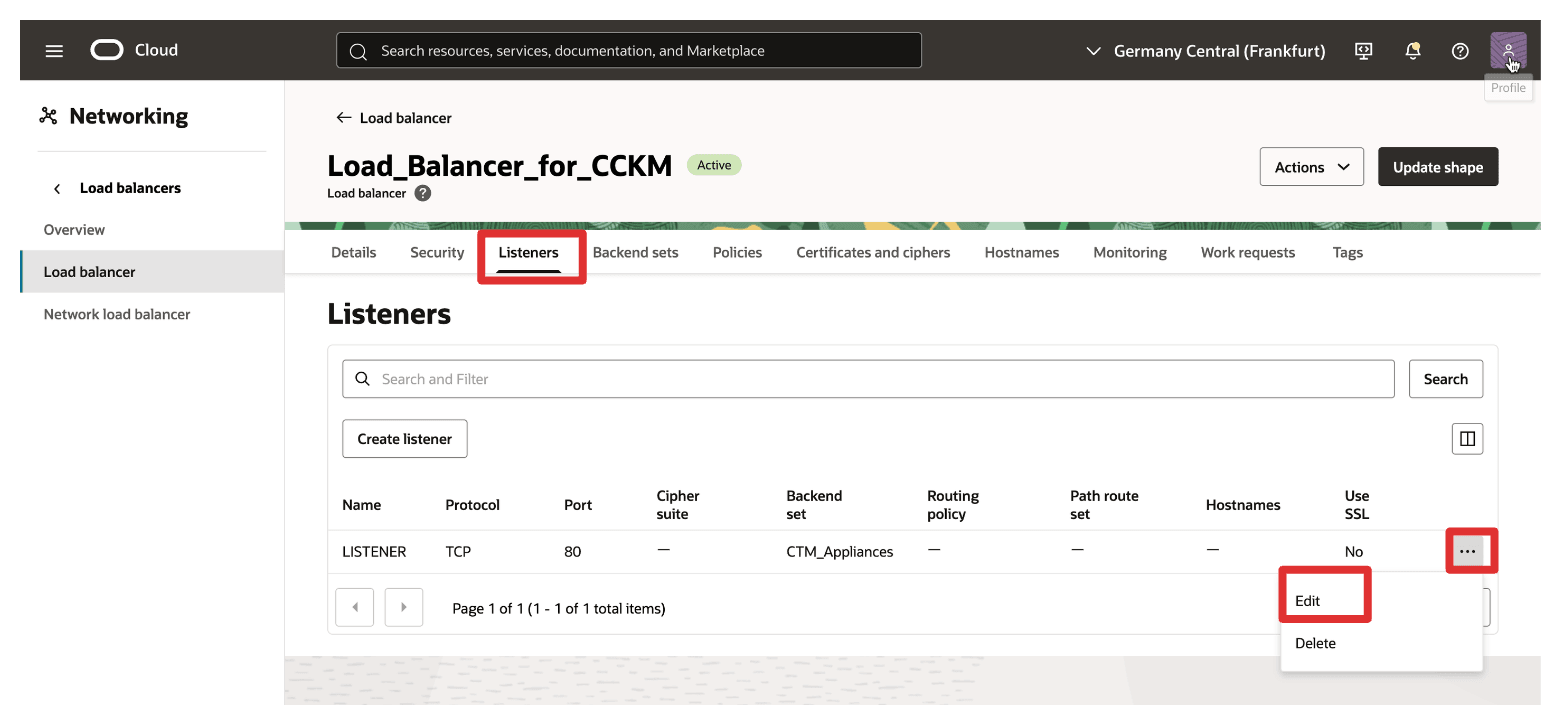

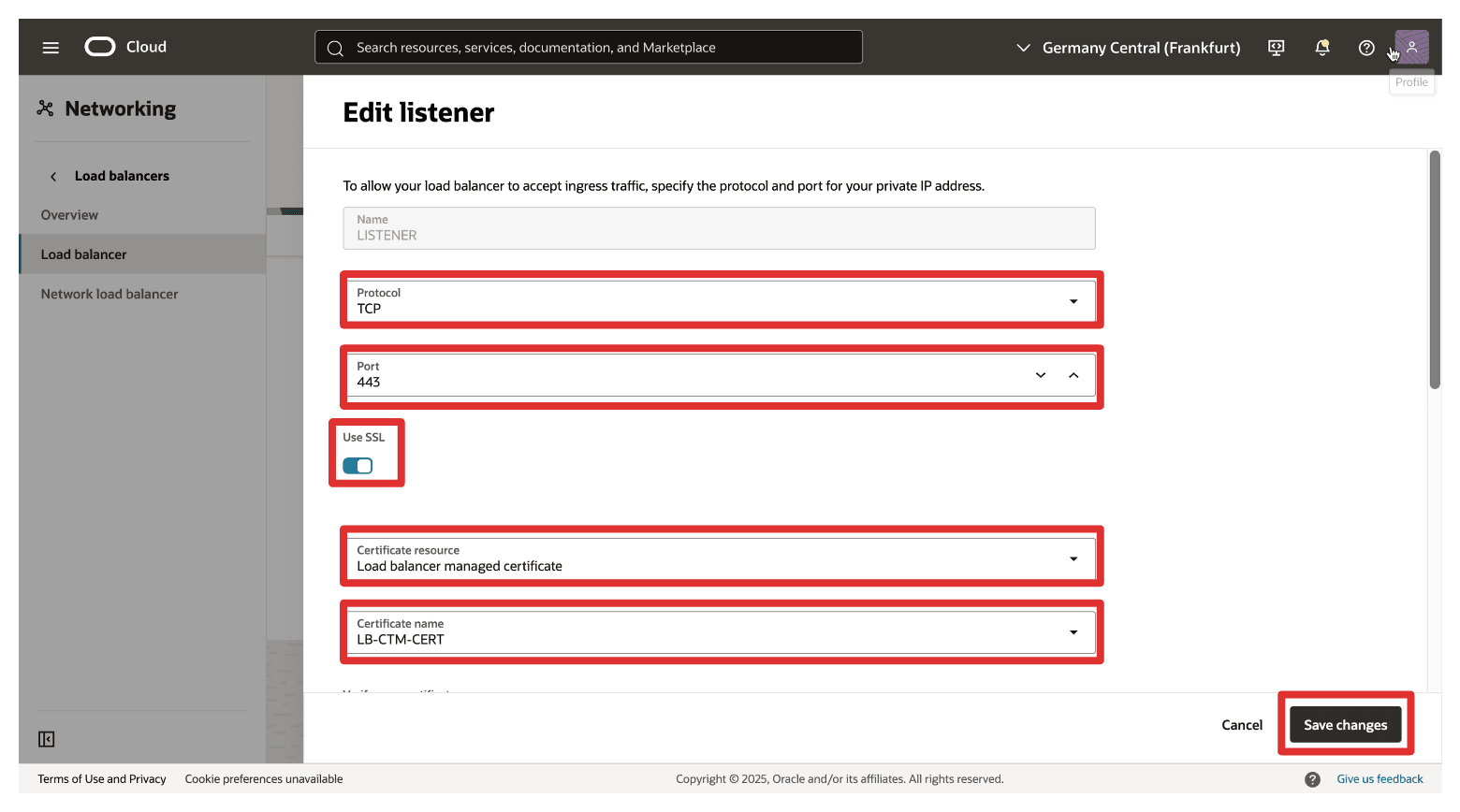

Vaya a Listeners, haga clic en los tres puntos para abrir el menú del juego de backends creado y, a continuación, haga clic en Editar.

-

En Editar listener, introduzca la siguiente información:

- Protocolo: seleccione TCP.

- Puerto: seleccione 443.

- Seleccione Usar SSL.

- Recurso de certificado: seleccione Certificado gestionado de equilibrador de carga.

- Seleccione Nombre de certificado.

- Haga clic en Save changes.

-

Haga clic en Cerrar.

-

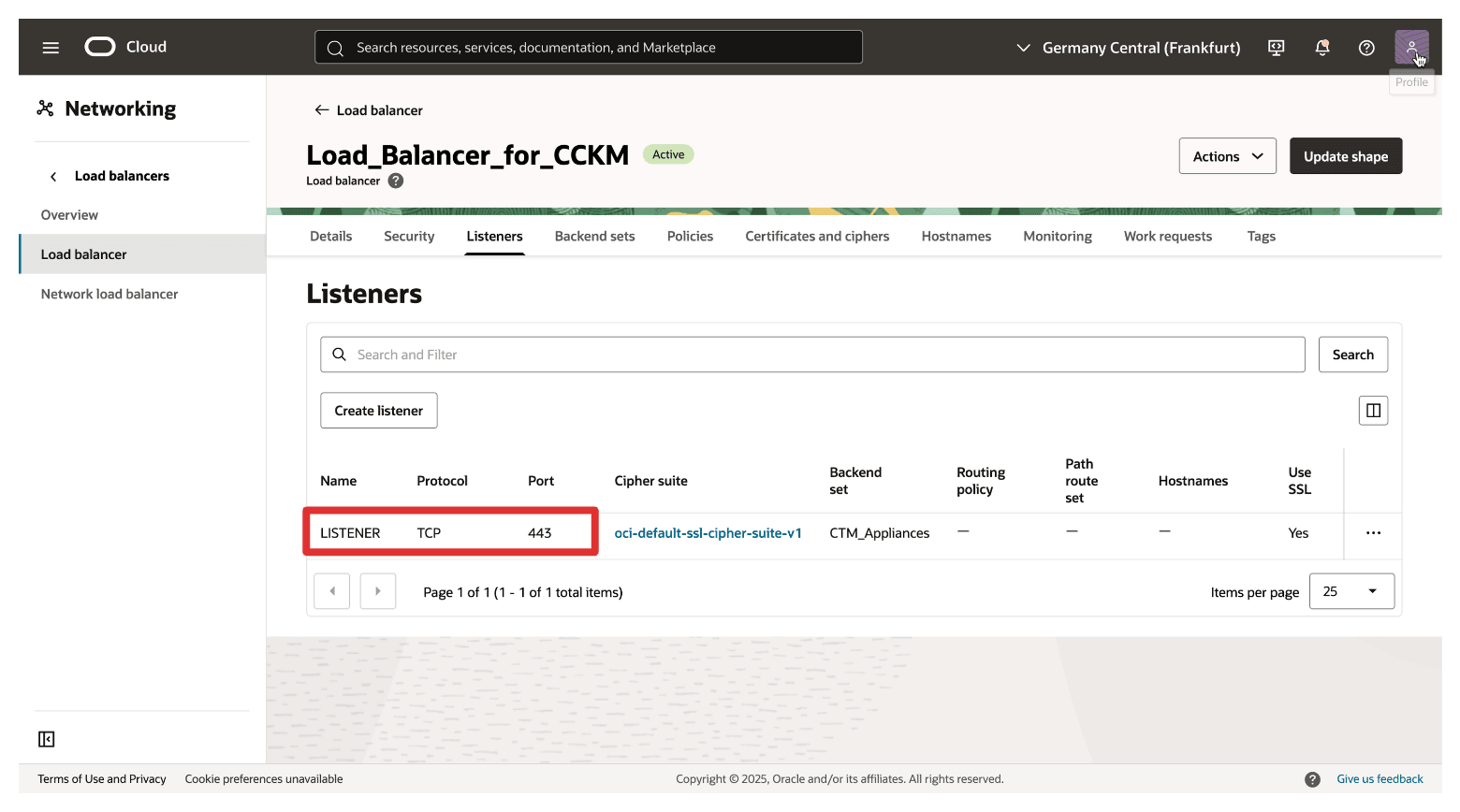

Tenga en cuenta que el listener ahora recibe en el puerto

443de TCP.

-

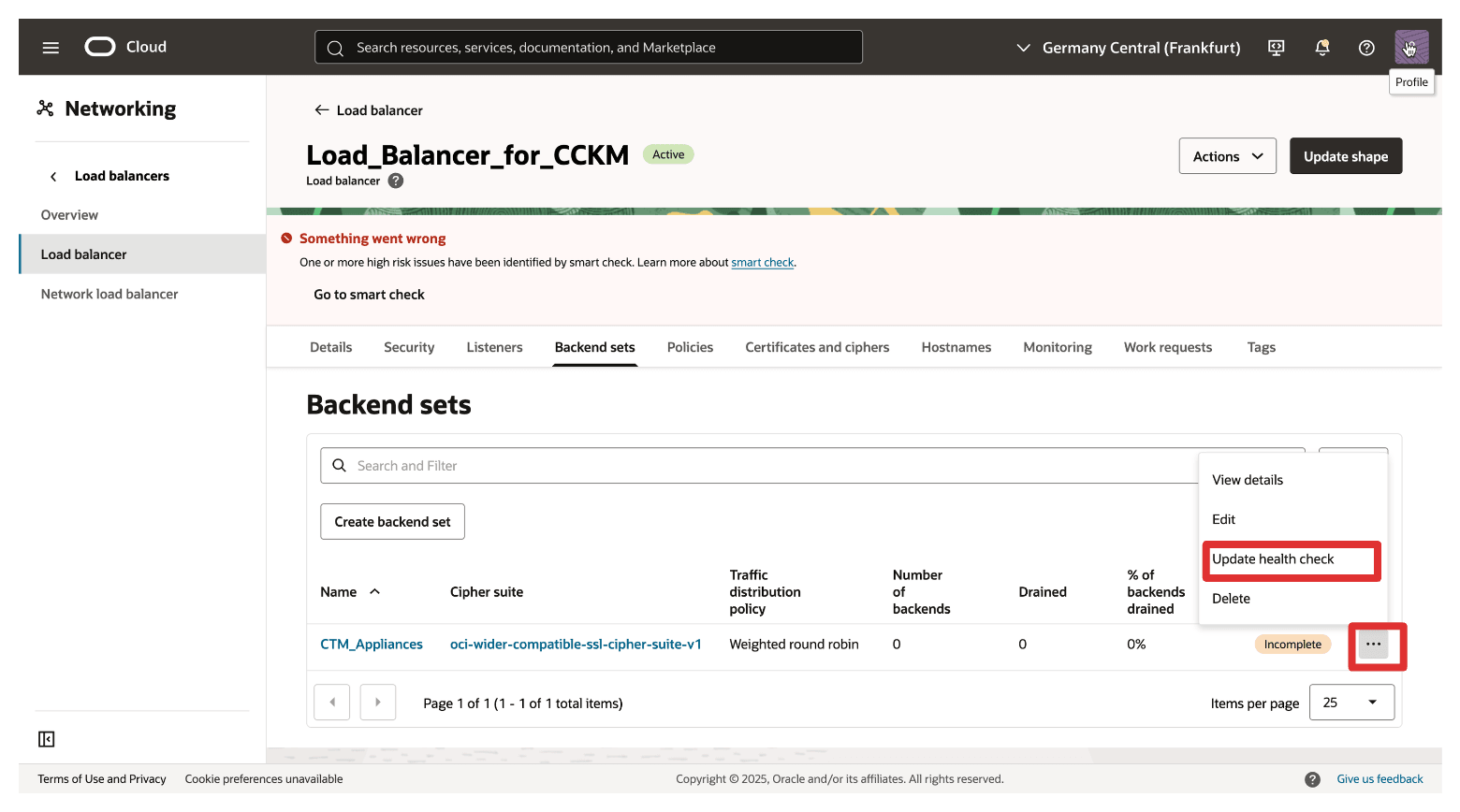

Vaya a Juegos de backends y observe que el estado aún está incompleto. Esto se debe a que no hemos agregado ningún servidor como backend al juego.

-

Haga clic en los tres puntos para abrir el menú del juego de backends creado y, a continuación, haga clic en Actualizar comprobación del sistema.

-

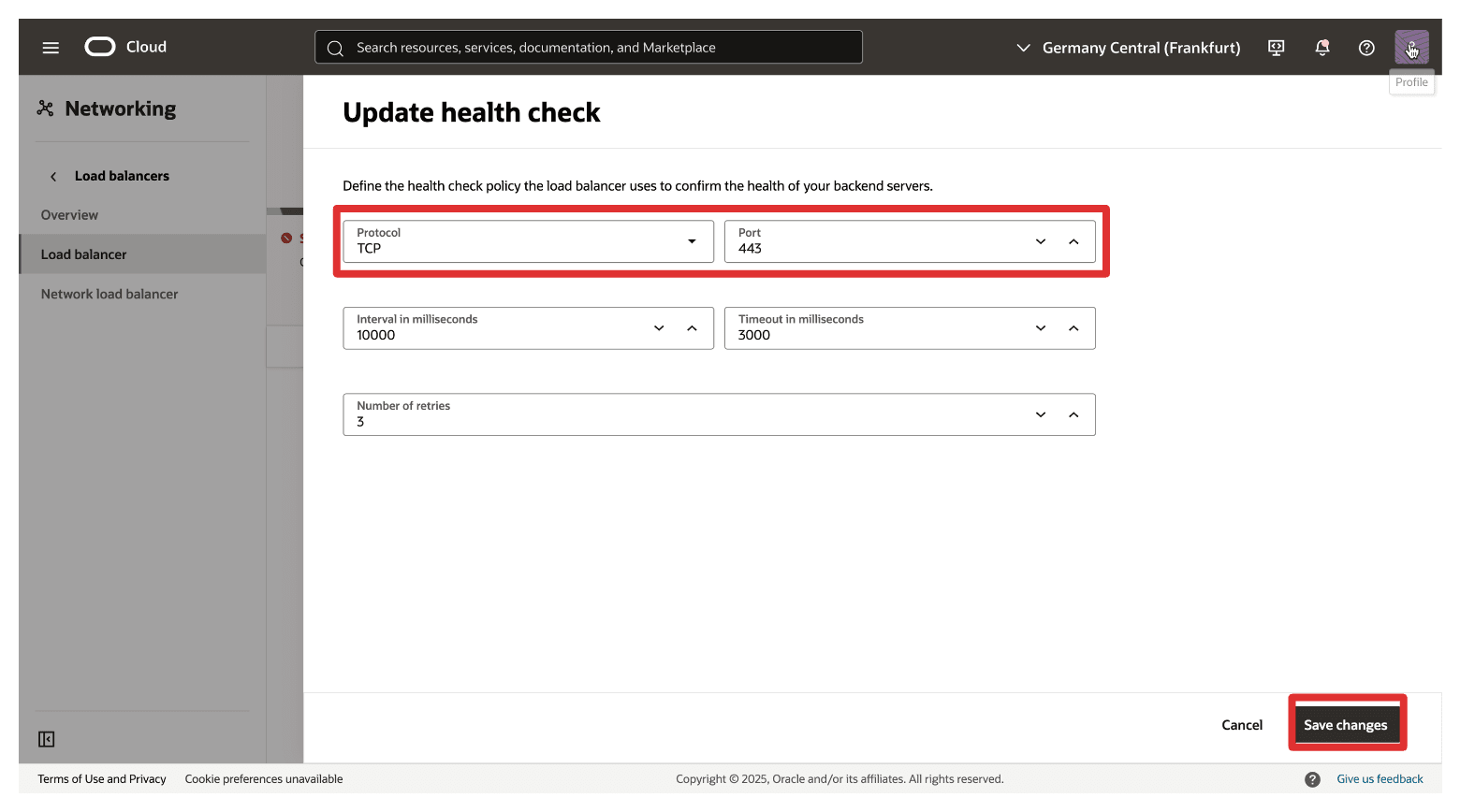

En Actualizar comprobación del sistema, introduzca la siguiente información.

- Protocolo: seleccione TCP.

- Puerto: seleccione 443.

- Haga clic en Save changes.

-

Haga clic en Cerrar.

-

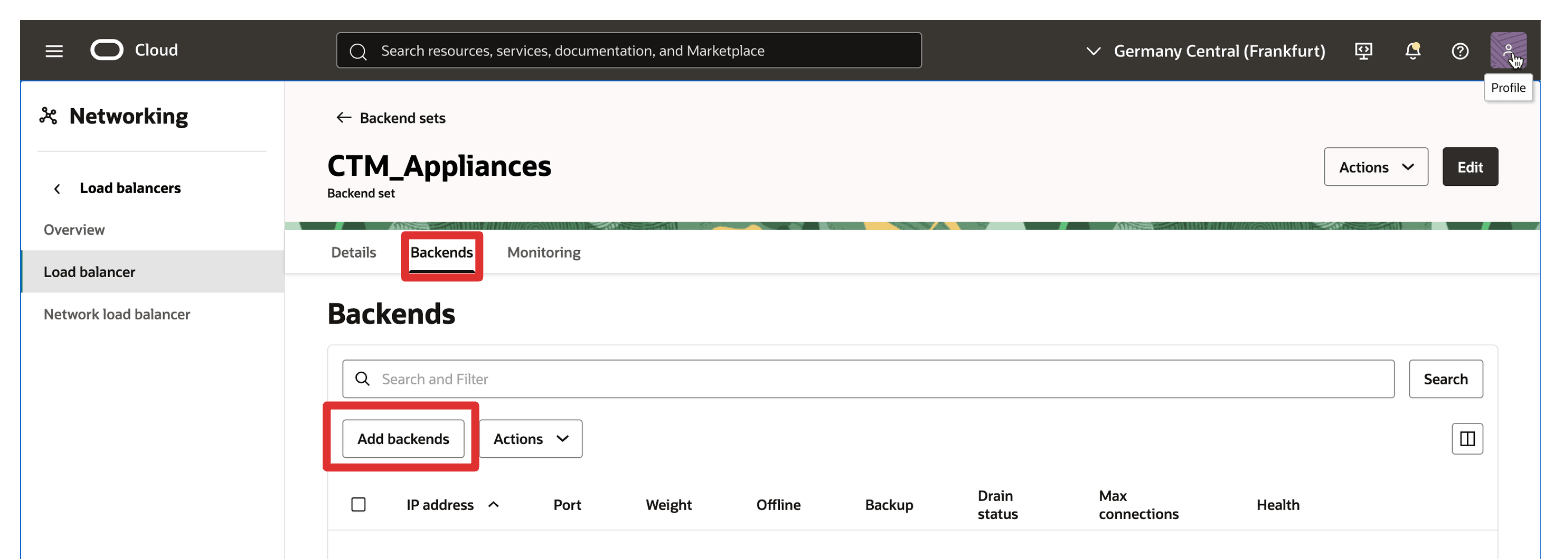

Haga clic en el juego de backends que ha creado anteriormente.

-

Haga clic en Backends y, a continuación, en Agregar backends.

-

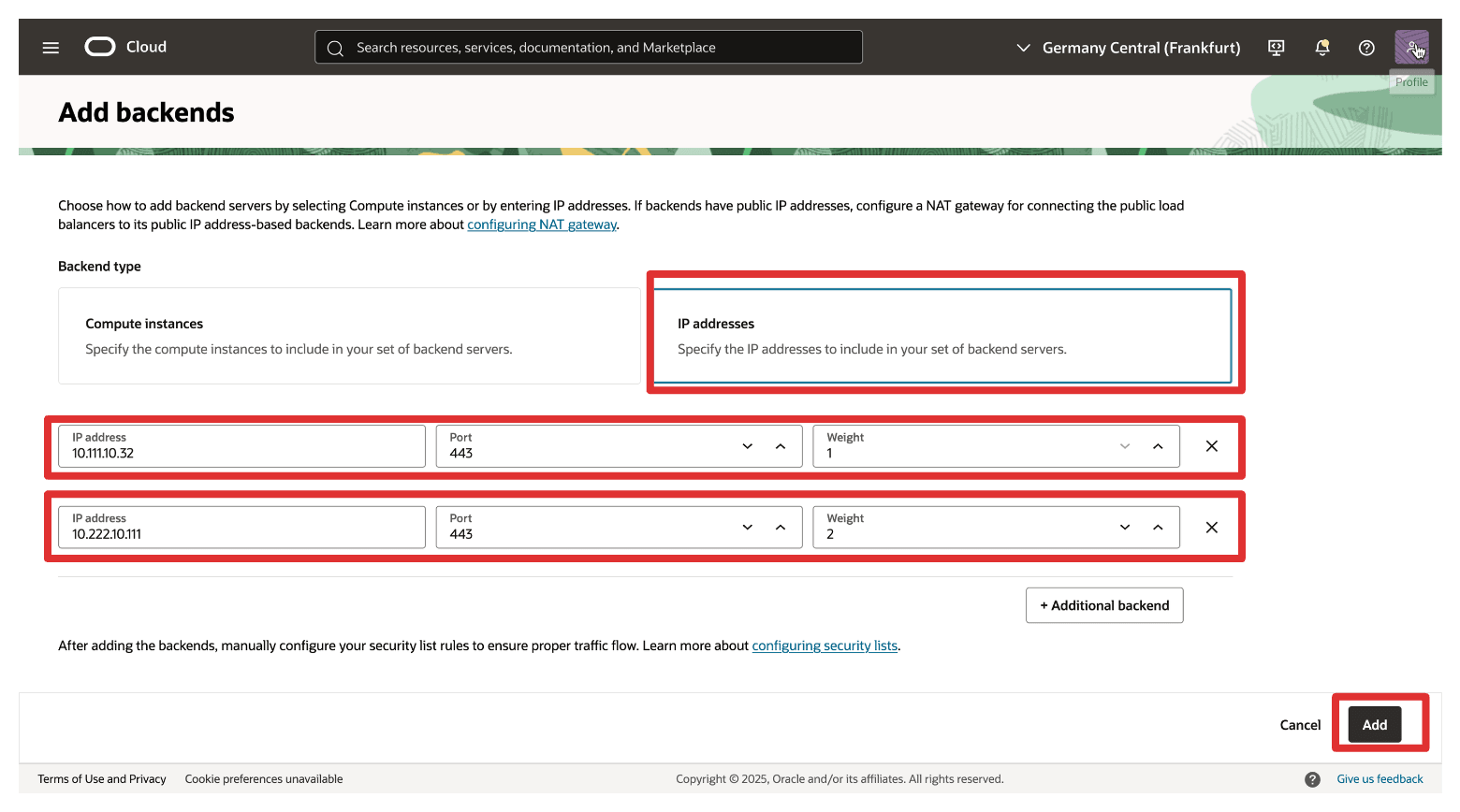

En Agregar backend, introduzca la siguiente información.

- Tipo de backend: seleccione direcciones IP.

- Agregue los siguientes backends (direcciones IP de los CTM):

- CANTIDAD 1 (AMS)

- Dirección IP: introduzca

10.111.10.32. - Puerto: seleccione 443.

- Peso: seleccione 1.

- Dirección IP: introduzca

- CANT. 2 (ASH)

- Dirección IP: introduzca

10.222.10.111. - Puerto: seleccione 443.

- Peso: seleccione 2.

- Dirección IP: introduzca

- CANTIDAD 1 (AMS)

- Haga clic en Agregar.

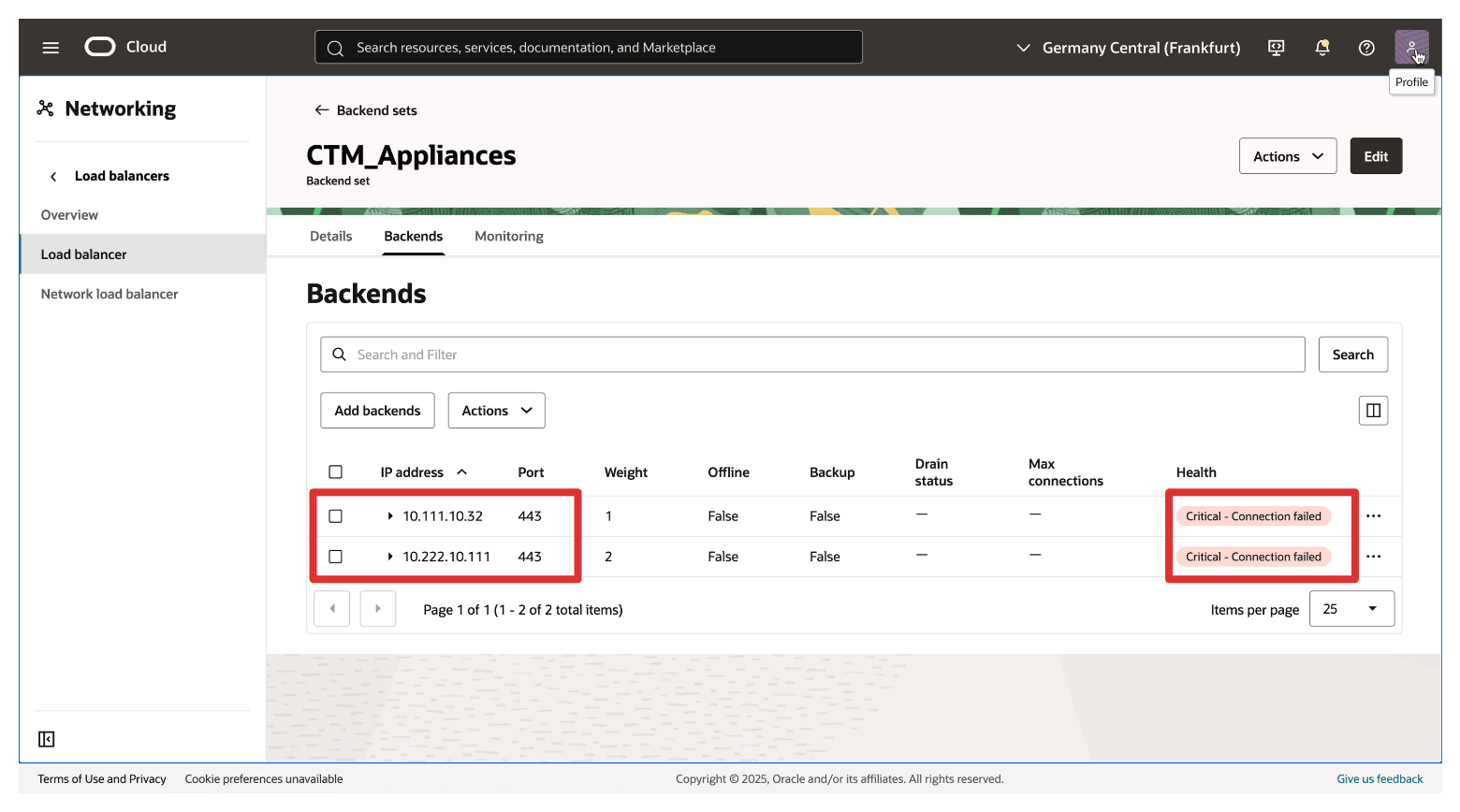

-

Tenga en cuenta que el estado aparecerá como Critical (Crítico). La realización de la comprobación del sistema en los servidores Thales CipherTrust Manager puede tardar un minuto.

-

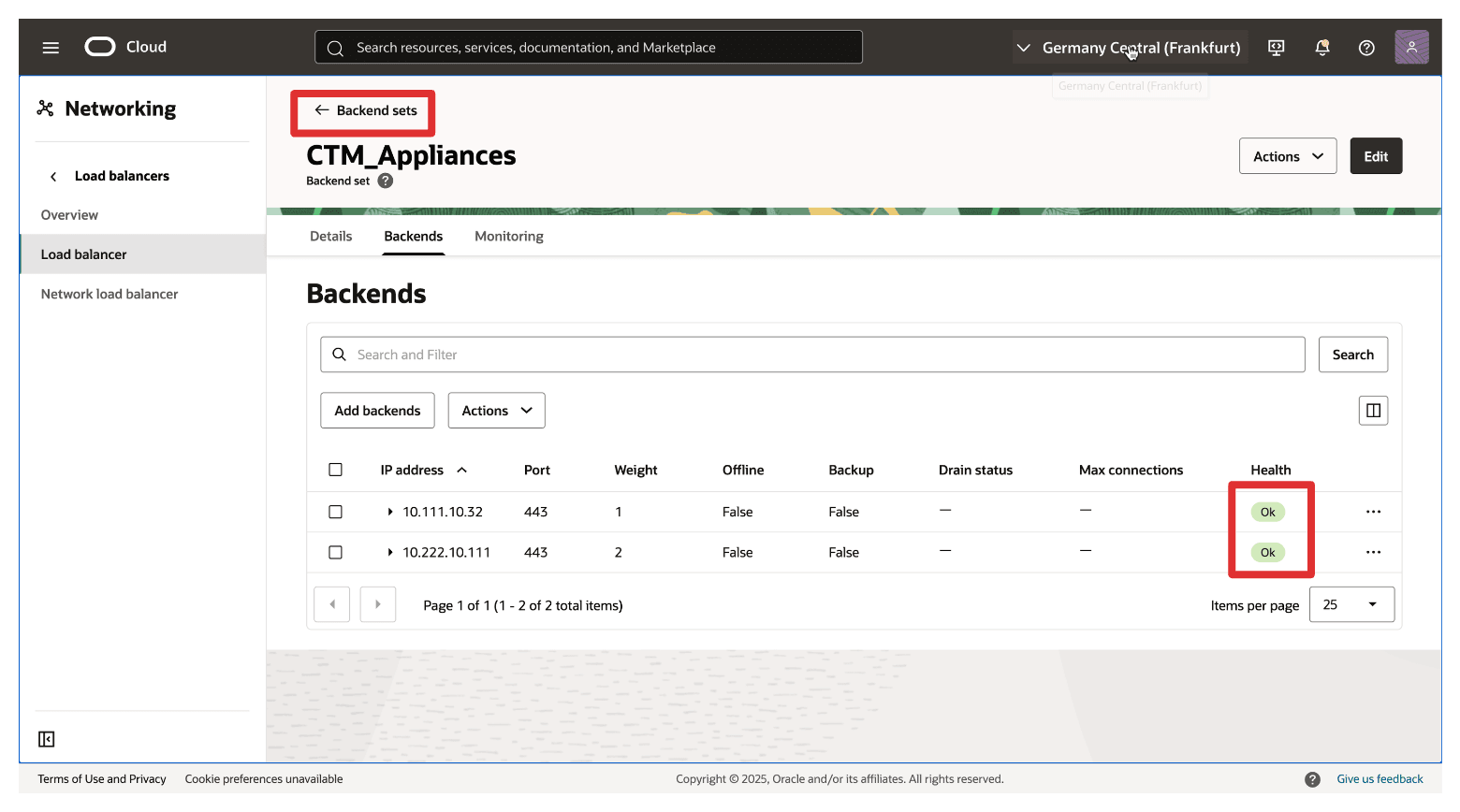

Tenga en cuenta que el estado ahora cambia a OK (Aceptar). Ahora, vuelva a la visión general del juego de backends.

-

Tenga en cuenta que el estado general del juego de backends también es Aceptar. Ahora, vuelva a la visión general de OCI Load Balancer.

-

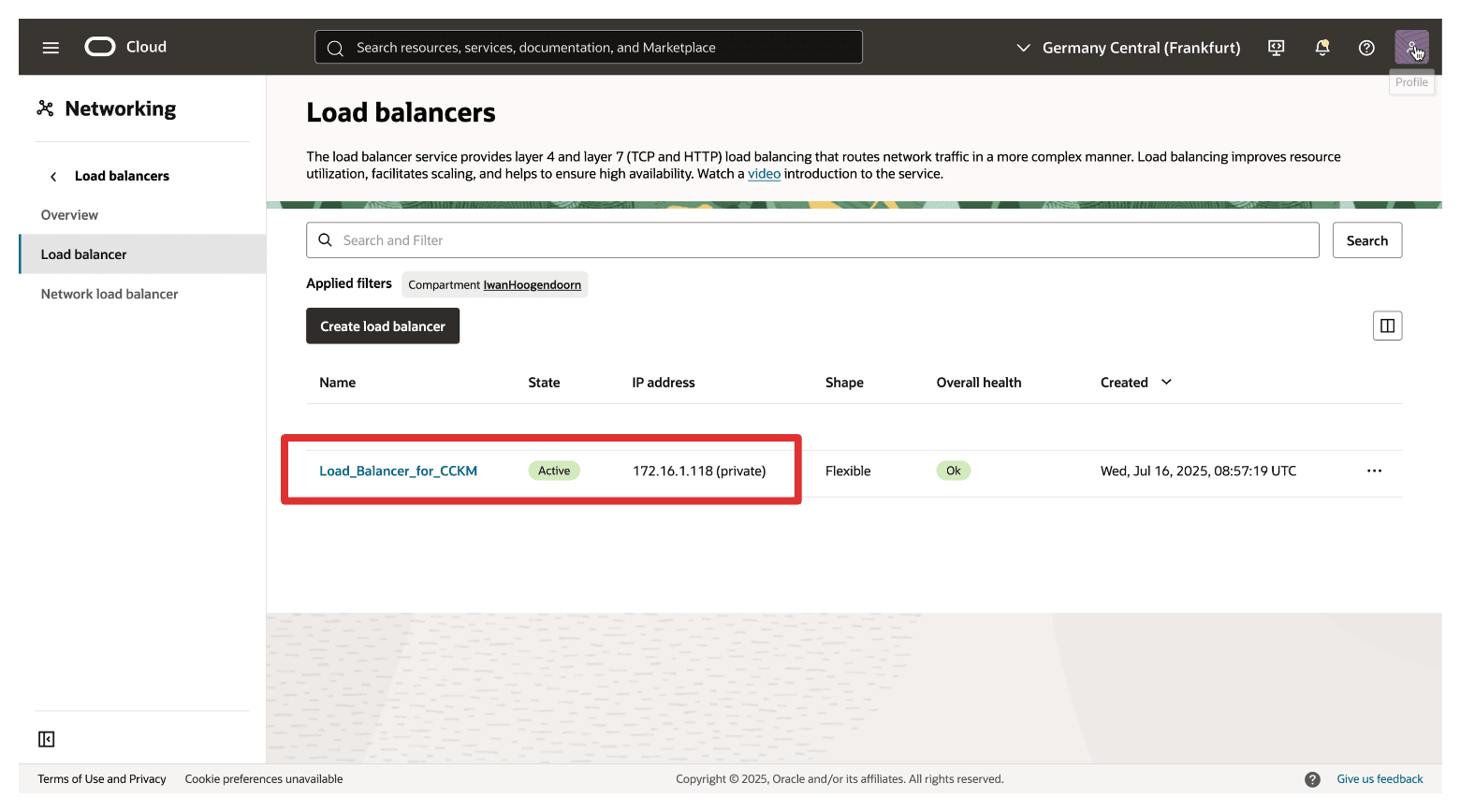

Tenga en cuenta que el equilibrador de carga de OCI está activo, que el estado general es Aceptar y que el equilibrador de carga tiene una dirección IP.

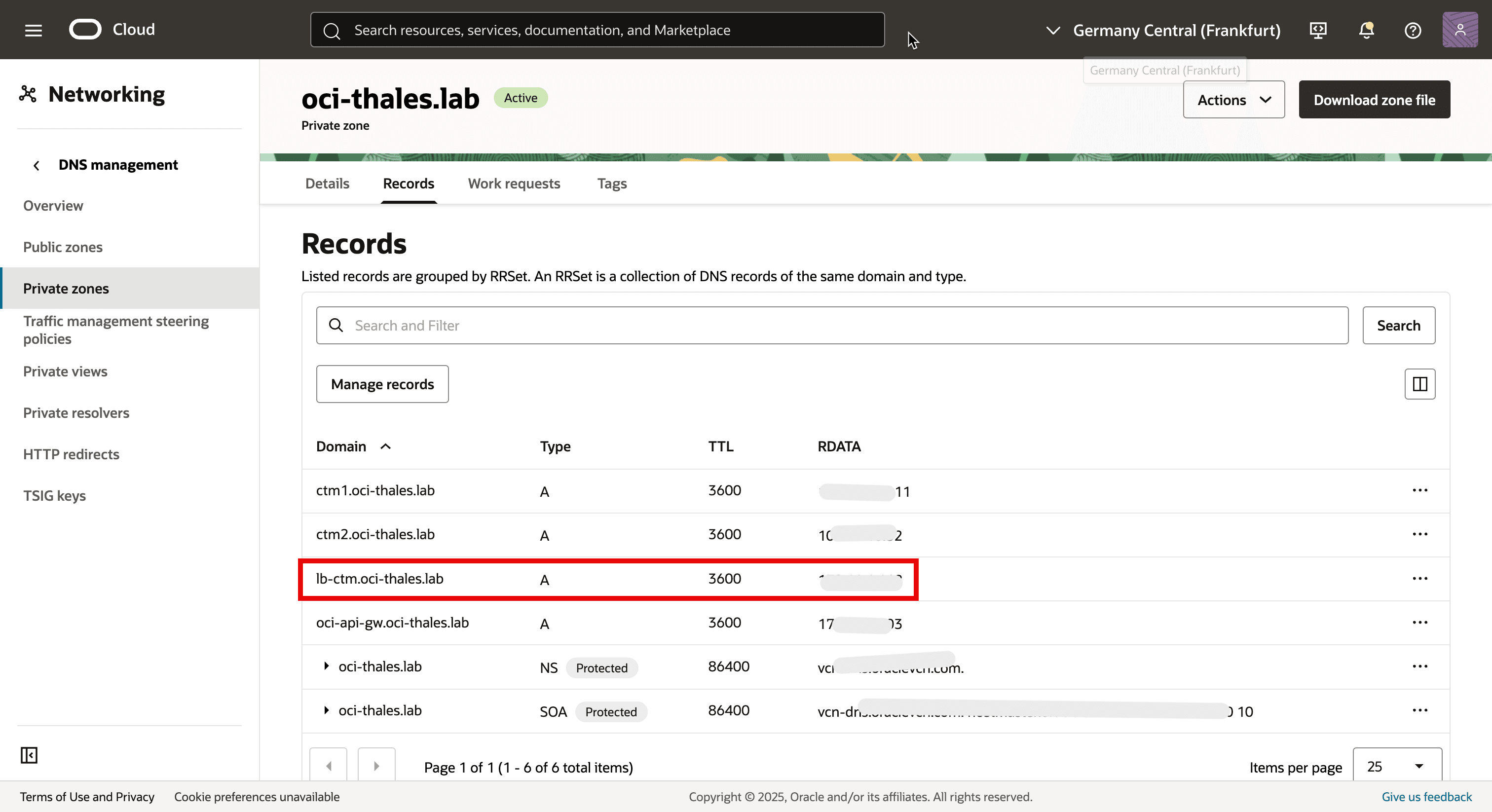

Asegúrese de crear un registro DNS para el equilibrador de carga. Hemos creado un registro A en el listener de DNS privado dentro de la VCN de OCI.

Tarea 3: Integración del equilibrador de carga de OCI en un despliegue de HYOK basado en OCI API Gateway

En esta tarea, integraremos el equilibrador de carga de OCI en su despliegue de HYOK basado en OCI API Gateway, lo que garantizará una arquitectura perfecta y de alta disponibilidad.

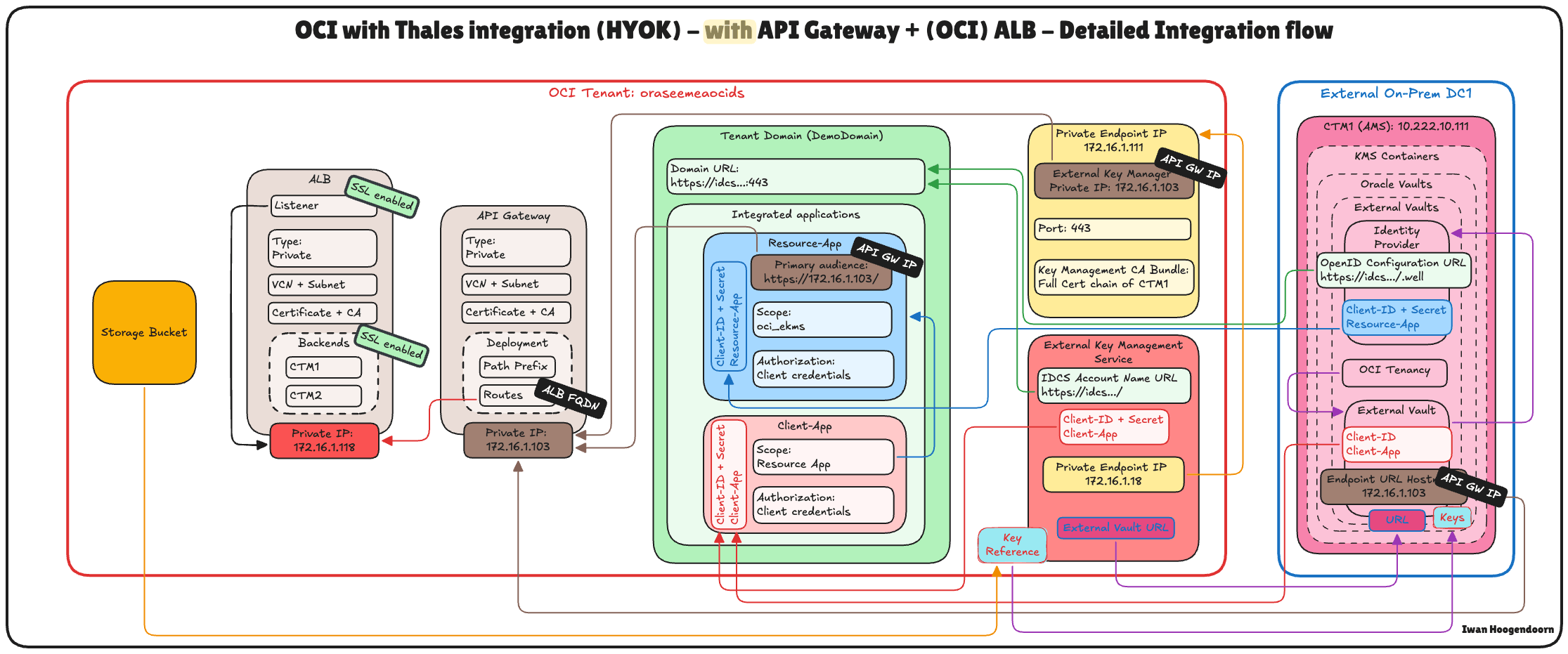

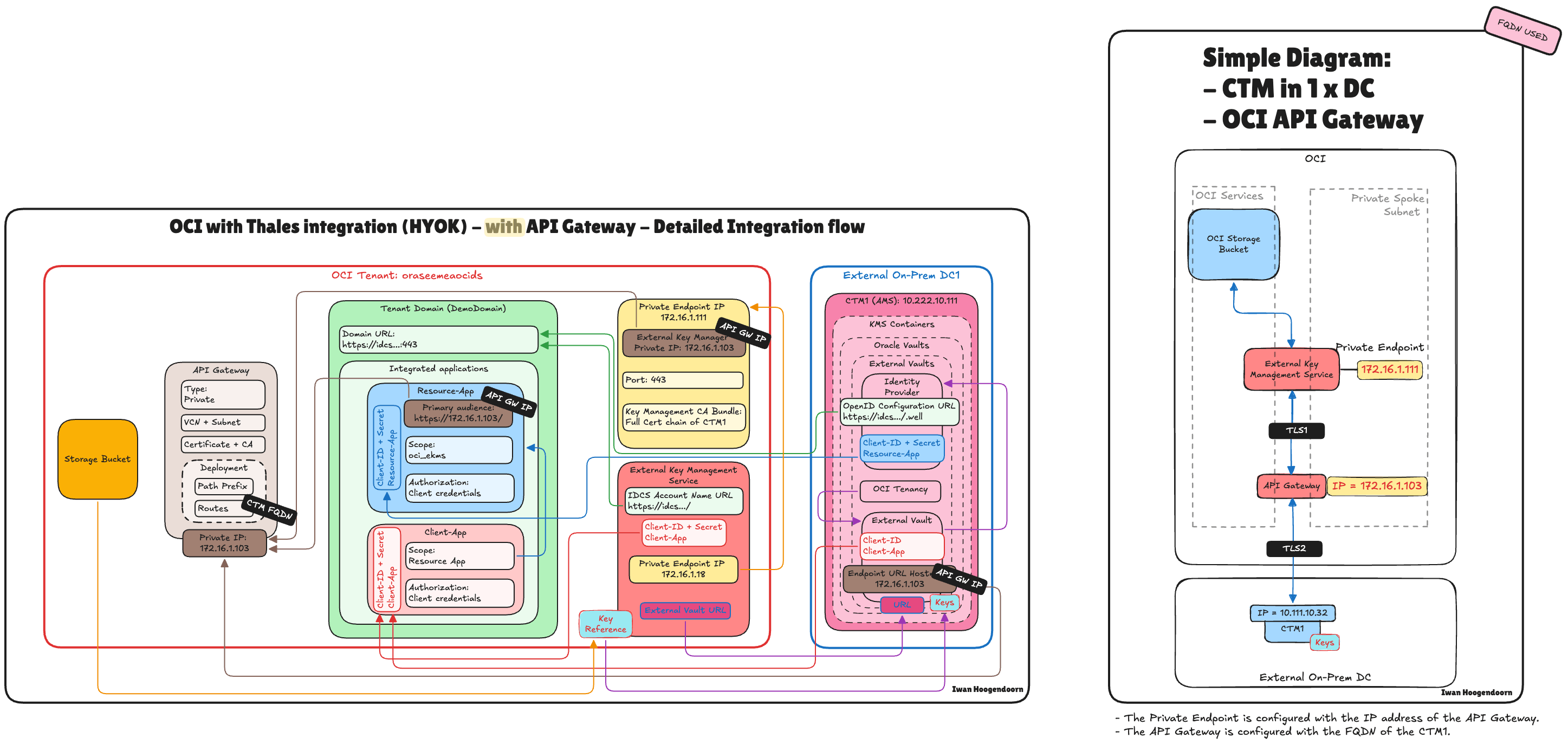

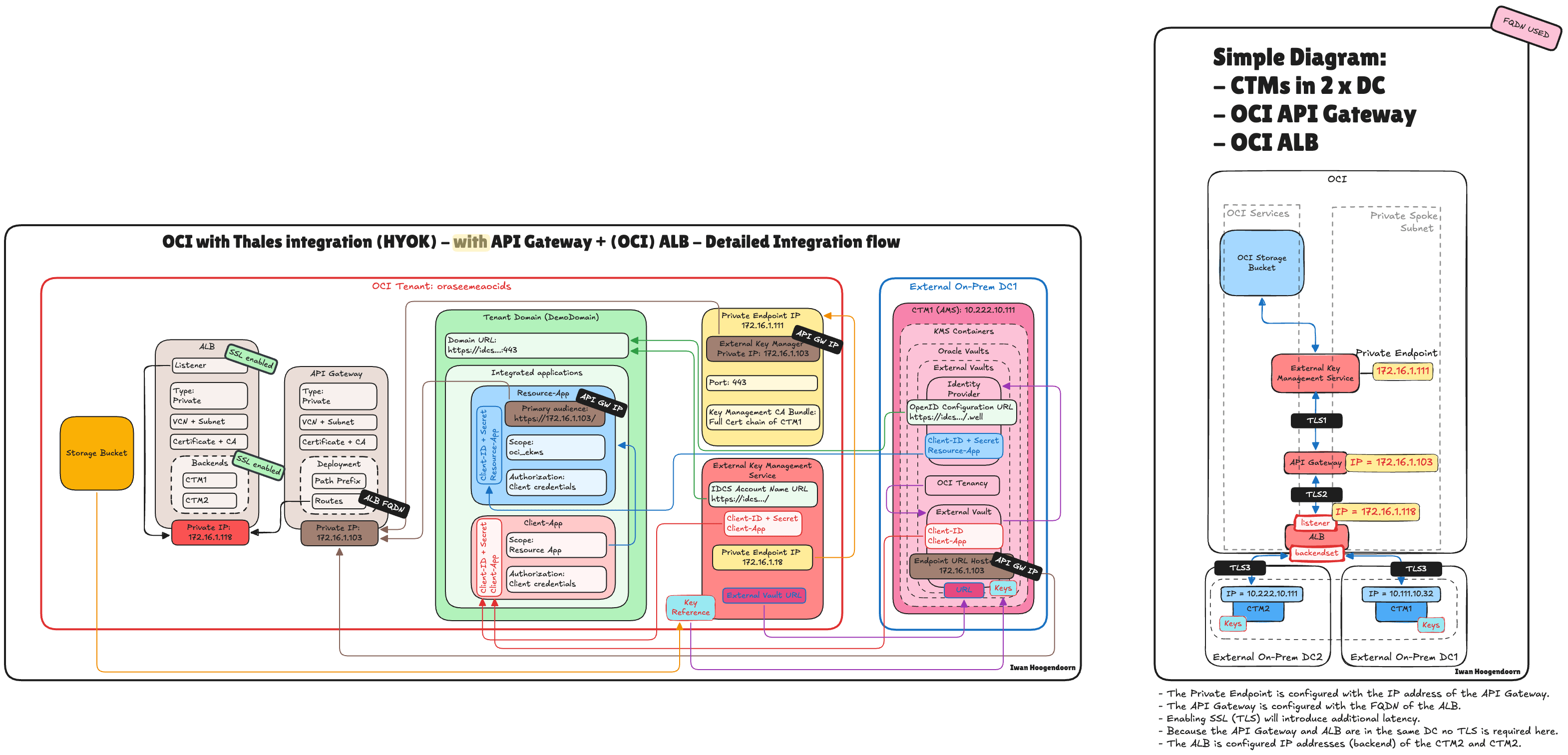

En esta arquitectura, combinamos las fortalezas de OCI API Gateway y OCI Load Balancer para mejorar la fiabilidad y la seguridad de la integración de OCI HYOK con Thales CipherTrust Manager.

El gateway de API de OCI sigue sirviendo como punto de entrada seguro orientado al público, aplicando políticas de autenticación, autorización y enrutamiento. Detrás de él, OCI Load Balancer distribuye solicitudes entre varios nodos de CipherTrust Manager, lo que garantiza una alta disponibilidad y tolerancia a fallos en la capa de red.

Este diseño en capas mantiene un modelo de acceso seguro a través de OCI API Gateway. Aborda la falta de soporte de direcciones VIP nativas en Thales CipherTrust Manager al introducir un backend resistente a través del equilibrador de carga de OCI.

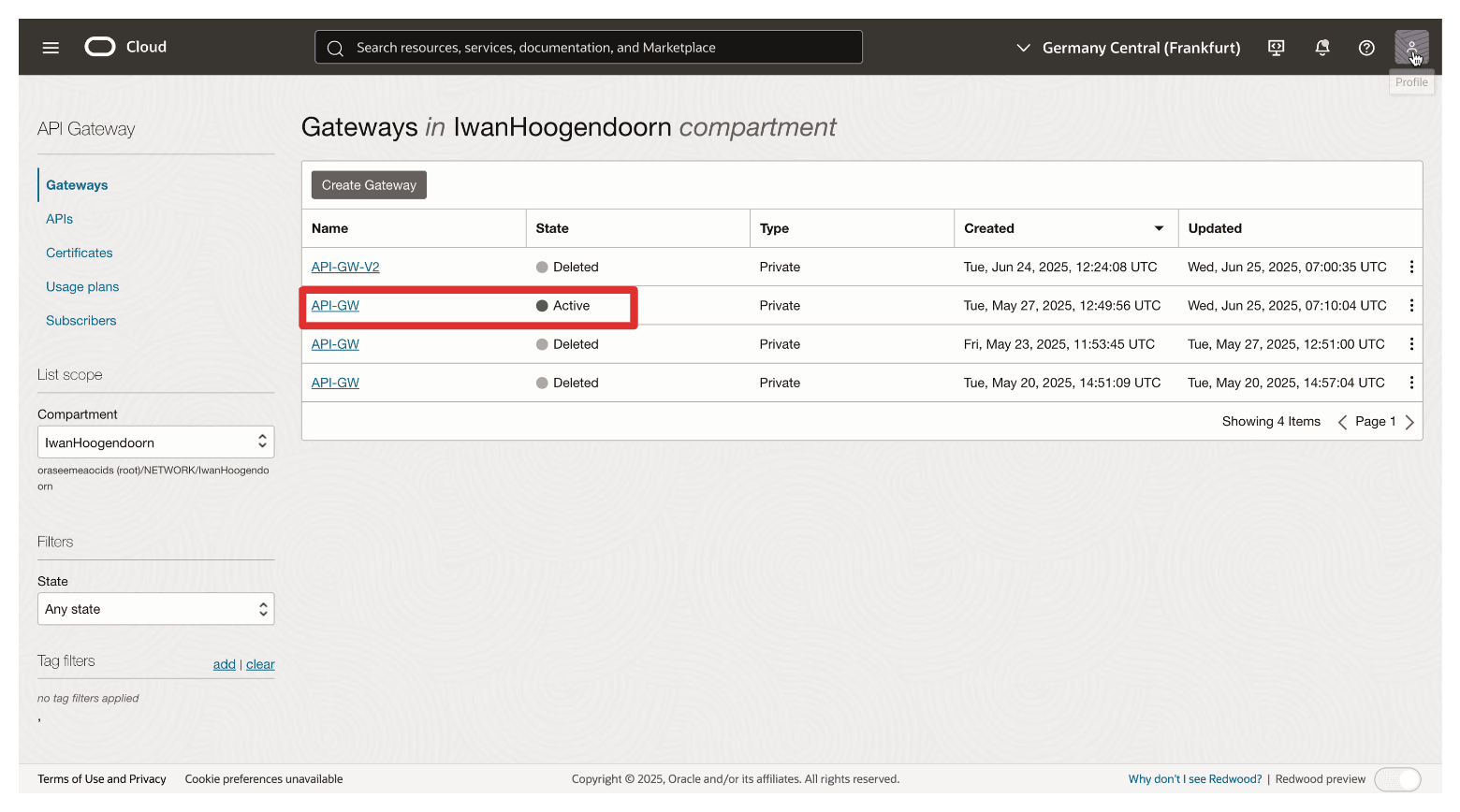

-

Navegue hasta OCI API Gateway creado en el siguiente tutorial: Configuración de OCI Hold Your Own Key mediante Thales CipherTrust Manager con OCI API Gateway.

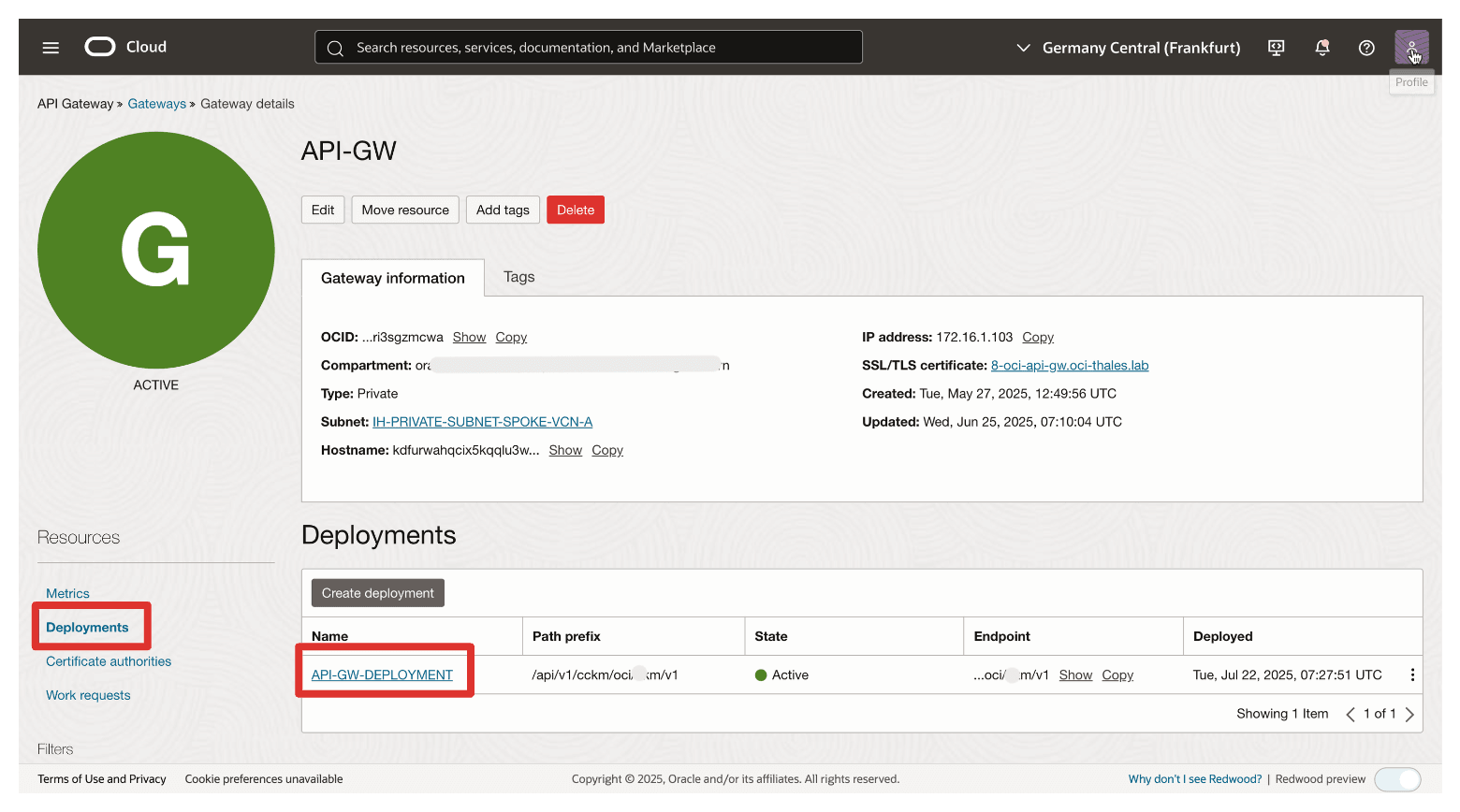

-

Vaya a Despliegues y haga clic en Despliegue.

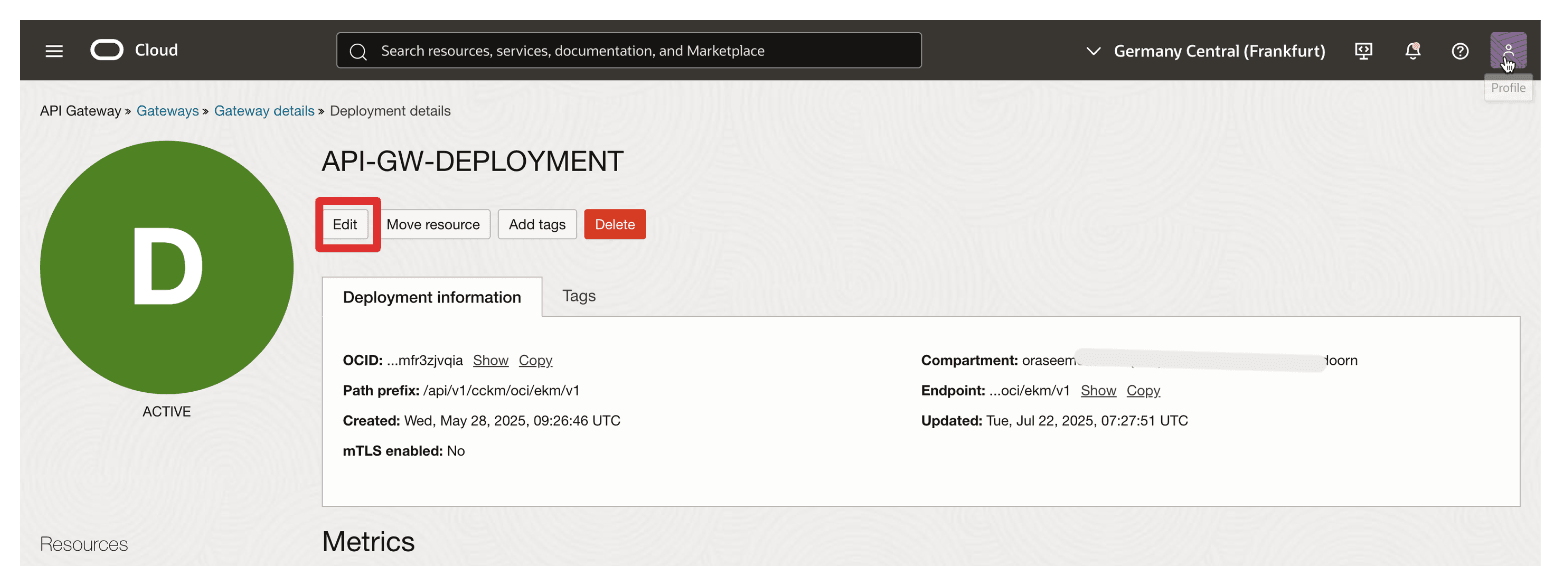

-

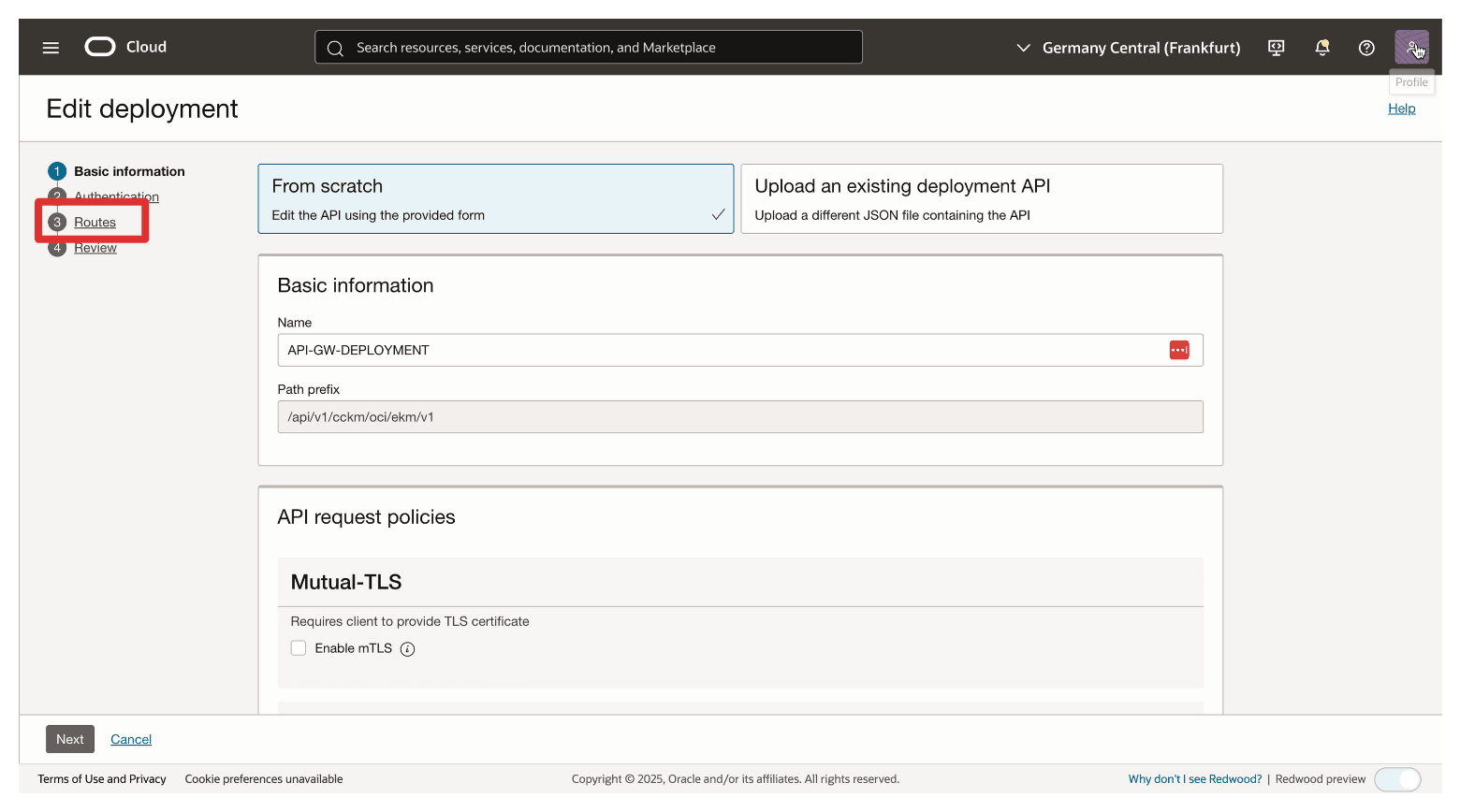

Haga clic en Editar.

-

Haga clic en Rutas.

-

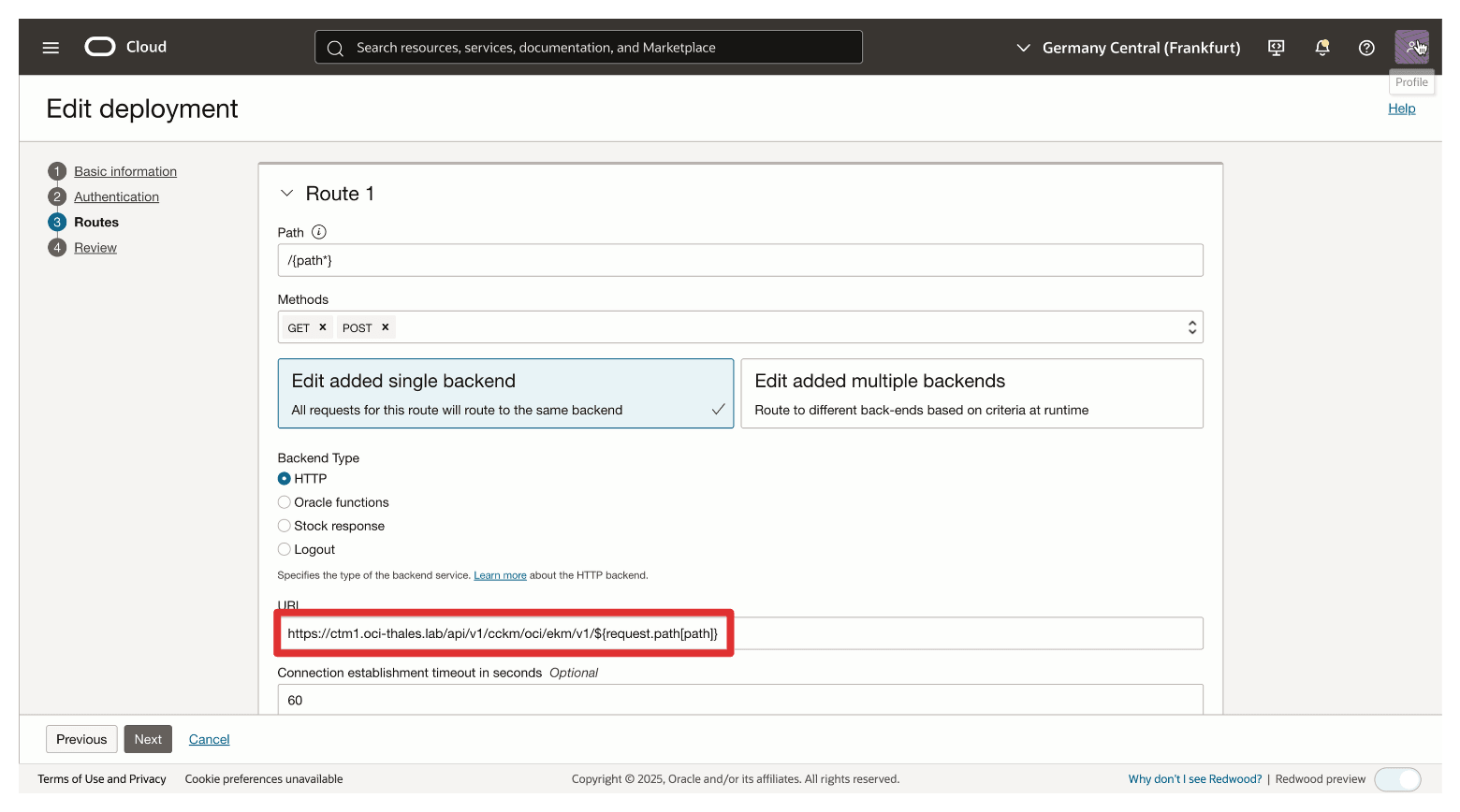

Tenga en cuenta que la URL apunta al FQDN

ctm1.oci-thales.lab, que es el CTM de AMS.

-

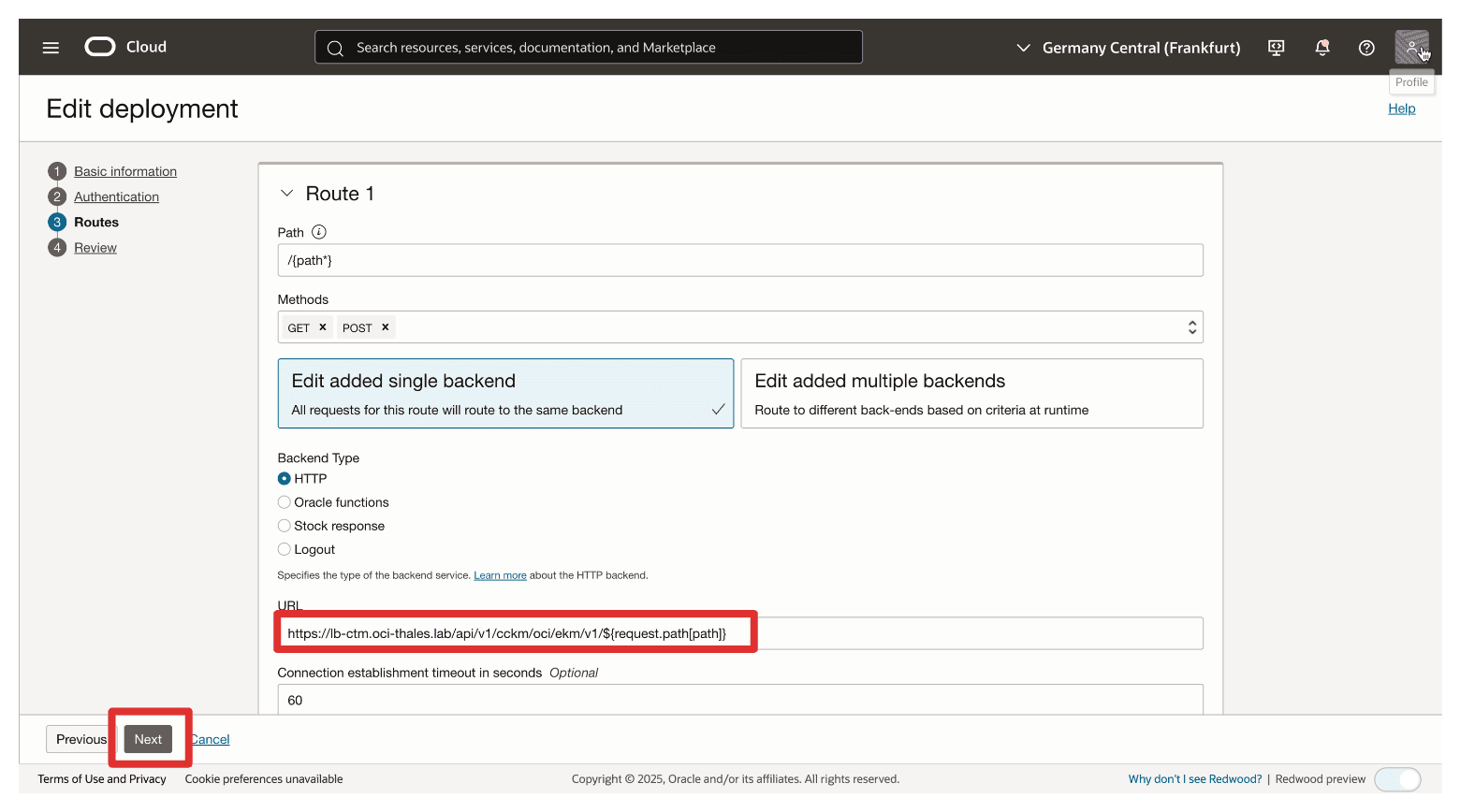

Cambie la URL para que ahora apunte al FQDN

lb-ctm.oci-thales.lab, el equilibrador de carga de OCI que acabamos de crear y haga clic en Siguiente y asegúrese de guardar los cambios.

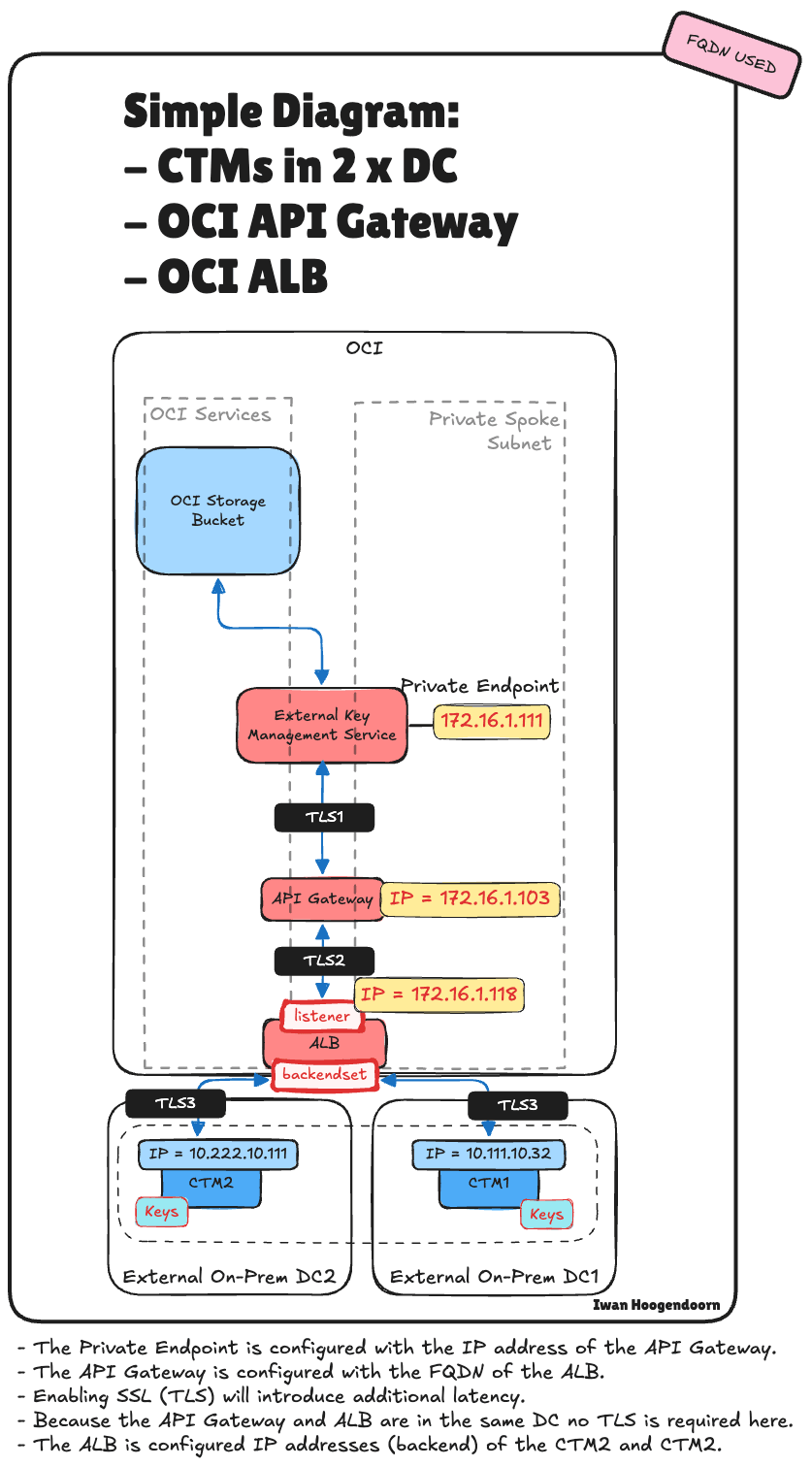

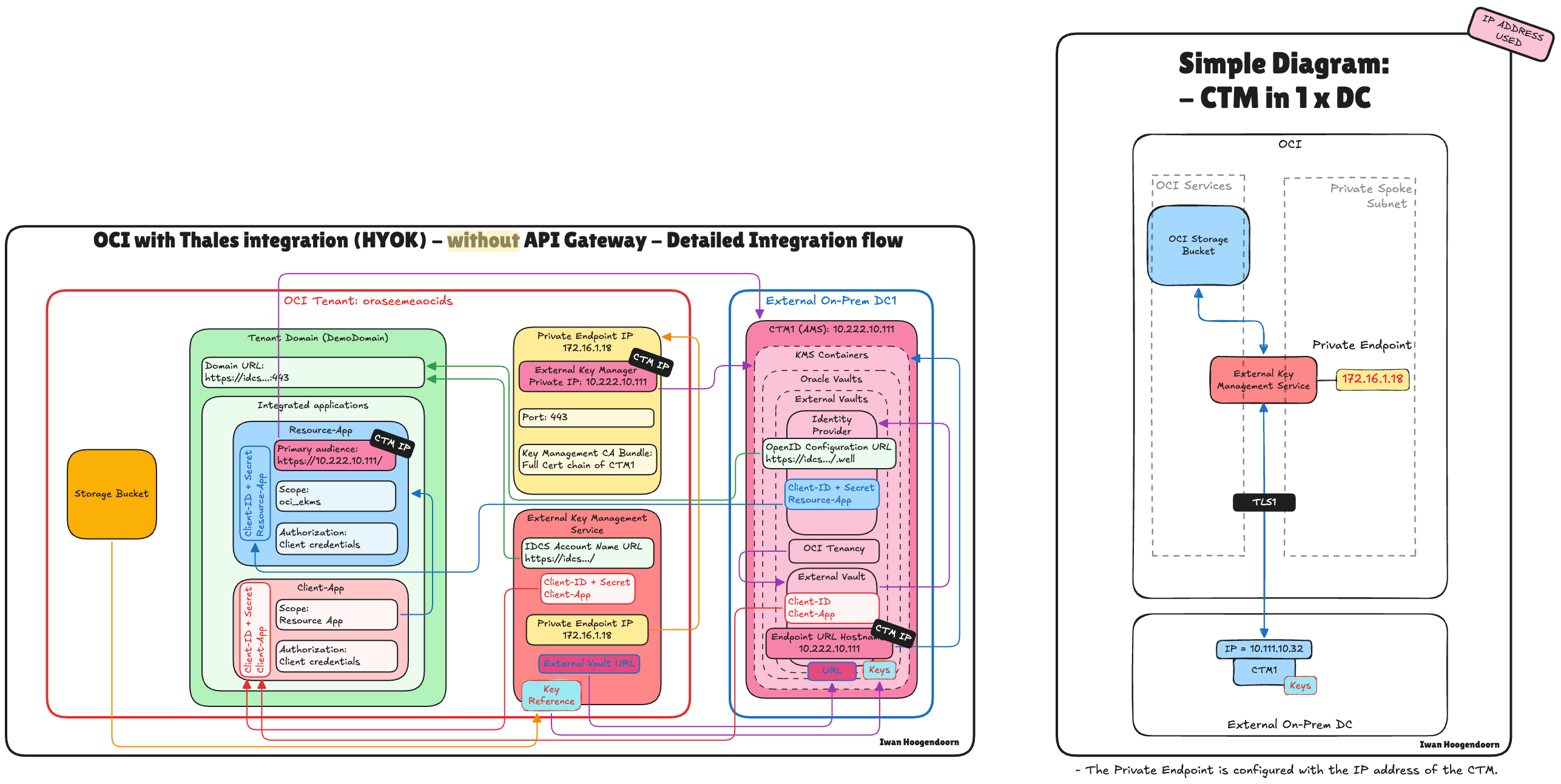

En la siguiente ilustración se muestra el flujo de tráfico de extremo a extremo con OCI API Gateway y OCI Load Balancer integrados en la arquitectura.

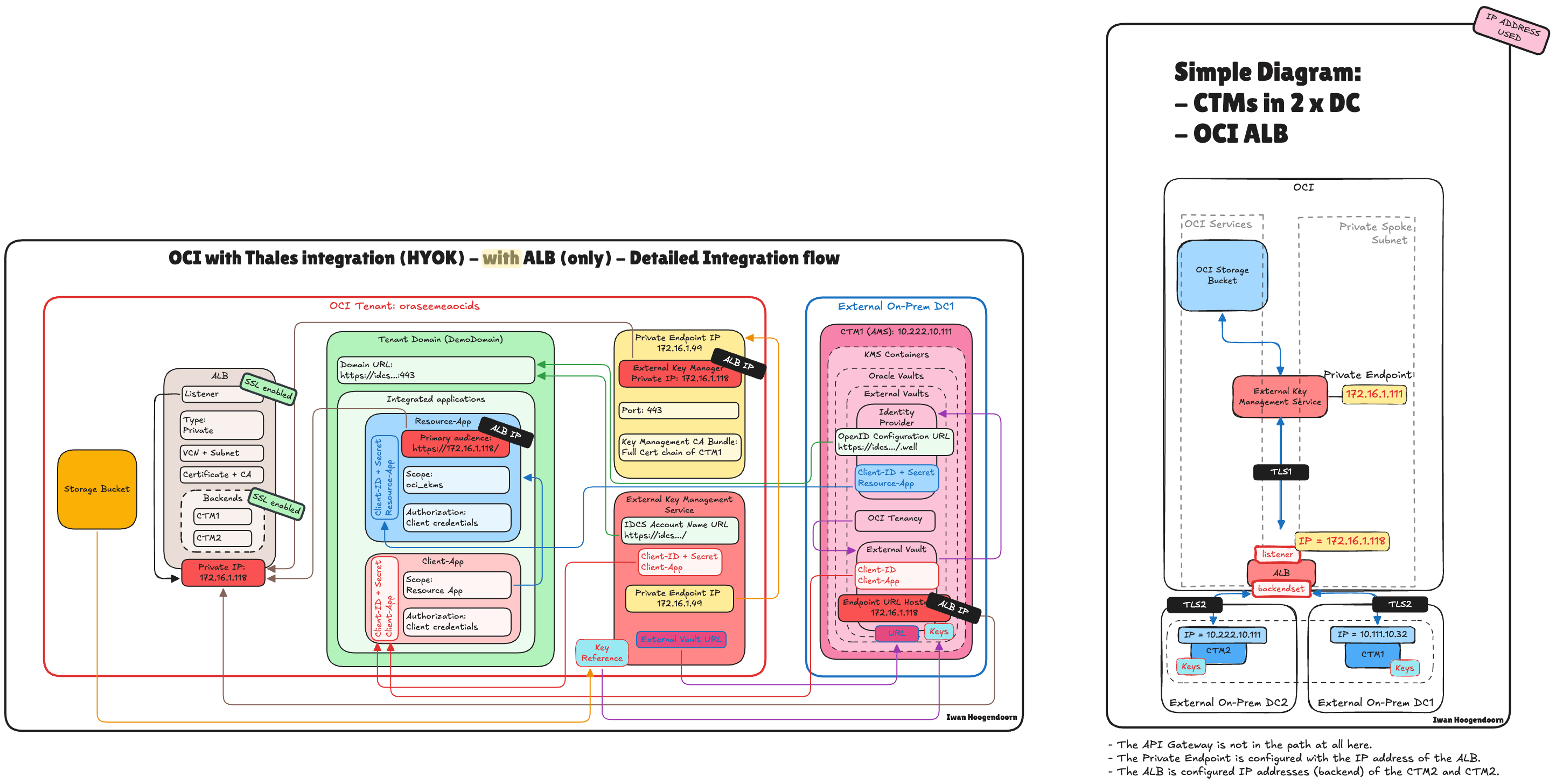

Tarea 4: Integración del equilibrador de carga de OCI en un despliegue de HYOK basado en OCI API Gateway

En esta tarea, aprenderá a configurar y utilizar el equilibrador de carga de OCI como único punto de acceso para Thales CipherTrust Manager en un despliegue de OCI HYOK, lo que permite una arquitectura limpia, eficaz y de alta disponibilidad.

En esta arquitectura, simplificamos el despliegue eliminando el gateway de API de OCI y colocando el equilibrador de carga de OCI directamente frente al cluster de Thales CipherTrust Manager. Este enfoque es ideal para integraciones privadas en las que no se requiere acceso público y el objetivo es garantizar una alta disponibilidad dentro de una red interna segura.

Al enrutar las solicitudes a través del equilibrador de carga de OCI, podemos distribuir el tráfico entre varios nodos de Thales CipherTrust Manager, al tiempo que mantenemos la resiliencia de la sesión y las capacidades de failover, incluso en caso de fallo de un nodo o dominio de disponibilidad. Esta configuración aborda la limitación clave de la falta de soporte de direcciones VIP nativas del gestor de Thales CipherTrust, sin la complejidad adicional de las políticas y los flujos de autenticación de OCI API Gateway.

Siga las tareas que se muestran en el siguiente tutorial: Configuración de OCI Hold Your Own Key con Thales CipherTrust Manager sin OCI API Gateway. Pero ahora, todas las direcciones IP CTM1 (AMS) se han cambiado a la dirección IP del equilibrador de carga.

- La aplicación de recursos de aplicaciones de OCI Integration.

- Nombre de host de URL de punto final de almacén externo CTM1. Este cambio también se sincronizará con (ASH) CTM2 cuando el CTM esté en un cluster.

- Punto final privado de OCI (el servicio de gestión de claves externas de OCI lo utilizará).

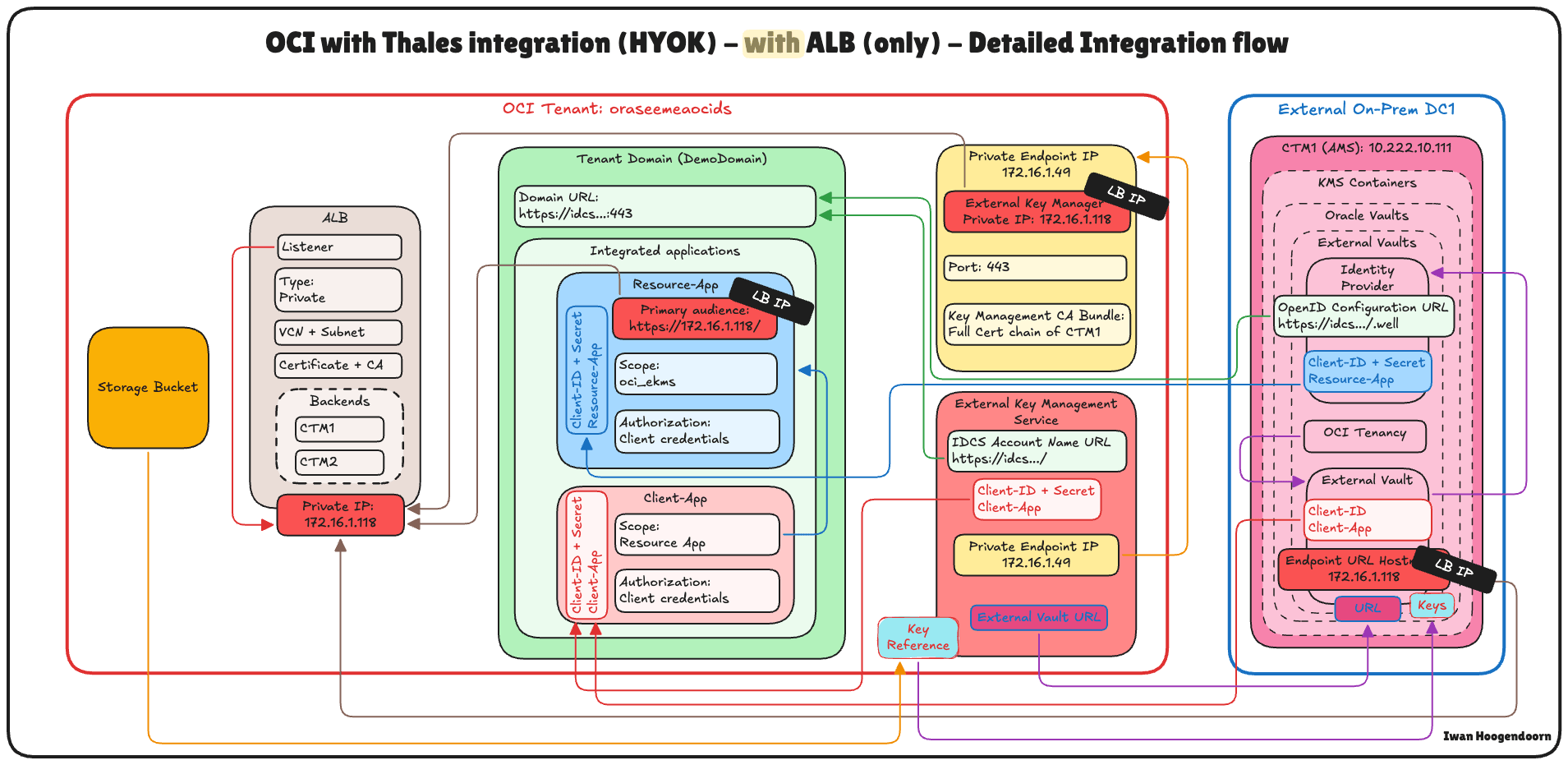

Este es el flujo de integración detallado para OCI con la integración de Thales CipherTrust Manager (HYOK) solo con el equilibrador de carga de OCI en la ruta.

En la siguiente ilustración se muestra el flujo de tráfico de extremo a extremo con solo el equilibrador de carga de OCI integrado en la arquitectura.

Tarea 5: Revisar todas las arquitecturas HYOK de OCI y Thales CipherTrust Manager para que Thales CipherTrust Manager tenga una alta disponibilidad

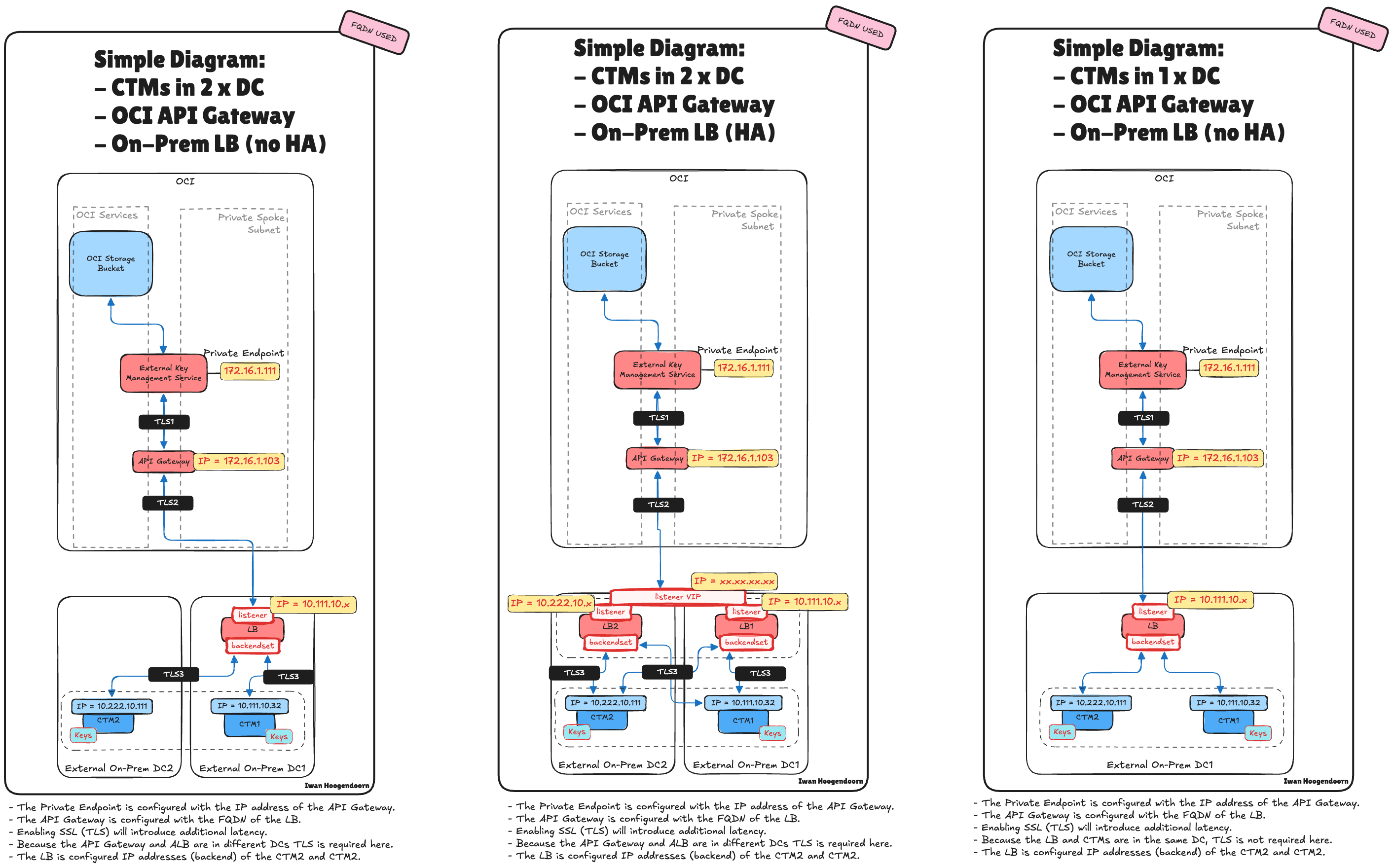

No existe un enfoque único para implementar Thales CipherTrust Manager para mantener su propia clave (HYOK) en OCI. Existen varias opciones arquitectónicas disponibles para lograr un despliegue resiliente y de alta disponibilidad en función de la topología de red, los requisitos de seguridad y la infraestructura disponible, ya sea basada en la nube o local.

En esta sección se proporciona una visión general consolidada de todos los patrones de arquitectura soportados para integrar Thales CipherTrust Manager con OCI HYOK, centrándose en la alta disponibilidad. Estas incluyen combinaciones de:

- Despliegues de centros de datos únicos o dobles.

- Uso de OCI API Gateway.

- Uso del equilibrador de carga de OCI.

- Uso de equilibradores de carga alojados locales o en el centro de datos, con y sin alta disponibilidad.

Cada arquitectura tiene ventajas y desventajas en cuanto a complejidad, capacidades de failover y control. Tanto si ejecuta una configuración totalmente nativa en la nube, opera en entornos híbridos o aprovecha los equilibradores de carga heredados en sus centros de datos, existe un modelo adecuado.

Las arquitecturas cubiertas incluyen:

| Arquitectura # | Descripción |

|---|---|

| 1 | CTM en un único centro de datos: configuración básica sin OCI API Gateway ni OCI Load Balancer |

| 2 | CTM en un único centro de datos con OCI API Gateway: acceso externo, sin alta disponibilidad |

| 3 | CTM en dos centros de datos con OCI API Gateway y OCI Load Balancer: solución de alta disponibilidad completa |

| 4 | CTM en dos centros de datos con OCI API Gateway y equilibrador de carga local (sin alta disponibilidad): resiliencia parcial |

| 5 | CTM en dos centros de datos con OCI API Gateway y equilibrador de carga (HA) local: alta disponibilidad gestionado externamente |

| 6 | CTM en un centro de datos con OCI API Gateway y equilibrador de carga local (sin alta disponibilidad): failover limitado |

| 7 | CTM en dos centros de datos con OCI Load Balancer solo: acceso interno y alta disponibilidad completa a nivel de red sin OCI API Gateway |

Esta visión general le ayudará a comparar y seleccionar la arquitectura que mejor se ajuste a sus requisitos técnicos y operativos.

-

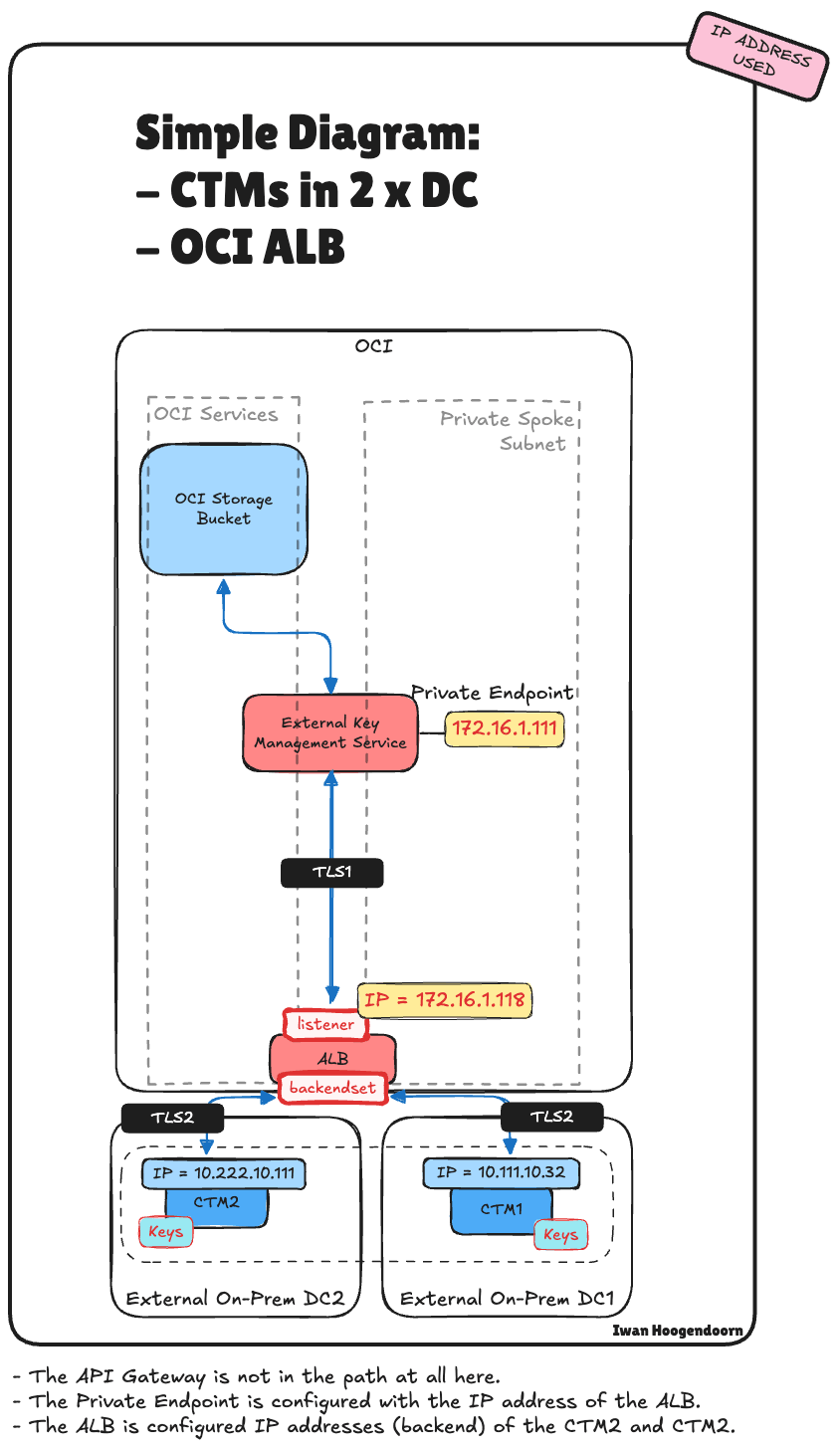

Arquitectura 1: en la siguiente ilustración se muestra el flujo de tráfico de extremo a extremo sin gateway de API de OCI y sin equilibrio de carga integrado en la arquitectura.

-

Arquitectura 2: en la siguiente ilustración se muestra el flujo de tráfico de extremo a extremo con solo el gateway de API de OCI y sin equilibrio de carga integrado en la arquitectura.

-

Arquitectura 3: en la siguiente ilustración se muestra el flujo de tráfico completo con el gateway de API de OCI y el equilibrador de carga de OCI integrados en la arquitectura.

-

Arquitectura 4, 5 y 6: en la siguiente ilustración se muestra el flujo de tráfico de extremo a extremo con el gateway de API de OCI y los equilibradores de carga locales integrados en la arquitectura.

-

Arquitectura 7: en la siguiente ilustración se muestra el flujo de tráfico de extremo a extremo con solo el equilibrador de carga de OCI integrado en la arquitectura.

Conclusión

Garantizar la alta disponibilidad de Thales CipherTrust Manager en un despliegue de Oracle Cloud Infrastructure (OCI) HYOK es esencial para mantener un acceso seguro e ininterrumpido a las claves de cifrado gestionadas por el cliente. Si bien la agrupación en clusters de los gestores CipherTrust proporciona capacidad de recuperación, no es suficiente para cumplir los requisitos de alta disponibilidad en el nivel de red.

En este tutorial se demostró cómo el equilibrador de carga de OCI puede cerrar esa brecha, ya sea junto con el gateway de API de OCI o como una solución independiente para el acceso interno. También revisamos varios patrones de arquitectura del mundo real, incluidos los modelos híbridos que aprovechan los equilibradores de carga locales, lo que le ayuda a elegir el diseño que se alinee con su estrategia de infraestructura y sus objetivos de disponibilidad.

Al integrar cuidadosamente los servicios de redes de OCI con Thales CipherTrust Manager, las organizaciones pueden crear una solución de gestión de claves externa resistente y segura que soporte el cumplimiento empresarial y la continuidad operativa.

Acuses de recibo

- Autor - Iwan Hoogendoorn (cinturón negro de redes en la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Enable OCI HYOK with Thales CipherTrust Manager Using OCI Load Balancer for High Availability

G40051-01

Copyright ©2025, Oracle and/or its affiliates.