Configurar una clave de OCI Hold Your Own Key con Thales CipherTrust Manager sin OCI API Gateway

Introducción

Este tutorial proporciona instrucciones paso a paso para configurar Hold Your Own Key (HYOK) con Thales CipherTrust Manager (CTM) sin utilizar la opción Oracle Cloud Infrastructure (OCI) API Gateway. Este enfoque le permite controlar sus claves de cifrado por completo, al tiempo que permite la integración con los servicios de OCI que soportan la gestión de claves externas.

Repasaremos toda la configuración, empezando por revisar la arquitectura de red y configurar integraciones de aplicaciones en OCI y, a continuación, configurando Thales CipherTrust Manager para que se comunique directamente con Oracle Cloud Infrastructure External Key Management Service (OCI External Key Management Service) a través de un punto final privado. El tutorial también incluye la creación y el registro de proveedores de identidad, arrendamientos de OCI, almacenes externos y claves, así como la prueba del acceso al almacenamiento de objetos gestionado por el cliente mediante estas claves externas.

Al final de este tutorial, tendrá una configuración de HYOK totalmente operativa, capaz de cifrar y controlar el acceso a los recursos de OCI mediante claves gestionadas externamente alojadas en Thales CipherTrust Manager sin la necesidad de un gateway de API de OCI intermedio.

Nota: En este tutorial, los términos Thales CipherTrust Cloud Key Manager (CCKM) y Thales CipherTrust Manager (CTM) se utilizan indistintamente. Ambos se refieren al mismo producto.

Este tutorial se basa en technical foundation establecido en el tutorial: Configuración de dos dispositivos de gestor de claves en la nube de CipherTrust de Thales en OCI, Creación de un cluster entre ellos y Configuración de uno como autoridad de certificación.

Si desea implantar Retener su propia clave (HYOK) mediante Thales CipherTrust Manager con la opción OCI API Gateway, siga este tutorial: Configuración de OCI Hold Your Own Key con CipherTrust Manager con OCI API Gateway.

Objetivos

- Tarea 1: Revisar la arquitectura de red en la nube.

- Tarea 2: Crear una aplicación de recurso confidencial y las aplicaciones de cliente confidenciales asociadas (integraciones de aplicación) y recopilar el cliente y los secretos en OCI.

- Tarea 3: Recopile la URL del dominio de identidad de OCI.

- Tarea 4: Crear proveedores de identidad en Thales CipherTrust Manager.

- Tarea 5: Agregar arrendamientos de Oracle en Thales CipherTrust Manager.

- Tarea 6: Crear un punto final privado para el servicio de gestor de claves externo de OCI.

- Tarea 7: Agregar almacenes externos en Thales CipherTrust Manager.

- Tarea 8: Crear un almacén de OCI External Key Management Service.

- Tarea 9: Agregar claves externas en Thales CipherTrust Manager.

- Tarea 10: Crear referencias clave en OCI.

- Tarea 11: Crear un cubo de OCI Object Storage con claves gestionadas por el cliente.

- Tarea 12: Bloquear y desbloquear claves de Oracle y probar la accesibilidad del cubo de almacenamiento de objetos en Thales CipherTrust Manager y OCI.

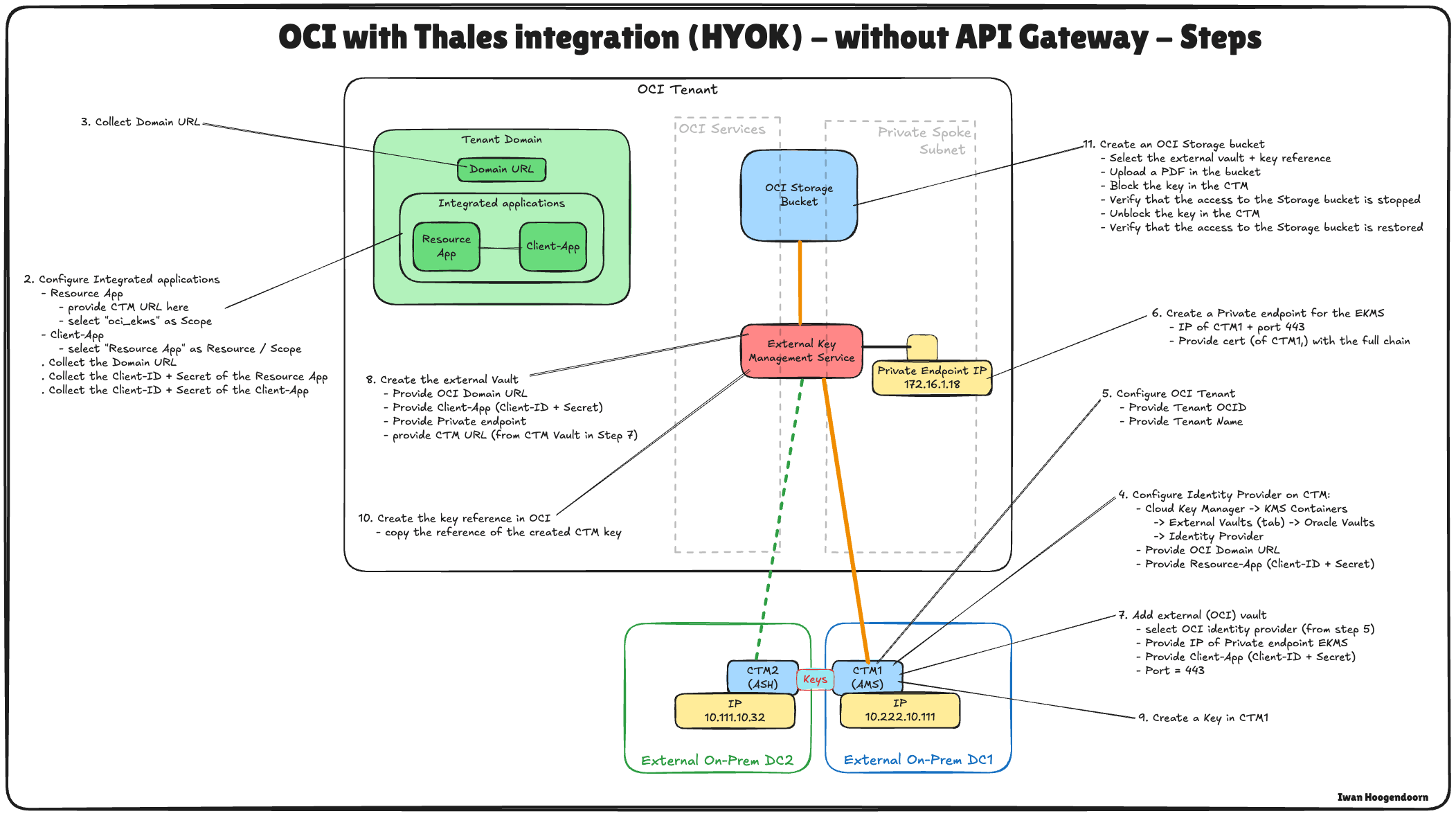

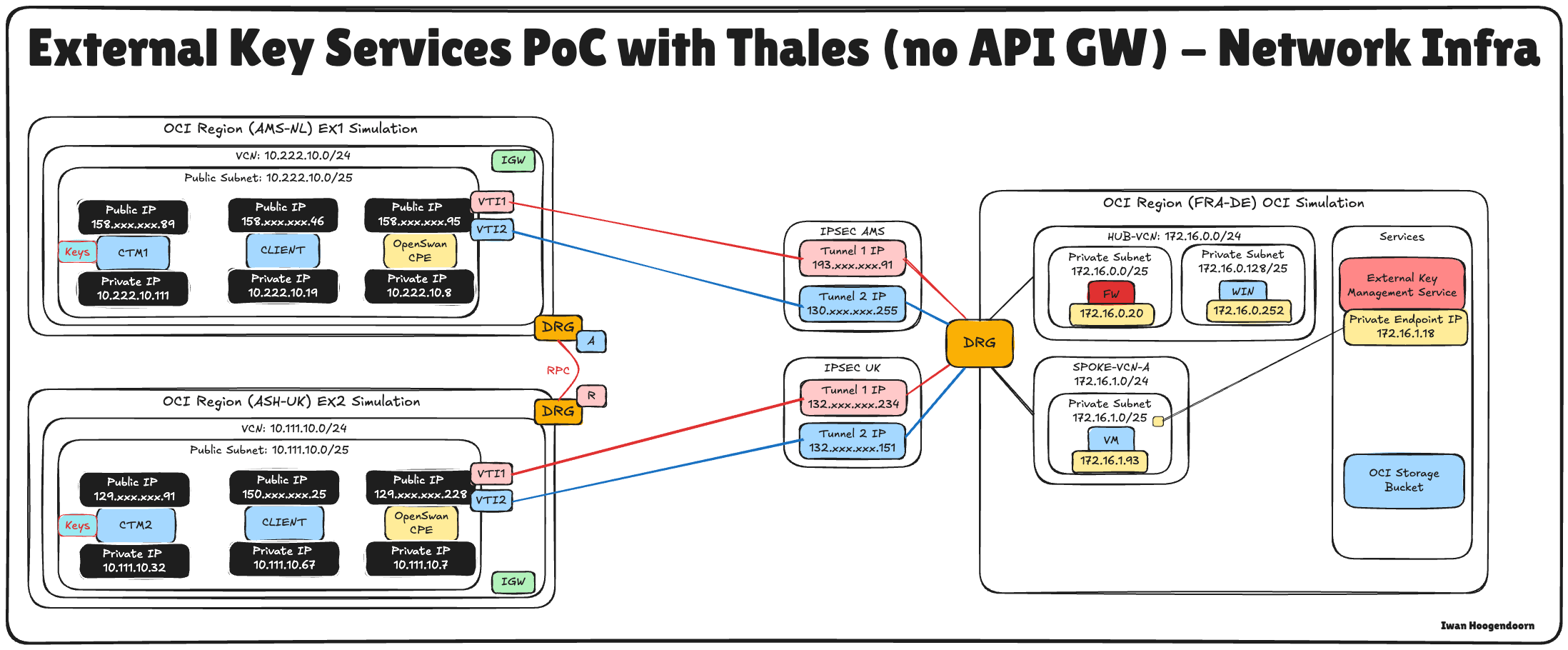

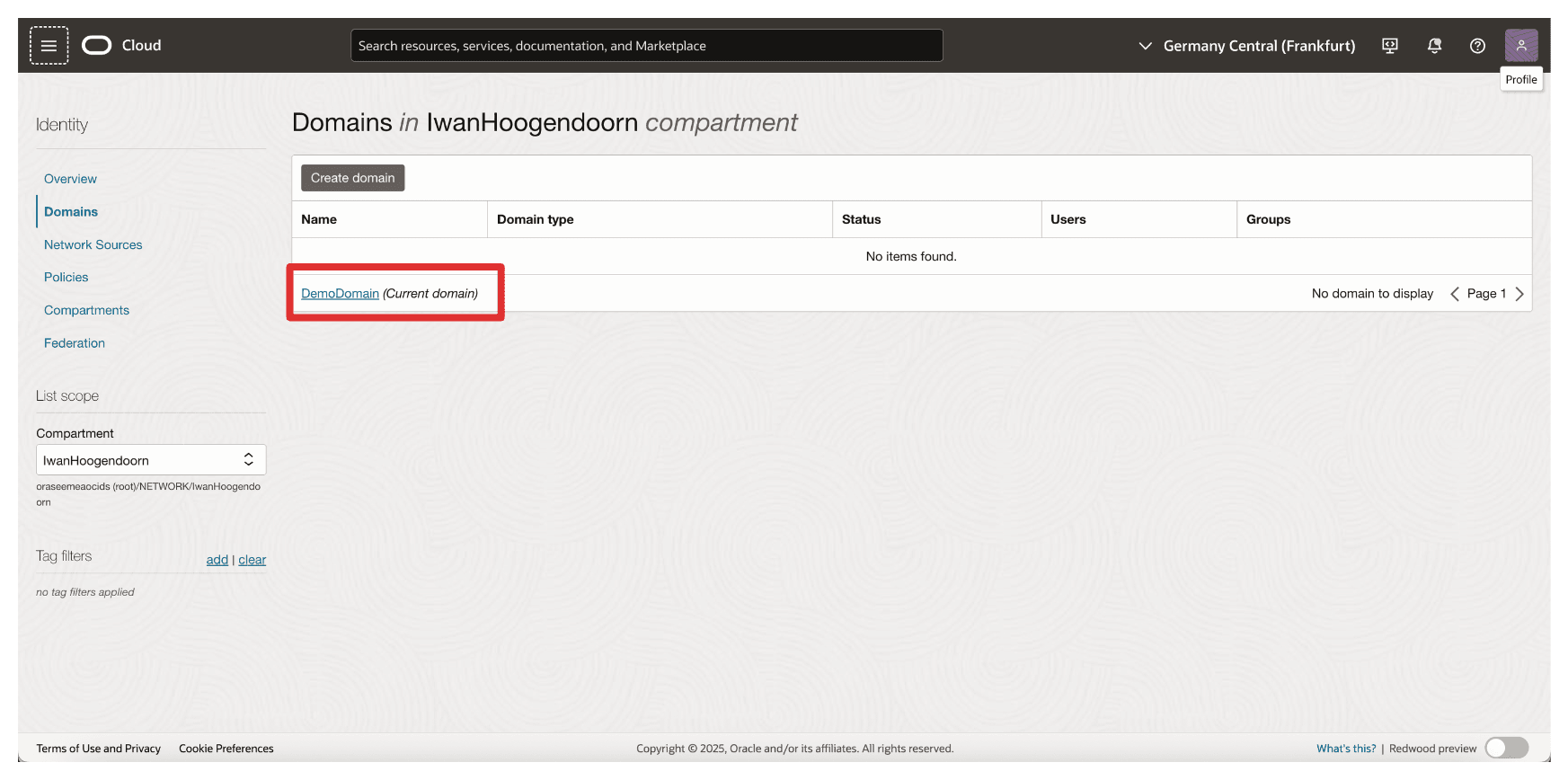

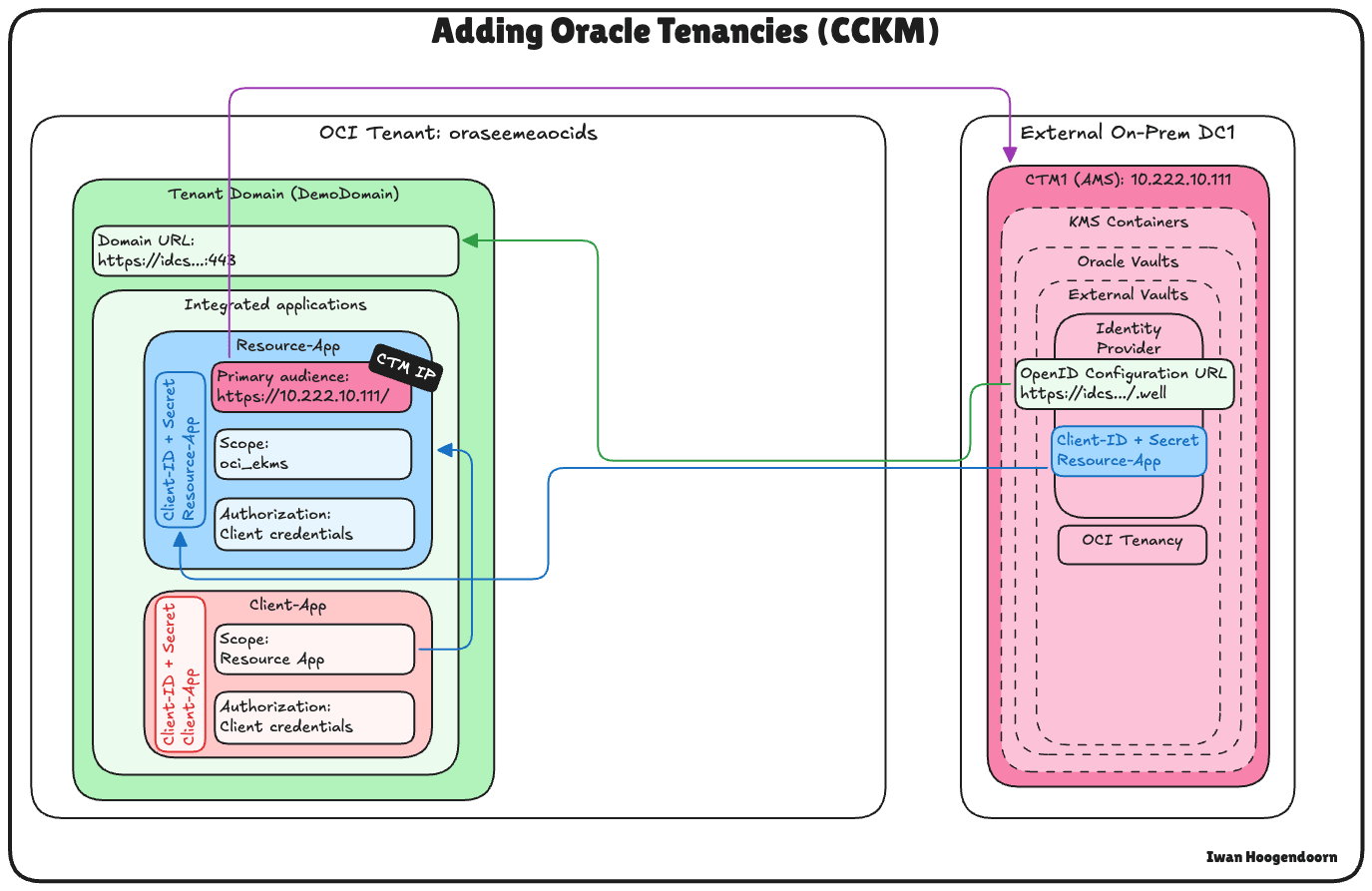

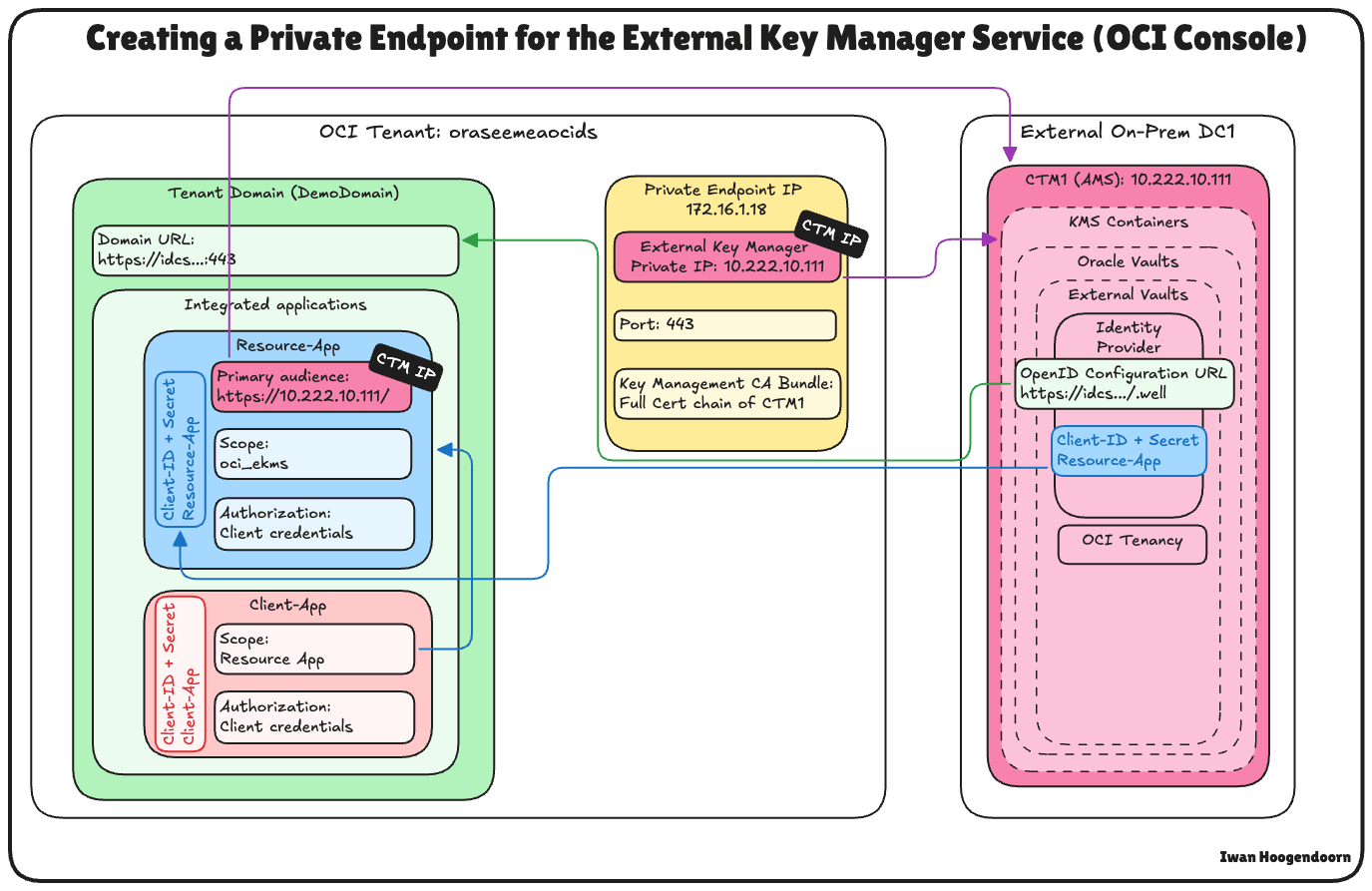

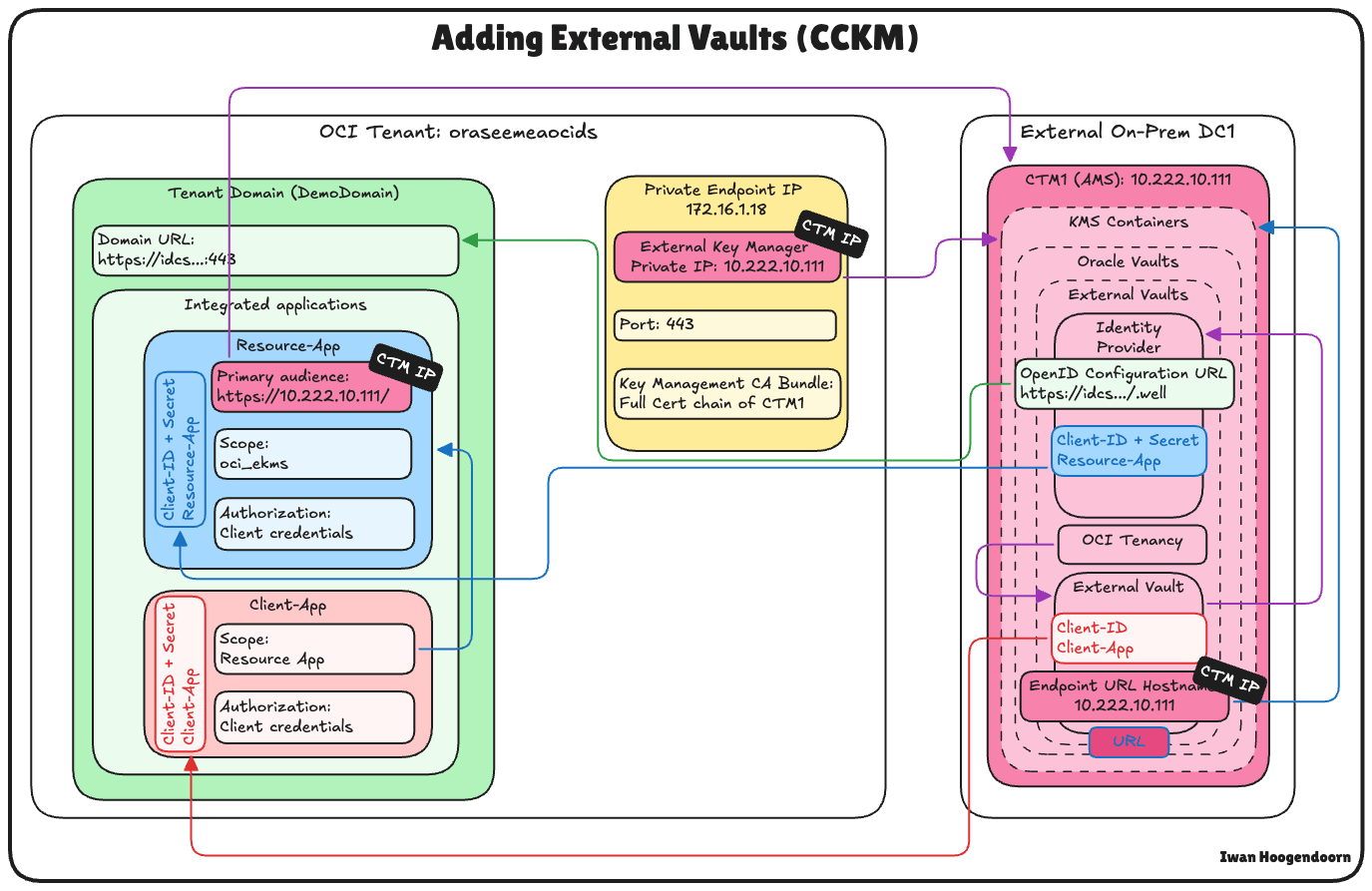

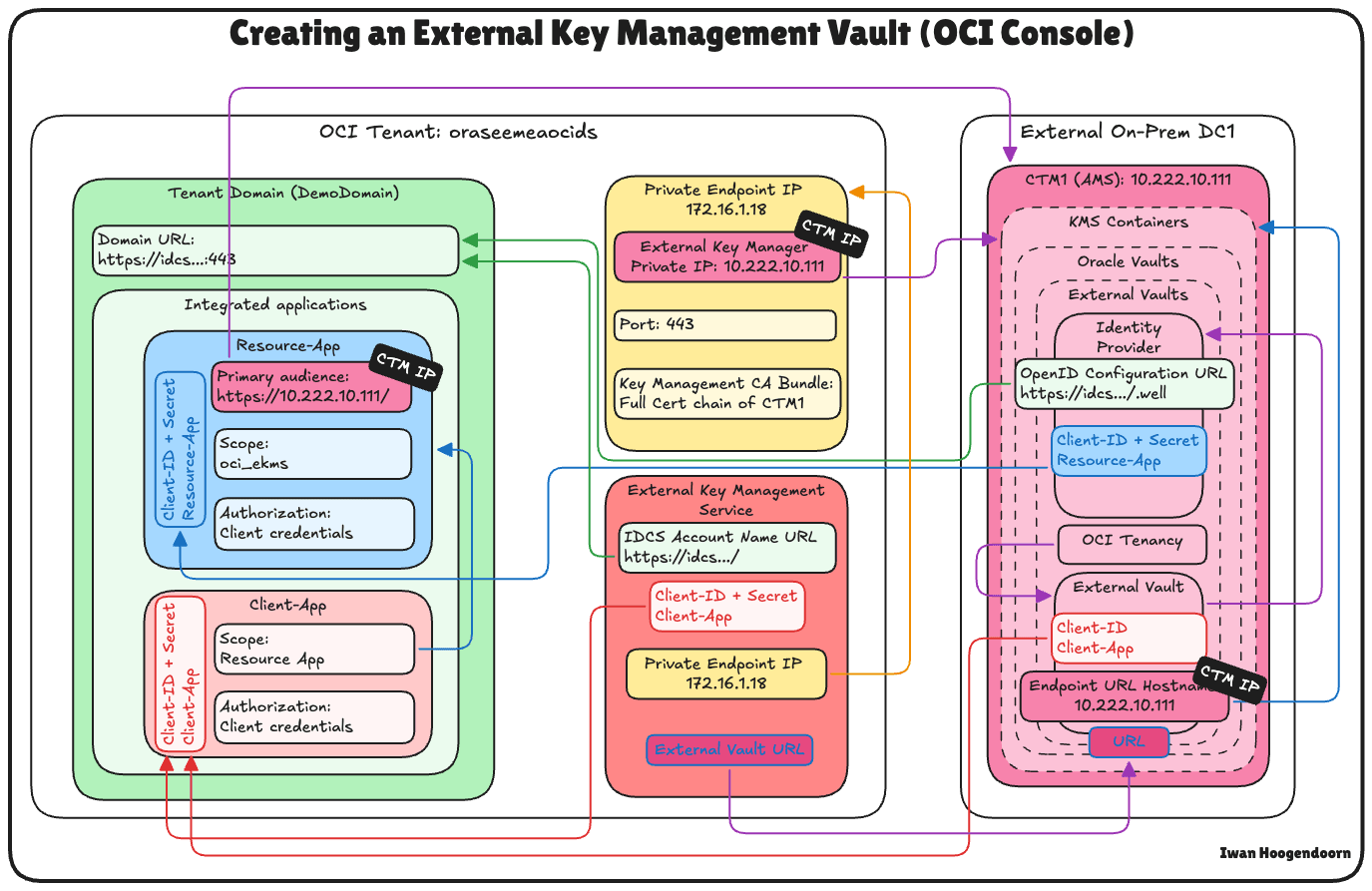

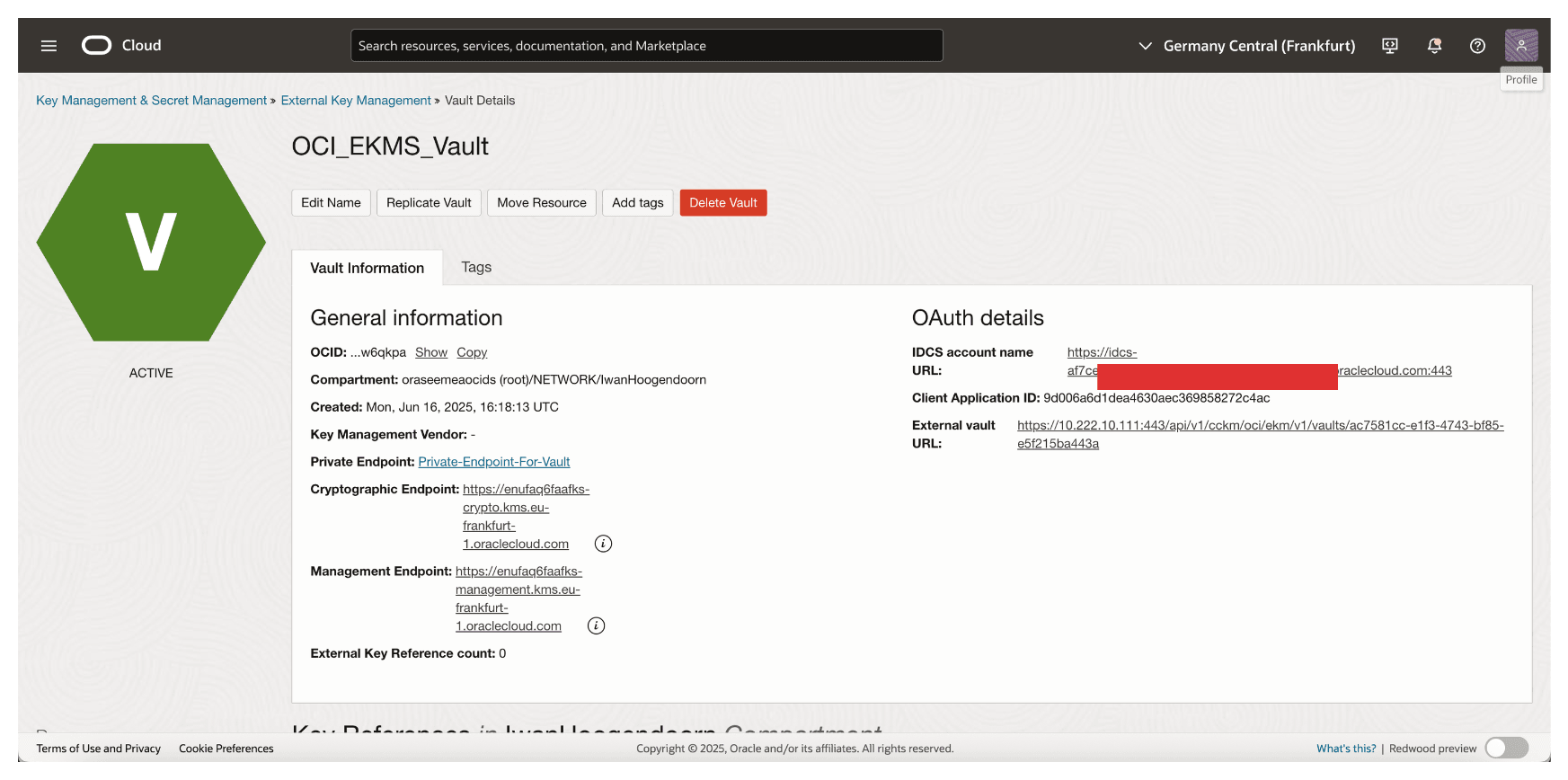

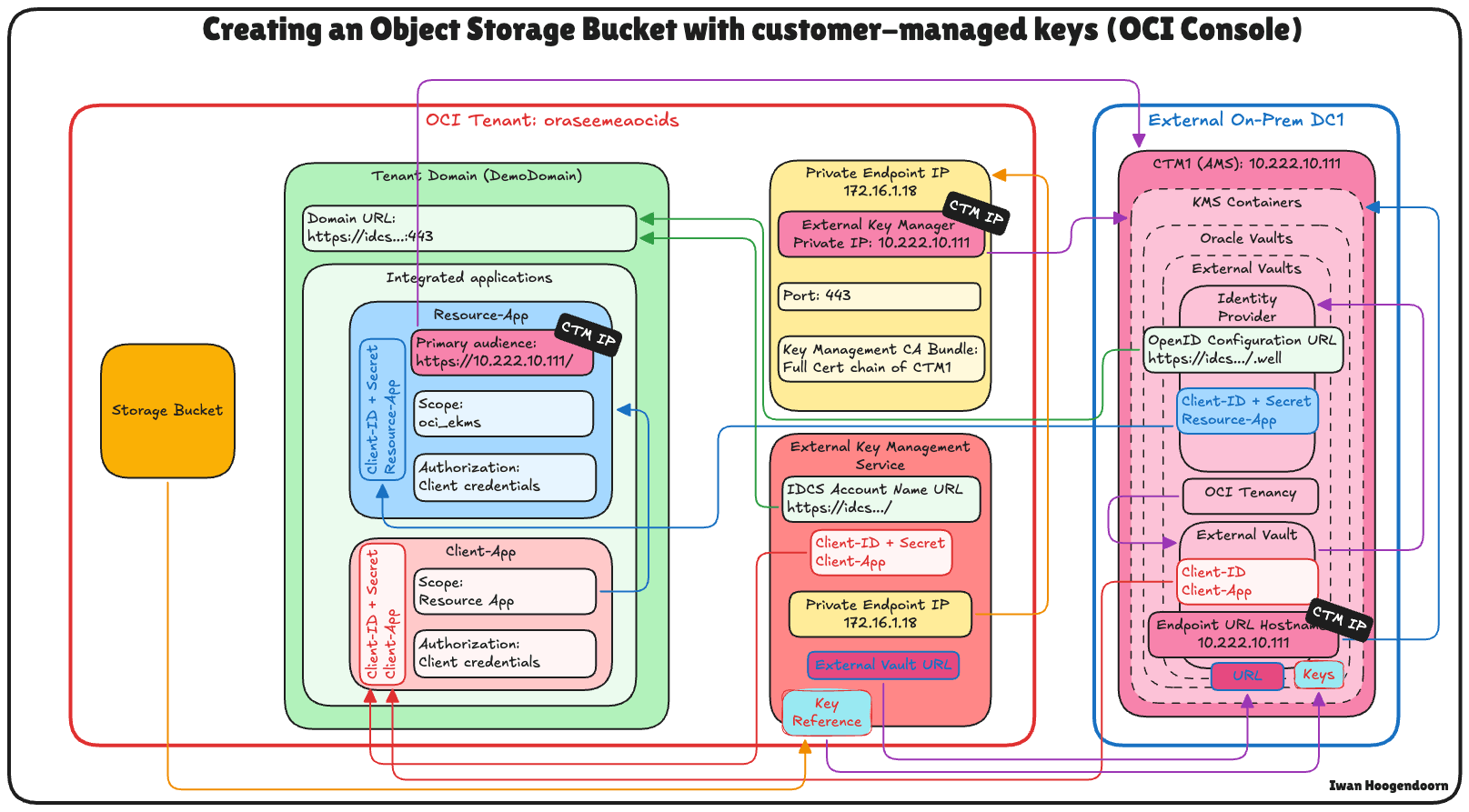

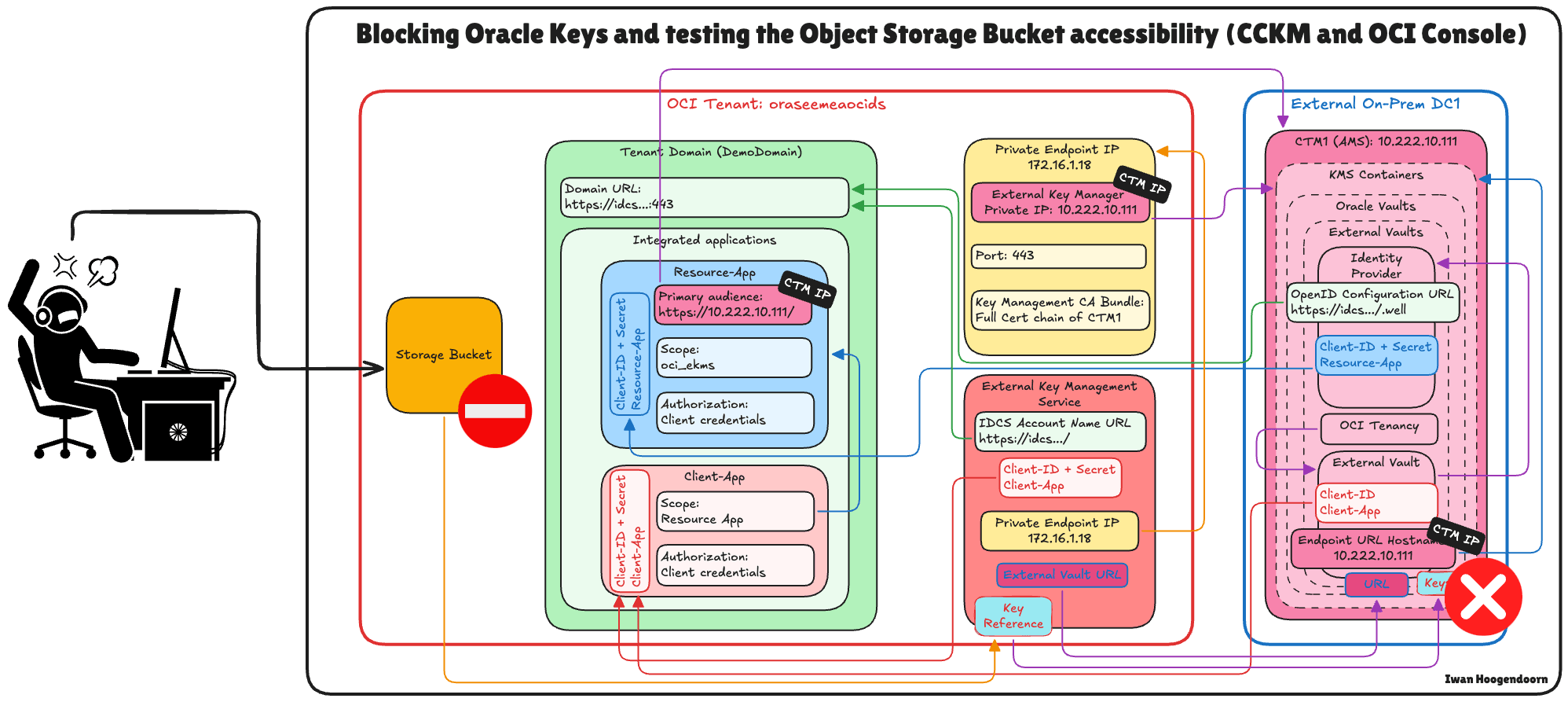

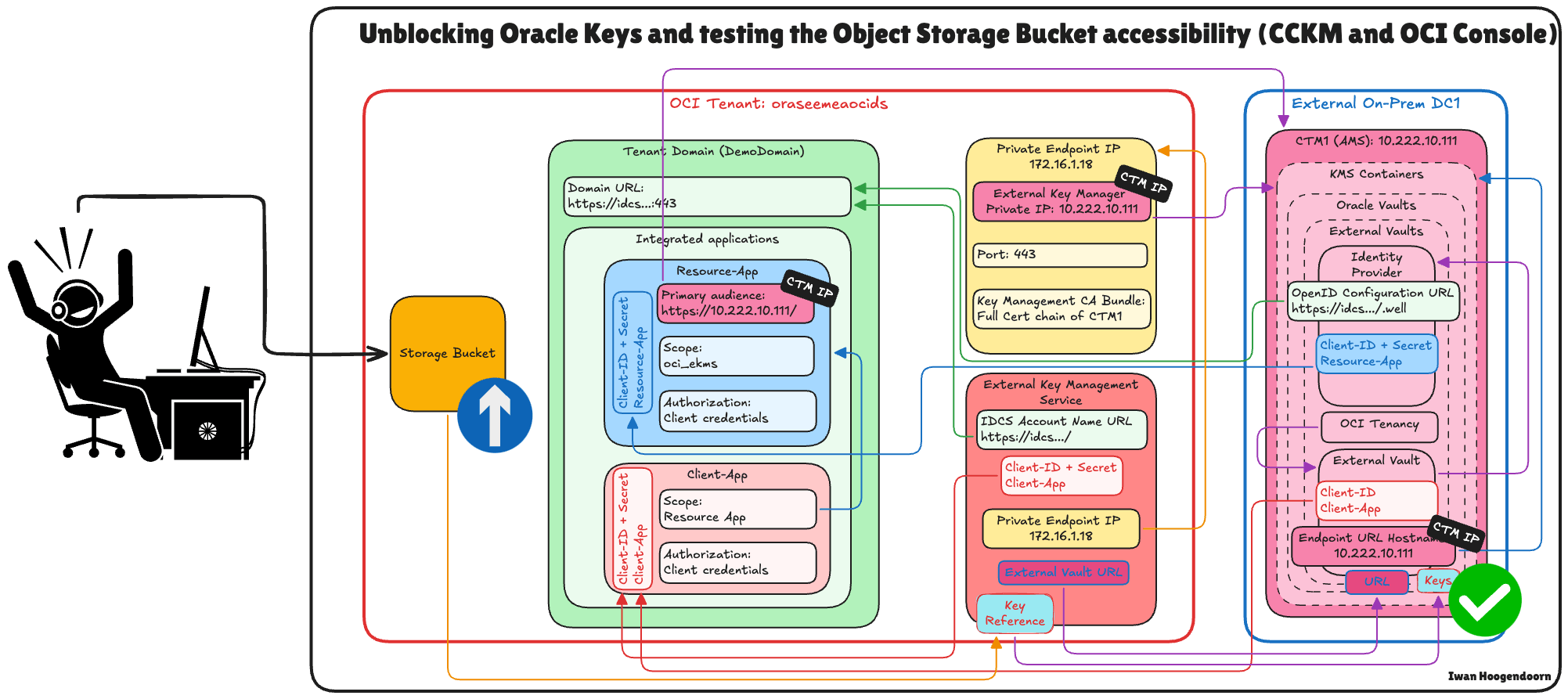

En la siguiente imagen se muestran los componentes y la configuración de todos los pasos de este tutorial.

Tarea 1: Revisión de la arquitectura de red en la nube

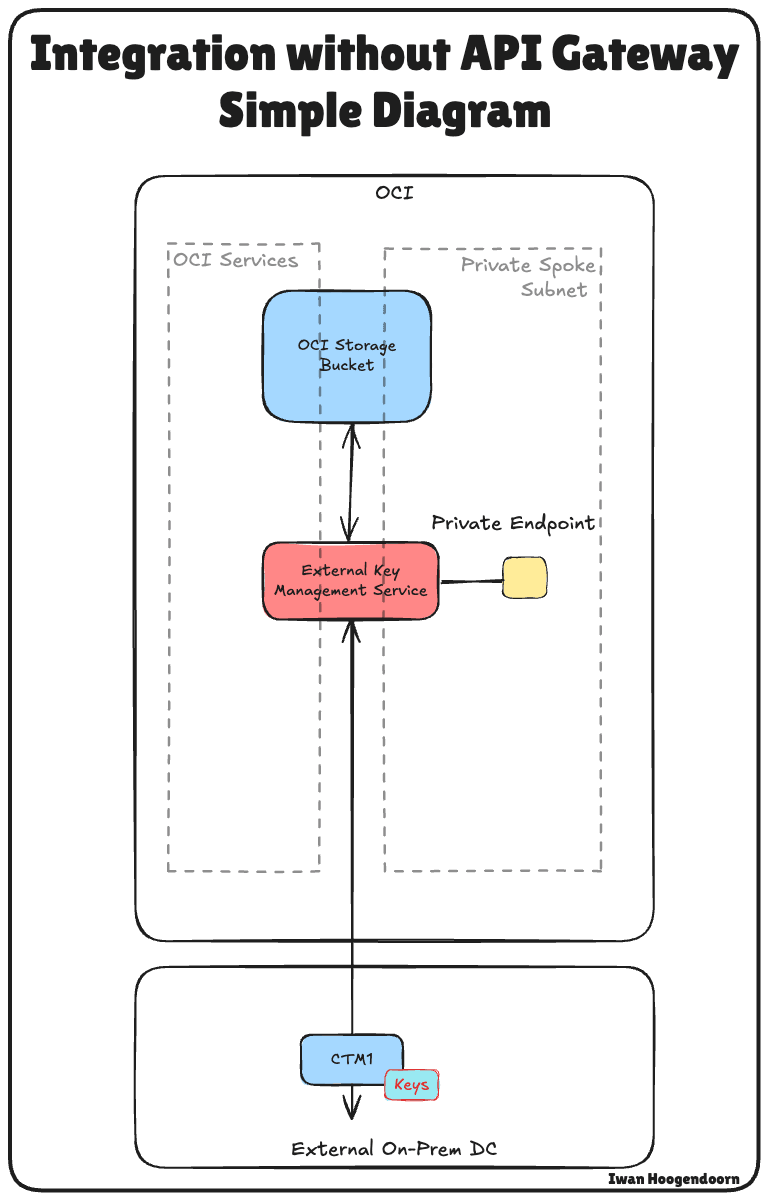

Antes de profundizar en los pasos técnicos de configuración de Hold Your Own Key (HYOK) con Thales CipherTrust Manager, es esencial comprender la arquitectura de red en la nube en la que reside esta configuración.

En este escenario, se utilizan tres regiones de OCI:

- Dos regiones de OCI simulan centros de datos locales. Estas regiones están conectadas a OCI a través de túneles VPN, que representan entornos híbridos.

- La tercera región de OCI representa el entorno de OCI principal y sigue una arquitectura de red virtual en la nube (VCN) de dos radios. En este diseño:

- La VCN de hub aloja servicios de red compartidos, como firewalls.

- Varias VCN de radios se conectan al hub y alojan varias cargas de trabajo.

La conectividad entre los dos centros de datos locales simulados se establece mediante conexiones de intercambio de tráfico remoto (RPC). Sin embargo, para este tutorial, los detalles de la configuración de VPN, la configuración de RPC y la arquitectura de VCN de hub y radios se consideran fuera del alcance y no se tratarán.

-

Para configurar conexiones VPN a OCI donde se simula un centro de datos, consulte Configuración de una VPN de sitio a sitio de Oracle Cloud Infrastructure Site-to-Site VPN con enrutamiento estático entre dos regiones de OCI.

-

Para configurar conexiones RPC entre regiones de OCI, consulte Configuración de conexión RPC entre dos inquilinos y sus gateways de enrutamiento dinámico.

-

Para configurar un hub de OCI y una arquitectura de red VNC radial, consulte Route Hub and Spoke VCN con pfSense Firewall en la VCN del hub.

Este tutorial se centra estrictamente en la configuración de HYOK mediante Thales CipherTrust Manager desplegado en la región de Ámsterdam (AMS), que es uno de los centros de datos locales simulados. Todas las operaciones de gestión de claves se realizarán desde esta instancia de Thales CipherTrust Manager.

El gestor de claves externo privado permite a OCI comunicarse de forma segura con el gestor externo CipherTrust de Thales y se desplegará en una de las VCN radiales de la región principal de OCI. Esto garantiza una ruta de comunicación segura y directa entre los servicios de OCI y el gestor de claves externo sin exponer el tráfico a la red pública de Internet.

Esta arquitectura admite sólidas posturas de seguridad y cumplimiento para cargas de trabajo confidenciales en OCI al aislar la gestión de claves dentro de un límite de red bien definido y seguro.

La siguiente imagen ilustra la arquitectura completa.

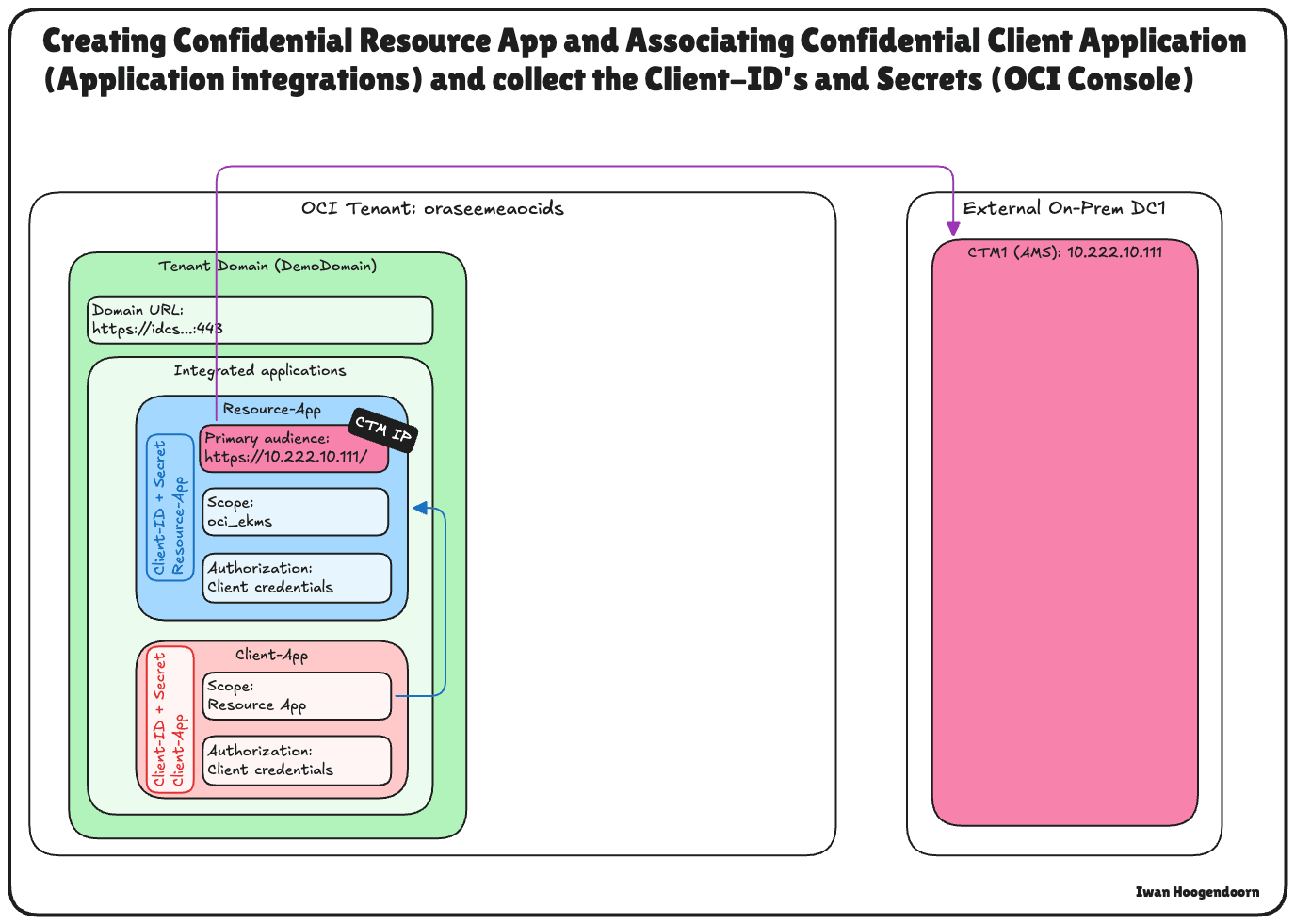

Tarea 2: Creación de una aplicación de recursos confidenciales y asociación de aplicaciones de cliente confidenciales (integraciones de aplicaciones) y recopilación del cliente y los secretos en OCI

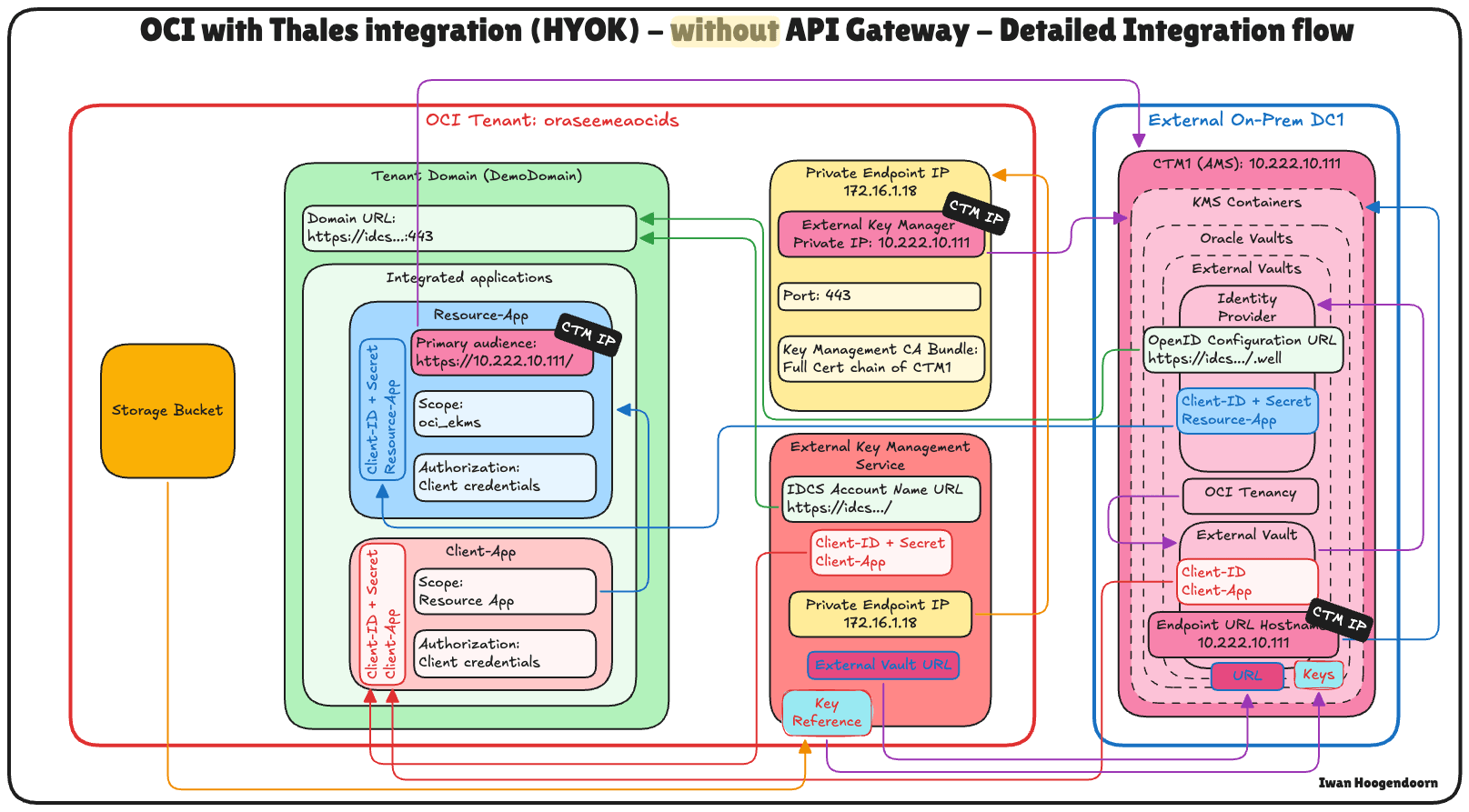

Para activar la integración de HYOK con Thales CipherTrust Manager, debe establecer la confianza entre OCI y el gestor de claves externo.

Para ello, se registran dos componentes clave en OCI Identity and Access Management (OCI IAM): una aplicación de recursos confidencial y una aplicación de cliente confidencial. Estos son esenciales para autenticar y autorizar la comunicación entre OCI y Thales CipherTrust Manager.

Esta configuración permite a Thales CipherTrust Manager autenticarse con OCI IAM a través de OAuth 2.0. El cliente confidencial actúa en nombre del gestor de claves externo, mientras que el recurso confidencial define el ámbito de acceso y la configuración de confianza. OCI no puede validar ni comunicarse de forma segura con el origen de clave externa sin estos componentes.

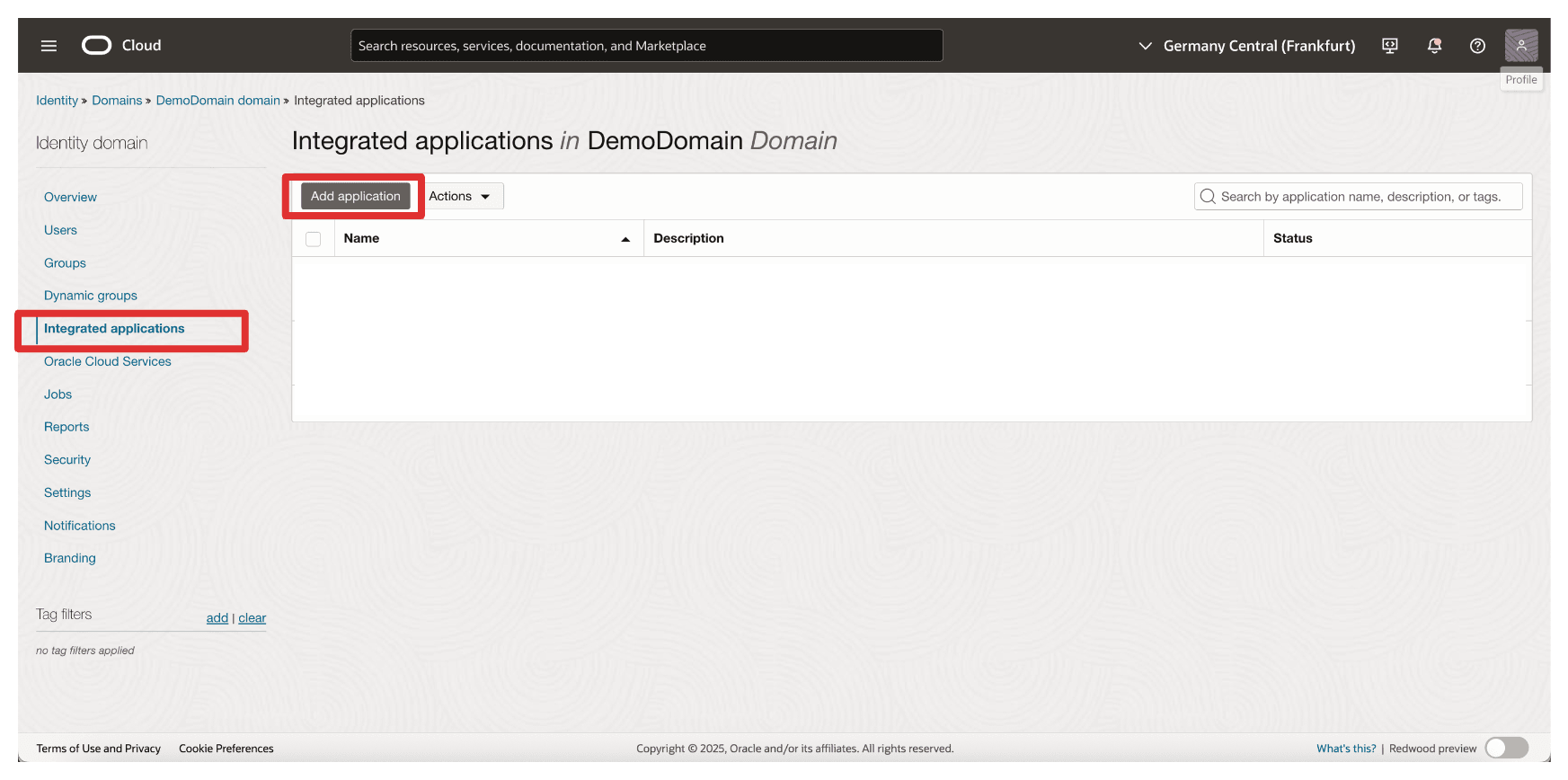

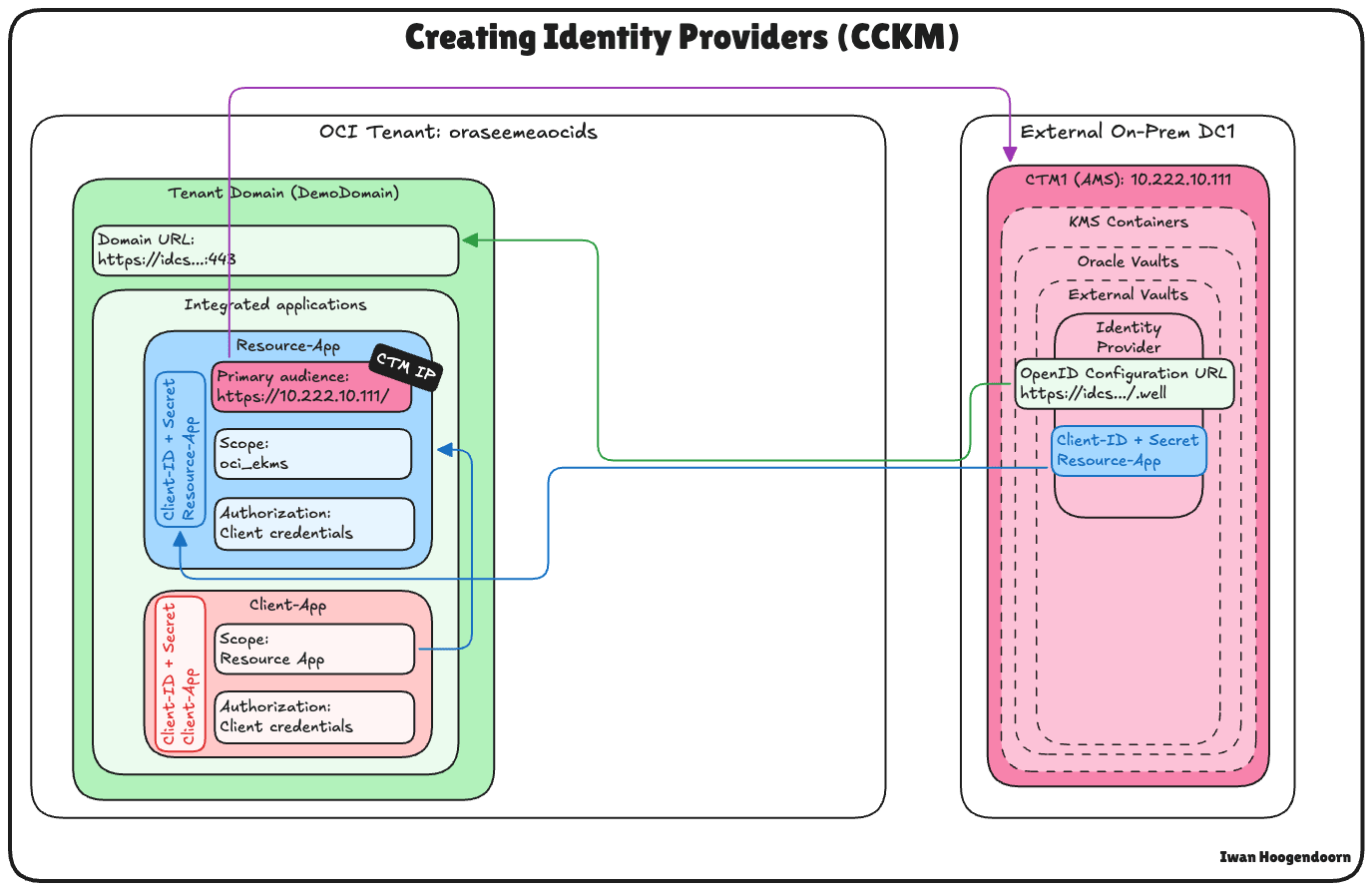

En la siguiente imagen se muestran los componentes y la configuración de este paso.

-

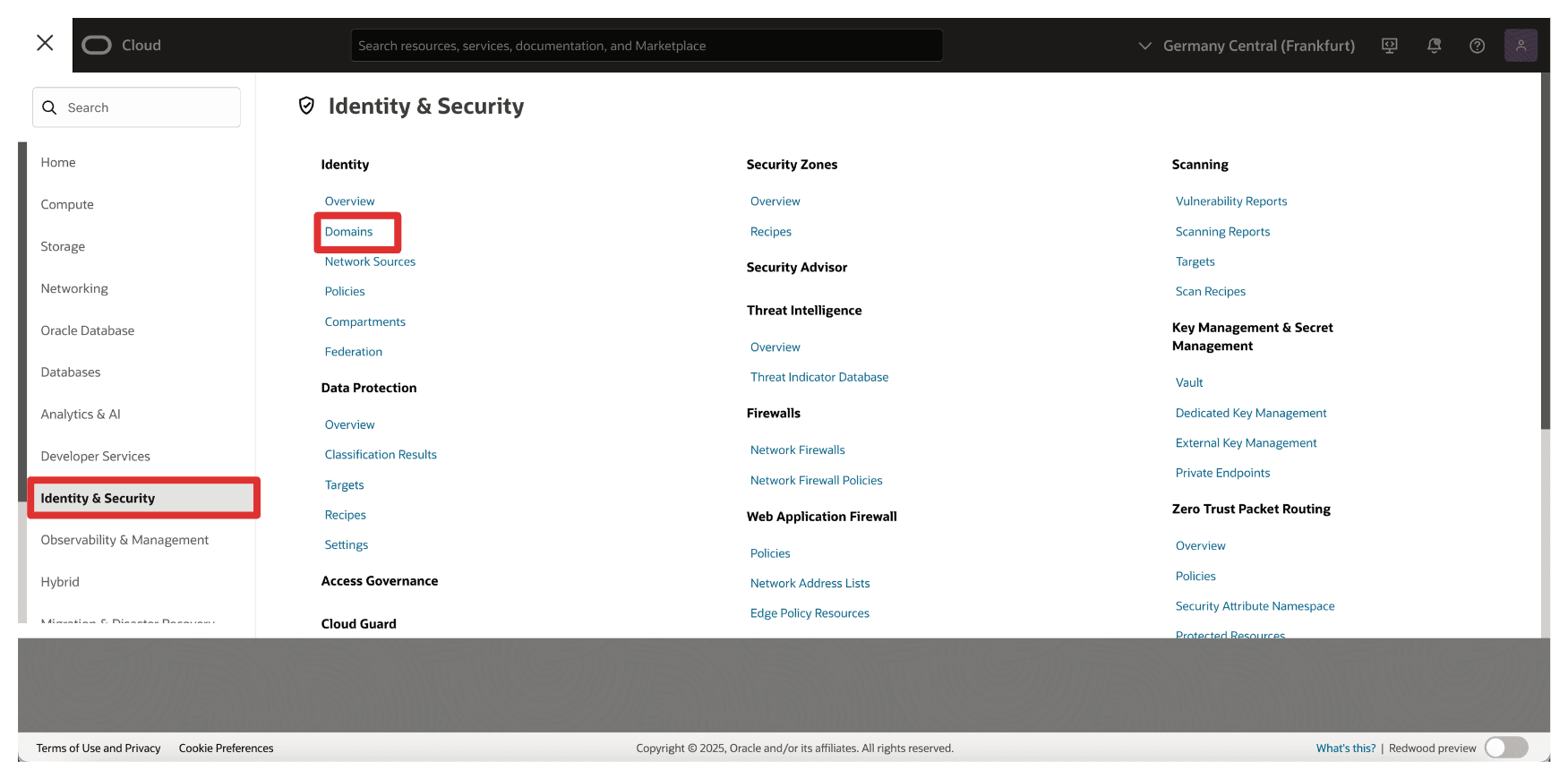

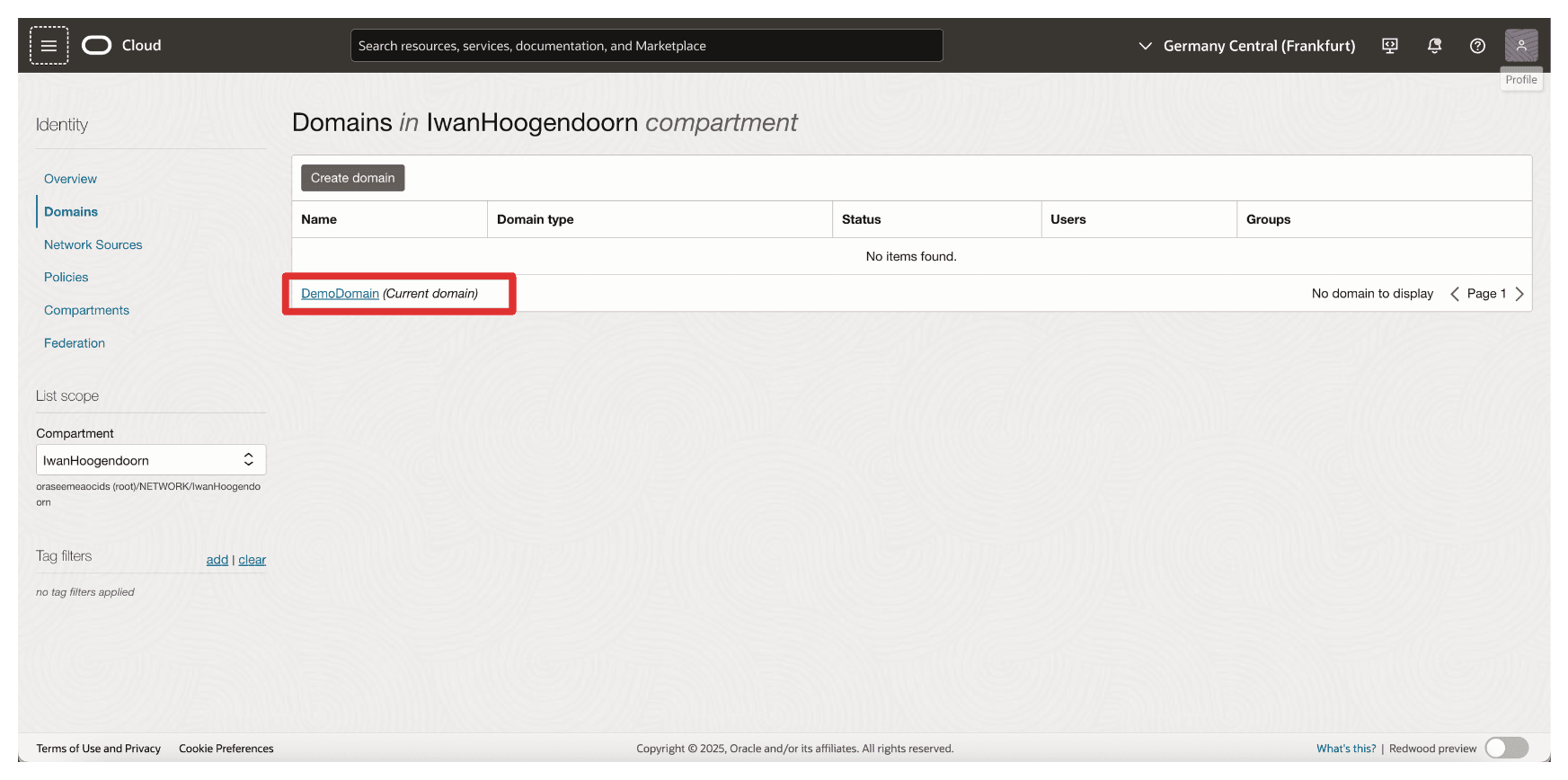

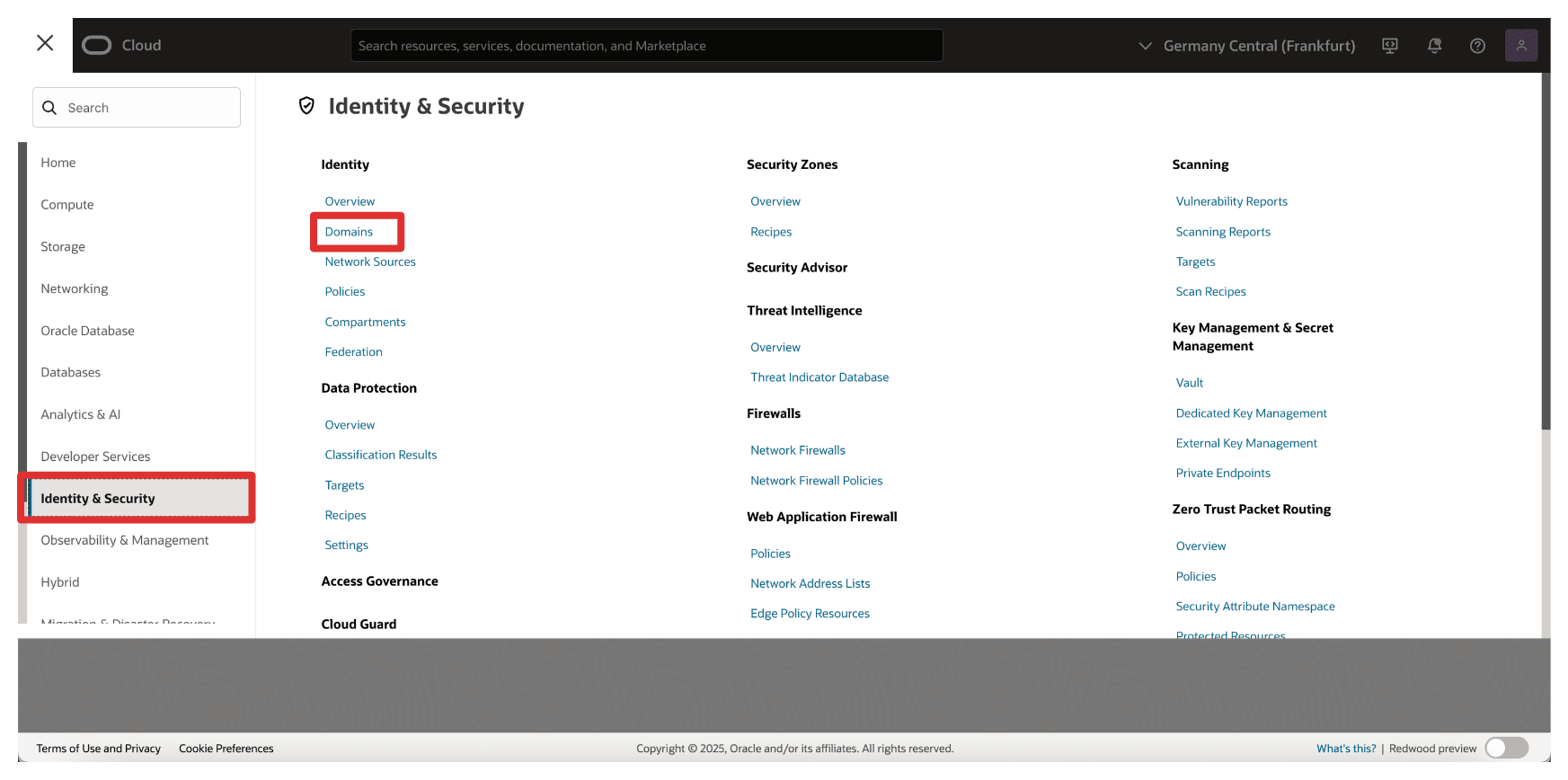

Conéctese a la consola de OCI, vaya a Identidad y seguridad y haga clic en Dominios.

-

Haga clic en el dominio que desea utilizar para la autenticación.

-

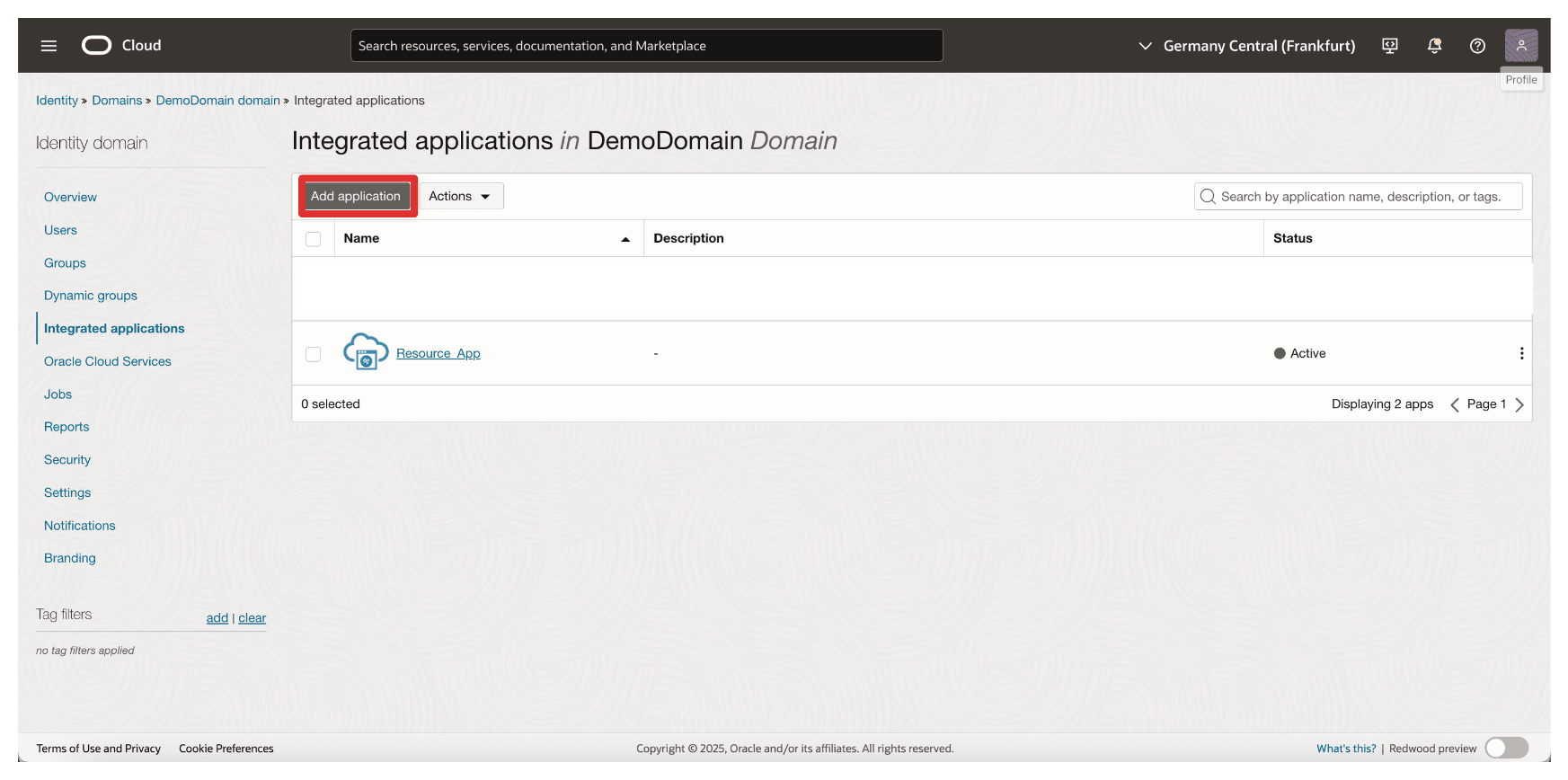

Haga clic en Aplicaciones integradas y Agregar aplicación.

-

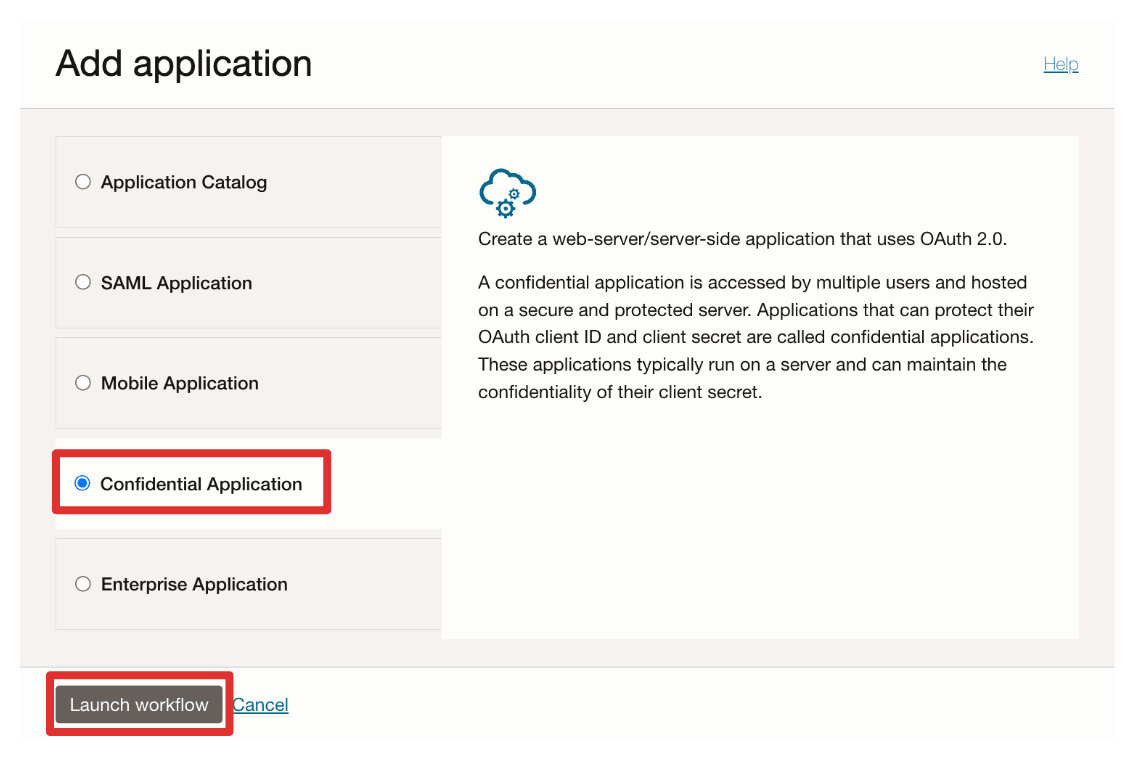

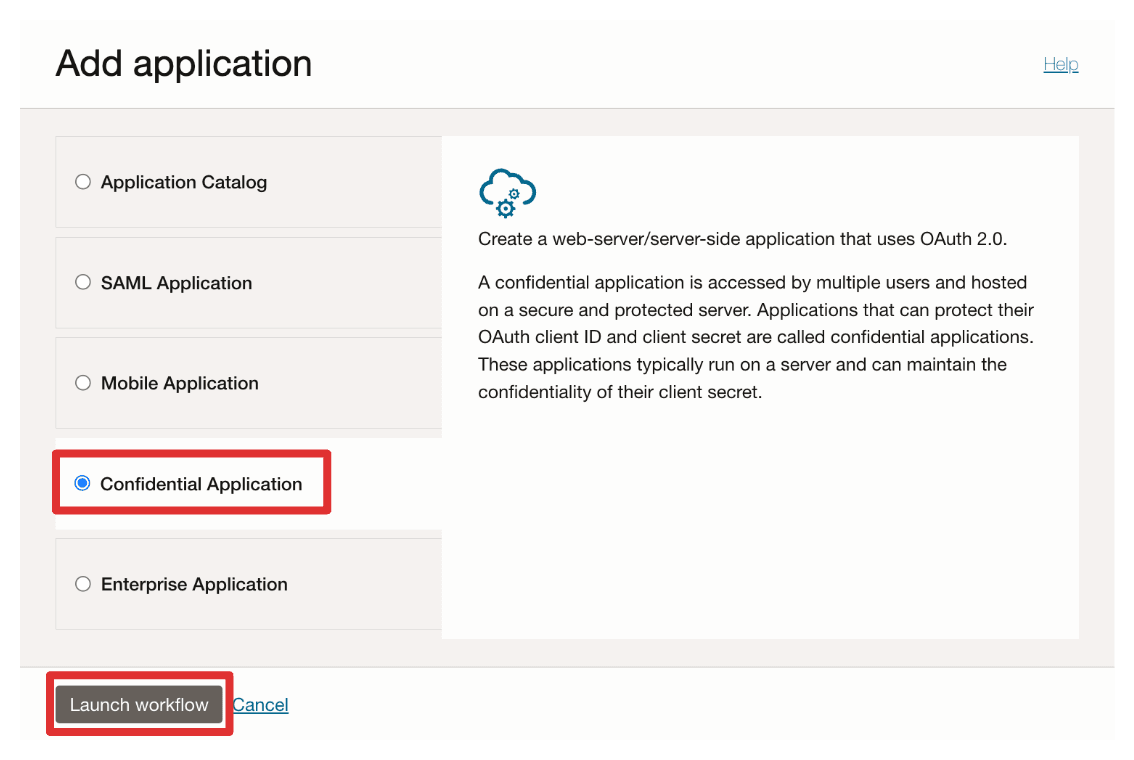

Seleccione Aplicación confidencial y haga clic en Iniciar flujo de trabajo.

-

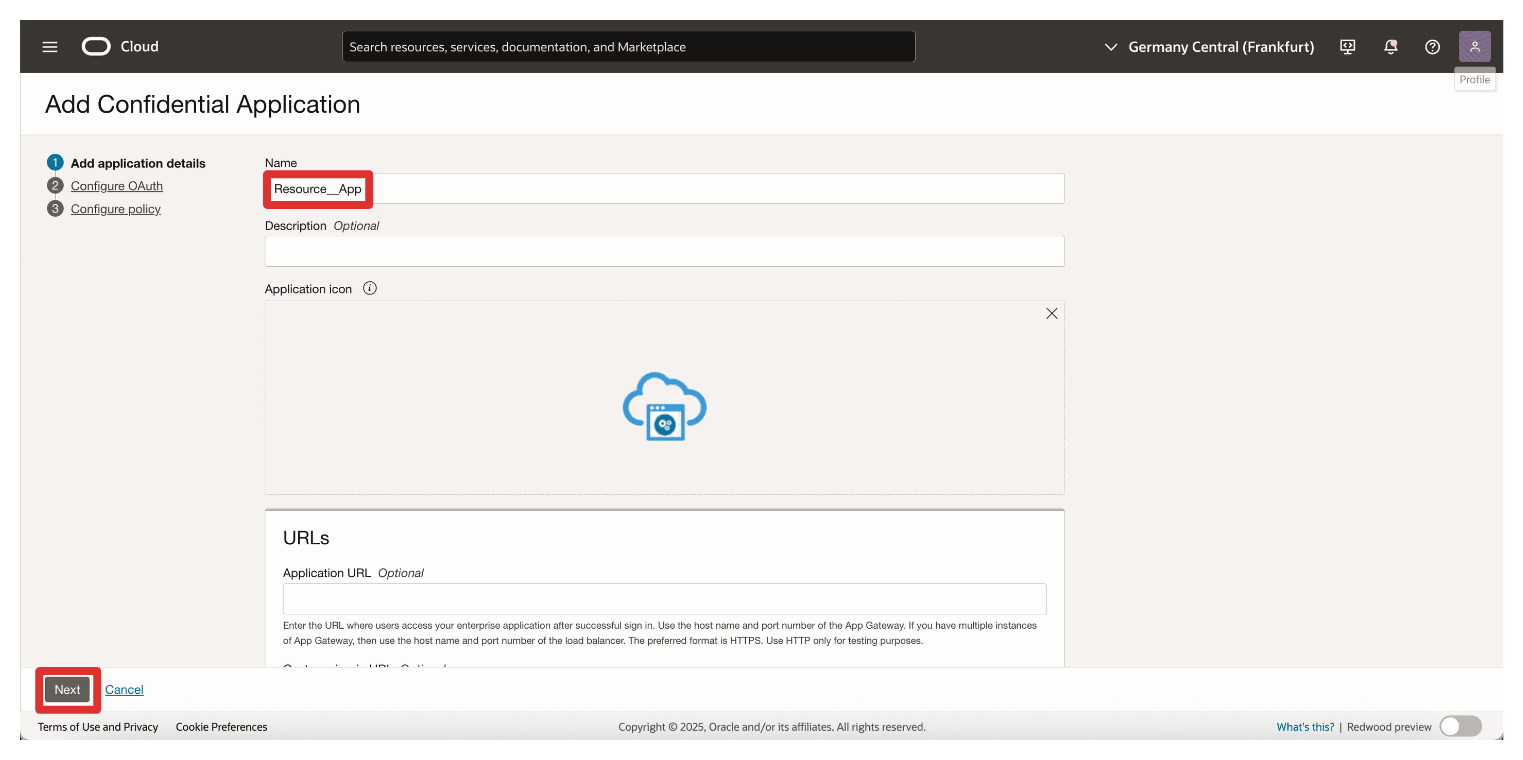

Introduzca el nombre de la aplicación (

Resource_App) y haga clic en Siguiente.

-

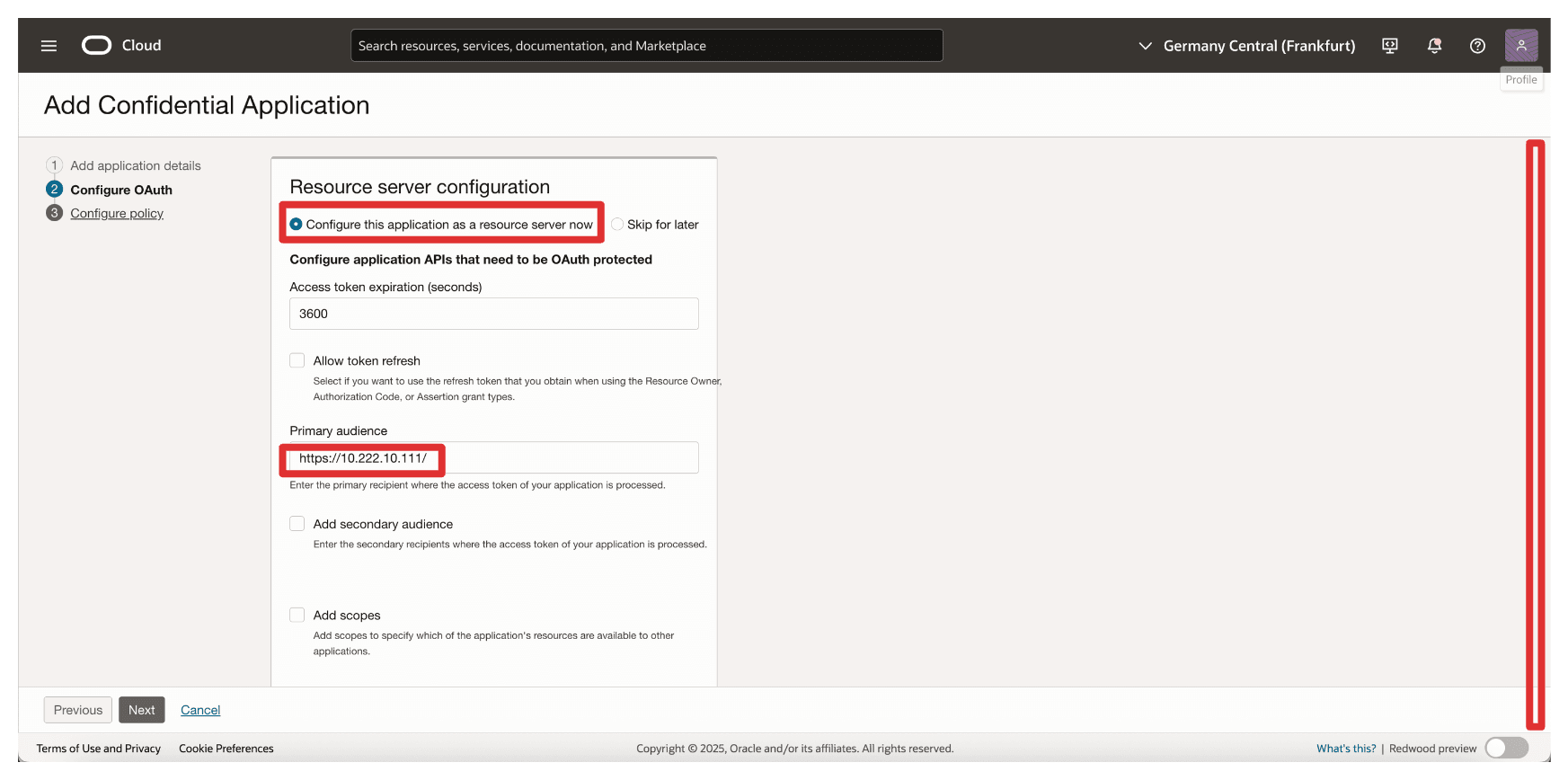

En la sección Configuración del servidor de recursos, introduzca la siguiente información.

- Seleccione Configurar esta aplicación como un servidor de recursos ahora.

- En Público principal, introduzca

https://10.222.10.111/(la dirección IP del servidor CTM1 de AMS).

-

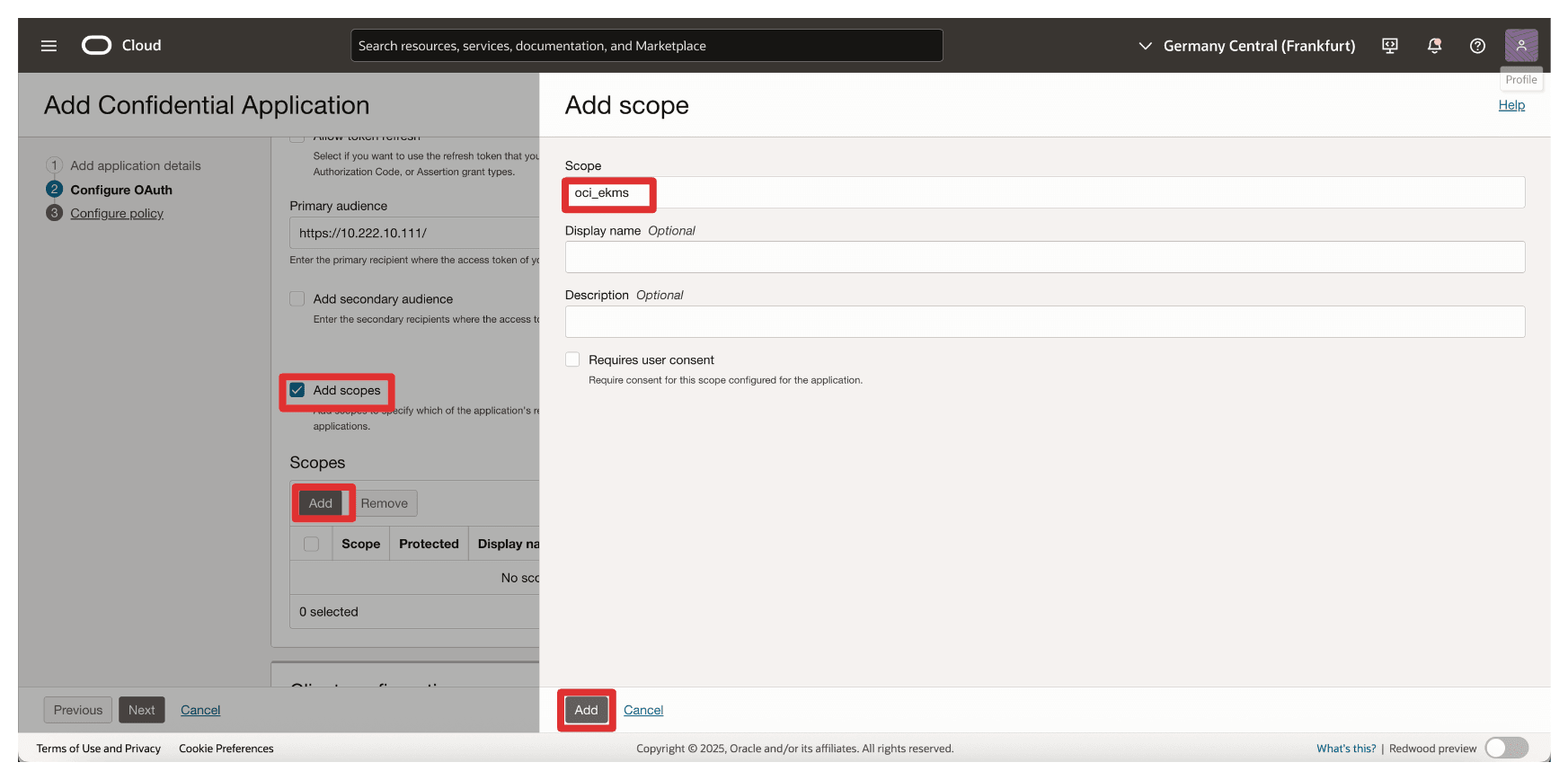

En Agregar ámbito, introduzca la siguiente información.

- Seleccione Agregar ámbitos.

- Haga clic en Agregar.

- En Ámbito, introduzca

oci_ekms. - Haga clic en Agregar.

-

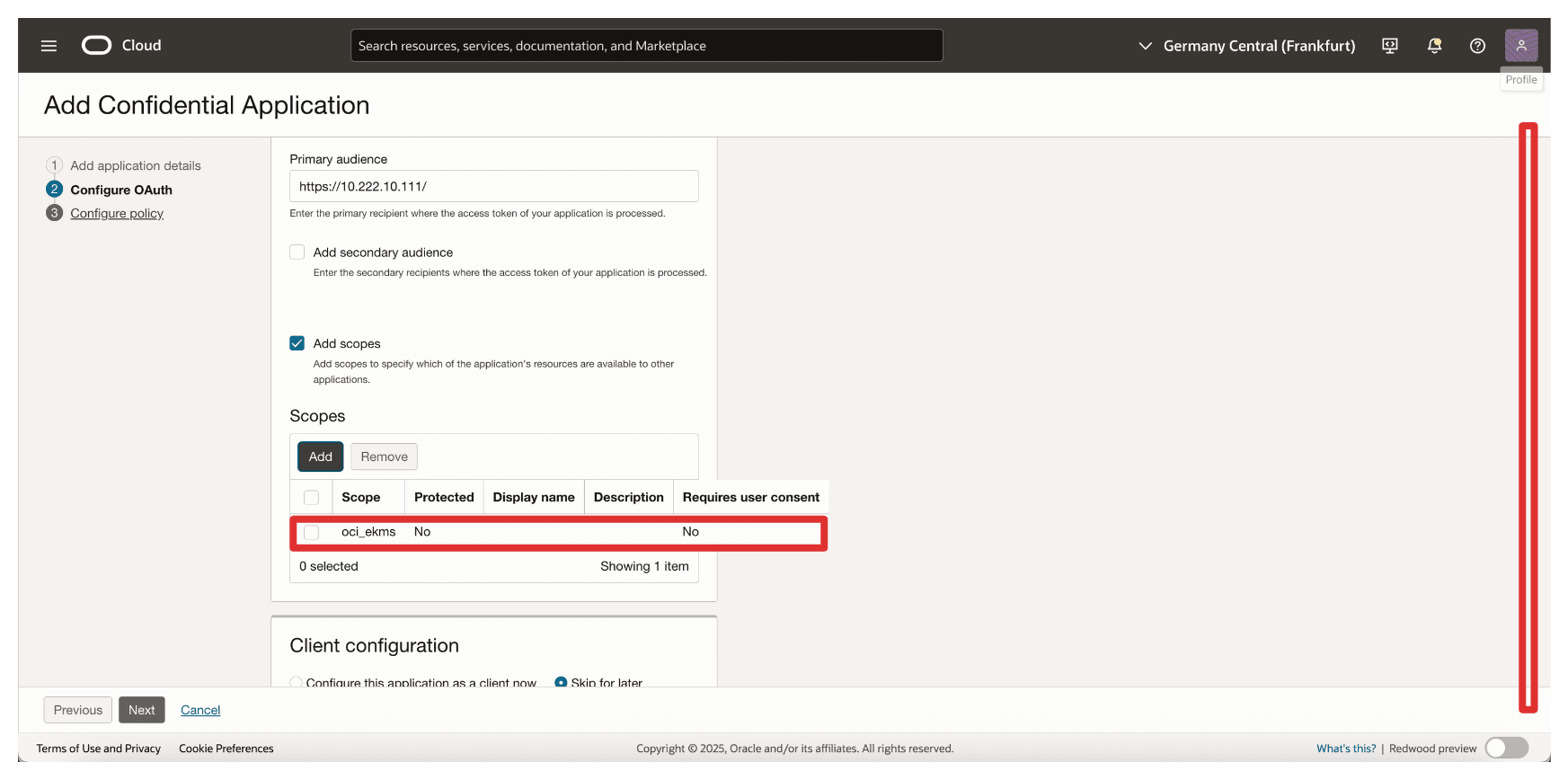

Observe el ámbito agregado

oci_ekmsy desplácese hacia abajo.

-

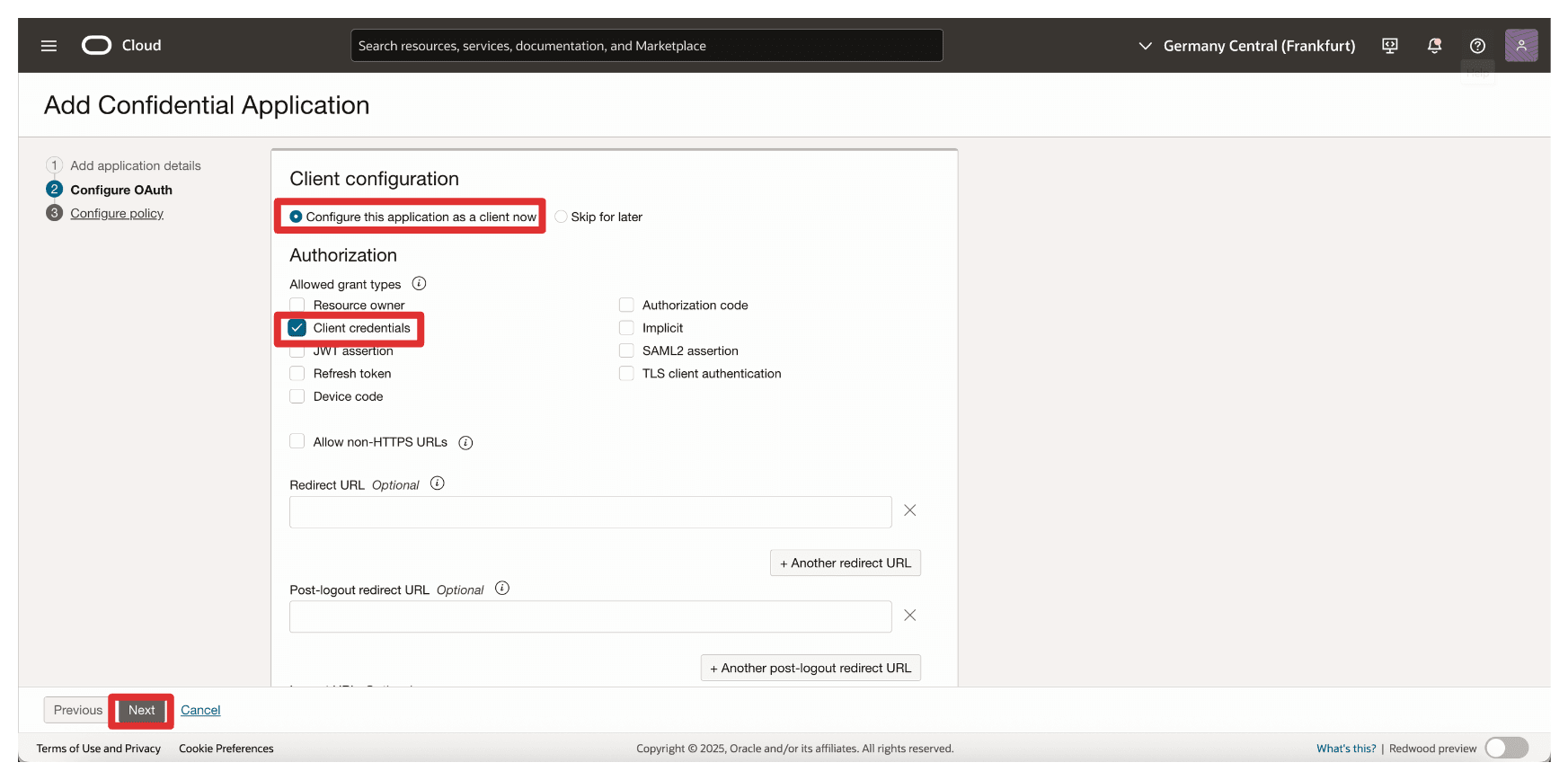

En la sección Configuración de cliente, introduzca la siguiente información.

- Seleccione Configurar esta aplicación como un cliente ahora.

- Seleccione Credenciales de cliente.

- Haga clic en Siguiente.

-

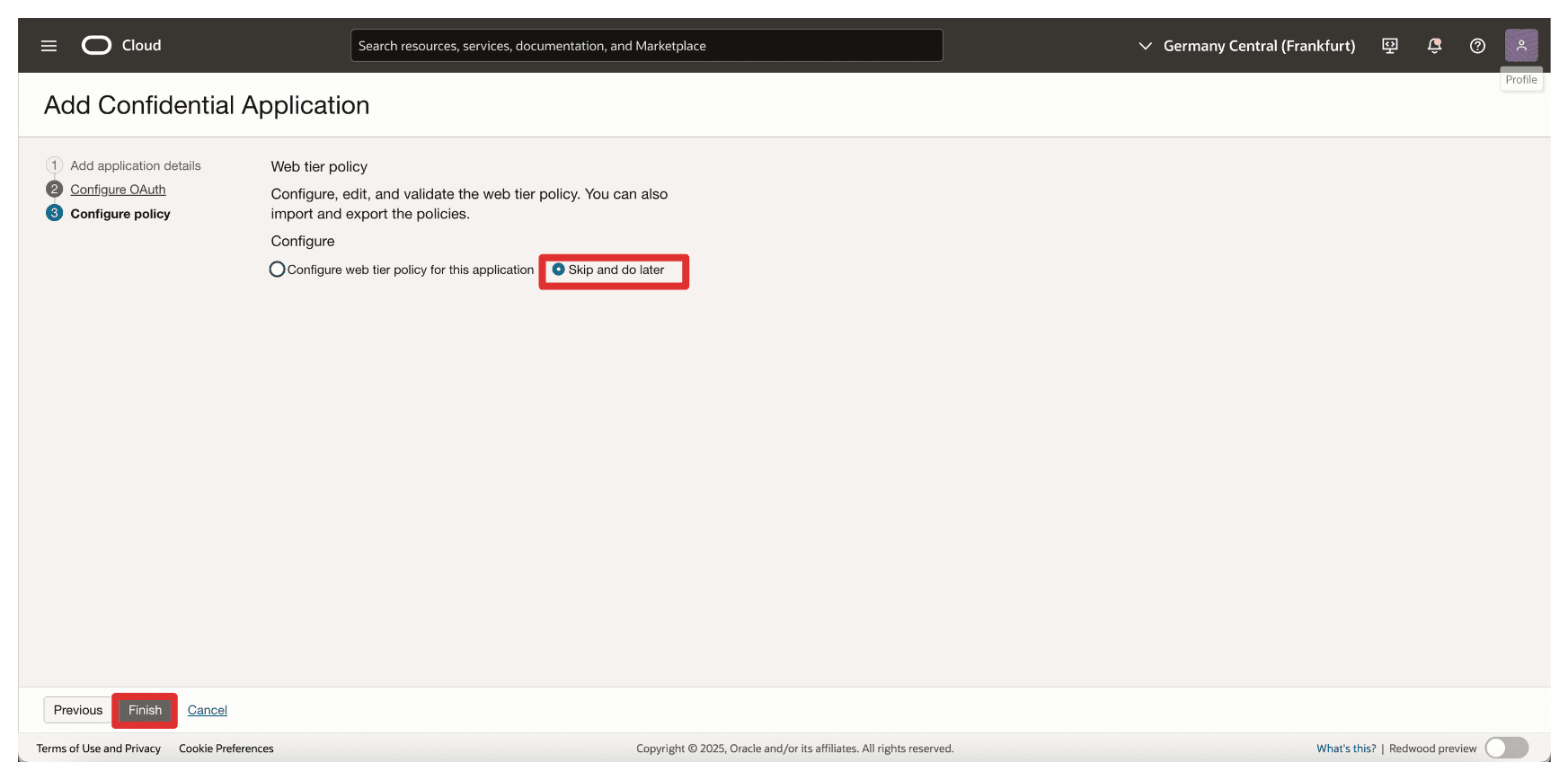

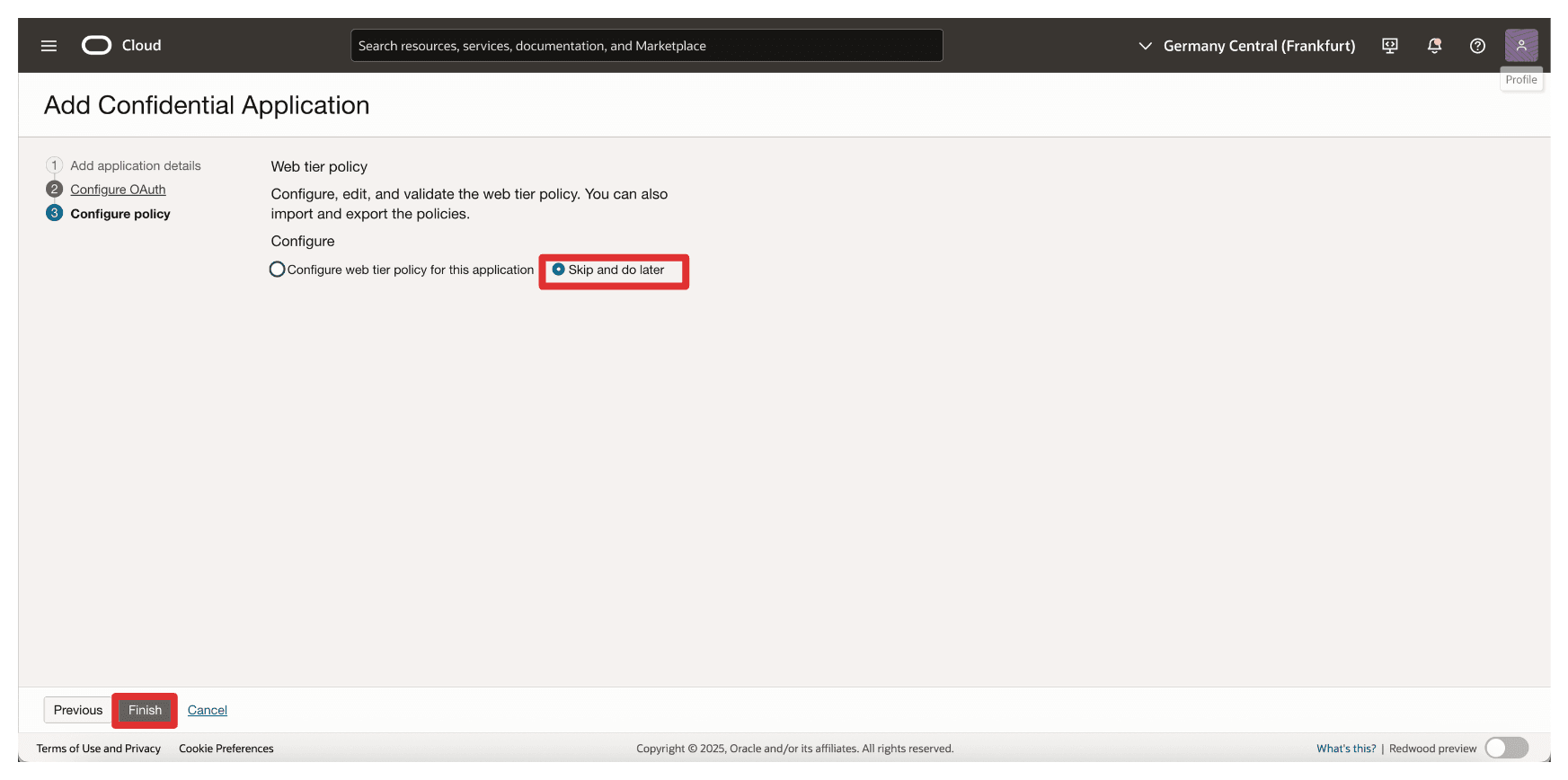

Haga clic en Omitir y hacer más tarde para omitir la creación de la política de nivel web y hacer clic en Terminar.

-

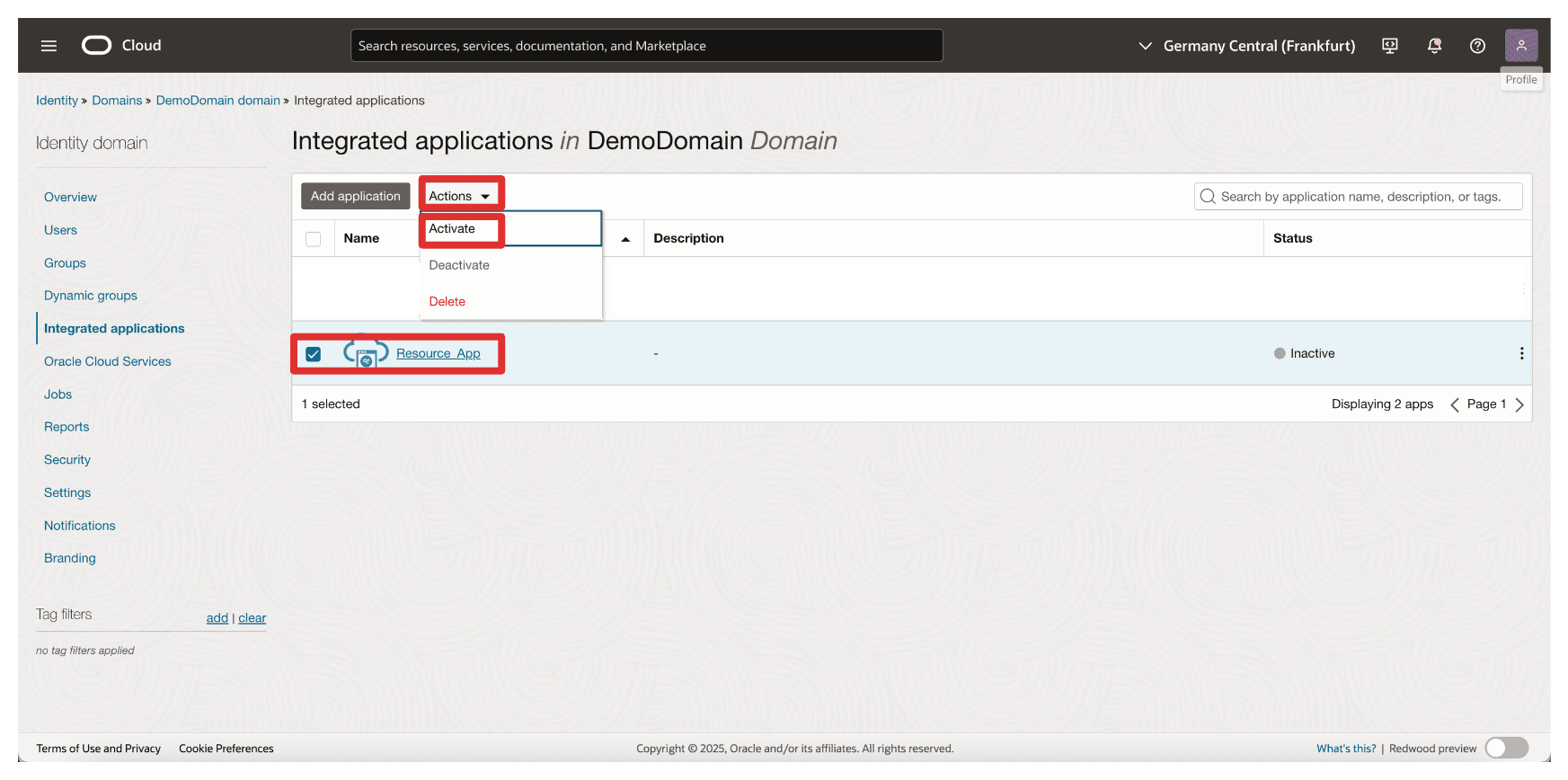

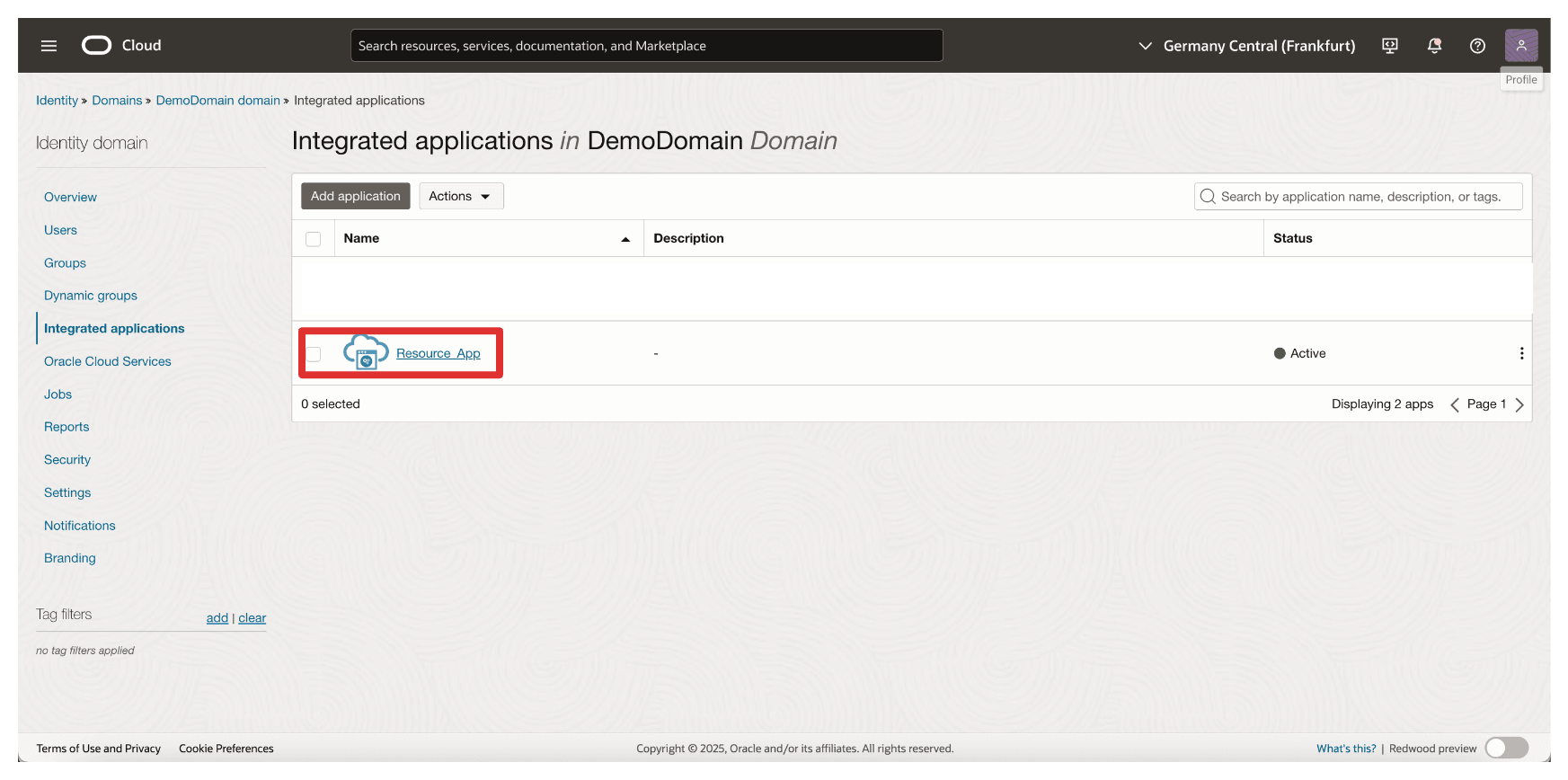

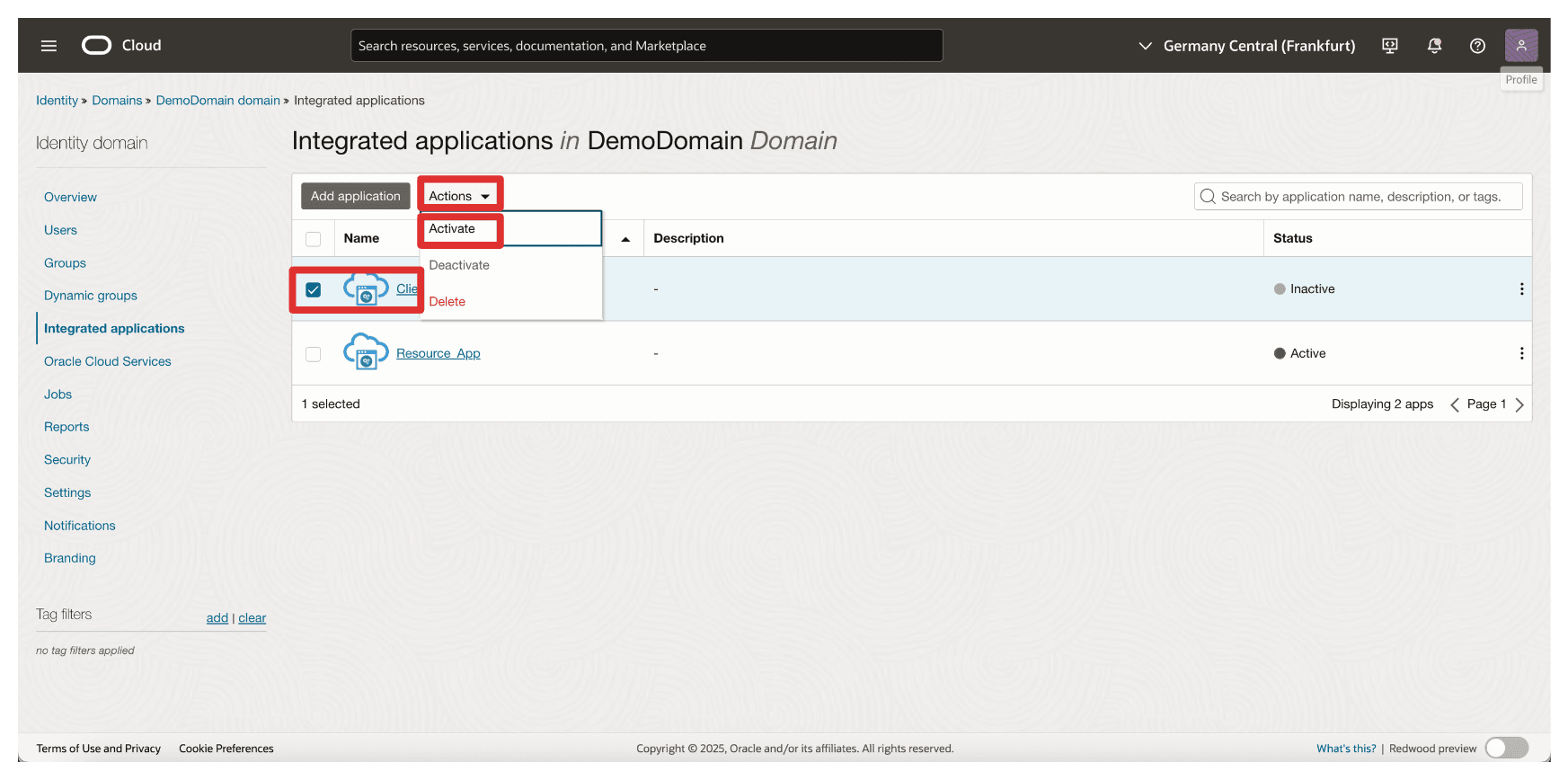

Vaya a la página Aplicaciones integradas.

- Observe que se crea la aplicación de integración

Resource_App. - Seleccione la aplicación de integración

Resource_App. - Haga clic en el menú desplegable Acciones.

- Haga clic en Activar.

- Observe que se crea la aplicación de integración

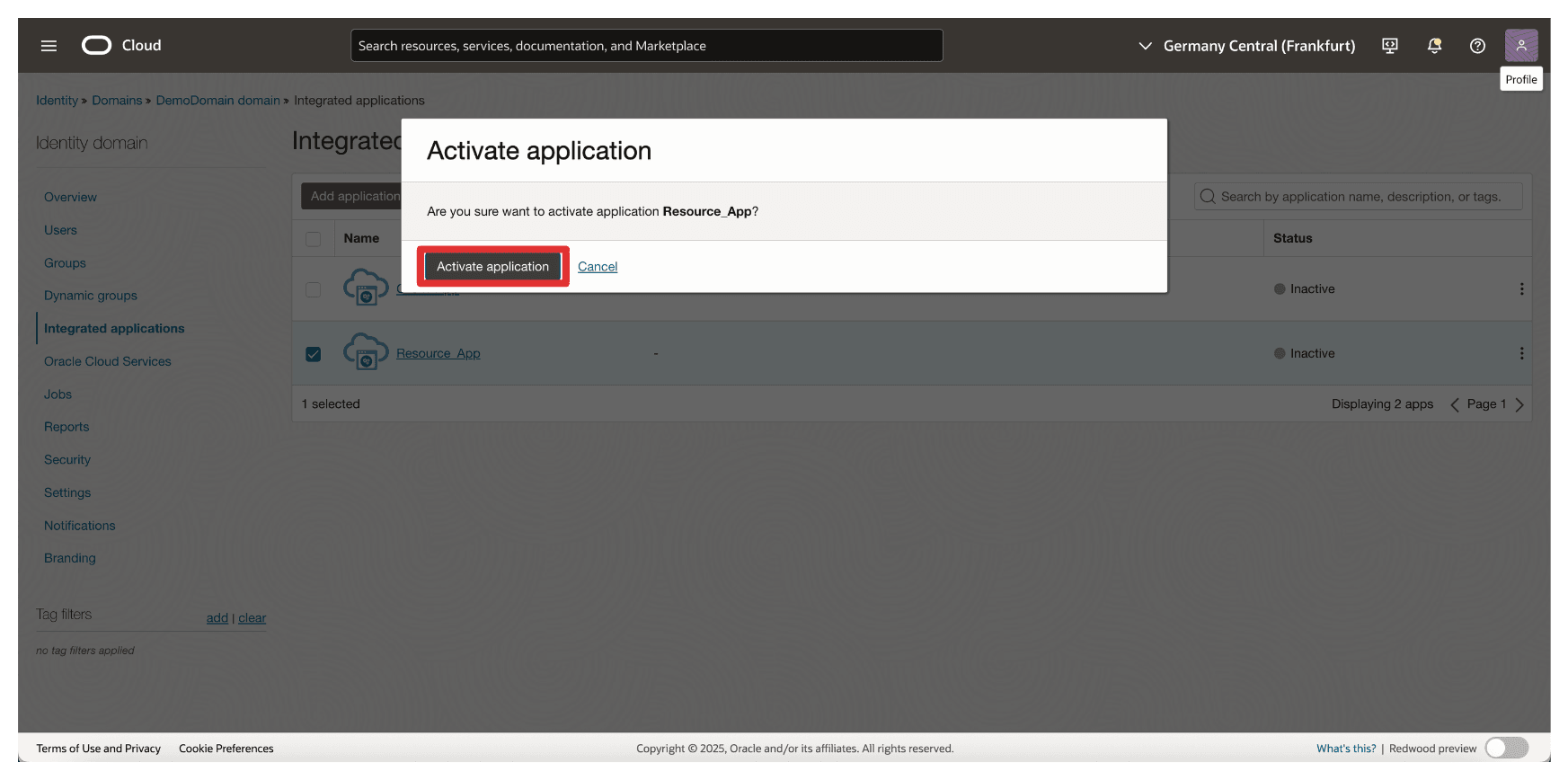

-

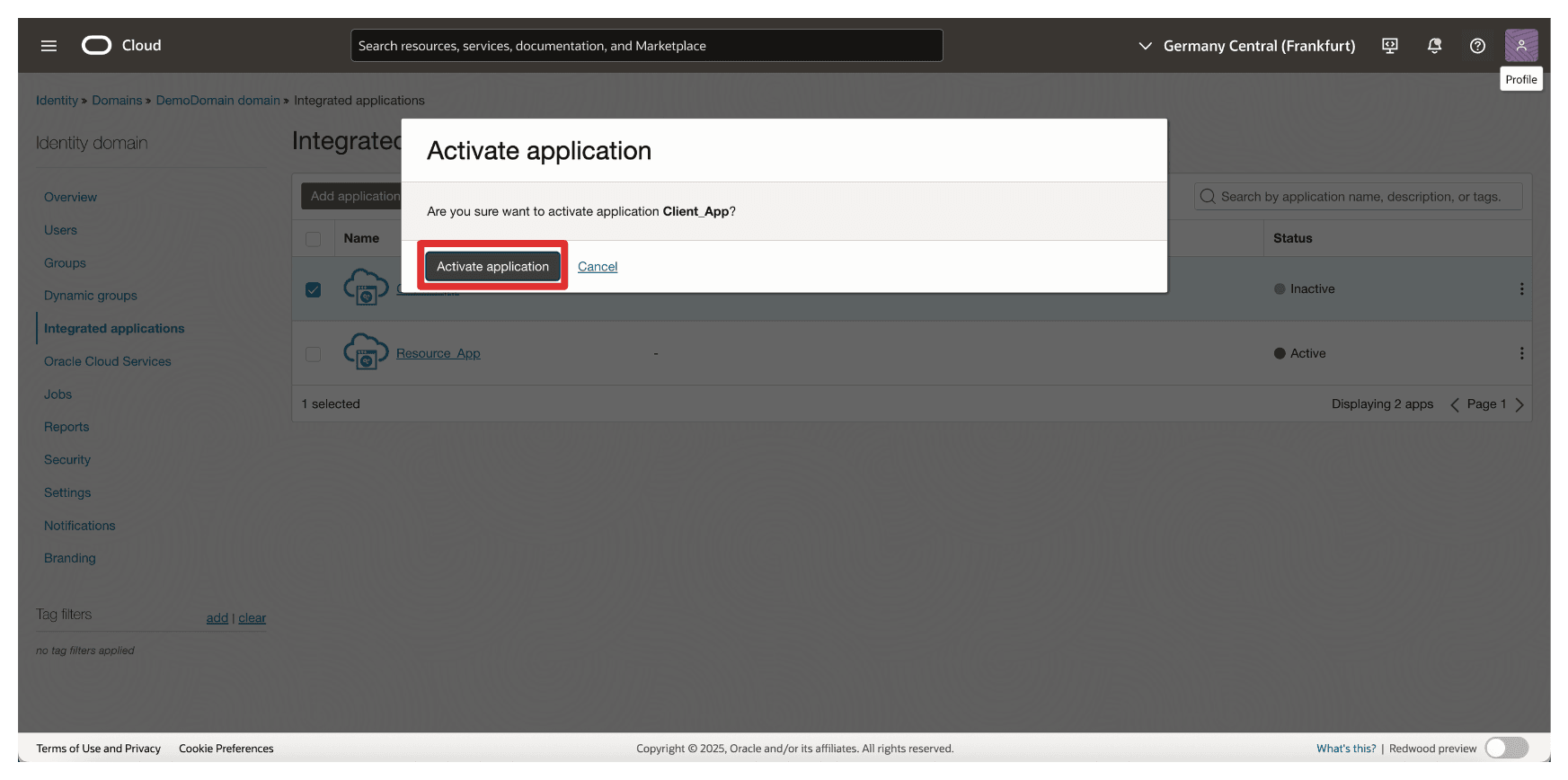

Haga clic en Activar aplicación.

-

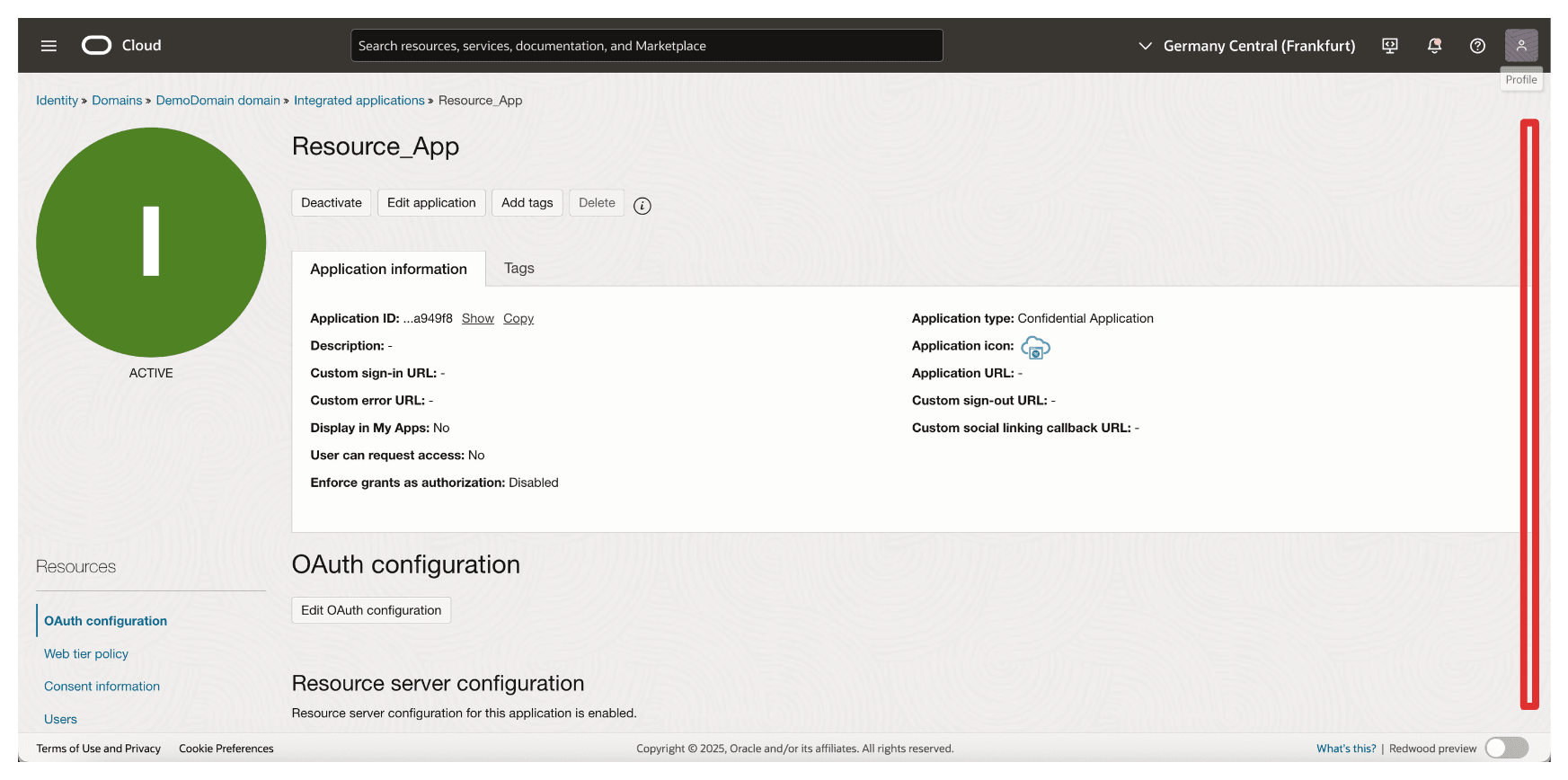

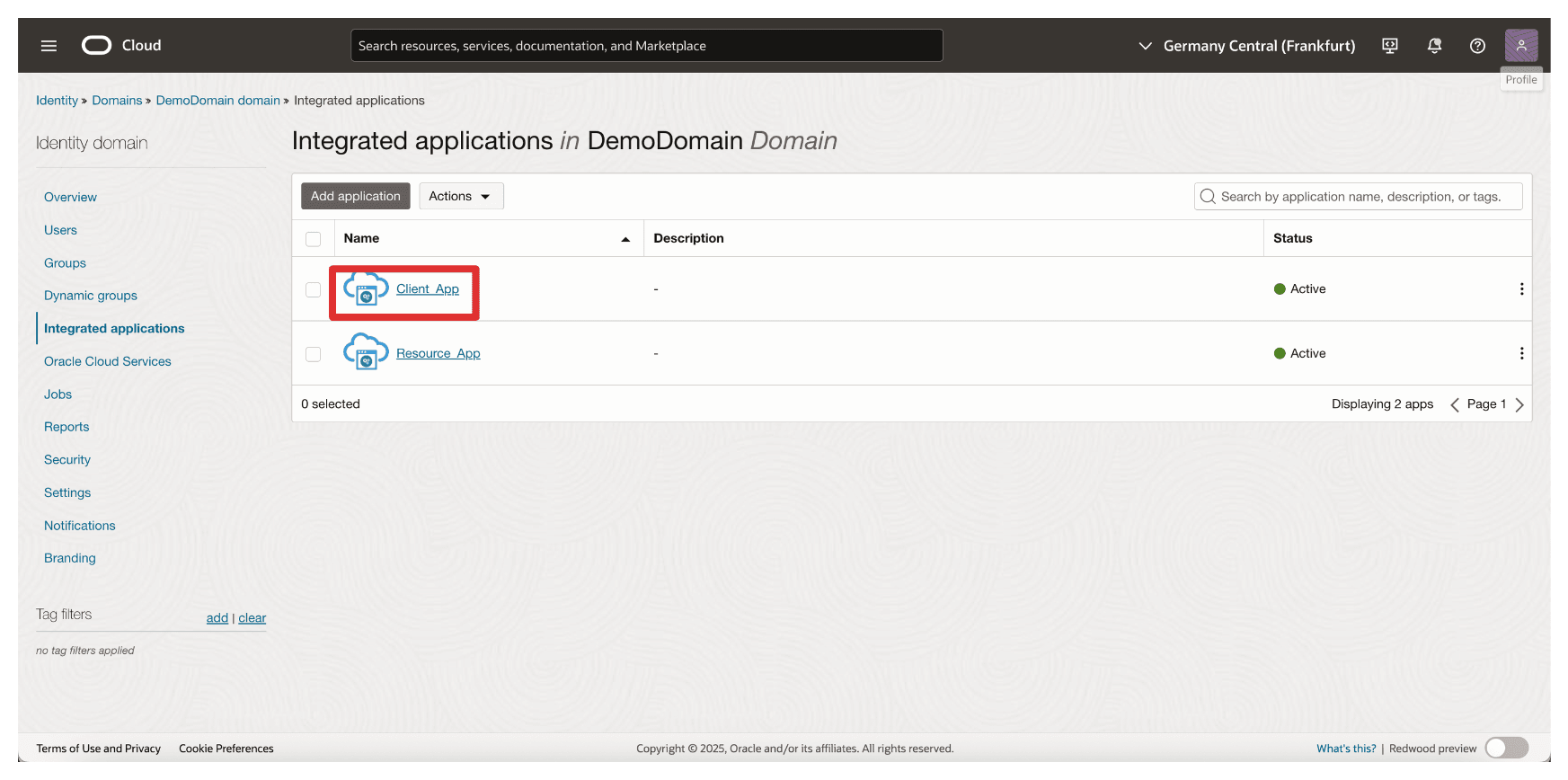

Haga clic en la aplicación de integración

Resource_App.

-

Desplazar hacia abajo.

-

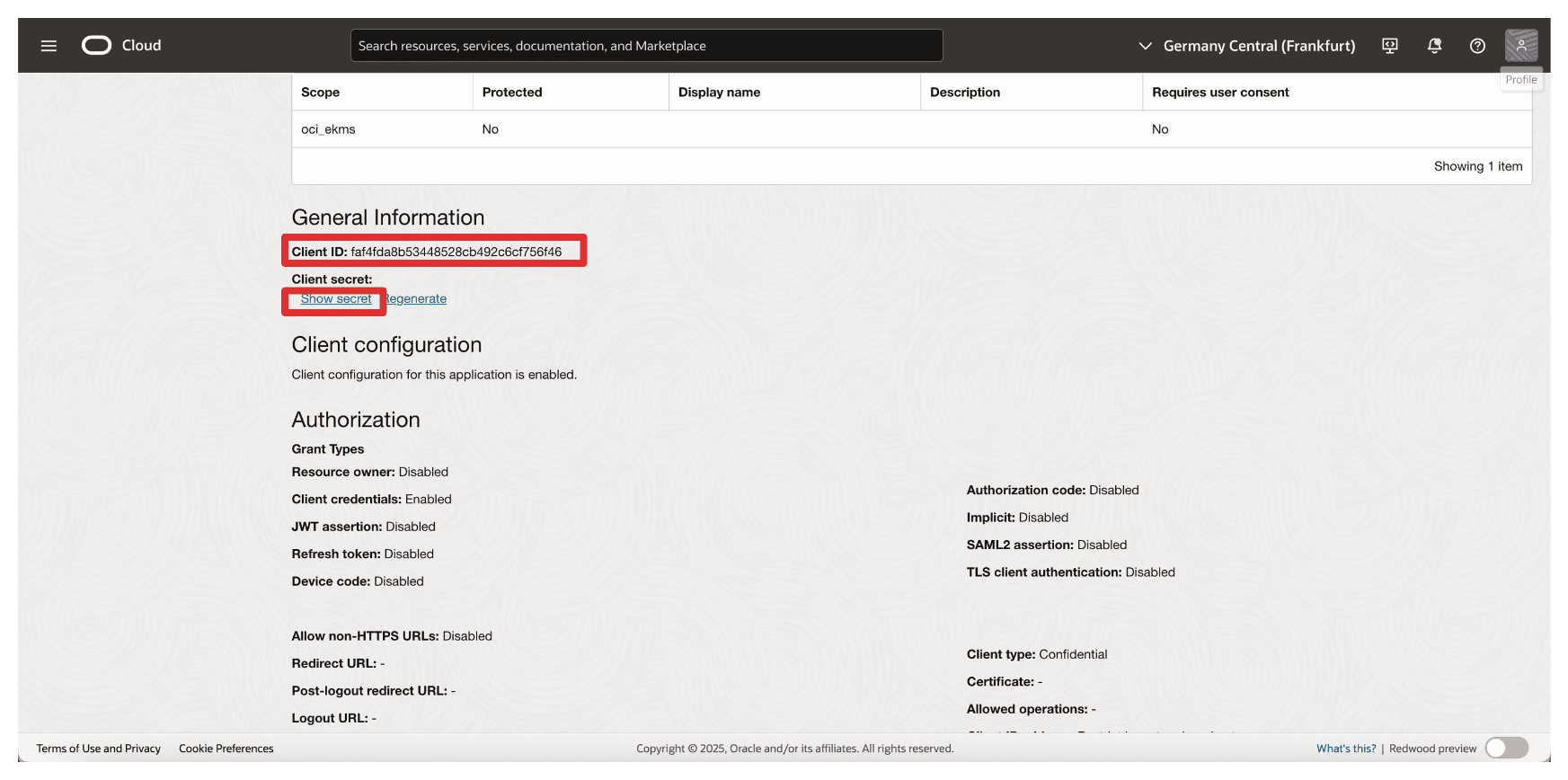

Copie el ID de Cliente y almacénelo en un bloc de notas. Haga clic en Mostrar secreto para mostrar el secreto de cliente.

-

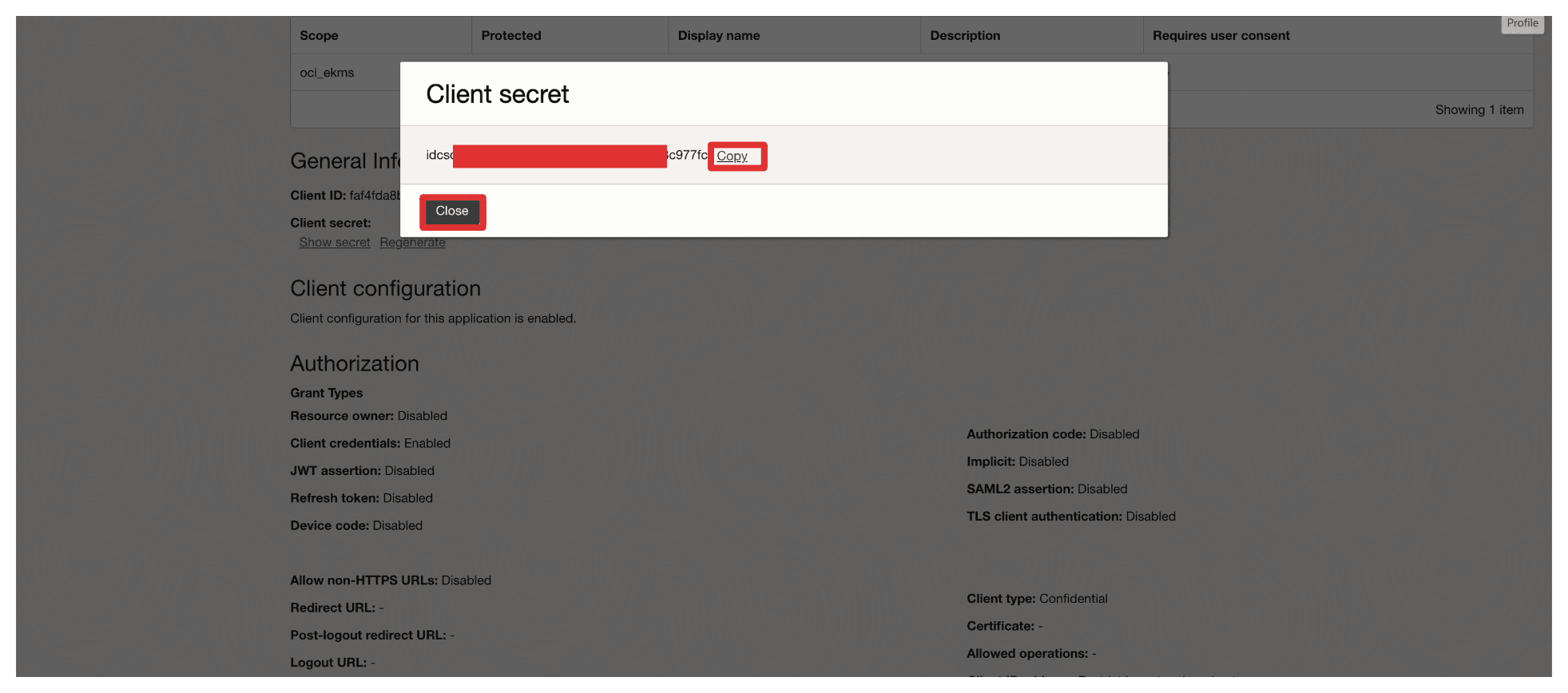

Haga clic en Copiar para copiar el secreto de cliente y almacenarlo en un bloc de notas. Haga clic en Cerrar.

-

Haga clic en Agregar aplicación.

-

Seleccione Aplicación confidencial y haga clic en Iniciar flujo de trabajo.

-

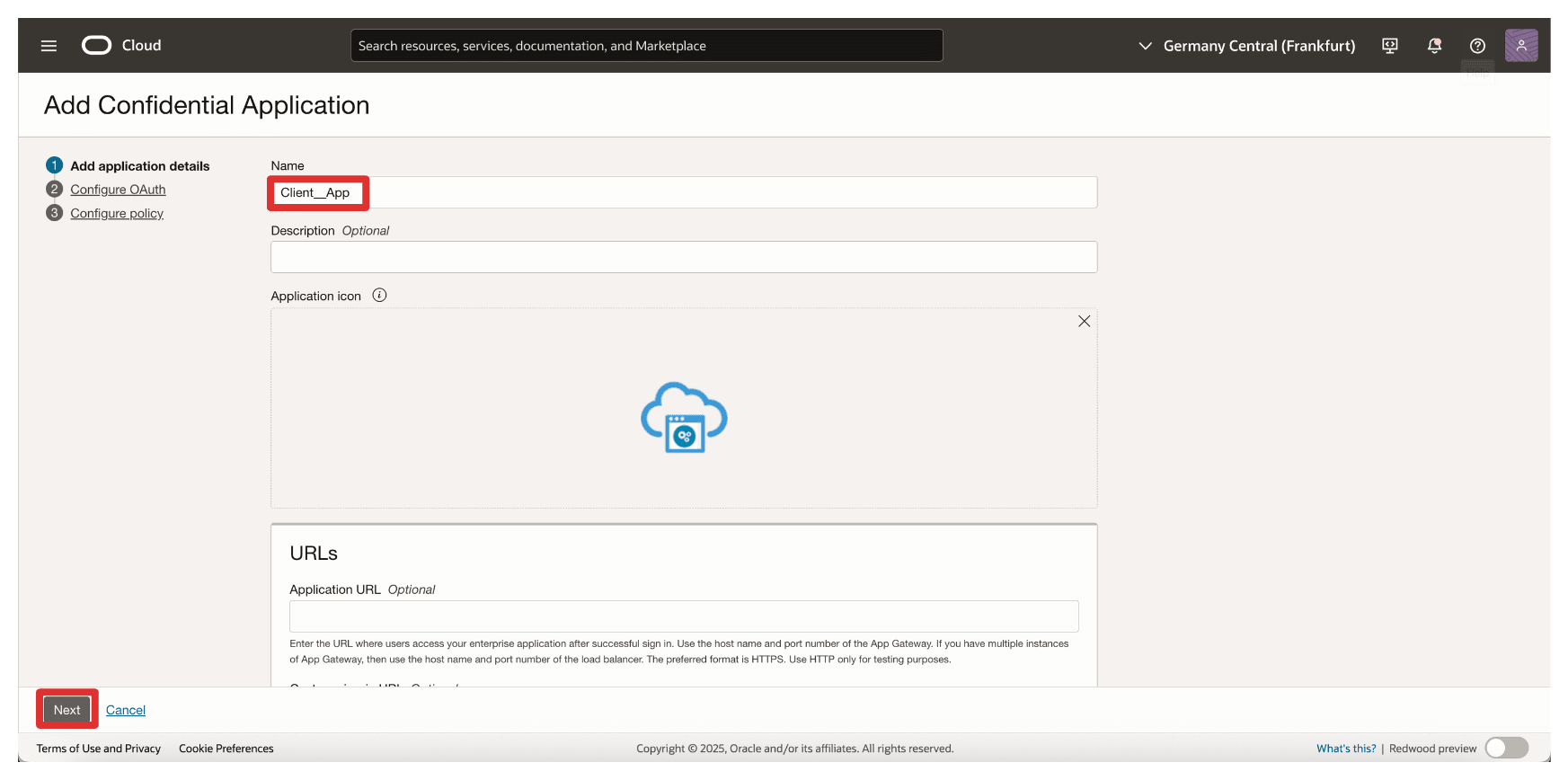

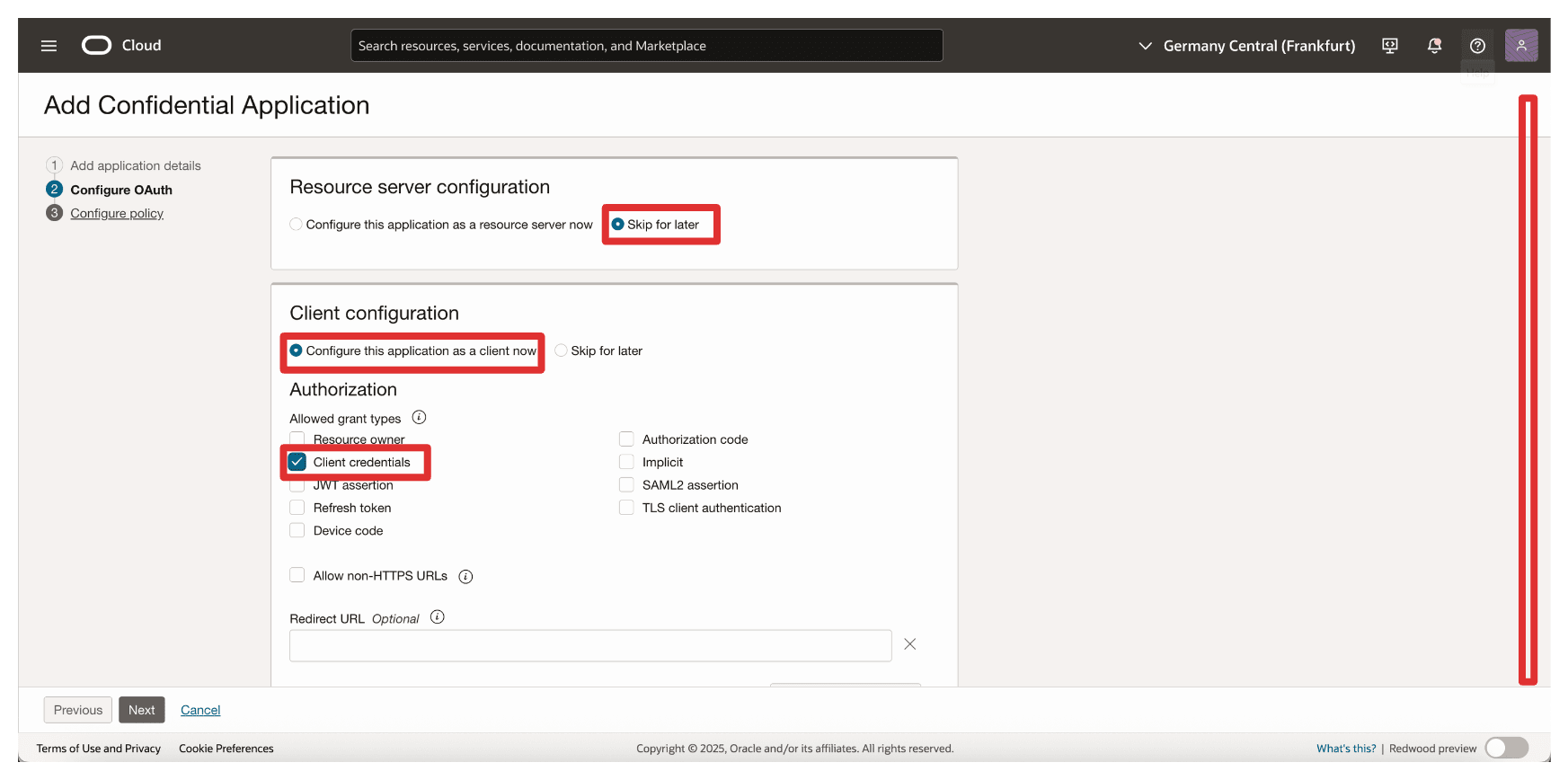

Introduzca el nombre de la solicitud (

Client_App) y haga clic en Siguiente.

-

En Configuración del servidor de recursos, seleccione Omitir para más tarde.

-

En Configuración de cliente, introduzca la siguiente información.

- Seleccione Configurar esta aplicación como un cliente ahora.

- Seleccione Credenciales de cliente.

- Desplazar hacia abajo.

-

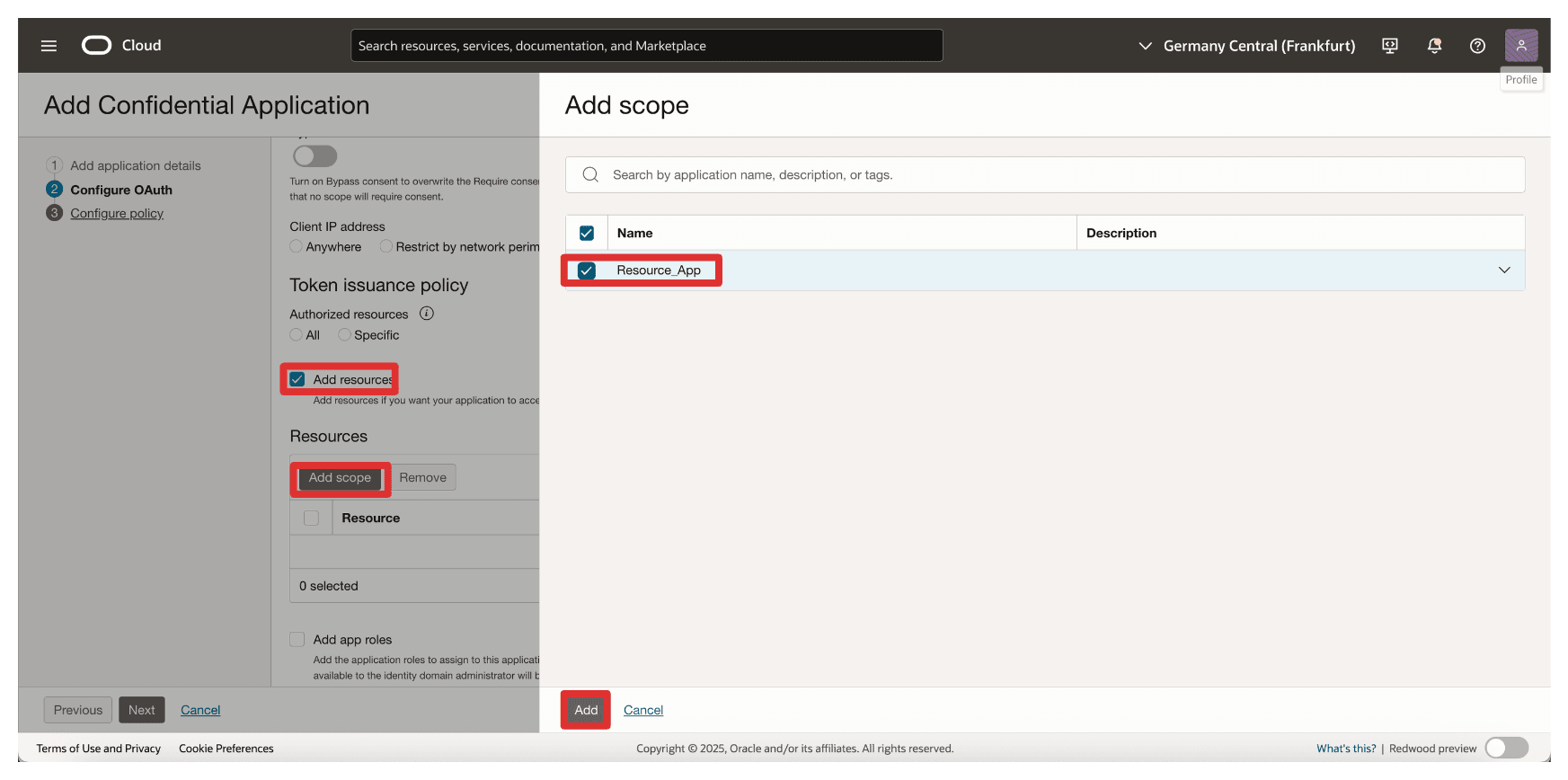

En Agregar ámbito, introduzca la siguiente información.

- Seleccione Agregar recursos.

- Seleccione Agregar ámbitos.

- En Ámbito, introduzca

Resource_App. - Haga clic en Agregar.

-

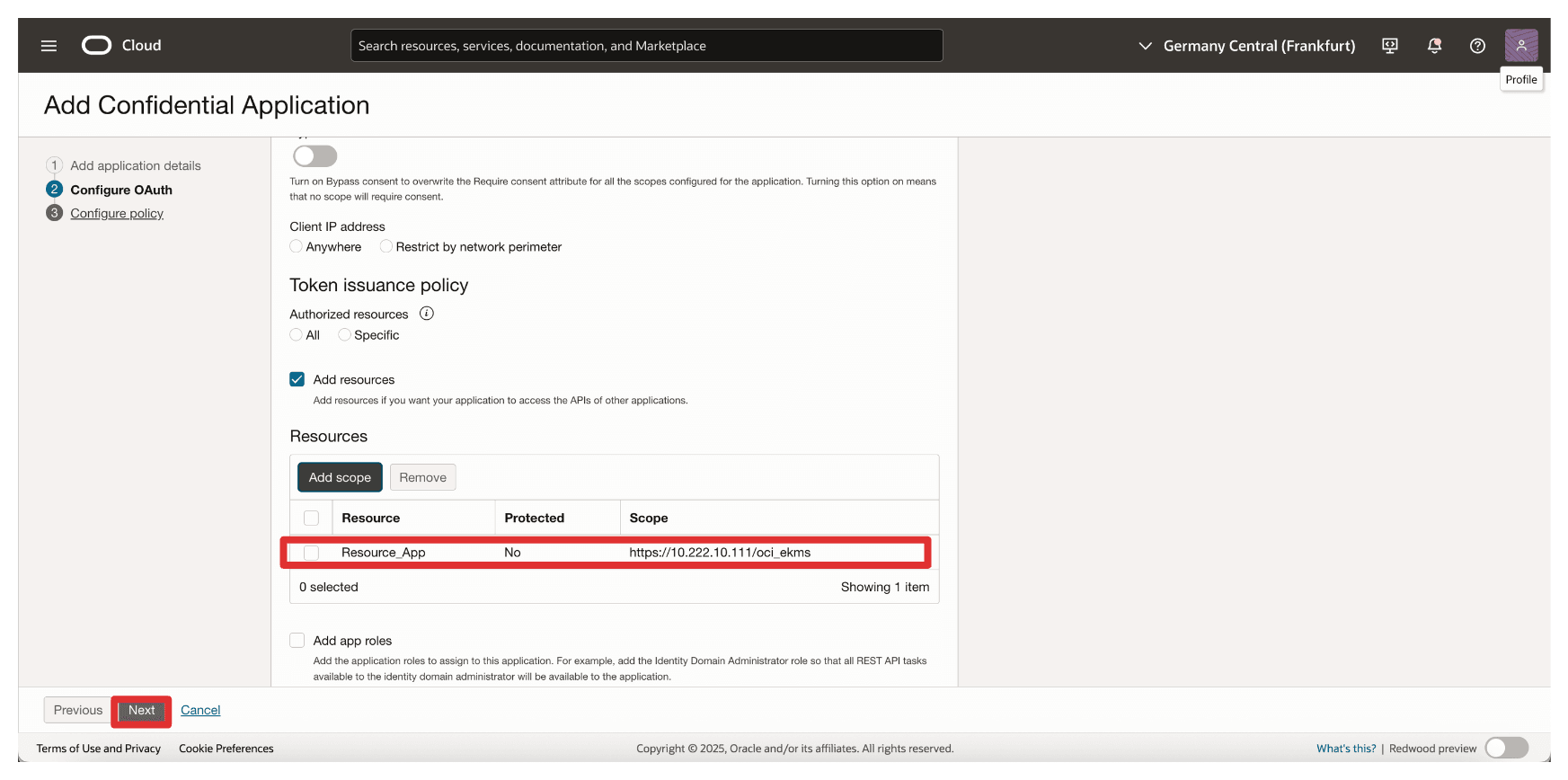

Observe el recurso agregado

Resource_Appy haga clic en Next (Siguiente).

-

Haga clic en Omitir y hacer más tarde para omitir la creación de la política de nivel web y hacer clic en Terminar.

-

Vaya a la página Aplicaciones integradas.

- Observe que se crea la aplicación de integración

Client_App. - Seleccione la aplicación de integración

Client_App. - Haga clic en el menú desplegable Acciones.

- Haga clic en Activar.

- Observe que se crea la aplicación de integración

-

Haga clic en Activar aplicación.

-

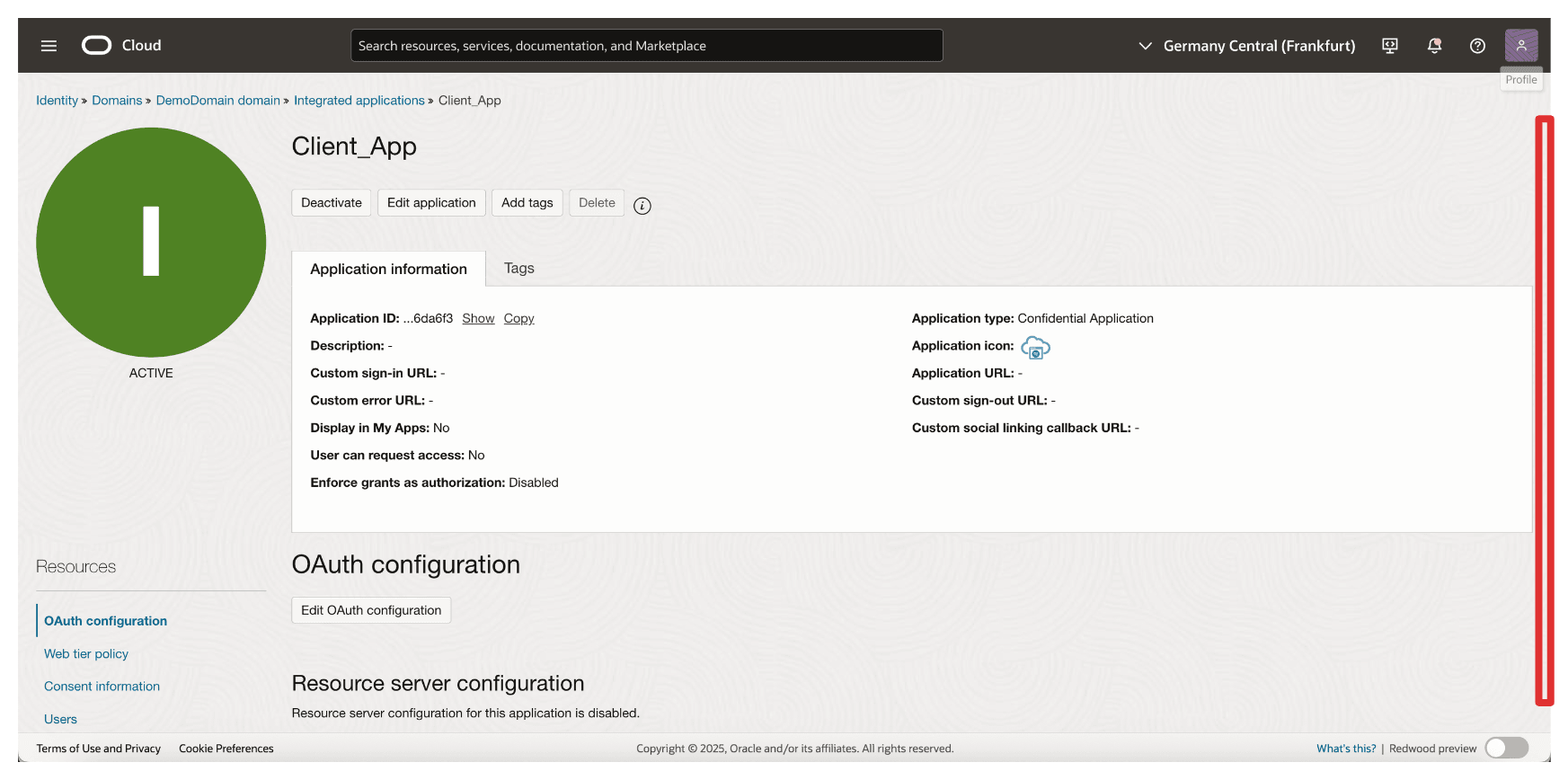

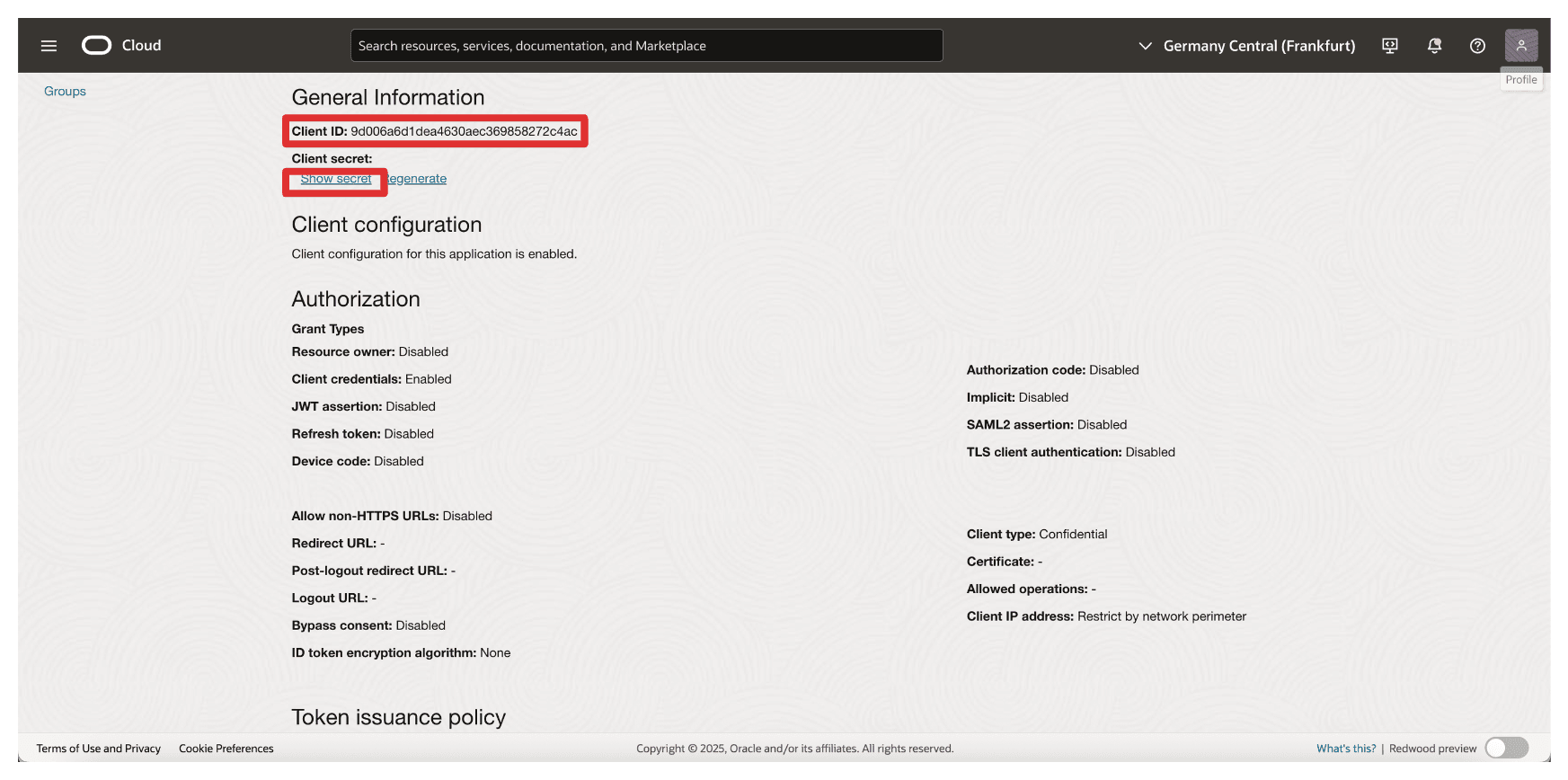

Haga clic en la aplicación de integración

Client_App.

-

Desplazar hacia abajo.

-

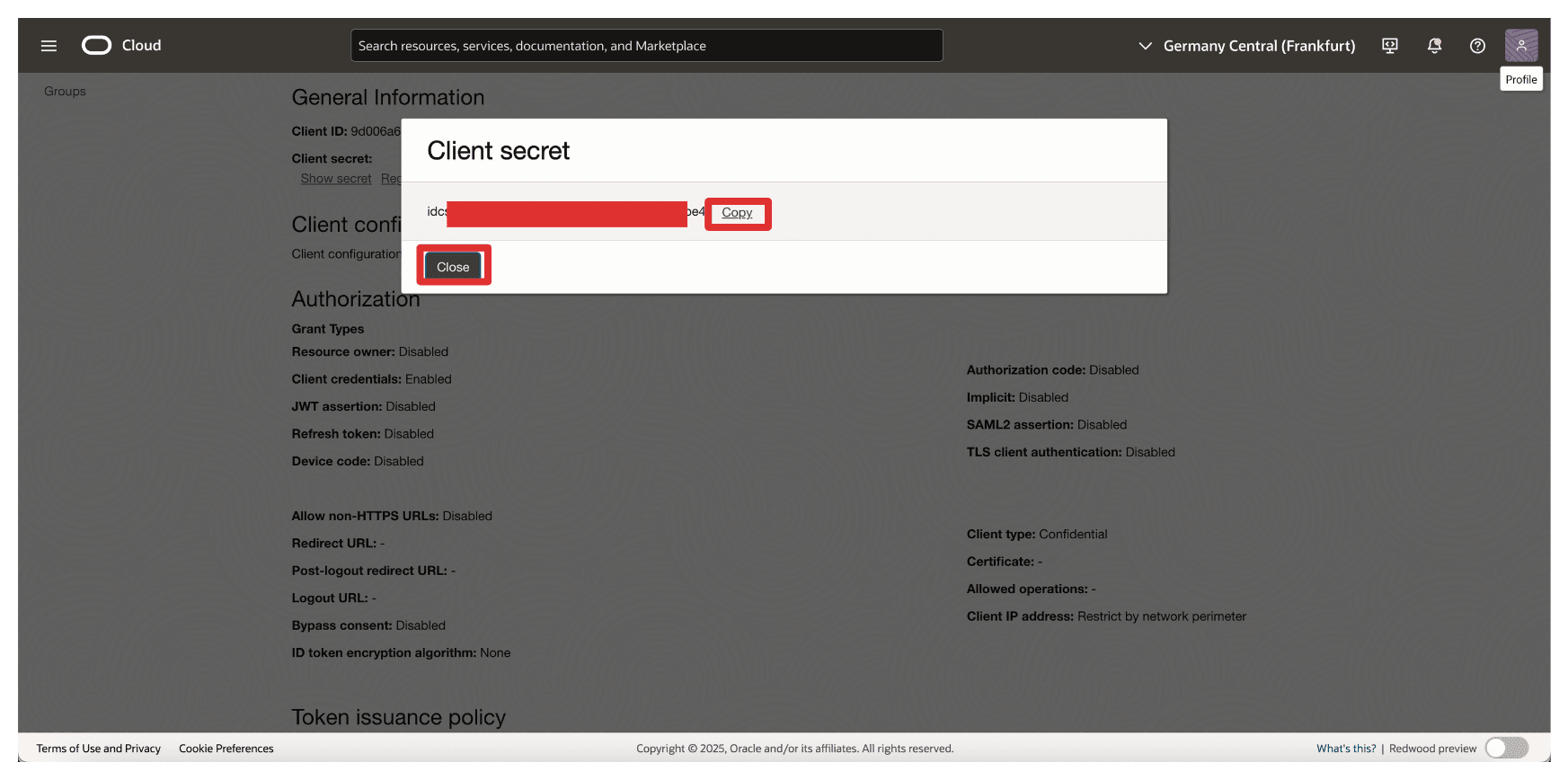

Copie el ID de Cliente y almacénelo en un bloc de notas. Haga clic en Mostrar secreto para mostrar el secreto de cliente.

-

Haga clic en Copiar para copiar el secreto de cliente y almacenarlo en un bloc de notas. Haga clic en Cerrar.

Nota:

- Ha recopilado los ID de cliente y los secretos de cliente

Resource_AppyClient_App.- No mezcle estos dos y configúrelos en los lugares adecuados.

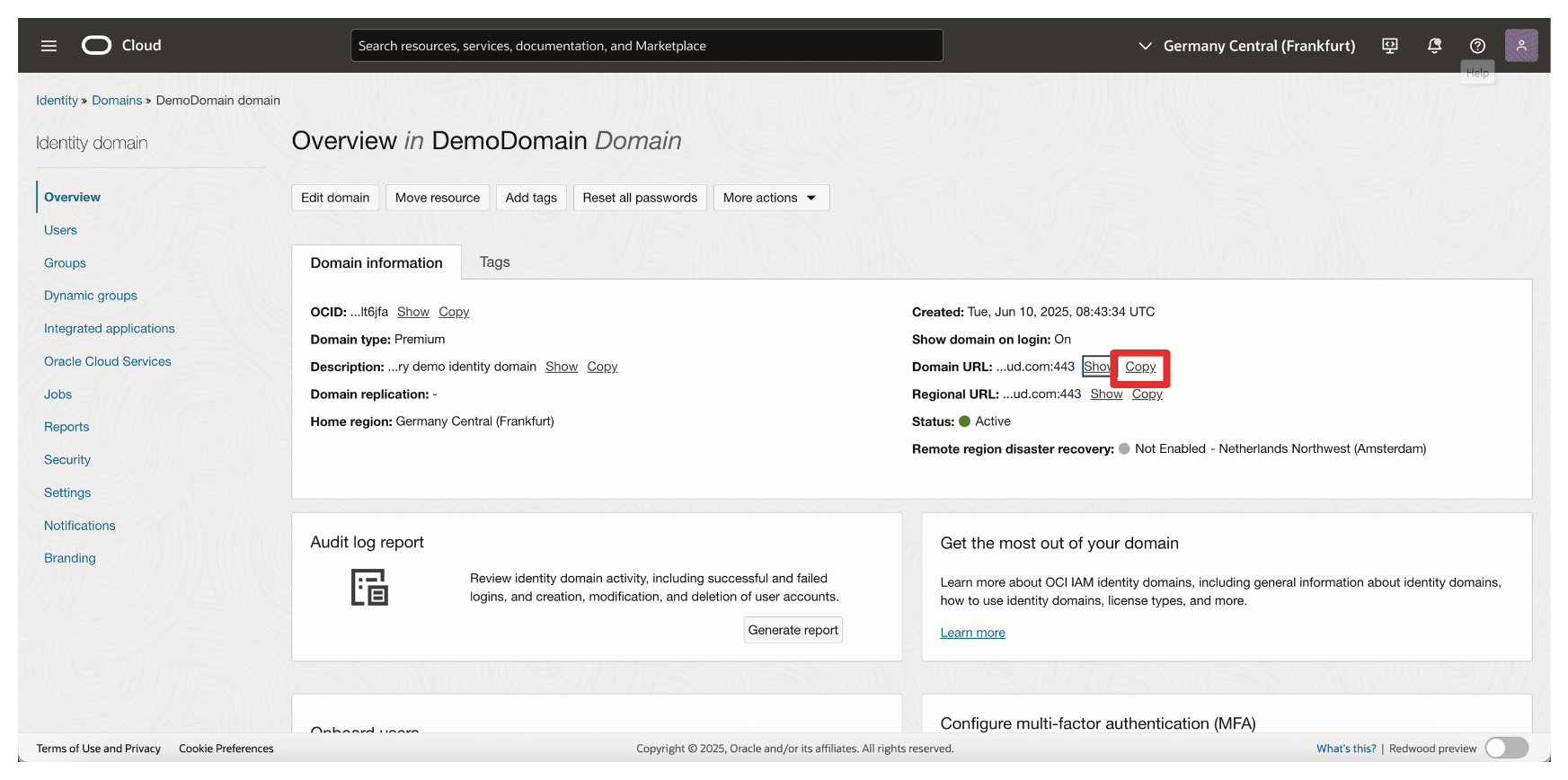

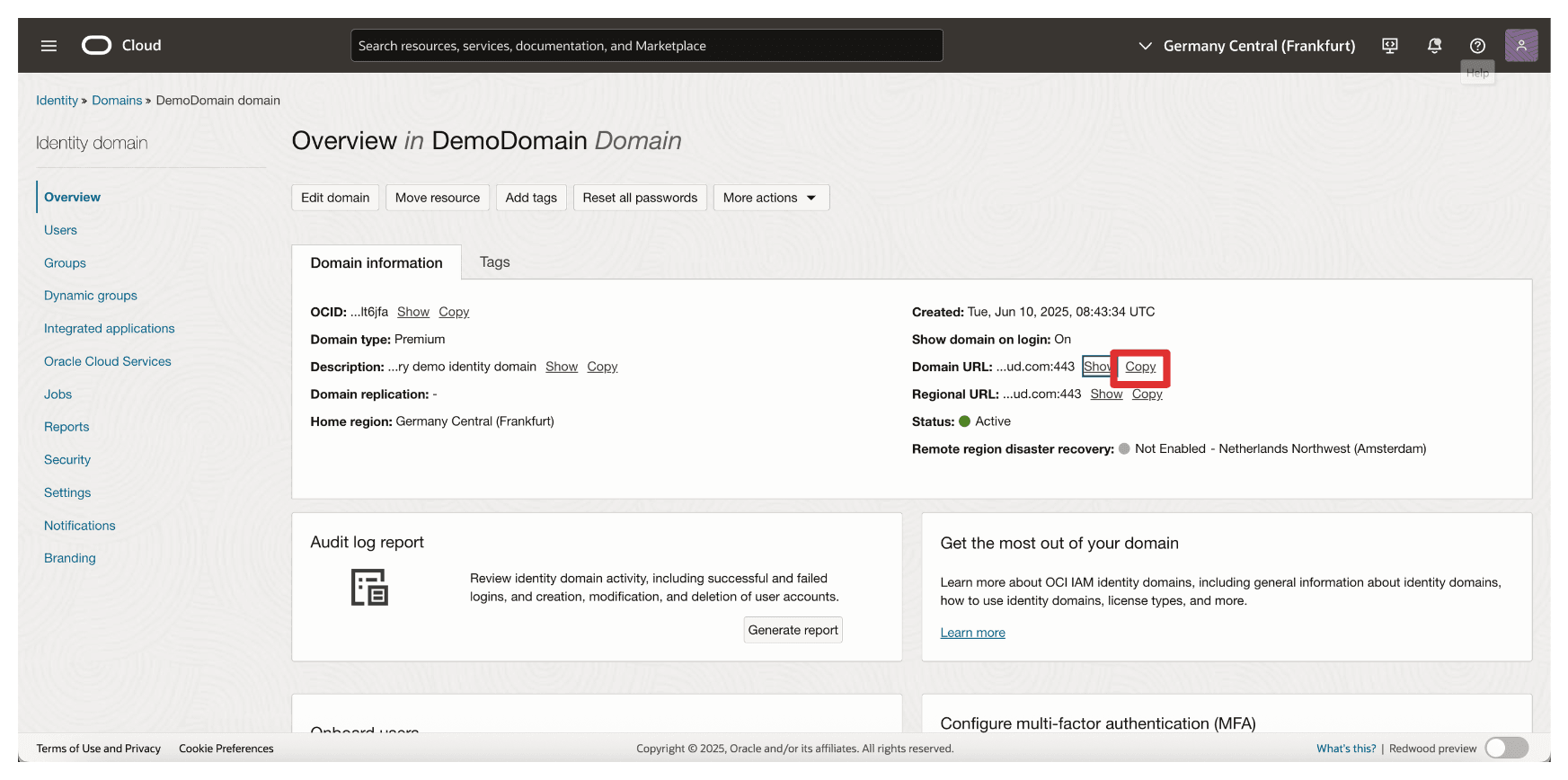

Tarea 3: Recopilación de la URL del dominio de identidad de OCI

Para activar la comunicación basada en OAuth entre OCI y Thales CipherTrust Manager, debe proporcionar la URL de dominio de identidad durante la configuración del proveedor de identidad en Thales CipherTrust Manager.

-

Vaya a la consola de OCI, vaya a Identidad y seguridad y haga clic en Dominios.

-

Seleccione el dominio de identidad en el que se crearon las aplicaciones confidenciales.

-

En la página de detalles del dominio, haga clic en Copiar para copiar la URL de dominio y almacenarla en un bloc de notas.

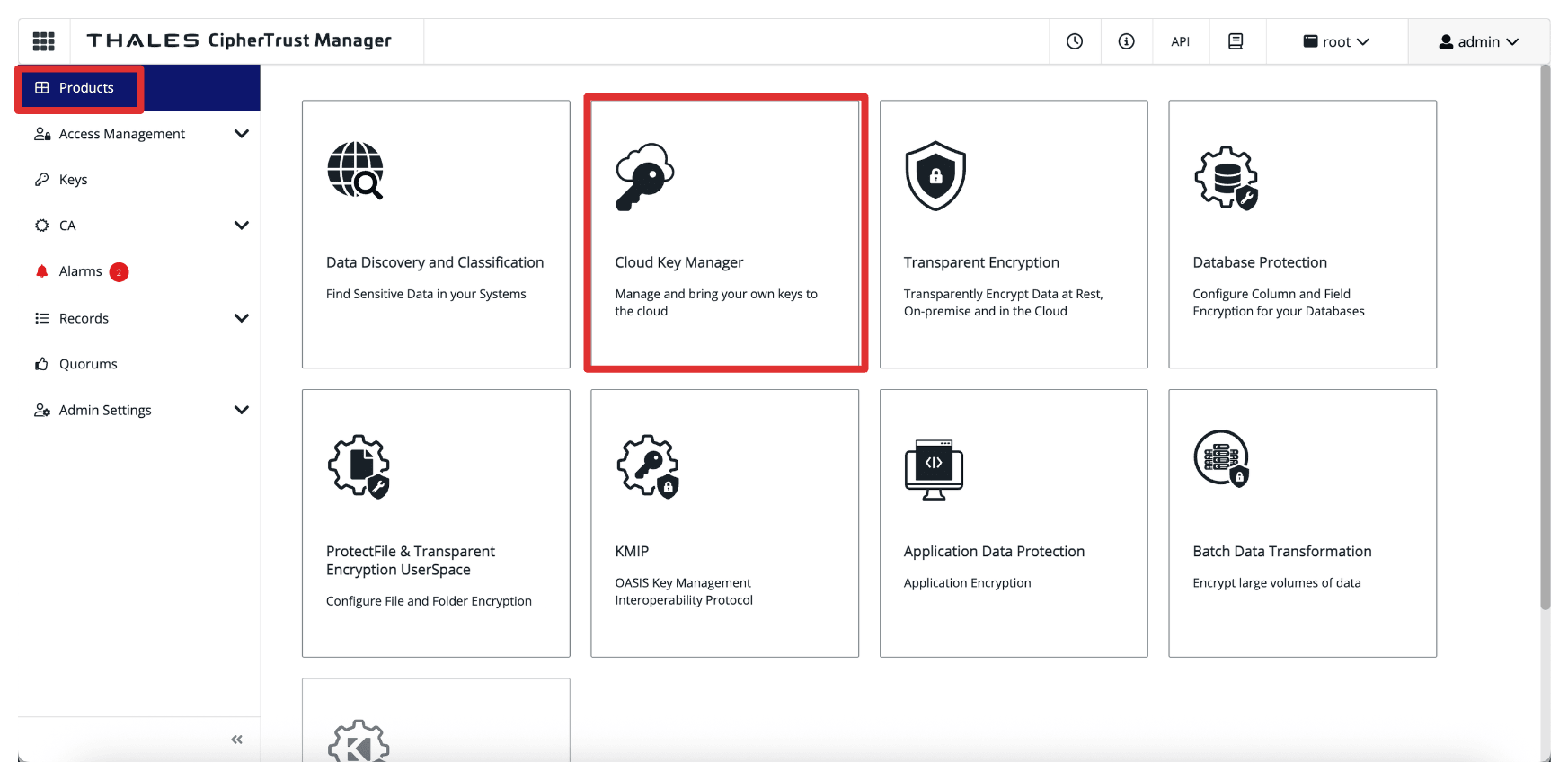

Tarea 4: Creación de proveedores de identidad en Thales CipherTrust Manager

En esta tarea, configurará el proveedor de identidad en el gestor CipherTrust de Thales. Esta configuración permite a Thales CipherTrust Manager autenticarse con OCI mediante las credenciales OAuth 2.0 creadas en la tarea 3.

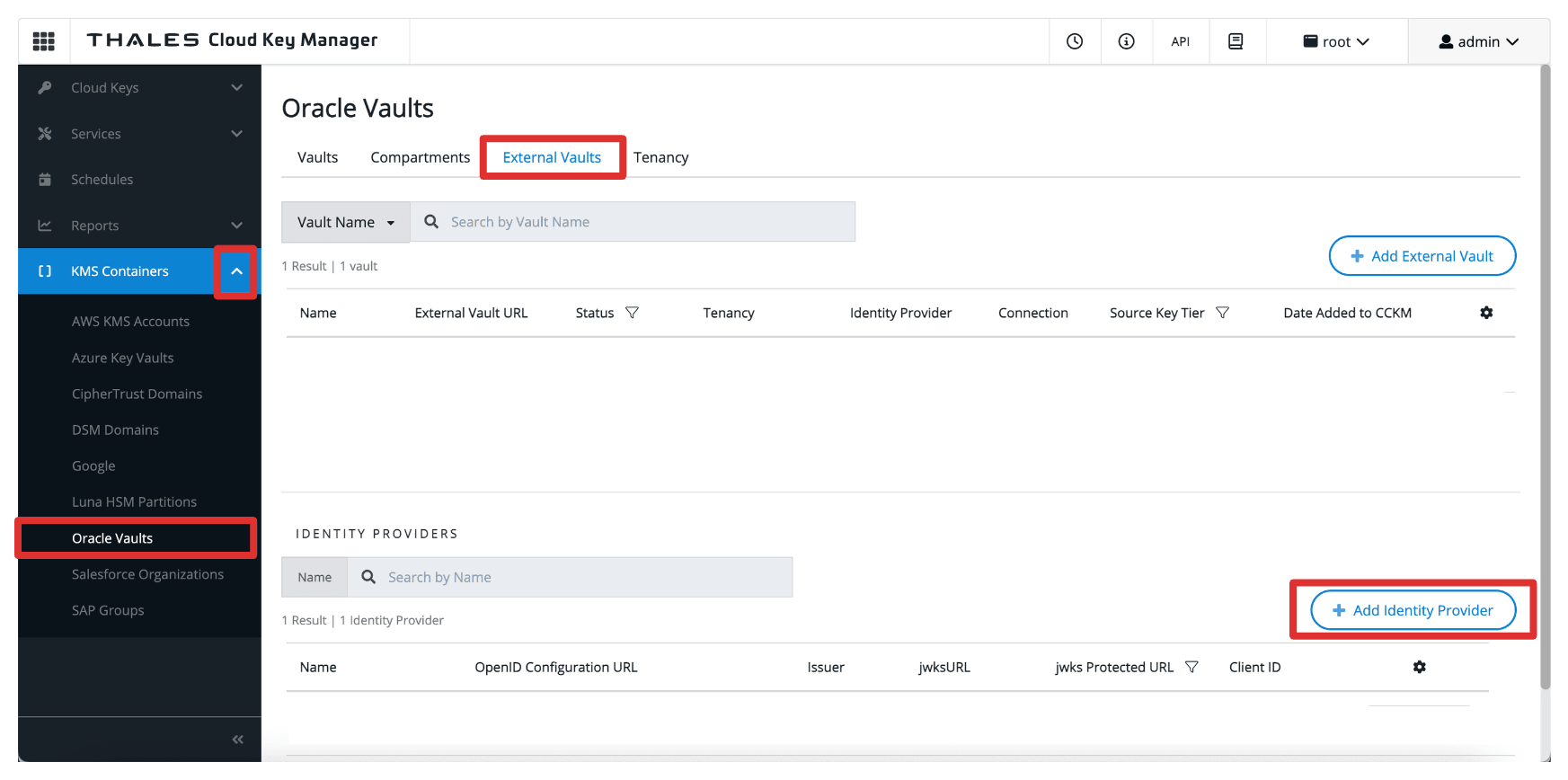

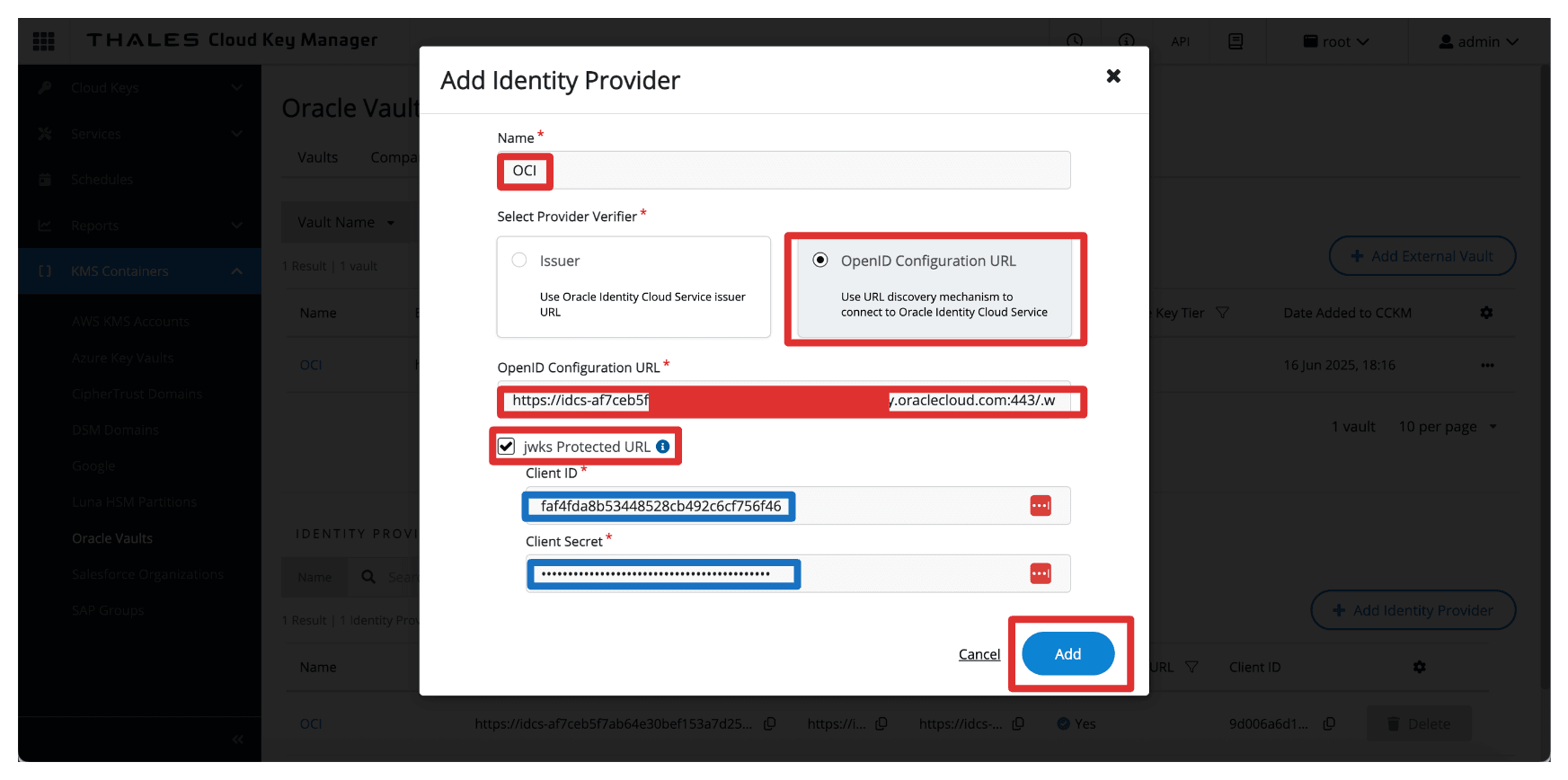

En la siguiente imagen se muestran los componentes y la configuración de esta tarea.

-

En Thales CipherTrust Manager, vaya a CTM1 en AMS y haga clic en Products y Cloud Key Manager.

-

Haga clic en Contenedores de KMS, Almacenes de Oracle, seleccione Almacenes Externos y haga clic en Agregar Proveedor de Identidad.

-

En Agregar proveedor de identidad, introduzca la siguiente información y haga clic en Agregar.

- Introduzca el nombre (

OCI). - Seleccione OpenID Configuration URL como Provider Verifier (Verificador de proveedor).

- Introduzca la OpenID URL de configuración, URL de dominio copiada en la tarea 3.

- Agregue el siguiente sufijo a la URL:

.well-known/openid-configuration. Por lo tanto, la URL de configuración OpenID completa será:https://idcs-<xxx>.identity.oraclecloud.com:443/.well-known/openid-configuration.

- Agregue el siguiente sufijo a la URL:

- Seleccione URL protegida de jwks.

- Introduzca el ID de cliente y el secreto de cliente de la aplicación integrada

Resource_App.

- Introduzca el nombre (

-

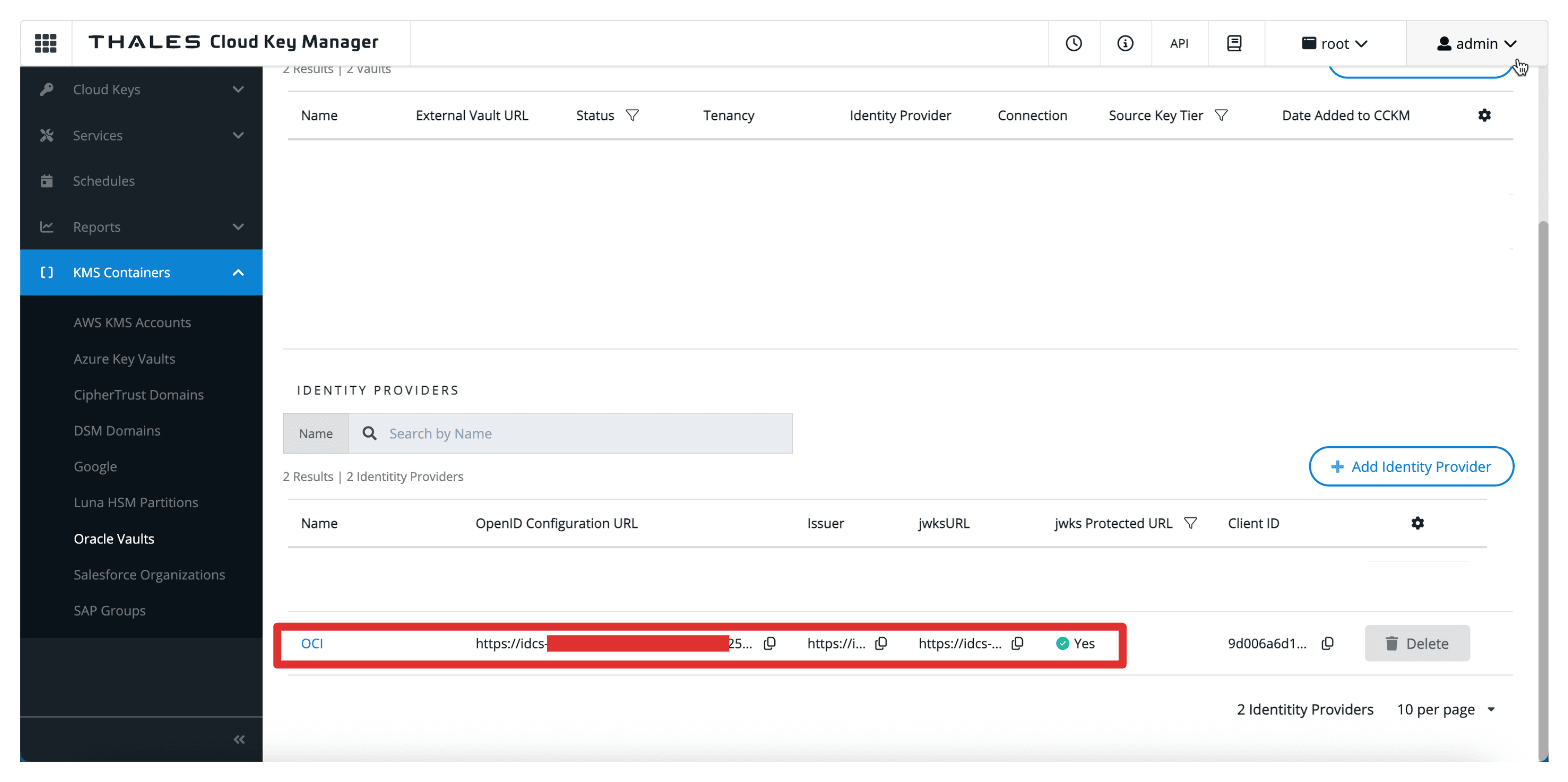

Observe que se crea el proveedor de identidad.

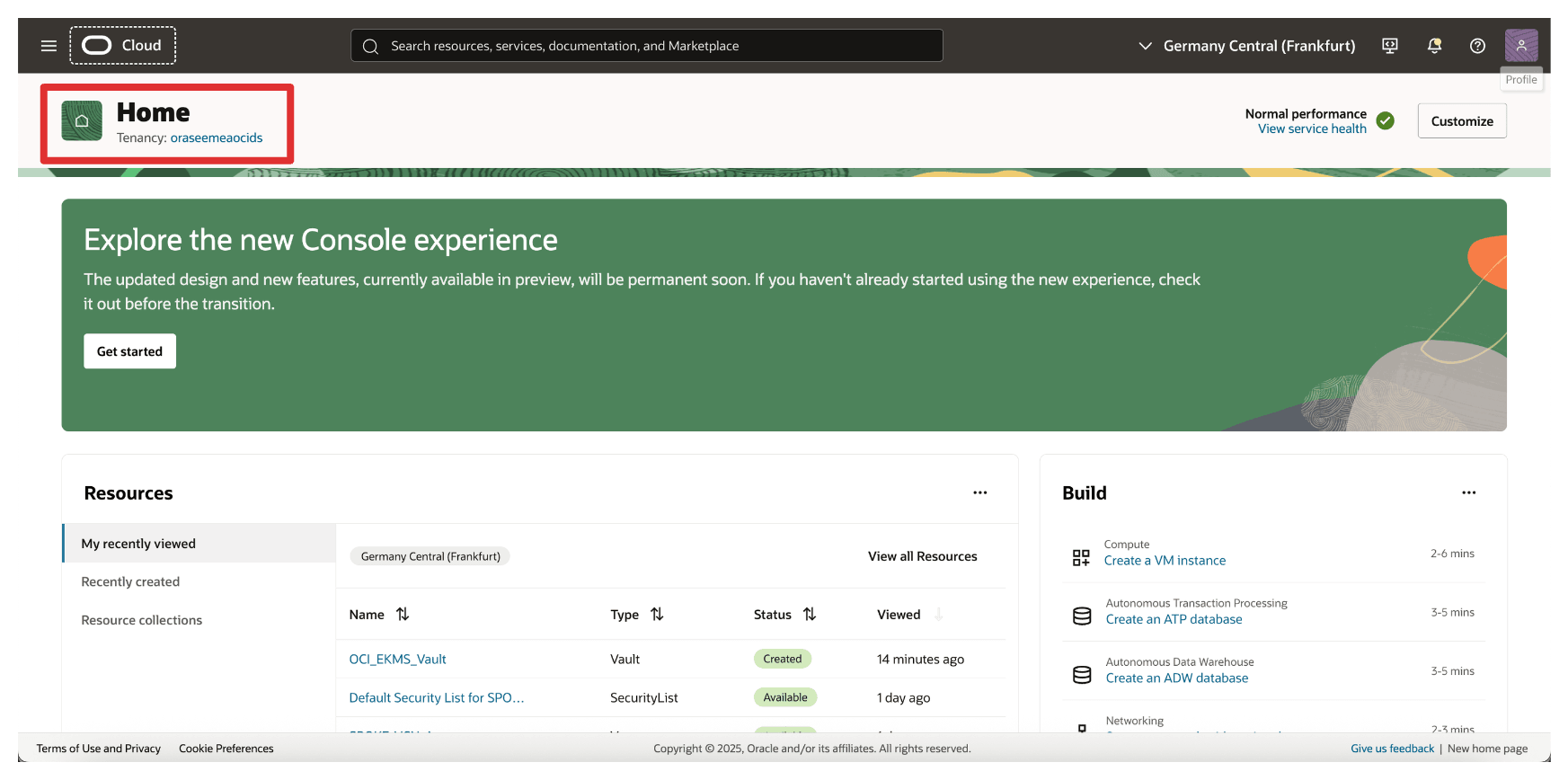

Tarea 5: Adición de arrendamientos de OCI en Thales CipherTrust Manager

Después de configurar el proveedor de identidad en Thales CipherTrust Manager, la siguiente tarea es registrar su arrendamiento de OCI. Esto permite a Thales CipherTrust Manager gestionar almacenes y claves externos en nombre de su entorno de OCI mediante las credenciales OAuth configuradas anteriormente.

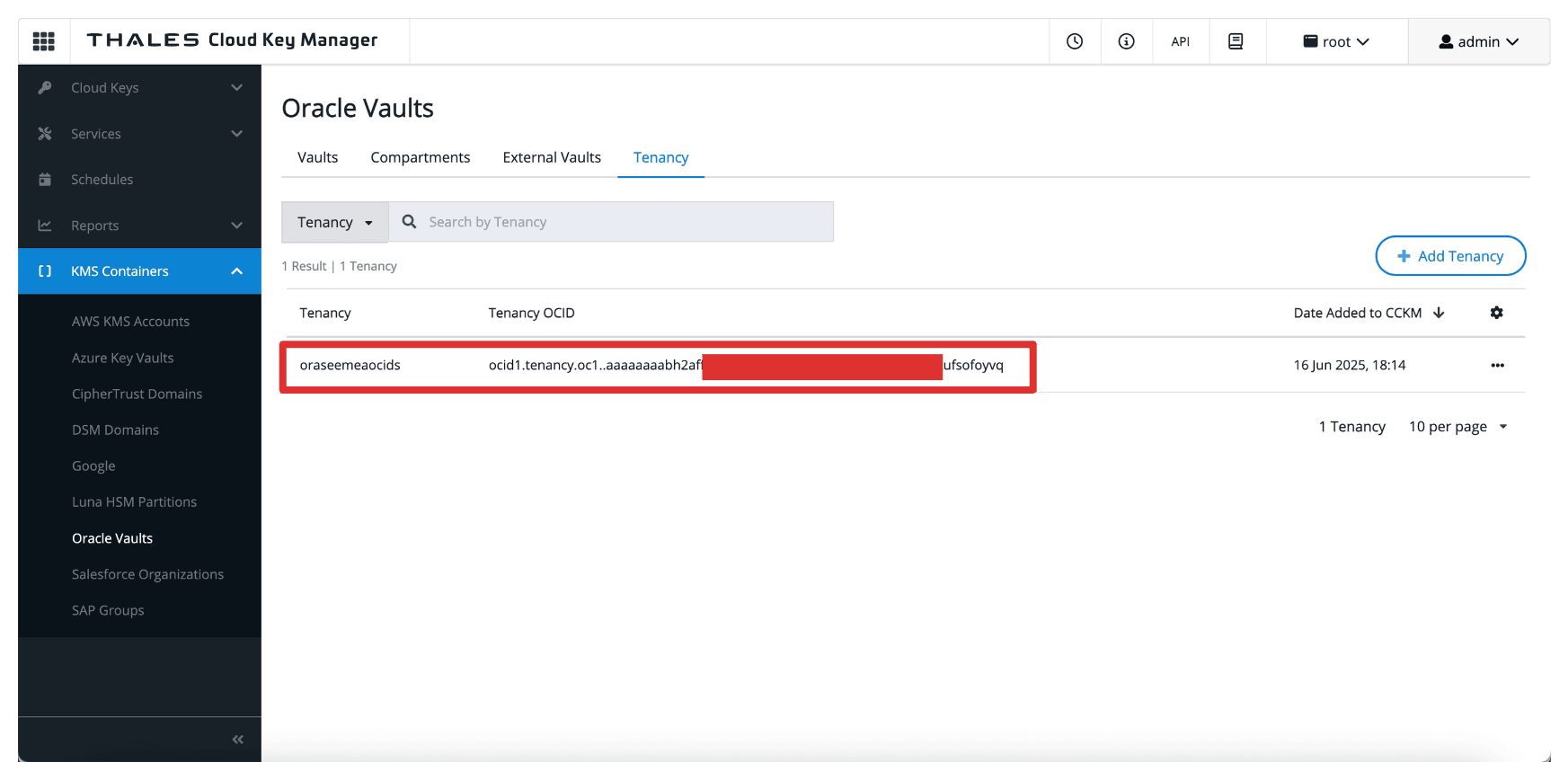

En la siguiente imagen se muestran los componentes y la configuración configurados en esta tarea.

-

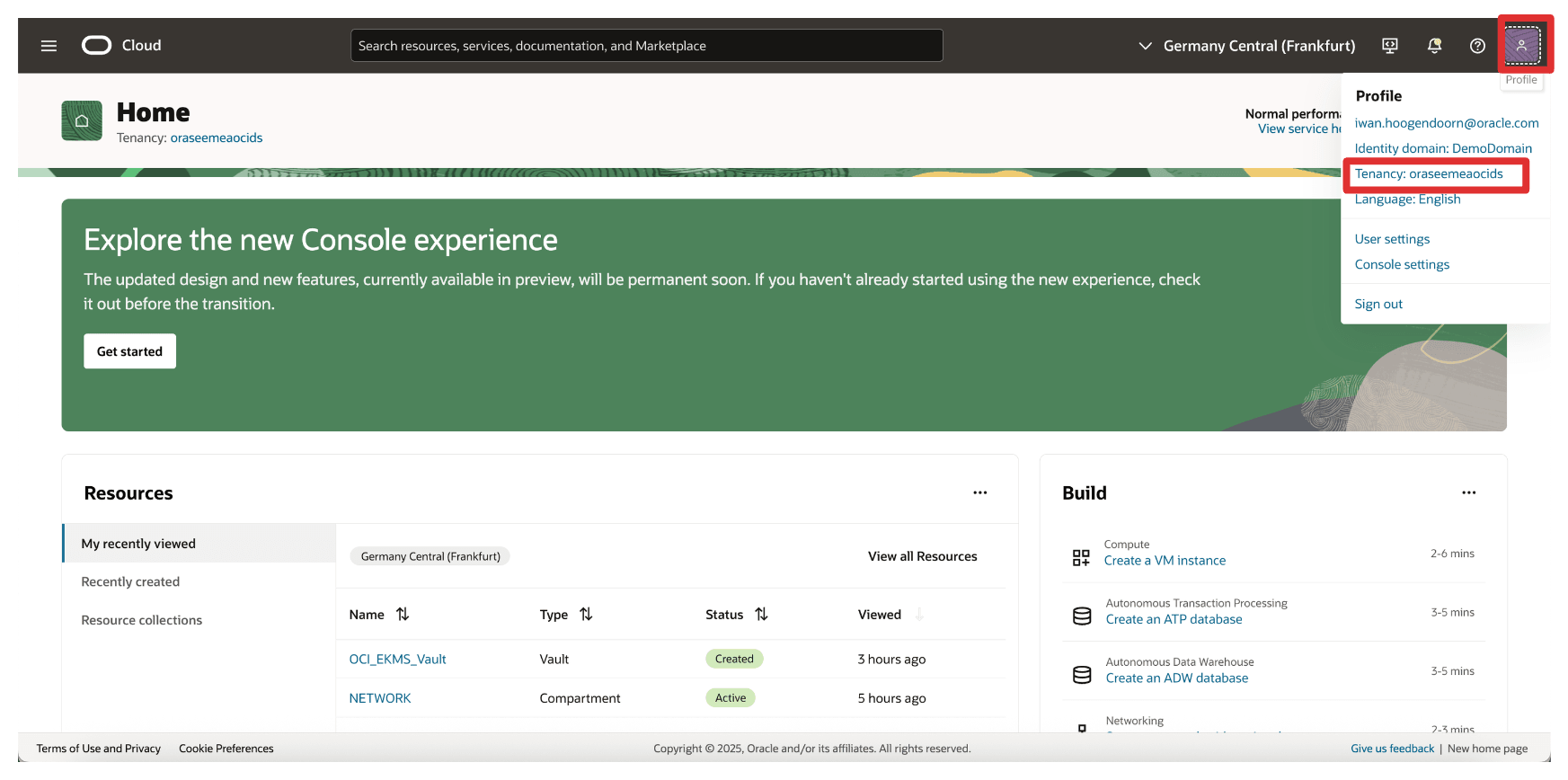

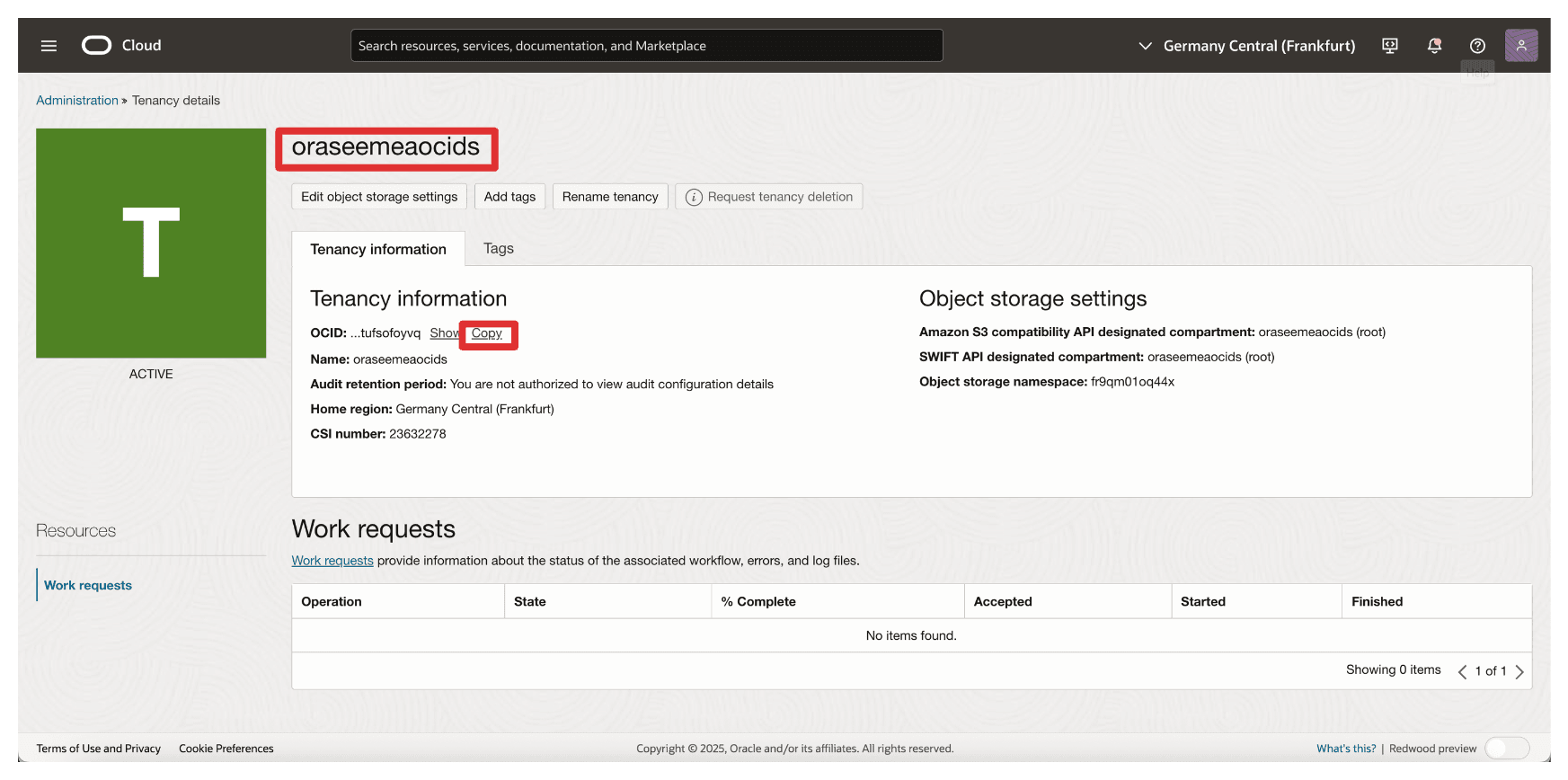

Primero, debemos obtener el nombre y el OCID del inquilino de OCI. Haga clic en el perfil en la esquina superior derecha y haga clic en Arrendamiento.

-

Copie el nombre del inquilino y el OCID del inquilino y almacene ambos en un bloc de notas.

-

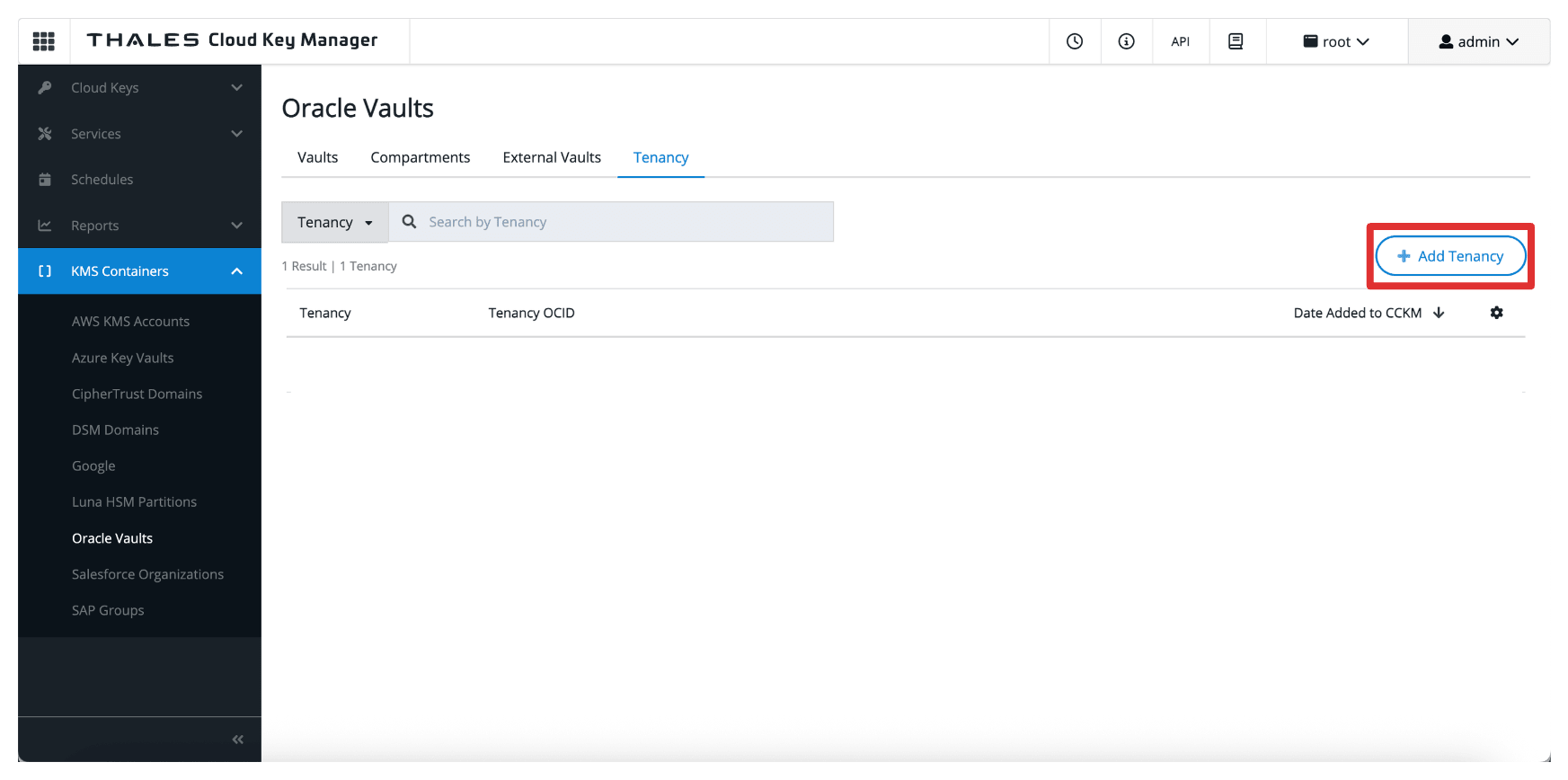

Vaya a la consola de Thales Cloud Key Manager.

- Haga clic en Contenedores de KMS.

- Haga clic en Oracle Vaults.

- Haga clic en Arrendamiento.

- Haga clic en Agregar arrendamiento.

-

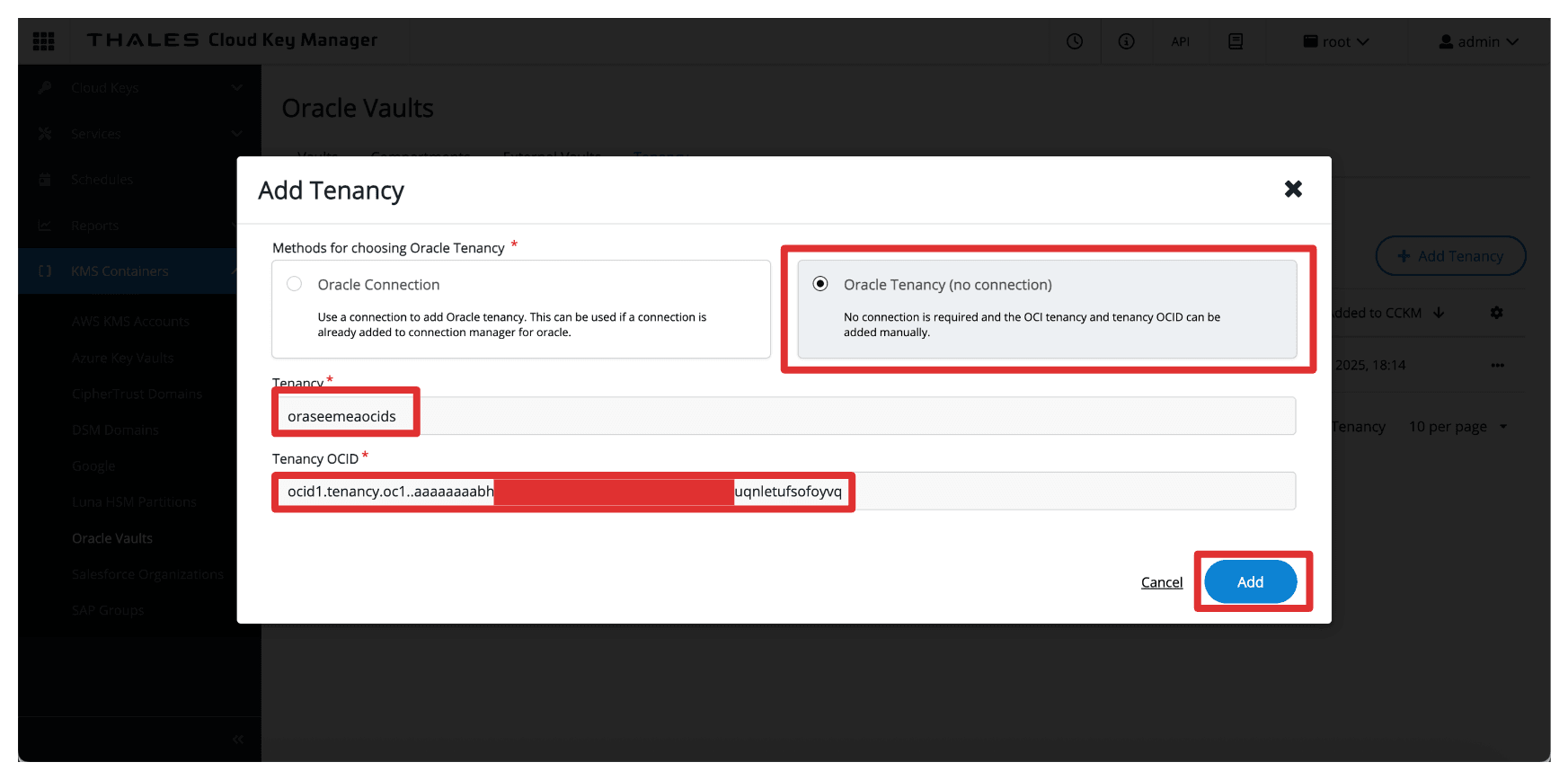

En Agregar arrendamiento, introduzca la siguiente información.

- Seleccione Arrendamiento de Oracle (sin conexión) como método.

- Introduzca el nombre del arrendamiento recopilado de OCI.

- Introduzca el OCID de arrendamiento recopilado de OCI.

- Haga clic en Agregar.

-

Observe que el inquilino de OCI se agrega al gestor CipherTrust de Thales.

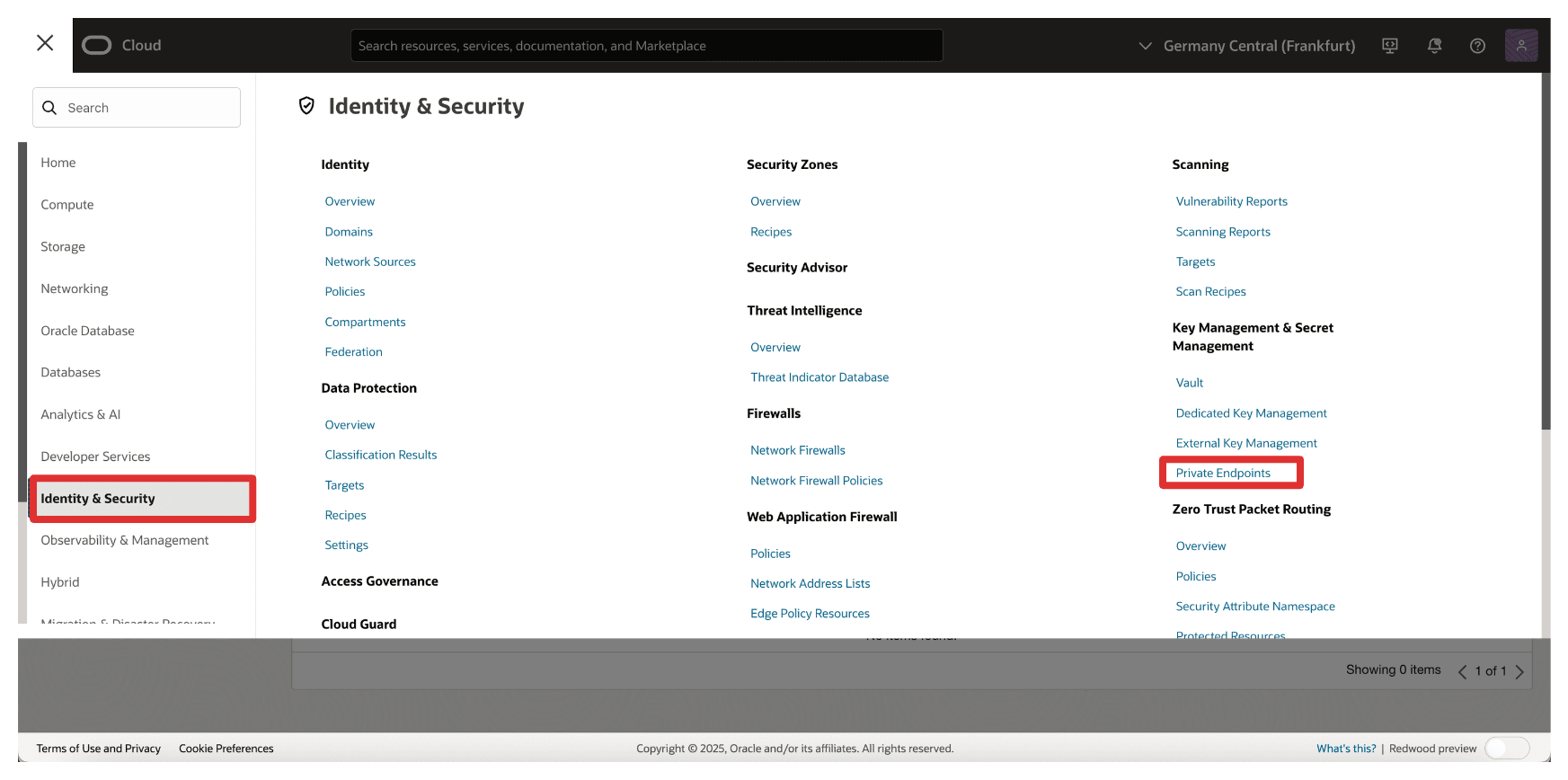

Tarea 6: Creación de un punto final privado para el servicio de gestor de claves externo en OCI

Para conectar de forma segura OCI al gestor CipherTrust de Thales sin exponer el tráfico a la red pública de Internet, debe crear un punto final privado para el servicio OCI External Key Management.

Esto garantiza que toda la comunicación entre OCI y Thales CipherTrust Manager se realice a través de una ruta de red privada y controlada.

Asegúrese de que se cumplen los siguientes requisitos previos:

- Se debe poder acceder a Thales CipherTrust Manager desde OCI a través de la configuración de red privada. Por ejemplo, a través de VPN.

- Asegúrese de que la subred tiene reglas de enrutamiento y seguridad que permiten el tráfico a la instancia de Thales CipherTrust Manager.

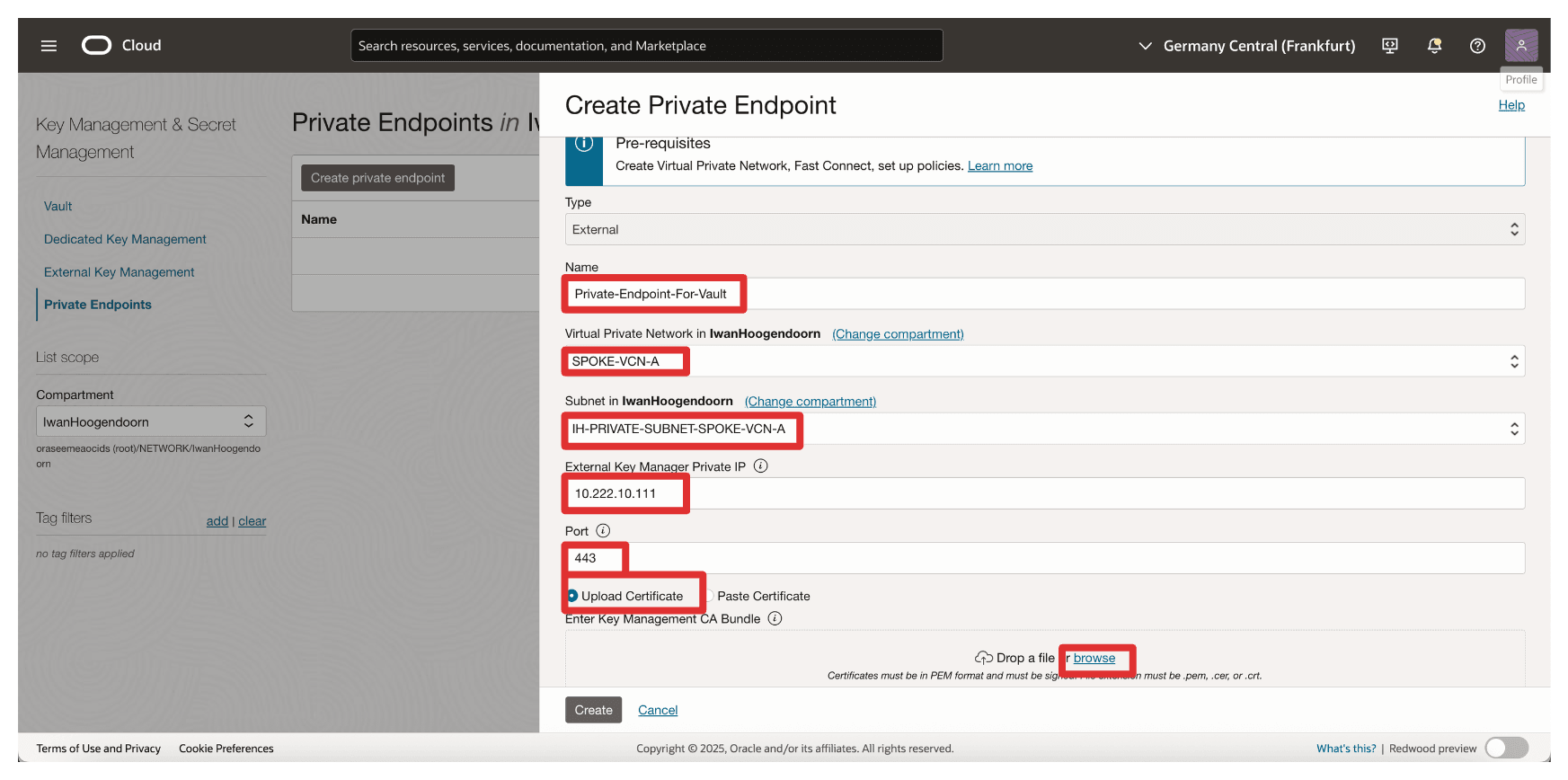

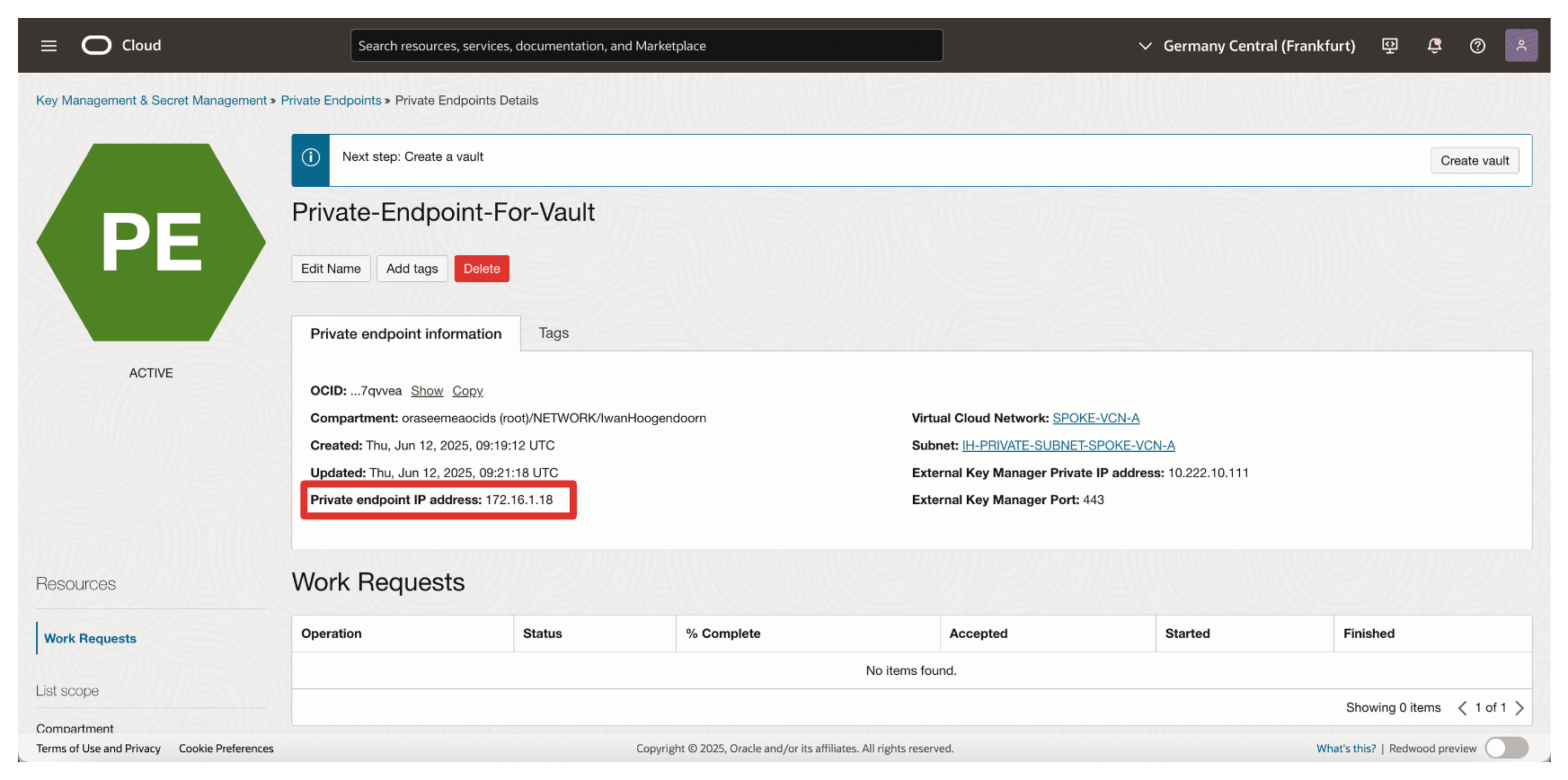

En la siguiente imagen se muestran los componentes y la configuración de esta tarea.

-

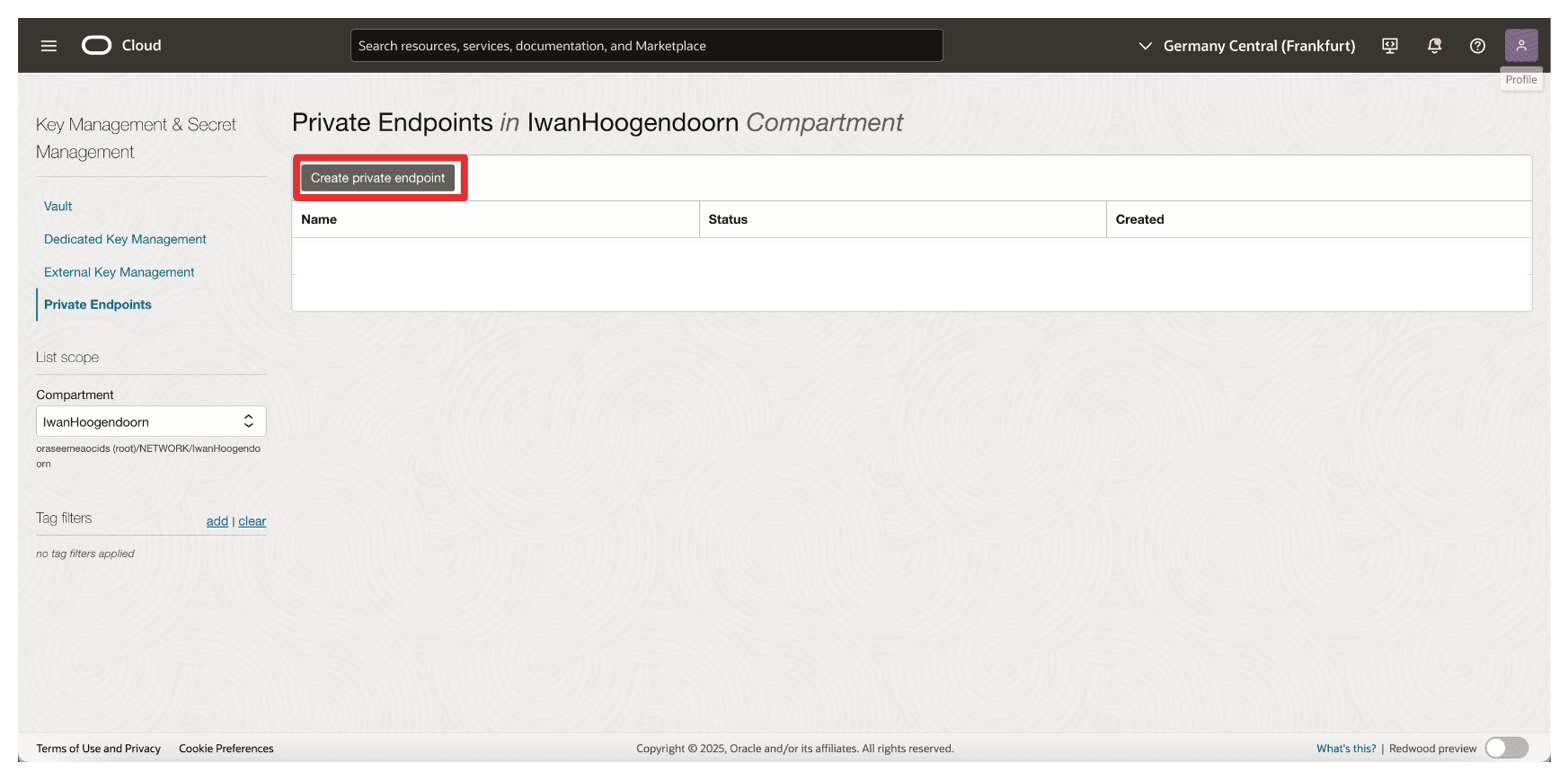

En la consola de OCI, vaya a Identidad y seguridad y haga clic en Puntos finales privados.

-

Vaya a Puntos finales privados y haga clic en Crear punto final privado.

-

En Crear punto final privado, introduzca la siguiente información.

- Introduzca el nombre del punto final privado (

Private-Endpoint-For-Vault). - Seleccione una VCN y una subred en la que deba estar este punto final privado.

- Introduzca la dirección IP privada del gestor de claves externas como

10.222.10.111La dirección IP del servidor AMS CTM1. - Introduzca Port como

443. - Cargue el grupo de autoridades de certificación de gestión de claves externas y haga clic en Examinar.

- Introduzca el nombre del punto final privado (

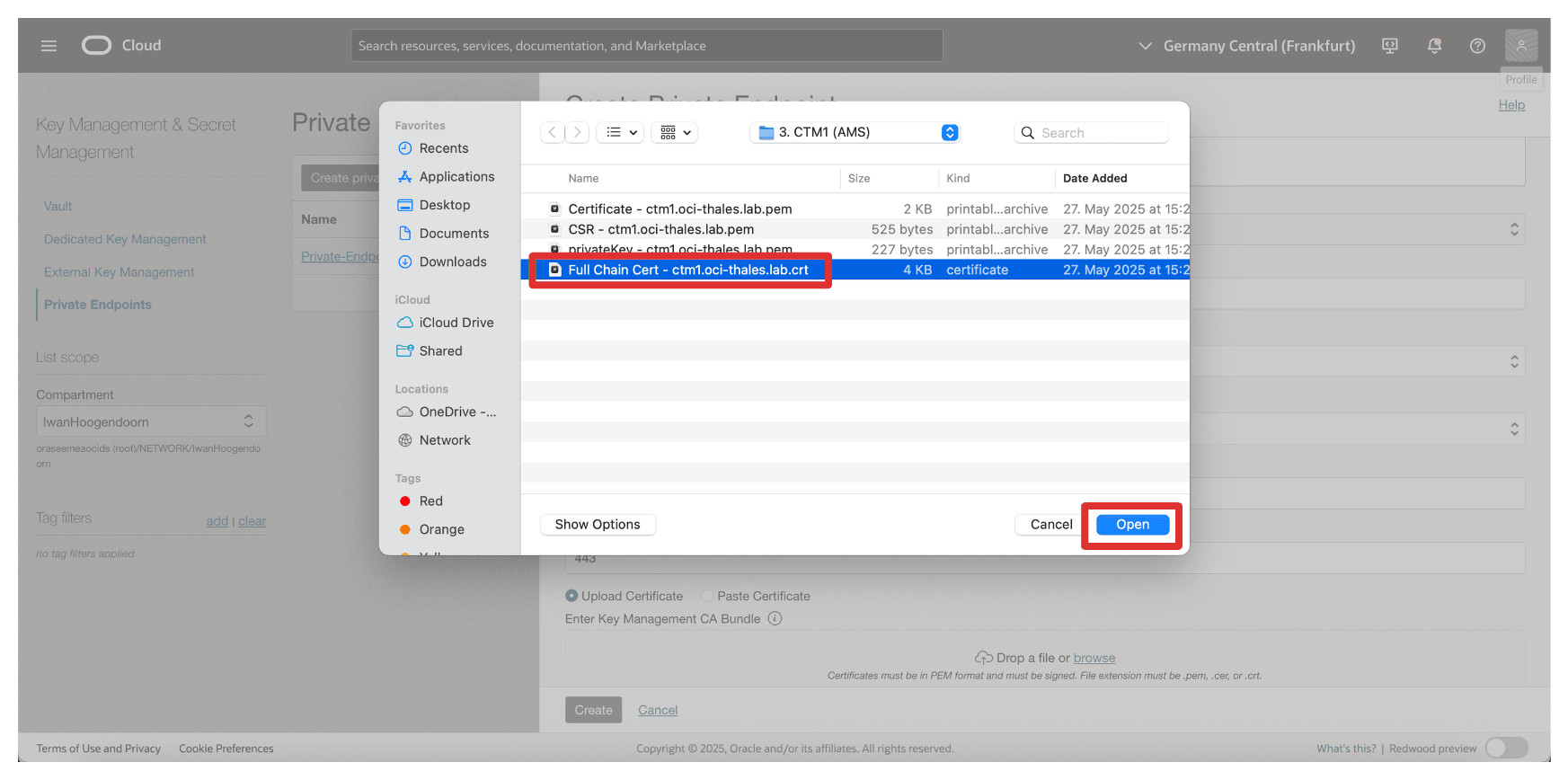

-

Hemos seleccionado el certificado de cadena completa creado en este tutorial: Configuración de dos dispositivos de gestor de claves en la nube CipherTrust de Thales en OCI, Creación de un cluster entre ellos y Configuración de uno como autoridad de certificación, pero también puede seleccionar solo el certificado raíz de CA. Haga clic en Abrir.

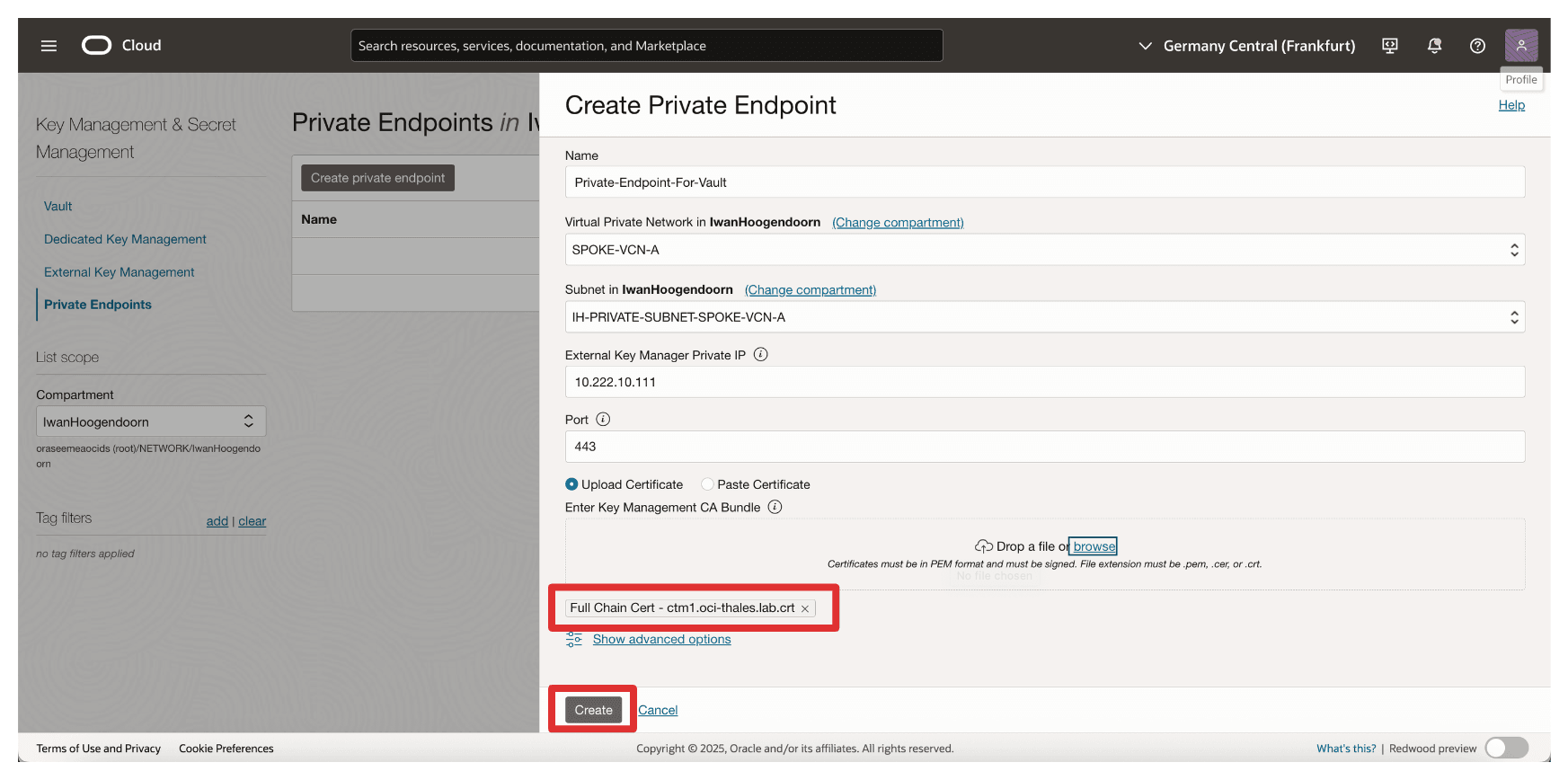

-

Asegúrese de que el certificado, la CA raíz o los certificados de cadena completa de Thales CipherTrust Manager están seleccionados. Haga clic en Crear.

-

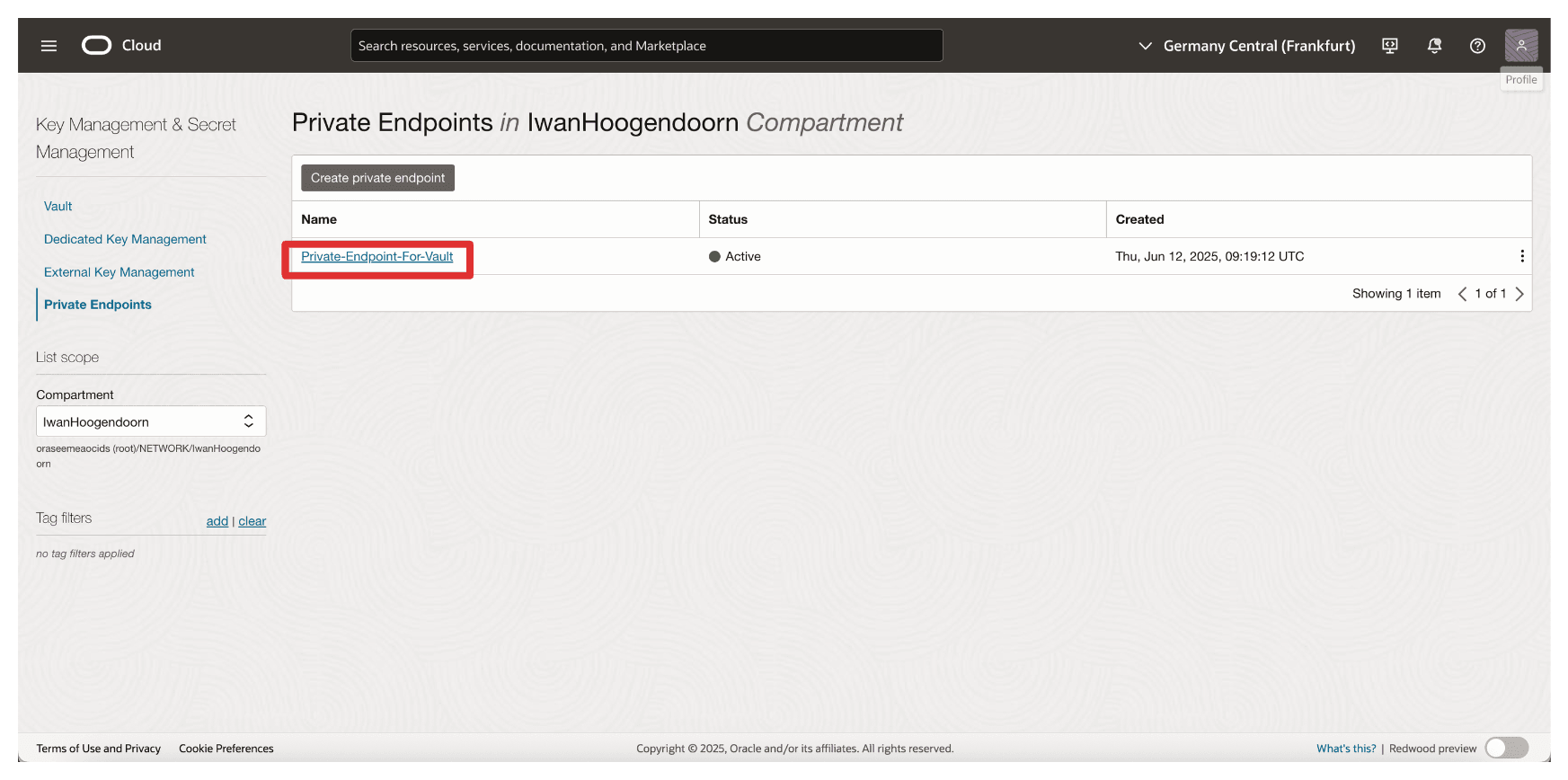

Tenga en cuenta que se crea el punto final privado. Ahora, haga clic en el punto final privado.

-

Tenga en cuenta que la dirección IP del punto final privado está configurada.

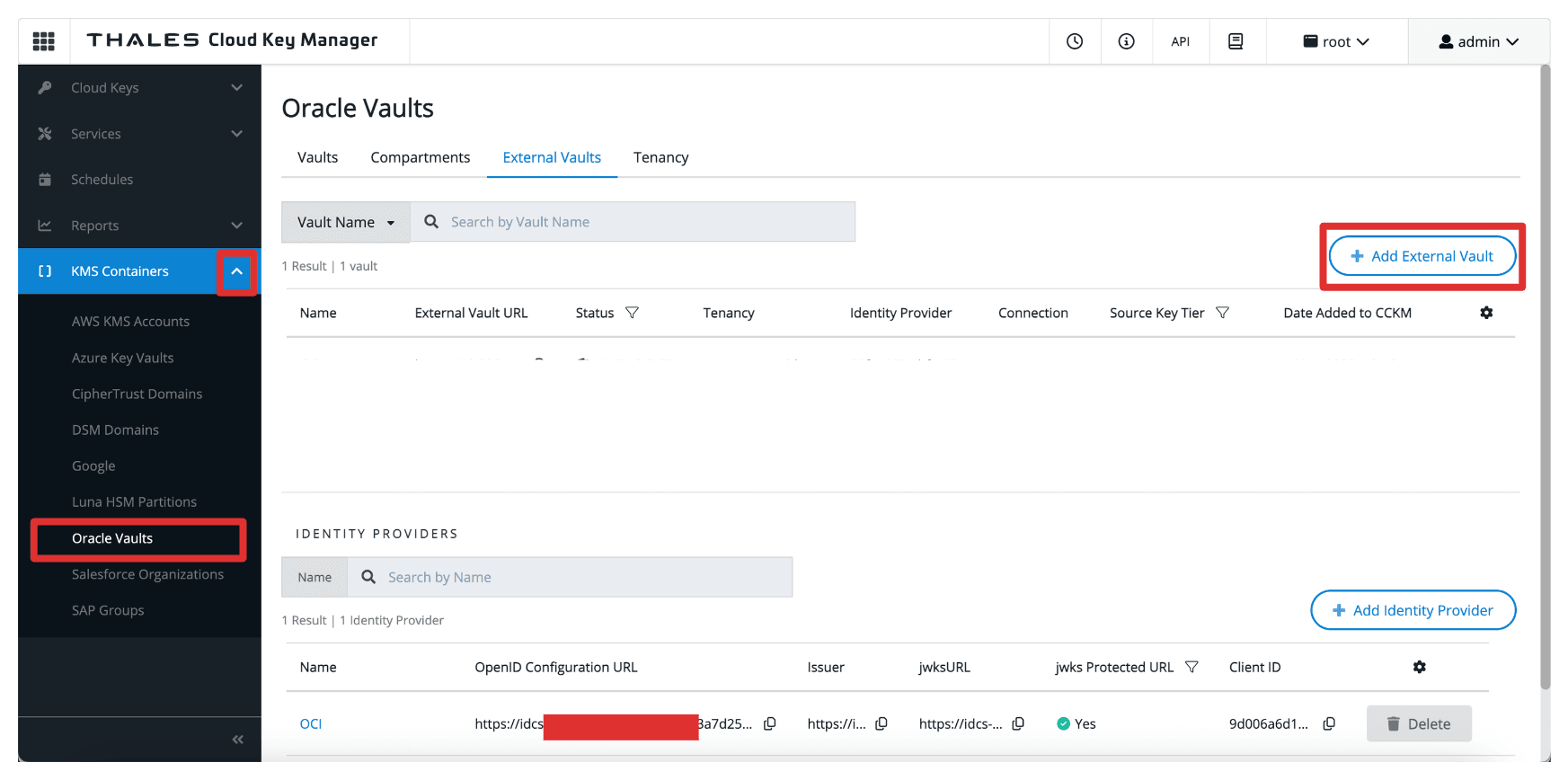

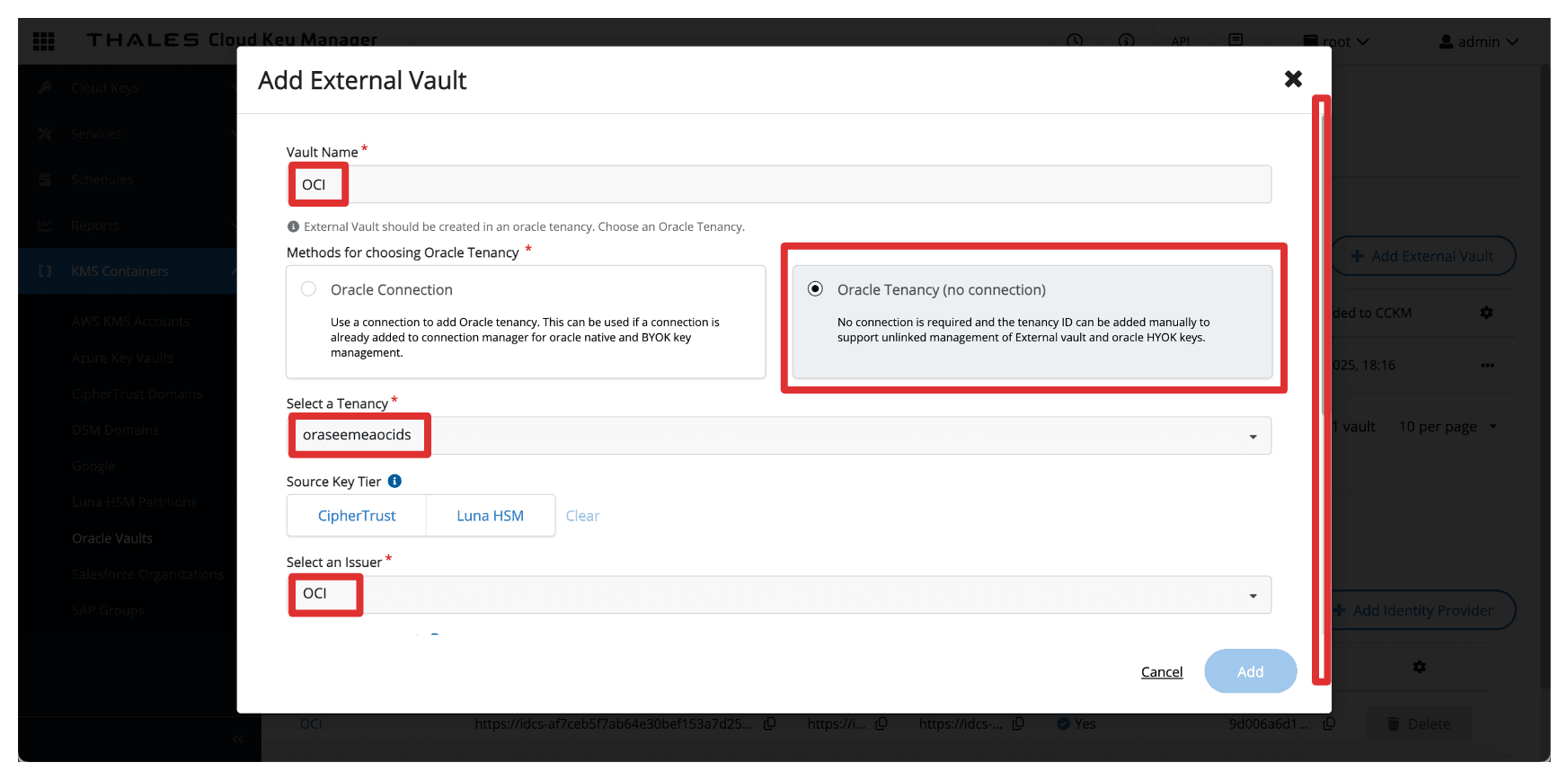

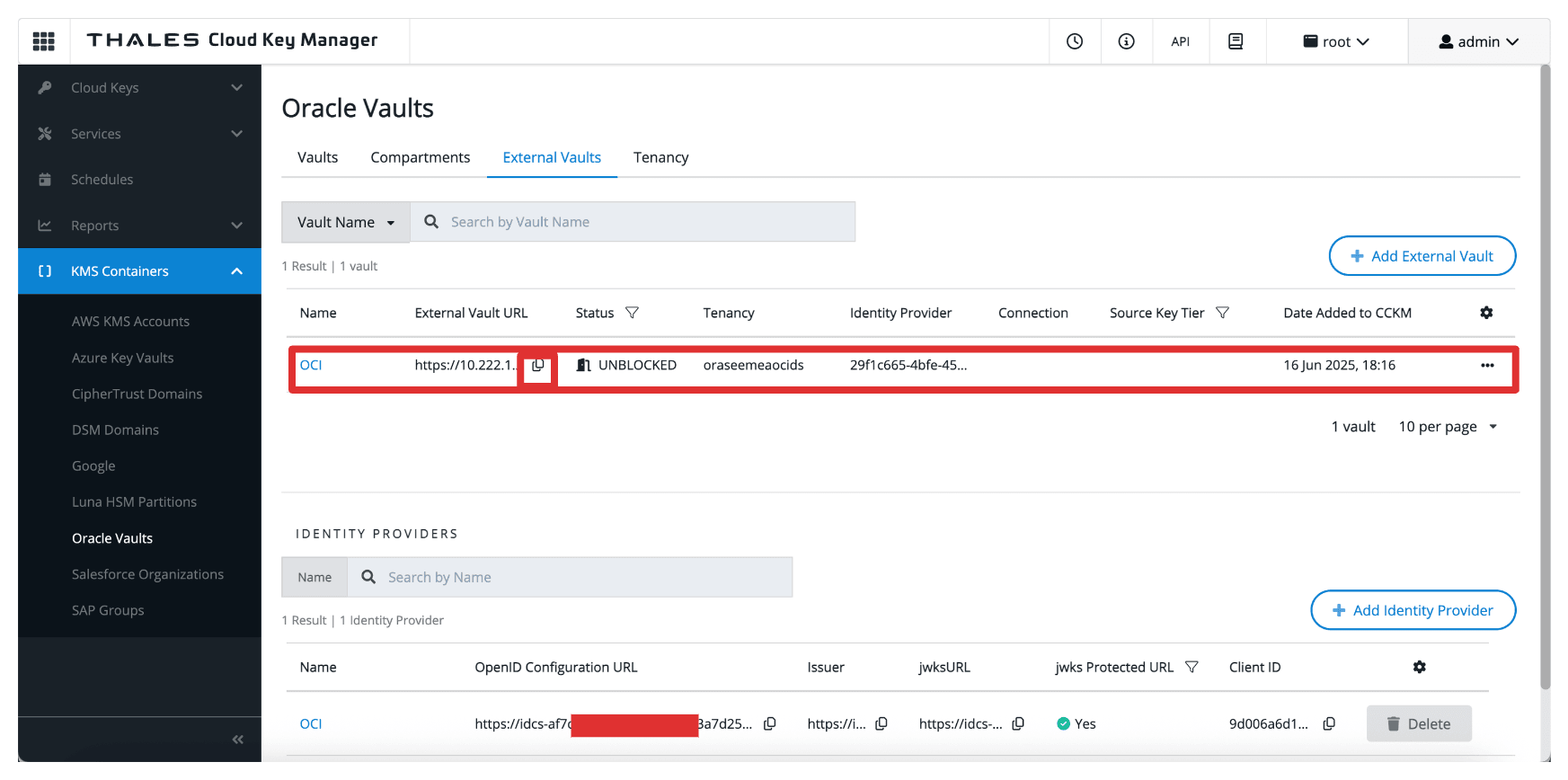

Tarea 7: Agregar almacenes externos en el gestor CipherTrust de Thales

Con el arrendamiento de OCI y el punto final privado en su lugar, la siguiente tarea es agregar un almacén externo en Thales CipherTrust Manager. Un almacén externo en Thales CipherTrust Manager es un contenedor lógico que se asigna al almacén de gestión de claves externas en OCI, lo que permite al gestor CipherTrust de Thales gestionar las claves utilizadas para el cifrado HYOK.

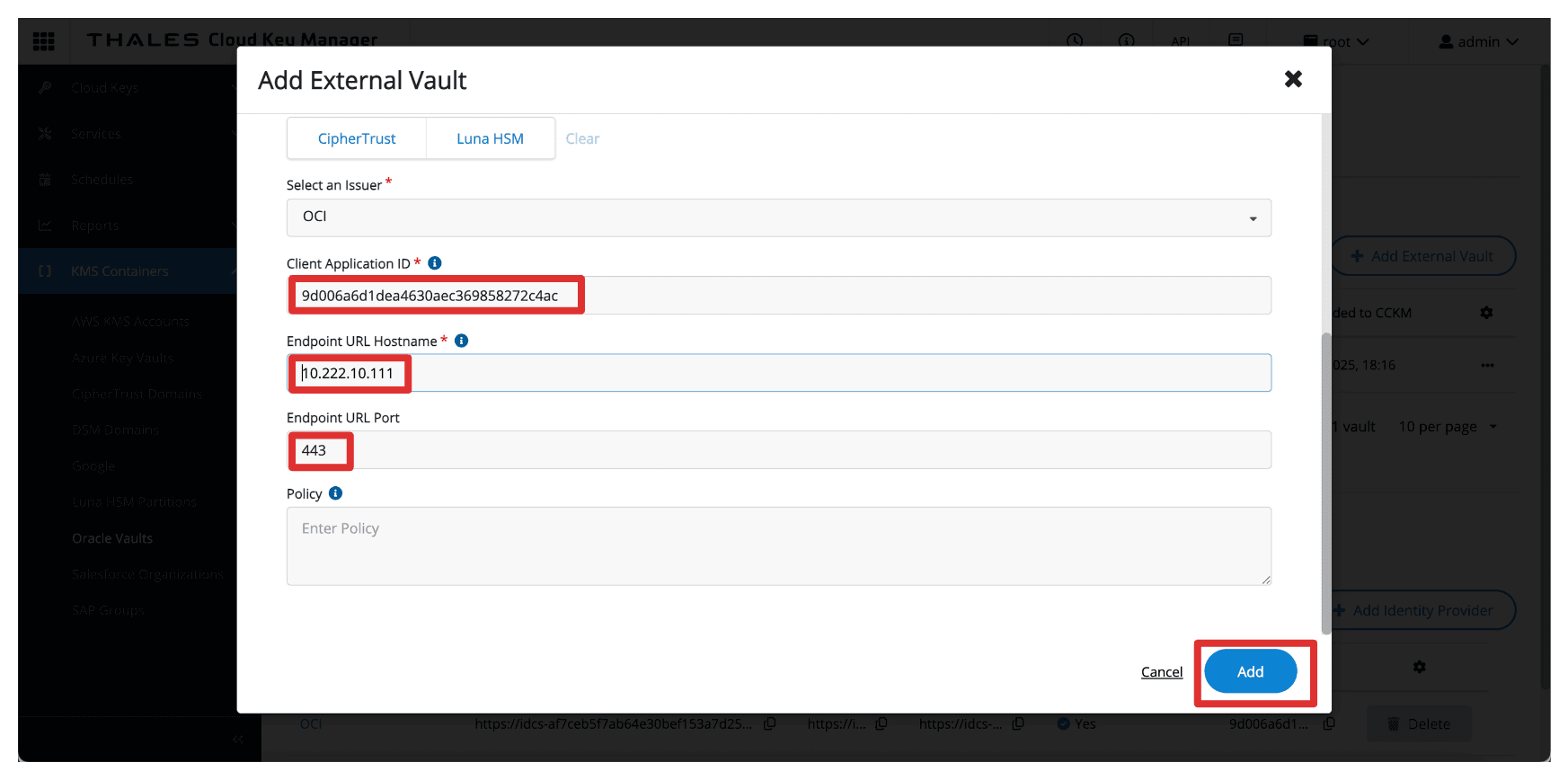

En la siguiente imagen se muestran los componentes y la configuración de esta tarea.

-

Vaya a la consola de administración de claves de Thales Cloud.

- Haga clic en Contenedores de KMS.

- Haga clic en Oracle Vaults.

- Seleccione Almacenes externos.

- Haga clic en Agregar almacén externo.

-

En Agregar almacén externo, introduzca la siguiente información.

- Introduzca el nombre (

OCI). - Seleccione Arrendamiento de Oracle (sin conexión) como Métodos.

- Seleccione la creación del arrendamiento en la tarea 5.

- Seleccione el emisor, el proveedor de identidad creado en la tarea 4.

- Desplazar hacia abajo.

- Introduzca el ID de cliente de la aplicación integrada

Client_App. - Introduzca el nombre de host de URL de punto final como

10.222.10.111, la dirección IP del servidor AMS CTM1. - Introduzca Port como

443. - Haga clic en Agregar.

- Introduzca el nombre (

-

Observe que el almacén externo está configurado. Copie la URL del almacén externo y guárdela en un bloc de notas.

Una vez configurado, este almacén se convierte en la ubicación de destino para almacenar las claves externas a las que harán referencia los servicios de OCI. Conecta su entorno de OCI y las claves gestionadas por CipherTrust, lo que permite un control completo de las operaciones de cifrado en un modelo HYOK.

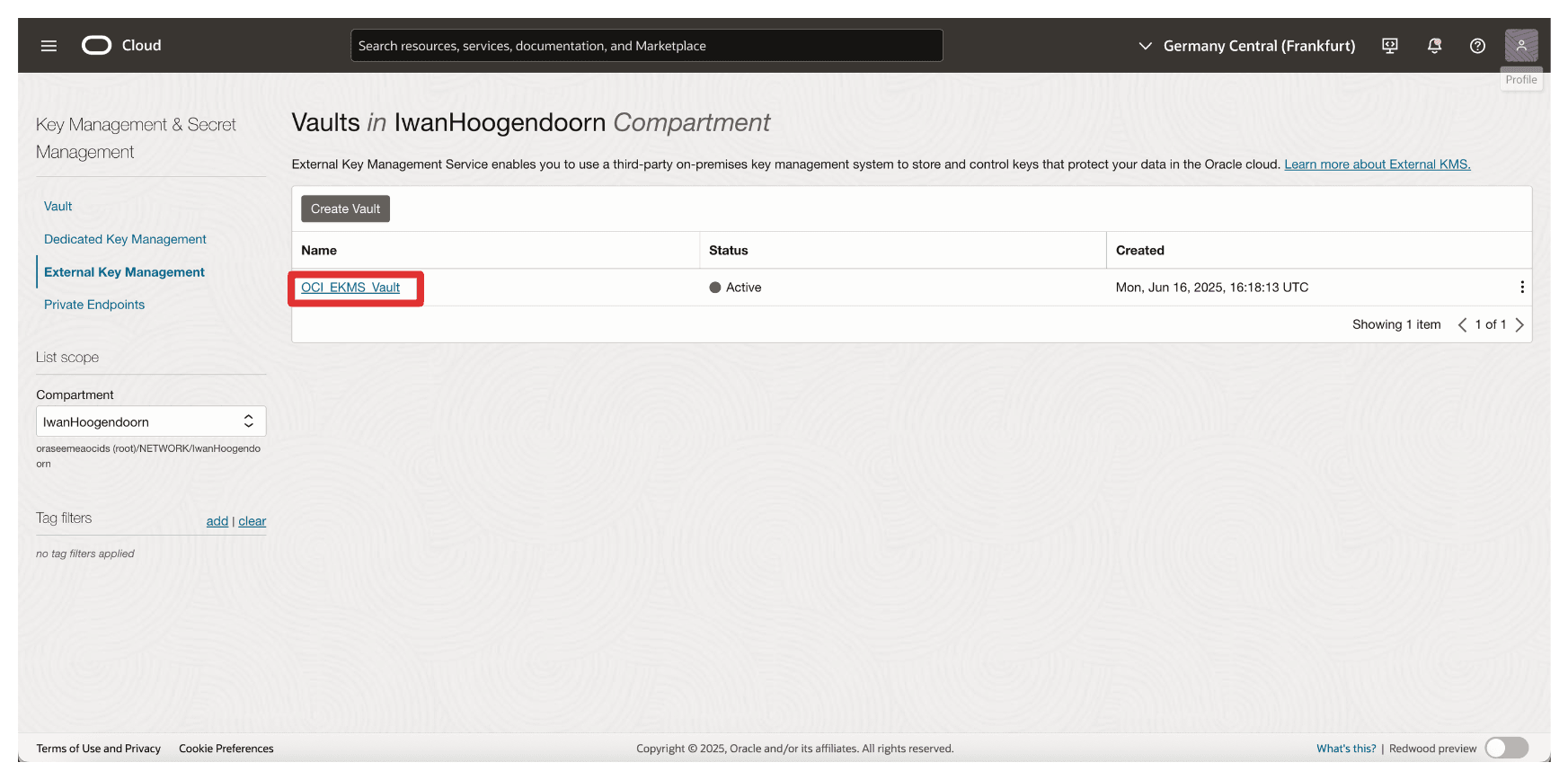

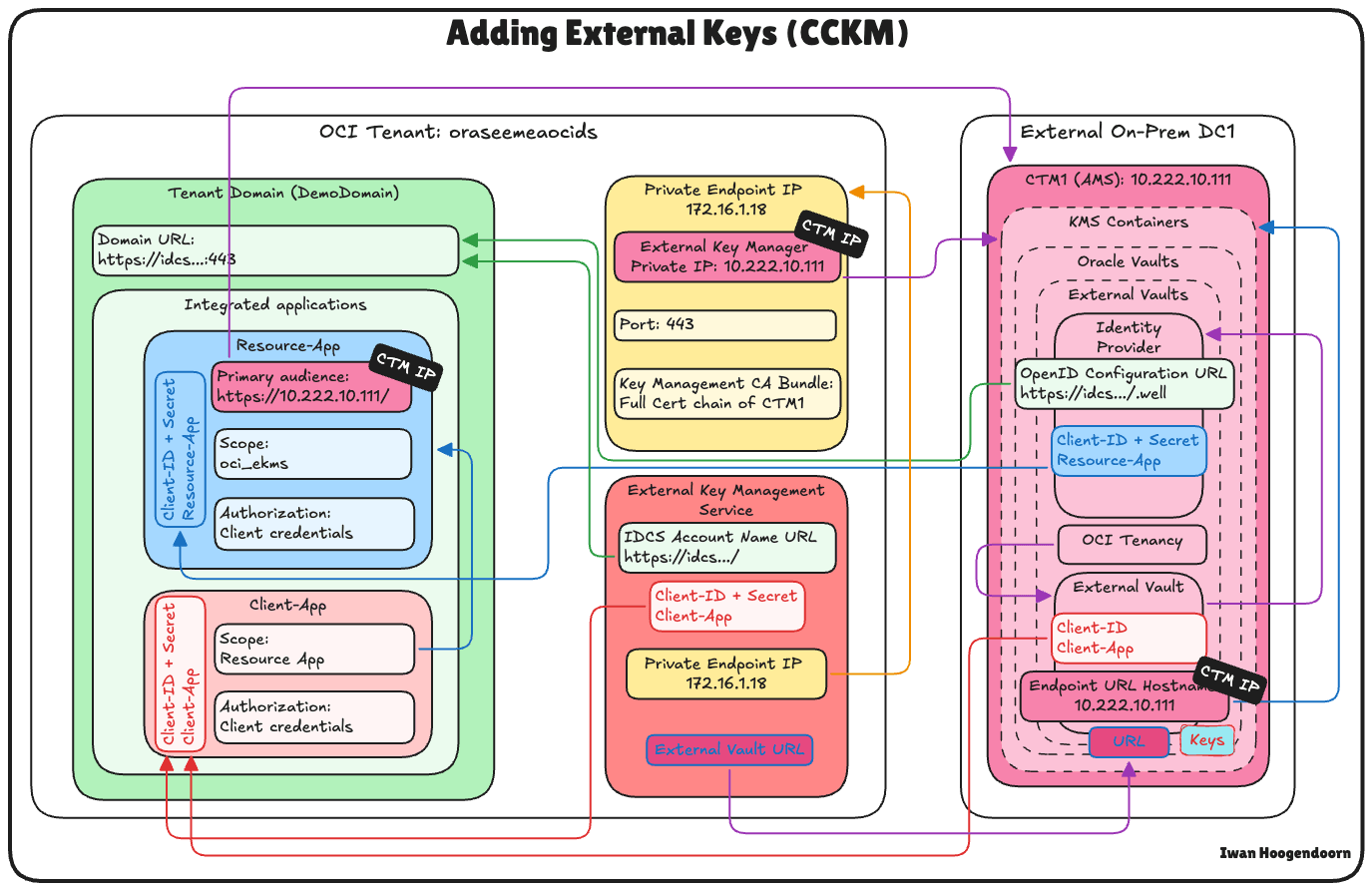

Tarea 8: Creación de un almacén de servicio de gestión de claves externo de OCI

Ahora que el almacén externo se ha definido en Thales CipherTrust Manager, la siguiente tarea es crear un almacén de gestión de claves externo correspondiente en la consola de OCI.

Este almacén de OCI se enlazará a su gestor CipherTrust de Thales y lo utilizarán los servicios de OCI para realizar operaciones de cifrado y descifrado mediante claves externas.

En la siguiente imagen se muestran los componentes y la configuración de esta tarea.

-

Recupere la URL de dominio de la tarea 3, lo necesitará para configurar el almacén de claves externo en OCI.

-

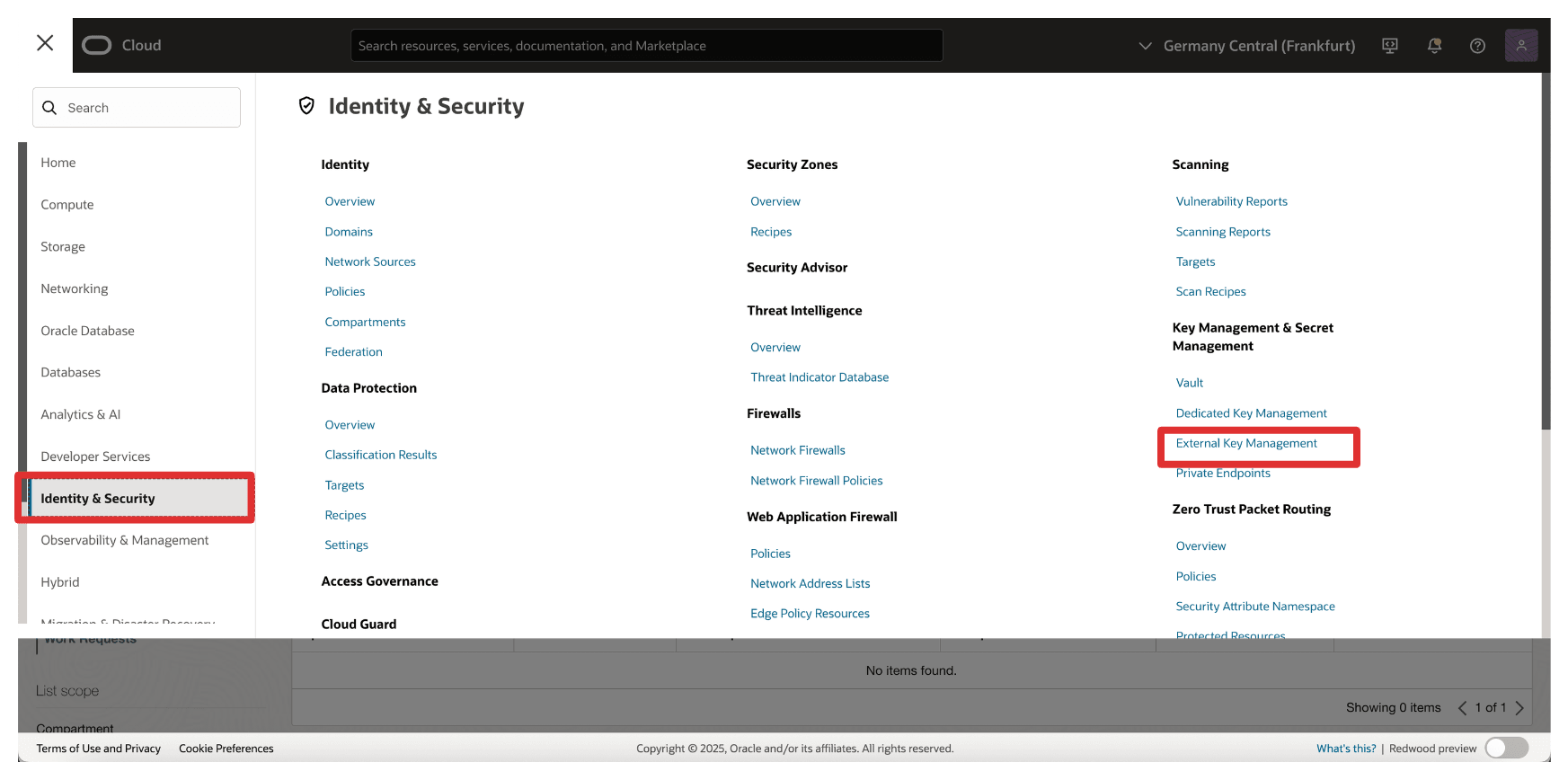

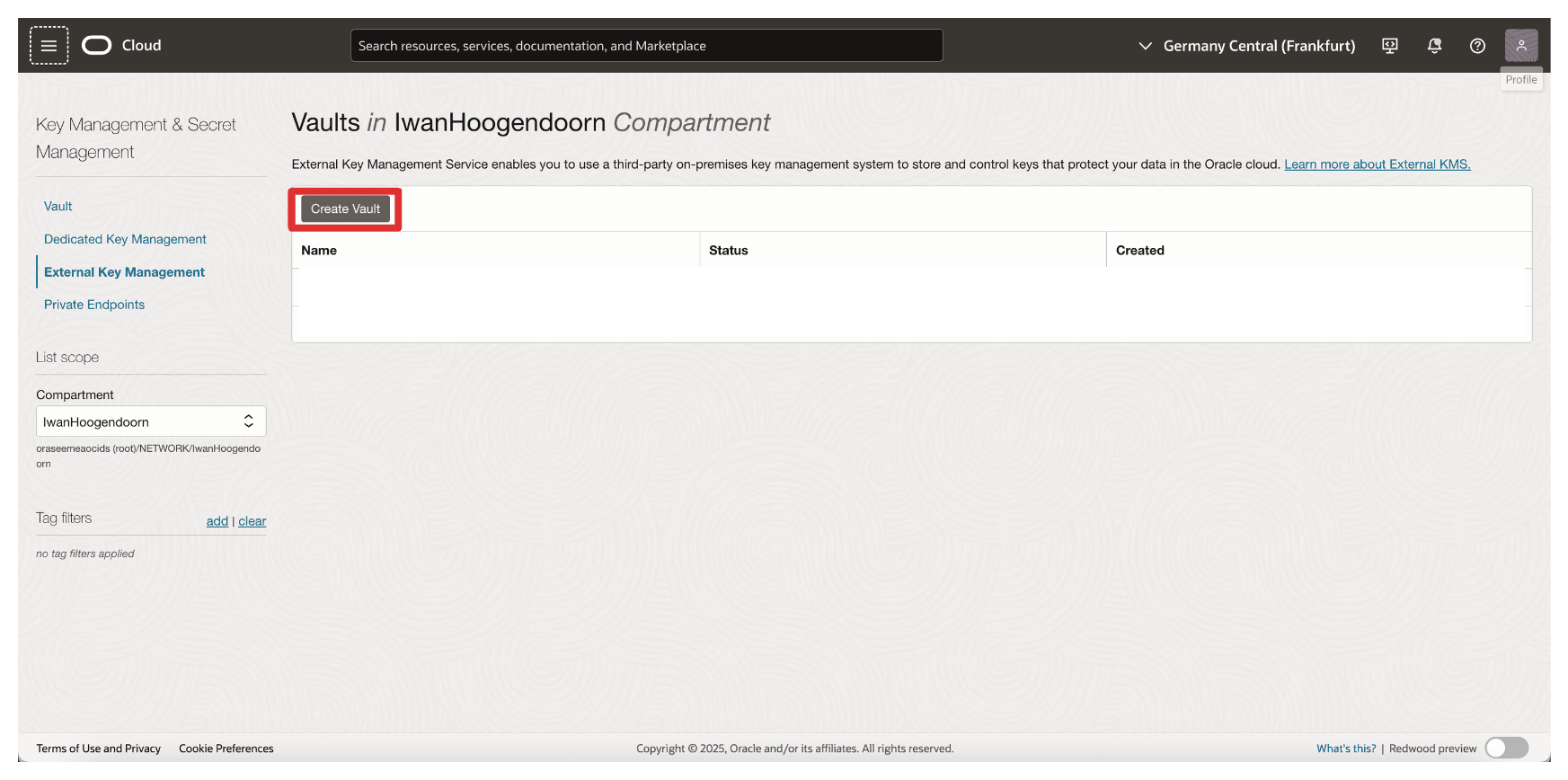

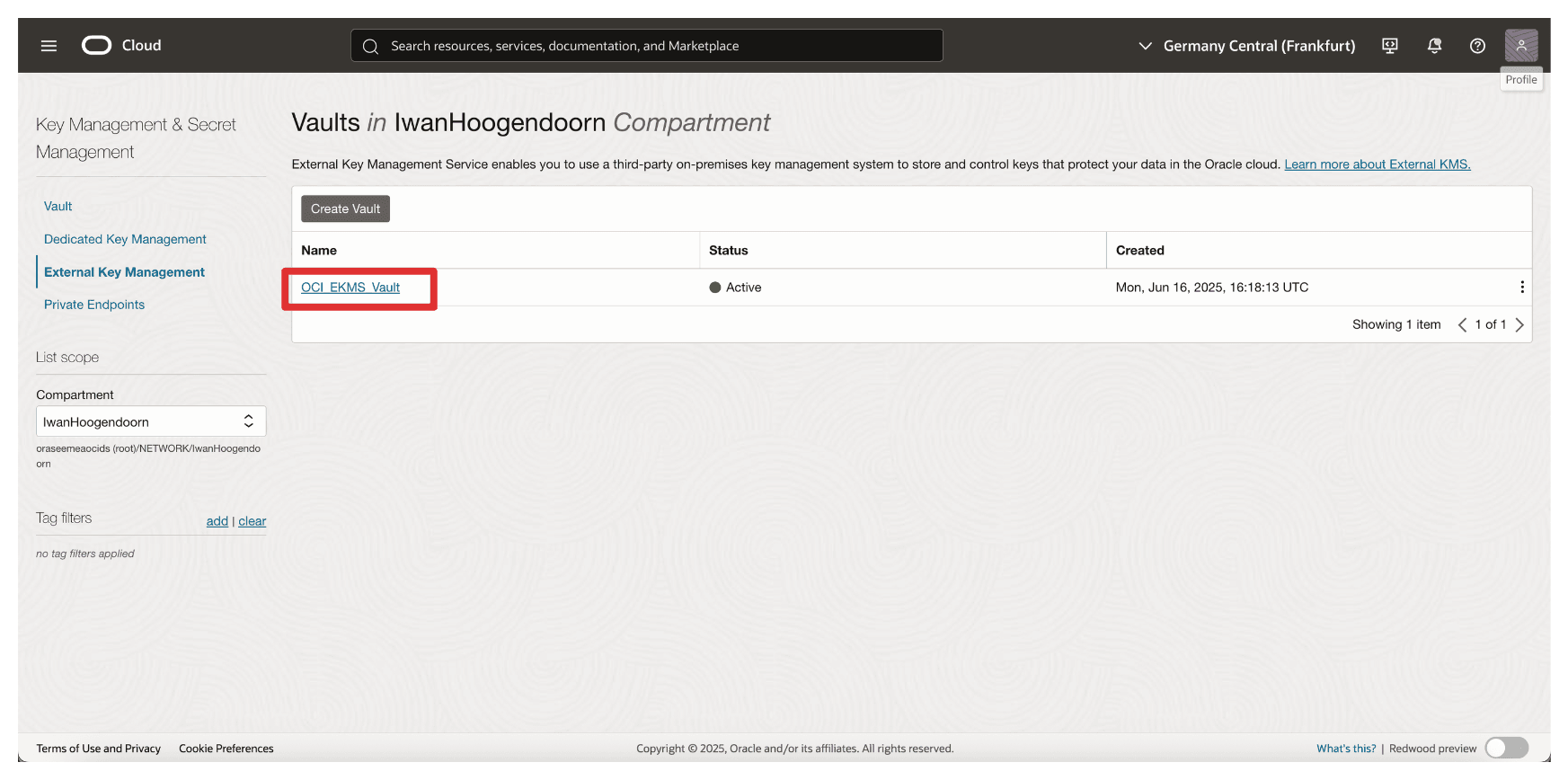

En la consola de OCI, vaya a Identidad y seguridad y haga clic en Gestión de claves externas.

-

Haga clic en Crear almacén.

-

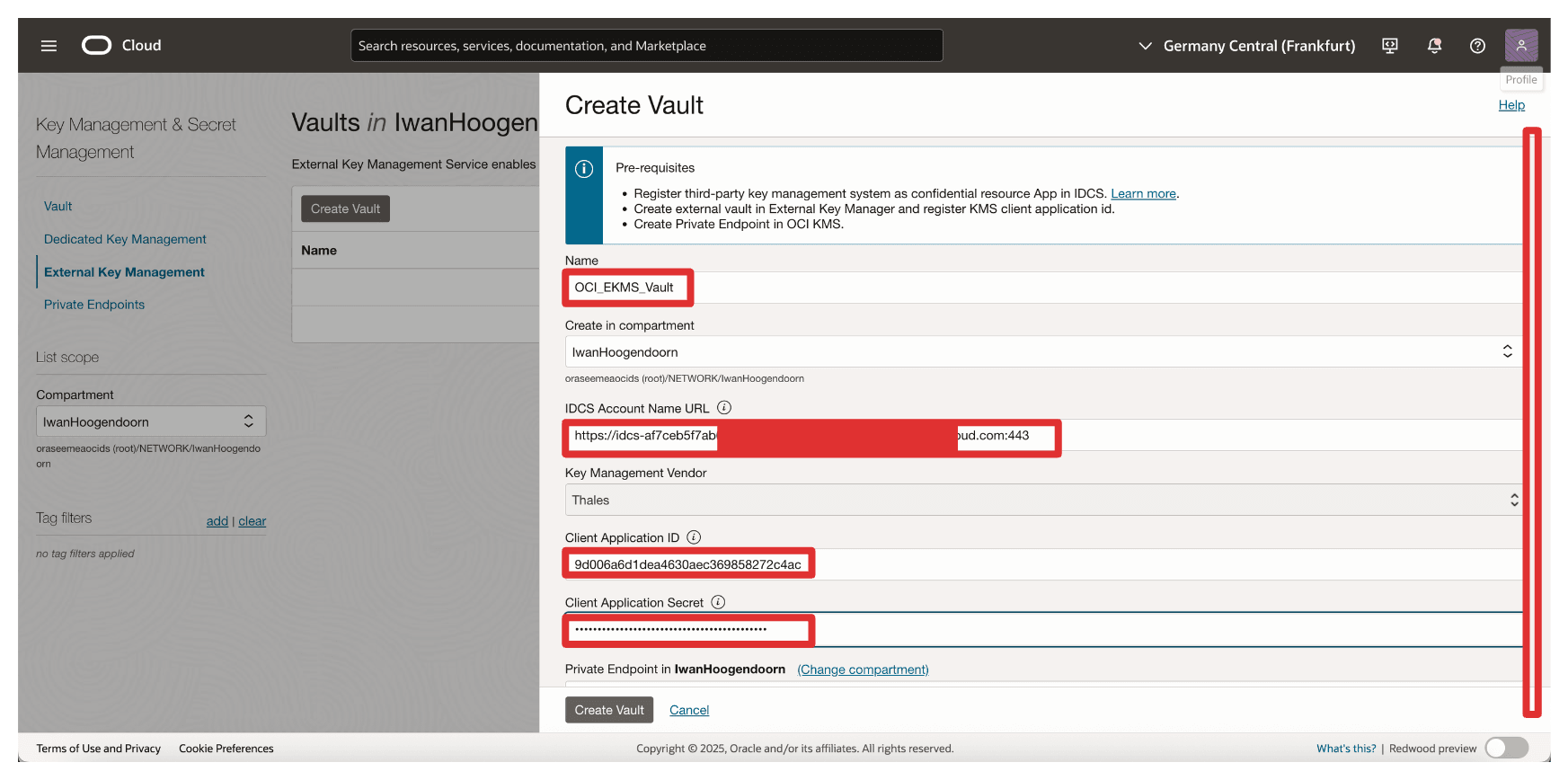

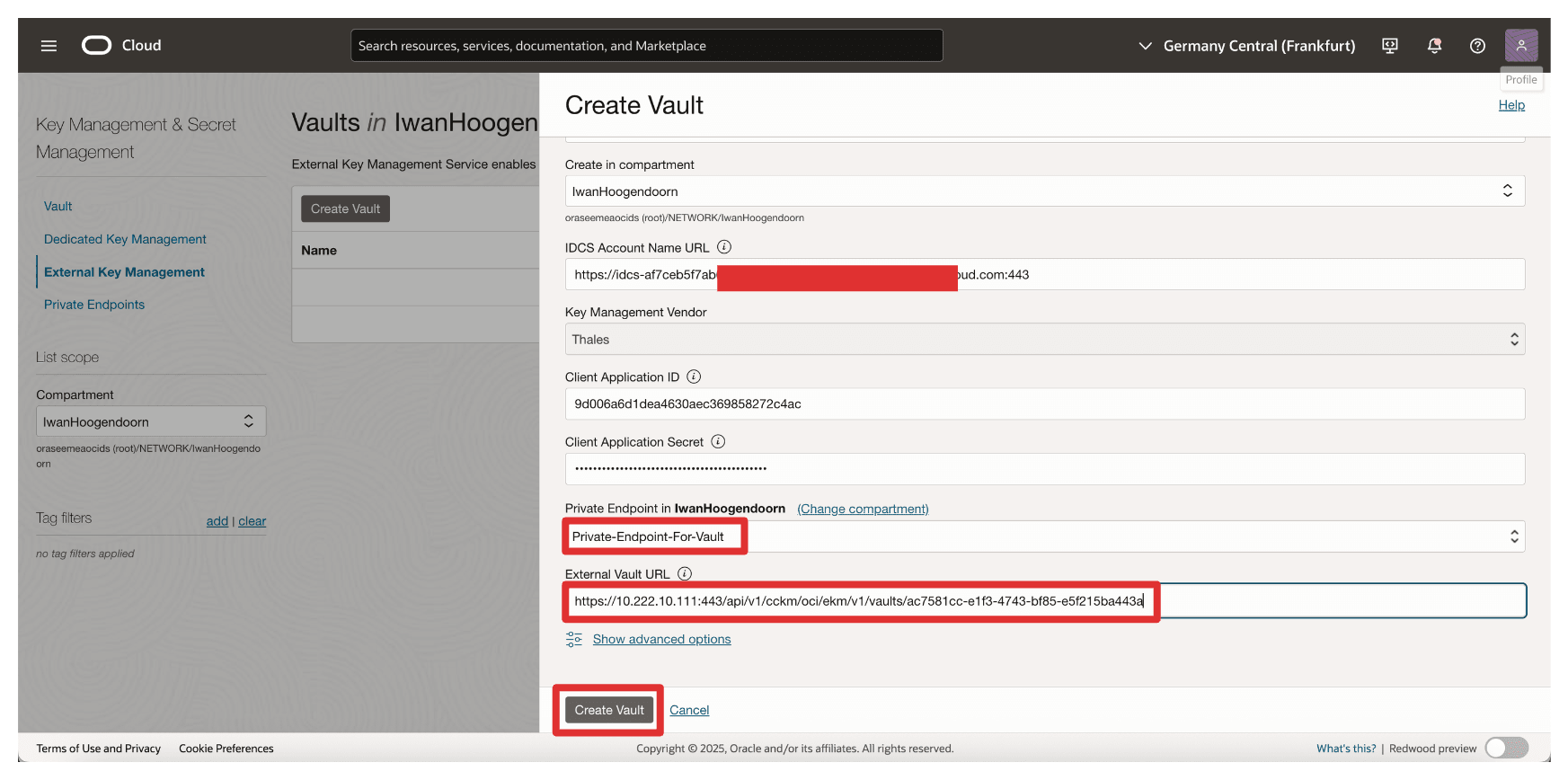

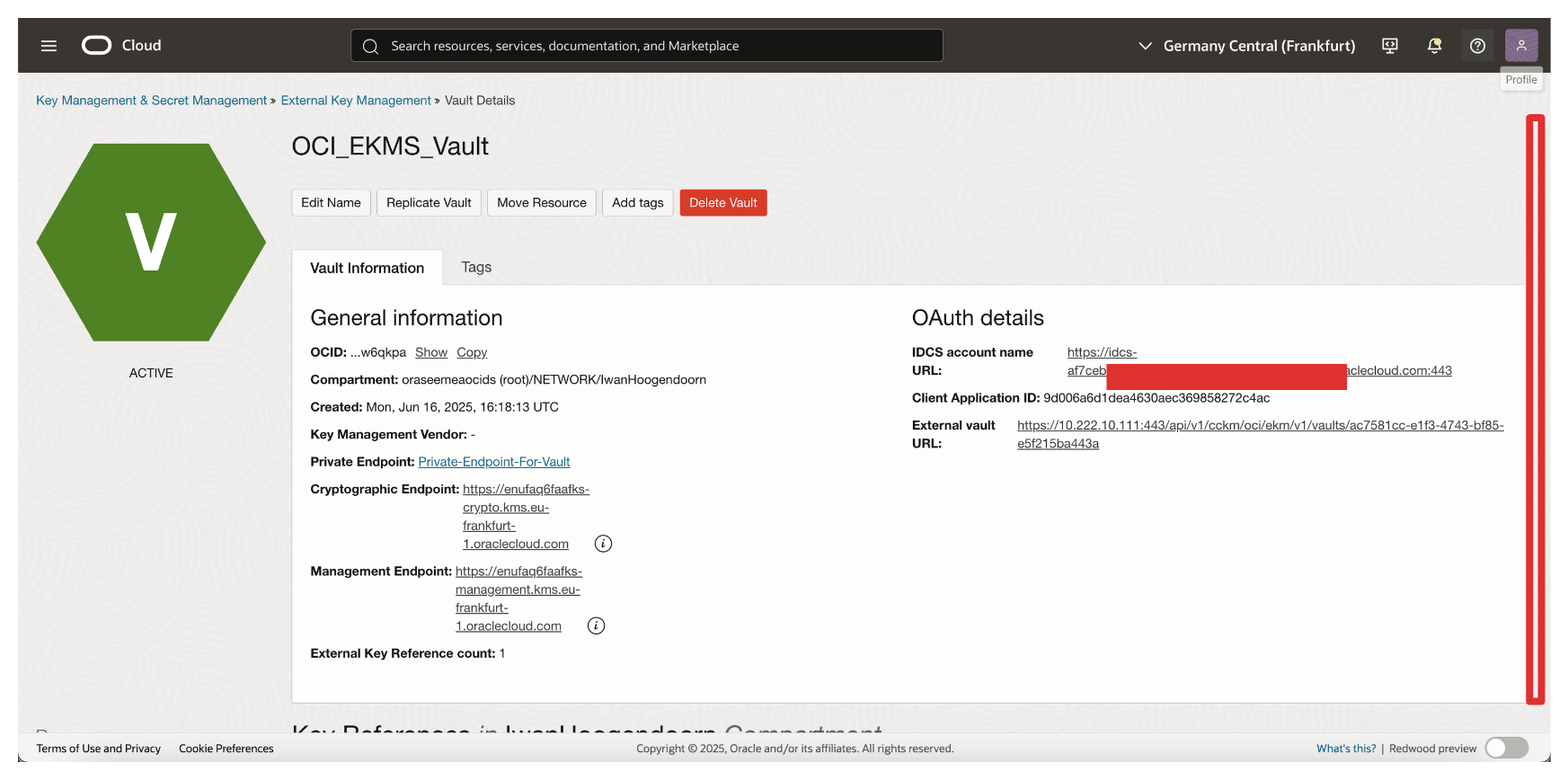

En Crear almacén, introduzca la siguiente información.

- Introduzca el nombre (

OCI_EKMS_Vault). - Introduzca la URL de nombre de cuenta de IDCS, la URL de dominio copiada de la tarea 7. Así que la URL completa será:

https://idcs-<xxx>.identity.oraclecloud.com:443/. - Introduzca el ID de cliente y el secreto de aplicación de cliente de la aplicación integrada

Client_App. - Desplazar hacia abajo.

- Seleccione el Punto final privado creado en la tarea 6.

- Introduzca la URL de almacén externo copiada de la tarea 7 cuando creamos el almacén externo en CTM1.

- Haga clic en Crear almacén.

- Introduzca el nombre (

-

Tenga en cuenta que se ha creado el almacén. Ahora, haga clic en el almacén.

-

Revise los detalles del almacén.

OCI ahora se conectará a Thales CipherTrust Manager mediante el punto final privado especificado. Una vez que este almacén está activo, se convierte en la interfaz a través de la cual OCI interactúa con claves externas gestionadas por CCKM, lo que permite el soporte de HYOK para servicios de OCI como OCI Object Storage, OCI Block Volumes y más. Posteriormente, realizaremos algunas pruebas con OCI Object Storage.

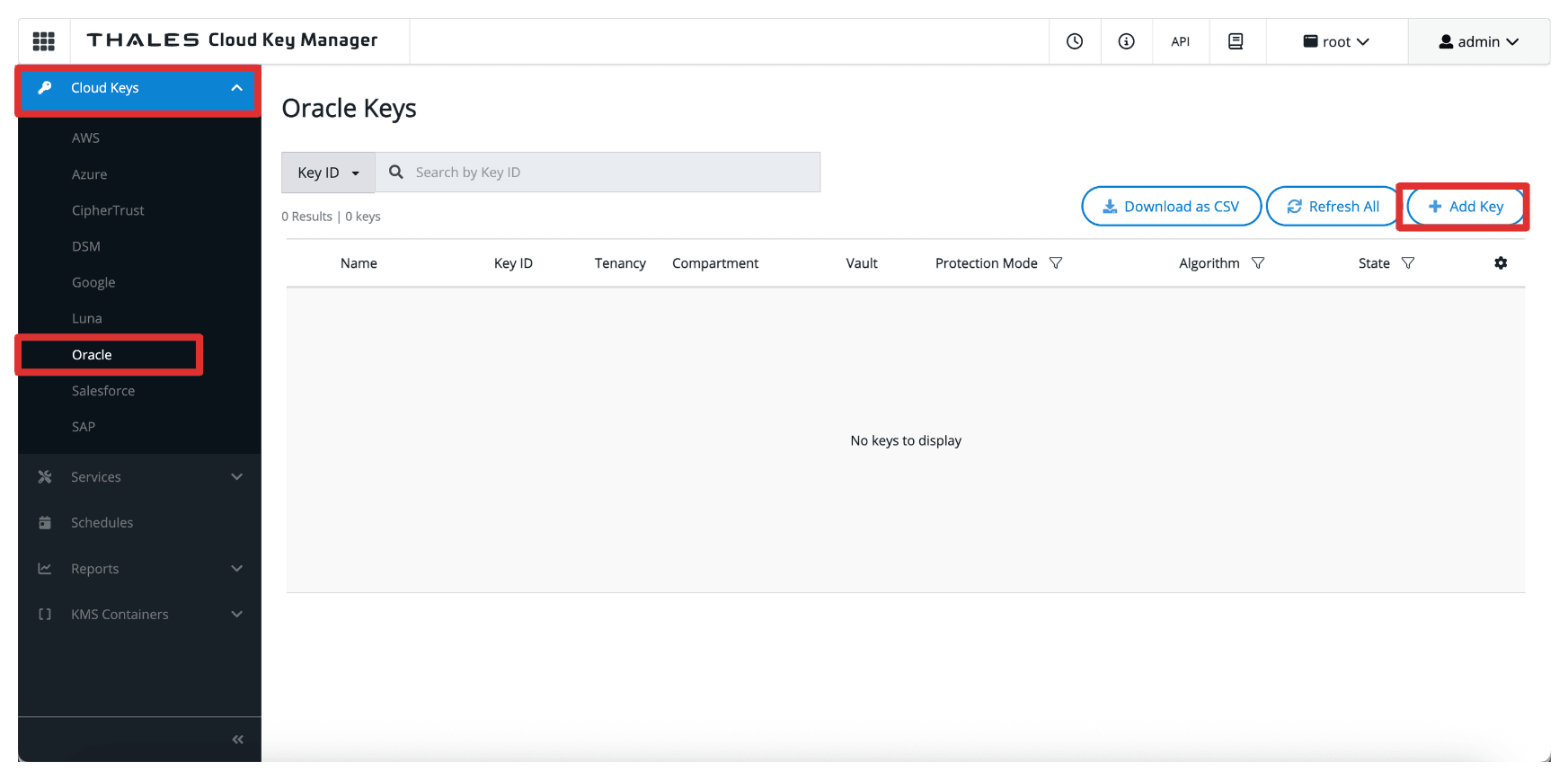

Tarea 9: Agregar claves externas en Thales CipherTrust Manager

Con el almacén externo configurado en Thales CipherTrust Manager y enlazado a OCI, la siguiente tarea es crear o importar las claves de cifrado externas que OCI utilizará para los servicios activados para HYOK.

Estas claves residen de forma segura en Thales CipherTrust Manager y OCI hace referencia a ellas a través de la interfaz de gestión de claves externa. Según los requisitos de la organización, puede generar una nueva clave directamente en Thales CipherTrust Manager o importar una existente.

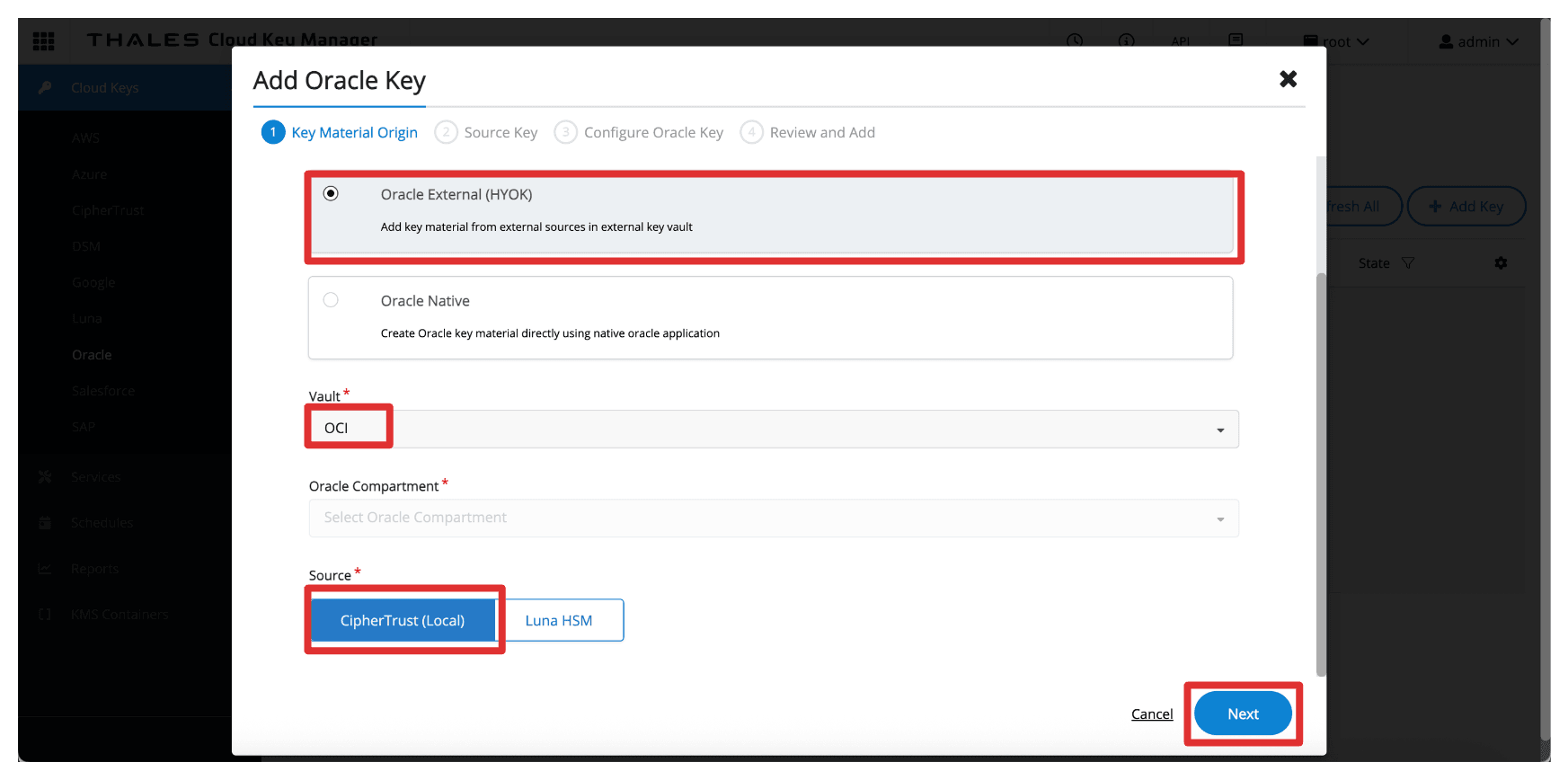

En la siguiente imagen se muestran los componentes y la configuración de esta tarea.

-

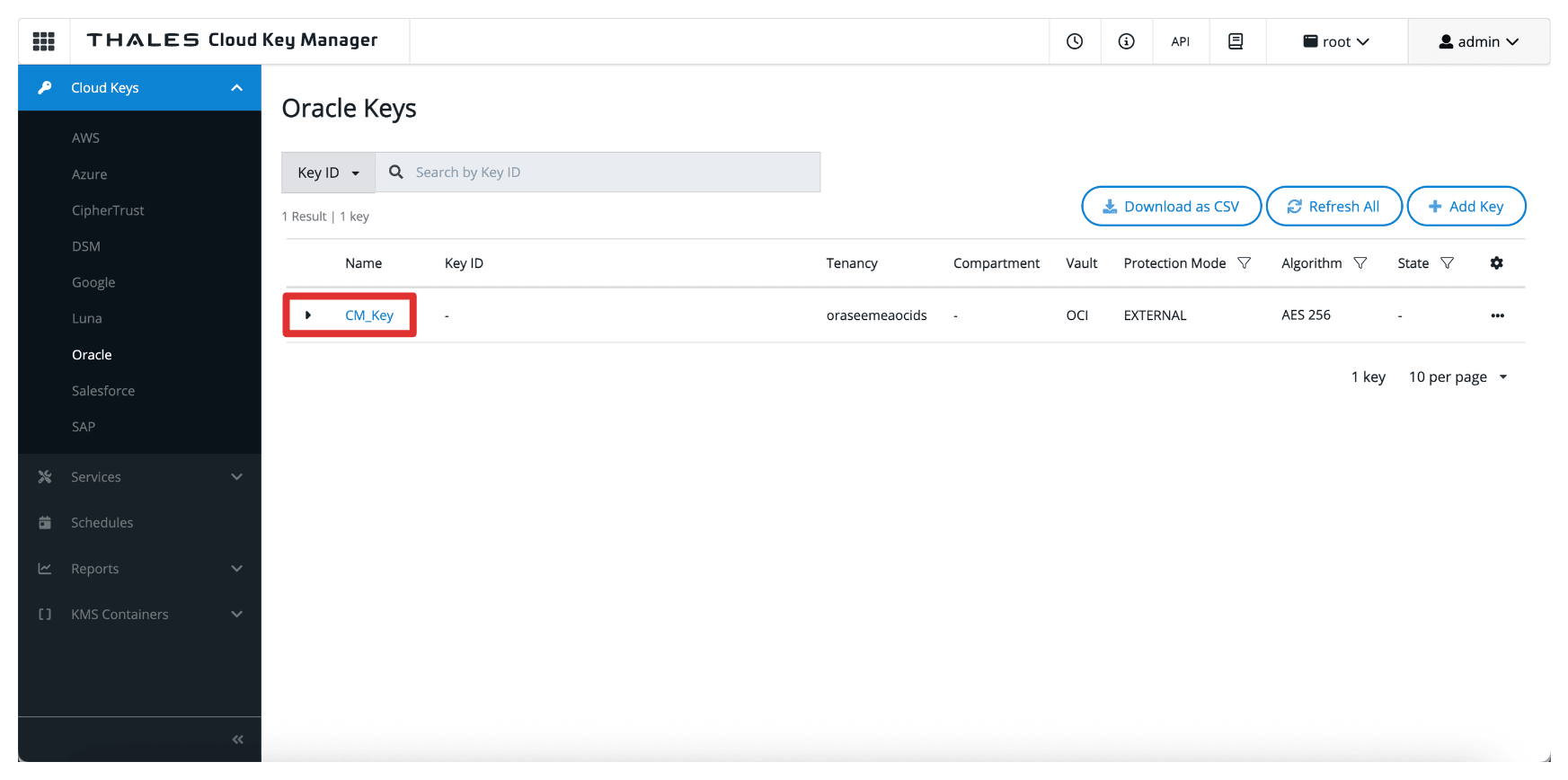

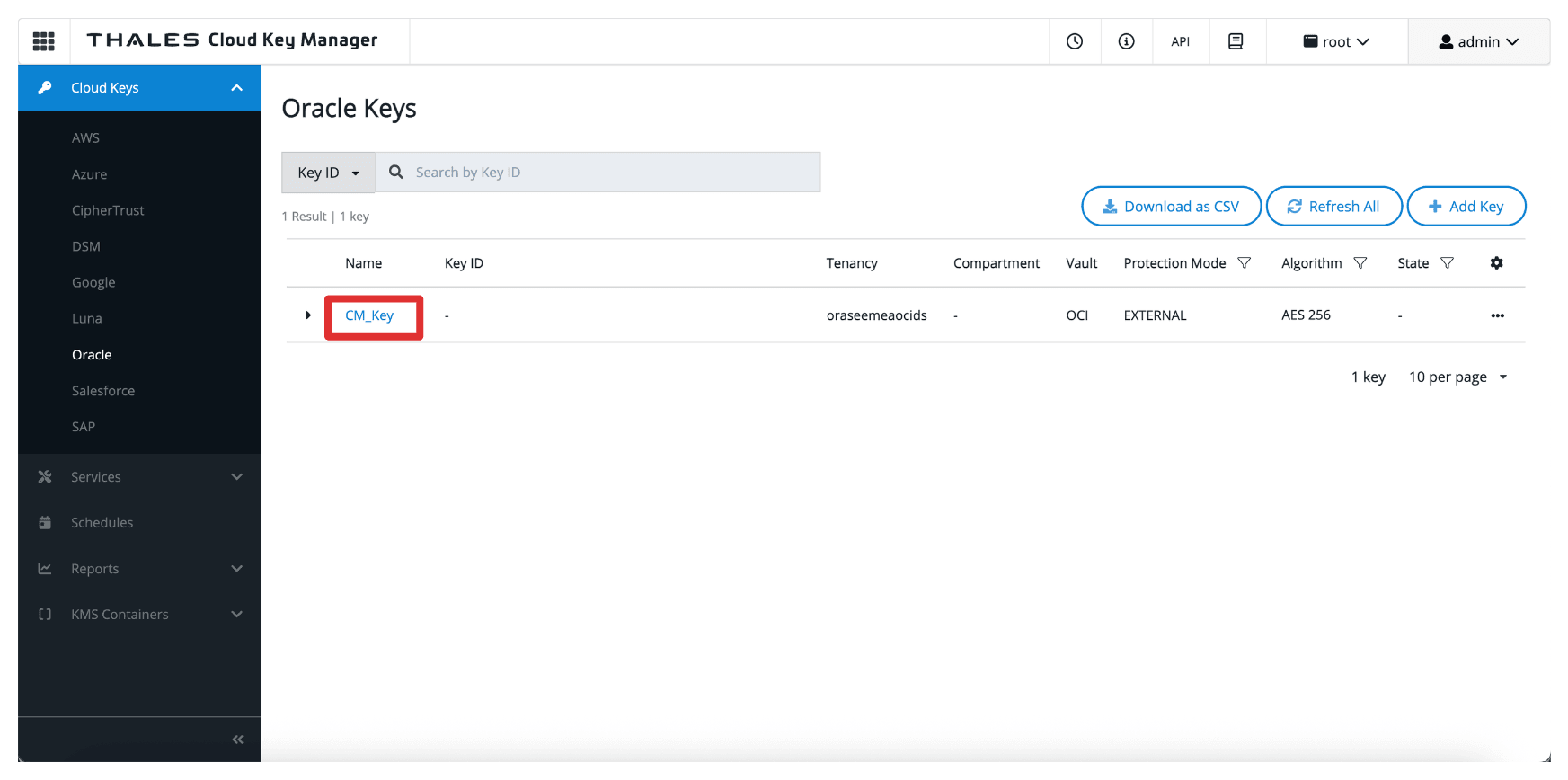

Vaya a la consola de Thales Cloud Key Manager.

- Haga clic en Claves en la nube.

- Haga clic en Oracle.

- Haga clic en Add Key.

-

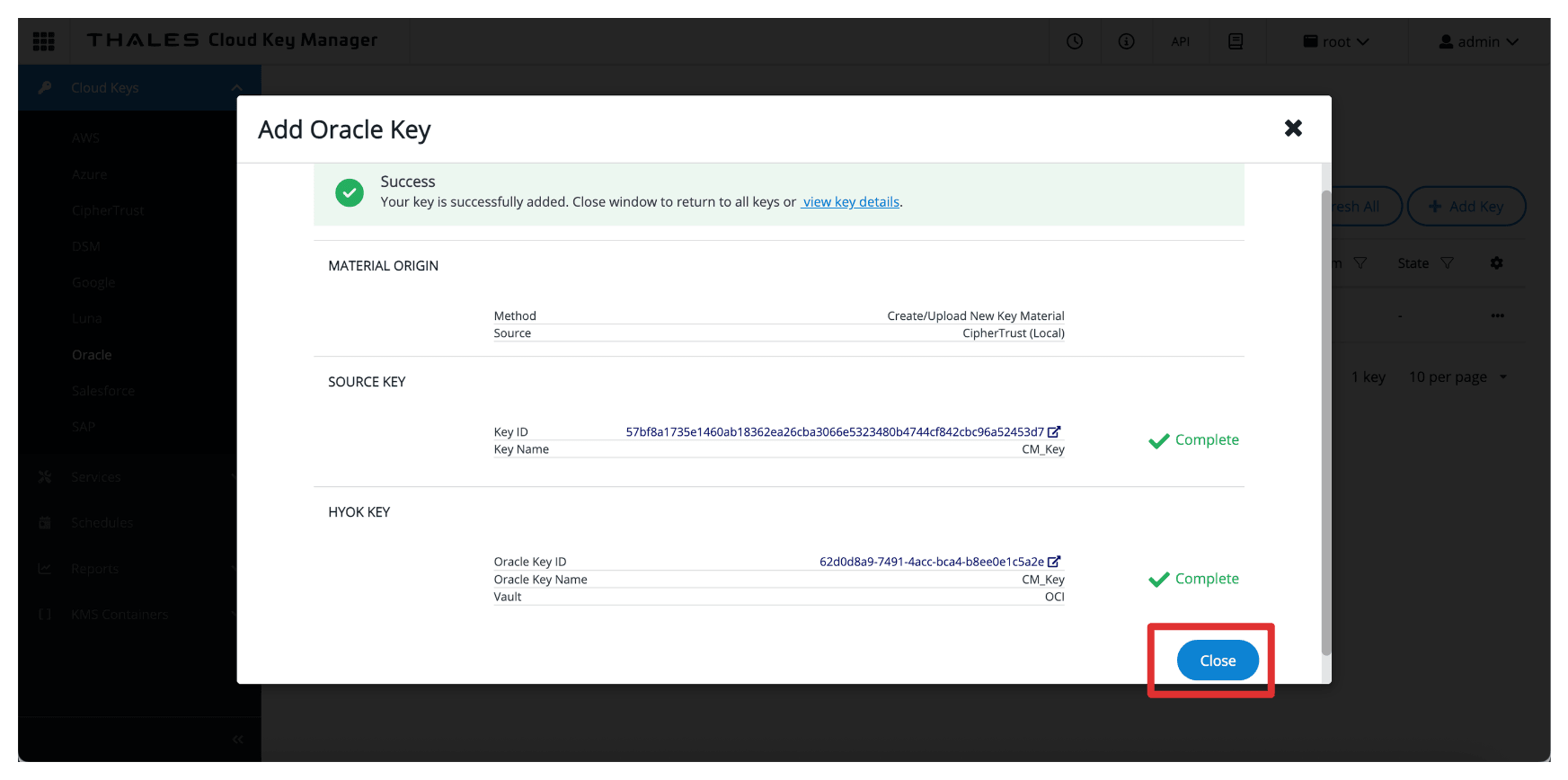

En Agregar clave de Oracle, introduzca la siguiente información.

- Seleccione Oracle External (HYOK).

- Seleccione el almacén del gestor CipherTrust de Thales creado en la tarea 8.

- Seleccione Source (Origen) para que sea CipherTrust (local).

- Haga clic en Siguiente.

-

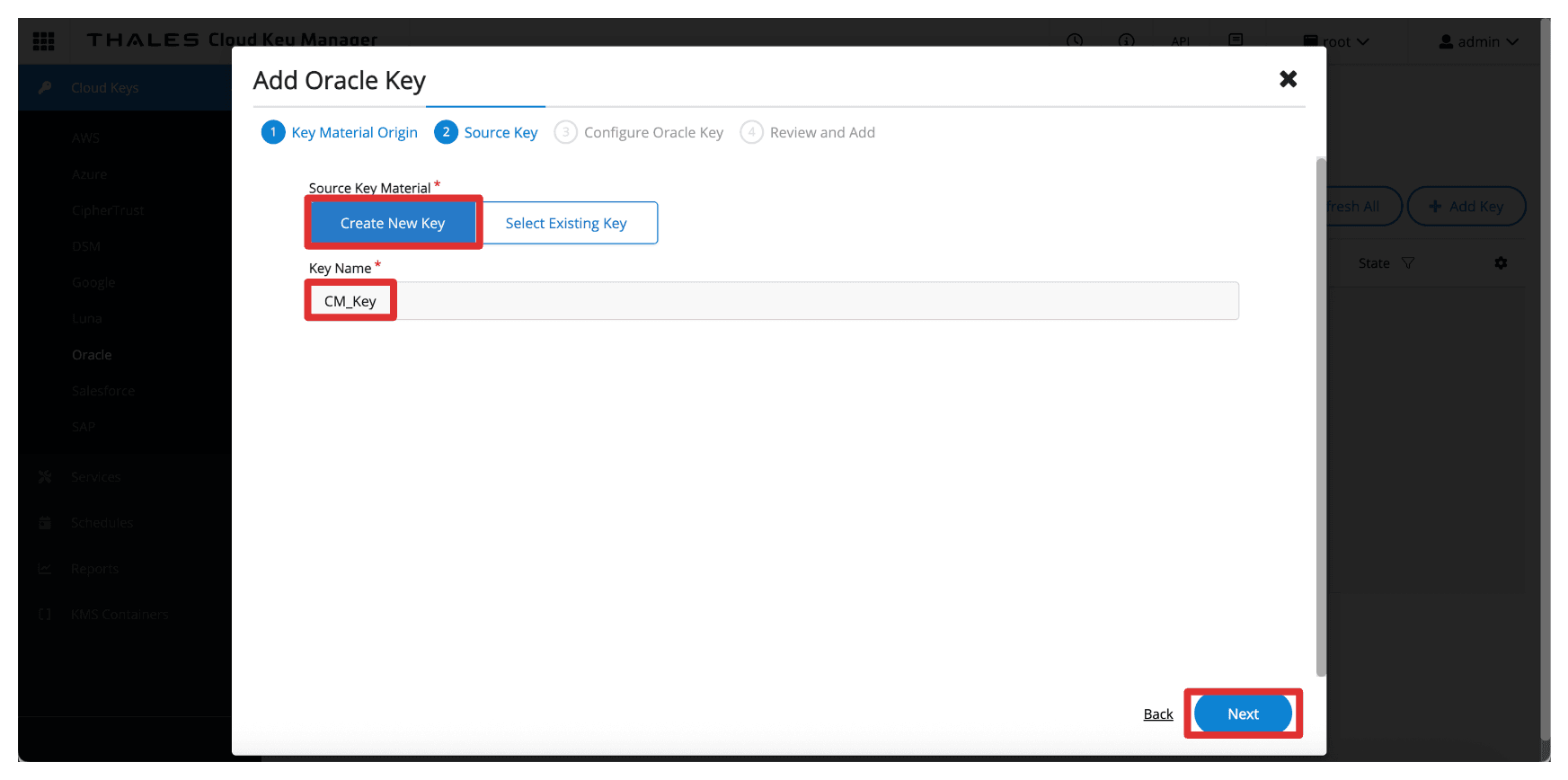

En Clave de origen, introduzca la siguiente información.

- Seleccione el Material de clave de origen que desea Crear nueva clave.

- Introduzca el nombre de la clave (

CM_Key). - Haga clic en Siguiente.

-

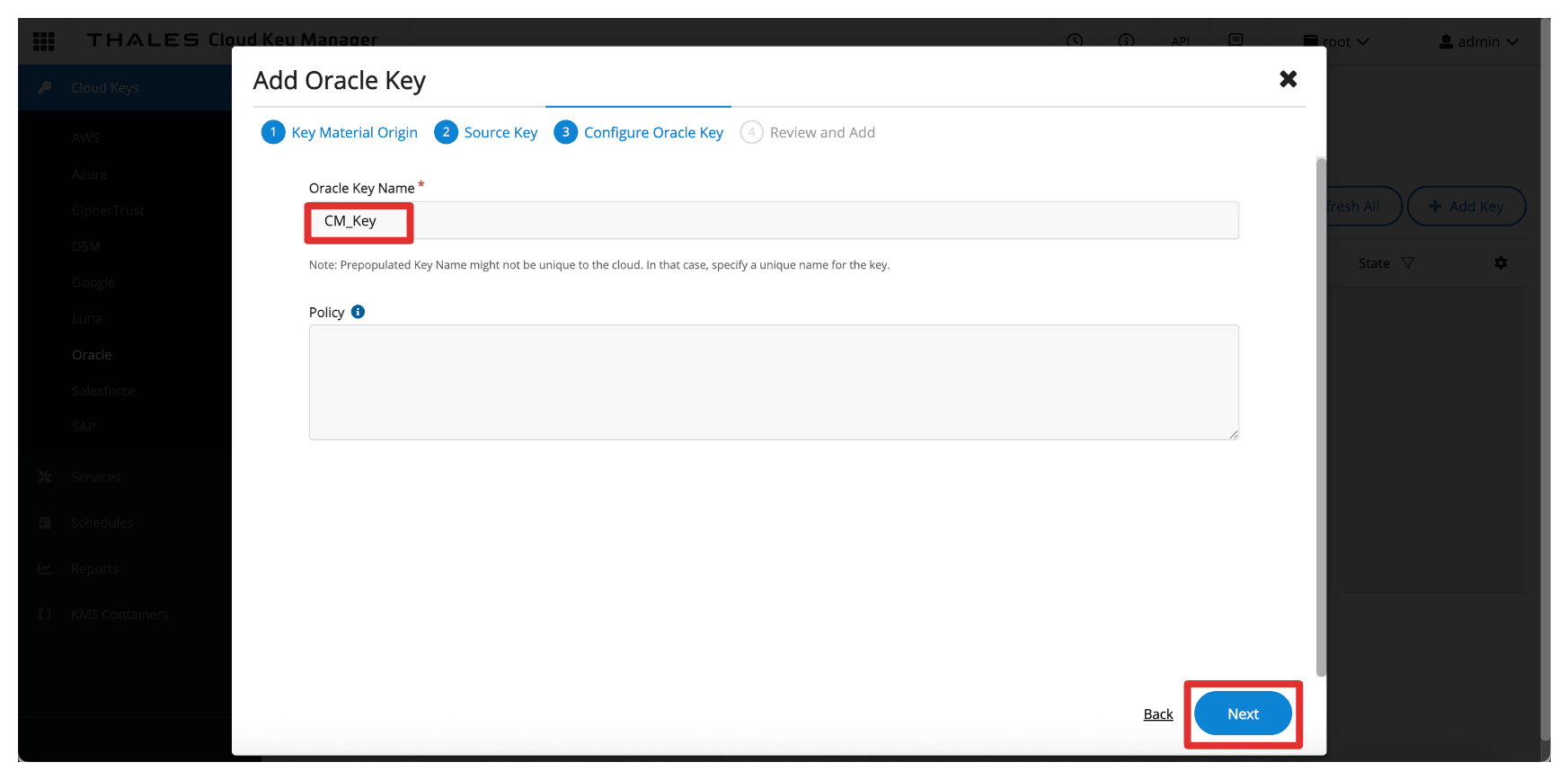

En Configurar clave de Oracle, introduzca la siguiente información.

- Introduzca el nombre de clave de Oracle (

CM_Key). - Haga clic en Siguiente.

- Introduzca el nombre de clave de Oracle (

-

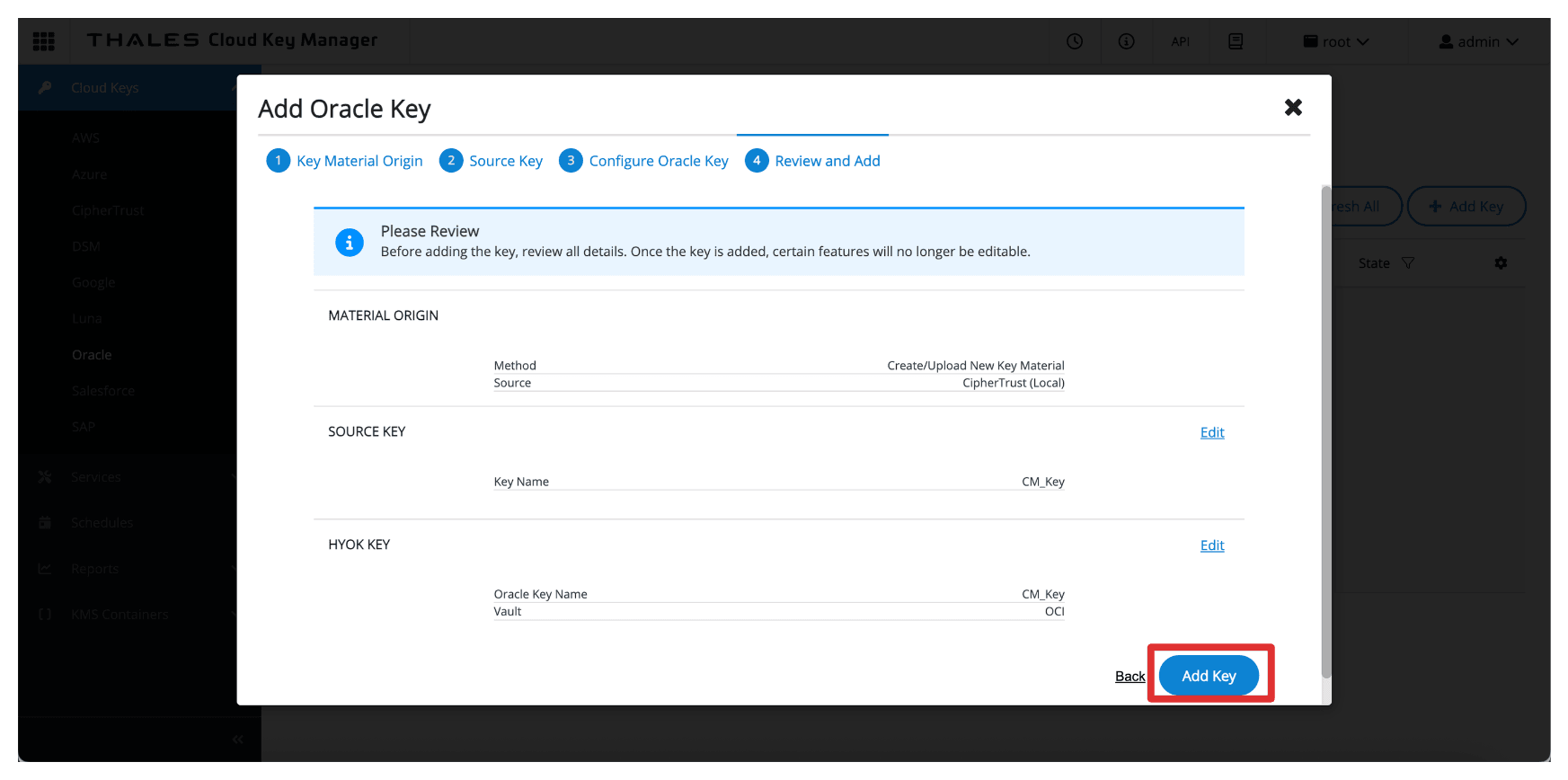

Haga clic en Add Key.

-

Haga clic en Cerrar.

-

Observe la clave creada.

Una vez agregada, la clave pasa a estar disponible para OCI a través del almacén de gestión de claves externo. Sin embargo, para permitir que los servicios de OCI utilicen la clave, debe crear una referencia de clave en la consola de OCI, que trataremos en la siguiente tarea.

Nota:

- Estas claves nunca salen de Thales CipherTrust Manager.

- OCI solo envía solicitudes de cifrado/descifrado al gestor de claves externo, lo que garantiza que siempre mantenga el control total sobre el material de claves.

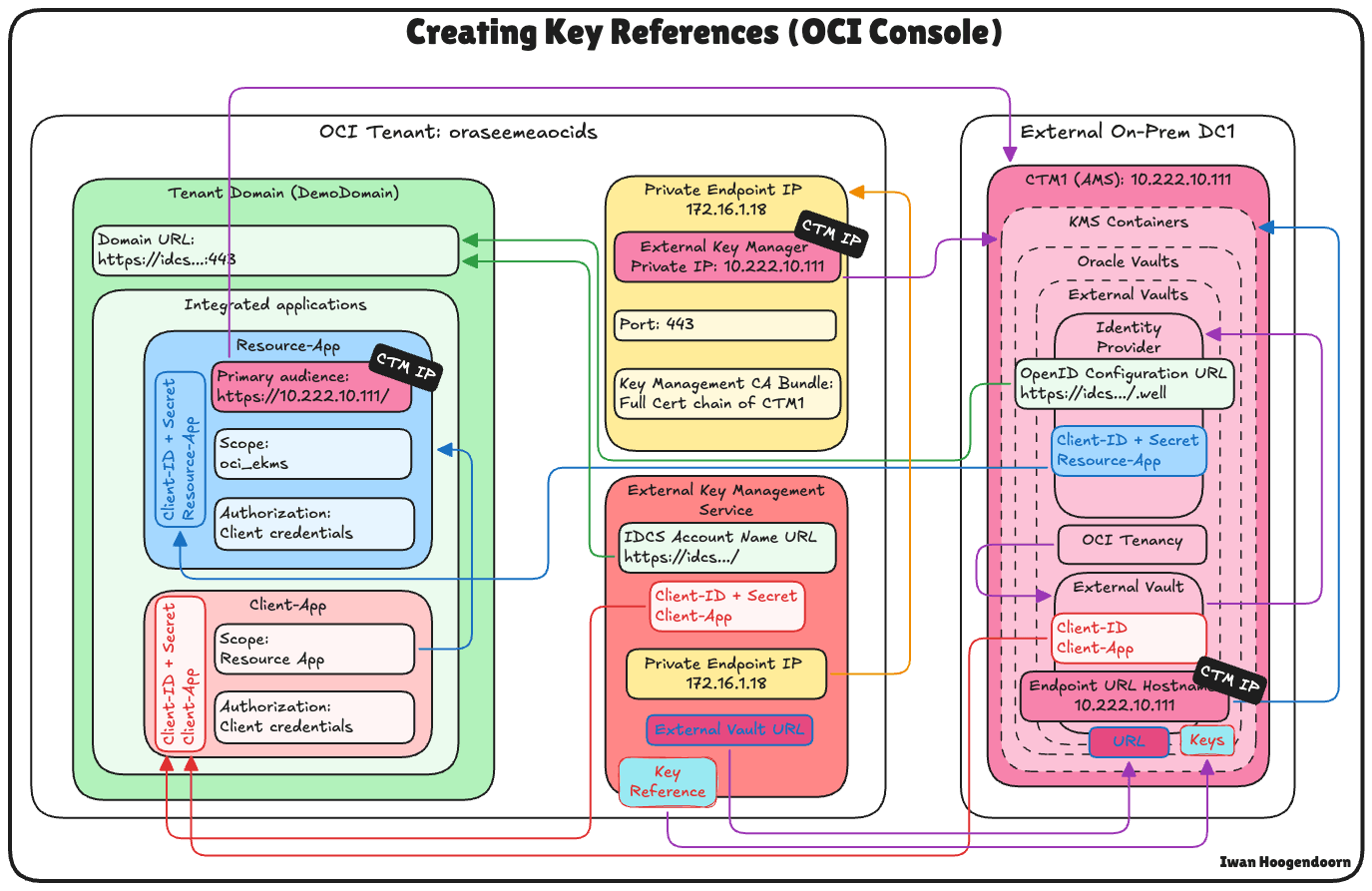

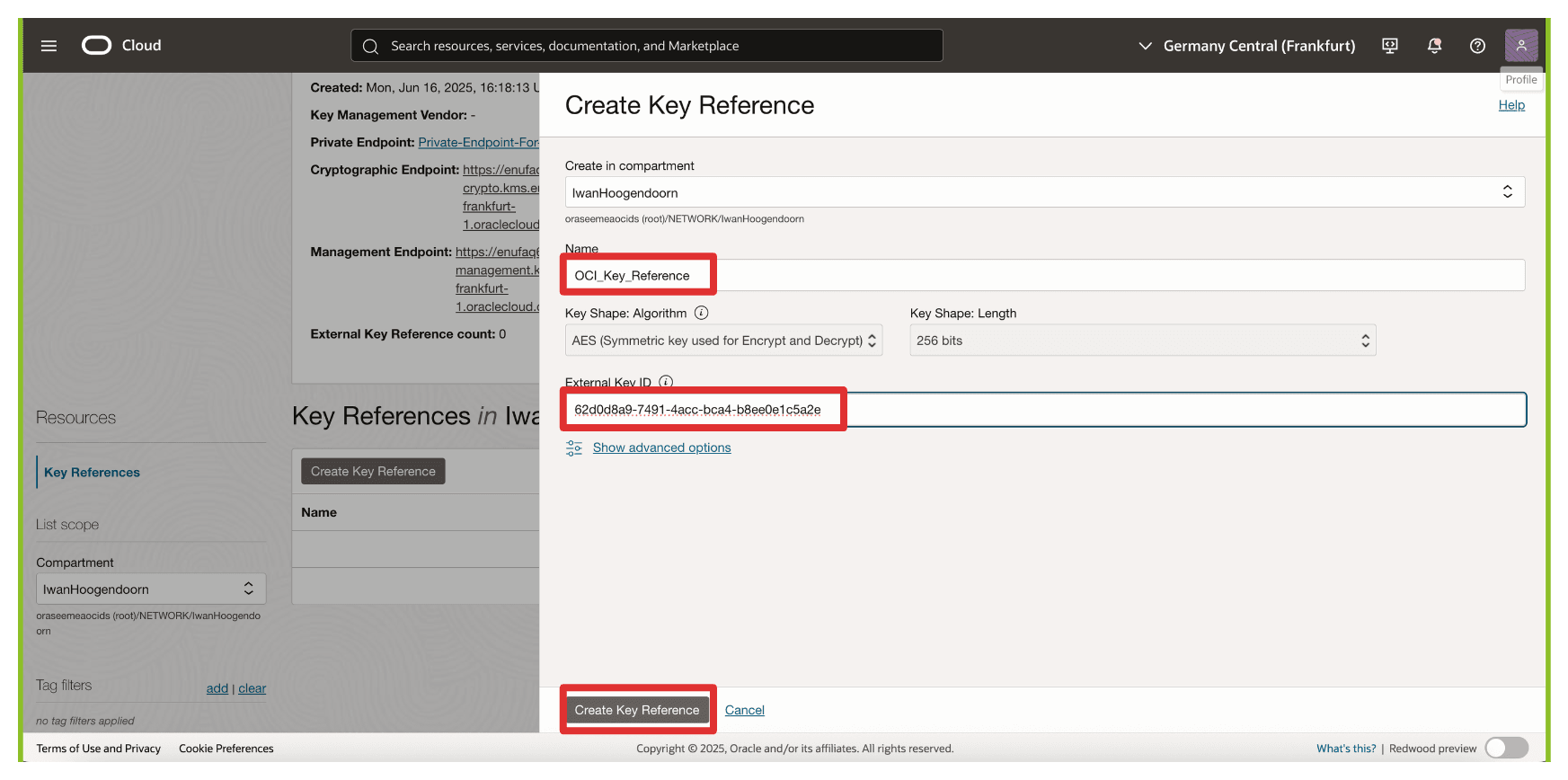

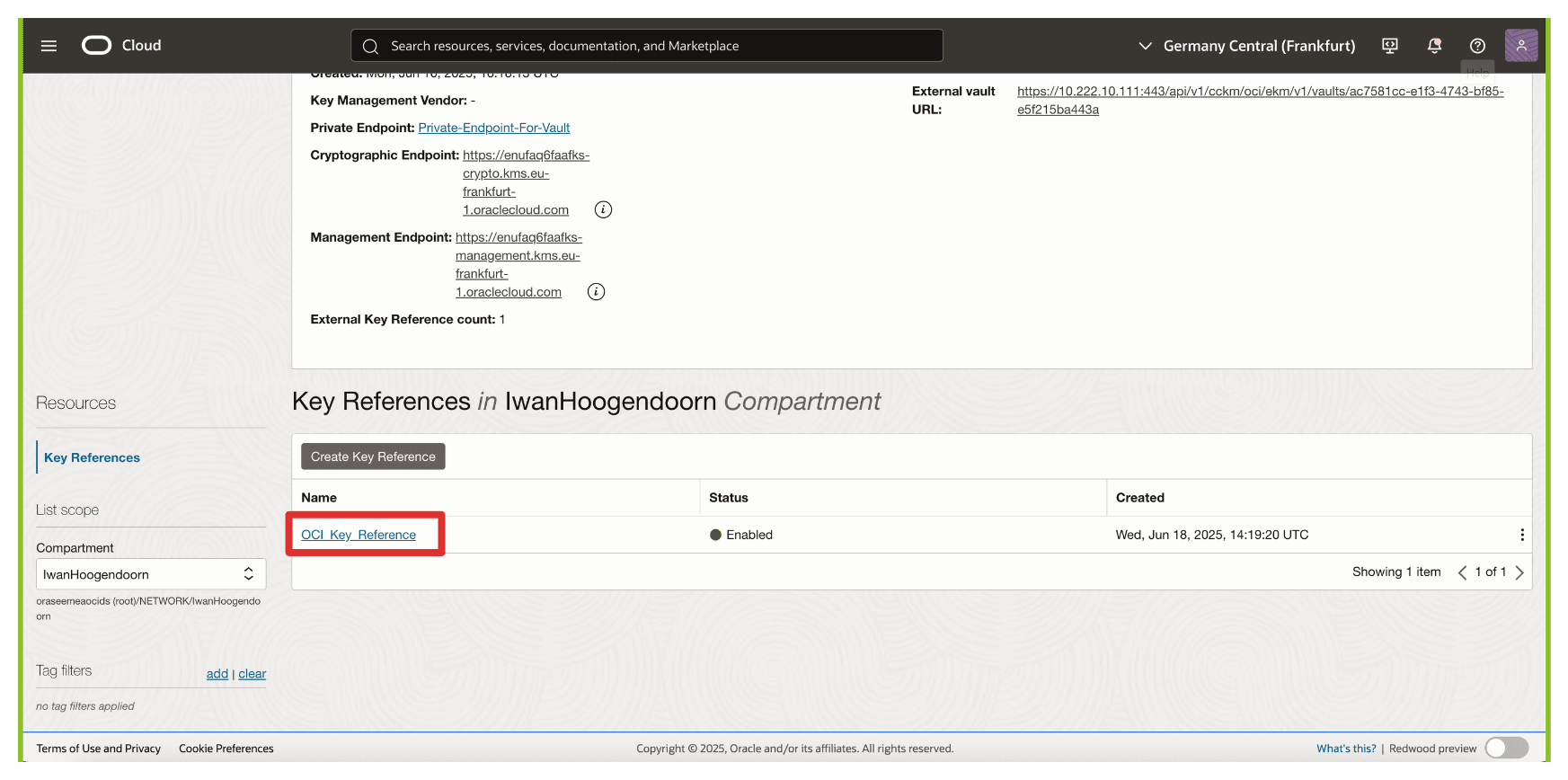

Tarea 10: Creación de referencias clave en OCI

Una vez que la clave externa se ha creado o importado en Thales CipherTrust Manager, la siguiente tarea es crear una referencia de clave en la consola de OCI. Una referencia de clave actúa como un puntero que permite a los servicios de OCI acceder a la clave externa almacenada en Thales CipherTrust Manager y utilizarla mediante el almacén de gestión de claves externo.

En la siguiente imagen se muestran los componentes y la configuración de esta tarea.

-

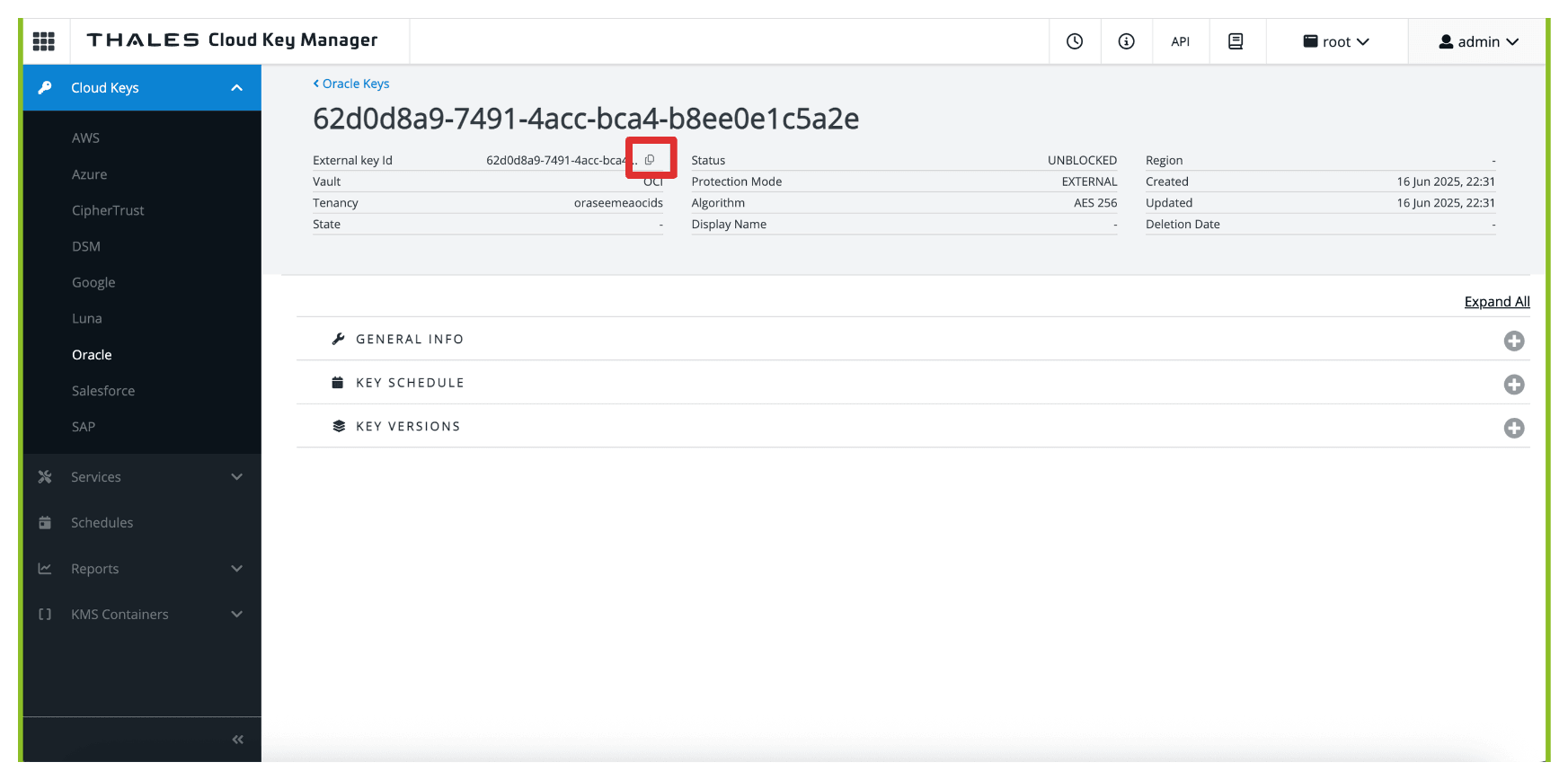

Vaya a la consola de Thales Cloud Key Manager.

- Haga clic en Claves en la nube.

- Haga clic en Oracle.

- Haga clic en Clave creada en la tarea 9.

-

Tenga en cuenta que la clave tendrá un ID de clave externa; copie este ID.

-

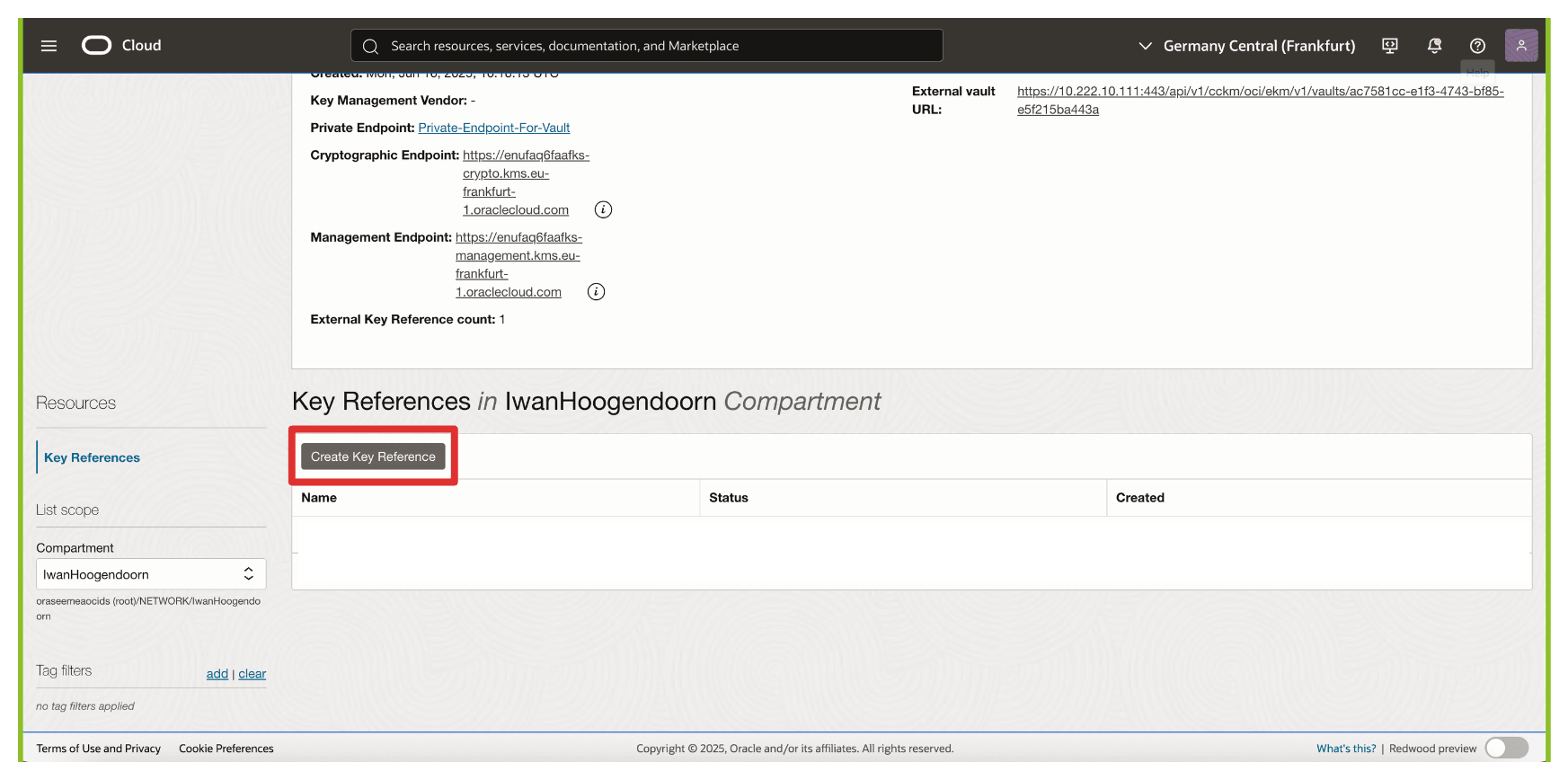

Vuelva al almacén de OCI creado en la tarea 9 y haga clic en el almacén.

-

Desplazar hacia abajo.

-

Haga clic en Crear referencia de clave.

-

En Crear referencia de clave, introduzca la siguiente información.

- Introduzca el nombre (

OCI_Key_Reference). - Introduzca la clave copiada External Key ID (Thales CipherTrust Manager).

- Haga clic en Crear referencia de clave.

- Introduzca el nombre (

-

Tenga en cuenta que se ha creado la referencia de clave.

OCI ahora asociará esta referencia de clave a la clave externa gestionada en Thales CipherTrust Manager. Esto permite a los servicios de OCI, como OCI Object Storage, OCI Block Volumes y otros, enviar solicitudes criptográficas a la clave externa a través del punto final privado. Por el contrario, el material clave en sí permanece completamente bajo su control.

Probaremos la referencia de clave inmediatamente asociándola a un cubo de OCI Object Storage para verificar que la integración funciona según lo esperado.

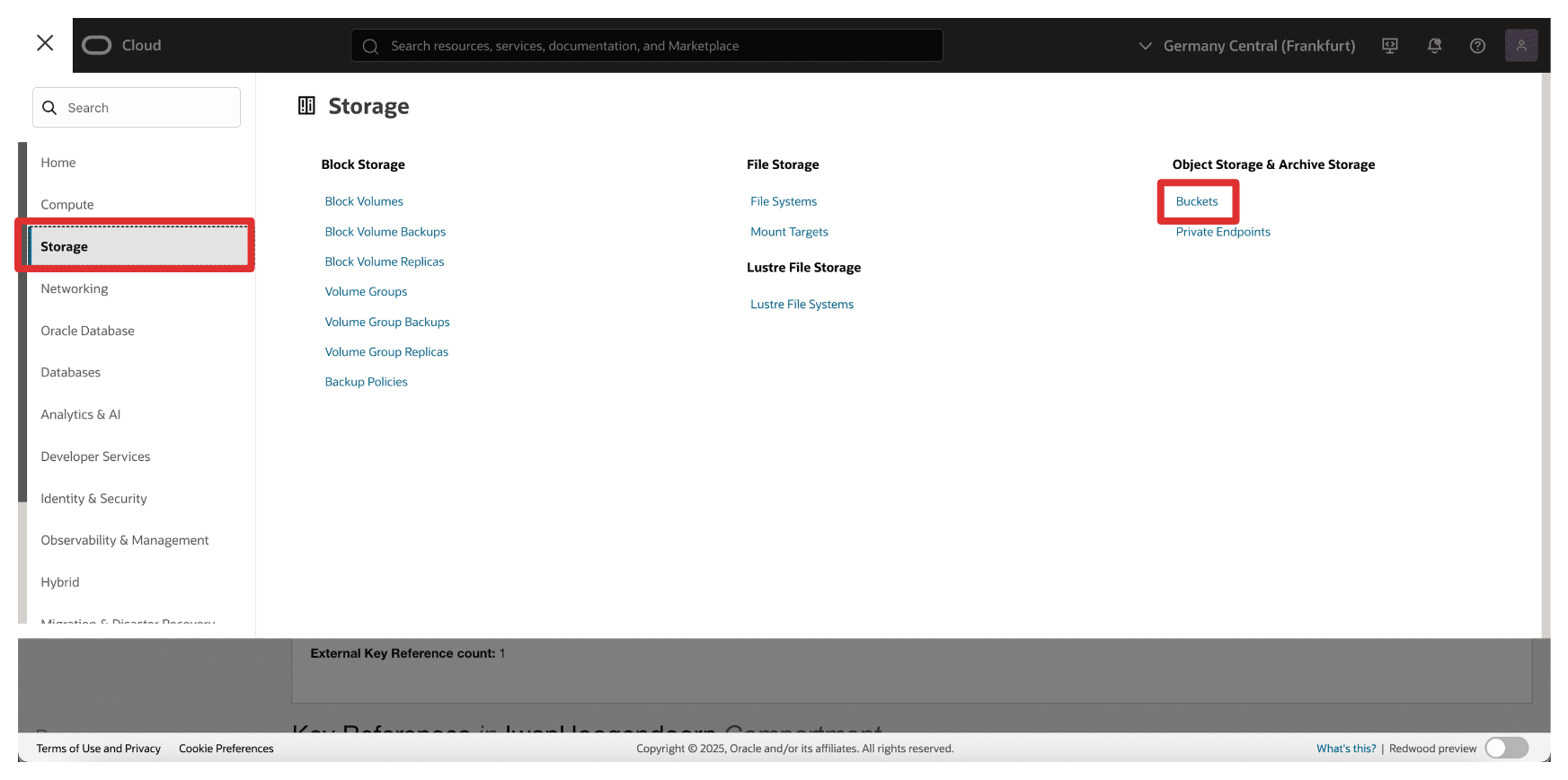

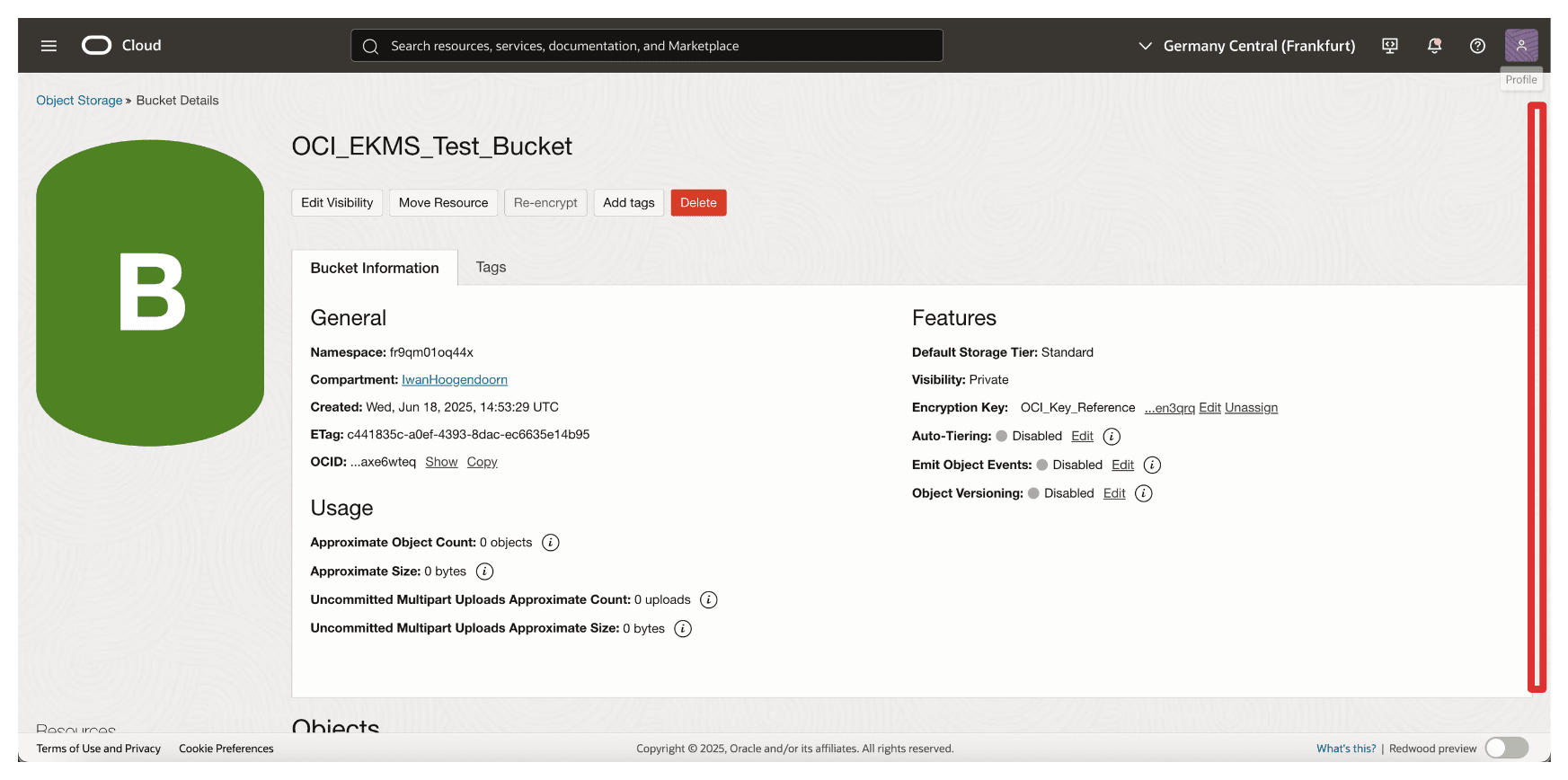

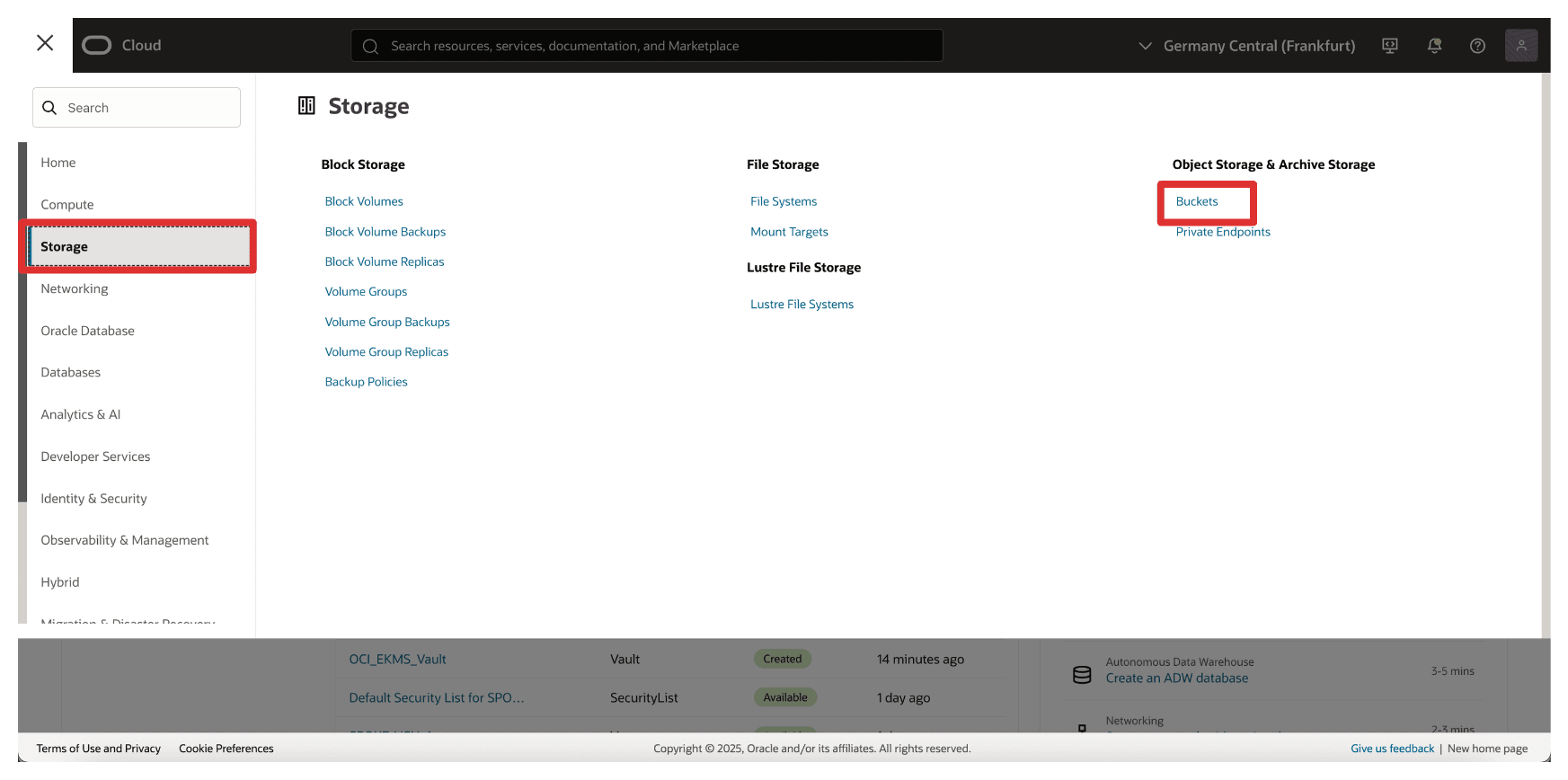

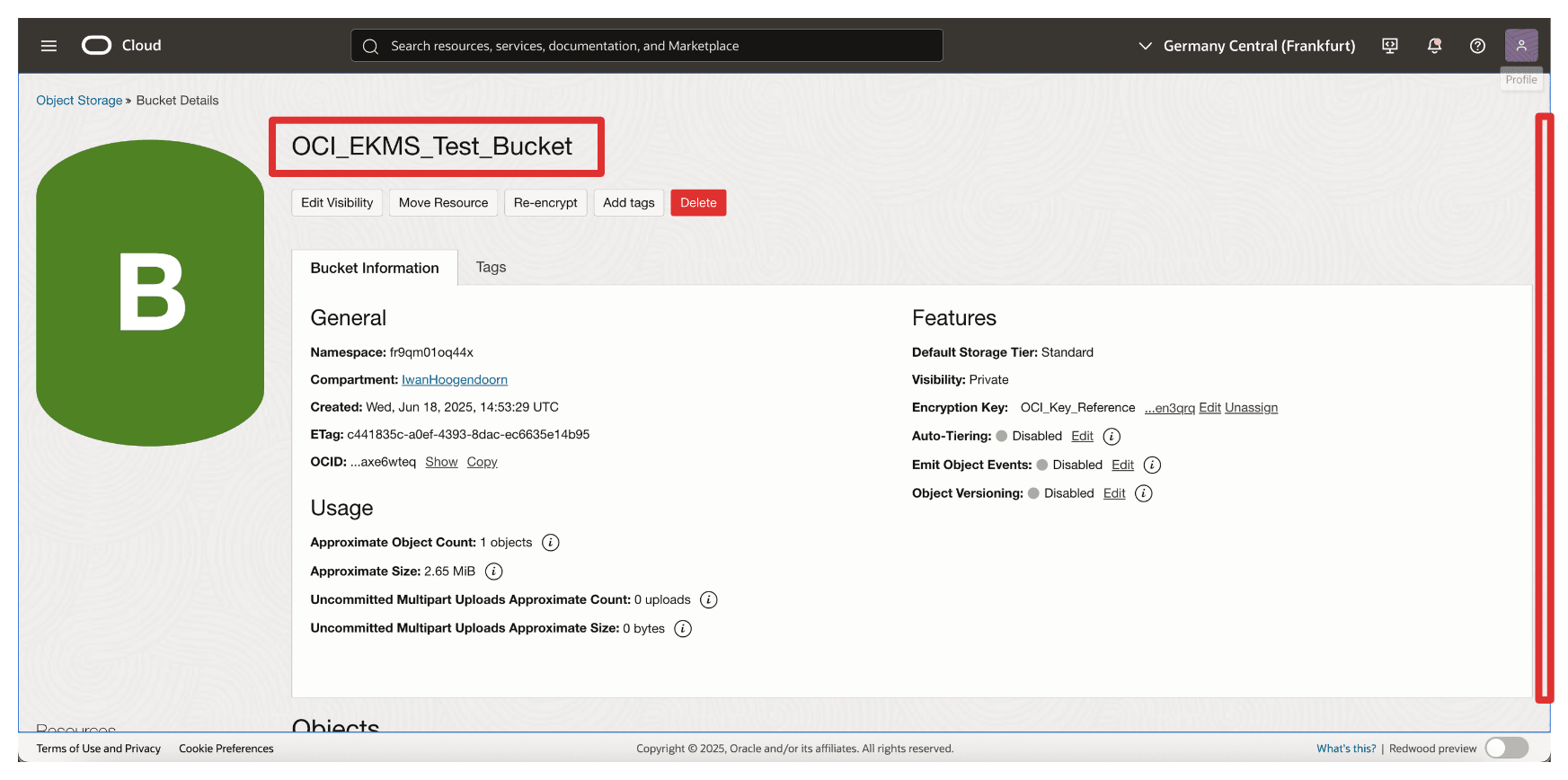

Tarea 11: Creación de un cubo de OCI Object Storage con claves gestionadas por el cliente

Puede cifrar recursos mediante la clave externa a la que se hace referencia en OCI. En esta tarea, crearemos un cubo de OCI Object Storage que utilice la clave externa gestionada por el cliente alojada en el gestor CipherTrust de Thales a través del almacén de gestión de claves externo.

Esta configuración garantiza que todos los objetos almacenados en el cubo se cifren mediante una clave que usted controle por completo, cumpliendo con los estrictos requisitos de conformidad, soberanía o política interna.

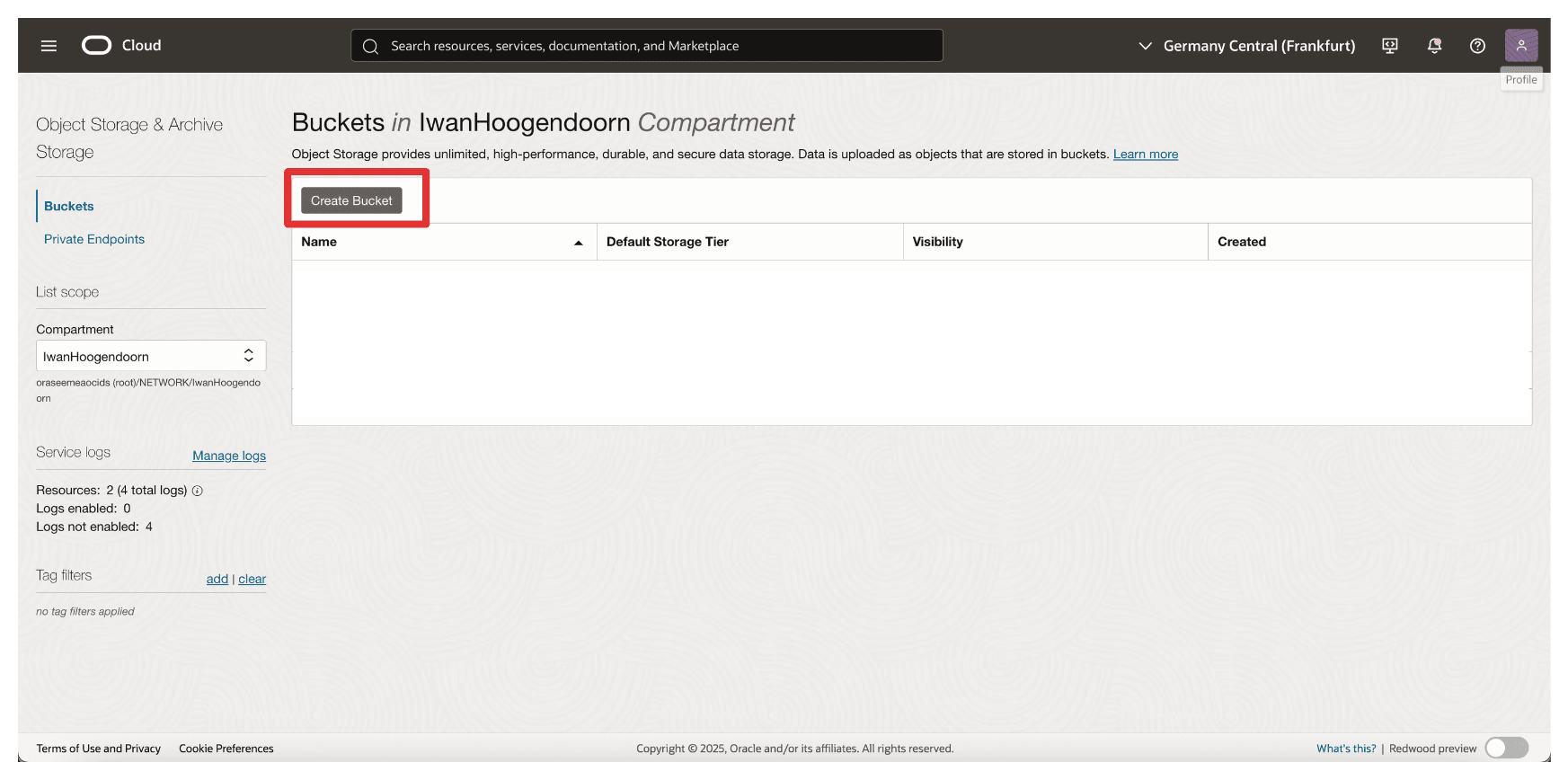

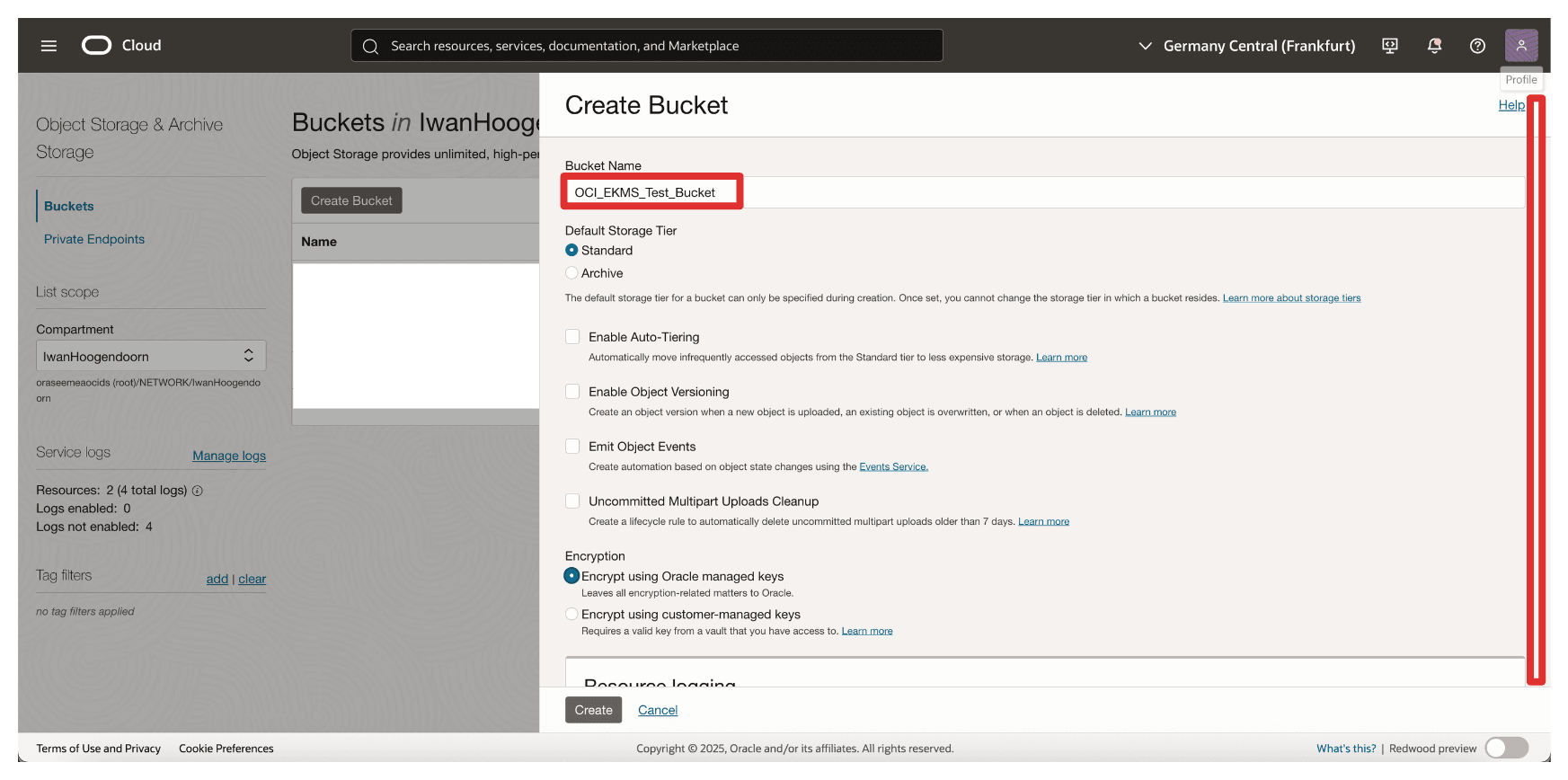

En la siguiente imagen se muestran los componentes y la configuración de esta tarea.

-

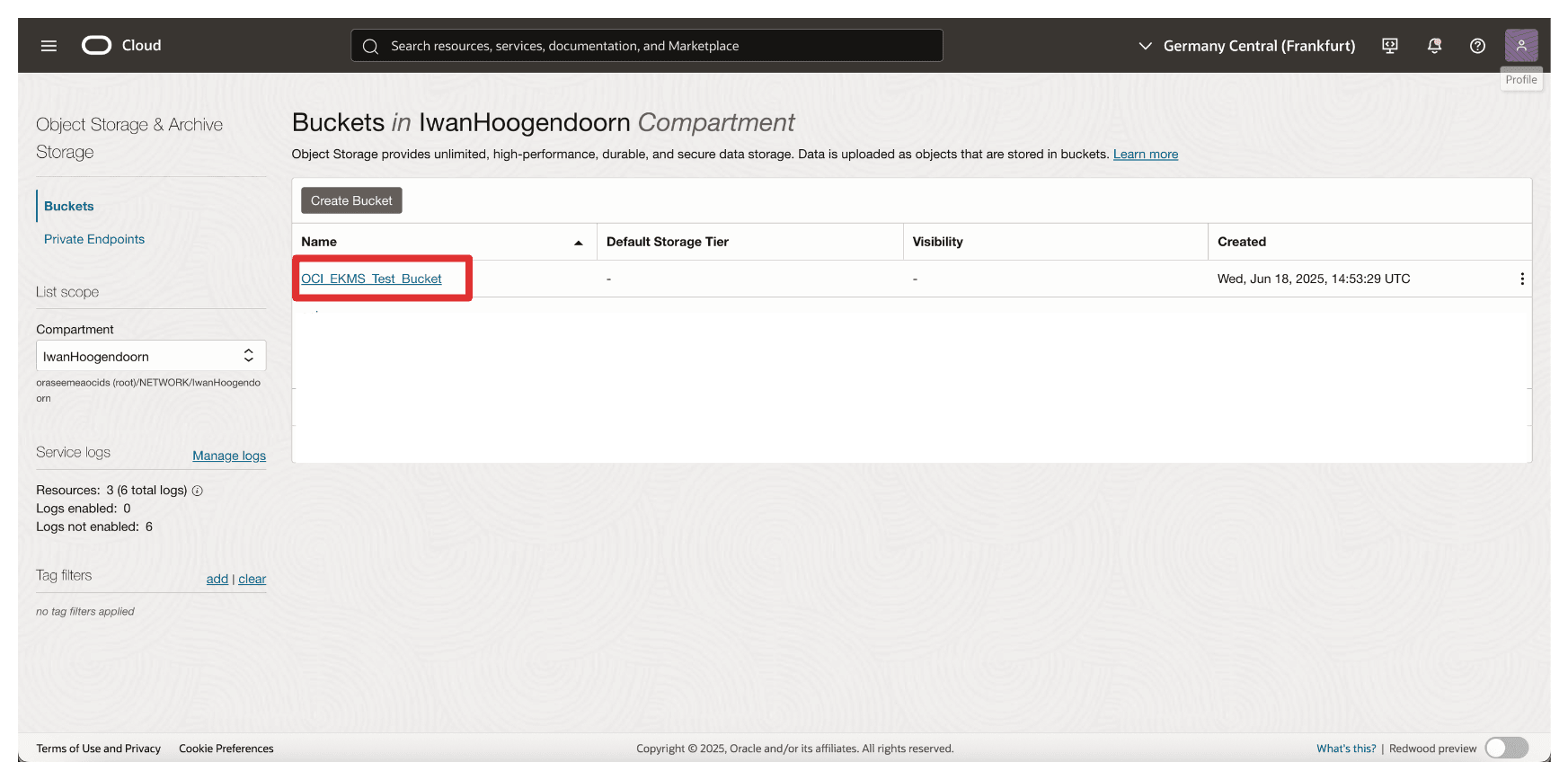

Vaya a la consola de OCI, vaya a Almacenamiento y haga clic en Cubos.

-

Haga clic en Crear cubo.

-

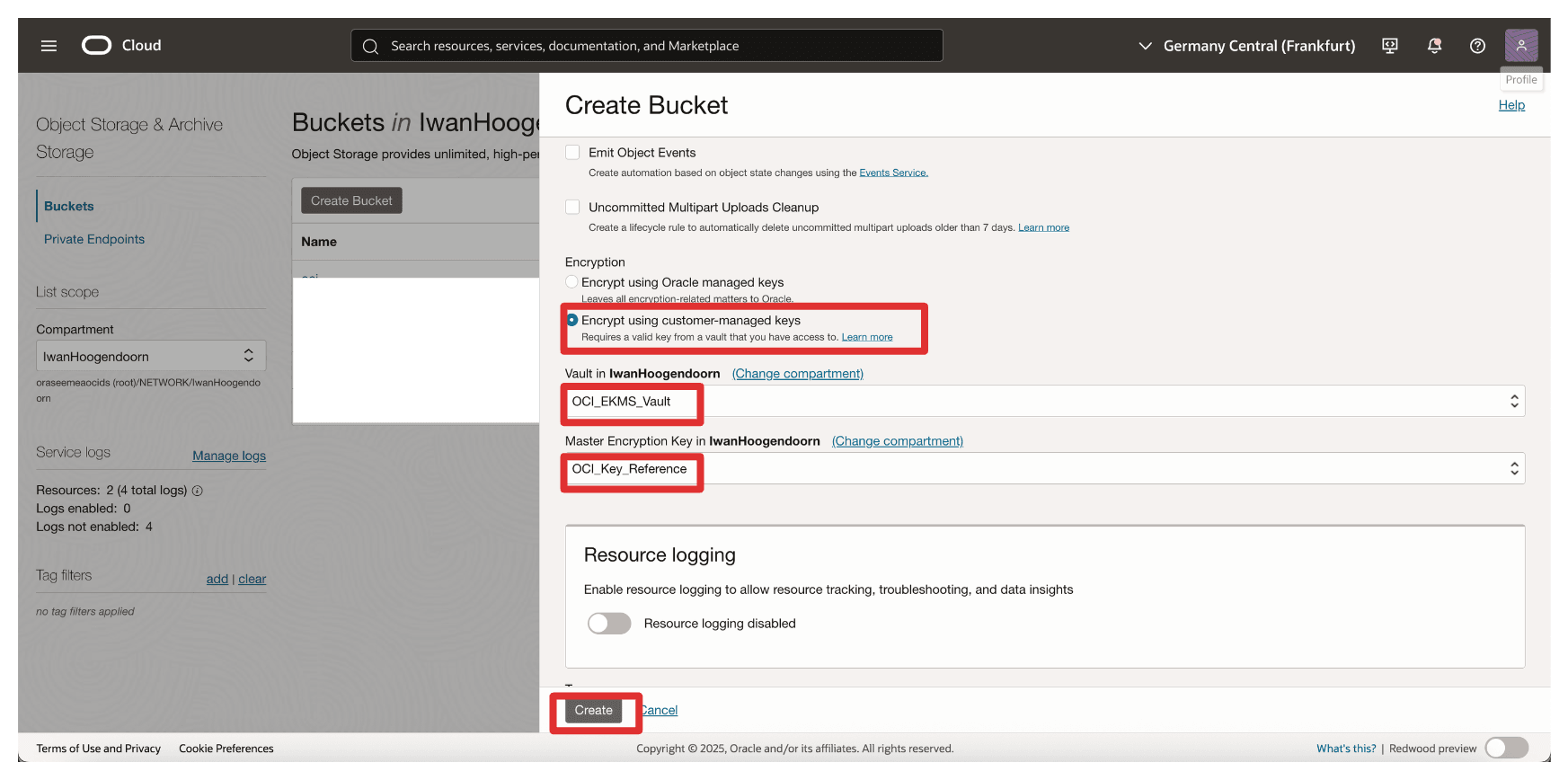

En Crear cubo, introduzca la siguiente información.

- Introduzca el nombre (

OCI_EKMS_Test_Bucket). - Desplazar hacia abajo.

- En Cifrar, seleccione Cifrar utilizando claves gestionadas por los clientes.

- En Almacén, seleccione la creación de Almacén de gestión de claves externo en la tarea 8.

- En Clave, seleccione la referencia de clave creada en la tarea 10.

- Haga clic en Crear.

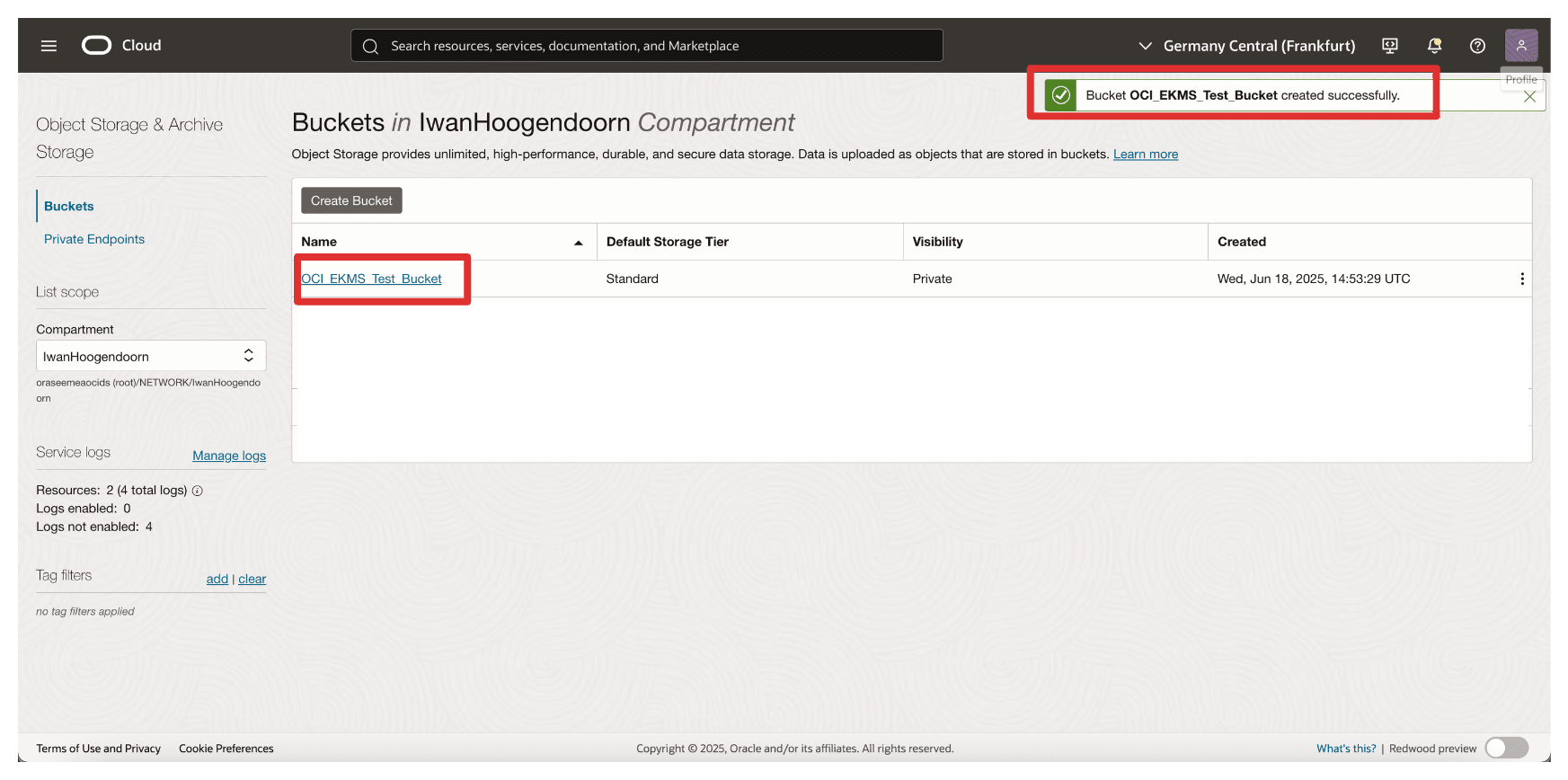

- Introduzca el nombre (

-

Tenga en cuenta que se ha creado el cubo. Haga clic en el cubo.

-

Puede desplazarse hacia abajo para cargar archivos o dejarlos vacíos.

-

Navegue a la pantalla inicial de la consola de OCI o a cualquier otra página.

Una vez creado el cubo, todos los datos almacenados en él se cifrarán mediante la clave externa gestionada por Thales CipherTrust Manager. Esto garantiza que OCI se base en su infraestructura de claves para el acceso y el control, lo que permite capacidades completas de retención de su propia clave (HYOK).

Supongamos que la clave externa deja de estar disponible (por ejemplo, desactivada o bloqueada en Thales CipherTrust Manager). En ese caso, se denegará el acceso al cubo y su contenido, lo que le proporcionará un potente punto de control para su estrategia de seguridad de datos. Esto es algo que vamos a probar en la siguiente tarea.

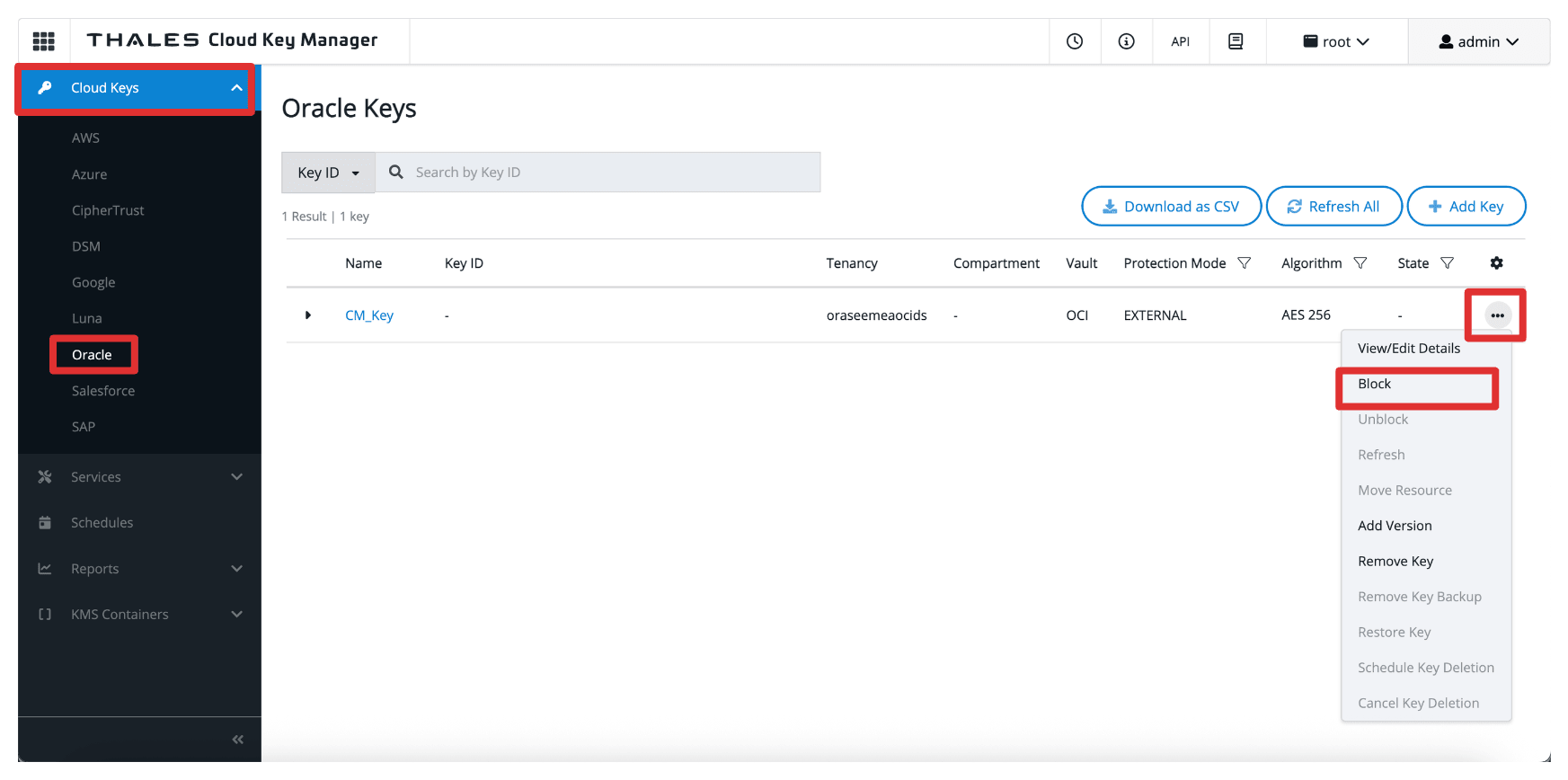

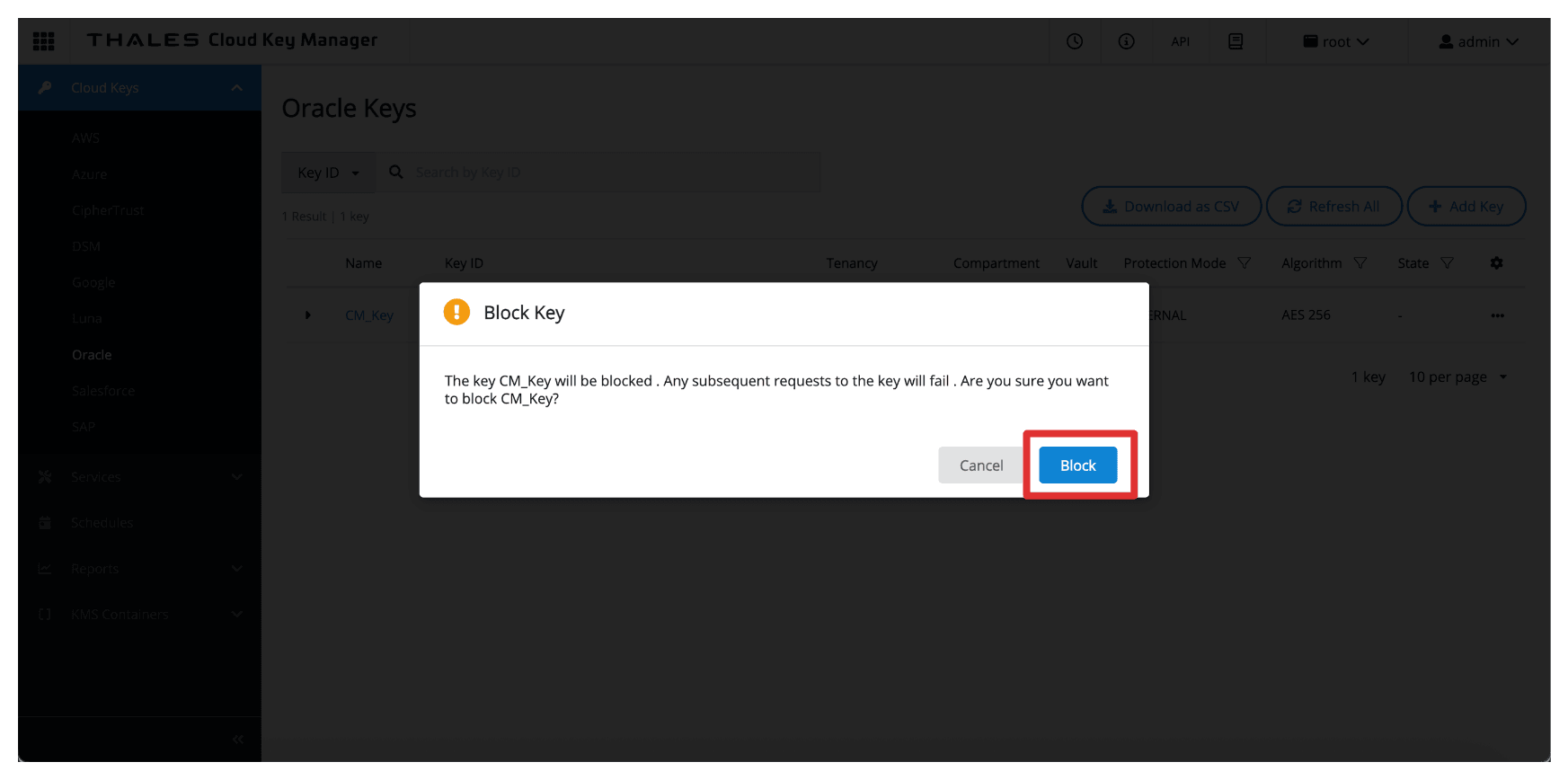

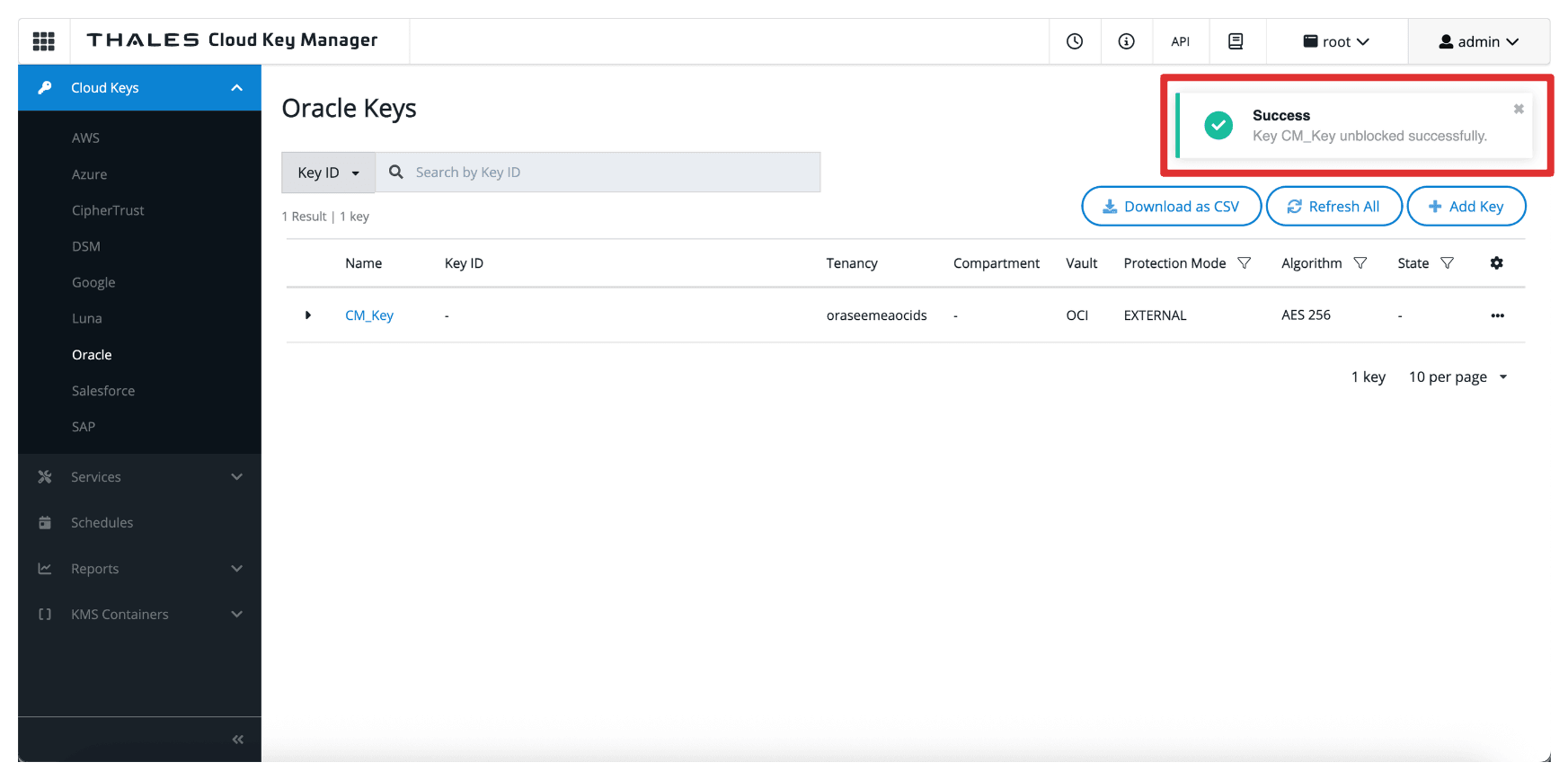

Tarea 12: Bloquear y desbloquear claves de Oracle y probar la accesibilidad del cubo de OCI Object Storage en Thales CipherTrust Manager y OCI

Una de las ventajas clave del modelo Hold Your Own Key (HYOK) es la capacidad de mantener un control operativo completo sobre sus claves de cifrado, incluida la capacidad de bloquearlas o desbloquearlas en cualquier momento. En esta sección se muestra cómo utilizar Thales CipherTrust Manager para controlar el acceso a un cubo de almacenamiento de objetos gestionado por Oracle mediante el bloqueo o desbloqueo de la clave externa.

El bloqueo de una clave restringe eficazmente el acceso a cualquier recurso de OCI cifrado con esa clave sin suprimir la clave ni los datos. Al desbloquear, se restaura el acceso.

-

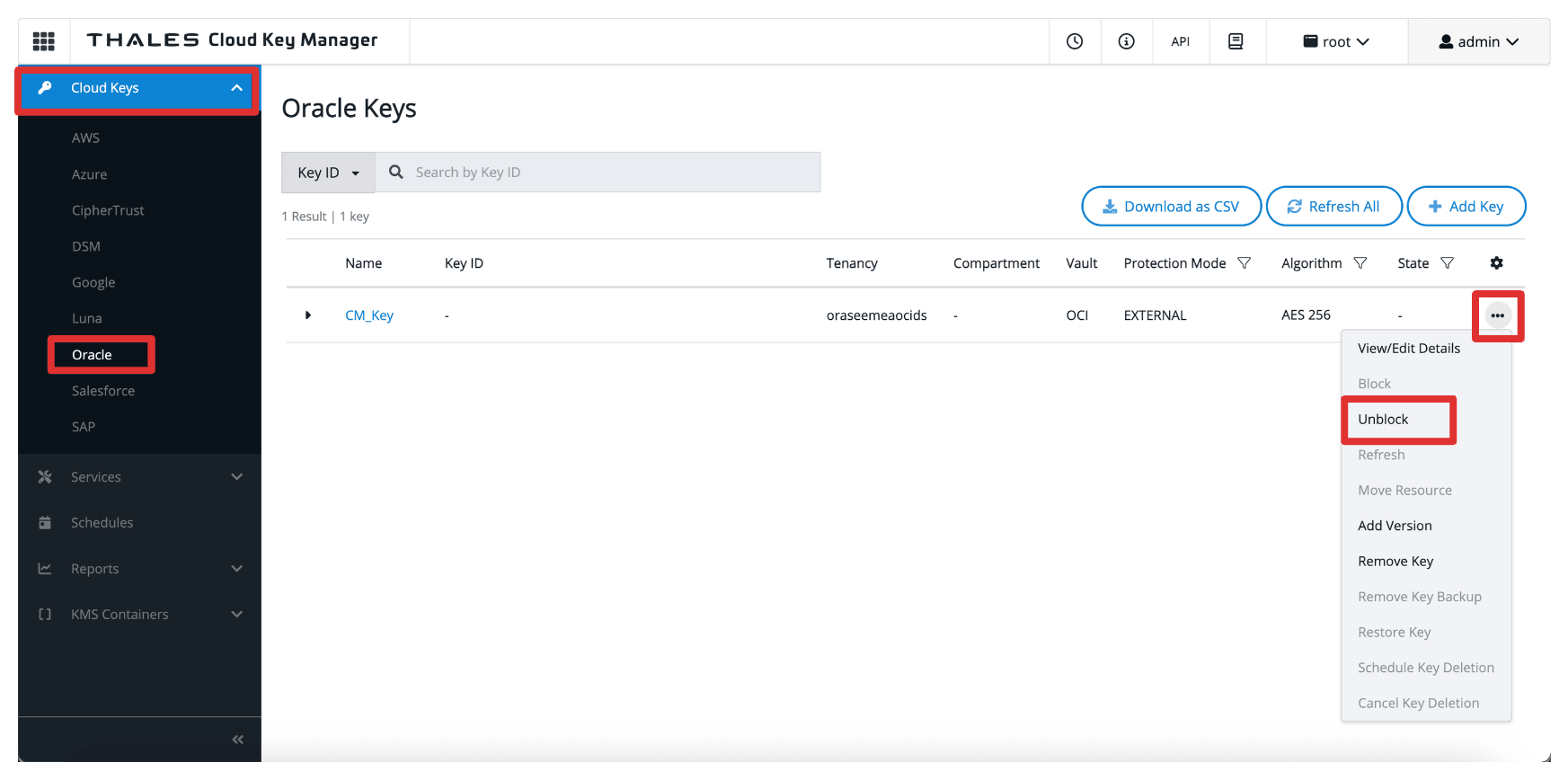

Vaya a la consola de Thales Cloud Key Manager.

- Haga clic en Claves en la nube.

- Haga clic en Oracle.

- Haga clic en los tres puntos al final de la clave.

- Seleccione Bloque.

-

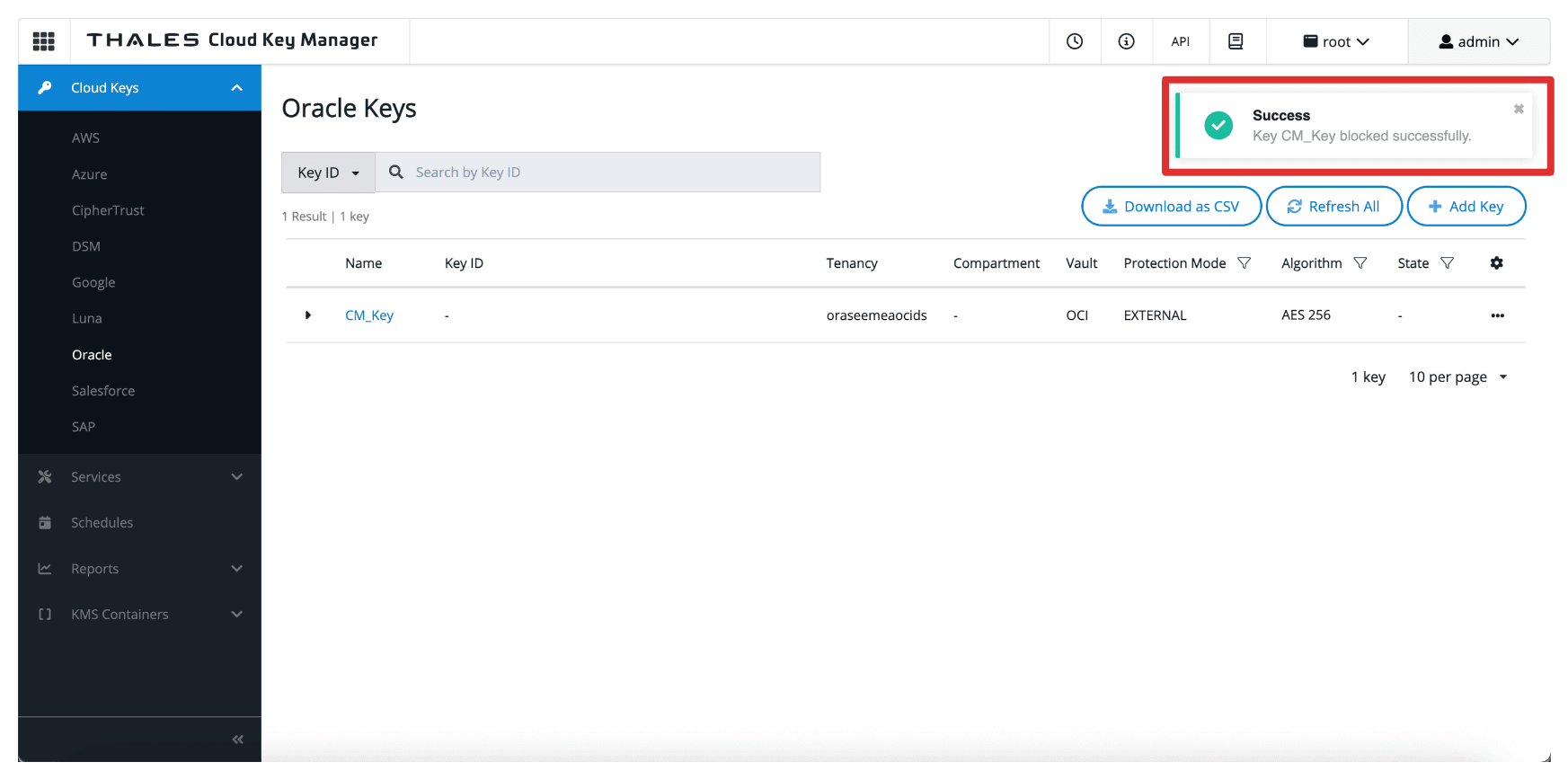

Seleccione Bloque.

-

Tenga en cuenta que la clave ahora está Bloqueada en Thales CipherTrust Manager.

-

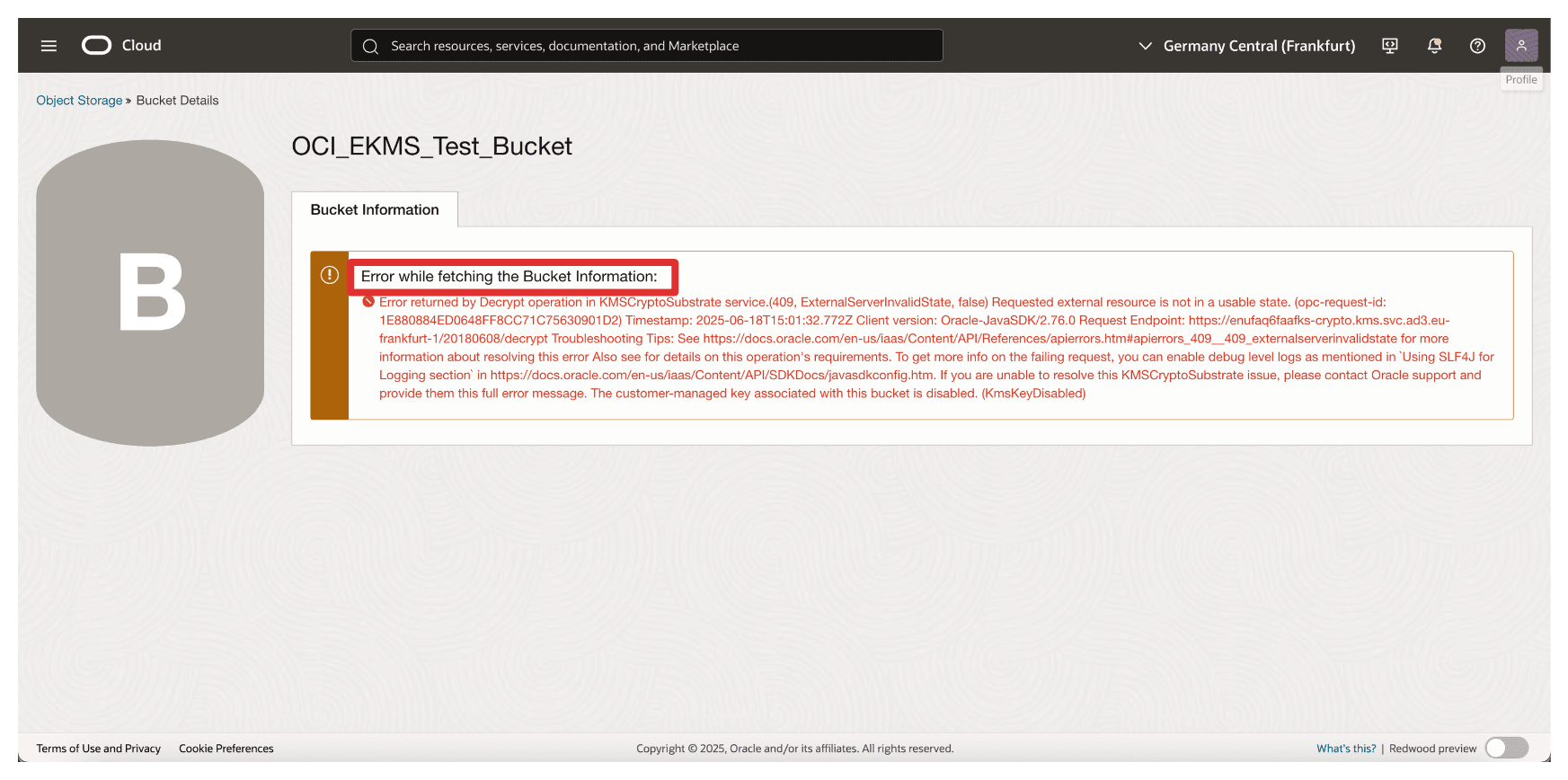

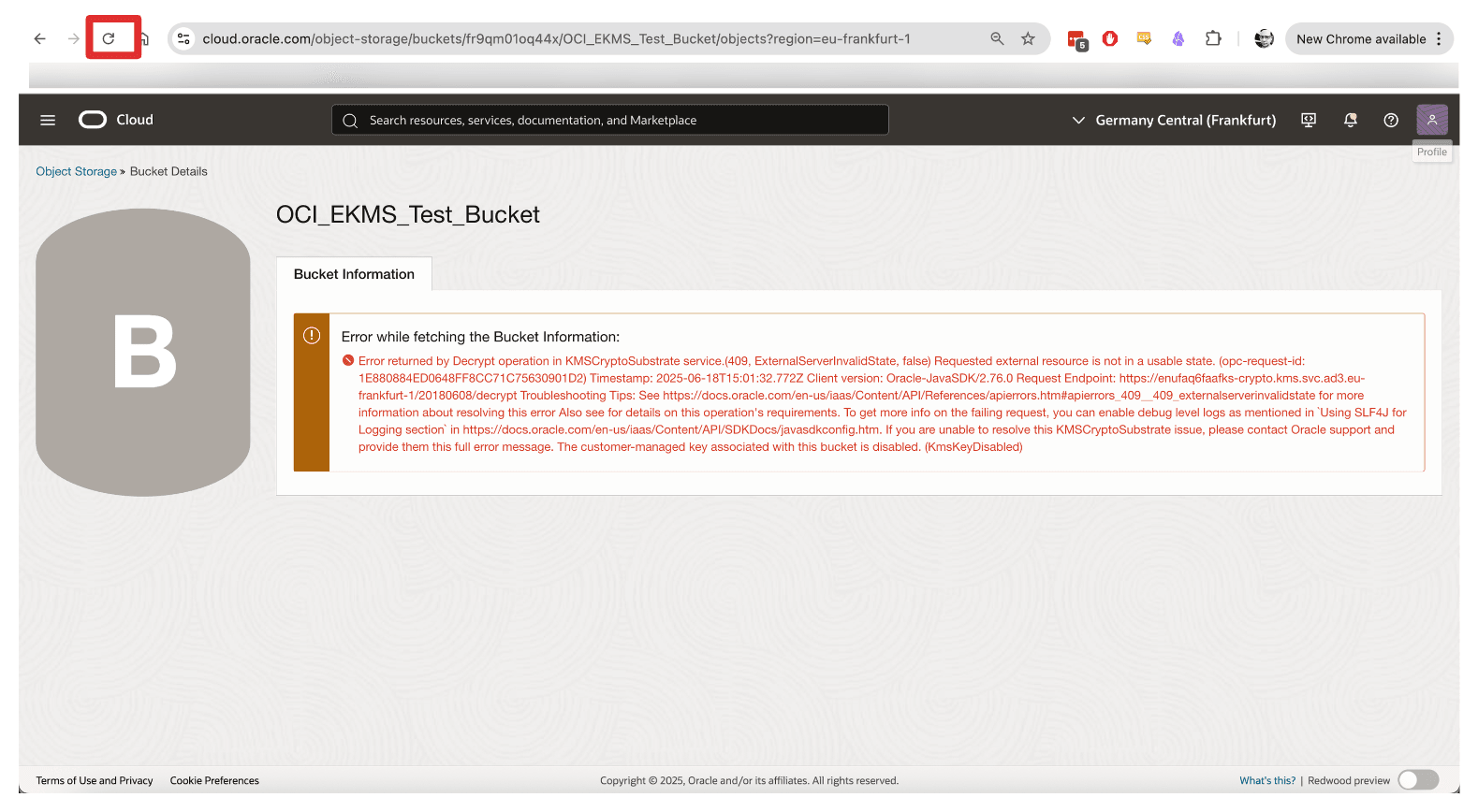

Vaya a la consola de OCI, vaya a Almacenamiento y haga clic en Cubos.

-

Haga clic en el cubo creado en la tarea 11.

-

Tenga en cuenta que ahora tendrá un error y no podrá acceder al cubo ni a ningún archivo cargado en el cubo.

Ahora, desbloqueemos la clave en Thales CipherTrust Manager nuevamente.

El siguiente diagrama ilustra los componentes y la configuración de esta tarea.

-

Vaya a la consola de Thales Cloud Key Manager.

- Haga clic en Claves en la nube.

- Haga clic en Oracle.

- Haga clic en los tres puntos al final de la clave.

- Seleccione Desbloquear.

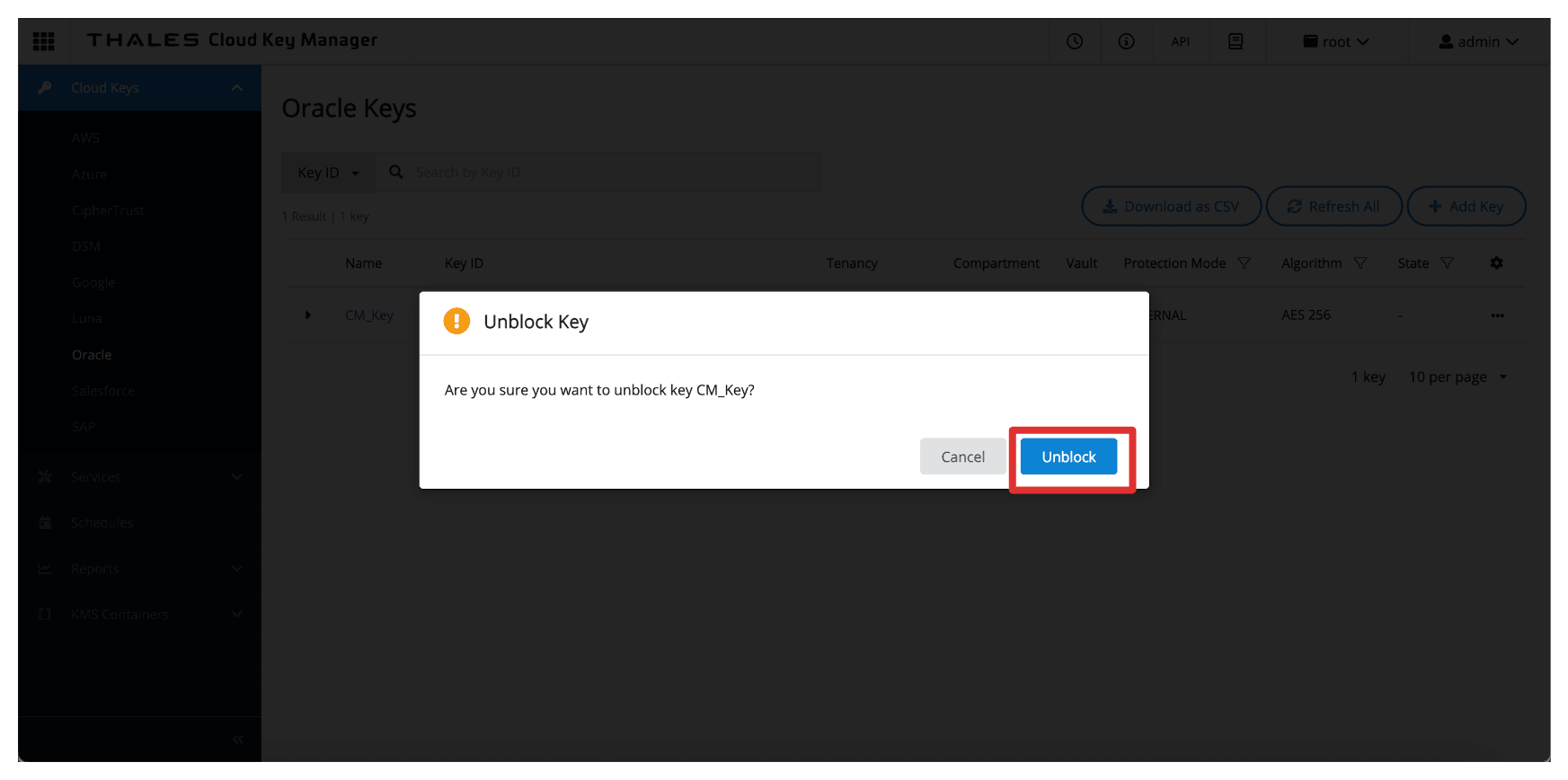

-

Seleccione Desbloquear.

-

Tenga en cuenta que la clave ahora está desbloqueada en Thales CipherTrust Manager.

-

Vuelva a la página Detalles de cubo o refresque el explorador si aún está en esa página.

-

Tenga en cuenta que no puede volver a acceder al cubo de OCI Object Storage cuando se desbloquea.

Esta capacidad proporciona un potente mecanismo para la respuesta de emergencia, el cumplimiento normativo y la aplicación de la soberanía de datos, lo que le garantiza un control total sobre cuándo y cómo se puede acceder a sus datos en OCI.

Pasos Siguientes

En este tutorial, hemos completado la configuración de OCI Hold Your Own Key con Thales CipherTrust Manager sin depender de la opción OCI API Gateway. Siguiendo los pasos que van desde la configuración de integraciones de identidad y redes hasta el despliegue de almacenes y claves externos, ha activado una arquitectura de gestión de claves segura y compatible en la que puede mantener un control total sobre las claves de cifrado.

Esta configuración garantiza que los servicios de OCI como OCI Object Storage utilicen sus claves gestionadas externamente para operaciones de cifrado, mientras que el material de claves permanece completamente bajo su gobernanza. También ha visto lo potente que puede ser HYOK, con la capacidad de bloquear y desbloquear el acceso a los recursos en la nube simplemente cambiando el estado de las claves en Thales CipherTrust Manager.

Al no utilizar OCI API Gateway, ha simplificado la arquitectura y sigue aplicando un límite de seguridad firme a través de redes privadas y confianza de identidad basada en OAuth.

Ahora tiene una implementación de HYOK lista para producción que admite políticas de seguridad empresarial, cumplimiento normativo y requisitos de soberanía de datos, lo que lo coloca en un control total de su estrategia de cifrado en la nube.

Enlaces relacionados

Acuses de recibo

- Autor - Iwan Hoogendoorn (cinturón negro de redes en la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Set up an OCI Hold Your Own Key using Thales CipherTrust Manager without OCI API Gateway

G38096-01

Copyright ©2025, Oracle and/or its affiliates.