Integración de Oracle Data Safe y OCI Logging Analytics con OCI IAM y Microsoft Entra ID

Introducción

La protección de las bases de datos Oracle en entornos híbridos y multinube exige una visibilidad completa de la actividad de los usuarios, especialmente cuando la autenticación se gestiona externamente mediante Microsoft Azure Entra ID y Oracle Cloud Infrastructure Identity and Access Management (OCI IAM). En este tutorial se describe una integración fundamental que unifica los logs de auditoría de Oracle Data Safe con metadatos enriquecidos de OCI IAM de estos proveedores de identidad centralizados. El resultado es una huella de usuario completa que ofrece una trazabilidad integral sin precedentes para todas las interacciones con la base de datos, independientemente del origen de autenticación, mejorando así la seguridad y simplificando la gestión de accesos.

¿Por qué necesitamos esto?

Los registros de auditoría de bases de datos tradicionales a menudo carecen del contexto de identidad crucial necesario para rastrear las acciones a usuarios específicos de la nube, especialmente cuando la autenticación se produce a través de proveedores de identidad externos. Esta integración aborda directamente esta brecha. Al correlacionar Oracle Data Safe y OCI Logging Analytics con metadatos de OCI IAM de Microsoft Azure Entra ID y OCI IAM, las organizaciones obtienen una mayor transparencia de auditoría, una mejor trazabilidad de los usuarios en los sistemas híbridos y una supervisión centralizada de las actividades de acceso. Este registro unificado y consciente de la identidad es vital para fortalecer la estrategia de seguridad, simplificar las investigaciones de auditoría y cumplir con los estrictos requisitos de cumplimiento en los entornos empresariales modernos.

Audiences

- Profesionales, administradores de bases de datos y analistas y auditores de seguridad de OCI IAM.

Objetivos

- Integre los logs de auditoría de Oracle Data Safe con los metadatos de OCI IAM y Microsoft Entra ID y, a continuación, visualice estos datos enriquecidos en OCI Logging Analytics. En última instancia, este proceso mejora la transparencia de las auditorías y permite un rastreo completo y detallado de los usuarios en los entornos de base de datos y en la nube.

Requisitos

-

Arrendamiento de OCI: acceso y permisos para los servicios OCI Logging Analytics, Oracle Data Safe, OCI Compute y OCI IAM.

-

Inquilino de ID de Microsoft Entra: acceso administrativo.

-

Acceso a OCI IAM: permisos de configuración necesarios.

-

Herramientas necesarias: CLI de OCI, CLI de Azure,

jq,csvkit,pandasy LibreOffice (o similar). -

Configuración de Logging Analytics: asegúrese de que OCI Logging Analytics esté activado y de que el agente de gestión esté instalado y configurado. Para obtener más información, consulte:

-

Instancia informática de OCI: plugin de Management Agent activado.

Tarea 1: Creación de un informe de auditoría personalizado de Oracle Data Safe para usuarios autenticados externamente en todas las bases de datos

-

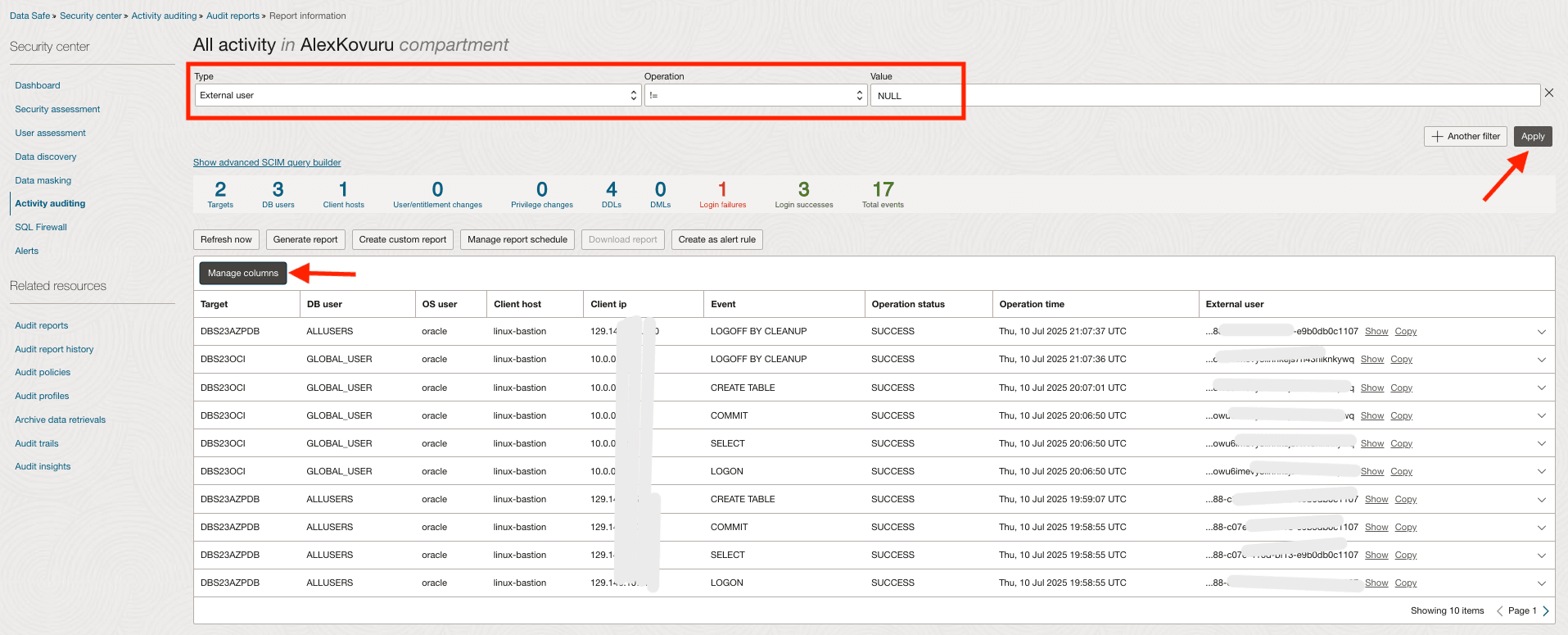

Conéctese a la consola de OCI, vaya a Bases de datos de Oracle, Data Safe – Auditoría de actividad y haga clic en Informes de auditoría – Toda la actividad en Recursos relacionados.

-

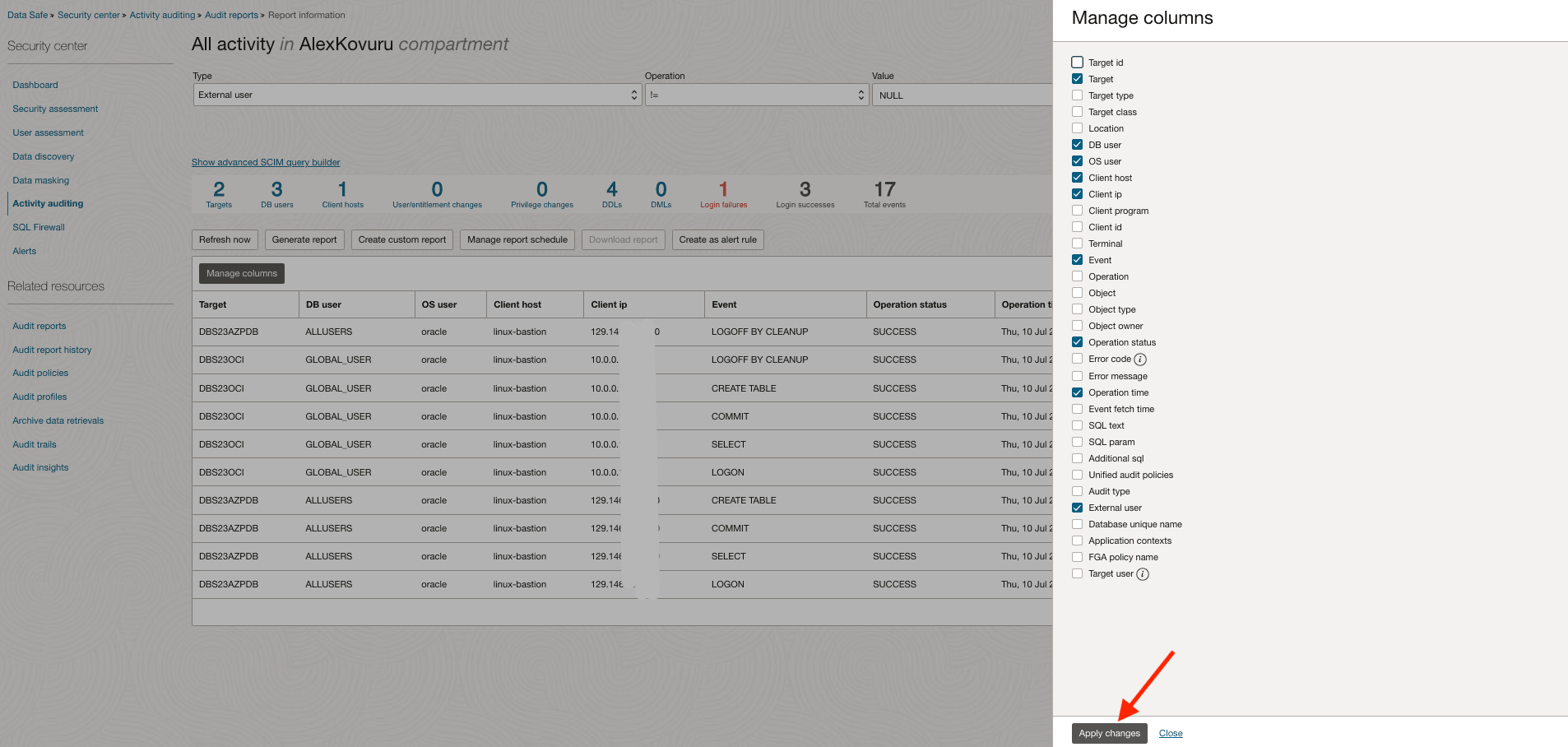

Haga clic en Gestionar columnas y seleccione las columnas necesarias.

-

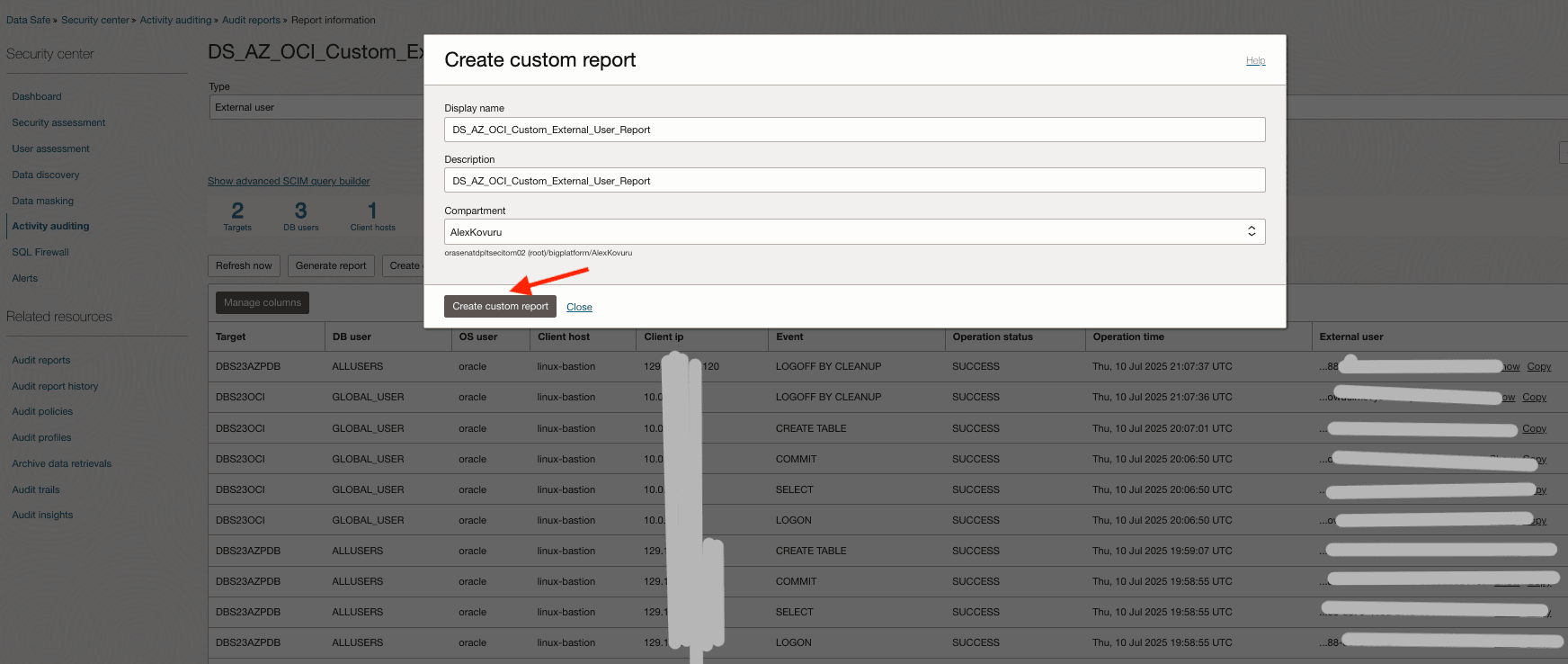

En Crear informe personalizado, introduzca los detalles de Nombre mostrado, Descripción y Compartimento.

-

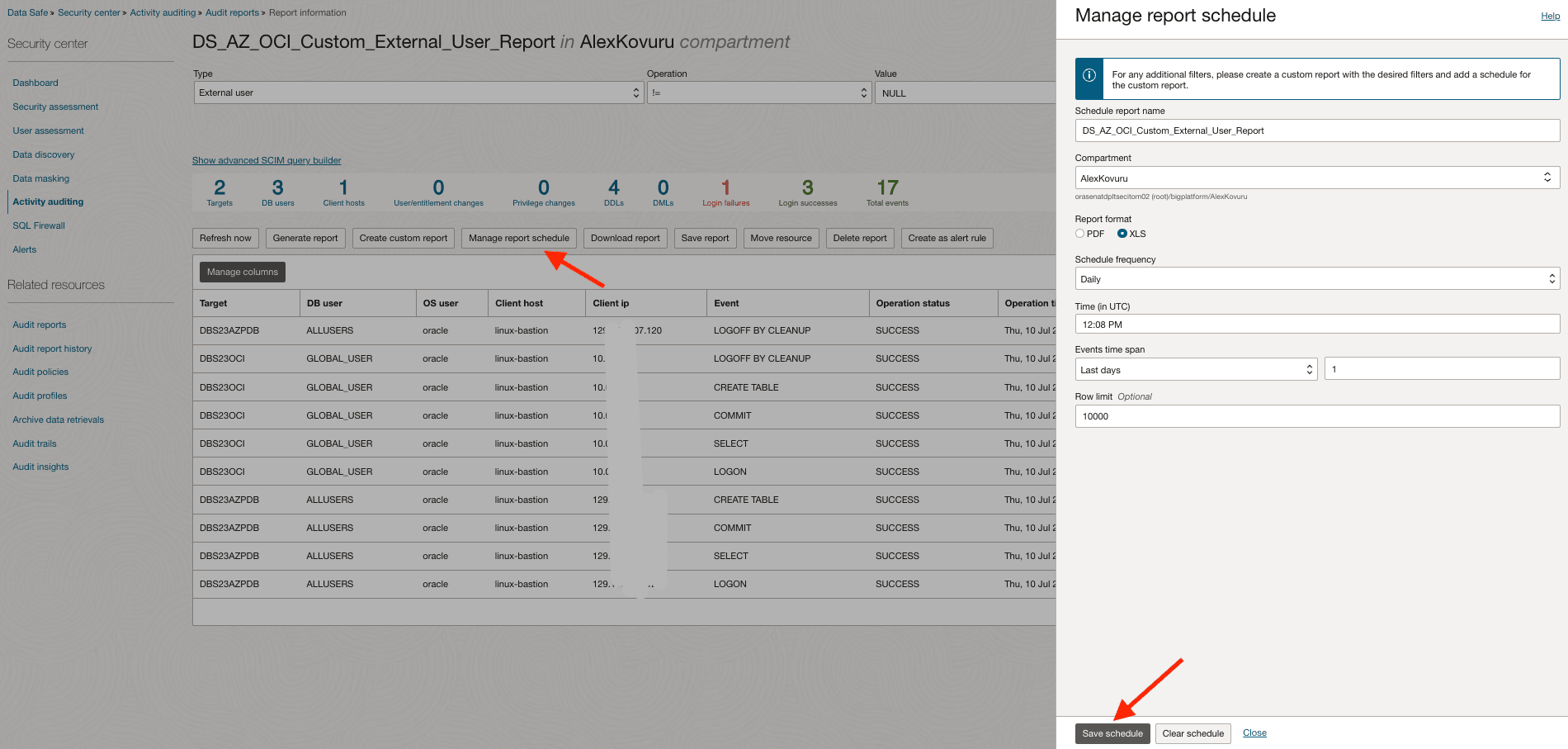

En Gestionar programa de informe, en la lista desplegable Frecuencia de programa, seleccione Diario y haga clic en Guardar programa.

Tarea 2: Configuración de la instancia informática de OCI para la recopilación y correlación de datos

En esta tarea, configuraremos su instancia de OCI Compute para recuperar los detalles de identidad de usuario de Microsoft Entra ID y OCI IAM, y para procesar informes de auditoría de Oracle Data Safe. El objetivo final es correlacionar los ID de usuario externos en los logs de auditoría con metadatos de identidad enriquecidos, lo que proporciona una huella de usuario completa.

Nota: Descargue los siguientes scripts desde aquí:

scripts.

-

Recuperar usuarios de Microsoft Entra ID.

Ejecute los siguientes comandos para recuperar la información de usuario de Microsoft Entra ID mediante la API de Microsoft Graph (

fetch_azure_ad_users.sh)../fetch_azure_ad_users.shSalida:

[oracle@linux-bastion:~]$ ./fetch_azure_ad_users.sh Fetching Access Token... Calling Graph API for users list... Parsing users and converting to CSV... Users list saved to: azure_ad_users.csvhead -3 azure_ad_users.csvSalida:

[oracle@linux-bastion:~]$ head -3 azure_ad_users.csv "id","displayName","userPrincipalName","mail" "b41b0688-c07xxxxxxx3-e9b0db0c1107","Alex Kovuru","akovuruxxxxxxjtripaigmail.onmicrosoft.com","alex.xxxuru@gmail.com" "7eb35b90-dc0xxxxxxxxxx-bc0b-48789368e9cf","Anuj Tripathi","anujtxxxxxai_gmail.com#EXT#@anujtripaigmaixxmicrosoft.com","anujtrxxx@gmail.com" -

Recuperación de usuarios de OCI IAM.

Ejecute los siguientes comandos para obtener los detalles del usuario de OCI IAM mediante la CLI de OCI (

oci_user_list_to_csv.sh)../oci_user_list_to_csv.sh head -3 oci_iam_users.csvSalida:

[oracle@linux-bastion:~]$ ./oci_user_list_to_csv.sh CSV file generated: oci_iam_users.csv [oracle@linux-bastion:~]$ head -3 oci_iam_users.csv id,name,email "ocid1.user.oc1..aaaaaaaaqv3tai2mxxxxxxxxxxepkk5hrfinedvj67ieb7phkirwxfeupv3cbq","alexk",alex.kovuxxx@oracle.com "ocid1.user.oc1..aaaaaaaaoq7ypwb5xxxxxxxxx2l5i6yjlnsedvkcni3dxdjdkkw5lyf73lma","ag-admin","anujtripaxxxx2@gmail.com" [oracle@linux-bastion:~]$ -

Fusionar Datos de Usuario.

Consolidar los datos de usuario recuperados de ambos orígenes en un único archivo CSV estandarizado (

merge_users_csv.sh)../merge_users_csv.sh head -3 merged_users.csvSalida:

[oracle@linux-bastion:~]$ ./merge_users_csv.sh Merged CSV created: merged_users.csv [oracle@linux-bastion:~]$ head -3 merged_users.csv id,displayName,userPrincipalName,mail,source "7eb35b90-dc0d-4135-bc0b-48789368e9cf","Anuj Tripathi","anujtrip.ai_xxx.com#EXT#@anujtripaigmail.onmicrosoft.com","anujtrixxxx@gmail.com",AzureAD "ocid1.user.oc1..aaaaaaaaqv3tai2miu6vtgxxxxxxxxxxxfinedvj67ieb7phkirwxfeupv3cbq","alexk",null,"alex.kovxxxxu@oracle.com",OCI [oracle@linux-bastion:~]$ -

Procesar informe de auditoría de Data Safe.

Descargue, convierta, limpie y estandarice el último informe de auditoría de Oracle Data Safe (

process_data_safe_report.sh)../process_data_safe_report.sh head -3 cleaned_audit_records_final.csvSalida:

[oracle@linux-bastion:~]$ ./process_data_safe_report.sh Downloading report from OCI Data Safe... Converting XLS to CSV... convert /home/oracle/DS_AZ_OCI_Custom_External_User_Report_202507240745.xls -> /home/oracle/DS_AZ_OCI_Custom_External_User_Report_202507240745.csv using filter : Text - txt - csv (StarCalc) Cleaning the CSV file... Extracting specific columns... Post-processing the final CSV... Final post-processing complete. [oracle@linux-bastion:~]$ head -3 cleaned_audit_records_final.csv Target,DB user,OS user,Client host,Client ip,Event,Operation status,Operation time,External user DBS23AZPDB,ALLUSERS,oracle,linux-bastion,129.146.107.120,LOGOFF BY CLEANUP,SUCCESS,2025-07-10T21:07:37Z,b41b0688-c07e-416d-bf13-xxxxxxxxxc1107 DBS23AZPDB,ALLUSERS,oracle,linux-bastion,129.146.107.120,CREATE TABLE,SUCCESS,2025-07-10T19:59:07Z,b41b0688-c07e-416d-bf13-xxxxxxxx0c1107 [oracle@linux-bastion:~]$ -

Correlación de datos

Enriquezca los logs de auditoría de Oracle Data Safe mediante la correlación de los ID de usuario externos con los datos de usuario de OCI IAM fusionados (

DataSafe_External_Users_Audit_Dashboard.sh)../DataSafe_External_Users_Audit_Dashboard.sh head -3 DataSafe_External_Users_Audit_Dashboard.csvSalida:

[oracle@linux-bastion:~]$ ./DataSafe_External_Users_Audit_Dashboard.sh Correlated Data : DataSafe_External_Users_Audit_Dashboard.csv [oracle@linux-bastion:~]$ head -3 DataSafe_External_Users_Audit_Dashboard.csv Target,DB user,OS user,Client host,Client ip,Event,Operation status,Operation time,External user,displayName,mail,source DBS23OCI,ANUJ,oracle,linux-bastion,10.0.0.124,LOGON,FAILURE,2025-07-02T17:38:58Z,ocid1.user.oc1..aaaaaaaaam4ulylhebm4zwtiaqsy4xxxxxxxwu6imevy3lihnkejs7h43nlknkywq,anuj.t.tripaxxxx@oracle.com,anuj.t.tripaxxxx@oracle.com,OCI DBS23AZPDB,ALLUSERS,oracle,linux-bastion,129.146.107.120,COMMIT,SUCCESS,2025-07-10T19:34:38Z,b41b0688-c07e-416d-bf13-e9b0dbxxx107,Alex Kovuru,alex.kovuruxx@gmail.com,AzureAD [oracle@linux-bastion:~]$Utilizará un conjunto de secuencias de comandos de shell proporcionadas para automatizar estos procesos. Asegúrese de que estos scripts se descargan en la instancia de OCI Compute. Para garantizar las actualizaciones diarias del panel de control, programe estos scripts para que se ejecuten mediante un trabajo cron en la instancia de OCI Compute. Este trabajo se debe programar para que se ejecute después del tiempo de generación del informe personalizado de Oracle Data Safe.

Tarea 3: Configuración de OCI Logging Analytics

-

Preparación del host para transmitir logs a OCI Logging Analytics.

Ejecute el siguiente comando para asegurarse de que oracle-cloud-agent puede leer los logs.

sudo -u oracle-cloud-agent /bin/bash -c "head -3 /home/oracle/DataSafe_External_Users_Audit_Dashboard.csv"Salida Esperada:

Target,DB user,OS user,Client host,Client ip,Event,Operation status,Operation time,External user,displayName,mail,source DBS23OCI,GLOBAL_USER,labuser,clienthost,49.37.181.25,LOGOFF BY CLEANUP,SUCCESS,2025-07-17T15:26:10Z,ocid1.user.oc1..aaaa...,alexk,alexxxx@example.com,OCI DBS23OCI,GLOBAL_USER,labuser,clienthost,49.37.181.25,COMMIT,SUCCESS,2025-07-17T15:15:02Z,ocid1.user.oc1..aaaa...,alexk,alexxxxxx@example.com,OCI -

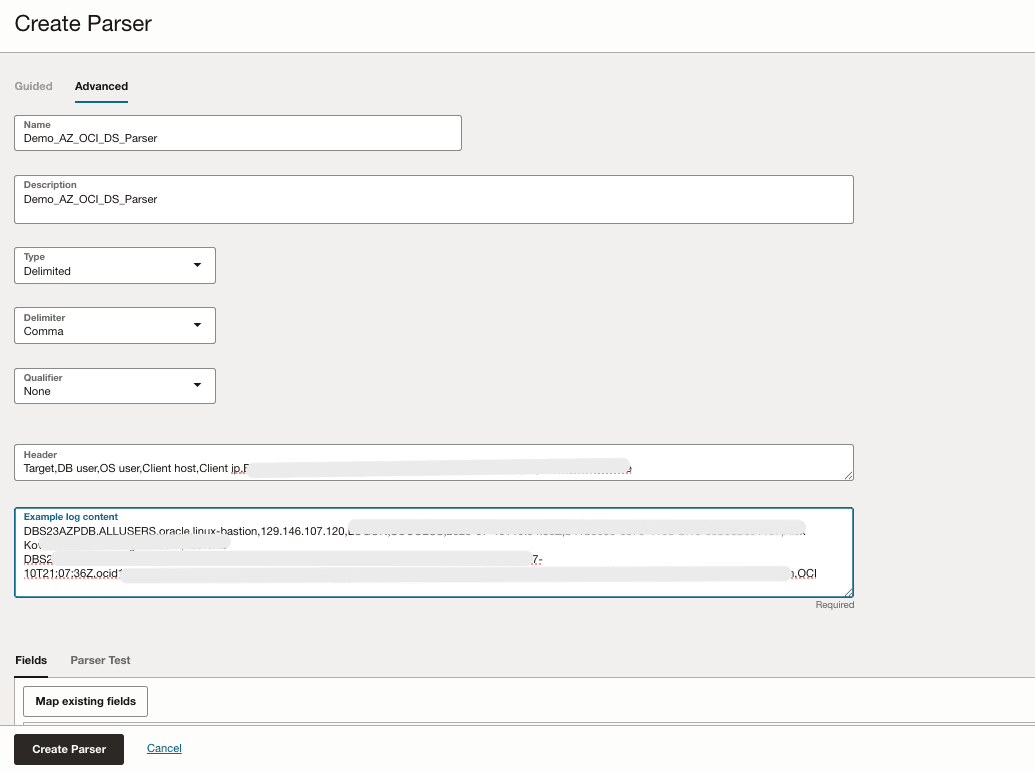

Crear un analizador delimitado para el CSV de auditoría.

Crearemos un analizador que convierta cada línea CSV en campos de log estructurados, OCI Logging Analytics puede filtrar, enriquecer y visualizar.

-

Vaya a la consola de OCI, vaya a Observability & Management, Logging Analytics, Administración, Analizadores, Crear analizador e introduzca la información necesaria como se muestra en la siguiente imagen.

-

Haga clic en Campos y asigne Columna de cabecera a Nombre de campos de OCI Logging Analytics.

Para cada columna CSV, seleccione un campo existente o cree un campo definido por el usuario (UDF) si no existe ningún campo adecuado. Utilice el icono + para crear según sea necesario.

-

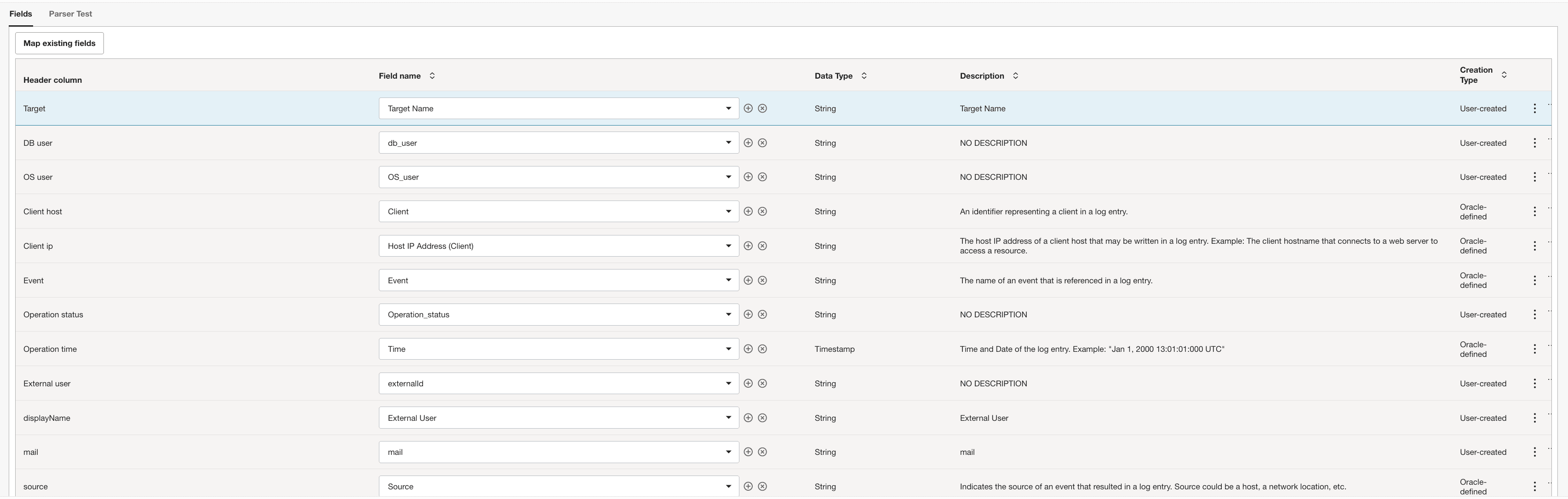

Haga clic en Prueba de analizador y siga los pasos:

-

Cambie a Parser Test (Prueba de analizador).

-

Asegúrese de que las líneas de muestra se analizan correctamente. La cuadrícula de vista previa debe mostrar cada columna asignada al campo seleccionado.

-

Confirme que la columna Registro de hora se resuelva correctamente (sin errores de análisis; zona de fecha/hora correcta).

-

Haga clic en Crear analizador para guardar.

-

-

-

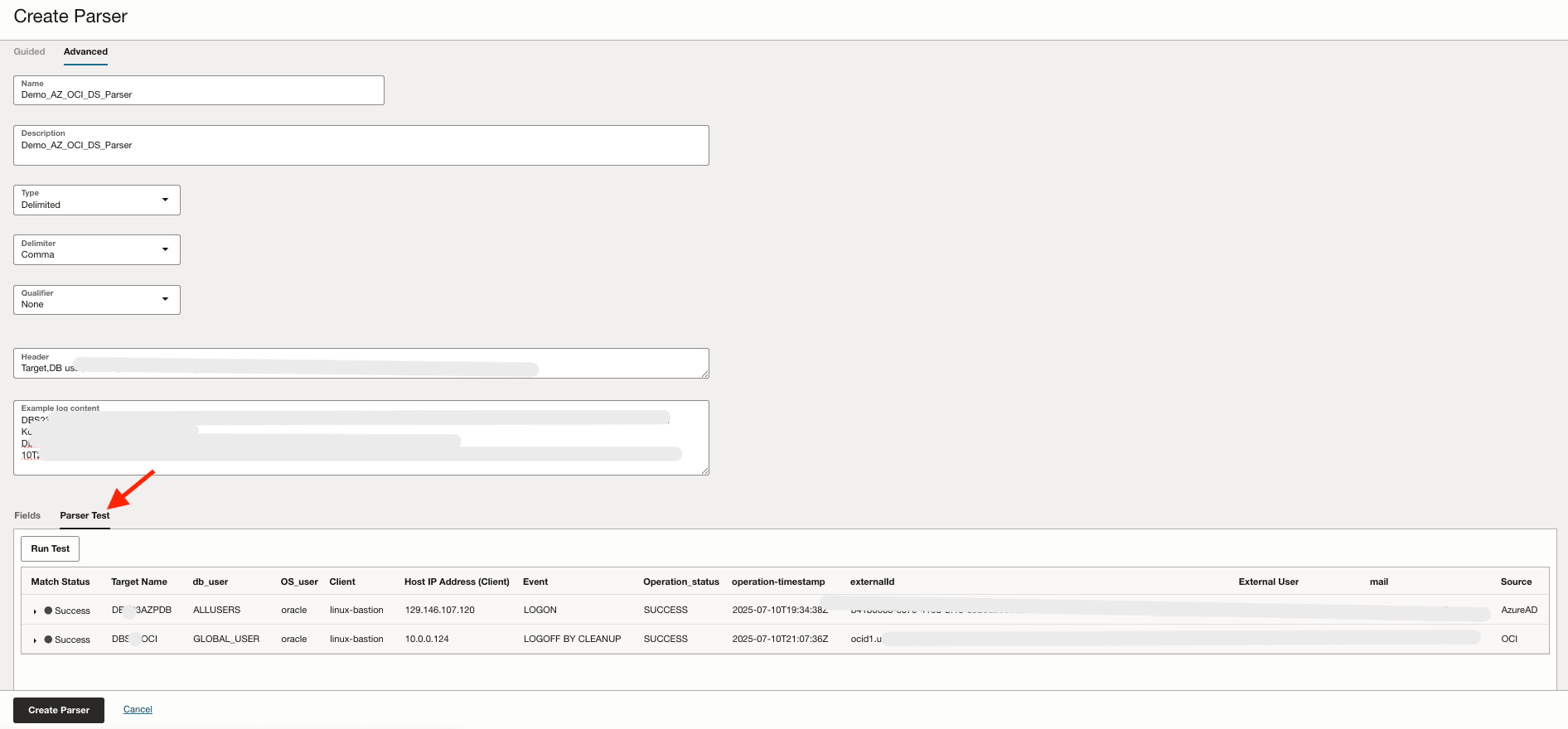

Crear un origen de archivo que utilice el analizador.

Un origen indica a OCI Logging Analytics dónde encontrar logs (patrones de ruta de acceso, método de recopilación) y cómo interpretarlos (analizador y metadatos).

Vaya a la consola de OCI, vaya a Observability & Management, Logging Analytics, Administración, Orígenes, Crear origen e introduzca la información necesaria como se muestra en la siguiente imagen y haga clic en Crear origen.

-

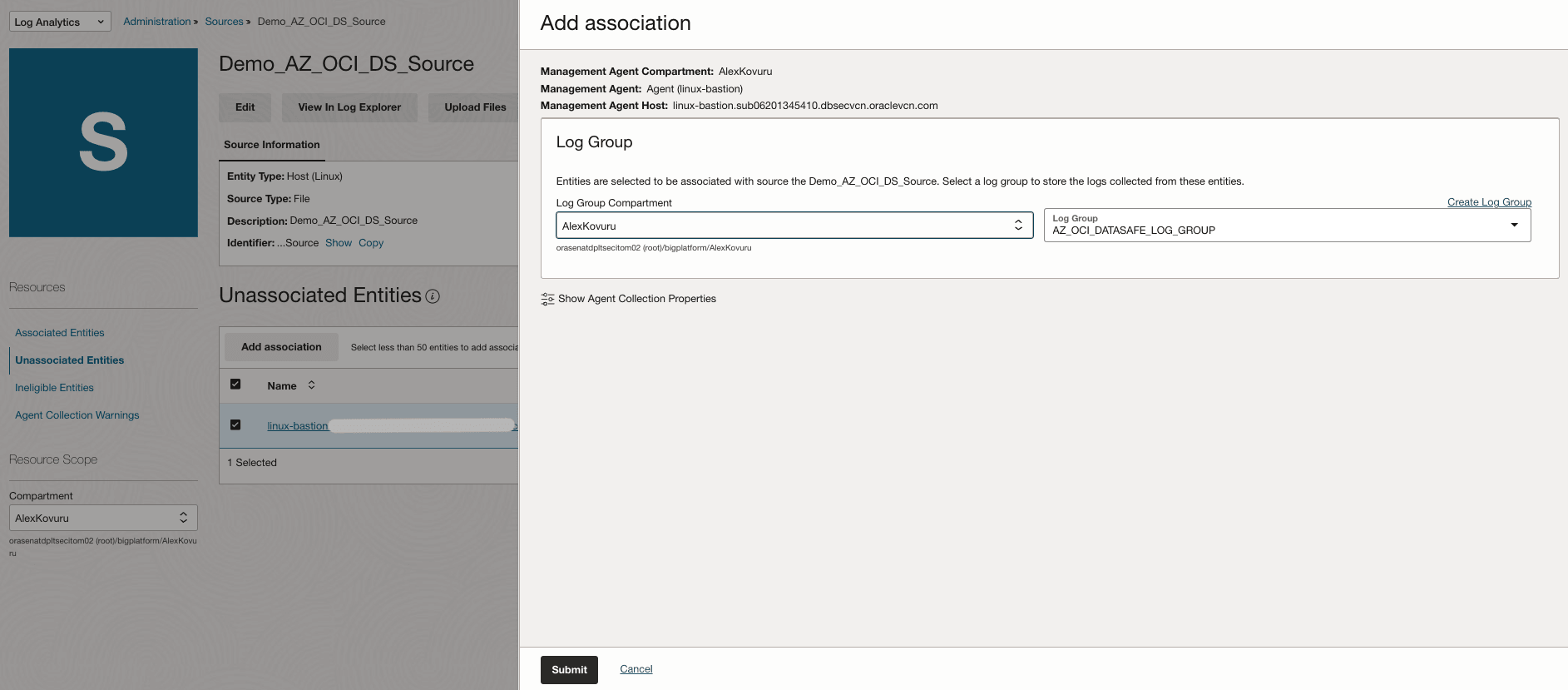

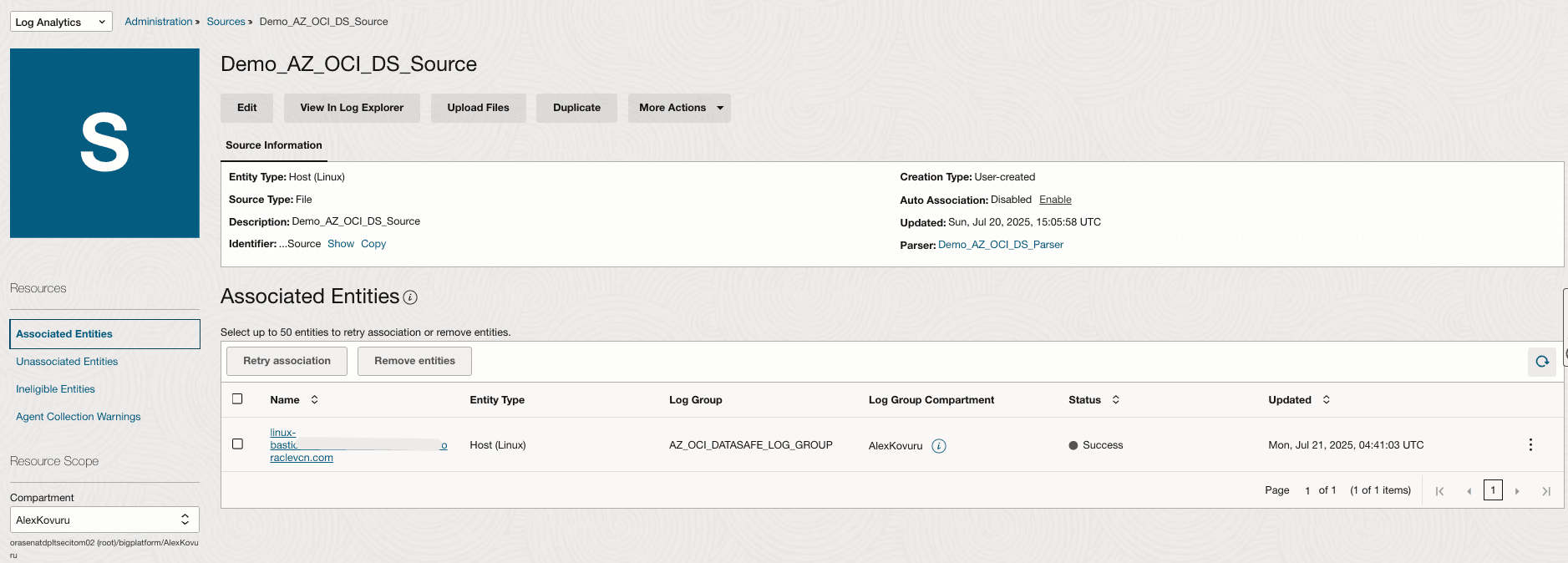

Asociar el origen a entidades y grupos de logs.

Las asociaciones activan el proceso de recopilación: el origen está enlazado a entidades específicas (como hosts) y los logs recopilados se enrutan a un grupo de logs designado.

-

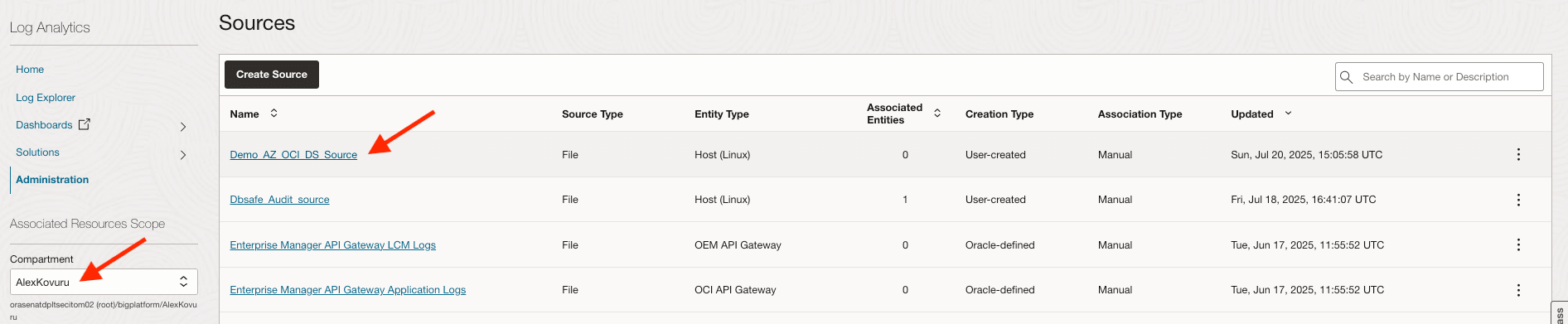

Vaya a la consola de OCI, vaya a Logging Analytics, Administración y haga clic en Orígenes.

-

En la página de detalles Origen, seleccione Compartimento que contenga las entidades que desea asociar.

-

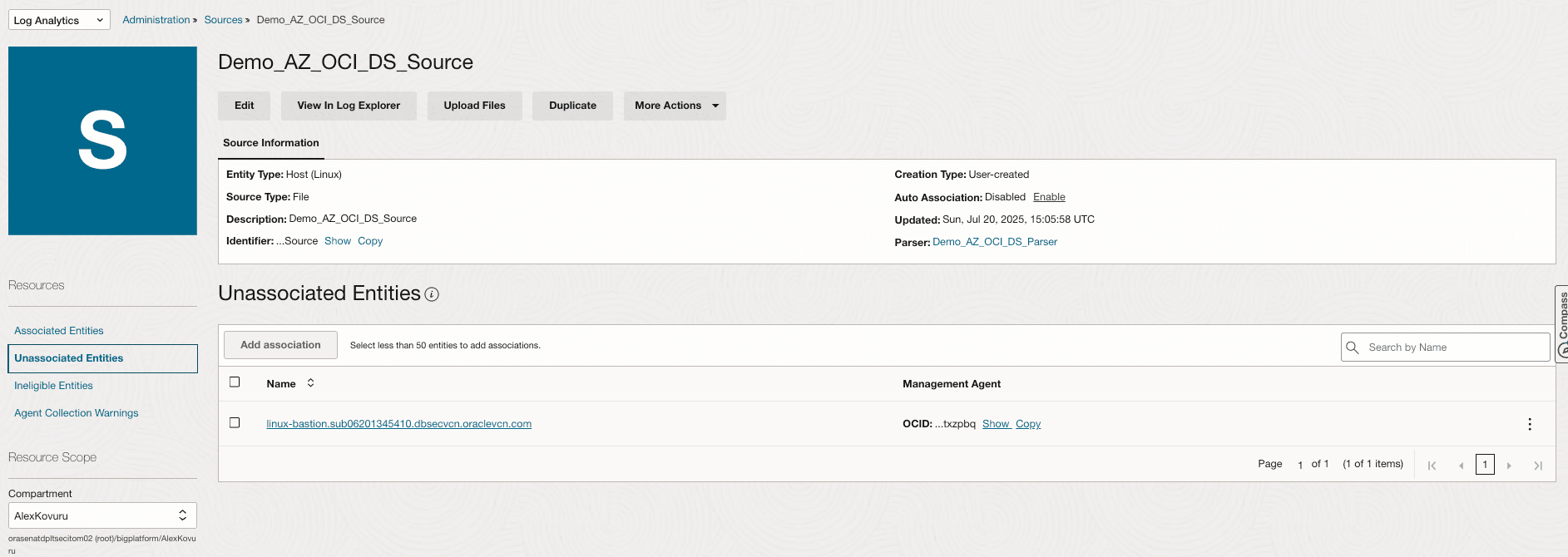

Haga clic en Entidades no asociadas para mostrar las entidades del tipo correcto que están disponibles/aptas para asociación.

-

Seleccione la de Entidades no asociadas y haga clic en Agregar asociación.

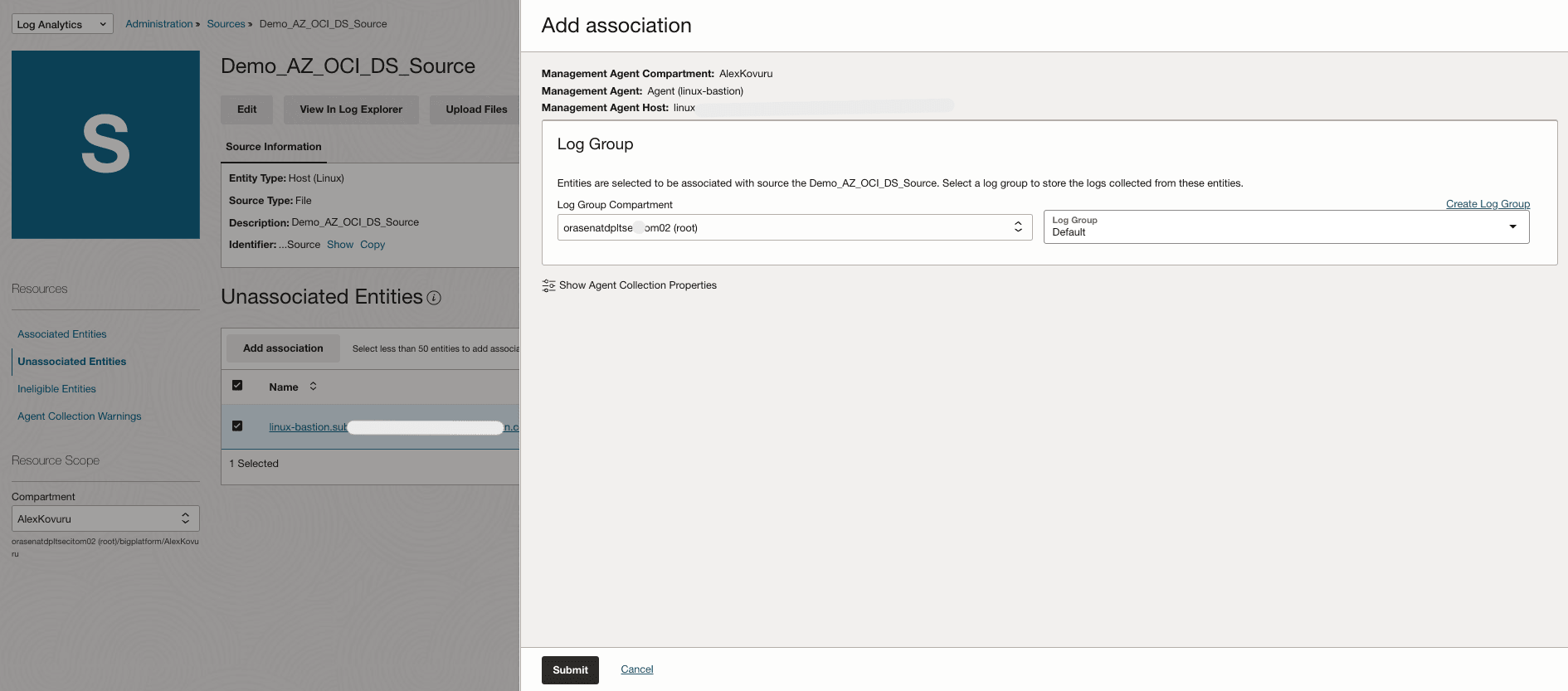

-

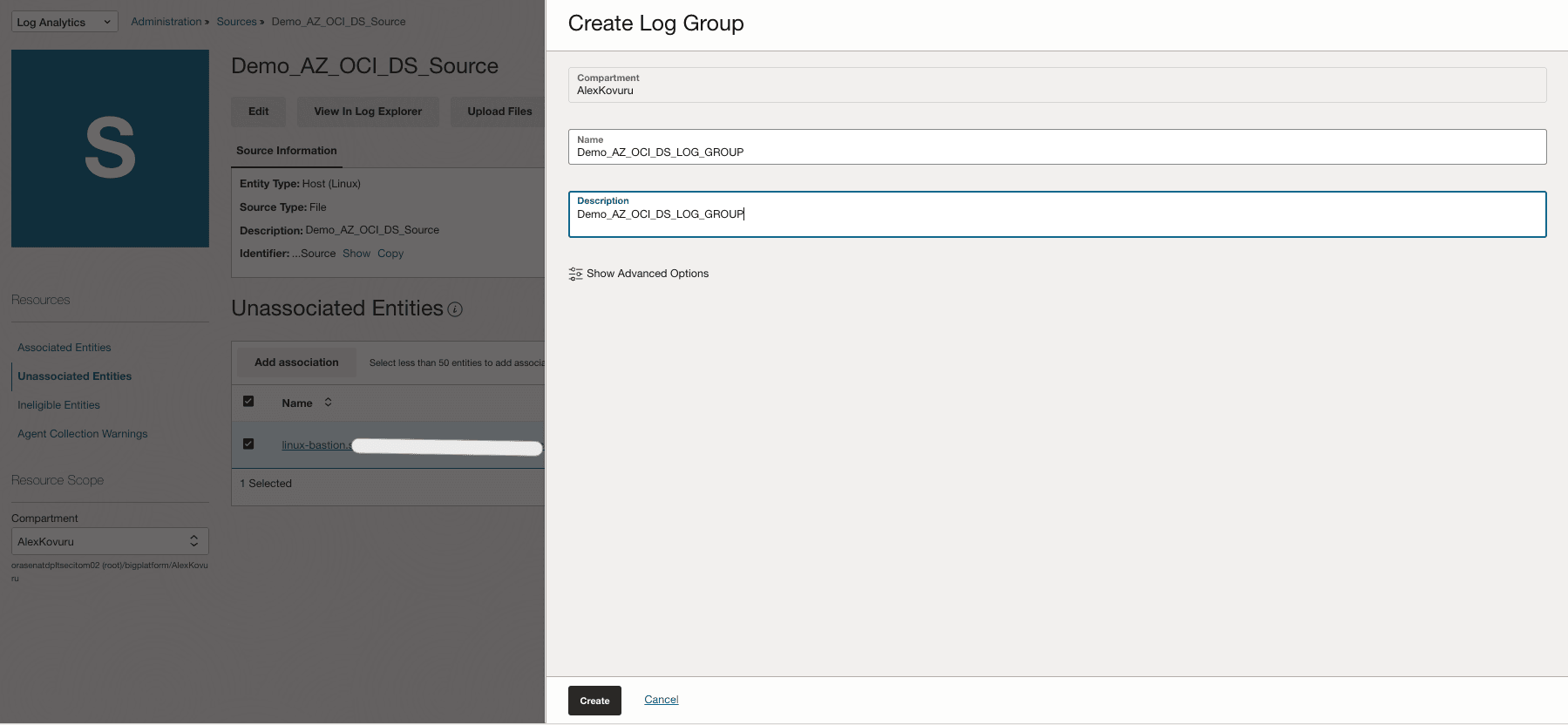

Si está disponible, seleccione un grupo de log existente. En este tutorial, crearemos el nuevo grupo de logs haciendo clic en Crear grupo de logs.

-

Haga clic en Ejecutar.

-

-

Una vez que se inicie la ingestión, confirme que los registros se pueden buscar y que los campos se rellenan según lo esperado.

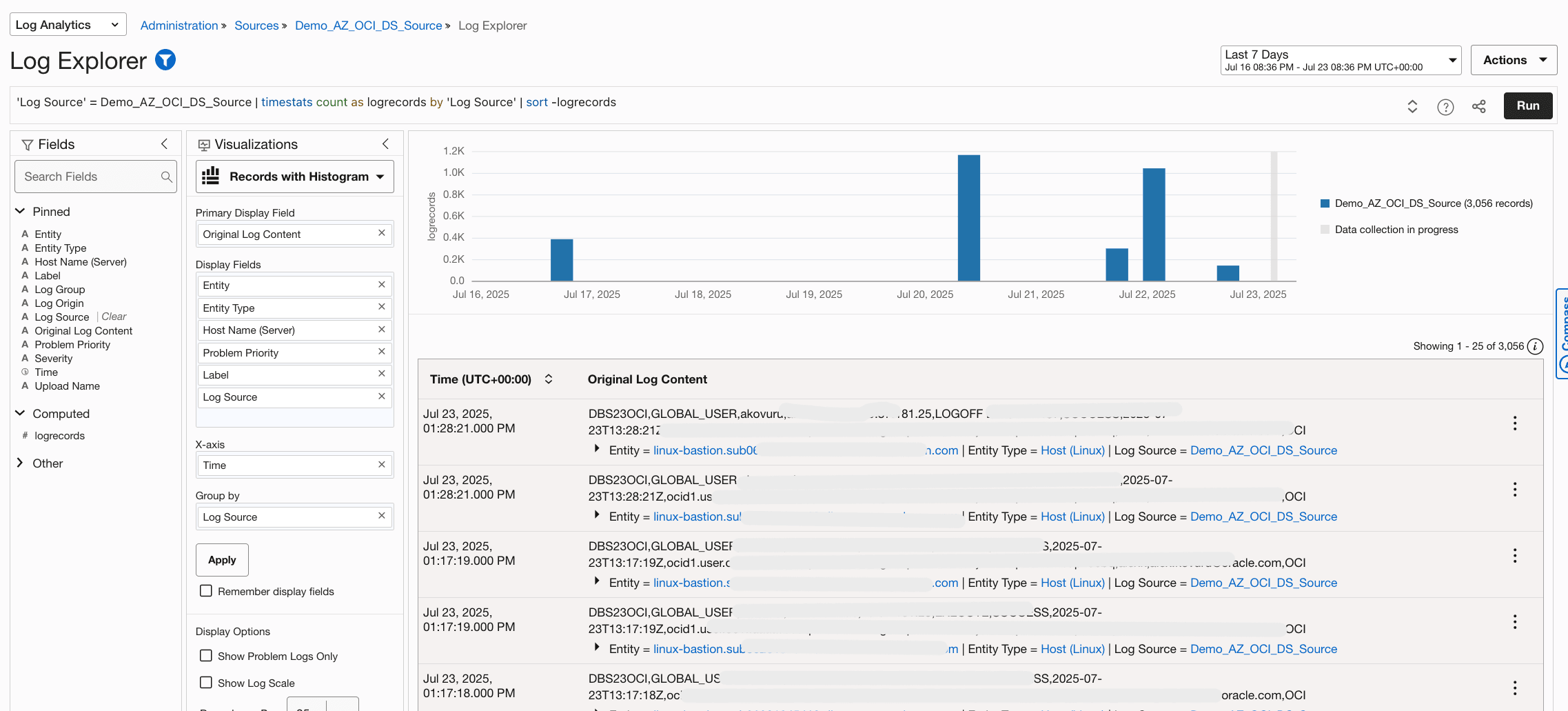

Ver el explorador de logs:

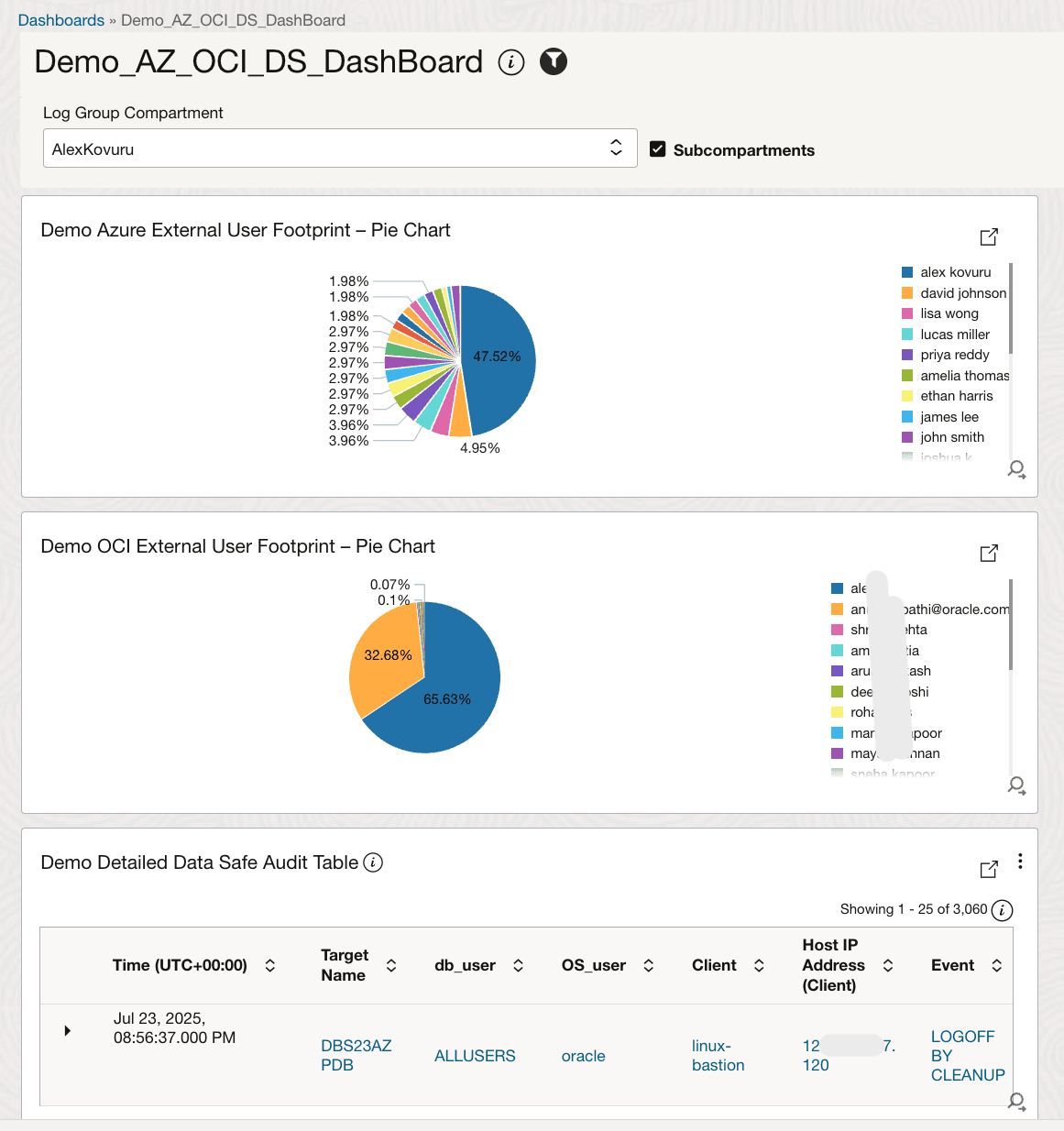

Tarea 4: Exploración de logs y creación de un panel de control con tres widgets

Aprovecha OCI Logging Analytics para visualizar los logs de auditoría de Oracle Data Safe enriquecidos con metadatos de identidad externos. Cree un panel de control con el gráfico circular de huella de usuario de Microsoft Azure, el gráfico circular de huella de usuario de OCI y una vista detallada de la tabla de auditoría.

-

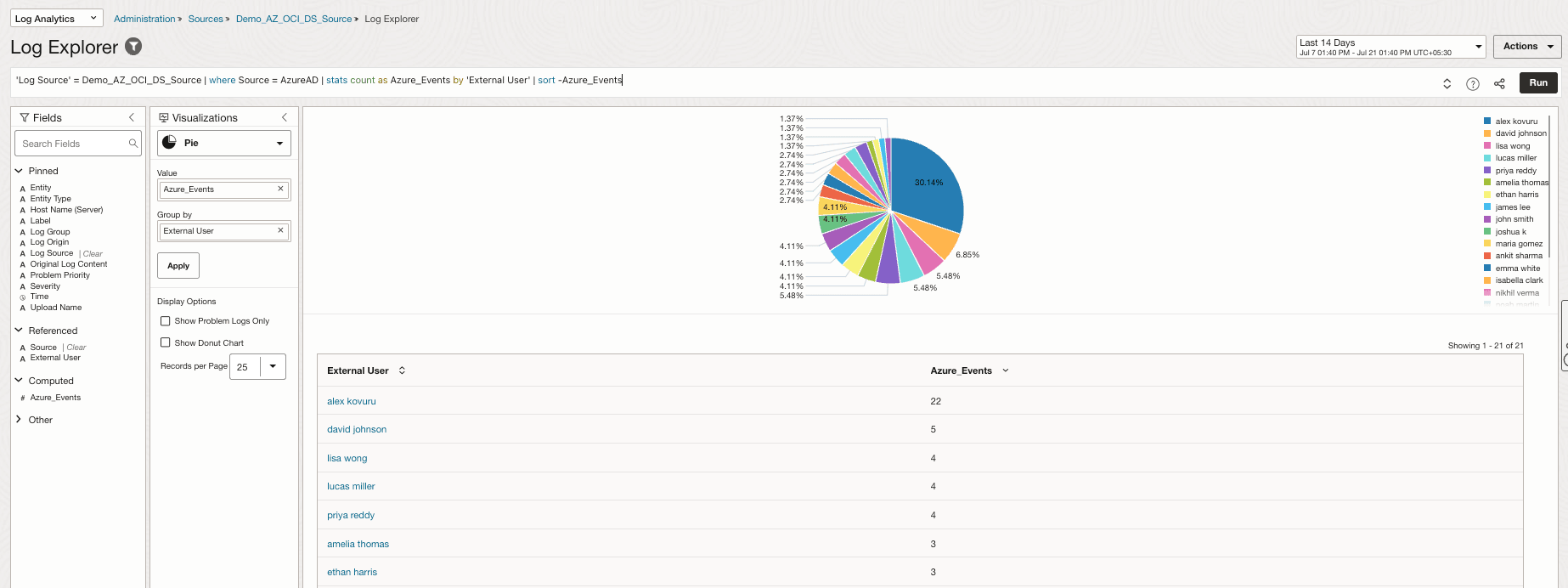

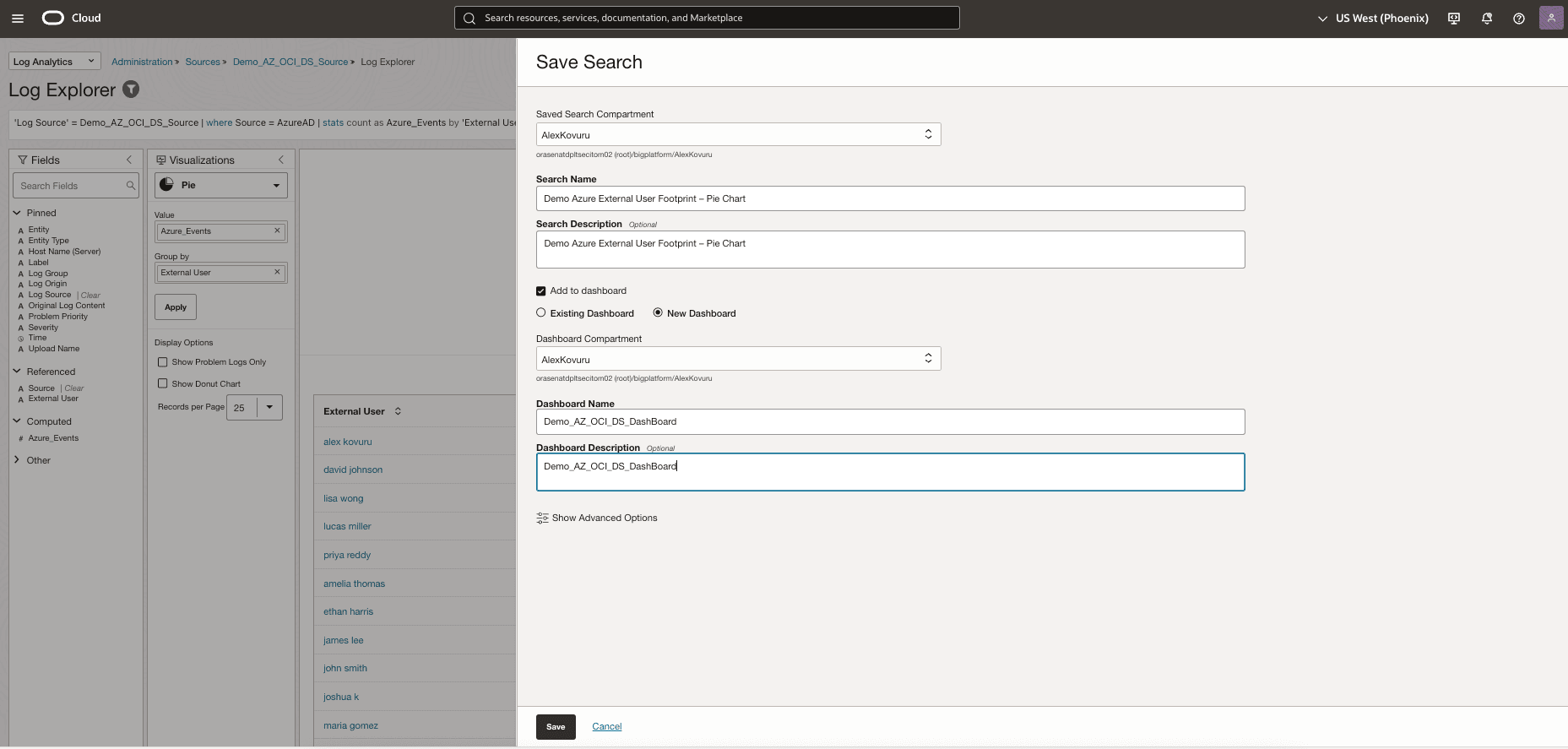

Crear widget de gráfico circular de huella de usuario de Azure.

Ejecute la siguiente consulta del explorador de logs:

'Log Source' = Demo_AZ_OCI_DS_Source | where Source = AzureAD | stats count as Azure_Events by 'External User' | sort -Azure_Events

Haga clic en Acciones y en Guardar la búsqueda como se muestra en la siguiente imagen y agréguela al panel de control (si no existe el panel de control, cree un Nuevo panel de control).

-

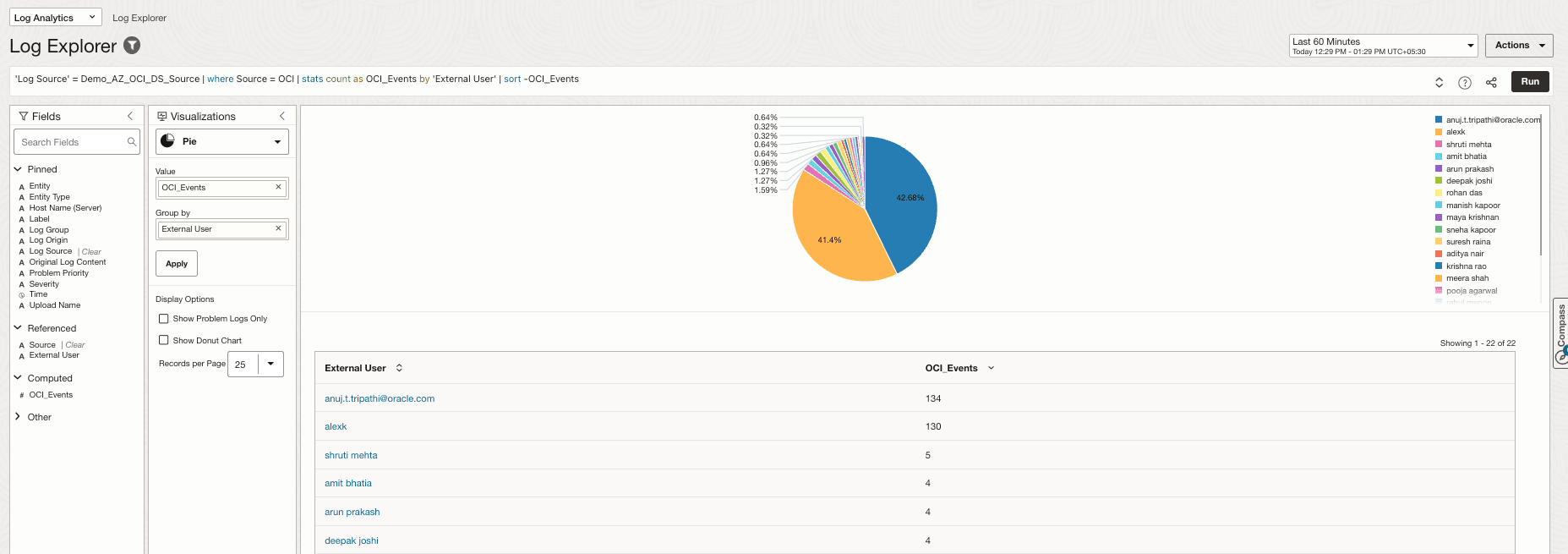

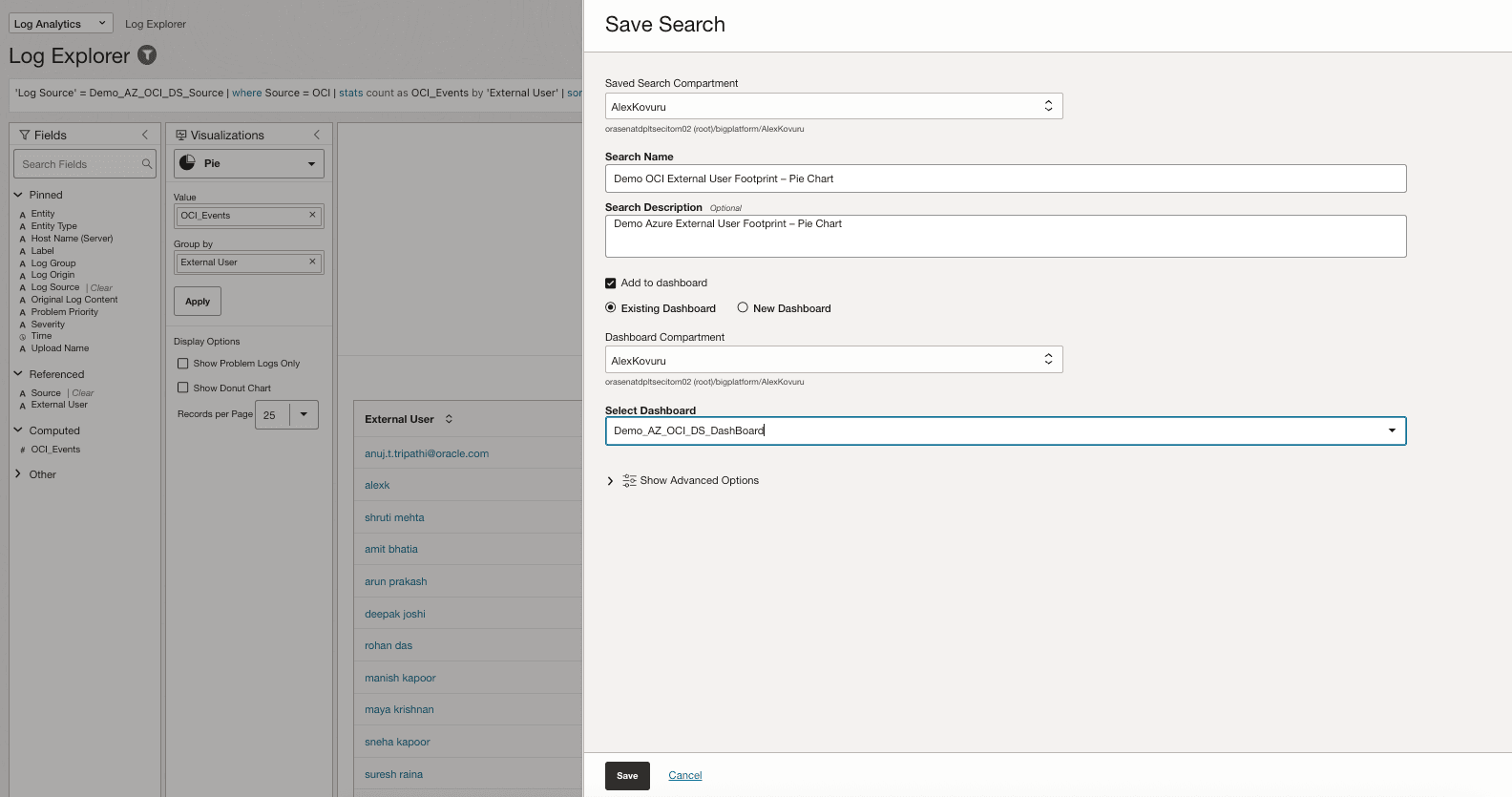

Widget Crear gráfico circular de huella de usuario de OCI.

Ejecute la siguiente consulta del explorador de logs:

'Log Source' = Demo_AZ_OCI_DS_Source | where Source = OCI | stats count as OCI_Events by 'External User' | sort -OCI_Events

Haga clic en Acciones, guardar la búsqueda como se muestra en la siguiente imagen y agregarla al panel de control existente.

-

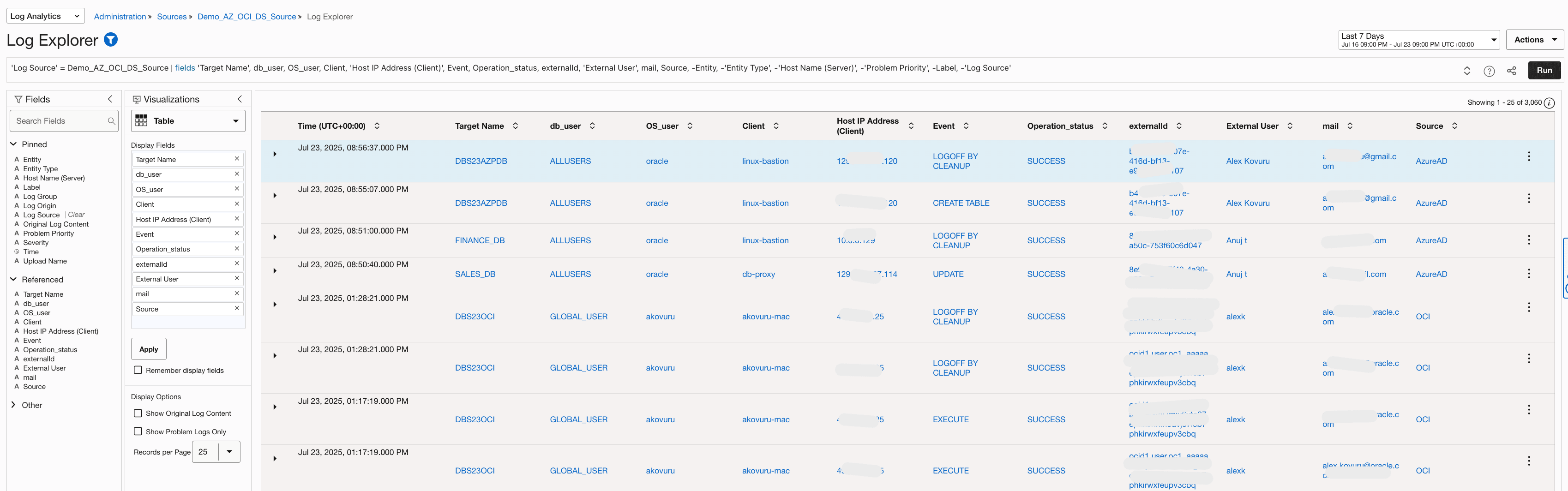

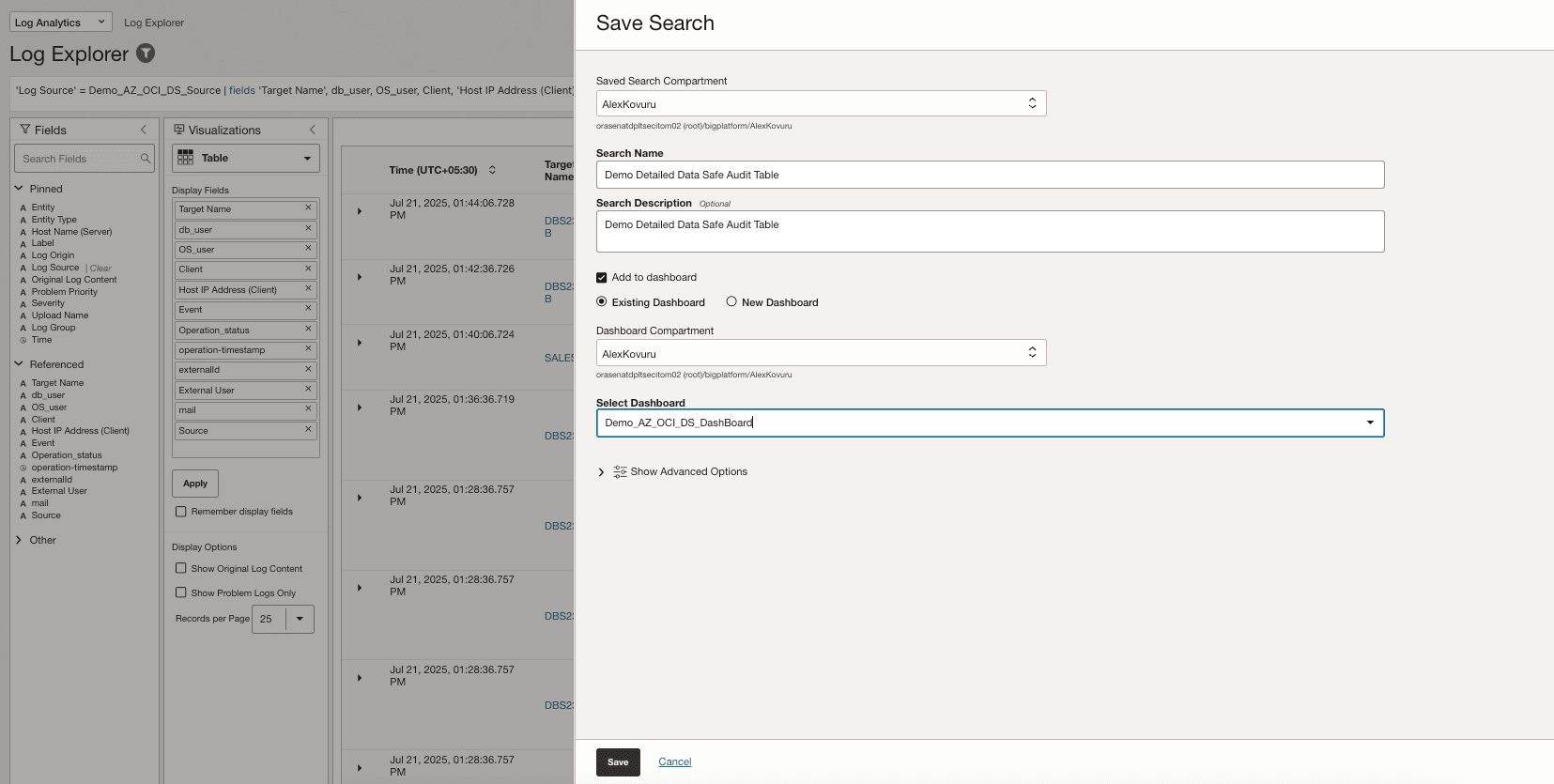

Crear vista de tabla de auditoría detallada.

Ejecute la siguiente consulta del explorador de logs:

'Log Source' = Demo_AZ_OCI_DS_Source | fields 'Target Name', db_user, OS_user, Client, 'Host IP Address (Client)', Event, Operation_status, externalId, 'External User', mail, Source, -Entity, -'Entity Type', -'Host Name (Server)', -'Problem Priority', -Label, -'Log Source'

Haga clic en Acciones, guardar la búsqueda como se muestra en la siguiente imagen y agregarla al panel de control existente.

-

Ver el panel de control guardado.

Vaya a la consola de OCI, vaya a Logging Analytics, Administración, Paneles de control y haga clic en el panel de control creado (

Demo_AZ_OCI_DS_DashBoard).

Enlaces relacionados

Acuses de recibo

-

Autores: Alex Kovuru (arquitecto principal de la nube), Anuj Tripathi (arquitecto principal de soluciones)

-

Colaborador - Indiradarshni Balasundaram (Ingeniero superior en la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Integrate Oracle Data Safe and OCI Logging Analytics with OCI IAM and Microsoft Entra ID

G39717-02

Copyright ©2025, Oracle and/or its affiliates.