Integración de Google Apps con OAM y IdP

Google Apps proporciona un conjunto de servicios que las empresas a veces aprovechan para sus actividades diarias, lo que permite a sus empleados descargar correo, calendario y almacenamiento de documentos en la nube de Google.

Cuando una compañía compra Google Apps para sus empleados, debe crear cuentas de usuario en Google y proporcionar a los empleados su información de cuenta:

-

Nombre de usuario y contraseña para acceder a Google Apps

-

Cómo establecer/restablecer su contraseña en Google Apps (inicialmente, o si la contraseña se debe restablecer periódicamente)

Cada vez que el usuario necesita acceder a Google Apps, se realiza una operación de autenticación en la que el usuario introduce las credenciales de Google Apps, que es diferente de las credenciales de usuario de la compañía local.

Google Apps soporta el protocolo SSO de SAML 2.0 como proveedor de servicios, donde el servicio Google Apps para la compañía se puede integrar con el servidor IdP de SSO de federación local con el fin de:

-

Proporcione capacidades de SSO verdaderas para el usuario: el estado de autenticación del usuario se propaga desde el dominio de seguridad local a las aplicaciones de Google

-

No forzar al usuario a gestionar y recordar un juego diferente de credenciales

-

Permita al administrador local controlar localmente las políticas de contraseñas de forma más eficaz.

En este artículo se describe paso a paso cómo integrar Google Apps como SP con OAM como IdP mediante el protocolo SSO de SAML 2.0.

Nota importante: la activación de SSO de federación para un dominio también afecta a los administradores de ese dominio que necesitan autenticarse mediante SSO de federación posteriormente.

Asignación de Usuarios

Los usuarios de Google Apps se identifican de forma única por sus direcciones de correo electrónico que se definieron cuando se crearon dichos usuarios.

Durante un flujo SSO de SAML 2.0, IdP debe proporcionar el ID de usuario a Google Apps:

-

En el campo

NameIDde SAML 2.0 con el juego de valoresNameID: -

La dirección de correo electrónico del usuario en Google Apps

-

O la parte de identificación de la dirección de correo electrónico (es decir, antes del carácter @)

Veamos el ejemplo de la empresa ACME que compró un servicio de Google Apps para su dominio acme.com.

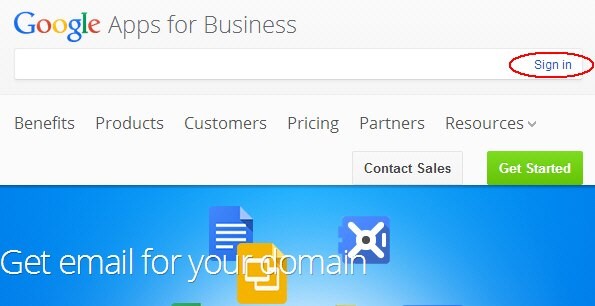

Para ver una cuenta de usuario en Google Apps, realice los siguientes pasos:

-

Iniciar un explorador

-

Vaya a http://www.google.com/a

-

Haga clic en Conectar

-

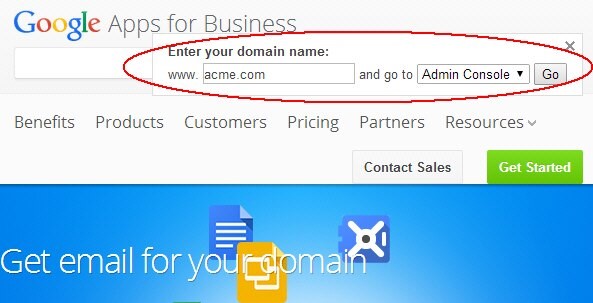

En el campo Dominio, introduzca el nombre de su dominio (en este ejemplo, www.acme.com)

-

Seleccione Admin Console (Consola de administración).

-

Haga clic en Ir

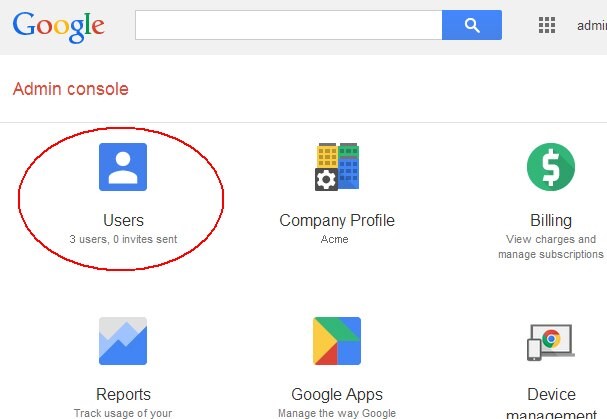

- En el panel de control, haga clic en Usuarios.

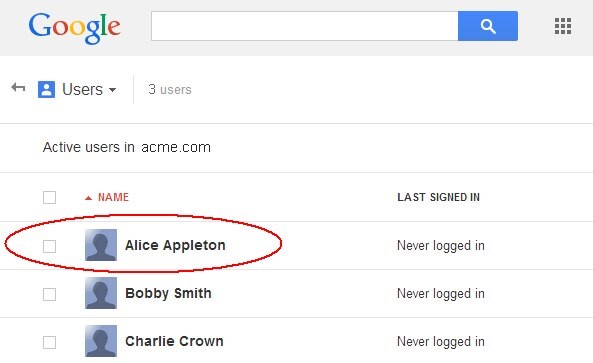

- Seleccione un usuario para verlo

Descripción de la ilustración Google_SignIn.jpg

Descripción de la ilustración Admin_Console.jpg

Descripción de la ilustración Dashboard.jpg

Descripción de la ilustración User_View.jpg

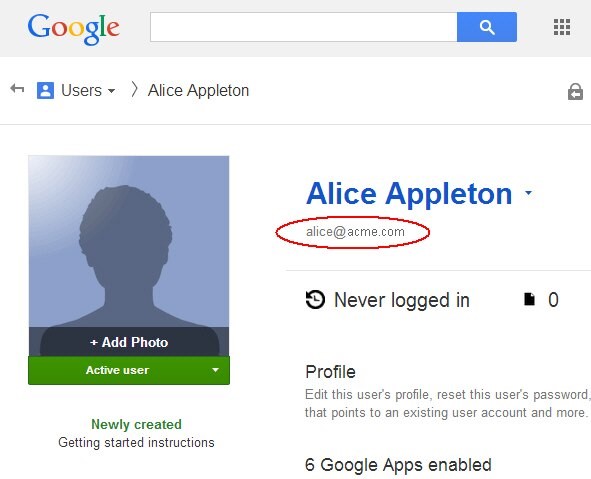

La siguiente pantalla muestra detalles sobre el usuario. La dirección de correo electrónico se muestra debajo de la identidad del usuario. En este ejemplo, ACME IdP tendrá que enviar a Google Apps ya sea alice o alice@acme.com durante la operación de inicio de sesión único de SAML 2.0:

Descripción de la ilustración User_Details.jpg

Configuración de IdP

Identificador de Google Apps

El administrador de Google Apps puede configurar Google Apps para que IdP las conozca:

-

Como

google.com -

O como

google.com/a/<YOUR_DOMAIN.COM>(por ejemplo:google.com/a/acme.com)

Este comportamiento está dictado por "Usar un emisor específico de dominio" en la sección de administración de SSO de Google Apps.

Normalmente, no necesitaría utilizar un emisor específico/providerID, y Google Apps en el flujo de inicio de sesión único de SAML 2.0 se conocería como google.com.

Socio de Google Apps SP

Para crear aplicaciones de Google como socio de SP, realice los siguientes pasos:

-

Vaya a la consola de administración de OAM:

http(s)://oam-admin-host:oam-adminport/oamconsole -

Vaya a Identity Federation, Administración de proveedores de identidad.

-

Haga clic en el botón Crear partner de proveedor de servicios.

-

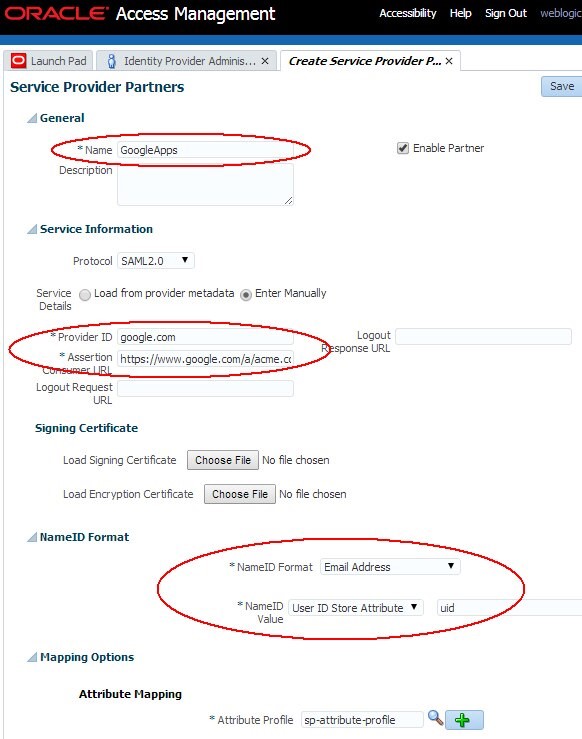

En la pantalla Crear:

-

Introduzca un nombre para el partner: GoogleApps, por ejemplo

-

Seleccione SAML 2.0 como Protocolo

-

-

En Service Details:

-

Haga clic en Enter Manually.

-

Defina el ID de proveedor en google.com (si en Google Apps ha activado la función "Usar un emisor específico de dominio", debe introducir

google.com/a/<YOUR_DOMAIN.COM>). -

Defina la URL del consumidor de afirmaciones en

https://www.google.com /a/<YOUR_DOMAIN.COM>/acs(por ejemplo,https://www.google.com/a/acme.com/acs) -

Seleccione la dirección de correo electrónico con el formato

NameID

-

-

Seleccione el atributo de usuario LDAP que contiene

userIDque se debe proporcionar a Google Apps. En este ejemplo, el atributouidconteníauserID: seleccione User ID Store Attribute y, a continuación, introduzcauid -

Seleccione el perfil de atributo que se utiliza para rellenar la afirmación de SAML con atributos (el perfil vacío por defecto es aceptable ya que Google Apps no espera ningún SAML

-

Atributos distintos de

NameID) -

Haga clic en Guardar

Descripción de la ilustración Google_Apps.jpg

Recopilación de Información de OAM

Se debe proporcionar la siguiente información en la consola de administración de SSO de Google Apps:

-

Punto final IdP de SSO de SAML 2.0

-

X.509 Certificado de firma utilizado por IdP para firmar la afirmación de SAML 2.0

En el artículo anterior, enumeramos los puntos finales publicados por OAM. El punto final IdP de SSO de SAML 2.0 y el punto final de desconexión de SAML 2.0 serían http(s)://oampublic-hostname:oam-public-port/oamfed /idp/samlv20, with oam-public-hostname y oampublic-port serían los valores del punto final público, donde el usuario accede a la aplicación OAM (equilibrador de carga, proxy inverso HTTP...).

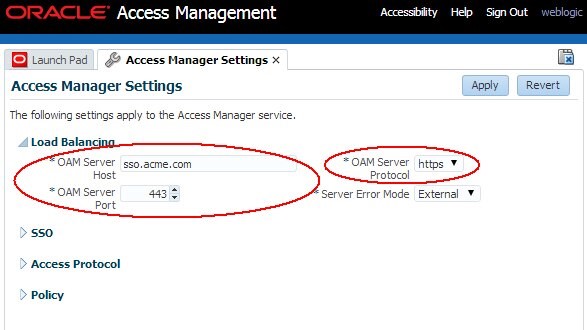

Si no está seguro acerca de oam-public-hostname y oam-public-port, puede:

-

Vaya a la consola de administración de OAM:

http(s)://oam-admin-host:oam-adminport/oamconsole -

Vaya a Configuration , Access Manager Settings

-

oam-public-hostnamees el host del servidor OAM,oam-public-portes el puerto del servidor OAM y el protocolo (http o https) se muestra en el protocolo del servidor OAM.

Descripción de la ilustración Access_Manager_Settings.jpg

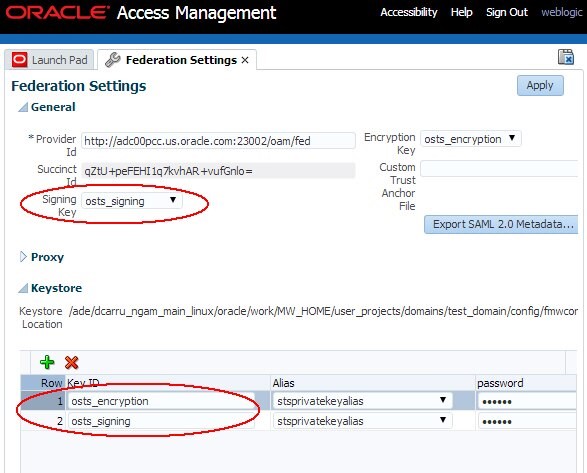

En el mismo artículo, también explicamos cómo determinar qué entrada de clave se utiliza para firmar mensajes SAML y cómo recuperar el certificado de firma correspondiente utilizado por IdP:

-

Vaya a la consola de administración de OAM:

http(s)://oam-admin-host:oam-adminport/oamconsole -

Vaya a Configuración, Configuración de federación.

-

El campo Clave de firma de la sección General indica qué entrada de ID de clave se utiliza para las operaciones de firma de mensajes de SAML

Descripción de la ilustración Federation_Settings.jpg

Para recuperar el archivo de certificado de un ID de clave específico, abra un explorador y utilice la siguiente URL para recuperar el certificado y guardarlo localmente:

http://oam-runtime-host:oam-runtime-port/oamfed /idp/cert?id=<KEYENTRY_ID> (Fin de creación)

-

El parámetro de consulta de ID contiene el ID de entrada de clave para el certificado. Sustituya

<KEYENTRY_ID>- Un ejemplo es:

http://acme.com/oamfed/idp/cert?id=osts_signing

- Un ejemplo es:

Configuración de Google Apps

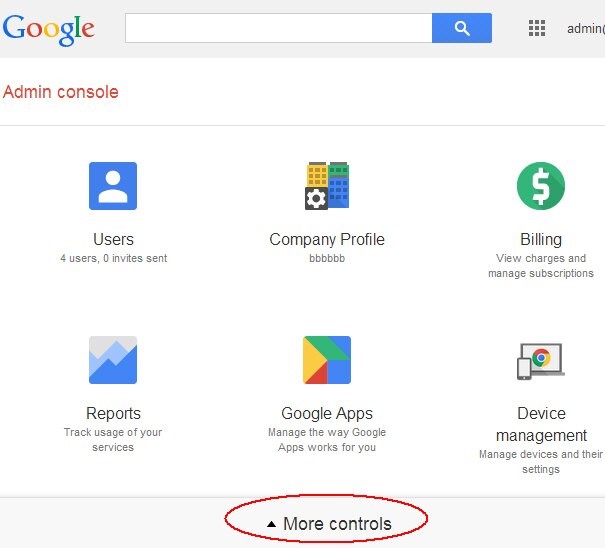

Para configurar el flujo de inicio de sesión único de Google Apps for SAML 2.0, realice los siguientes pasos:

-

Iniciar un explorador

-

Vaya a

https://www.google.com/enterprise/apps/business/ -

Autenticar e ir al panel de control de administración

-

Haga clic en Más controles.

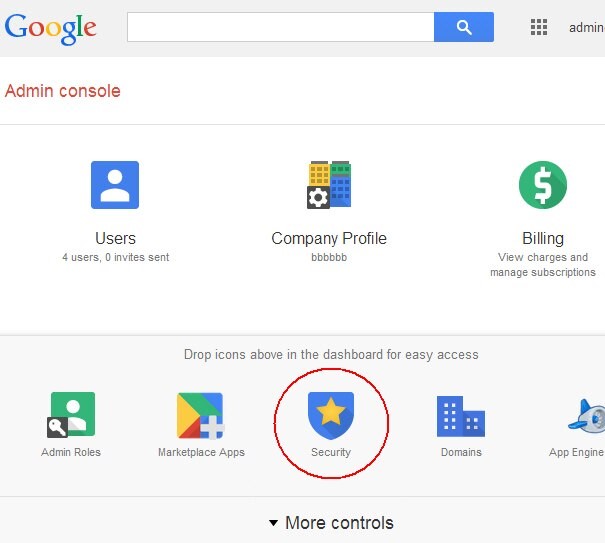

- Haga clic en Seguridad

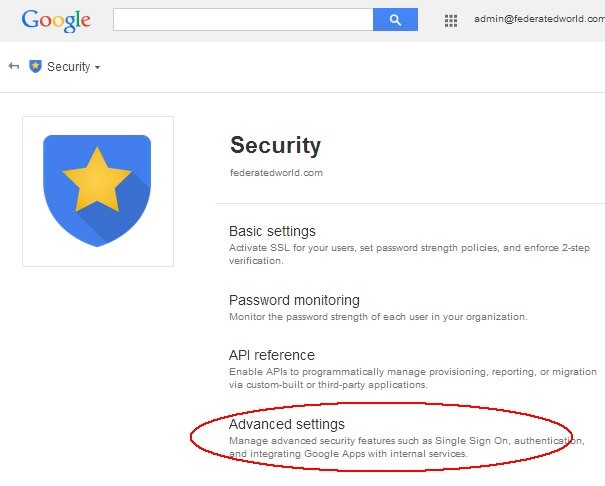

- Haga clic en Configuración avanzada

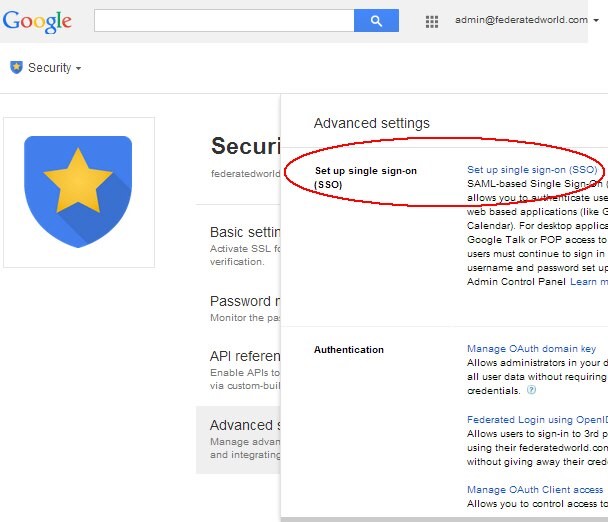

- Haga clic en Configurar el inicio de sesión único (SSO)

Descripción de la ilustración More_Controls.jpg

Descripción de la ilustración Security_Screen.jpg

Descripción de la ilustración Advanced_Settings.jpg

Descripción de la ilustración SSO_Screen.jpg

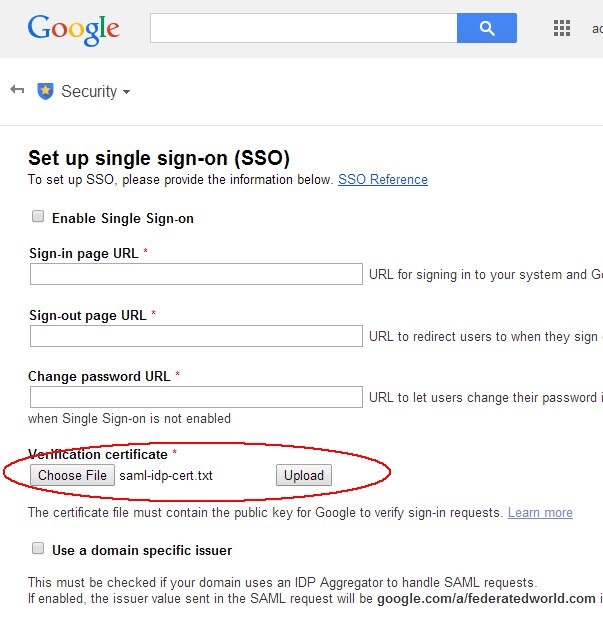

En la página Configuración de SSO, cargue el certificado:

-

En la sección Certificado de verificación, haga clic en Seleccionar archivo.

-

Seleccione el certificado IdP de OAM guardado anteriormente

-

Haga clic en upload (Cargar).

Descripción de la ilustración Upload_certificate.jpg

En la página Configuración de SSO, para configurar las URL y activar SSO de federación:

-

Introduzca la URL de conexión (IdP punto final de inicio de sesión único de SAML 2.0), similar a

http(s)://oam-publichostname:oam-public-port/oamfed/idp/samlv20(por ejemplo:https://SSO.acme.com/oamfed/idp/samlv20) -

Introduzca la URL de desconexión (punto final de desconexión de IdP SAML 2.0), similar a

http(s)://oam-publichostname:oam-public-port/oamfed/idp/samlv20(por ejemplo:https://sso.acme.com/oamfed/idp/samlv20) -

Introduzca la URL de cambio de contraseña para el despliegue (Nota: en este ejemplo, utilice

/changePassword, pero no es un servicio de OAM; debe introducir la URL del servicio de gestión de contraseñas para el despliegue) -

Compruebe Activar conexión única para activar SSO de federación

-

Haga clic en Guardar

Descripción de la ilustración Enable_SSO.jpg

Prueba

Para probar:

-

Abrir un navegador nuevo

-

Vaya a estas URL para autenticarse mediante SSO de federación para las siguientes aplicaciones de Google:

-

Gmail:

https://mail.google.com /a/\<YOUR_DOMAIN.COM\>/(por ejemplo,https://mail.google.com/a/acme.com/) -

Calendario:

https://calendar.google.com /a/\<YOUR_DOMAIN.COM\>/(por ejemplo,https://calendar.google.com/a/acme.com/) -

Documentos:

https://docs.google.com /a/\<YOUR_DOMAIN.COM\>/(por ejemplo,https://docs.google.com/a/acme.com/) -

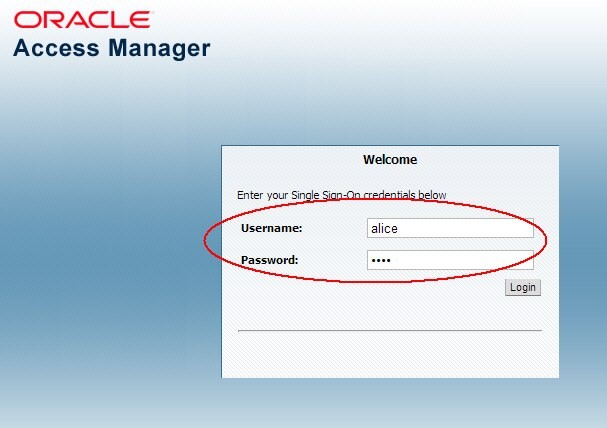

Introduzca la URL de Gmail, por ejemplo

Se le redirigirá a OAM IdP

- Introducir credenciales

- Haga clic en Conectar

Descripción de la ilustración Access_Manager.jpg

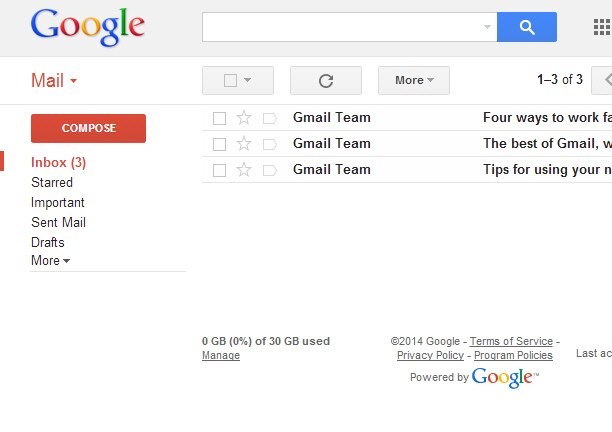

Aparece la aplicación Gmail:

Descripción de la ilustración Gmail_Login.jpg

[Description of the illustration Gmail_Login.jpg](files/Gmail_Login.txt)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Integrating Google Apps with OAM and IdP

F60935-01

September 2022

Copyright © 2022, Oracle and/or its affiliates.