Acerca de la arquitectura y las mejores prácticas de OCI

EU Sovereign Cloud ofrece las siguientes capacidades únicas a los clientes de OCI:

- Protección de datos mediante protección de servicio y replicación de datos

- Acceder a modelos a través de redes virtuales

- Modelos de seguridad a través de IAM

- Auditoría del modelado y la gobernanza de conformidad

Cada uno de estos modelos proporciona mecanismos específicos que en su totalidad ofrecen a los clientes las capacidades para fortalecer la soberanía de su entorno en la nube.

Protección de Datos

La protección de datos en EU Sovereign Cloud se aborda desde varias perspectivas diferentes:

- Acceso: Limitación del acceso a los datos para evitar el uso no autorizado.

- Replicación de datos dentro de la UE: establecimiento de copias de datos en dos ubicaciones físicas (regiones) diferentes mientras permanecen dentro de los límites de la UE.

- La ruta de replicación no sale de la UE: la conexión de replicación entre regiones está completamente contenida en la transmisión de datos de la UE entre las regiones de EU Sovereign Cloud se produce en una columna vertebral dedicada establecida para EU Sovereign Cloud y no abandona la UE durante el tránsito.

- Claves de cifrado locales: el almacenamiento y el cifrado de datos se gestionan mediante claves generadas por EU Sovereign Cloud mantenidas dentro de la UE o con claves proporcionadas por el cliente. Las claves proporcionadas por el cliente se almacenan en un servicio de gestión de claves (KMS) que reside físicamente en la UE y está completamente controlado por el cliente.

- Autoridades de certificación locales: con el servicio OCI Certificates, los inquilinos pueden realizar todas las acciones asociadas a la gestión y emisión de certificados. Esto incluye la importación de la autoridad de certificación raíz (CA) de terceros que se puede distribuir internamente a los recursos dentro de EU Sovereign Cloud, sin atravesar Internet. Estos certificados se pueden aplicar a SSL y otros usos para establecer un cifrado sólido y verificable localmente entre sitios.

Introducción a la protección de datos

Para empezar a utilizar los métodos de protección de datos, realice lo siguiente:

- Utilice las pilas de Oracle Cloud para crear una infraestructura estandarizada en dos regiones de datos de EU Sovereign Cloud.

- Cree un enlace entre regiones para la infraestructura mediante gateways de enrutamiento dinámico (DRG) para conectar redes de región de forma segura.

- Establezca la replicación entre ambos sitios mediante herramientas como Data Guard, la replicación entre regiones de Object Storage y las herramientas de replicación basadas en aplicaciones para proteger los datos alojados en EU Sovereign Cloud.

- Cree un OCI Vault dentro de EU Sovereign Cloud para secretos y claves críticos y replique el Vault en la segunda región de datos.

- Cargue certificados en el servicio OCI Certificates y utilice el punto final del servicio para cargar y validar certificados.

Replicar datos en otra ubicación

Una de las estrategias más comunes para garantizar la protección de datos es replicar los datos en otra ubicación para el almacenamiento a largo plazo mediante el uso de un sitio caliente o caliente.

Idealmente, la replicación se produce a través de un enlace que es lo más directo posible para el origen y podría usarse tanto para la protección de datos como para las comunicaciones entre sitios para optimizar el costo del enlace. En el caso de la UE, el enlace de datos en sí no debe tener un camino que permita que los datos salgan de la UE.

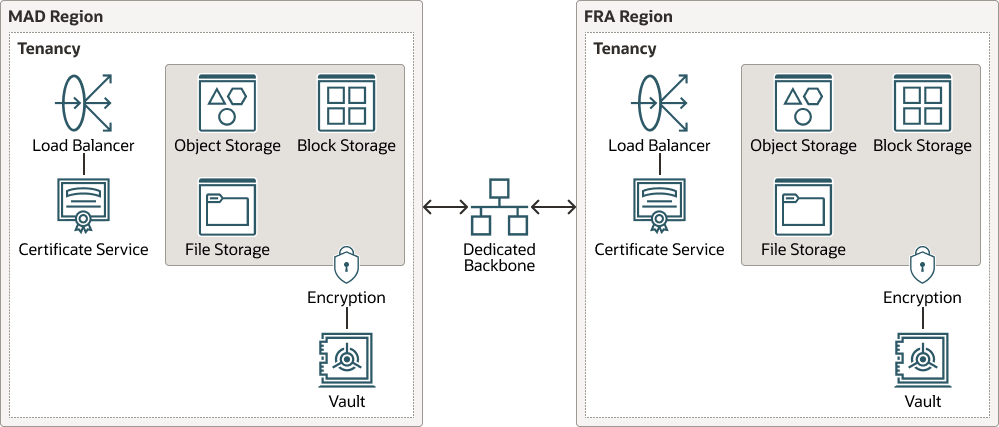

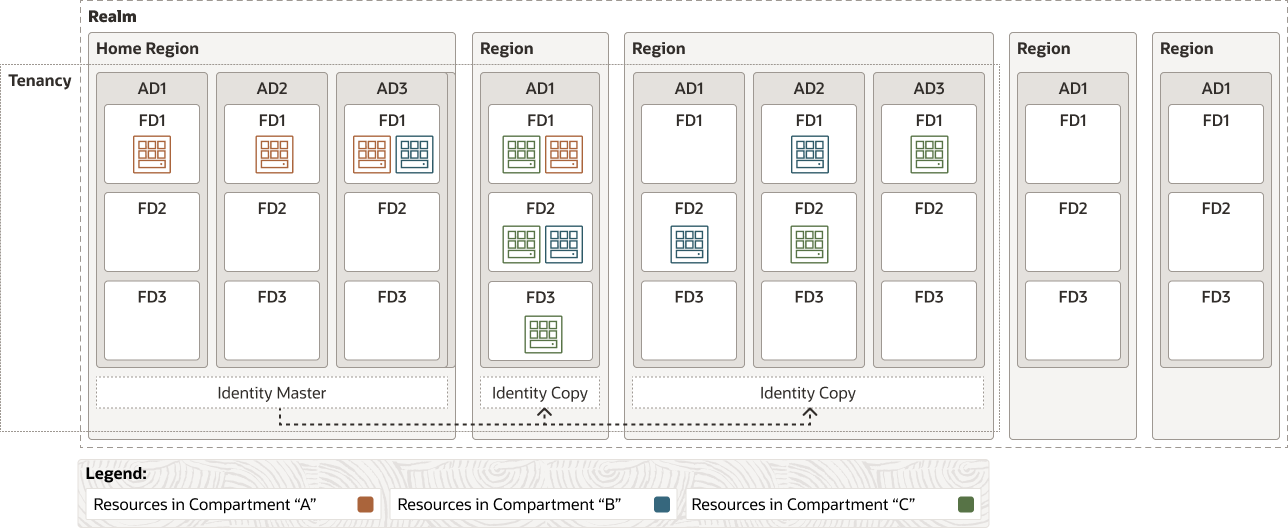

Descripción de la ilustración mad-fra-region.png

EU Sovereign Cloud ofrece mecanismos de protección de datos y servicios OCI que pueden ayudarte a cumplir los requisitos de replicación y tránsito de datos. Oracle ha establecido las regiones de datos de EU Sovereign Cloud con paridad de servicio que permiten reflejar la implementación tanto del almacenamiento como de las aplicaciones. El almacenamiento y las aplicaciones se pueden replicar a la otra región de datos de EU Sovereign Cloud a través de un enlace troncal dedicado, con la confianza de que las capacidades y los servicios disponibles son los mismos. Esta columna vertebral dedicada también se utiliza para el tráfico de gestión entre las regiones de nube soberana de la UE y una gran parte del ancho de banda está disponible para el uso de inquilinos dentro de la nube soberana de la UE. En todos los casos, el tráfico de datos de clientes que fluye sobre esta columna vertebral está aislado de otros reinos y regiones que no forman parte de la nube soberana de la UE.

Cifrar Datos

El servicio OCI Vault proporciona esta función. El almacén se puede implementar como un KMS basado en software multiinquilino o como módulos HSM dedicados. En cualquier caso, Vault se encuentra exclusivamente en el dominio de EU Sovereign Cloud y Oracle no tiene capacidad para acceder a claves o secretos almacenados en el almacén de software o en el HSM dedicado. Las actividades de cifrado de datos también se encuentran exclusivamente en EU Sovereign Cloud, y cada región mantiene su propia implementación independiente de Vault. Los algoritmos de cifrado de claves que soporta OCI Vault incluyen el estándar de cifrado avanzado (AES), el algoritmo Rivest-Shamir-Adleman (RSA) y el algoritmo de firma digital de curva elíptica (ECDSA). Los clientes pueden crear y utilizar claves simétricas AES y claves asimétricas RSA para el cifrado y descifrado, o utilizar claves asimétricas RSA o ECDSA para firmar mensajes digitales.

Cifrado de conexiones a consumidores de datos

También es importante tener en cuenta no solo el cifrado de datos estáticos, sino también la capacidad de cifrar conexiones a consumidores de datos, particularmente a través de protocolos como HTTPS.

En muchos casos, los certificados x.509 se gestionan mediante orígenes externos o mediante servidores dedicados que generan certificados locales para su uso interno. EU Sovereign Cloud ofrece el servicio OCI Certificates que permite a los clientes crear certificados locales para aplicaciones internas y externas, importar paquetes de certificación de terceros para su distribución y gestionar las certificaciones instaladas en el servicio, como la rotación de claves. Todas las tareas asociadas con la gestión de certificados (adición, rotación, supresión, etc.) se pueden realizar desde un servicio central que se encuentra completamente dentro de EU Sovereign Cloud.

Integración con OCI Load Balancer

Modelo de acceso

Los mecanismos ya integrados en la arquitectura de OCI también permiten a EU Sovereign Cloud proporcionar un filtrado de paquetes de red efectivo, controles de acceso, conectividad dirigida y, en última instancia, una forma efectiva de limitar el acceso a recursos y aplicaciones desplegados solo a direcciones de red ubicadas en la UE.

Introducción al modelo de acceso

Para empezar a implementar rápidamente un modelo de acceso, haga lo siguiente:

- Implante un diseño de red virtual en la nube (VCN) con un enfoque de defensa en profundidad. Utilice solo subredes públicas en la VCN cuando sea necesario para el acceso externo.

- Cree una DMZ para filtrar el tráfico mediante subredes públicas y privadas.

- Utilice el servicio Firewalls de red (NFW) de OCI para controlar y supervisar el acceso a subredes críticas, incluidas todas las públicas.

- Cree listas de seguridad por subred para restringir el acceso dentro de la subred.

- Implemente grupos de seguridad de red (NSG) en cada instancia/punto final para controlar estrictamente el origen de acceso.

- Active los logs de flujo de VCN periódicamente para auditar el tráfico.

- Implemente el sistema de nombres de dominio (DNS) de OCI para controlar la resolución de direcciones y filtrar dominios DNS no deseados sin afectar a los aceptados.

- Utilice conexiones de puntos, como FastConnect y configuración de CPE, para establecer backhauls administrativos que no utilicen la red pública de Internet.

Uso de listas de seguridad, grupos de seguridad de red y firewalls de red

Las capacidades de los servicios nativos de OCI, como Network Firewall (NFW), Security Lists (SL) y Network Security Groups (NSG), junto con los logs de flujo de red virtual en la nube (VCN), proporcionan mecanismos sólidos para prevenir y detectar accesos desde puntos de origen que no pertenecen a la UE.

Uno de los métodos principales para garantizar que los rangos específicos de la UE de direcciones IP públicas tengan acceso a los recursos es mediante el uso de una combinación de SL, NSG y NFW. En segundo plano, todo el acceso a instancias/recursos asociados a subredes de OCI es "denegar todo" por defecto. Esta política también evita que las instancias de la misma subred se intercomuniquen. El acceso se debe otorgar explícitamente para iniciar y responder a las conexiones por parte de los recursos de una subred concreta o entre subredes de la VCN. La forma principal de lograrlo es a través de SL. Estas son definiciones a nivel de subred de la conectividad permitida que se puede especificar por protocolo, puerto y rango CIDR. Las conexiones que se encuentran fuera de los rangos definidos se borran de forma silenciosa. Los NSG realizan algunas de las mismas tareas, pero se aplican en la capa de NIC virtual (VNIC) y no a la subred en su conjunto. Al utilizar una combinación de SL y NSG, un cliente de EU Sovereign Cloud puede crear una zona restringida de acceso a los recursos que solo acepta direcciones de rangos de IP públicos de la UE especificados. Si el cliente amplía esos límites a recursos individuales, como equilibradores de carga, instancias informáticas, bastiones, etc., se puede implantar un patrón de acceso específico para satisfacer las necesidades de la organización. Por último, los NSG y las SL son bidireccionales, lo que significa que las reglas de conectividad interna y externa se pueden establecer independientemente unas de otras. Con esta función, incluso si se realiza una conexión entrante, ya sea por diseño o por una configuración incorrecta de las reglas de entrada, la conexión externa debe seguir estando permitida para que se establezca la sesión completa.

Implementar una "puerta frontal" a los recursos de las redes virtuales en la nube

EU Sovereign Cloud también ofrece un servicio de Network Firewall basado en Palo Alto que permite la implementación de una variedad de servicios y restricciones como una "puerta frontal" para los recursos que se encuentran en las redes virtuales en la nube, como:

- Filtrado de red con estado

El filtrado de red con estado crea reglas de filtrado de red con estado que permiten o deniegan el tráfico de red según la IP de origen (IPv4 y IPv6), la IP de destino (IPv4 y IPv6), el puerto y el protocolo.

- Filtrado personalizado de URL y FQDN

El filtrado de URL personalizada y FQDN restringe el tráfico de entrada y salida a una lista especificada de nombres de dominio completos (FQDN), incluidos los comodines y las URL personalizadas.

- Detección y prevención de intrusiones (IDPS)

Detección y prevención de intrusiones (IDPS) supervisa su red en busca de actividad maliciosa y bloquea el tráfico de red sospechoso para que no llegue a la red interna.

- Inspección SSL

La inspección SSL descifra e inspecciona el tráfico cifrado TLS con soporte de ESNI para detectar vulnerabilidades de seguridad. La indicación de nombre de servidor cifrado (ESNI) es una extensión TLSv1.3 que cifra la indicación de nombre de servidor (SNI) en el establecimiento de comunicación TLS.

- Inspección de tráfico de subred dentro de la VCN

La inspección del tráfico de subred dentro de la VCN enruta el tráfico entre dos subredes de VCN a través de un firewall de red.

- Inspección de tráfico entre VCN

La inspección del tráfico entre VCN enruta el tráfico entre dos redes virtuales en la nube a través de un firewall de red.

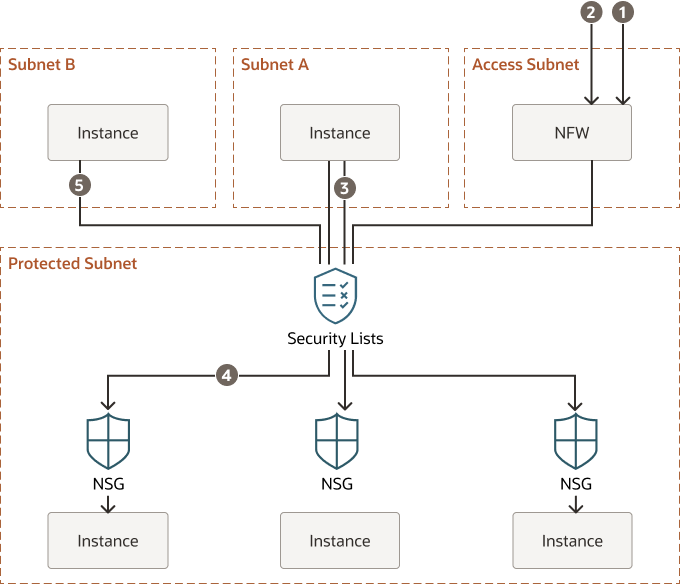

Descripción de la ilustración access-model-arch.png

modelo de acceso-arch-oracle.zip

- El NFW rechaza la conexión en función del juego de reglas definido por el cliente y se registra el intento de conexión.

- El NFW acepta la conexión y la enruta a la instancia adecuada de la subred protegida. SL permite esta conexión desde esta subred y el NSG de la instancia tiene una regla que permite conexiones desde el NFW.

- La instancia de la subred A intenta una conexión a una instancia. Aunque SL permite conexiones desde la subred A, el NSG de la instancia impide la conexión.

- La instancia de la subred A intenta otra conexión a una instancia diferente. Aquí, tanto el SL como el NSG permiten la conexión

- La instancia de la subred B intenta una conexión a una instancia. A la subred B no se le ha otorgado acceso a la subred protegida, por lo que no se permite ninguna conexión, independientemente del NSG de la instancia.

Control y determinación de la resolución de nombres adecuada

Además, la capacidad de controlar y determinar los orígenes de resolución de nombres adecuados es un mecanismo que puede determinar la conectividad y proporcionar la resolución de nombres y la retransmisión de una manera determinista a los puntos finales de DNS definidos.

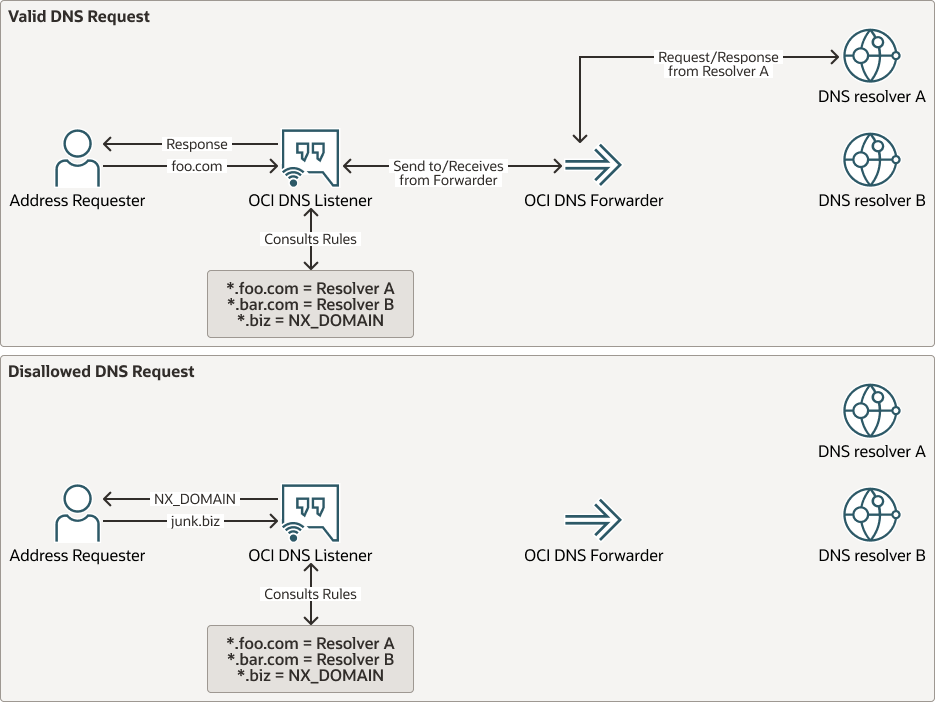

El entorno EU Sovereign Cloud hereda el servicio OCI DNS, lo que le permite controlar estrictamente los dos puntos finales utilizados en EU Sovereign Cloud, así como las fuentes a las que se reenvían las solicitudes. El servicio DNS de OCI logra esto dividiendo el punto final del listener de DNS del reenviador, con un motor de reglas embebido entre los dos. Esto le permite definir reglas de configuración en la dirección de las solicitudes de DNS, potencialmente a diferentes reenviadores según el dominio solicitado. La solicitud de consultas de dominio que se ha determinado que está fuera del juego de reglas o la selección de varios reenviadores que apuntan a diferentes orígenes de DNS, según el resultado del motor de reglas, devolverá la respuesta NX_DOMAIN para redirecciones nulas específicas. Los clientes pueden ser muy conscientes de la respuesta de resolución de DNS tanto de EU Sovereign Cloud interna como de EU Sovereign Cloud externa, y proporcionar un mecanismo de filtrado.

Descripción de la ilustración valid-vs-invalid-dns-request.png

Proporcionar a los clientes de la nube soberana de la UE menos acceso restringido al medio ambiente

Los clientes de EU Sovereign Cloud podrían necesitar un acceso menos restringido al medio ambiente que los consumidores públicos de los servicios prestados por los propietarios de tenencias de EU Sovereign Cloud. Este tipo de acceso se logra con los mismos tipos de conexión directa que se encuentran en la nube pública de OCI.

- FastConnect

FastConnect es un enlace directo de conmutación de etiquetas multiprotocolo (MPLS) a los puntos de presencia de la nube soberana de la UE. Estos enlaces no se comparten con ningún otro consumidor de EU Sovereign Cloud y están dedicados al arrendamiento concreto al que están asignados

- Equipo local de cliente (CPE)

CPE es un modelo de conectividad VPN para que los clientes implementen conectividad privada de menor ancho de banda y estilo de oficina remota a EU Sovereign Cloud sin tener que invertir en la infraestructura necesaria para los enlaces MPLS dedicados.

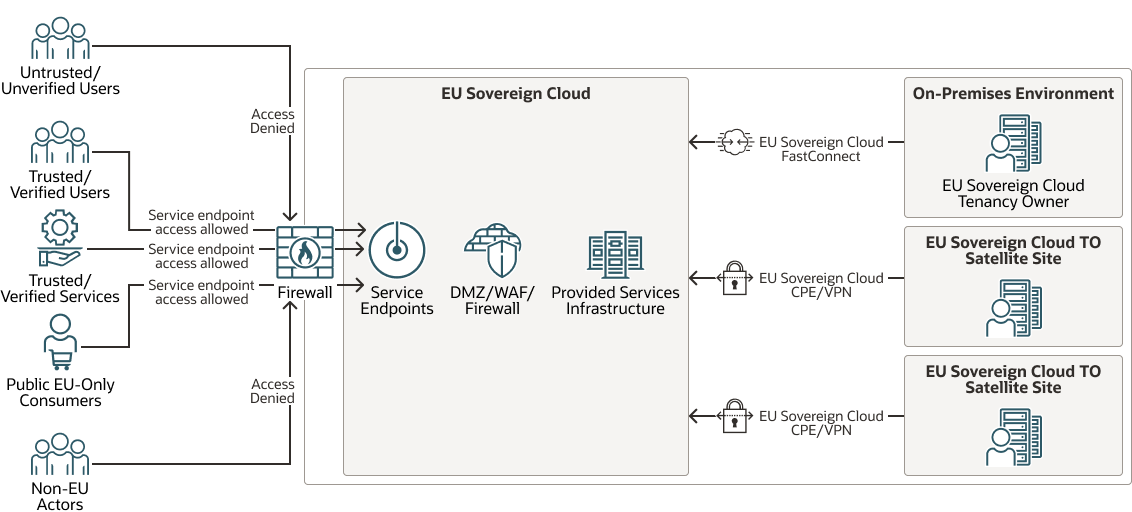

Estas características de acceso permiten a los usuarios de EU Sovereign Cloud crear "jardines de paredes" de recursos para su uso exclusivo dentro de la UE, como se muestra aquí:

Descripción de la ilustración en el muro: garden.png

El NFW proporciona compatibilidad con la detección de acceso de primer nivel, el rechazo y el registro, y las SL proporcionan una restricción de segundo nivel en el acceso a los recursos dentro de una subred en particular. Los NSG restringen aún más el acceso recurso por recurso. Tanto las SL como los NSG pueden tener juegos de reglas bidireccionales que restringirían los rangos de puertos/direcciones IP de salida. Sin embargo, en este caso en particular, los datos, el mantenimiento y la administración se proporcionarían al recurso de inquilino mediante la conexión FastConnect, que también está limitada por las SL y los NSG. Los conjuntos de reglas definidos en ambas funciones también se aplicarían a las conexiones a través de FastConnect. La resolución de conexiones salientes, ya sea para el inicio o para validar la pertenencia de dominio a conexiones entrantes, se realiza a través de una combinación de listeners/reenviadores de DNS que apuntan a orígenes de resolución de DNS específicos. En conjunto, estas características permiten la creación de un portal de servicios de acceso controlado y orientado al público, con gestión y mantenimiento de datos realizados "fuera de banda" y limitados a la UE.

Modelo de Seguridad

OCI utiliza el servicio Identity and Access Management (IAM) para proporcionar seguridad en torno a la gestión "de la nube". IAM se centra en garantizar que los operadores de arrendamientos dentro de un dominio concreto se puedan limitar en sus acciones dentro del arrendamiento.

Introducción al modelo de seguridad

Para empezar a utilizar el modelo de seguridad, realice lo siguiente:

- Cree modelos de acceso de seguridad para "gestionar la nube" frente a los necesarios para "gestionar dentro de la nube". Cree un pequeño número de usuarios de confianza en Identity and Access Management (IAM) para la gestión de la nube.

- Implantar la federación de identidad para unificar el acceso a la organización. Utilice grupos separados para EU Sovereign Cloud dentro de la federación para limitar el acceso a las personas con sede en la UE.

- Mantenga las identidades únicas entre las cuentas de EU Sovereign Cloud y las cuentas de IAM no pertenecientes a EU Sovereign Cloud. Esto reduce la confusión del administrador al administrar entornos.

- Cree compartimentos de OCI para recursos aprovisionados basados en límites funcionales y organizativos.

- Cree dominios de identidad para que las suborganizaciones autoadministren sus entornos locales.

- Cree un entorno de "nube soberana secundaria" (subSC) con Cloud Guard para supervisar las políticas de IAM.

Acerca del Modelo de Seguridad

Descripción de la ilustración security_structure_overview.png

security_structure_overview-oracle.zip

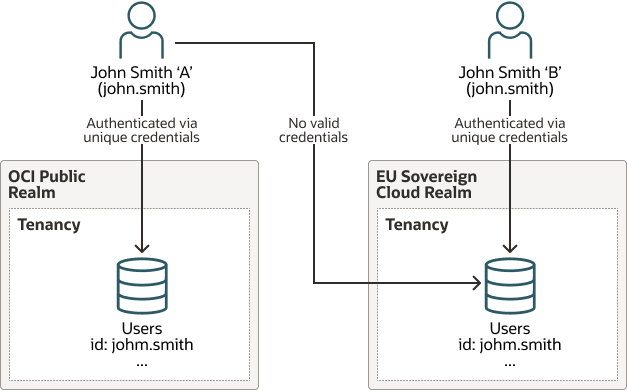

IAM solo abarca el dominio en el que existe el arrendamiento en sí. En este caso particular, EU Sovereign Cloud opera dentro de un único ámbito que actualmente consta de regiones físicamente ubicadas dentro de la UE. Como tal, cualquier cuenta creada dentro de los arrendamientos de EU Sovereign Cloud solo puede operar en la gestión de recursos dentro del propio reino y solo puede operar en recursos dentro de la UE. Las cuentas de usuario no tienen contexto fuera del dominio y, aunque un usuario tenga credenciales de usuario idénticas en otro dominio, no hay ningún contexto entrante en EU Sovereign Cloud.

Las cuentas de operaciones en la nube Sovereign Cloud de la UE están completamente aisladas dentro del dominio. La combinación de la arquitectura de dominio de OCI, el soporte y las operaciones de residentes de la UE y la estructura de entidad jurídica de la UE aplican de forma nativa el aislamiento del dominio de la nube soberana de la UE. No se necesita ninguna configuración de usuario final adicional para garantizar que EU Sovereign Cloud funcione independientemente de otros dominios de OCI.

Descripción de la ilustración iam-2-user.png

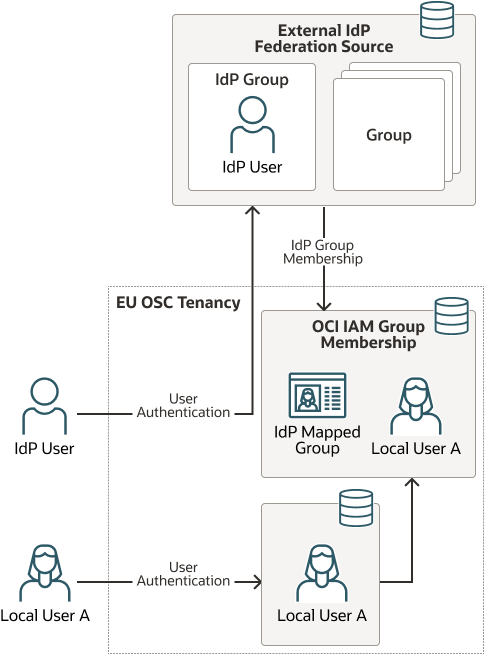

IAM ofrece cuentas locales, mantenidas en el dominio, y cuentas federadas vinculadas a Identity Cloud Service (IDCS) u otros mecanismos de federación SAML2. El acceso a los componentes de despliegue y gestión de su arrendamiento de EU Sovereign Cloud puede controlarse estrictamente y solo permitir que las cuentas examinadas con sede en la UE gestionen el entorno. Además, dado que se trata de un sistema de gestión de cuentas federado, se puede utilizar la misma federación utilizada para EU Sovereign Cloud para acceder a los recursos informáticos desplegados dentro del arrendamiento. Esto significa crear un entorno unificado en el que se pueda desplegar un método de acceso totalmente auditable tanto en la gestión de la nube como en los recursos de la nube.

Descripción de la ilustración idp-vs-iam.png

Además de las capacidades de la cuenta federada, EU Sovereign Cloud ofrece la capacidad de crear dominios de identidad (ID) dentro del arrendamiento. Un ID es esencialmente la partición del espacio de IAM, con un juego secundario de administradores designados que no tienen visibilidad en la capa superior del dominio y pueden crear su propio juego de políticas de acceso y controlar sus propios recursos. El propietario de nivel superior del arrendamiento aún puede influir en el control sobre el recurso general y la administración de IAM. La combinación del ID con un compartimento de nivel superior (no raíz) permitiría a los miembros de un ID crear un entorno completo que no tenga conocimiento de ninguno de los entornos que lo rodean. Con este conjunto de herramientas, una organización dentro de la UE podría crear lo que llamaremos un entorno "sub-SC". Es decir, un entorno que mantiene las propiedades del arrendamiento original, pero permite la creación de un entorno secundario con sus propias políticas y restricciones de afiliación.

El concepto de sub-SC se describe más adelante en los estudios de casos ilustrativos a continuación. El entorno de subSC también se puede limitar, controlar y auditar mediante la implantación de Cloud Guard en el arrendamiento. Cuando se aplica en esta situación, Cloud Guard puede evitar que los compartimentos asignados a un subSC concreto y controlados por un juego de usuarios definidos en un dominio de identidad realicen acciones que serían contrarias a garantizar la protección continua de los datos alojados y/o realizar acciones que violarían las políticas de seguridad dentro del entorno. Además de Cloud Guard, EU Sovereign Cloud ofrece Security Zones, que proporcionan conjuntos de políticas con plantillas y con objetivos de compartimento que se pueden aplicar de manera uniforme. Las zonas de seguridad se pueden implantar, y con frecuencia se implantan, para aumentar las configuraciones de Cloud Guard.

El estado, el contenido y el inventario de servicios de EU Sovereign Cloud no se anuncian de ninguna manera fuera del dominio.

Auditoría y gobernanza

Las características y capacidades de EU Sovereign Cloud proporcionan medidas activas para garantizar que el personal con sede en la UE gestione el medio ambiente y que los datos estén protegidos y permanezcan dentro de la UE. Sin embargo, sin mecanismos para examinar esas medidas y documentar el cumplimiento, es difícil ofrecer garantías a entidades externas.

Introducción a la auditoría y la gobernanza

Para comenzar con las actividades de auditoría y gobernanza, haga lo siguiente:

- Utilice el servicio OCI Audit para supervisar y generar acciones de aplicación de los modelos de gobernanza y conformidad.

- Implante el servicio OCI Logging Analytics para realizar análisis avanzados con respecto a los datos generados por el servicio OCI Audit.

- Cree políticas con Threat Intelligence y Cloud Guard para evitar de forma proactiva las acciones y el acceso de los actores no deseados.

- Utilice el servicio OCI Tagging para crear un espacio de nombres de etiqueta que se corresponda con la estructura organizativa y/o los modelos de costos. Etiquete todos los recursos con pares clave/valor de los espacios de nombres para auditoría y/o contracargo.

- Configure cuotas en arrendamientos y compartimentos para evitar el consumo de recursos fuera de control.

- Utiliza los servicios de presupuestos y análisis de costos de OCI para predecir, supervisar y controlar los costos.

Acerca de los servicios y las funciones para supervisar el cumplimiento de los requisitos de soberanía de datos

OCI ofrece servicios y funciones adicionales que los clientes pueden utilizar para supervisar el cumplimiento de los requisitos de soberanía de datos de tu organización. Los controles y la gestión de costos se pueden utilizar como una herramienta para auditar la conformidad con el gasto de recursos, detectar amenazas y garantizar que los arrendamientos permanezcan dentro de las especificaciones establecidas.

- Auditoría

OCI Audit registra el tiempo, el origen, el destino y el tipo de acción de los servicios de OCI disponibles en EU Sovereign Cloud. Las actividades como la creación de instancias informáticas, las operaciones de VCN y otras se registran para que las personas designadas puedan supervisar y auditar el entorno que ha configurado en EU Sovereign Cloud.

- Logging Analytics

Esta función permite al cliente tomar logs recopilados mediante el servicio Audit y crear diferentes vistas y visualizaciones para cumplir los requisitos de la organización. Los logs de otros orígenes también se pueden ingerir para proporcionar una vista completa del entorno para una auditoría y un análisis completos.

- Inteligencia de amenazas (con Cloud Guard)

Threat Intelligence toma información de diversas fuentes y gestiona los datos para proporcionar orientación práctica para la detección y prevención de amenazas en Cloud Guard y otros servicios de OCI. Cloud Guard permite implantar acciones estandarizadas ("recetas") que puedan responder de forma proactiva a posibles amenazas.

- Etiquetado

Mientras que las entradas anteriores son mecanismos activos para prevenir, detectar y actuar sobre amenazas activas, otros elementos de auditoría y cumplimiento se centran en el seguimiento de la utilización y el costo. EU Sovereign Cloud proporciona mecanismos para asignar etiquetas a los recursos tras el aprovisionamiento y para corregir los valores y el formato de las etiquetas antes de la asignación. Estas etiquetas se pueden consultar a través de la API, se pueden informar en el seguimiento de costos y la facturación, y se pueden aplicar mediante políticas de IAM asociadas a instancias y recursos específicos. Utilice Tagging para asignar varias etiquetas al mismo recurso y consultar el consumo de recursos desde varias perspectivas. Por ejemplo, un recurso informático puede tener una etiqueta que indique el uso general del recurso, un grupo que utilice el recurso (por ejemplo, desarrollo), un centro de costos para el recurso o cualquier otra dimensión que pueda ser de interés.

- Cuotas de compartimento

Puede definir cuotas de recursos en función del compartimento en el que se encuentra el recurso. Las cuotas pueden limitar el número o el ámbito del recurso definido en la definición de cuota a un compartimento, región o dominio de disponibilidad concreto.

- Presupuestos

Los presupuestos son una herramienta que permite a los clientes configurar alertas en función de un límite de gasto actual, un límite de gasto predictivo o ambos, en función de la intención de la alerta. Basar alertas de presupuesto en etiquetas de seguimiento de costos, el compartimento, el recurso o ambos.

- Análisis de costos

La herramienta Análisis de costos le ayuda a desglosar los costos de consumo actuales en todas las dimensiones. Vea los costos mediante una combinación de vectores como arrendamiento, región EU Sovereign Cloud, compartimentos y etiquetas de recursos, así como en recursos, servicios y SKU específicos consumidos. Los informes se pueden filtrar por recursos individuales cuando corresponda. También puede prever el uso futuro en función de patrones de consumo anteriores mediante esta herramienta. Los datos son extensibles a paneles de control y accesibles a través de API. También puede programar un informe de costos para que se ejecute con frecuencia y entregar los resultados a un cubo del almacén de objetos. Estos informes se pueden almacenar como referencia histórica y exportarse a un almacén de datos para el análisis y procesamiento de tendencias a largo plazo.