Arquitecturas que cumplen con los requisitos de carga de trabajo

En despliegues de clientes, hay muchas variaciones de arquitectura que funcionarán. En algunos casos, estas variaciones están diseñadas para lograr un resultado concreto y, en otros casos, para admitir una limitación o capacidad de hardware determinada. Además, en otros casos, reflejan las preferencias del arquitecto.

En cada caso, se recomienda aprovechar la arquitectura de referencia de línea base y el ajuste según sea necesario para que se cumplan los requisitos específicos. El inicio desde cero puede ser un proceso lento y conlleva el riesgo de que se ha pasado cierta consideración importante. Las arquitecturas de referencia pueden ayudar a reducir el tiempo y el esfuerzo necesarios para desplegar correctamente el entorno de PeopleSoft en la nube

Redes y conectividad

Los objetivos principales de la arquitectura de redes y conectividad son proporcionar conectividad segura y de alta velocidad entre sus recursos en la nube y los usuarios y/o sistemas que necesitan acceder a esos recursos.

La arquitectura efectiva de redes y conectividad también ilustra los mecanismos por los que puede diseñar una topología de red que mejor se adapte a sus necesidades, con la capacidad de aislar recursos entre el host de base de datos, las capas de aplicación, los niveles de base de datos y el equilibrio de carga con fines de seguridad y gestión.

Objetivos de la Arquitectura

- Aislamiento de otros clientes y otras cargas de trabajo.

- Aislamiento a nivel de red entre niveles de aplicación web y niveles de base de datos.

- Controlar y gestionar el acceso a todos los niveles de aplicación y base de datos.

- Acceso privado/dedicado de los campus corporativos a la aplicación.

- Garantía de baja latencia entre el entorno de nube y el centro de datos.

- Proteja el acceso de red a la aplicación mediante enlaces cifrados por Internet pública.

- Conectividad de red privada a otros sistemas o servicios alojados en Oracle Cloud Infrastructure.

- Equilibrio de carga en varios nodos de aplicación para el rendimiento y la disponibilidad.

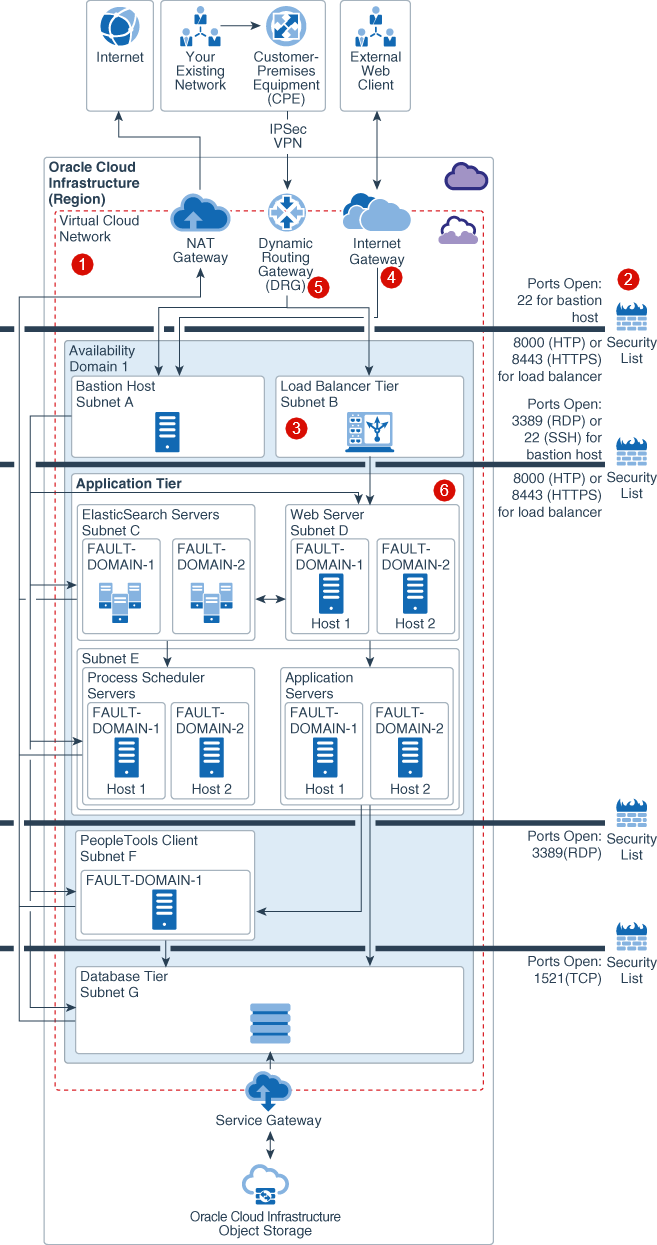

Descripción de la arquitectura de referencia

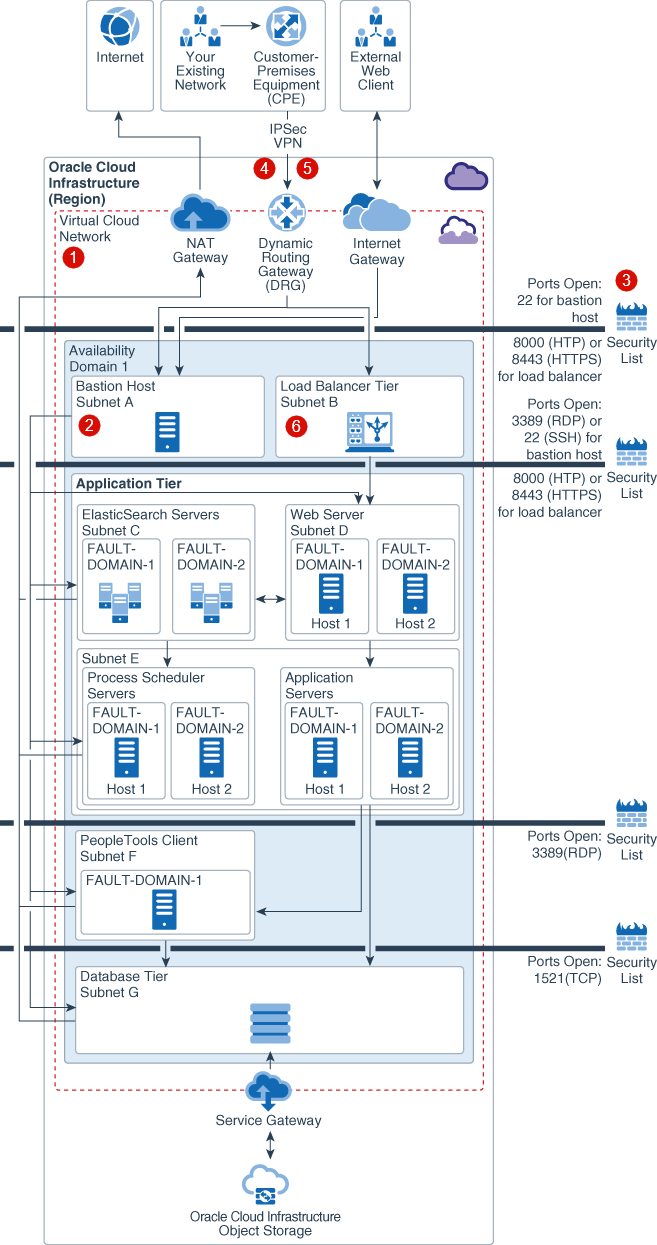

La siguiente figura ilustra la arquitectura de redes y referencias de conectividad:

Descripción de la ilustración psft_single_ad_withcallouts-networking.png

Red virtual en la nube ![]() : una red virtual en la nube (VCN) es básicamente su propia red privada dentro de Oracle Cloud Infrastructure. Proporciona aislamiento para su carga de trabajo de PeopleSoft de cualquier otra carga de trabajo de Oracle Cloud Infrastructure, incluidas las otras cargas de trabajo de una VCN diferente. Puede subdividir su VCN con subredes para garantizar el aislamiento de recursos y aplicar reglas de seguridad para forzar el acceso seguro. También puede agregar tablas y reglas de ruta para enviar tráfico fuera de la VCN, similar a las reglas tradicionales de rutas de red.

: una red virtual en la nube (VCN) es básicamente su propia red privada dentro de Oracle Cloud Infrastructure. Proporciona aislamiento para su carga de trabajo de PeopleSoft de cualquier otra carga de trabajo de Oracle Cloud Infrastructure, incluidas las otras cargas de trabajo de una VCN diferente. Puede subdividir su VCN con subredes para garantizar el aislamiento de recursos y aplicar reglas de seguridad para forzar el acceso seguro. También puede agregar tablas y reglas de ruta para enviar tráfico fuera de la VCN, similar a las reglas tradicionales de rutas de red.

Puede crear instancias en una subred privada o pública en función de si desea permitir el acceso a las instancias desde Internet. A las instancias que cree en una subred pública se les asigna una dirección IP pública y puede acceder a estas instancias desde Internet pública. Por el contrario, no puede asignar una dirección IP pública a instancias creadas en una subred privada y, por lo tanto, no puede acceder a estas instancias a través de Internet. Sin embargo, puede agregar un gateway NAT a la VCN para proporcionar a las instancias de una subred privada la capacidad de iniciar conexiones a Internet y recibir respuestas con el fin de aplicar actualizaciones de sistema operativo y aplicación. Los gateways NAT no recibirán las conexiones entrantes iniciadas por Internet.

Se recomienda crear subredes independientes para cada nivel, como host de base, base de datos, aplicación y equilibrio de carga, para garantizar que se pueden implantar los requisitos de seguridad adecuados en las diferentes capas.

Host Bastion ![]() : El host de base es un componente opcional que se puede utilizar como servidor de salto para acceder y gestionar instancias Oracle Cloud Infrastructure en la subred privada. También puede acceder a las instancias de una subred privada utilizando un canal SSH dinámico.

: El host de base es un componente opcional que se puede utilizar como servidor de salto para acceder y gestionar instancias Oracle Cloud Infrastructure en la subred privada. También puede acceder a las instancias de una subred privada utilizando un canal SSH dinámico.

Gateway de Internet (IGW): Puede conectarse a las instancias de subredes públicas mediante el IGW. Para acceder a las instancias desde Internet, también debe crear el host de la base en una subred pública y acceder al host de la base desde el IGW.

- Desplegar todas las instancias de una subred privada: Se recomienda para todos los entornos de producción sin puntos finales en Internet. Este tipo de despliegue es útil cuando desea tener un despliegue híbrido con la nube como extensión a los centros de datos existentes.

- Desplegar instancias en subredes públicas y privadas: puede desplegar algunas instancias en una subred pública y algunas instancias de una subred privada. Este tipo de despliegue es útil cuando el despliegue incluye puntos finales orientados a Internet y no Ethernet. En esta configuración, algunas instancias de la aplicación se colocan en una subred pública y otras se colocan en una subred privada. Por ejemplo, puede tener instancias de aplicación que sirven a usuarios internos y otro juego de instancias de aplicación que sirven a usuarios externos.

- Desplegar todas las instancias en una subred pública: mejor para demostraciones rápidas o despliegues de nivel de producción sin puntos finales internos. Este despliegue es adecuado solo si no tiene su propio centro de datos o no puede acceder a las instancias a través de VPN y desea acceder a la infraestructura a través de Internet. Si bien se puede acceder a las instancias con direcciones IP públicas a través de Internet, se puede restringir el acceso mediante listas de seguridad y reglas de seguridad.

Firewalls internos ![]() : una lista de seguridad proporciona un firewall virtual para cada nivel, con entrada y reglas de salida que especifican los tipos de tráfico permitidos en la entrada y salida.

: una lista de seguridad proporciona un firewall virtual para cada nivel, con entrada y reglas de salida que especifican los tipos de tráfico permitidos en la entrada y salida.

FastConnect ![]() : si requiere velocidades de transferencia de datos rápidas y predecibles, ofrecemos FastConnect que garantiza un determinado nivel de ancho de banda accesible. Varios socios de todo el mundo ofrecen conexiones de red dedicadas entre las instalaciones del cliente y los centros de datos de Oracle. Esto le permite acceder a su implantación de PeopleSoft como si se esté ejecutando en su propio centro de datos.

: si requiere velocidades de transferencia de datos rápidas y predecibles, ofrecemos FastConnect que garantiza un determinado nivel de ancho de banda accesible. Varios socios de todo el mundo ofrecen conexiones de red dedicadas entre las instalaciones del cliente y los centros de datos de Oracle. Esto le permite acceder a su implantación de PeopleSoft como si se esté ejecutando en su propio centro de datos.

IPSec VPN Connect ![]() : Para un costo más bajo, pero sigue teniendo acceso seguro a través de Internet, puede utilizar un túnel de red privada virtual (VPN) de seguridad de protocolo de Internet (IPsec) cifrado para conectarse desde su HQ o el centro de datos local a sus recursos de PeopleSoft en Oracle Cloud Infrastructure. Desde su entorno local, puede acceder a sus instancias en la nube en una subred privada conectándose mediante un gateway de enrutamiento dinámico (DRG). DRG es el gateway que conecta la red local a la red en la nube.

: Para un costo más bajo, pero sigue teniendo acceso seguro a través de Internet, puede utilizar un túnel de red privada virtual (VPN) de seguridad de protocolo de Internet (IPsec) cifrado para conectarse desde su HQ o el centro de datos local a sus recursos de PeopleSoft en Oracle Cloud Infrastructure. Desde su entorno local, puede acceder a sus instancias en la nube en una subred privada conectándose mediante un gateway de enrutamiento dinámico (DRG). DRG es el gateway que conecta la red local a la red en la nube.

Equilibrio de carga ![]() : los equilibradores de carga redundantes y configurados previamente están disponibles en las subredes privadas y públicas para equilibrar el tráfico dentro de la implementación y desde conexiones externas, respectivamente.

: los equilibradores de carga redundantes y configurados previamente están disponibles en las subredes privadas y públicas para equilibrar el tráfico dentro de la implementación y desde conexiones externas, respectivamente.

- Para puntos finales internos a los que no se puede acceder desde Internet, utilice un equilibrador de carga privado. Las instancias primaria y en espera de un equilibrador de carga residen en la misma subred privada. Puede acceder a los equilibradores de carga privados en la VCN o en su centro de datos mediante la VPN de IPSec mediante DRG. El equilibrador de carga privado acepta tráfico desde el centro de datos y distribuye el tráfico a instancias de la aplicación subyacente.

- Para puntos finales en Internet, utilice un equilibrador de carga público. Un equilibrador de carga público tiene una dirección IP pública y se puede acceder a él desde Internet. Puede acceder a los equilibradores de carga pública desde Internet a través de la IGW.

- Para acceder a los puntos finales internos e internos, puede configurar equilibradores de carga privados para que sirvan tráfico interno y configurar equilibradores de carga públicos para que sirvan el tráfico de Internet.

Resiliencia y Alta Disponibilidad

La resiliencia y la arquitectura de alta disponibilidad de Oracle Cloud Infrastructure generan resiliencia, redundancia y alta disponibilidad (HA) en la infraestructura de nube que soporta PeopleSoft y sus juegos de datos backend.

Objetivos de la Arquitectura

- Asegura la resiliencia y la afinidad del sistema, lo que significa que PeopleSoft está disponible incluso si se cae una instancia de la aplicación

- Proporciona redundancia de servidor mediante varios nodos activo-activos en cada nivel de aplicación.

- Proporciona una estrategia de redundancia para los niveles de bases de datos.

- Proporciona una estrategia de copia de seguridad para niveles sin base de datos.

- Proporciona requisitos de copia de seguridad para niveles de base de datos.

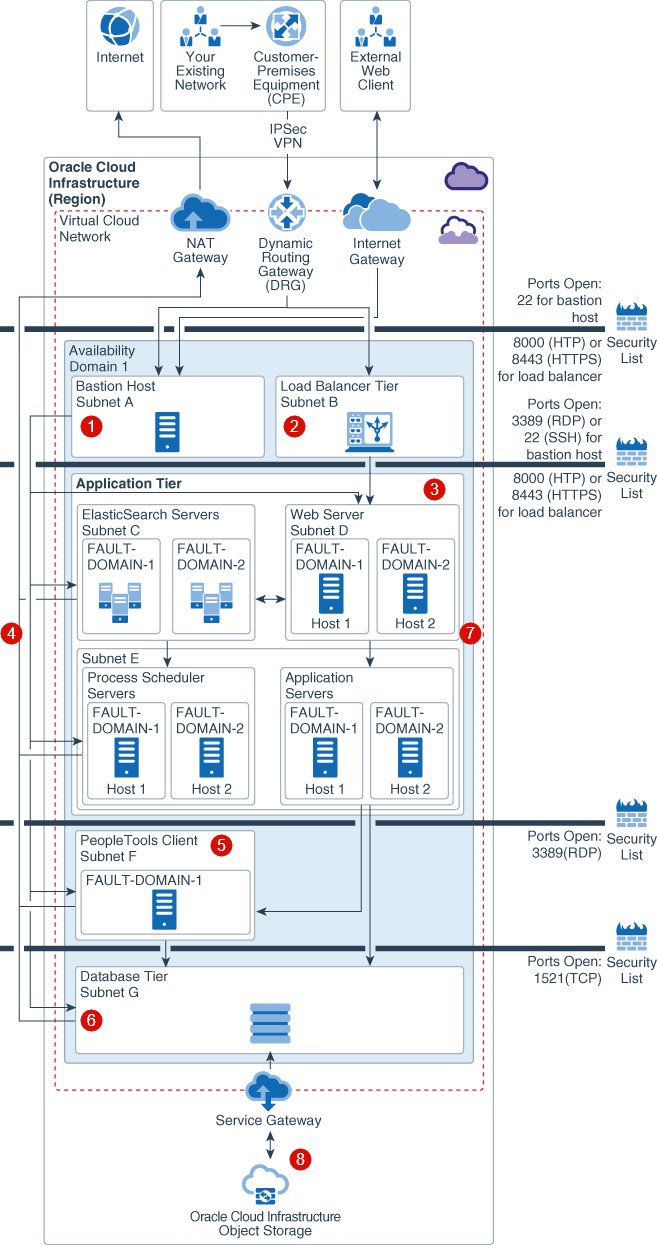

Descripción de la Arquitectura de Referencia para Desplegar PeopleSoft en un Dominio de Disponibilidad Única

En un nivel básico, puede obtener la resiliencia y alta disponibilidad para el despliegue de PeopleSoft incluso dentro de un único dominio de disponibilidad (AD). En este diagrama se muestra la arquitectura de redes y referencias de conectividad para desplegar PeopleSoft en un único dominio de disponibilidad:

Descripción de la ilustración psft_single_ad_withcallouts-components.png

Host Bastion ![]() : El host de base es un componente opcional que puede utilizar como servidor de salto para acceder a las instancias de la subred privada.

: El host de base es un componente opcional que puede utilizar como servidor de salto para acceder a las instancias de la subred privada.

Nivel de equilibrador de carga ![]() : se recomienda tener equilibradores de carga en su propio nivel o subred para equilibrar el tráfico en los servidores web de PeopleSoft. El equilibrador de carga recibe las solicitudes de los usuarios y, a continuación, direcciona estas solicitudes al nivel de la aplicación.

: se recomienda tener equilibradores de carga en su propio nivel o subred para equilibrar el tráfico en los servidores web de PeopleSoft. El equilibrador de carga recibe las solicitudes de los usuarios y, a continuación, direcciona estas solicitudes al nivel de la aplicación.

Resiliencia de sistema ![]() : un dominio de fallos es una agrupación de hardware e infraestructura distinta de otros dominios de fallos en el mismo AD, y cada AD tiene tres dominios de fallos. Los dominios de fallo le permiten distribuir las instancias de la aplicación de modo que no se encuentren en el mismo hardware físico dentro de un único dominio de disponibilidad. Como resultado, un evento de mantenimiento de hardware o fallo de hardware que afecta un dominio de fallos no afecta a las instancias de otros dominios de fallos. Mediante el uso de dominios de fallos, puede proteger sus instancias contra fallos de hardware inesperados e interrupciones planificadas.

: un dominio de fallos es una agrupación de hardware e infraestructura distinta de otros dominios de fallos en el mismo AD, y cada AD tiene tres dominios de fallos. Los dominios de fallo le permiten distribuir las instancias de la aplicación de modo que no se encuentren en el mismo hardware físico dentro de un único dominio de disponibilidad. Como resultado, un evento de mantenimiento de hardware o fallo de hardware que afecta un dominio de fallos no afecta a las instancias de otros dominios de fallos. Mediante el uso de dominios de fallos, puede proteger sus instancias contra fallos de hardware inesperados e interrupciones planificadas.

Redundancia de servidor activo-activo en la capa de aplicaciones ![]() : este nivel contiene instancias redundantes de los servidores de aplicaciones PeopleSoft, servidores web de PeopleSoft, servidores ElasticSearch y PeopleSoft Process Scheduler para proporcionar alta disponibilidad. La redundancia está activada para todos los servidores en el nivel de aplicación mediante el uso de dominios de fallos. Esto ayuda a asegurarse de que puede seguir accediendo a la aplicación incluso aunque se caiga una instancia. Todas las instancias están activas y reciben tráfico del equilibrador de carga y la capa media.

: este nivel contiene instancias redundantes de los servidores de aplicaciones PeopleSoft, servidores web de PeopleSoft, servidores ElasticSearch y PeopleSoft Process Scheduler para proporcionar alta disponibilidad. La redundancia está activada para todos los servidores en el nivel de aplicación mediante el uso de dominios de fallos. Esto ayuda a asegurarse de que puede seguir accediendo a la aplicación incluso aunque se caiga una instancia. Todas las instancias están activas y reciben tráfico del equilibrador de carga y la capa media.

Cliente de PeopleTools ![]() : utilice el cliente de PeopleTools para realizar actividades de administración, como desarrollo, migración y actualización.

: utilice el cliente de PeopleTools para realizar actividades de administración, como desarrollo, migración y actualización.

Redundancia en el nivel de base de datos ![]() : este nivel contiene instancias del sistema de base de datos. Para el rendimiento y los requisitos de HA, Oracle recomienda que utilice sistemas de base de datos Oracle Real Application Clusters (RAC) de dos nodos o Oracle Database Exadata Cloud Service en Oracle Cloud Infrastructure.

: este nivel contiene instancias del sistema de base de datos. Para el rendimiento y los requisitos de HA, Oracle recomienda que utilice sistemas de base de datos Oracle Real Application Clusters (RAC) de dos nodos o Oracle Database Exadata Cloud Service en Oracle Cloud Infrastructure.

Estrategia de Copia de Seguridad: Nivel de Aplicación ![]() : La copia de seguridad de los niveles de aplicación se puede configurar mediante la función de copia de seguridad basada en políticas de Oracle Cloud Infrastructure Block Volumes. Los volúmenes en bloque le permiten realizar copias de seguridad de volúmenes automáticamente basadas en un programa y retenerlas según la política de copia de seguridad seleccionada.

: La copia de seguridad de los niveles de aplicación se puede configurar mediante la función de copia de seguridad basada en políticas de Oracle Cloud Infrastructure Block Volumes. Los volúmenes en bloque le permiten realizar copias de seguridad de volúmenes automáticamente basadas en un programa y retenerlas según la política de copia de seguridad seleccionada.

Estrategia de Copia de Seguridad: Nivel de Base de Datos ![]() : Utilice Oracle Cloud Infrastructure Object Storage para realizar una copia de seguridad mediante Oracle Recovery Manager (RMAN). Para realizar una copia de seguridad o aplicar un parche a la base de datos en Object Storage, la VCN del sistema de base de datos se debe configurar con un gateway de servicio o un IGW. Se recomienda utilizar un gateway de servicios en lugar de un IGW para la copia de seguridad y la aplicación de parches porque el gateway de servicios no recorre Internet.

: Utilice Oracle Cloud Infrastructure Object Storage para realizar una copia de seguridad mediante Oracle Recovery Manager (RMAN). Para realizar una copia de seguridad o aplicar un parche a la base de datos en Object Storage, la VCN del sistema de base de datos se debe configurar con un gateway de servicio o un IGW. Se recomienda utilizar un gateway de servicios en lugar de un IGW para la copia de seguridad y la aplicación de parches porque el gateway de servicios no recorre Internet.

Recuperación ante desastres

Oracle Cloud Infrastructure proporciona implementaciones de PeopleSoft que garantizan la creación de la recuperación ante desastres (DR) en el caso de eventos imprevistos que necesitarían realizar un failover y mantener PeopleSoft activo y en ejecución.

Objetivos de la Arquitectura

- Recuperación ante desastres en una sola región:

- Componentes activos-activos en los dominios de disponibilidad

- Componentes activos-pasivos en dominios de disponibilidad

- Subredes regionales en dominios de disponibilidad

- Equilibrio de carga en dominios de disponibilidad

- Sincronización de almacenamiento en dominios de disponibilidad

- Recuperación ante desastres de base de datos entre dominios de disponibilidad

- Recuperación ante desastres en varias regiones:

- Replicación de aplicación entre regiones

- Replicación de almacenamiento entre regiones

- La copia entre regiones permite copiar de forma asíncrona los juegos de datos de almacenamiento de objetos

- Copia de seguridad entre regiones para volúmenes en bloque

- Protección de base de datos entre regiones

Descripción de la Arquitectura de Referencia para Desplegar PeopleSoft en una Región Única

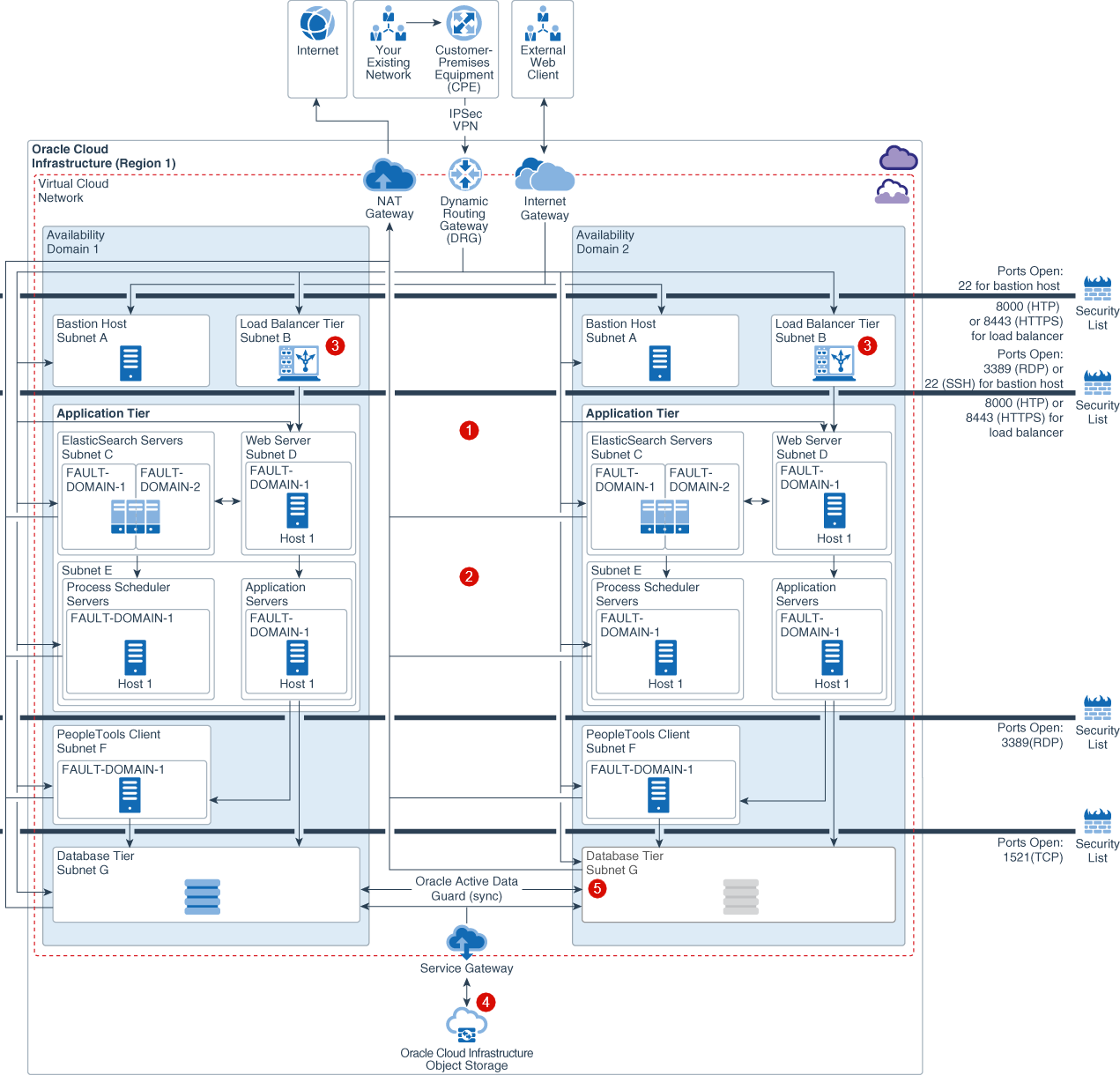

Para asegurarse de que PeopleSoft está disponible si se cae un dominio de disponibilidad, se recomienda que despliegue en varios dominios de disponibilidad. Este diagrama ilustra la arquitectura de referencia para desplegar PeopleSoft en varios dominios de disponibilidad en una sola región.

Descripción de la ilustración psft_multi_ad_withcallouts.png

Componentes activo-activos en dominios de disponibilidad ![]() : agrupación en clusters de servicios admitidos en dominios de disponibilidad proporciona protección de un fallo de dominio de disponibilidad. En estos hosts de base de arquitectura, los equilibradores de carga y los servidores de nivel de aplicación en ambos dominios de disponibilidad están en estado activo.

: agrupación en clusters de servicios admitidos en dominios de disponibilidad proporciona protección de un fallo de dominio de disponibilidad. En estos hosts de base de arquitectura, los equilibradores de carga y los servidores de nivel de aplicación en ambos dominios de disponibilidad están en estado activo.

Componentes activos-pasivos en dominios de disponibilidad ( ) : si está utilizando la arquitectura Activo-Pasivo, utilice rsync para sincronizar servidores de aplicaciones en dominios de disponibilidad.

Subredes regionales en dominios de disponibilidad ![]() : las subredes regionales abarcan toda la región que proporciona beneficios como protección del fallo de red del dominio de disponibilidad, despliegue y gestión simplificados del servicio de PeopleSoft.

: las subredes regionales abarcan toda la región que proporciona beneficios como protección del fallo de red del dominio de disponibilidad, despliegue y gestión simplificados del servicio de PeopleSoft.

Equilibrio de carga entre los dominios de disponibilidad ![]() : El equilibrio de carga público distribuye el tráfico entre los servidores de PeopleSoft en todos los dominios de disponibilidad configurados, proporcionando protección contra un fallo del dominio de disponibilidad.

: El equilibrio de carga público distribuye el tráfico entre los servidores de PeopleSoft en todos los dominios de disponibilidad configurados, proporcionando protección contra un fallo del dominio de disponibilidad.

Sincronización de almacenamiento en el dominio de disponibilidad ![]() : las copias de seguridad de volúmenes en bloque (inicio y bloque) se replican en todos los dominios de disponibilidad dentro de una región y se pueden restaurar en cualquier dominio de disponibilidad dentro de la misma región. El almacenamiento de objetos es un servicio regional. Los datos se almacenan de forma redundante en varios servidores de almacenamiento y en varios dominios de disponibilidad automáticamente.

: las copias de seguridad de volúmenes en bloque (inicio y bloque) se replican en todos los dominios de disponibilidad dentro de una región y se pueden restaurar en cualquier dominio de disponibilidad dentro de la misma región. El almacenamiento de objetos es un servicio regional. Los datos se almacenan de forma redundante en varios servidores de almacenamiento y en varios dominios de disponibilidad automáticamente.

DR de base de datos en dominios de disponibilidad ![]() : se recomienda configurar instancias de base de datos en ambos dominios de disponibilidad. El dominio de disponibilidad 1 aloja las instancias de la base de datos primaria mientras el dominio de disponibilidad 2 aloja las instancias de la base de datos en espera. En cada dominio de disponibilidad, se configuran al menos dos instancias de base de datos para garantizar una alta disponibilidad. Si una instancia de base de datos no está disponible en el dominio de disponibilidad 1, la segunda instancia de base de datos del dominio de disponibilidad 1 continúa procesando solicitudes. Se puede seleccionar Data Guard o Active Data Guard según el caso de uso y la edición de la base de datos para la replicación en todos los dominios de disponibilidad. Active Data Guard necesita Enterprise Edition: Extreme Performance.

: se recomienda configurar instancias de base de datos en ambos dominios de disponibilidad. El dominio de disponibilidad 1 aloja las instancias de la base de datos primaria mientras el dominio de disponibilidad 2 aloja las instancias de la base de datos en espera. En cada dominio de disponibilidad, se configuran al menos dos instancias de base de datos para garantizar una alta disponibilidad. Si una instancia de base de datos no está disponible en el dominio de disponibilidad 1, la segunda instancia de base de datos del dominio de disponibilidad 1 continúa procesando solicitudes. Se puede seleccionar Data Guard o Active Data Guard según el caso de uso y la edición de la base de datos para la replicación en todos los dominios de disponibilidad. Active Data Guard necesita Enterprise Edition: Extreme Performance.

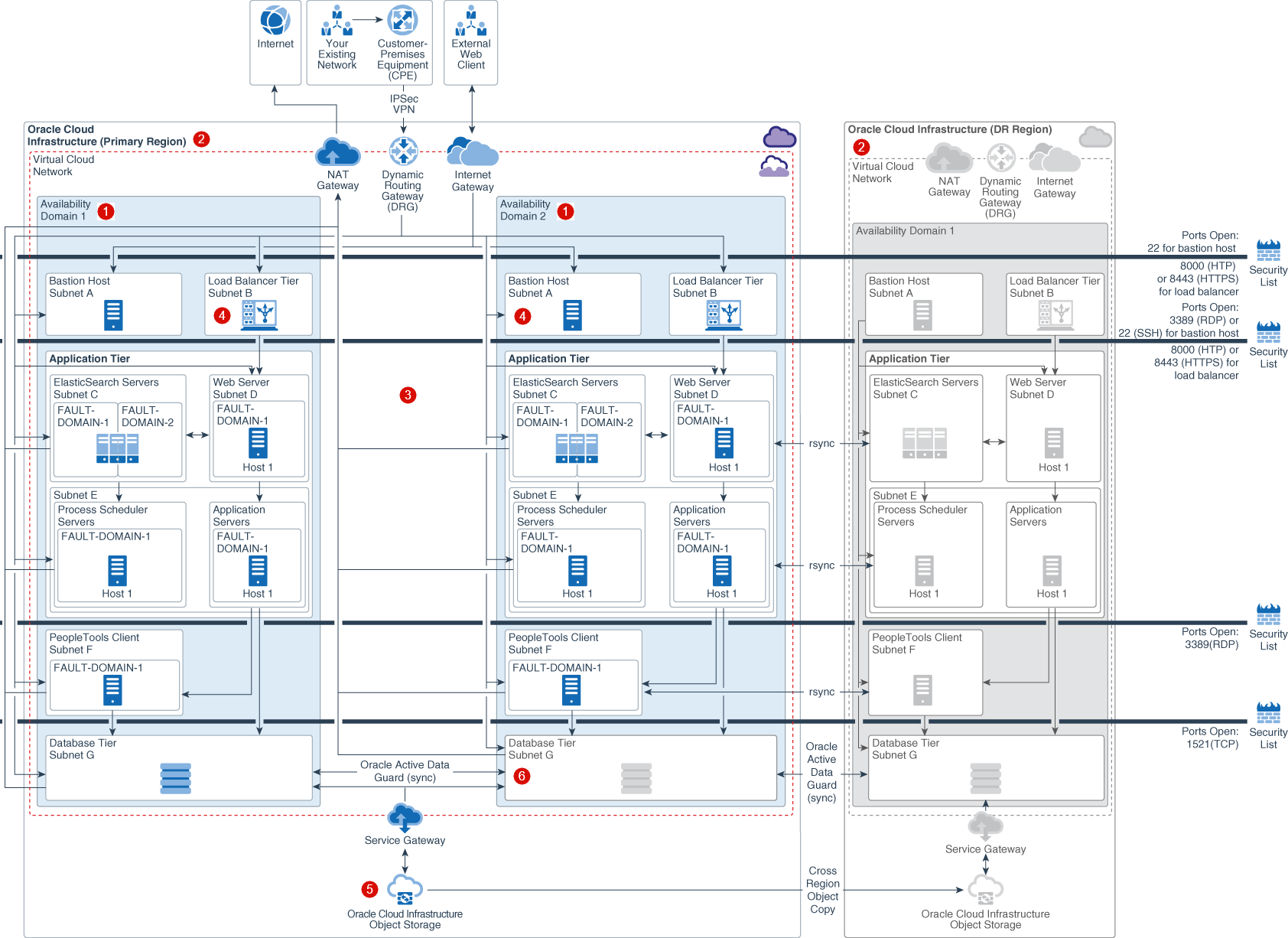

Explicación de la Arquitectura de Referencia para Desplegar PeopleSoft en Varias Regiones

Para capacidades de recuperación de datos reales, debe configurar un sitio de recuperación de datos para PeopleSoft en una región geográfica diferente. Este diagrama ilustra la arquitectura de referencia para desplegar PeopleSoft en varias regiones.

Descripción de la ilustración psft_multi_region_withcallouts.png

Componentes activo-activos en dominios de disponibilidad ![]() : agrupación en clusters de servicios admitidos en dominios de disponibilidad proporciona protección de un fallo de dominio de disponibilidad. De nuevo, los hosts de base, los equilibradores de carga y los servidores de nivel de aplicación en ambos dominios de disponibilidad están en estado activo.

: agrupación en clusters de servicios admitidos en dominios de disponibilidad proporciona protección de un fallo de dominio de disponibilidad. De nuevo, los hosts de base, los equilibradores de carga y los servidores de nivel de aplicación en ambos dominios de disponibilidad están en estado activo.

Componentes activos-pasivos en regiones ![]() : si utiliza la arquitectura Activo-Pasivo, utilice rsync para sincronizar servidores de aplicaciones en dominios de disponibilidad.

: si utiliza la arquitectura Activo-Pasivo, utilice rsync para sincronizar servidores de aplicaciones en dominios de disponibilidad.

Subredes regionales en dominios de disponibilidad ![]() : las subredes regionales abarcan toda la región que proporciona beneficios como protección del fallo de red del dominio de disponibilidad, despliegue y gestión simplificados del servicio de PeopleSoft.

: las subredes regionales abarcan toda la región que proporciona beneficios como protección del fallo de red del dominio de disponibilidad, despliegue y gestión simplificados del servicio de PeopleSoft.

Equilibrio de carga en todos los dominios de disponibilidad ![]() : El equilibrio de carga distribuye el tráfico en los servidores de PeopleSoft en todos los dominios de disponibilidad configurados, proporcionando protección contra el fallo del dominio de disponibilidad.

: El equilibrio de carga distribuye el tráfico en los servidores de PeopleSoft en todos los dominios de disponibilidad configurados, proporcionando protección contra el fallo del dominio de disponibilidad.

La sincronización de almacenamiento en los dominios de disponibilidad ![]() : las copias de seguridad de volúmenes en bloque (inicio y bloque) se replican en todos los dominios de disponibilidad dentro de una región y se pueden restaurar en cualquier dominio de disponibilidad dentro de la misma región. El almacenamiento de objetos es un servicio regional. Los datos se almacenan de forma redundante en varios servidores de almacenamiento y en varios dominios de disponibilidad automáticamente.

: las copias de seguridad de volúmenes en bloque (inicio y bloque) se replican en todos los dominios de disponibilidad dentro de una región y se pueden restaurar en cualquier dominio de disponibilidad dentro de la misma región. El almacenamiento de objetos es un servicio regional. Los datos se almacenan de forma redundante en varios servidores de almacenamiento y en varios dominios de disponibilidad automáticamente.

DR de base de datos en dominios de disponibilidad ![]() : El uso de Data Guard o Active Data Guard depende de la edición de base de datos y caso de uso. Active Data Guard necesita Enterprise Edition: Extreme Performance.

: El uso de Data Guard o Active Data Guard depende de la edición de base de datos y caso de uso. Active Data Guard necesita Enterprise Edition: Extreme Performance.

Seguridad

Oracle Cloud Infrastructure proporciona una arquitectura de seguridad que permite mantener la postura de seguridad al ejecutar la aplicación de PeopleSoft crítica para el negocio y las aplicaciones asociadas en Oracle Cloud

Como proveedor de nube, Oracle proporciona y funciona una infraestructura segura. La seguridad se ha diseñado en cada aspecto de nuestra infraestructura para ayudar a los clientes a lograr una mejor protección, aislamiento y control. Comencemos a usar un enfoque de diseño único, separando los entornos de red y servidor. De esta manera, si se produce un ataque en una máquina virtual, podemos contener esa amenaza y evitar que se pase a otros servidores, lo que resulta en una mejor protección y un menor riesgo para los clientes. También se puede aumentar la infraestructura de red física y backend para proteger el aislamiento entre las instancias de cliente y los hosts de backend. Además, hemos implementado la raíz de confianza basada en hardware, asegurándose de que cada servidor es original y cada vez que se aprovisiona.

Sin embargo, la seguridad es una responsabilidad compartida entre Oracle y nuestros clientes. Por lo tanto, proporcionamos herramientas de seguridad y también soportamos las herramientas existentes, para poder mantener un control granular sobre la gestión de acceso e identidad (IAM), las redes, los recursos informáticos y la gestión de datos para su despliegue de PeopleSoft en la nube sin tener que reconstruir su postura de seguridad.

Objetivos de la Arquitectura

- Asegúrese de que los activos de datos asociados y PeopleSoft estén completamente aislados de las cargas de trabajo de otros inquilinos y del personal de Oracle para limitar el efecto de los vecinos ruidos y evitar el movimiento lateral de ataques.

- Proteja sus aplicaciones de PeopleSoft orientadas a Internet de ataques cibernéticos.

- Cifre los datos de una forma que permita cumplir los requisitos de seguridad y conformidad.

- Separe las responsabilidades operativas y restrinja el acceso a los servicios en la nube para reducir el riesgo asociado a acciones de usuario maliciosas e accidentales.

- Poder aprovechar los activos de seguridad existentes, como los proveedores de identidad y otras soluciones de seguridad de terceros, para proteger el acceso a su aplicación y datos de PeopleSoft.

- Audite y controle las acciones que se realizan en los recursos de la nube para que pueda cumplir los requisitos de auditoría.

- Demuestre la preparación de conformidad con los equipos de conformidad y seguridad internos, clientes finales, auditores y reguladores.

Descripción de la arquitectura de referencia de seguridad

En este diagrama se ilustra la arquitectura de referencia de seguridad proporcionada para PeopleSoft en ejecución en Oracle Cloud Infrastructure .

Descripción de la ilustración psft_single_ad_withcallouts-security.png

- VCN

: una VCN proporciona aislamiento para la carga de trabajo de PeopleSoft de cualquier otra carga de trabajo de Oracle Cloud Infrastructure, incluidas las demás cargas de trabajo de una VCN diferente.

: una VCN proporciona aislamiento para la carga de trabajo de PeopleSoft de cualquier otra carga de trabajo de Oracle Cloud Infrastructure, incluidas las demás cargas de trabajo de una VCN diferente.

- Firewalls internos

: implemente firewalls virtuales en el nivel de subred mediante listas de seguridad VCN.

: implemente firewalls virtuales en el nivel de subred mediante listas de seguridad VCN.

- Tráfico de equilibrio de carga de forma segura

: se admite TLS 1.2 por defecto para equilibrar de forma segura el tráfico dentro de la implementación y desde conexiones externas

: se admite TLS 1.2 por defecto para equilibrar de forma segura el tráfico dentro de la implementación y desde conexiones externas

- Tráfico seguro entre dominios de disponibilidad y regiones : las comunicaciones entre dominios de disponibilidad se cifran con la seguridad de control de acceso de medios (MACsec) para evitar amenazas de seguridad de la capa 2, como los ataques de conexión, DDoS, intrusión, man-in-the-middle y reproducción. El tráfico de VCN que se desplaza entre regiones se envía por medio de enlaces privados o se cifra.

- Conectividad Segura a Internet Pública

: por defecto, una VCN no tiene conexión a Internet. Por lo tanto, el tráfico de acceso a Internet de una VCN debe pasar por una IGW. Las tablas de enrutamiento virtual se pueden implementar con direcciones IP privadas para usar con dispositivos firewall de parte de 3rd y NAT para una mayor seguridad.

: por defecto, una VCN no tiene conexión a Internet. Por lo tanto, el tráfico de acceso a Internet de una VCN debe pasar por una IGW. Las tablas de enrutamiento virtual se pueden implementar con direcciones IP privadas para usar con dispositivos firewall de parte de 3rd y NAT para una mayor seguridad.

- Conectividad segura entre su VCN y el centro de datos

: El tráfico se puede enrutar a través de DRG para tráfico privado. Se utiliza con una conexión VPN o FastConnect de IPSec para establecer conectividad privada entre una VCN y una red local u otra red en la nube.

: El tráfico se puede enrutar a través de DRG para tráfico privado. Se utiliza con una conexión VPN o FastConnect de IPSec para establecer conectividad privada entre una VCN y una red local u otra red en la nube.

- Proteger Aplicaciones en Internet

: Oracle proporciona un servicio de Firewall de Aplicación Web (WAF) con 250 reglas predefinidas de OWASP y conformidad. Oracle Cloud Infrastructure WAF actúa como proxy inverso que inspecciona todos los flujos de tráfico o las solicitudes antes de que lleguen a la aplicación web de origen. También inspecciona cualquier solicitud que pase del servidor de aplicaciones web al usuario final. Además, el servicio DNS de difusión por proximidad global opcional de Oracle también aprovecha las protecciones opcionales de DDoS que proporcionan resiliencia en las capas DNS.

: Oracle proporciona un servicio de Firewall de Aplicación Web (WAF) con 250 reglas predefinidas de OWASP y conformidad. Oracle Cloud Infrastructure WAF actúa como proxy inverso que inspecciona todos los flujos de tráfico o las solicitudes antes de que lleguen a la aplicación web de origen. También inspecciona cualquier solicitud que pase del servidor de aplicaciones web al usuario final. Además, el servicio DNS de difusión por proximidad global opcional de Oracle también aprovecha las protecciones opcionales de DDoS que proporcionan resiliencia en las capas DNS.

Aislamiento del servidor: si necesita carga de trabajo completa y aislamiento de datos en el nivel de servidor para los requisitos de seguridad y/o rendimiento, puede aprovechar las unidades de cálculo con hardware dedicado. Estas formas son un único inquilino, por lo que ofrecen un alto rendimiento y son inmunes a problemas de ruido. Tampoco hay ningún hipervisor gestionado de Oracle ni personal de Oracle con acceso a la memoria ni al almacenamiento local de NVMe durante la ejecución de la instancia.

Si tiene requisitos más flexibles para PeopleSoft, nuestras unidades virtuales multi-inquilino aprovechan un hipervisor protegido por seguridad que proporciona un fuerte aislamiento entre los clientes. Y, independientemente del tipo de forma, máquina virtual o hardware dedicado, todos los servidores se borran y se instalan con firmware de estado principal cuando se realiza un nuevo aprovisionamiento.

Cifrado de datos: por defecto, todos los datos que almacenan los clientes con cualquier servicio de gestión de datos o almacenamiento de Oracle Cloud Infrastructure, incluidos los volúmenes en bloque, los volúmenes de inicio, el almacenamiento de objetos, el almacenamiento de archivos y la base de datos, se cifran como resto utilizando claves AES seguras o TDE en el caso de cifrado de la base de datos.

Gestión de claves: para los clientes que requieren la capacidad de controlar sus propias claves criptográficas a efectos de seguridad o conformidad, ofrecemos la gestión de claves de Oracle Cloud Infrastructure. Con la gestión de claves, puede centralizar la gestión de ciclo de vida de claves en los módulos de seguridad de hardware FIPS 140-2 nivel 3 (HSM).

Gestión de identidad y acceso: gestión de identidad, incluida la autenticación, autorización, herramientas que le ayudarán a organizar y controlar el acceso a los recursos según la jerarquía de la organización, y la capacidad de aprovechar los proveedores de identidad existentes es como un tema enriquecido que dedicamos una sección independiente a IAM a continuación.

Auditoría y Registro : Oracle registra automáticamente las llamadas a todos los puntos finales de la interfaz de programación de aplicaciones (API) pública Oracle Cloud Infrastructure soportados como eventos de log. Actualmente, todos los servicios soportan la conexión mediante nuestro servicio de auditoría. Puede aprovechar estos datos para realizar diagnósticos, realizar un seguimiento del uso de los recursos, supervisar la conformidad y recopilar eventos relacionados con la seguridad.

Conformidad : según dónde realice prácticas específicas del sector y el negocio, puede que necesite demostrar la preparación de cumplimiento para los equipos internos y los auditores externos. Oracle interacciona continuamente con entidades de evaluación externas y auditores independientes a fin de satisfacer un amplio conjunto de normas de conformidad internacionales y específicas del sector para despliegues de servicios en nuestra nube.

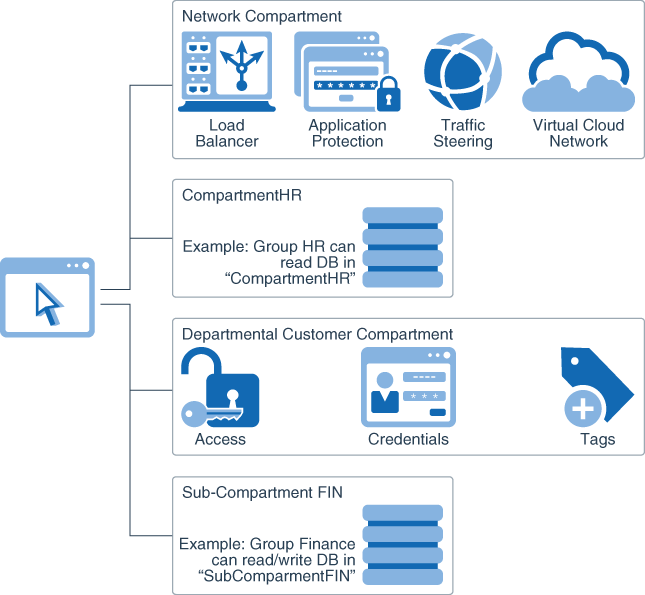

Gestión de identidad y acceso

Con la arquitectura de Identity and Access Management (IAM) de Oracle Cloud Infrastructure, puede agrupar y aislar recursos según su jerarquía y estructura organizativa, controlar quién tiene acceso a los recursos en la nube, qué tipo de acceso tiene un grupo de usuarios y a qué recursos específicos.

Objetivos de la Arquitectura

- Proteja de forma segura los recursos en la nube según la estructura organizativa.

- Autenticar usuarios para acceder a los servicios en la nube mediante la interfaz del explorador, la API de REST, el SDK o la CLI.

- Autorice los grupos de usuarios para realizar acciones en los recursos de la nube adecuados.

- Active el proveedor de servicios gestionado (MSP) o el integrador de sistemas (SI) para gestionar los activos de infraestructura y, al mismo tiempo, permita a los operadores acceder a los recursos.

- Autorizar instancias de aplicación para realizar llamadas de API con los servicios de nube.

- Federe las identidades mediante el proveedor de identidad (IDP) existente.

Servicios de Soporte de IAM

Oracle Cloud Infrastructure ofrece un solo modelo para autenticación y autorización y también se integra con el proveedor de identidad existente.

- Compartimentos : los compartimentos son un componente fundamental de Oracle Cloud Infrastructure para organizar y aislar los recursos en la nube. Un enfoque común es crear un compartimento para cada parte principal de la organización. Por ejemplo, puede colocar todos los recursos de la base de datos en un compartimento de la base de datos y solamente otorgar acceso a los administradores de la base de datos. También puede utilizarlos para garantizar el aislamiento entre unidades de negocio y para agrupar de manera lógica los recursos a fin de medir el uso y la facturación.

- Gestión de Credenciales y Autenticación: Por defecto, Oracle Cloud Infrastructure fuerza una política de contraseñas fuerte para acceder a la interfaz de usuario de la consola y al cliente Swift para las copias de seguridad de la base de datos en el almacenamiento de objetos. Los administradores también pueden modificar políticas de contraseña para todos los usuarios locales o no federados con el servicio IAM de Oracle. Cada usuario puede restablecer automáticamente sus propias contraseñas de consola y gestionar sus propias claves de API. Sin embargo, debe tener permisos de administrador para gestionar credenciales de usuarios que no sean usted mismo. Obtenga más información sobre la gestión de las tareas credentials.separation del usuario.

- Políticas : Aproveche las políticas para autorizar a un grupo de usuarios a realizar acciones en los recursos de la nube en un compartimento especificado o a lo largo del arrendamiento. Las políticas de Oracle Cloud Infrastructure se escriben en lenguaje legible para el usuario, por lo que son sencillas a definir y facilitar su comprensión.

- IAM para MSP/SI : Un caso de uso común es tener un MSP o SI que gestione los activos de la infraestructura de nube y, al mismo tiempo, mantener el derecho a trabajar con los recursos de la nube. Los compartimentos y las políticas se pueden utilizar junto para garantizar la limpieza.

Descripción de la ilustración iam_for_msp-sis.png - Principales de Instancia: Permite a los usuarios llamar a las API protegidas por IAM desde una instancia informática de Oracle Cloud Infrastructure sin tener que crear usuarios ni gestionar credenciales para dicha instancia. Puede tener una aplicación de PeopleSoft o una aplicación integrada que se esté ejecutando en una instancia informática que necesite acceso al almacenamiento de objetos. Al agrupar las instancias informáticas adecuadas como actores "principales”, sólo puede asociar políticas para permitirles realizar llamadas a la API frente a otros servicios en la nube, como el almacenamiento de objetos.

- Federación : Oracle IAM soporta la federación con Oracle Identity Cloud Service (IDCS) y cualquier otro proveedor de identidad compatible con SAML 2.0.

- Cuando se registra para Oracle Cloud Infrastructure, la cuenta del administrador de clientes se federa automáticamente con Oracle Identity Cloud Service. La federación con Oracle Identity Cloud Service permite automáticamente tener una conexión perfecta entre los servicios sin tener que crear un nombre de usuario y una contraseña independientes para cada uno.

- Como cliente de PeopleSoft, puede aprovechar los propios mecanismos de seguridad de la aplicación para proporcionar autenticación con aplicaciones integradas locales que aprovechan el protocolo ligero de acceso a directorios (LDAP), Oracle Access Manager (OAM) u otras soluciones de parte de 3rd. Por lo tanto, se recomienda federar el IDP favorito con IDCS, lo que proporcionará automáticamente la federación para todas las ofertas de Oracle en la nube.

Gestión de costos y control

Cuando se pasa de un modelo de gasto de capital, donde muchos costos son fijos en la implantación del proyecto, a un modelo de gasto operativo, donde los costes se reducen y aumentan hacia abajo con el uso del sistema, los clientes suelen necesitar herramientas de gestión de costos para comprender y controlar estos costos en la nube dentro de su organización.

- Permite configurar y gestionar los presupuestos en la nube.

- Evitar sobresalientes.

- Garantizar un seguimiento preciso de los costos de los departamentos y el proyecto.

- Analice los departamentos, servicios y proyectos que contribuyen al uso en la nube a lo largo del tiempo.

- Obtenga detalles de uso granulares para la conciliación de facturas.

- Identificar áreas para optimizar el costo.

Gestión de costos y servicios de soporte de control

La arquitectura de gestión de costos y control de Oracle Cloud Infrastructure está soportada por los servicios que se describen aquí.

Compartimentos : los compartimentos se pueden utilizar para garantizar el aislamiento de los recursos de la nube entre unidades de negocio. Además, también se utilizan para agrupar de manera lógica los recursos con los fines de medición de uso y facturación. Normalmente se recomienda crear un compartimento para cada pieza principal de su organización, es decir, la unidad de negocio o el departamento. Los compartimentos también pueden estar anidados para admitir también subpasos.

Etiquetado : aprovecha las etiquetas para realizar un seguimiento del coste y el uso de los recursos asociados a un proyecto concreto que abarca varios departamentos. Además, puede optimizar la administración de los recursos mediante el etiquetado y la creación de scripts de acciones masivas exactamente en los recursos de Oracle Cloud Infrastructure que desee. Las etiquetas aprovechan las políticas y los controles para garantizar la integridad de etiquetas y evitar que los usuarios creen etiquetas excesivas, etiquetas duplicadas y manipulen etiquetas existentes.

Presupuestos : una vez que se asignan los recursos a los compartimentos que coinciden con sus casos de uso, departamentos o regiones de operación específicos, puede configurar presupuestos, ver el seguimiento del gasto en los presupuestos y configurar alertas de modo que el uso inesperado se marque antes de que se exceda realmente el presupuesto.

Análisis de costos: el panel de control de análisis de costos de facturación puede ayudar a visualizar los bloques grandes que contribuyen al uso y al costo en la nube. Puede analizar costos por servicio en la nube, compartimentos y etiquetas. Por ejemplo, un analista o administrador puede utilizar esta herramienta para identificar la diferencia entre el aumento del uso de producción o desarrollo/prueba, así como la diferencia entre el aumento del uso del almacenamiento frente a las redes.

Informes de uso detallados: archivos CSV que contienen datos detallados de nivel de recurso y horas, incluidos todos los metadatos asociados, es decir, etiquetas y compartimentos. Exporte informes de uso detallados como archivos CSV e impórtelos a las herramientas de inteligencia empresarial existentes para los casos de uso de conciliación de facturas, con el fin de obtener mayor granularidad en la factura e identificar áreas para la optimización de costos. Por ejemplo, puede aprovechar los datos de uso detallados y combinar con los datos de uso de CPU del servicio Oracle Cloud Infrastructure Monitoring para identificar instancias con un uso bajo de CPU para cerrarlos.

Descripción de la ilustración cost_management_compartments.png

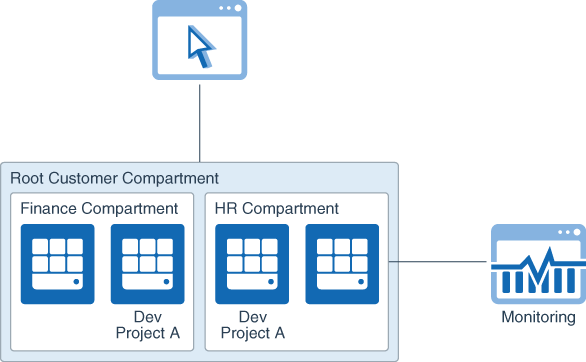

Supervisión

Debe poder supervisar el estado y la capacidad de los recursos de la infraestructura de nube para optimizar el rendimiento de PeopleSoft en todo momento y en tiempo real. Oracle Cloud Infrastructure proporciona una arquitectura para satisfacer esas necesidades.

Objetivos de la Arquitectura

Los objetivos incluyen garantizar la disponibilidad y el rendimiento de PeopleSoft en la nube, así como detectar y corregir anomalías antes de que puedan afectar al negocio. Además, es posible que necesite visibilidad para identificar cuellos de botella y recursos infrautilizados que se optimizan en consecuencia.

Supervisión de Servicios de Soporte

Es posible que ya esté aprovechando herramientas de supervisión como Oracle Enterprise Manager y Oracle Management Cloud para el despliegue existente de PeopleSoft. Oracle Cloud Infrastructure ofrece supervisión de infraestructura de forma nativa en la consola, pero también puede soportar las herramientas de supervisión existentes.

- Supervisión de varios niveles de entornos híbridos/de varias nubes: para la mayoría de los casos de migración de varios niveles, se recomienda aprovechar Oracle Management Cloud. Oracle Management Cloud proporciona supervisión integrada en entornos híbridos y de varios nube. Realiza el control mediante agentes en varios niveles de infraestructura a rendimiento de aplicaciones, seguridad e incluso actividad de usuario final. Y se integra con Oracle Enterprise Manager para el análisis de capacidad y rendimiento de Oracle Database.

- Oracle Cloud Infrastructure Monitoring : Se proporcionan paneles de control y métricas rentables y listas para usar para que TI supervise los recursos de la nube como instancias informáticas, volúmenes de bloques, NIC virtuales, equilibradores de carga y los bloques de almacenamiento de objetos de forma nativa en la consola de Oracle Cloud Infrastructure. Por ejemplo, puede aprovechar Supervisión para realizar un seguimiento del uso de la CPU, el uso de la memoria y integrarse con el ajuste automático del cálculo. También puede realizar la integración con herramientas de visualización de código abierto, ejecutar sus propias consultas de métricas y que las aplicaciones hayan emitido sus propias métricas personalizadas, lo que le permite visualizar, controlar y alarma de todos los datos de series de tiempo críticos de un lugar en la consola.

Oracle Cloud Infrastructure realiza una supervisión sin agente. Actualmente, este servicio de supervisión de infraestructura nativa no controla los servicios de base de datos. Para ello, se recomienda Oracle Management Cloud o Oracle Enterprise Manager, en función de si Oracle Database se despliega de forma local o como un servicio en la nube.

Migración y despliegue

Cuando se obtiene a la migración de una aplicación compleja, altamente personalizada e integrada, como PeopleSoft, es importante hacerlo con tan poco volver a practicar lo posible, de modo que el tiempo de inactividad limitado y la transición es completamente uniforme para los usuarios finales.

Objetivos de la Arquitectura

- Proporcione herramientas para la aplicación que le permitan mantener personalizaciones e integraciones existentes.

- Permite activar la configuración de la aplicación posterior a la migración.

- Habilite la migración de datos.

Descripción de la Arquitectura de Referencia de Migración y Despliegue

Oracle Cloud Infrastructure proporciona una arquitectura de migración y despliegue que garantiza un mínimo conflicto y limita el tiempo de inactividad, garantizando una transición perfecta para los usuarios finales.

Migración de aplicaciones: PeopleSoft Cloud Manager es una herramienta de migración y administración que puede ayudarle a migrar, desplegar y gestionar el entorno de PeopleSoft en Oracle Cloud Infrastructure junto con los distintos servicios que necesita la aplicación para ejecutarse sin problemas. También puede ayudarle a configurar la aplicación una vez finalizada la migración.

- Levante y cambie un entorno local a Oracle Cloud.

- Aprovisione los entornos de PeopleSoft en los servicios de Oracle Cloud Infrastructure Compute y Oracle Database Cloud.

- Cree plantillas de despliegue reutilizables.

- Provisionamiento de autoservicio de entornos de PeopleSoft, si lo desea.

- Gestionar varios entornos desde una sola página.

- Realice comprobaciones del sistema a petición en entornos.

- Permite activar la gestión del ciclo de vida de las aplicaciones en Oracle Cloud.

- Descargue automáticamente las imágenes de PeopleSoft Update Manager (PUM), los juegos de parches de la versión de PeopleSoft (PRP) y los parches de PeopleTools.

- Para clonar entornos, cree plantillas a partir de instancias en ejecución.

- Elevación : mediante la utilidad de elevación proporcionada en PeopleSoft Cloud Manager, los datos del entorno de la aplicación PeopleSoft y el soporte de Oracle Database se empaquetan en formato DPK y se cargan en el almacenamiento de objetos de Oracle. La utilidad de elevación prepara la capa de aplicación (nivel medio) y la capa de la base de datos de forma independiente y los empaqueta en DPKs separados. PeopleSoft Cloud Manager admite dos tipos de elevación de base de datos: copia de seguridad en caliente y copia de seguridad en frío. La copia de seguridad en caliente se realiza con RMAN con el módulo de Oracle Database Cloud Backup (ODCBM). La copia de seguridad en frío se realiza mediante una copia de seguridad en frío de la base de datos de conexión.

- Turno : PeopleSoft Cloud Manager descarga los DPKs levantados y crea un nuevo entorno en Oracle Cloud. Una vez que se cambia, los clientes pueden utilizar Oracle Cloud Infrastructure para gestionar, ampliar o reducir, o clonar estos entornos.

Configuración y despliegue de aplicaciones: además de levantar y mayús, también puede usar PeopleSoft Cloud Manager para definir una topología de varios nodos, lo que incluye el número, el tipo y el tamaño de las máquinas virtuales (CPU, memoria, almacenamiento) necesarias para Linux y Windows juntos. Una vez definida la topología, puede combinarla con PeopleSoft DPK para crear una plantilla de entorno que se puede desplegar con un clic.

Si se encuentra en una versión anterior de PeopleSoft o si desea personalizar el despliegue según necesidades específicas, Oracle sigue admitiendo el aumento y turno manuales.

También puede aprovechar los scripts de Terraform para automatizar la orquestación para sus despliegues de PeopleSoft en Oracle Cloud Infrastructure.

Migración de datos: durante una migración, las máquinas virtuales y las máquinas físicas que tienen en cuenta la aplicación nunca se capturarán ni migrarán. Sólo se capturan y preparan los datos y los archivos de configuración específicos para la migración. PeopleSoft Cloud Manager desplegará una nueva instancia de la aplicación en el entorno de Oracle Cloud o utilizará una instancia existente de la aplicación en el entorno de destino.

- FastConnect : Oracle FastConnect es otra opción para conectar de forma segura redes y centros de datos locales a Oracle Cloud Infrastructure. Es la opción óptima para las organizaciones que necesitan transportar conjuntos de datos de gran tamaño. Las velocidades de los puertos están disponibles en incrementos de 1 Gbps y 10 Gbps cuando se trabaja con un proveedor de conectividad de terceros, y incrementos de 10 Gbps cuando se colocan en Oracle.

- IPSec VPN Connect : Datos relativamente pequeños, hasta aproximadamente 2 terabytes (TB), se suele transportar por Internet público sin problemas. Recomendamos utilizar IPsec VPN Connect, que proporciona conectividad cifrada y segura entre su entorno de origen y Oracle Cloud Infrastructure para escribir datos de forma segura en el almacenamiento de objetos y, a continuación, restaurarlos desde allí. Primer paso para configurar una conexión VPN de IPsec entre el entorno de origen y Oracle establece DRG. DRG debe estar configurado para conectarse a la nube de Oracle con cualquier enrutador local. Utilice varios túneles IPsec para garantizar la redundancia.

- Gateway de almacenamiento: una vez establecida una conexión segura, las organizaciones pueden utilizar el gateway de almacenamiento de Oracle Cloud Infrastructure para crear de forma segura copias de los archivos locales y colocarlos en Oracle Object Storage sin necesidad de modificar las aplicaciones.

- Aplicación de transferencia de datos: cada dispositivo de transferencia de datos permite a las organizaciones migrar hasta 150 TB de datos. Las aplicaciones se pueden solicitar mediante la consola de Oracle Cloud Infrastructure después de crear un trabajo de transferencia. El dispositivo debe estar configurado y conectado a la red local. Los equipos de migración también necesitan montar volúmenes NFS fuera del dispositivo y copiar los datos en el dispositivo. Después de copiar los datos, envíe el dispositivo a Oracle y supervise el estado de la transferencia de datos.

- Disco de transferencia de datos: el disco de transferencia de datos de Oracle es otra solución de transferencia de datos fuera de línea. Puede enviar datos como archivos en discos cifrados a un sitio de transferencia de Oracle. A continuación, los operadores de sitio cargan los archivos en el bloque de almacenamiento de objetos designado. Los usuarios pueden mover los datos cargados a otros servicios de Oracle Cloud Infrastructure según sea necesario. Para obtener información detallada acerca de los tipos de disco admitidos.

Experiencia de migración de Oracle y partners : los partners de Oracle Managed Cloud Services (OMCS) y los partners de SI establecidos también proporcionan una amplia experiencia y experiencia de migración de PeopleSoft.

3rd: Integraciones de ruta: si ejecuta PeopleSoft en Oracle Cloud Infrastructure, puede realizar la integración con otras aplicaciones de ISV. Tenemos un amplio ecosistema de socios de ISV con los que estamos trabajando en nuestro Marketplace y tenemos un proceso para incorporar a los ISV adicionales en nuestra nube.