Más información sobre las etapas de la hoja de ruta de la nube

El objetivo de esta hoja de ruta de adopción de la nube es ayudarle a migrar su sistema de gestión de acceso local a Oracle Identity Cloud Service e integrar sus aplicaciones en la nube y locales con la conexión única proporcionada por Oracle Identity Cloud Service.

Esta hoja de ruta tiene cuatro etapas. El proceso de migración de una etapa a otra es único porque tiene sus propias prioridades de negocio y líneas de tiempo. La hoja de ruta contiene los requisitos mínimos que debe cumplir para cada etapa para poder migrar a la siguiente etapa.

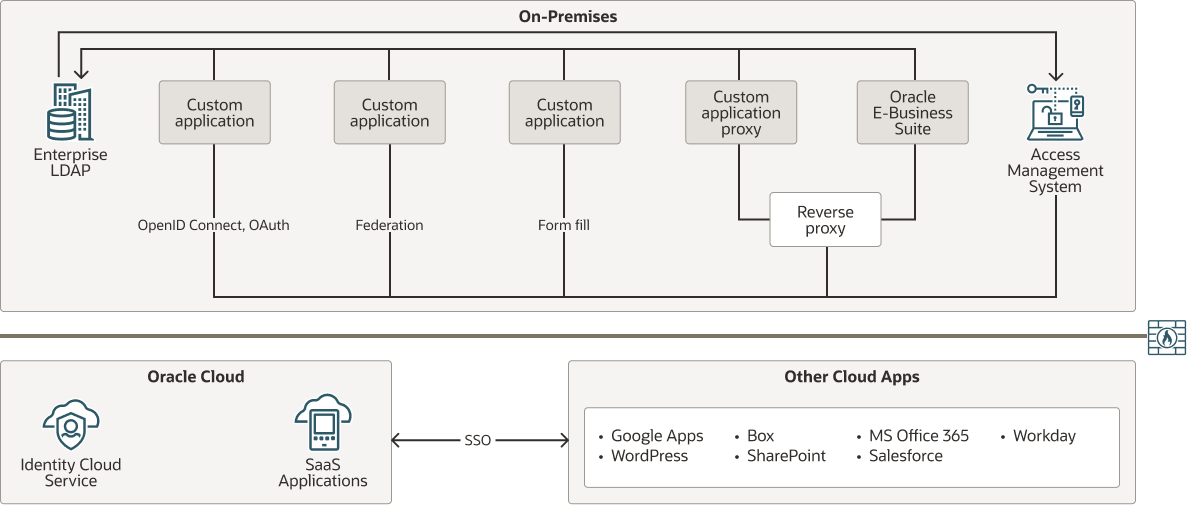

Descripción de la etapa 1

En esta etapa, dispone de entornos separados para sus aplicaciones locales y en la nube. Estas aplicaciones no están integradas con fines de autenticación. Los usuarios deben conectarse para acceder a las aplicaciones locales y, a continuación, volver a conectarse para acceder a las aplicaciones en la nube a través de diferentes flujos de autenticación.

Descripción de la ilustración cloud-roadmap-stage-1.png

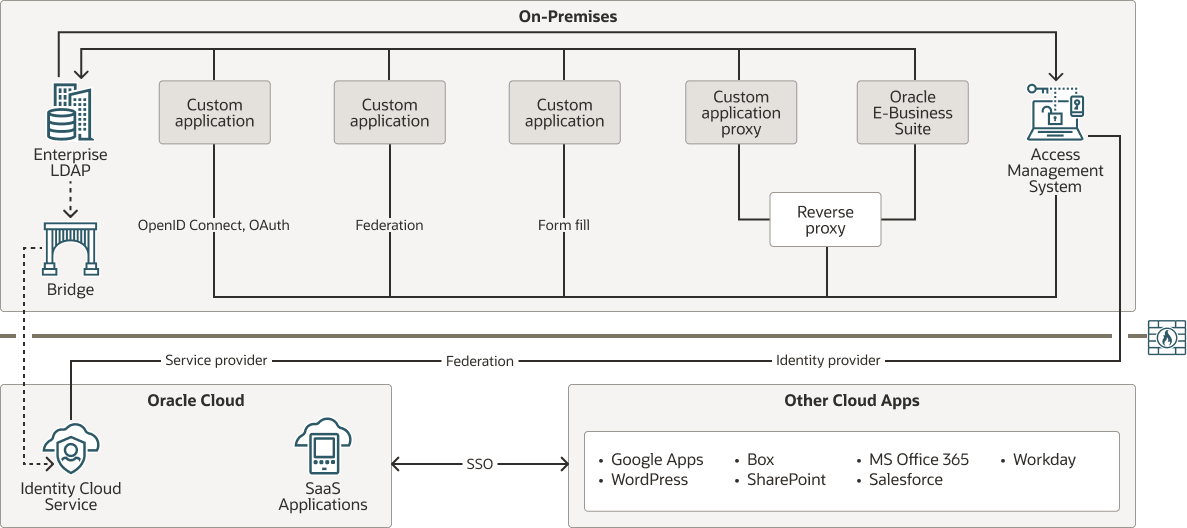

Descripción de la etapa 2

En esta etapa, utilizará Oracle Identity Cloud Service para establecer una conexión única (SSO) entre las aplicaciones locales y en la nube.

Si no desea que sus usuarios se vean afectados cambiando la forma en que se conectan a sus aplicaciones locales, puede utilizar el lenguaje de marcado de afirmación de seguridad (SAML) para integrar su sistema de gestión de acceso local con Oracle Identity Cloud Service. El sistema de gestión de acceso actúa como proveedor de identidad y Oracle Identity Cloud Service funciona como proveedor de servicios.

Cuando los usuarios intentan acceder a una aplicación en la nube integrada con Oracle Identity Cloud Service, Oracle Identity Cloud Service delega la autenticación en el sistema de gestión de acceso local. El sistema de gestión de acceso presenta su página de inicio de sesión y los usuarios envían sus credenciales al sistema.

Descripción de la ilustración cloud-roadmap-stage-2.png

También puede cambiar la relación de confianza entre el sistema de gestión de acceso local y Oracle Identity Cloud Service si desea que los usuarios accedan a sus aplicaciones locales mediante la conexión a Oracle Identity Cloud Service. De esta forma, Oracle Identity Cloud Service funciona como proveedor de identidad y el sistema de gestión de acceso actúa como proveedor de servicios. Cuando los usuarios intentan acceder a una aplicación en la nube que se ha integrado con Oracle Identity Cloud Service, Oracle Identity Cloud Service autentica al usuario. Si el usuario intenta acceder a una aplicación local integrada con el sistema de gestión de acceso local, el sistema delega la autenticación a Oracle Identity Cloud Service.

Al utilizar Oracle Identity Cloud Service como proveedor de identidad, puede aprovechar sus funciones, como las que se muestran en la etapa 4. También puede personalizar la página de conexión de Oracle Identity Cloud Service o marcar esta página para que siga los estándares de su compañía. De esta forma, se minimiza el efecto de los cambios en el flujo de autenticación para los usuarios.

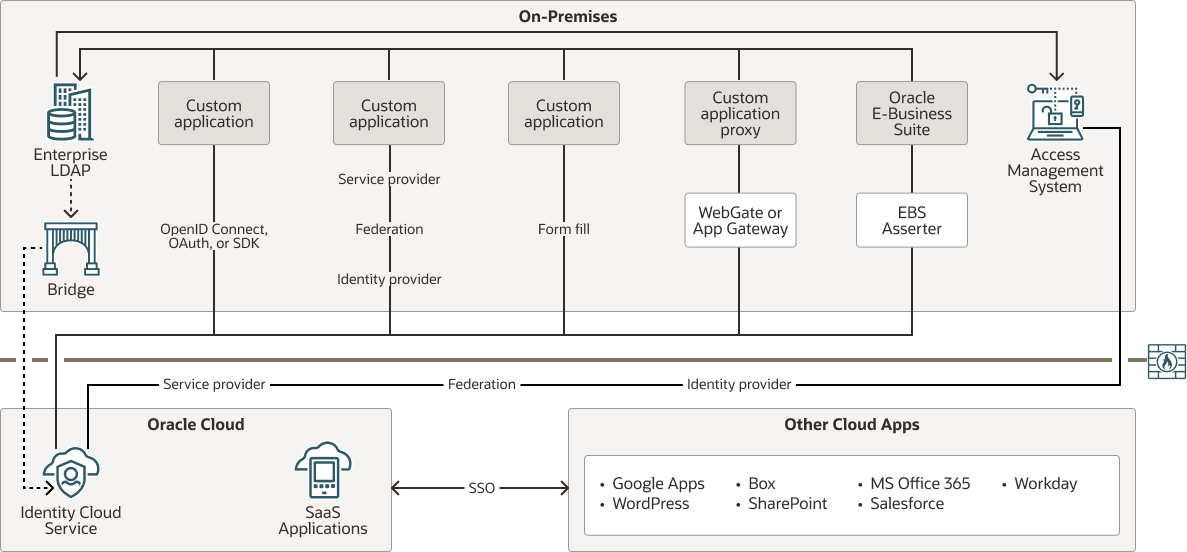

Descripción de la etapa 3

En esta etapa, integra directamente sus aplicaciones locales con Oracle Identity Cloud Service.

Debe identificar los métodos de integración que soporta Oracle Identity Cloud Service para integrar las aplicaciones con fines de conexión única, como los siguientes:

- Plantillas de aplicación, para las aplicaciones que se muestran en el catálogo de aplicaciones.

- Federación, para una aplicación de lenguaje de marcado de afirmación de seguridad (SAML), en la que la aplicación es un proveedor de servicios y Oracle Identity Cloud Service es un proveedor de identidad.

- OpenID Connect, para una aplicación que soporta OpenID Connect.

- EBS Asserter, para una aplicación de Oracle E-Business Suite.

- Software Development Kit (SDK), para una aplicación en la que tiene acceso al código fuente.

- WebGate, para una aplicación protegida por WebGate.

- Relleno seguro de formularios, cuando OpenID Connect, OAuth, SDK o SAML no se aplican a la aplicación.

- Gateway de aplicación, para una aplicación empresarial soportada por el gateway.

Descripción de la ilustración cloud-roadmap-stage-3.png

Debe evaluar el esfuerzo necesario para migrar las aplicaciones de un sistema de gestión de acceso local a Oracle Identity Cloud Service. Además, es posible que no pueda migrar algunas de sus aplicaciones, por lo que estas siguen dependiendo de su sistema de gestión de acceso.

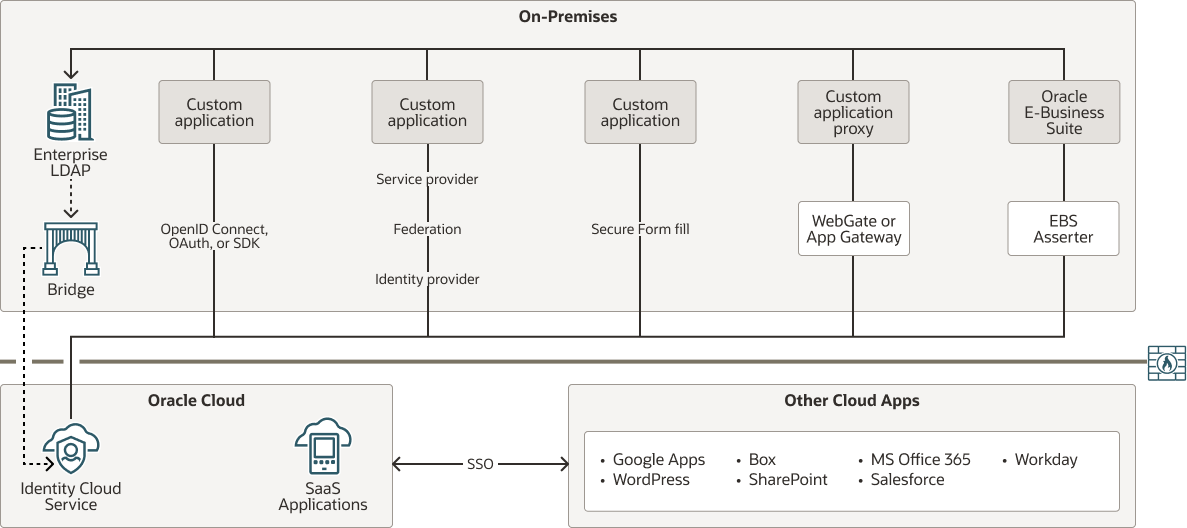

Descripción de la etapa 4

En esta etapa, las aplicaciones locales ya no dependen del sistema de gestión de acceso.

Puede desconectar Oracle Identity Cloud Service del sistema de gestión de acceso local y empezar a utilizar las funciones de Oracle Identity Cloud Service. Estas son algunas de estas características:

- Seguridad adaptativa: proporciona capacidades de autenticación sólidas basadas en el comportamiento de los usuarios en Oracle Identity Cloud Service. Cuando se activa, Adaptive Security puede analizar el perfil de riesgo de un usuario en función del comportamiento histórico, como demasiados intentos de inicio de sesión incorrecto y autenticación multifactor (MFA).

- Políticas de conexión: criterios definidos por el administrador que permiten la conexión o impiden que un usuario se conecte a Oracle Identity Cloud Service.

- MFA: requiere dos factores para verificar la identidad de un usuario. El primer factor es una petición de nombre de usuario y contraseña. El segundo factor es otra verificación que consiste en información adicional o un segundo dispositivo para verificar la identidad del usuario y completar el proceso de inicio de sesión. Los dos factores trabajan juntos para agregar otra capa de seguridad.

- Recuperación de cuenta: Ayuda a los usuarios a acceder a sus cuentas si tienen problemas para conectarse, están bloqueadas o olvidan sus contraseñas. Los administradores pueden configurar tres factores de recuperación de cuentas: preguntas de seguridad, correo electrónico y mensajes de texto.

- Conexión social: los usuarios pueden utilizar sus cuentas sociales para conectarse a Oracle Identity Cloud Service.

Dado que Oracle Identity Cloud Service ahora funciona como sistema de gestión de acceso, es importante que evalúe los directorios empresariales locales. Si necesita los directorios, continúe sincronizando los usuarios del directorio de empresa de Active Directory (AD) o el protocolo ligero de acceso a directorios (LDAP) de la empresa con Oracle Identity Cloud Service. Para ello, utilice uno de los siguientes puentes:

- Puente de AD: proporciona un enlace entre la estructura de directorios de empresa de AD y Oracle Identity Cloud Service. Oracle Identity Cloud Service puede sincronizar esta estructura de directorios para que los registros de usuario nuevos, actualizados o suprimidos se transfieran a Oracle Identity Cloud Service. El puente sondea AD en busca de cambios en estos registros y los lleva a Oracle Identity Cloud Service. Por lo tanto, si se suprime un usuario en AD, este cambio se propaga a Oracle Identity Cloud Service.

- Puente de aprovisionamiento: proporciona un enlace entre el LDAP de empresa, como Oracle Internet Directory y Oracle Identity Cloud Service. Mediante la sincronización, los datos de cuenta que se crean y actualizan directamente en LDAP se extraen en Oracle Identity Cloud Service y se almacenan para los usuarios correspondientes. Los cambios realizados en estos registros se transfieren a Oracle Identity Cloud Service.

Descripción de la ilustración cloud-roadmap-stage-4.png

Para las aplicaciones que no se pueden migrar y que siguen dependiendo del sistema de gestión de acceso local, cambie la relación de confianza entre el sistema de gestión de acceso y Oracle Identity Cloud Service. De esta forma, Oracle Identity Cloud Service funciona como proveedor de identidad y el sistema de gestión de acceso actúa como proveedor de servicios.