Amplíe los enclaves acreditados en DoD con Oracle Cloud for Government

Oracle Cloud para el gobierno permite una ventaja de todo el dominio para el Departamento de defensa de EE. UU. (DoD) con innovación y resiliencia en la nube. La red de ingeniería e investigación de defensa (DREN) ha integrado Oracle Cloud Infrastructure (OCI) como una capacidad de computación en la nube comercial para los usuarios de DREN, en clasificaciones hasta DoD IL5. Hay dos interconexiones DREN con la región VA de Ashburn de OCI (Este) y dos interconexiones a la región Phoenix AZ de OCI (Oeste).

DREN provides robust, high-capacity and low-latency network connectivity digital, imaging, video, and audio data transfer services, called ‘transports’, between defined service delivery points (SDPs). There are over 200 SDPs operating from inside military install bases called ‘Sites’ that connect over 500 currently active customers, comprised of Defense Labs, DoD Research, Development, Test and Evaluation (RDT&E), Acquisition Engineering (AE) communities, HPCMP (High Performance Computing Modernization Program) and including all five Defense Supercomputing Resource Centers (DSRCs).

- Apoye algunos de los mayores proyectos computacionales del mundo.

- Proporcionar un total de 4,5 mil millones de horas de procesador de potencia informática al año, y más de 40 petaFLOPS de capacidad informática a través de numerosos sistemas HPC (supercomputadoras).

- Mantenimiento de archivos de almacenamiento masivo con una capacidad de almacenamiento agregado superior a 100 petabytes.

- Conecte usuarios a sistemas HPC mediante redes de alta velocidad a velocidades de hasta 40 Gb/s.

Arquitectura

En esta arquitectura de referencia se describe cómo los propietarios de las misiones con DREN de DOD pueden aprovechar su infraestructura, servicios, procesos y acreditación existentes ampliando los enclaves existentes a Oracle Cloud. Utilice esta arquitectura para explorar, crear prototipos y piloto de diversas aplicaciones en Oracle Cloud y obtener experiencia operativa para facilitar cualquier requisito de desarrollo basado en la nube o proyectos de prueba.

- Una completa cartera de capacidades de infraestructura como servicio (IaaS) y plataforma como servicio (PaaS). La infraestructura y la arquitectura de 2a generación de Oracle sirven para mejorar la seguridad, el rendimiento y reducir el costo total de propiedad en comparación con otros proveedores de servicios en la nube. Proporciona la primera infraestructura de servidor con hardware dedicado nativa combinada con una aplicación de aislamiento de seguridad innovadora mediante la gestión de virtualización de red fuera de banda.

- Introducción de mejoras como las nuevas generaciones de procesadores Intel, AMD o ARM con velocidades de núcleo más rápidas, volúmenes de almacenamiento con mayor capacidad y velocidad, y redes con menor latencia. Esto incluye hardware especializado, como GPU y redes RoCE que permiten cargas de trabajo de HPC e IA, o bien Exadata Cloud Service para cargas de trabajo de bases de datos relacionales de alto rendimiento y fiabilidad extremas.

- Uso de estándares abiertos y tecnologías de código abierto para admitir la gestión de datos, la integración y las cargas de trabajo analíticas necesarias para permitir la modernización digital de DoD. La colaboración en la nube exclusiva del sector de Oracle, que incluye VMWare a través de Oracle VMware Cloud Service, ayuda a acelerar las migraciones a la nube con mucha menos complejidad.

- El único proveedor de servicios en la nube comercial que ofrece compromisos de nivel de servicio de gestión y rendimiento.

- La política de "todo el mundo" que subraya la visión de que los mismos servicios ofrecidos en nuestra nube comercial existirán en todas las regiones de Oracle. El precio de los servicios de Oracle Cloud en todas las regiones (incluidas las regiones comerciales, DoD y clasificadas) es idéntico, lo que elimina la subida de precios conforme los propietarios de las misiones mueven las cargas de trabajo de aplicaciones clasificadas.

- Oracle FastConnect ayuda a conectar la red DREN con la red de Oracle Cloud mediante conexiones fiables, dedicadas, privadas y de gran ancho de banda. Los clientes de FastConnect pagan una tarifa plana mensual baja sin cargos adicionales de entrada y salida de datos, lo que supone los menores costos de red del sector.

- Espacio de direcciones IP y dominio DNS del enclave local (si es posible) y amplíe CIDR (espacio IP) a Oracle Cloud.

- Estructuras de seguridad implantadas para el enclave y aprovechamiento de la pila de seguridad existente en Oracle Cloud mediante el uso de la función Traiga su propia licencia (BYOL).

- Servicios de infraestructura utilizados en el enclave local. Cualquier acceso fuera del enclave es a través de la pila de seguridad enclave existente mediante el principio de seguridad con menos privilegios de Oracle Cloud. La acreditación enclave se actualiza para reflejar un "sitio" adicional.

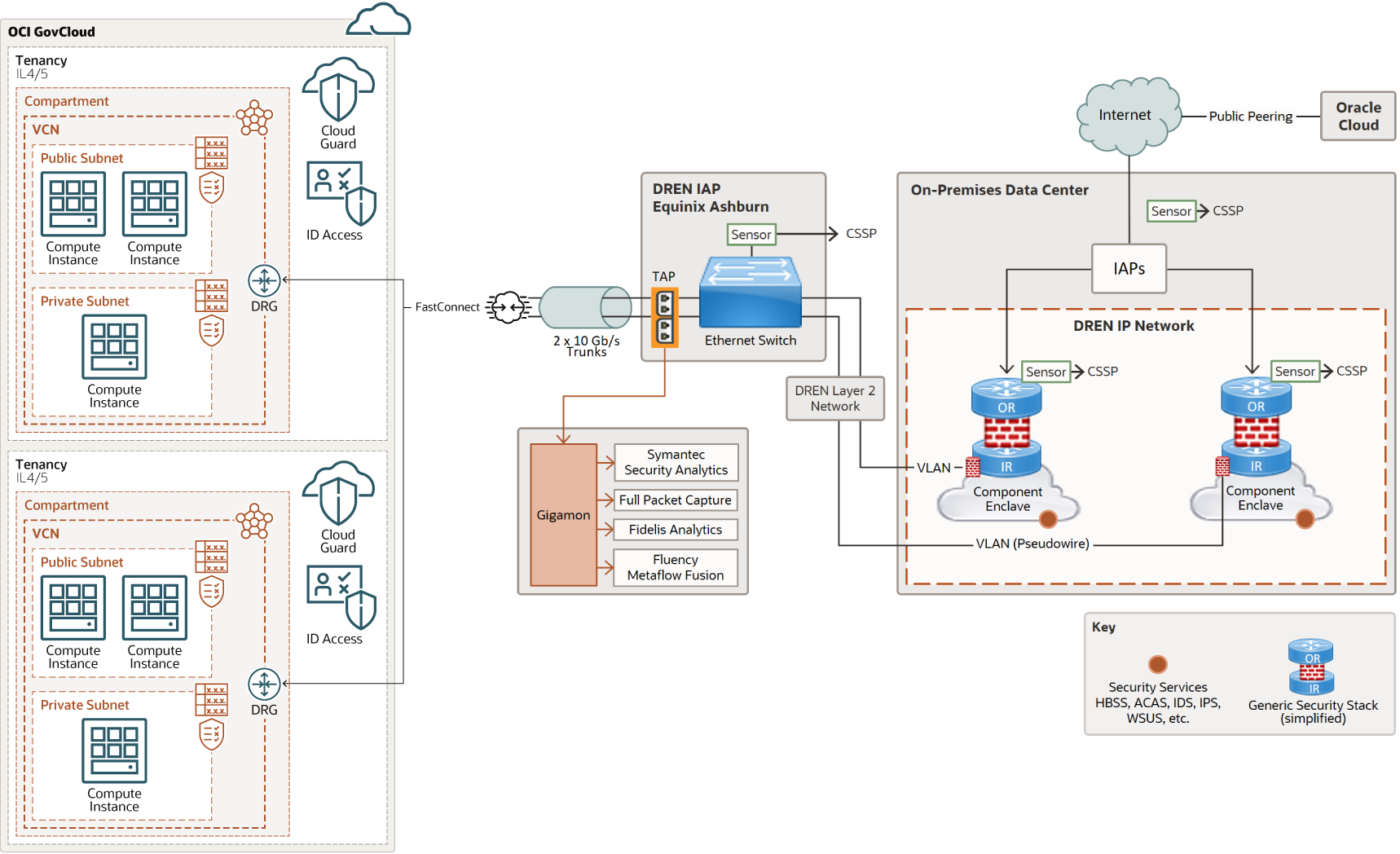

El siguiente diagrama ilustra esta arquitectura de referencia.

Descripción de la ilustración oci-dod-dren-arch.png

- Los propietarios de las misiones pueden conectarse mediante puntos de acceso a la nube (CAPS) DREN a Oracle Cloud para gobiernos a través de enrutadores principales y secundarios de OCI.

- El gateway de direccionamiento dinámico de OCI (DRG 2.0) proporciona entrada al arrendamiento de propietarios de misiones. Los DRG pueden conectar el arrendamiento de los propietarios de la misión a su red local.

- Cada enclave obtiene una VCN dedicada. Toda la infraestructura, los servicios de seguridad y los procesos provienen del enclave. La única salida de VCN es la VLAN que se debe enclave (sin otro acceso directo a redes de información de Internet, OCI o del Departamento de Defensa (DoDIN).

- Identity and Access Management (IAM) protege los arrendamientos del propietario de la misión entre regiones de un dominio mediante la aplicación de políticas en grupos de usuarios.

- Una lista de seguridad protege las rutas en el nivel de subred y se agrega a la seguridad de todos los recursos dentro de una subred individual.

- Los compartimentos agregan seguridad y capacidad de gestión a los propietarios de la misión para aislar recursos y limitar el acceso a los recursos mediante las políticas de IAM.

- Un grupo de seguridad de red (NSG) protege el arrendamiento del propietario de la misión mediante la aplicación de reglas personalizadas para permitir solo el tráfico "permitido". Los NSG se aplican en el nivel de recursos.

La arquitectura tiene los siguientes componentes:

- Arrendamiento

El arrendamiento de Oracle Government Cloud es una partición segura y aislada en OCI donde puede crear, organizar y administrar sus recursos en la nube.

- Región

Una región de Oracle Cloud Infrastructure es un área geográfica localizada que contiene uno o más centros de datos, denominados dominios de disponibilidad. Las regiones son independientes de otras regiones y las grandes distancias pueden separarlas (entre países e, incluso, continentes).

- Compartimento

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de Oracle Cloud Infrastructure. Utilice compartimentos para organizar los recursos en Oracle Cloud, controlar el acceso a los recursos y definir las cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, debe definir políticas que especifiquen quién puede acceder a los recursos y qué acciones pueden realizar. Los compartimentos agregan seguridad y capacidad de gestión a los propietarios de la misión para aislar recursos y limitar el acceso a los recursos mediante políticas de IAM.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizada y definida por software que se configura en una región de Oracle Cloud Infrastructure. Al igual que las redes del centro de datos tradicionales, las VCN le proporcionan un control completo sobre su entorno de red. Una VCN puede tener varios bloques CIDR no superpuestos que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred está formada por un rango contiguo de direcciones que no se solapan con las demás subredes de la VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

- Lista de Seguridad

Para cada subred, puede crear reglas de seguridad que especifiquen el origen, el destino y el tipo de tráfico que se debe permitir dentro y fuera de la subred.

- Tabla de rutas

Las tablas de rutas virtuales contienen reglas para enrutar el tráfico desde subredes hasta destinos fuera de una VCN, normalmente a través de gateways.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre una VCN y una red fuera de la región, como una VCN en otra región de Oracle Cloud Infrastructure, una red local o una red en otro proveedor de nube.

- Cloud Guard

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de puntos débiles en la seguridad y para controlar operadores y usuarios en busca de actividades de riesgo. Cuando se detecta cualquier configuración incorrecta o actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones en función de las recetas de responsable de respuesta que puede definir.

- Zona de seguridad

Las zonas de seguridad garantizan las mejores prácticas de seguridad de Oracle desde el principio mediante la aplicación de políticas como el cifrado de datos y la prevención del acceso público a redes para un compartimento completo. Una zona de seguridad está asociada a un compartimento con el mismo nombre e incluye políticas de zona de seguridad o una "recipe" que se aplica al compartimento y sus subcompartimentos. No puede agregar ni mover un compartimento estándar a un compartimento de zona de seguridad.

- FastConnect

Oracle Cloud Infrastructure FastConnect proporciona una forma sencilla de crear una conexión privada dedicada entre el centro de datos y Oracle Cloud Infrastructure. FastConnect ofrece opciones de un ancho de banda superior y una experiencia de red más fiable en comparación con las conexiones basadas en Internet.

- Gateway de intercambio de tráfico local (LPG)

Un LPG permite emparejar una VCN con otra VCN en la misma región. El intercambio de tráfico significa que las VCN se comunican mediante direcciones IP privadas, sin que el tráfico pase por Internet o el enrutamiento a través de la red local.

Recomendaciones

- VCN

Al crear una VCN, determine el número de bloques de CIDR necesarios y el tamaño de cada bloque en función del número de recursos que planea asociar a las subredes de la VCN. Utilice bloques CIDR que se encuentren dentro del espacio de direcciones IP privadas estándar.

Seleccione bloques CIDR que no se superpongan con ninguna otra red (en Oracle Cloud Infrastructure, su centro de datos local u otro proveedor en la nube) a la que desea configurar conexiones privadas.

Después de crear una VCN, puede cambiar, agregar y eliminar sus bloques de CIDR.

Al diseñar las subredes, tenga en cuenta el flujo de tráfico y los requisitos de seguridad. Conecte todos los recursos de un nivel o rol específico a la misma subred, que puede servir como límite de seguridad.

- Seguridad

Utilice Oracle Cloud Guard para controlar y mantener la seguridad de los recursos en Oracle Cloud Infrastructure de forma proactiva. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos en busca de puntos débiles de seguridad y para controlar operadores y usuarios en busca de actividades de riesgo. Cuando se detecta cualquier configuración incorrecta o actividad no segura, Cloud Guard recomienda acciones correctivas y ayuda a realizar esas acciones en función de las recetas de responsable de respuesta que puede definir.

Para los recursos que requieren la máxima seguridad, Oracle recomienda utilizar zonas de seguridad. Una zona de seguridad es un compartimento asociado a una receta de políticas de seguridad definida por Oracle que se basa en las mejores prácticas. Por ejemplo, no se puede acceder a los recursos de una zona de seguridad desde la red pública de Internet y se deben cifrar con claves gestionadas por el cliente. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida las operaciones con respecto a las políticas de la receta de zona de seguridad y deniega las operaciones que violan cualquiera de las políticas.

- Cloud Guard

Clone y personalice las recetas por defecto proporcionadas por Oracle para crear recetas de detector y responsable de respuesta personalizadas. Estas recetas permiten especificar qué tipo de infracciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar bloques de almacenamiento de objetos que tengan una visibilidad definida como pública.

Aplique Cloud Guard en el nivel de arrendamiento para cubrir el ámbito más amplio y reducir la carga administrativa de mantener varias configuraciones. También puede utilizar la función Lista gestionada para aplicar determinadas configuraciones a detectores.

- Zonas de seguridad

Clone y personalice las recetas por defecto proporcionadas por Oracle para crear recetas de detector y responsable de respuesta personalizadas. Estas recetas permiten especificar qué tipo de infracciones de seguridad generan una advertencia y qué acciones se pueden realizar en ellas. Por ejemplo, puede que desee detectar bloques de almacenamiento de objetos que tengan una visibilidad definida como pública.

Aplique Cloud Guard en el nivel de arrendamiento para cubrir el ámbito más amplio y reducir la carga administrativa de mantener varias configuraciones.

También puede utilizar la función Lista gestionada para aplicar determinadas configuraciones a detectores.

- Grupos de seguridad de red (NSG)

Puede usar los NSG para definir un juego de reglas de entrada y salida que se aplican a VNIC específicas. Recomendamos utilizar NSG en lugar de listas de seguridad, ya que los NSG permiten separar la arquitectura de subred de la VCN de los requisitos de seguridad de la aplicación.

Consideraciones

Tenga en cuenta los siguientes puntos al desplegar esta arquitectura de referencia.

- Rendimiento

FastConnect permite una conectividad directa a OCI desde los centros de datos locales a través de conexiones dedicadas, privadas y de gran ancho de banda. FastConnect ofrece un método sencillo y económico de crear una conexión dedicada y privada con opciones de ancho de banda superior. Si se necesitan velocidades más rápidas, considere un ancho de banda mayor. Las velocidades de puerto están disponibles en incrementos de 10 y 100 Gbps.

- Seguridad

Utilice el cifrado (MACSec) MacSec en FastConnect para proteger las conexiones de red a red en Layer2. Con MACSec activado puede elegir el algoritmo de cifrado AES, se intercambian y verifican 2 claves de seguridad entre dos redes conectadas y, a continuación, se establece un enlace bidireccional seguro. El servicio de almacén almacena de forma segura las claves de cifrado.