Información acerca de la seguridad de red

Una red segura es clave para proteger a su organización de ser vulnerable a las amenazas cibernéticas. Diseñar una red basada en mejores prácticas y un marco seguro puede hacer que su despliegue sea resistente a amenazas y ataques.

Uso de la plantilla de inicio rápido de la zona de llegada de OCI del CIS

Oracle proporciona una plantilla de inicio rápido de la zona de llegada de OCI de CIS que le permite implantar rápidamente la referencia de fundamentos de OCI de CIS y las mejores prácticas generales de OCI en su arrendamiento.

La plantilla de inicio rápido de zona de llegada de OCI de CIS le permite desplegar rápidamente la infraestructura básica necesaria para su arrendamiento mientras cumple con las referencias de OCI de CIS. Algunos de los recursos que la plantilla de inicio rápido de zona de llegada de OCI de CIS le ayuda a desplegar y configurar son:

- Gestión de identidad y acceso de OCI (IAM)

- Registro de OCI

- Eventos de OCI

- Notificaciones de OCI

- OCI Object Storage

- Oracle Key Vault

- Redes

- Compartimentos

- Cloud Guard

- Vulnerability Scanning

Uso de grupos de seguridad de red (NSG)

Por ejemplo, si permite el shell seguro (SSH) en una regla de lista de seguridad, terminará permitiendo SSH a todas las VNIC de esa subred. Permitir SSH en un NSG solo lo permitirá a las VNIC asociadas a ese NSG si no hay ninguna regla en la lista de seguridad correspondiente.

Sugerencia:

Al combinar NSG y listas de seguridad, se aplica la unión de ambos. Esto significa que se permite un paquete concreto si la reglaany de any de las listas de seguridad o NSG relevantes permite el tráfico. Por ejemplo, si la lista de seguridad permite SSH desde todos los orígenes (0.0.0.0/0) pero el NSG no, las VNIC de esa subred y asociadas a ese NSG permitirán SSH desde todos los orígenes porque la regla SL lo permite.

Oracle recomienda lo siguiente:

- Utilice los NSG para componentes que tengan la misma estrategia de seguridad porque Oracle prioriza los NSG en lugar de las SL al implantar mejoras futuras. Por ejemplo, en una arquitectura de varios niveles, debe tener un NSG independiente por cada nivel. Todas las VNIC de un nivel determinado pertenecen al NSG de ese nivel. En un nivel determinado, es posible que tenga un subjuego determinado de las VNIC del nivel que tienen requisitos de seguridad adicionales y especiales. Por lo tanto, debe crear otro NSG para esas reglas adicionales y colocar ese subjuego de VNIC en el NSG del nivel y en el NSG adicional.

- Cree NSG para grupos específicos de recursos que tengan los mismos requisitos de flujo de tráfico, como NSG para cada nivel de una aplicación.

- Adopte un enfoque

allowlistpara todas las reglas de SL y NSG y solo permita los orígenes, protocolos y puertos específicos requeridos por la aplicación o la carga de trabajo. - Evite permitir fuentes, protocolos y puertos grandes porque no está seguro de los requisitos específicos.

- Si permite orígenes, protocolos y puertos grandes, sólo lo haga temporalmente (por ejemplo, para la resolución de problemas) y bloquearlos más tarde.

Sugerencia:

Cuando permita temporalmente el tráfico en un NSG o SL, como agregar una regla temporal para la resolución de problemas, agregue una nota en la descripción de la regla para indicar que es temporal y que se puede suprimir más tarde. Esto le recuerda que debe eliminar la regla cuando esté lista o cuando no esté seguro de si se necesita en revisiones futuras.Uso del servicio OCI Bastion

El servicio OCI Bastion proporciona un método alternativo para acceder de forma segura a los recursos en comparación con el método tradicional de despliegue de un host bastión en una subred pública. Oracle recomienda el servicio OCI Bastion debido a las siguientes ventajas:

- Costo bajo

- Se integra con OCI IAM para lograr un control perfecto y restringir el acceso

- Menos complejidad (no se necesita subred pública ni host)

- Las sesiones de bastión tienen un tiempo limitado

- Servicio gestionado de OCI

- Las acciones administrativas como

who/when/created/deleted/updated/fetchedse registran y se conectan al servicio OCI Events and Audit

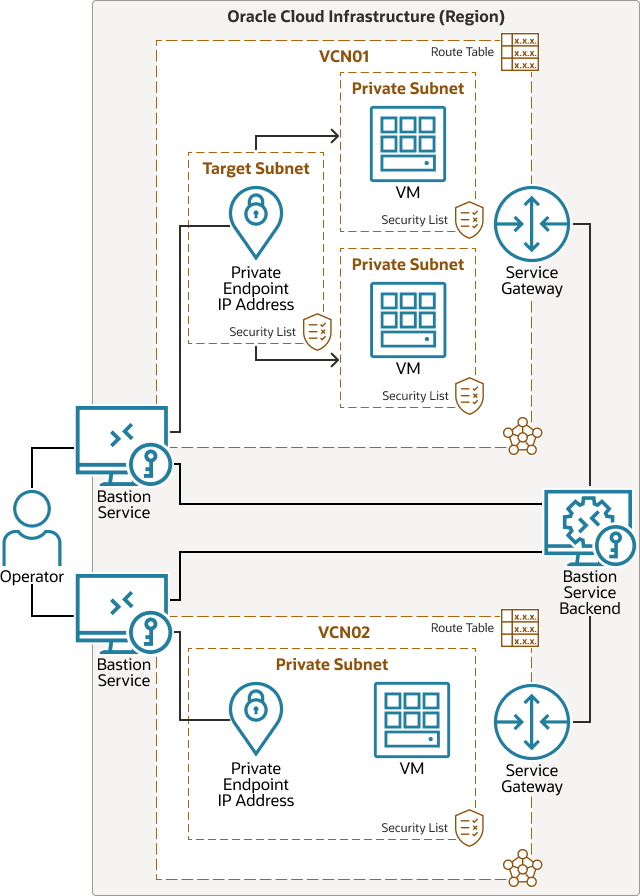

El siguiente diagrama ilustra esta arquitectura de referencia.

Descripción de la ilustración architecture-use-bastion-service.png

Oracle recomienda lo siguiente:

- Familiarícese con el servicio OCI Bastion y utilícelo en lugar de aprovisionar un host bastión en una subred pública

- Bloqueo del acceso al servicio OCI Bastion mediante políticas de IAM

Implementación del acceso de gestión con menos privilegios con políticas de IAM

El servicio OCI IAM le permite controlar quién tiene acceso a sus recursos en la nube. Puede controlar qué tipo de acceso tiene un grupo de usuarios y a qué recursos específicos.

Los recursos de red que aprovisiona dentro de OCI suelen formar parte de los componentes básicos de la arquitectura de la que dependen sus aplicaciones y cargas de trabajo. La restricción del acceso a estos recursos de red es una parte importante de su diseño de seguridad e IAM de OCI para ayudar a evitar que los usuarios no autorizados creen o cambien recursos que podrían generar tiempo de inactividad o agujeros de seguridad.

Oracle recomienda lo siguiente:

- Comience con el enfoque más simple mediante la creación de una política para permitir que solo los administradores de red gestionen una red en la nube.

- Un enfoque avanzado consiste en crear políticas para restringir el acceso a recursos de red individuales. Por ejemplo, cree políticas independientes para permitir que un grupo de administradores gestione los gateways de direccionamiento dinámico (DRG) y otro grupo de administradores gestione las redes virtuales en la nube (VCN).

- Tenga en cuenta la necesidad de políticas

read-onlynecesarias para que los administradores que no pertenecen a la red tengan acceso, como:- Visualizador de red

- Análisis de rutas de red

- Limite el uso de los verbos

useymanageen las políticas de IAM paravirtual-network-family. - Las políticas y el diseño de OCI Network IAM deben formar parte de la política y el diseño generales de OCI IAM.

Considere la posibilidad de desplegar el firewall de red de OCI o un firewall de terceros

Si tiene requisitos de seguridad de red que requieren más funcionalidad que la que proporcionan las SL nativas o los NSG de OCI, OCI recomienda desplegar el firewall de red de OCI o un firewall de terceros.

Los firewalls suelen ofrecer capacidades de última generación, como detección y prevención de intrusiones (IDPS), filtrado de URL e inspección de capa de conexión segura (SSL).

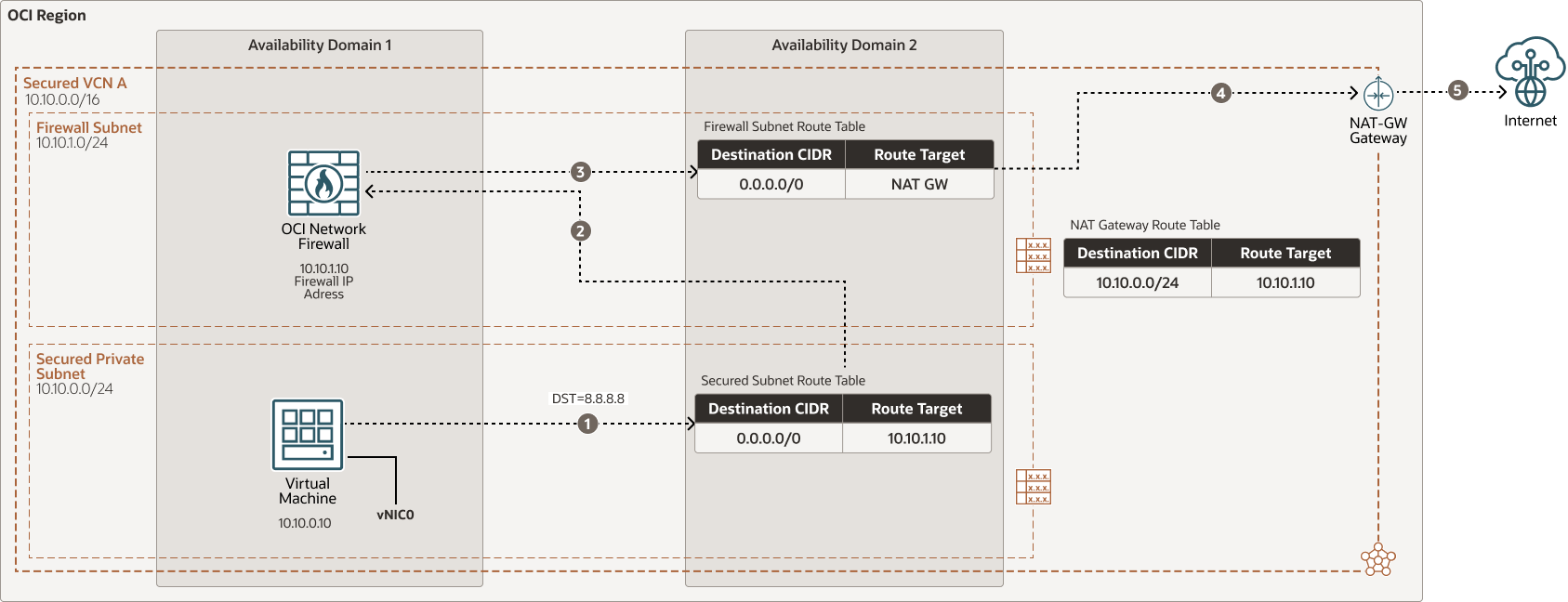

En el siguiente diagrama se muestra el flujo de tráfico de Internet saliente de norte a sur mediante un gateway de NAT y mediante el firewall de red de OCI en una VCN segura:

Oracle recomienda lo siguiente:

- Pregunte a su proveedor de firewall de terceros preferido si admite su plataforma en OCI.

- Investigue si el uso del firewall de red de OCI nativo cumple sus requisitos.

- Utilice el diseño de VCN de hub y radios y coloque los firewall en una VCN de hub. Utilice un DRG para enrutar el tráfico a través de los firewalls.

- Analice el impacto en el rendimiento de la red enrutando el tráfico a través de un firewall en OCI, como el rendimiento y la latencia.