Seguridad de la Red

El servicio Oracle Cloud Infrastructure Networking soporta el aprovisionamiento de redes virtuales en la nube (VCN) y subredes, que puede utilizar para aislar sus recursos en la nube en el nivel de red.

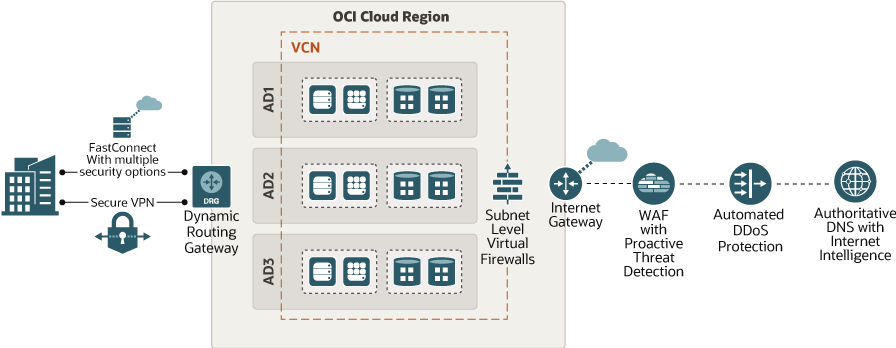

Las VCN se pueden configurar para la conectividad a Internet o se pueden conectar a sus centros de datos locales mediante circuitos de Oracle Cloud Infrastructure FastConnect o conexiones VPN de IPSec. Puede utilizar las reglas de firewall con estado y sin estado, las puertas de enlace de comunicación y las tablas de rutas para controlar el flujo de tráfico desde y hacia las redes que crea. Los firewalls y las listas de control de acceso (ACL) especificados para VCN se propagan por la topología y el plano de control de la red, lo que garantiza una implementación de varios proveedores y de defense-in-depth. Para obtener más información sobre las redes en Oracle Cloud Infrastructure, consulte Overview of Networking.

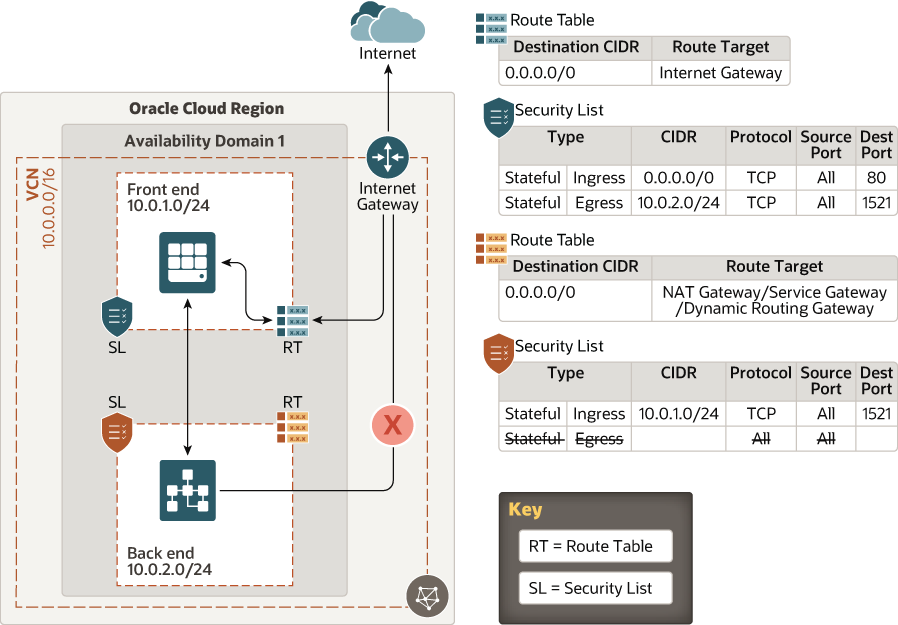

La siguiente arquitectura muestra cómo puede utilizar subredes, tablas de rutas y listas de seguridad para proteger los límites de la red.

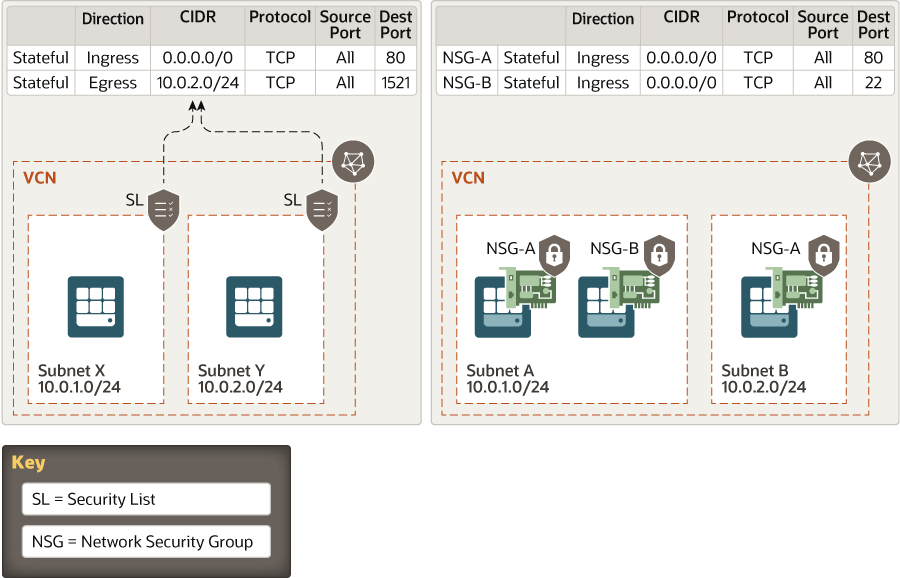

Esta arquitectura muestra una implementación de firewall virtual mediante listas de seguridad. Las reglas que especifique en una lista de seguridad se aplican a todas las VNIC de la subred a la que se conecta la lista de seguridad. Si necesita firewalls en un nivel más granular, use grupos de seguridad de red (NSG). Las reglas de un NSG se aplican solo a las VNIC que especifique. Oracle recomienda que utilice NSG, ya que permiten separar la arquitectura de subred de los requisitos de seguridad de la carga de trabajo.

En el siguiente ejemplo, se comparan las listas de seguridad y los NSG:

Use la siguiente lista de comprobación para proteger los límites de la red:

| Listo? | Controles y recomendaciones de seguridad |

|---|---|

| Particione VCN en subredes privadas y públicas. | |

| Defina reglas de firewall para controlar el acceso a las instancias. | |

| Crear y configurar enrutadores virtuales para la conectividad de red. | |

| Use políticas de IAM para restringir el acceso a recursos de red solo a grupos permitidos para gestionar recursos de red. | |

| Para controlar el acceso de red, utilice una estrategia de subred con niveles para VCN. Utilice una subred de zona desmilitarizada (DMZ) para equilibradores de carga; una subred pública para hosts accesibles externamente, como servidores web, y una subred privada para hosts internos, como bases de datos. | |

| Utilice un gateway de NAT para la conectividad a Internet desde instancias informáticas privadas. | |

| Utilice un gateway de servicio para la conectividad a la red de servicios de Oracle. | |

| Utilice reglas de seguridad granulares para el acceso en un dispositivo VCN, la comunicación con Internet, el acceso con otras VCN mediante gateways de intercambio y el acceso a redes locales mediante VPN de IPSec y FastConnect. | |

| Configure un sistema de protección y detección de intrusiones (IDS/IPS). | |

| Cree y configure equilibradores de carga para alta disponibilidad y seguridad de capa de transporte (TLS). | |

| Utilice un firewall de aplicación web (WAF). | |

| Crear zonas y asignaciones de DNS. Una importante consideración de seguridad en los equilibradores de carga consiste en utilizar certificados TLS de cliente para configurar conexiones TLS a VCN del cliente. | |

| Siga las mejores prácticas de seguridad para las conexiones externas a la nube. |

En el siguiente gráfico, se muestran las opciones de conectividad de red con Oracle Cloud Infrastructure.