Planificación

| Secuencia | Temas tratados |

|---|---|

| 1 |

Habilite la inmutabilidad y la pérdida cero de datos de las bases de datos Oracle IM-2: Uso del servicio de recuperación para bases de datos en la nube de Oracle. |

| 2 |

Configurar cubos inmutables y activar el principal de IAM del privilegio mínimo IM-1: configuración de cubo inmutable para datos no estructurados. ZT-1: cubo configurado de forma privada con permisos seguros configurados solo para cuentas de recuperación especializadas de IAM. |

| 3 |

Habilitar la detección de amenazas relacionadas con las amenazas de ciberresiliencia TD-1: Cloud Guard Verifique las reglas de cubo (públicas/privadas) y el registro de cubo. |

| 4 |

Comience a probar el movimiento de datos en cubos inmutables IM-3: utilice el script de la CLI de OCI para copiar OCI FSS en Object Storage inmutable. BR-1: copia de seguridad de imagen personalizada de OCI en un cubo inmutable. |

Protección de bases de datos con Autonomous Recovery Service

Iniciar un piloto para una nueva base de datos de desarrollo y prueba. Las preguntas de ejemplo incluyen, entre otras, las siguientes:

- ¿Qué plataformas de bases de datos y versiones de software son necesarias?

- ¿Sus bases de datos utilizan OCI para DNS? Si no investiga el reenvío condicional de DNS.

- ¿Necesitas aumentar los límites existentes de OCI?

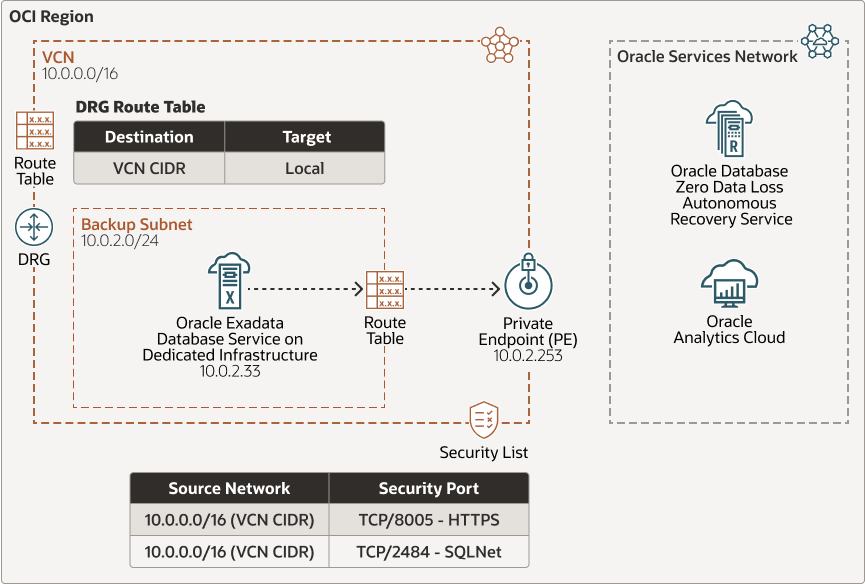

- ¿Ha activado las listas de seguridad para permitir que sus bases de datos se conecten a Autonomous Recovery Service?

- ¿Ha activado todas las sentencias de política de IAM necesarias para autorizar el servicio?

En el siguiente diagrama se muestra un ejemplo de una subred de recuperación de OCI que se conecta a Oracle Database Zero Data Loss Autonomous Recovery Service:

Ahora que sus bases de datos están protegidas, céntrese en proteger sus datos no estructurados (sistemas de inicio, bloque, archivos, etc.) mediante las siguientes recomendaciones:

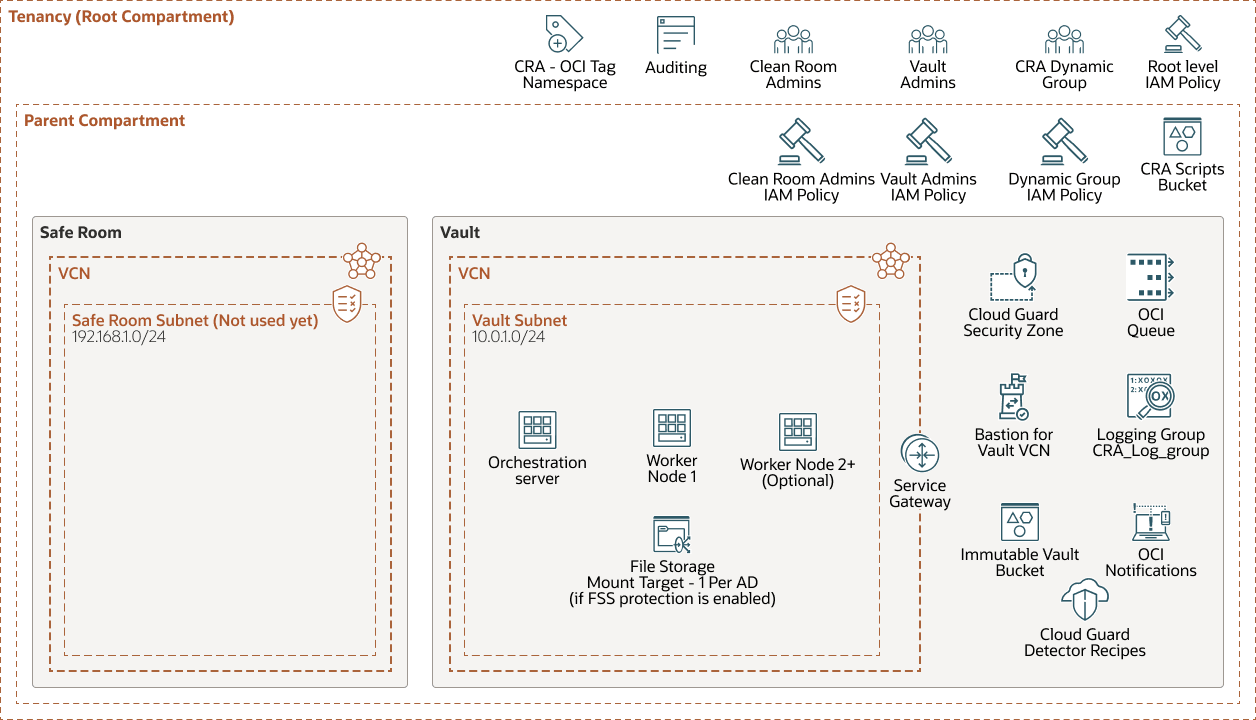

- Cree una estructura de compartimento anidada o cree un nuevo arrendamiento de OCI para que actúe como enclave de Vault o de Safe Restore.

- Cree un cubo de Object Storage, agregue reglas de retención y bloquee las reglas después de probar las políticas de retención.

- Verifique que las políticas de IAM restringen la pertenencia a grupos y solo proporcionan acceso a administradores de copia de seguridad o almacenamiento. Si es necesario, también podría utilizar un dominio de IAM diferente.

- Asegúrese de que las zonas de seguridad de Oracle Cloud Guard y OCI garantizan que el cubo no se pueda hacer público y que nadie pueda desactivar los servicios de copia de seguridad y recuperación. Una directiva de zona de seguridad prohíbe la creación de cubos públicos de OCI Object Storage. Por ejemplo, puede configurar una política de zona de seguridad para evitar que cualquier usuario cree un cubo público o modifique un cubo de almacenamiento existente y lo haga público.

Copia de seguridad en un almacén inmutable

Hay herramientas comerciales y de código abierto disponibles que permiten replicar, sincronizar y mover datos entre plataformas. Revise la sección La herramienta adecuada para el trabajo del blog de datos de migración. Existen varias herramientas y técnicas para copiar los datos en el cubo de almacén inmutable.

En un piloto de resiliencia cibernética, puede desplegar una arquitectura en la que puede utilizar un servidor de orquestación que reside en el almacén inmutable. El servidor de orquestación detecta recursos para realizar copias de seguridad y envía trabajos de copia de seguridad al servicio OCI Queue. A continuación, los nodos de trabajador reciben los trabajos de copia de seguridad y comienzan a procesar las tareas inmediatamente. En este modelo, puede copiar los datos del enclave de producción y, a continuación, cargarlos en el cubo de almacén inmutable.

Resumen de controles críticos por dominio

| Dominio | Temas tratados |

|---|---|

| Inmutabilidad | IM-1: configuración de cubo inmutable para datos no estructurados.

IM-2: Uso del servicio de recuperación para bases de datos en la nube de Oracle. IM-3: si utiliza OCI File Storage, copie OCI File Storage en Object Storage inmutable. |

| Confianza cero | ZT-1: cubo configurado de forma privada con permisos seguros configurados solo para cuentas de recuperación especializadas de IAM. Utilice OAG para determinar los permisos efectivos en los bloques inmutables. |

| Copia de Seguridad y Recuperación | BR-1: copia de seguridad de imagen personalizada de OCI en un cubo inmutable. |

| Detección de amenazas | TD-1: reglas de cubo de Cloud Guard (públicas/privadas). Registro de cubos. Regla de detector de amenazas activada. |