Configuración de SSO entre Oracle Integration y Fusion Applications

Configuración de SSO con dominio de identidad de Oracle Fusion Cloud Applications

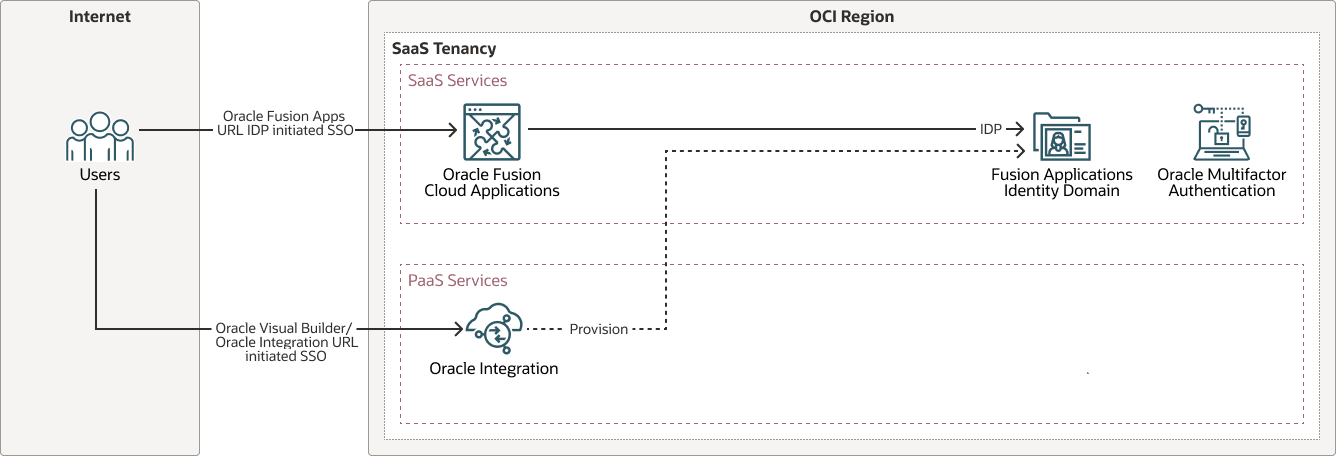

Dado que el dominio de identidad de Oracle Fusion Cloud Applications es un tipo de aplicación de Oracle, soporta casos de uso de extensiones sin costo adicional y simplifica las operaciones y la gobernanza. Este enfoque elimina la necesidad de dominios de identidad adicionales de OCI IAM, lo que reduce los costos de licencia y los gastos generales administrativos. El dominio de identidad de Fusion Applications se ha designado como proveedor de identidad (IdP).

Una vez aprovisionados, todos los usuarios de Fusion Applications están disponibles automáticamente para su asignación a la instancia de Oracle Integration. SSO se activa entre Oracle Fusion Cloud Applications y Oracle Integration, y Oracle Integration se puede configurar para llamar de forma segura a las API de Fusion Applications mediante OAuth.

Para crear una instancia de Oracle Integration, conéctese a la consola de OCI mediante este dominio de identidad. Cuando los usuarios acceden a la URL de Oracle Integration, se redirigen al dominio de identidad de Fusion Applications para la autenticación.

El siguiente diagrama ilustra el flujo de autenticación:

Para obtener instrucciones sobre el aprovisionamiento de Oracle Integration en el dominio de identidad de Fusion Applications, consulte Aprovisionamiento de un servicio de Oracle Cloud Integration en el dominio de identidad de Fusion Applications en la sección Explorar más.

Configuración de SSO con el dominio de identidad de Oracle Fusion Cloud Applications y un proveedor de identidad externo

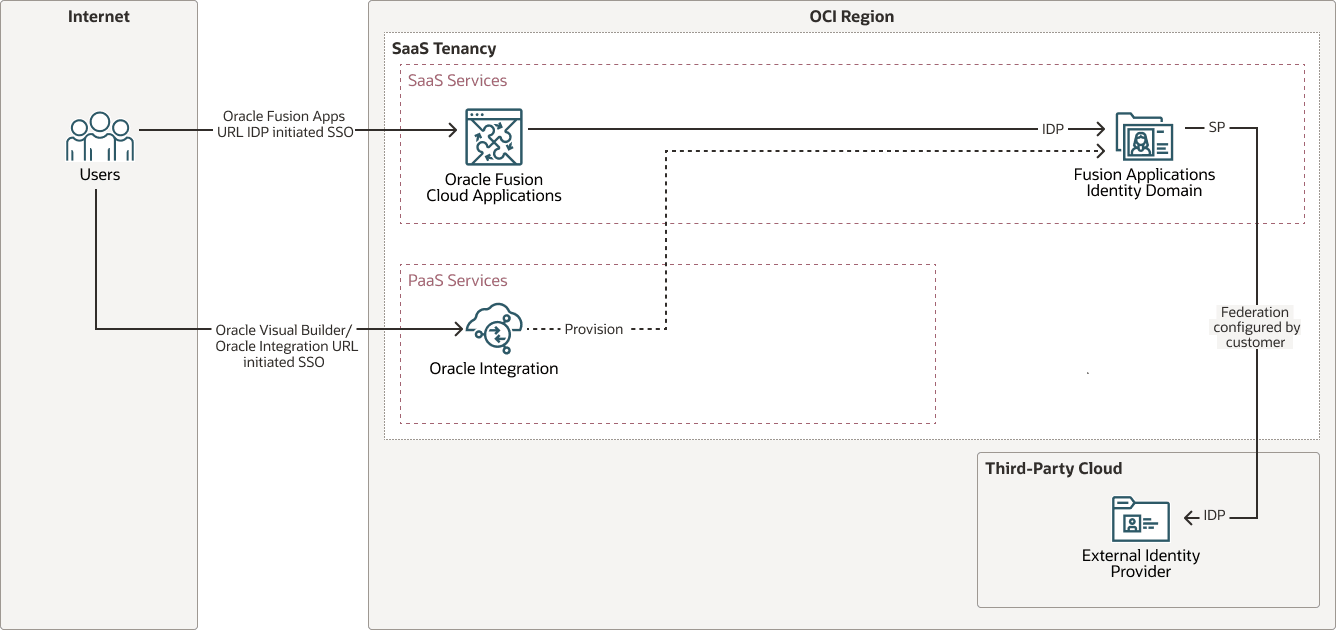

Otros proveedores de identidad externos también se pueden configurar como IdP para el dominio de identidad de Fusion Applications (como proveedor de servicios o "SP") mediante la integración estándar basada en SAML.

El siguiente diagrama ilustra el flujo de autenticación:

Configuración de Oracle Fusion Cloud Applications como proveedor de servicios y Microsoft Entra ID como proveedor de identidad externo

En los siguientes pasos se muestra cómo configurar el dominio de identidad de Fusion Cloud Applications como proveedor de servicios y ID de Microsoft Entra como proveedor de identidad externo.

- Descargue los metadatos del dominio de identidad de Oracle Fusion Cloud Applications configurado como proveedor de servicios. Necesita metadatos para configurar la aplicación SAML en Entra ID.

- Cree una aplicación empresarial en Microsoft Entra ID específicamente para el acceso a la consola de OCI. Esto registrará una nueva aplicación empresarial en Entra ID.

- Configure SSO para la aplicación empresarial de ID de Microsoft Entra mediante los metadatos del dominio de identidad de Oracle Fusion Cloud Applications y actualice los atributos y las reclamaciones de la aplicación para utilizar la dirección de correo electrónico del usuario como identificador. Por último, descargue el XML de metadatos de federación del ID de Microsoft Entra.

- Registre Entra ID como IdP en el dominio de identidad de Fusion Applications importando el XML de metadatos de federación desde Entra ID en la configuración del proveedor de identidad. A continuación, actualice las reglas de política de IDP para incluir Entra ID.

- En la Consola de OCI, haga clic en Identidad y seguridad y, a continuación, en Dominios.

- Seleccione el dominio de identidad de Oracle Fusion Cloud Applications.

- Vaya a Federación y, a continuación, haga clic en el menú Acciones.

- Haga clic en Agregar IDP de SAML.

- Introduzca un nombre, una descripción y cargue un icono de proveedor de identidad.

- Cargue el archivo XML de metadatos de Microsoft Entra ID (descargado anteriormente).

- Defina las asignaciones de atributos de usuario, como la asignación de NameID a UserName o Correo electrónico.

- En la página Revisar y crear, verifique los detalles de configuración.

- Haga clic en Activar para activar el nuevo proveedor de identidad.

- Cree una nueva regla de política de proveedor de identidad o edite una existente para asignar el IDP de SAML recién creado a la regla adecuada para activar la autenticación federada.

- Pruebe la configuración de SSO para verificar la autenticación federada correcta entre el ID de Microsoft Entra y el dominio de identidad de Oracle Fusion Cloud Applications.

Configuración de SSO con dominio de identidad de Fusion Applications, dominio de identidad de OCI IAM y un proveedor de identidad externo

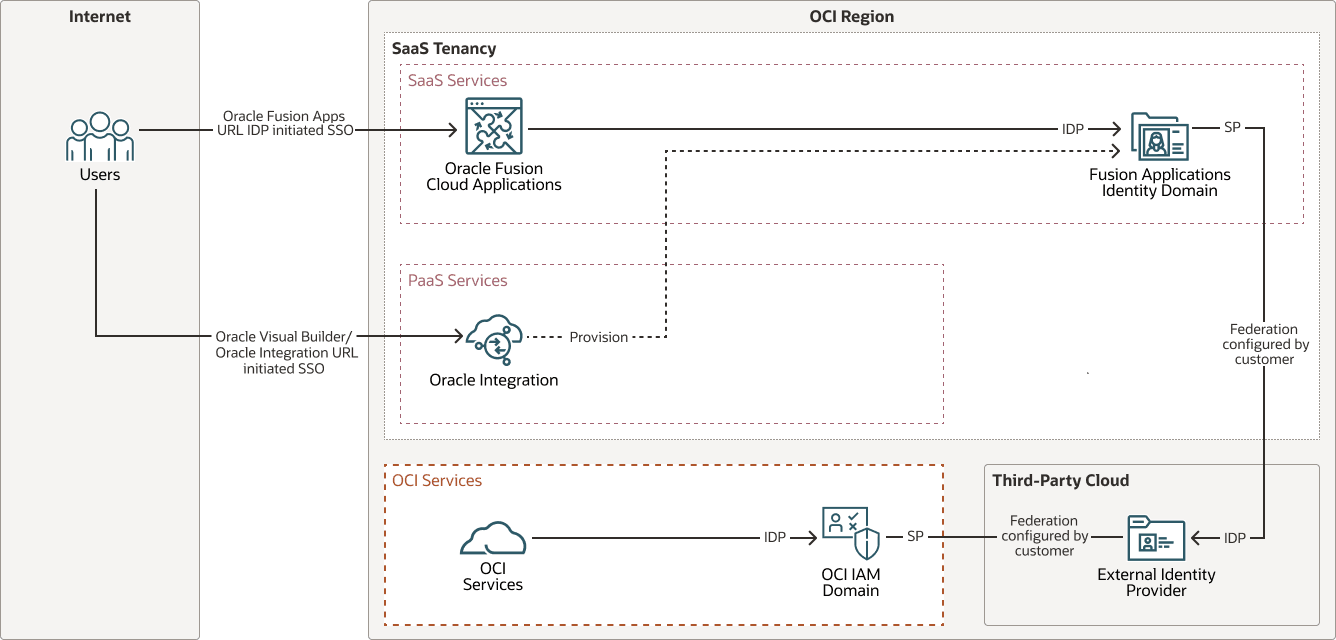

Para optimizar aún más la autenticación, se establece una federación independiente entre el dominio de identidad de OCI (proveedor de servicios) y el ID de Microsoft Entra (proveedor de identidad). Esto permite a los usuarios acceder a los servicios de OCI con autenticación enrutada a través de OCI IAM a Microsoft Entra ID, lo que proporciona una experiencia de SSO unificada en las plataformas de Oracle y no de Oracle.

Los dominios de identidad de OCI IAM ofrecen una gestión completa de identidad y acceso, incluida la autenticación, SSO y la gestión del ciclo de vida de la identidad para aplicaciones SaaS, alojadas en la nube y locales, tanto de Oracle como no de Oracle. En entornos que utilizan servicios de OCI, PaaS (como Oracle Integration) y Oracle Fusion Cloud Applications, los grupos de usuarios pueden variar.

El dominio de identidad de Fusion Applications gestiona usuarios y grupos para Fusion Applications y Oracle Integration, mientras que un dominio de identidad de OCI IAM independiente gestiona de forma centralizada los usuarios que necesitan acceso a servicios de OCI como OCI Object Storage, OCI Logging y OCI Functions.

El siguiente diagrama ilustra este flujo de autenticación:

Configurar el dominio de identidad de OCI IAM como proveedor de servicios y el ID de Microsoft Entra como proveedor de identidad

- Descargue los metadatos del dominio de identidad de OCI IAM configurado como proveedor de servicios. Estos metadatos son necesarios para configurar la aplicación SAML en Entra ID.

- Cree una aplicación empresarial en Microsoft Entra ID específicamente para el acceso a la consola de OCI. Esto registrará una nueva aplicación empresarial en Entra ID.

- Configure SSO para la aplicación empresarial ID de Microsoft Entra mediante los metadatos del dominio de identidad de OCI IAM y actualice los atributos y las reclamaciones de la aplicación para utilizar la dirección de correo electrónico del usuario como identificador. Por último, descargue el XML de metadatos de federación del ID de Microsoft Entra.

- Registre Entra ID como IdP en el dominio de identidad de OCI IAM importando el XML de metadatos de federación desde Entra ID en la configuración del proveedor de identidad. A continuación, actualice las reglas de política de IDP para incluir Entra ID.

- En la Consola de OCI, haga clic en Identidad y seguridad y, a continuación, en Dominios.

- Seleccione el dominio de identidad de OCI IAM.

- Vaya a Federación y, a continuación, haga clic en el menú Acciones.

- Haga clic en Agregar IDP de SAML.

- Introduzca un nombre, una descripción y cargue un icono de proveedor de identidad.

- Cargue el archivo XML de metadatos de Microsoft Entra ID (descargado anteriormente).

- Defina las asignaciones de atributos de usuario, como la asignación de NameID a UserName o Correo electrónico.

- En la página Revisar y crear, verifique los detalles de configuración.

- Haga clic en Activar para activar el nuevo proveedor de identidad.

- Cree una nueva regla de política de proveedor de identidad o edite una existente para asignar el IDP de SAML recién creado a la regla adecuada para activar la autenticación federada.

- Pruebe la configuración de SSO para verificar la autenticación federada correcta entre el ID de Microsoft Entra y el dominio de identidad de OCI IAM.