Étapes préliminaires

Ce tutoriel de 15 minutes vous explique comment accéder à l'instance Cloud Manager à partir d'un ordinateur Linux ou Microsoft Windows local.

Contexte

La pile Cloud Manager inclut un script de configuration d'instance ("bootstrap") qui s'exécute dans la machine virtuelle pour l'instance Cloud Manager une fois la tâche Resource Manager Apply terminée. Vous pouvez accéder à l'instance à partir d'une machine Microsoft Windows à l'aide d'un client SSH tel que PuTTY, ou directement à partir d'une méthode Linux machine.The que vous utilisez dépend de la façon dont vous configurez le réseau en nuage virtuel.

Il s'agit du onzième tutoriel de la série Install PeopleSoft Cloud Manager. Lisez les tutoriels dans l'ordre indiqué. Les didacticiels facultatifs offrent d'autres méthodes de configuration.

- Préparer l'installation de PeopleSoft Cloud Manager

- Vérifier les informations sur le compte Oracle Cloud pour PeopleSoft Cloud Manager

- Planifier le réseau en nuage virtuel pour PeopleSoft Cloud Manager (facultatif)

- Créer un réseau en nuage virtuel pour PeopleSoft Cloud Manager dans la console Oracle Cloud Infrastructure (facultatif)

- Utiliser des ressources de réseau personnalisées ou privées avec PeopleSoft Cloud Manager (facultatif)

- Créer une image Linux personnalisée pour PeopleSoft Cloud Manager (facultatif)

- Créer une image Windows personnalisée pour PeopleSoft Cloud Manager dans Oracle Cloud Infrastructure (facultatif)

- Créer des ressources de chambre forte pour la gestion des mots de passe pour PeopleSoft Cloud Manager

- Générer des clés de signature d'API pour PeopleSoft Cloud Manager

- Installer la pile PeopleSoft Cloud Manager avec le gestionnaire de ressources

- Se connecter à l'instance Cloud Manager

- Spécifier les paramètres de Cloud Manager

- Utiliser le service de stockage de fichiers pour le référentiel PeopleSoft Cloud Manager

- Gérer les utilisateurs, les rôles et les listes d'accès de Cloud Manager

- Configurer un mandataire Web pour PeopleSoft Cloud Manager (facultatif)

- Créer un équilibreur de charge dans Oracle Cloud Infrastructure pour PeopleSoft environnements Cloud Manager (facultatif)

- Créer des marqueurs définis dans Oracle Cloud Infrastructure pour PeopleSoft Cloud Manager (facultatif)

- Créer des ressources du service de science des données pour l'ajustement automatique dans PeopleSoft Cloud Manager (facultatif)

Se connecter à la machine virtuelle d'instance Cloud Manager à partir d'un système Linux ou UNIX

Utilisez ces instructions si l'instance Cloud Manager réside dans un sous-réseau public. Pour accéder à l'instance à partir d'un ordinateur Linux ou UNIX :

- Obtenez l'adresse IP de l'instance Cloud Manager à partir de la page des détails de l'instance à l'aide de l'une des méthodes suivantes :

- Dans la tâche Appliquer du gestionnaire de ressources (Gestionnaire de ressources > Pile > Détails de la pile > Détails de la tâche), sélectionnez Sorties, puis copiez cm_http_url.

- Dans la page d'accueil d'Oracle Cloud Infrastructure, cliquez sur l'icône de menu en haut à gauche, puis sélectionnez Calcul > Instances.Sélectionnez votre compartiment et consultez la page des détails de l'instance. La page Informations sur l'instance comprend l'adresse IP publique.

- Entrez la commande suivante :

ssh -i <path_to_private_key_file>/<private_key_name> -o ServerAliveInterval=5 -o ServerAliveCountMax=1 opc@<public_ip_address_of_instance>

- Si vous avez entré une phrase secrète lors de la création de votre paire de clés SSH, entrez-la à l'invite.

- La première fois que vous êtes connecté à votre instance, l'utilitaire SSH vous invite à confirmer la clé publique. En réponse à l'invite, entrez yes (Oui).

Se connecter à la machine virtuelle de l'instance Cloud Manager à partir d'un système Microsoft Windows

Utilisez ces instructions si l'instance Cloud Manager réside dans un sous-réseau public. Pour accéder à l'instance à partir d'un ordinateur Microsoft Windows :

- Obtenez l'adresse IP de l'instance Cloud Manager à partir de la page des détails de l'instance à l'aide de l'une des méthodes suivantes :

- Dans la tâche Appliquer du gestionnaire de ressources (Gestionnaire de ressources > Pile > Détails de la pile > Détails de la tâche), sélectionnez Sorties, puis copiez cm_http_url.

- Dans la page d'accueil d'Oracle Cloud Infrastructure, cliquez sur l'icône de menu en haut à gauche, puis sélectionnez Calcul > Instances.Sélectionnez votre compartiment et consultez la page des détails de l'instance. La page Informations sur l'instance comprend l'adresse IP publique.

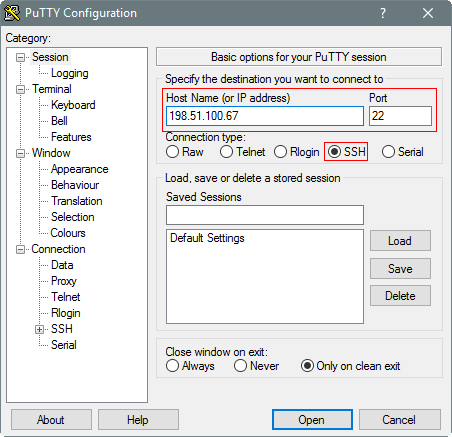

- Démarrez PuTTY. La fenêtre de configuration PuTTY s'affiche et présente le panneau Session.

- Dans le champ Nom d'hôte (ou adresse IP), entrez l'adresse IP publique de votre instance.

- Dans le champ Type de connexion, sélectionnez SSH s'il n'est pas déjà sélectionné.

Description de cette illustration (putty_login3.png) -

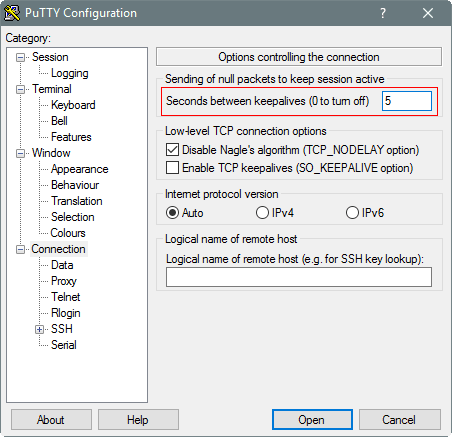

Dans le volet Catégorie, cliquez sur Connexion. Entrez 5 dans la zone de texte Durée entre plusieurs jours de conservation (0 pour désactiver).

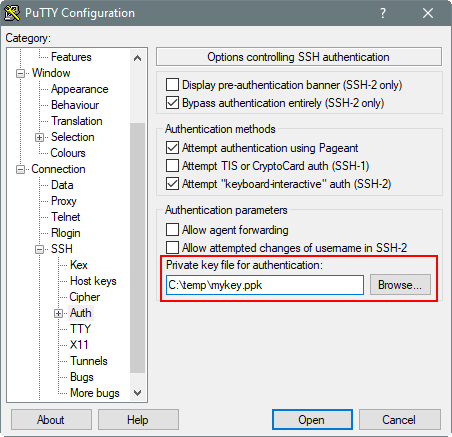

Description de cette illustration (putty_login4.png) - Dans le volet Category, développez SSH, puis cliquez sur Auth. Le panneau d'authentification s'affiche.

- Dans le champ Fichier de clé privée pour l'authentification, cliquez sur Parcourir et sélectionnez le fichier de clé privée que vous avez enregistré précédemment, mykey.ppk dans cet exemple.

Description de cette illustration (putty_login6.png) - Dans l'arbre Category (Catégorie), cliquez sur Session.

Le panneau Session s'affiche.

- Dans le champ Sessions enregistrées, entrez un nom pour cette configuration de connexion, puis cliquez sur Enregistrer.

- Cliquez sur Open pour ouvrir la connexion.

La fenêtre de configuration PuTTY est fermée et la fenêtre PuTTY s'affiche.

- Lorsque vous êtes invité à entrer un nom d'utilisateur, entrez opc.

- Entrez la phrase secrète que vous avez fournie pour votre paire de clés SSH.

- La première fois que vous êtes connecté à votre instance, la fenêtre Alerte de sécurité PuTTY s'affiche et vous invite à confirmer la clé publique. Cliquez sur Yes pour continuer.

Configurer l'accès SSH à une instance Private Cloud Manager au moyen d'un hôte bastion

Si vous avez créé des ressources de réseau, des sous-réseaux privés ou publics et un hôte bastion OCI dans le cadre de l'installation de Cloud Manager, utilisez ces instructions pour configurer une session SSH gérée (tunnel SSH) vers un sous-réseau privé Cloud Manager au moyen d'un hôte bastion. L'accès SSH dure jusqu'à ce que vous fermiez l'interpréteur de commandes Bash ou l'interpréteur de commandes git bash, tant que la session d'hôte bastion est active.

Pour plus d'informations sur la création et l'utilisation d'hôtes bastions, voir la documentation sur Oracle Cloud Infrastructure pour le service d'hôte bastion.

Vous devez fournir une clé privée SSH au format OpenSSH pour ces commandes. Si vous avez créé une clé privée SSH dans PuTTY au format RSA, convertissez-la au format OpenSSH, comme suit :

- Ouvrez le générateur PuTTY et chargez la clé privée courante.

- Sélectionnez Conversions > Exporter la clé OpenSSH.

- Enregistrez le fichier et notez le chemin complet et le nom de la clé.

Note :

Si vous voulez distinguer cette clé privée de la clé privée que vous utilisez avec PuTTY, vous pouvez enregistrer le fichier sous un autre nom. Vous ne pouvez pas utiliser cette version de la clé avec PuTTY. - Utilisez la nouvelle clé exportée dans la commande pour créer le tunnel SSH.

Pour configurer l'accès SSH avec l'hôte bastion :

- Dans la console Compute, cliquez sur l'icône de menu en haut à gauche, puis sélectionnez Calcul, puis Instances.

- Si nécessaire, sélectionnez votre compartiment et localisez l'instance Cloud Manager.

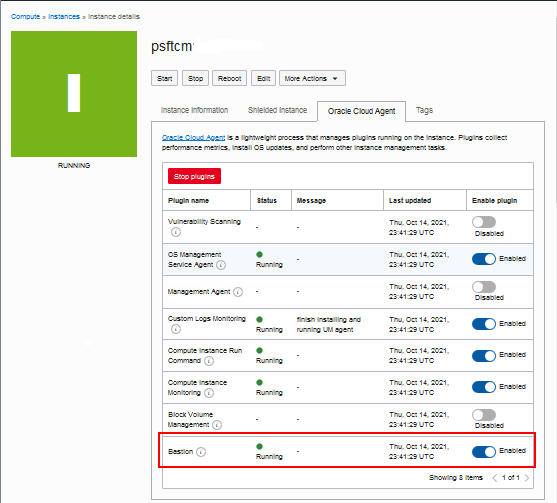

- Sélectionnez l'onglet Agent Oracle Cloud et vérifiez que le plugiciel d'hôte bastion a été activé. Si elle n'est pas activée, activez-la.

La tâche d'application du gestionnaire de ressources pour l'instance Cloud Manager active le plugiciel d'hôte bastion par défaut. Si vous utilisez ces instructions pour accéder à un environnement provisionné PeopleSoft, vous devrez peut-être activer le plugiciel d'hôte bastion. Il faudra un peu de temps pour devenir actif.

Description de cette illustration (ssh_access_instance_details_bastion_enabled.png) - Sélectionnez Gestionnaire de ressources, puis Piles et localisez la pile du gestionnaire de nuage.

- Dans la page Détails de la pile de l'instance Cloud Manager, sélectionnez la tâche Apply.

- Dans la page Détails de la tâche, sélectionnez Sorties dans la liste Ressources à gauche et notez le nom de l'hôte bastion.

- Sélectionnez Identité et sécurité, puis Hôte bastion et localisez l'hôte bastion.

- S'il n'y a aucune session active, cliquez sur Créer une session.

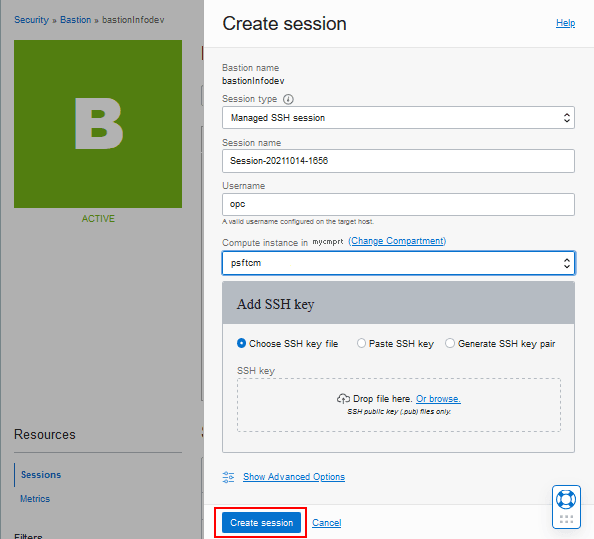

- Sélectionnez Managed SSH session dans la liste déroulante Session type.

- Entrez un nom pour la session ou acceptez la valeur par défaut.

- Entrez opc pour le nom d'utilisateur.

- Si nécessaire, modifiez le compartiment et sélectionnez l'instance Cloud Manager dans la liste déroulante Instance de calcul.

- Fournissez la clé SSH publique en parcourant le fichier de clés, en collant le texte du fichier de clés ou en générant une nouvelle paire de clés.

Description de cette illustration (ssh_access_create_managed_session.png) - Cliquez sur Créer une session.

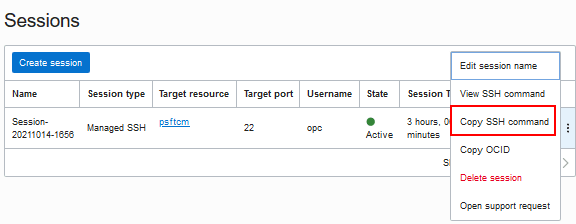

- Attendez que l'état de la session soit Actif. Cliquez sur l'icône Actions et sélectionnez Copier la commande SSH.

Description de cette illustration (ssh_access_copy_ssh_command.png) - Collez la commande dans un éditeur de texte et remplacez <privateKey> par le chemin complet et le nom de la clé par la clé au format OpenSSH.

Veillez à remplacer les deux instances de <privateKey> dans la commande.

- Dans un interpréteur de commandes Bash (Linux) ou un interpréteur de commandes git bash (Microsoft Windows), entrez la commande modifiée pour créer la connexion ssh à l'instance Cloud Manager.

Si vous avez créé une phrase secrète lors de la génération de la clé privée, vous serez invité à l'entrer.

Note :

Si vous ne parvenez pas à vous connecter, cela peut être dû à la version de git bash que vous utilisez. Voir la solution de rechange à la fin de cette section. - Pour vérifier le chemin courant après avoir accédé à l'instance Cloud Manager, entrez pwd.

$ pwd

/home/opc - Pour quitter l'instance Cloud Manager et retourner à l'invite d'interpréteur de commandes Bash ou git bash, tapez exit.

Conseil :

Dans l'interpréteur de commandes Bash ou git bash, en cas d'erreur, utilisez CTRL+c pour mettre fin à une commande.Note :

Une façon de vérifier la connexion au tunnel SSH consiste à utiliser la commande suivante et à rechercher "tunnel" dans la sortie :ps -ef | grep ssh

Avec certaines versions de git bash, vous pouvez voir un message d'erreur tel que "Impossible de négocier avec <port number>" lorsque vous entrez la commande de création de la connexion SSH. Utilisez ces étapes pour éviter l'erreur.

- Notez l'hôte bastion à partir de la commande SSH que vous avez copiée après la création de la session (étape 15). Dans cet exemple de commande, il s'agit du texte en gras commençant par host.bastion.

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 ocid1.bastionsession.oc1.us-ashburn-1.xxxxxxxxxx@host.bastion.us-ashburn-1.oci.oraclecloud.com" -p 22 opc@xx.x.x.xx

- Dans le shell git-bash, accédez au répertoire d'origine de l'utilisateur :

$ cd ~

- Créez un nouveau répertoire nommé ".ssh" sous le répertoire d'origine :

$ mkdir .ssh

- Accédez au répertoire .ssh.

$ cd .ssh

- Créez un fichier nommé config, par exemple à l'aide de vi ou d'un autre éditeur :

$ vi config

Conseil :

Vérifiez l'utilisation avecvi --help. - Ajoutez ces contenus au fichier et enregistrez-les.

Host <bastion host>

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsaPour <hôte bastion> entrez les informations de la commande SSH; par exemple :

Host host.bastion.us-ashburn-1.oci.oraclecloud.com

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsa - Entrez la commande SSH pour accéder à l'instance Cloud Manager.

Vous pouvez également créer le répertoire .ssh et le fichier de configuration dans l'Explorateur de fichiers Windows avant de les utiliser dans l'interpréteur de commandes git-bash.

- Notez l'hôte bastion à partir de la commande SSH que vous avez copiée après la création de la session (étape 15). Dans cet exemple de commande, il s'agit du texte en gras.

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 ocid1.bastionsession.oc1.us-ashburn-1.xxxxxxxxxx@host.bastion.us-ashburn-1.oci.oraclecloud.com" -p 22 opc@xx.x.x.xx

- Dans l'interpréteur de commandes git-bash, accédez au répertoire de base de l'utilisateur.

$ cd ~

- Déterminez le répertoire de base de l'utilisateur.

$ pwd

/c/Users/username

Le chemin /c/Users/nom d'utilisateur dans l'interpréteur de commandes git-bash correspond à C:\Users\nom d'utilisateur dans l'explorateur de fichiers Windows.

- Dans l'explorateur de fichiers Windows, allez à C:\Users\username et créez le répertoire .ssh.

- Allez au répertoire C:\Users\username\.ssh.

- A l'aide du Bloc-notes ou d'un autre éditeur de texte, créez le fichier de configuration avec ces contenus, puis enregistrez.

Host <bastion host>

Pour <hôte bastion> entrez les informations de la commande SSH; par exemple :

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsa

Host host.bastion.us-ashburn-1.oci.oraclecloud.com

User opc

PubkeyAcceptedAlgorithms +ssh-rsa

HostkeyAlgorithms +ssh-rsa - Allez à l'interpréteur de commandes git-bash et exécutez la commande SSH pour accéder à l'instance Cloud Manager.

Surveiller le processus de configuration de Cloud Manger et consulter les fichiers journaux

Surveillez le statut du processus de configuration en consultant le fichier journal /home/opc/bootstrap/CloudManagerStatus.log.

- Accédez à l'instance Cloud Manager dans une fenêtre de terminal Linux ou avec PuTTY.

- Pour voir la fin du fichier journal, entrez la commande suivante :

$ tail /home/opc/bootstrap/CloudManagerStatus.log

- Si vous souhaitez consulter d'autres fichiers journaux, utilisez ces commandes pour naviguer.

Entrez pwd pour vérifier le répertoire courant.

$ pwd

/home/opc

- Accédez au répertoire /home/opc/bootstrap.

$ cd bootstrap

- Pour voir les fichiers et les répertoires dans /home/opc/bootstrap, entrez ls.

$ ls

Le processus de configuration prend plusieurs minutes. Une fois le traitement terminé, le même fichier journal inclut l'URL du gestionnaire de nuage permettant de se connecter à PeopleSoft Pure Internet Architecture (PIA) dans un navigateur.

Les autres fichiers journaux sont les suivants :

- /home/opc/bootstrap/CloudManagerStatus.log — Journaux d'entrée pour l'Assistant Configuration d'instance Cloud Manager

- /home/opc/bootstrap/psft_oci_setup.log — Journal de provisionnement Cloud Manager

- /home/opc/bootstrap/cmpatch/logs/cmpatch_apply.log — Contient des détails sur les étapes du processus de téléchargement pour les fichiers de correctif de mise à jour de Cloud Manager

- /home/psadm2/psft/data/cloud/cmlogs/BOOTSTRAP_LOGS/* — PeopleSoft Journaux de l'administrateur de nuage liés à des processus tels que la création du serveur de fichiers

- /opt/oracle/psft/dpks/setup/psft_dpk_setup.log — Journal Puppet détaillé pour l'installation de Cloud Manager.

Pour plus d'informations, consultez PeopleSoft Cloud Manager pour Oracle Cloud Infrastructure, "Journaux Cloud Manager". Sélectionnez Aide en ligne (HTML) ou PeopleBooks (PDF) dans la page PeopleSoft Cloud Manager d'Oracle Help Center.

Copier les fichiers journaux de la machine virtuelle vers un ordinateur Windows (facultatif)

Si vous souhaitez copier les fichiers journaux sur un ordinateur Microsoft Windows, utilisez une copie sécurisée ou un utilitaire FTP sécurisé tel que ceux associés à Putty.

Par exemple, pour transférer les fichiers à l'aide de l'utilitaire PSCP dans PuTTY :

- Créez une session enregistrée dans PuTTY pour vous connecter à l'instance Linux Cloud Manager.

- Notez le chemin d'accès à votre installation Putty sur votre ordinateur portable (par exemple, C:\Program Files (x86)\PuTTY).

- Notez le chemin sur la machine virtuelle Linux avec les fichiers à copier et le chemin sur votre ordinateur portable où vous souhaitez les enregistrer.

- Ouvrez une invite de commande et notez la variable d'environnement PATH.

Pour lister les variables d'environnement, entrez la commande

set.Copiez le contenu de PATH dans le Bloc-notes ou ailleurs en tant que sauvegarde. - À l'invite de commande, ajoutez le chemin d'accès à l'installation PuTTY au début de votre chemin d'accès. Par exemple :

set PATH=C:\Program Files (x86)\PuTTY;%PATH%

Note :

Ce paramètre de variable d'environnement ne dure que jusqu'à la fermeture de la fenêtre de commande. -

Utilisez cette commande pour vous connecter à la session avec l'utilisateur opc et copier des fichiers de la machine virtuelle Linux source vers l'ordinateur Microsoft Windows cible :

pscp –l <user> <session name>:<source> <target>

-

Entrez la phrase secrète de la clé SSH à l'invite.

>pscp -l opc cm-oci-infodev:/home/opc/bootstrap/psft_oci_setup.log C:\user\CloudManager\target

Passphrase for key "rsa-key-psft":

psft_oci_setup.log | 1142 kB | 1142.5 kB/s | ETA: 00:00:00 | 100%

Étapes suivantes

Spécifier les paramètres de Cloud Manager

En savoir plus

- PeopleSoft Cloud Manager - Page d'accueil, My Oracle Support, ID document 2231255.2

- Outil d'aperçu des fonctions cumulatives (Cliquez sur Générer un rapport du directeur financier et sélectionnez PeopleSoft Cloud Manager en haut.)

- Documentation d'Oracle Cloud dans Oracle Help Center

Se connecter à l'instance Cloud Manager

G41528-01

Août 2025

Copyright © 2025, Oracle et/ou ses sociétés affiliées.

Accédez à l'instance Cloud Manager à partir d'un ordinateur local Linux ou Windows.

Ce logiciel et la documentation connexe sont fournis en vertu d'un contrat de licence assorti de restrictions relatives à leur utilisation et divulgation. Ils sont protégés en vertu des lois sur la propriété intellectuelle. Sauf dispositions contraires prévues de manière expresse dans votre contrat de licence ou permises par la loi, vous ne pouvez utiliser, copier, reproduire, traduire, diffuser, modifier, mettre sous licence, transmettre, distribuer, présenter, effectuer, publier ni afficher à toutes fins une partie de ces derniers sous quelque forme que ce soit, par quelque moyen que ce soit. Sont interdits l'ingénierie inverse, le désassemblage ou la décompilation de ce logiciel, sauf à des fins d'interopérabilité selon les dispositions prévues par la loi.

Si ce logiciel ou la documentation connexe sont livrés au gouvernement des États-Unis d'Amérique ou à quiconque octroyant des licences qui y sont relatives au nom du gouvernement des États-Unis d'Amérique, la remarque suivante s'applique :

U.S. GOVERNMENT END USERS: Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs) and Oracle computer documentation or other Oracle data delivered to or accessed by U.S. Government end users are "commercial computer software" or "commercial computer software documentation" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, the use, reproduction, duplication, release, display, disclosure, modification, preparation of derivative works, and/or adaptation of i) Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs), ii) Oracle computer documentation and/or iii) other Oracle data, is subject to the rights and limitations specified in the license contained in the applicable contract. The terms governing the U.S. Government's use of Oracle cloud services are defined by the applicable contract for such services. No other rights are granted to the U.S. Government.

Ce logiciel ou matériel informatique est destiné à un usage général, dans diverses applications de gestion de l'information. Il n'a pas été conçu pour être utilisé dans le cadre d'applications dangereuses, y compris des applications susceptibles de causer des blessures corporelles. Si vous utilisez ce logiciel ou matériel informatique dans des applications dangereuses, il vous revient d'adopter les mesures relatives à la protection contre les interruptions, aux copies de sauvegarde et à la redondance ainsi que toute autre mesure visant à garantir une utilisation en toute sécurité de ce logiciel. Oracle Corporation et ses sociétés affiliées déclinent toute responsabilité relativement aux dommages pouvant résulter de l'utilisation du logiciel ou matériel informatique dans des applications dangereuses.

Oracle et Java sont des marques de commerce enregistrées d’Oracle et/ou de ses sociétés affiliées. Les autres noms ou raisons sociales peuvent être des marques de commerce de leurs propriétaires respectifs.

Intel et Intel Inside sont des marques de commerce ou des marques de commerce enregistrées de Intel Corporation. Toutes les marques de commerce SPARC sont utilisées sous licence et sont des marques de commerce ou des marques de commerce enregistrées de SPARC International, Inc. AMD, Epyc et le logo AMD sont des marques de commerce ou des marques de commerce enregistrées de Advanced Micro Devices. UNIX est une marque de commerce enregistrée de The Open Group.

Ce logiciel ou matériel informatique et sa documentation peuvent fournir de l'information sur du contenu, des produits et des services tiers, ou y donner accès. Oracle Corporation et ses sociétés affiliées déclinent toute responsabilité quant aux garanties de quelque nature que ce soit relatives au contenu, aux produits et aux services offerts par des tiers, sauf lorsque stipulé dans les ententes applicables entre vous et Oracle. Oracle Corporation et ses sociétés affiliées ne pourront être tenus responsable des pertes, frais et dommages de quelque nature que ce soit découlant de l'accès à du contenu, des produits ou des services tiers, ou de leur utilisation, sauf lorsque stipulé dans les ententes applicables entre vous et Oracle.