Configurer une base de données autonome basée sur l'IA pour la validation de principe

Oracle Autonomous AI Database sur une infrastructure Exadata dédiée est un environnement de base de données hautement automatisé et entièrement géré s'exécutant dans Oracle Cloud Infrastructure (OCI) avec des ressources matérielles et logicielles engagées. Ces ressources isolées permettent aux organisations de répondre à des exigences rigoureuses en matière de sécurité, de disponibilité et de performance tout en réduisant les coûts et la complexité.

Si vous cherchez à créer rapidement un environnement de démonstration de faisabilité pour une base de données d'intelligence artificielle autonome, poursuivez votre lecture.

Conseil :

Pour une configuration complète et recommandée impliquant la configuration d'environnements Autonomous AI Database de développement et de production distincts, voir Configurer Autonomous AI Database avec une architecture de référence.Connaissances préalables

Pour bien comprendre et apprécier ce cas d'utilisation, vous devez avoir une compréhension de base de la base de données d'IA autonome sur une infrastructure Exadata dédiée, notamment ses options de déploiement, ses composants d'infrastructure clés, ses rôles d'utilisateur et ses fonctions principales. Pour plus d'informations, consultez À propos d'une base de données autonome sur une infrastructure Exadata dédiée.

Cas d'utilisation

La société Acme envisage une base de données sur intelligence artificielle autonome sur une infrastructure Exadata dédiée pour ses applications de projet internes. Avant la finalisation, Acme I.T. décide de développer une application de validation de principe appelée PocApp à l'aide d'une base de données d'IA autonome sur une infrastructure Exadata dédiée pour les aider à évaluer les capacités du service.

Le service informatique Acme assumera le rôle d'administrateur de parc, responsable de la création et de la gestion des ressources d'infrastructure Exadata (EI) et de grappe de machines virtuelles Exadata autonome (AVMC) pour la société. Il prend également le rôle d'administrateur de base de données d'application pour créer une base de données conteneur autonome (ACD) et une base de données autonome avec intelligence artificielle pour leurs utilisateurs de base de données.

Note :

Cet exemple présente l'administrateur du parc qui crée et gère les ressources de base de données conteneur autonome et de base de données autonome sur intelligence artificielle. Toutefois, votre organisation peut préférer que le DBA de l'application exécute cette tâche.Ressources requises

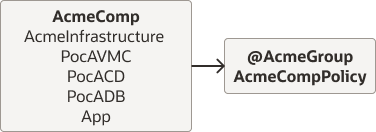

Composants IAM OCI

- Un compartiment nommé AcmeComp pour placer les ressources.

- Un groupe nommé AcmeGroup auquel les utilisateurs peuvent être affectés.

Note :

Tout utilisateur ajouté à ce groupe peut agir en tant qu'administrateur de parc, administrateur de base de données d'application ou développeur. - Une politique nommée AcmeCompPolicy pour spécifier l'accès des utilisateurs aux ressources au niveau du compartiment et de la location.

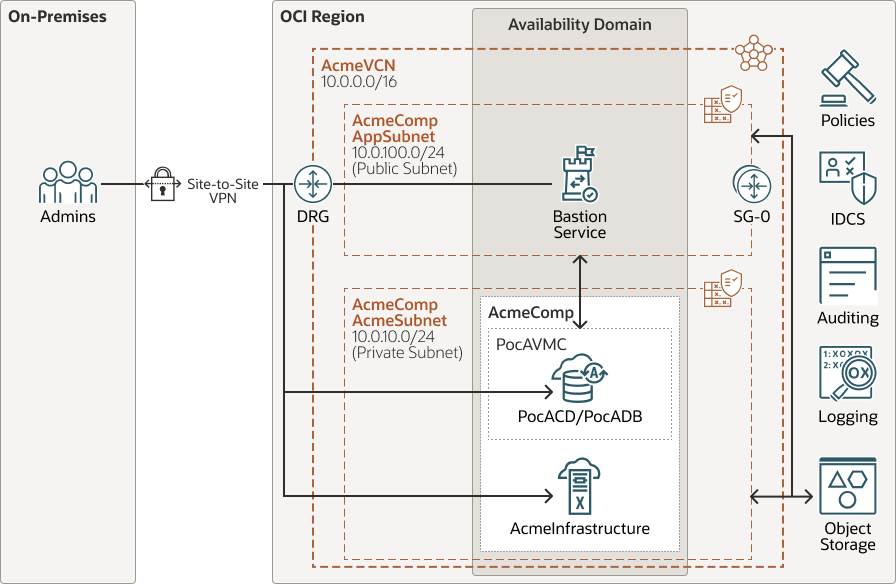

Ressources de réseau

-

Déploiements d'Oracle Public Cloud :

- Un VCN pour fournir la connectivité réseau à toutes les ressources d'infrastructure dédiées. Ce réseau VCN se connecte au RPV de la société Acme à l'aide d'un RPV IPSec et dispose d'une ressource de passerelle Internet qui bloque tout le trafic Internet entrant. Il sera nommé AcmeVCN.

- Deux sous-réseaux pour assurer l'isolement de l'accès au réseau, l'un pour les ressources de la base de données autonome sur l'IA et l'autre pour les ressources client et de niveau intermédiaire de l'application. Ces sous-réseaux seront nommés AcmeSubnet et AppSubnet respectivement.

Note :

Pour simplifier, nous utilisons un seul VCN et nous tirons parti des sous-réseaux pour assurer l'isolement du réseau. Toutefois, vous pouvez également créer plusieurs réseaux en nuage virtuels pour assurer l'isolement d'accès au réseau requis. Dans cet exemple, nous créons à la fois AcmeSubnet et AppSubnet sous AcmeComp pour plus de simplicité. Selon vos besoins, vous pouvez éventuellement placer ces sous-réseaux dans des compartiments distincts. -

Déploiements Exadata Cloud@Customer :

- Configurez les règles réseau comme indiqué dans Exigences relatives au réseau pour le service Oracle Exadata Database Service on Cloud@Customer dans Préparation pour le service Exadata Database sur Cloud@Customer.

- En outre, ouvrez le port 1522 pour autoriser le trafic TCP entre la base de données principale et la base de données de secours dans une configuration Autonomous Data Guard.

Ressources pour Autonomous AI Database

- Une infrastructure Exadata nommée AcmeInfrastructure.

- Une grappe de machines virtuelles Exadata autonome (AVMC) dans AcmeInfrastructure. Cette grappe de machines virtuelles autonome s'appelle PocAVMC.

- PocAVMC héberge la base de données conteneur autonome (ACD) et la base de données autonome d'IA, qui sont nommées PocACD et PocADB respectivement, pour développer l'application PocApp.

Étapes générales

Avant qu'Acme I.T. ne commence à configurer les ressources du service Base de données d'IA autonome sur une infrastructure Exadata dédiée, il demande une augmentation de limite de service à l'aide de la console OCI pour ajouter des ressources d'infrastructure Exadata - Serveurs de base de données et serveurs de stockage à la location. Pour plus de détails. Demander une augmentation de limite de service

Voici les étapes générales à suivre pour mettre en oeuvre ce cas d'utilisation :

- L'administrateur informatique Acme ou de la sécurité pour la location en nuage de la société Acme crée le compartiment AcmeComp, le groupe AcmeGroup et la politique de compartiment AcmePolicy pour l'isolement des ressources.

- Pour l'isolement de l'accès :

- Pour les déploiements Oracle Public Cloud, l'I.T. Acme ou l'administrateur de réseau pour Acme crée les ressources de réseau suivantes dans le compartiment AcmeComp :

- VCN : AcmeVCN

- Sous-réseaux privés : AcmeSubnet

- Sous-réseau public : AppSubnet

- Pour les déploiements Exadata Cloud@Customer, l'I.T. Acme ou l'administrateur de réseau d'Acme s'assure de :

- Configurez les règles réseau comme indiqué dans Exigences relatives au réseau pour le service Oracle Exadata Database Service on Cloud@Customer dans Préparation pour le service Exadata Database sur Cloud@Customer.

- Ouvrez le port 1522 pour autoriser le trafic TCP entre la base de données principale et la base de données de secours dans une configuration Autonomous Data Guard.

- Pour les déploiements Oracle Public Cloud, l'I.T. Acme ou l'administrateur de réseau pour Acme crée les ressources de réseau suivantes dans le compartiment AcmeComp :

- Après avoir créé des ressources de réseau, l'administrateur de la sécurité ajoute l'utilisateur en nuage d'un membre informatique Acme désigné à AcmeGroup, autorisant ainsi cet utilisateur en tant qu'administrateur de parc.

- Le nouvel administrateur de parc autorisé crée les ressources d'infrastructure dédiées suivantes dans le compartiment AcmeComp, dans l'ordre ci-dessous :

- Ressource d'infrastructure Exadata nommée AcmeInfrastructure.

- Grappe de machines virtuelles Exadata autonome nommée PocAVMC, indiquant l'infrastructure Exadata nouvellement créée.

Note :

Pour les déploiements Oracle Public Cloud, utilisez AcmeVCN et AcmeSubnet comme VCN et sous-réseau. - Base de données conteneur autonome nommée PocACD dans le compartiment AcmeComp, avec PocAVMC comme ressource sous-jacente.

- Base de données d'IA autonome nommée PocADB dans le compartiment AcmeComp, en spécifiant PocACD comme ressource sous-jacente.

Étape 1. Créer des composants IAM OCI

-

Compartiment AcmeComp.

Pour effectuer cette étape, l'administrateur de la sécurité suit les instructions sous Gestion des compartiments dans la documentation sur Oracle Cloud Infrastructure pour créer un compartiment à l'aide de la console Oracle Cloud. Lorsque vous suivez ces instructions, l'administrateur de la sécurité indique le compartiment racine de la location comme compartiment parent du compartiment AcmeComp.

-

Groupe AcmeGroup.

Pour effectuer cette étape, l'administrateur de la sécurité suit les instructions sous Gestion des groupes dans la documentation sur Oracle Cloud Infrastructure pour créer un groupe à l'aide de la console Oracle Cloud.

-

Politique sur AcmeCompPolicy

Pour effectuer cette étape, l'administrateur de la sécurité suit les instructions sous Gestion des politiques dans la documentation sur Oracle Cloud Infrastructure pour créer une politique à l'aide de la console Oracle Cloud.

Note :

En plus de créer les énoncés de politique requis, dans cet exemple, l'administrateur de la sécurité crée également des énoncés de politique "USE tag-namespaces" pour permettre aux membres du groupe d'affecter des marqueurs existants aux ressources qu'ils créent. Pour permettre aux membres du groupe de créer des marqueurs et d'utiliser des marqueurs existants, l'administrateur de la sécurité devrait créer des énoncés de politique "MANAGE tag-namespaces".Lorsque vous suivez ces instructions pour créer AcmeCompPolicy, l'administrateur de la sécurité :

-

Définit le compartiment dans le menu latéral à AcmeComp avant de cliquer sur Créer une politique.

-

Ajoute l'un des énoncés de politique suivants en fonction de leur plate-forme de déploiement :

- Déploiements d'Oracle Public Cloud :

- Autoriser le groupe AcmeGroup à GÉRER les infrastructures en nuage-exadata-dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les grappes de machines virtuelles autonomes en nuage dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à utiliser virtual-network-family dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les bases de données conteneur autonomes dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les bases de données autonomes dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les sauvegardes autonomes dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer instance-family dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les mesures dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à INSPECT les demandes de travail dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à utiliser les espaces de noms de marqueur dans le compartiment AcmeComp

- Déploiements Exadata Cloud@Customer :

- Autoriser le groupe AcmeGroup à gérer les infrastructures exadata dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les grappes de machines virtuelles autonomes dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les bases de données conteneur autonomes dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les bases de données autonomes dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les sauvegardes autonomes dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer instance-family dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à gérer les mesures dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à INSPECT les demandes de travail dans le compartiment AcmeComp

- Autoriser le groupe AcmeGroup à utiliser les espaces de noms de marqueur dans le compartiment AcmeComp

- Déploiements d'Oracle Public Cloud :

-

Étape 2. Créer le réseau en nuage virtuel et les sous-réseaux

S'applique à : ![]() Oracle Public Cloud seulement

Oracle Public Cloud seulement

Dans cette étape, Acme I.T. ou l'administrateur de réseau d'Acme crée le VCN AcmeVCN et les sous-réseaux AcmeSubnet et AppSubnet dans le compartiment AcmeComp.

Pour effectuer cette étape, Acme I.T. s'entend d'abord avec le service Acme I.T. pour réserver un intervalle d'adresses IP CIDR qui ne sera pas en conflit avec le réseau sur place de la société. (Sinon, le VCN serait en conflit avec le réseau sur place et un RPV IPSec ne pourrait pas être configuré.) L'intervalle réservé est CIDR 10.0.0.0/16.

Ensuite, Acme I.T. adapte les instructions du Scénario B : Sous-réseau privé avec un RPV dans la documentation sur Oracle Cloud Infrastructure pour créer le VCN, les sous-réseaux et les autres ressources de réseau à l'aide de la console Oracle Cloud.

- 10.0.10.0/24 pour AcmeSubnet (sous-réseau privé)

- 10.0.100.0/24 pour AppSubnet (sous-réseau public)

- AcmeSeclist : Liste de sécurité de base pour AcmeSubnet. Elle est utilisée lors de la création du sous-réseau AcmeSubnet.

- AppSeclist : Liste de sécurité de base pour AppSubnet. Elle est utilisée lors de la création du sous-réseau AppSubnet.

Pour plus de détails sur les exigences de trafic entrant et sortant de la grappe de machines virtuelles autonome, voir Exigences pour provisionner une grappe de machines virtuelles Exadata autonome.

Règles de sécurité dans AcmeSeclist

Voici les règles de trafic entrant créées dans AcmeSeclist :

| Sans état | Source | Protocole IP | Intervalle de ports sources | Intervalle de ports de destination | Type et code | Autorise |

|---|---|---|---|---|---|---|

| Non | 10.0.10.0/24 | ICMP | Tous | Tous | Tous | Trafic ICMP pour : Tout |

| Non | 10.0.10.0/24 | TCP | Tous | Tous | Trafic TCP pour les ports : Tout | |

| Non | 10.0.100.0/24 | TCP | Tous | 1521 | Trafic TCP pour le port : 1521 Oracle Net | |

| Non | 10.0.100.0/24 | TCP | Tous | 2484 | Trafic TCPS pour le port : 2484 Oracle Net | |

| Non | 10.0.100.0/24 | TCP | Tous | 6200 | ONS/FAN pour les ports : 6200 | |

| Non | 10.0.100.0/24 | TCP | Tous | 443 | Trafic HTTPS pour le port : 443 |

Voici les règles de trafic sortant créées dans AcmeSeclist :

| Sans état | Destination | Protocole IP | Intervalle de ports sources | Intervalle de ports de destination | Type et code | Autorise |

|---|---|---|---|---|---|---|

| Non | 10.0.10.0/24 | ICMP | Tous | Tous | Tous | Tout le trafic ICMP dans DevVMSubnet |

| Non | 10.0.10.0/24 | TCP | Tous | Tous | Tout le trafic TCP dans DevVMSubnet |

Règles de sécurité dans AppSeclist

Voici la règle de trafic entrant créée dans AppSeclist :

| Sans état | Source | Protocole IP | Intervalle de ports sources | Intervalle de ports de destination | Type et code | Autorise |

|---|---|---|---|---|---|---|

| Non | 0.0.0.0/0 | TCP | Tous | 22 | Tous | Trafic SSH pour les ports : 22 |

Note :

Il est recommandé de remplacer 0.0.0.0/0 dans les règles de sécurité par votre liste approuvée d'intervalles CIDR/adresses IP.Voici les règles de trafic sortant créées dans AppSeclist :

| Sans état | Destination | Protocole IP | Intervalle de ports sources | Intervalle de ports de destination | Type et code | Autorise |

|---|---|---|---|---|---|---|

| Non | 10.0.10.0/24 | TCP | Tous | 1521 | ||

| Non | 10.0.10.0/24 | TCP | Tous | 2484 | ||

| Non | 10.0.10.0/24 | TCP | Tous | 443 | ||

| Non | 10.0.10.0/24 | TCP | Tous | 6200 |

Étape 3. Affecter un administrateur de parc

Dans cette étape, l'administrateur de la sécurité ajoute l'utilisateur en nuage d'un membre informatique Acme désigné à l'adresse AcmeGroup.

Pour effectuer cette étape, l'administrateur de la sécurité suit les instructions sous Gestion des utilisateurs dans la documentation sur Oracle Cloud Infrastructure pour ajouter un utilisateur à un groupe à l'aide de la console Oracle Cloud.

Étape 4. Créer des ressources pour une base de données sur l'IA autonome

-

Infrastructure Exadata

Dans cette étape, l'administrateur du parc suit les instructions sous Créer une ressource d'infrastructure Exadata pour créer une ressource d'infrastructure Exadata nommée AcmeInfrastructure.

-

Grappe de machines virtuelles Exadata autonome

Dans cette étape, l'administrateur du parc suit les instructions sous Créer une grappe de machines virtuelles Exadata autonome pour créer PocAVMC avec les spécifications suivantes, en laissant tous les autres attributs dans leurs paramètres par défaut.

Paramètre Valeur Nom AVMC PocAVMC Infrastructure Exadata sous-jacente AcmeInfrastructure Réseau en nuage virtuel (VCN) S'applique à :

Oracle Public Cloud seulement

Oracle Public Cloud seulementAcmeVCN Sous-réseau S'applique à :

Oracle Public Cloud seulement

Oracle Public Cloud seulementAcmeSubnet -

Base de données conteneur autonome

Dans cette étape, l'administrateur du parc suit les instructions sous Créer une base de données conteneur autonome pour créer PocACD avec les spécifications suivantes, en laissant tous les autres attributs dans leurs paramètres par défaut.

Paramètre Valeur Nom de la base de données conteneur autonome PocACD Sous-jacent AVMC PocAVMC Version du logiciel de la base de données conteneur Dernière version du logiciel (N) -

Base de données autonome optimisée par l'IA

À cette étape, l'administrateur du parc suit les instructions sous Créer une base de données autonome d'IA pour créer PocADB. Ces bases de données sont créées avec les spécifications suivantes, en laissant tous les autres attributs à leurs paramètres par défaut.

Paramètre Valeur Nom de la base de données PocADB ACD sous-jacente PocACD Instance de base de données Peut choisir de créer une base de données d'IA autonome ou une base de données d'IA autonome pour les développeurs

La base de données sur intelligence artificielle autonome sur une infrastructure Exadata dédiée est maintenant configurée pour développer des applications de démonstration de faisabilité rapide.