Segmentation en unités

La tokenisation est un processus où les ressources physiques ou numériques sont représentées par des jetons, qui peuvent être transférés, suivis et stockés sur une blockchain.

En représentant les actifs en tant que jetons, vous pouvez utiliser le livre de la chaîne de blocs pour établir l'état et la propriété d'un actif, et utiliser les fonctions de plate-forme de chaîne de blocs standard pour transférer la propriété d'un actif.

Blockchain App Builder inclut la prise en charge de la segmentation en unités : les classes et méthodes de jeton sont générées automatiquement, et des méthodes de jeton supplémentaires sont fournies afin que les développeurs puissent créer une logique métier complexe pour les jetons. Le projet généré automatiquement contient des classes et des fonctions de cycle de vie de jeton, des méthodes CRUD et des méthodes SDK de jeton supplémentaires, et prend en charge la validation automatique des arguments, la conversion/désactivation des paramètres et la capacité de persistance transparente. Vous pouvez utiliser ces méthodes de contrôleur pour initialiser les jetons, contrôler l'accès, configurer les comptes, gérer les rôles et gérer le cycle de vie des jetons.

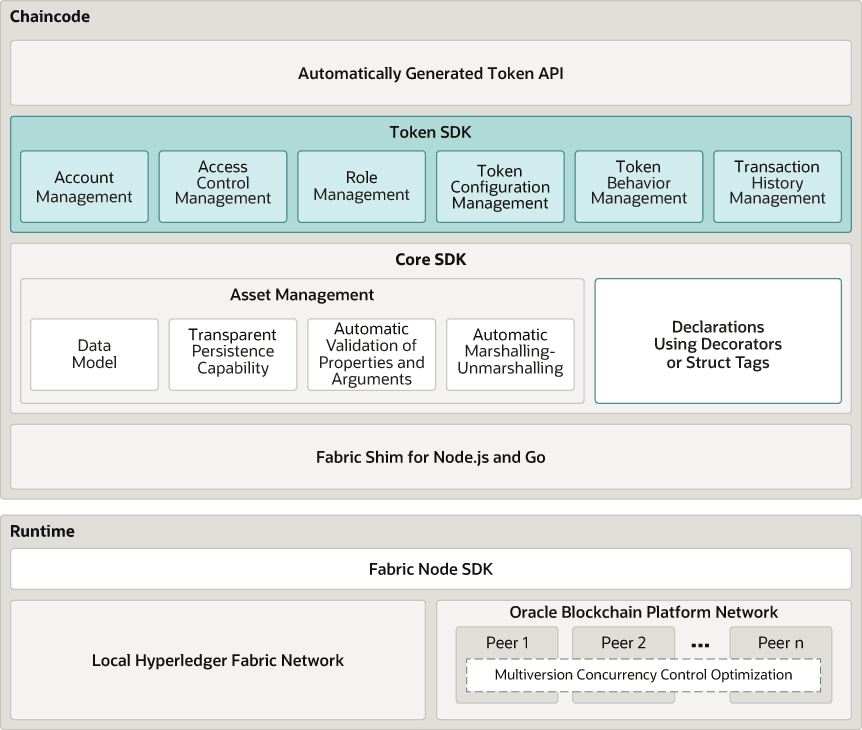

Le diagramme suivant présente l'architecture de jeton mise en oeuvre par Blockchain App Builder, y compris l'API de jeton et la trousse SDK de jeton.

- API de jeton générée automatiquement

- Blockchain App Builder génère automatiquement des méthodes pour prendre en charge les jetons et les cycles de vie des jetons. Vous pouvez utiliser ces méthodes pour initialiser les jetons, gérer les rôles et les comptes et effectuer d'autres tâches de cycle de vie des jetons sans codage supplémentaire.

- Trousse SDK de jeton

- La trousse SDK de jeton comprend des méthodes qui vous aident à développer une logique applicative complexe pour les applications de jeton.

- Optimisation du contrôle d'accès simultané à versions multiples (MVCC)

- L'optimisation MVCC pour le code de chaîne de jeton peut réduire les erreurs pour les opérations de transfert, de menthe, de gravure et de blocage.

Jetons et modèle Compte/Solde

Blockchain App Builder prend en charge les jetons fongibles et non fongibles.

Les jetons fongibles ont une valeur interchangeable. Toute quantité de jetons fongibles a la même valeur que toute autre quantité égale de la même classe de jeton. Les jetons non fongibles sont uniques. Les jetons peuvent également être entiers ou fractionnaires. Les jetons fractionnaires peuvent être subdivisés en parties plus petites, en fonction d'un nombre spécifié de décimales.

Les jetons peuvent également être décrits par des comportements. Les comportements pris en charge pour les jetons fongibles sont les suivants : mintable, transferable, divisible, holdable, burnable et roles (minter, burner et holder). Les comportements pris en charge pour les jetons non fongibles sont les suivants : mintable, transferable, singleton, indivisible, burnable et roles (minter et burner).

La fonction de segmentation en unités utilise un modèle de compte/équilibre pour représenter les immobilisations segmentées en unités en tant que soldes dans un compte. Les comptes sont similaires aux comptes bancaires classiques, où les dépôts et les transferts et autres transitions d'état affectent le solde d'un compte. Le solde de chaque compte fait l'objet d'un suivi global afin de s'assurer que les montants des transactions sont valides. Le solde bloqué (pour les jetons fongibles) et l'historique des transactions sont également suivis.

Tout utilisateur qui possède des jetons ou qui effectue des opérations liées aux jetons à tout moment doit avoir un compte sur le réseau. Chaque compte est identifié par un ID unique (account_id). L'ID compte est créé en combinant un nom d'utilisateur ou un ID courriel (user_id) du responsable de l'instance ou de l'utilisateur connecté à l'instance avec l'ID fournisseur de services d'adhésion (org_id) de l'utilisateur dans l'organisation réseau courante. Des méthodes prêtes à l'emploi sont fournies pour la création de compte. Comme l'ID compte inclut l'ID organisation, les utilisateurs peuvent être pris en charge dans plusieurs organisations.

Normes relatives aux jetons

Blockchain App Builder étend les normes et les classifications du Token Taxonomy Framework, de la norme ERC-721 et de la norme ERC-1155 pour définir l'anatomie et le comportement des jetons.

ERC-1155 est une norme qui prend en charge les jetons fongibles et non fongibles (NFT). ERC-721 est une norme pour les NFT. Le cadre de taxonomie de jetons a été développé par l'initiative de taxonomie de jetons. Pour plus d'informations, voir Cadre de taxonomie de jeton.

| Standard | Types de jeton pris en charge |

|---|---|

| Cadre de taxonomie de jetons |

|

| ERC-721 |

|

| ERC-1155 |

|

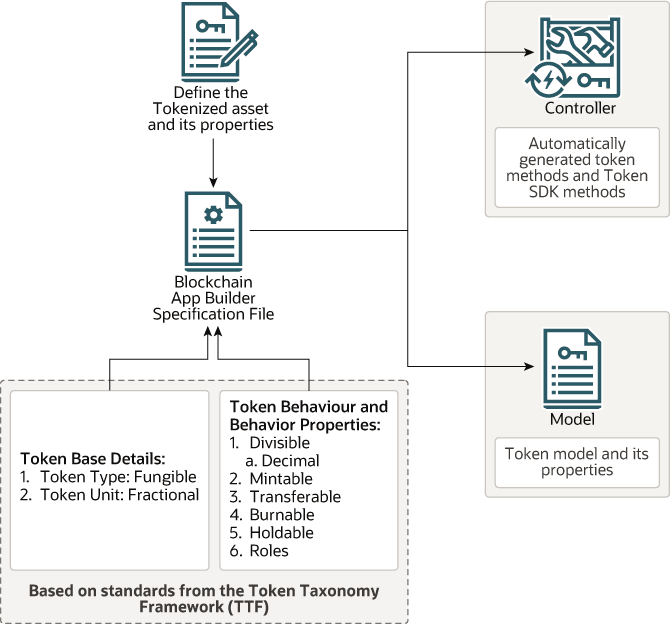

Flux de segmentation en unités

Comme Blockchain App Builder prend en charge la segmentation en unités en étendant la syntaxe du fichier de spécification d'entrée, vous créez des projets spécifiques au jeton de la même manière que vous créez d'autres projets, à l'aide de l'interface de ligne de commande ou dans Visual Studio Code.

Pour plus d'informations sur la création de projets avec le générateur d'applications Blockchain, voir Fichier de spécification d'entrée.

- Déterminez la norme de jeton à utiliser.

- Déterminez les comportements de jeton à spécifier (

mintable,transferable,divisible,indivisible,singleton,holdable,burnableetroles). - Définissez la ressource de jeton et ses propriétés dans le fichier de spécification d'entrée.

- Échafaudage du projet de code de chaîne à partir du fichier de spécification d'entrée. Cela crée un projet échafaudé, y compris un modèle qui contient la définition de la ressource de jeton et ses propriétés et un contrôleur qui contient le comportement et les méthodes du jeton.

- Déployer et tester le projet de code de chaîne.

- Un code de chaîne de jeton est déployé; les utilisateurs de la liste transmis à la méthode d'initialisation deviennent des utilisateurs

Token Admindu code de chaîne. - Une ressource segmentée en unités est initialisée, ce qui crée

token_id, un identificateur unique pour cette instance particulière du jeton. - Des comptes doivent être créés pour chaque utilisateur qui possédera des jetons ou effectuera des opérations liées aux jetons.

- Si le comportement

rolesest spécifié pour le jeton, les rôles doivent être affectés aux utilisateurs avant qu'ils puissent effectuer des opérations liées au jeton. - Les méthodes de cycle de vie des jetons peuvent ensuite être utilisées, en fonction des comportements spécifiés pour la ressource de jeton. Par exemple, vous pouvez appeler une méthode pour créer des jetons pour un compte.

Contrôle d'accès

La prise en charge de la segmentation en unités comprend une fonction de contrôle d'accès qui prend en charge les mécanismes de contrôle basés sur les rôles et sur la propriété.

Token Admin ou Token Minter. Grâce au contrôle basé sur la propriété, vous pouvez empêcher les utilisateurs d'accéder aux ressources dont ils ne sont pas propriétaires. Avec le contrôle d'accès basé sur la propriété, des méthodes spécifiques peuvent être appelées par les utilisateurs qui possèdent les ressources, telles que Token Owner ou Account Owner. Pour plus d'informations sur le contrôle d'accès des méthodes, reportez-vous aux entrées individuelles des méthodes documentées dans les rubriques suivantes :

- Administrateur de jetons

- Des utilisateurs

Token Adminpeuvent être affectés lorsqu'un code de chaîne de jeton est déployé. Les informations sur l'utilisateurToken Adminsont enregistrées dans la base de données d'état. Un utilisateurToken Adminpeut accorder et supprimer des privilègesToken Adminpour d'autres utilisateurs. Un utilisateurToken Adminne peut pas supprimer ses propres privilègesToken Admin. Un utilisateurToken Adminpeut affecter le rôleOrg Admin, minter, burner ou notaire à n'importe quel utilisateur. - Administrateur d'organisation

- Les méthodes étendues du cadre de taxonomie de jeton prennent en charge le rôle

Org Admin. Un utilisateurToken Adminpeut affecter le rôleOrg Adminà n'importe quel utilisateur. Les utilisateursOrg Admindisposent de privilèges d'administration, mais uniquement au sein de leur organisation. Ils peuvent créer des comptes ou voir les soldes de comptes, mais uniquement pour les utilisateurs de leur organisation. Les utilisateursOrg Admindotés d'un rôle de réviseur, de brûleur ou de notaire peuvent affecter ce rôle à d'autres utilisateurs de leur organisation. - Minter jeton

- Un utilisateur auquel le rôle de robot est affecté est

Token Minteret peut extraire des jetons. - Interrupteur à jetons

- Un utilisateur auquel le rôle de brûleur est affecté est

Token Burneret peut graver des jetons. - Notaire de jeton

- Un utilisateur auquel le rôle de notaire est affecté est

Token Notary. UnToken Notaryagit en tant que tiers dans les transactions entre les payeurs et les bénéficiaires. UnToken Notarypeut soit déclencher l'achèvement d'un transfert de jeton d'un payeur vers un bénéficiaire, soit retourner les jetons au compte du payeur. - Gestionnaire de chambre forte

- Un utilisateur auquel le rôle de chambre forte est affecté est

Vault Manager.Vault Managerpeut déverrouiller un NFT verrouillé. Le rôle de chambre forte s'applique uniquement aux normes étendues ERC-721 et ERC-1155. L'affectation du rôle de chambre forte à un utilisateur est une condition préalable au verrouillage des NFT. Un seul utilisateur par code de chaîne peut être affecté au rôle de chambre forte. - Vérificateur de jeton

- Édition Digital Assets uniquement : Les méthodes du cadre de taxonomie de jeton étendu prennent en charge le rôle

Token Auditor. Ce rôle est similaire au rôleToken Admin, mais avec un accès en lecture seule. - Vérificateur d'organisation

- Édition Digital Assets uniquement : Les méthodes du cadre de taxonomie de jeton étendu prennent en charge le rôle

Org Auditor. Ce rôle est similaire au rôleOrg Admin, mais avec un accès en lecture seule.

Le contrôle d'accès basé sur les rôles et le contrôle d'accès basé sur la propriété sont également combinés dans certaines méthodes. Par exemple, le contrôle d'accès basé sur le rôle permet à un utilisateur doté du rôle de frappe de créer des jetons. Avec le contrôle d'accès basé sur la propriété, un propriétaire de jeton non fongible peut modifier les propriétés personnalisées d'un jeton, mais ne peut pas modifier les métadonnées du jeton. Lorsqu'un utilisateur doté du rôle de robot crée un jeton non fongible (NFT), il devient propriétaire du NFT. En tant que propriétaire de ce NFT, ils peuvent modifier les propriétés personnalisées (pour un jeton de collection d'art, le prix du jeton est une propriété personnalisée). Une fois que le créateur du jeton a transféré le jeton NFT à un autre utilisateur, le deuxième utilisateur devient le propriétaire et l'utilisateur qui a créé le jeton n'est plus le propriétaire du jeton. Grâce au contrôle d'accès basé sur la propriété, le nouveau propriétaire peut désormais mettre à jour une valeur de propriété personnalisée, mais le propriétaire précédent ne peut plus le faire. En raison du contrôle d'accès basé sur les rôles, le propriétaire précédent peut toujours créer un NFT, mais le nouvel utilisateur ne le peut pas.

Vous pouvez également écrire vos propres fonctions de contrôle d'accès ou désactiver le contrôle d'accès. Le code généré automatiquement qui contrôle l'accès est présenté dans les exemples suivants.

await this.Ctx.<Token Standard>Auth.checkAuthorization(...)auth, err := t.Ctx.<Token Standard>Auth.CheckAuthorization(...)Note :

Pour supprimer la fonction de contrôle d'accès générée automatiquement, supprimez la ligne de code précédente de votre projet TypeScript ou Go.Optimisation MVCC

Les bases de données Hyperledger Fabric utilisent le contrôle d'accès simultané multiversion (MVCC) pour éviter les doubles dépenses et les incohérences de données.

Lorsque le même état est mis à jour, une nouvelle version de l'enregistrement remplace l'ancienne version. S'il existe des demandes concurrentes pour mettre à jour la même clé dans un bloc, une erreur MVCC_READ_CONFLICT peut être générée.

Pour réduire les erreurs MVCC lors des opérations de transfert, de menthe, de gravure et de blocage, vous pouvez activer l'optimisation MVCC pour le code de chaîne de jeton. Cette optimisation ne fonctionne que sur Oracle Blockchain Platform. Par défaut, l'optimisation est désactivée. Pour activer l'optimisation, effectuez l'étape suivante applicable.

- Interface de ligne de commande : Spécifiez le paramètre booléen

-mou--enable_mvcc_optimizationavec la commandeochain init. Par défaut, le paramètre est réglé àfalse. Pour activer l'optimisation, ajoutez-m trueà la ligne de commandeochain init. - Visual Studio Code : Lorsque vous créez un code de chaîne, sélectionnez Activer l'optimisation MVCC dans la fenêtre Créer du code de chaîne.

Pour utiliser l'optimisation avec le code de chaîne créé dans les versions précédentes de Blockchain App Builder, procédez comme suit :

- Après avoir installé la dernière version du générateur d'applications de chaîne de blocs, mettez à niveau le code de chaîne comme décrit dans Mise à niveau des projets de code de chaîne dans l'interface de ligne de commande et Mise à niveau des projets de code de chaîne dans Visual Studio Code.

- Modifiez le fichier

.ochain.jsondans le dossier racine du code de chaîne pour réglerenableMvccOptimizationàtrue. - Synchroniser le code de chaîne, qui ajoute l'optimisation et crée deux nouveaux dossiers dans le dossier racine du code de chaîne :

statedbettokens. Pour plus d'informations sur la synchronisation, voir Synchroniser les modifications de fichier de spécification avec un code source généré et Synchroniser les modifications de fichier de spécification avec un code source généré.

D'autres méthodes pour contourner les erreurs MVCC_READ_CONFLICT incluent le fait de demander à l'application client de nouvelles tentatives lorsque cette erreur est générée ou d'utiliser une file d'attente pour saisir les demandes concurrentes avant qu'elles ne soient envoyées au réseau de chaîne de blocs. Pour plus d'informations, consultez la section Sémantique de jeu de lecture et d'écriture dans la documentation sur Hyperledger Fabric.

Note :

L'optimisation MVCC ne fonctionne pas sur les réseaux hybrides qui incluent à la fois les pairs Oracle Blockchain Platform et Hyperledger Fabric ou lors des tests sur un réseau Hyperledger Fabric local. N'activez pas l'optimisation MVCC sur les réseaux hybrides, car cela pourrait entraîner des incohérences entre pairs.