À propos de la configuration de groupes d'utilisateurs et de politiques

Oracle NoSQL Database Cloud Service utilise Oracle Cloud Infrastructure Identity and Access Management (IAM) pour fournir un accès sécurisé à Oracle Cloud. Le service IAM pour Oracle Cloud Infrastructure vous permet de créer des comptes d'utilisateur et d'accorder aux utilisateurs l'autorisation d'examiner, lire, utiliser ou gérer des tables.

La façon dont vous gérez les utilisateurs, les groupes et les groupes dynamiques pour Oracle NoSQL Database Cloud Service dépend du fait que votre compte en nuage ou votre location a été mis à jour ou non pour utiliser les domaines d'identité Oracle Cloud Infrastructure Identity and Access Management (IAM). Il est facile de déterminer à quel moment votre location OCI a été mise à jour pour utiliser les domaines d'identité IAM (Identity and Access Management).

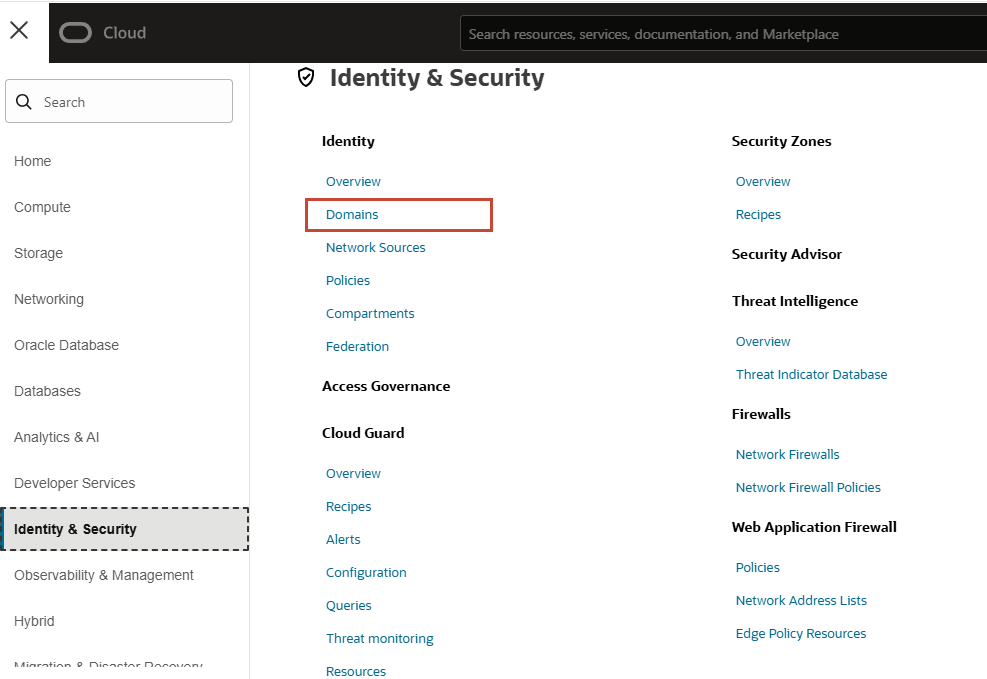

La console OCI pour la location avec domaine d'identité est affichée ci-dessous.

La console OCI pour la location sans domaine d'identité est affichée ci-dessous.

Pour plus d'informations, voir Avez-vous accès aux domaines d'identité?

Configuration d'utilisateurs, de groupes, de groupes dynamiques et de politiques à l'aide de la gestion des identités et des accès

Oracle NoSQL Database Cloud Service utilise le service Oracle Cloud Infrastructure Identity and Access Management (IAM) pour fournir un accès sécurisé à Oracle Cloud. Le service IAM d'Oracle Cloud Infrastructure vous permet de créer des comptes d'utilisateur et d'accorder aux utilisateurs l'autorisation d'examiner, lire, utiliser ou gérer des tables.

Si vous êtes en train de vous authentifier en tant que principal d'utilisateur (à l'aide d'une clé de signature d'API), voir Configuration des utilisateurs, des groupes et des politiques. Sinon, si vous êtes en train de vous authentifier en tant que principal d'instance ou principal de ressource, voir Configuration d'un groupe dynamique et de politiques.

Configuration des utilisateurs, des groupes et des politiques

- Connectez-vous à votre compte en nuage en tant qu'administrateur de compte en nuage.

- Dans la console Oracle Cloud Infrastructure, ajoutez des utilisateurs.

- Sélectionnez l'une des options suivantes en fonction de votre location (qu'il s'agisse de domaines d'identité ou non) :

- Location avec des domaines d'identité : Effectuez les opérations suivantes :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines. La page Domaines s'ouvre.

- Sélectionnez le filtre Compartiment à côté de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez le domaine d'identité dans lequel vous voulez travailler. Dans l'onglet Gestion des utilisateurs, allez à la section Utilisateurs.

- Location sans domaines d'identité : Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Utilisateurs.

- Location avec des domaines d'identité : Effectuez les opérations suivantes :

- Sélectionnez Créer.

- Entrez les détails sur l'utilisateur et sélectionnez Créer.

- Sélectionnez l'une des options suivantes en fonction de votre location (qu'il s'agisse de domaines d'identité ou non) :

- Dans la console Oracle Cloud Infrastructure, créez un groupe OCI.

- Sélectionnez l'une des options suivantes en fonction de votre location (qu'il s'agisse de domaines d'identité ou non) :

- Location avec des domaines d'identité : Effectuez les opérations suivantes :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines. La page Domaines s'ouvre.

- Sélectionnez le filtre Compartiment à côté de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez le domaine d'identité dans lequel vous voulez travailler. Dans l'onglet Gestion des utilisateurs, faites défiler l'affichage vers le bas jusqu'à la section Groupes.

- Location sans domaines d'identité : Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identity, sélectionnez Groups.

- Location avec des domaines d'identité : Effectuez les opérations suivantes :

- Sélectionnez Créer un groupe.

- Entrez les détails du groupe. Par exemple, si vous créez une politique qui autorise les utilisateurs à gérer entièrement les tables Oracle NoSQL Database Cloud Service, vous pouvez nommer le groupe nosql_service_admin (ou similaire) et inclure une description abrégée telle que "Utilisateurs autorisés à configurer et gérer les tables Oracle NoSQL Database Cloud Service sur Oracle Cloud Infrastructure" (ou similaire).

- Sélectionnez Créer.

- Sélectionnez l'une des options suivantes en fonction de votre location (qu'il s'agisse de domaines d'identité ou non) :

- Créez une politique qui accorde aux utilisateurs appartenant à un groupe OCI des autorisations d'accès spécifiques aux tables ou aux compartiments Oracle NoSQL Database Cloud Service.

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Politiques.

- Sélectionnez le filtre Compartiment à côté de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez Créer une politique.

Pour obtenir des détails et des exemples, voir Informations de référence sur les politiques et énoncés de politique types pour la gestion des tables.

Si vous ne savez pas comment fonctionnent les politiques, voir Fonctionnement des politiques.

- Pour gérer et utiliser les tables NoSQL au moyen des trousses SDK pour Oracle NoSQL Database Cloud Service, l'utilisateur doit configurer les clés d'API. Voir Authentification pour se connecter à Oracle NoSQL Database.

Note :

Les utilisateurs fédérés peuvent également gérer et utiliser les tables Oracle NoSQL Database Cloud Service. Pour cela, l'administrateur du service doit configurer la fédération dans le service de gestion des identités et des accès pour Oracle Cloud Infrastructure. Voir Fédération avec les fournisseurs d'identités.Les utilisateurs appartenant à un groupe mentionné dans l'énoncé de politique obtiennent leur nouvelle autorisation lors de leur connexion suivante à la console.

Définition des groupes dynamiques et des règles

- Connectez-vous à votre compte en nuage en tant qu'administrateur de compte en nuage.

- Dans la console Oracle Cloud Infrastructure, créez un groupe dynamique.

- Sélectionnez l'une des options suivantes en fonction de votre location (qu'il s'agisse de domaines d'identité ou non) :

- Location avec domaines d'identité :

- Ouvrez le menu de navigation et sélectionnez Identité et sécurité.

- Sous Identité, sélectionnez Domaines. La page Domaines s'ouvre.

- Sélectionnez le filtre Compartiment à côté de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Sélectionnez le domaine d'identité dans lequel vous voulez travailler et sélectionnez l'onglet Groupes dynamiques.

- Location sans domaines d'identité : Ouvrez le menu de navigation et sélectionnez Identité et sécurité. Sous Identité, sélectionnez Groupes dynamiques.

- Location avec domaines d'identité :

- Sélectionnez Créer un groupe dynamique et entrez un nom, une description et une règle, ou utilisez le générateur de règles pour ajouter une règle.

- Sélectionnez Créer.

Les ressources correspondant aux critères de la règle sont membres du groupe dynamique. Lorsque vous définissez une règle pour un groupe dynamique, déterminez quelle ressource aura accès aux autres ressources. Voici quelques exemples de création de règles :

- Une règle de correspondance pour les fonctions :

ALL {resource.type = 'fnfunc',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Cette règle implique que tout type de ressource nomméfnfuncdans le compartiment indiqué (avec l'ID spécifié ci-dessus) est membre du groupe dynamique.Note :

Voir Types de ressource pour plus d'informations sur les différents types de ressource. - Règle lors de l'ajout d'instances pour les principaux d'instance :

ALL { instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Cette règle implique que toute instance ayant l'ID compartiment spécifié ci-dessus est membre du groupe dynamique.

- Une règle lors de l'utilisation du service de passerelle d'API avec des fonctions :

ALL {resource.type = 'ApiGateway',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Cette règle implique que tout type de ressource nommé

ApiGatewaydans le compartiment indiqué (avec l'ID spécifié ci-dessus) est membre du groupe dynamique. - Une règle lors de l'utilisation d'instances de conteneur :

ALL {resource.type = 'computecontainerinstance', resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Cette règle implique que tout type de ressource nommé

computecontainerinstancedans le compartiment indiqué (avec l'ID spécifié ci-dessus) est membre du groupe dynamique.

- Une règle de correspondance pour les fonctions :

Note :

L'héritage ne s'applique pas aux groupes dynamiques. Lors de l'utilisation des politiques d'accès IAM, la politique d'un compartiment parent s'applique automatiquement à tous les compartiments enfants. Ce n'est pas le cas lorsque vous utilisez des groupes dynamiques. Vous devez lister chaque compartiment du groupe dynamique séparément pour que le compartiment soit admissible.Exemple : Règle de correspondance pour les fonctions des compartiments parent-enfant :ALL {resource.type = 'fnfunc', ANY{resource.compartment.id = '<parent-compid>', resource.compartment.id = '<child-compid1>', resource.compartment.id = '<child-compid2>', ...}} - Sélectionnez l'une des options suivantes en fonction de votre location (qu'il s'agisse de domaines d'identité ou non) :

- Écrivez des énoncés de politique pour le groupe dynamique permettant l'accès aux ressources Oracle Cloud Infrastructure.

- Dans la console Oracle Cloud Infrastructure, sélectionnez Identité et sécurité et sélectionnez Politiques.

- Sélectionnez le filtre Compartiment à côté de Filtres appliqués. Sélectionnez votre compartiment dans la liste déroulante et sélectionnez Appliquer le filtre.

- Pour écrire des politiques pour un groupe dynamique, sélectionnez Créer une politique, puis entrez un nom et une description.

- Utilisez le générateur de politiques pour créer une politique. La syntaxe générale de définition d'une politique est présentée ci-dessous :

Allow <subject> to <verb> <resource-type> in <location> where <conditions>- Syntaxe de l'objet : Un ou plusieurs groupes séparés par des virgules, par leur nom ou leur OCID.

- Verbes : Les valeurs sont inspect, read, use ou manage.

- resource-type : Un type de ressource individuel, un type de ressource de famille (comme nosql-family) ou toutes les ressources.

- compartiment : Un seul compartiment ou chemin d'accès au compartiment par nom ou OCID

Exemple : Cette politique permet au groupe dynamiquenosql_applicationd'utiliser l'accèsfnfuncsur la ressource du compartimentUATnosql.allow dynamic-group nosql_application to use fnfunc in compartment UATnosqlExemple : Cette politique autorise le groupe dynamique

nosql_applicationà accéder àmanagesur la ressource de famillenosql-familydans le compartimentUATnosql. - Sélectionnez Create (Créer). Pour plus d'informations sur les politiques, voir Gérer.