Présentation des clés de chiffrement gérées par le client

En savoir plus sur les clés de chiffrement gérées par le client pour les environnements dédiés.

Rubriques connexes

Aperçu des clés de chiffrement gérées par le client

Oracle NoSQL Database Cloud Service (NDCS) protège les données contre les violations de sécurité en chiffrant les données au repos à l'aide de clés de chiffrement des données. Les clés de chiffrement des données sont ensuite chiffrées à l'aide d'une clé de chiffrement principale. Par défaut, NDCS utilise une clé de chiffrement principale gérée par Oracle.

NDCS vous permet également de chiffrer les clés de chiffrement des données avec votre propre clé de chiffrement principale, appelée clé de chiffrement gérée par le client (CMEK). Les CMEK doivent être activés dans un environnement dédié avant d'utiliser cette fonctionnalité. Lorsque vous créez un environnement dédié configuré pour les CMEK, Oracle NoSQL Database utilise des volumes par blocs OCI pour stocker et chiffrer les données de base de données à l'aide d'une clé de chiffrement principale que vous contrôlez. En outre, les sauvegardes des données de votre environnement résident dans le stockage d'objets OCI et sont également chiffrées à l'aide de votre clé principale. Pour soumettre un ticket de service, voir Demande d'un environnement hébergé dédié.

Vous créez et gérez vos propres clés de chiffrement principales. NDCS utilise le service de gestion des clés pour OCI pour stocker votre clé de chiffrement principale dans des chambres fortes et gérer leur état opérationnel.

Terminologies

- CMEK (Client Managed Encryption Key) : Clé de chiffrement principale utilisée pour chiffrer et déchiffrer les volumes par blocs et les clés de stockage d'objets.

- Données au repos : Désigne les données stockées dans Oracle NoSQL Database.

- Environnement dédié pour les CMEK : Environnement Oracle NoSQL dédié à votre location et configuré pour utiliser les clés de chiffrement gérées par le client.

- Service de gestion des clés (KMS) : Service OCI qui stocke et gère les clés dans les chambres fortes. KMS assure la gestion et le contrôle centralisés des clés de chiffrement.

- Rotation des clés : Processus consistant à remplacer une ancienne clé de chiffrement par une nouvelle clé afin d'atténuer les risques en cas de compromission de la clé.

- Service de volume par blocs : Service OCI qui vous permet de provisionner et de gérer dynamiquement le stockage par blocs afin de répondre aux exigences d'application nécessaires.

- Service de stockage d'objets : Service OCI qui fournit un stockage en nuage entièrement programmable, évolutif et durable pour les données.

- Service de chambre forte OCI : Service OCI qui fournit un emplacement sécurisé et centralisé pour la gestion des clés de chiffrement et des clés secrètes.

Comment fonctionne CMEK?

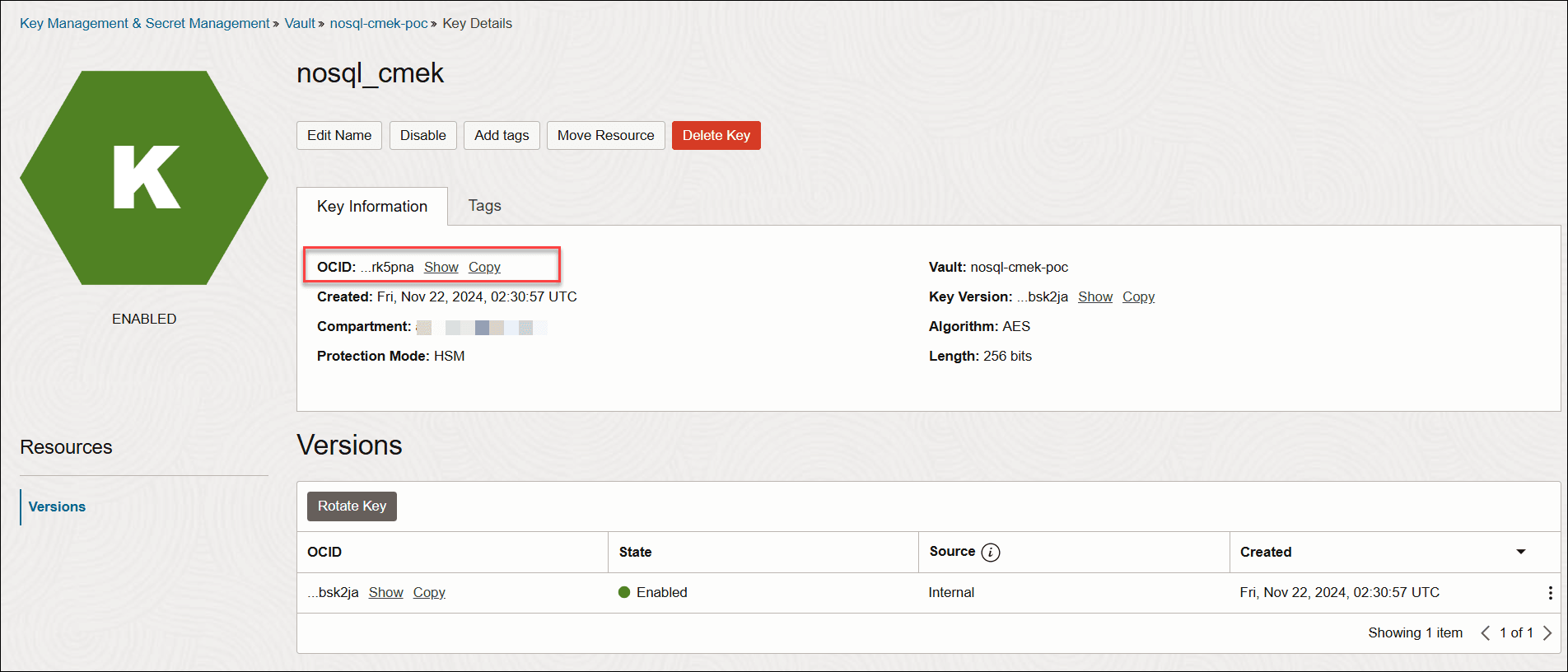

Le service de chambre forte OCI permet de créer des chambres fortes dans votre location en tant que conteneurs pour les clés de chiffrement. Lorsque vous créez CMEK dans une chambre forte, un ID Oracle Cloud (OCID) unique lui est affecté.

Vous affectez un CMEK à votre environnement dédié au moyen de la console OCI. Le service de volume par blocs et le service de stockage d'objets utilisent CMEK pour chiffrer les volumes par blocs et les clés de stockage d'objets.

NDCS prend en charge la rotation des clés en vous permettant d'affecter un nouveau CMEK. Vous devez d'abord créer une nouvelle clé dans votre chambre forte. Pour déclencher une rotation, vous mettez à jour la nouvelle clé dans votre environnement dédié à partir de la console OCI. La rotation vers un nouveau CMEK ne rechiffre pas les données stockées dans des volumes par blocs ou dans le stockage d'objets. Il rechiffre uniquement les clés du service de volume par blocs et du service de stockage d'objets.

Le service de volume par blocs et le service de stockage d'objets gèrent toutes les opérations de données.

Création CMEK

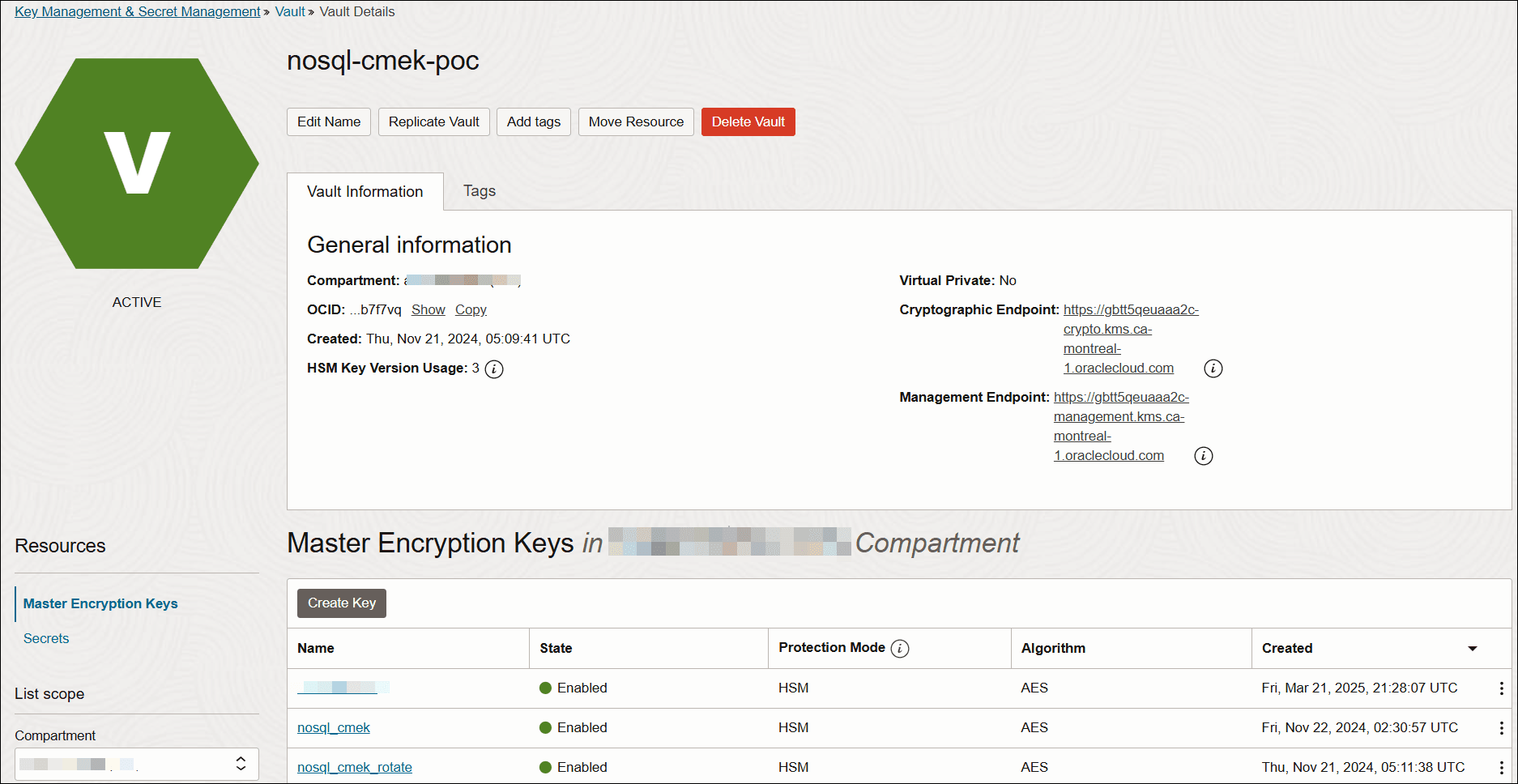

Oracle NoSQL Database Cloud Service prend en charge l'intégration exclusive au service de chambre forte OCI pour créer des chambres fortes et utilise KMS pour créer, stocker et gérer les CMEK dans les chambres fortes. Pour plus de détails sur la chambre forte, voir la rubrique sur le service Chambre forte OCI dans la documentation sur Oracle Cloud Infrastructure.

Vous devez d'abord créer une chambre forte à partir de la console OCI, puis créer CMEK dans la chambre forte.

Pour plus de détails, voir la rubrique Création d'une chambre forte dans la documentation sur Oracle Cloud Infrastructure.

Création CMEK :

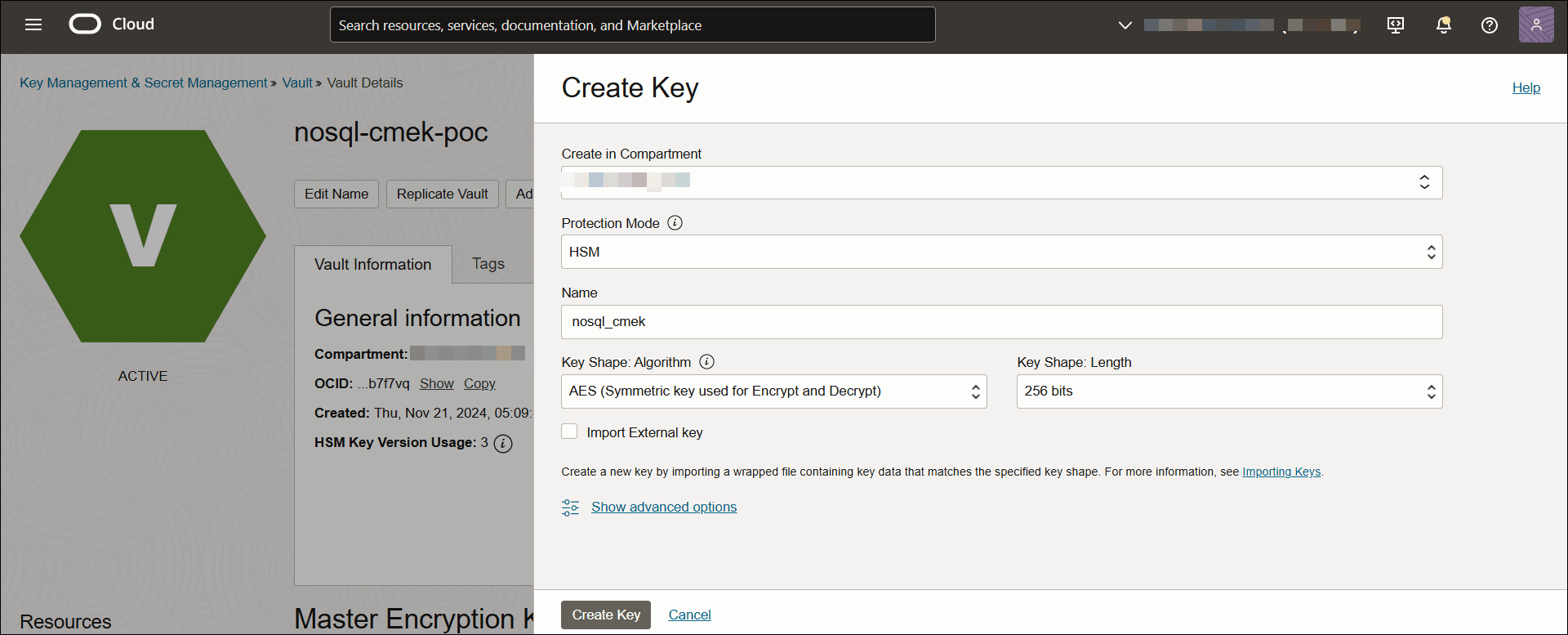

Lors de la création d'un CMEK, vous spécifiez son mode de protection, son algorithme et sa longueur.

Suivez ces étapes pour créer un CMEK. Pour plus de détails, voir la rubrique Création d'une clé de chiffrement principale dans la documentation sur Oracle Cloud Infrastructure.

- Créer une chambre forte.

Après avoir créé un CMEK, vous l'affectez à votre environnement dédié. Le service de volume par blocs et le service de stockage d'objets dans l'environnement dédié accèdent au CMEK en interne à l'aide de l'OCID du CMEK.

Cycle de vie de CMEK dans la chambre forte :

Une chambre forte prend en charge les opérations suivantes :

- Création : Vous créez un CMEK dans une chambre forte.

- Désactivation/activation : Vous pouvez désactiver/activer un CMEK pour contrôler son utilisation.

- Suppression : Vous pouvez supprimer un CMEK de la chambre forte. La suppression est un processus en deux étapes avec un délai d'attente pour empêcher la suppression accidentelle.

Note :

Le statut de CMEK est désactivé pendant cette période d'attente.

Pour plus de détails sur l'activation, la désactivation et la suppression de CMEK, voir Flux de travail de gestion des clés CMEK.

Opérations de gestion CMEK

Oracle NoSQL Database Cloud Service gère les opérations de CMEK dans des environnements dédiés. Cela inclut l'affectation de CMEK à un environnement dédié, la rotation CMEK, la suppression, la désactivation dans la chambre forte, la réactivation et la suppression.

Le tableau suivant décrit les tâches impliquées dans la gestion CMEK. Pour plus de détails sur les tâches de gestion des clés CMEK, voir Flux de travail de gestion des clés CMEK.

Tableau - Tâches de gestion CMEK

| Tâches de l'utilisateur | Tâches NDCS |

|---|---|

|

Affectation CMEK : Vous affectez un CMEK à votre environnement dédié à partir de la console OCI. |

|

| Rotation CMEK : Vous mettez à jour CMEK dans votre environnement dédié. |

|

| CMEK disable : Vous désactivez CMEK à partir de la chambre forte. |

|

| Réactivation de CMEK : Vous réactivez le CMEK désactivé à partir de la chambre forte. |

|

| Suppression CMEK : Vous supprimez CMEK de la chambre forte. |

|

| Suppression de CMEK : Vous annulez l'affectation de CMEK à votre environnement dédié. |

|

Contrôle d'accès CMEK

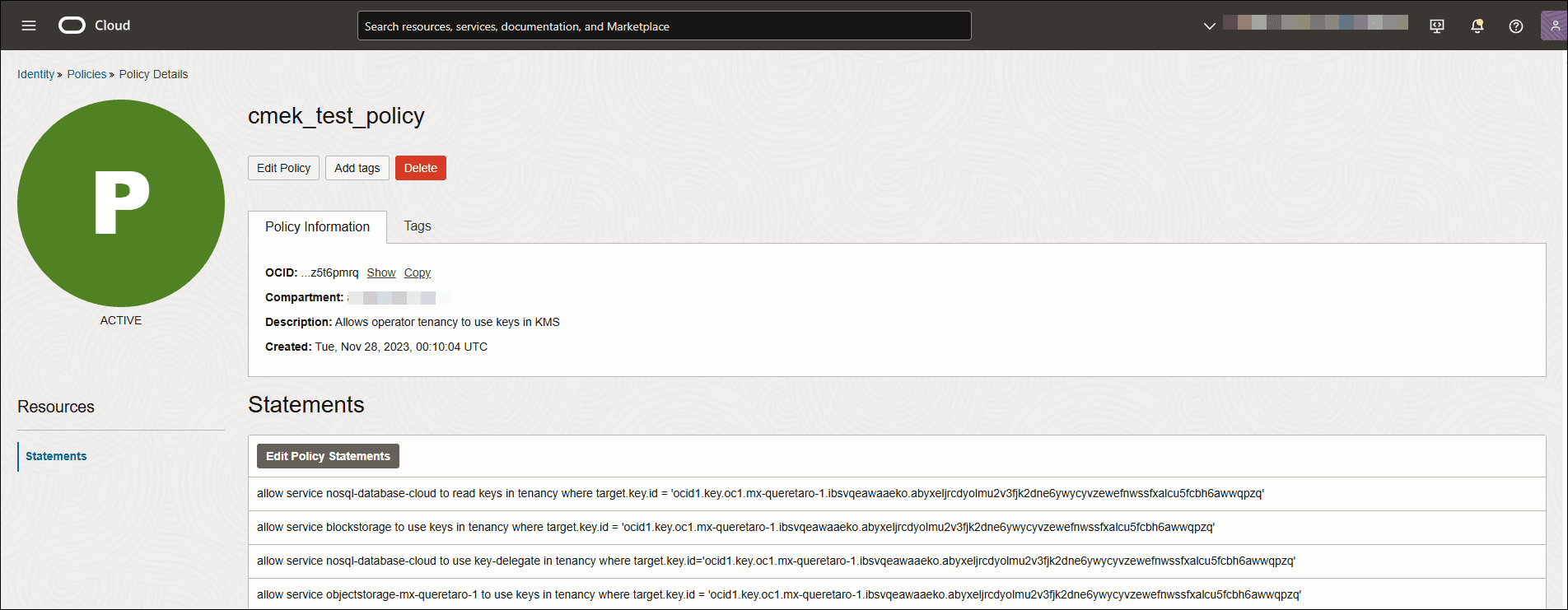

Oracle NoSQL Database Cloud Service utilise Oracle Cloud Infrastructure Identity and Access Management (IAM) pour fournir un accès sécurisé au nuage d'Oracle. OCI IAM vous permet de mettre en oeuvre le contrôle d'accès pour utiliser la fonctionnalité KMS.

Vous devez créer des politiques pour accéder à CMEK dans la chambre forte, les volumes par blocs et le stockage d'objets pour toutes les opérations requises. Pour plus de détails sur les politiques, voir Fonctionnement des politiques dans la documentation sur Oracle Cloud Infrastructure.

Les exigences de base de la politique IAM de votre location pour l'utilisation de CMEK sont les suivantes :

-

Pour accorder l'accès au service de volumes par blocs afin d'utiliser CMEK dans le compartiment requis :

allow service blockstorage to use keys in compartment <name_of_compartment> where target.key.id = <key-ocid>où,

Nom du compartiment

name_of_compartment:dans votre environnement dédié.OCID

key-ocid:de votre CMEK. -

Pour accorder l'accès au stockage d'objets dans une région et un compartiment pour utiliser CMEK :

allow service objectstorage-<region> to use keys in compartment <name_of_compartment> where target.key.id = <key-ocid>où,

region:Région où réside votre stockage d'objets.Nom du compartiment

name_of_compartment:dans votre environnement dédié.OCID

key-ocid:de votre CMEK. -

Pour accorder à Oracle NoSQL Database Cloud Service l'accès à CMEK délégué par clé :

Vous ajoutez une autorisation de délégation de clé lorsque vous voulez autoriser un service intégré tel que NDCS à utiliser une clé dans un compartiment spécifique.allow service nosql-database-cloud to use key-delegate in compartment <name_of_compartment> where target.key.id = <key-ocid>où,

Nom du compartiment

name_of_compartment:dans votre environnement dédié.OCID

key-ocid:de votre CMEK. -

Pour accorder à Oracle NoSQL Database Cloud Service l'accès à la lecture de CMEK :

allow service nosql-database-cloud to read keys in compartment <name_of_compartment> where target.key.id = <keyocid>où,

Nom du compartiment

name_of_compartment:dans votre environnement dédié.OCID

key-ocid:de votre CMEK.

Surveillance et journalisation CMEK

Oracle NoSQL Database Cloud Service prend en charge la journalisation de tous les événements CMEK dans votre environnement dédié et les alertes avec les avis appropriés.

Journaux du service de vérification OCI

Oracle NoSQL Database Cloud Service utilise les services de vérification OCI pour enregistrer toutes les modifications d'état de clé. Les informations du journal d'audit sont les suivantes :

- Horodatage de la détection de la modification d'état.

- États précédents et nouveaux du CMEK. Pour plus de détails sur la gestion du cycle de vie CMEK, voir Flux de travail de gestion des clés CMEK.

- Point d'extrémité touché.

- Mesures spéciales prises.

Alarmes OCI

Oracle NoSQL Database Cloud Service utilise le service de surveillance OCI pour surveiller vos ressources en nuage, de manière active et passive, à l'aide des mesures et des fonctions d'alarme. Vous pouvez configurer des alarmes OCI en fonction des mesures suivantes :

Tableau - Mesures et alarmes CMEK

| Mesure | Nom d'affichage | Unité | Description |

|---|---|---|---|

| EncryptionKeyStatus | Statut de la clé de chiffrement | nombre entier |

Statut de la clé de chiffrement tel qu'indiqué par Oracle NoSQL Database Cloud Service. Si la valeur est 0, la clé de chiffrement est désactivée. Si la valeur est 1, la clé de chiffrement est activée et peut effectuer le chiffrement/déchiffrement. Les clés gérées par Oracle retournent toujours 1. |

| EncryptionKeyType | Type de clé de chiffrement | nombre entier |

Type courant de clé de chiffrement affecté au service Oracle NoSQL Database Cloud Service. Si la valeur est 0, une clé gérée par Oracle est utilisée. Si la valeur est 1, un CMEK est utilisé à la place. |

Console OCI

Oracle NoSQL Database Cloud Service utilise le service d'avis pour OCI afin d'afficher les alertes critiques sur la console OCI pour l'environnement dédié affecté.

Vous serez avisé des événements CMEK suivants :

- Le nouveau CMEK est affecté à un environnement dédié.

- CMEK est modifié dans un environnement dédié.

- CMEK est supprimé d'un environnement dédié.

- CMEK est en cours de suppression de la chambre forte et se trouve dans une période d'attente.

- CMEK est supprimé de la chambre forte.

- CMEK est réactivé dans la chambre forte.

- Le processus de chiffrement est démarré dans un environnement dédié.

- Le processus de chiffrement est terminé dans un environnement dédié.

Les alertes sont les suivantes :

- Statut actuel de CMEK.

- Si un environnement dédié n'est pas disponible, cause de l'indisponibilité.

Disponibilité du service CMEK

Oracle NoSQL Database Cloud Service surveille la disponibilité du service CMEK dans la chambre forte et applique les actions appropriées lorsque CMEK est désactivé ou supprimé. NDCS fournit des messages d'erreur et des journaux clairs lorsque votre environnement dédié devient indisponible ou irrécupérable en raison de problèmes CMEK.

Si un CMEK est désactivé, Oracle NoSQL Database Cloud Service déclenche les actions suivantes :

- Désactive immédiatement tous les accès à l'environnement dédié.

- Arrête les instances dans l'environnement dédié.

- Désactive toute la surveillance sur l'environnement dédié.

- Garantit que les données des volumes par blocs et du stockage d'objets de l'environnement dédié ne sont pas accessibles.

Pour plus de détails sur la désactivation de CMEK, voir Désactiver CMEK.

Si un CMEK est supprimé, Oracle NoSQL Database Cloud Service déclenche les actions suivantes :

- Marque immédiatement l'environnement dédié comme irrécupérable.

- Arrête les instances dans l'environnement dédié.

- Désactive toute la surveillance sur l'environnement dédié.

- Programme l'environnement dédié pour la cessation permanente.

Pour plus de détails sur la suppression de CMEK, voir Suppression de CMEK.

Si un CMEK est réactivé, Oracle NoSQL Database Cloud Service suggère les actions suivantes :

- Vous devez lever un ticket CAM pour remettre l'environnement en ligne une fois que son CMEK a été réactivé dans le coffre-fort.

Pour plus de détails sur la réactivation de CMEK, voir Restauration CMEK.