Chiffrement des volumes par blocs

Le service de volume par blocs chiffre toujours tous les volumes par blocs, les volumes de démarrage et les sauvegardes de volume au repos à l'aide de l'algorithme AES avec un chiffrement de 256 bits. Par défaut, tous les volumes et leurs sauvegardes sont chiffrés au moyen des clés de chiffrement fournies par Oracle. Chaque fois qu'un volume est cloné ou restauré à partir d'une sauvegarde, une nouvelle clé de chiffrement unique lui est affectée.

Le service de volume par blocs ne prend pas en charge le chiffrement des volumes avec des clés chiffrées à l'aide de l'algorithme RSA (Rivest-Shamir-Adleman). Lorsque vous utilisez vos propres clés, vous devez utiliser des clés chiffrées à l'aide de l'algorithme AES (Advanced Encryption Standard). Cela s'applique aux volumes par blocs et aux volumes de démarrage.

Le service Volumes par blocs utilise le chiffrement d'enveloppe pour chiffrer les données. Avec le chiffrement d'enveloppe, les données sont chiffrées à l'aide d'une clé de chiffrement des données générée unique, qui est ensuite chiffrée à l'aide de la clé gérée par le client. La clé de chiffrement des données est unique pour chaque volume.

Par défaut, les clés de chiffrement fournies par Oracle sont utilisées pour le chiffrement. Vous avez la possibilité de remplacer ou de spécifier des clés gérées par le client stockées dans le service de chambre forte. Le service de volumes par blocs utilise la clé de chiffrement configurée pour le volume, pour le chiffrement des données au repos et en transit.

Si vous ne spécifiez pas de clé gérée par le client ou si vous annulez plus tard l'affectation d'une clé au volume, le service de volume par blocs utilise plutôt la clé de chiffrement fournie par Oracle. Cette situation s'applique à la fois au chiffrement au repos et en transit paravirtualisé.

Pour utiliser votre propre clé pour les nouveaux volumes, voir Création d'un volume par blocs. Pour modifier des clés, voir Modification de la clé de chiffrement principale affectée et Modification d'une clé d'un volume par blocs.

Il n'existe aucune option pour les volumes non chiffrés au repos. Le chiffrement des données au repos n'a pas d'incidence sur la performance du volume et n'engage aucun coût supplémentaire. Le service de volumes par blocs fournit également le chiffrement en transit. Le chiffrement en transit pour les volumes par blocs attachés aux machines virtuelles est facultatif. Vous pouvez l'activer ou le désactiver selon vos besoins pour ces volumes. Le chiffrement en transit pour les instances sans système d'exploitation est pris en charge et activé. Vous ne pouvez pas le désactiver pour les formes suivantes :

-

BM.Standard.E3.128

-

BM.Standard.E4.128

-

BM.DenseIO.E4.128

Pour vérifier si d'autres images personnalisées Linux sont prises en charge et obtenir des informations supplémentaires, communiquez avec Oracle Support.

Clés fournies par Oracle

Une clé fournie par Oracle est le schéma de chiffrement par défaut, à l'aide de clés gérées à l'interne par Oracle. Aucune action n'est requise pour l'utilisation de ces clés. Si vous ne spécifiez pas de clé gérée par le client, vos ressources du service Volumes par blocs sont chiffrées à l'aide des clés gérées par Oracle. Le service effectue la rotation des clés périodiquement.

Clés gérées par le client

Vous pouvez utiliser des clés gérées par le client, qui sont vos propres clés stockées dans le service Chambre forte . Vous pouvez importer des clés externes dans le service Chambre forte ou utiliser le service pour générer de nouvelles clés. L'utilisation des clés gérées par le client pour chiffrer les données n'entraîne pas de coût supplémentaire et n'a pas d'incidence sur la performance. Pour plus d'informations, voir Gestion des clés de chiffrement de chambre forte pour les volumes par blocs.

Chiffrement personnalisé

Vous pouvez choisir d'effectuer votre propre chiffrement personnalisé au niveau du système d'exploitation à l'aide de logiciels tiers tels que devicemapper crypt (dm-crypt), BitLocker Drive Encryption, etc. Ce chiffrement s'ajoute au chiffrement standard fourni par Oracle pour les volumes. Cela signifie que les volumes sont chiffrés deux fois, d'abord par le logiciel au niveau du système d'exploitation, puis par Oracle à l'aide des clés gérées par Oracle.

L'utilisation d'un mode de chiffrement personnalisé n'entraîne aucun coût supplémentaire mais peut avoir une incidence sur la performance globale du volume. Ce chiffrement utilise les cycles d'UC d'hôte, et la performance du volume dépend de la forme réelle de l'instance de calcul.

Chiffrement en transit

- Le chiffrement en transit pour les volumes de démarrage et par blocs n'est disponible que pour les instances de machine virtuelle lancées à partir d'images de plate-forme, avec les instances sans système d'exploitation qui utilisent les formes suivantes : BM.Standard.E3.128, BM.Standard.E4.128, BM.DenseIO.E4.128. Il n'est pas pris en charge sur les autres instances sans système d'exploitation. Pour vérifier si certaines images personnalisées Linux sont prises en charge et obtenir des informations supplémentaires, communiquez avec Oracle Support.

-

Pour les instances sans système d'exploitation qui prennent en charge le chiffrement en transit, y compris les instances lancées à partir d'images personnalisées, il est toujours activé par défaut. Cela s'applique aux volumes de démarrage et aux volumes par blocs. Les formes sans système d'exploitation suivantes prennent en charge le chiffrement en transit pour les volumes de démarrage et les volumes par blocs attachés iSCSI de l'instance :

- BM.Standard.E3.128

- BM.Standard.E4.128

- BM.DenseIO.E4.128

Toutes les données transmises entre l'instance et le volume par blocs passent par un réseau interne très sécurisé. Si vous avez des exigences de conformité spécifiques relatives au chiffrement des données lors du transfert entre l'instance et le volume par blocs, le service Volumes par blocs permet d'activer le chiffrement en transit pour les attachements de volume paravirtualisés dans les instances de machine virtuelle.

Le chiffrement en transit pour les instances sans système d'exploitation n'est pas pris en charge pour les régions en nuage du gouvernement américain.

Le chiffrement en transit n'est pas activé pour ces formes dans les scénarios suivants :

- Volumes de démarrage pour les instances lancées le 8 juin 2021 ou antérieurement.

- Volumes attachés à l'instance lancée le 8 juin 2021 ou antérieurement

Pour activer le chiffrement en transit pour les volumes dans ces scénarios, vous devez détacher le volume de l'instance, puis le rattacher.

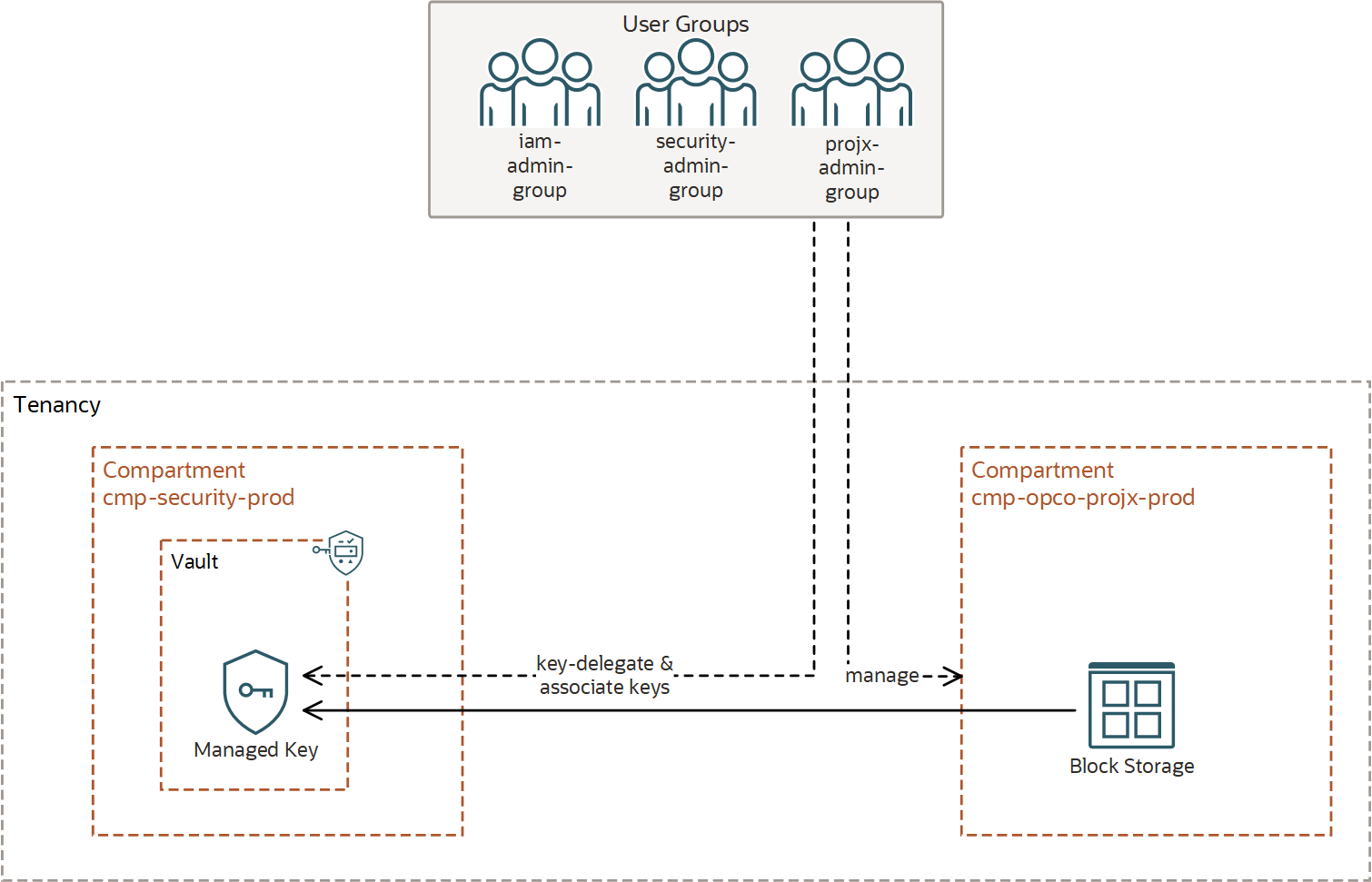

Compartiment de sécurité à accès restreint pour les clés

À titre de meilleure pratique, le guide de référence du CIS relatif à la configuration sécurisée d'Oracle Cloud Infrastructure recommande de créer une chambre forte pour les clés gérées par le client dans un compartiment distinct et de restreindre l'accès à ce compartiment. Le diagramme suivant montre comment organiser cela.

Les politiques suivantes sont requises pour l'utilisation des clés d'un compartiment de sécurité distinct à accès restreint afin de chiffrer les volumes de démarrage, les volumes par blocs et les ressources connexes.

Allow service blockstorage to use keys in compartment security-compartment where target.key.id = <key_ID>

Allow group projx-admin-group to use key-delegate in compartment security-compartment where target.key.id = <key_ID>