Configuration d'un pont Microsoft Active Directory

Le pont Microsoft Active Directory (AD) fournit un lien entre une structure d'annuaire d'entreprise Microsoft Active Directory et IAM.

Le pont AD n'est nécessaire que si vous disposez d'un contrôleur de domaine Windows sur place et que n'avez pas d'ID Entra (anciennement Azure AD). Si vous utilisez Entra ID, vous pouvez configurer la synchronisation directement d'Azure à OCI IAM sans installer de logiciel. Voir les conseils dans les tutoriels OCI IAM avec Microsoft Entra ID.

Comprendre le pont AD

IAM peut se synchroniser avec cette structure de répertoires afin que tous les enregistrements d'utilisateur ou de groupe nouveaux, mis à jour ou supprimés soient transférés dans IAM. Chaque minute, le pont AD interroge Microsoft Active Directory pour toute modification apportée à ces enregistrements et apporte ces modifications dans IAM. Ainsi, si un utilisateur est supprimé dans Microsoft Active Directory, cette modification est propagée dans IAM. Grâce à cette synchronisation, l'état de chaque enregistrement est synchronisé entre Microsoft Active Directory et IAM.

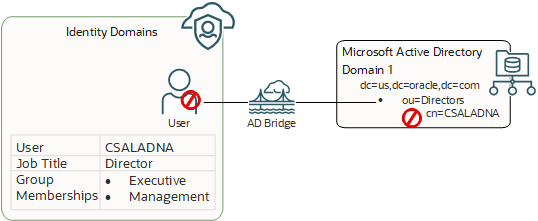

Une fois que les utilisateurs sont synchronisés de Microsoft Active Directory à IAM, si vous activez ou désactivez un utilisateur, modifiez les valeurs d'attribut de l'utilisateur ou modifiez l'appartenance à un groupe pour l'utilisateur dans IAM, ces modifications sont propagées à Microsoft Active Directory au moyen du pont.

Les unités organisationnelles Microsoft Active Directory contiennent les utilisateurs et les groupes qui sont importés dans IAM.

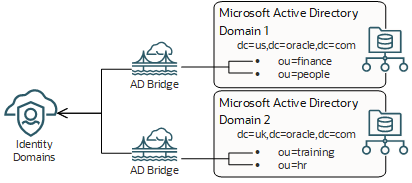

Vous pouvez configurer IAM pour la synchronisation avec un ou plusieurs domaines Microsoft Active Directory en installant un pont pour chaque domaine.

Vous devez installer le pont sur l'ordinateur connecté au domaine Microsoft Active Directory pour la détection automatique. Vous n'avez pas besoin d'installer le pont sur le contrôleur de domaine.

L'image suivante présente la synchronisation des répertoires entrants :

L'image suivante présente la synchronisation des répertoires sortants :

Dans le diagramme ci-dessus, Clarence Saladna (CSALADNA) est un utilisateur qui a été synchronisé de Microsoft Active Directory à IAM via le pont. Dans IAM, un administrateur désactive le compte Clarence car il est en vacances. De plus, Clarence ayant reçu une promotion, son nouveau titre d'emploi est Directeur et il appartient aux différents groupes associés à son nouveau rôle, notamment les groupes Cadre et Gestion. Le pont peut être utilisé pour propager ces modifications dans Microsoft Active Directory.

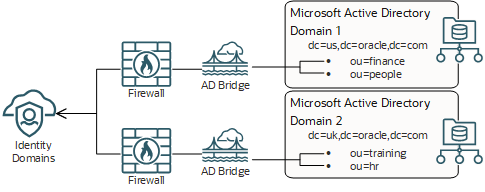

Les ponts et votre structure de répertoire d'entreprise Microsoft Active Directory se trouvent dans votre environnement Microsoft Windows (par exemple, Microsoft Windows 2003). Le service IAM étant un service Oracle Cloud Infrastructure, il se trouve dans un environnement Oracle.

L'image suivante présente la sécurité du pont :

Si un attribut d'utilisateur Microsoft Active Directory est multivaleur, le pont transfère uniquement la première valeur de l'attribut dans IAM.

Pourquoi utiliser le pont AD

La plupart des clients utilisent Microsoft Active Directory comme service de répertoire central. Ces clients utilisent également Microsoft Active Directory comme répertoire réseau. Ce répertoire est l'endroit auquel tous leurs postes de travail sont connectés et à partir duquel ils gèrent leurs utilisateurs.

Outre Microsoft Active Directory, les clients utilisent un serveur LDAP d'entreprise pour centraliser toutes leurs identités d'utilisateur. Ainsi, un client utilise Microsoft Active Directory pour gérer ses employés, mais dans le serveur LDAP centralisé, il gère ses partenaires, ses consommateurs et tous les autres utilisateurs avec lesquels il est en relation.

Pour ces raisons, il est impératif qu'IAM puisse s'intégrer à la fois à Microsoft Active Directory et à un annuaire LDAP d'entreprise (par exemple, Oracle Internet Directory).

- Pont AD : Ce pont fournit un lien entre votre structure d'annuaire d'entreprise Microsoft Active Directory et IAM. IAM peut se synchroniser avec cette structure de répertoires afin que tous les enregistrements d'utilisateur ou de groupe nouveaux, mis à jour ou supprimés soient transférés dans IAM. Chaque minute, le pont interroge Microsoft Active Directory pour toute modification apportée à ces enregistrements et apporte ces modifications dans IAM. Ainsi, si un utilisateur est supprimé dans Microsoft Active Directory, cette modification sera propagée dans IAM. Par conséquent, l'état de chaque enregistrement est synchronisé entre Microsoft Active Directory et IAM. Une fois que l'utilisateur est synchronisé de Microsoft Active Directory à IAM, si vous activez ou désactivez un utilisateur, modifiez les valeurs d'attribut de l'utilisateur ou modifiez l'appartenance à un groupe pour l'utilisateur dans IAM, ces modifications sont propagées à Microsoft Active Directory au moyen du pont AD.

- Pont de provisionnement : Ce pont fournit un lien entre le serveur LDAP de votre entreprise (par exemple, Oracle Internet Directory) et IAM. Grâce à la synchronisation, les données de compte créées et mises à jour directement sur LDAP sont extraites dans IAM et stockées pour les utilisateurs et les groupes IAM correspondants. Par conséquent, toutes les modifications apportées aux enregistrements sont transférées dans IAM. De ce fait, l'état de chaque enregistrement est synchronisé entre LDAP et IAM. Voir Gestion des ponts de provisionnement.

Composants certifiés

Le tableau suivant répertorie les versions certifiées pour IAM, Microsoft Active Directory, votre système d'exploitation et le cadre logiciel Microsoft .NET (qui est requis pour l'exécution du pont AD).

| IAM | AD | 64 bits | Système d'exploitation | .NET Framework |

|---|---|---|---|---|

| 20.1.3 |

Microsoft Windows Server 2008 Microsoft Windows Server 2008 R2 Microsoft Windows Server 2012 Microsoft Windows Server 2012 R2 Microsoft Windows Server 2016 Microsoft Windows Server 2019 |

Oui |

Windows 10 v1607 ou version ultérieure Windows Server 2016 ou version ultérieure |

Version 4.6+ |

Statuts

-

Partiellement configuré : Le pont AD est installé, mais il n'est pas configuré pour communiquer avec le domaine Microsoft Active Directory ou IAM.

-

Configurd : Le pont AD est installé et configuré, et peut être synchronisé avec le domaine Microsoft Active Directory.

-

Actif : Le pont AD est installé et configuré, et il peut être synchronisé avec Microsoft Active Directory pour extraire les comptes d'utilisateur et les groupes d'utilisateurs.

-

Inactif : Le pont AD est installé et configuré, mais il n'est pas disponible pour la synchronisation avec Microsoft Active Directory. Ceci est fait pour des raisons de performance.

-

Inaccessable : Le pont AD est installé et configuré. Toutefois, une des conditions suivantes s'est produite :

-

Le service dorsal utilisé pour établir la communication entre IAM et Microsoft Active Directory est arrêté.

-

L'administrateur IAM a désinstallé le client associé au pont AD, mais le pont n'a pas pu être supprimé de la page Intégrations de répertoire de la console IAM, car le client ne peut pas se connecter au serveur. IAM ne peut pas utiliser le pont pour communiquer avec Microsoft Active Directory. Voir Suppression d'un pont Microsoft Active Directory (AD).

-

L'administrateur a régénéré la clé secrète client pour le pont AD, puis a désinstallé le client pour le pont.

-

Exigences relatives au matériel

Les exigences minimales relatives au matériel sont les suivantes :

- 1 Go de mémoire vive

- 1 Go d'espace disque

- 1 UC à quatre coeurs