Authentification unique entre OCI et ADFS

Dans ce tutoriel, configurez l'authentification unique entre OCI IAM et ADFS, en utilisant ADFS comme fournisseur d'identités (IdP).

Ce tutoriel de 30 minutes explique comment intégrer OCI IAM, agissant en tant que fournisseur de services (SP), à ADFS, agissant en tant que IdP. En configurant la fédération entre ADFS et OCI IAM, vous activez l'accès des utilisateurs aux services et applications dans OCI à l'aide des données d'identification d'utilisateur authentifiées par ADFS.

Ce tutoriel explique comment configurer ADFS en tant que IdP pour OCI IAM.

OCI IAM assure l'intégration avec SAML 2.0 IdPs. Cette intégration :

- Fonctionne avec les solutions d'authentification unique fédérée compatibles avec SAML 2.0 en tant que IdP, telles que ADFS.

- Permet aux utilisateurs de se connecter à OCI à l'aide de leurs données d'identification ADFS.

- Permet aux utilisateurs de se connecter aux applications finales.

- Tout d'abord, téléchargez les métadonnées à partir du domaine d'identité OCI IAM.

- Dans les étapes suivantes, vous allez créer et configurer une partie de confiance dans ADFS.

- Dans ADFS, configurez l'authentification unique avec OCI IAM à l'aide des métadonnées.

- Dans ADFS, modifiez les attributs et les revendications de sorte que le nom du courriel soit utilisé comme identificateur pour les utilisateurs.

- Dans ADFS, ajoutez un utilisateur à l'application.

- Pour les étapes suivantes, vous retournerez dans le domaine d'identité pour terminer la configuration. Dans OCI IAM, mettez à jour la politique IdP par défaut pour ajouter ADFS.

- Tester que l'authentification fédérée fonctionne entre OCI IAM et ADFS.

Ce tutoriel est propre au service IAM avec domaines d'identité.

Pour suivre ce tutoriel, vous devez disposer des éléments suivants :

- Un compte Oracle Cloud Infrastructure (OCI) payant ou un compte d'essai OCI. Voir Offre de gratuité pour Oracle Cloud Infrastructure.

- Rôle d'administrateur de domaine d'identité pour le domaine d'identité OCI IAM. Voir Présentation des rôles d'administrateur.

- Installation ADFS sur place. Note

Ce tutoriel décrit l'utilisation du logiciel ADFS fourni avec Microsoft Windows Server 2016 R2. - En outre, vous devez vérifier que le même utilisateur existe dans OCI et ADFS et que ADFS fonctionne.

Assurez-vous qu'un utilisateur ayant la même adresse de courriel existe dans les deux systèmes.

Pour que l'authentification unique SAML fonctionne entre ADFS et OCI IAM, il doit y avoir un utilisateur ayant la même adresse de courriel à la fois dans le domaine Microsoft Active Directory et dans le domaine d'identité OCI IAM. Dans cette tâche, vous confirmez qu'un tel utilisateur existe sur les deux systèmes.

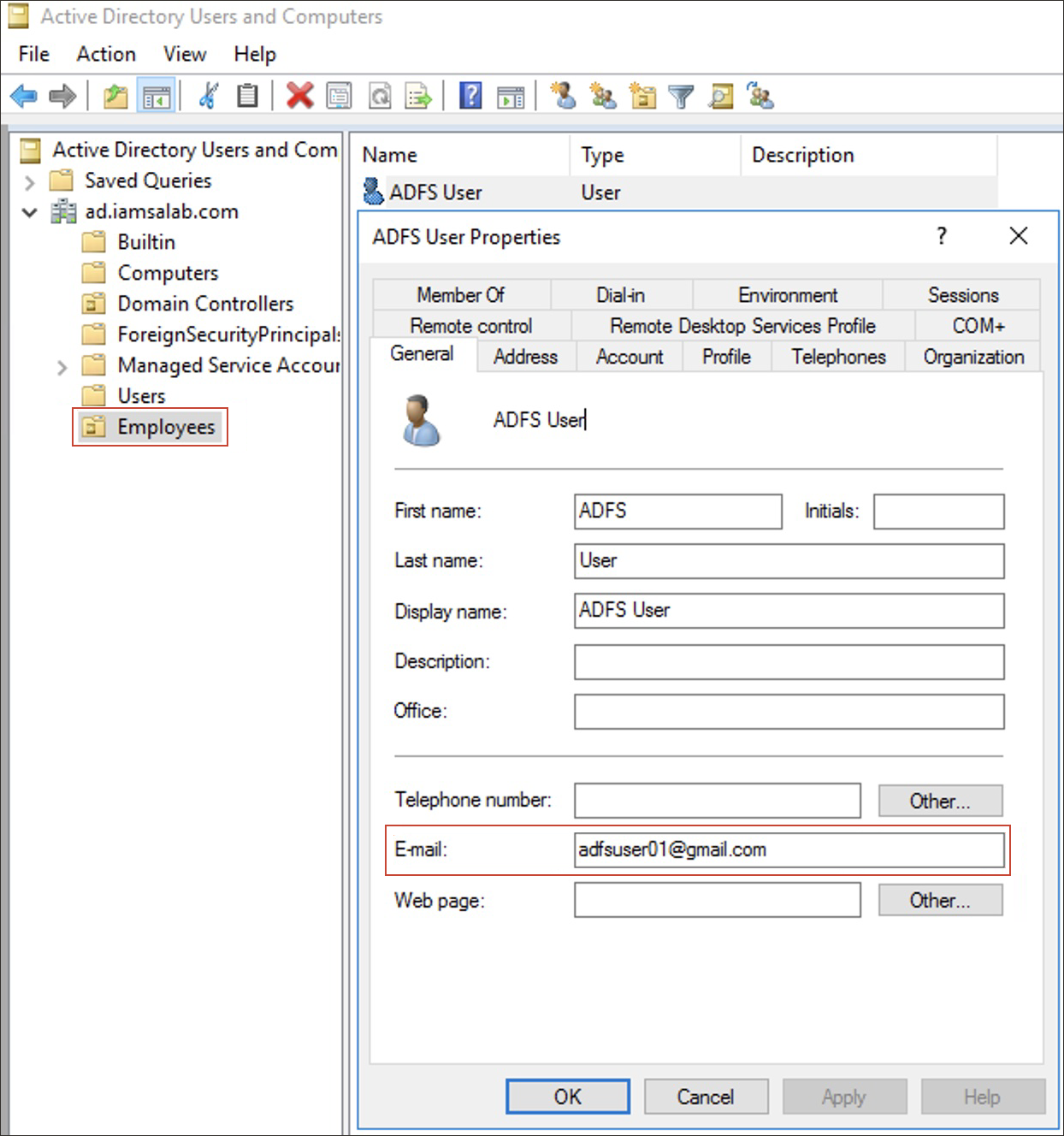

- Ouvrez l'utilitaire Utilisateurs et ordinateurs Microsoft Active Directory. Dans Windows 2016 Server, sélectionnez Gestionnaire de serveurs, Outils, puis Utilisateurs et ordinateurs Active Directory.

-

Dans le dossier Employés, cliquez deux fois sur l'utilisateur à utiliser. Notez l'adresse e-mail de l'utilisateur.

ADFS USER(adfsuser01@gmail.com)Note

Si plus d'un utilisateur dans le domaine OCI IAM a la même adresse de courriel, l'authentification unique SAML échoue car il est impossible de déterminer quel utilisateur doit être connecté.

- L'adresse de courriel de l'utilisateur permet de lier l'utilisateur connecté à ADFS avec l'entrée du même utilisateur dans OCI IAM.

- Si vous n'avez pas d'utilisateur ADFS pour tester la connexion, vous pouvez en créer un.

- Dans un navigateur, entrez l'URL de la console pour accéder à la console OCI IAM :

- Entrez le nom de votre compte en nuage, également appelé nom de la location, et sélectionnez Suivant.

- Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Sélectionnez le domaine que vous allez utiliser.

- Sélectionner des utilisateurs.

- Dans le champ de recherche, entrez l'adresse de courriel que vous avez enregistrée à partir de Microsoft Active Directory.

- Dans les résultats de la recherche, vérifiez qu'un utilisateur existe avec la même adresse de courriel que l'utilisateur dans Microsoft Active Directory.Note

Si l'utilisateur n'existe pas dans OCI IAM, sélectionnez Ajouter et créez l'utilisateur avec la même adresse de courriel que dans Microsoft Active Directory.

Vérifiez que ADFS est en cours d'exécution et que vous pouvez demander à l'utilisateur de se connecter.

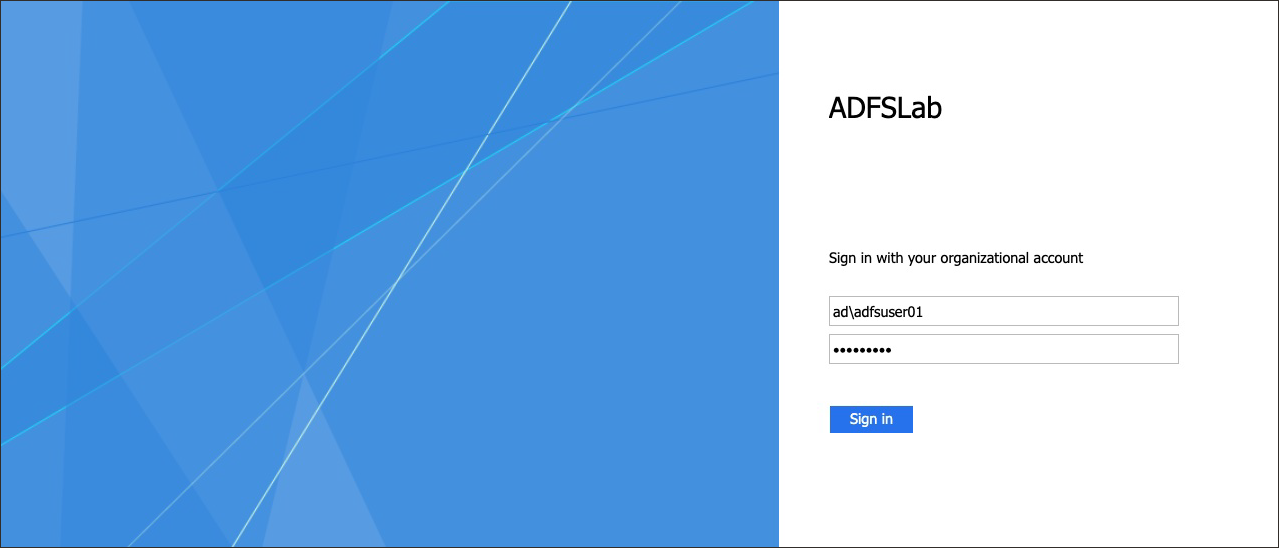

- Dans le navigateur, connectez-vous à ADFS à l'aide de l'URL :

oùhttps://adfs.example.com/adfs/ls/IdpInitiatedSignOnPageadfs.example.comest votre nom d'hôte ADFS. - Si nécessaire, sélectionnez Se connecter à ce site. Sélectionnez Connexion.

- Entrez les données d'identification Microsoft Active Directory pour un utilisateur qui existe à la fois sur ADFS et OCI IAM (dans cet exemple,

adfsuser01) et sélectionnez Connexion. - Le message

You are signed ins'affiche.

- Dans le navigateur, connectez-vous à ADFS à l'aide de l'URL :

oùhttps://adfs.example.com/FederationMetadata/2007-06/FederationMetadata.xmladfs.example.comest votre nom d'hôte ADFS. - Enregistrez le fichier

FederationMetadata.xml. Vous utiliserez ce fichier pour enregistrer ADFS dans OCI IAM. - Dans la console OCI, naviguez jusqu'au domaine dans lequel vous voulez travailler. Vous devrez peut-être modifier le compartiment pour trouver le domaine souhaité. Sélectionnez Sécurité puis Fournisseurs d'identités.

- Sélectionnez Ajouter IdP, puis Ajouter SAML IdP.

- Entrez un nom pour SAML IdP, par exemple

ADFS_IdP. Sélectionnez Suivant. - Sélectionnez Entrer les métadonnées IdP.

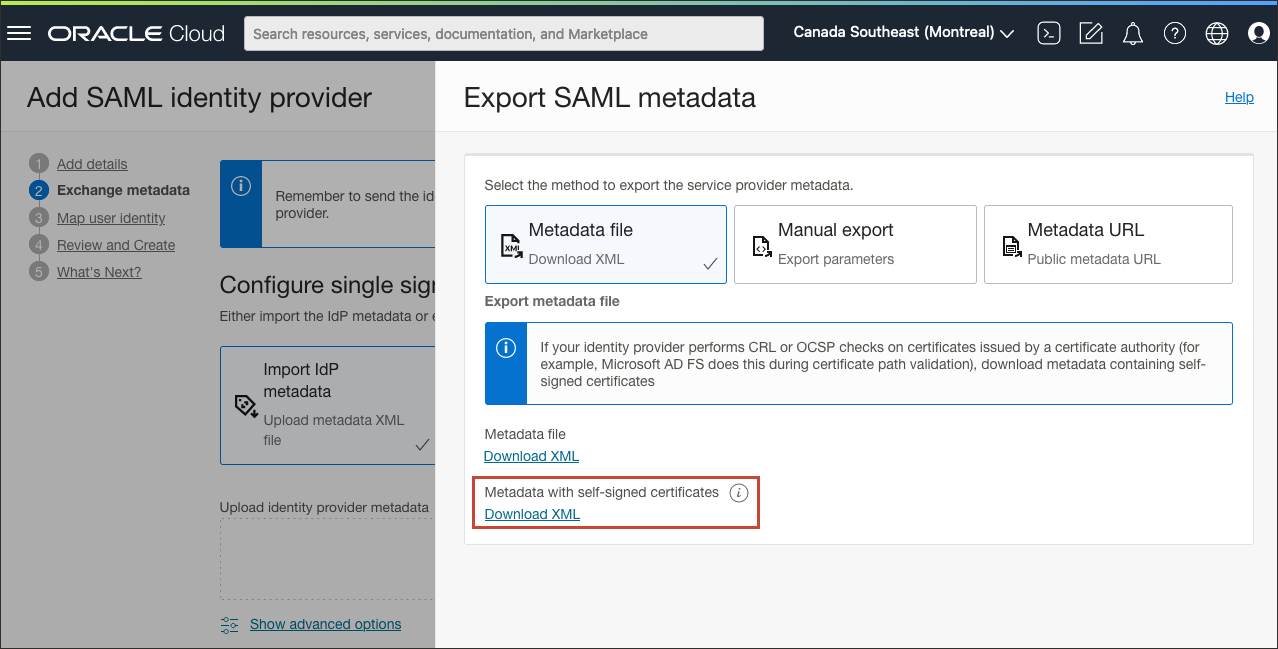

- Téléchargez les métadonnées du fournisseur de services OCI IAM (SP) en sélectionnant Exporter les métadonnées SAML.

- Dans la page Exporter les métadonnées SAML sous Métadonnées avec des certificats auto-signés, sélectionnez Télécharger le XML.Note

Utilisez les métadonnées avec des certificats auto-signés lorsque le fournisseur d'identités effectue des vérifications CRL ou OCSP sur les certificats émis par une autorité de certification. Dans ce tutoriel, ADFS effectue cette opération lors de la validation du chemin d'accès au certificat. - Enregistrez le fichier à un emplacement approprié.

- Transférez le fichier

Metadata.xmlsur le serveur Windows où ADFS est géré. Vous utiliserez ce fichier pour enregistrer le domaine OCI IAM auprès d'ADFS.

- Dans la page Exporter les métadonnées SAML sous Métadonnées avec des certificats auto-signés, sélectionnez Télécharger le XML.

- Fermez la page Export SAML metadata.

- Sélectionnez Importer les métadonnées IdP, puis Charger. Sélectionnez le fichier

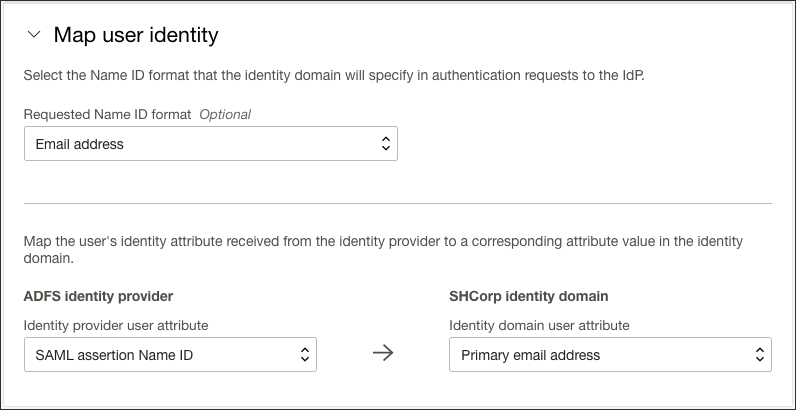

FederationMetadata.xmlque vous avez enregistré précédemment à partir d'ADFS, sélectionnez Ouvrir, puis Suivant. - Dans Map user identity, définissez les éléments suivants :

- Sous Format NameID demandé, sélectionnez

Email address. - Sous Attribut d'utilisateur du fournisseur d'identités, sélectionnez

SAML assertion Name ID. - Sous Attribut d'utilisateur du domaine d'identité, sélectionnez

Primary email address.

- Sous Format NameID demandé, sélectionnez

- Sélectionnez Suivant.

- Sous Vérifier et créer, vérifiez les configurations et sélectionnez Créer IdP.

- Sélectionnez Activer.

- Sélectionnez Ajouter à la règle de politique IdP. L'ajout d'ADFS IdP à une politique IdP lui permet d'être affiché dans l'écran de connexion IAM pour OCI.

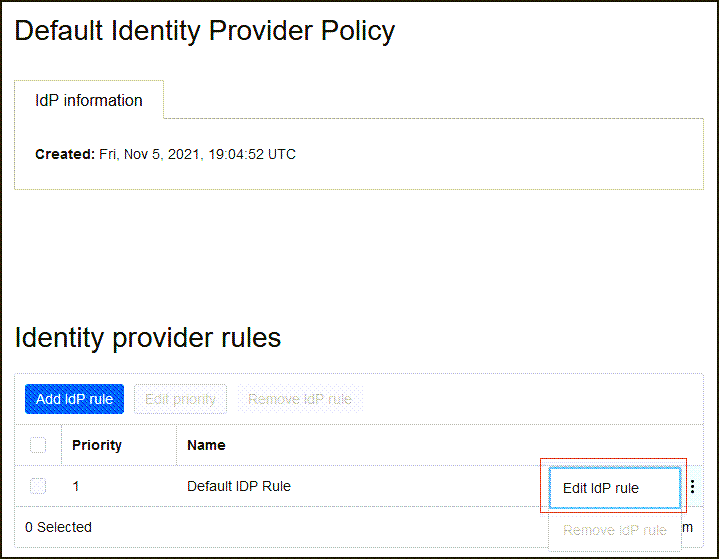

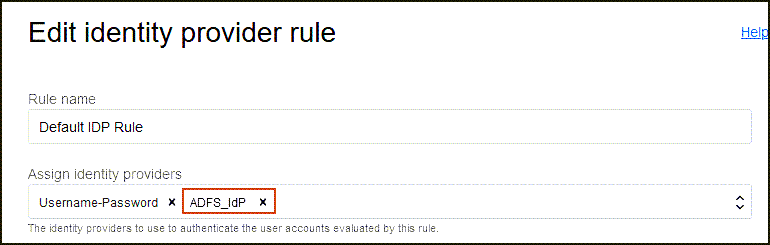

-

Sélectionnez Politique de fournisseur d'identités par défaut pour l'ouvrir, puis sélectionnez le menu pour la règle et sélectionnez Modifier la règle IdP.

-

Sélectionnez Affecter des fournisseurs d'identités, puis sélectionnez ADFS_IdP pour l'ajouter à la liste.

- Sélectionnez Enregistrer les modifications.

Désormais, ADFS est enregistré en tant que fournisseur d'identités dans le service IAM pour OCI.

Ensuite, vous enregistrez OCI IAM en tant que partie de confiance dans ADFS.

Tout d'abord, enregistrez OCI IAM en tant que partie de confiance avec ADFS. Configurez ensuite les règles de réclamation pour l'OCI IAM en tant que partie de confiance.

Enregistrer la partie de confiance

- Ouvrez l'utilitaire de gestion ADFS. Par exemple, dans l'utilitaire Gestionnaire de serveur Windows 2016, sélectionnez Outils, puis Microsoft Active Directory Federation Services Management.

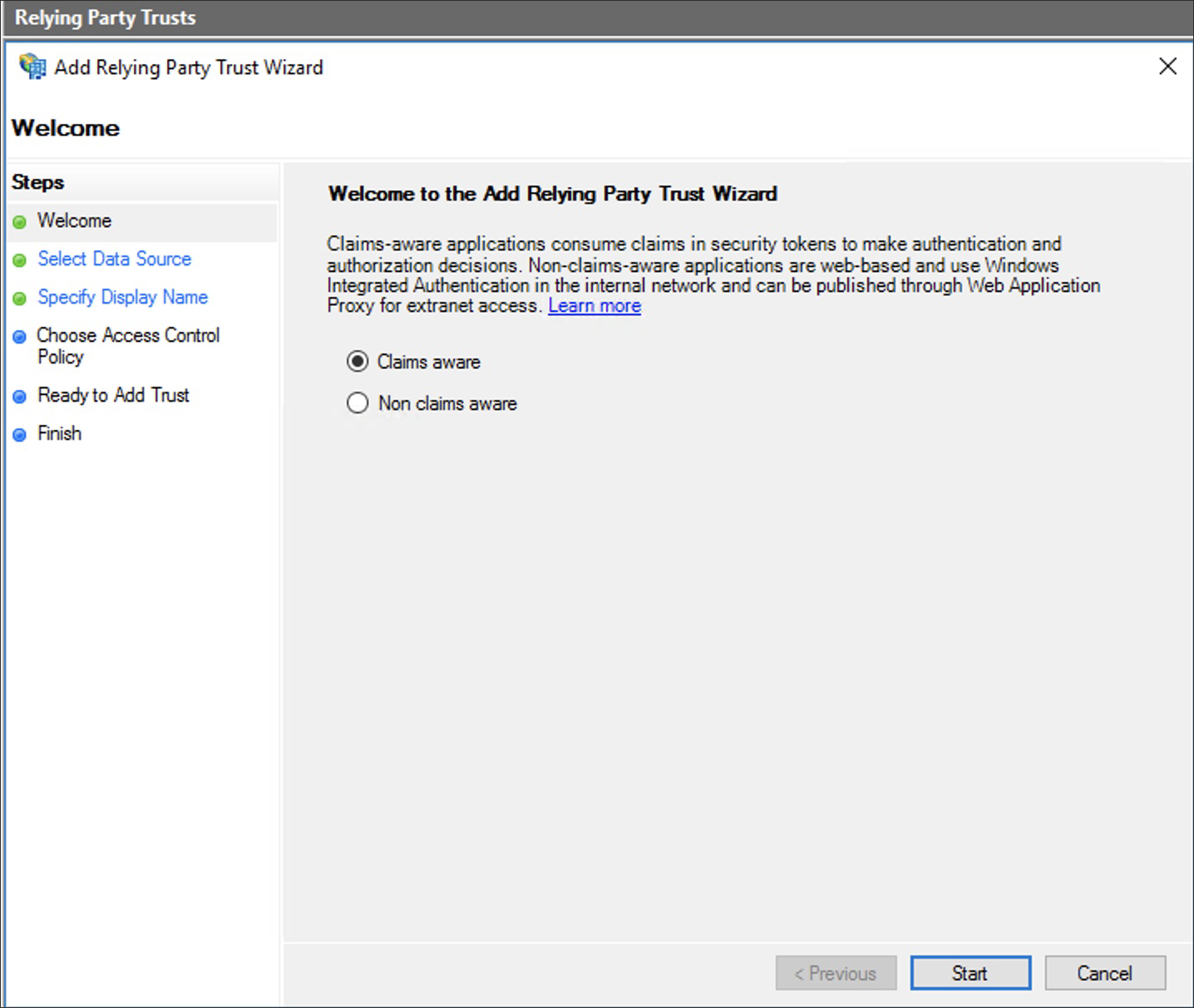

- Sélectionnez Action, puis Ajouter une approbation de partie de confiance.

-

Dans la fenêtre Assistant Ajouter une approbation de partie de confiance, sélectionnez Démarrer.

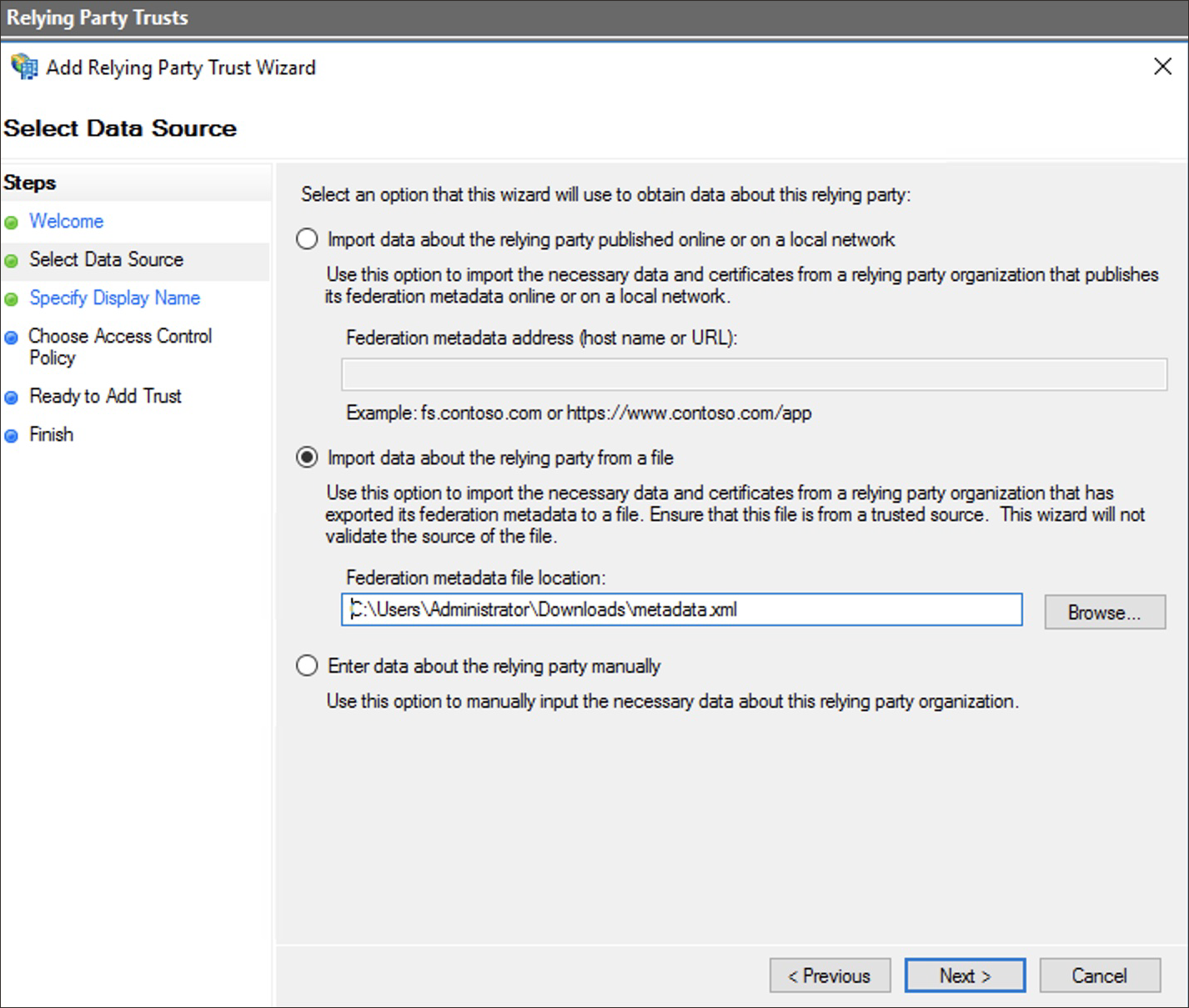

-

Sélectionnez Importer les données sur la partie de confiance à partir d'un fichier, puis sélectionnez Parcourir.

- Sélectionnez

Metadata.xmlque vous avez téléchargé précédemment à partir d'OCI IAM, puis sélectionnez Suivant. -

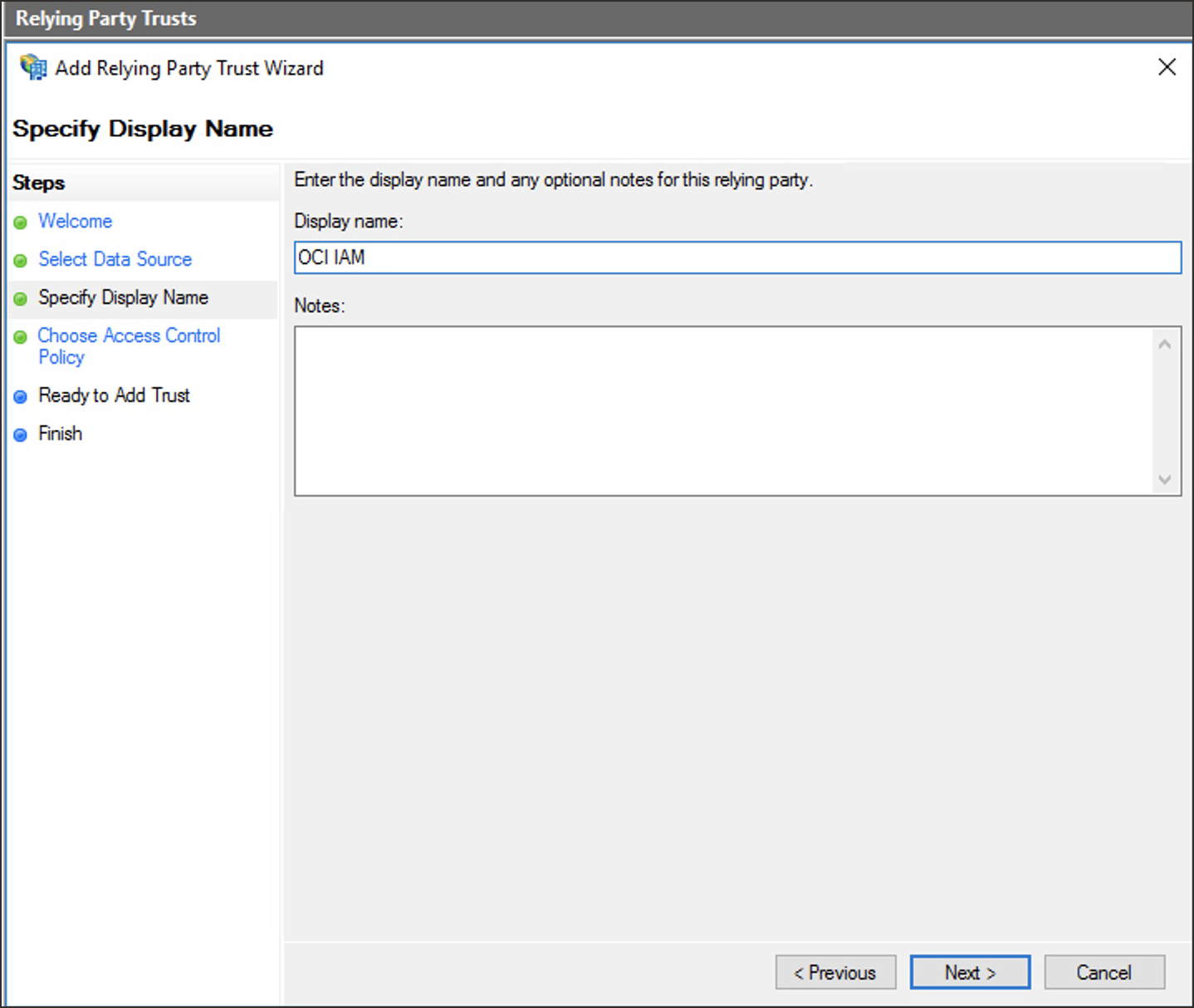

Entrez un nom d'affichage, par exemple

OCI IAM, et éventuellement une description sous Notes. Sélectionnez Suivant. -

Continuez avec les options par défaut jusqu'à ce que vous atteigniez l'étape Terminer, puis sélectionnez Fermer. La fenêtre Modifier les règles de réclamation s'ouvre.

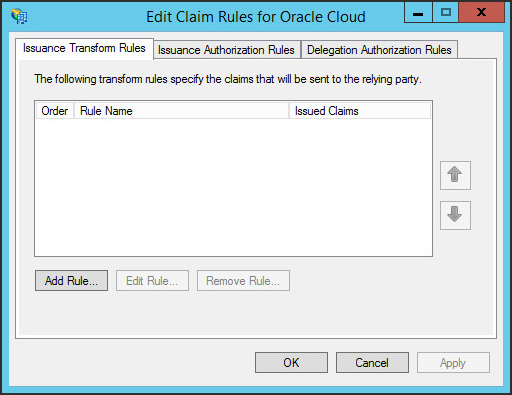

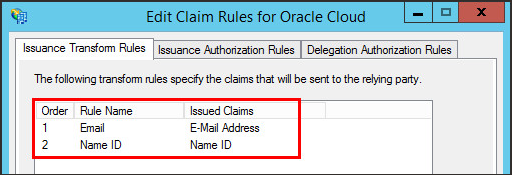

Configurer les règles de réclamation

Les règles de revendication définissent les informations sur un utilisateur connecté envoyé d'ADFS à OCI IAM après une authentification réussie. Ici, vous définissez deux règles de réclamation pour OCI IAM afin d'agir en tant que partie de confiance :

- Courriel : Cette règle indique que l'adresse de courriel de l'utilisateur est envoyée au service OCI IAM dans l'assertion SAML.

-

ID nom : Cette règle indique que le résultat de la règle de courriel est envoyé au service OCI IAM dans l'élément Subject

NameIDde l'assertion SAML.

- Dans la fenêtre Modifier les règles de réclamation, sélectionnez Ajouter une règle.

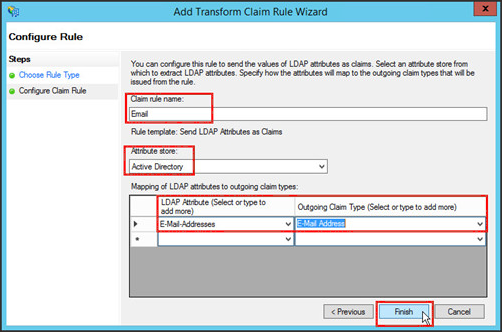

- Sélectionnez Envoyer les attributs LDAP en tant que réclamations comme modèle de règle de réclamation, puis sélectionnez Suivant

- Dans la page Choisir un type de règle, fournissez les informations suivantes pour la règle de courriel :

-

Nom de la règle de réclamation :

Email -

Magasin d'attributs :

Active Directory -

Mappage des attributs LDAP aux types de réclamation sortants :

-

Attribut LDAP :

E-Mail-Addresses -

Type de réclamation sortante :

E-Mail Address

-

Attribut LDAP :

-

Nom de la règle de réclamation :

- Sélectionnez Terminer.

- Dans la fenêtre Modifier les règles de réclamation, sélectionnez Ajouter une règle pour ajouter la deuxième règle de réclamation.

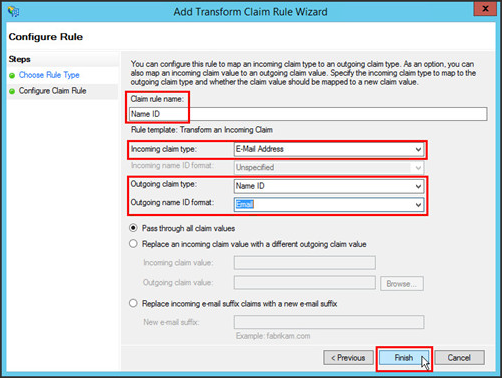

- Sélectionnez Transformer une réclamation entrante comme modèle de règle de réclamation, puis sélectionnez Suivant.

- Dans la page Choose Rule Type, fournissez les informations suivantes pour la règle Name ID :

-

Nom de la règle de réclamation :

Name ID -

Type de réclamation entrante :

E-Mail Address -

Type de réclamation sortante :

Name ID -

Format d'ID nom sortant :

Email

-

Nom de la règle de réclamation :

- Sélectionnez Terminer.

- Dans la fenêtre Modifier les règles de réclamation pour Oracle Cloud, vérifiez que les règles d'ID courriel et d'ID nom ont été créées.

Désormais, ADFS et OCI IAM disposent de suffisamment d'informations pour établir l'authentification unique et vous pouvez tester l'intégration.

Dans cette tâche, vous testez l'authentification entre OCI IAM et ADFS. Si l'authentification réussit, vous activez le fournisseur d'identités pour les utilisateurs finaux.

- Redémarrez votre navigateur et entrez l'URL de la console pour accéder à la console OCI IAM :

- Entrez le nom du compte en nuage, également appelé nom de la location, et sélectionnez Suivant.

- Connectez-vous avec votre nom d'utilisateur et votre mot de passe.

- Sélectionnez le domaine pour lequel vous avez configuré ADFS IdP.

- Sélectionnez Sécurité puis Fournisseurs d'identités.

- Sélectionnez l'entrée ADFS IdP.

- Dans la page de détails de IdP, sélectionnez Actions supplémentaires, puis Tester la connexion.

- Faites défiler l'affichage vers le bas et sélectionnez Tester la connexion.

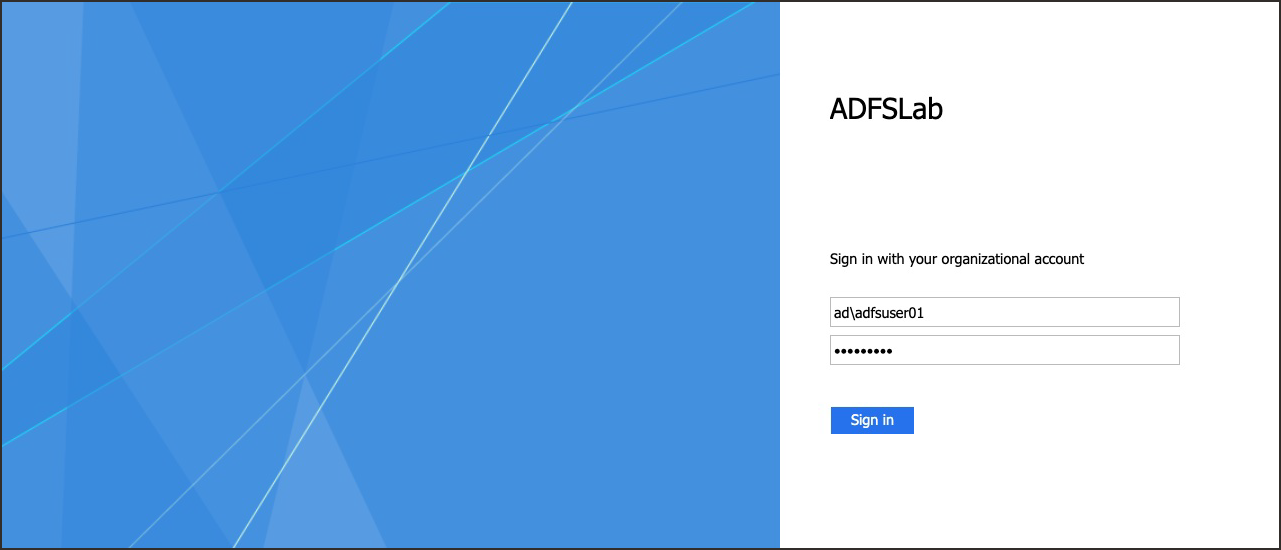

- Dans la page de connexion ADFS, connectez-vous avec un utilisateur existant sur ADFS et OCI IAM.

- Le message de confirmation Votre connexion a réussi s'affiche.

Félicitations! Vous avez configuré l'authentification unique entre ADFS et OCI IAM.

Pour en savoir plus sur le développement à l'aide des produits Oracle, consultez les sites suivants :